Introduzione

In questo documento viene spiegato come configurare la registrazione per FirePOWER Threat Defense (FTD) tramite Firepower Management Center (FMC).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Tecnologia FirePOWER

- ASA (Adaptive Security Appliance)

- Protocollo Syslog

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- ASA Firepower Threat Defense Image per ASA (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ) con software versione 6.0.1 e successive

- ASA Firepower Threat Defense Image per ASA (5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) con software versione 6.0.1 e successive

- FMC versione 6.0.1 e successive

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

I registri di sistema FTD forniscono le informazioni necessarie per monitorare e risolvere i problemi relativi all'accessorio FTD.

I registri sono utili sia per la risoluzione dei problemi di routine che per la gestione degli incidenti. L'accessorio FTD supporta la registrazione locale ed esterna.

La registrazione locale consente di risolvere i problemi attivi. La registrazione esterna è un metodo di raccolta dei registri dall'accessorio FTD a un server Syslog esterno.

La registrazione su un server centrale consente l'aggregazione di registri e avvisi. La registrazione esterna può contribuire alla correlazione dei registri e alla gestione degli incidenti.

Per la registrazione locale, l'accessorio FTD supporta la console, l'opzione del buffer interno e la registrazione della sessione Secure Shell (SSH).

Per la registrazione esterna, l'accessorio FTD supporta il server Syslog esterno e il server Email Relay.

Nota: se l'accessorio è attraversato da un volume di traffico elevato, prestare attenzione al tipo di registrazione, alla gravità o alla limitazione della velocità. Eseguire questa operazione per limitare il numero di registri ed evitare l'impatto sul firewall.

Configurazione

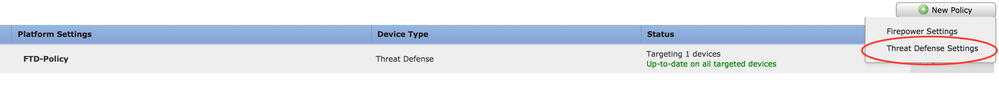

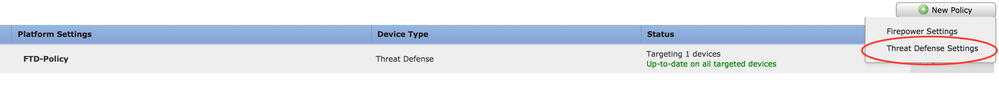

Tutte le configurazioni relative alla registrazione possono essere configurate quando si passa alla Platform Settings scheda sotto la Devices scheda. ScegliereDevices > Platform Settings come illustrato nell'immagine.

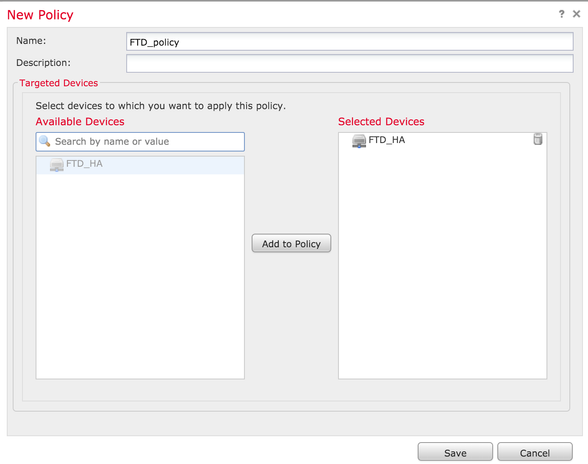

Fare clic sull'icona a forma di matita per modificare il criterio esistente oppure fare clic su New Policy, quindi scegliere Threat Defense Settingsper creare un nuovo criterio FTD, come mostrato nell'immagine.

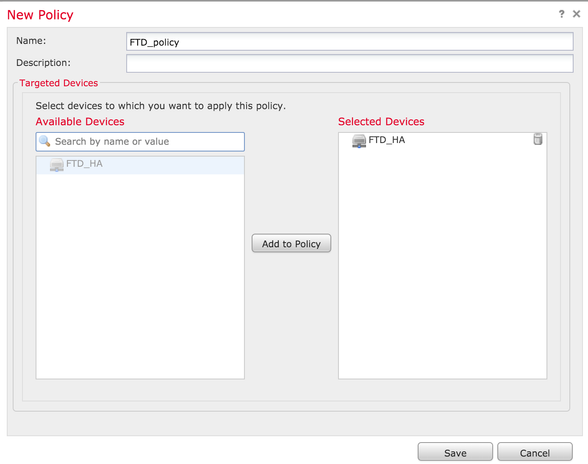

Scegliere l'accessorio FTD a cui applicare il criterio e fare clic Save su come illustrato nell'immagine.

Configura configurazione syslog globale

Esistono alcune configurazioni applicabili per la registrazione locale ed esterna. In questa sezione vengono illustrati i parametri obbligatori e facoltativi che è possibile configurare per Syslog.

Configurazione registrazione

Le opzioni di impostazione della registrazione sono applicabili per la registrazione locale ed esterna. Per configurare l'impostazione di registrazione, scegliere Devices > Platform Settings.

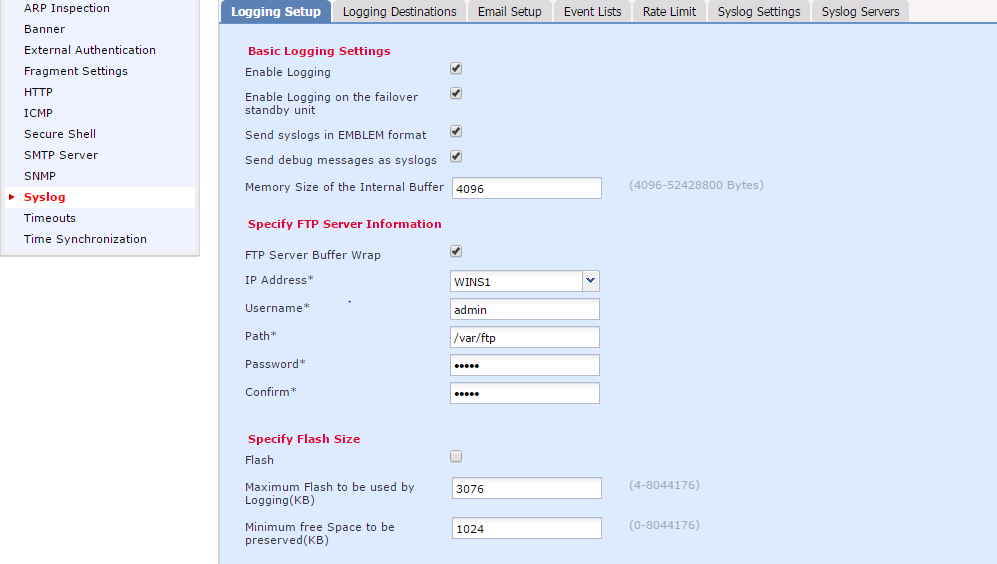

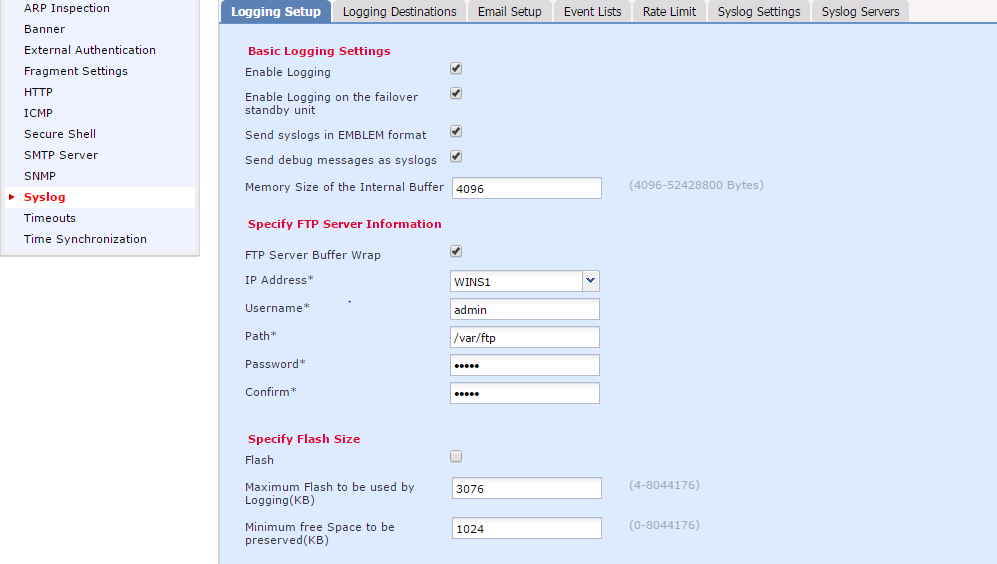

Scegliere Syslog > Logging Setup.

Configurazione di base della registrazione

Enable Logging: per abilitare la registrazione, Enable Logging selezionare la casella di controllo. Questa opzione è obbligatoria.Enable Logging on the failover standby unit: selezionare la Enable Logging on the failover standby unit casella di controllo per configurare la registrazione sull'FTD in standby che fa parte di un cluster FTD ad alta disponibilità.Send syslogs in EMBLEM format Send syslogs in EMBLEM format : selezionare la casella di controllo per abilitare il formato Syslog come EMBLEM per ciascuna destinazione. Il formato EMBLEM viene utilizzato principalmente per CiscoWorks Resource Manager Essentials (RME) Syslog Analyzer. Questo formato corrisponde al formato Syslog del software Cisco IOS prodotto dai router e dagli switch. È disponibile solo per i server Syslog UDP.Send debug messages as syslogs Send debug messages as syslogs : selezionare la casella di controllo per inviare i registri di debug come messaggi Syslog al server Syslog.Memory size of the Internal Buffer: immettere le dimensioni del buffer di memoria interno in cui FTD può salvare i dati di registro. Se viene raggiunto il limite del buffer, i dati del registro vengono ruotati.

Informazioni sul server FTP (facoltative)

Specificare i dettagli del server FTP se si desidera inviare i dati di registro al server FTP prima che sovrascriva il buffer interno.

FTP Server Buffer Wrap: selezionare la FTP Server Buffer Wrap casella di controllo per inviare i dati del log del buffer al server FTP.IP Address: immettere l'indirizzo IP del server FTP.Username: immettere il nome utente del server FTP.Path: immettere il percorso della directory del server FTP.Password: immettere la password del server FTP.Confirm: immettere di nuovo la stessa password.

Dimensioni Flash (Facoltativo)

Specificare le dimensioni del flash se si desidera salvare i dati del registro in modo che lampeggino una volta che il buffer interno è pieno.

Flash: selezionare la casella di controllo per inviare i dati del Flash registro al flash interno.Maximum Flash to be used by Logging(KB): immettere la dimensione massima in KB della memoria flash utilizzabile per la registrazione.Minimum free Space to be preserved(KB): immettere la dimensione minima in KB della memoria flash da mantenere.

Fare clic su Save per salvare l'impostazione della piattaforma. Selezionare l' Deploy opzione, scegliere l'accessorio FTD a cui si desidera applicare le modifiche e fare clic Deploy su per avviare la distribuzione dell'impostazione della piattaforma.

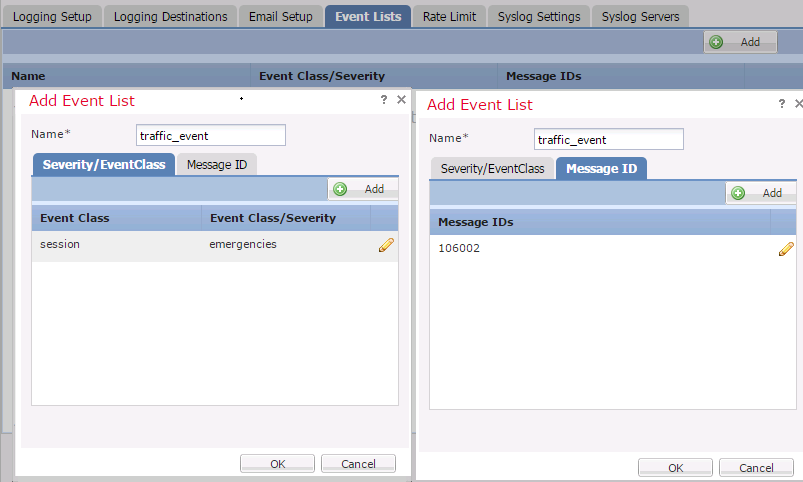

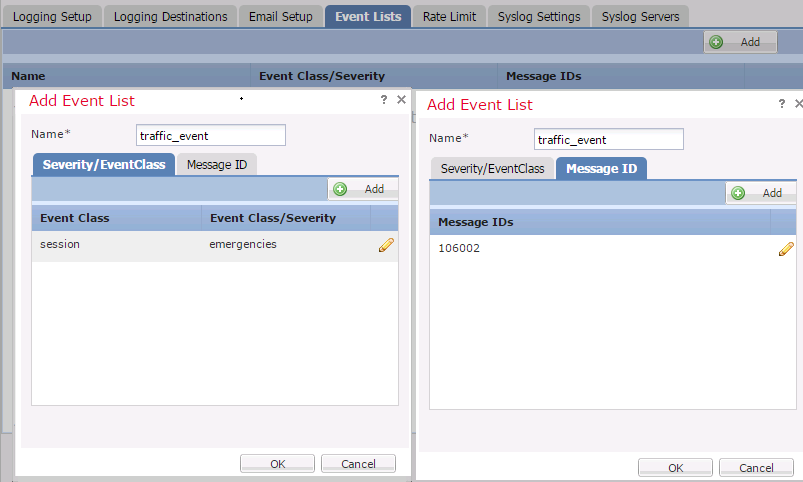

Elenchi di eventi

L'opzione Configura elenchi eventi consente di creare/modificare un elenco di eventi e di specificare quali dati del registro includere nel filtro dell'elenco di eventi. Gli elenchi di eventi possono essere utilizzati quando si configurano i filtri di registrazione nelle destinazioni di registrazione.

Il sistema consente due opzioni per utilizzare la funzionalità degli elenchi di eventi personalizzati.

- Classe e gravità

- ID messaggio

Per configurare elenchi di eventi personalizzati, scegliere Device > Platform Setting > Threat Defense Policy > Syslog > Event List e fare clic su Add. Queste sono le opzioni:

Name: immettere il nome dell'elenco di eventi.Severity/Event Class: nella sezione Classe di gravità/evento, fare clic su Add.Event Class: scegliere la classe di evento dall'elenco a discesa per il tipo di dati di registro desiderato. Una classe Event definisce un insieme di regole Syslog che rappresentano le stesse funzionalità.

Ad esempio, esiste una classe di evento per la sessione che include tutti i syslog relativi alla sessione.

Syslog Severity: scegliere la severità dall'elenco a discesa per la classe di evento scelta. La gravità può variare da 0 (emergenza) a 7 (debug).Message ID: se si è interessati a dati di registro specifici relativi a un ID messaggio, fare clic Add su per inserire un filtro basato sull'ID messaggio.Message IDs: specifica l'ID messaggio come formato singolo/intervallo.

Per salvare la configurazione, fare clic OK su.

Fare clic su Save per salvare l'impostazione della piattaforma. Scegliere l'opzione Deploy, scegliere l'accessorio FTD a cui applicare le modifiche e fare clic su Deployper avviare la distribuzione dell'impostazione della piattaforma.

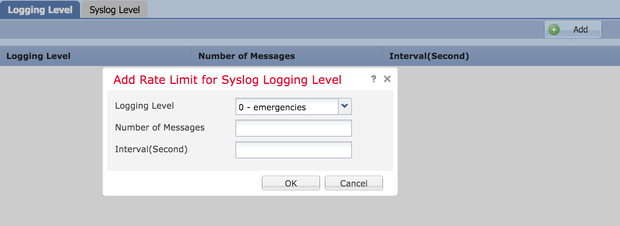

Syslog di limitazione della velocità

L'opzione Limite di velocità definisce il numero di messaggi che possono essere inviati a tutte le destinazioni configurate e definisce la severità del messaggio a cui si desidera assegnare i limiti di velocità.

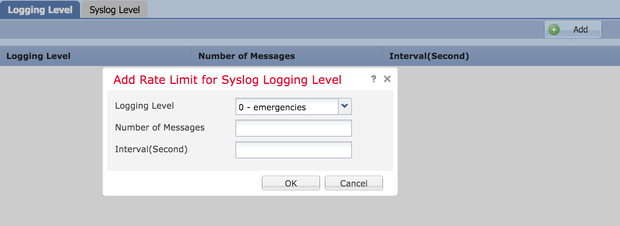

Per configurare elenchi di eventi personalizzati, scegliere Device > Platform Setting > Threat Defense Policy > Syslog > Rate Limit. Sono disponibili due opzioni in base alle quali è possibile specificare il limite di tasso:

- Livello di registrazione

- Livelli syslog

Per abilitare il limite di velocità basato sul livello di registrazione, scegliere Logging Level e fare clic su Add.

Logging Level: dall'elenco a discesaLogging Level, scegliere il livello di log per il quale si desidera limitare la velocità.Number of Messages: immettere il numero massimo di messaggi Syslog da ricevere entro l'intervallo specificato.Interval(Second): in base al parametro Numero di messaggi configurato in precedenza, immettere l'intervallo di tempo durante il quale è possibile ricevere un insieme fisso di messaggi Syslog.

La velocità di Syslog è il numero di messaggi/intervalli.

Fare clic OK su per salvare la configurazione del livello di log.

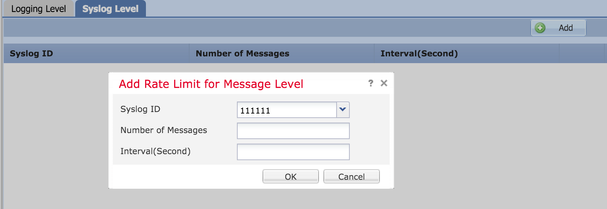

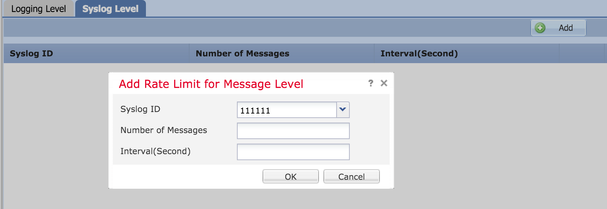

Per abilitare il limite di velocità basato sul livello di registrazione, scegliere Logging Level e fare clic su Add.

Syslog ID: gli ID syslog vengono utilizzati per identificare in modo univoco i messaggi syslog. Dall'elenco a discesa, Syslog ID scegliere l'ID syslog.Number of Messages: immettere il numero massimo di messaggi syslog da ricevere entro l'intervallo specificato.Interval(Second): in base al parametro Numero di messaggi configurato in precedenza, immettere l'intervallo di tempo durante il quale è possibile ricevere un insieme fisso di messaggi Syslog.

La velocità di Syslog è il numero di messaggi/intervallo.

Per salvare la configurazione a livello di syslog, fare clic suOK.

Fare clic su Save per salvare l'impostazione della piattaforma. Scegliere l'opzione Deploy, scegliere l'accessorio FTD a cui applicare le modifiche e fare clic su Deploy per avviare la distribuzione dell'impostazione della piattaforma.

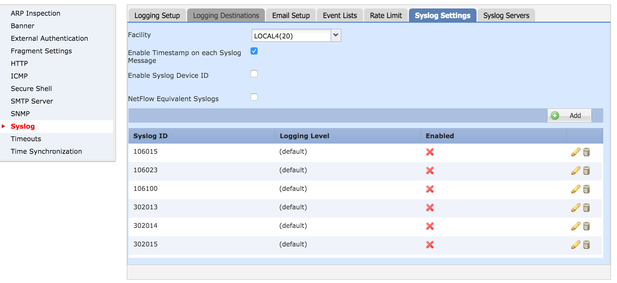

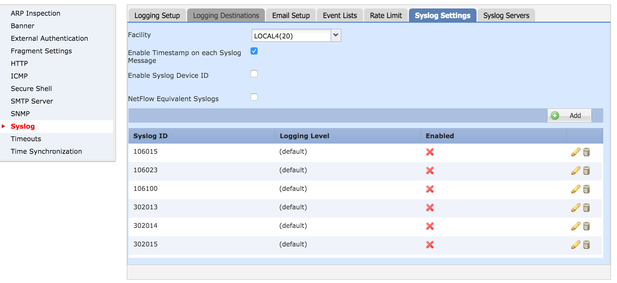

Impostazioni syslog

Le impostazioni Syslog consentono di configurare i valori della funzione da includere nei messaggi Syslog. È inoltre possibile includere l'indicatore orario nei messaggi di log e in altri parametri specifici del server Syslog.

Per configurare elenchi di eventi personalizzati, scegliere Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Settings.

Facility: il codice della struttura consente di specificare il tipo di programma che registra il messaggio. I messaggi con funzionalità diverse possono essere gestiti in modo diverso. Dall'elenco a discesa, Facility scegliere il valore della struttura.Enable Timestamp on each Syslog Message: selezionare questa Enable Timestamp on each Syslog Message casella di controllo per includere l'indicatore orario nei messaggi Syslog.Enable Syslog Device ID: selezionare la Enable Syslog Device ID casella di controllo per includere un ID di periferica nei messaggi Syslog non in formato EMBLEM.Netflow Equivalent Syslogs: selezionare la Netflow Equivalent Syslogs casella di controllo per inviare syslog equivalenti a NetFlow. Può influire sulle prestazioni dell'accessorio.- Add Specific Syslog ID (Aggiungi ID syslog specifico): per specificare l'ID syslog aggiuntivo, fare clic su

Add e specificare la Syslog ID/ Logging Level casella di controllo.

Fare clic su Save per salvare l'impostazione della piattaforma. Scegliere l'opzione Deploy, scegliere l'accessorio FTD a cui applicare le modifiche e fare clic su Deploy per avviare la distribuzione dell'impostazione della piattaforma.

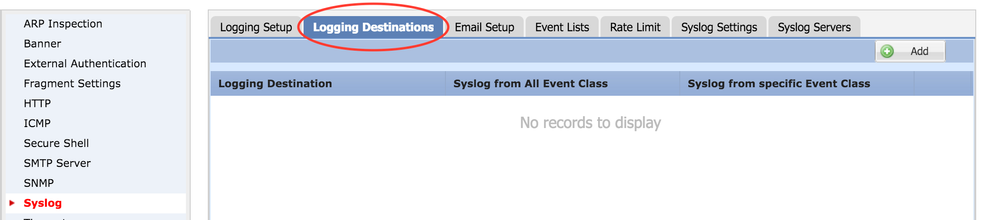

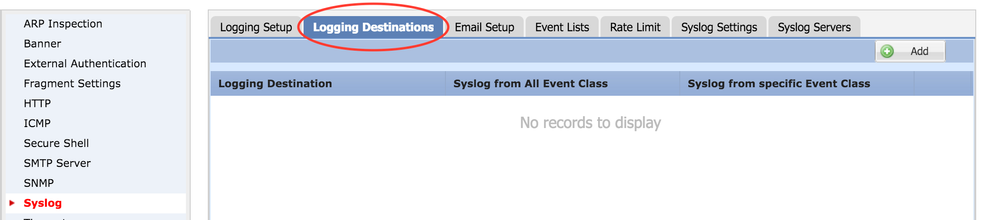

Configura registrazione locale

La sezione Destinazione di registrazione può essere utilizzata per configurare la registrazione su destinazioni specifiche.

Le destinazioni di registrazione interna disponibili sono:

- Buffer interno: esegue il log nel buffer di log interno (buffer di log)

- Console: invia i registri alla console (console di registrazione)

- Sessioni SSH: registra il syslog nelle sessioni SSH (terminal monitor)

Per configurare la registrazione locale, è necessario eseguire tre passaggi.

Passaggio 1. Scegliere Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations.

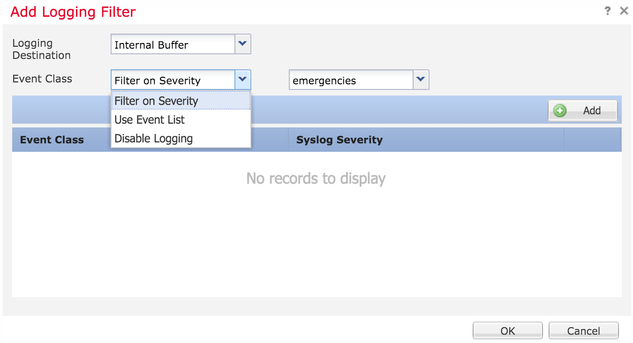

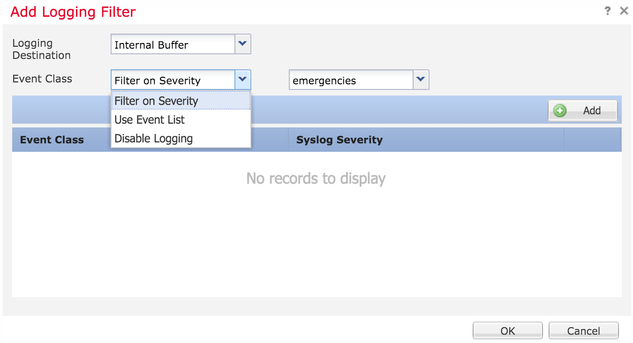

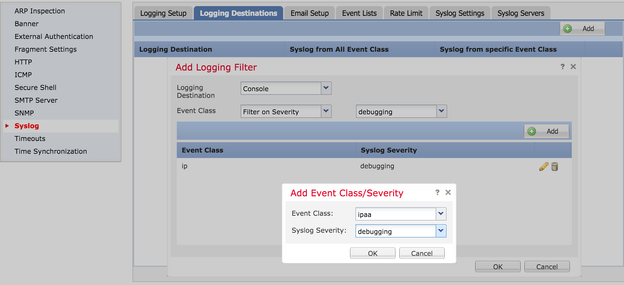

Passaggio 2. Fare clic Add su per aggiungere un filtro di registrazione per una logging destinationpagina specifica.

Destinazione di log: scegliere la destinazione di log richiesta dall'elenco a discesa Logging Destination come Buffer interno, Console o sessioni SSH.

Classe di evento: dall'elenco a Event Class discesa, scegliere una classe di evento. Come descritto in precedenza, le classi di evento sono un insieme di syslog che rappresentano le stesse funzionalità. Le classi di evento possono essere selezionate nei modi seguenti:

Filter on Severity: le classi di evento filtrano in base alla gravità dei syslog.User Event List: gli amministratori possono creare elenchi di eventi specifici (descritti in precedenza) con classi di eventi personalizzate e farvi riferimento in questa sezione.Disable Logging: utilizzare questa opzione per disabilitare la registrazione per la destinazione e il livello di registrazione scelti.

Livello di log: scegliere il livello di log dall'elenco a discesa. L'intervallo del livello di registrazione è compreso tra 0 (emergenze) e 7 (debug).

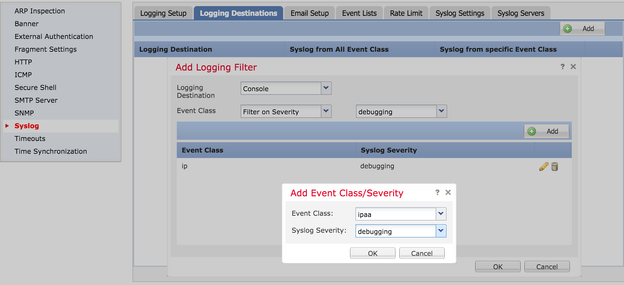

Passaggio 3. Per aggiungere una classe Event separata a questo filtro di registrazione, fare clic su Add.

Event Class: scegliere la classe di evento dall'elenco a Event Class discesa.

Syslog Severity: scegliere la gravità Syslog dall'elenco a discesaSyslog Severity.

Fare clic su OK dopo aver configurato il filtro per aggiungere il filtro per una destinazione di registrazione specifica.

Fare clic su Save per salvare l'impostazione della piattaforma. Scegliere Deploy, scegliere l'accessorio FTD a cui applicare le modifiche e fare clic su Deploy per avviare la distribuzione dell'impostazione della piattaforma.

Configurare la registrazione esterna

Per configurare la registrazione esterna, scegliere Device > Platform Setting > Threat Defense Policy > Syslog > Logging Destinations.

FTD supporta questi tipi di registrazione esterna.

- Syslog Server: invia i log al server Syslog remoto.

- Trap SNMP: invia i log out come trap SNMP.

- E-mail: invia i log via e-mail con un server di inoltro della posta preconfigurato.

La configurazione per la registrazione esterna e la registrazione interna sono le stesse. La selezione delle destinazioni di logging determina il tipo di logging implementato. È possibile configurare le classi di evento basate su elenchi di eventi personalizzati per il server remoto.

Server Syslog Remoto

I server Syslog possono essere configurati per analizzare e archiviare i log in remoto dall'FTD.

Per configurare i server Syslog remoti, è necessario eseguire tre passaggi.

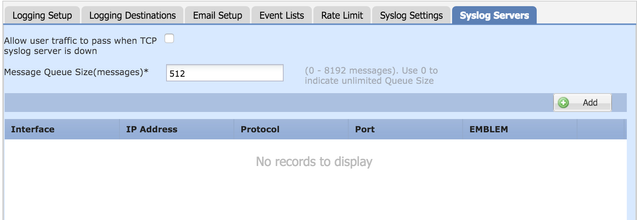

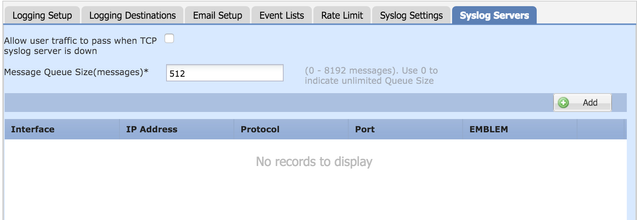

Passaggio 1. Scegliere Device > Platform Setting > Threat Defense Policy > Syslog > Syslog Servers.

Passaggio 2. Configurare il parametro correlato al server Syslog.

- Consenti il passaggio del traffico utente quando il server syslog TCP non è attivo: se un server syslog TCP è stato distribuito nella rete e non è raggiungibile, il traffico di rete attraverso l'appliance ASA viene rifiutato. Questa opzione è applicabile solo quando il protocollo di trasporto tra l'ASA e il server Syslog è TCP. Selezionare la

Allow user traffic to pass when TCP syslog server is down casella di controllo per consentire il passaggio del traffico attraverso l'interfaccia quando il server Syslog non è attivo.

- Dimensione coda messaggi: la dimensione della coda messaggi è il numero di messaggi che vengono inseriti nella coda FTD quando il server Syslog remoto è occupato e non accetta messaggi di log. Il valore predefinito è 512 messaggi e il valore minimo è 1 messaggio. Se in questa opzione si specifica 0, la dimensione della coda è considerata illimitata.

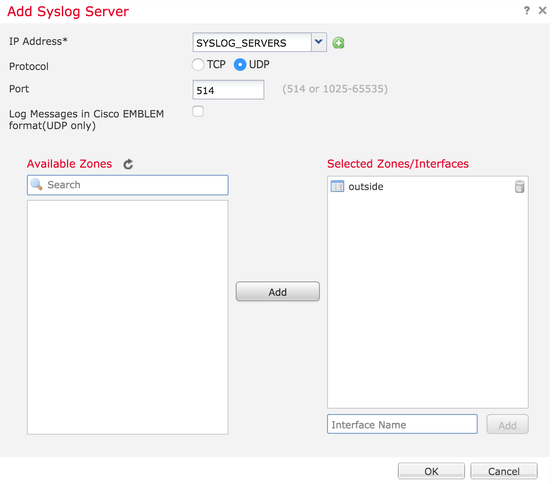

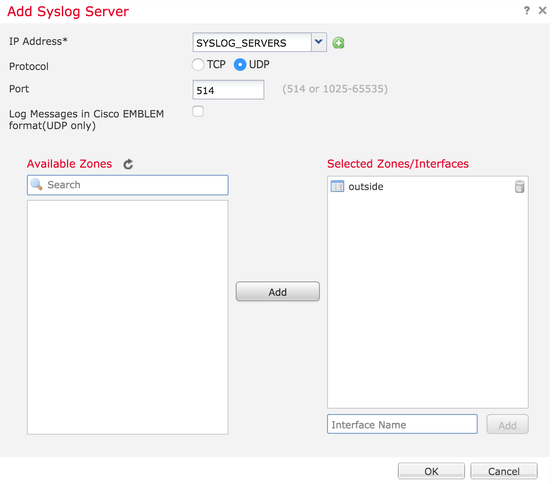

Passaggio 3. Per aggiungere server Syslog remoti, fare clic su Add.

IP Address: dall'elenco a discesa, IP Address scegliere un oggetto di rete in cui sono elencati i server Syslog. Se non è stato creato un oggetto di rete, fare clic sul segno più (+) per creare un nuovo oggetto.

Protocol: fare clic sul pulsante di opzione TCP o UDP per la comunicazione Syslog.

Port: immettere il numero di porta del server Syslog. Per impostazione predefinita, è 514.

Log Messages in Cisco EMBLEM format(UDP only) Log Messages in Cisco EMBLEM format (UDP only) : selezionare questa casella di controllo per attivare questa opzione se è necessario registrare i messaggi nel formato Cisco EMBLEM. Questa opzione è applicabile solo ai syslog basati su UDP.

Available Zones: immettere le aree di sicurezza su cui è raggiungibile il server Syslog e spostarlo nella colonna Aree selezionate/Interfacce selezionate.

Per salvare la configurazione, fare clic su OK andSave.

Fare clic su Save per salvare l'impostazione della piattaforma. Scegliere Deploy, scegliere l'accessorio FTD a cui applicare le modifiche e fare clic su Deploy per avviare la distribuzione dell'impostazione della piattaforma.

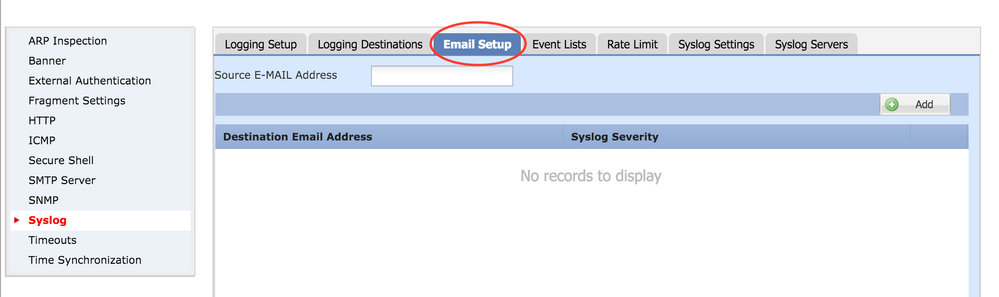

Configurazione e-mail per registrazione

FTD consente di inviare il syslog a un indirizzo e-mail specifico. La posta elettronica può essere utilizzata come destinazione di registrazione solo se è già stato configurato un server di inoltro e-mail.

È possibile configurare le impostazioni di posta elettronica per i syslog in due passaggi.

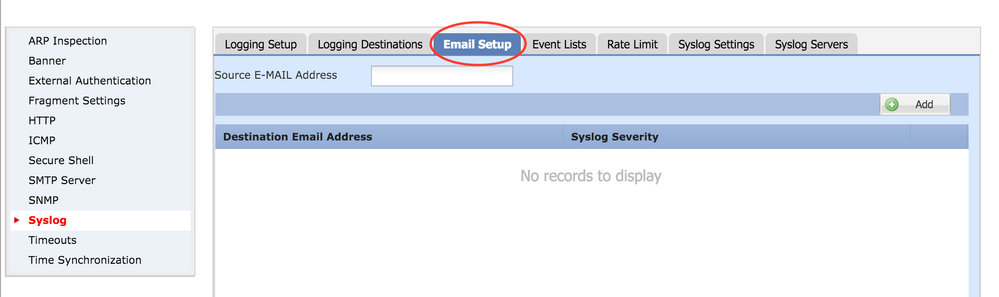

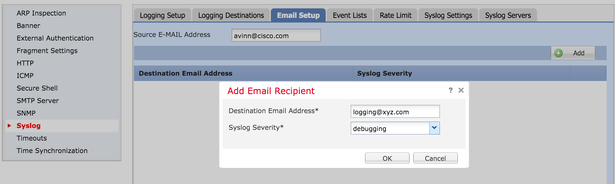

Passaggio 1. Scegliere Device > Platform Setting > Threat Defense Policy > Syslog >Email Setup.

Source E-MAIL Address: immettere l'indirizzo e-mail di origine che viene visualizzato su tutti i messaggi e-mail inviati dall'FTD che contengono i syslog.

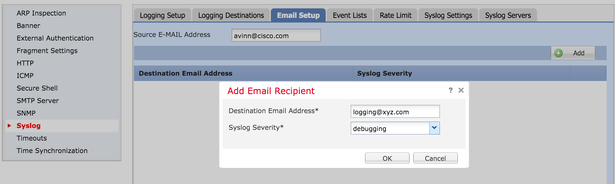

Passaggio 2. Per configurare l'indirizzo e-mail di destinazione e la gravità del syslog, fare clic su Add.

Destination Email Address: immettere l'indirizzo e-mail di destinazione a cui inviare i messaggi Syslog.

Syslog Severity: scegliere la gravità Syslog dall'elenco a discesaSyslog Severity.

Per salvare la configurazione, fare clic OK su.

Fare clic su Save per salvare l'impostazione della piattaforma. Scegliere Deploy, scegliere l'accessorio FTD a cui applicare le modifiche e fare clic su Deploy per avviare la distribuzione dell'impostazione della piattaforma.

Verifica

Attualmente non è disponibile una procedura di verifica per questa configurazione.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

- Verificare la configurazione del syslog FTD nella CLI FTD. Accedere all'interfaccia di gestione dell'FTD e immettere il

system support diagnostic-cli comando per eseguire la console nella CLI di diagnostica. > system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

><Press Enter>

firepower# sh run logging

logging enable

logging console emergencies

logging buffered debugging

logging host inside 192.168.0.192

logging flash-minimum-free 1024

logging flash-maximum-allocation 3076

logging permit-hostdown

- Accertarsi che il server Syslog sia raggiungibile dall'FTD. Accedere all'interfaccia di gestione FTD tramite SSH e verificare la connettività con il

ping comando. Copyright 2004-2016, Cisco and/or its affiliates. All rights reserved.

Cisco is a registered trademark of Cisco Systems, Inc.

All other trademarks are property of their respective owners.

Cisco Fire Linux OS v6.0.1 (build 37)

Cisco Firepower Threat Defense for VMWare v6.0.1 (build 1213)

> system support diagnostic-cli

Attaching to ASA console ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> en

Password:

firepower# ping 192.168.0.192

- È possibile acquisire un pacchetto per verificare la connettività tra l'FTD e il server Syslog. Accedere all'interfaccia di gestione FTD tramite SSH e immettere il comando

system support diagnostic-cli. Per i comandi di acquisizione dei pacchetti, consultare l'esempio di acquisizione dei pacchetti ASA con CLI e configurazione ASDM.

- Verificare che la distribuzione dei criteri sia stata applicata correttamente.

Informazioni correlate

Feedback

Feedback