FMC 6.6.1+ - Suggerimenti per prima e dopo un aggiornamento

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento vengono descritte le best practice di verifica e configurazione da completare prima e dopo l'aggiornamento di Cisco Secure Firewall Management Center (FMC) alla versione 6.6.1+.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Hardware: Cisco FMC 1000

- Software: Release 7.0.0 (build 94)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Operazioni principali prima dell'aggiornamento di FMC

Scegliere la versione del software di destinazione FMC

Consultare le note di rilascio di Firepower per la versione di destinazione e acquisire familiarità con:

- Compatibilità

- Caratteristiche e funzionalità

- Problemi risolti

- Problemi noti

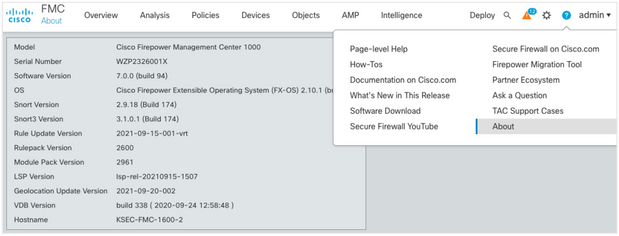

Verifica del modello e della versione del software FMC correnti

Verificare il modello FMC e la versione software correnti:

- Selezionare ? > Informazioni su.

- Verificare il modello e la versione del software.

Pianificazione del percorso di aggiornamento

In base alla versione corrente e alla versione di destinazione del software FMC, potrebbe essere necessario un aggiornamento temporaneo. Nella Guida all'aggiornamento di Cisco Firepower Management Center, esaminare il percorso di aggiornamento: Firepower Management Center e pianificare il percorso di aggiornamento.

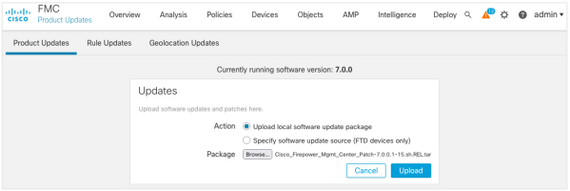

Carica pacchetti di aggiornamento

Per caricare il pacchetto di aggiornamento sul dispositivo, attenersi alla seguente procedura:

- Scaricare il pacchetto di aggiornamento dalla pagina Download del software.

- Nel FMC selezionare Sistema > Aggiornamenti.

- Scegliere Upload Update.

- Fare clic sul pulsante di opzione Carica pacchetto di aggiornamento software locale.

- Fare clic su Sfoglia e scegliere il pacchetto.

- Fare clic su Upload.

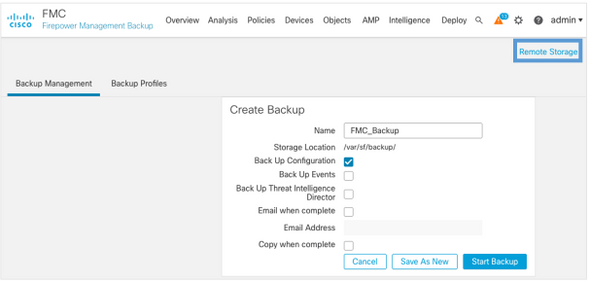

Crea backup FMC

Il backup è un'importante fase di disaster recovery, che consente di ripristinare la configurazione in caso di errore irreversibile di un aggiornamento.

- Selezionare Sistema > Strumenti > Backup/Ripristino.

- Scegliere il backup di Firepower Management.

- Nel campo Nome, immettere il nome del backup.

- Scegliere il percorso di archiviazione e le informazioni da includere nel backup.

- Fare clic su Avvia backup.

- Da Notifica > Attività, monitorare lo stato di creazione del backup.

Suggerimento: È consigliabile eseguire il backup in una posizione remota sicura e verificare che il trasferimento sia riuscito. È possibile configurare Archiviazione remota dalla pagina Gestione backup.

Per ulteriori informazioni, vedere:

- Guida alla configurazione di Firepower Management Center, versione 7.0 - Capitolo: Backup e ripristino

- Guida alla configurazione di Firepower Management Center, versione 7.0 - Gestione remota dello storage

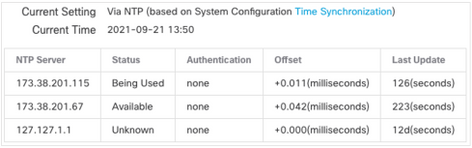

Verifica sincronizzazione NTP

Per un aggiornamento corretto di FMC, è necessaria la sincronizzazione NTP. Per controllare la sincronizzazione NTP, attenersi alla seguente procedura:

- Selezionare Sistema > Configurazione > Tempo.

- Verificare lo stato NTP.

Nota: Stato: "In uso" indica che l'accessorio è sincronizzato con il server NTP.

Per ulteriori informazioni, vedere Firepower Management Center Configuration Guide, Version 7.0 - Time and Time Synchronization.

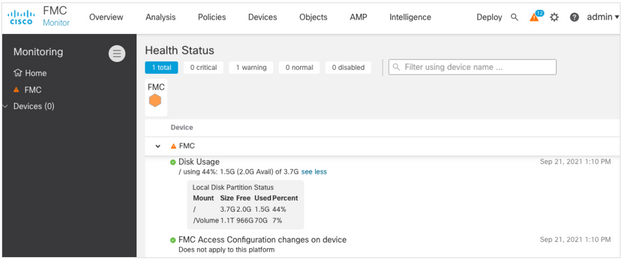

Verifica dello spazio su disco

A seconda del modello e della versione di destinazione del CCP, assicurarsi che lo spazio disponibile su disco sia sufficiente, altrimenti l'aggiornamento non riesce. Per verificare lo spazio disponibile su disco del CCP, eseguire la procedura seguente:

- Passare a Sistema > Stato > Monitor.

- Scegliere il CCP.

- Espandere il menu e cercare Utilizzo disco.

- I requisiti di spazio su disco sono disponibili in Test di tempo e Requisiti di spazio su disco.

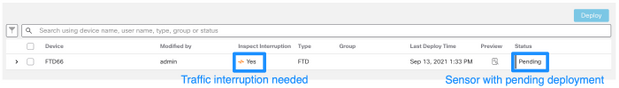

Distribuisci tutte le modifiche dei criteri in sospeso

Prima dell'installazione dell'aggiornamento o della patch, è necessario distribuire le modifiche nei sensori. Per garantire la distribuzione di tutte le modifiche in sospeso, eseguire la procedura seguente:

- Passare a Distribuisci > Distribuzione.

- Selezionare tutti i dispositivi nell'elenco e Distribuisci.

Attenzione: La colonna Ispect Interruption indica l'interruzione del traffico

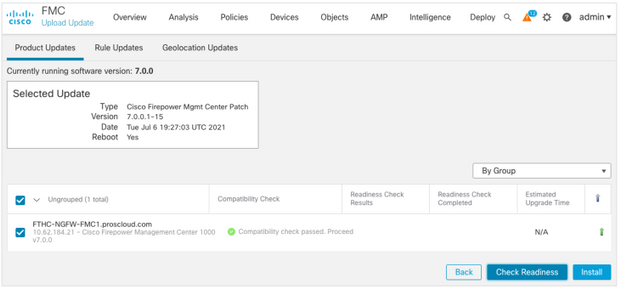

Esegui controlli di fattibilità del software Firepower

I controlli di fattibilità valutano il grado di preparazione di un'appliance Firepower all'aggiornamento del software.

Per eseguire i controlli di idoneità del software, attenersi alla seguente procedura:

- Selezionare Sistema > Aggiornamenti.

- Selezionare l'icona Install (Installa) accanto alla versione di destinazione.

- Scegliere il CCP e fare clic su Verifica preparazione.

- Nella finestra popup, fare clic su OK.

- Controllare il processo di verifica della preparazione da Notifiche > Task.

Per ulteriori informazioni, vedere la guida all'aggiornamento di Cisco Firepower Management Center - Firepower Software Readiness Checks (informazioni in lingua inglese).

Operazioni principali dopo l'aggiornamento di FMC

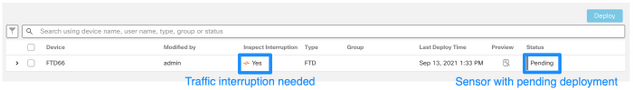

Distribuisci tutte le modifiche dei criteri in sospeso

Subito dopo ogni aggiornamento o installazione di patch, è necessario implementare le modifiche nei sensori. Per garantire la distribuzione di tutte le modifiche in sospeso, eseguire la procedura seguente:

- Passare a Distribuisci > Distribuzione.

- Selezionare tutti i dispositivi nell'elenco e fare clic su Distribuisci.

Attenzione: La colonna Ispect Interruption indica l'interruzione del traffico

Verifica dell'installazione dell'ultimo database delle impronte digitali e delle vulnerabilità

Per verificare la versione corrente dell'impronta digitale (VDB), attenersi alla seguente procedura:

- Selezionare ? > Informazioni su.

- Verificare la versione VDB.

Per scaricare gli aggiornamenti VDB direttamente da cisco.com, è necessario essere raggiungibili dal FMC a cisco.com.

- Selezionare Sistema > Aggiornamenti > Aggiornamenti prodotti.

- Scegliere Scarica aggiornamenti.

- Installare la versione più recente disponibile.

- Dovete riposizionare i sensori dopo.

Nota: Se la console centrale di gestione connessione Desktop remoto non dispone di accesso a Internet, è possibile scaricare il pacchetto VDB direttamente da software.cisco.com.

È consigliabile pianificare le attività per eseguire download e installazioni automatiche di pacchetti VDB.

È buona norma verificare ogni giorno la disponibilità di aggiornamenti VDB e installarli nel FMC durante i fine settimana.

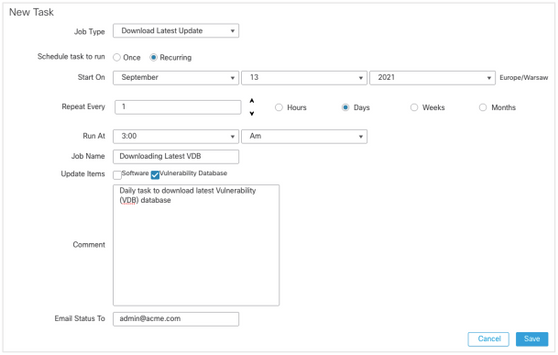

Per controllare quotidianamente il database VDB da www.cisco.com, attenersi alla seguente procedura:

- Selezionare Sistema > Strumenti > Programmazione.

- Fare clic su Aggiungi attività.

- Dall'elenco a discesa Tipo di job, scegliere Scarica ultimo aggiornamento.

- Per eseguire l'attività Pianificazione, fare clic sul pulsante di opzione Periodica.

- Ripetere l'attività ogni giorno ed eseguirla alle 3.00 o al di fuori dell'orario di lavoro.

- Per Aggiorna elementi, selezionare la casella di controllo Database vulnerabilità.

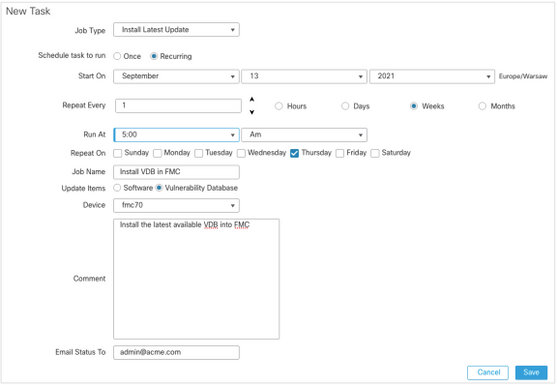

Per installare l'ultimo VDB nel FMC, impostare l'attività periodica settimanale:

- Selezionare Sistema > Strumenti > Programmazione.

- Fare clic su Aggiungi attività.

- Dall'elenco a discesa Tipo di job, scegliere Installa ultimo aggiornamento.

- Per eseguire Pianifica attività, fare clic sul pulsante di opzione Periodica.

- Ripetere l'attività ogni 1 settimana ed eseguirla alle 5.00 o al di fuori dell'orario di lavoro.

- Per Aggiorna elementi, selezionare la casella di controllo Database vulnerabilità.

Per ulteriori informazioni, vedere la guida alla configurazione di Firepower Management Center, versione 7.0 - Update the Vulnerability Database (VDB)

Verifica della regola di ordinamento e della versione corrente del pacchetto di protezione Lightweight

Per verificare le versioni SRU (Snort Rule), LSP (Lightweight Security Package) e geolocalizzazione correnti, attenersi alla seguente procedura:

- Selezionare ? > Informazioni su.

- Verificare la versione di aggiornamento della regola e la versione LSP.

Per scaricare l'SRU e l'LSP direttamente dal sito www.cisco.com, è necessario che il FMC raggiunga www.cisco.com.

- Passare a Sistema > Aggiornamenti > Aggiornamenti regole.

- Dalla scheda Aggiornamento unico regole/Importazione regole, scegliere Scarica nuovo aggiornamento regole dal sito di supporto.

- Scegliere Importa.

- Distribuire la configurazione sui sensori in seguito.

Nota: Se il CCP non dispone di accesso a Internet, i pacchetti SRU e LSP possono essere scaricati direttamente da software.cisco.com.

Gli aggiornamenti delle regole di intrusione sono cumulativi ed è consigliabile importare sempre l'ultimo aggiornamento.

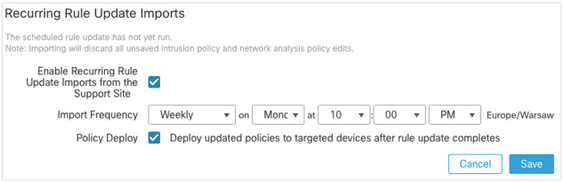

Per attivare il download e l'installazione settimanale degli aggiornamenti delle regole di snort (SRU/LSP), attenersi alla seguente procedura:

- Passare a Sistema > Aggiornamenti > Aggiornamenti regole.

- Nella scheda Importazioni aggiornamento regole ricorrenti selezionare la casella di controllo Abilita importazioni aggiornamento regole ricorrenti dal sito di supporto.

- Scegliere la frequenza di importazione come settimanale, scegliere un giorno della settimana e nel tardo pomeriggio per il download e la distribuzione dei criteri.

- Fare clic su Salva.

Per ulteriori informazioni, vedere Firepower Management Center Configuration Guide, Version 7.0 - Update Intrusion Rules.

Verifica la versione corrente dell'aggiornamento della georilevazione

Per verificare la versione corrente della georilevazione, attenersi alla seguente procedura:

- Selezionare ? > Informazioni su.

- Verificare la versione di aggiornamento della georilevazione.

Per scaricare gli aggiornamenti di geolocalizzazione direttamente da www.cisco.com, è necessario essere raggiungibili dal FMC a www.cisco.com.

- Passare a Sistema > Aggiornamenti > Aggiornamenti posizione geografica.

- Dalla scheda One-Time Geolocation Update, scegliere Download e installare l'aggiornamento della geolocalizzazione dal sito di supporto.

- Fare clic su Import (Importa).

Nota: Se il CCP non dispone di accesso a Internet, è possibile scaricare il pacchetto Aggiornamenti geolocalizzazione direttamente da software.cisco.com.

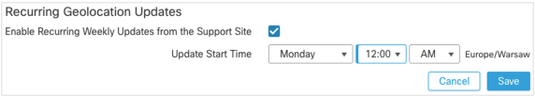

Per attivare gli aggiornamenti automatici della georilevazione, attenersi alla seguente procedura:

- Passare a Sistema > Aggiornamenti > Aggiornamenti posizione geografica.

- Nella sezione Aggiornamenti periodici geolocalizzazione selezionare la casella di controllo Abilita aggiornamenti settimanali periodici dal sito di supporto.

- Scegliere la frequenza di importazione come settimanale, scegliere lunedì a mezzanotte.

- Fare clic su Salva.

Per ulteriori informazioni, vedere Firepower Management Center Configuration Guide, versione 7.0 - Update the Geolocation Database (GeoDB).

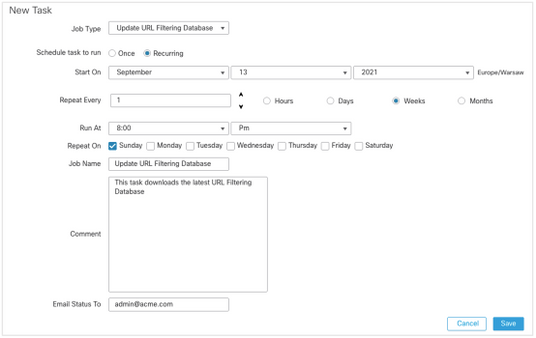

Aggiornamento automatico del database con filtro URL e attività pianificata

Per garantire che i dati della minaccia per il filtro URL siano aggiornati, il sistema deve ottenere gli aggiornamenti dei dati dal cloud Cisco Collective Security Intelligence (CSI). Per automatizzare questo processo, eseguire la procedura seguente:

- Selezionare Sistema > Strumenti > Programmazione.

- Fare clic su Aggiungi attività.

- Dall'elenco a discesa Tipo di job, scegliere Aggiorna database filtro URL.

- Per eseguire l'attività Pianificazione, fare clic sul pulsante di opzione Periodica.

- Ripetere l'attività ogni settimana ed eseguirla alle 20.00 la domenica o fuori dall'orario di lavoro.

- Fare clic su Salva.

Per ulteriori informazioni, vedere la guida alla configurazione di Firepower Management Center, versione 7.0 - Automazione degli aggiornamenti del filtro URL tramite un'attività pianificata.

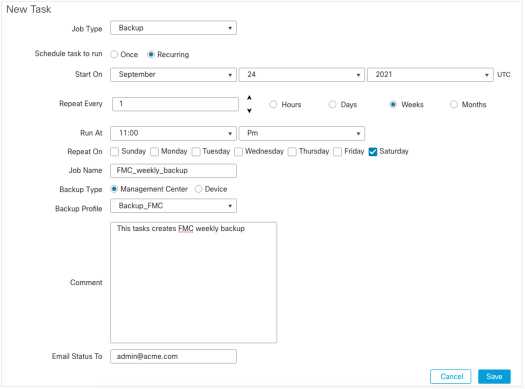

Configura backup periodici

Nell'ambito del piano di disaster recovery, è consigliabile eseguire backup periodici.

- Assicurarsi di appartenere al dominio globale.

- Creare il profilo di backup FMC. Per ulteriori informazioni, vedere la sezione Creazione del backup di FMC.

- Selezionare Sistema > Strumenti > Programmazione.

- Fare clic su Aggiungi attività.

- Dall'elenco a discesa Tipo di job, scegliere Backup.

- Per eseguire l'attività Pianificazione, fare clic sul pulsante di opzione Periodica.

La frequenza di backup deve essere adattata alle esigenze dell'organizzazione. È consigliabile creare backup durante un intervento di manutenzione o in altri periodi di scarso utilizzo. - Per Tipo di backup, fare clic sul pulsante di opzione Centro di gestione.

- Dall'elenco a discesa Profilo di backup, scegliere il Profilo di backup.

- Fare clic su Salva.

Per ulteriori informazioni, vedere la guida alla configurazione di Firepower Management Center, versione 7.0 - capitolo: Backup e ripristino.

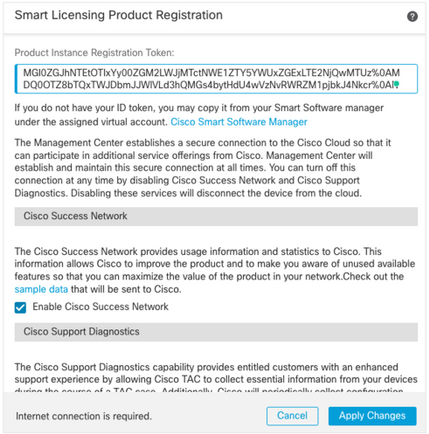

Verificare che la Smart License sia registrata

Per registrare Cisco Firewall Management Center con Cisco Smart Software Manager, attenersi alla seguente procedura:

- In https://software.cisco.com, selezionare Smart Software Manager > Manage licenses.

- Passare alla scheda Magazzino > Generale e creare un nuovo token.

- Nell'interfaccia utente di FMC, selezionare Sistema > Licenze > Licenze Smart.

- Fare clic su Registra.

- Inserire il token generato nel portale delle licenze Cisco Smart Software.

- Verificare che Cisco Success Network sia abilitato.

- Fare clic su Applica modifiche.

- Verificare Lo Stato Della Licenza Smart.

Per ulteriori informazioni, vedere la guida alla configurazione di Firepower Management Center, versione 7.0 - Registrazione di licenze Smart.

Esaminare la configurazione degli insiemi di variabili

Assicurarsi che la variabile HOME_NET contenga solo le reti/subnet interne all'organizzazione. Una definizione errata dell'insieme di variabili influisce negativamente sulle prestazioni del firewall.

- Passare a Oggetti > Insieme variabili.

- Modificare il set di variabili utilizzato dai criteri per le intrusioni. È consentito avere un set di variabili per criterio intrusione con impostazioni diverse.

- Regolare le variabili in base all'ambiente e fare clic su Salva.

Altre variabili di interesse sono DNS_SERVERS O HTTP_SERVERS.

Per ulteriori informazioni, vedere Firepower Management Center Configuration Guide, versione 7.0 - Variable Sets (Guida alla configurazione di Firepower Management Center, versione 7.0 - Set di variabili).

Verifica abilitazione servizi cloud

Per trarre vantaggio dai diversi servizi cloud, npassare a Sistema > Integrazione > Servizi cloud.

Filtro URL

- Abilitare il filtro URL e consentire gli aggiornamenti automatici; attivare Query su Cisco Cloud per URL sconosciuti.

Una scadenza URL cache più frequente richiede un numero maggiore di query nel cloud, con conseguente rallentamento dei carichi Web. - Salvare le modifiche.

Suggerimento: Per la scadenza dell'URL della cache, lasciare il valore predefinito Mai. Se è necessaria una riclassificazione Web più rigorosa, questa impostazione può essere modificata di conseguenza.

AMP for Networks

- Verificare che entrambe le impostazioni siano attive: Abilita gli aggiornamenti automatici del rilevamento malware locale e condividi l'URI dagli eventi malware con Cisco.

- In FMC 6.6.X, disabilitare l'uso della porta legacy 32137 per AMP for Networks in modo che la porta TCP utilizzata sia 443.

- Salvare le modifiche.

Nota: Questa impostazione non è più disponibile in FMC 7.0+ e la porta è sempre 443.

Area Cisco Cloud

- L'area cloud deve corrispondere all'area organizzazione SecureX. Se l'organizzazione SecureX non viene creata, scegliere la regione più vicina all'installazione di FMC: Area APJ, area UE o area USA.

- Salvare le modifiche.

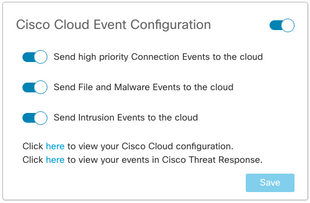

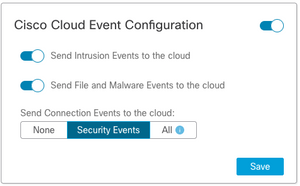

Cisco Cloud Event Configuration

Per FMC 6.6.x

- Verificare tutte e tre le opzioni: Vengono scelti l'invio di eventi di connessione ad alta priorità al cloud, l'invio di eventi di file e malware al cloud e l'invio di eventi di intrusione al cloud.

- Salvare le modifiche.

Per FMC 7.0+

- Accertarsi che siano selezionate entrambe le opzioni: Invia eventi intrusione al cloud e invia eventi file e malware al cloud.

- Per il tipo di eventi di connessione, scegliere All se la soluzione di analisi e registrazione della sicurezza è in uso. Per SecureX, scegliere solo Eventi protezione.

- Salvare le modifiche.

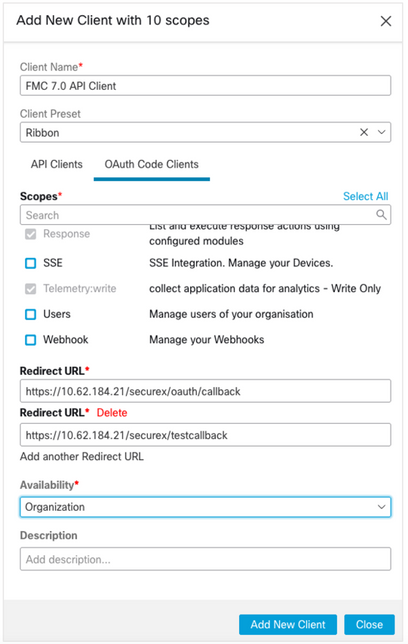

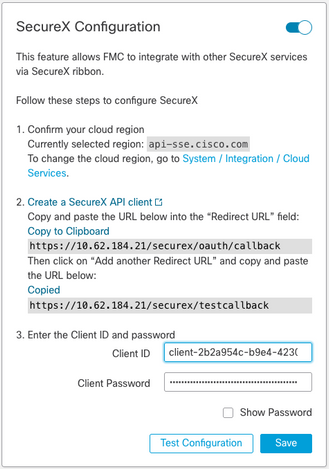

Abilita integrazione SecureX

L'integrazione SecureX fornisce visibilità istantanea dello scenario delle minacce tra i prodotti di sicurezza Cisco. Per connettere SecureX e abilitare la barra multifunzione, eseguire la procedura seguente:

Integrazione della barra multifunzione SecureX

Nota: Questa opzione è disponibile per FMC versione 7.0+.

- Accedere a SecureX e creare un client API:

- Nel campo Nome client immettere un nome descrittivo del CCP. Ad esempio, Client API FMC 7.0.

- Fare clic sulla scheda Client codice Oauth.

- Nell'elenco a discesa Client Preset, scegliere Barra multifunzione. Vengono scelti gli ambiti: Casebook, Enrich:read, Global Intel:read, Inspect:read, Notification, Orbital, Private Intel, Profile, Response, Telemetry:write.

- Aggiungere i due URL di reindirizzamento presentati nel FMC:

URL di reindirizzamento: <URL_FMC>/securex/oauth/callback

Secondo URL di reindirizzamento: <URL_FMC>/securex/testcallback

-

- Nell'elenco a discesa Disponibilità scegliere Organizzazione.

- Fare clic su Aggiungi nuovo client.

2. Dalla FMC, selezionare System > SecureX (Sistema > SecureX).

3. Attivare l'interruttore nell'angolo superiore destro e verificare che l'area visualizzata corrisponda all'organizzazione SecureX.

4. Copiare l'ID e la password client e incollarli nel CCP.

5. Scegliere prova configurazione.

6. Accedere a SecureX per autorizzare il client API.

7. Salvare le modifiche e aggiornare il browser per visualizzare la barra multifunzione nella parte inferiore.

8. Espandere la barra multifunzione e scegliere Ottieni SecureX. Se richiesto, immettere le credenziali SecureX.

9. La barra multifunzione SecureX è ora completamente funzionale per l'utente FMC.

5YVPsGdzrkX8q8q0yYl-tDitezO6p_17MtH6NATx68fUZ5u9T3qOEQ

Nota: Se un altro utente FMC richiede l'accesso alla barra multifunzione, tale utente deve accedere alla barra multifunzione con le credenziali SecureX.

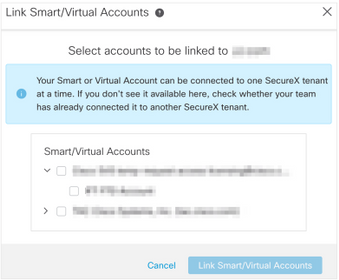

Invia eventi connessione a SecureX

- Nel FMC, selezionare System > Integration > Cloud Services (Sistema > Integrazione > Servizi cloud) e accertarsi che Cisco Cloud Event Configuration (Configurazione eventi cloud Cisco) invii eventi Intrusion, File e Malware come spiegato nella sezione Turn on Cloud Services (Attiva servizi cloud).

- Verificare che il CCP sia registrato con una Smart License come spiegato nella sezione Registrazione delle Smart Licenses.

- Prendere nota del nome dell'account virtuale assegnato visualizzato in FMC in Sistema > Licenze > Smart Licenses.

- Registrare il CCP in SecureX:

- In SecureX, selezionare Amministrazione > Dispositivi.

- Scegliere Gestisci dispositivi.

- Verificare che nel browser siano consentite finestre popup.

- Accedere a Security Services Exchange (SSE).

- Selezionare Menu Strumenti > Collega account Smart/virtuali.

- Scegliere Collega altri account.

- Selezionare l'account virtuale assegnato al CCP (passaggio 3).

- Scegliere Collega account Smart/virtuali.

- Verificare che il dispositivo FMC sia elencato in Dispositivi.

- Passare alla scheda Cloud Services, quindi attivare le funzionalità Cisco SecureX threat response e Eventing.

- Scegliere le Impostazioni di servizio aggiuntive (icona a forma di ingranaggio) accanto alla funzione Eventi.

- Nella scheda Generale, scegliere Condividi dati evento con Talos.

- Nella sezione Per tipo di evento della scheda Promozione automatica eventi scegliere tutti i tipi di evento disponibili e Salva.

5. Nel portale principale di SecureX, passare a Integration Modules > Firepower e aggiungere il modulo di integrazione Firepower.

6. Creare un nuovo dashboard.

7. Aggiungere le tessere relative a Firepower.

Integrate Secure Endpoint (AMP for Endpoints)

Per abilitare l'integrazione di Secure Endpoint (AMP for Endpoints) con l'implementazione di Firepower, eseguire la procedura seguente:

- Passare a AMP > Gestione AMP.

- Scegliere Aggiungi connessione cloud AMP.

- Scegliere il cloud e Registrarsi.

Nota: Lo stato Abilitato indica che la connessione al cloud è stata stabilita.

Integrazione Analisi malware sicuro (Threat Grid)

Per impostazione predefinita, Firepower Management Center può connettersi al cloud pubblico Cisco Threat Grid per l'invio di file e il recupero di report. Impossibile eliminare la connessione. Tuttavia, si consiglia di scegliere la soluzione più vicina al cloud di distribuzione:

- Passare a AMP > Connessioni analisi dinamica.

- Fare clic su Modifica (icona a forma di matita) nella sezione Azione.

- Scegliere il nome del cloud corretto.

- Per associare l'account Threat Grid per funzionalità di reporting dettagliate e sandbox avanzate, fare clic sull'icona Associa.

Per ulteriori informazioni, vedere Firepower Management Center Configuration Guide, versione 7.0 - Enabling Access to Dynamic Analysis Results in the Public Cloud (Guida alla configurazione di Firepower Management Center, versione 7.0 - Abilitazione dell'accesso ai risultati dell'analisi dinamica nel cloud pubblico).

Per l'integrazione in sede dell'appliance Thread Grid, vedere la guida alla configurazione di Firepower Management Center, versione 7.0 - Dynamic Analysis On-Premises Appliance (Cisco Threat Grid) .

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

13-Oct-2021 |

Titoli tecnici aggiornati. |

1.0 |

07-Oct-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Anita PietrzykSpecialista del successo dei clienti

- Juan Jose Ponce DominguezSpecialista del successo dei clienti

Feedback

Feedback