Introduzione

Questo documento descrive come configurare e verificare Firepower Threat Defense (FTD) High Availability (HA) (failover attivo/standby) sui dispositivi Firepower.

Prerequisiti

Requisiti

Nessun requisito specifico previsto per questo documento.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- 2 Cisco Firepower 9300

- 2 Cisco Firepower 4100 (7.2.8)

- Firepower Management Center (FMC) (7.2.8)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Nota: su un accessorio FPR9300 con FTD, è possibile configurare solo HA tra chassis. Le due unità di una configurazione HA devono soddisfare le condizioni indicate qui.

Attività 1. Verifica condizioni

Attività richiesta:

Verificare che entrambi gli accessori FTD soddisfino i requisiti della nota e possano essere configurati come unità HA.

Soluzione:

Passaggio 1. Connettersi all'IP di gestione FPR9300 e verificare l'hardware del modulo.

Verificare l'hardware FPR9300-1.

KSEC-FPR9K-1-A# show server inventory

Server Equipped PID Equipped VID Equipped Serial (SN) Slot Status Ackd Memory (MB) Ackd Cores

------- ------------ ------------ -------------------- ---------------- ---------------- ----------

1/1 FPR9K-SM-36 V01 FLM19216KK6 Equipped 262144 36

1/2 FPR9K-SM-36 V01 FLM19206H71 Equipped 262144 36

1/3 FPR9K-SM-36 V01 FLM19206H7T Equipped 262144 36

KSEC-FPR9K-1-A#

Verificare l'hardware FPR9300-2.

KSEC-FPR9K-2-A# show server inventory

Server Equipped PID Equipped VID Equipped Serial (SN) Slot Status Ackd Memory (MB) Ackd Cores

------- ------------ ------------ -------------------- ---------------- ---------------- ----------

1/1 FPR9K-SM-36 V01 FLM19206H9T Equipped 262144 36

1/2 FPR9K-SM-36 V01 FLM19216KAX Equipped 262144 36

1/3 FPR9K-SM-36 V01 FLM19267A63 Equipped 262144 36

KSEC-FPR9K-2-A#

Passaggio 2. Accedere a FPR9300-1 Chassis Manager e selezionare Logical Devices.

Verificare la versione del software, il numero e il tipo di interfacce.

Attività 2. Configura FTD HA

Attività richiesta:

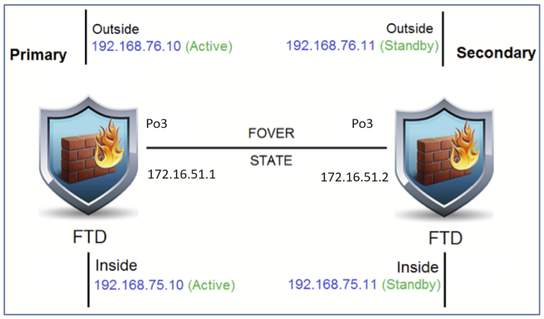

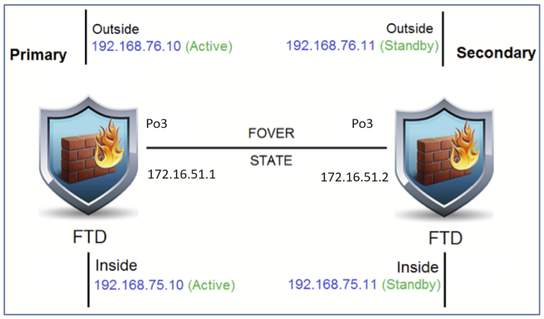

Configurare il failover Attivo/Standby (HA) come nell'immagine seguente. In questo caso, viene utilizzata una coppia 41xx.

Soluzione

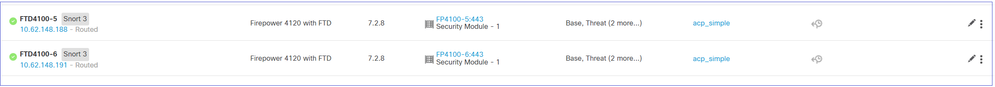

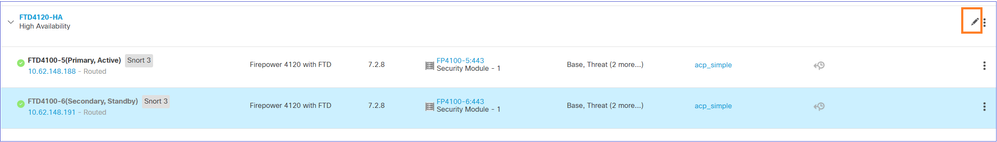

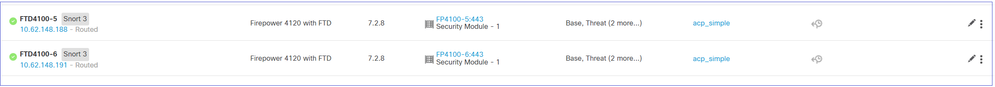

Entrambi i dispositivi FTD sono già registrati sull'FMC, come mostrato nell'immagine.

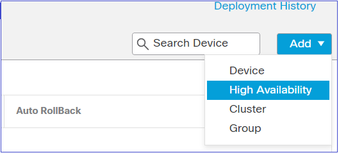

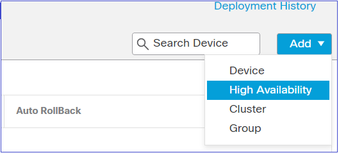

Passaggio 1. Per configurare il failover FTD, selezionare Dispositivi > Gestione dispositivi e scegliere Aggiungi alta disponibilità come mostrato nell'immagine.

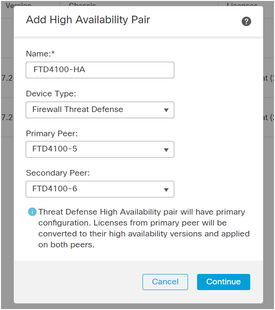

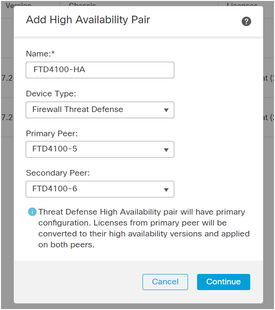

Passaggio 2. Immettere il peer primario e il peer secondario, quindi scegliere Continua come mostrato nell'immagine.

Avvertenza: assicurarsi di selezionare l'unità corretta come unità principale. Tutte le configurazioni sull'unità primaria selezionata vengono replicate sull'unità FTD secondaria selezionata. In seguito alla replica, la configurazione corrente sull'unità secondaria può essere sostituita.

Condizioni

Per creare una coppia HA tra 2 dispositivi FTD, è necessario soddisfare le seguenti condizioni:

- Stesso modello

- Stessa versione - vale per FXOS e per FTD - maggiore (primo numero), minore (secondo numero) e manutenzione (terzo numero) devono essere uguali.

- Stesso numero di interfacce

- Stesso tipo di interfacce

- Entrambi i dispositivi fanno parte dello stesso gruppo/dominio in FMC.

- Hanno una configurazione NTP (Network Time Protocol) identica.

- essere pienamente implementato nel CCP senza modifiche non sottoposte a commit.

- Modalità firewall uguale: instradato o trasparente.

Nota: questa condizione deve essere verificata sia sui dispositivi FTD che sull'interfaccia grafica dell'FMC, in quanto in alcuni casi gli FTD avevano la stessa modalità, ma l'interfaccia dell'FMC non la riflette.

- Il protocollo DHCP/Point-to-Point over Ethernet (PPPoE) non è configurato in alcuna interfaccia.

- Nome host [FQDN (Fully Qualified Domain Name)] diverso per entrambi gli chassis. Per controllare il nome host dello chassis, passare alla CLI FTD ed eseguire questo comando:

firepower# show chassis-management-url

https://KSEC-FPR9K-1.cisco.com:443//

Nota: nell'FTD successivo alla 6.3 usare il comando show chassis detail.

Firepower-module1# show chassis detail

Chassis URL : https://FP4100-5:443//

Chassis IP : 10.62.148.187

Chassis IPv6 : ::

Chassis Serial Number : JAD19500BAB

Security Module : 1

Se entrambi gli chassis hanno lo stesso nome, modificarne uno con questi comandi:

KSEC-FPR9K-1-A# scope system

KSEC-FPR9K-1-A /system # set name FPR9K-1new

Warning: System name modification changes FC zone name and redeploys them non-disruptively

KSEC-FPR9K-1-A /system* # commit-buffer

FPR9K-1-A /system # exit

FPR9K-1new-A#

Dopo aver modificato il nome dello chassis, annullare la registrazione dell'FTD dall'FMC e registrarlo di nuovo. Quindi, procedere con la creazione della coppia HA.

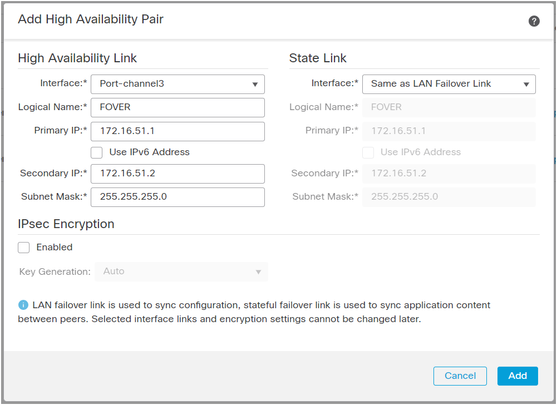

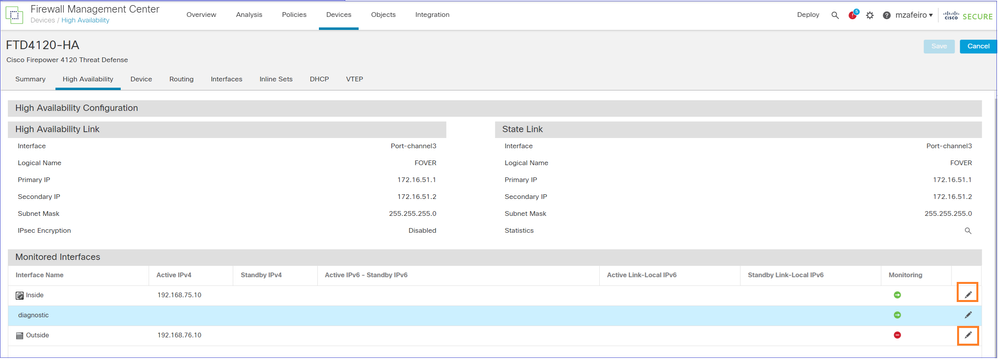

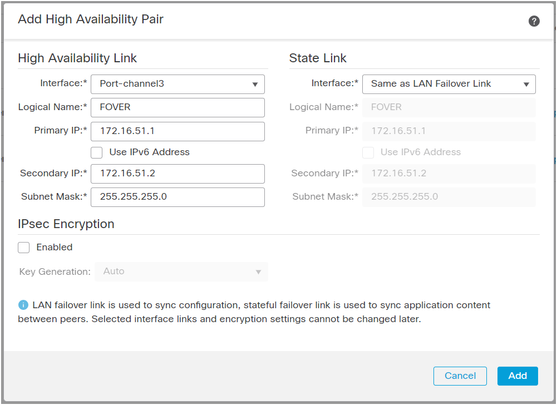

Passaggio 3. Configurare HA e lo stato delle impostazioni dei collegamenti.

In questo caso, le impostazioni del collegamento dello stato sono le stesse del collegamento High Availability.

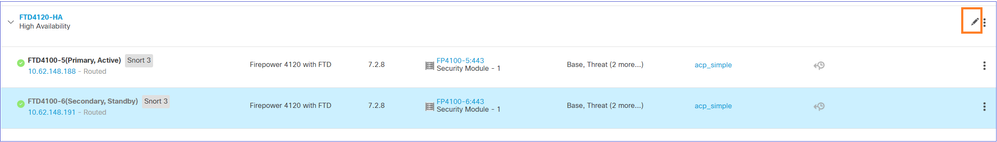

Scegliere Aggiungi e attendere alcuni minuti prima che la coppia HA venga distribuita come mostrato nell'immagine.

Passaggio 4. Configurare le interfacce dati (indirizzi IP primario e in standby)

Dall'interfaccia utente di FMC, scegliere HA Edit, come mostrato nell'immagine.

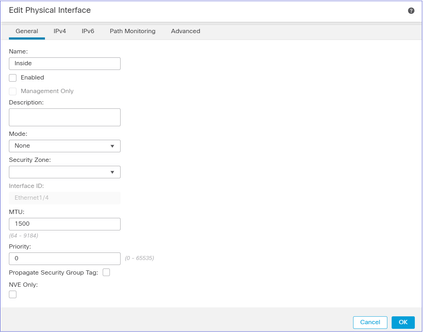

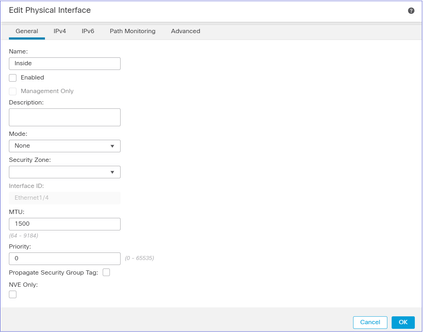

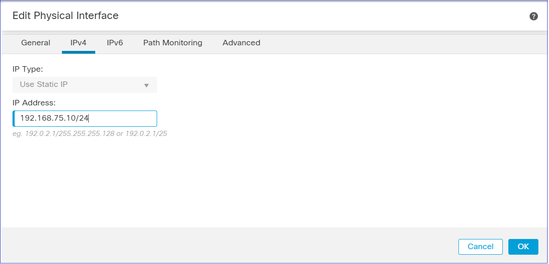

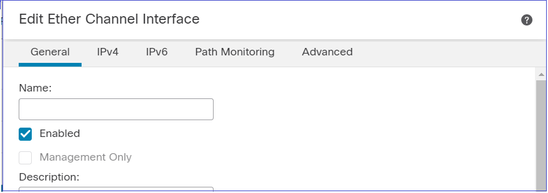

Passaggio 5. Configurare le impostazioni dell'interfaccia:

Nel caso di una sottointerfaccia, è necessario prima abilitare l'interfaccia padre:

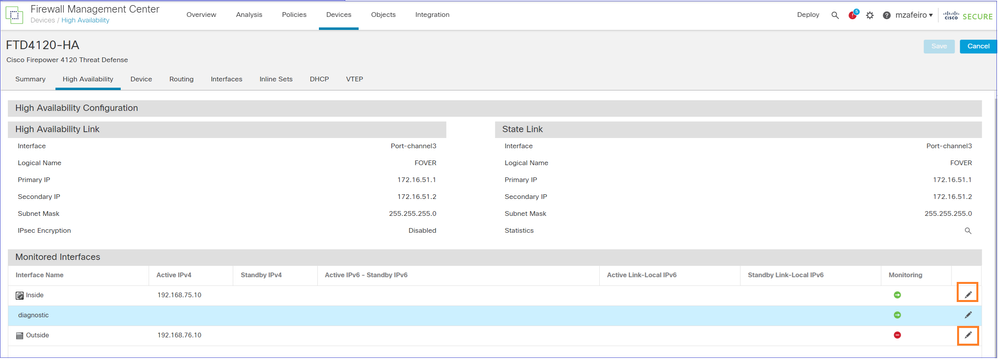

Passaggio 6. Passare a Alta disponibilità e scegliere il nome dell'interfaccia Modifica per aggiungere gli indirizzi IP in standby, come mostrato nell'immagine.

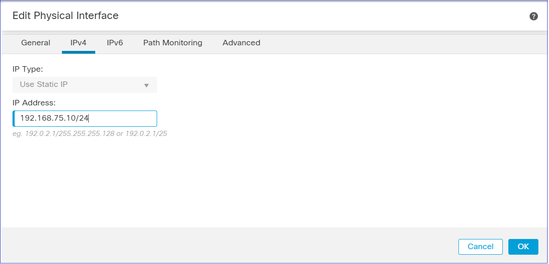

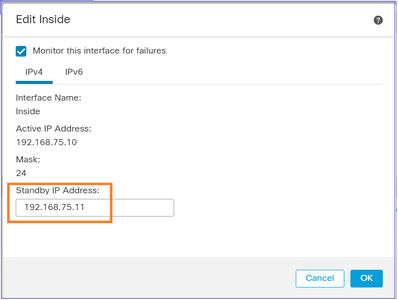

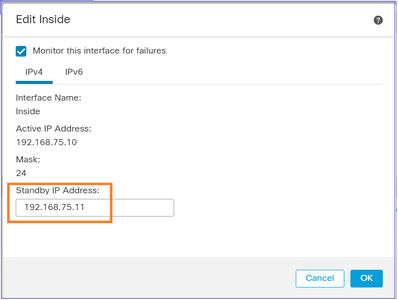

Passaggio 7. Per l'interfaccia Inside come mostrato nell'immagine.

Passaggio 8. Ripetere l'operazione per l'interfaccia esterna.

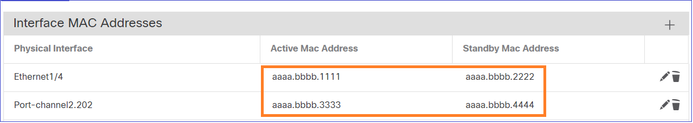

Passaggio 9. Verificare il risultato come mostrato nell'immagine.

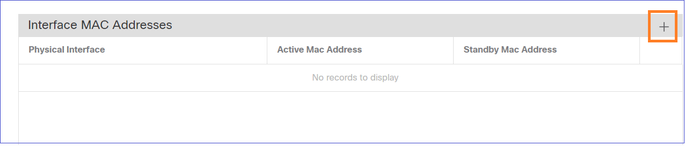

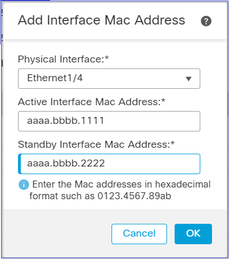

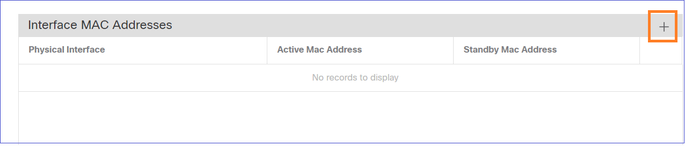

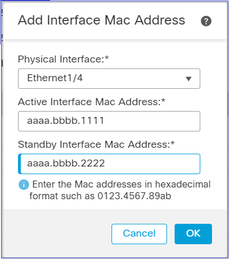

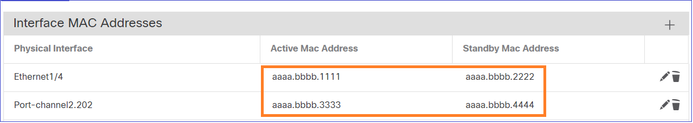

Passaggio 10. Rimanere nella scheda Alta disponibilità e configurare gli indirizzi MAC virtuali come mostrato nell'immagine.

Passaggio 11. Per l'interfaccia interna è come mostrato nell'immagine.

Passaggio 12. Ripetere l'operazione per l'interfaccia esterna.

Passaggio 13. Verificare il risultato come mostrato nell'immagine.

Passaggio 14. Dopo aver configurato le modifiche, scegliere Salva e distribuisci.

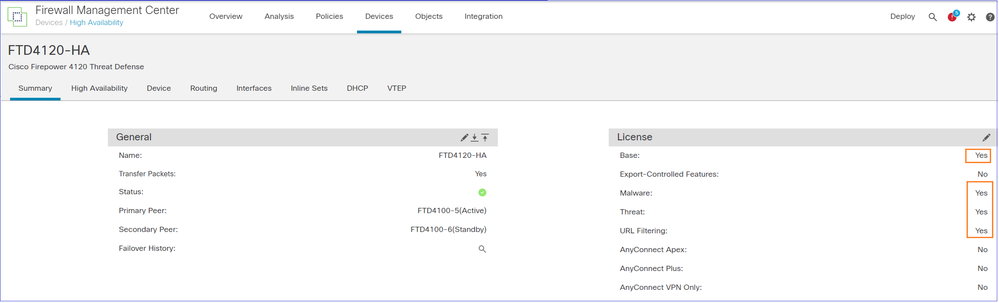

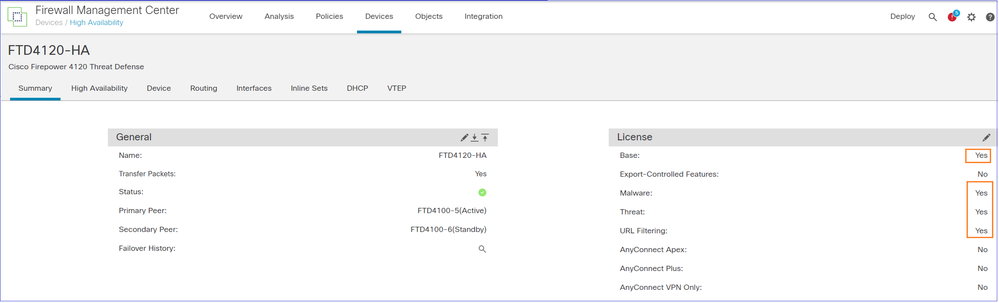

Attività 3. Verifica FTD HA e licenza

Attività richiesta:

Verificare le impostazioni HA della coppia di FTD e le licenze abilitate dalla GUI dell'FMC e dalla CLI degli FTD.

Soluzione:

Passaggio 1. Passare a Riepilogo e controllare le impostazioni HA e le licenze abilitate come mostrato nell'immagine.

Passaggio 2. Dalla CLI di FTD CLISH, eseguire il comando 'show high-availability config' o 'show failover':

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: FOVER Port-channel3 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 1291 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(4)210, Mate 9.18(4)210

Serial Number: Ours FLM1949C5RR, Mate FLM2108V9YG

Last Failover at: 08:46:30 UTC Jul 18 2024

This host: Primary - Active

Active time: 1999 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface Inside (192.168.75.10): Link Down (Shutdown)

Interface Outside (192.168.76.10): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 1466 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(4)210) status (Up Sys)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface Inside (192.168.75.11): Link Down (Shutdown)

Interface Outside (192.168.76.11): Normal (Not-Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

<output omitted>

Passaggio 3. Eseguire la stessa operazione sul dispositivo secondario.

Passaggio 4. Eseguire il comando show failover state dalla CLI di LINA:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 18:32:56 EEST Jul 21 2016

====Configuration State===

Sync Done

====Communication State===

Mac set

firepower#

Passaggio 5. Verificare la configurazione dall'unità principale (LINA CLI):

> show running-config failover

failover

failover lan unit primary

failover lan interface FOVER Port-channel3

failover replication http

failover mac address Ethernet1/4 aaaa.bbbb.1111 aaaa.bbbb.2222

failover mac address Port-channel2.202 aaaa.bbbb.3333 aaaa.bbbb.4444

failover link FOVER Port-channel3

failover interface ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2

> show running-config interface

!

interface Port-channel2

no nameif

no security-level

no ip address

!

interface Port-channel2.202

vlan 202

nameif Outside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

description LAN/STATE Failover Interface

!

interface Ethernet1/1

management-only

nameif diagnostic

security-level 0

no ip address

!

interface Ethernet1/4

shutdown

nameif Inside

security-level 0

ip address 192.168.75.10 255.255.255.0 standby 192.168.75.11

>

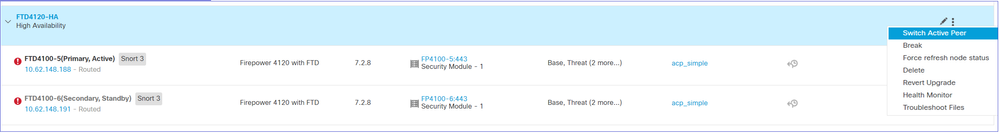

Attività 4. Cambia ruoli di failover

Attività richiesta:

Dall'FMC, invertire i ruoli di failover da Principale/Attivo, Secondario/Standby a Principale/Standby, Secondario/Attivo

Soluzione:

Passaggio 1. Selezionate l'icona come mostrato nell'immagine.

Passaggio 2. Confermare l'azione.

È possibile utilizzare l'output del comando show failover history:

| Sul nuovo Active Directory |

Il nuovo Standby |

| > mostra cronologia failover

=============================================================================

Da Stato A Stato Motivo

============================================================================= 09:27:11 UTC lug 18 2024

Pronto per lo standby Solo Attivo L'altra unità mi vuole Attivo

(Impostato con il comando config) 09:27:11 UTC lug 18 2024

Solo Active Drain L'altra unità mi vuole Active

(Impostato con il comando config) 09:27:11 UTC lug 18 2024

Active Drain Active Applying Config Other unit want me Active

(Impostato con il comando config) 09:27:11 UTC lug 18 2024

Active Applying Config Active Config Applied Other unit want me Active

(Impostato con il comando config) 09:27:11 UTC lug 18 2024

Active Config Applied Active Other unit want me Active

(Impostato con il comando config) |

> mostra cronologia failover

=============================================================================

Da Stato A Stato Motivo

============================================================================= 09:27:11 UTC lug 18 2024

Attivo pronto per lo standby impostato con il comando config

(nessun failover attivo) |

Passaggio 4. Dopo la verifica, riattivare l'unità principale.

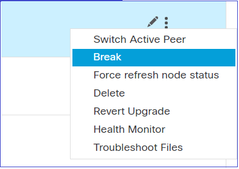

Attività 5. Interrompere la coppia HA

Attività richiesta:

Dall'FMC, separare la coppia di failover.

Soluzione:

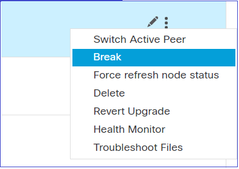

Passaggio 1. Selezionate l'icona come mostrato nell'immagine.

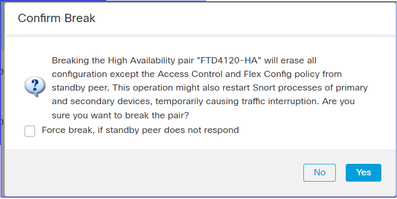

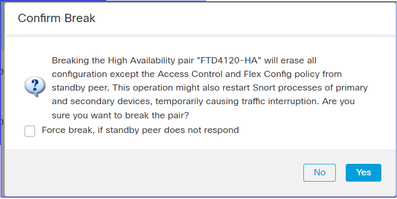

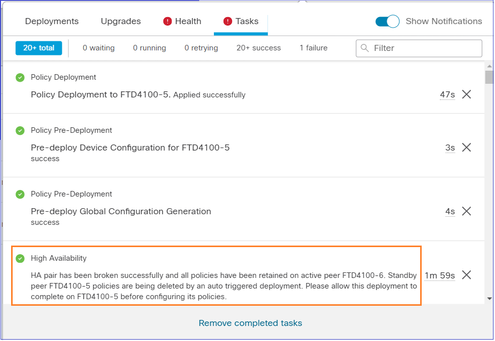

Passaggio 2. Controllare la notifica come mostrato nell'immagine.

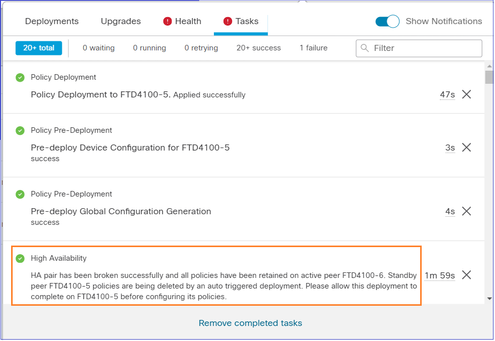

Passaggio 3. Osservate il messaggio come mostrato nell'immagine.

Passaggio 4. Verificare il risultato dalla GUI del FMC o dalla CLI

Output del comando show running-config sull'unità Principale prima e dopo la separazione della coppia HA:

| Unità principale/standby prima dell'interruzione HA |

Unità principale dopo l'interruzione HA |

| > show running-config

: salvato :

: numero di serie: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname firepower

abilita password **** crittografata

strong-encryption-disable

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

no nameif

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

nessun livello di protezione

nessun indirizzo ip

!

interface Port-channel 2.202

vlan 202

nameif Esterno

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

descrizione Interfaccia di failover LAN/STATE

!

interfaccia Ethernet1/1

solo gestione

diagnostica nameif

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

nessun indirizzo ip

!

interfaccia Ethernet1/4

nameif Inside

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

modalità ftp passiva

ngips conn-match vlan-id

controllo dell'accesso object group search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268434433: ACCESS POLICY: acp_simple - Default

access-list CSM_FW_ACL_ note rule-id 268434433: L4 RULE: DEFAULT ACTION RULE

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

mtu esterna a 1500

mtu diagnostic 1500

mtu all'interno di 1500

failover

unità lan di failover principale

failover interfaccia lan FOVER Port-channel3

http per la replica di failover

indirizzo mac di failover Ethernet1/4 aaaa.bbbb.1111 aaaa.bbbb.2222

indirizzo mac di failover Port-channel2.202 aaaa.bbbb.3333 aaaa.bbbb.4444

collegamento di failover FOVER Port-channel3

interfaccia di failover ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2 <output omesso> |

> INFORMAZIONI: l'apparecchio è attualmente in stato di standby. Disattivando il failover, l'apparecchio rimane in stato di standby. > show running-config

: salvato :

: numero di serie: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname firepower

abilita password **** crittografata

strong-encryption-disable

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

shutdown

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interface Port-channel3

shutdown

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interfaccia Ethernet1/1

solo gestione

shutdown

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interfaccia Ethernet1/4

shutdown

no nameif

nessun livello di protezione

nessun indirizzo ip

!

modalità ftp passiva

ngips conn-match vlan-id

controllo dell'accesso object group search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268439552: ACCESS POLICY: acp_simple - Obbligatorio

access-list CSM_FW_ACL_ note rule-id 268439552: L7 RULE: rule1

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268439552

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

nessun failover

<output omesso>

|

| Unità secondaria/attiva prima dell'interruzione HA |

Unità secondaria dopo l'interruzione HA |

| > show running-config

: salvato :

: Numero di serie: FLM2108V9YG

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname firepower

abilita password **** crittografata

strong-encryption-disable

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interface Port-channel 2.202

vlan 202

nameif Esterno

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

descrizione Interfaccia di failover LAN/STATE

!

interfaccia Ethernet1/1

solo gestione

diagnostica nameif

livello di protezione 0

nessun indirizzo ip

!

interfaccia Ethernet1/4

nameif Inside

livello di protezione 0

indirizzo ip 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

modalità ftp passiva

ngips conn-match vlan-id

controllo dell'accesso object group search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268439552: ACCESS POLICY: acp_simple - Obbligatorio

access-list CSM_FW_ACL_ note rule-id 268439552: L7 RULE: rule1

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268439552

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

mtu esterna a 1500

mtu diagnostic 1500

mtu all'interno di 1500

failover

unità lan di failover secondaria

failover interfaccia lan FOVER Port-channel3

http per la replica di failover

collegamento di failover FOVER Port-channel3

interfaccia di failover ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2 <output omesso> |

> show running-config

: salvato :

: Numero di serie: FLM2108V9YG

: Hardware: FPR4K-SM-24, 73850 MB RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname firepower

abilita password **** crittografata

strong-encryption-disable

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interface Port-channel 2.202

vlan 202

nameif Esterno

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 192.168.76.10 255.255.255.0 standby 192.168.76.11

!

interface Port-channel3

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interfaccia Ethernet1/1

solo gestione

diagnostica nameif

livello di protezione 0

nessun indirizzo ip

!

interfaccia Ethernet1/4

nameif Inside

livello di protezione 0

indirizzo ip 192.168.75.10 255.255.255.0 standby 192.168.75.11

!

modalità ftp passiva

ngips conn-match vlan-id

controllo dell'accesso object group search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268439552: ACCESS POLICY: acp_simple - Obbligatorio

access-list CSM_FW_ACL_ note rule-id 268439552: L7 RULE: rule1

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268439552

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

mtu esterna a 1500

mtu diagnostic 1500

mtu all'interno di 1500

nessun failover

nessuna interfaccia monitor esterna

no monitor-interface service-module <output omesso> |

Considerazioni principali per la separazione della coppia HA:

| Unità principale/standby |

Unità secondaria/attiva |

- Tutta la configurazione di failover è stata rimossa

- Tutta la configurazione IP è stata rimossa

|

- Tutta la configurazione di failover è stata rimossa

- Gli IP in standby rimangono, ma vengono rimossi nella distribuzione successiva

|

Passaggio 5. Al termine dell'operazione, ricreare la coppia HA.

Attività 6. Eliminare una coppia HA

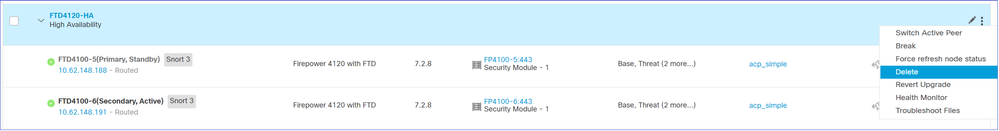

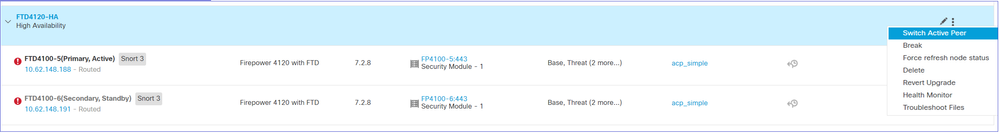

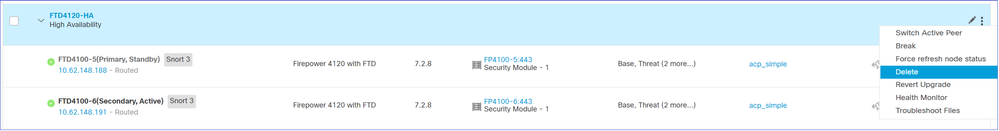

Questa attività si basa su un'installazione HA su 41xx con software 7.2.8. In questo caso, inizialmente i dispositivi si trovavano nei seguenti stati:

- Principale/Standby

- Secondario/Attivo

Attività richiesta:

Eliminare la coppia di failover dal FMC.

Soluzione:

Passaggio 1. Scegliere l'icona come illustrato nell'immagine:

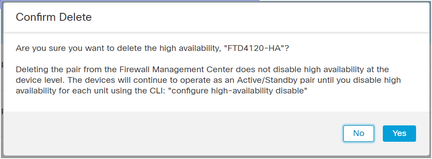

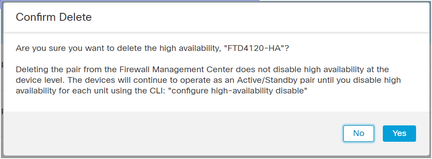

Passaggio 2. Controllare la notifica e confermare come mostrato nell'immagine:

Passaggio 3. Dopo aver eliminato l'HA, entrambe le periferiche vengono rimosse dalla FMC.

Output del comando show running-config dalla CLI LINA:

| Unità principale (standby)

|

Unità secondaria (attiva)

|

| > show running-config

: salvato :

: numero di serie: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73853 MB di RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname Firepower-module1

abilita password **** crittografata

strong-encryption-disable

no asp inspect-dp ack-passthrough

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interface Port-channel 2.202

vlan 202

nameif NET202

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.202.1 255.255.255.0 standby 172.16.202.2

!

interface Port-channel 2.203

vlan 203

nameif NET203

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.203.1 255.255.255.0 standby 172.16.203.2

!

interface Port-channel3

descrizione Interfaccia di failover LAN/STATE

!

interfaccia Ethernet1/1

solo gestione

diagnostica nameif

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

nessun indirizzo ip

!

interfaccia Ethernet1/4

nameif NET204

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.204.1 255.255.255.0 standby 172.16.204.2

!

modalità ftp passiva

ngips conn-match vlan-id

nessun controllo di accesso object-group-search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268434433: ACCESS POLICY: acp_simple - Default

access-list CSM_FW_ACL_ note rule-id 268434433: L4 RULE: DEFAULT ACTION RULE

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

tcp-options md5 clear

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

mtu NET 202 1500

mtu NET 203 1500

mtu diagnostic 1500

mtu NET 204 1500

failover

unità lan di failover principale

failover interfaccia lan FOVER Port-channel3

http per la replica di failover

collegamento di failover FOVER Port-channel3

interfaccia di failover ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2

monitor-interface NET202

interfaccia monitor NET203

icmp unreachable rate-limit 1 burst-size 1 <output omesso>

> mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel 2.202 NET20 172.16.202.1 255.255.255.0 CONFIG

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel 2.202 NET20 172.16.202.2 255.255.255.0 CONFIG

Port-channel 2.203 NET203 172.16.203.2 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.2 255.255.255.0 CONFIG > mostra failover

Failover attivato

Unità di failover primaria

Interfaccia LAN di failover: FOVER Port-channel3 (up)

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 4 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

http per la replica di failover

Versione: 9.18(4)210, Mate 9.18(4)210

Numero di serie: FLM1949C5RR, Mate FLM2108V9YG

Ultimo failover alle: 13:56:37 UTC lug 16 2024

Host: primario - pronto per lo standby

Tempo di attività: 0 (sec)

Slot 0: UCSB-B200-M3-U hw/sw rev (0,0/9,18(4)210) status (Up Sys)

Interfaccia NET202 (172.16.202.2): normale (monitorata)

Interfaccia NET203 (172.16.203.2): normale (monitorata)

Diagnostica interfaccia (0.0.0.0): normale (in attesa)

Interfaccia NET204 (172.16.204.2): normale (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su)

Altro host: secondario - attivo

Tempo di attività: 70293 (sec)

Interfaccia NET202 (172.16.202.1): normale (monitorata)

Interfaccia NET203 (172.16.203.1): normale (monitorata)

Diagnostica interfaccia (0.0.0.0): normale (in attesa)

Interfaccia NET204 (172.16.204.1): normale (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su) <output omesso> |

> show running-config

: salvato :

: Numero di serie: FLM2108V9YG

: Hardware: FPR4K-SM-24, 73853 MB di RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname Firepower-module1

abilita password **** crittografata

strong-encryption-disable

no asp inspect-dp ack-passthrough

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interface Port-channel 2.202

vlan 202

nameif NET202

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.202.1 255.255.255.0 standby 172.16.202.2

!

interface Port-channel 2.203

vlan 203

nameif NET203

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.203.1 255.255.255.0 standby 172.16.203.2

!

interface Port-channel3

descrizione Interfaccia di failover LAN/STATE

!

interfaccia Ethernet1/1

solo gestione

diagnostica nameif

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

nessun indirizzo ip

!

interfaccia Ethernet1/4

nameif NET204

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.204.1 255.255.255.0 standby 172.16.204.2

!

modalità ftp passiva

ngips conn-match vlan-id

nessun controllo di accesso object-group-search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268434433: ACCESS POLICY: acp_simple - Default

access-list CSM_FW_ACL_ note rule-id 268434433: L4 RULE: DEFAULT ACTION RULE

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

tcp-options md5 clear

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

mtu NET 202 1500

mtu NET 203 1500

mtu diagnostic 1500

mtu NET 204 1500

failover

unità lan di failover secondaria

failover interfaccia lan FOVER Port-channel3

http per la replica di failover

collegamento di failover FOVER Port-channel3

interfaccia di failover ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2

monitor-interface NET202

interfaccia monitor NET203

icmp unreachable rate-limit 1 burst-size 1 <output omesso>

> mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel 2.202 NET20 172.16.202.1 255.255.255.0 CONFIG

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel 2.202 NET20 172.16.202.1 255.255.255.0 CONFIG

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Port-channel3 FOVER 172.16.51.2 255.255.255.0 non impostato

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG > mostra failover

Failover attivato

Unità di failover secondaria

Interfaccia LAN di failover: FOVER Port-channel3 (up)

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 4 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

http per la replica di failover

Versione: 9.18(4)210, Mate 9.18(4)210

Numero di serie: FLM2108V9YG, Mate FLM1949C5RR

Ultimo failover alle: 13:42:35 UTC lug 16 2024

Host corrente: secondario - attivo

Tempo di attività: 70312 (sec)

Slot 0: UCSB-B200-M3-U hw/sw rev (0,0/9,18(4)210) status (Up Sys)

Interfaccia NET202 (172.16.202.1): normale (monitorata)

Interfaccia NET203 (172.16.203.1): normale (monitorata)

Diagnostica interfaccia (0.0.0.0): normale (in attesa)

Interfaccia NET204 (172.16.204.1): normale (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su)

Altro host: primario - pronto per lo standby

Tempo di attività: 0 (sec)

Slot 0: UCSB-B200-M3-U hw/sw rev (0,0/9,18(4)210) status (Up Sys)

Interfaccia NET202 (172.16.202.2): normale (monitorata)

Interfaccia NET203 (172.16.203.2): normale (monitorata)

Diagnostica interfaccia (0.0.0.0): normale (in attesa)

Interfaccia NET204 (172.16.204.2): normale (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su) <output omesso> |

Passaggio 4. La registrazione di entrambi i dispositivi FTD è stata annullata dal CCP:

> show managers

No managers configured.

Considerazioni principali per la disabilitazione della coppia HA nell'FMC:

| Unità Principale |

Unità Secondaria

|

| Il dispositivo viene rimosso dall'FMC. Nessuna configurazione rimossa dal dispositivo FTD. |

Il dispositivo viene rimosso dall'FMC. Nessuna configurazione rimossa dal dispositivo FTD. |

Scenario 1

Eseguire il comando 'configure high-availability disable' per rimuovere la configurazione di failover dal dispositivo FTD attivo:

> configure high-availability disable ?

Optional parameter to clear interfaces (clear-interfaces) optional parameter to clear interfaces (clear-interfaces) (clear-interfaces)

<cr>

> configure high-availability disable

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': yes

Successfully disabled high-availability.

Il risultato:

| Unità primaria (ex standby)

|

Unità secondaria (ex attiva)

|

> INFO: This unit is currently in standby state. By disabling failover, this unit will remain in standby state. > show failover

Failover Off (pseudo-Standby)

Failover unit Primary

Failover LAN Interface: FOVER Port-channel3 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 0 of 1291 maximum

MAC Address Move Notification Interval not set

failover replication http > show ip

System IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Current IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

|

> show failover

Failover Off

Failover unit Secondary

Failover LAN Interface: not Configured

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 4 of 1291 maximum

MAC Address Move Notification Interval not set > show ip

System IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

Current IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 CONFIG

Port-channel2.203 NET203 172.16.203.1 255.255.255.0 CONFIG

Ethernet1/4 NET204 172.16.204.1 255.255.255.0 CONFIG

|

| Principale (ex standby)

|

Secondario (ex attivo)

|

| > show running-config

: salvato :

: numero di serie: FLM1949C5RR

: Hardware: FPR4K-SM-24, 73853 MB di RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname Firepower-module1

abilita password **** crittografata

strong-encryption-disable

no asp inspect-dp ack-passthrough

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

shutdown

no nameif

nessun livello di protezione

nessun indirizzo ip <- gli IP vengono rimossi

!

interface Port-channel3

descrizione Interfaccia di failover LAN/STATE

!

interfaccia Ethernet1/1

solo gestione

shutdown

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interfaccia Ethernet1/4

shutdown

no nameif

nessun livello di protezione

nessun indirizzo ip

!

modalità ftp passiva

ngips conn-match vlan-id

nessun controllo di accesso object-group-search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268434433: ACCESS POLICY: acp_simple - Default

access-list CSM_FW_ACL_ note rule-id 268434433: L4 RULE: DEFAULT ACTION RULE

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

tcp-options md5 clear

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

nessun failover

unità lan di failover principale

failover interfaccia lan FOVER Port-channel3

http per la replica di failover

collegamento di failover FOVER Port-channel3

interfaccia di failover ip FOVER 172.16.51.1 255.255.255.0 standby 172.16.51.2

no monitor-interface service-module <output omesso> |

> show running-config

: salvato :

: Numero di serie: FLM2108V9YG

: Hardware: FPR4K-SM-24, 73853 MB di RAM, CPU Xeon serie E5 2200 MHz, 2 CPU (48 core)

:

NGFW versione 7.2.8

!

hostname Firepower-module1

abilita password **** crittografata

strong-encryption-disable

no asp inspect-dp ack-passthrough

service-module 0 keepalive-timeout 4

modulo di servizio 0 keepalive-counter 6

nomi

nessun indirizzo mac automatico !

interface Port-channel2

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interface Port-channel 2.202

vlan 202

nameif NET202

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.202.1 255.255.255.0 standby 172.16.202.2

!

interface Port-channel 2.203

vlan 203

nameif NET203

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.203.1 255.255.255.0 standby 172.16.203.2

!

interface Port-channel3

no nameif

nessun livello di protezione

nessun indirizzo ip

!

interfaccia Ethernet1/1

solo gestione

diagnostica nameif

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

nessun indirizzo ip

!

interfaccia Ethernet1/4

nameif NET204

manuale cat

propagazione di sgt preserve-untag

criterio statico sgt disabilitato attendibile

livello di protezione 0

indirizzo ip 172.16.204.1 255.255.255.0 standby 172.16.204.2

!

modalità ftp passiva

ngips conn-match vlan-id

nessun controllo di accesso object-group-search

access-group CSM_FW_ACL_ globale

access-list CSM_FW_ACL_ note rule-id 9998: PREFILTER POLICY: Criterio di priorità e tunnel predefinito

access-list CSM_FW_ACL_ note rule-id 9998: RULE: DEFAULT TUNNEL ACTION RULE

access-list CSM_FW_ACL_ advanced allow ipinip any rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp any eq 3544 any range 1025 65535 rule-id 9998

access-list CSM_FW_ACL_ advanced allow udp qualsiasi intervallo 1025 65535 any eq 3544 rule-id 9998

access-list CSM_FW_ACL_ advanced allow 41 qualsiasi rule-id 9998

access-list CSM_FW_ACL_ advanced allow gre any rule-id 9998

access-list CSM_FW_ACL_ note rule-id 268434433: ACCESS POLICY: acp_simple - Default

access-list CSM_FW_ACL_ note rule-id 268434433: L4 RULE: DEFAULT ACTION RULE

access-list CSM_FW_ACL_ advanced permission ip any rule-id 268434433

!

tcp-map UM_STATIC_TCP_MAP

intervallo di opzioni tcp 6/7 consentito

intervallo di opzioni tcp 9 18 consentito

intervallo di opzioni tcp 20-255 consentito

tcp-options md5 clear

consenti contrassegno urgente

!

nessun cercapersone

nessun messaggio di registrazione 106015

nessun messaggio di logging 313001

nessun messaggio di registrazione 313008

nessun messaggio di registrazione 106023

nessun messaggio di registrazione 710003

nessun messaggio di registrazione 106100

nessun messaggio di registrazione 302015

nessun messaggio di registrazione 302014

nessun messaggio di registrazione 302013

nessun messaggio di registrazione 302018

nessun messaggio di registrazione 302017

nessun messaggio di registrazione 302016

nessun messaggio di logging 302021

nessun messaggio di registrazione 302020

mtu NET 202 1500

mtu NET 203 1500

mtu diagnostic 1500

mtu NET 204 1500

nessun failover

monitor-interface NET202

interfaccia monitor NET203

no monitor-interface service-module |

Note principali per Disabilitare HA dalla CLI FTD attiva:

| Unità attiva

|

Unità di standby

|

- Configurazione di failover rimossa

- Gli IP in standby non vengono rimossi

|

- Le configurazioni delle interfacce sono state rimosse.

- La configurazione di failover non viene rimossa, ma il failover è disabilitato (pseudo-standby)

|

A questo punto è possibile disattivare HA anche sull'unità ex-Standby.

Scenario 2 (non consigliato)

Avviso: questo scenario determina una situazione di attività/attività, pertanto non è consigliato. È mostrato solo per la consapevolezza.

Eseguire il comando 'configure high-availability disable' per rimuovere la configurazione del failover dal dispositivo FTD in standby:

> configure high-availability disable

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': YES

Successfully disabled high-availability.

Il risultato:

| Principale (ex standby) |

Secondario (attivo)

|

| > mostra failover

Failover disattivato

Unità di failover secondaria

Interfaccia LAN di failover: non configurata

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 4 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

> mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manuale <- Il dispositivo utilizza gli stessi indirizzi IP dell'ex-Active!

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 manuale

Manuale Ethernet1/4 NET204 172.16.204.1 255.255.255.0

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel2.202 NET20 172.16.202.1 255.255.255.0 manuale

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 manuale

Manuale Ethernet1/4 NET204 172.16.204.1 255.255.255.0

|

> mostra failover

Failover su <- Failover non disabilitato

Unità di failover secondaria

Interfaccia LAN di failover: FOVER Port-channel3 (up)

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 4 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

http per la replica di failover

Versione: 9.18(4)210, Mate 9.18(4)210

Numero di serie: FLM2108V9YG, Mate FLM1949C5RR

Ultimo failover alle: 12:44:06 UTC lug 17 2024

Host corrente: secondario - attivo

Tempo di attività: 632 (sec)

Slot 0: UCSB-B200-M3-U hw/sw rev (0,0/9,18(4)210) status (Up Sys)

Diagnostica interfaccia (0.0.0.0): normale (in attesa)

Interfaccia NET204 (172.16.204.1): normale (monitorata)

Interfaccia NET203 (172.16.203.1): normale (monitorata)

Interfaccia NET202 (172.16.202.1): normale (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su)

Altro host: Primario - Disabilitato

Tempo di attività: 932 (sec)

Slot 0: UCSB-B200-M3-U hw/sw rev (0,0/9,18(4)210) status (Up Sys)

Diagnostica interfaccia (0.0.0.0): sconosciuta (in attesa)

Interfaccia NET204 (172.16.204.2): sconosciuta (monitorata)

Interfaccia NET203 (172.16.203.2): sconosciuta (monitorata)

Interfaccia NET202 (172.16.202.2): sconosciuta (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su) > mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel2.202 NET202 172.16.202.1 255.255.255.0 manuale <- Il dispositivo utilizza gli stessi IP dell'ex-standby!

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 manuale

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Manuale Ethernet1/4 NET204 172.16.204.1 255.255.255.0

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel2.202 NET20 172.16.202.1 255.255.255.0 manuale

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 manuale

Port-channel3 FOVER 172.16.51.2 255.255.255.0 non impostato

Manuale Ethernet1/4 NET204 172.16.204.1 255.255.255.0 |

Note principali per Disabilitare HA dalla CLI FTD attiva:

| Unità attiva

|

Unità di standby

|

- La configurazione di failover non viene rimossa e rimane abilitata

- Il dispositivo usa gli stessi IP dell'unità ex-Standby

|

- Configurazione di failover rimossa

- Il dispositivo utilizza gli stessi IP dell'unità attiva

|

Scenario 3

Eseguire il comando 'configure high-availability disable clear-interfaces' per rimuovere la configurazione di failover dal dispositivo FTD attivo:

> configure high-availability disable clear-interfaces

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': yes

Successfully disabled high-availability.

>

Il risultato:

| Principale (ex standby) |

Secondario (ex attivo)

|

| > mostra failover

Failover disattivato (pseudo standby)

Unità di failover primaria

Interfaccia LAN di failover: FOVER Port-channel3 (up)

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 0 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

http per la replica di failover

> mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

>

|

> mostra failover

Failover disattivato

Unità di failover secondaria

Interfaccia LAN di failover: non configurata

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 0 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

> mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

>

|

Principali punti da notare per Disable HA insieme a 'clear-interfaces' da Active FTD CLI:

| Unità attiva

|

Unità di standby

|

- Configurazione di failover rimossa

- Gli IP vengono rimossi

|

- La configurazione di failover non viene rimossa, ma il failover è disabilitato (pseudo-standby)

- Gli IP vengono rimossi

|

Scenario 4

Eseguire il comando 'configure high-availability disable clear-interfaces' per rimuovere la configurazione del failover dal dispositivo FTD in standby:

> configure high-availability disable clear-interfaces

High-availability will be disabled. Do you really want to continue?

Please enter 'YES' or 'NO': YES

Successfully disabled high-availability.

>

Il risultato:

| Principale (ex standby) |

Secondario (attivo)

|

| > mostra failover

Failover disattivato

Unità di failover secondaria

Interfaccia LAN di failover: non configurata

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 0 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

> mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

>

|

> mostra failover

Failover attivato

Unità di failover secondaria

Interfaccia LAN di failover: FOVER Port-channel3 (up)

Timeout riconnessione 0:00:00

Frequenza Unit Poll 1 secondi, tempo di attesa 15 secondi

Frequenza di polling interfaccia 5 secondi, tempo di attesa 25 secondi

Criterio interfaccia 1

Interfacce monitorate 4 di 1291 massimo

Intervallo di notifica spostamento indirizzo MAC non impostato

http per la replica di failover

Versione: 9.18(4)210, Mate 9.18(4)210

Numero di serie: FLM2108V9YG, Mate FLM1949C5RR

Ultimo failover alle: 07:06:56 UTC lug 18 2024

Host corrente: secondario - attivo

Tempo di attività: 1194 (sec)

Slot 0: UCSB-B200-M3-U hw/sw rev (0,0/9,18(4)210) status (Up Sys)

Diagnostica interfaccia (0.0.0.0): normale (in attesa)

Interfaccia NET204 (172.16.204.1): normale (monitorata)

Interfaccia NET202 (172.16.202.1): normale (monitorata)

Interfaccia NET203 (172.16.203.1): normale (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su)

Altro host: Primario - Disabilitato

Tempo di attività: 846 (sec)

Slot 0: UCSB-B200-M3-U hw/sw rev (0,0/9,18(4)210) status (Up Sys)

Diagnostica interfaccia (0.0.0.0): sconosciuta (in attesa)

Interfaccia NET204 (172.16.204.2): sconosciuta (monitorata)

Interfaccia NET202 (172.16.202.2): sconosciuta (monitorata)

Interfaccia NET203 (172.16.203.2): sconosciuta (monitorata)

slot 1: stato snort rev (1.0) (su)

slot 2: stato rev diskstatus (1.0) (su) > mostra ip

Indirizzi IP di sistema:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel2.202 NET20 172.16.202.1 255.255.255.0 manuale

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 manuale

Port-channel3 FOVER 172.16.51.1 255.255.255.0 unset

Manuale Ethernet1/4 NET204 172.16.204.1 255.255.255.0

Indirizzi IP correnti:

Nome interfaccia Indirizzo IP Subnet mask, metodo

Port-channel2.202 NET20 172.16.202.1 255.255.255.0 manuale

Port-channel 2.203 NET203 172.16.203.1 255.255.255.0 manuale

Port-channel3 FOVER 172.16.51.2 255.255.255.0 non impostato

Manuale Ethernet1/4 NET204 172.16.204.1 255.255.255.0 |

Principali punti da notare per Disable HA insieme a 'clear-interfaces' da Active FTD CLI:

| Unità attiva

|

Unità di standby

|

- Configurazione di failover non rimossa

- Gli indirizzi IP non vengono rimossi

|

- Configurazione di failover rimossa

- Gli IP vengono rimossi

|

Passaggio 6. Al termine dell'operazione, registrare i dispositivi nel FMC e abilitare la coppia HA.

Attività 7. Sospendi HA

Attività richiesta:

Sospendere la coppia HA dalla CLI CLISH dell'FTD

Soluzione:

Passaggio 1. Nell'FTD principale eseguire il comando e confermare (digitare YES).

> configure high-availability suspend

Please ensure that no deployment operation is in progress before suspending high-availability.

Please enter 'YES' to continue if there is no deployment operation in progress and 'NO' if you wish to abort: YES

Successfully suspended high-availability.

Passaggio 2. Verificare le modifiche sull'unità principale:

> show high-availability config

Failover Off

Failover unit Primary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Passaggio 3. Risultato sull'unità secondaria:

> show high-availability config

Failover Off (pseudo-Standby)

Failover unit Secondary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Passaggio 4. Riprendere HA sull'unità primaria:

> configure high-availability resume

Successfully resumed high-availablity.

> .

No Active mate detected

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

Beginning configuration replication: Sending to mate.

End Configuration Replication to mate

>

> show high-availability config

Failover On

Failover unit Primary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

Passaggio 5. Il risultato sull'unità secondaria dopo la ripresa di HA:

> ..

Detected an Active mate

Beginning configuration replication from mate.

WARNING: Failover is enabled but standby IP address is not configured for this interface.

WARNING: Failover is enabled but standby IP address is not configured for this interface.

End configuration replication from mate.

>

> show high-availability config

Failover On

Failover unit Secondary

Failover LAN Interface: fover_link Ethernet1/4 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 1 of 1041 maximum

MAC Address Move Notification Interval not set

failover replication http

>

Domande frequenti (FAQ)

Quando la configurazione viene replicata, viene salvata immediatamente (riga per riga) o al termine della replica?

Alla fine della replica. Fare riferimento alla fine dell'output del comando debug fover sync che mostra la replica della configurazione/del comando:

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1506 remark rule-id 268442578: L7 RULE: ACP_Rule_500

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1507 advanced permit tcp object-group group_10 eq 48894 object-group group_10 eq 23470 vlan eq 1392 rule-id 268442578

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1508 remark rule-id 268442078: ACCESS POLICY: mzafeiro_500 - Default

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ line 1509 remark rule-id 268442078: L4 RULE: DEFAULT ACTION RULE

...

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ advanced permit tcp object-group group_2 eq 32881 object-group group_433 eq 39084 vlan eq 1693 rule-id 268442076

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268442077: ACCESS POLICY: mzafeiro_ACP1500 - Mandatory

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268442077: L7 RULE: ACP_Rule_1500

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ advanced permit tcp object-group group_6 eq 8988 object-group group_311 eq 32433 vlan eq 619 rule-id 268442077

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268440577: ACCESS POLICY: mzafeiro_ACP1500 - Default

cli_xml_server: frep_write_cmd: Cmd: no access-list CSM_FW_ACL_ line 1510 remark rule-id 268440577: L4 RULE: DEFAULT ACTION RULE

cli_xml_server: frep_write_cmd: Cmd: access-list CSM_FW_ACL_ advanced deny ip any any rule-id 268442078 event-log flow-start

cli_xml_server: frep_write_cmd: Cmd: crypto isakmp nat-traversal

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_311

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_433

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_6

cli_xml_server: frep_write_cmd: Cmd: no object-group network group_2

cli_xml_server: frep_write_cmd: Cmd: write memory <--

Cosa succede se un'unità si trova in uno stato di pseudo-standby (failover disabilitato) e viene ricaricata mentre l'altra unità ha il failover abilitato ed è attiva?

Si finisce in uno scenario Attivo/Attivo (anche se tecnicamente si tratta di uno scenario Attivo/Failover-off). In particolare, dopo aver attivato l'unità, il failover viene disabilitato, ma l'unità utilizza gli stessi IP dell'unità Attiva. In realtà, si ha quindi:

- Unità-1: attiva

- Unità 2: failover disattivato. L'unità utilizza gli stessi IP dati dell'unità 1, ma indirizzi MAC diversi.

Cosa succede alla configurazione del failover se il failover viene disabilitato manualmente (configurazione della sospensione a disponibilità elevata) e il dispositivo viene ricaricato?

Quando si disabilita il failover, non si tratta di una modifica permanente (non viene salvata nella configurazione di avvio a meno che non si decida di farlo in modo esplicito). È possibile riavviare/ricaricare l'unità in due modi diversi e con il secondo occorre prestare attenzione:

Caso 1. Riavvio da CLISH

Il riavvio dalla CLISH non richiede conferma. Pertanto, la modifica alla configurazione non viene salvata nella configurazione di avvio:

> configure high-availability suspend

Please ensure that no deployment operation is in progress before suspending high-availability.

Please enter 'YES' to continue if there is no deployment operation in progress and 'NO' if you wish to abort: YES

Successfully suspended high-availability.

Failover disabilitato in running-config. In questo caso, l'unità era in modalità Standby ed è entrata nello stato pseudo-Standby come previsto per evitare uno scenario Attivo/Attivo:

firepower# show failover | include Failover

Failover Off (pseudo-Standby)

Failover unit Secondary

Failover LAN Interface: FOVER Ethernet1/1 (up)

Il failover è ancora abilitato nella configurazione di avvio:

firepower# show startup | include failover

failover

failover lan unit secondary

failover lan interface FOVER Ethernet1/1

failover replication http

failover link FOVER Ethernet1/1

failover interface ip FOVER 192.0.2.1 255.255.255.0 standby 192.0.2.2

failover ipsec pre-shared-key *****

Riavviare il dispositivo dalla CLISH (comando reboot):

> reboot

This command will reboot the system. Continue?

Please enter 'YES' or 'NO': YES

Broadcast message from root@

Threat Defense System: CMD=-stop, CSP-ID=cisco-ftd.6.2.2.81__ftd_001_JMX2119L05CYRIBVX1, FLAG=''

Cisco FTD stopping ...

Una volta attivata l'unità, poiché il failover è abilitato, il dispositivo passa nella fase di negoziazione del failover e tenta di rilevare il peer remoto:

User enable_1 logged in to firepower

Logins over the last 1 days: 1.

Failed logins since the last login: 0.

Type help or '?' for a list of available commands.

firepower> .

Detected an Active mate

Caso 2. Riavvio dalla CLI di LINA

Il riavvio dalla CLI LINA con il comando reload deve essere confermato. Pertanto, se si seleziona Y (Sì), la modifica della configurazione viene salvata nella configurazione di avvio:

firepower# reload

System config has been modified. Save? [Y]es/[N]o: Y <-- Be careful. This disables the failover in the startup-config

Cryptochecksum: 31857237 8658f618 3234be7c 854d583a

8781 bytes copied in 0.940 secs

Proceed with reload? [confirm]

firepower# show startup | include failover

no failover

failover lan unit secondary

failover lan interface FOVER Ethernet1/1

failover replication http

failover link FOVER Ethernet1/1

failover interface ip FOVER 192.0.2.1 255.255.255.0 standby 192.0.2.2

failover ipsec pre-shared-key *****

Dopo l'attivazione dell'unità, il failover viene disabilitato:

firepower# show failover | include Fail

Failover Off

Failover unit Secondary

Failover LAN Interface: FOVER Ethernet1/1 (up)

Nota: per evitare questo scenario, accertarsi di non salvare le modifiche alla configurazione di avvio quando richiesto.

Informazioni correlate

- Per le versioni della guida alla configurazione di Cisco Firepower Management Center, usare questo link:

Navigazione nella documentazione di Cisco Secure Firewall Threat Defense

- Per le versioni delle guide alla configurazione di FXOS Chassis Manager e della CLI, usare questo link:

Navigazione nella documentazione di Cisco Firepower 4100/9300 FXOS

- Cisco Global Technical Assistance Center (TAC) consiglia vivamente questa guida visiva per una conoscenza pratica e approfondita delle tecnologie di sicurezza di nuova generazione di Cisco Firepower:

Cisco Firepower Threat Defense (FTD): best practice per la configurazione e la risoluzione dei problemi per il firewall di nuova generazione (NGFW), il NGIPS (Next-Generation Intrusion Prevention System) e l'AMP (Advanced Malware Protection)

- Note tecniche relative alle tecnologie Firepower per la configurazione e la risoluzione dei problemi

Cisco Secure Firewall Management Center

Feedback

Feedback