Introduzione

In questo documento viene descritto come risolvere l'errore "Errore durante il recupero delle informazioni sui metadati" per il linguaggio SAML (Security Assertion Markup Language) in Security Management Appliance (SMA).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- ADFS (Active Directory Federation Services)

- Integrazione SAML con SMA

- OpenSSL installato

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- SMA AsyncOs versione 11.x.x

- SMA AsyncOs versione 12.x.x

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Cisco Content Security Management Appliance supporta ora il Single Sign-On (SSO) SAML 2.0 in modo che gli utenti finali possano accedere alla quarantena della posta indesiderata e utilizzare le stesse credenziali utilizzate per accedere ad altri servizi SAML 2.0 SSO all'interno dell'organizzazione. Ad esempio, si abilita Ping Identity come provider di identità SAML (IdP) e si dispone di account su Rally, Salesforce e Dropbox con SSO SAML 2.0 abilitato. Quando si configura l'appliance Cisco Content Security Management per il supporto di SAML 2.0 SSO come provider di servizi (SP), gli utenti finali possono accedere una sola volta a tutti questi servizi, inclusa la quarantena della posta indesiderata.

Problema

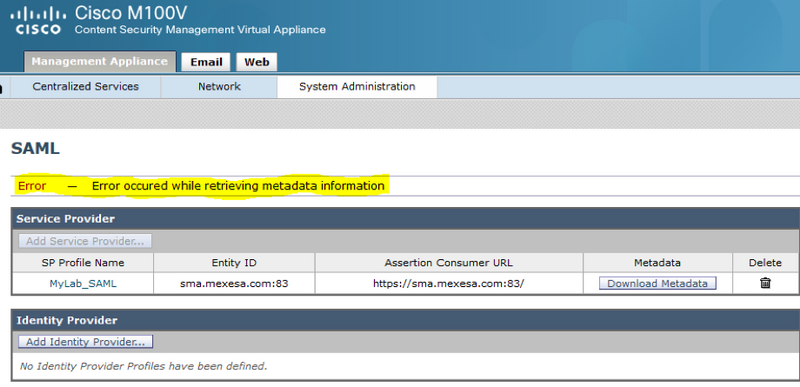

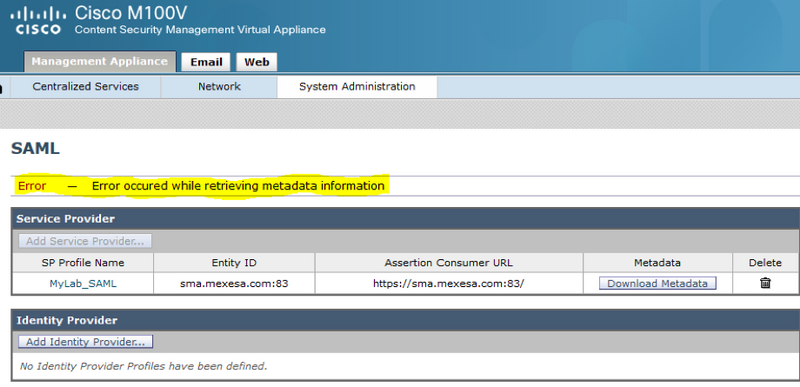

Quando si seleziona Scarica metadati per SAML viene visualizzato l'errore "Errore durante il recupero delle informazioni sui metadati", come mostrato nell'immagine:

Soluzione

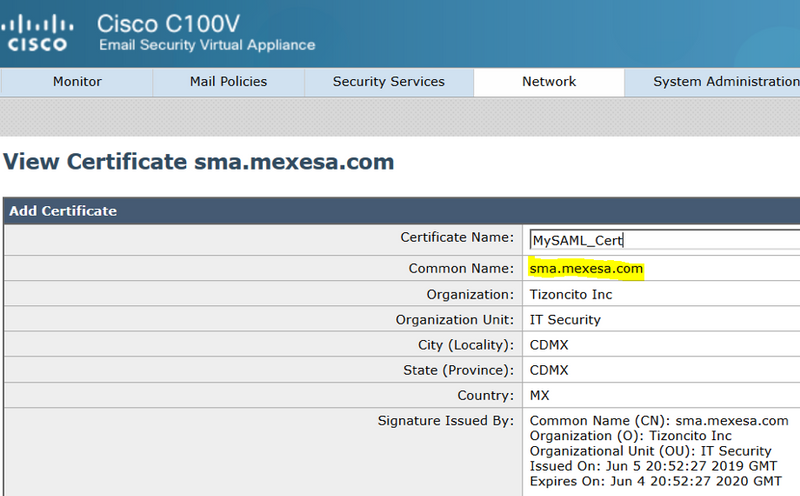

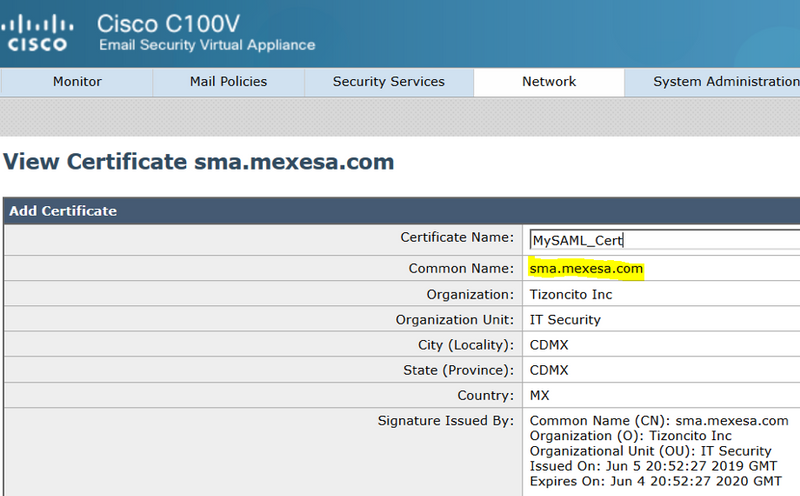

Passaggio 1. Creare un nuovo certificato autofirmato in Email Security Appliance (ESA).

Assicurarsi che il nome comune sia uguale all'URL dell'ID entità, ma senza il numero di porta, come mostrato nell'immagine:

Passaggio 2. Esportare il nuovo certificato con estensione .pfx, digitare una passphrase e salvarlo nel computer.

Passaggio 3. Aprire un terminale Windows e immettere questi comandi, fornire la passphrase indicata nel passaggio precedente.

- Eseguire questo comando per esportare la chiave privata:

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

- Eseguire questo comando per esportare il certificato:

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

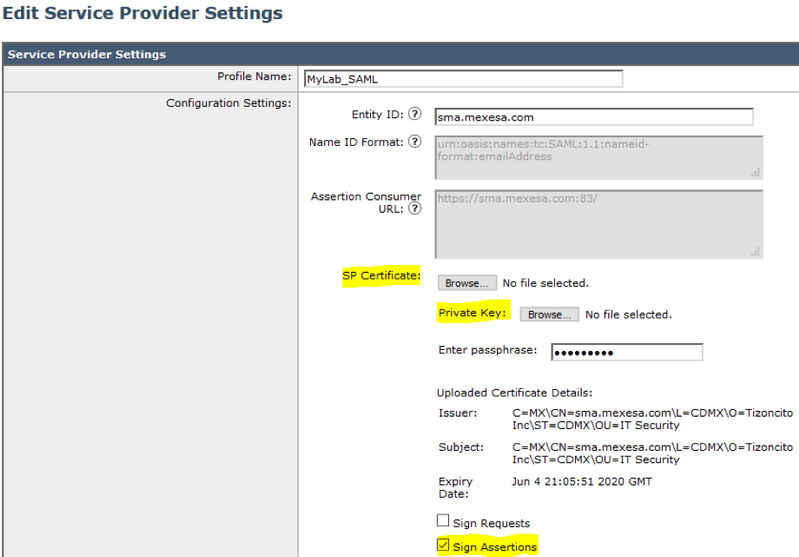

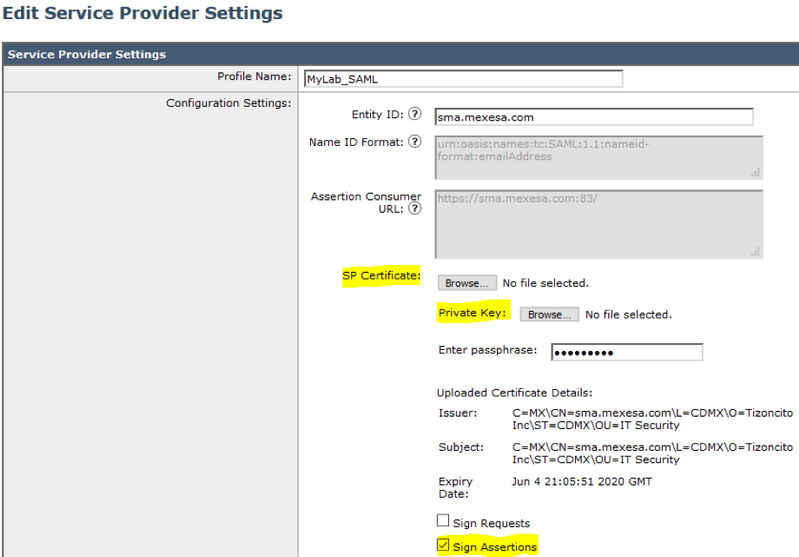

Passaggio 4. Al termine di questo processo, è necessario disporre di due nuovi file: certificateprivatekey.pem e certificate.pem. Caricare entrambi i file nel profilo del provider di servizi e utilizzare la stessa passphrase utilizzata per esportare il certificato.

Passaggio 5. L'SMA richiede che entrambi i file siano in formato .PEM per funzionare, come mostrato nell'immagine.

Passaggio 6. Assicurarsi di selezionare la casella di controllo Firma asserzioni.

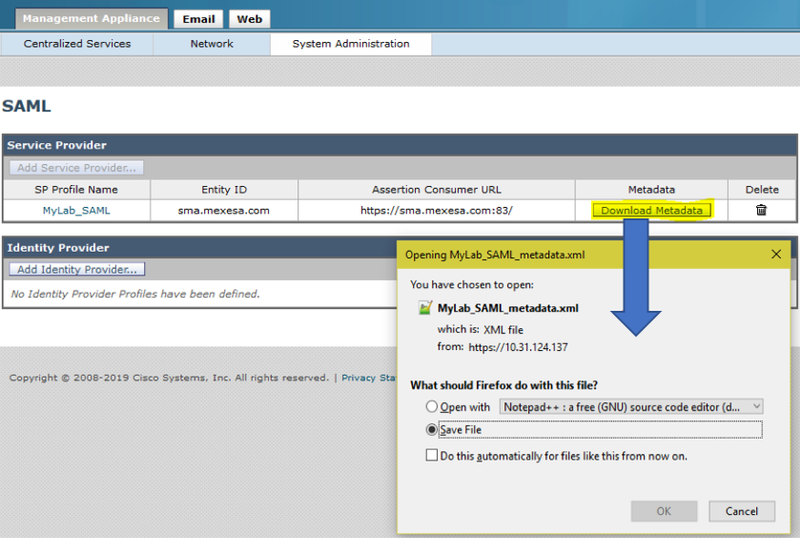

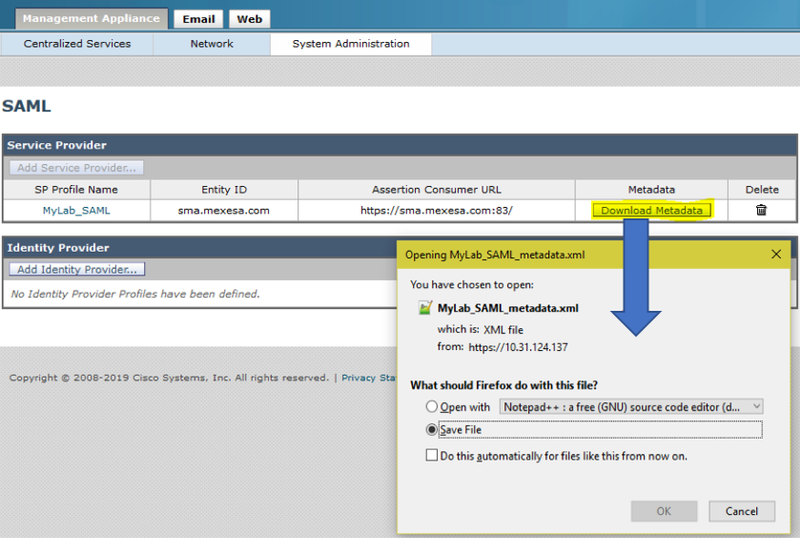

Passaggio 7. Inviare e confermare le modifiche, è necessario essere in grado di scaricare i metadati, come mostrato nell'immagine.

Informazioni correlate

Feedback

Feedback