Configurazione di AnyConnect SSO con Duo e mapping LDAP su Secure Firewall

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

Questo documento descrive un esempio di configurazione per AnyConnect Single Sign-On (SSO) con Duo e mapping LDAP per l'autorizzazione su Secure Firewall.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco AnyConnect Secure Mobility Client

- Cisco Secure Firepower Threat Defense (FTD)

- Cisco Secure Firewall Management Center (FMC)

- Concetti fondamentali di Duo Security

- SAML (Security Assertion Markup Language)

- Configurazione dei servizi Active Directory (AD) in Microsoft Windows Server

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software:

- Cisco Secure FMC versione 7.4.0

- Cisco Secure FTD versione 7.4.0

- Duo Authentication Proxy

- Anyconnect Secure Mobility Client versione 4.10.06079

- Windows Server 2016, configurato come server AD

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Esempio di rete

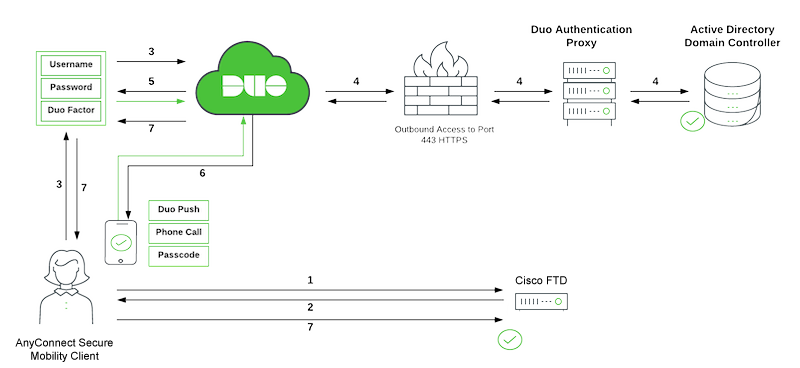

Flusso traffico DUO SSO

Flusso traffico DUO SSO

Duo Traffic Flow

- Il client AnyConnect avvia una connessione VPN (Virtual Private Network) SSL (Secure Sockets Layer) a Cisco Secure FTD.

- Secure FTD reindirizza il browser incorporato nel client AnyConnect a Duo SSO per l'autenticazione SAML.

- L'utente AnyConnect accede con le credenziali primarie di Active Directory locali.

- Duo SSO esegue l'autenticazione primaria tramite un proxy di autenticazione Duo locale per Active Directory locale.

- Una volta completata l'autenticazione primaria, Duo SSO inizia l'autenticazione a due fattori (2FA).

- L'utente AnyConnect completa Duo 2FA.

- Duo SSO reindirizza nuovamente l'utente all'FTD con un messaggio di risposta che indica l'esito positivo.

SAML con LDAP esterno

L'autorizzazione esterna dell'utente SAML dipende dal valore NameID restituito dall'IdP. Secure Firewall mappa il campo NameID al nome utente e questo nome utente può essere utilizzato per eseguire query su LDAP.

Nota: la configurazione utilizzata in questo documento consente agli utenti che appartengono a un gruppo AD di stabilire una connessione VPN di accesso remoto. La connessione non è consentita per gli utenti di diversi gruppi AD non definiti nella mappa.

Configurazioni

Configurazione del portale di amministrazione Duo

Configurare un provider di identità AD o SAML che possa essere utilizzato come origine di autenticazione primaria per Duo SSO.

Inoltre, è necessario disporre di un proxy di autenticazione Duo (sono consigliati tre server proxy di autenticazione per un'elevata disponibilità) che sia raggiungibile dal provider di identità AD o SAML locale.

Per ulteriori informazioni, fare riferimento a Duo Single Sign-On.

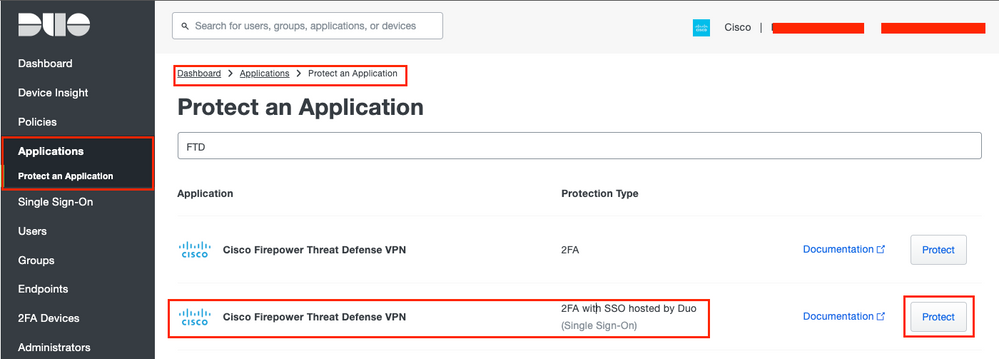

Passaggio 1. Configurare Cisco Secure FTD sul portale di amministrazione Duo.

- Accedere al portale di amministrazione Duo e selezionare

Applications > Protect an Application. - Cerca FTD con il tipo di protezione

2FA with SSO hosted by Duo. - Fare clic su

Protectall'estrema destra per configurare la VPN FTD di Cisco.

Applicazione Duo Protect

Applicazione Duo Protect

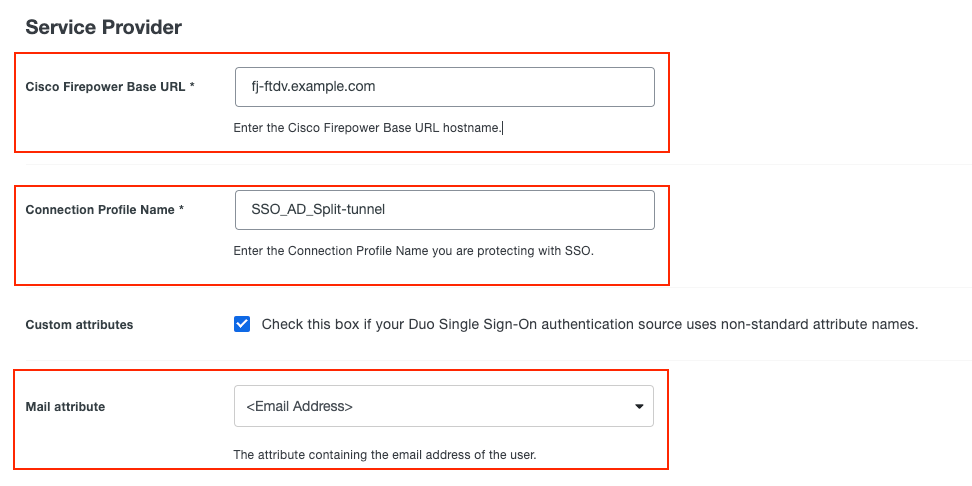

Passaggio 2. Configurare le informazioni sul provider di servizi sul portale Duo Admin.

Vengono utilizzati gli attributi riportati di seguito.

- URL di base di Cisco Firepower:

fj-ftdv.example.com - Nome profilo connessione:

SSO-AD_Split-tunnel - Attributo Mail:

Duo Service Provider

Duo Service Provider

Nota: l'attributo Mail può essere impostato su

. In questo caso, la configurazione per ldap-naming-attribute modifiche da userPrincipalName a sAMAccountName su Cisco Secure FTD.

Passaggio 3. Fare clic sul pulsante Save alla fine della pagina per salvare la configurazione.

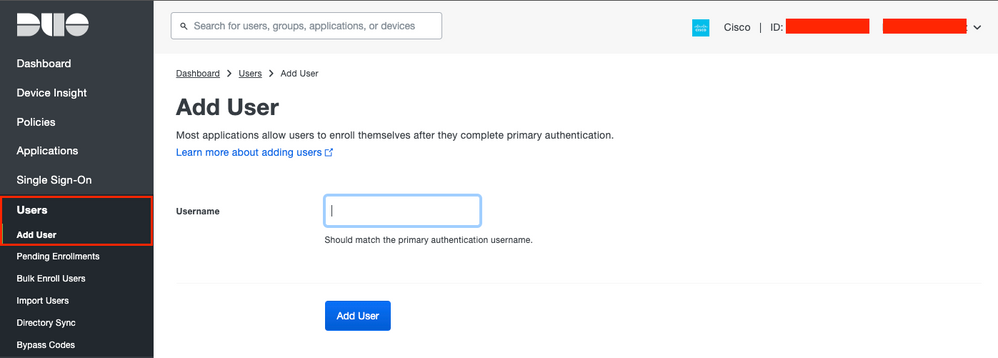

Passaggio 4. Passa a Users > Add User come mostrato nell'immagine:

Duo Add User

Duo Add User

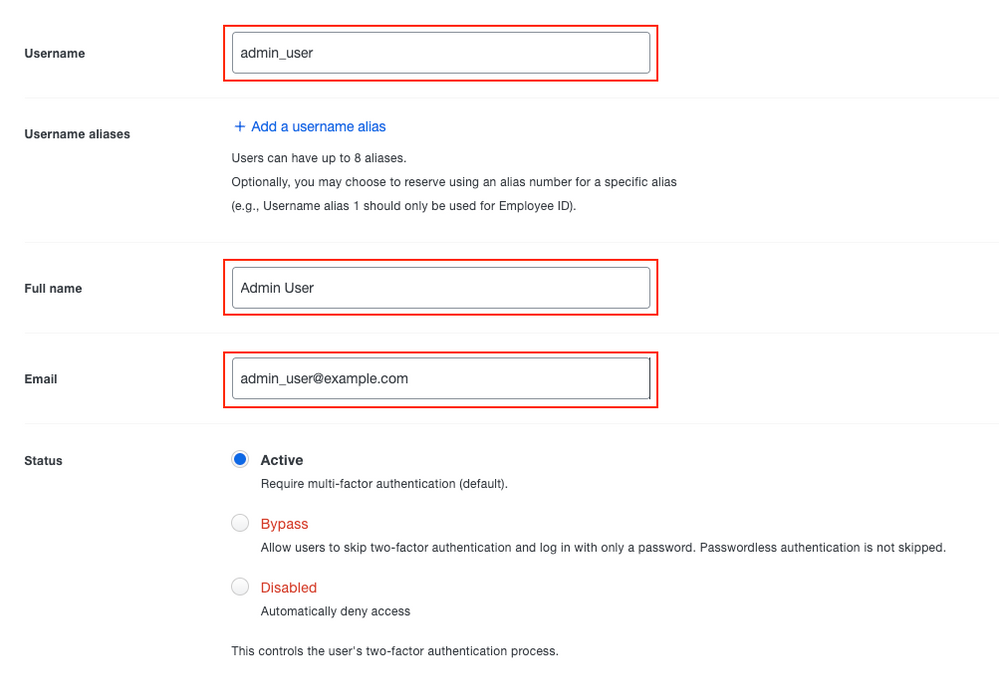

Passaggio 5. Compilare lo spazio con tutte le informazioni necessarie per il nuovo utente.

Duo

Duo

Nota: i dati di Nome utente e di posta elettronica devono corrispondere alle informazioni specificate nel server Active Directory.

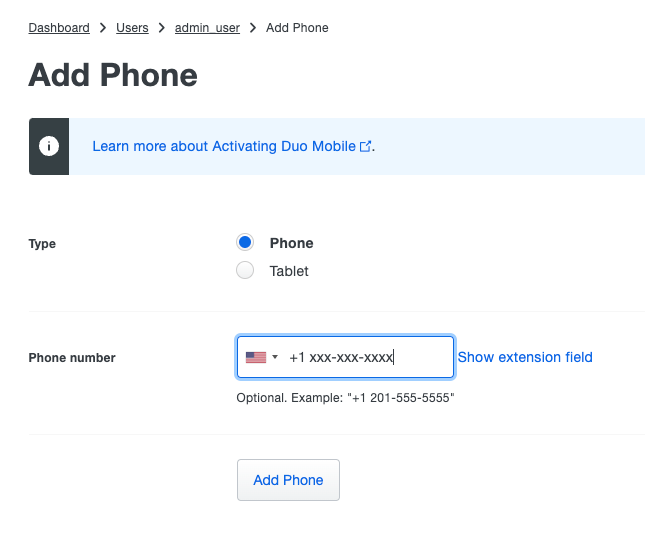

Passaggio 6. Aggiungere il numero di telefono per aggiungere il numero di telefono dell'utente. Questa operazione è necessaria per l'autenticazione tramite 2FA con Duo Push.

Duo Add Phone

Duo Add Phone

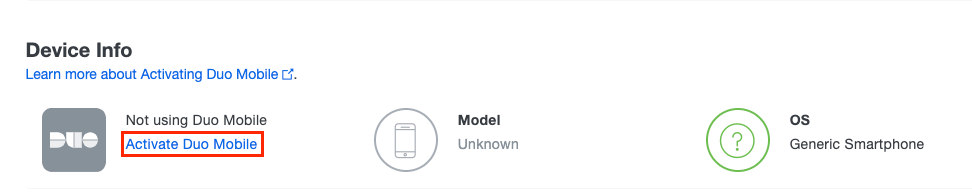

Passaggio 7. Attivare Duo Mobile per l'utente specifico.

Attiva Duo Mobile Phone

Attiva Duo Mobile Phone

Nota: verificare che Duo Mobile sia installato sul dispositivo dell'utente finale:

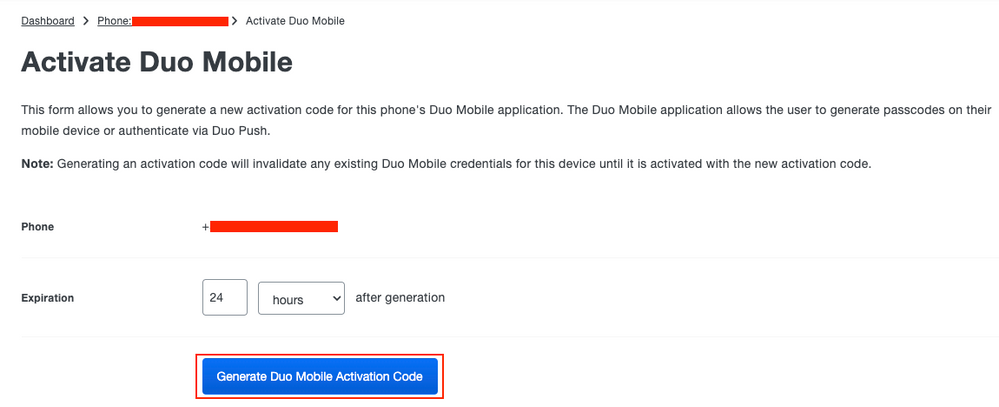

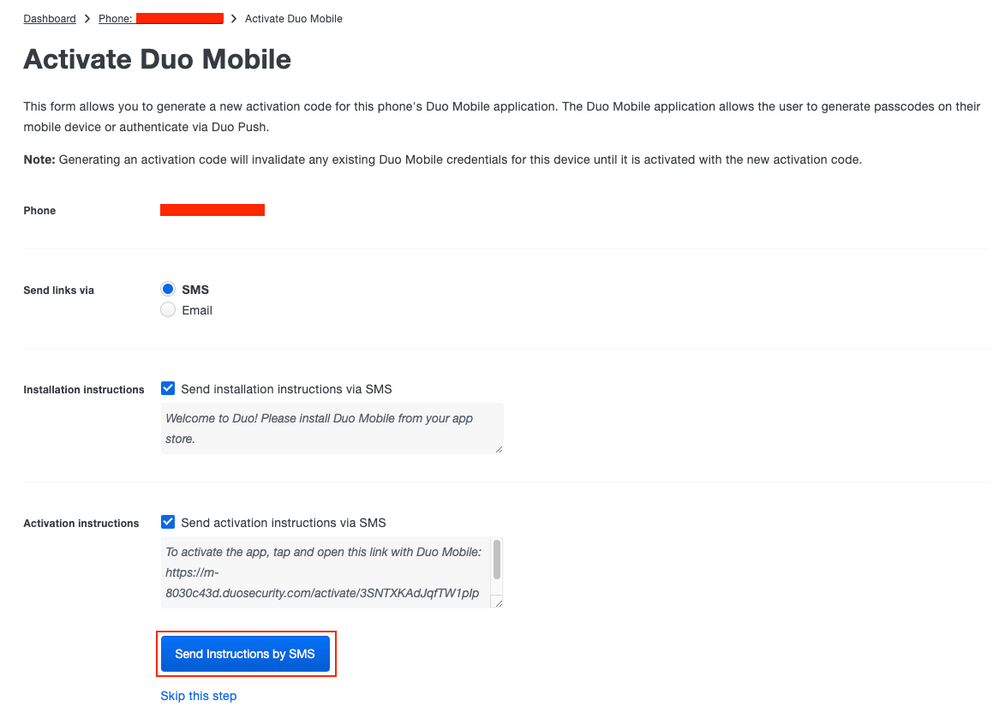

Passaggio 8. Genera il codice Duo Mobile Activation.

Duo Activation Code

Duo Activation Code

Passaggio 9. Invia istruzioni tramite SMS.

Duo SMS

Duo SMS

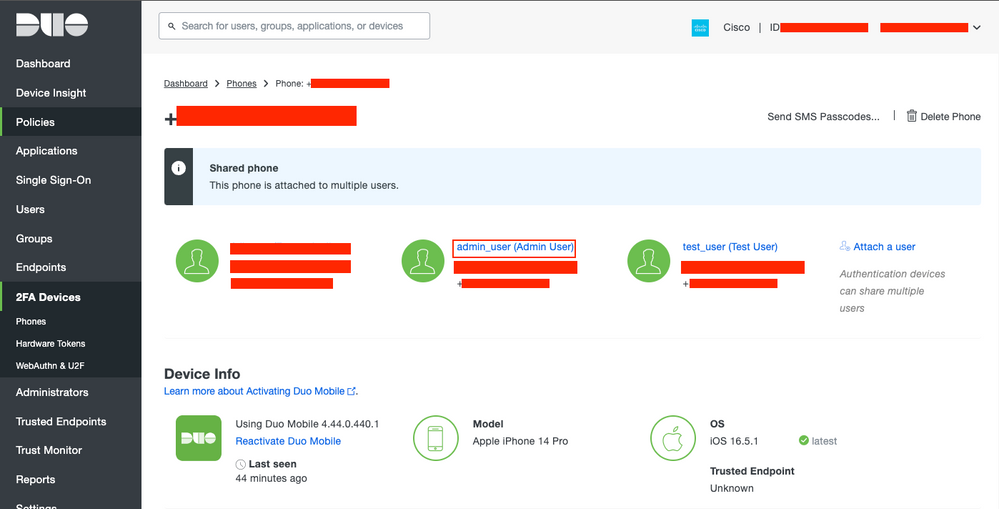

Passaggio 10. Fare clic sul collegamento inviato tramite SMS e l'app Duo viene collegata all'account utente nella sezione Informazioni dispositivo.

Sezione Duo Info

Sezione Duo Info

Passaggio 11. Ripetere la procedura per tutti gli utenti da aggiungere.

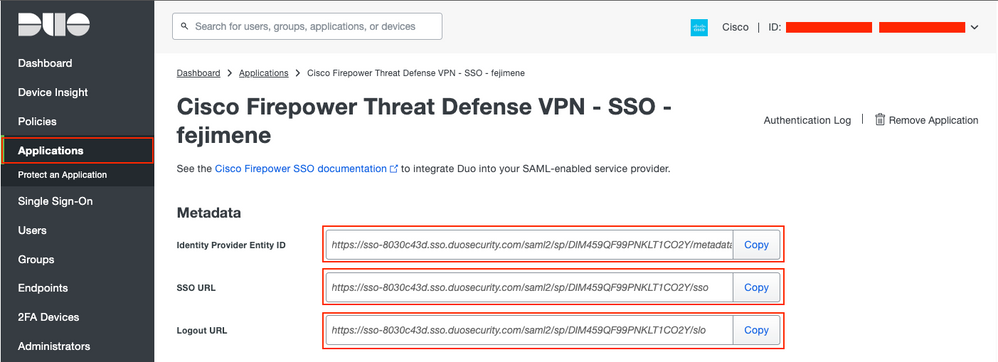

Passaggio 12. Recupera metadati applicazione:

- Passa a

Applicationse fare clic sull'applicazione Service Provider creata nel Passaggio 1. - Copiare

Identity Provider Entity ID URL,SSO URL,eLogout URLdai metadati.

Informazioni Duo IdP

Informazioni Duo IdP

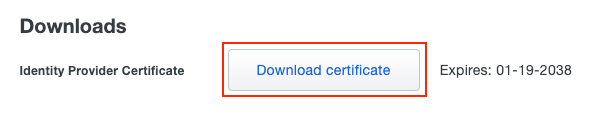

Passaggio 13. Scarica la Identity Provider Certificate.

Duo Download IdP Certificato

Duo Download IdP Certificato

Configurazione sul FTD tramite FMC

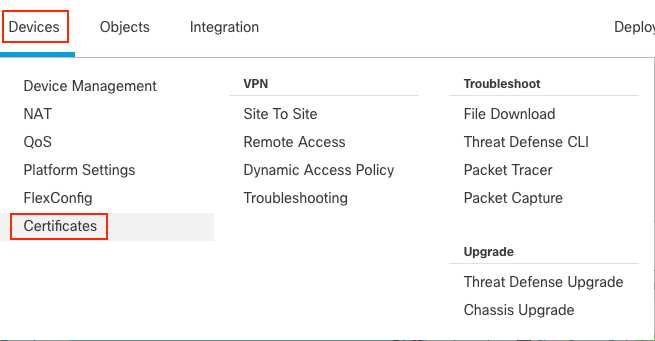

Passaggio 1. Installare e registrare il certificato del provider di identità (IdP) nel CCP.

- Passa a

Devices > Certificates.

Certificato FMC 1

Certificato FMC 1

- Fare clic su

Add. Scegliere l'FTD da registrare nel certificato. - Nella scheda

Add Cert Enrollmentutilizzare un nome qualsiasi come etichetta per il certificato del provider di identità. - Fare clic su

Manual. - Controllare la

CA onlyeSkip Check for CA flag fields. - Incollare il certificato CA IdP in formato base64.

- Fare clic su Save (Salva), quindi su Add (Aggiungi).

Registrazione certificato FMC

Registrazione certificato FMC

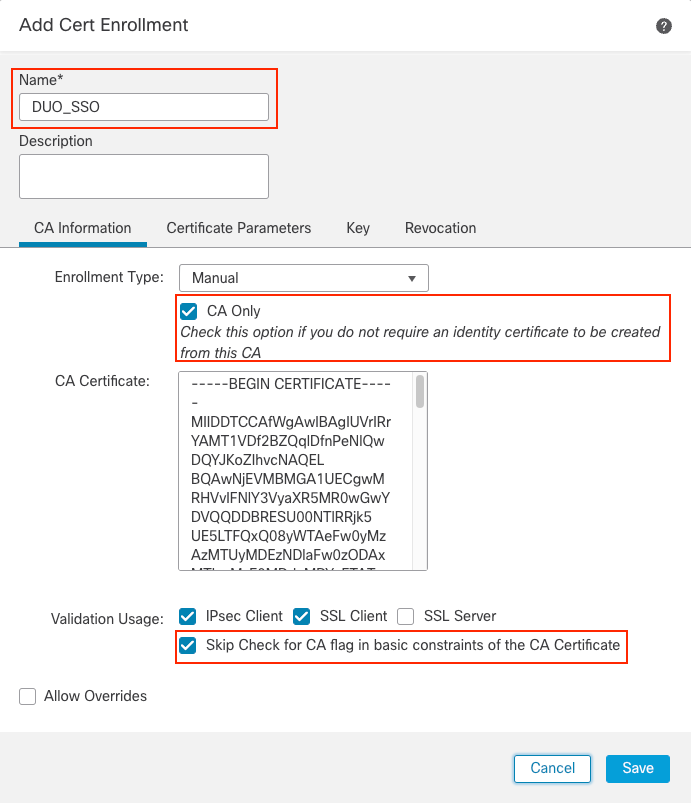

Passaggio 2. Configurare le impostazioni del server SAML:

- Passa a

Objects > Object Management > AAA Servers > Single Sign-on Server. - Scegli

Add Single Sign-on Server.

SSO FMC

SSO FMC

- In base ai metadati raccolti da Duo, configurare i valori SAML sul nuovo server SSO:

- ID entità provider di identità: entityID dall'applicazione Duo

- URL SSO: servizio SSO dall'applicazione Duo

- URL di disconnessione: SingleLogoutService da Duo

- URL di base: FQDN del certificato ID SSL FTD

- Certificato provider di identità: certificato di firma IdP

- Certificato provider di servizi: certificato di firma FTD

Informazioni SSO FMC

Informazioni SSO FMC

Nota: Request Timeout è impostato su 300 in quanto il push Duo viene inviato durante il processo di autenticazione ed è necessaria l'interazione dell'utente. Modificare la Request Timeout valore in base alla progettazione della rete.

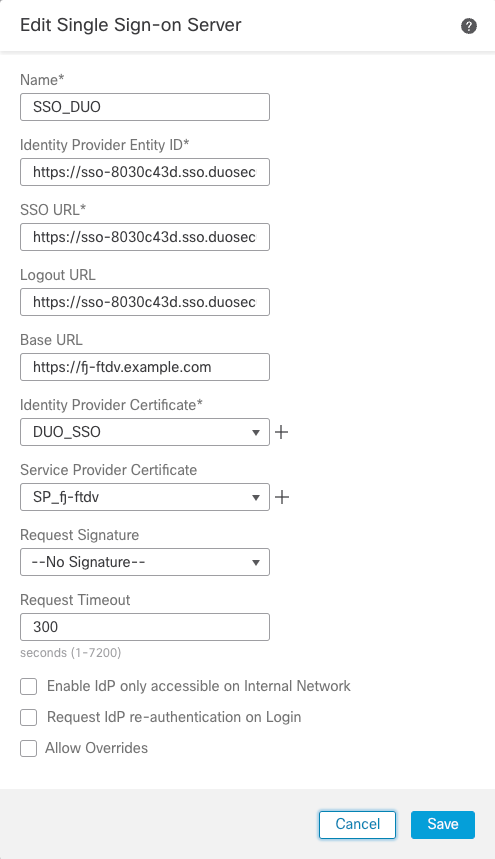

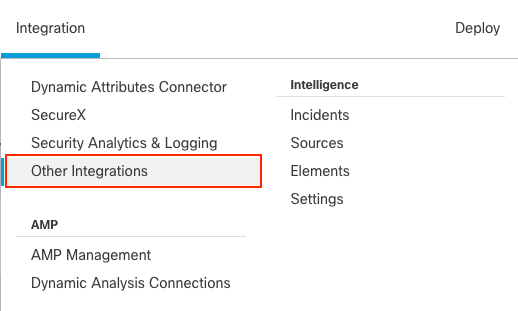

Passaggio 3. Configurare la configurazione del server LDAP/REALM.

- Passa a

Integration > Other Integrations.

Area autenticazione FMC

Area autenticazione FMC

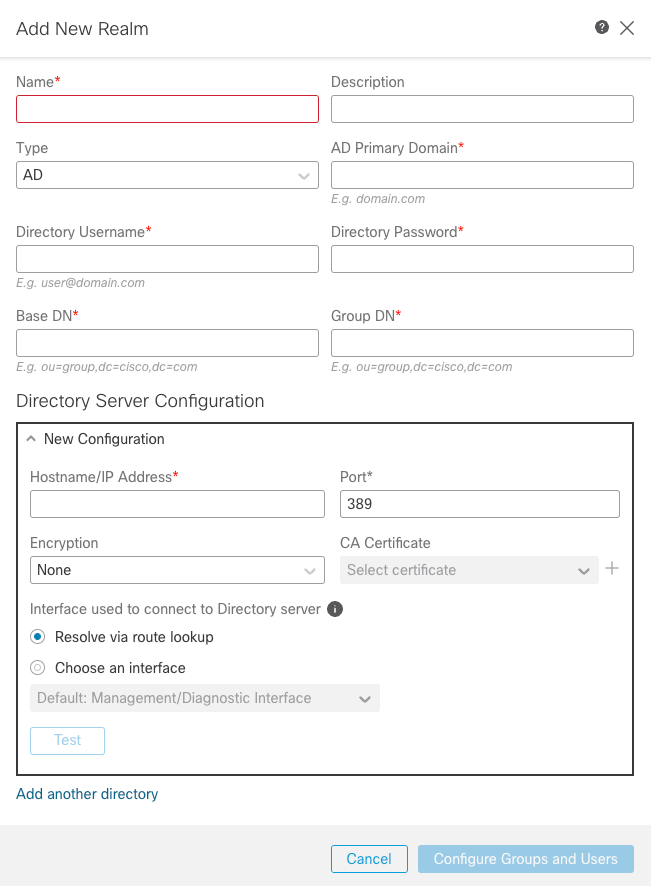

- Fare clic su Aggiungi nuovo realm.

FMC - Aggiungi realm

FMC - Aggiungi realm

- Specificare i dettagli del server e della directory di Active Directory. Fare clic su OK.

Ai fini della presente dimostrazione:

- Nome:

ActiveDirectory_SSO - Tipo: AD

- Dominio primario AD:

example.com - Nome utente directory:

administrator@example.com - Password directory:

- DN di base: DC=esempio, DC=com

- DN gruppo: DC=esempio, DC=com

Informazioni sull'area di autenticazione FMC

Informazioni sull'area di autenticazione FMC

Nota: LDAPS (LDAP su SSL). La porta deve essere modificata da 389 a 636.

Nota: il server AD deve disporre di dati utente caricati in Duo.

Passaggio 4. Creare Criteri di gruppo in base alle esigenze.

- Passa a

Objects > Object Management > VPN > Group Policy. - Fare clic su

Add Group Policy. - Creare Criteri di gruppo con i relativi parametri.

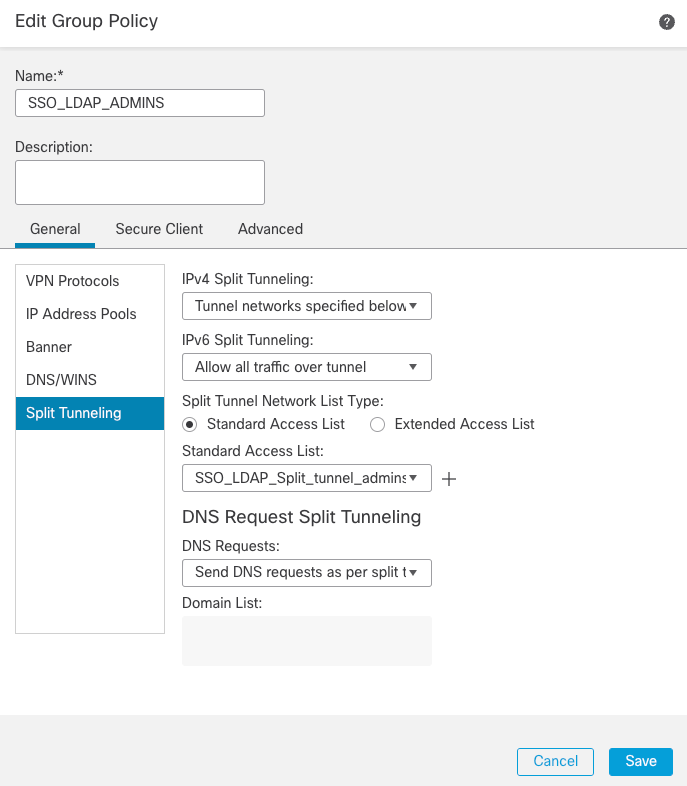

Ai fini di questa dimostrazione, sono stati configurati tre Criteri di gruppo:

- I Criteri di gruppo SSO_LDAP_ADMINS rappresentano il gruppo per gli utenti che appartengono a

AnyConnect Adminsgroup.

Criteri di gruppo 1

Criteri di gruppo 1

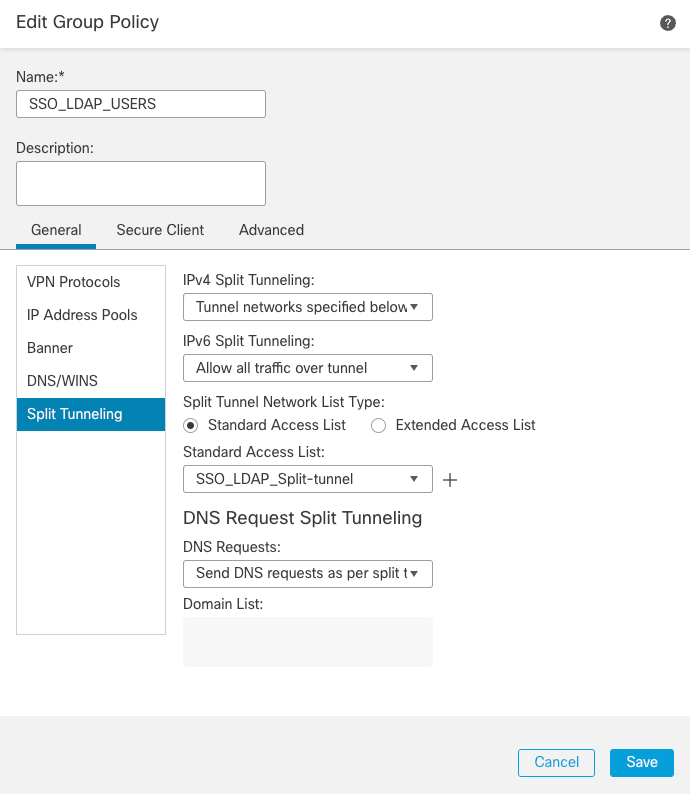

2. SSO_LDAP_USERS Criteri di gruppo è il gruppo per gli utenti che appartengono al AnyConnect Users group.

Criteri di gruppo 2

Criteri di gruppo 2

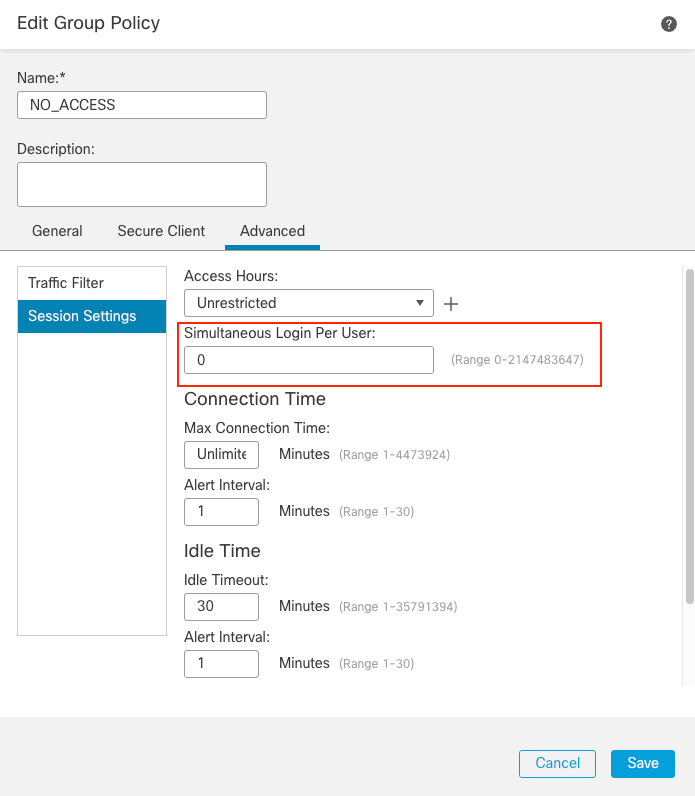

3. Il NO_ACCESS Criteri di gruppo è il gruppo per gli utenti che non appartengono a nessuno dei Criteri di gruppo precedenti. Ha il Simultaneous Login Per User deve essere impostato su 0.

Criteri di gruppo 3

Criteri di gruppo 3

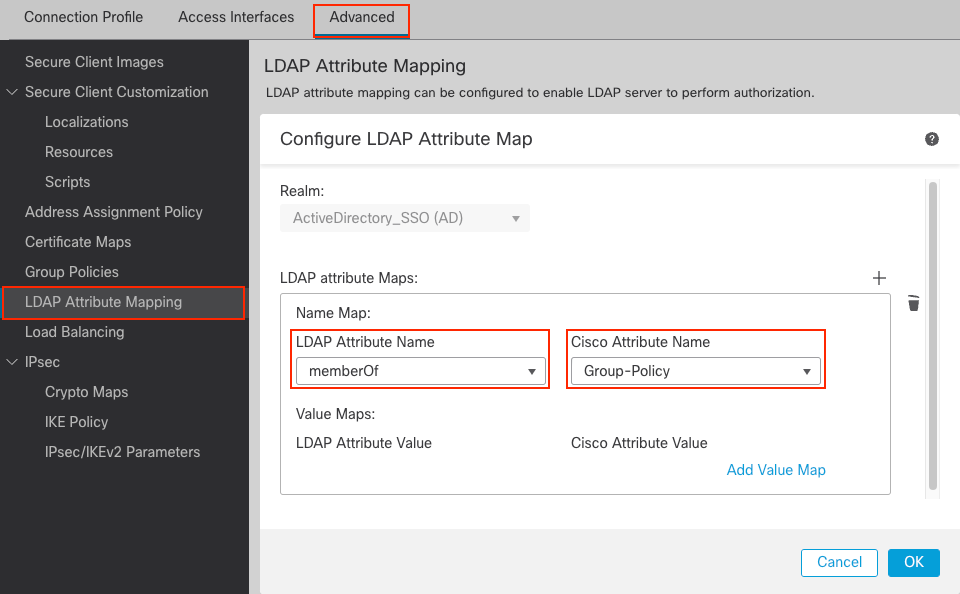

Passaggio 5. Configurare il mapping degli attributi LDAP.

- Passa a

Devices > VPN > Remote Access. - Scegliere la configurazione VPN di Accesso remoto corrente.

- Passa a

Advanced > LDAP Attribute Mapping. - Fare clic sul segno più + firma e aggiungi un nuovo

LDAP Attribute Mapping. -

Fornire

LDAP Attribute NameeCisco Attribute Name. Fare clic suAdd Value Map.

Ai fini di questa dimostrazione, configurazione della mappa degli attributi LDAP:

- Nome attributo LDAP:

memberOf - Nome attributo Cisco:

Group-Policy

Mappa attributi LDAP

Mappa attributi LDAP

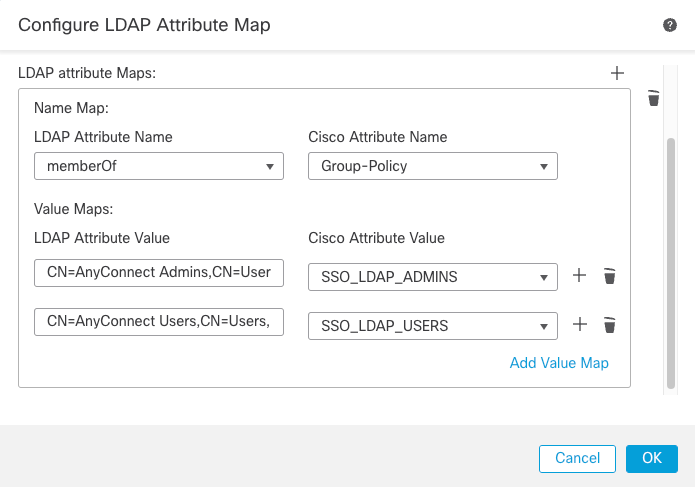

- Fornire

LDAP Attribute ValueeCisco Attribute Value. Fare clic suOK.

Ai fini della presente dimostrazione:

Valore attributo LDAP: CN=AnyConnect Admins, CN=Users, DC=esempio, DC=com

Valore attributo Cisco: SSO_LDAP_ADMINS

Valore attributo LDAP: CN=AnyConnect Users, CN=Users, DC=esempio, DC=com

Valore attributo Cisco: SSO_LDAP_USERS

Configura mapping attributi LDAP

Configura mapping attributi LDAP

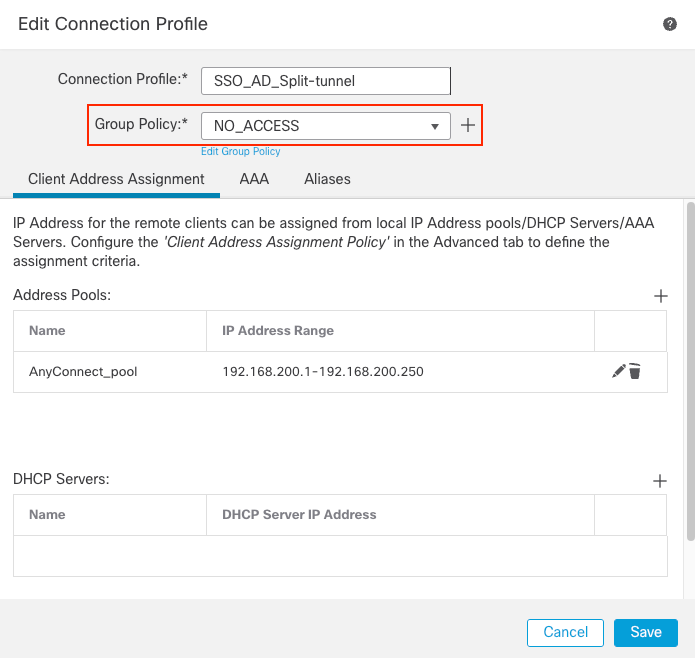

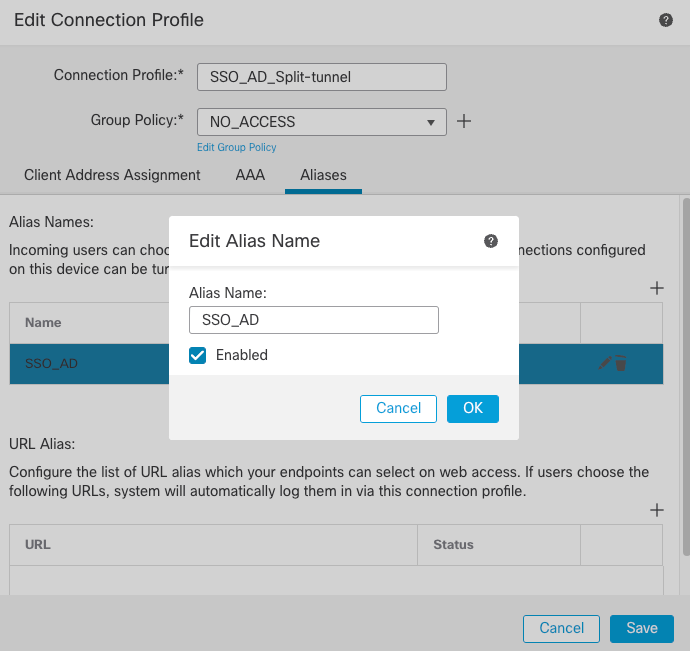

Passaggio 6. Configurare Connection Profile.

- Passa a

Devices > Remote Accesse quindi modificare la configurazione corrente di Accesso remoto VPN. - Creare un nuovo profilo di connessione con i relativi attributi. Scegliere il

NO_ACCESSCriteri di gruppo come Criteri di gruppo per il profilo di connessione.

Profilo connessione FMC 1

Profilo connessione FMC 1

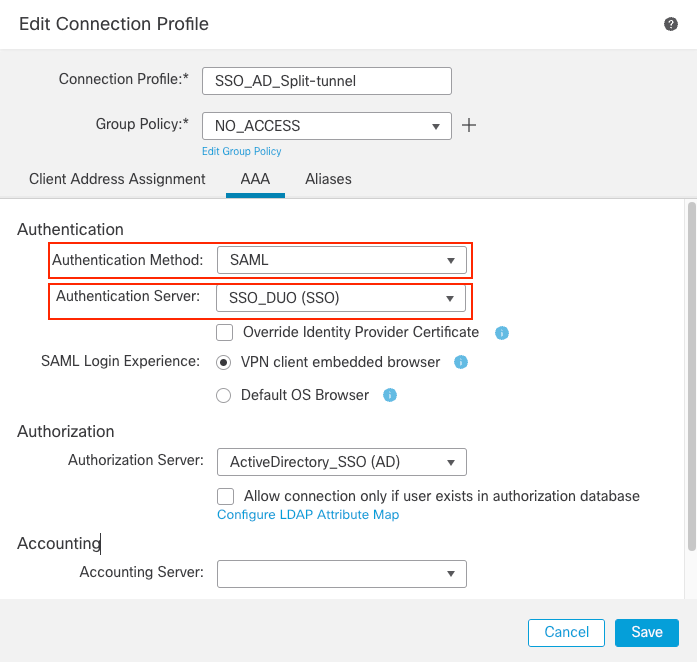

- Scegliere il

AAAscheda. Nell'ambitoAuthentication Method, scegliereSAMLe perAuthorization Serverscegliere il server AD creato nel passaggio 3.

Profilo di connessione FMC AAA

Profilo di connessione FMC AAA

Avviso: VPN client embedded browser viene scelto come esperienza di accesso SAML. Se è stato scelto Default OS Browser (Browser del sistema operativo predefinito), esaminare le restrizioni menzionate in Supporto di un browser esterno AnyConnect VPN SAML.

- Creare un alias di gruppo per mappare le connessioni a questo profilo di connessione. Questo è il tag che gli utenti possono visualizzare nel menu a discesa AnyConnect Software.

Alias gruppo FMC

Alias gruppo FMC

- Fare clic su OK e salvare la configurazione VPN completa del profilo di connessione.

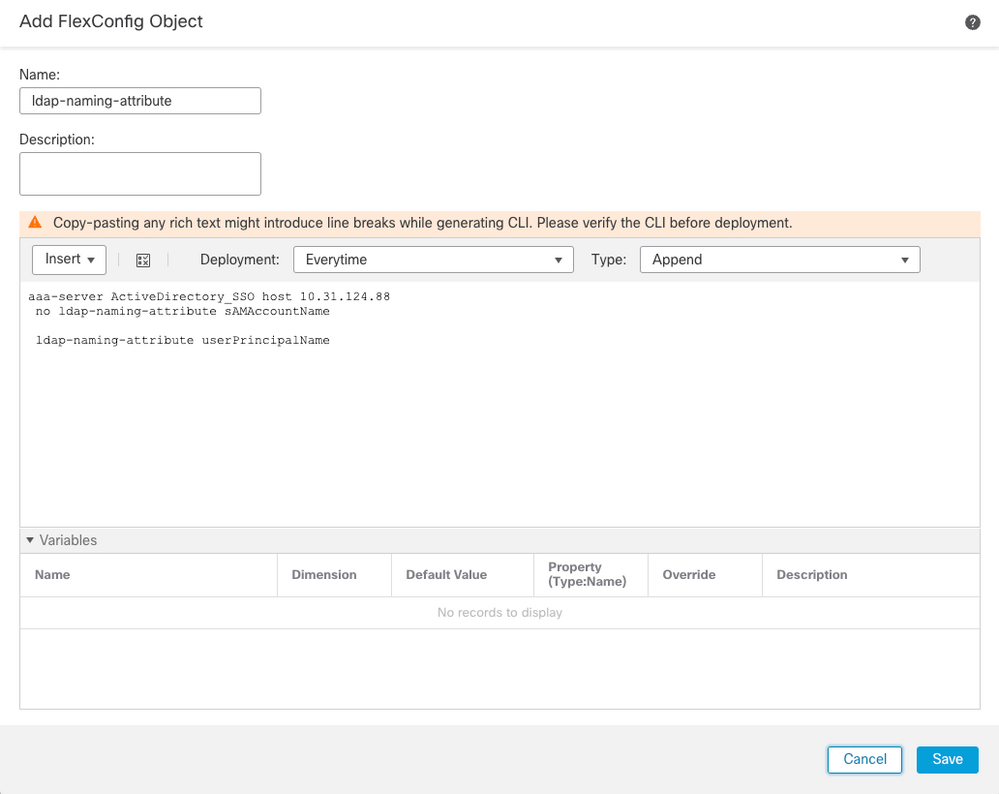

Passaggio 7. Configurazione FlexConfig Policy per modificare l'attributo di denominazione LDAP.

Poiché l'attributo Posta elettronica del provider di servizi è impostato su Indirizzo e-mail, ldap-naming-attribute per il server AD deve essere modificato da sAMAccountName a userPrincipalName.

Nota: se IdP invia NameID valore come sAMAccountName, questo passaggio non è necessario.

- Passa a

Devices > FlexConfige quindi scegliere o creare laFlexConfig Policyper modificare. - Fare clic su

FlexConfig Objectper aggiungere un nuovo oggetto.

Oggetto FlexConfig di FMC

Oggetto FlexConfig di FMC

- Modificare la

ldap-naming-attributedasAMAccountNameauserPrincipalname.

Aggiungi oggetto FlexConfig

Aggiungi oggetto FlexConfig

- Fare clic su Salva.

Passaggio 8. Passa a Deploy > Deployment e scegliere l'FTD corretto per applicare la configurazione.

Verifica

Da frammento di codice di debug LDAP debug ldap 255, è possibile osservare che esiste una corrispondenza nella mappa degli attributi LDAP per l'utente amministratore:

[26] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=admin_user@example.com]

Scope = [SUBTREE]

[20]

memberOf: value = CN=AnyConnect Admins,CN=Users,DC=example,DC=com [20]

mapped to Group-Policy: value = SSO_LDAP_ADMINS [20]

mapped to LDAP-Class: value = SSO_LDAP_ADMINS

Utilizzare il comando show vpn-sessiondb anyconnect per assicurarsi che l'utente si trovi nel gruppo definito.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : admin_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0Group Policy : SSO_LDAP_ADMINSDa frammento di codice di debug LDAP Tunnel Group : SSO_AD_Split-tunnel Login Time : 19:37:28 UTC Thu Jul 20 2023 Duration : 0h:01m:33s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0a1f7c490000600064b98cf8 Security Grp : none Tunnel Zone : 0. debug ldap 255, è possibile osservare che esiste una corrispondenza nella mappa degli attributi LDAP per l'utente di test:

[29] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=test_user@example.com]

Scope = [SUBTREE]

[29]

memberOf: value = CN=AnyConnect Users,CN=Users,DC=example,DC=com [29]

mapped to Group-Policy: value = SSO_LDAP_USERS [29]

mapped to LDAP-Class: value = SSO_LDAP_USERS

Utilizzare il comando show vpn-sessiondb anyconnect per assicurarsi che l'utente si trovi nel gruppo corretto.

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : test_user@example.com

Index : 6

Public IP : XX.XX.XX.XX

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 0 Bytes Rx : 0

Group Policy : SSO_LDAP_USERS Tunnel Group : SSO_AD_Split-tunnel

Login Time : 19:37:28 UTC Thu Jul 20 2023

Duration : 0h:08m:07s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1f7c490000600064b98cf8

Security Grp : none Tunnel Zone : 0 Da frammento di codice di debug LDAP debug ldap 255, è possibile osservare che non esiste alcuna corrispondenza nella mappa degli attributi LDAP per NOACCESS Utente e con debug webvpn che NO_ACCESS È stato scelto Criteri di gruppo, pertanto l'utente non è in grado di eseguire l'autenticazione.

[32] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [userPrincipalName=noaccess_user@example.com]

Scope = [SUBTREE]

User Policy Access-Lists: user_acl[0] = NULL user_acl[1] = NULL tunnel policy attributes: 1 Filter-Id(11) 8 "" 2 Session-Timeout(27) 4 0 3 Idle-Timeout(28) 4 30 4 Simultaneous-Logins(4098) 4 0 5 Primary-DNS(4101) 4 IP: 0.0.0.0 6 Secondary-DNS(4102) 4 IP: 0.0.0.0 7 Primary-WINS(4103) 4 IP: 0.0.0.0 8 Secondary-WINS(4104) 4 IP: 0.0.0.0 9 Tunnelling-Protocol(4107) 4 96 10 Banner(4111) 0 0x000014e304401888 ** Unresolved Attribute ** 11 Group-Policy(4121) 9

"NO_ACCESS"

Risoluzione dei problemi

La maggior parte delle procedure di risoluzione dei problemi SAML comporta una configurazione errata che può essere rilevata controllando la configurazione SAML o i debug:

debug webvpn saml 255debug webvpn 255debug webvpn anyconnect 255debug webvpn session 255debug webvpn request 255

Per i problemi di autorizzazione delle mappature LDAP, i debug utili sono:

debug aaa common 255debug ldap 255

Informazioni correlate

- Per ulteriore assistenza, contattare TAC. È necessario un contratto di supporto valido:Contatti del supporto Cisco internazionali

- In questa sezione puoi anche visitare la Cisco VPN Community.

- Supporto tecnico e download Cisco

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

28-Jul-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Fernando Gerardo Jimenez AvendanoCisco TAC Engineer

Feedback

Feedback