Risoluzione dei problemi comuni di comunicazione di AnyConnect sull'appliance ASA

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive come risolvere alcuni dei problemi di comunicazione più comuni di Cisco AnyConnect Secure Mobility Client su ASA.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco AnyConnect Secure Mobility Client

- ASA (Adaptive Security Appliance)

Componenti usati

- ASA 9.12 gestito da ASDM 7.13

- AnyConnect 4.8

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Processo di risoluzione dei problemi consigliato

Questa guida si applica ai problemi di comunicazione più comuni che si verificano quando si è connessi a un gateway VPN del client di accesso remoto (ASA). In queste sezioni spiegheremo come risolvere i seguenti problemi:

- I client AnyConnect non possono accedere alle risorse interne

- I client AnyConnect non dispongono dell'accesso a Internet

- I client AnyConnect non possono comunicare tra loro

- I client AnyConnect non possono stabilire chiamate telefoniche

- I Client AnyConnect Possono Effettuare Chiamate Telefoniche, Ma Le Chiamate Non Contengono Audio

I client AnyConnect non possono accedere alle risorse interne

Attenersi alla seguente procedura:

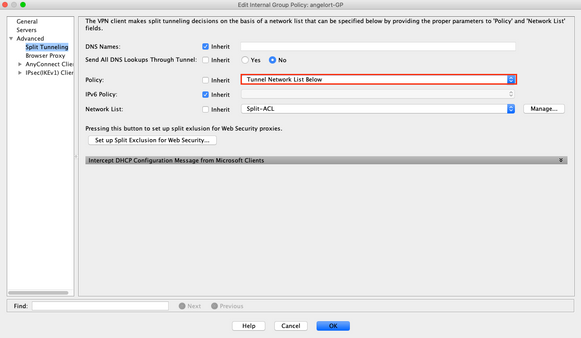

Passaggio 1. Verificare la configurazione del tunnel suddiviso.

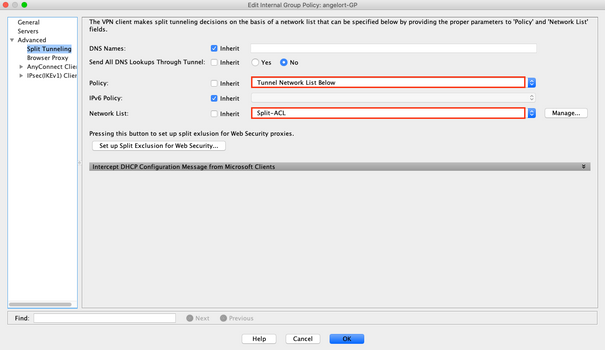

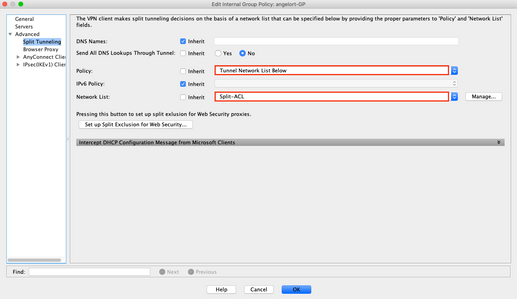

- Passare al profilo di connessione a cui sono connessi gli utenti: Configurazione > VPN ad accesso remoto > Accesso di rete (client) > Profilo di connessione AnyConnect > Seleziona profilo

- Passare al criterio di gruppo assegnato al profilo: Criteri di gruppo > Gestisci > Modifica > Avanzate > Tunneling ripartito

- Controllare la configurazione del tunnel suddiviso.

Configurazione CLI equivalente:

ASA# show running-config tunnel-group

accesso remoto di tipo AnyConnectTG per gruppo di tunnel

attributi generali di AnyConnectTG del gruppo di tunnel

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA# show running-config group-policy AnyConnectGP-Split

AnyConnectGP-Split internal di criteri di gruppo

attributi AnyConnectGP-Split di criteri di gruppo

valore dns-server 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

specificato tunneling split-tunnel-policy

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

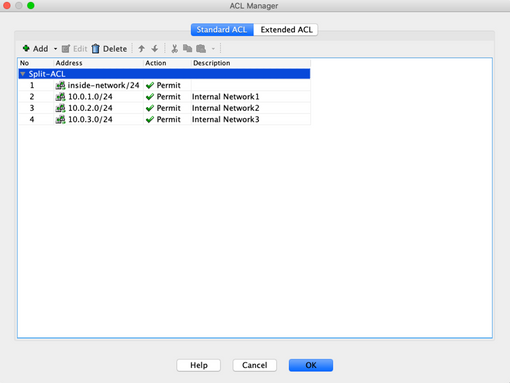

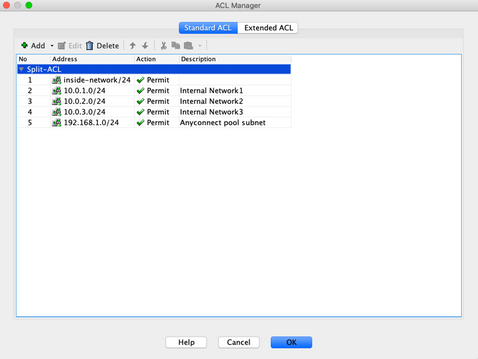

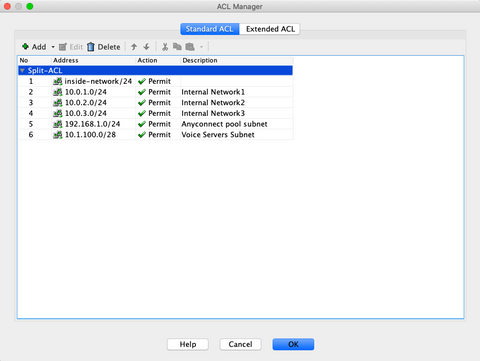

- Se sono configurate come reti tunnel elencate di seguito, verificare la configurazione dell'elenco di controllo di accesso (ACL).

Nella stessa finestra passare a Gestisci > Seleziona elenco accessi > Modifica elenco accessi per tunnel diviso

- Verificare che le reti che si tenta di raggiungere dal client VPN AnyConnect siano elencate in tale elenco di controllo di accesso (ACL).

Configurazione CLI equivalente:

ASA# show running-config access-list Split-ACL

access-list: standard ACL split-acl autorizzato 10.28.28.0 255.255.255.0

access-list Split-ACL remark Rete interna1

access-list: standard ACL split-acl autorizzato 10.0.1.0 255.255.255.0

access-list Split-ACL remark Rete interna2

access-list: standard ACL split-ACL autorizzato 10.0.2.0 255.255.255.0

access-list Split-ACL remark Rete interna3

access-list: standard ACL split-ACL autorizzato 10.0.3.0 255.255.255.0

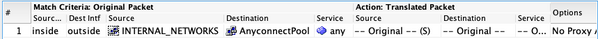

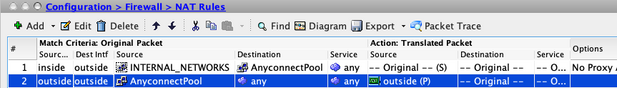

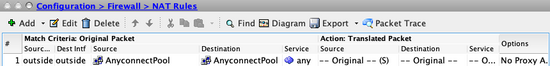

Passaggio 2. Verificare la configurazione di esenzione NAT.

Tenere presente che è necessario configurare una regola di esenzione NAT per evitare che il traffico venga convertito nell'indirizzo IP dell'interfaccia, in genere configurato per l'accesso a Internet (con Port Address Translation).

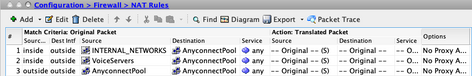

- Passare alla configurazione NAT: Configurazione > Firewall > Regole NAT

- Verificare che la regola di esenzione NAT sia configurata per le reti di origine (interne) e di destinazione (pool VPN di AnyConnect) corrette. Verificare inoltre che siano state selezionate le interfacce di origine e di destinazione corrette.

Nota: quando vengono configurate le regole di esenzione NAT, controllare l'opzione no-proxy-arp ed eseguire le opzioni di ricerca route come procedura consigliata.

Configurazione CLI equivalente:

ASA# show running-config nat

origine nat (interna, esterna) statica INTERNAL_NETWORKS INTERNAL_NETWORKS destinazione statica AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

ASA# show running-config id object-group_NETWORKS

rete di gruppi di oggetti INTERNAL_NETWORKS

oggetto di rete InternalNetwork1

oggetto di rete InternalNetwork2

oggetto di rete InternalNetwork3

ASA# show running-config ID oggetto InternalNetwork1

rete di oggetti InternalNetwork1

subnet 10.0.1.0 255.255.255.0

ASA# show running-config ID oggetto InternalNetwork2

rete di oggetti InternalNetwork2

subnet 10.0.2.0 255.255.255.0

ASA# show running-config ID oggetto InternalNetwork3

rete di oggetti InternalNetwork3

subnet 10.0.3.0 255.255.255.0

ASA# show running-config id oggetto AnyConnectPool

rete di oggetti AnyConnectPool

subnet 192.168.1.0 255.255.255.0

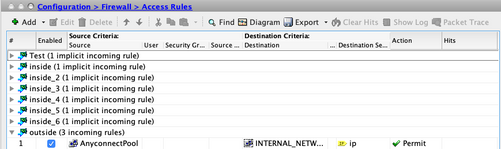

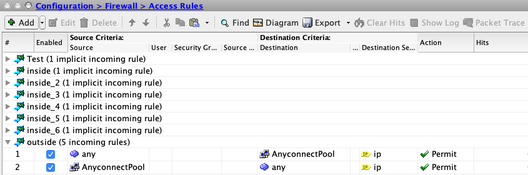

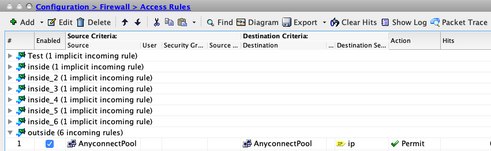

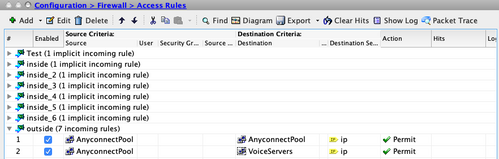

Passaggio 3. Verificare le regole di accesso.

In base alla configurazione delle regole di accesso, verificare che il traffico proveniente dai client AnyConnect possa raggiungere le reti interne selezionate.

Configurazione CLI equivalente:

Mostra gruppo di accesso esecuzione ASA#

access-group outside_access_in nell'interfaccia esterna

ASA# show run access-list outside_access_in

access-list outside_access_in extended allow ip object AnyConnectPool object-group INTERNAL_NETWORKS log disable

I client AnyConnect non dispongono dell'accesso a Internet

Esistono due possibili scenari per questo problema:

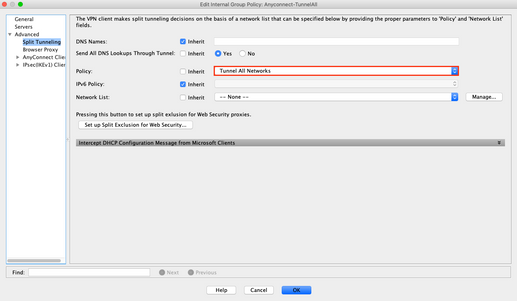

Il Traffico Destinato A Internet Non Deve Passare Attraverso Il Tunnel VPN

Verificare che i Criteri di gruppo siano configurati per Dividi tunnel come reti tunnel elencate di seguito e NON come Tutte le reti tunnel.

Configurazione CLI equivalente:

ASA# show running-config tunnel-group

accesso remoto di tipo AnyConnectTG per gruppo di tunnel

attributi generali di AnyConnectTG del gruppo di tunnel

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA# show run group-policy AnyConnectGP-Split

AnyConnectGP-Split internal di criteri di gruppo

attributi AnyConnectGP-Split di criteri di gruppo

valore dns-server 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

specificato tunneling split-tunnel-policy

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

Il Traffico Destinato A Internet Deve Passare Attraverso Il Tunnel VPN

In questo caso, la configurazione di Criteri di gruppo più comune per il tunnel suddiviso consiste nel selezionare Tunnel per tutte le reti.

Configurazione CLI equivalente:

ASA# show run tunnel-group

accesso remoto di tipo AnyConnectTG per gruppo di tunnel

attributi generali di AnyConnectTG del gruppo di tunnel

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

ASA# show run group-policy AnyConnectGP-Split

AnyConnectGP-Split internal di criteri di gruppo

attributi AnyConnectGP-Split di criteri di gruppo

valore dns-server 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

split-tunnel-policy tunnelall

split-dns none

split-tunnel-all-dns disable

Passaggio 1. Verificare la configurazione di esenzione NAT per la raggiungibilità della rete interna.

Ricorda che dobbiamo ancora configurare una regola di esenzione NAT per avere accesso alla rete interna. Rivedere il punto 2 della sezione precedente.

Passaggio 2. Verificare la configurazione del hairpin per le traduzioni dinamiche.

Affinché i client AnyConnect possano accedere a Internet tramite il tunnel VPN, è necessario verificare che la configurazione NAT dell'hairpin sia corretta per consentire la conversione del traffico nell'indirizzo IP dell'interfaccia.

- Passare alla configurazione NAT: Configurazione > Firewall > Regole NAT

- Verificare che la regola Dynamic PAT (Hide) sia configurata per l'interfaccia corretta (collegamento ISP) come origine e destinazione (hairpin). Verificare inoltre che la rete utilizzata per il pool di indirizzi VPN AnyConnect sia selezionata in Indirizzo di origine originale e che l'interfaccia esterna (o l'interfaccia per l'accesso a Internet) sia selezionata per Origine tradotta:

Configurazione CLI equivalente:

ASA# show run id oggetto AnyConnectPool

rete di oggetti AnyConnectPool

interfaccia dinamica nat (esterna, esterna)

O

Mostra nat esecuzione ASA#

Interfaccia dinamica AnyConnectPool di origine nat (esterna, esterna)

Passaggio 3. Verificare le regole di accesso.

In base alla configurazione delle regole di accesso, verificare che il traffico proveniente dai client AnyConnect possa raggiungere le risorse esterne.

Configurazione CLI equivalente:

access-list outside_access_in extended allow ip object AnyConnectPool any

access-list outside_access_in extended allow ip qualsiasi oggetto AnyConnectPool

access-group outside_access_in nell'interfaccia esterna

I client AnyConnect non possono comunicare tra loro

Esistono due possibili scenari per questo problema:

Client AnyConnect Con Configurazione Tunnel All Networks

Se il comando Tunnel All Networks è configurato per AnyConnect, tutto il traffico, interno ed esterno, deve essere inoltrato all'headend AnyConnect. Se si dispone del servizio Network Address Translation (NAT) per l'accesso a Internet pubblico, si verifica un problema, in quanto il traffico proveniente da un client AnyConnect destinato a un altro client AnyConnect viene convertito nell'indirizzo IP dell'interfaccia e pertanto la comunicazione ha esito negativo.

Passaggio 1. Verificare la configurazione di esenzione NAT.

Per risolvere questo problema, è necessario configurare una regola di esenzione NAT manuale per consentire la comunicazione bidirezionale all'interno dei client AnyConnect.

- Passare alla configurazione NAT: Configurazione > Firewall > Regole NAT.

- Verificare che la regola di esenzione NAT sia configurata per le reti di origine (pool VPN AnyConnect) e di destinazione (pool VPN AnyConnect) corrette. Verificare inoltre che sia presente la configurazione corretta del hairpin.

Configurazione CLI equivalente:

Mostra nat esecuzione ASA#

Origine nat (esterna, esterna) statica AnyConnectPool AnyConnectPool destinazione AnyConnectPool statica AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

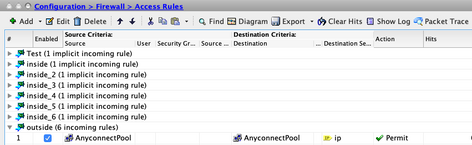

Passaggio 2. Verificare le regole di accesso.

In base alla configurazione delle regole di accesso, verificare che il traffico proveniente dai client AnyConnect sia consentito.

Configurazione CLI equivalente:

access-list outside_access_in extended allow ip object Oggetto AnyConnectPool

access-group outside_access_in nell'interfaccia esterna

Client AnyConnect Con Reti Tunnel Elencate Sotto Configurazione

Se le reti tunnel elencate di seguito sono configurate per i client AnyConnect, solo il traffico specifico deve essere inoltrato a tramite il tunnel VPN. Tuttavia, dobbiamo verificare che l'headend abbia la configurazione corretta per consentire la comunicazione con i client AnyConnect.

Passaggio 1. Verificare la configurazione di esenzione NAT.

Controllare il punto 1 del punto 1 in questa stessa sezione.

Passaggio 2. Verificare la configurazione del tunnel suddiviso.

Per consentire ai client AnyConnect di comunicare tra loro, è necessario aggiungere gli indirizzi del pool VPN nella policy di controllo dell'accesso (ACL) dello split-tunnel.

- Leggere il passaggio 1 della sezione Client AnyConnect - Impossibile accedere alle risorse interne.

- Verificare che la rete del pool VPN AnyConnect sia elencata nell'elenco di controllo di accesso (ACL) del tunnel suddiviso.

Nota: se per i client AnyConnect sono presenti più pool IP e sono necessarie le comunicazioni tra i diversi pool, aggiungere tutti i pool nell'ACL del tunnel suddiviso. Inoltre, aggiungere una regola di esenzione NAT per i pool IP necessari.

Configurazione CLI equivalente:

ip local pool RAVPN-Pool 192.168.1.1-192.168.1.254 maschera 255.255.255.0

accesso remoto di tipo AnyConnectTG per gruppo di tunnel

attributi generali di AnyConnectTG del gruppo di tunnel

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

AnyConnectGP-Split internal di criteri di gruppo

attributi AnyConnectGP-Split di criteri di gruppo

valore dns-server 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

specificato tunneling split-tunnel-policy

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

ASA# show run access-list Split-ACL

access-list: standard ACL split-acl autorizzato 10.28.28.0 255.255.255.0

access-list Split-ACL remark Rete interna1

access-list: standard ACL split-acl autorizzato 10.0.1.0 255.255.255.0

access-list Split-ACL remark Rete interna2

access-list: standard ACL split-ACL autorizzato 10.0.2.0 255.255.255.0

access-list Split-ACL remark Rete interna3

access-list: standard ACL split-ACL autorizzato 10.0.3.0 255.255.255.0

access-list split-ACL remark Subnet pool AnyConnect

access-list: standard ACL split-acl autorizzato 192.168.1.0 255.255.255.0

Passaggio 3. Verificare le regole di accesso.

In base alla configurazione delle regole di accesso, verificare che il traffico proveniente dai client AnyConnect sia consentito.

Configurazione CLI equivalente:

access-list outside_access_in extended allow ip object Oggetto AnyConnectPool

access-group outside_access_in nell'interfaccia esterna

I client AnyConnect non possono stabilire chiamate telefoniche

In alcuni casi è necessario stabilire chiamate telefoniche e videoconferenze tramite VPN.

I client AnyConnect possono connettersi all'headend AnyConnect senza alcun problema. Possono raggiungere risorse interne ed esterne, ma non è possibile stabilire una chiamata.

In questi casi dobbiamo considerare i seguenti punti:

- Topologia di rete per la voce.

- Protocolli interessati. Ad esempio, Session Initiation Protocol (SIP), Rapid Spanning Tree Protocol (RSTP) e così via.

- Come si connettono i telefoni VPN a Cisco Unified Communications Manager (CUCM).

Per impostazione predefinita, l'ispezione delle applicazioni è abilitata per impostazione predefinita nella mappa dei criteri globale dell'appliance ASA.

Nella maggior parte dei casi, i telefoni VPN non sono in grado di stabilire una comunicazione affidabile con CUCM perché l'headend AnyConnect è provvisto di un'ispezione dell'applicazione che modifica il segnale e il traffico vocale.

Per ulteriori informazioni sull'applicazione voce e video in cui è possibile eseguire il controllo delle applicazioni, vedere il documento successivo:

Capitolo: Ispezione per i protocolli voce e video

Per verificare se il traffico di un'applicazione viene interrotto o modificato dalla mappa dei criteri globale, è possibile utilizzare il comando show service-policy come mostrato di seguito:

ASA#show service-policy

Politica globale:

Service-policy: criteri_globali

Class-map: inspection_default

.

<Output omesso>

.

Ispezione: sip, pacchetto 792114, blocco non riuscito 0, drop 10670, reset-drop 0, 5-min-pkt-rate 0 pkts/sec, v6-fail-close 0 sctp-drop-override 0

.

<Output omesso>

In questo caso, l'ispezione SIP scarta il traffico.

Inoltre, l'ispezione SIP può anche tradurre gli indirizzi IP all'interno del payload, non nell'intestazione IP, e causare diversi problemi, quindi si consiglia di disabilitarla quando si desidera utilizzare i servizi voce su AnyConnect VPN.

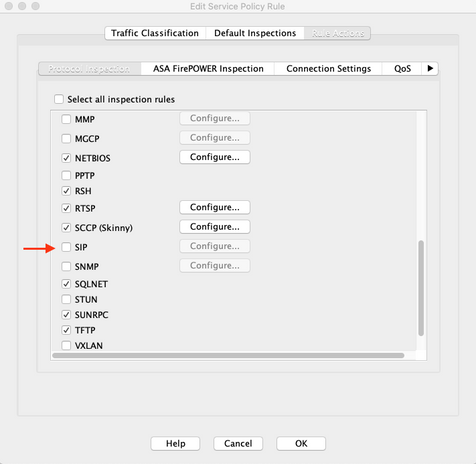

La procedura seguente illustra come disattivare l'ispezione SIP:

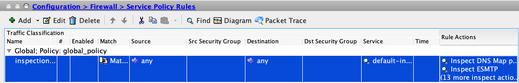

Passaggio 1. Selezionare Configurazione > Firewall > Regole dei criteri di servizio.

Passaggio 2. Modificare la regola dei criteri globali > Azioni regola.

Deselezionare la casella Protocollo SIP.

Configurazione CLI equivalente:

Mostra mappa criteri esecuzione ASA#

!

tipo di mappa dei criteri inspect dns preset_dns_map

parametri

message-length maximum client auto

messaggio-lunghezza massima 512

nessuna ispezione tcp

policy-map criteri_globali

ispezione classe_default

ispezionare dns preset_dns_map

ispezionare ftp

ispezionare h323 h225

ispezionare h323 ras

ispezionare rsh

ispezionare rtsp

ispezionare esmtp

ispezionare sqlnet

ispezionare lo spessore

ispezionare sunrpc

ispezionare xdmcp

ispezionare sip

ispezionare netbios

ispezionare tftp

ispezionare le opzioni ip

!

La fase successiva consiste nel disabilitare l'ispezione SIP:

ASA# configura terminale

ASA(config)# policy-map_global_policy

ASA(config-map)# class_survey_default

ASA(config-map-c)# no inspect sip

Verificare che l'ispezione SIP sia disabilitata dalla mappa dei criteri globale:

Mostra mappa criteri esecuzione ASA#

!

tipo di mappa dei criteri inspect dns preset_dns_map

parametri

message-length maximum client auto

messaggio-lunghezza massima 512

nessuna ispezione tcp

policy-map criteri_globali

ispezione classe_default

ispezionare dns preset_dns_map

ispezionare ftp

ispezionare h323 h225

ispezionare h323 ras

ispezionare rsh

ispezionare rtsp

ispezionare esmtp

ispezionare sqlnet

ispezionare lo spessore

ispezionare sunrpc

ispezionare xdmcp

ispezionare netbios

ispezionare tftp

ispezionare le opzioni ip

I Client AnyConnect Possono Effettuare Chiamate Telefoniche, Ma Le Chiamate Non Contengono Audio

Come accennato nella sezione precedente, una necessità molto comune per i client AnyConnect è stabilire le chiamate telefoniche quando sono connessi alla VPN. In alcuni casi, la chiamata può essere stabilita, tuttavia i client possono riscontrare una mancanza di audio. Ciò si applica agli scenari successivi:

- Non è presente alcun segnale audio nella chiamata tra un client AnyConnect e un numero esterno.

- Nessun segnale audio nella chiamata tra un client AnyConnect e un altro client AnyConnect.

Per risolvere questo problema, verificare i seguenti passaggi:

Passaggio 1. Verificare la configurazione del tunnel suddiviso.

- Passare al profilo di connessione a cui sono connessi gli utenti: Configurazione > VPN ad accesso remoto > Accesso di rete (client) > Profilo di connessione AnyConnect > Seleziona profilo.

- Passare al criterio di gruppo assegnato al profilo. Criteri di gruppo > Gestisci > Modifica > Avanzate > Tunneling ripartito.

- Controllare la configurazione del tunnel suddiviso.

- Se la configurazione è stata configurata come reti tunnel elencate di seguito, verificare la configurazione dell'elenco di controllo di accesso (ACL).

Nella stessa finestra passare a Gestisci > Selezionare l'elenco degli accessi > Modificare l'elenco degli accessi per il tunnel diviso.

Verificare che i server voce e le reti del pool IP AnyConnect siano elencati nell'elenco di controllo di accesso (ACL) del tunnel suddiviso.

Configurazione CLI equivalente:

accesso remoto di tipo AnyConnectTG per gruppo di tunnel

attributi generali di AnyConnectTG del gruppo di tunnel

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attributes

group-alias AnyConnectTG enable

AnyConnectGP-Split internal di criteri di gruppo

attributi AnyConnectGP-Split di criteri di gruppo

valore dns-server 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

specificato tunneling split-tunnel-policy

split-tunnel-network-list value Split-ACL

split-dns none

split-tunnel-all-dns disable

access-list: standard ACL split-acl autorizzato 10.28.28.0 255.255.255.0

access-list Split-ACL remark Rete interna1

access-list: standard ACL split-acl autorizzato 10.0.1.0 255.255.255.0

access-list Split-ACL remark Rete interna2

access-list: standard ACL split-ACL autorizzato 10.0.2.0 255.255.255.0

access-list Split-ACL remark Rete interna3

access-list: standard ACL split-ACL autorizzato 10.0.3.0 255.255.255.0

access-list split-ACL remark Subnet pool AnyConnect

access-list: standard ACL split-acl autorizzato 192.168.1.0 255.255.255.0

access-list Split-ACL remark Voice Servers Subnet

access-list: standard ACL split-acl autorizzato 10.1.100.0 255.255.255.240

Passaggio 2. Verificare la configurazione di esenzione NAT.

Le regole di esenzione NAT devono essere configurate per esentare il traffico dalla rete VPN di AnyConnect alla rete dei server voce e anche per consentire la comunicazione bidirezionale all'interno dei client AnyConnect.

- Passare alla configurazione NAT: Configurazione > Firewall > Regole NAT.

Verificare che la regola di esenzione NAT sia configurata per le reti di origine (server voce) e di destinazione (pool VPN AnyConnect) corrette e che la regola NAT hairpin per consentire la comunicazione tra il client AnyConnect e il client AnyConnect sia configurata. Verificare inoltre che per ogni regola sia disponibile la configurazione corretta delle interfacce in entrata e in uscita, in base alla progettazione della rete.

Configurazione CLI equivalente:

origine nat (interna, esterna) statica INTERNAL_NETWORKS INTERNAL_NETWORKS destinazione statica AnyConnectPool AnyConnectPool senza proxy-arp route-lookup

origine nat (interna, esterna) statica VoiceServer VoiceServer destinazione statica AnyConnectPool AnyConnectPool senza proxy-arp route-lookup

Origine nat (esterna, esterna) statica AnyConnectPool AnyConnectPool destinazione AnyConnectPool statica AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Passaggio 3. Verificare che l'ispezione SIP sia disabilitata.

Per informazioni su come disabilitare l'ispezione SIP, consultare la sezione precedente "I client AnyConnect non possono stabilire chiamate telefoniche".

Passaggio 4. Verificare le regole di accesso.

In base alla configurazione delle regole di accesso, verificare che il traffico proveniente dai client AnyConnect possa raggiungere i server voce e le reti interessate.

Configurazione CLI equivalente:

access-list outside_access_in extended allow ip object Oggetto AnyConnectPool

access-list outside_access_in extended allow ip object AnyConnectPool object-group VoiceServers

access-group outside_access_in nell'interfaccia esterna

Informazioni correlate

- Per ulteriore assistenza, contattare TAC. È necessario un contratto di supporto valido: Contatti del supporto Cisco internazionali

- Qui è possibile anche visitare la Cisco VPN Community.

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

03-Apr-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Fernando Gerardo Jimenez AvendañoCisco TAC Engineer

Feedback

Feedback