Introduzione

In questo documento viene descritto il funzionamento del DNS (Domain Name System) su ASA (Cisco Adaptive Security Appliance) quando si utilizzano oggetti FDQN.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di Cisco ASA.

Componenti usati

Per chiarire il funzionamento del DNS quando sull'appliance ASA sono configurati più nomi di dominio completi (FQDN) in un ambiente di produzione simulato, è stata configurata un'appliance ASAv con un'interfaccia rivolta verso Internet e un'interfaccia connessa a un dispositivo PC ospitato sul server ESXi. Per questa simulazione è stato utilizzato il codice provvisorio ASAv 9.8.4(10).

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Esempio di rete

Di seguito è illustrata l'impostazione della topologia.

Premesse

Quando su un'ASA sono configurati più oggetti Nome di dominio completo, un utente finale che tenta di accedere a uno degli URL definiti negli oggetti FQDN osserverà più query DNS inviate dall'ASA. Il presente documento intende comprendere meglio le ragioni per cui tale comportamento è stato osservato.

Configurazione

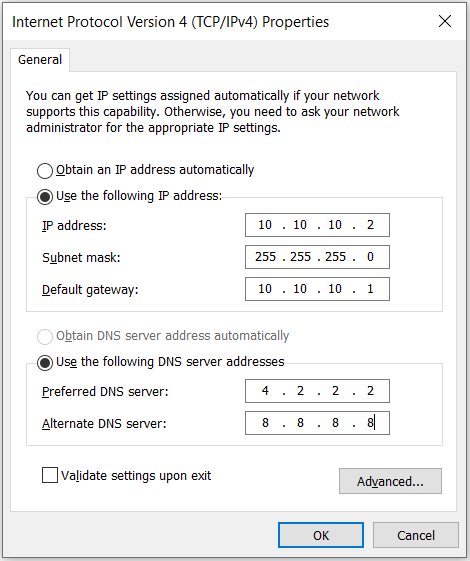

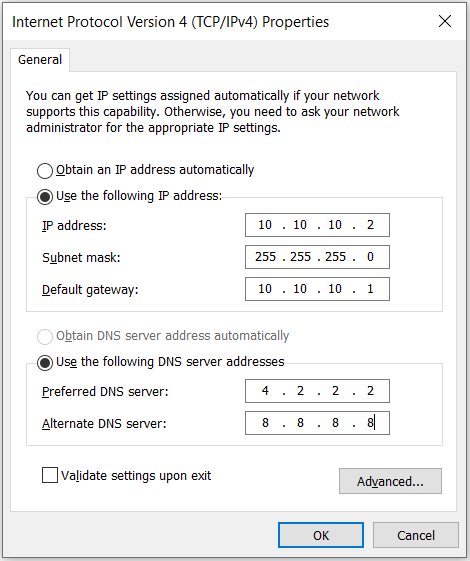

Il PC client è stato configurato con questi IP, subnet mask e server dei nomi per la risoluzione DNS.

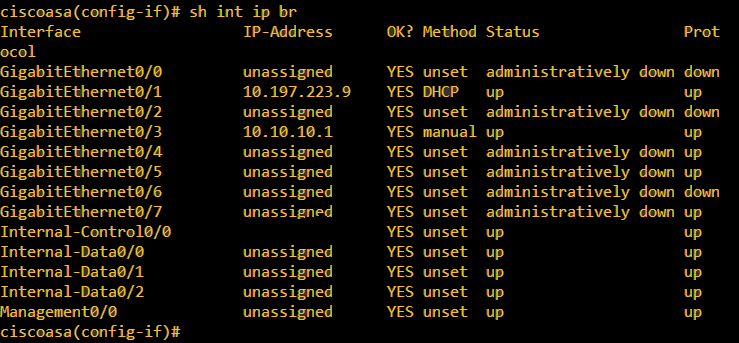

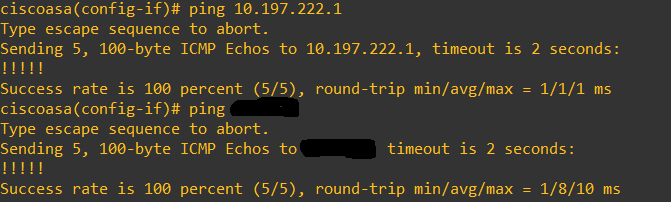

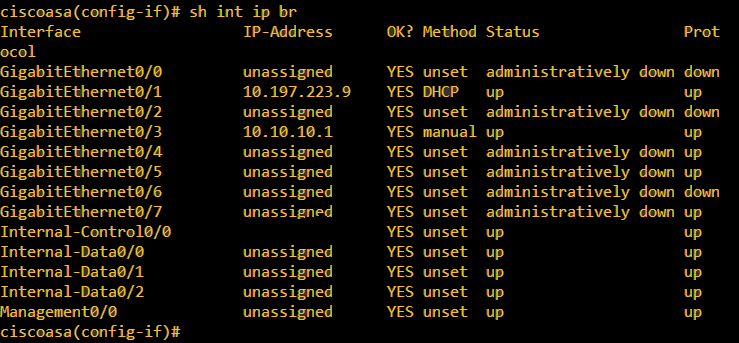

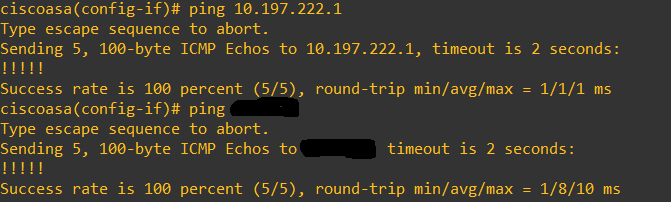

Sull'appliance ASA, sono state configurate due interfacce, una interna con un livello di sicurezza di 100 a cui era connesso il PC e l'altra esterna con connettività a Internet.

Qui, l'interfaccia Gig0/1 è l'interfaccia esterna con un'interfaccia IP di 10.197.223.9, e l'interfaccia Gig0/3 è l'interfaccia interna con un'interfaccia IP di 10.10.10.1 e collegata al PC sull'altra estremità.

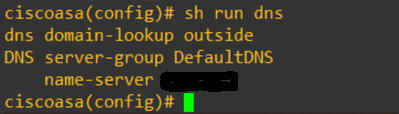

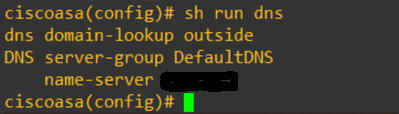

Configurare la configurazione DNS sull'appliance ASA come mostrato di seguito:

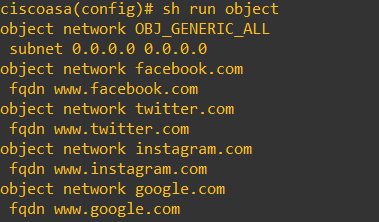

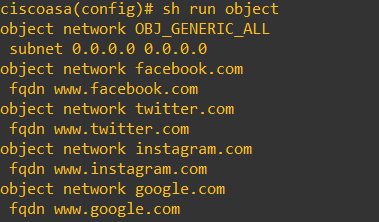

Configurare 4 oggetti FQDN per www.facebook.com, www.google.com, www.instagram.com e www.twitter.com.

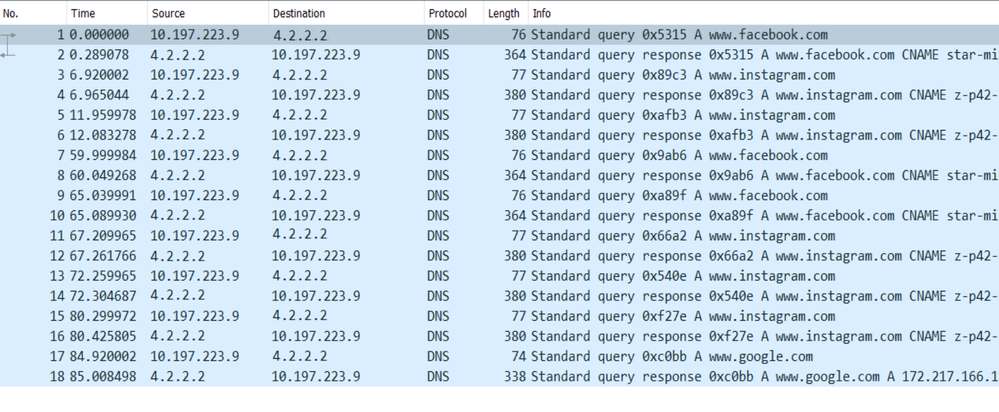

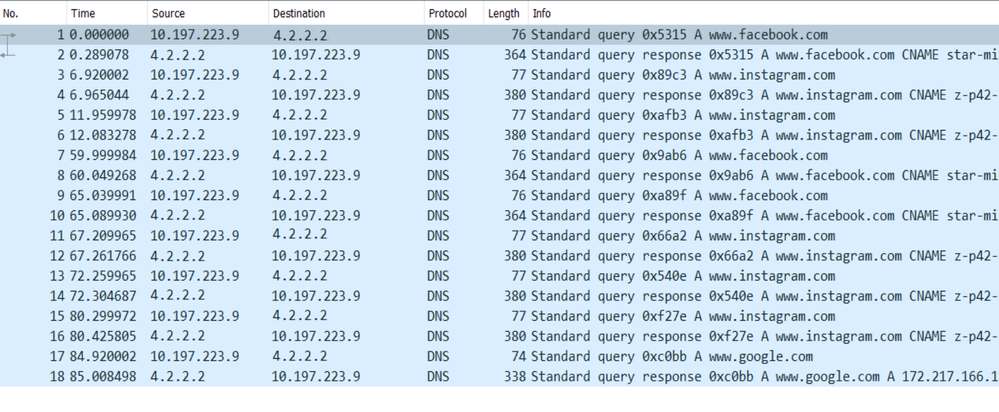

Configurare un'acquisizione sull'interfaccia esterna ASA per acquisire il traffico DNS. Quindi, dal PC client, provare ad accedere a www.google.com da un browser.

Cosa osservate? Osservate l'acquisizione dei pacchetti.

Anche se si è tentato di risolvere solo www.google.com, vengono inviate query DNS per tutti gli oggetti FQDN.

Ora guardate come la memorizzazione nella cache DNS funziona per gli IP sull'appliance ASA per capire perché succede.

- Quando si digita www.google.com nel browser Web dei PC client, il PC invia una query DNS per risolvere l'URL in un indirizzo IP.

- Il server DNS risolve quindi la richiesta dei PC e restituisce un indirizzo IP in cui è indicato che google.com risiede nella posizione specificata.

- Il PC avvia quindi una connessione TCP all'indirizzo IP risolto di google.com. Tuttavia, quando il pacchetto raggiunge l'ASA, non ha una regola ACL che dice che l'IP specificato è autorizzato o rifiutato.

- L'ASA, tuttavia, sa di avere 4 oggetti FQDN e che qualsiasi oggetto FQDN potrebbe essere risolto nell'IP in questione.

- Pertanto, l'ASA invia query DNS per tutti gli oggetti FQDN in quanto non sa quale oggetto FQDN possa essere risolto nell'IP interessato. (Questo è il motivo per cui sono state osservate più query DNS).

- Il server DNS risolve gli oggetti FQDN con gli indirizzi IP corrispondenti. L'oggetto FQDN può essere risolto nello stesso indirizzo IP pubblico risolto dal client. In caso contrario, l'ASA crea una voce dell'elenco degli accessi dinamico per un indirizzo IP diverso da quello che il client cerca di raggiungere, quindi l'ASA rifiuta il pacchetto. Ad esempio, se l'utente ha risolto google.com nella versione 10.0.113.1 e l'ASA la risolve nella versione 10.0.113.2, l'ASA crea una nuova voce dell'elenco degli accessi dinamico per la versione 10.0.113.2 e l'utente non è in grado di accedere al sito Web.

- Al successivo arrivo di una richiesta che richiede la risoluzione di un determinato IP, se tale IP è archiviato sull'ASA, non viene più eseguita una query su tutti gli oggetti FQDN, poiché ora sarebbe presente una voce ACL dinamica.

- Se un client è preoccupato per il numero elevato di query DNS inviate dall'ASA, aumentare la scadenza del timer DNS e i tentativi di accesso degli host finali specificati agli indirizzi IP di destinazione presenti nella cache DNS verranno eseguiti. Se il PC richiede un indirizzo IP non archiviato nella cache DNS ASA, vengono inviate query DNS per risolvere tutti gli oggetti FQDN.

- Per risolvere questo problema, se si desidera ridurre ulteriormente il numero di query DNS, è possibile ridurre il numero di oggetti FQDN o definire l'intero intervallo di IP pubblici in cui risolvere l'FQDN, compromettendo tuttavia in primo luogo lo scopo di un oggetto FQDN. Cisco Firepower Threat Defense (FTD) è una soluzione migliore per gestire questo scenario.

Verifica

Per verificare quali IP sono presenti nella cache DNS delle appliance ASA e a quali oggetti FQDN vengono risolti, è possibile utilizzare il comando ASA# sh dns.

Informazioni correlate

Feedback

Feedback