Introduzione

Questo documento descrive la configurazione di SNMPv3 e spiega la sicurezza (autenticazione), la crittografia (privacy) e le restrizioni (visualizzazione).

Introduzione

Spesso la configurazione di SNMPv3 è considerata complessa e difficile da configurare, fino a quando non si sa quali operazioni è necessario eseguire. Il motivo dell'esistenza di SNMPv3 è simile a HTTPS: per sicurezza, crittografia e restrizione.

Prerequisiti

Conoscenza dei modelli di funzionalità SD-WAN e dei modelli di dispositivo.

Informazioni generali su SNMP MIB, SNMP Poll e SNMP Walk

Requisiti

Controller SD-WAN

Cisco Edge Router

Componenti usati

Controller SD-WAN su 20.9

Cisco Edge Router su 17.9

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

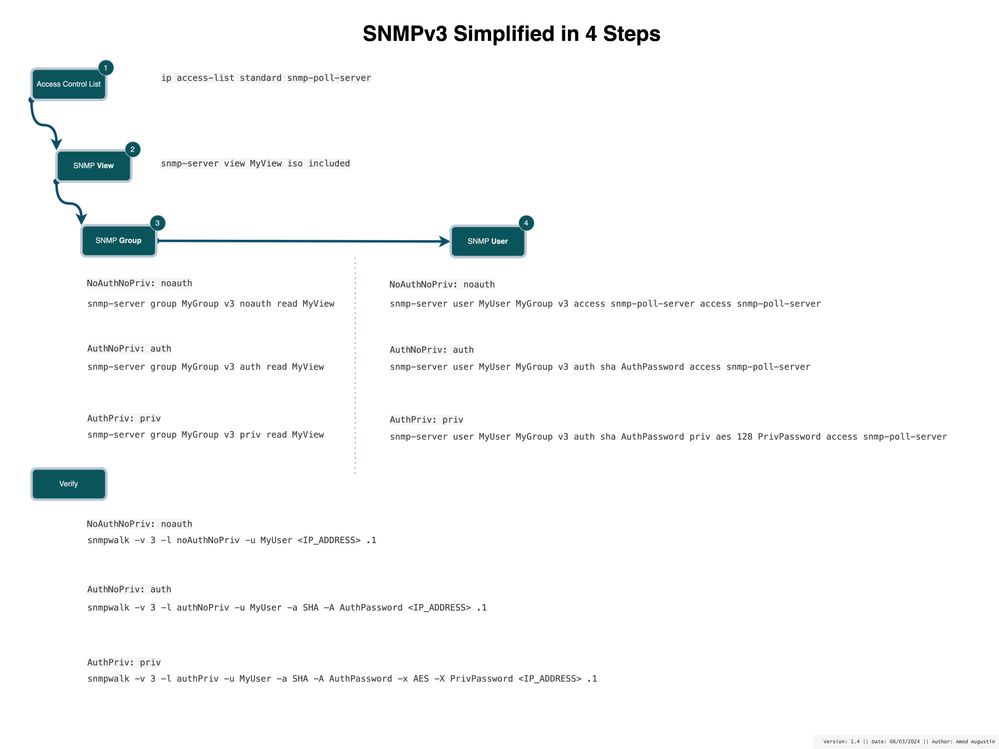

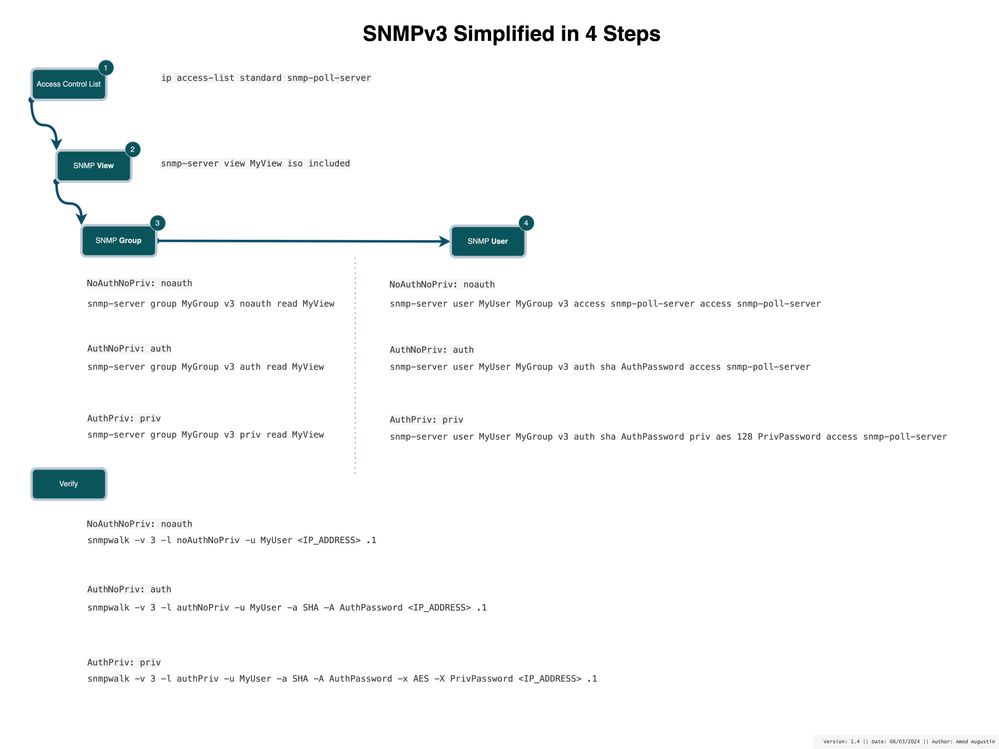

Il diagramma consente di comprendere tutto ciò che è necessario per configurare SNMPv3 da un punto di supporto CLI.

SNMPv3 semplificato in 4 passaggi

SNMPv3 semplificato in 4 passaggi

Una volta compreso il concetto, è facile inserirlo nella CLI o in un modello di funzionalità. Ci immergiamo.

Passaggio 1:

Configurare un ACL per consentire agli utenti di eseguire il polling del sistema (nel nostro caso, un router).

ip access-list standard snmp-poll-server

Passaggio 2:

Definire una visualizzazione snmp, poiché il termine indica a quali mibs ha accesso il poller, questa è la nostra restrizione.

snmp-server view MyView iso included

Passaggio 3:

Definire il gruppo snmp. Il gruppo snmp è composto principalmente da due parti a. Livello di protezione b. Restrizione (vista).

Livelli di protezione:

- noAuthNoPriv: nessuna autenticazione e nessuna privacy (nessuna crittografia).

- authNoPriv: è richiesta l'autenticazione, ma non la privacy.

- authPriv: sono necessarie sia l'autenticazione che la privacy.

La restrizione è ciò che abbiamo definito al Passo 2, mettiamoli tutti insieme.

!NoAuthNoPriv: noauth

snmp-server group MyGroup v3 noauth read MyView

!AuthNoPriv: auth

snmp-server group MyGroup v3 auth read MyView

!AuthPriv: priv

snmp-server group MyGroup v3 priv read MyView

Passaggio 4:

In questo passaggio si associa il gruppo a un utente, si associa ciascun gruppo a utenti che definiscono la rispettiva autenticazione e privacy (crittografia) e si può ulteriormente proteggere utilizzando l'elenco di controllo di accesso.

!NoAuthNoPriv: noauth

snmp-server user MyUser MyGroup v3 access snmp-poll-server

!AuthNoPriv: auth

snmp-server user MyUser MyGroup v3 auth sha AuthPassword access snmp-poll-server

!AuthPriv: priv

snmp-server user MyUser MyGroup v3 auth sha AuthPassword priv aes 128 PrivPassword access snmp-poll-server

Attenzione: quando si cerca di configurare un utente snmp-server, la guida contestuale non è disponibile e non viene mostrata nella configurazione corrente. Questo comportamento è conforme alla RFC 3414. Digitare il comando full e il parser accetta la configurazione

cEdge-RT01(config)# snmp-server user ? ^ % Invalid input detected at '^' marker.

ID bug Cisco CSCvn71472

Congratulazioni, questo è tutto ciò che serve. Ora che si conosce la cli e il concetto, è possibile vedere come configurare utilizzando il modello di funzionalità SNMP su un Catalyst SD-WAN Manager

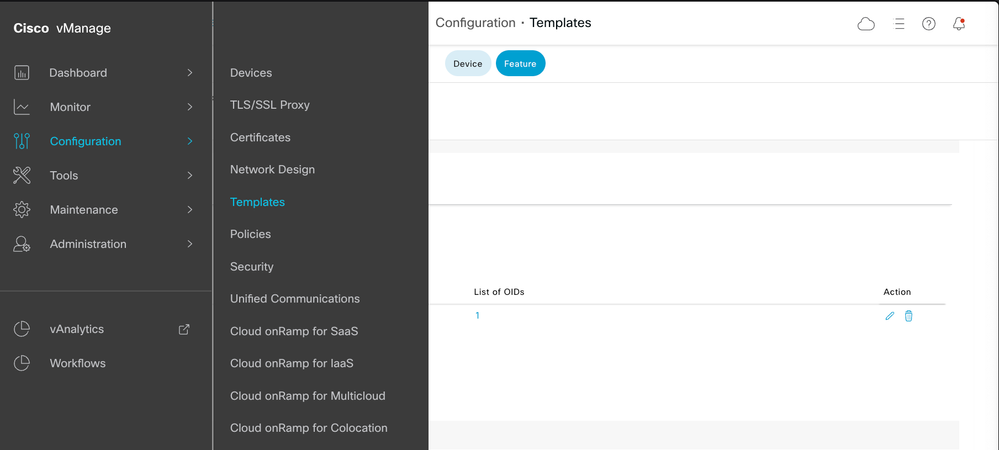

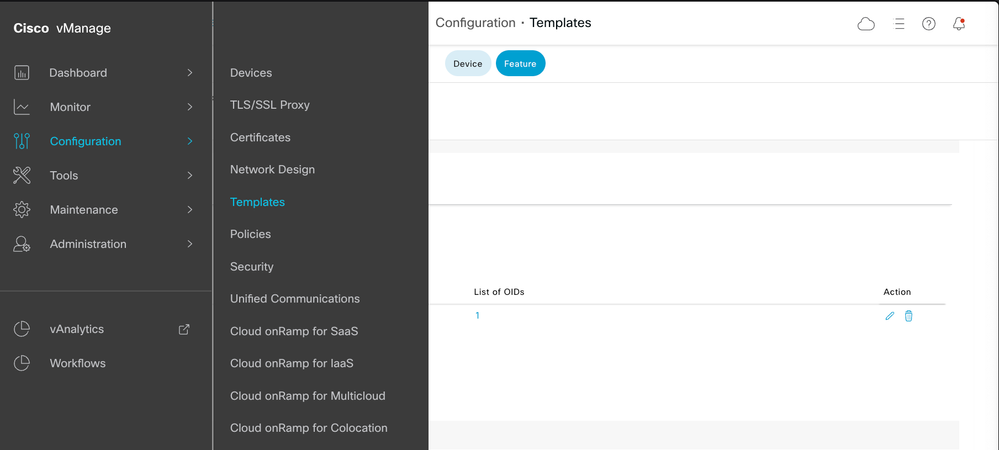

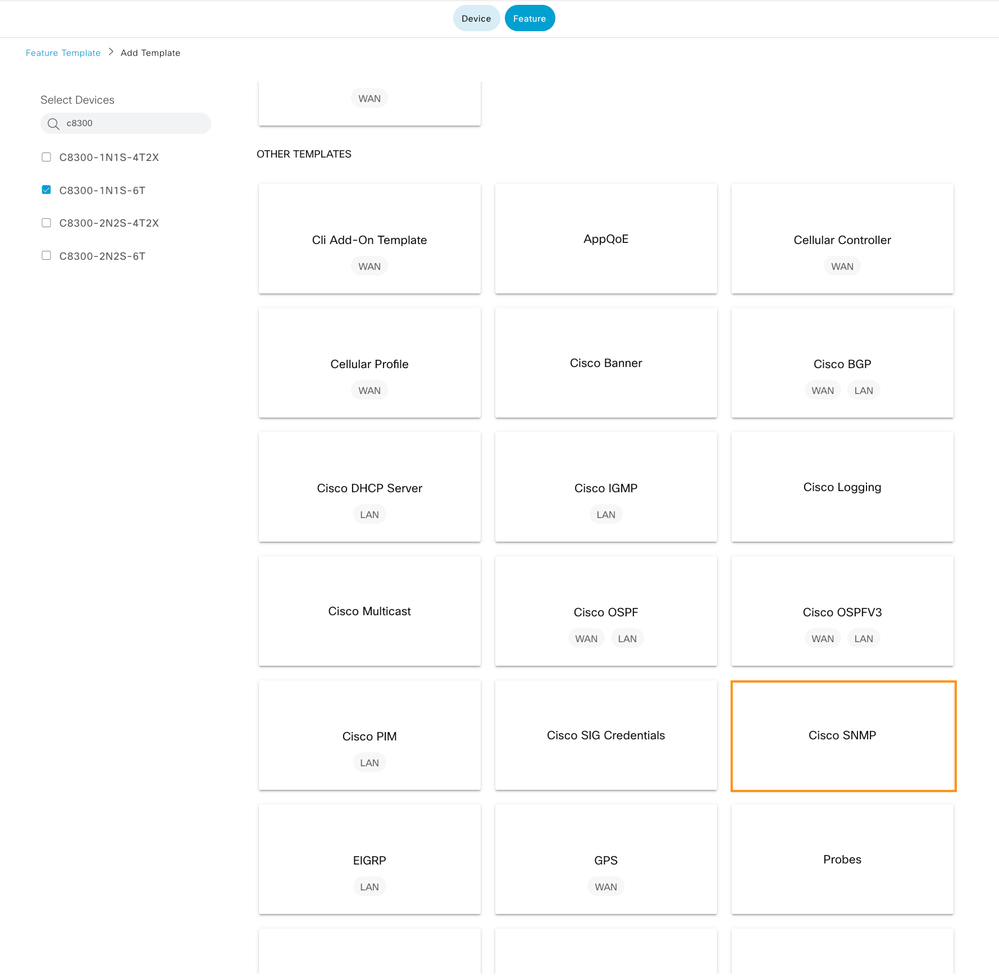

Selezionare Cisco vManage > Configuration > Templates > Feature

Modello funzionalità

Modello funzionalità

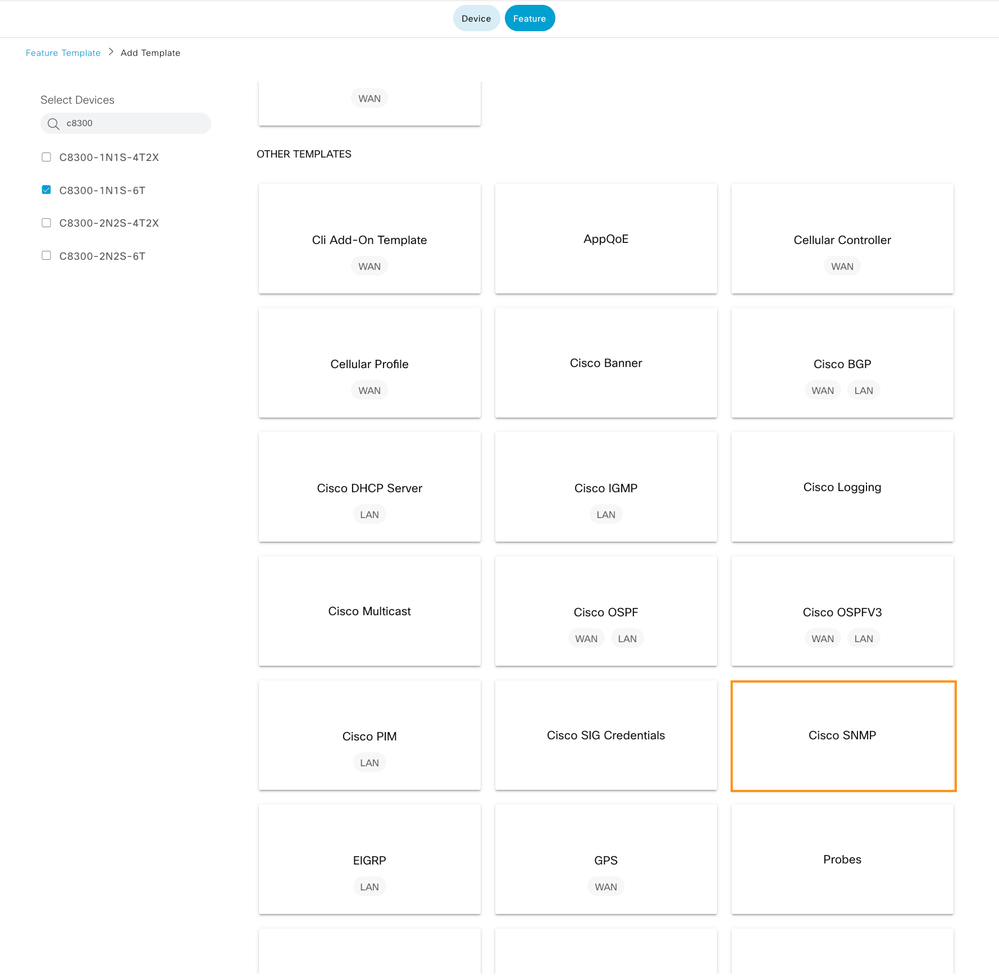

Passare a Cisco SNMP, disponibile nella sezione Altri modelli

Funzione SNMP

Funzione SNMP

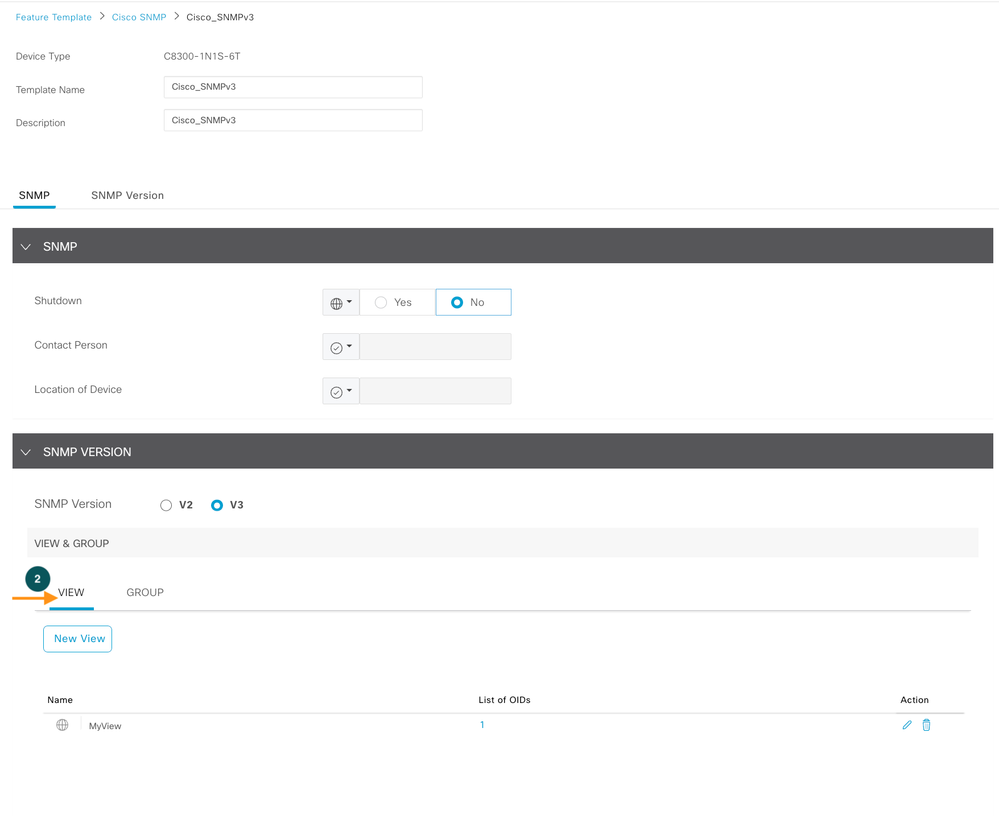

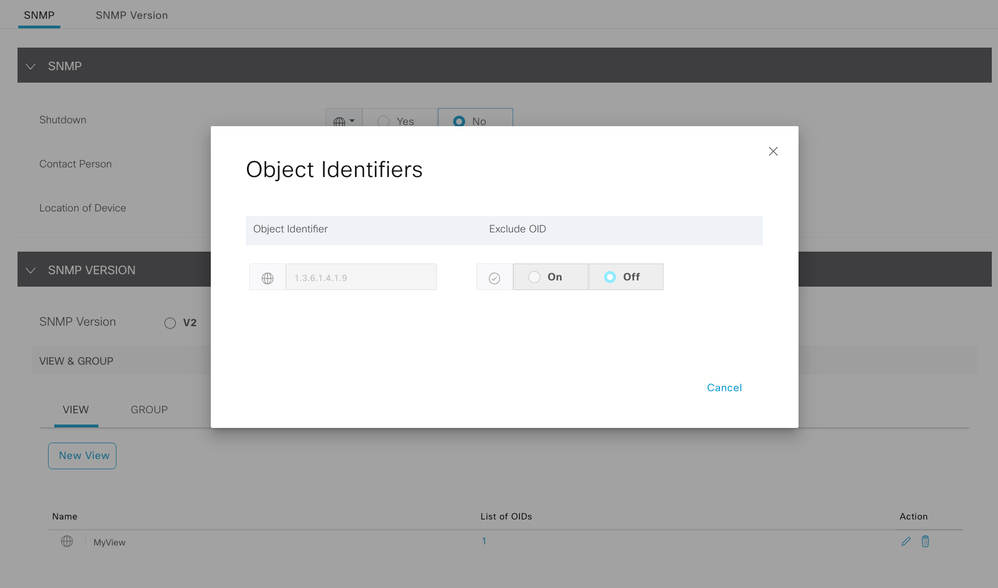

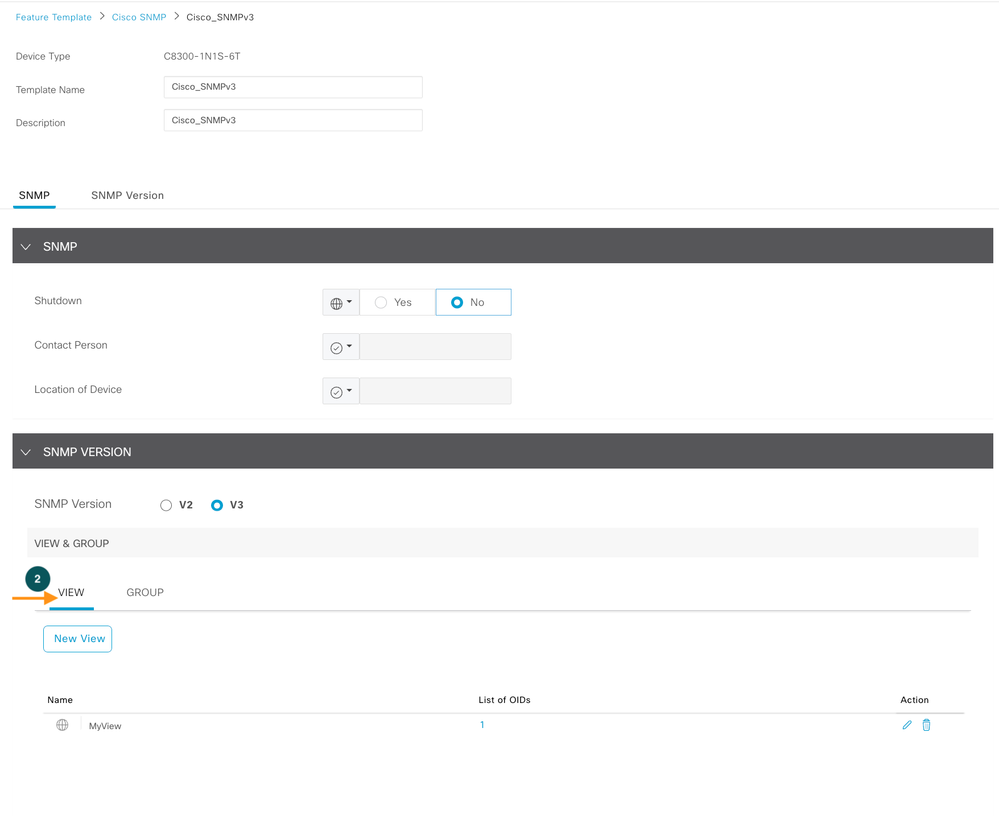

Definizione della vista SNMP (restrizione), questo è il passo 2

SNMP View

SNMP View

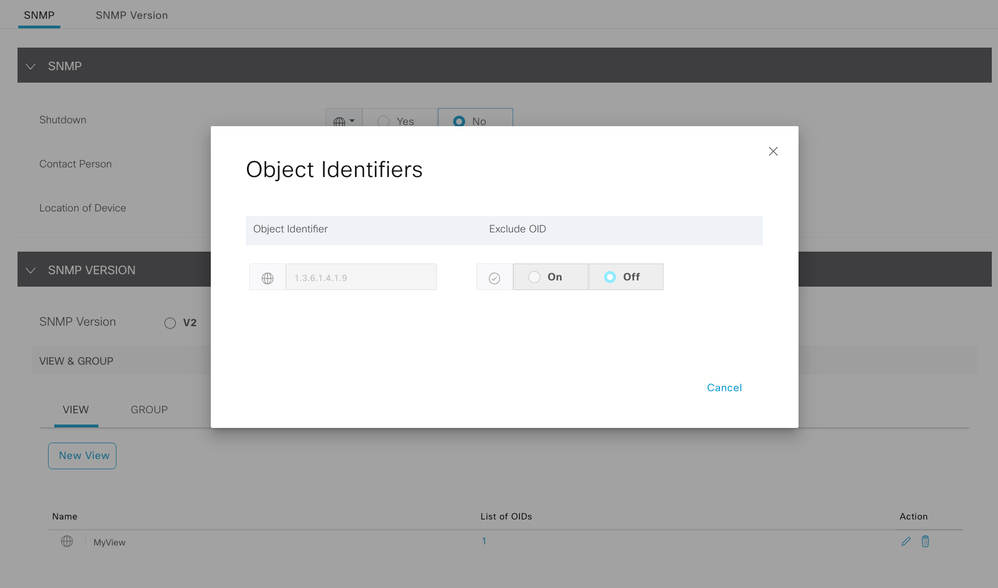

OID SNMP

OID SNMP

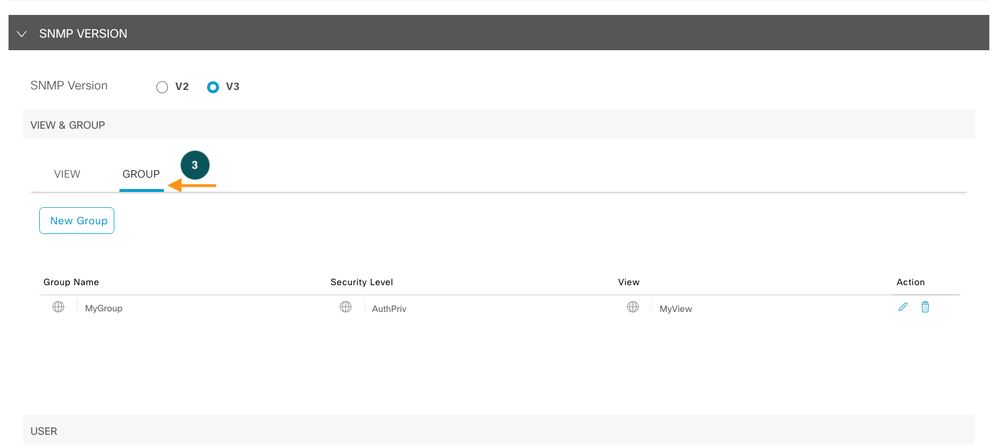

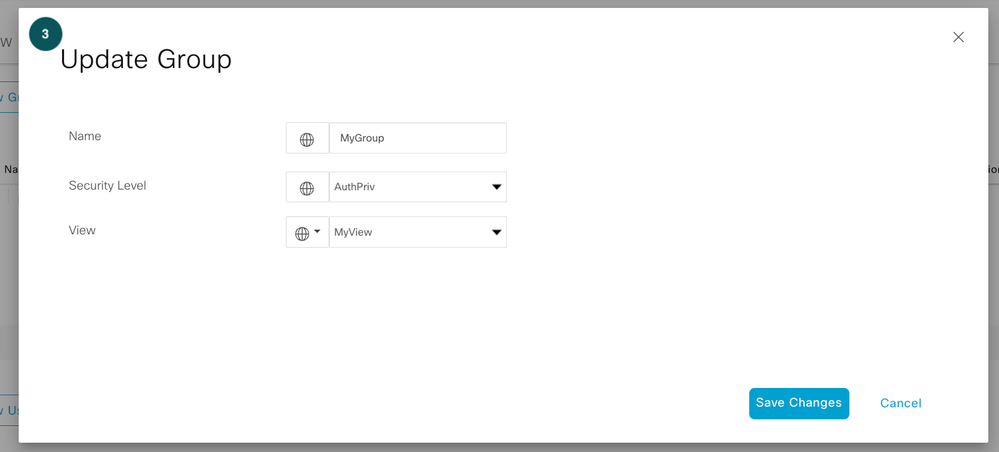

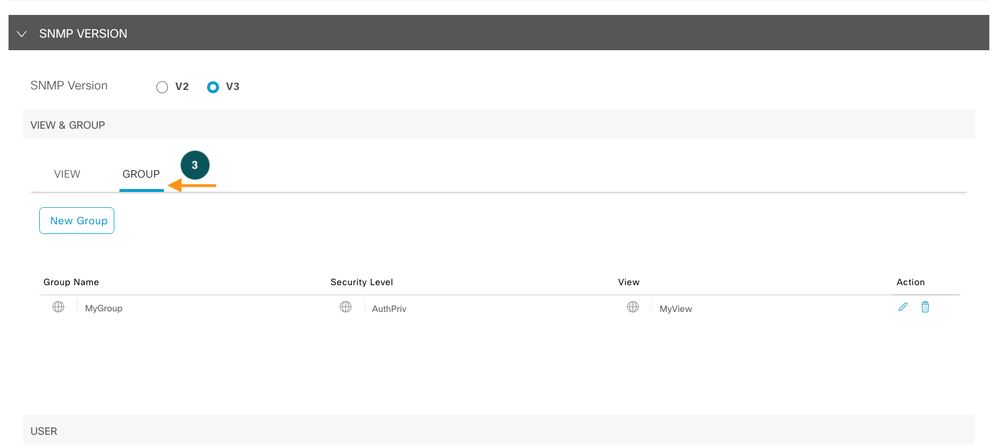

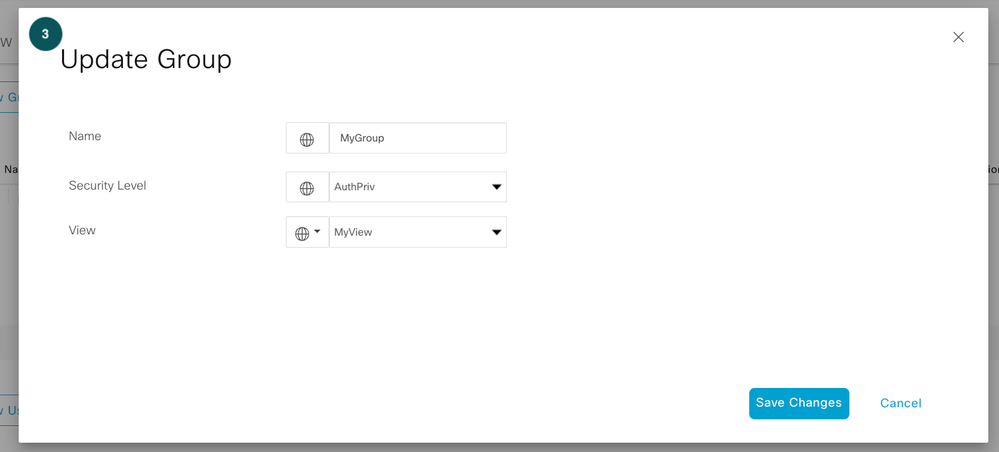

Definire il gruppo SNMP è il nostro passo 3

Gruppo SNMP

Gruppo SNMP

Gruppo SNMP

Gruppo SNMP

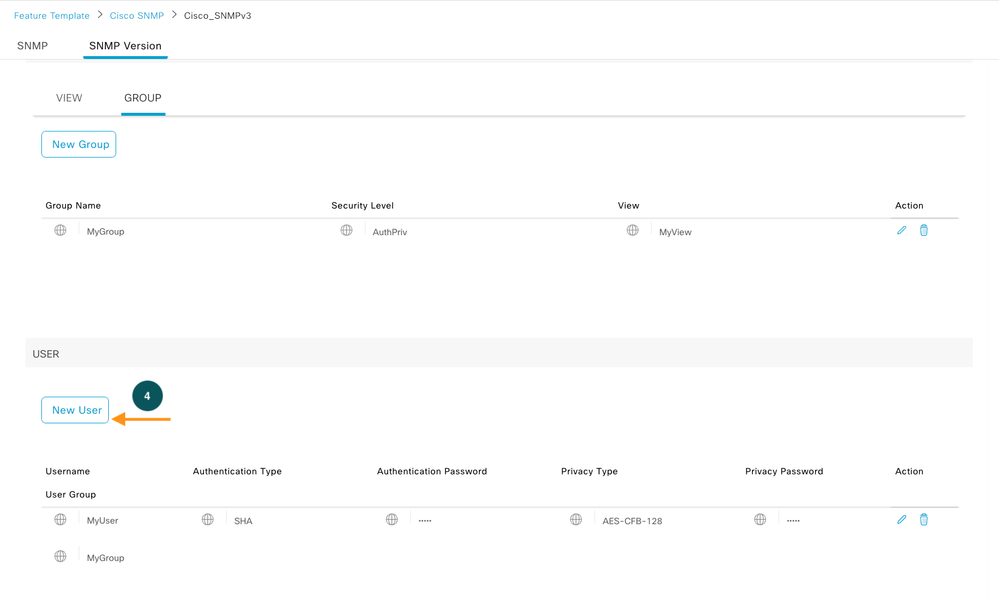

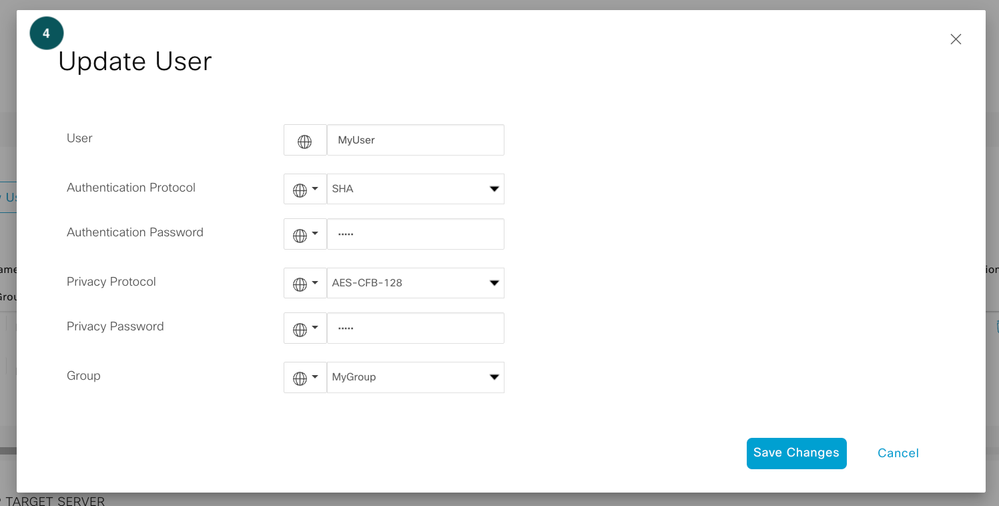

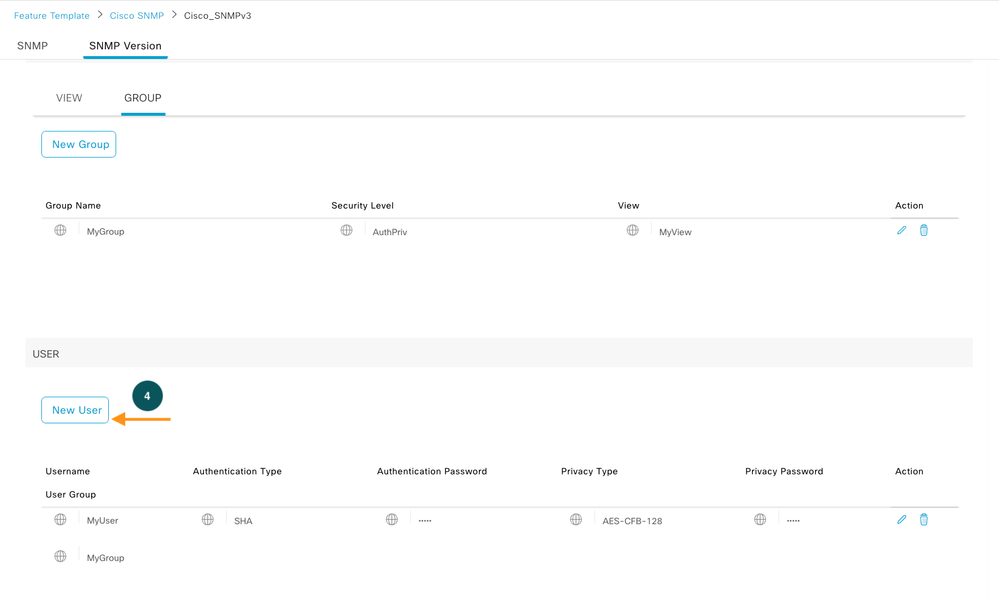

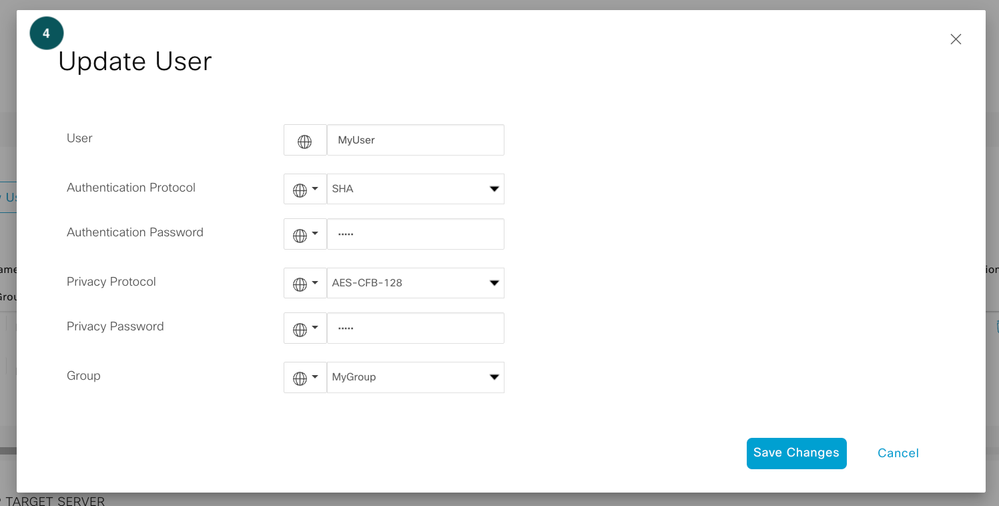

Definire il gruppo di utenti, questo è il nostro Passo 4 in cui definiamo l'autenticazione e la password di crittografia.

Utente SNMP

Utente SNMP

Crittografia utente SNMP

Crittografia utente SNMP

Nota: in base al livello di protezione del gruppo SNMP, il campo corrispondente associato all'utente viene abilitato.

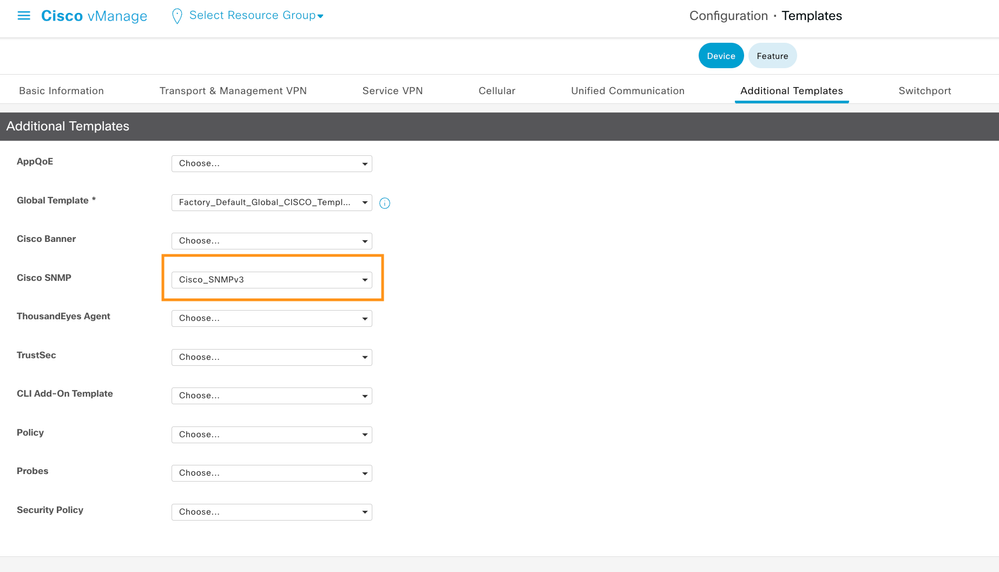

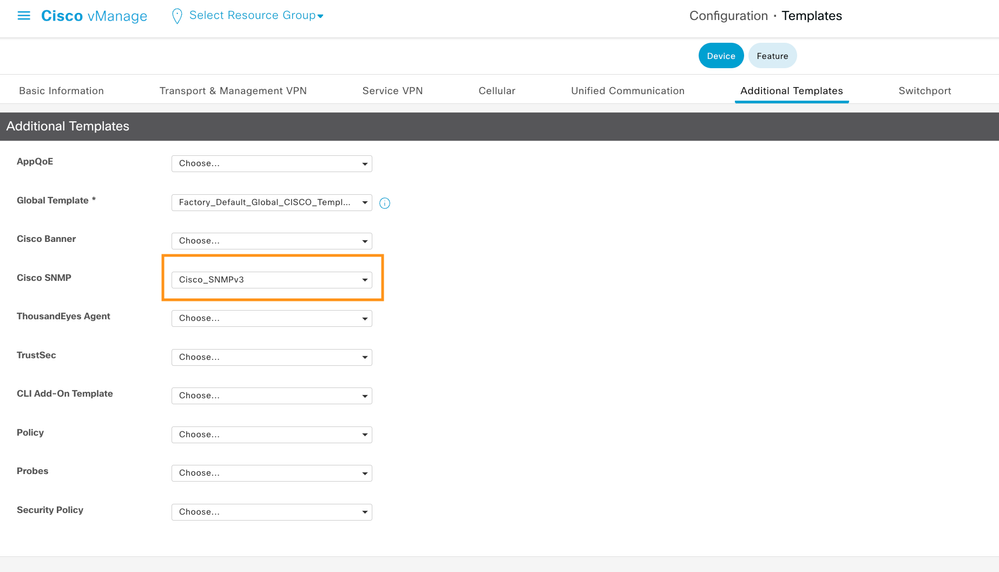

Associare ora il modello di funzionalità al modello di dispositivo.

SNMP Feature Template

SNMP Feature Template

Verifica

Router#show snmp user User name: MyUser Engine ID: 800000090300B8A3772FF870 storage-type: nonvolatile active access-list: snmp-poll-server Authentication Protocol: SHA Privacy Protocol: AES128 Group-name: MyGroup

Da un computer in cui è installato snmpwalk è possibile eseguire il comando per verificare la risposta SNMP per il rispettivo livello di protezione

!NoAuthNoPriv: noauth snmpwalk -v 3 -l noAuthNoPriv -u MyUser <IP_ADDRESS> .1 !AuthNoPriv: auth snmpwalk -v 3 -l authNoPriv -u MyUser -a SHA -A AuthPassword <IP_ADDRESS> .1 !AuthPriv: priv snmpwalk -v 3 -l authPriv -u MyUser -a SHA -A AuthPassword -x AES -X PrivPassword <IP_ADDRESS> .1

-v: Versione (3)

-l : Livello di protezione

-A: passphrase protocollo di autenticazione

-X: passphrase protocollo privacy

Riferimenti

Feedback

Feedback