Nexus 9000 Cisco Intelligent Traffic Director

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

Questo documento descrive la configurazione e la risoluzione dei problemi di base di Intelligent Traffic Director (ITD) sulla piattaforma Nexus 9000

Sfondo

Di seguito è riportato Cisco Intelligent Traffic Director (ITD)

- Distribuzione del traffico (hardware) basato su ASIC per servizi e applicazioni di layer 3 e 4 tramite switch Cisco Nexus 5/6/7/9K.

- Esegue la distribuzione del traffico L3 e L4 ma non sostituisce i load balancer di livello 7.

- Esegue il monitoraggio dello stato e la gestione automatica degli errori dei server con carico bilanciato.

- Crea automaticamente ACL, route-map policy per eseguire la funzionalità PBR e reindirizzare e bilanciare il carico del traffico.

Componenti usati

HW - C9372PX

SW - 7.0(3)I7(2)

Requisiti di licenza

Cisco NX-OS -ITD richiede una licenza di Servizi di rete.

Seguono i log visualizzati quando "Feature ITD" è abilitato e non disponiamo della licenza richiesta.

VDC-1 %$ iscm[31793]: !!!!!! AVVISO: LICENZA 'NETWORK_SERVICES_PKG' NON TROVATA NEL SISTEMA !!!!!!! Hai provato

VDC-1 %$ iscm[31793]: Il sistema supporta licenze basate sull'onore.La funzionalità sarà abilitata e completamente funzionante.Utilizzo della licenza

VDC-1 %$ iscm[31793]: Se questa funzione è stata attivata per errore, disattivarla. Se non hai acquistato

Funzioni che è necessario abilitare per utilizzare l'ITD

- Caratteristica ITD

- Funzione PBR

- Mittente contratto di servizio funzionalità

- Risponditore SLA funzionalità *

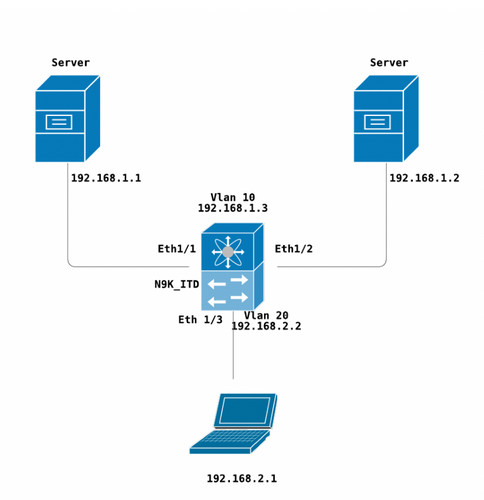

Topologia

Configurazione di ITD

Quattro passaggi principali per configurare un servizio ITD

- Crea gruppo di dispositivi

- Crea servizio ITD

- Collega gruppo di dispositivi al servizio ITD

- Collegare il servizio all'interfaccia in entrata

N9K_ITD

version 7.0(3)I7(2)

feature itd

itd device-group Test

probe icmp

node ip 192.168.1.1

node ip 192.168.1.2

itd Telnet

device-group Test ( Call the device group )

virtual ip 192.168.2.2 255.255.255.255 tcp 23 ( Optional )

ingress interface Vlan20 ( Assign ingress interface )

no shut

interface Vlan20

no shutdown

ip address 192.168.2.2/24

ip policy route-map Telnet_itd_pool ( This line gets automatically added when we “no shut” the ITD service )

Nota: Applicarlo alle interfacce L2 genera l'errore seguente. Creare un'interfaccia L3 o una SVI.

N9K_ITD(config-itd)# ingress interface ethernet 1/3

ERROR: Interface:Ethernet1/3 is not a layer-3 interface

Si noti che la configurazione riportata di seguito viene aggiunta automaticamente. Si tratta dei bucket creati per ogni nodo definito come LB tramite un PBR.

Show run | section ITD

feature itd

ip access-list Telnet_itd_vip_1_bucket_1

10 permit tcp 1.1.1.0 255.255.255.127 192.168.2.4/32 eq telnet

ip access-list Telnet_itd_vip_1_bucket_2

10 permit tcp 1.1.1.128 255.255.255.127 192.168.2.4/32 eq telnet

route-map Telnet_itd_pool permit 10

description auto generated route-map for ITD service Telnet

match ip address Telnet_itd_vip_1_bucket_1

set ip next-hop verify-availability 192.168.1.1 track 2

route-map Telnet_itd_pool permit 11

description auto generated route-map for ITD service Telnet

match ip address Telnet_itd_vip_1_bucket_2

set ip next-hop verify-availability 192.168.1.2 track 3

ip policy route-map Telnet_itd_pool

switch(config)# show route-map Telnet_itd_pool

route-map Telnet_itd_pool, permit, sequence 10

Description: auto generated route-map for ITD service Telnet

Match clauses:

ip address (access-lists): Telnet_itd_bucket_1

Set clauses:

ip next-hop verify-availability 192.168.1.1 track 2 [ UP ]

route-map Telnet_itd_pool, permit, sequence 11

Description: auto generated route-map for ITD service Telnet

Match clauses:

ip address (access-lists): Telnet_itd_bucket_2

Set clauses:

ip next-hop verify-availability 192.168.1.2 track 3 [ UP ]

Verifica ITD

N9K_ITD(config)# show itd Telnet statistics

Service Device Group VIP/mask

#Packets

-------------------------------------------------------------------------------------

Telnet Test 192.168.2.2 /

255.255.255.255 0 (0%)

Traffic Bucket Assigned to

Mode Original Node #Packets

--------------- --------------

Telnet_itd_vip_1_bucket_1 192.168.1.1

Bypass 192.168.1.1 0 (0%) <<<<<<<<<<

Traffic Bucket Assigned to

Mode Original Node #Packets

--------------- --------------

Telnet_itd_vip_1_bucket_2 192.168.1.2

Bypass 192.168.1.2 0 (0%) <<<<<<<<<<

switch(config)# show itd Telnet brief

Legend:

C-S(Config-State): A-Active,S-Standby,F-Failed

ST(Status): ST-Standby,LF-Link Failed,PF-Probe Failed,PD-Peer Down,IA-Inactive

Name LB Scheme Interface Status Buckets

-------------- ---------- ---------- -------- --------

Telnet src-ip Vlan20 ACTIVE 2 <<<<<<

Exclude ACL

-------------------------------

Device Group Probe Port

-------------------------------------------------- ----- ------

Test ICMP

Virtual IP Netmask/Prefix Protocol Port

------------------------------------------------------ ------------ ----------

192.168.2.2 / 255.255.255.255 TCP 23

Node IP C-S WGT Probe Port Probe-IP STS

------------------- -- --- ---- ----- --------------- --

1 192.168.1.1 A 1 ICMP OK<<<<

2 192.168.1.2 A 1 ICMP OK<<<<

Telnet su VIP bilanciamento del carico VLAN 20 ( SVI )

Laptop - telnet 192.168.2.2

Trying 192.168.2.2...

Connected to 192.168.2.2.

Pacchetti ricevuti da VIP (31 pacchetti ) e inoltrati al nodo (192.168.1.1) 31 pacchetti.

N9K_ITD(config)# show it Telnet statistics

Service Device Group VIP/mask

#Packets

--------------------------------------------------------------------------------

Telnet Test 192.168.2.2 /

255.255.255.255 31 (100.00%)

Traffic Bucket Assigned to

Mode Original Node #Packets

--------------- --------------

Telnet_itd_vip_1_bucket_1 192.168.1.1

Redirect 192.168.1.1 31 (100.00%)

Traffic Bucket Assigned to

Mode Original Node #Packets

--------------- --------------

Telnet_itd_vip_1_bucket_2 192.168.1.2

Redirect 192.168.1.2 0 (0.00%)

Difetti noti:

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCvc73162/?reffering_site=dumpcr

Contributo dei tecnici Cisco

- Syed Abu SalehTecnico di consulenza Cisco TAC

Feedback

Feedback