Risoluzione dei problemi di Wired Dot1x in ISE 3.2 e Windows

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

In questo documento viene descritto come configurare un'autenticazione PEAP 802.1X di base per Identity Services Engine (ISE) 3.2 e il supplicant Windows Native.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- PEAP (Protected Extensible Authentication Protocol)

- PEAP 802.1x

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Identity Services Engine (ISE) versione

- Software Cisco IOS® XE C117, versione 17.12.02

- Notebook con Windows 10

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

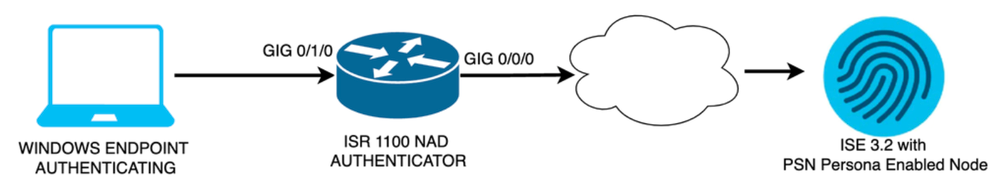

Esempio di rete

Esempio di rete

Esempio di rete

Configurazioni

Per configurare, effettuare le seguenti operazioni:

Passaggio 1. Configurare ISR 1100 router.

Passaggio 2. Configurare Identity Service Engine 3.2.

Passaggio 3. Configurare Windows Native Supplicant.

Passaggio 1. Configurazione di ISR 1100 Router

In questa sezione viene illustrata la configurazione di base di cui deve disporre almeno il NAD per consentire il funzionamento del dot1x.

Nota: per la distribuzione ISE a più nodi, configurare l'IP del nodo con la persona PSN abilitata. Per abilitare questa funzione, selezionare ISE nella scheda Amministrazione > Sistema > Distribuzione.

aaa new-model

aaa session-id common

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client A.B.C.D server-key <Your shared secret>

!

!

radius server ISE-PSN-1

address ipv4 A.B.C.D auth-port 1645 acct-port 1646

timeout 15

key <Your shared secret>

!

!

aaa group server radius ISE-CLUSTER

server name ISE-PSN-1

!

interface GigabitEthernet0/1/0

description "Endpoint that supports dot1x"

switchport access vlan 15

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast

Passaggio 2. Configurare Identity Service Engine 3.2.

2. a. Configurare e aggiungere il dispositivo di rete da utilizzare per l'autenticazione.

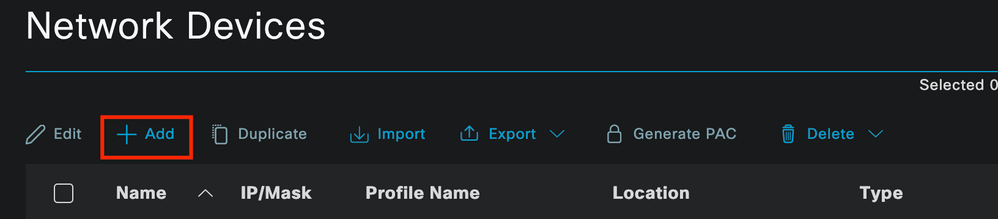

Aggiungere il dispositivo di rete alla sezione ISE Network Devices.

Fare clic sul pulsante Add per avviare.

Dispositivi di rete ISE

Dispositivi di rete ISE

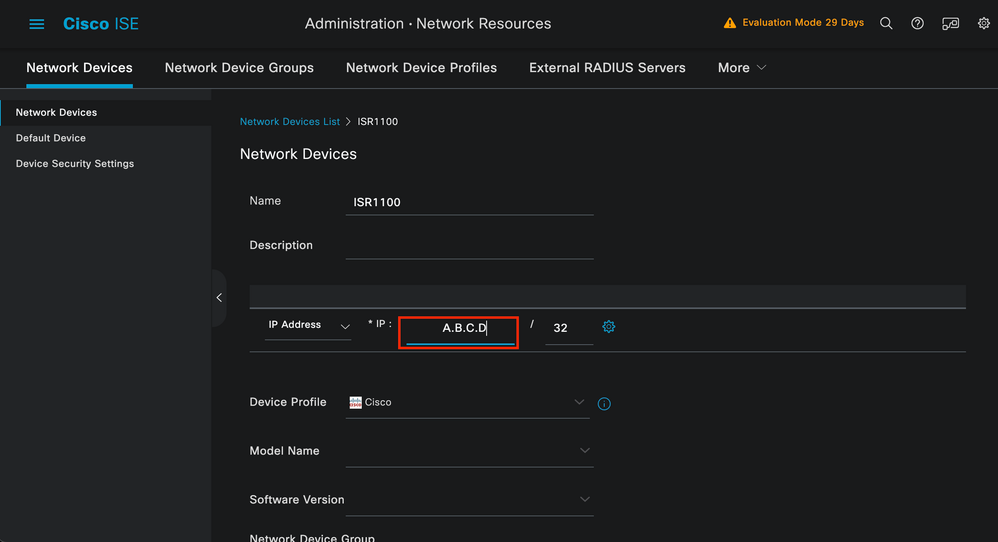

Immettere i valori, assegnare un nome al NAD che si sta creando e aggiungere anche l'indirizzo IP utilizzato dal dispositivo di rete per contattare ISE.

Pagina Creazione dispositivo di rete

Pagina Creazione dispositivo di rete

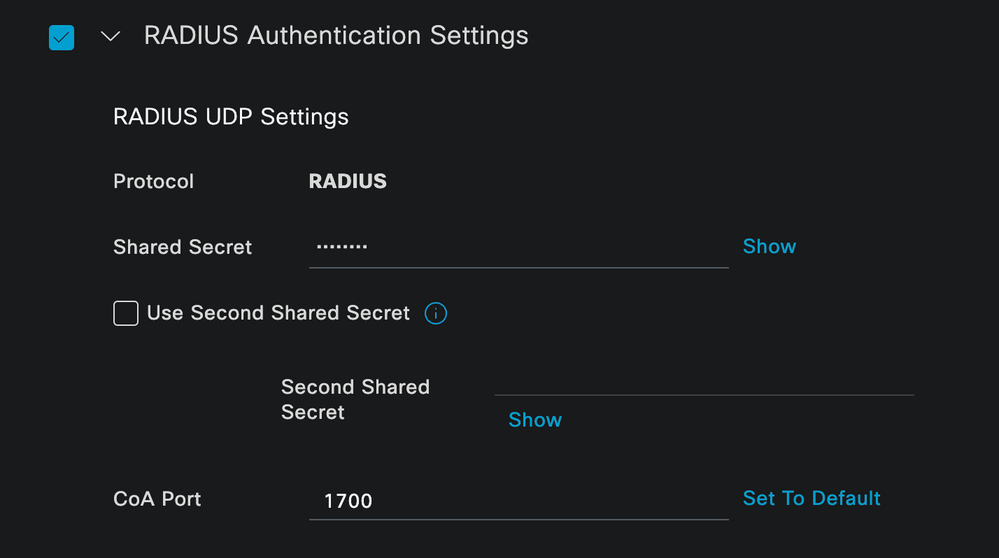

Nella stessa pagina scorrere verso il basso per individuare le impostazioni di autenticazione Radius. Come mostrato nell'immagine seguente.

Aggiungere il segreto condiviso utilizzato nella configurazione NAD.

Configurazione Radius

Configurazione Radius

Salvare le modifiche.

2. b. Configurare l'identità utilizzata per autenticare l'endpoint.

Nota: per mantenere questa guida alla configurazione, viene usata la semplice autenticazione ISE locale.

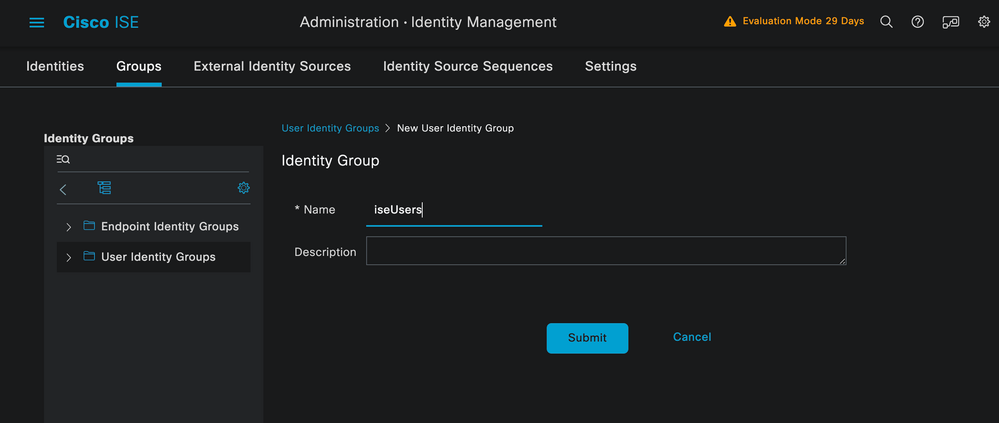

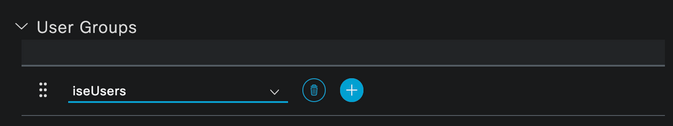

Passare alla scheda Amministrazione > Gestione delle identità > Gruppi. Per creare il gruppo e l'identità, il gruppo creato per questa dimostrazione è iseUsers.

Pagina Creazione gruppo di identità

Pagina Creazione gruppo di identità

Fare clic sul pulsante Invia.

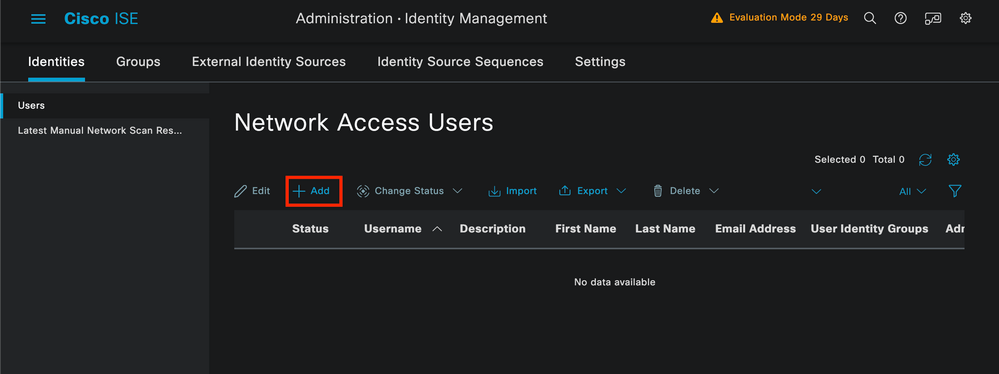

Passare quindi a Amministrazione > Gestione delle identità > scheda Identità.

Fare clic su Add.

Pagina Creazione utente

Pagina Creazione utente

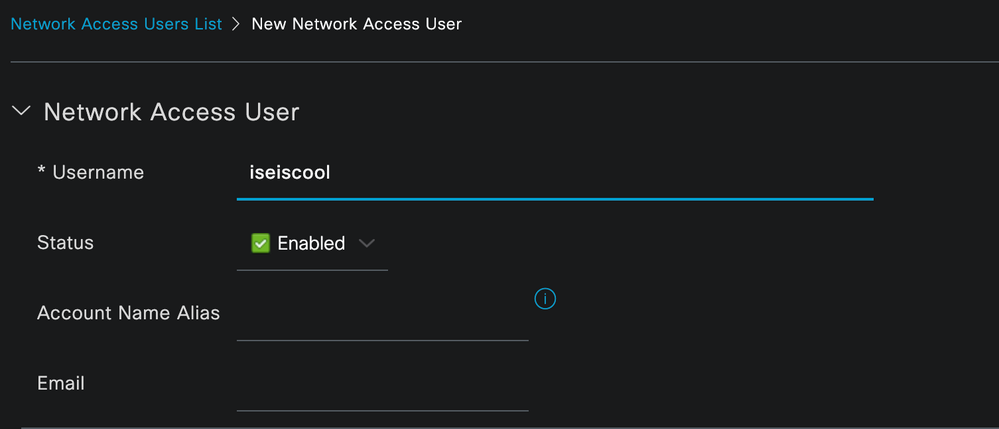

I campi obbligatori iniziano con il nome dell'utente. Nell'esempio riportato viene utilizzato il nome utente iseiscool.

Nome assegnato al nome utente

Nome assegnato al nome utente

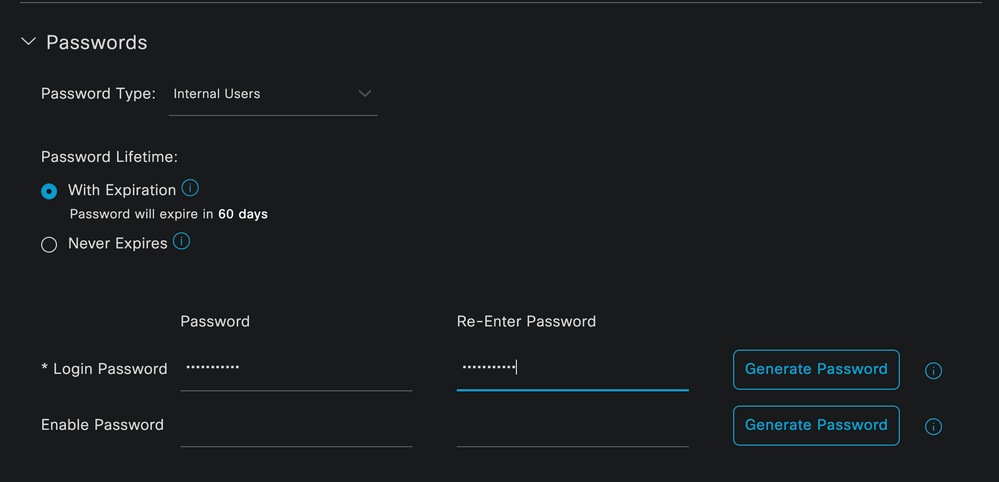

Il passaggio successivo consiste nell'assegnare una password al nome utente creato. Vainilla ISE97 è utilizzata nella dimostrazione.

Creazione password

Creazione password

Assegnare l'utente al gruppo iseUsers.

Assegnazione gruppo utenti

Assegnazione gruppo utenti

2. c. Configurare il set di criteri

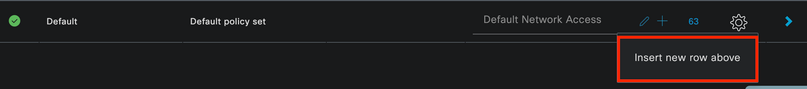

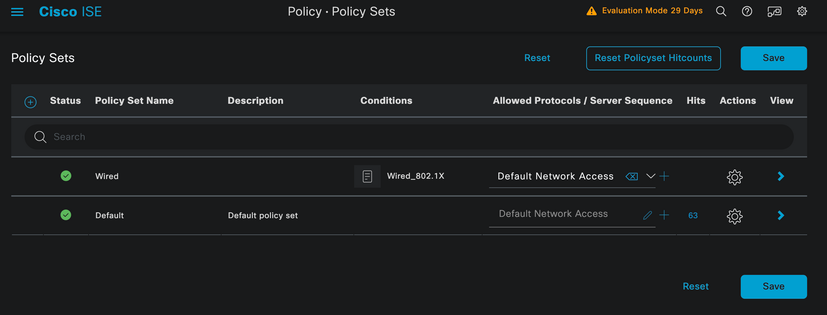

Selezionare Menu ISE > Policy > Policy Sets.

È possibile utilizzare il set di criteri predefinito. Tuttavia, in questo esempio viene creato un set di criteri denominato Wired. La classificazione e la differenziazione dei set di criteri facilita la risoluzione dei problemi,

Se l'icona di aggiunta o di aggiunta non è visibile, è possibile fare clic sull'icona di ingranaggio di qualsiasi set di criteri. Selezionate l'icona dell'ingranaggio, quindi selezionate Inserisci nuova riga (Insert new row).

Creazione criteri

Creazione criteri

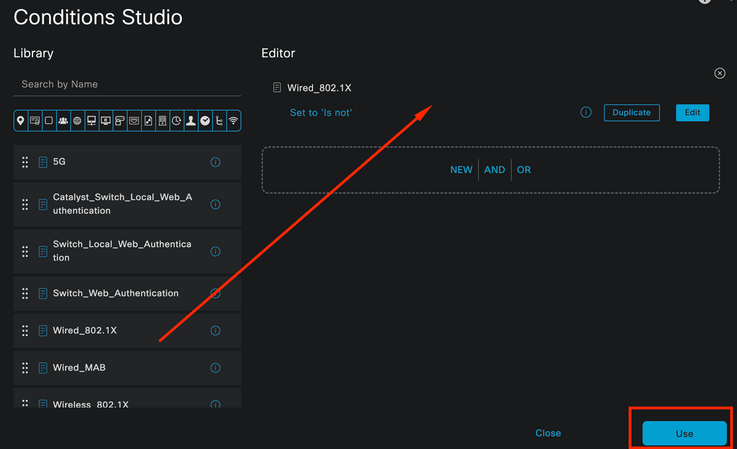

La condizione configurata in questo esempio è Wired 8021x, una condizione preconfigurata nelle nuove distribuzioni ISE. Trascinarlo, quindi fare clic su Usa.

Condition Studio

Condition Studio

Infine, selezionare il servizio Protocolli consentiti preconfigurati di Accesso alla rete predefiniti.

Visualizzazione set di criteri

Visualizzazione set di criteri

Fare clic su Save (Salva).

2. d. Configurare i criteri di autenticazione e autorizzazione.

Fare clic sulla freccia a destra del set di criteri appena creato.

Set di criteri per reti cablate

Set di criteri per reti cablate

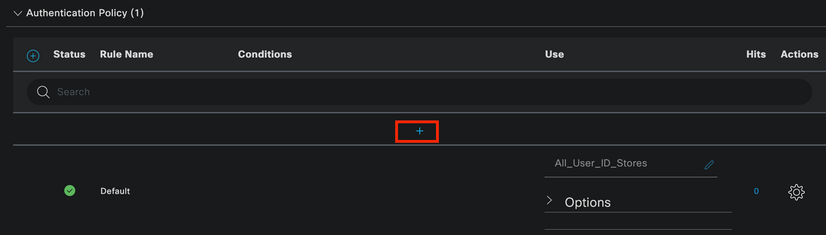

Espandere il criterio di autenticazione

Fare clic sull'icona +.

Aggiungi criterio di autenticazione

Aggiungi criterio di autenticazione

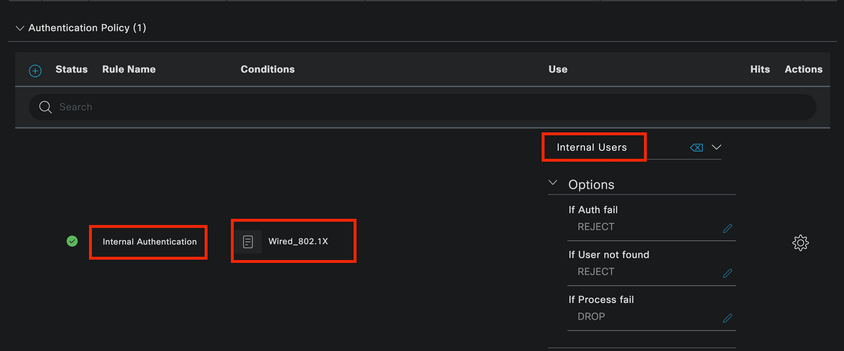

Assegnare un nome al criterio di autenticazione. In questo esempio viene utilizzata l'autenticazione interna.

Fare clic sull'icona + nella colonna Condizioni per questo nuovo criterio di autenticazione.

È possibile utilizzare la condizione preconfigurata Wired Dot1x ISE fornita con.

Infine, nella colonna Utilizza selezionare Utenti interni dall'elenco a discesa.

Criteri di autenticazione

Criteri di autenticazione

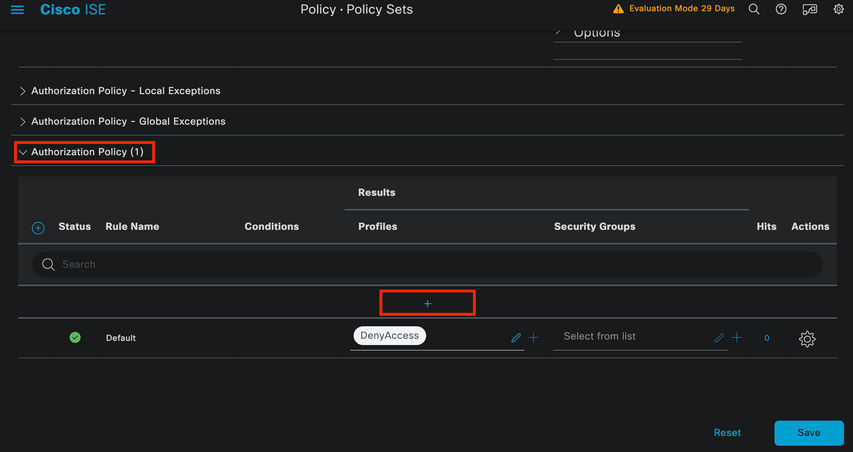

Criteri di autorizzazione

La sezione Criteri di autorizzazione si trova nella parte inferiore della pagina. Espanderlo e fare clic sull'icona +.

Criteri di autorizzazione

Criteri di autorizzazione

Assegnare un nome al criterio di autorizzazione appena aggiunto. Nell'esempio di configurazione che segue viene utilizzato il nome Internal ISE Users.

Per creare una condizione per questo criterio di autorizzazione, fare clic sull'icona + nella colonna Condizioni.

L'utente creato in precedenza fa parte del gruppo IseUsers.

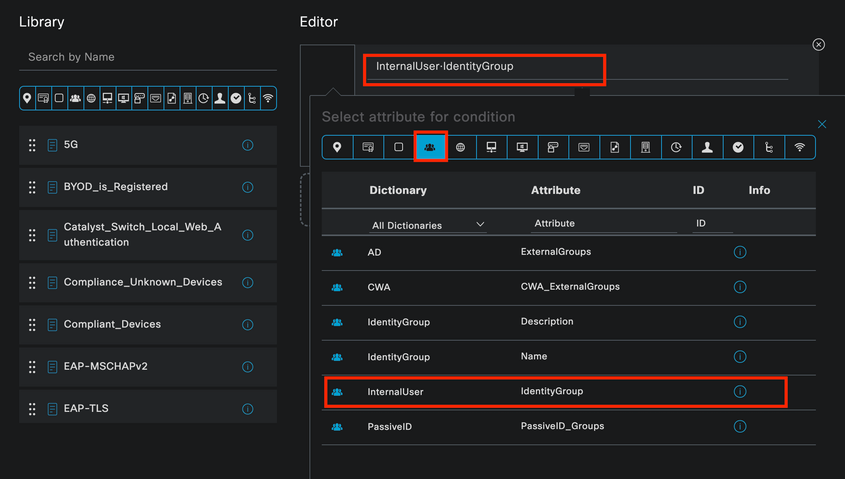

Nell'editor, fare clic sulla sezione Fare clic per aggiungere un attributo.

Selezionare l'icona Gruppo di identità.

Dal dizionario, selezionare il dizionario InternalUser fornito con l'attributo Identity Group.

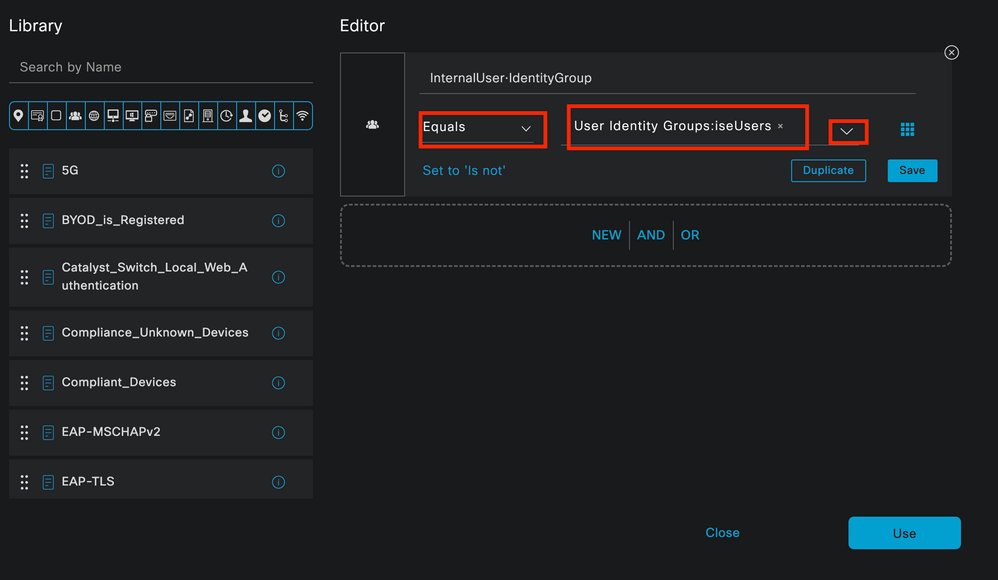

Condition Studio per criteri di autorizzazione

Condition Studio per criteri di autorizzazione

Selezionare l'operatore Uguale a.

Dall'elenco a discesa Gruppi di identità utente, selezionare il gruppo IseUsers.

Condizione per i criteri di autorizzazione completata

Condizione per i criteri di autorizzazione completata

Fare clic su Usa.

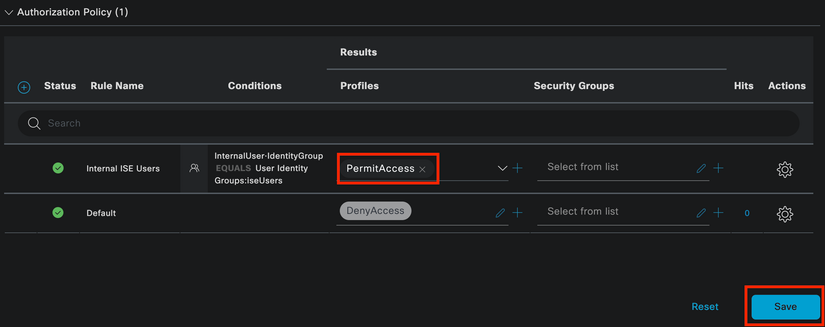

Infine, selezionare il profilo di autorizzazione dei risultati che riceve la parte autenticazioni di questo gruppo di identità.

Nota: si noti che le autenticazioni in arrivo ad ISE e che stanno raggiungendo questo set di criteri Dot1x cablato che non fanno parte del gruppo di identità utenti ISEUsers, ora hanno raggiunto il criterio di autorizzazione predefinito. Questo ha il risultato del profilo DenyAccess.

ISE è preconfigurata con il profilo Permit Access. Selezionatelo.

Criteri di autorizzazione completati

Criteri di autorizzazione completati

Fare clic su Save (Salva).

La configurazione di ISE è completa.

Passaggio 3. Configurazione supplicant nativo di Windows

3. a. Abilitare Wired dot1x su Windows.

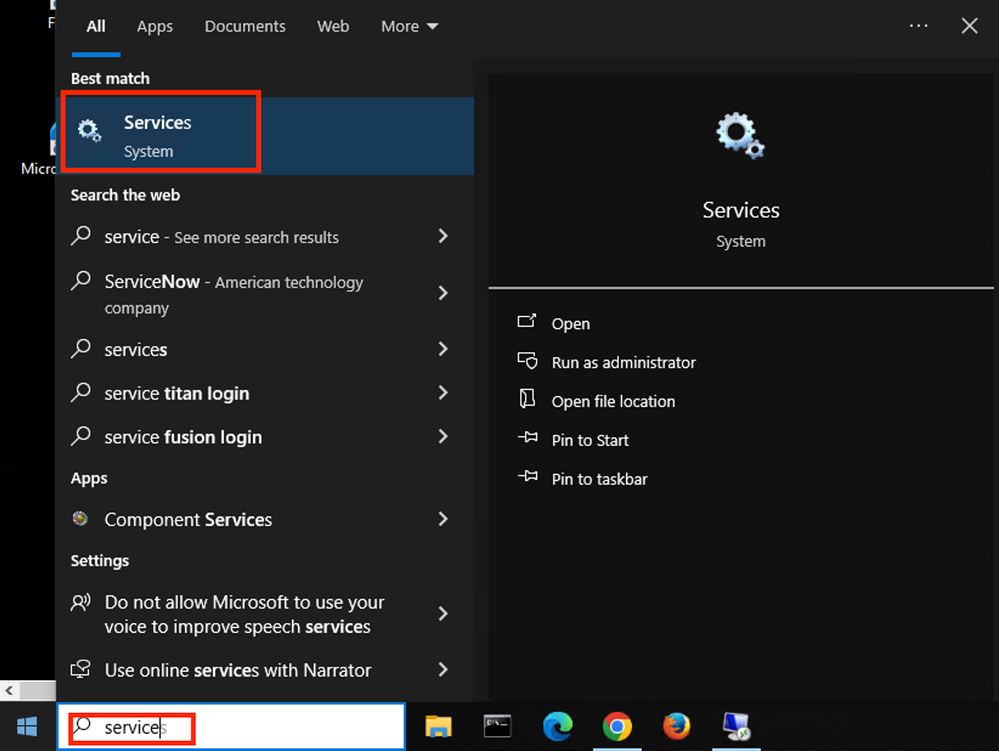

Dalla barra di ricerca di Windows aprire Servizi.

Barra di ricerca di Windows

Barra di ricerca di Windows

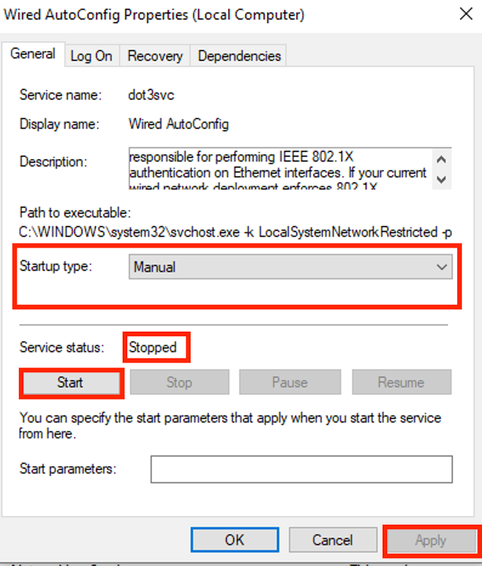

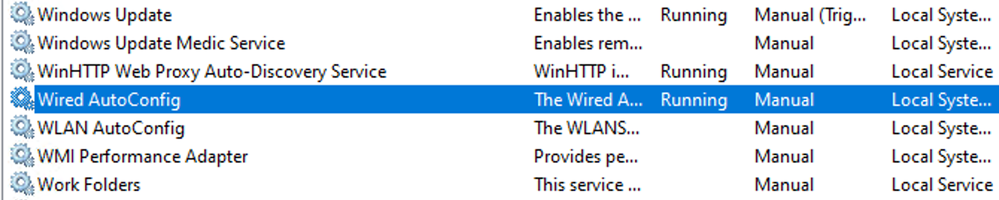

Nella parte inferiore dell'elenco dei servizi, individuare Wired Autoconfig.

Fare clic con il pulsante destro del mouse su Wired AutoConfig e selezionare Properties.

Finestra Proprietà

Finestra Proprietà

Nota: il servizio Configurazione automatica reti cablate (DOT3SVC) è responsabile dell'autenticazione IEEE 802.1X sulle interfacce Ethernet.

È selezionato il tipo di avvio Manuale.

Lo stato del servizio è Arrestato. Fare clic su Start.

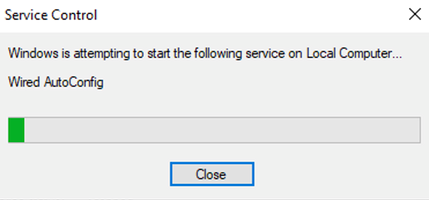

Controllo servizi

Controllo servizi

Fare quindi clic su OK.

Il servizio è in esecuzione.

Servizio configurazione automatica reti cablate

Servizio configurazione automatica reti cablate

3. b. Configurare l'interfaccia del laptop Windows collegata all'autenticatore NAD (ISR 1100).

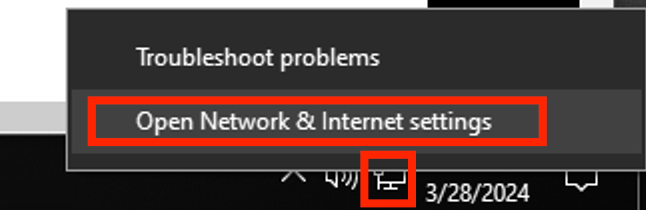

Dalla barra delle applicazioni, individuare l'angolo a destra, quindi utilizzare l'icona del computer.

Fare doppio clic sull'icona del computer.

Selezionare Apri impostazioni Rete e Internet.

Barra delle applicazioni di Windows

Barra delle applicazioni di Windows

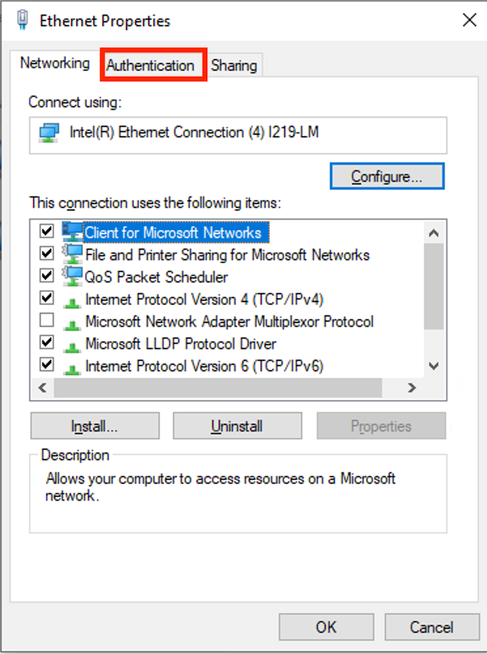

Una volta aperta la finestra Connessioni di rete, fare clic con il pulsante destro del mouse sull'interfaccia Ethernet collegata a ISR Gig 0/1/0. Fare clic sull'opzione Proprietà.

Fare clic sulla scheda Autenticazione.

Proprietà Ethernet interfaccia

Proprietà Ethernet interfaccia

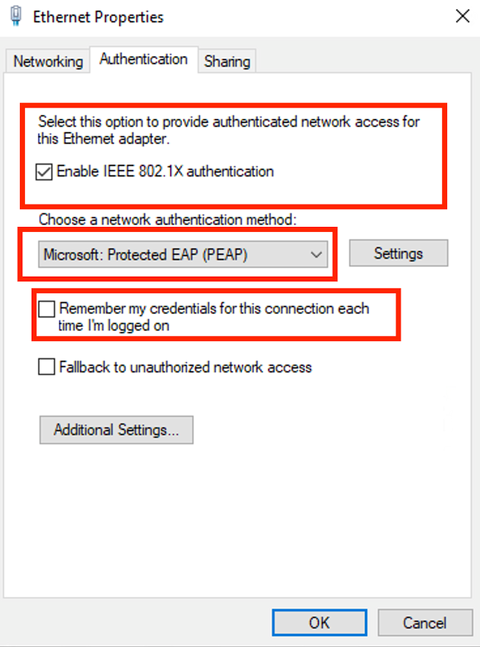

Selezionare la casella di controllo Abilita autenticazione IEEE 802.1X.

Proprietà Ethernet autenticazione

Proprietà Ethernet autenticazione

Selezionare PEAP (Protected EAP).

Deselezionare l'opzione Memorizza credenziali per questa connessione ogni volta che si accede.

Fare clic su Impostazioni.

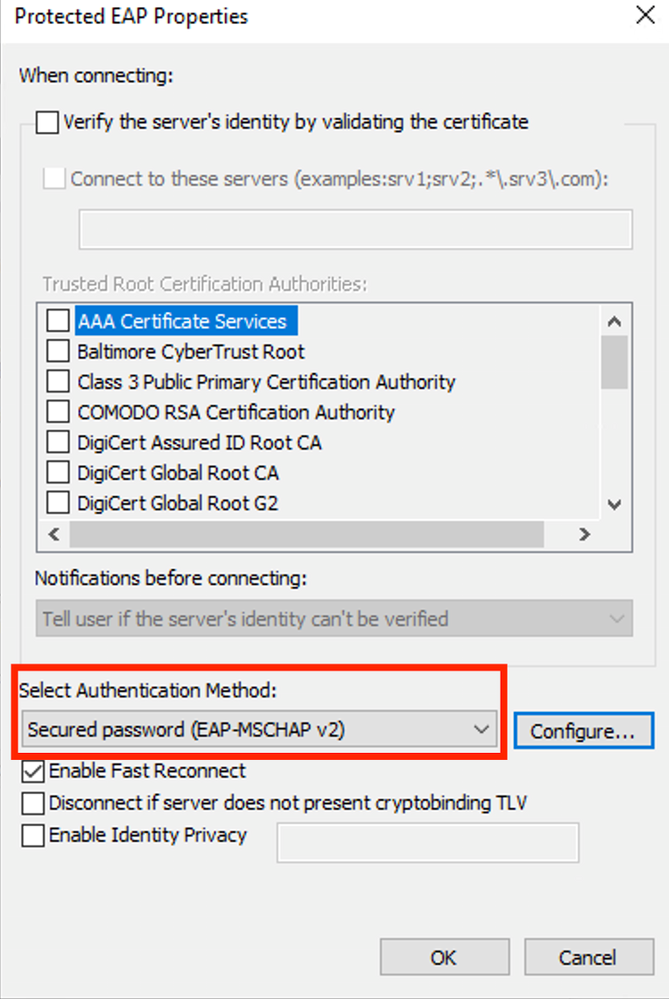

Proprietà PEAP

Proprietà PEAP

Verificare che il metodo di autenticazione sia EAP-MSCHAP v2.

Fare clic su Configure (Configura).

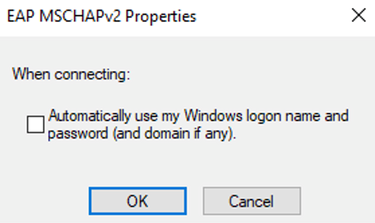

Proprietà MSCHAPv2

Proprietà MSCHAPv2

Non è necessario utilizzare credenziali di dominio. Tuttavia, se si utilizzano credenziali di dominio, ISE deve essere integrato con Active Directory o LDAP, il che non viene spiegato in questo articolo.

Se si deseleziona questa opzione, verrà visualizzata una finestra di prompt in cui viene richiesto di immettere un nome utente e una password ogni volta che è necessario autenticare il portatile Windows.

Fare clic su OK.

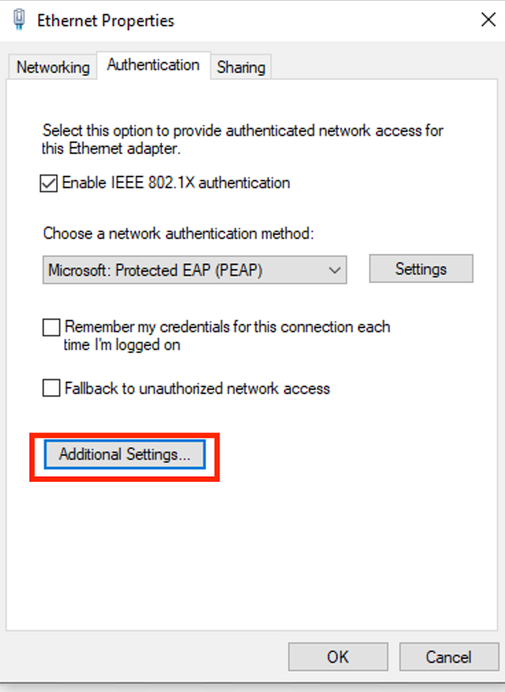

Nella finestra delle proprietà EAP protette, fare nuovamente clic su OK.

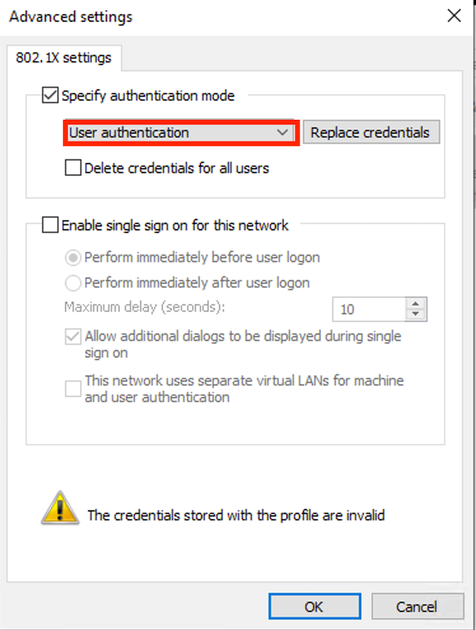

Fare clic su Impostazioni aggiuntive.

Fare clic su Impostazioni aggiuntive...

Fare clic su Impostazioni aggiuntive...

Verificare che l'opzione Autenticazione utente in Modalità di autenticazione sia selezionata.

Impostazioni avanzate

Impostazioni avanzate

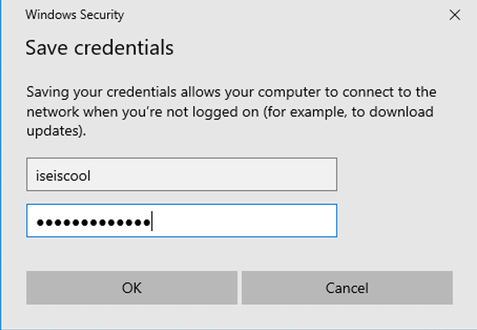

Fare clic su Sostituisci credenziali/Salva credenziali.

Immettere il nome utente e la password creati con ISE.

Aggiunta manuale delle credenziali utente

Aggiunta manuale delle credenziali utente

Fare clic su OK nella finestra Protezione di Windows.

Infine, fare clic su OK nella finestra Ethernet Properties per chiuderla.

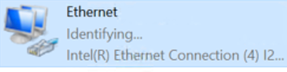

Si noti che l'adattatore tenta di eseguire l'autenticazione con le credenziali appena configurate.

Identificazione della rete

Identificazione della rete

Verifica

Dettagli sessione ISR Dot1x

Il comando show authentication sessions interface <interface where the laptop is attached> details visualizza informazioni dettagliate per le sessioni dot1x in esecuzione sulla porta specificata.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x08767C0D

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool <--------- The username configured for Windows Native Supplicant

Status: Authorized <--------- An indication that this session was authorized by the PSN

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C83E28461

Acct Session ID: 0x00000003

Handle: 0xc6000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success <--------- An indication that dot1x is used for this authentication

Router#

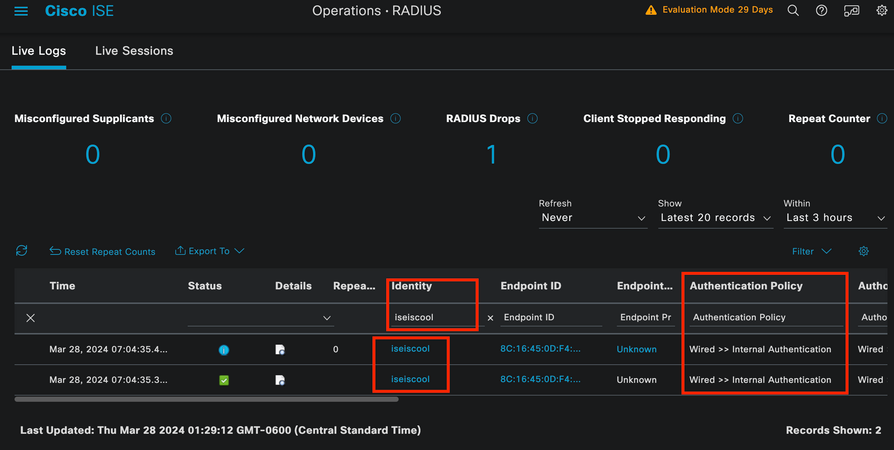

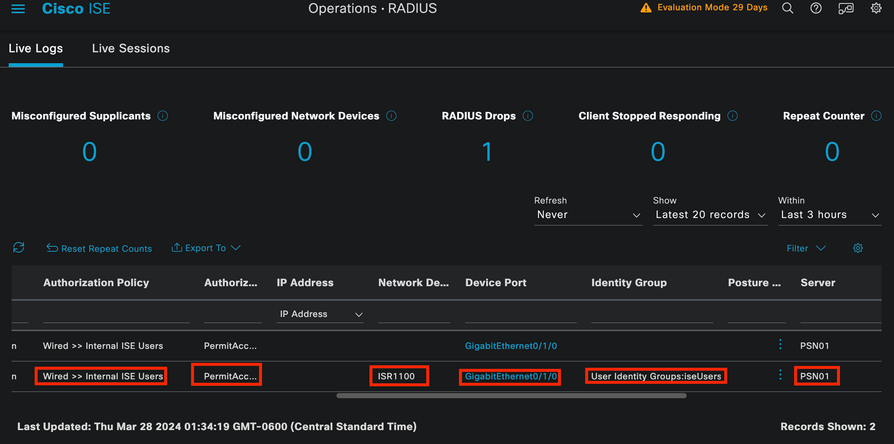

Log ISE

Passare alla scheda Operazioni > Raggio >Live Log.

filtrare in base all'identità del nome utente; nell'esempio viene utilizzato il nome utente iseiscool;

ISE Live Log

ISE Live Log

ISE Live Log

ISE Live Log

Da questa rapida visualizzazione, i log attivi forniscono le informazioni principali:

- Timestamp dell'autenticazione.

- Identità utilizzata.

- Indirizzo MAC endpoint.

- Criterio impostato e criterio di autenticazione raggiunto.

- Criterio impostato e Criterio di autorizzazione raggiunto.

- Risultato profilo autorizzazione.

- Il dispositivo di rete che invia la richiesta Radius all'ISE.

- Interfaccia a cui è collegato l'endpoint.

- Gruppo di identità dell'utente autenticato.

- Il PSN (Policy Server Node) che ha gestito l'autenticazione.

Risoluzione dei problemi

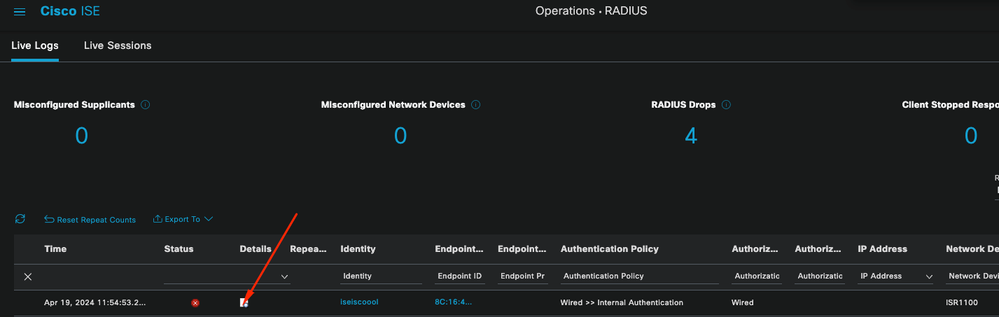

1 - Lettura dei dettagli del log di ISE Live

Selezionare Operazioni > Raggio > scheda Live Log, filtrare in base allo stato di autenticazione: Non riuscito OPPURE in base al nome utente utilizzato OPPURE in base all'indirizzo MAC OPPURE in base al dispositivo di accesso alla rete utilizzato.

Accedere a Operazioni > Raggio > Registri attivi > Autenticazione desiderata > Dettagli registro attivo.

Nella stessa pagina, dopo aver filtrato l'autenticazione, fare clic sull'icona Cerca.

Primo scenario: l'utente immette il proprio nome utente con un errore di battitura.

Apertura dei dettagli dei log in tempo reale

Apertura dei dettagli dei log in tempo reale

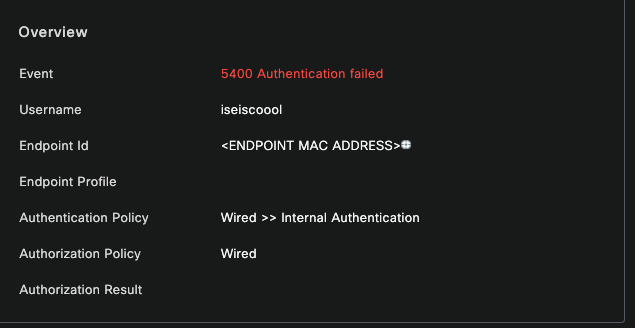

Una volta aperti i dettagli del registro attivo, è possibile verificare che l'autenticazione non è riuscita ed è elencato anche il nome utente utilizzato.

Sezione Panoramica

Sezione Panoramica

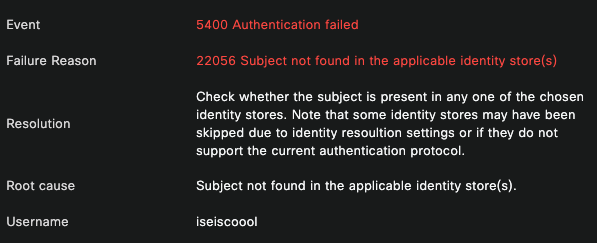

Nello stesso dettaglio di registro attivo, nella sezione Dettagli autenticazione, è possibile trovare il motivo dell'errore, la causa principale e la risoluzione dell'errore.

Dettagli autenticazione

Dettagli autenticazione

In questo scenario, il motivo per cui l'autenticazione non riesce è che il nome utente ha un errore di battitura. Tuttavia, lo stesso errore verrebbe visualizzato se l'utente non è stato creato in ISE o se ISE non è stato in grado di convalidare l'esistenza dell'utente in altri archivi identità, ad esempio LDAP o AD.

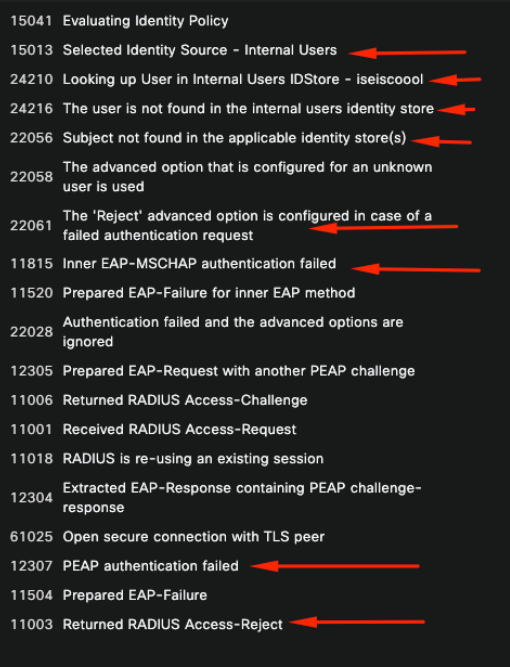

Sezione Passi

Sezione passaggio Dettagli registro dinamico

Sezione passaggio Dettagli registro dinamico

La sezione step descrive in dettaglio il processo ISE eseguito durante la conversazione RADIUS.

Qui puoi trovare informazioni come:

- Come è iniziata la conversazione.

- Processo di handshake SSL.

- Metodo EAP negoziato.

- Processo del metodo EAP.

Nell'esempio, è possibile notare che ISE ha appena archiviato le identità interne per questa autenticazione. L'utente non è stato trovato e per questo motivo ISE ha inviato come risposta un messaggio di rifiuto di accesso.

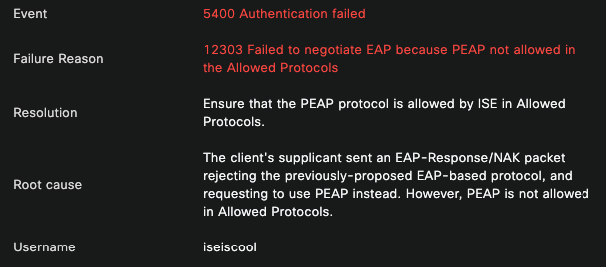

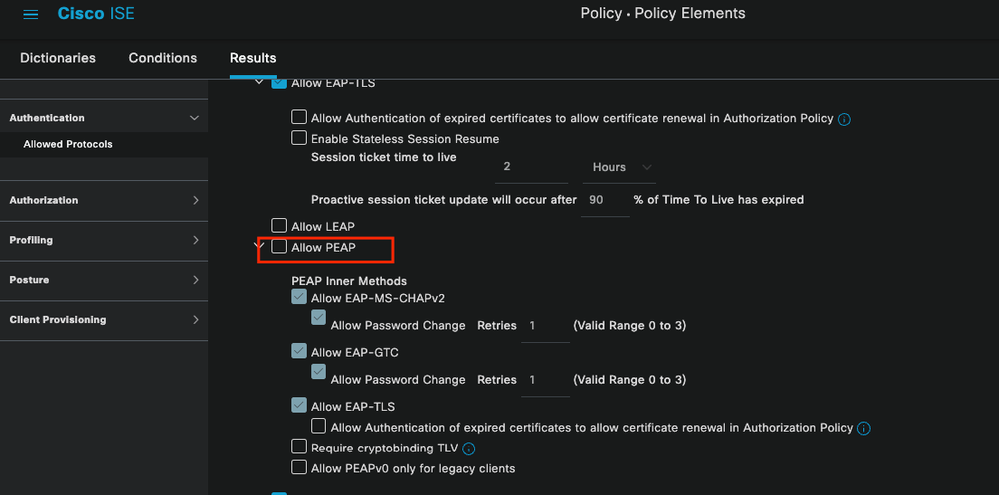

Secondo scenario: l'amministratore ISE ha disabilitato PEAP dai protocolli Policy Set Allowed.

2 - PEAP disabilitato

Una volta aperti i dettagli del log in tempo reale dalla sessione in cui si è verificato l'errore, viene visualizzato il messaggio di errore "PEAP is not allowed in the Allowed Protocols" (PEAP non consentito nei protocolli consentiti).

Rapporto dettagliato registro dinamico

Rapporto dettagliato registro dinamico

Questo errore è facile da risolvere. Per risolvere il problema, passare a Criteri > Elementi criterio > Autenticazione > Protocolli consentiti. Verificare se l'opzione Allow PEAP (Consenti PEAP) è disabilitata.

Sezione Protocolli consentiti

Sezione Protocolli consentiti

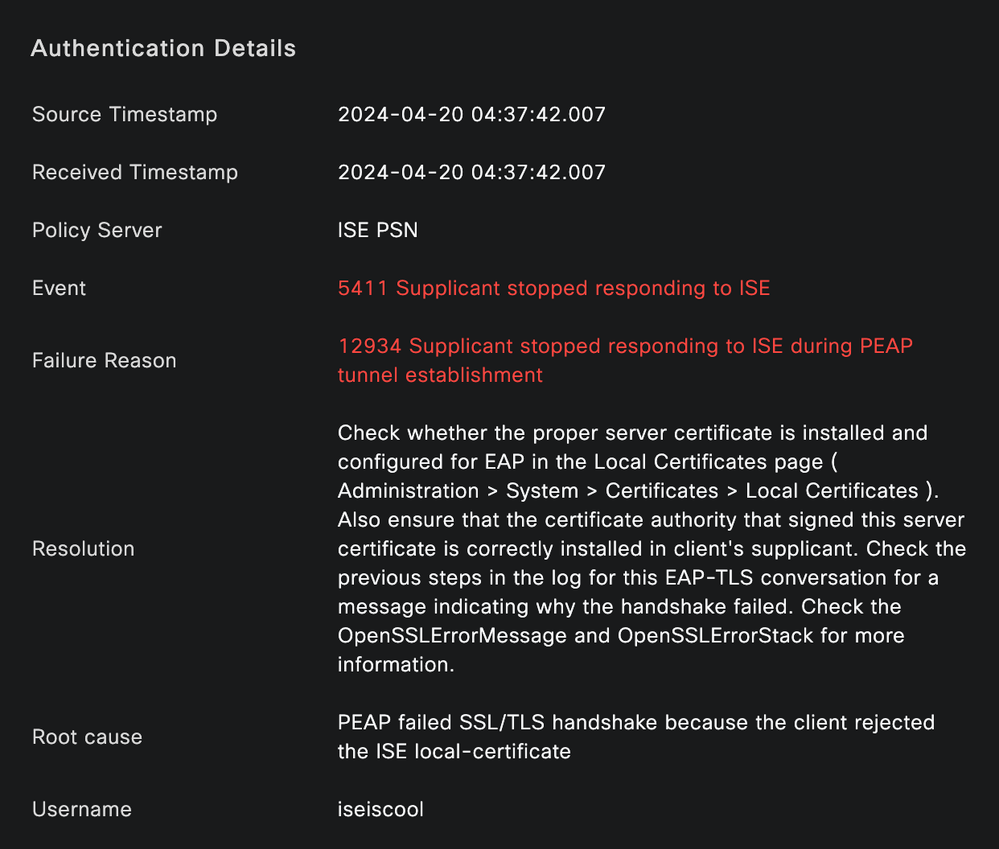

Terzo scenario: l'autenticazione non riesce perché l'endpoint non considera attendibile il certificato ISE.

Passare ai dettagli del registro attivo. Individuare il record per l'autenticazione non riuscita e controllare i dettagli del registro attivo.

Dettagli registro dinamico

Dettagli registro dinamico

L'endpoint rifiuta il certificato utilizzato per la definizione del tunnel PEAP.

Per risolvere il problema, nell'endpoint di Windows in cui si verifica il problema verificare che la catena di CA che ha firmato il certificato ISE si trovi nella sezione Gestione certificati utente > Autorità di certificazione radice attendibili OPPURE Gestione certificati computer > Autorità di certificazione radice attendibili.

È possibile accedere a questa sezione di configurazione nel dispositivo Windows eseguendo una ricerca nella barra di ricerca di Windows.

Risultati della barra di ricerca di Windows

Risultati della barra di ricerca di Windows

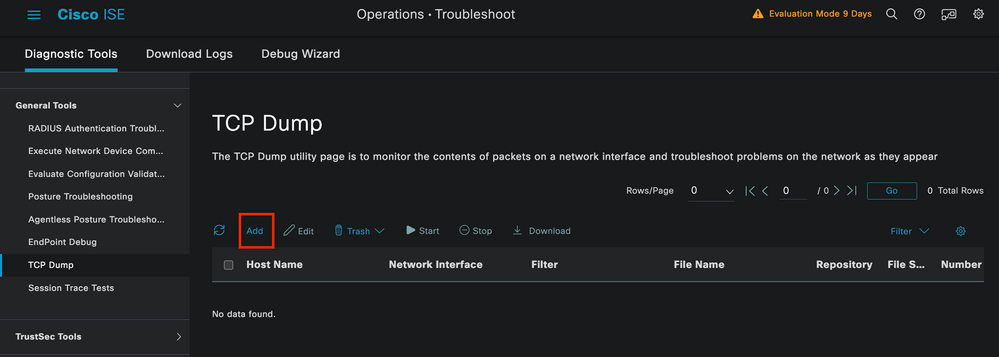

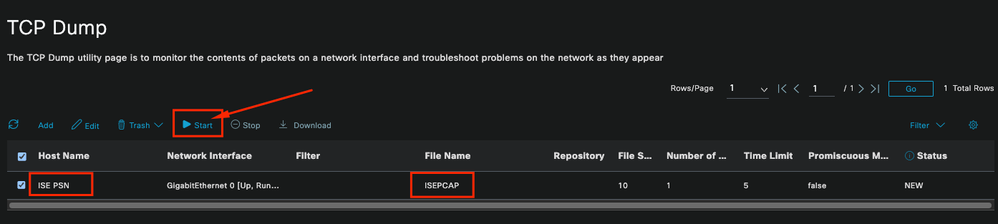

3 - ISE TCP Dump Tool (acquisizione pacchetti)

L'analisi dell'acquisizione dei pacchetti è essenziale per la risoluzione dei problemi. Direttamente dalle acquisizioni di pacchetti ISE, è possibile acquisire i pacchetti su tutti i nodi e su qualsiasi interfaccia dei nodi.

Per accedere a questo strumento, selezionare Operazioni > Strumenti diagnostici > Strumenti generali > Dump TCP.

Sezione dump TCP

Sezione dump TCP

Fare clic sul pulsante Add (Aggiungi) per avviare la configurazione di un pcap.

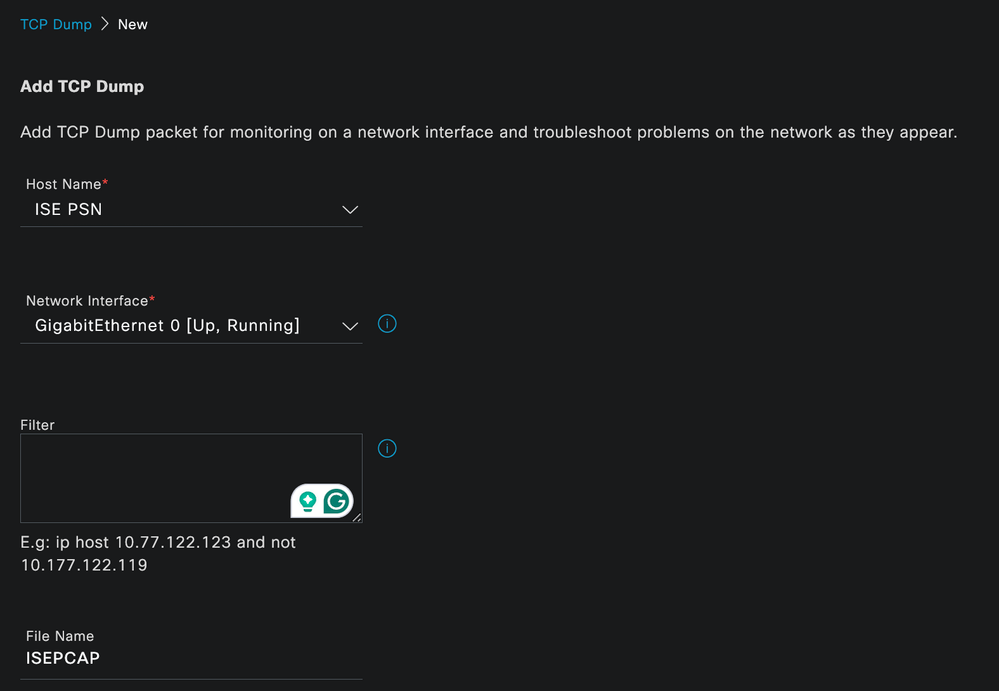

Creazione dump TCP

Creazione dump TCP

Sezione dump TCP

Sezione dump TCP

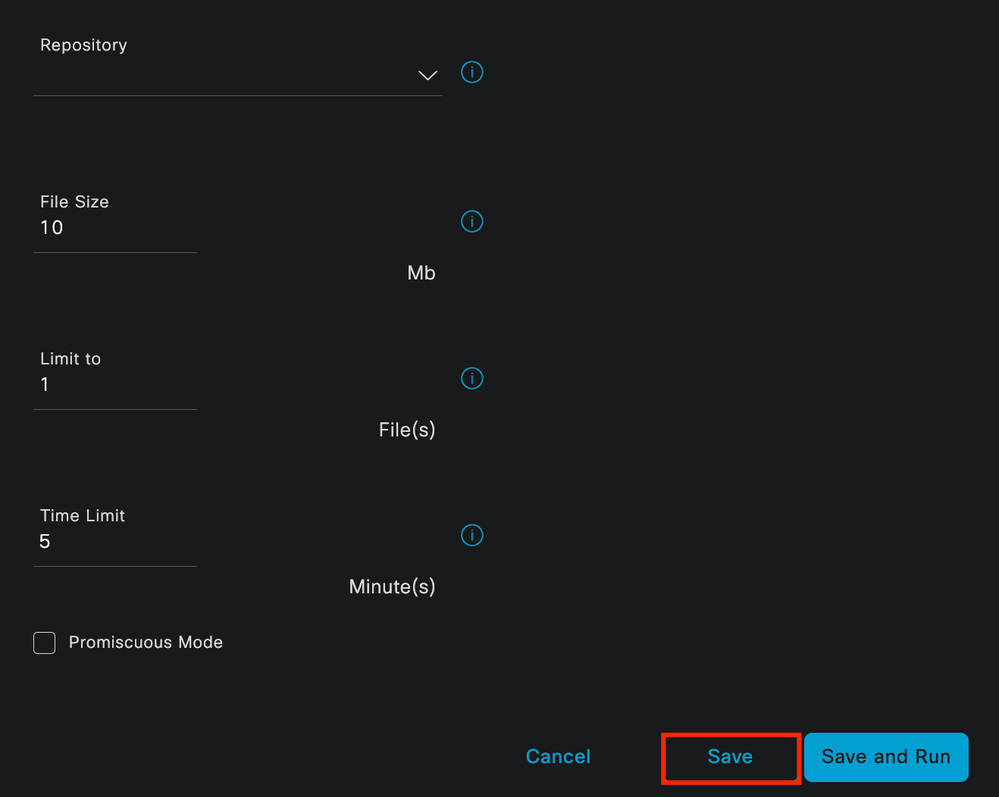

Per creare una cuffia in ISE, immettere i seguenti dati:

- Selezionare il nodo in cui è necessario prendere il pcap.

- Selezionare l'interfaccia del nodo ISE utilizzata per il pcap.

- Se è necessario catturare un certo traffico, usare i filtri, ISE offre alcuni esempi.

- Assegnate un nome alla pcap. In questo scenario è stato utilizzato ISEPCAP.

- Selezionare il repository; se non è selezionato alcun repository, l'acquisizione viene salvata sul disco locale ISE e può essere scaricata dalla GUI.

- Inoltre, se necessario, modificare le dimensioni del file pcap.

- Se necessario, utilizzare più di un file, in modo che se le dimensioni del file superano quelle del file, verrà creato un nuovo file.

- Se necessario, prolungare il tempo di acquisizione del traffico per il pcap.

Infine, fare clic sul pulsante Salva.

Sezione dump TCP

Sezione dump TCP

Quindi, quando pronti, selezionare il pcap e fare clic sul pulsante Start.

Dopo aver fatto clic su Avvia, la colonna Stato (Status) viene impostata su IN ESECUZIONE (RUNNING).

Nota: quando PCAP è in stato RUNNING, replicare lo scenario di errore o il comportamento da acquisire. Una volta completate le operazioni, i dettagli della conversazione RADIUS sono visibili nel PCAP.

Dopo aver acquisito i dati necessari durante l'esecuzione di PCAP, completare la raccolta pcap. Selezionarla nuovamente e fare clic su Stop.

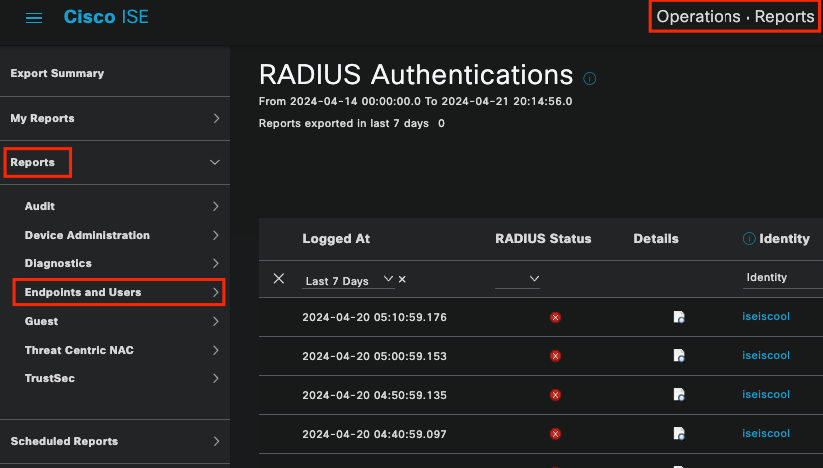

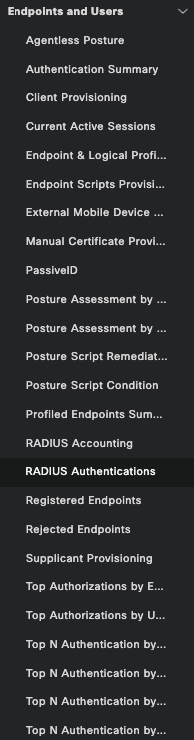

3 - 1 Report ISE

Nel caso in cui sia necessaria un'analisi più approfondita, ISE offre report utili per analizzare eventi passati.

Per individuarli, passare a Operazioni > Report > Report > Endpoint e utenti

Sezione Report ISE

Sezione Report ISE

Report utenti e endpoint

Report utenti e endpoint

In questa sezione sono disponibili più report, che offrono dati diversi che possono risultare utili a seconda dello scenario da risolvere.

Di seguito sono riportati alcuni report che possono essere utilizzati per gli errori di autenticazione.

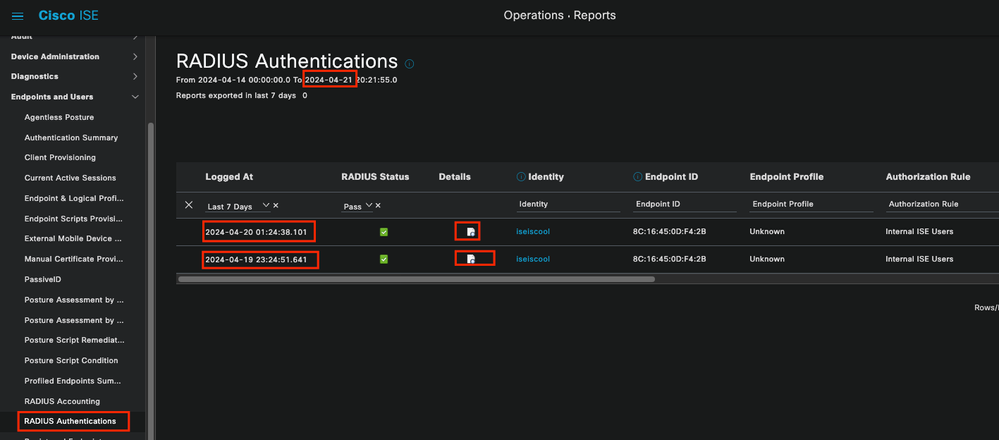

3-2 Rapporti di autenticazione RADIUS

Dalla sezione ISE Live Log, puoi selezionare fino a 24 ore di dati passati. A volte sono necessarie vecchie autenticazioni. Quando le autenticazioni che funzionavano correttamente in passato hanno improvvisamente iniziato a non funzionare, è necessario confrontare le autenticazioni non funzionanti effettive con quelle funzionanti in passato. A tale scopo, è possibile utilizzare il report di autenticazione Radius.

Il rapporto consente di selezionare un intervallo di tempo fino ai 30 giorni precedenti. Mantenere inoltre i report dettagliati di log attivi per ogni autenticazione.

Report di autenticazione

Report di autenticazione

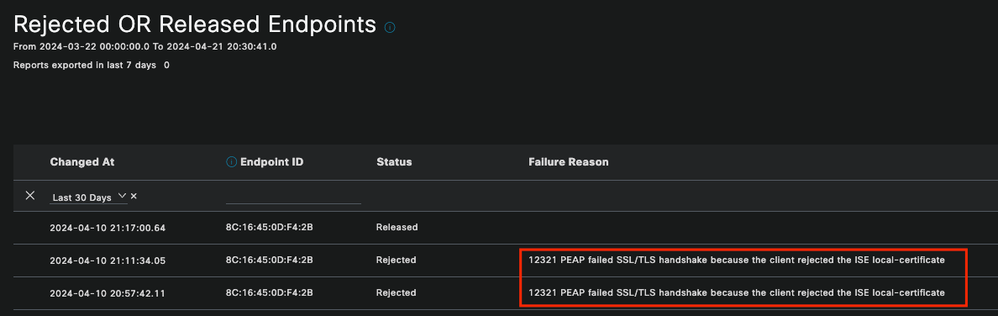

3-3 Endpoint rifiutati o rilasciati

Verificare i motivi dell'errore degli endpoint rifiutati. È possibile controllare il report degli endpoint rifiutati o rilasciati. In uno scenario in cui il certificato EAP è stato aggiornato su tutti i nodi PSN di una distribuzione ISE e quindi le autenticazioni PEAP iniziano a non riuscire per un'area completa. È possibile controllare questo report e, senza controllare i dettagli del log in tempo reale, si è certi che il client rifiuta e non considera attendibile il certificato ISE.

Rapporto Endpoint rifiutati

Rapporto Endpoint rifiutati

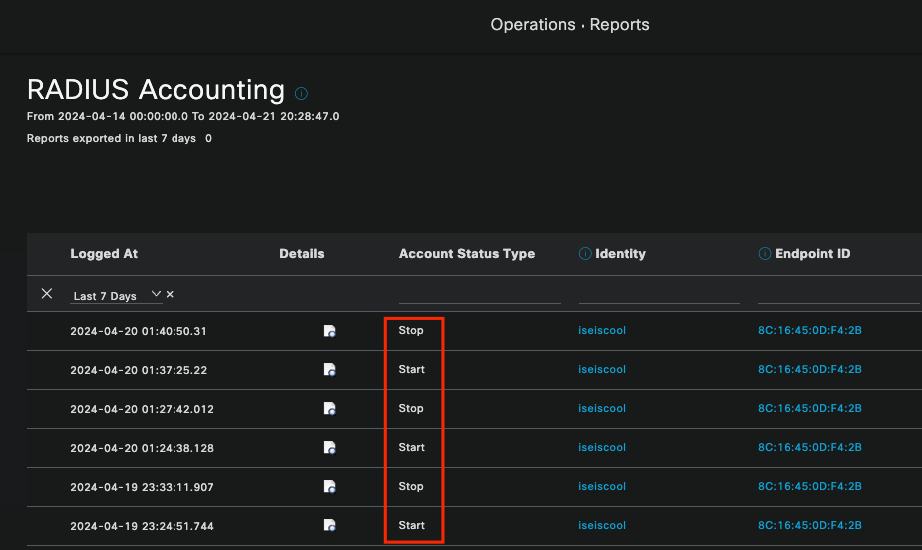

3-4 Rapporto accounting RADIUS

Questa opzione viene spesso utilizzata quando si rilevano problemi di consumo dovuti a licenze eccessive. In questi scenari, ISE non rilascia le licenze perché non può determinare se la sessione è terminata. ISE utilizza i pacchetti di accounting che il dispositivo di rete invia per determinare questa condizione. Ecco come appare quando l'accounting viene condiviso correttamente dal dispositivo di rete ad ISE:

Report accounting RADIUS

Report accounting RADIUS

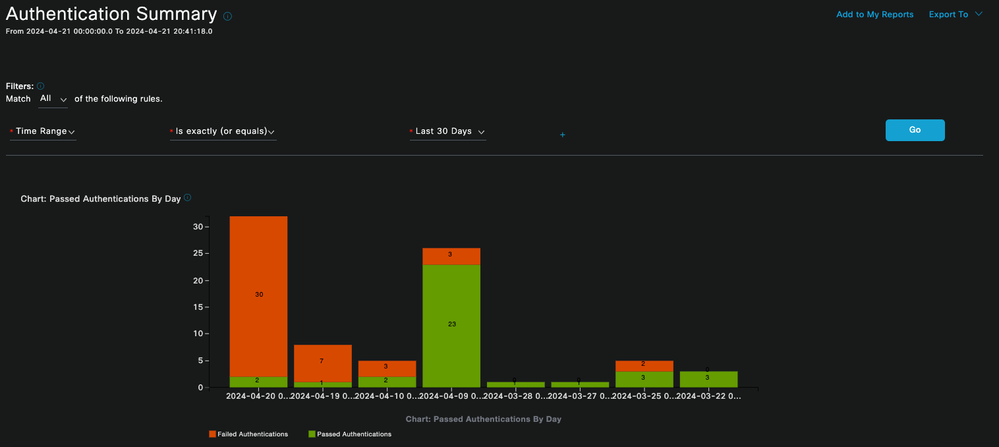

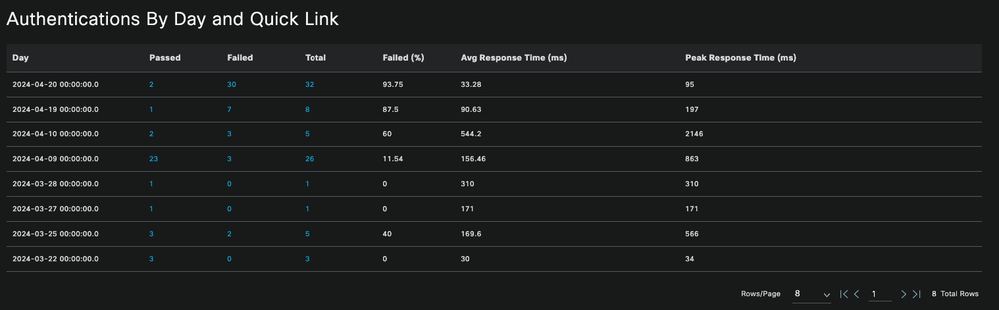

3-5 Rapporto di riepilogo autenticazione

Questi sono i report di uso comune e utili forniti da ISE. Consente di selezionare fino a 30 giorni di dati precedenti. In questo report è possibile visualizzare informazioni quali:

- Percentuale di autenticazioni superate e non riuscite per giorno.

Grafico: autenticazioni superate per giorno

Grafico: autenticazioni superate per giorno

- Numero di autenticazioni al giorno in un grafico e con l'opzione di fare clic sui valori blu per visualizzare i dati in dettaglio.

Autenticazioni giornaliere e collegamento rapido

Autenticazioni giornaliere e collegamento rapido

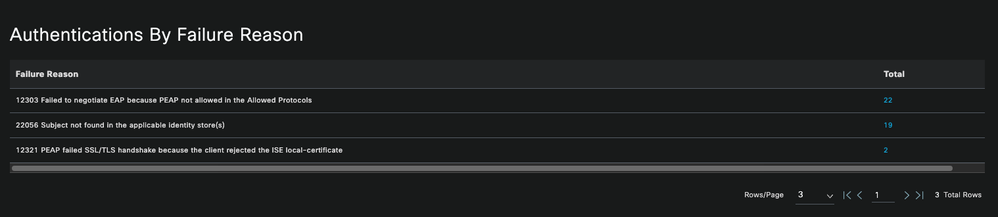

- Autenticazione per motivo dell'errore, elencata in un elenco principale, con la ripetizione più frequente e quella meno ripetuta.

Autenticazioni per motivo errore

Autenticazioni per motivo errore

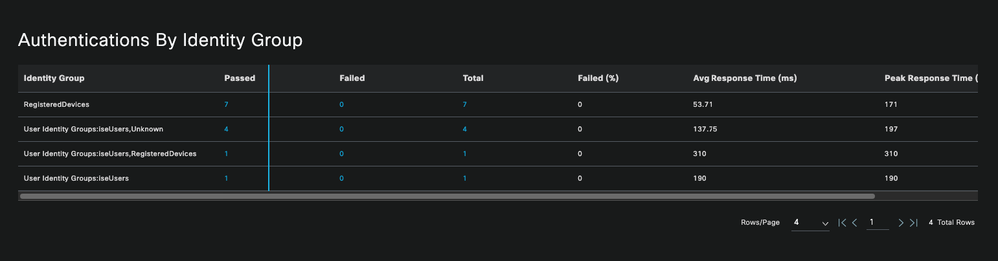

- Opzione per visualizzare i gruppi di identità comunemente utilizzati nelle autenticazioni della distribuzione.

Autenticazioni per gruppo di identità

Autenticazioni per gruppo di identità

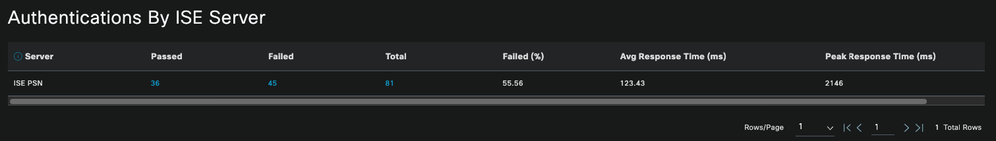

- Il numero di serie del servizio di notifica dei nomi di dominio primario (PSN) che riceve più autenticazioni.

Nota: nella distribuzione utilizzata per questo documento, è stato utilizzato un solo PSN. Per distribuzioni più grandi, tuttavia, questi dati sono utili per verificare se è necessario il bilanciamento del carico.

Autenticazioni da parte di ISE Server

Autenticazioni da parte di ISE Server

4 - Allarmi ISE

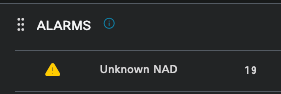

Nella sezione Allarmi del dashboard ISE vengono visualizzati i problemi di distribuzione.

Di seguito sono riportati diversi avvisi ISE che aiutano nella risoluzione dei problemi.

NAD sconosciuto: questo allarme viene visualizzato quando un dispositivo di rete autentica un endpoint e sta raggiungendo ISE. Tuttavia, ISE non si fida di questa tecnologia e interrompe la connessione RADIUS. Il motivo più comune è che il dispositivo di rete non viene creato oppure l'indirizzo IP utilizzato dal dispositivo di rete non corrisponde a quello registrato da ISE.

NAD sconosciuto

NAD sconosciuto

Supplicant Stopped Responding: questo allarme si verifica quando vi è un problema con la comunicazione del supplicant, la maggior parte del tempo è dovuto a una configurazione errata nel supplicant che deve essere controllato e investigato sul lato endpoint.

Il richiedente non risponde

Il richiedente non risponde

Problemi rilevati dallo strumento di diagnostica di Active Directory: questo avviso si verifica quando si utilizza Active Directory per convalidare l'identità dell'utente, se inizia a verificarsi problemi con il processo di comunicazione o se la connessione viene interrotta. In questo modo sarà possibile comprendere il motivo per cui le autenticazioni che identificano l'identità nell'Active Directory non vengono eseguite.

Diagnostica AD non riuscita

Diagnostica AD non riuscita

COA (Change of Authorization) Failed — Multiple flows in ISE use CoA, questo allarme informa l'utente se si sono verificati problemi durante la comunicazione della porta CoA con qualsiasi dispositivo di rete.

Errore Coa

Errore Coa

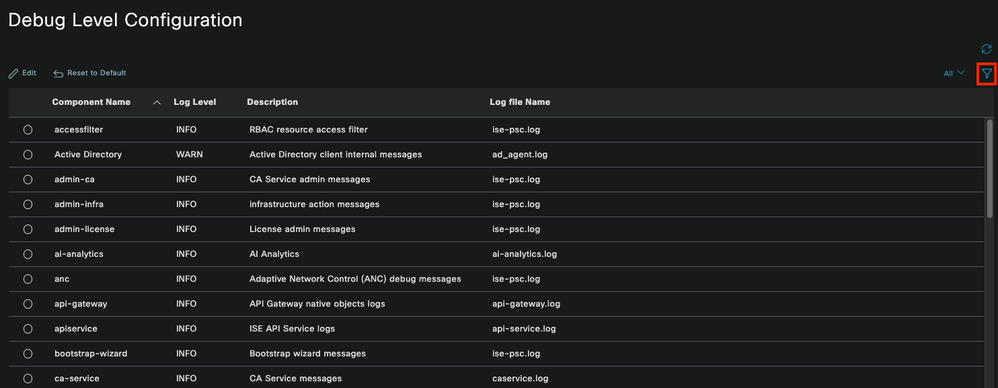

5 - Configurazione di debug ISE e raccolta dei log

Per continuare con i dettagli del processo di autenticazione, è necessario abilitare i componenti successivi in DEBUG per i problemi mab e dot1x:

Problema: dot1x/mab

Attributi da impostare sul livello di debug.

- runtime-AAA (prt-server.log)

- nsf (ise-psc.log)

- sessione nsf (ise-psc.log)

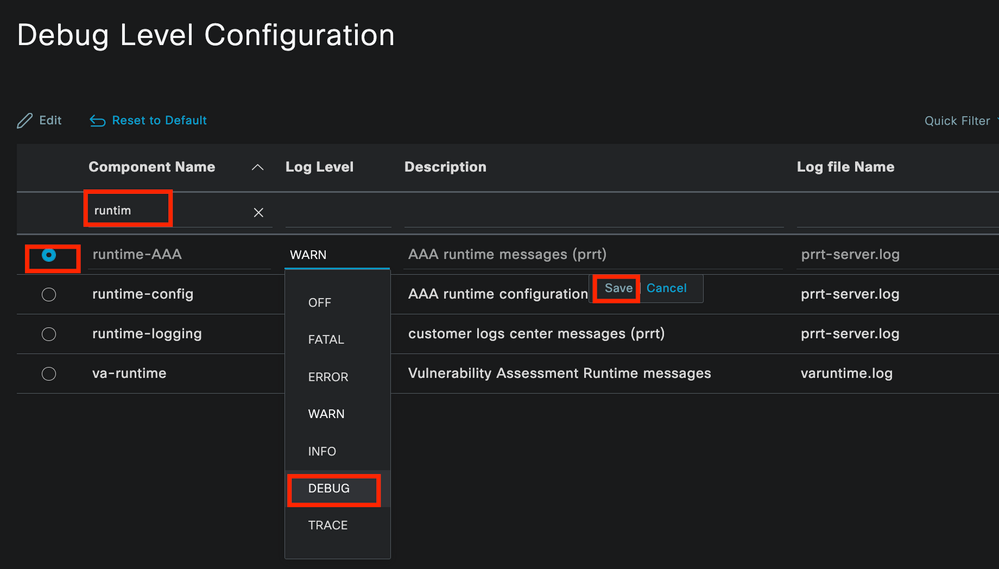

Per abilitare i componenti al livello DEBUG, è necessario innanzitutto identificare il PSN che riceve l'autenticazione non riuscita o che deve essere analizzata. È possibile ottenere queste informazioni dai log attivi. Quindi selezionare ISE Menu > Troubleshoot > Debug Wizard > Debug Log Configuration > Select the PSN > Click the Edit Button.

Viene visualizzato il menu successivo. Fare clic sull'icona del filtro:

Configurazione registro di debug

Configurazione registro di debug

Nella colonna Nome componente cercare gli attributi elencati in precedenza. Selezionare ciascun livello di log e modificarlo in DEBUG. Salvare le modifiche.

Configurazione componente AAA runtime

Configurazione componente AAA runtime

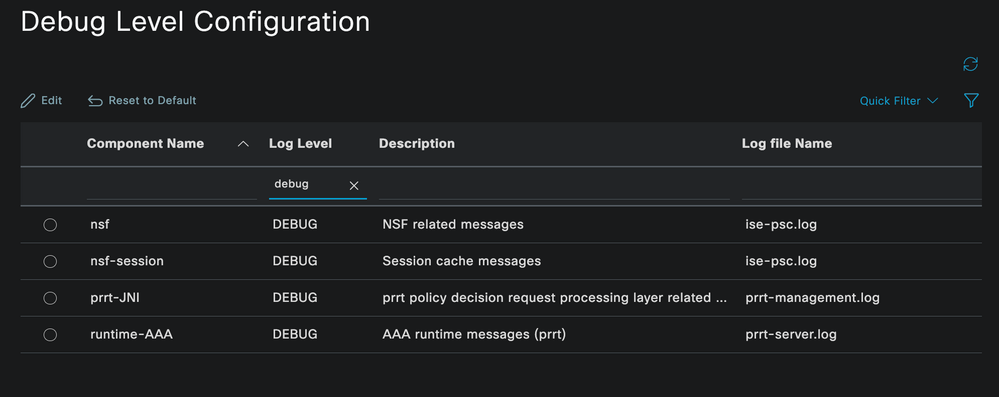

Una volta completata la configurazione di ciascun componente, filtrarlo con DEBUG per verificare che tutti i componenti siano stati configurati correttamente.

Configurazione registro di debug

Configurazione registro di debug

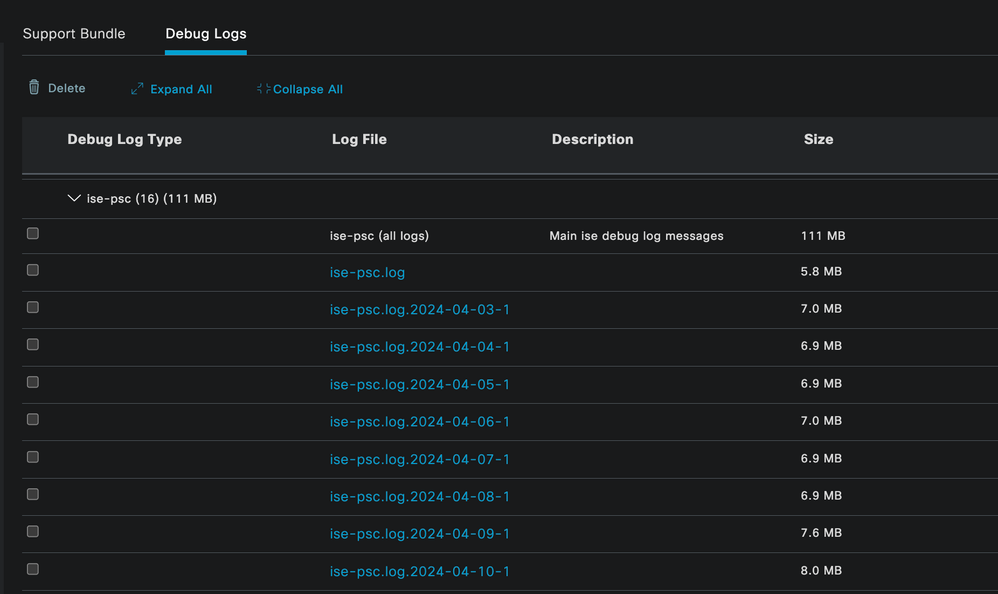

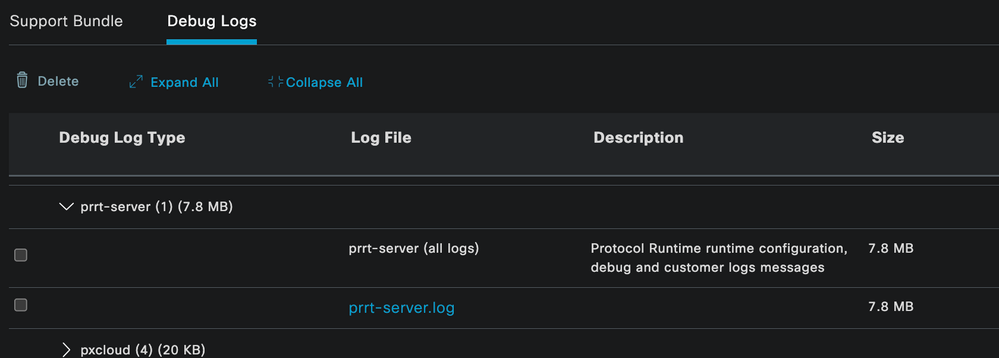

Se è necessario analizzare immediatamente i log, è possibile scaricarli selezionando il percorso Menu ISE > Operazioni > Risoluzione dei problemi > Log di download > Elenco nodi Accessorio > PSN e abilitando DEBUGS > Debug Log.

In questo caso, è necessario scaricare i file per i problemi dot1x e mab nei file prrt-server.log e ise-psc.log. Il registro da scaricare è quello con la data dell'ultimo test.

È sufficiente fare clic sul file di registro visualizzato in questa immagine e scaricarlo (visualizzato in blu).

Debug dei log dal nodo PSN

Debug dei log dal nodo PSN

Sezione Log di debug

Sezione Log di debug

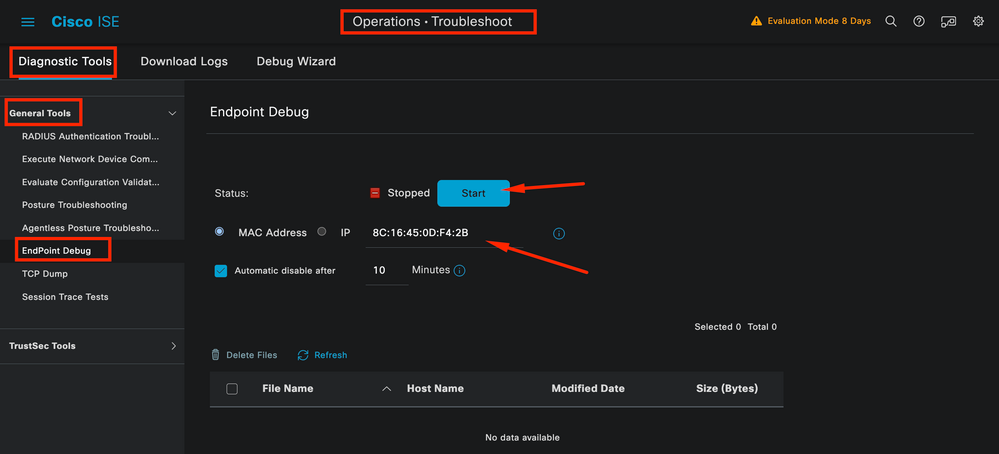

6 - Debug dell'ISE per endpoint

È inoltre disponibile un'altra opzione per ottenere i log di DEBUG, i log di debug per endpoint in base all'indirizzo MAC o all'IP. È possibile utilizzare lo strumento Endpoint Debug ISE.

Selezionare ISE Menu > Operations > Troubleshoot > Diagnostic Tools > General Tools > Endpoint Debug.

Debug dell'endpoint

Debug dell'endpoint

Immettere quindi le informazioni desiderate sull'endpoint per avviare l'acquisizione dei log. Fare clic su Start.

Quindi fare clic su Continue (Continua) nel messaggio di avviso.

Debug dell'endpoint

Debug dell'endpoint

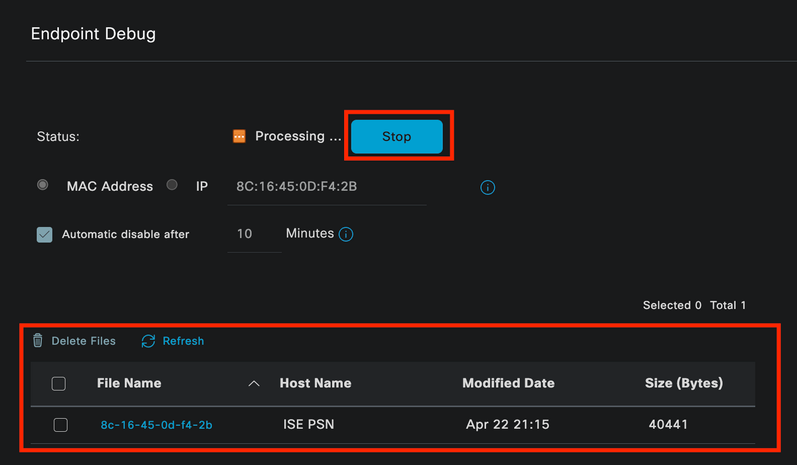

Una volta acquisite le informazioni, fare clic su Stop.

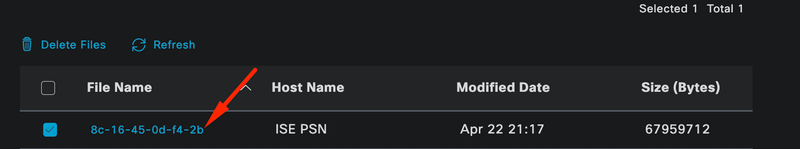

Fare clic sul nome del file visualizzato in blu. in questa immagine.

Debug dell'endpoint

Debug dell'endpoint

È necessario essere in grado di visualizzare i log di autenticazione con i log di DEBUG senza abilitarli direttamente da Configurazione log di debug.

Nota: poiché alcuni elementi potrebbero essere omessi nell'output di debug dell'endpoint, si otterrebbe un file di log più completo generandolo con la configurazione del log di debug e scaricando tutti i log richiesti da qualsiasi file necessario. Come spiegato nella sezione precedente Configurazione di debug ISE e raccolta dei log.

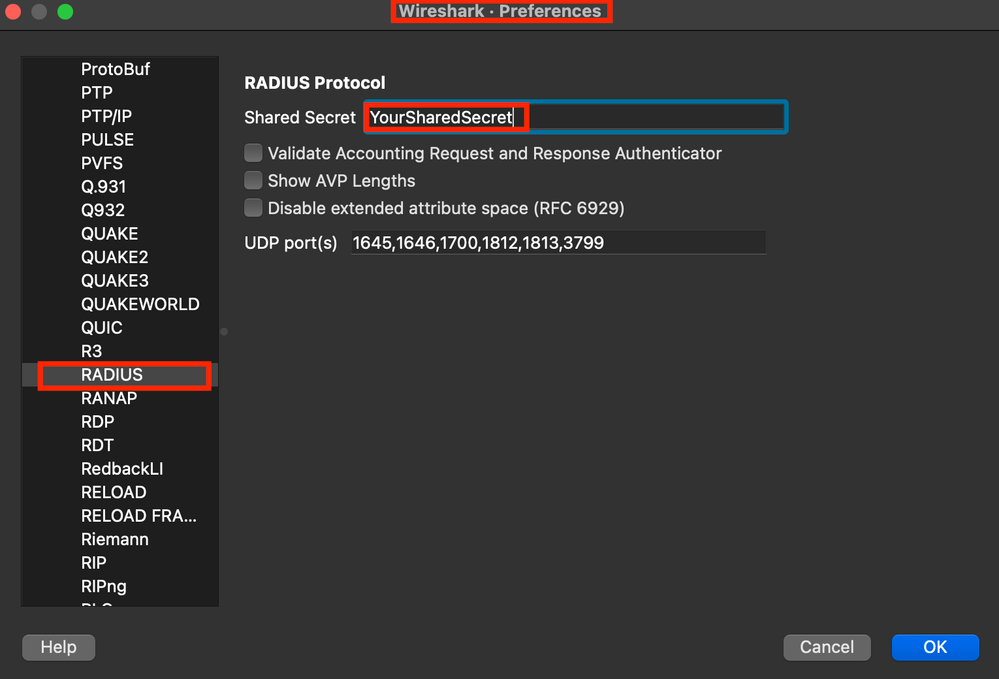

7 - Decrittografa pacchetti RADIUS

I pacchetti Radius non vengono crittografati ad eccezione del campo della password utente. Tuttavia, è necessario verificare la password inviata. Per visualizzare il pacchetto inviato dall'utente, selezionare Wireshark > Preferenze > Protocolli > RADIUS e quindi aggiungere la chiave condivisa RADIUS utilizzata da ISE e dal dispositivo di rete. Quindi, i pacchetti RADIUS vengono decriptati.

Opzioni raggio Wireshark

Opzioni raggio Wireshark

8 - Comandi per la risoluzione dei problemi dei dispositivi di rete

Il comando successivo consente di risolvere i problemi relativi a ISR 1100 o a dispositivi Wired AND.

8 - 1 Per verificare se il server AAA o ISE è disponibile e raggiungibile dal dispositivo di rete, usare show aaa server.

Router>show aaa servers

RADIUS: id 1, priority 1, host 10.88.240.80, auth-port 1645, acct-port 1646, hostname ISE-PSN-1

State: current UP, duration 2876s, previous duration 0s

Dead: total time 0s, count 0

Platform State from SMD: current UP, duration 2876s, previous duration 0s

SMD Platform Dead: total time 0s, count 0

Platform State from WNCD (1) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (2) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (3) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (4) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (5) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (6) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (7) : current UP, duration 3015s, previous duration 0s

Platform State from WNCD (8) : current UP, duration 3015s, previous duration 0s

WNCD Platform Dead: total time 0s, count 0UP

Quarantined: No

Authen: request 11, timeouts 0, failover 0, retransmission 0

Response: accept 1, reject 0, challenge 10

Response: unexpected 0, server error 0, incorrect 0, time 33ms

Transaction: success 11, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Dot1x transactions:

Response: total responses: 11, avg response time: 33ms

Transaction: timeouts 0, failover 0

Transaction: total 1, success 1, failure 0

MAC auth transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Author: request 0, timeouts 0, failover 0, retransmission 0

Response: accept 0, reject 0, challenge 0

Response: unexpected 0, server error 0, incorrect 0, time 0ms

Transaction: success 0, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

MAC author transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Account: request 6, timeouts 4, failover 0, retransmission 3

Request: start 1, interim 0, stop 0

Response: start 1, interim 0, stop 0

Response: unexpected 0, server error 0, incorrect 0, time 27ms

Transaction: success 2, failure 1

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Elapsed time since counters last cleared: 47m

Estimated Outstanding Access Transactions: 0

Estimated Outstanding Accounting Transactions: 0

Estimated Throttled Access Transactions: 0

Estimated Throttled Accounting Transactions: 0

Maximum Throttled Transactions: access 0, accounting 0

Consecutive Response Failures: total 0

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 0, current 0 total 0

Consecutive Timeouts: total 3

SMD Platform : max 0, current 0 total 0

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 3, current 0 total 3

Requests per minute past 24 hours:

high - 0 hours, 47 minutes ago: 4

low - 0 hours, 45 minutes ago: 0

average: 0

Router>

8-2 Per verificare lo stato della porta, i dettagli, gli ACL applicati alla sessione, il metodo di autenticazione e altre informazioni utili, usare il comando show authentication sessions interface <interface where the laptop is attached>.

Router#show authentication sessions interface gigabitEthernet 0/1/0 details

Interface: GigabitEthernet0/1/0

IIF-ID: 0x01D9BEFB

MAC Address: 8c16.450d.f42b

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: iseiscool

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 22781F0A0000000C0777AECD

Acct Session ID: 0x00000003

Handle: 0x0a000002

Current Policy: POLICY_Gi0/1/0

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success

Router#

8-3 Per verificare di avere tutti i comandi richiesti per aaa nella configurazione globale, eseguire show running-config aaa.

Router#sh run aaa

!

aaa authentication dot1x default group ISE-CLUSTER

aaa authorization network default group ISE-CLUSTER

aaa accounting system default start-stop group ISE-CLUSTER

aaa accounting dot1x default start-stop group ISE-CLUSTER

!

aaa server radius dynamic-author

client <A.B.C.D> server-key Cisc0123

!

!

radius server COHVSRADISE01-NEW

address ipv4 <A.B.C.D> auth-port 1645 acct-port 1646

timeout 15

key Cisc0123

!

!

aaa group server radius ISE-CLUSTER

server name COHVSRADISE01-NEW

!

!

!

!

aaa new-model

aaa session-id common

!

!

Router#

8-4 Un altro comando utile è quello di testare aaa group radius server <A.B.C.D> iseiscool VainillaISE97 legacy.

Router#test aaa group radius server <A.B.C.D> iseiscool VainillaISE97 legacy

User was successfully authenticated.

Router#

9 - Debug relativi ai dispositivi di rete

- debug dot1x all: visualizza tutti i messaggi EAP dot1x

- debug aaa authentication: visualizza le informazioni di debug dell'autenticazione provenienti dalle applicazioni AAA

- debug aaa authorization - Visualizza le informazioni di debug per l'autorizzazione AAA

- debug radius authentication: fornisce informazioni dettagliate sulle attività a livello di protocollo solo per l'autenticazione

- debug radius: fornisce informazioni dettagliate sulle attività a livello di protocollo

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

29-Apr-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- David Albanil De CastillaTecnico di consulenza tecnica sulla sicurezza Cisco

Feedback

Feedback