Introduzione

In questo documento viene descritto il processo di recupero della password nei router Cisco IOS® e Cisco IOS® XE.

Prerequisiti

Requisiti

- Questo documento è relativo ai router Cisco della famiglia ISR2, ISR4000, ASR1000 e ISR1000.

Il processo può variare per i router che eseguono famiglie di prodotti Cisco IOS e Cisco IOS XE diverse.

- Per eseguire un recupero della password, è necessario disporre di una connessione alla console del dispositivo.

Nota: la connessione remota al dispositivo (SSH o Telnet) non può essere utilizzata per eseguire il processo di recupero della password. Se si utilizza Terminal Server per la connessione alla console, il processo non può funzionare. È consigliabile la connessione diretta alla console.

- Per gestire in remoto la fonte di alimentazione del dispositivo interessato, è necessario disporre di accesso o disponibilità al dispositivo fisico.

- Per inviare una sequenza di interruzione, è necessario utilizzare un emulatore di terminale.

Nota: alcune tastiere per PC hanno il tasto di interruzione, che può essere utilizzato per inviare il segnale.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Router ISR4331 con Cisco IOS XE 16.12.4

- Putty terminal session release 0.71

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questa procedura può essere utilizzata per recuperare le credenziali di nome utente e password e per abilitare la password.

In base alla configurazione corrente del dispositivo, la password può essere estratta o semplicemente sostituita con una nuova.

I router Cisco IOS e Cisco IOS XE salvano la configurazione nella configurazione di avvio e nella configurazione di esecuzione.

Per impostazione predefinita, i file della configurazione di avvio vengono memorizzati nella NVRAM e la configurazione di esecuzione (configurazione effettiva del dispositivo) nella DRAM.

Lo scopo principale del processo di recupero della password è avviare il dispositivo con una configurazione predefinita e, una volta ottenuto l'accesso al dispositivo, caricare la configurazione corrente e modificare le credenziali.

Nota: se il router è configurato senza la funzione di recupero della password, non è possibile eseguire il recupero della password. È possibile identificare questa configurazione durante l'avvio del dispositivo. È possibile esaminare questo documento per ottenere ulteriori dettagli relativi alla funzione No Service Password-Recovery.

Recupero password in router Cisco IOS e Cisco IOS XE

Passaggio 1. Riavviare il dispositivo. È necessario riavviare il dispositivo dalla fonte di alimentazione o dallo switch perché non si dispone dell'accesso al dispositivo tramite la riga di comando.

Passaggio 2. Durante l'avvio del dispositivo, è necessario usare la sequenza di interruzione.

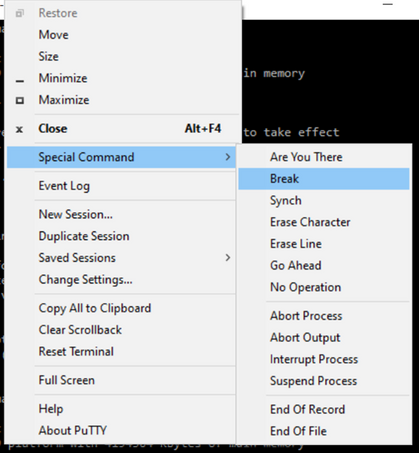

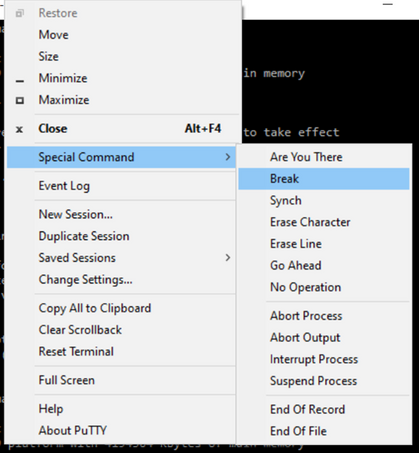

Nel caso di Putty, selezionare l'opzione Special Command > Break, come mostrato nell'immagine.

- È necessario inviare più segnali di interruzione. Il segnale di interruzione viene riconosciuto dopo il passaggio del POST e subito prima del completamento dell'avvio di Cisco IOS:

Initializing Hardware ...

Checking for PCIe device presence...done

System integrity status: 0x610

Rom image verified correctly

System Bootstrap, Version 16.12(2r), RELEASE SOFTWARE

Copyright (c) 1994-2019 by cisco Systems, Inc.

Current image running: Boot ROM1

Last reset cause: LocalSoft

ISR4331/K9 platform with 4194304 Kbytes of main memory

........

Located isr4300-universalk9.16.12.04.SPA.bin

################################################################################

Failed to boot file bootflash:isr4300-universalk9.16.12.04.SPA.bin

.......

rommon 1 >

Passaggio 3. Accedere al dispositivo. In modalità rommon, è necessario configurare il registro di configurazione su 0x2142 per avviare il sistema al successivo caricamento con la configurazione predefinita.

È possibile ricaricare il file con il comando reset. È necessario lasciare gli avvii del dispositivo come al solito.

rommon 1 > confreg 0x2142

You must reset or power cycle for new config to take effect

rommon 2 > reset

Resetting .......

Initializing Hardware ...

Checking for PCIe device presence...done

System integrity status: 0x610

Rom image verified correctly

System Bootstrap, Version 16.12(2r), RELEASE SOFTWARE

Copyright (c) 1994-2019 by cisco Systems, Inc.

Current image running: Boot ROM1

Last reset cause: LocalSoft

ISR4331/K9 platform with 4194304 Kbytes of main memory

........

Located isr4300-universalk9.16.12.04.SPA.bin

################################################################################

Package header rev 3 structure detected

IsoSize = 609173504

Calculating SHA-1 hash...Validate package: SHA-1 hash:

calculated 9E1353EB:8A02B6C4:C7B841DC:7A78BA24:5D48AA9B

expected 9E1353EB:8A02B6C4:C7B841DC:7A78BA24:5D48AA9B

RSA Signed RELEASE Image Signature Verification Successful.

Image validated

Restricted Rights Legend

Use, duplication, or disclosure by the Government is

subject to restrictions as set forth in subparagraph

(c) of the Commercial Computer Software - Restricted

Rights clause at FAR sec. 52.227-19 and subparagraph

(c) (1) (ii) of the Rights in Technical Data and Computer

Software clause at DFARS sec. 252.227-7013.

Cisco Systems, Inc.

170 West Tasman Drive

San Jose, California 95134-1706

Cisco IOS Software [Gibraltar], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.12.4, RELEASE SOFTWARE (fc5)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2020 by Cisco Systems, Inc.

Compiled Thu 09-Jul-20 21:44 by mcpre

This software version supports only Smart Licensing as the software licensing mechanism.

PLEASE READ THE FOLLOWING TERMS CAREFULLY. INSTALLING THE LICENSE OR

LICENSE KEY PROVIDED FOR ANY CISCO SOFTWARE PRODUCT, PRODUCT FEATURE,

AND/OR SUBSEQUENTLY PROVIDED SOFTWARE FEATURES (COLLECTIVELY, THE

"SOFTWARE"), AND/OR USING SUCH SOFTWARE CONSTITUTES YOUR FULL

ACCEPTANCE OF THE FOLLOWING TERMS. YOU MUST NOT PROCEED FURTHER IF YOU

ARE NOT WILLING TO BE BOUND BY ALL THE TERMS SET FORTH HEREIN.

Your use of the Software is subject to the Cisco End User License Agreement

(EULA) and any relevant supplemental terms (SEULA) found at

http://www.cisco.com/c/en/us/about/legal/cloud-and-software/software-terms.html.

You hereby acknowledge and agree that certain Software and/or features are

licensed for a particular term, that the license to such Software and/or

features is valid only for the applicable term and that such Software and/or

features may be shut down or otherwise terminated by Cisco after expiration

of the applicable license term (for example, 90-day trial period). Cisco reserves

the right to terminate any such Software feature electronically or by any

other means available. While Cisco may provide alerts, it is your sole

responsibility to monitor your usage of any such term Software feature to

ensure that your systems and networks are prepared for a shutdown of the

Software feature.

All TCP AO KDF Tests Pass

cisco ISR4331/K9 (1RU) processor with 1694893K/3071K bytes of memory.

Processor board ID FLM1922W1BZ

3 Gigabit Ethernet interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3223551K bytes of flash memory at bootflash:.

0K bytes of WebUI ODM Files at webui:.

Press RETURN to get started!

Passaggio 4. A questo punto, il router ha la configurazione predefinita. È necessario eseguire il backup della configurazione nel file running-config, oppure utilizzare la configurazione memorizzata nel file startup-config o in un altro file. Per utilizzare il file startup-config, è necessario copiarlo nella configurazione in esecuzione in modalità globale.

- Una volta eseguito il backup, è possibile passare alla modalità di configurazione e modificare/rivedere le credenziali.

- Il registro di configurazione deve essere modificato in 0x2102. In seguito, sarà possibile salvare le modifiche e riavviare il dispositivo.

Router#copy startup-config running-config

Destination filename [running-config]?

% Please write mem and reload

% The config will take effect on next reboot

2793 bytes copied in 0.363 secs (7694 bytes/sec)

Router#show running-config | sec password

enable password cisco

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#enable password cisco123

Router(config)#config-register 0x2102

Router(config)#exit

Router#show running-config | sec password

enable password cisco123

Router#write

Building configuration...

[OK]

Router#reload

Passaggio 5. Per verificare che il registro di configurazione sia stato modificato correttamente, è possibile eseguire il comando show version e controllare l'ultima riga dell'output show version.

Router#show version

Cisco IOS XE Software, Version 16.12.04

Cisco IOS Software [Gibraltar], ISR Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.12.4, RELEASE SOFTWARE (fc5)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2020 by Cisco Systems, Inc.

Compiled Thu 09-Jul-20 21:44 by mcpre

Cisco IOS-XE software, Copyright (c) 2005-2020 by cisco Systems, Inc.

All rights reserved. Certain components of Cisco IOS-XE software are

licensed under the GNU General Public License ("GPL") Version 2.0. The

software code licensed under GPL Version 2.0 is free software that comes

with ABSOLUTELY NO WARRANTY. You can redistribute and/or modify such

GPL code under the terms of GPL Version 2.0. For more details, see the

documentation or "License Notice" file accompanying the IOS-XE software,

or the applicable URL provided on the flyer accompanying the IOS-XE

software.

ROM: 16.12(2r)

Router uptime is 19 minutes

Uptime for this control processor is 22 minutes

System returned to ROM by Reload Command at 21:14:19 UTC Tue Apr 13 2021

System image file is "bootflash:isr4300-universalk9.16.12.04.SPA.bin"

Last reload reason: Reload Command

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

export@cisco.com.

Suite License Information for Module:'esg'

--------------------------------------------------------------------------------

Suite Suite Current Type Suite Next reboot

--------------------------------------------------------------------------------

FoundationSuiteK9 None Smart License None

securityk9

appxk9

AdvUCSuiteK9 None Smart License None

uck9

cme-srst

cube

Technology Package License Information:

-----------------------------------------------------------------

Technology Technology-package Technology-package

Current Type Next reboot

------------------------------------------------------------------

appxk9 appxk9 Smart License appxk9

uck9 uck9 Smart License uck9

securityk9 None Smart License None

ipbase ipbasek9 Smart License ipbasek9

The current throughput level is 300000 kbps

Smart Licensing Status: UNREGISTERED/EVAL MODE

cisco ISR4331/K9 (1RU) processor with 1694893K/3071K bytes of memory.

Processor board ID FLM1922W1BZ

3 Gigabit Ethernet interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3223551K bytes of flash memory at bootflash:.

0K bytes of WebUI ODM Files at webui:.

Configuration register is 0x2142 (will be 0x2102 at next reload)

Nota: un registro di configurazione diverso può produrre comportamenti imprevisti.

Simulare un segnale di interruzione

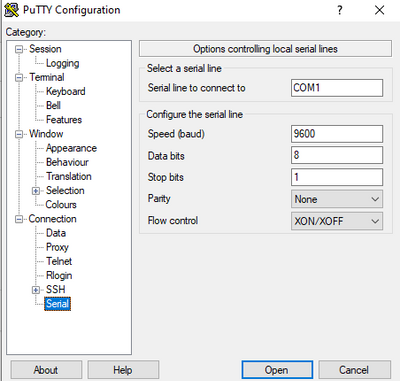

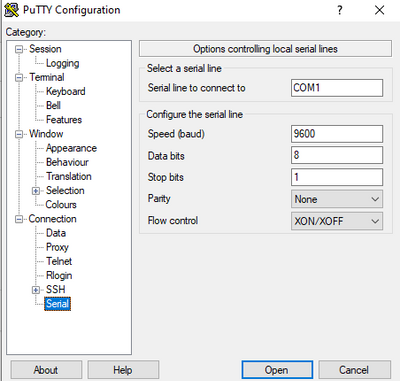

La configurazione seriale/console predefinita può essere esaminata nella configurazione Putty come mostrato nell'immagine.

Se il segnale di interruzione non può essere riconosciuto correttamente dal router, è possibile simulare il segnale con Putty per passare alla modalità rommon.

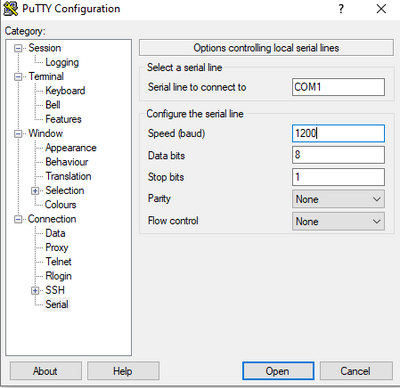

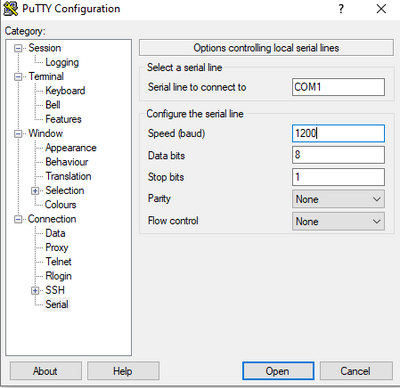

Passaggio 1. Per simulare il segnale di interruzione, è necessario impostare la configurazione seriale/console come segue:

- Velocità: 1200.

- Bit di dati: 8.

- Bit di stop: 1.

- Parità: nessuna.

- Controllo di flusso: nessuno.

Questa configurazione seriale è configurata come mostrato nell'immagine.

Dopo aver collegato il dispositivo con la configurazione precedente, non verrà più visualizzato alcun output dalla console. Si tratta di un comportamento previsto.

Passaggio 2. Spegnere e riaccendere il dispositivo e premere la barra spaziatrice per 10-15 secondi per generare il segnale di interruzione nel router.

Quindi, il router è in modalità rommon, ma non è possibile visualizzare il prompt rommon.

Passaggio 3. Aprire la sessione Putty con i valori predefiniti e riprovare a connettersi alla console. che mostra il prompt rommon.

Feedback

Feedback