Introduzione

In questo documento viene descritto come configurare e richiedere un server serie C standalone in Cisco Intersight dopo la sostituzione della scheda madre.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco Integrated Management Controller (CIMC)

- Cisco Intersight

- Cisco serie C Server

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco C240-M5 4.1(3d)

- Cisco Intersight Software as a Service (SaaS)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Prodotti correlati

Il presente documento può essere utilizzato anche per le seguenti versioni hardware e software:

- Serie C M4 3.0(4) e successive

- Serie C M5 3.1 e successive

- Serie C M6 4.2 e successive

- Serie S M5 4.0(4e) e successive

Nota: per un elenco completo di hardware e software supportati, fare riferimento ai seguenti collegamenti: PID e sistemi supportati da Intersight.

Premesse

- Il caso di utilizzo più comune per questo documento è quando una serie C è stata richiesta a Cisco Intersight e la scheda madre è stata sostituita da Return Material Authorization (RMA). Ogni volta che si verifica un'autorizzazione al reso (RMA), il server originale deve essere non richiesto e il nuovo server deve essere richiesto in Cisco Intersight.

- In questo documento si presume che il server serie C originale sia stato richiesto prima dell'autorizzazione al reso (RMA) della scheda madre e che non vi siano problemi di configurazione o di rete che potrebbero contribuire a un processo di richiesta non riuscito.

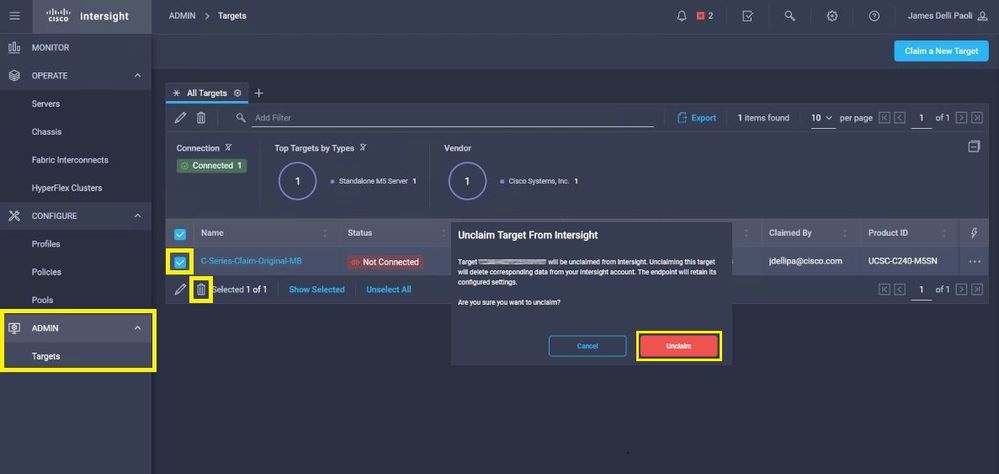

- È possibile annullare una richiesta di rimborso direttamente dal Cisco Intersight Portal o dal Device Connector dell'endpoint stesso. Si consiglia di annullare la richiesta di rimborso relativa agli oggetti dal Cisco Intersight Portal.

- Se un oggetto non viene richiesto direttamente dal connettore dei dispositivi e non dal portale Intersight, viene indicato come non richiesto all'interno di Cisco Intersight. Inoltre, l'endpoint deve essere annullato manualmente da Cisco Intersight.

- È probabile che lo stato del server originale serie C sia Non connesso in Cisco Intersight. Questa condizione può variare in base al motivo per cui la scheda madre deve essere sostituita.

Problema: il nuovo server RMA non è richiesto in Intersight e il server originale non funzionante è richiesto

Se in Cisco Intersight è stato richiesto un server della serie C standalone, il numero di serie del server (SN) viene abbinato a Cisco Intersight. Se il server richiesto richiede la sostituzione della scheda madre a causa di un guasto o per qualsiasi altra ragione, il server originale non deve essere richiesto e il nuovo server deve essere richiesto in Cisco Intersight. Il numero di serie C cambia con la scheda madre RMA.

Soluzione

Annullare la richiesta di sostituzione del server serie C di Cisco Intersight. Configurare i nuovi server CIMC e Device Connector, quindi richiedere il nuovo server a Cisco Intersight.

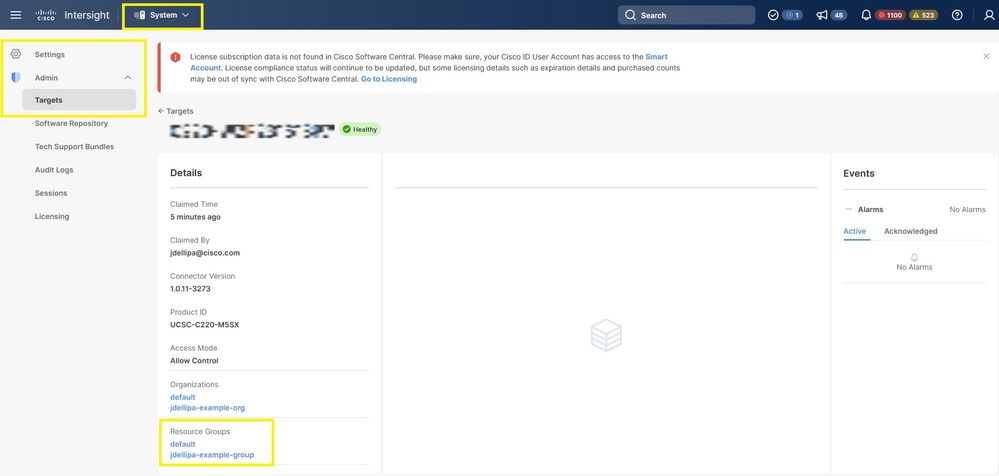

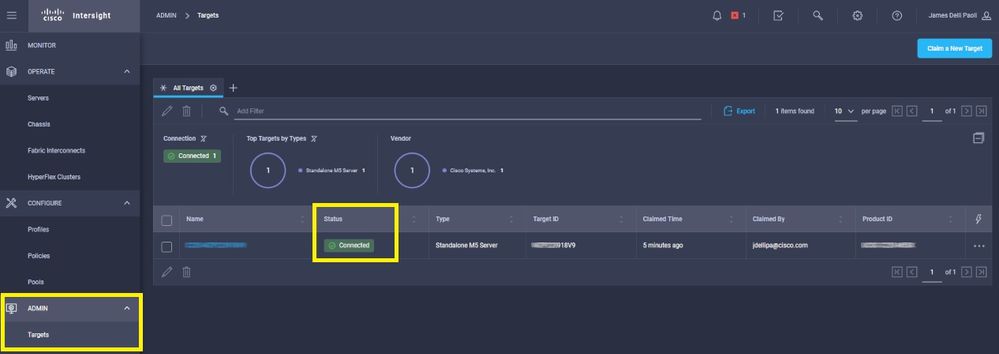

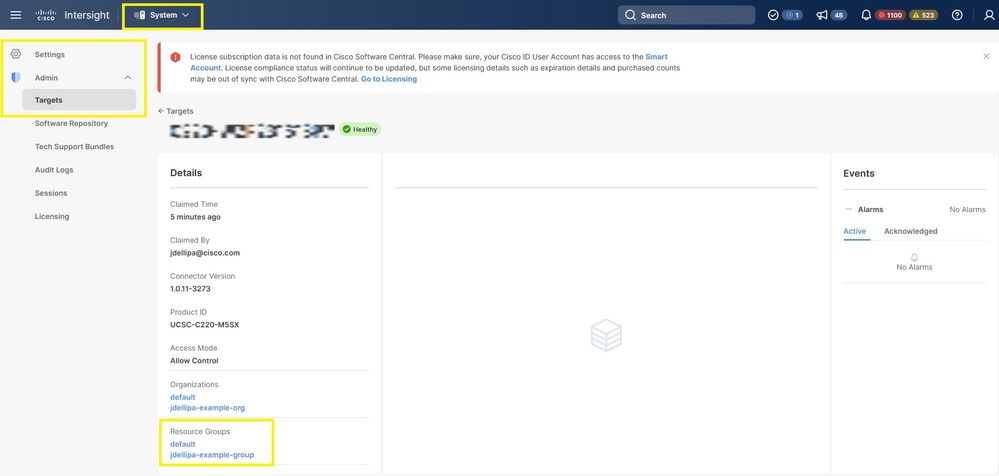

Passaggio 1. Se sono state definite Resource Groups delle opzioni, procedere con il passaggio 1.1. Avviare Cisco Intersight e fare clic System > Settings > Admin > Targets per individuare il server da sostituire. Prendere nota di tutti gli Resource Groups elementi non predefiniti, come illustrato in questa immagine.

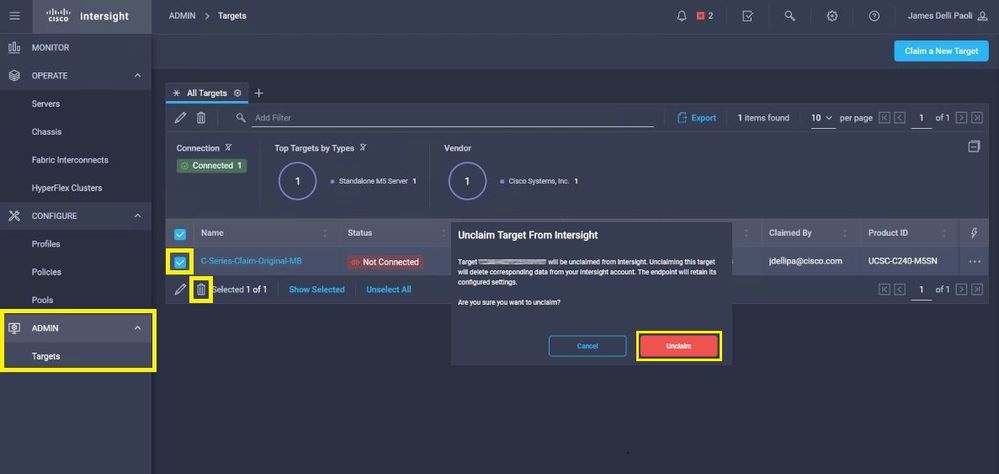

Passaggio 1.1. Passare alla Admin > Targets. casella Selezionare la destinazione o le destinazioni da sostituire e non richiedere e fare clic sulla Trash Can Icon > Unclaim , come mostrato nell'immagine.

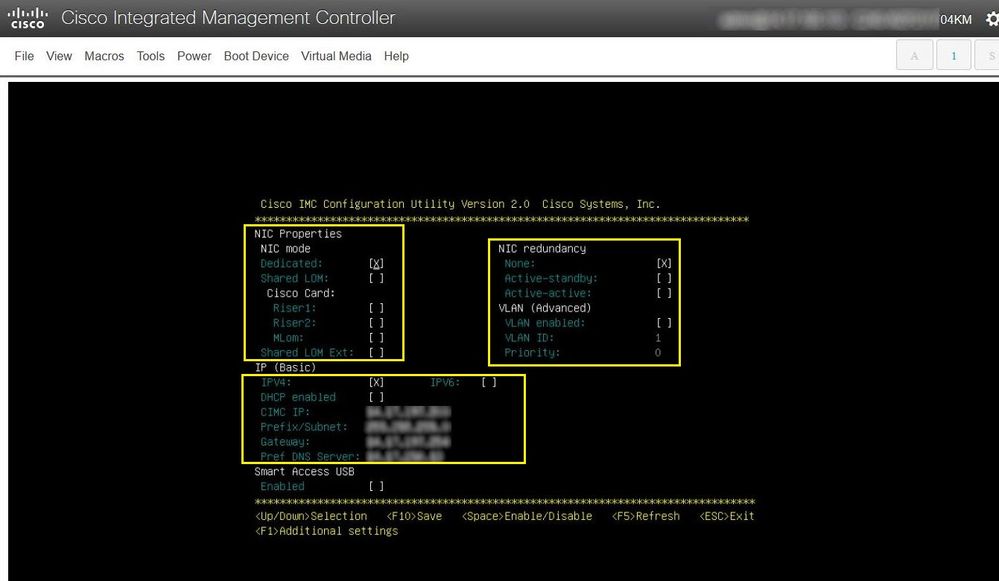

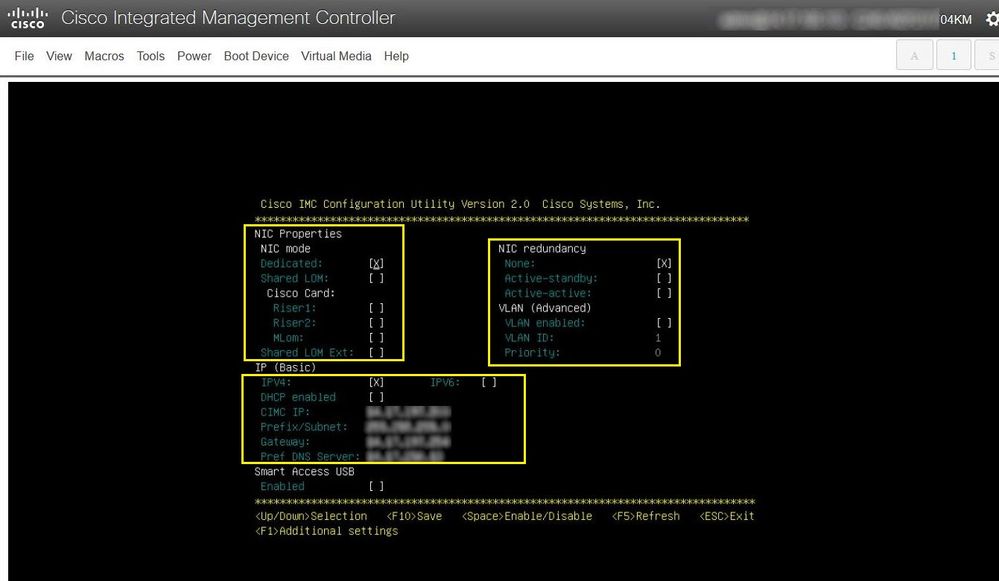

Passaggio 2. Collegare un KVM (Keyboard Video Monitor) al server appena sostituito (ignorare questo passaggio se CIMC è già stato configurato). Nella schermata iniziale di Cisco all'avvio, selezionare questa opzione F8 per configurare CIMC. Configurare il cavo appropriato Network Interface Card (NIC) Properties per l'ambiente in uso e premere F10 per Save. inserire i cavi fisici nel server e nei relativi dispositivi collegati in base ai cavi NIC Properties utilizzati per la gestione.

Nota: il punto 2 illustra e descrive un'installazione locale di CIMC con KVM collegato direttamente a un C240-M5. L'installazione iniziale di CIMC può anche essere eseguita in remoto con DHCP. Consultare la Guida all'installazione appropriata per il proprio modello di server e scegliere la configurazione CIMC iniziale più adatta alle proprie esigenze.

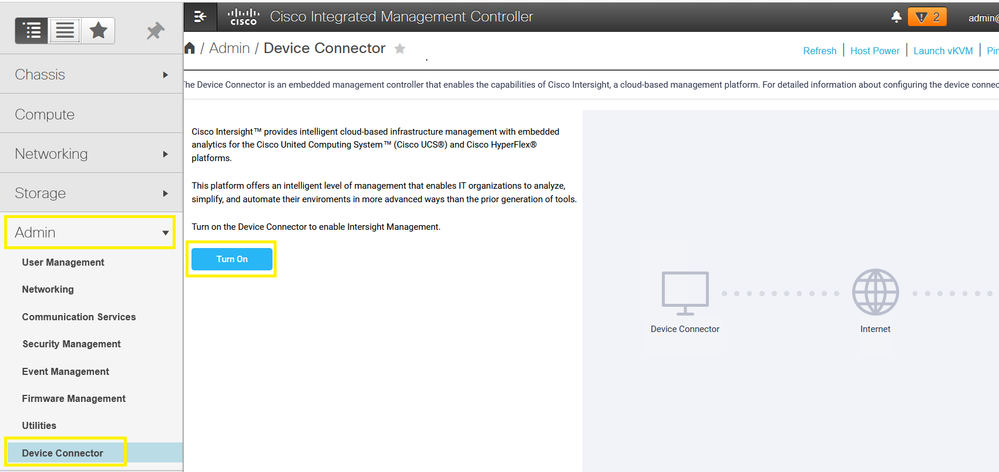

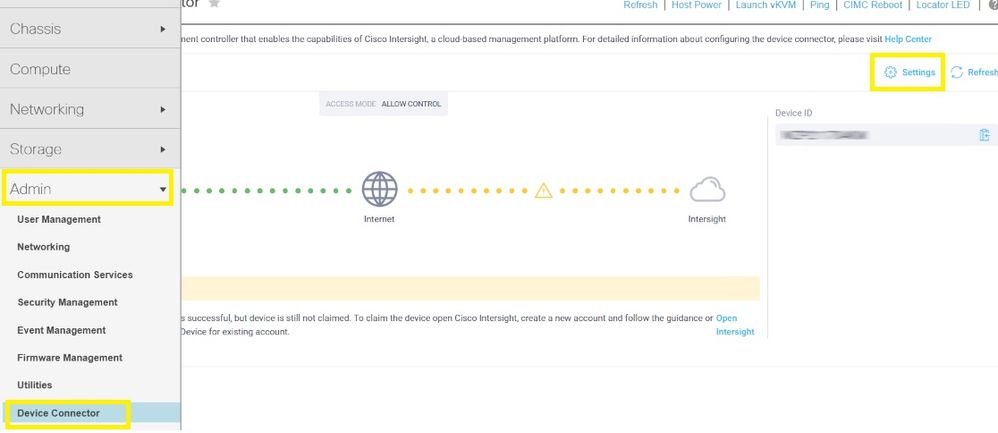

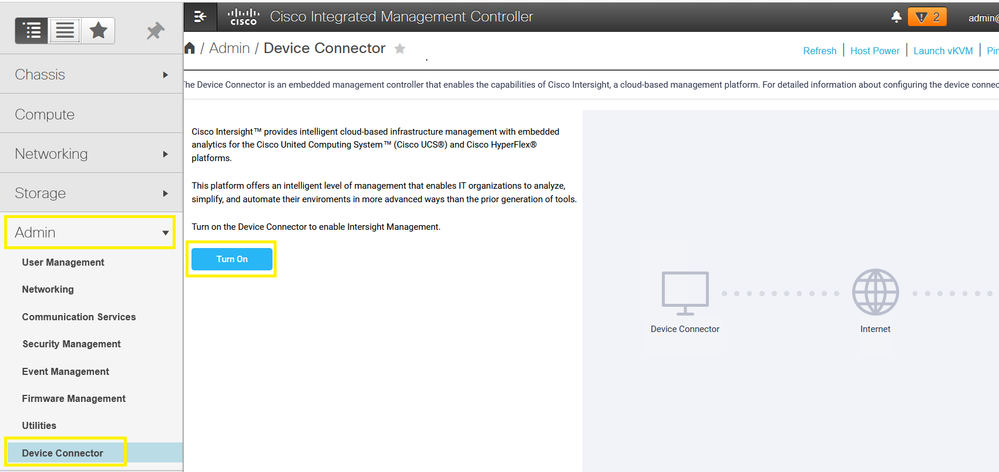

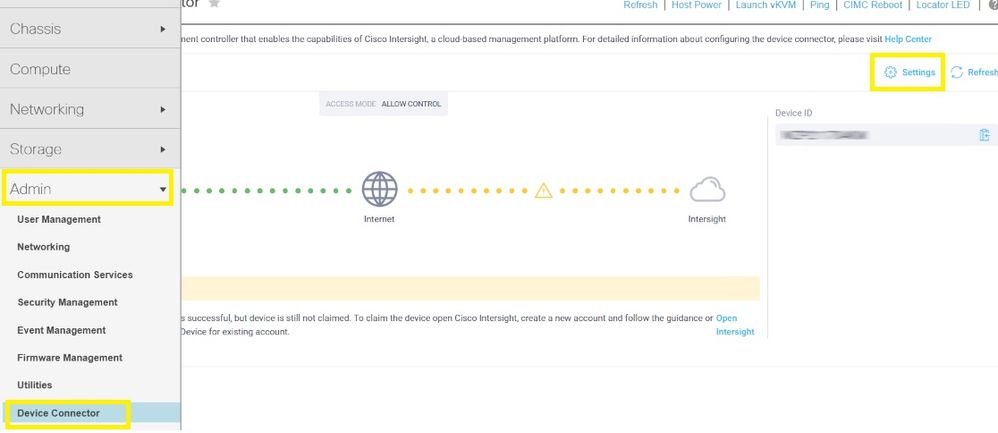

Passaggio 3. Avviare l'interfaccia grafica dell'utente (GUI) CIMC e passare a Admin > Device Connector. Se Device Connector è disabilitato, scegliere Turn On. Dopo aver abilitato e selezionare Settings.

Suggerimento: nell'interfaccia GUI di CIMC, individuare Chassis > Summary e confrontare Firmware Version i requisiti firmware minimi che Cisco Intersight deve soddisfare. Utilizzare questo collegamento per verificare i requisiti minimi per il modello di server specifico: Sistemi supportati da Intersight. Se il firmware non soddisfa i requisiti minimi per la richiesta, eseguire un'utility di aggiornamento dell'host (HUU) sul server, vedere qui: Processo dell'utility di aggiornamento dell'host Cisco.

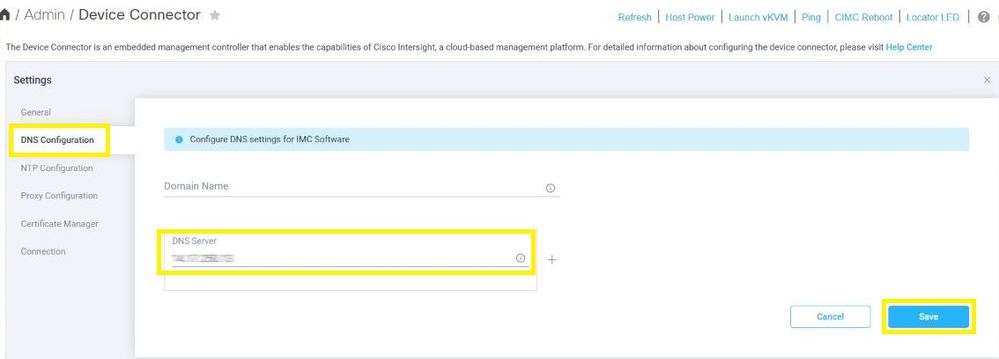

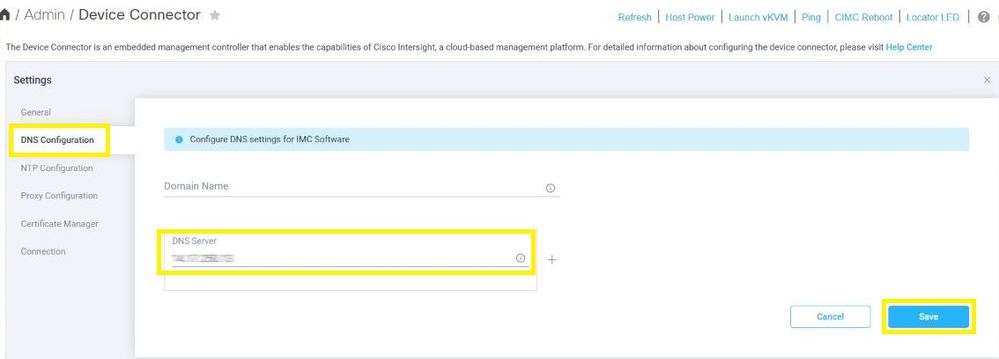

Passaggio 3.1. Individuare Admin > Device Connector > Settings > DNS Configuration e configurare il file appropriato DNS Server e selezionare Save come mostrato nell'immagine.

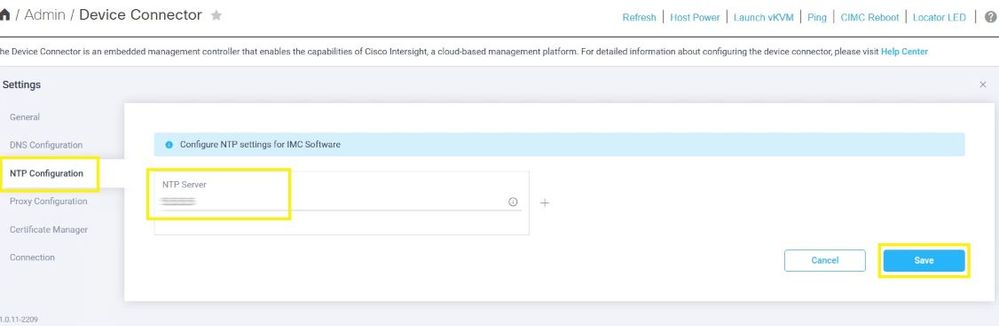

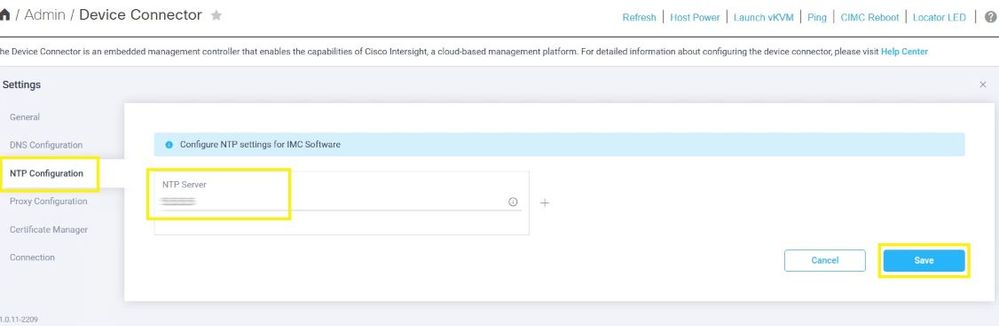

Passaggio 3.2. Passare alla sezione Admin > Device Connector > Settings > NTP Configuration. Configurazione dell'NTP Serverindirizzo per l'ambiente e selezionare Save come mostrato nell'immagine.

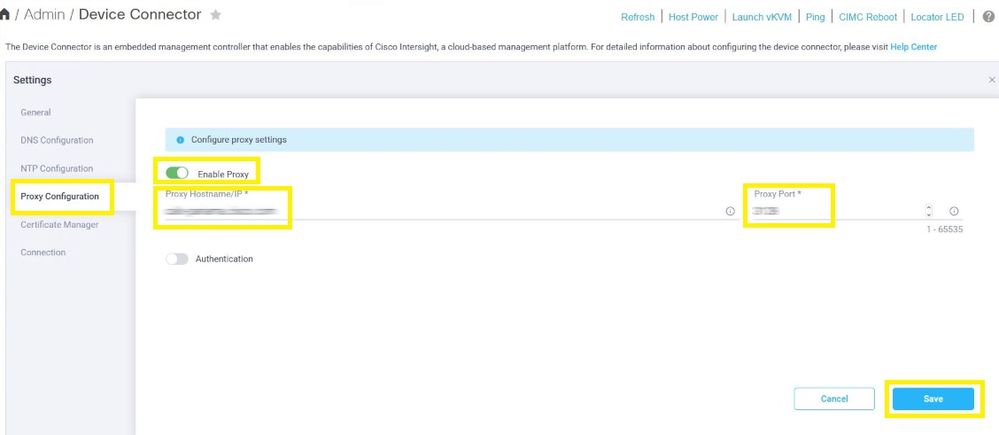

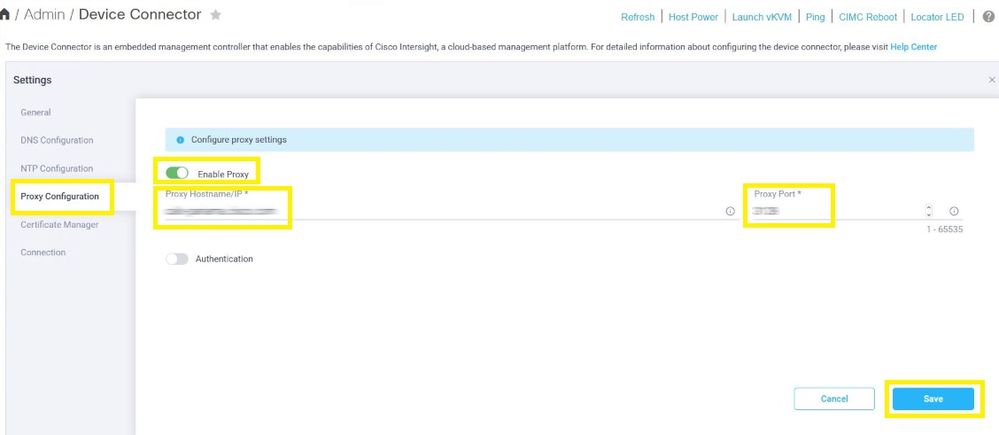

Passaggio 3.3. Facoltativamente, configurare un proxy se necessario per raggiungere Cisco Intersight. Passare alla sezione Admin > Device Connector > Settings > Proxy Configuration > Enable Proxy. Configurazione di Proxy Hostname/IP e Proxy Port e selezionare Save.

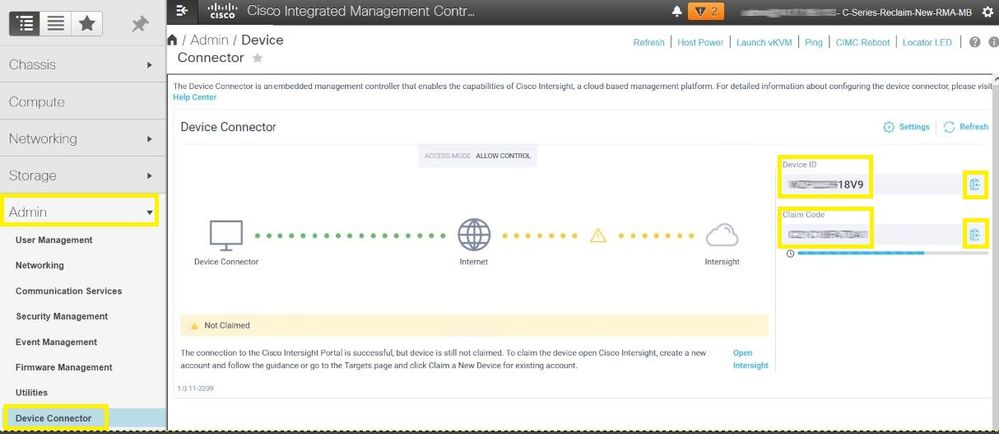

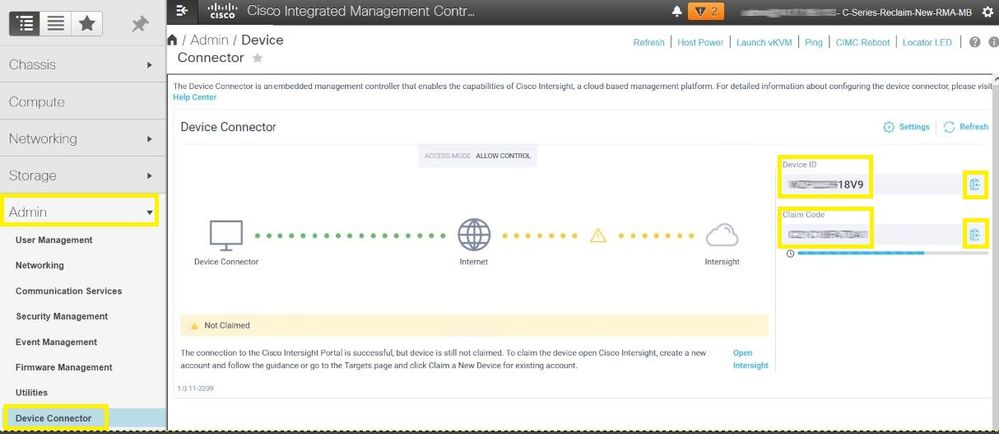

Passaggio 4. Selezionare Admin > Device Connector e copiare i file Device ID e Claim Code. Copiarli in un blocco note o in un file di testo per utilizzarli successivamente.

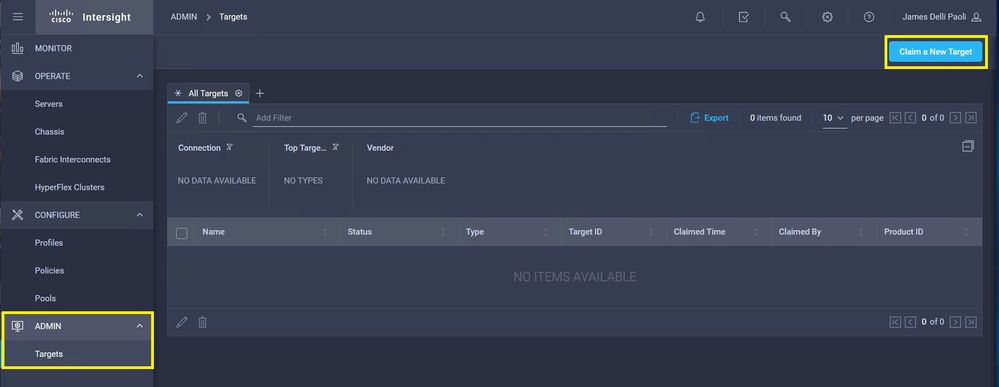

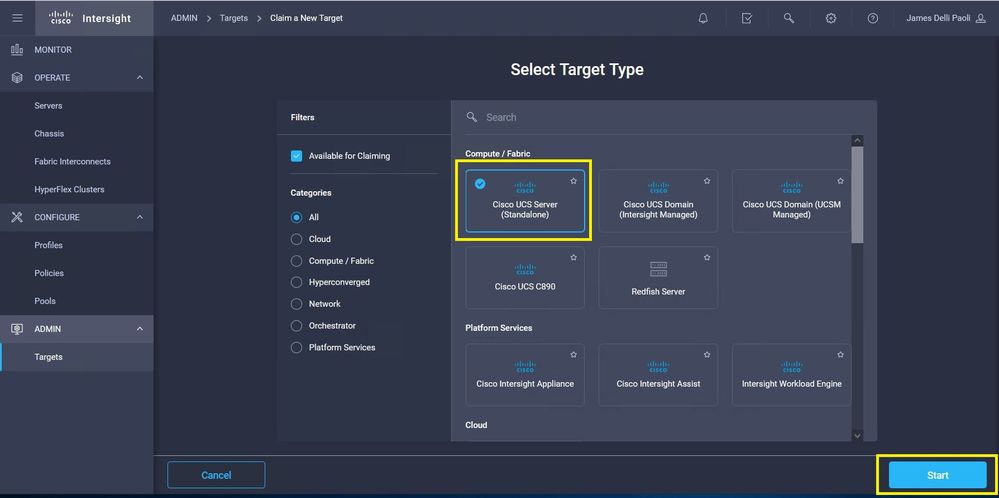

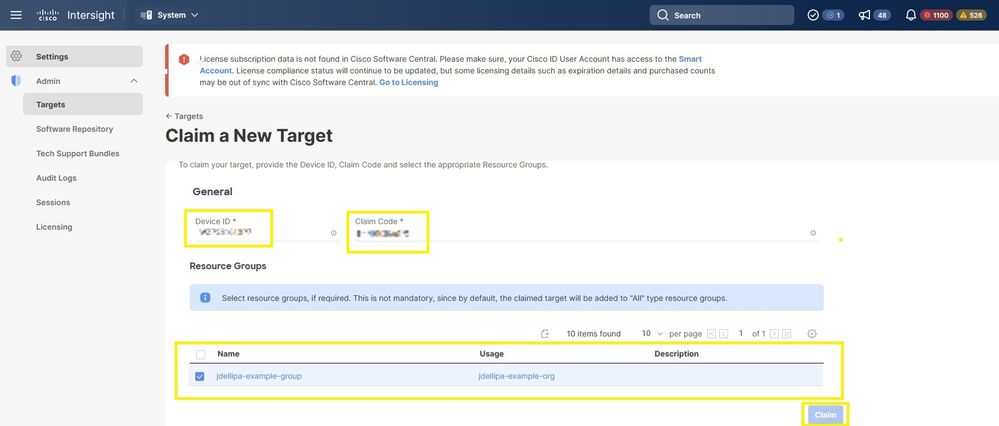

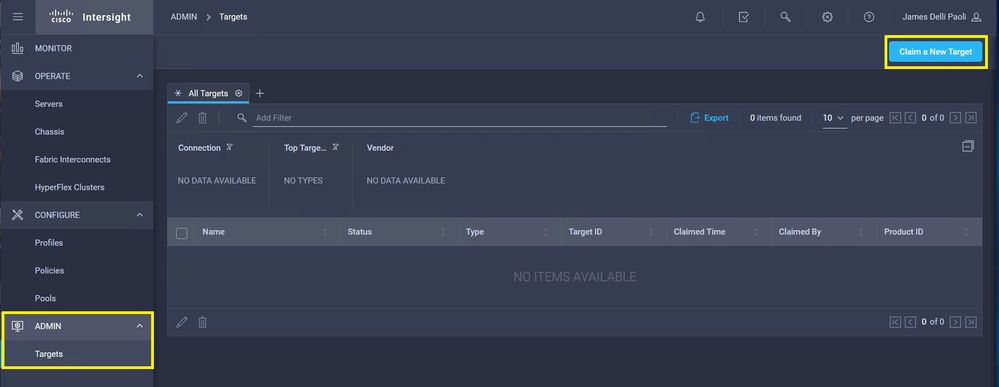

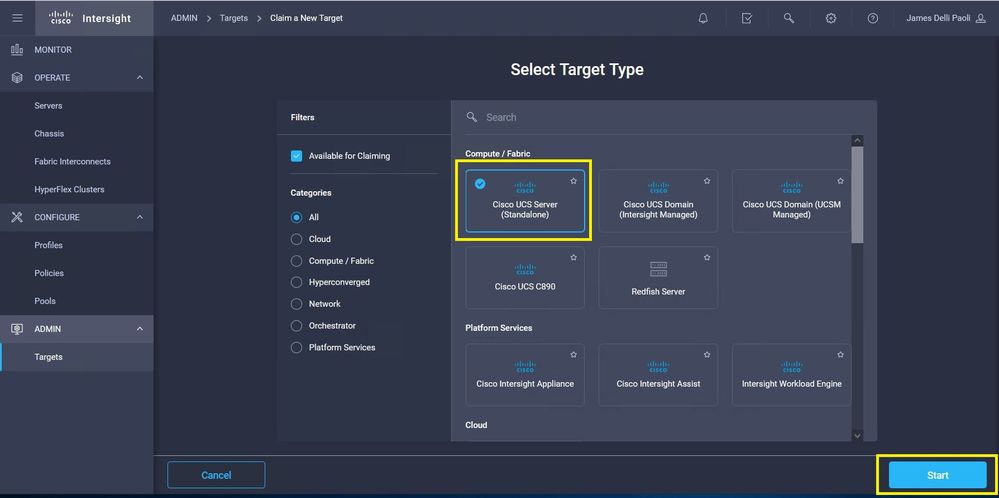

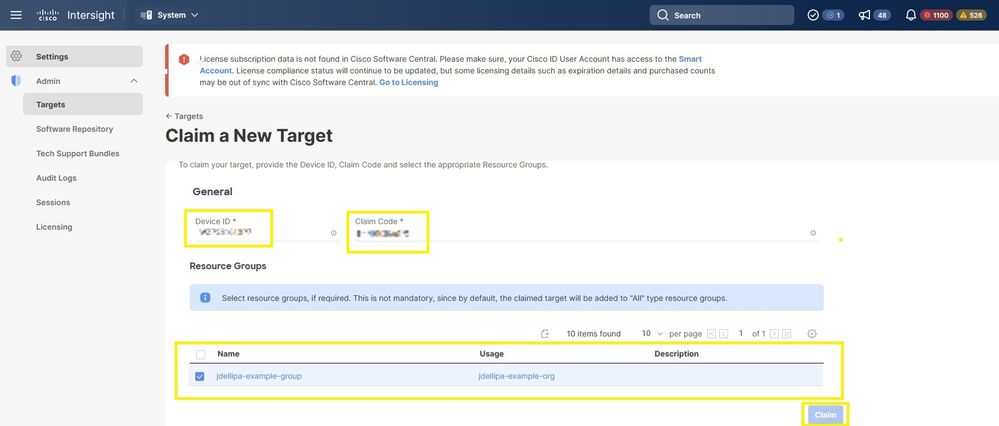

Passaggio 5. Avviare Cisco Intersight e selezionare Admin > Targets > Claim a New Target > Cisco UCS Server (Standalone) > Start. Enter the Device ID e Claim Code che è stato copiato dall'interfaccia utente di CIMC, selezionare le opzioni Resource Groups applicabili e scegliere Claim.

Nota: i gruppi di risorse non sono obbligatori. Per impostazione predefinita, gli oggetti dichiarati verranno raggruppati nel gruppo Tutte le risorse. Se il server sostituito non faceva in precedenza parte di alcun gruppo di risorse, ignorare la selezione e scegliere Attestazione.

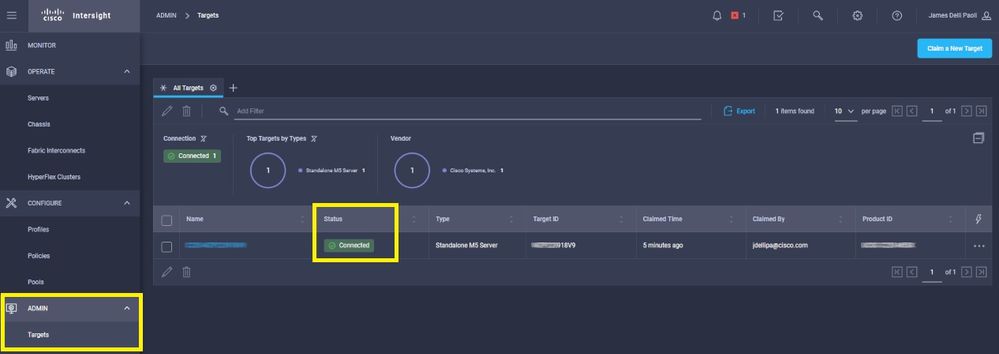

Passaggio 6. Passa a Admin > Targets. Una richiesta di rimborso riuscita visualizza il Status > Connected, come mostrato in questa immagine.

Verifica di base per i problemi relativi alle attestazioni dei dispositivi

Nota: per un elenco completo delle condizioni di errore e delle correzioni, fare riferimento a questo collegamento: Condizioni di errore di Device Connector e Fasi di correzione.

| Descrizioni dello stato della connessione a Device Connector |

Spiegazioni sullo stato della connessione del connettore del dispositivo |

Possibili rimedi |

| Richiesto |

La connessione alla piattaforma Cisco Intersight è riuscita e la connessione è stata richiesta. |

N/D |

| Non richiesto |

La connessione alla piattaforma Cisco Intersight è riuscita, ma non è ancora possibile richiedere l'endpoint. |

È possibile richiedere una connessione non richiesta tramite Cisco Intersight. |

| Disattivato a livello amministrativo |

Indica che Intersight Management/Device Connector è stato disabilitato sull'endpoint. |

Abilitare Device Connector sull'endpoint. |

| Configurazione errata di DNS |

Il DNS non è stato configurato correttamente in CIMC o non è stato configurato affatto. |

Indica che nessuno dei server dei nomi DNS configurati nel sistema è raggiungibile. Verificare di aver immesso indirizzi IP validi per i server dei nomi DNS. |

| Errore di risoluzione DNS Intersight |

Il DNS è configurato ma non è in grado di risolvere il nome DNS di Intersight. |

Selezionare questo collegamento per verificare se Intersight è in manutenzione: Intersight Status. Se Intersight è operativo, è probabile che il nome DNS del servizio Intersight non venga risolto. |

| Errore di rete della connessione UCS |

Indica le configurazioni di rete non valide. |

Verifica e conferma: l'MTU è corretta da end-to-end, le porte 443 e 80 sono consentite, il firewall consente tutti gli IP fisici e virtuali, il DNS e il NTP sono configurati sull'endpoint. |

| Errore di convalida del certificato |

L'endpoint rifiuta di stabilire una connessione con la piattaforma Cisco Intersight perché il certificato presentato dalla piattaforma Cisco Intersight non è valido. |

Certificato scaduto o non ancora valido: verificare che il protocollo NTP sia configurato correttamente e che l'ora del dispositivo sia sincronizzata con l'ora universale coordinata. Verificare che DNS sia configurato correttamente. Se è in uso un proxy Web trasparente, verificare che il certificato non sia scaduto. Il nome del certificato presentato dal server Web non corrisponde al nome DNS del servizio Intersight. Verificare che DNS sia configurato correttamente. Contattare l'amministratore del proxy Web per verificare che il proxy Web trasparente sia configurato correttamente. In particolare, il nome del certificato presentato dal proxy Web deve corrispondere al nome DNS del servizio Intersight (svc.intersight.com). Il certificato è stato emesso da un'Autorità di certificazione (CA) non attendibile: verificare che il DNS sia configurato correttamente. Contattare l'amministratore Web o infosec per verificare che il proxy Web trasparente sia configurato correttamente. In particolare, il nome del certificato presentato dal proxy Web deve corrispondere al nome DNS del servizio Intersight. |

Requisiti generali di connettività di rete di Cisco Intersight

- Una connessione di rete alla piattaforma Intersight viene stabilita dal connettore dispositivo nell'endpoint

- Verificare se tra la destinazione gestita e Intersight è stato introdotto un firewall o se le regole per un firewall corrente sono state modificate. Ciò potrebbe causare problemi di connessione end-to-end tra l'endpoint e Cisco Intersight. Se le regole vengono modificate, verificare che le regole modificate consentano il traffico attraverso il firewall.

- Se si utilizza un proxy HTTP per instradare il traffico fuori dalla sede e sono state apportate modifiche alla configurazione del server proxy HTTP, assicurarsi di modificare la configurazione del connettore del dispositivo in modo che rifletta le modifiche. Questa operazione è necessaria perché Intersight non rileva automaticamente i server proxy HTTP.

- Configurare DNS e risolvere il nome DNS. Il connettore dispositivo deve essere in grado di inviare richieste DNS a un server DNS e di risolvere i record DNS. Device Connector deve essere in grado di risolvere svc.intersight.com in un indirizzo IP.

- Configurare NTP e verificare che l'ora del dispositivo sia sincronizzata correttamente con un server di riferimento orario.

Nota: per un elenco completo dei requisiti di connettività di Intersight, fare riferimento ai requisiti di connettività di Intersight Network.

Informazioni correlate

Feedback

Feedback