Exemple de configuration d'un serveur EAP local dans un réseau sans fil unifié Cisco

Table des matières

Introduction

Ce document décrit la configuration d'un serveur local Extensible Authentication Protocol (EAP) dans un contrôleur de réseau local sans fil de Cisco (WLC) pour l'authentification des utilisateurs sans fil.

L'authentification EAP locale est une méthode qui permet d'authentifier localement des utilisateurs et des clients sans fil. Il est conçu pour être utilisé dans les bureaux distants qui souhaitent maintenir la connectivité avec les clients sans fil lorsque le système principal est perturbé ou que le serveur d'authentification externe tombe en panne. Lorsque vous activez le protocole EAP local, le contrôleur sert de serveur d'authentification et de base de données d'utilisateurs locaux, ce qui supprime la dépendance vis-à-vis d'un serveur d'authentification externe. Le protocole EAP local récupère les informations d'identification de l'utilisateur à partir de la base de données locale des utilisateurs ou de la base de données principale LDAP (Lightweight Directory Access Protocol) pour authentifier les utilisateurs. Le protocole EAP local prend en charge les authentifications LEAP (Lightweight EAP), EAP-Flexible Authentication via Secure Tunneling (EAP-FAST) et EAP-TLS (Transport Layer Security) entre le contrôleur et les clients sans fil.

Notez que le serveur EAP local n'est pas disponible s'il y a une configuration de serveur RADIUS externe globale dans le WLC. Toutes les demandes d'authentification sont transmises au serveur RADIUS externe global jusqu'à ce que le serveur EAP local soit disponible. Si le WLC perd la connectivité au serveur RADIUS externe, le serveur EAP local devient actif. S'il n'y a pas de configuration de serveur RADIUS globale, le serveur EAP local devient immédiatement actif. Le serveur EAP local ne peut pas être utilisé pour authentifier les clients, qui sont connectés à d'autres WLC. En d'autres termes, un WLC ne peut pas transférer sa requête EAP à un autre WLC pour l'authentification. Chaque WLC doit avoir son propre serveur EAP local et sa propre base de données.

Remarque : utilisez ces commandes afin d'empêcher WLC d'envoyer des requêtes à un serveur RADIUS externe .

config wlan disable

config wlan radius_server auth disable

config wlan enable

Le serveur EAP local prend en charge ces protocoles dans la version logicielle 4.1.171.0 et ultérieure :

-

BOND

-

EAP-FAST (nom d'utilisateur/mot de passe et certificats)

-

EAP-TLS

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

-

Connaissance de la configuration des WLC et des points d'accès légers (LAP) pour un fonctionnement de base

-

Connaissance du protocole LWAPP (Lightweight Access Point Protocol) et des méthodes de sécurité sans fil

-

Connaissance de base de l’authentification EAP locale.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Windows XP avec carte CB21AG et Cisco Secure Services Client version 4.05

-

Contrôleur LAN sans fil Cisco 4400 4.1.171.0

-

Autorité de certification Microsoft sur le serveur Windows 2000

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configuration du protocole EAP local sur le contrôleur LAN sans fil Cisco

Ce document suppose que la configuration de base du WLC est déjà terminée.

Configuration EAP locale

Complétez ces étapes afin de configurer l'EAP local :

-

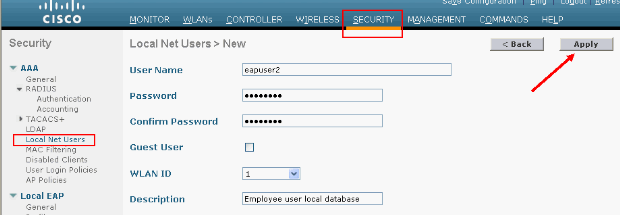

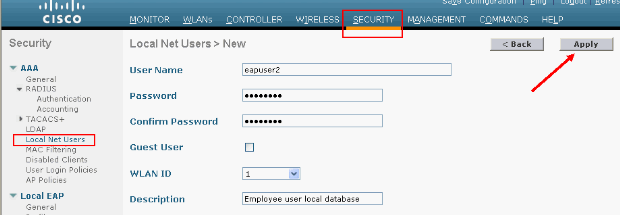

Ajouter un utilisateur réseau local :

Dans l'interface graphique utilisateur, choisissez Security > Local Net Users > New, entrez le nom d'utilisateur, le mot de passe, l'utilisateur invité, l'ID WLAN et la description, puis cliquez sur Apply.

À partir de l'interface de ligne de commande, vous pouvez utiliser la commande config netuser add <username> <password> <WLAN id> <description> :

Remarque : cette commande a été réduite à une deuxième ligne pour des raisons spatiales.

(Cisco Controller) >config netuser add eapuser2 cisco123 1 Employee user local database -

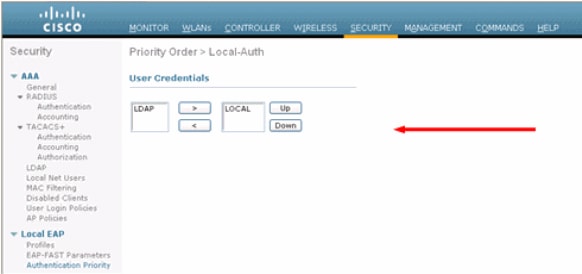

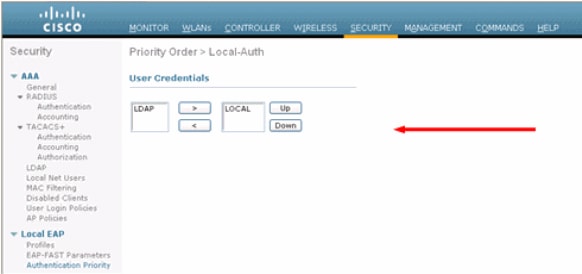

Spécifiez l'ordre de récupération des identifiants utilisateur.

Dans l'interface graphique utilisateur, choisissez Security > Local EAP > Authentication Priority. Ensuite, sélectionnez LDAP, cliquez sur le bouton "<" et cliquez sur Apply. Les informations d'identification de l'utilisateur sont ainsi placées dans la base de données locale.

À partir de la CLI :

(Cisco Controller) >config local-auth user-credentials local

-

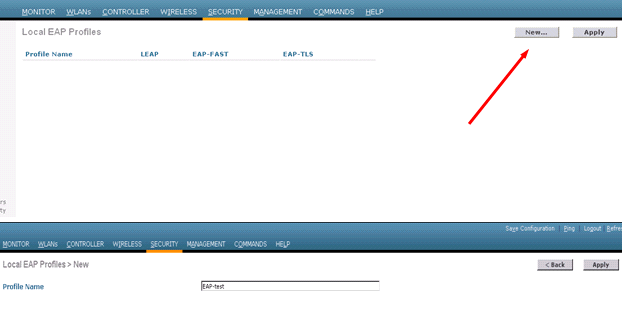

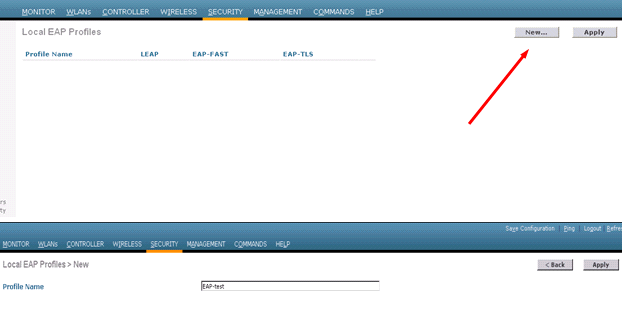

Ajouter un profil EAP :

Pour ce faire à partir de l'interface graphique utilisateur, choisissez Security > Local EAP > Profiles et cliquez sur New. Lorsque la nouvelle fenêtre apparaît, tapez le nom du profil et cliquez sur Apply.

Vous pouvez également effectuer cette opération à l'aide de la commande CLI config local-auth eap-profile add <nom-profil>. Dans notre exemple, le nom du profil est EAP-test.

(Cisco Controller) >config local-auth eap-profile add EAP-test -

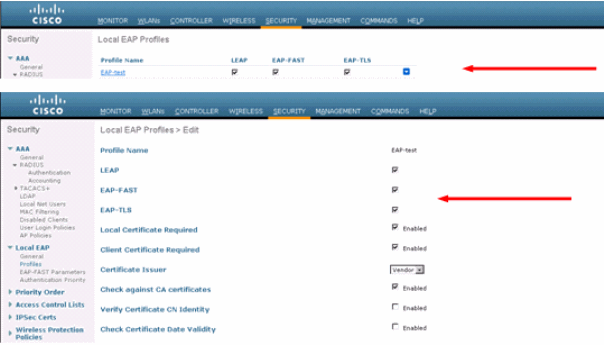

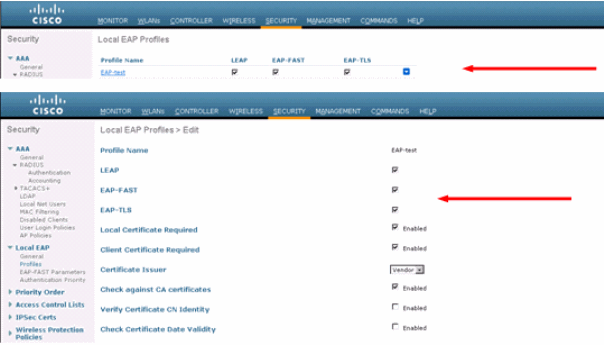

Ajoutez une méthode au profil EAP.

Dans l'interface graphique, choisissez Security > Local EAP > Profiles et cliquez sur le nom du profil pour lequel vous voulez ajouter les méthodes d'authentification. Cet exemple utilise LEAP, EAP-FAST et EAP-TLS. Cliquez sur Apply afin de définir les méthodes.

Vous pouvez également utiliser la commande CLI config local-auth eap-profile method add <nom-méthode> <nom-profil> . Dans notre exemple de configuration, nous ajoutons trois méthodes au profil EAP-test. Les méthodes sont LEAP, EAP-FAST et EAP-TLS, dont les noms de méthode sont leap, fast et tls respectivement. Ce résultat montre les commandes de configuration CLI :

(Cisco Controller) >config local-auth eap-profile method add leap EAP-test (Cisco Controller) >config local-auth eap-profile method add fast EAP-test (Cisco Controller) >config local-auth eap-profile method add tls EAP-test

-

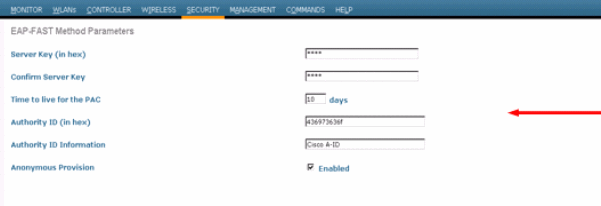

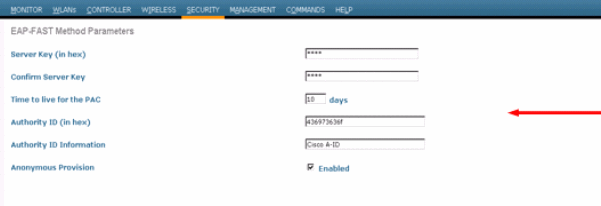

Configurez les paramètres de la méthode EAP. Cette option est uniquement utilisée pour EAP-FAST. Les paramètres à configurer sont les suivants :

-

Server Key (server-key) : clé de serveur permettant de chiffrer/déchiffrer les PAC (Protected Access Credentials) (au format hexadécimal).

-

Time to Live for PAC (pac-ttl) : définit la durée de vie du PAC.

-

Authority ID (authority-id) : définit l'identifiant de l'autorité.

-

Annonymous Provision (anon-provn) : configure si la provision anonyme est autorisée. Ceci est activé par défaut.

Pour la configuration via l'interface graphique utilisateur, choisissez Security > Local EAP > EAP-FAST Parameters et entrez la clé du serveur, Time to live pour les valeurs PAC, authority ID (en hexadécimal) et Authority ID Information.

Voici les commandes de configuration CLI à utiliser afin de définir ces paramètres pour EAP-FAST :

(Cisco Controller) >config local-auth method fast server-key 12345678 (Cisco Controller) >config local-auth method fast authority-id 43697369f1 CiscoA-ID (Cisco Controller) >config local-auth method fast pac-ttl 10

-

-

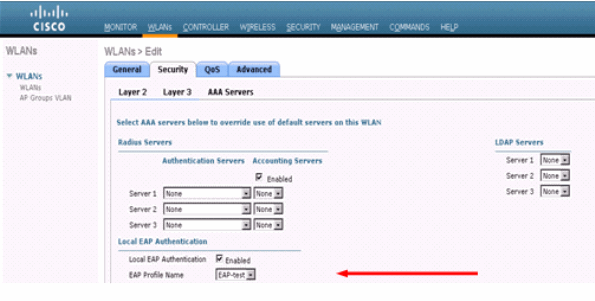

Activer l'authentification locale par WLAN :

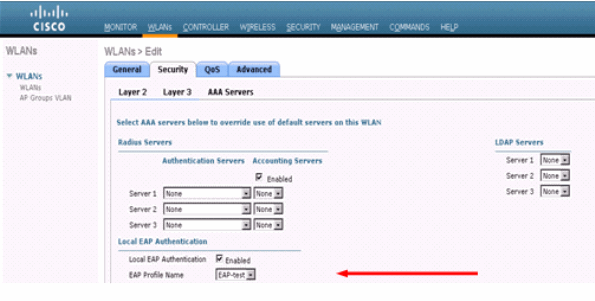

Dans l'interface graphique utilisateur, choisissez WLANs dans le menu supérieur et sélectionnez le WLAN pour lequel vous voulez configurer l'authentification locale. Une nouvelle fenêtre s'affiche. Cliquez sur les onglets Security > AAA. Cochez la case Local EAP authentication et sélectionnez le bon nom de profil EAP dans le menu déroulant comme le montre cet exemple :

Vous pouvez également émettre la commande de configuration CLI config wlan local-auth enable <profile-name> <wlan-id> comme indiqué ici :

(Cisco Controller) >config wlan local-auth enable EAP-test 1

-

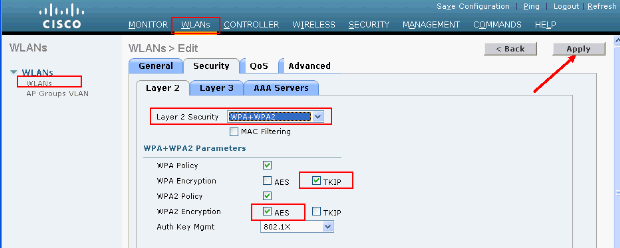

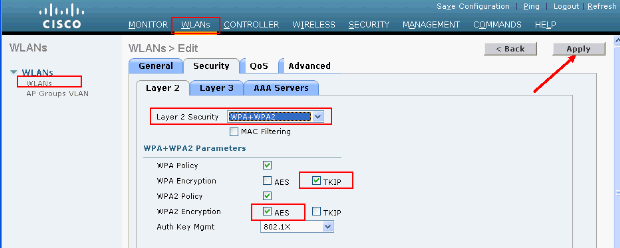

Définissez les paramètres de sécurité de couche 2.

Dans l'interface GUI, dans la fenêtre WLAN Edit, accédez aux onglets Security > Layer 2 et choisissez WPA+WPA2 dans le menu déroulant Layer 2 Security. Dans la section WPA+WPA2 Parameters, définissez le cryptage WPA sur TKIP et le cryptage WPA2 sur AES. Cliquez ensuite sur Apply.

À partir de l'interface de ligne de commande, utilisez ces commandes :

(Cisco Controller) >config wlan security wpa enable 1 (Cisco Controller) >config wlan security wpa wpa1 ciphers tkip enable 1 (Cisco Controller) >config wlan security wpa wpa2 ciphers aes enable 1

-

Vérifier la configuration:

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. Undefined Configured EAP profiles: Name ........................................ EAP-test Certificate issuer ........................ cisco Peer verification options: Check against CA certificates ........... Enabled Verify certificate CN identity .......... Disabled Check certificate date validity ......... Enabled EAP-FAST configuration: Local certificate required .............. No Client certificate required ............. No Enabled methods ........................... leap fast tls Configured on WLANs ....................... 1 EAP Method configuration: EAP-FAST: --More-- or (q)uit Server key ................................ <hidden> TTL for the PAC ........................... 10 Anonymous provision allowed ............... Yes Authority ID .............................. 43697369f10000000000000000000 Authority Information ..................... CiscoA-IDVous pouvez voir des paramètres spécifiques de wlan 1 avec la commande show wlan <wlan id> :

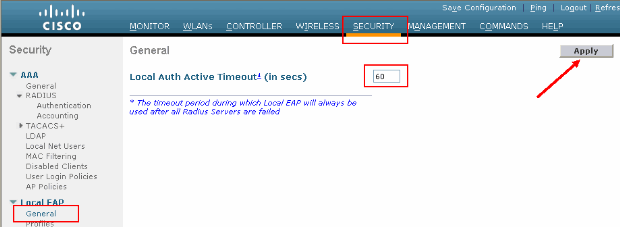

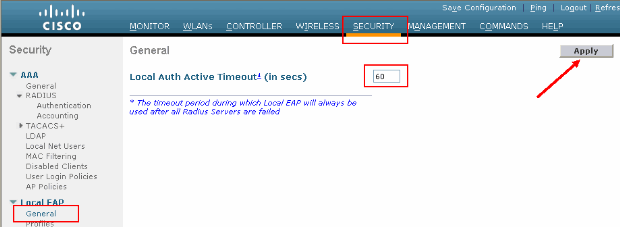

(Cisco Controller) >show wlan 1 WLAN Identifier.................................. 1 Profile Name..................................... austinlab Network Name (SSID).............................. austinlab Status........................................... Disabled MAC Filtering.................................... Disabled Broadcast SSID................................... Enabled AAA Policy Override.............................. Disabled Number of Active Clients......................... 0 Exclusionlist Timeout............................ 60 seconds Session Timeout.................................. 1800 seconds Interface........................................ management WLAN ACL......................................... unconfigured DHCP Server...................................... Default DHCP Address Assignment Required................. Disabled Quality of Service............................... Silver (best effort) WMM.............................................. Disabled CCX - AironetIe Support.......................... Enabled CCX - Gratuitous ProbeResponse (GPR)............. Disabled Dot11-Phone Mode (7920).......................... Disabled Wired Protocol................................... None --More-- or (q)uit IPv6 Support..................................... Disabled Radio Policy..................................... All Local EAP Authentication......................... Enabled (Profile 'EAP-test') Security 802.11 Authentication:........................ Open System Static WEP Keys............................... Disabled 802.1X........................................ Disabled Wi-Fi Protected Access (WPA/WPA2)............. Enabled WPA (SSN IE)............................... Enabled TKIP Cipher............................. Enabled AES Cipher.............................. Disabled WPA2 (RSN IE).............................. Enabled TKIP Cipher............................. Disabled AES Cipher.............................. Enabled Auth Key Management 802.1x.................................. Enabled PSK..................................... Disabled CCKM.................................... Disabled CKIP ......................................... Disabled IP Security................................... Disabled IP Security Passthru.......................... Disabled Web Based Authentication...................... Disabled --More-- or (q)uit Web-Passthrough............................... Disabled Conditional Web Redirect...................... Disabled Auto Anchor................................... Disabled Cranite Passthru.............................. Disabled Fortress Passthru............................. Disabled H-REAP Local Switching........................ Disabled Infrastructure MFP protection................. Enabled (Global Infrastructure MFP Disabled) Client MFP.................................... Optional Tkip MIC Countermeasure Hold-down Timer....... 60 Mobility Anchor List WLAN ID IP Address StatusD'autres paramètres d'authentification locale peuvent être configurés, en particulier le délai d'expiration actif. Ce minuteur configure la période pendant laquelle le protocole EAP local est utilisé après la défaillance de tous les serveurs RADIUS.

Dans l'interface utilisateur graphique, choisissez Security > Local EAP > General et définissez la valeur de temps. Cliquez ensuite sur Apply.

À partir de l'interface de ligne de commande, exécutez ces commandes :

(Cisco Controller) >config local-auth active-timeout ? <1 to 3600> Enter the timeout period for the Local EAP to remain active, in seconds. (Cisco Controller) >config local-auth active-timeout 60

Vous pouvez vérifier la valeur à laquelle ce minuteur est configuré lorsque vous émettez la commande show local-auth config.

(Cisco Controller) >show local-auth config User credentials database search order: Primary ..................................... Local DB Timer: Active timeout .............................. 60 Configured EAP profiles: Name ........................................ EAP-test ... Skip -

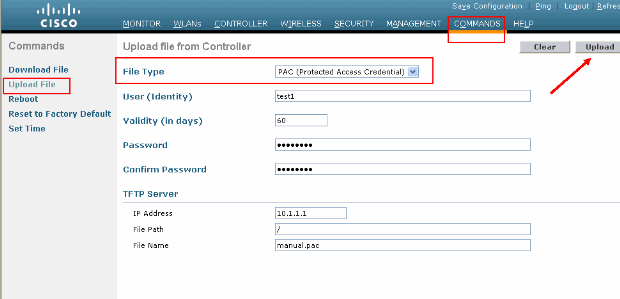

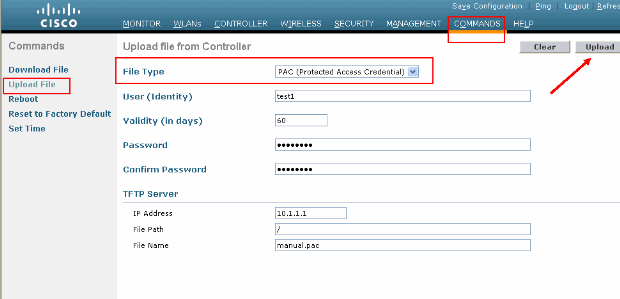

Si vous devez générer et charger le PAC manuel, vous pouvez utiliser l'interface utilisateur graphique ou l'interface de ligne de commande.

Dans l'interface graphique utilisateur, sélectionnez COMMANDS dans le menu supérieur et choisissez Upload File dans la liste à droite. Sélectionnez PAC (Protected Access Credential) dans le menu déroulant Type de fichier. Entrez tous les paramètres et cliquez sur Upload.

À partir de l'interface de ligne de commande, entrez ces commandes :

(Cisco Controller) >transfer upload datatype pac (Cisco Controller) >transfer upload pac ? username Enter the user (identity) of the PAC (Cisco Controller) >transfer upload pac test1 ? <validity> Enter the PAC validity period (days) (Cisco Controller) >transfer upload pac test1 60 ? <password> Enter a password to protect the PAC (Cisco Controller) >transfer upload pac test1 60 cisco123 (Cisco Controller) >transfer upload serverip 10.1.1.1 (Cisco Controller) >transfer upload filename manual.pac (Cisco Controller) >transfer upload start Mode............................................. TFTP TFTP Server IP................................... 10.1.1.1 TFTP Path........................................ / TFTP Filename.................................... manual.pac Data Type........................................ PAC PAC User......................................... test1 PAC Validity..................................... 60 days PAC Password..................................... cisco123 Are you sure you want to start? (y/N) y PAC transfer starting. File transfer operation completed successfully.

Autorité de certification Microsoft

Afin d'utiliser l'authentification EAP-FAST version 2 et EAP-TLS, le WLC et tous les périphériques clients doivent avoir un certificat valide et doivent également connaître le certificat public de l'autorité de certification.

Installation

Si Windows 2000 Server ne dispose pas déjà de services d'autorité de certification, vous devez l'installer.

Complétez ces étapes afin d'activer l'autorité de certification Microsoft sur un serveur Windows 2000 :

-

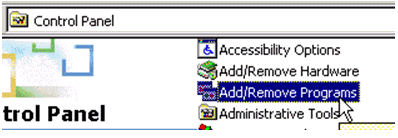

Dans le Panneau de configuration, sélectionnez Ajout/Suppression de programmes. :

-

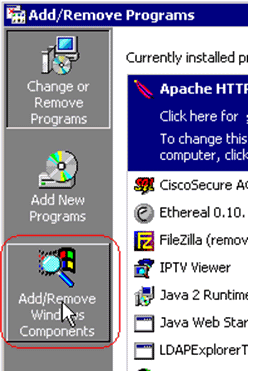

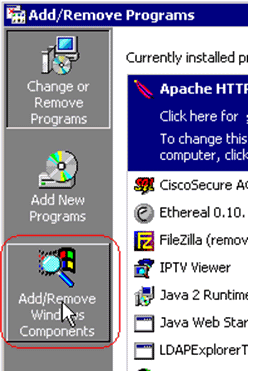

Sélectionnez Ajouter/Supprimer des composants Windows sur le côté gauche.

-

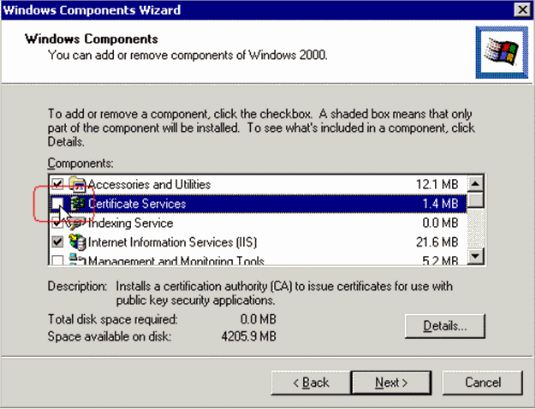

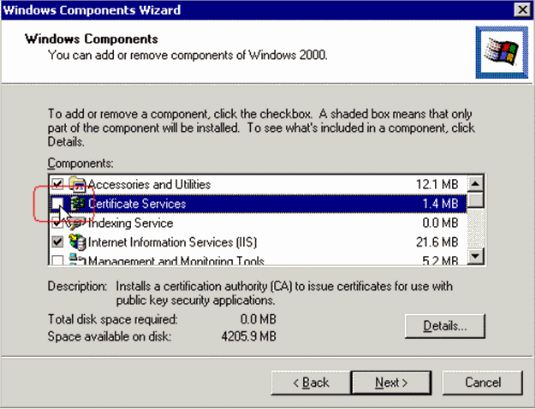

Vérifiez les services de certificats.

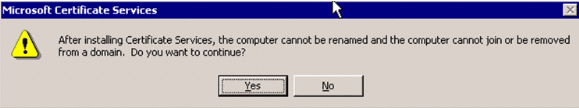

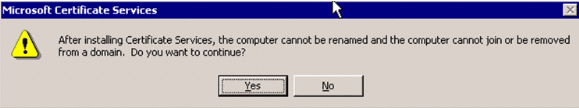

Vérifiez cet avertissement avant de continuer :

-

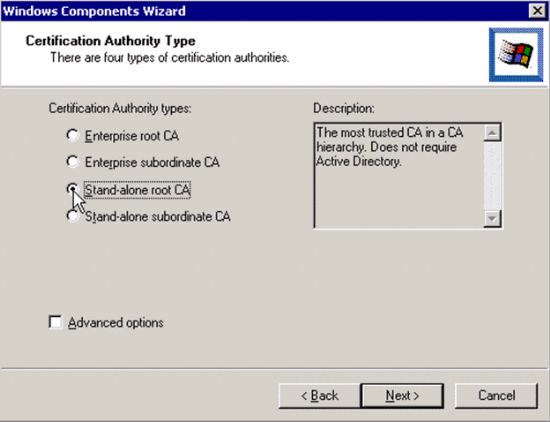

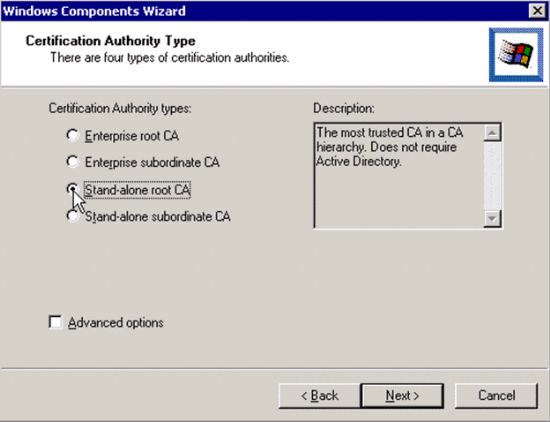

Sélectionnez le type d'autorité de certification que vous souhaitez installer. Afin de créer une autorité autonome simple, sélectionnez Autorité de certification racine autonome.

-

Saisissez les informations nécessaires sur l'autorité de certification. Ces informations créent un certificat auto-signé pour votre autorité de certification. Souvenez-vous du nom de l'autorité de certification que vous utilisez.

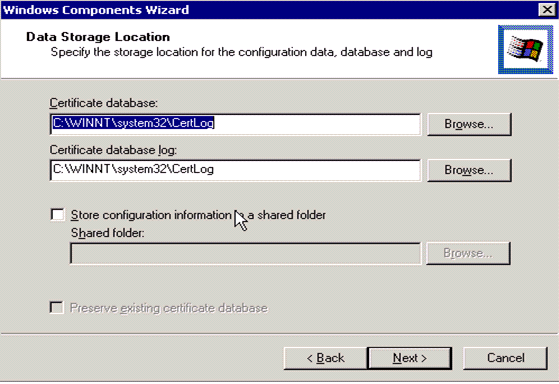

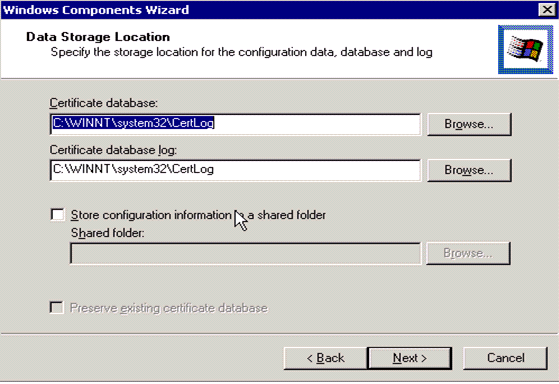

L'autorité de certification stocke les certificats dans une base de données. Cet exemple utilise la configuration par défaut proposée par Microsoft :

-

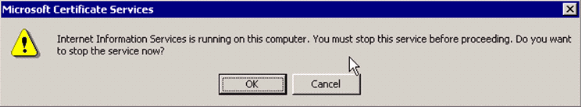

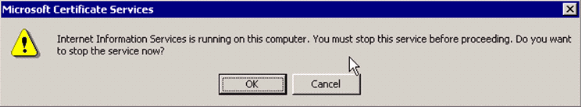

Les services de l'Autorité de certification Microsoft utilisent le serveur Web Microsoft IIS afin de créer et de gérer des certificats client et serveur. Il doit redémarrer le service IIS pour ceci :

Microsoft Windows 2000 Server installe désormais le nouveau service. Vous devez disposer du CD d'installation de Windows 2000 Server pour installer les nouveaux composants Windows.

L'autorité de certification est maintenant installée.

Installer le certificat dans le contrôleur LAN sans fil Cisco

Pour utiliser EAP-FAST version 2 et EAP-TLS sur le serveur EAP local d'un contrôleur LAN sans fil Cisco, procédez comme suit :

-

Installez le certificat du périphérique sur le contrôleur LAN sans fil.

-

Téléchargez un certificat CA de fournisseur sur le contrôleur LAN sans fil.

-

Configurez le contrôleur de réseau local sans fil pour utiliser EAP-TLS.

Notez que dans l'exemple illustré dans ce document, le serveur de contrôle d'accès (ACS) est installé sur le même hôte que Microsoft Active Directory et l'autorité de certification Microsoft, mais la configuration doit être identique si le serveur ACS se trouve sur un serveur différent.

Installation du certificat de périphérique sur le contrôleur LAN sans fil

Procédez comme suit :

-

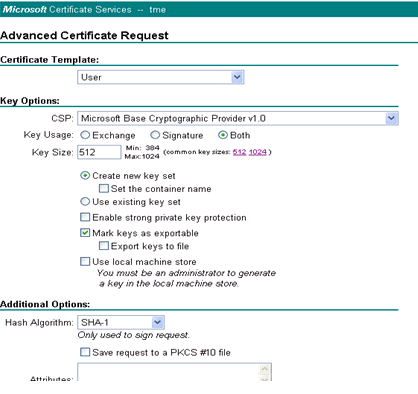

. Complétez ces étapes afin de générer le certificat à importer dans le WLC :

-

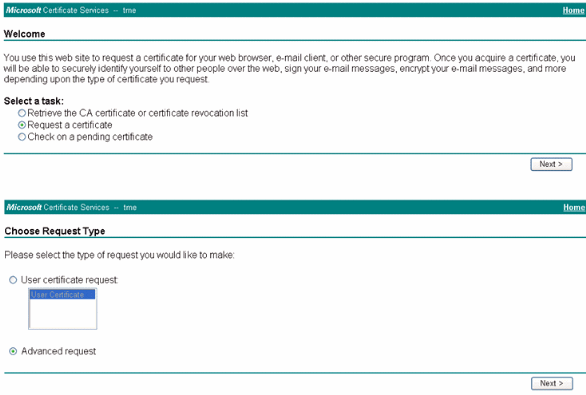

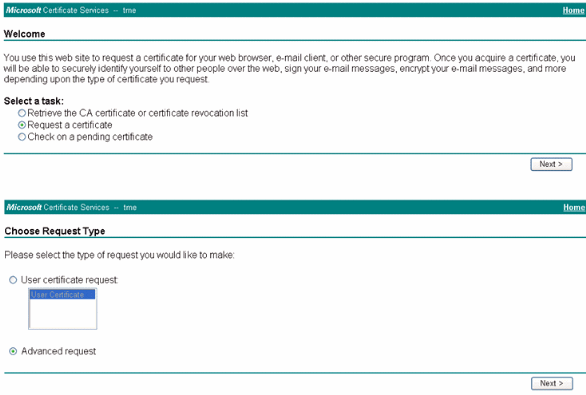

Accédez à http://<adresseIPserveur>/certsrv.

-

Choisissez Request a Certificate et cliquez sur Next.

-

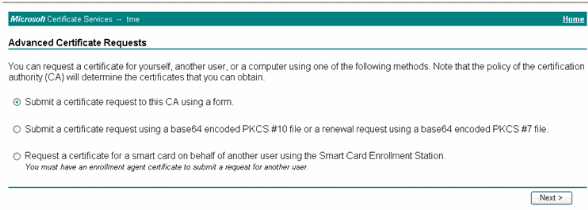

Choisissez Advanced Request et cliquez sur Next.

-

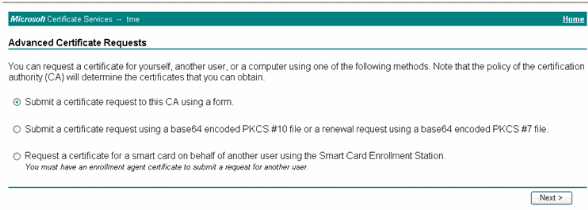

Choisissez Envoyer une demande de certificat à cette autorité de certification à l'aide d'un formulaire et cliquez sur Suivant.

-

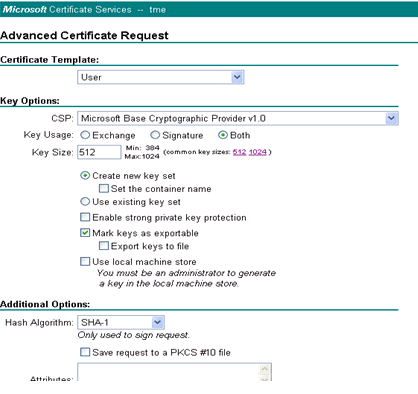

Choisissez Web server for Certificate Template et entrez les informations appropriées. Marquez ensuite les clés comme étant exportables.

-

Vous recevez maintenant un certificat que vous devez installer sur votre ordinateur.

-

-

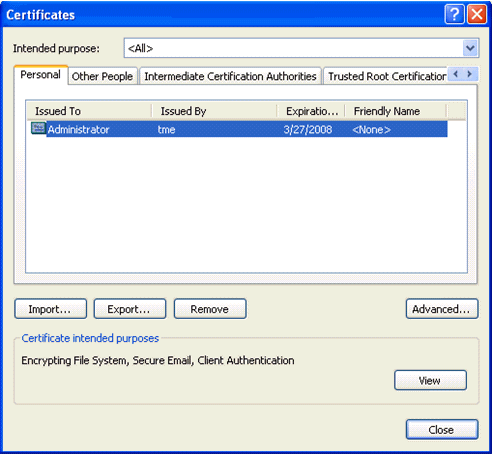

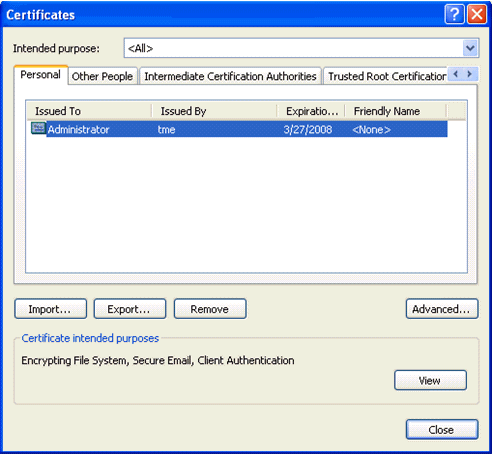

Complétez ces étapes afin de récupérer le certificat à partir du PC :

-

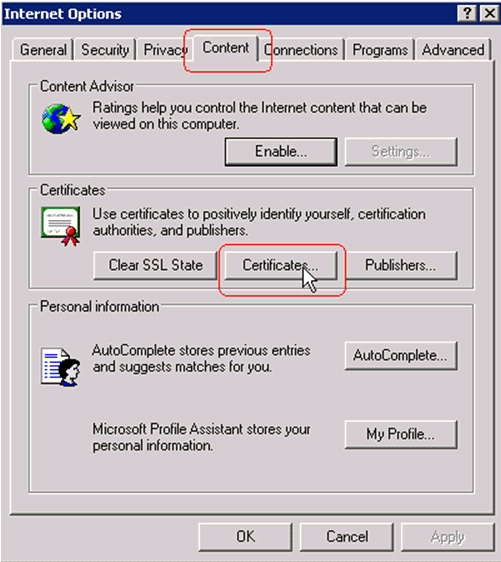

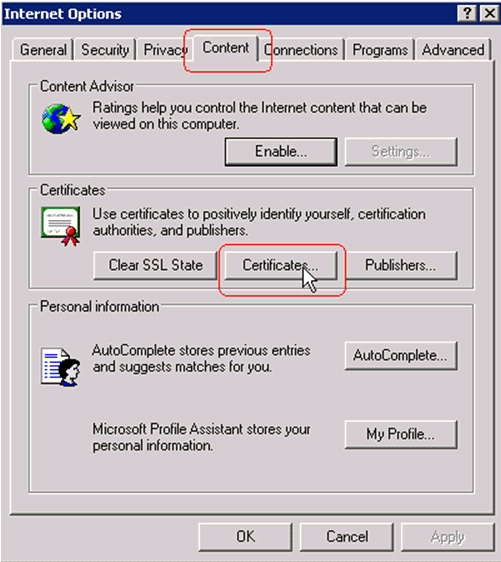

Ouvrez un navigateur Internet Explorer et choisissez Outils > Options Internet > Contenu.

-

Cliquez sur Certificats.

-

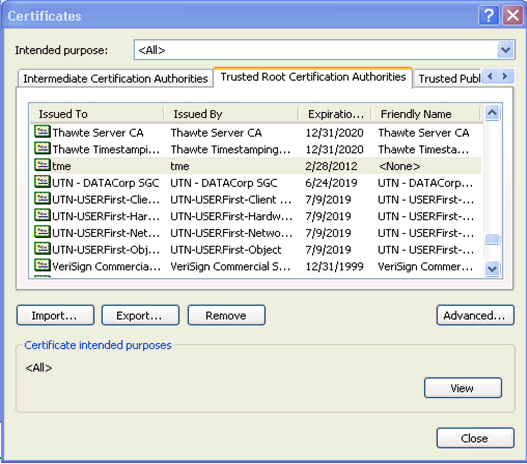

Sélectionnez le certificat nouvellement installé dans le menu déroulant.

-

Cliquez sur Exporter.

-

Cliquez deux fois sur Next et choisissez Yes export the private key. Il s'agit du format PKCS#12 (format .PFX).

-

Sélectionnez Enable strong protection.

-

Tapez un mot de passe.

-

Enregistrez-le dans un fichier <time2.pfx>.

-

-

Copiez le certificat au format PKCS#12 sur n'importe quel ordinateur sur lequel Openssl est installé afin de le convertir au format PEM.

openssl pkcs12 -in tme2.pfx -out tme2.pem !--- The command to be given, -in. Enter Import Password: !--- Enter the password given previously, from step 2g. MAC verified OK Enter PEM pass phrase: !--- Enter a phrase. Verifying - Enter PEM pass phrase: -

Téléchargez le certificat de périphérique au format PEM converti sur le WLC.

(Cisco Controller) >transfer download datatype eapdevcert (Cisco Controller) >transfer download certpassword password !--- From step 3. Setting password to <cisco123> (Cisco Controller) >transfer download filename tme2.pem (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor Dev Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... tme2.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP Dev cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

-

Une fois redémarré, vérifiez le certificat.

(Cisco Controller) >show local-auth certificates Certificates available for Local EAP authentication: Certificate issuer .............................. vendor CA certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Feb 28th, 19:35:21 GMT to 2012 Feb 28th, 19:44:44 GMT Device certificate: Subject: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme2 Issuer: C=US, ST=ca, L=san jose, O=cisco, OU=wnbu, CN=tme Valid: 2007 Mar 28th, 23:08:39 GMT to 2009 Mar 27th, 23:08:39 GMT

Télécharger un certificat CA de fournisseur sur le contrôleur LAN sans fil

Procédez comme suit :

-

Complétez ces étapes afin de récupérer le certificat d'autorité de certification du fournisseur :

-

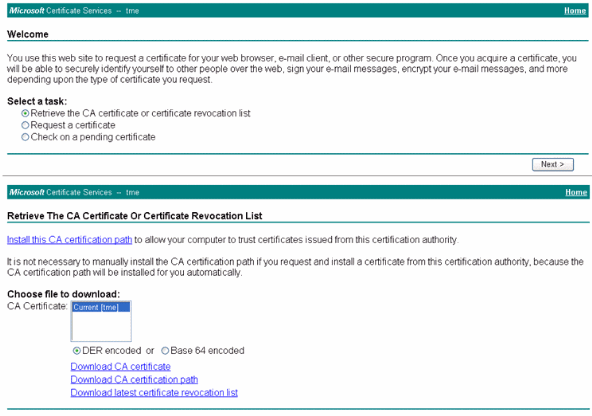

Accédez à http://<adresseIPserveur>/certsrv.

-

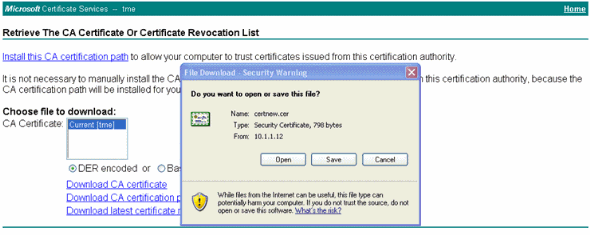

Choisissez Retrieve the CA Certificate et cliquez sur Next.

-

Sélectionnez le certificat CA.

-

Cliquez sur DER encoded.

-

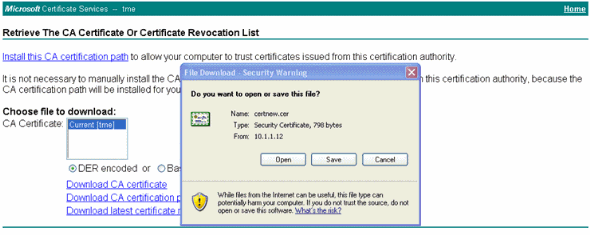

Cliquez sur Download CA certificate et enregistrez le certificat en tant que rootca.cer.

-

-

Convertissez l'autorité de certification du fournisseur du format DER au format PEM à l'aide de la commande openssl x509 -in rootca.cer -inform DER -out rootca.pem -outform PEM.

Le fichier de sortie est rootca.pem au format PEM.

-

Téléchargez le certificat CA du fournisseur :

(Cisco Controller) >transfer download datatype eapcacert (Cisco Controller) >transfer download filename ? <filename> Enter filename up to 16 alphanumeric characters. (Cisco Controller) >transfer download filename rootca.pem (Cisco Controller) >transfer download start ? (Cisco Controller) >transfer download start Mode............................................. TFTP Data Type........................................ Vendor CA Cert TFTP Server IP................................... 10.1.1.12 TFTP Packet Timeout.............................. 6 TFTP Max Retries................................. 10 TFTP Path........................................ / TFTP Filename.................................... rootca.pem This may take some time. Are you sure you want to start? (y/N) y TFTP EAP CA cert transfer starting. Certificate installed. Reboot the switch to use new certificate.

Configurer le contrôleur de réseau local sans fil pour utiliser EAP-TLS

Procédez comme suit :

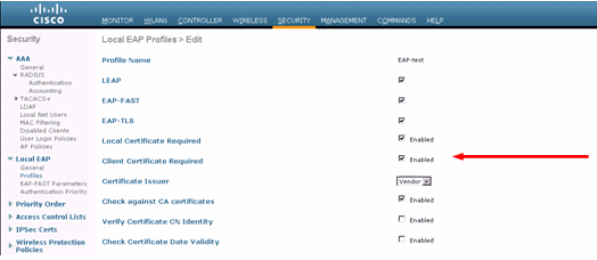

Dans l'interface graphique utilisateur, choisissez Security > Local EAP > Profiles, choisissez le profil et vérifiez ces paramètres :

-

Le certificat local requis est activé.

-

Le certificat client requis est activé.

-

L'émetteur du certificat est le fournisseur.

-

La vérification par rapport aux certificats CA est activée.

Installer le certificat de l'autorité de certification sur le périphérique client

Télécharger et installer un certificat CA racine pour le client

Le client doit obtenir un certificat CA racine auprès d'un serveur d'autorité de certification. Vous pouvez utiliser plusieurs méthodes pour obtenir un certificat client et l'installer sur l'ordinateur Windows XP. Pour obtenir un certificat valide, l'utilisateur de Windows XP doit être connecté à l'aide de son ID utilisateur et disposer d'une connexion réseau.

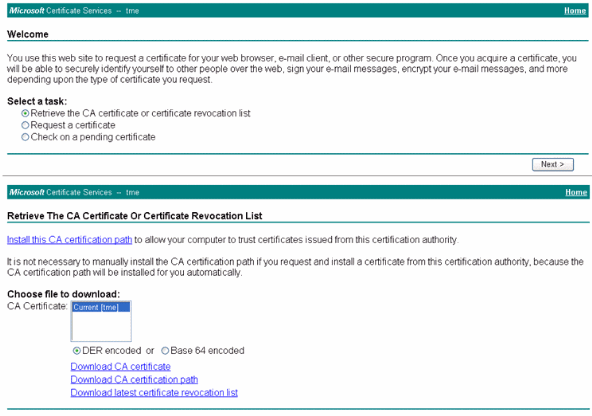

Un navigateur Web sur le client Windows XP et une connexion câblée au réseau ont été utilisés pour obtenir un certificat client à partir du serveur privé racine Autorité de certification. Cette procédure permet d'obtenir le certificat client à partir d'un serveur d'autorité de certification Microsoft :

-

Utilisez un navigateur Web sur le client et pointez le navigateur vers le serveur de l'autorité de certification. Pour ce faire, entrez http://IP-address-of-Root-CA/certsrv.

-

Connectez-vous en utilisant Domain_Name\user_name. Vous devez vous connecter à l'aide du nom d'utilisateur de la personne qui doit utiliser le client XP.

-

Dans la fenêtre de bienvenue, sélectionnez Récupérer un certificat d'autorité de certification et cliquez sur Suivant.

-

Sélectionnez Codage Base64 et Télécharger le certificat CA.

-

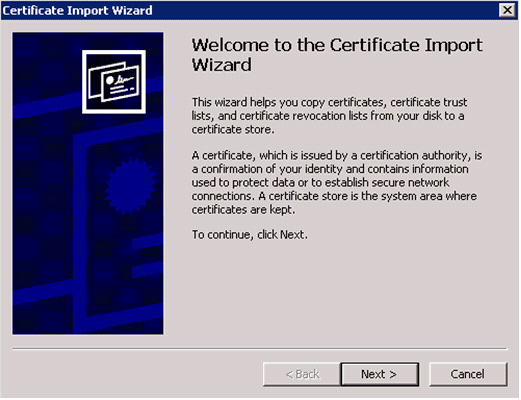

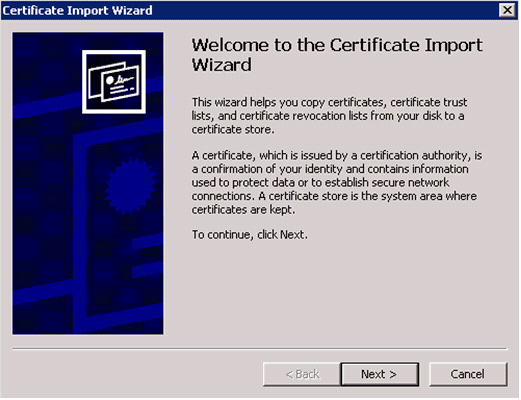

Dans la fenêtre Certificat émis, cliquez sur Installer ce certificat et cliquez sur Suivant.

-

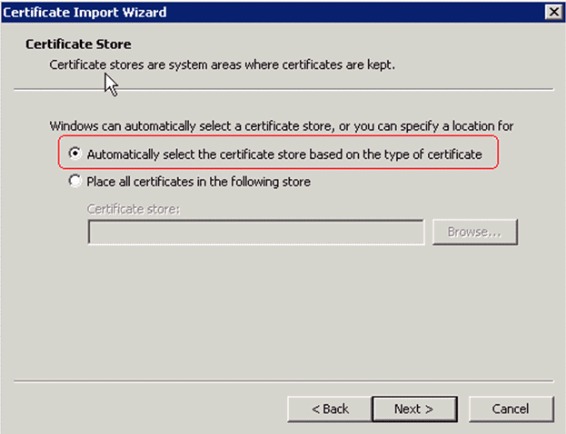

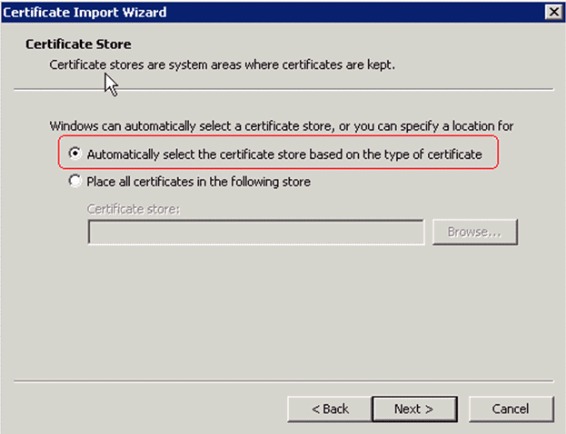

Choisissez Automatically select the certificate store et cliquez sur Next, pour que le message Import réussisse.

-

Connectez-vous à l'autorité de certification pour récupérer le certificat de l'autorité de certification :

-

Cliquez sur Download CA certificate.

-

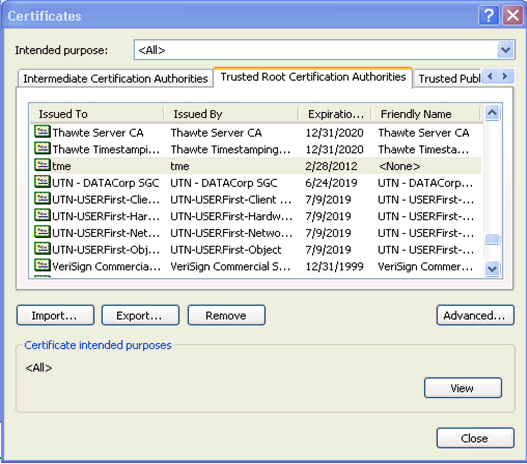

Afin de vérifier que le certificat de l'autorité de certification est correctement installé, ouvrez Internet Explorer et choisissez Outils > Options Internet > Contenu > Certificats.

Dans Autorité de certification racine de confiance, vous devriez voir votre Autorité de certification nouvellement installée :

Générer un certificat client pour un périphérique client

Le client doit obtenir un certificat d'un serveur d'autorité de certification pour que le WLC authentifie un client EAP-TLS WLAN. Vous pouvez utiliser plusieurs méthodes pour obtenir un certificat client et l'installer sur l'ordinateur Windows XP. Pour obtenir un certificat valide, l'utilisateur Windows XP doit être connecté à l'aide de son ID utilisateur et doit disposer d'une connexion réseau (soit une connexion filaire, soit une connexion WLAN avec la sécurité 802.1x désactivée).

Un navigateur Web sur le client Windows XP et une connexion câblée au réseau sont utilisés pour obtenir un certificat client à partir du serveur privé racine Autorité de certification. Cette procédure permet d'obtenir le certificat client à partir d'un serveur d'autorité de certification Microsoft :

-

Utilisez un navigateur Web sur le client et pointez le navigateur vers le serveur de l'autorité de certification. Pour ce faire, entrez http://IP-address-of-Root-CA/certsrv.

-

Connectez-vous en utilisant Domain_Name\user_name. Vous devez vous connecter en utilisant le nom d'utilisateur de la personne qui utilise le client XP. (Le nom d'utilisateur est incorporé dans le certificat client.)

-

Dans la fenêtre de bienvenue, sélectionnez Demander un certificat et cliquez sur Suivant.

-

Choisissez Advanced request et cliquez sur Next.

-

Choisissez Envoyer une demande de certificat à cette autorité de certification à l'aide d'un formulaire et cliquez sur Suivant.

-

Dans le formulaire de demande de certificat avancée, sélectionnez le modèle de certificat Utilisateur, spécifiez la taille de clé 1024 et cliquez sur Envoyer.

-

Dans la fenêtre Certificat émis, cliquez sur Installer ce certificat. L'installation d'un certificat client sur le client Windows XP est donc réussie.

-

Sélectionnez Client Authentication Certificate.

Le certificat client est maintenant créé.

-

Afin de vérifier que le certificat est installé, allez à Internet Explorer et choisissez Outils > Options Internet > Contenu > Certificats. Dans l'onglet Personnel, vous devriez voir le certificat.

EAP-TLS avec Cisco Secure Services Client sur le périphérique client

Procédez comme suit :

-

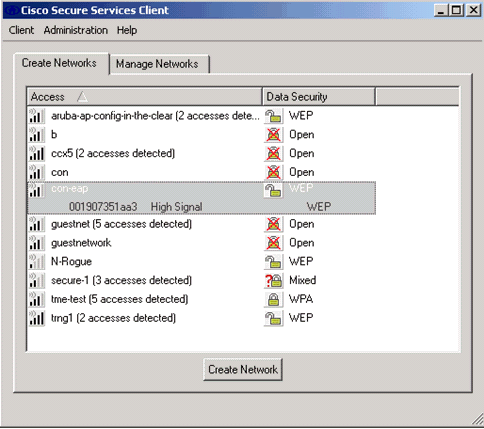

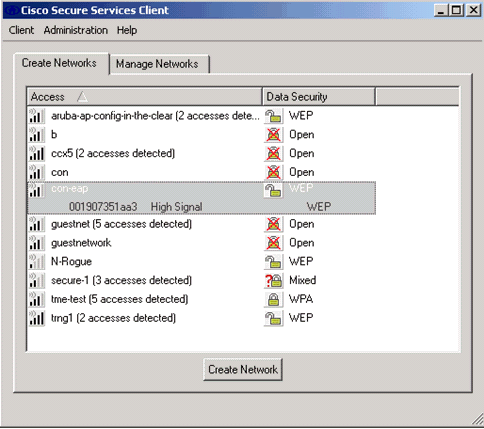

Le WLC, par défaut, diffuse le SSID, de sorte qu'il est affiché dans la liste Create Networks des SSID analysés. Afin de créer un profil réseau, vous pouvez cliquer sur le SSID dans la liste (Enterprise) et cliquez sur Create Network.

Si l'infrastructure WLAN est configurée avec le SSID de diffusion désactivé, vous devez ajouter manuellement le SSID. Pour ce faire, cliquez sur Add sous Access Devices et entrez manuellement le SSID approprié (par exemple, Enterprise). Configurez le comportement d'exploration actif pour le client. Autrement dit, le client recherche activement son SSID configuré. Spécifiez Actively search for this access device après avoir entré le SSID dans la fenêtre Add Access Device.

Remarque : les paramètres de port n'autorisent pas les modes Enterprise (802.1X) si les paramètres d'authentification EAP ne sont pas configurés pour le profil.

-

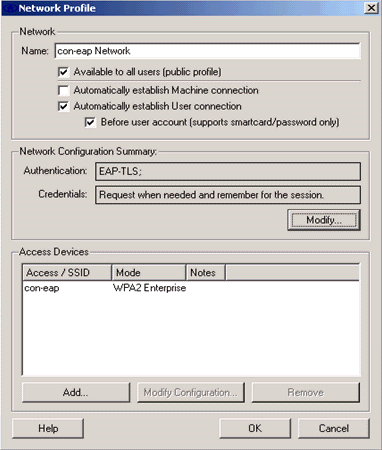

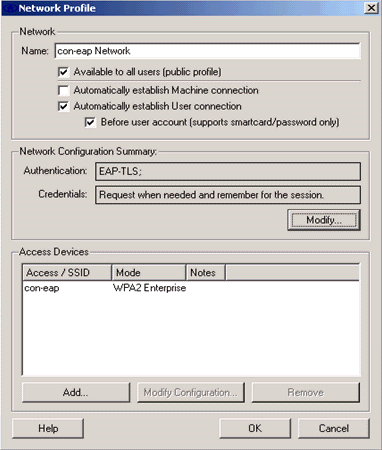

Cliquez sur Create Network afin de lancer la fenêtre Network Profile, qui vous permet d'associer le SSID choisi (ou configuré) avec un mécanisme d'authentification. Attribuez un nom descriptif au profil.

Remarque : plusieurs types de sécurité WLAN et/ou SSID peuvent être associés sous ce profil d'authentification.

-

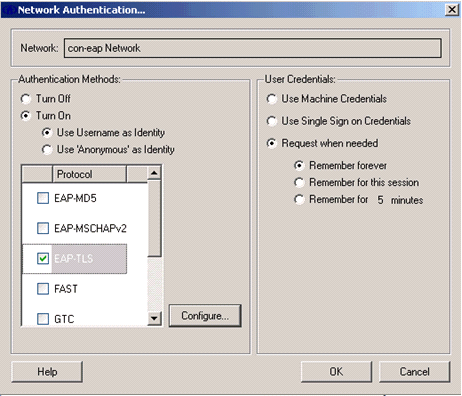

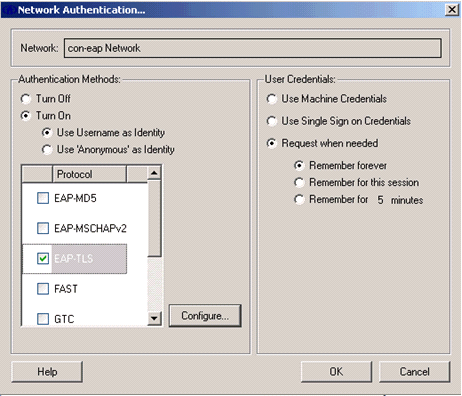

Activez l'authentification et vérifiez la méthode EAP-TLS. Cliquez ensuite sur Configure afin de configurer les propriétés EAP-TLS.

-

Sous Network Configuration Summary, cliquez sur Modify afin de configurer les paramètres EAP / informations d'identification.

-

Spécifiez Turn On Authentication, choisissez EAP-TLS sous Protocol, et choisissez Username comme Identity.

-

Spécifiez Use Single Sign on Credentials pour utiliser les identifiants de connexion pour l'authentification réseau. Cliquez sur Configure pour configurer les paramètres EAP-TLS.

-

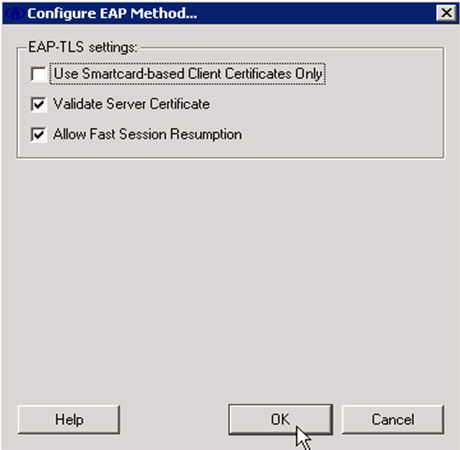

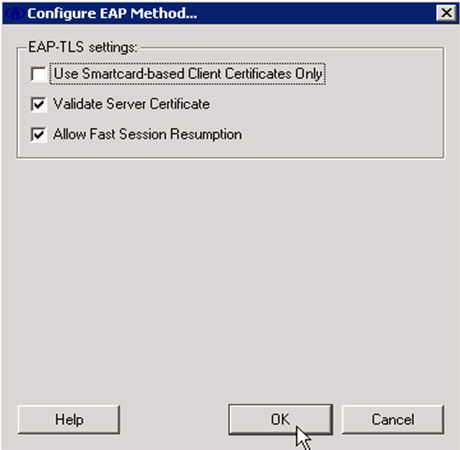

Pour avoir une configuration EAP-TLS sécurisée, vous devez vérifier le certificat du serveur RADIUS. Pour ce faire, cochez Valider le certificat du serveur.

-

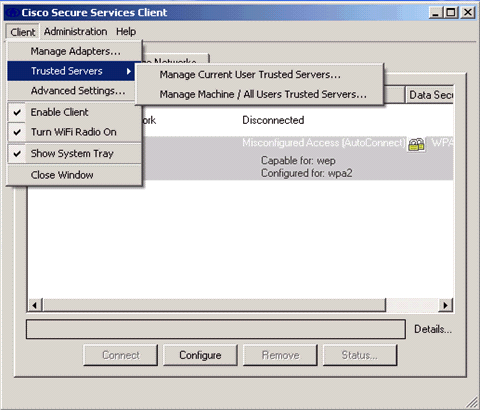

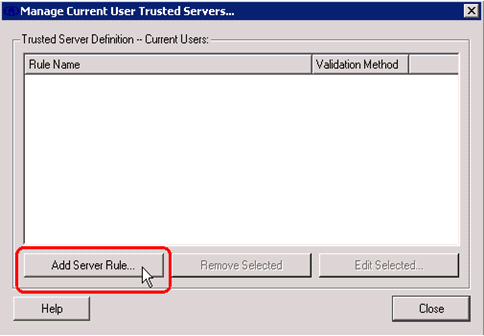

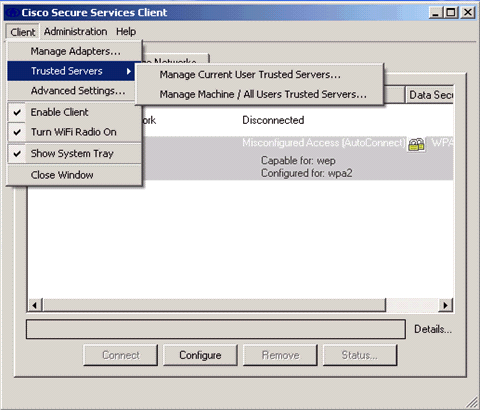

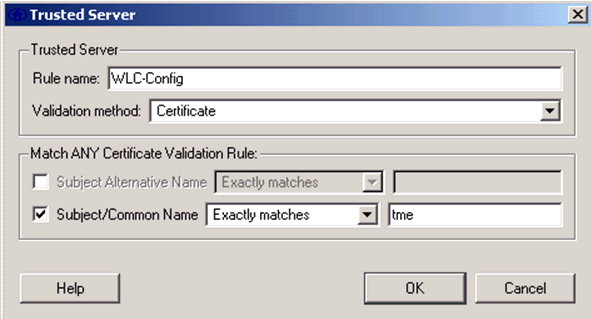

Afin de valider le certificat du serveur RADIUS, vous devez fournir des informations sur le client Cisco Secure Services afin d'accepter uniquement le bon certificat. Choisissez Client > Trusted Servers > Manage Current User Trusted Servers.

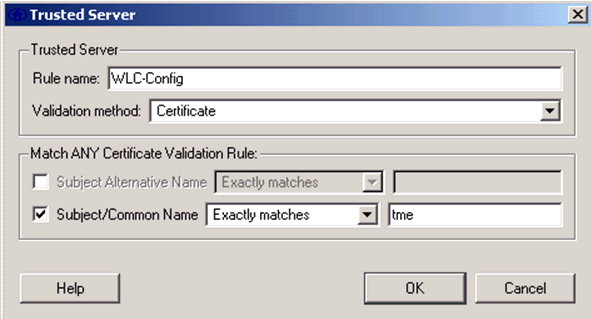

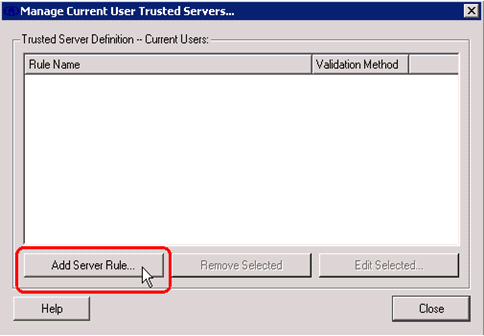

-

Donnez un nom à la règle et vérifiez le nom du certificat du serveur.

La configuration EAP-TLS est terminée.

-

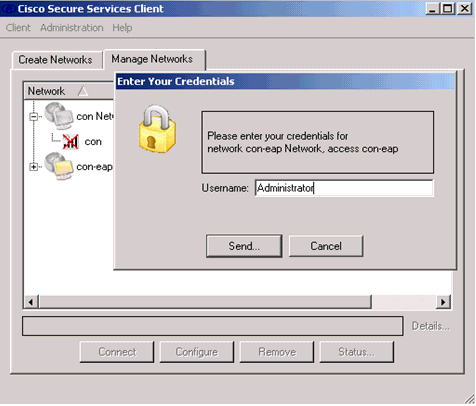

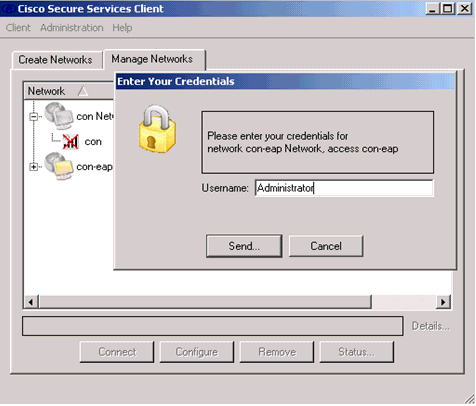

Connectez-vous au profil de réseau sans fil. Le client Cisco Secure Services demande la connexion de l'utilisateur :

Le client Cisco Secure Services reçoit le certificat du serveur et le vérifie (avec la règle configurée et l'autorité de certification installée). Il demande ensuite le certificat à utiliser pour l'utilisateur.

-

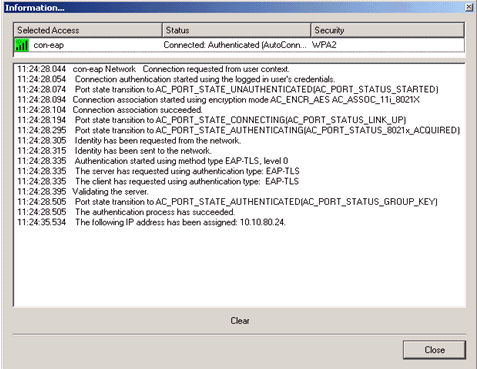

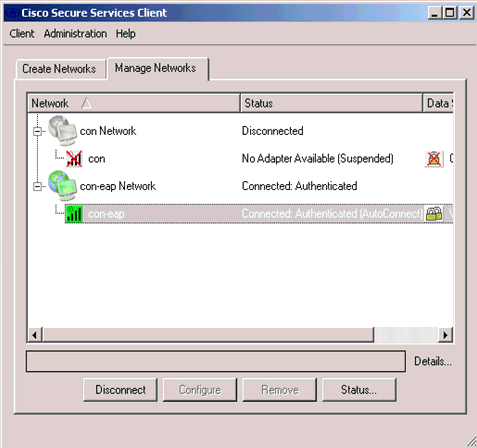

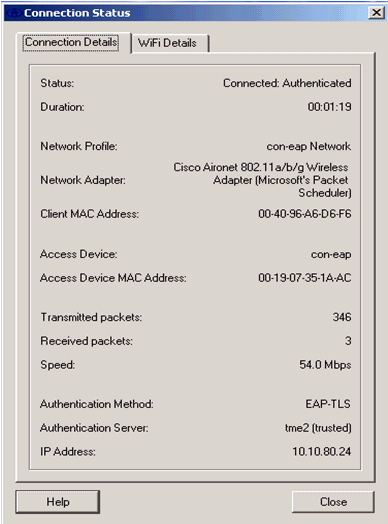

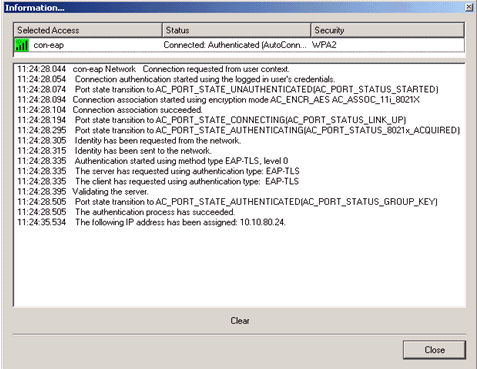

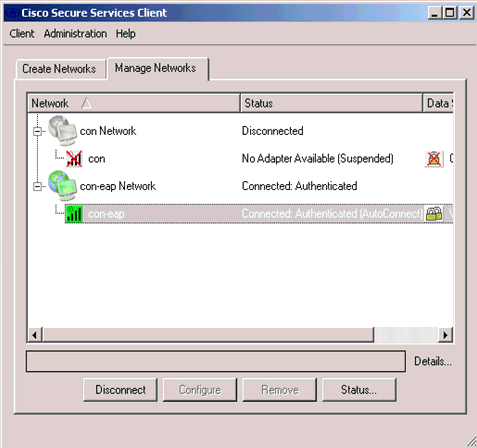

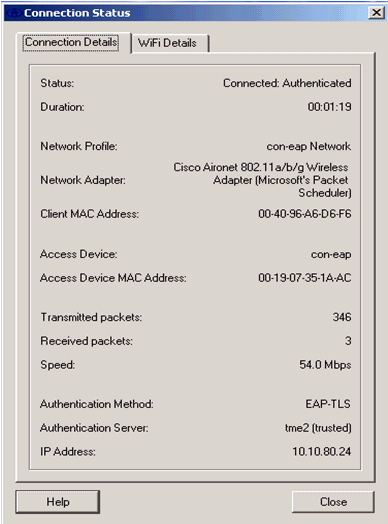

Après l'authentification du client, choisissez SSID sous le Profil dans l'onglet Gérer les réseaux et cliquez sur Status pour interroger les détails de la connexion.

La fenêtre Détails de la connexion fournit des informations sur le périphérique client, l'état et les statistiques de la connexion, ainsi que la méthode d'authentification. L'onglet WiFi Details fournit des détails sur l'état de la connexion 802.11, qui inclut le RSSI, le canal 802.11 et l'authentification/cryptage.

Commandes de débogage

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

Ces commandes debug peuvent être utilisées au niveau du WLC pour surveiller la progression de l'échange d'authentification :

-

debug aaa events enable

-

debug aaa detail enable

-

debug dot1x events enable

-

debug dot1x states enable

-

debug aaa local-auth eap events enable

OU

-

debug aaa all enable

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

03-May-2007 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires