Introduction

Ce document décrit comment configurer un réseau local sans fil (WLAN) avec 802.1X et le protocole d'authentification extensible EAP-TLS.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Processus d'authentification 802.1X

- Certificats

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- WLC 3504 version 8.10

- Identity Services Engine (ISE) version 2.7

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

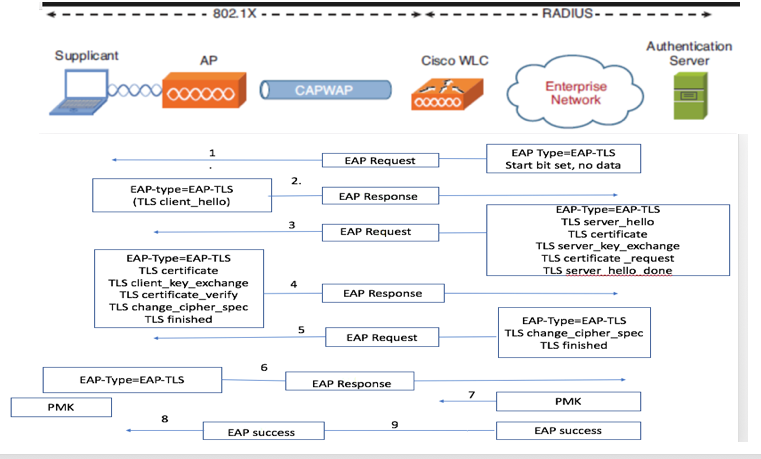

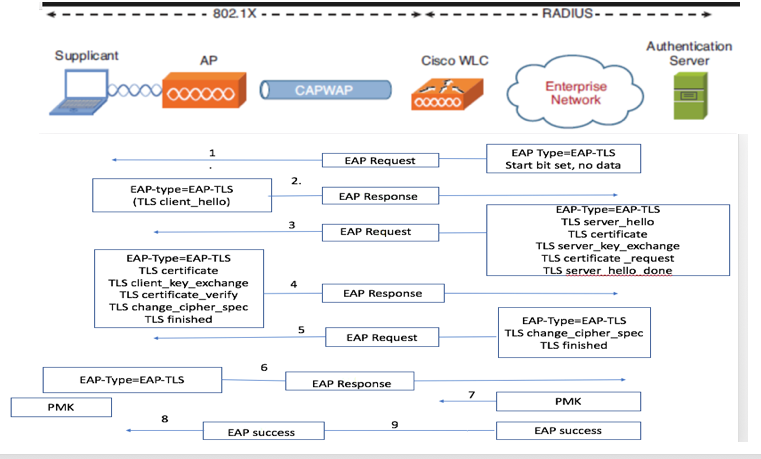

Flux EAP-TLS

Étapes du flux EAP-TLS

- Le client sans fil est associé au point d'accès (AP). Le point d’accès ne permet pas au client d’envoyer des données à ce stade et envoie une demande d’authentification. Le demandeur répond ensuite avec une identité de réponse EAP. Le WLC communique ensuite les informations d'ID d'utilisateur au serveur d'authentification. Le serveur RADIUS répond au client avec un paquet de démarrage EAP-TLS. La conversation EAP-TLS commence à ce stade.

- L'homologue renvoie une réponse EAP au serveur d'authentification qui contient un message de connexion client_hello, un chiffre défini sur NULL.

- Le serveur d'authentification répond avec un paquet de demande d'accès qui contient :

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. Le client répond par un message EAP-Response contenant :

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. Une fois que le client s'est authentifié avec succès, le serveur RADIUS répond par une demande d'accès, qui contient le message change_cipher_spec et handshake finished.

6. Lorsqu’il reçoit ce message, le client vérifie le hachage afin d’authentifier le serveur RADIUS.

7. Une nouvelle clé de chiffrement est dérivée dynamiquement du secret lors de la connexion TLS.

8. EAP-Success est finalement envoyé du serveur à l’authentificateur qui est ensuite transmis au demandeur.

À ce stade, le client sans fil compatible EAP-TLS peut accéder au réseau sans fil.

Configurer

Contrôleur LAN sans fil Cisco

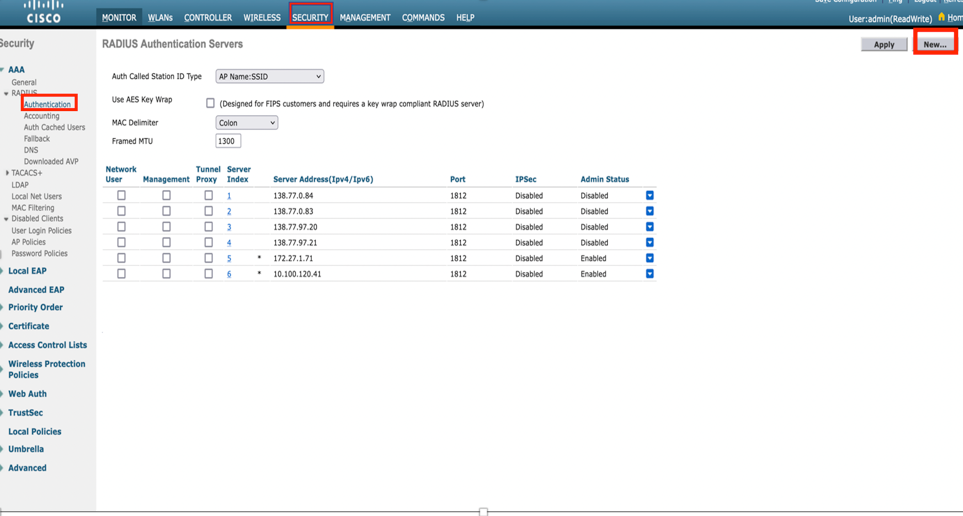

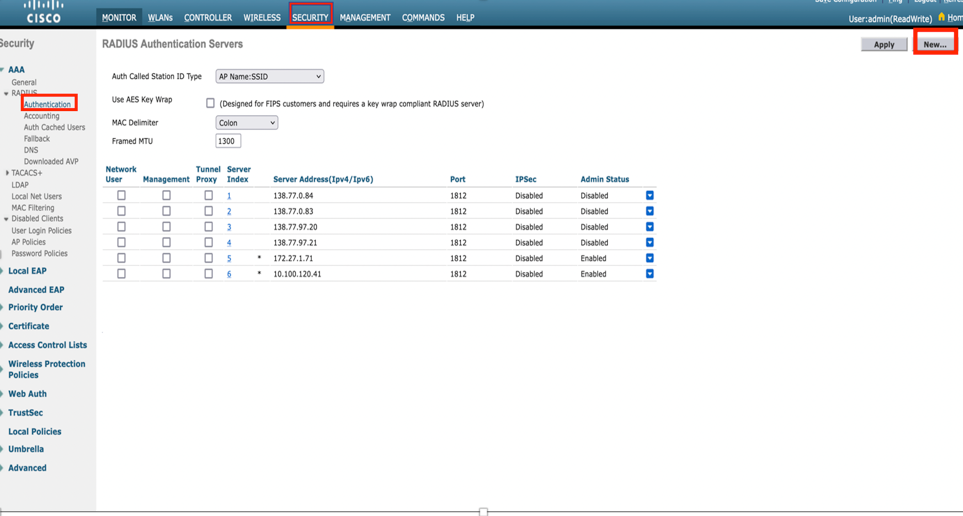

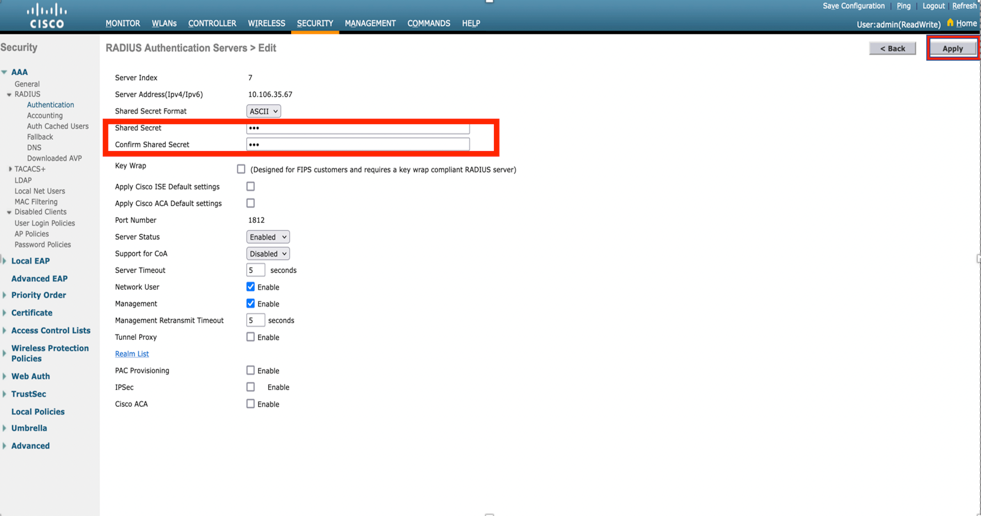

Étape 1. La première étape consiste à configurer le serveur RADIUS sur le WLC Cisco. Afin d'ajouter un serveur RADIUS, naviguez vers Security > RADIUS > Authentication. Cliquez sur New comme indiqué dans l'image.

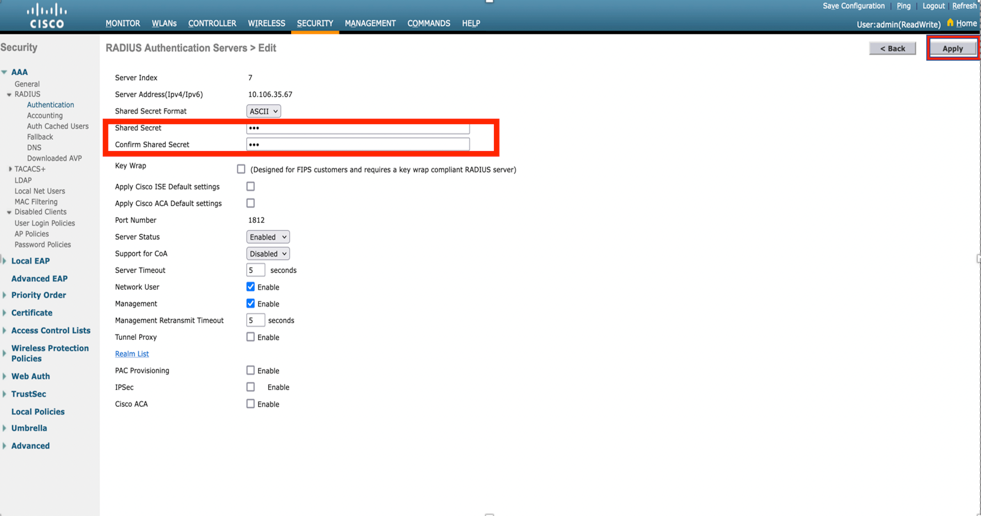

Étape 2. Ici, vous devez entrer l’adresse IP et le secret partagé <mot de passe> qui est utilisé afin de valider le WLC sur l’ISE. Cliquez sur Apply afin de continuer comme indiqué dans l'image.

Étape 3 : création d’un WLAN pour l’authentification RADIUS

Vous pouvez maintenant créer un nouveau WLAN et le configurer pour qu'il utilise le mode WPA entreprise afin qu'il puisse utiliser RADIUS pour l'authentification.

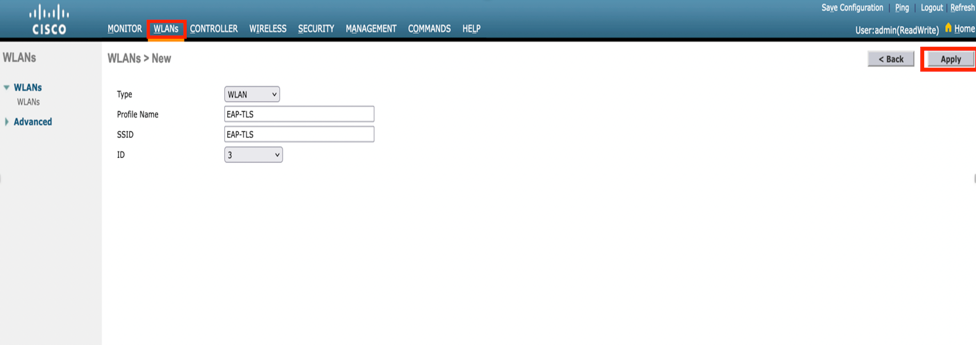

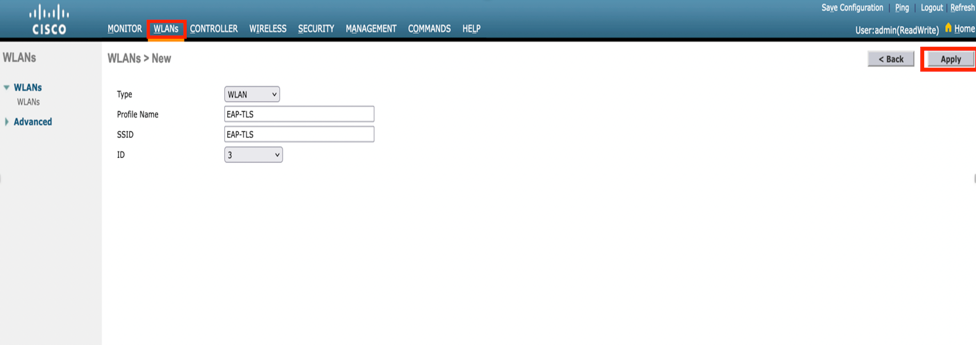

Étape 4. Sélectionnez WLANs dans le menu principal, choisissez Create New et cliquez sur Go comme indiqué dans l’image.

Étape 5. Attribuez un nom au nouveau WLAN EAP-TLS. Cliquez sur Apply afin de continuer comme indiqué dans l'image.

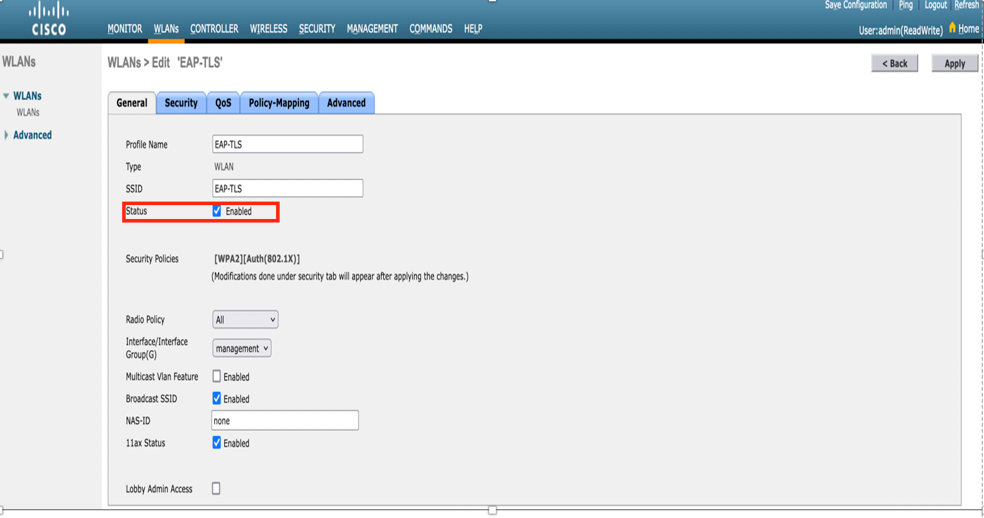

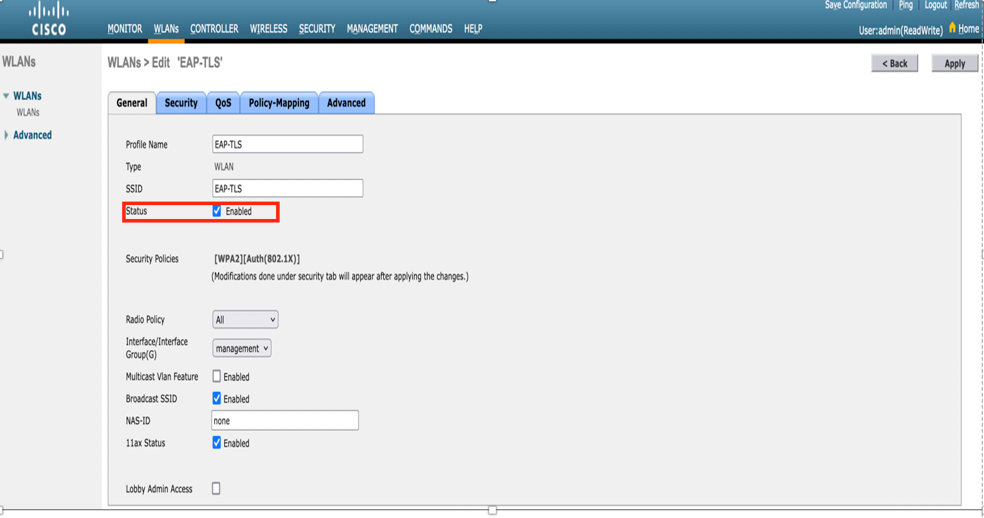

Étape 6. Cliquez sur General et vérifiez que le statut est Enabled (Activé). Les stratégies de sécurité par défaut sont l'authentification 802.1X et WPA2, comme illustré dans l'image.

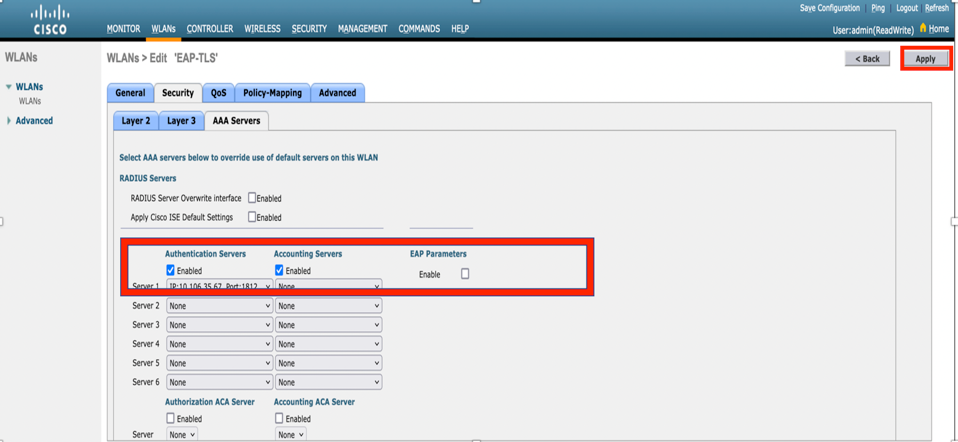

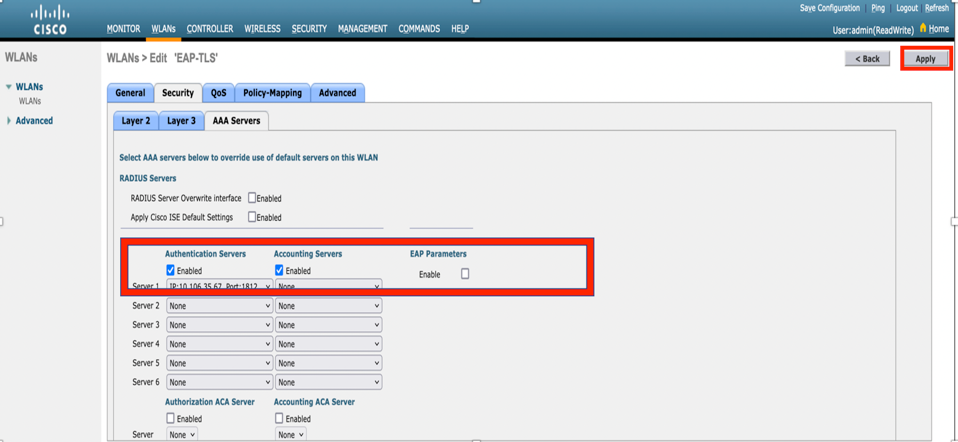

Étape 7. Maintenant, naviguez vers Security> AAA Servers tab, sélectionnez le serveur RADIUS que vous venez de configurer comme indiqué dans l'image.

Remarque : Il est conseillé de vérifier que vous pouvez atteindre le serveur RADIUS à partir du WLC avant de continuer. RADIUS utilise le port UDP 1812 (pour l'authentification). Vous devez donc vous assurer que ce trafic n'est bloqué nulle part sur le réseau.

ISE avec Cisco WLC

Paramètres EAP-TLS

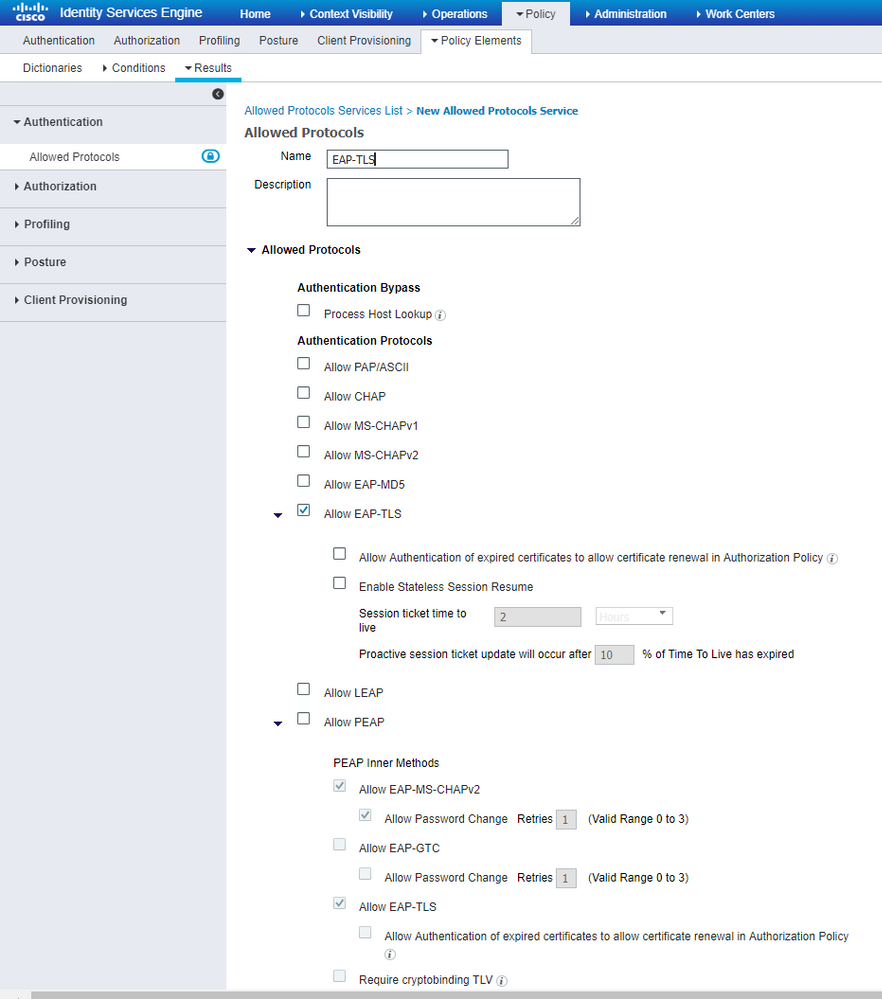

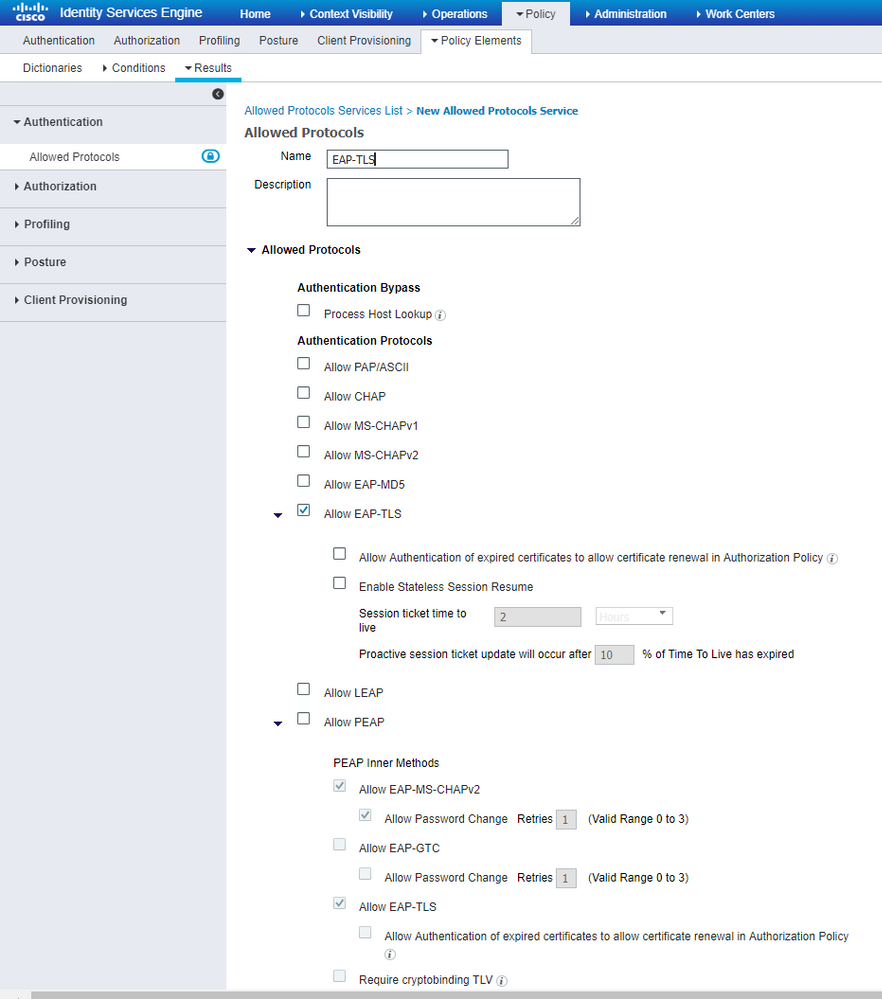

Pour créer la stratégie, vous devez créer la liste de protocoles autorisés à utiliser dans notre stratégie. Étant donné qu'une stratégie dot1x est écrite, spécifiez le type EAP autorisé en fonction de la configuration de la stratégie.

Si vous utilisez la valeur par défaut, vous autorisez la plupart des types EAP pour l'authentification qui ne sont pas préférés si vous devez verrouiller l'accès à un type EAP spécifique.

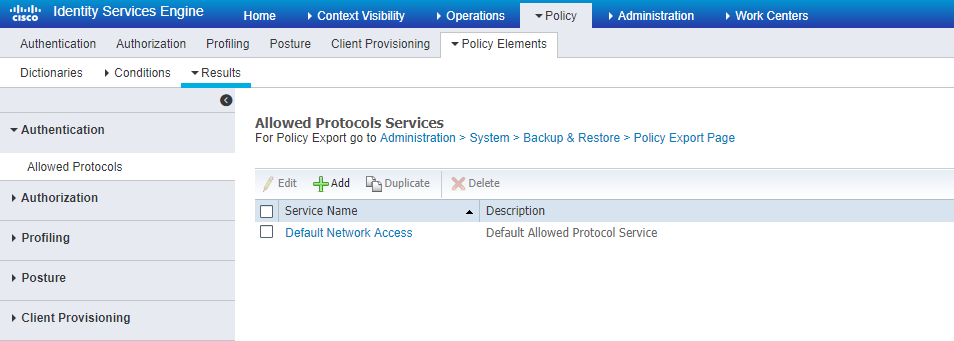

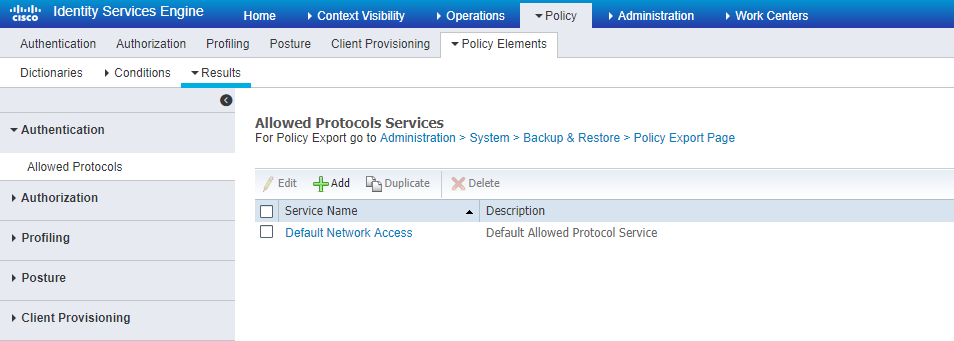

Étape 1. Accédez à Policy > Policy Elements > Results > Authentication > Allowed Protocols et cliquez sur Add comme indiqué dans l'image.

Étape 2. Dans cette liste de protocoles autorisés, vous pouvez entrer le nom de la liste. Dans ce cas, la case Allow EAP-TLS est cochée et les autres cases sont décochées comme illustré dans l'image.

Paramètres WLC sur ISE

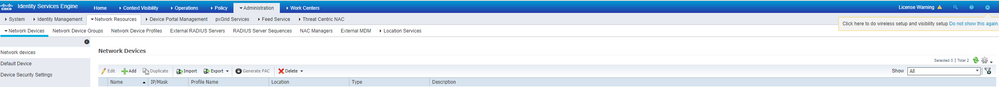

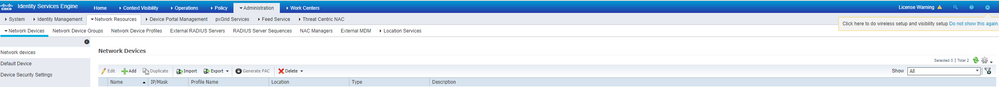

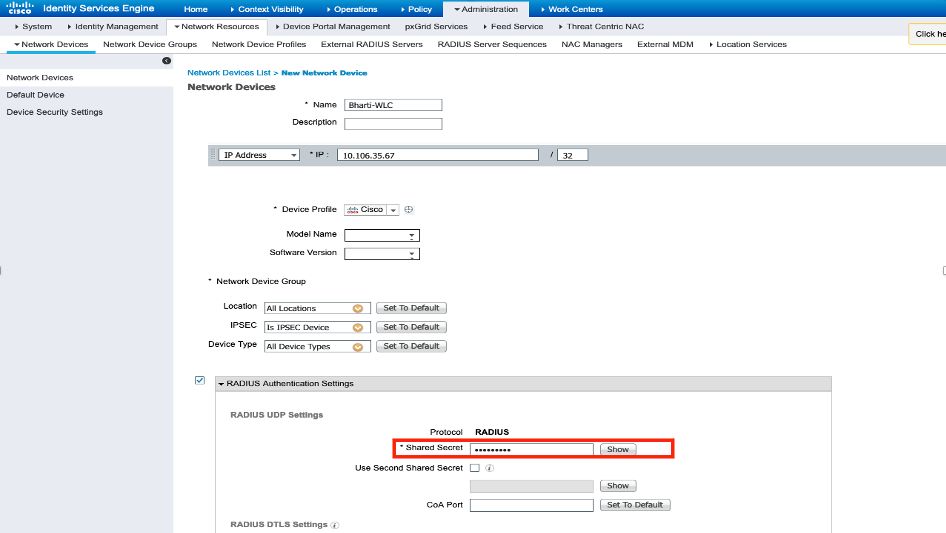

Étape 1. Ouvrez la console ISE et accédez à Administration > Network Resources > Network Devices > Add comme indiqué dans l’image.

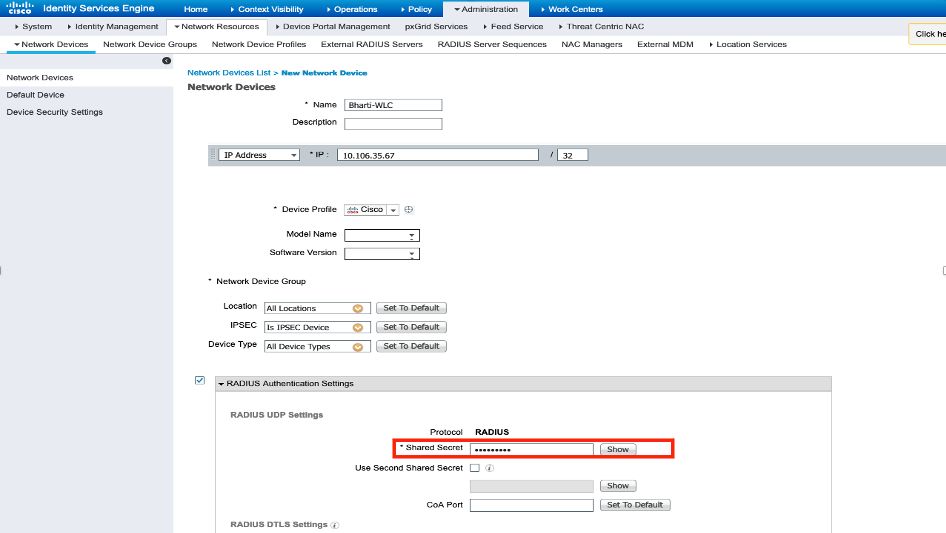

Étape 2. Entrez les valeurs indiquées dans l’image.

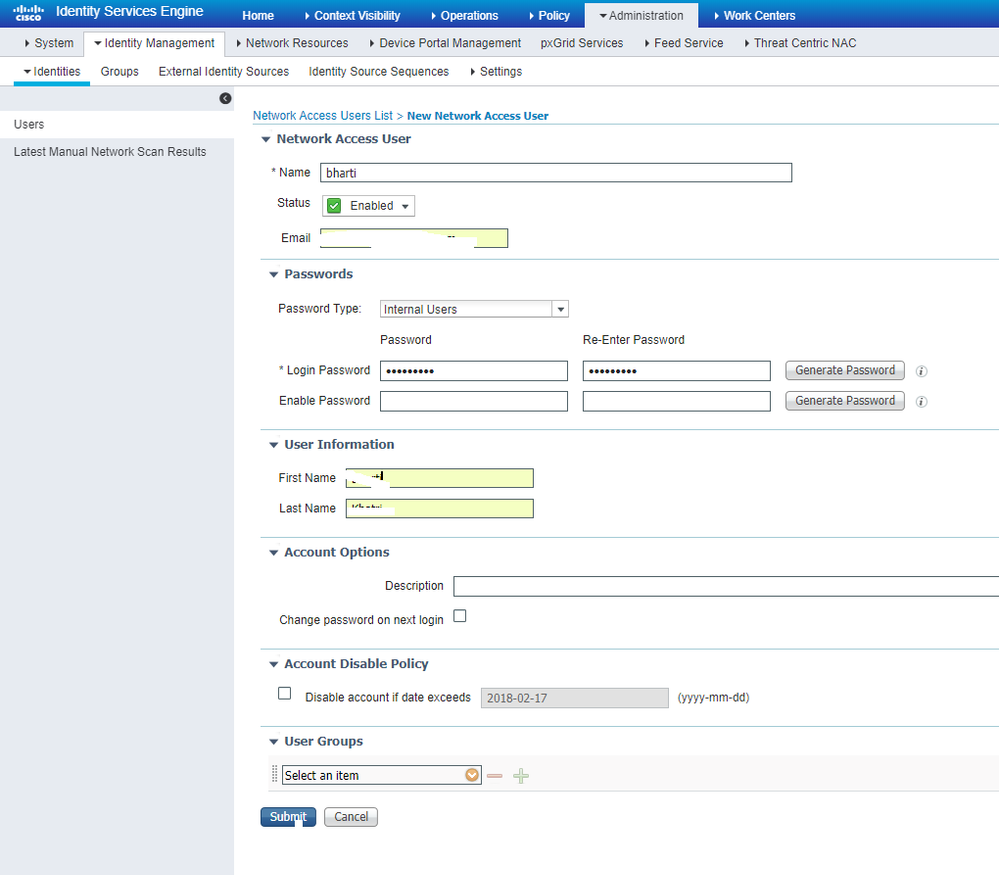

Créer un nouvel utilisateur sur ISE

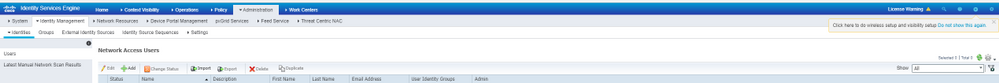

Étape 1. Accédez à Administration > Identity Management > Identities > Users > Add comme indiqué dans l'image.

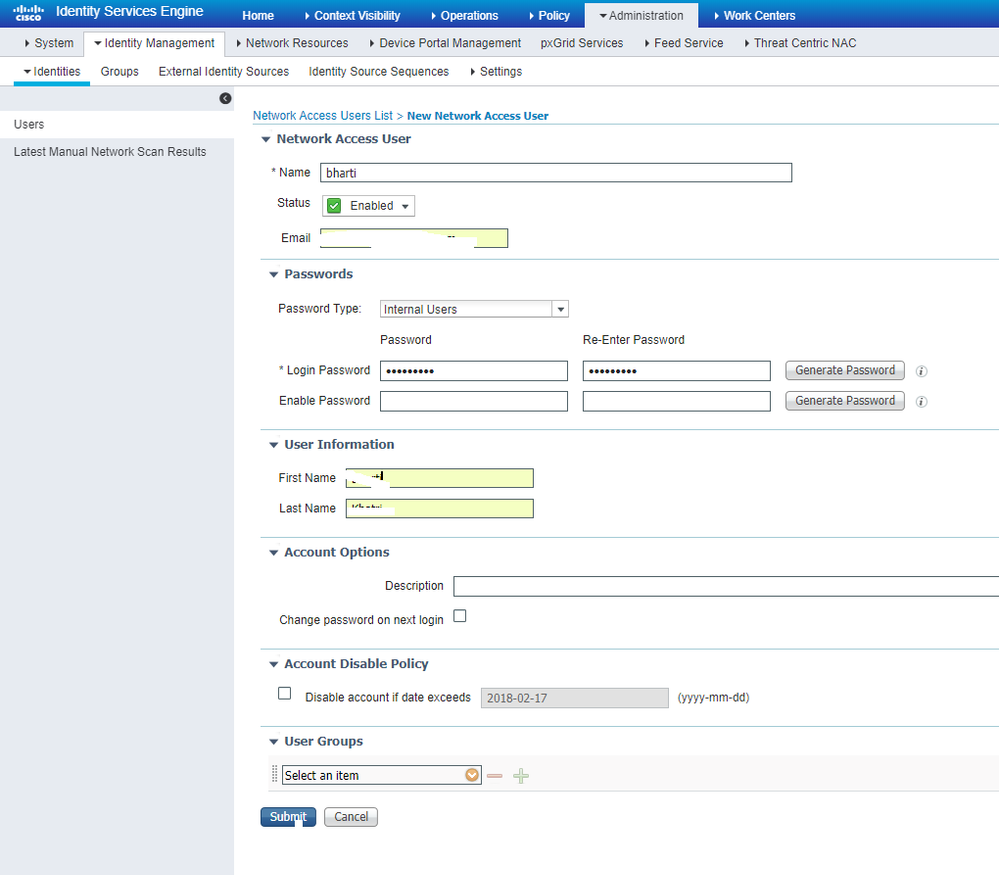

Étape 2. Entrez les informations comme indiqué dans l’image.

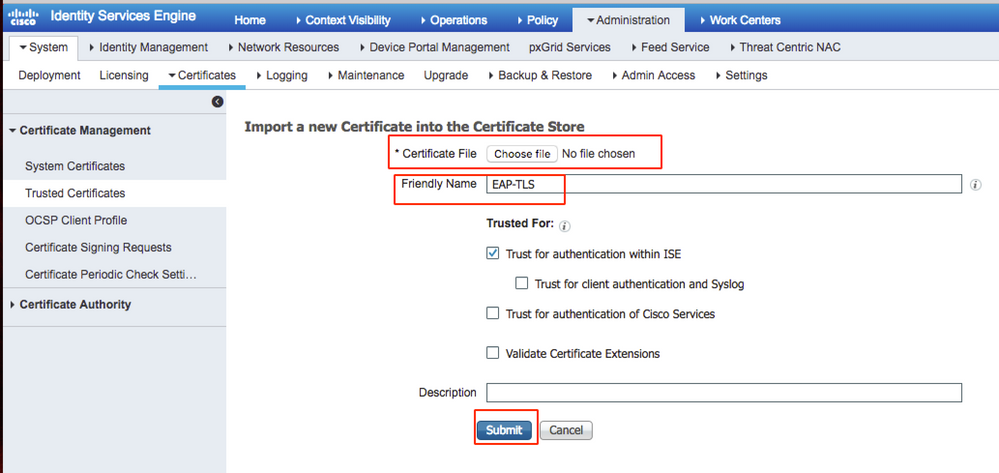

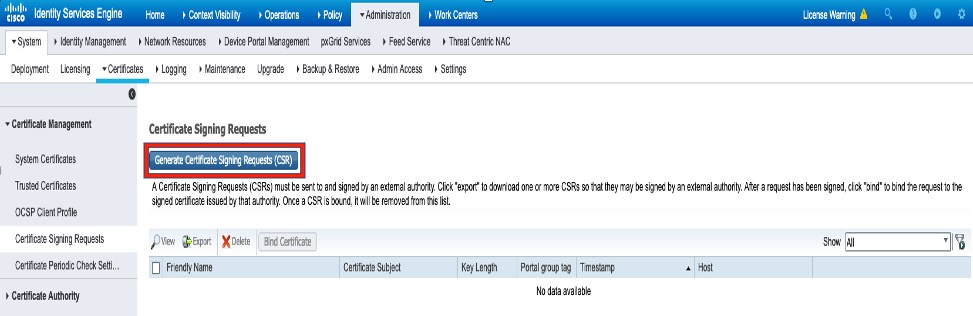

Certificat de confiance sur ISE

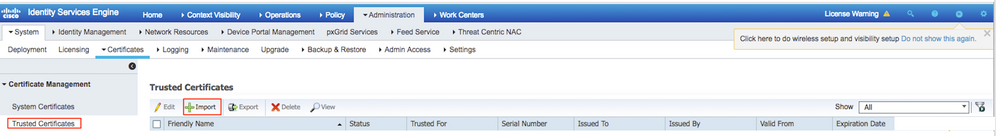

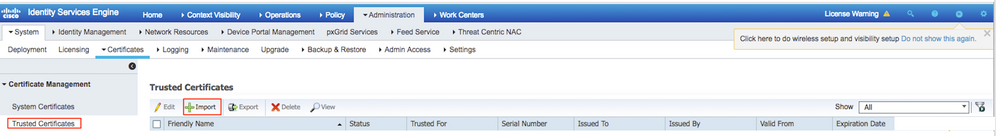

Étape 1. Accédez à Administration > System > Certificates > Certificate Management > Trusted certificates.

Cliquez sur Import afin d'importer un certificat vers ISE. Une fois que vous avez ajouté un WLC et créé un utilisateur sur ISE, vous devez faire la partie la plus importante de EAP-TLS qui est de faire confiance au certificat sur ISE. Pour cela, vous devez générer une CSR.

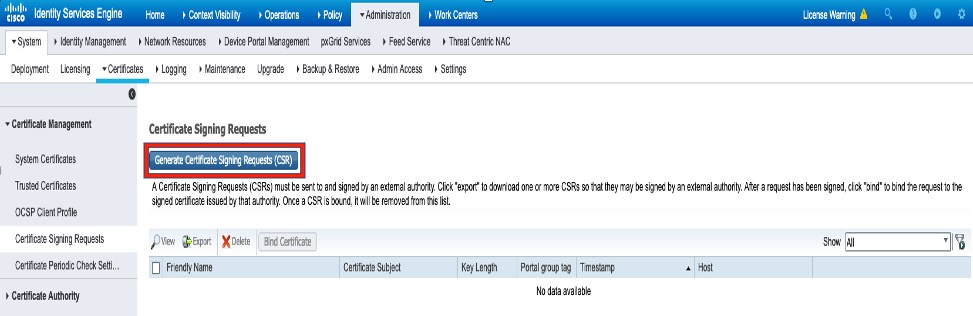

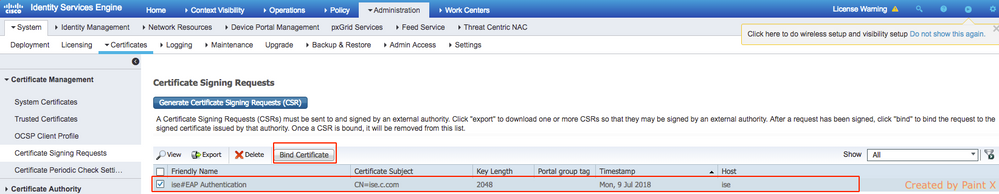

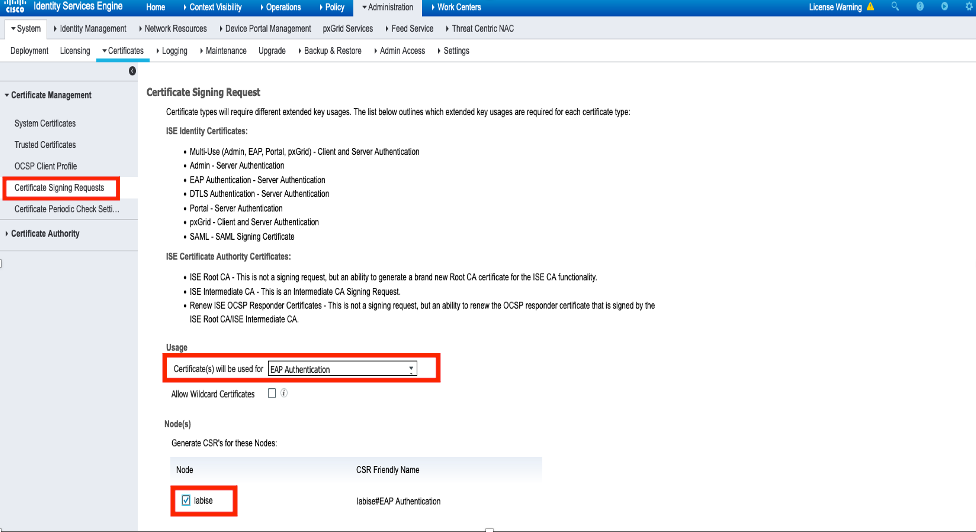

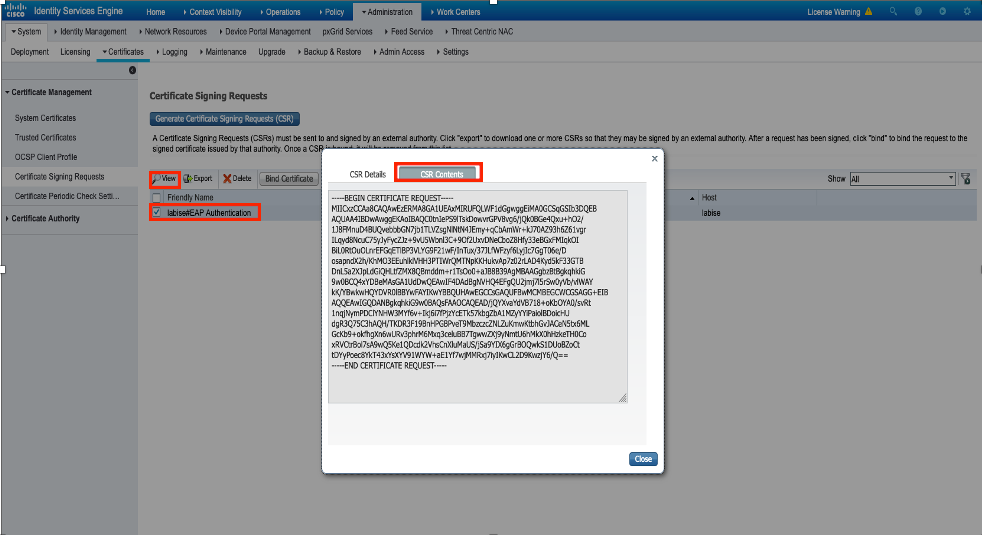

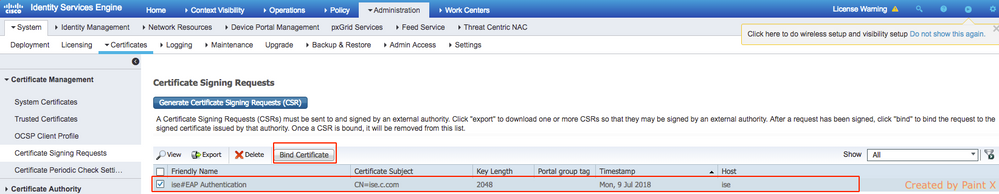

Étape 2. Accédez à Administration > Certificates > Certificate Signing Requests > Generate Certificate Signing Requests (CSR) comme indiqué dans l’image.

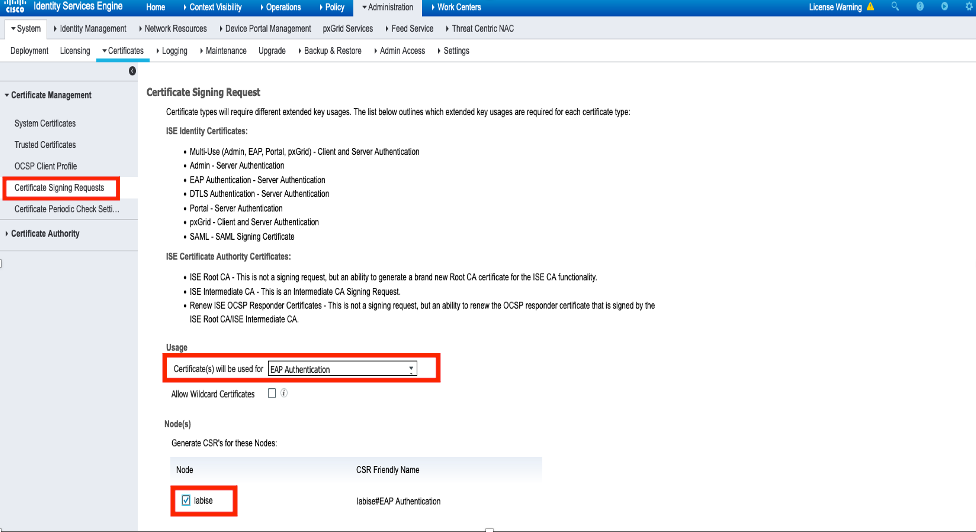

Étape 3. Afin de générer le CSR, naviguez vers Usage et à partir du ou des certificats sont utilisés pour les options déroulantes, sélectionnez EAP Authentication comme indiqué dans l'image.

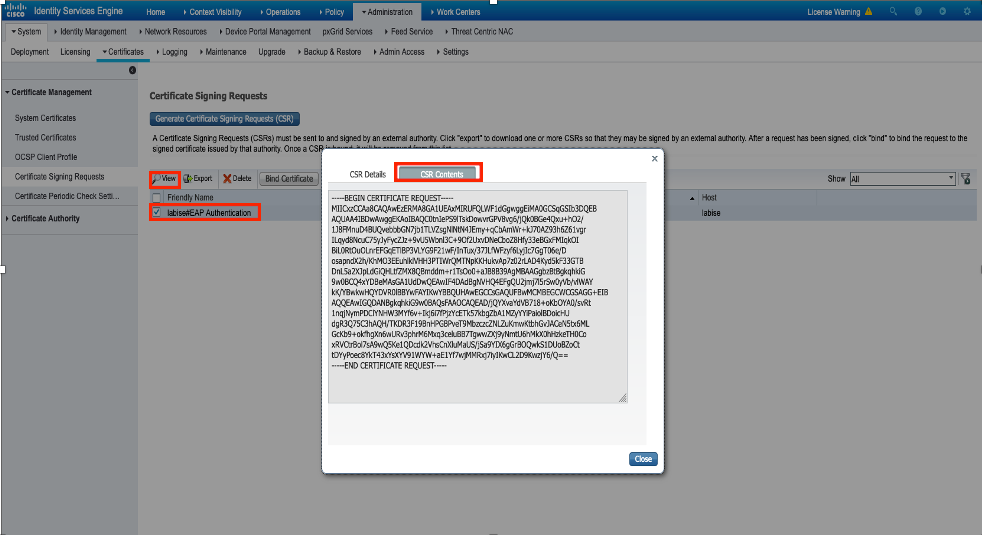

Étape 4. Le CSR généré sur ISE peut être affiché. Cliquez sur View comme indiqué dans l'image.

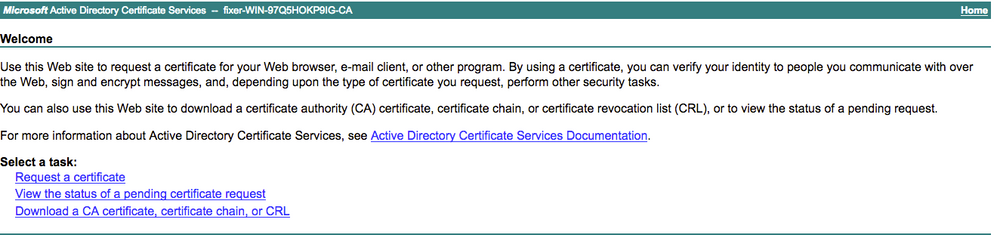

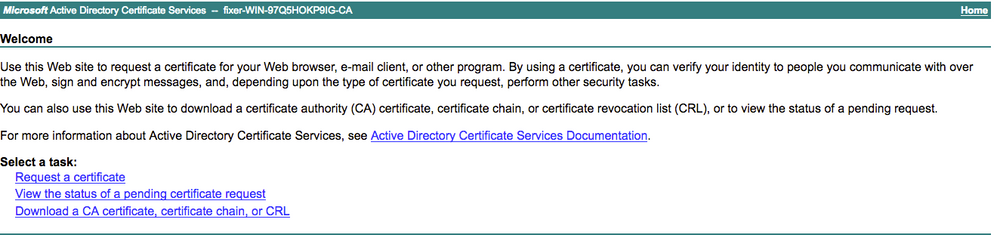

Étape 5. Une fois la CSR générée, recherchez le serveur AC et cliquez sur Request a certificate (Demander un certificat) comme indiqué dans l’image :

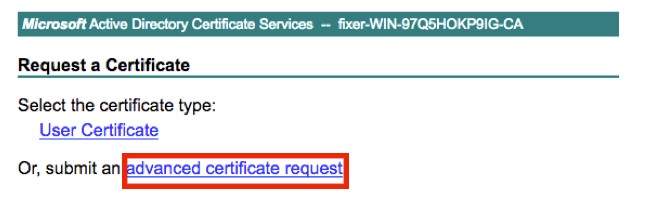

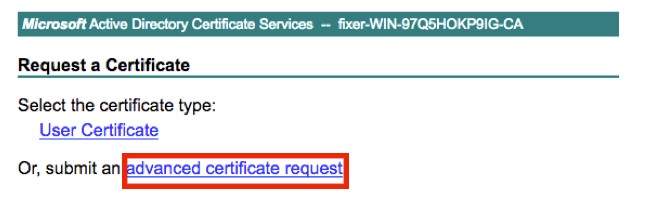

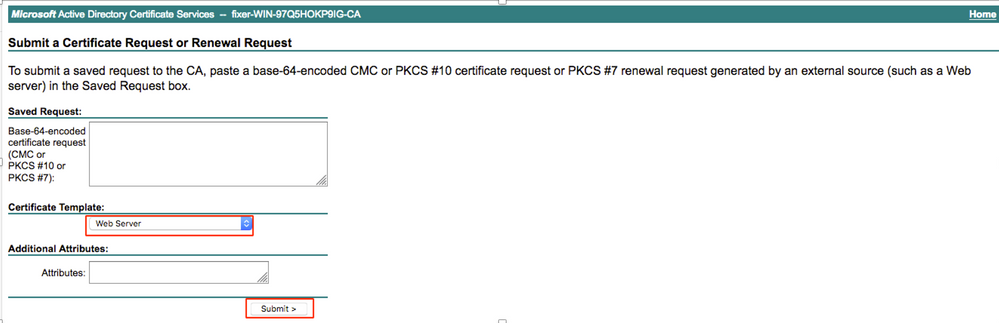

Étape 6. Une fois que vous avez demandé un certificat, vous obtenez des options pour Certificat utilisateur et demande de certificat avancée. Cliquez sur demande de certificat avancée comme indiqué dans l’image.

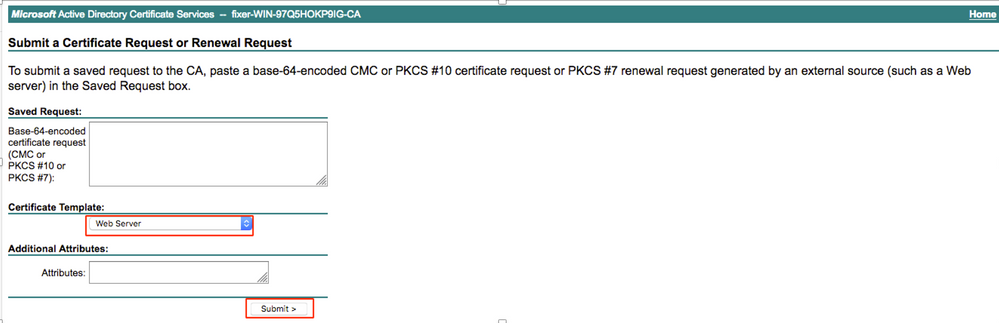

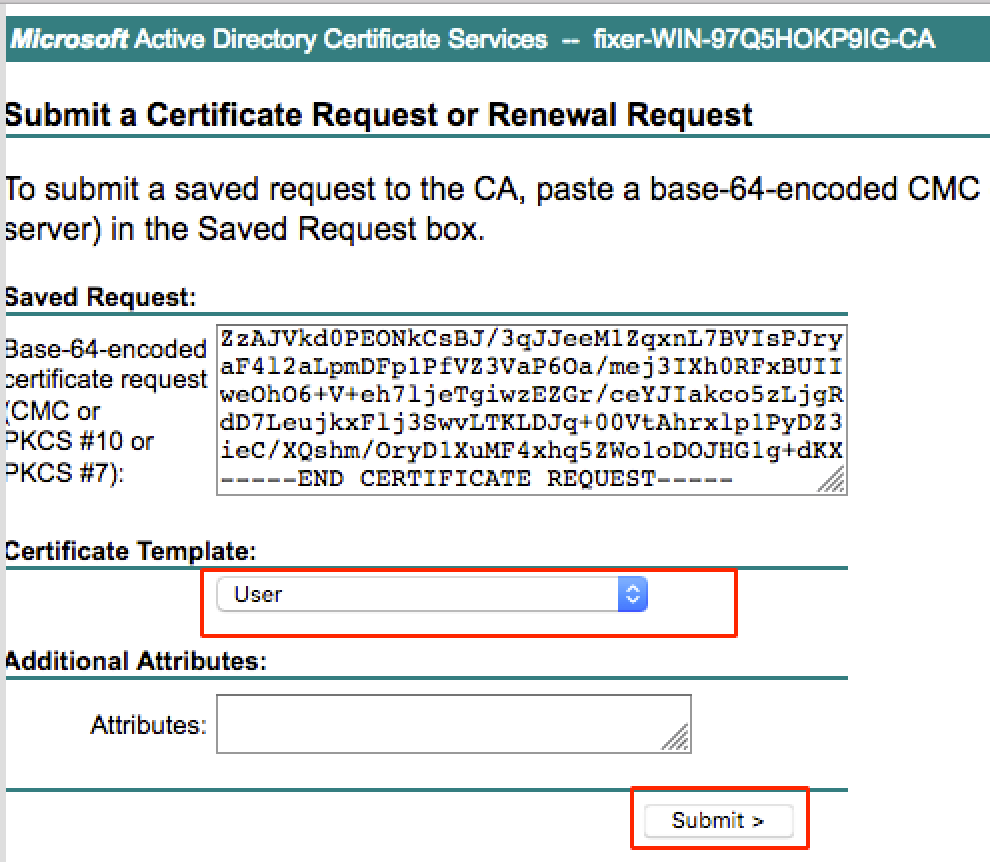

Étape 7. Collez le CSR généré dans la demande de certificat codé en base 64. Dans la liste déroulante Modèle de certificat, choisissez Serveur Web et cliquez sur Envoyer, comme illustré dans l'image.

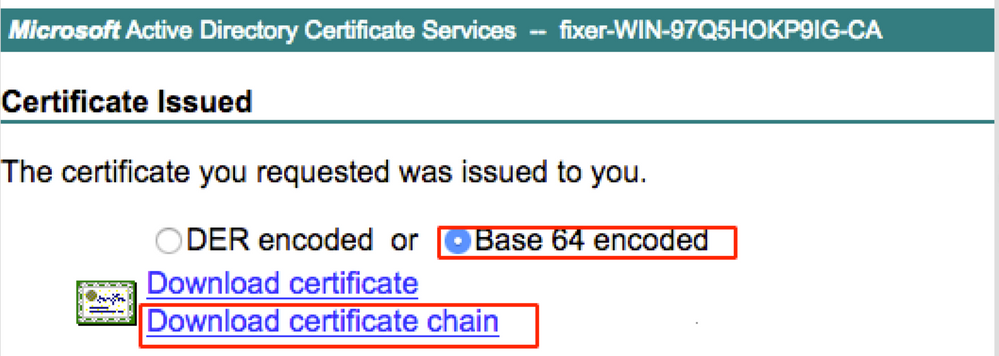

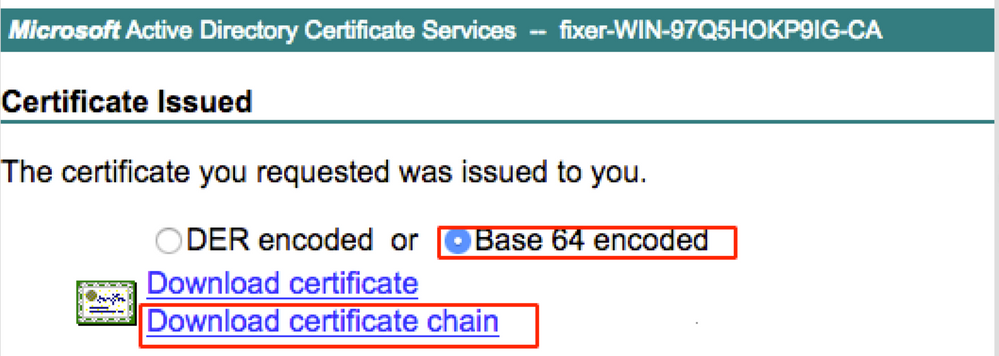

Étape 8. Une fois que vous avez cliqué sur Submit, vous avez la possibilité de sélectionner le type de certificat. Sélectionnez Base-64 encoded et cliquez sur Download certificate chain comme indiqué dans l'image.

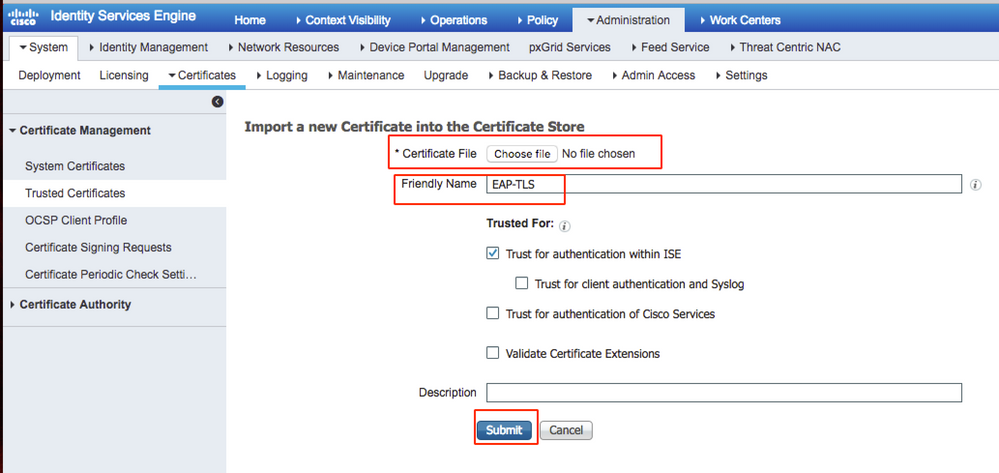

Étape 9. Le téléchargement du certificat est terminé pour le serveur ISE. Vous pouvez extraire le certificat. Le certificat contient deux certificats, un certificat racine et un certificat intermédiaire. Le certificat racine peut être importé sous Administration > Certificates > Trusted certificates > Import comme indiqué dans les images.

Étape 10. Une fois que vous avez cliqué sur Submit, le certificat est ajouté à la liste des certificats de confiance. En outre, le certificat intermédiaire est nécessaire pour établir une liaison avec CSR, comme illustré dans l'image.

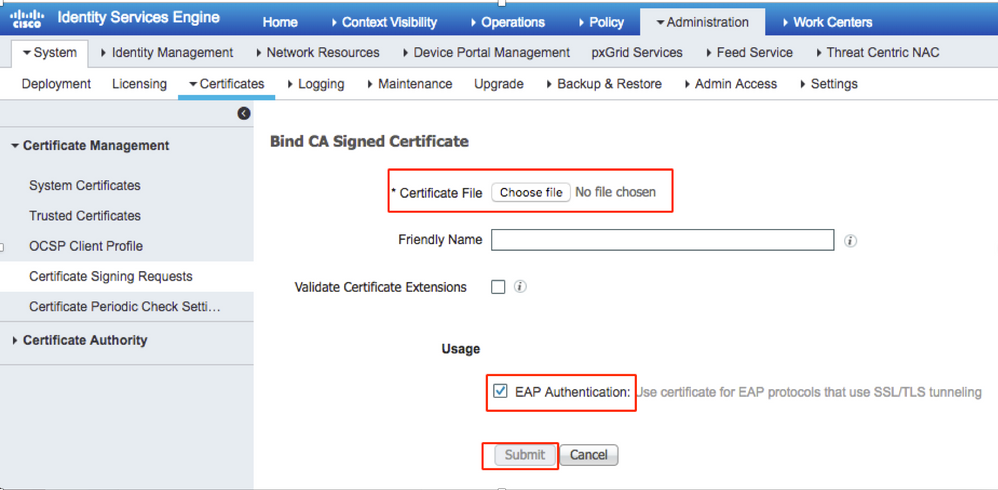

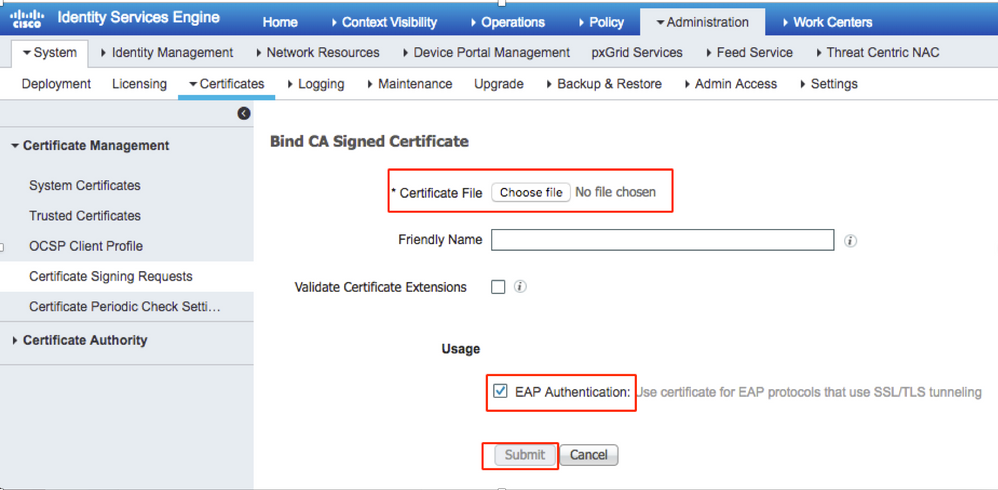

Étape 11. Une fois que vous avez cliqué sur Bind certificate, il y a une option pour choisir le fichier de certificat enregistré sur votre bureau. Accédez au certificat intermédiaire et cliquez sur Submit comme indiqué dans l'image.

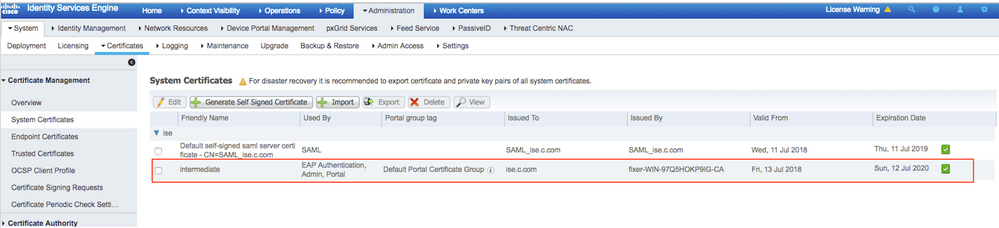

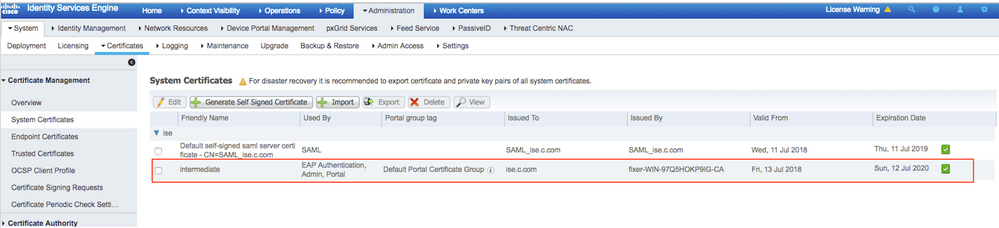

Étape 12. Pour afficher le certificat, accédez à Administration > Certificates > System Certificates comme indiqué dans l’image.

Client pour EAP-TLS

Télécharger le certificat utilisateur sur l'ordinateur client (Bureau Windows)

Étape 1. Pour authentifier un utilisateur sans fil via EAP-TLS, vous devez générer un certificat client. Connectez votre ordinateur Windows au réseau afin de pouvoir accéder au serveur. Ouvrez un navigateur Web et entrez cette adresse.

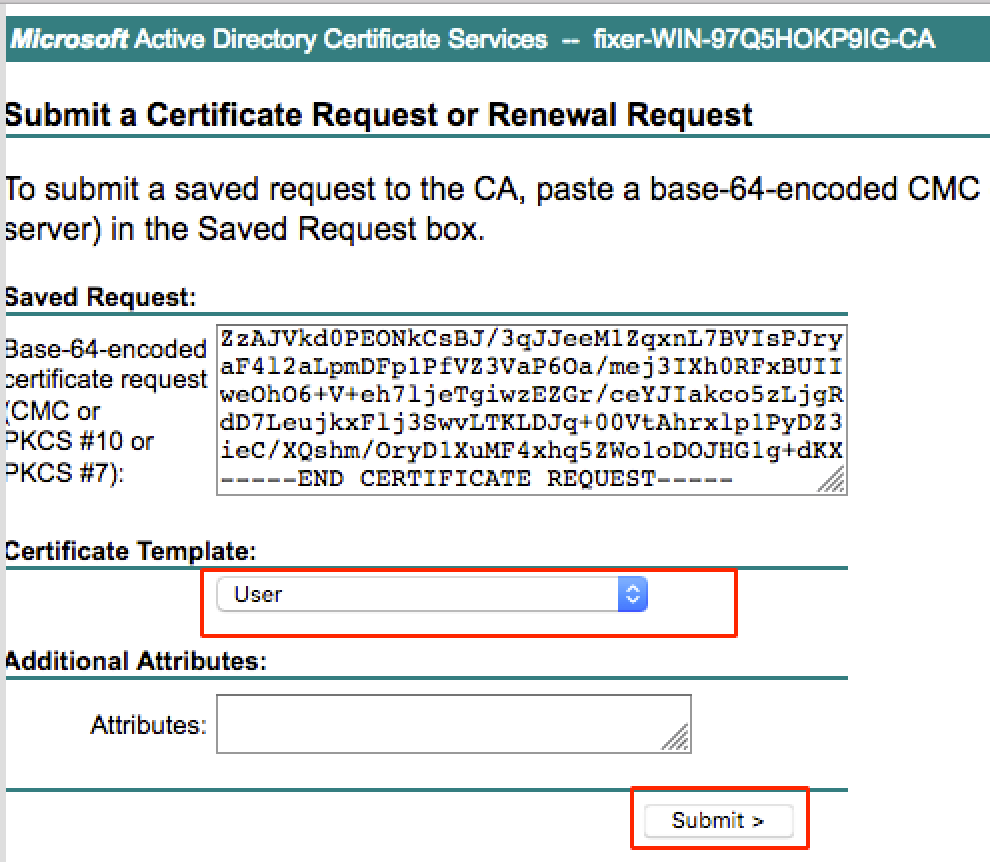

Étape 2. Notez que l’autorité de certification doit être identique au certificat téléchargé pour ISE.

Pour cela, vous devez rechercher le même serveur AC que celui que vous avez utilisé pour télécharger le certificat pour le serveur. Sur la même autorité de certification, cliquez sur Demander un certificat comme précédemment, mais cette fois, vous devez sélectionner User comme modèle de certificat, comme illustré dans l'image.

Étape 3. Cliquez ensuite sur télécharger la chaîne de certificats comme cela a été fait précédemment pour le serveur.

Une fois que vous obtenez les certificats, utilisez ces étapes afin d'importer le certificat sur l'ordinateur portable Windows.

Étape 4. Pour importer le certificat, vous devez y accéder à partir de la console MMC (Microsoft Management Console).

- Afin d'ouvrir la MMC naviguez à Démarrer > Exécuter > MMC.

- Accédez à Fichier > Ajouter/Supprimer un composant logiciel enfichable.

- Double-cliquez sur Certificats.

- Sélectionnez Compte d'ordinateur.

- Sélectionnez Ordinateur local > Terminer

- Cliquez sur OK afin de quitter la fenêtre du composant logiciel enfichable.

- Cliquez sur [+] en regard de Certificats > Personnel > Certificats.

- Cliquez avec le bouton droit sur Certificats et sélectionnez Toutes les tâches> Importer.

- Cliquez sur Next (Suivant).

- Cliquez sur Browse.

- Sélectionnez le .cer, .crt, ou .pfx que vous souhaitez importer.

- Cliquez sur Open.

- Cliquez sur Next (Suivant).

- Sélectionnez Sélectionner automatiquement le magasin de certificats en fonction du type de certificat.

- Cliquez sur Terminer et OK.

Une fois l'importation du certificat terminée, vous devez configurer votre client sans fil (bureau Windows, dans cet exemple) pour EAP-TLS.

Profil sans fil pour EAP-TLS

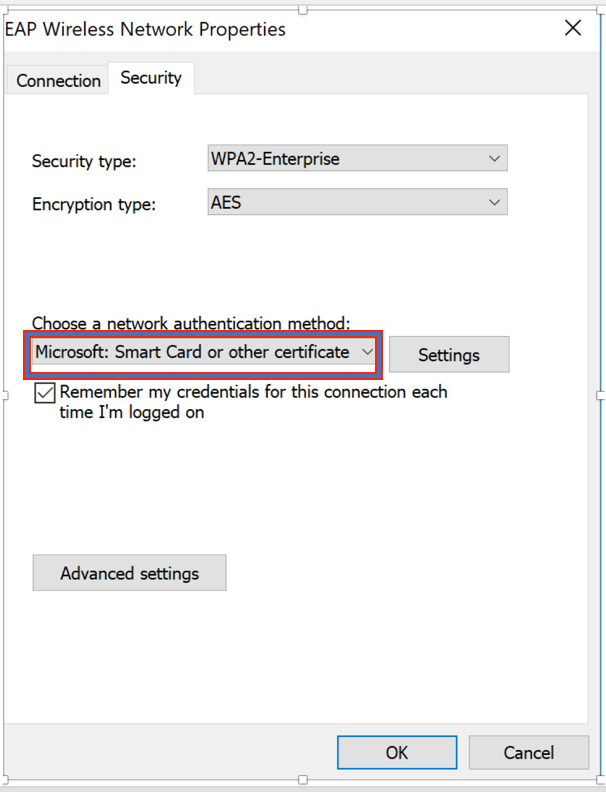

Étape 1 : modification du profil sans fil créé précédemment pour le protocole PEAP (Protected Extensible Authentication Protocol) afin d’utiliser le protocole EAP-TLS à la place Cliquez sur Profil sans fil EAP.

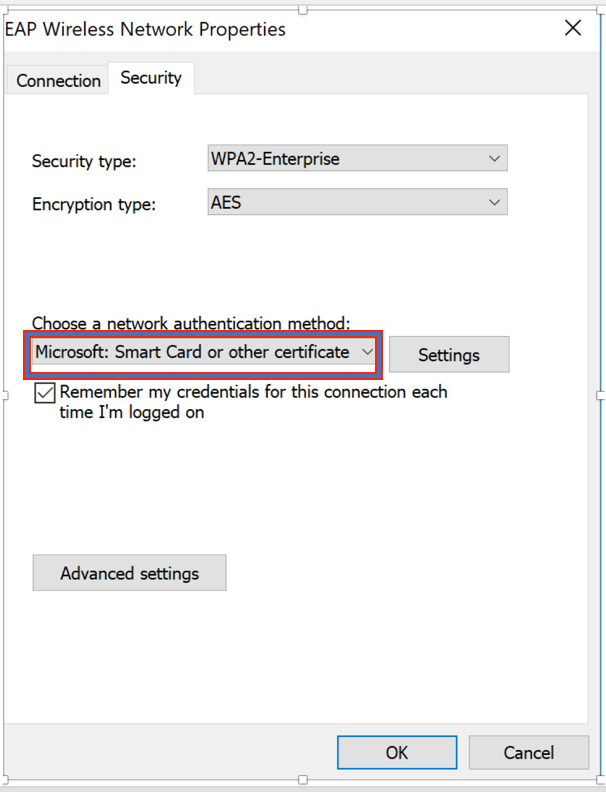

Étape 2. Sélectionnez Microsoft : Carte à puce ou autre certificat et cliquez sur OK affiché dans l'image.

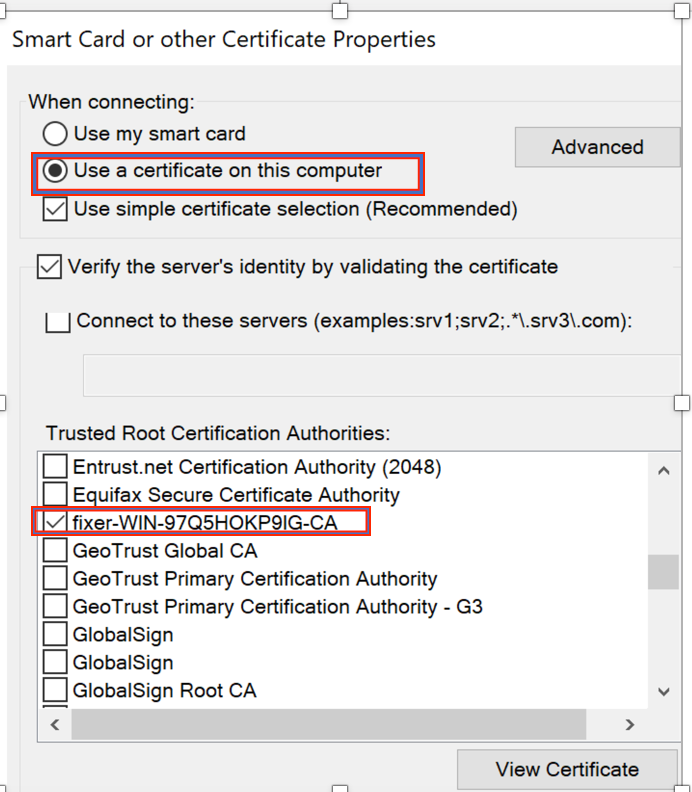

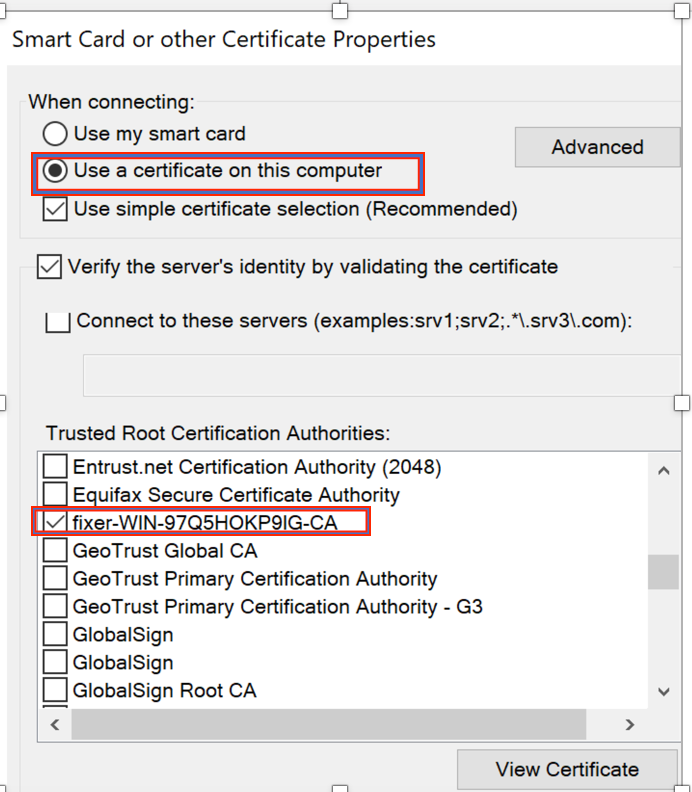

Étape 3. Cliquez sur settings et sélectionnez le certificat racine émis à partir du serveur AC, comme illustré dans l’image.

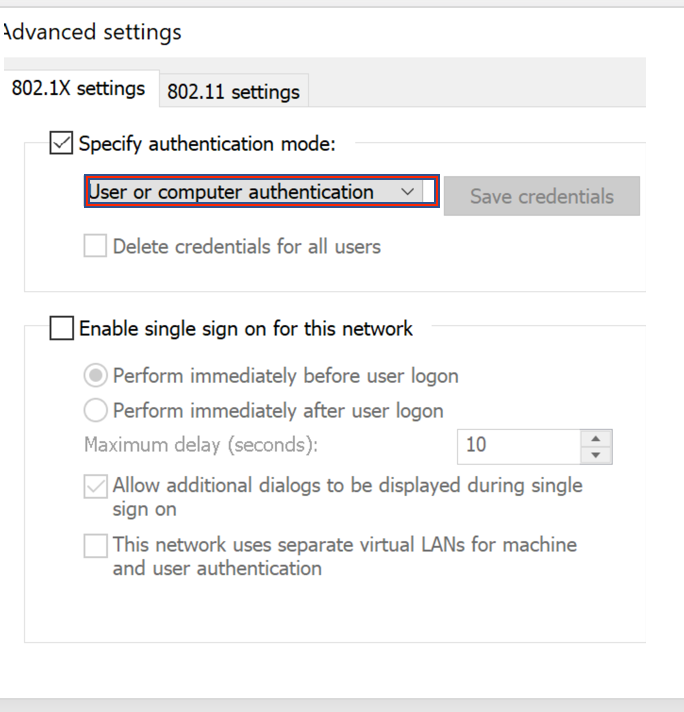

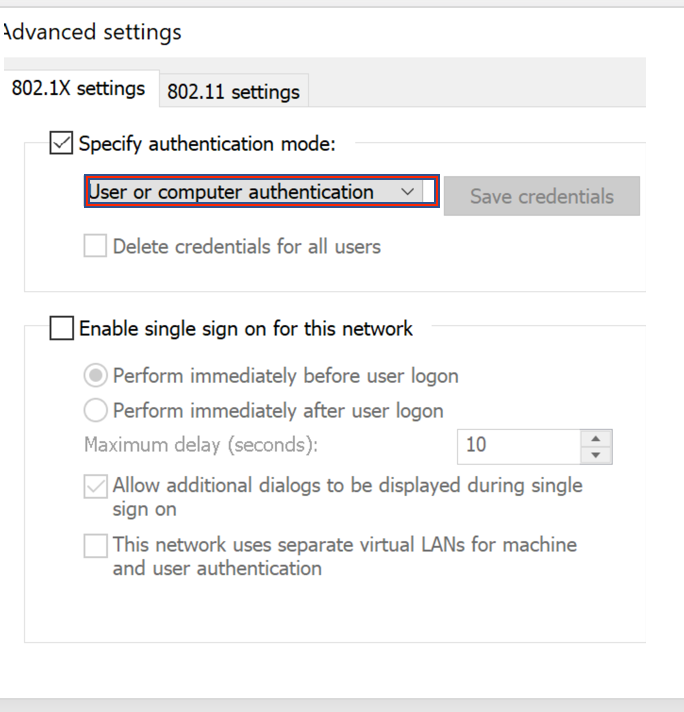

Étape 4. Cliquez sur Advanced Settings et sélectionnez User or computer authentication dans l'onglet 802.1x settings comme indiqué dans l'image.

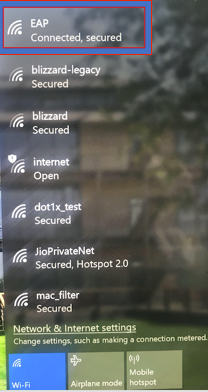

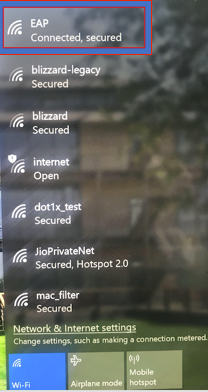

Étape 5. Essayez à présent de vous reconnecter au réseau sans fil, sélectionnez le profil correct (EAP, dans cet exemple) et Connectez-vous. Vous êtes connecté au réseau sans fil comme illustré dans l'image.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

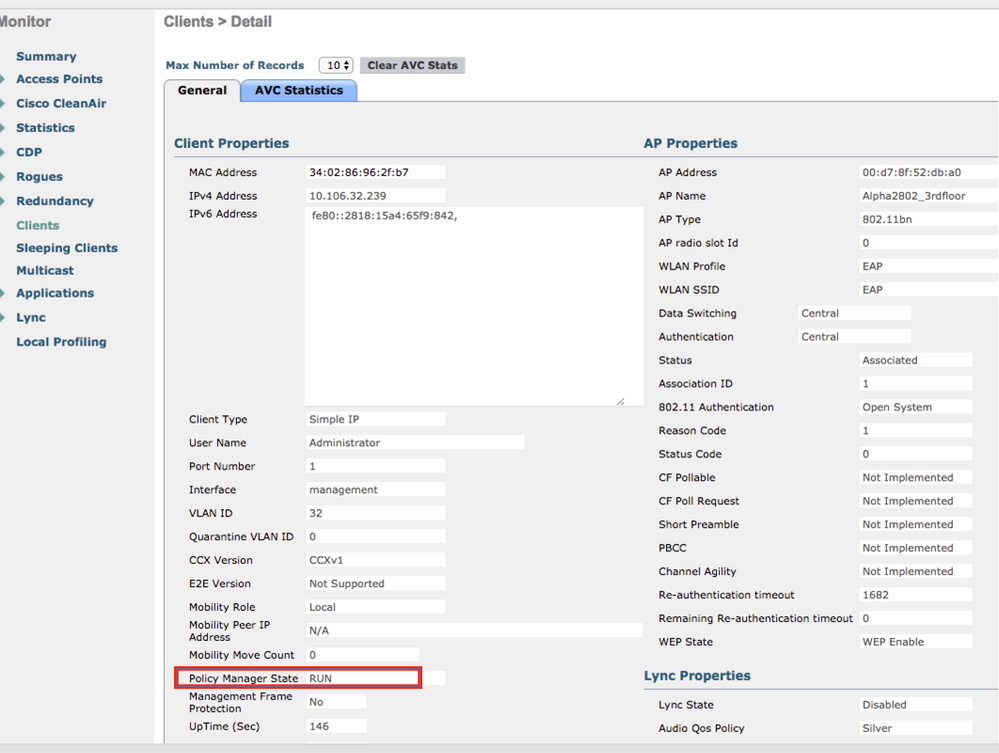

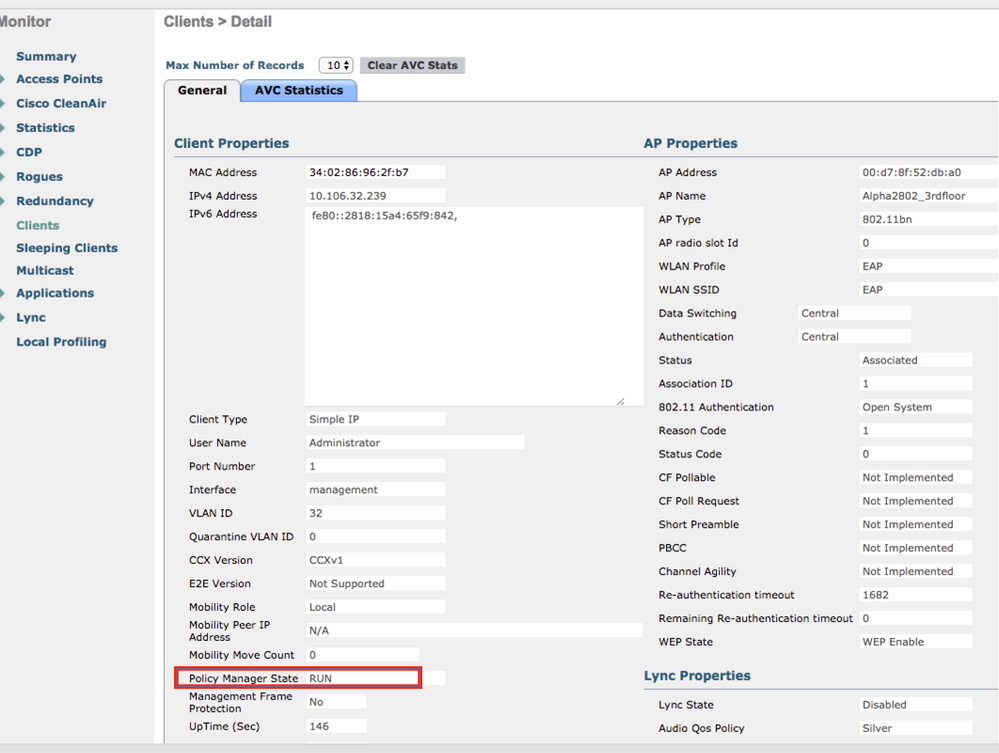

Étape 1. L’état du gestionnaire de stratégies client doit être RUN. Cela signifie que le client a terminé l'authentification, a obtenu l'adresse IP et est prêt à transmettre le trafic présenté dans l'image.

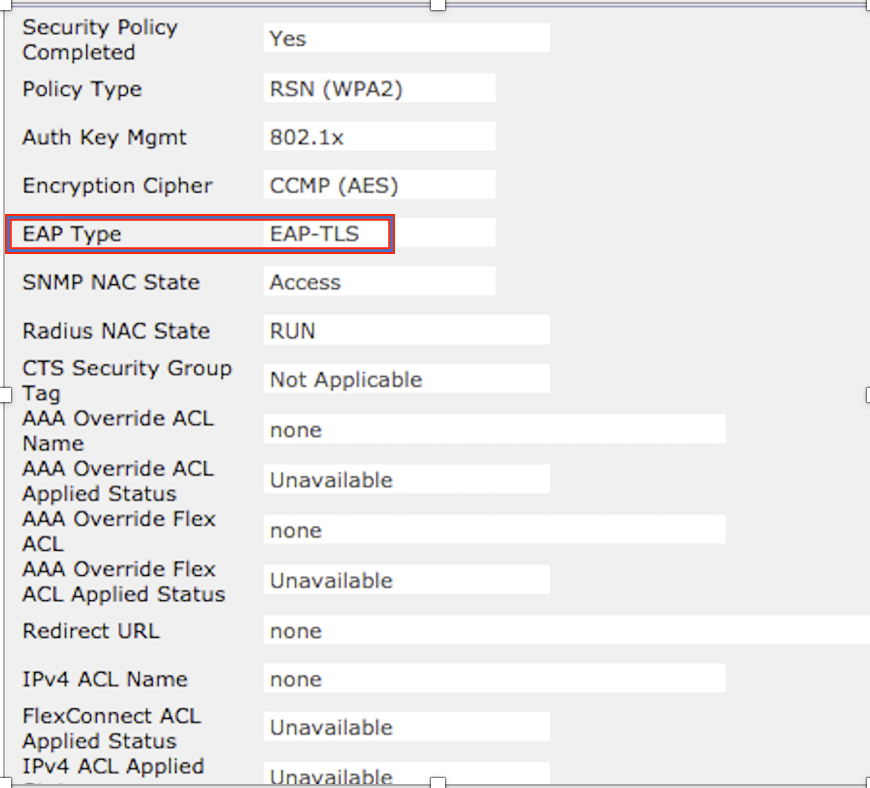

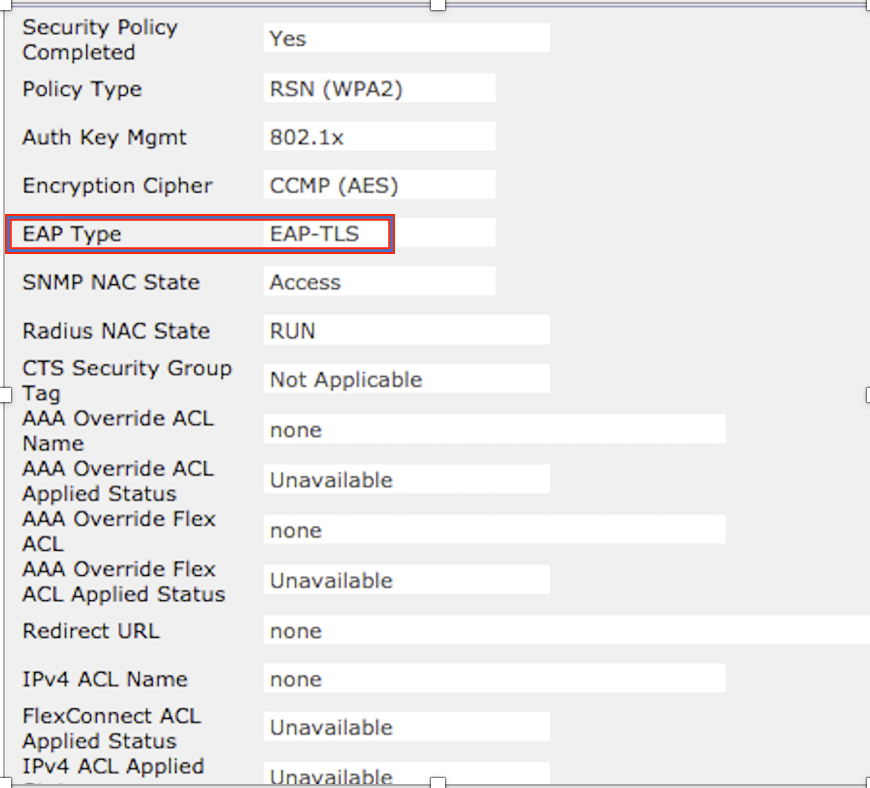

Étape 2. Vérifiez également la méthode EAP correcte sur le WLC dans la page de détails du client, comme illustré dans l’image.

Étape 3. Voici les détails du client de la CLI du contrôleur (sortie écrêtée) :

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

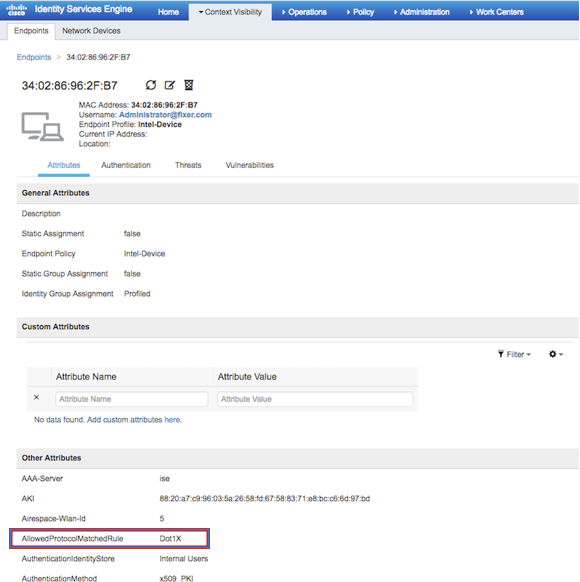

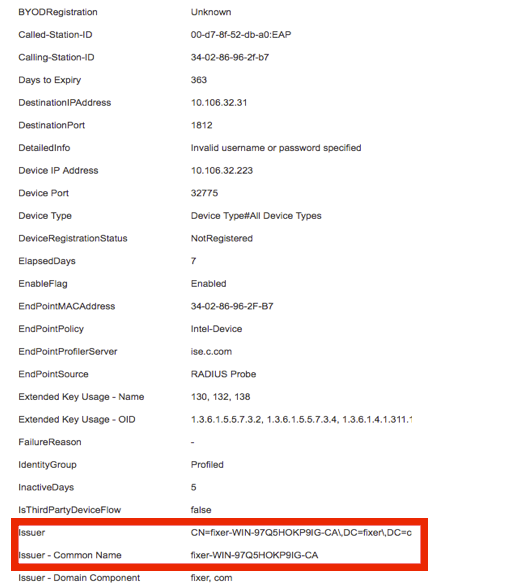

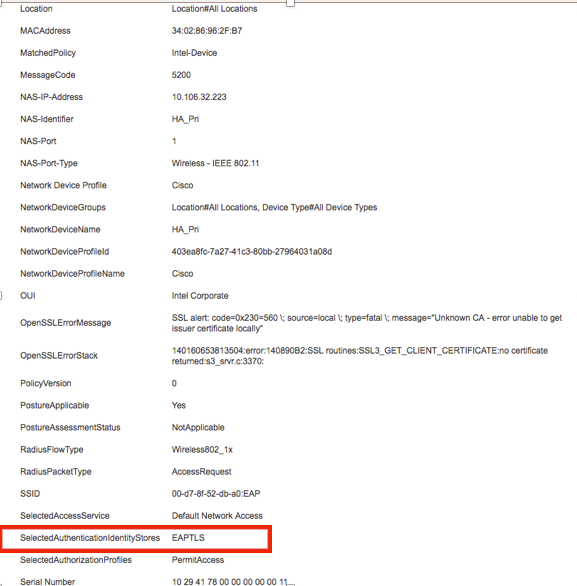

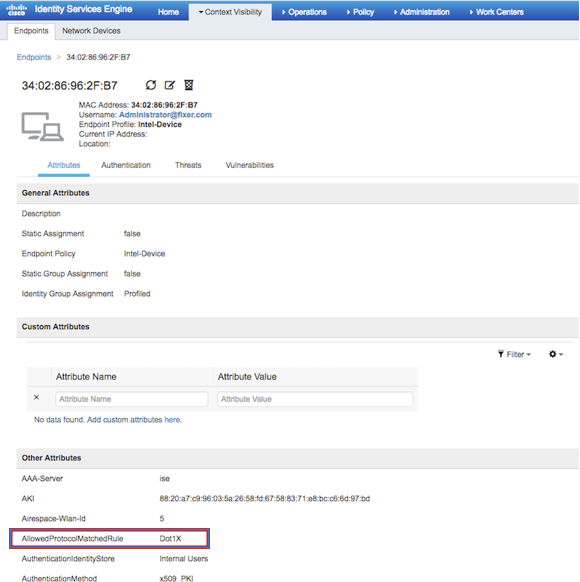

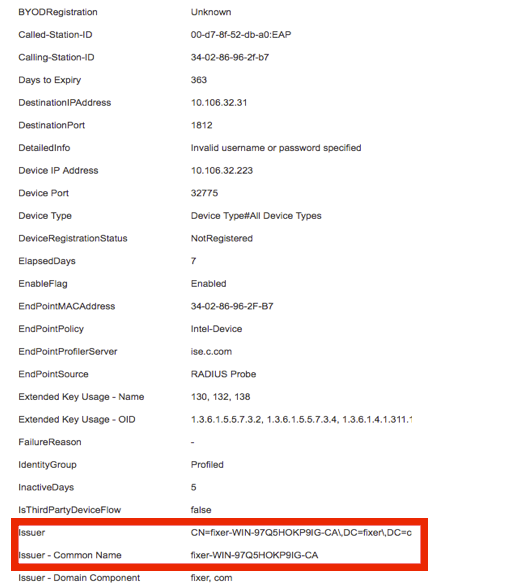

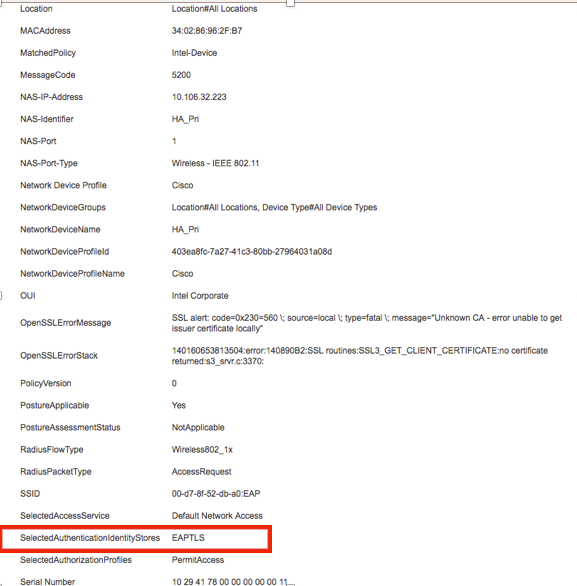

Étape 4. Sur ISE, accédez à Context Visibility > End Points > Attributes comme indiqué dans les images.

Dépannage

Aucune information spécifique n'est actuellement disponible pour dépanner cette configuration.

Commentaires

Commentaires