Analyse et dépannage de l’analyseur de réseau sans fil 802.11

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit le processus de collecte d’un bon analyseur de réseau sans fil afin d’analyser et d’effectuer le dépannage de la norme 802.11

Informations générales

Ce processus peut être une opération difficile et fastidieuse. Il y a quelques éléments à garder à l'esprit pour simplifier et accélérer ce processus. Avec l'analyse sans fil, il est utile d'avoir une idée de ce que vous voulez faire. Vous souhaitez capturer les trames sans fil brutes à partir d'un réseau sans fil, tel qu'il est vu par le périphérique d'analyse sans fil lui-même.

Liste de contrôle pour une capture réussie

Étape 1 : Puisque le périphérique d'analyse, le périphérique client et le point d'accès utilisent des radios de génération RF pour la transmission ou la réception, il est utile que votre analyseur sans fil soit proche de votre périphérique cible (la machine client). Cela permet à votre appareil d'analyse de capturer une bonne approximation de ce que votre appareil client entend en direct.

Étape 2 : Utilisez un périphérique distinct pour agir comme votre analyseur de réseau sans fil. Vous ne pouvez pas prendre une bonne trace d'analyseur sans fil si elle est exécutée sur le périphérique testé (l'ordinateur client dont vous voulez obtenir une trace sans fil).

Étape 3 : Avant de configurer votre capture, comprenez exactement ce que le périphérique client utilise comme canal et bande 802.11. Verrouillez votre analyseur sur le canal d'intérêt : n'utilisez pas le mode d'analyse des canaux de l'analyseur ! (Avec les canaux d'analyse, l'analyseur passe d'un canal à l'autre toutes les secondes environ. Cela est utile pour une étude de site ou pour détecter des éléments indésirables, mais pas lorsque vous tentez de capturer un problème 802.11.)

Gardez également à l'esprit que votre périphérique client peut se déplacer vers un autre point d'accès qui se trouve sur un canal RF ou une bande différente, de sorte que vous devez planifier en conséquence. En général, dans un environnement 802.11b/g (2,4 GHz), un analyseur de réseau à trois canaux peut être requis. Cela implique l'utilisation de 3 adaptateurs sans fil sur votre périphérique d'analyse, chacun étant configuré sur les canaux 1, 6 et 11. Les adaptateurs sans fil USB conviennent le mieux à ce type de configuration.

Étape 4 : Si vous dépannez 5 GHz, le nombre de canaux augmente considérablement. Étant donné que vous ne pouvez pas avoir assez de cartes pour capturer tous les canaux, il est recommandé que le test fonctionne sur 4 canaux au maximum sur vos points d'accès environnants.

Étape 5 : Si vous pouvez reproduire le problème lorsqu'un client se déplace d'un canal à un autre, alors un sniff à 2 canaux peut suffire. Si un seul analyseur de canal est disponible, demandez-lui d'analyser le canal itinérant.

Étape 6 : Toujours synchroniser NTP vos sniffers. La capture de paquets doit être associée à des captures de débogage et à d’autres captures filaires et/ou sans fil. Avoir vos horodatages même une seconde de moins rend le classement beaucoup plus difficile.

Étape 7 :Si vous effectuez une capture pendant une longue période (plusieurs heures), configurez votre analyseur de réseau pour qu'il coupe un nouveau fichier de capture tous les 30 Mo environ. Afin de ne pas remplir votre disque dur, vous voulez mettre une limite supérieure sur le nombre de fichiers écrits.

Remarque : le périphérique Linksys USB600N ne collecte pas de manière fiable les paquets 11n avec un intervalle de garde court. Il manque 20 à 30 % des paquets d'intervalle de garde court. Si nécessaire, la configuration du WLC peut être modifiée pour n'utiliser que l'intervalle de garde longue plus lent. Il ne peut s'agir que d'une modification de configuration temporaire. La commande est config 802.11 {a | b}11nsupport guard-interval {any | long}.

Outils de renifleur

Détection sans fil avec un Mac avec OS X 10.6 et versions ultérieures.

L'analyse sans fil sur Mac fonctionne bien, car Mac OS X a intégré des outils pour capturer une trace sans fil. Cependant, cela dépend des versions d'OS X que vous exécutez, car les commandes peuvent varier. Ce document couvre OS X 10.6 jusqu'à la dernière version. Les diagnostics Wi-Fi sont la méthode privilégiée dans les derniers macbooks. Il est toujours bon de se rappeler que votre analyseur de macbook doit être au moins aussi capable que le client que vous analysez (l'analyse d'un smartphone 802.11ac avec un macbook 802.11n n'est pas optimale).

Outils d'analyse sans fil Mac OS X

- aéroport (10,6-10,8)

- service public aéroportuaire (10,6 - 10,8)

- tcpdump (10.8)

- Diagnostics Wi-Fi (10.7->10.12)

- Wireshark (10.6 - 10.8)

- Outil tiers : Airtool

Aéroport

Si vous exécutez OS X 10.6 (Snow Leopard) ou supérieur, alors vous pouvez facilement utiliser l'utilitaire de ligne de commande airport.

Procédez comme suit :

- Utilisez la combinaison de touches Commande + Espace pour afficher la boîte de dialogue de recherche dans le coin supérieur droit de l'écran et tapez le mot terminal. Vous pouvez ainsi rechercher l'application du terminal. Sélectionnez cette application pour l'exécuter. Une fenêtre de terminal peut s'afficher.

- Une fois la fenêtre du terminal ouverte, vous pouvez exécuter la commande suivante pour capturer une trace de l'analyseur sans fil sur le canal RF 11 (802.11b/g) :

sudo /usr/libexec/airport en1 sniff 11

Quelques points à retenir :

- Vous êtes invité à saisir votre mot de passe de compte pour vérification.

- Vous ne pouvez pas spécifier le nom du fichier de capture ni l'emplacement où vous placez le résultat.

- Vous perdez toute connectivité sans fil à votre réseau pendant la capture.

- Si vous utilisez une carte Air, la carte sans fil est en0 plutôt que en1.

Une fois que vous avez terminé la trace, appuyez sur Cntl-C pour arrêter la trace et l'utilitaire affiche le nom et l'emplacement du fichier de capture. Le format de fichier est votre fichier PCAP Wireshark standard qui peut être lu sur MAC ou Windows via Wireshark.

Service Aéroportuaire

L'utilitaire d'aéroport n'est pas un programme d'analyse ; cependant, il peut fournir des informations sur le réseau local sans fil. Il peut également définir le canal sans fil par défaut, ce qui est essentiel pour les programmes d'analyse (tcpdump, Wireshark) qui ne peuvent pas eux-mêmes définir le canal.

Remarque : comme le chemin vers l'utilitaire de l'aéroport est si laid, il peut être judicieux de définir un lien symbolique vers celui-ci à partir d'un répertoire dans le chemin. Par exemple, # sudo ln -s /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport /usr/sbin/airport.

Définition du canal sans fil

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Actuel/Ressources/aéroport —channel=48

Déposez les informations sur les SSID/BSSID affichés

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Actuel/Ressources/aéroport -s

SSID BSSID RSSI CHANNEL HT CC SECURITY (auth/unicast/group)

Test 00:24:97:89:cb:41 -53 11 Y — WPA(PSK/TKIP/TKIP) WPA2(PSK/AES/TKIP)

Test2 00:24:97:89:cb:40 -53 11 N — WPA (PSK/TKIP/TKIP)

Invité 00:22:75:e6:73:df -64 6,-1 Y — WPA(PSK/AES,TKIP/TKIP) WPA2(PSK/AES,TKIP/TKIP)

Informations détaillées sur l'association actuelle

# sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Actuelles/Ressources/Aéroport -I

agrCtlRSSI : -54

agrExtRSSI : 0

agrCtlNoise : -89

AgrExtNoise : 0

état : en cours

mode de fonctionnement : station

lastTxRate : 300

maxRate : 300

lastAssocStatus : 0

802.11 auth : ouvert

link auth : wpa2-psk

BSSID : 0:24:97:95:47:60

SSID : GuestNet

MCS : 15

canal : 36,1

tcpdump

Tcpdump est un utilitaire de ligne de commande livré avec OS X qui peut effectuer la capture de paquets (l'utilitaire tshark fourni avec Wireshark est très similaire). Pour effectuer une capture de paquets sans fil avec tcpdump :

- Définissez d'abord le canal et utilisez l'utilitaire airport comme indiqué précédemment.

- Effectuez ensuite une capture de paquets sans fil et enregistrez-les dans un fichier. Cela fait, tapez Control/C pour quitter.

Exemple :

bash-3.2# tcpdump -I -P -i en1 -w /tmp/channel-11.pcap

tcpdump : AVERTISSEMENT : en1 : aucune adresse IPv4 attribuée

tcpdump : écoute sur en1, type de liaison IEEE802_11_RADIO (802.11 plus en-tête radiotap), taille de capture 65535 octets

^C

897 paquets capturés

968 paquets reçus par le filtre

0 paquet abandonné par le noyau

bash-3.2#

Diagnostic Wi-Fi

La méthode de capture la plus simple consiste à utiliser le programme graphique appelé Wi-Fi Diagnostics.

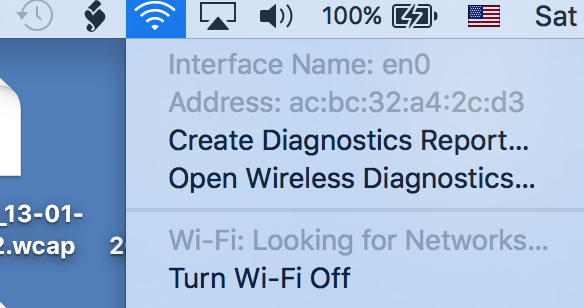

Pour y accéder, maintenez la touche ALT enfoncée et cliquez sur l'icône wifi en haut à droite (celle où vous choisissez généralement le SSID auquel vous souhaitez vous connecter).

Cliquez sur l'option Open Wireless diagnostics dans la liste.

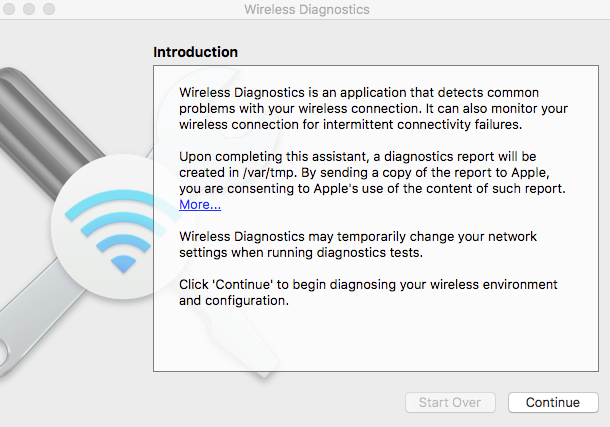

Il affiche une fenêtre qui exécute un rapport par défaut sur le dépannage. Ce n'est généralement PAS ce qui vous intéresse.

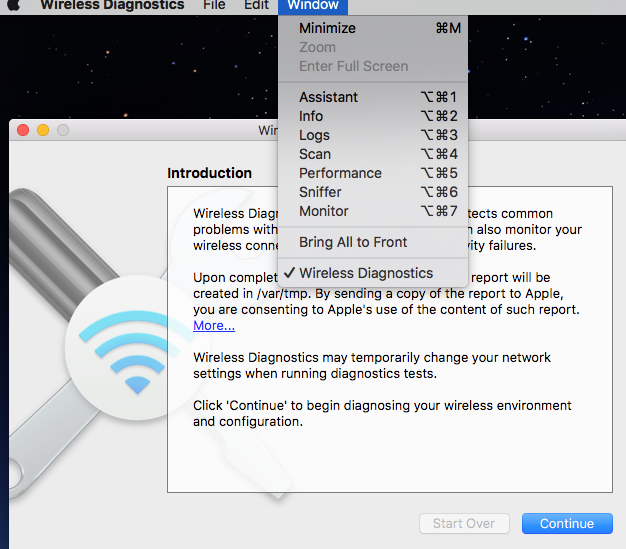

Laissez cette fenêtre ouverte et accédez à la barre de menus située en haut de l'écran. Cliquez sur Fenêtre. Vous voyez une liste de divers outils (utiles pour l'étude de site ou l'analyse de signal). Dans la portée de la capture de renifleur sans fil, vous êtes intéressé par l'option Sniffer, cliquez dessus.

Il vous suffit ensuite de choisir le canal principal ainsi que la largeur du canal.

La capture du renifleur est enregistrée sur le bureau ou dans /var/tmp/ depuis Mac Os Sierra.

Outil À Air

Il existe également des outils tiers qui prennent en charge de nombreuses versions de mac os x et améliorent les fonctions d'analyse intégrées avec des options plus faciles à choisir des canaux. Un exemple est Airtool.

Détection sans fil sous Windows 7 avec 3.4 (méthode déconseillée)

Introduction

Avec Microsoft Network Monitor ( 3.4), vous pouvez désormais effectuer une analyse sans fil 802.11a/b/g (et peut-être 11n) correcte sous Windows 7, avec votre adaptateur sans fil standard. Le fichier enregistré à partir de peut être lu par la dernière version (1.5 et ultérieure) de Wireshark, mais pas dans OmniPeek. Il est important de noter que n'est plus pris en charge par Microsoft et ne fonctionne généralement pas correctement sur les adaptateurs 11n et 11ac (la plupart des trames sont manquantes).

Netmon 3.4 est pris en charge avec XP SP3 ; cependant, il ne prend pas en charge l'analyse sans fil lors de l'exécution de XP. En ce qui concerne Vista, l'expérience est mixte.

La section détaillée Netmon de ce document a été supprimée car elle est déconseillée et ne capture pas de manière fiable les trames 802.11ac.

Vous pouvez consulter les détails à l'adresse suivante : Détection sans fil sous Windows avec Netmon

Détection sans fil à l'aide du point d'accès léger Cisco (LAP) en mode renifleur

Introduction

Vous pouvez utiliser le WLC et les LAP Cisco en mode renifleur, en association avec un renifleur filaire (meilleurs résultats avec Wireshark. Omnipeek déchiffre le protocole différemment depuis la version 10).

Un seul analyseur câblé peut collecter des paquets à partir de plusieurs points d'accès. Cette méthode est donc très utile pour exécuter des suivis multicanaux. Pour les scénarios statiques, s'il est possible de déplacer l'AP renifleur, cela peut être utilisé comme une alternative efficace aux autres options de reniflement.

Pour les scénarios d'itinérance, les AP analyseurs sont généralement installés à proximité des AP par lesquels le client se déplace, et cela peut rapporter le « point de vue » des AP statiques plutôt que le client.

Afin de voir la RF du point de vue du client en itinérance, une trace sans fil multicanal peut être capturée avec un ordinateur portable doté de plusieurs cartes réseau sans fil pouvant utiliser le client test.

Étapes de configuration

Étape 1. Côté WLC / AP

Voici les étapes afin de collecter une trace qui utilise un mode analyseur LAP.

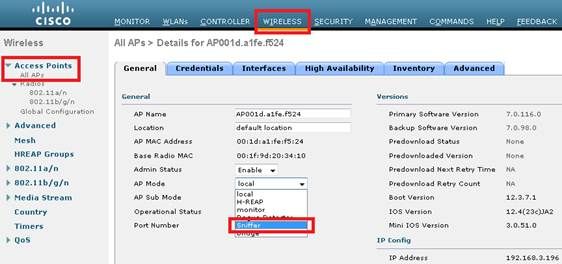

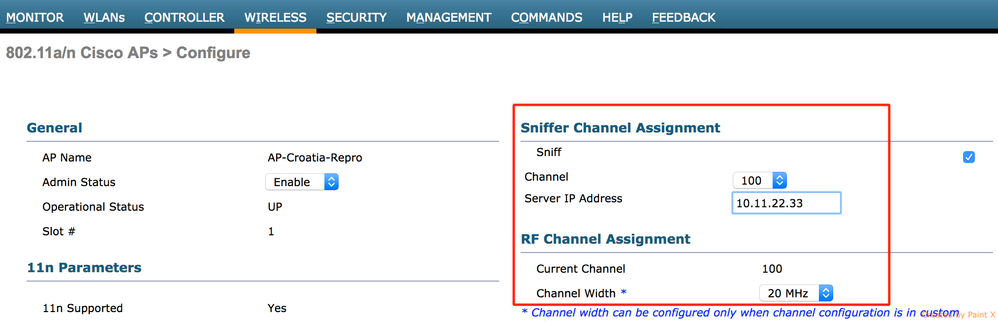

Configurez le point d'accès en mode Sniffer :

Le point d'accès peut redémarrer et ne pas être en mesure de servir les clients. Une fois que le point d'accès a rejoint le WLC, configurez la radio du point d'accès (802.11b/g/n ou 802.11a/n) :

- spécifier l'adresse IP de l'analyseur

- choisissez le canal

- activer le reniflement

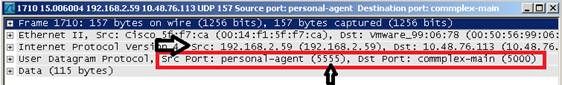

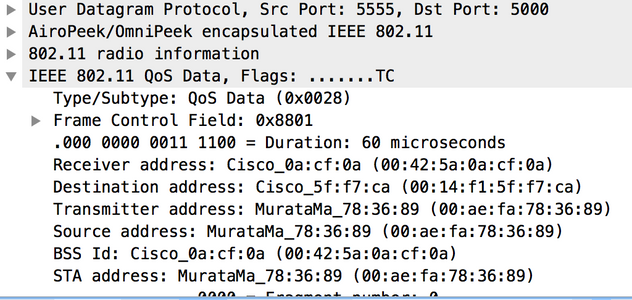

L'analyseur reçoit le trafic 802.11 encapsulé et utilise le protocole airopeek, à partir de l'adresse IP de gestion WLC avec le port source UDP/5555 et le port de destination UDP/5000.

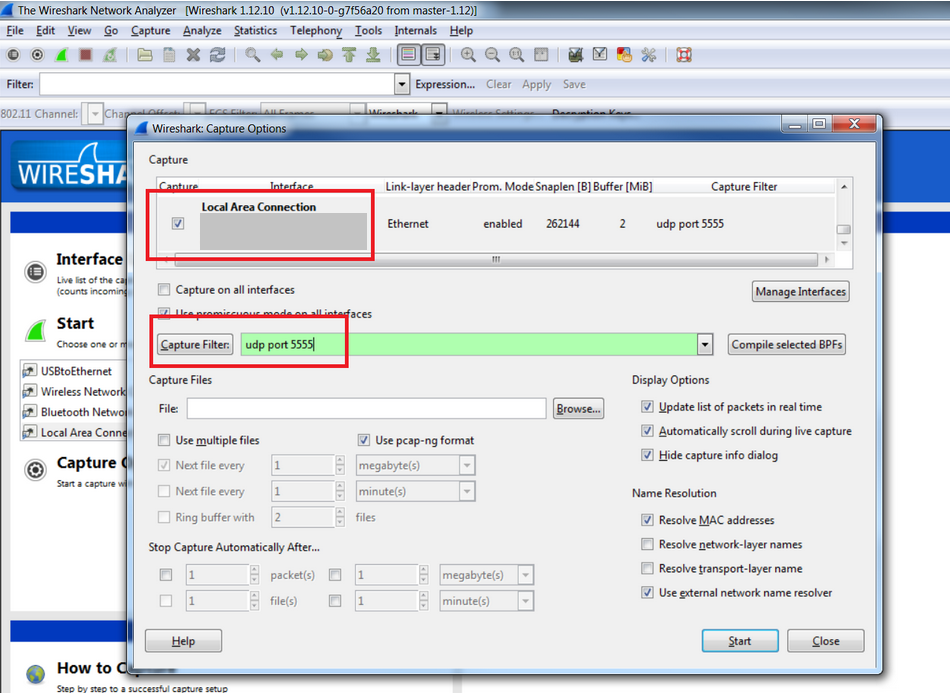

Étape 2. Côté renifleur : Wireshark

Si vous utilisez Wireshark pour recevoir le trafic, procédez comme suit :

- Définissez les options de capture pour recevoir uniquement le trafic provenant du point d'accès d'analyse. Si vous définissez le filtre uniquement pour le port UDP 5000, vous manquez des fragments IP dans la capture si le point d'accès doit fragmenter le paquet (ce qui se produit s'il a reniflé une trame de 1500 octets à laquelle il doit ajouter l'encapsulation PEEKREMOTE) :

Ce filtre est facultatif, mais fortement recommandé car il exclut de la capture tout le trafic non lié au réseau sans fil. Considérez que le WLC envoie du trafic à un port UDP et qu'il n'y a aucune application à l'écoute du côté de l'analyseur ; cela entraîne une réponse ICMP port-unreachable pour chaque paquet reçu du WLC.

Bien que cela soit attendu, le filtre permet également d'exclure ce trafic qui est inutile, et il ne peut que rendre la trace plus grande et plus difficile à lire.

Ensuite, lancez la capture :

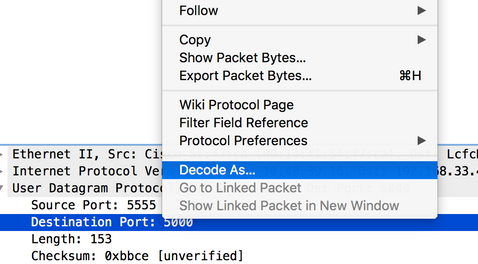

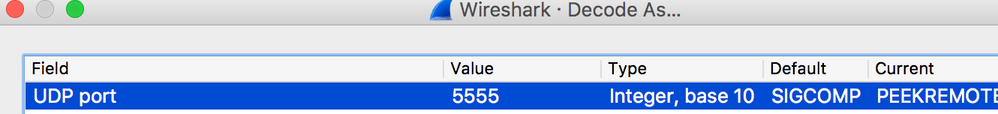

Le trafic capturé doit être décodé comme.. PEEKREMOTE afin de pouvoir voir le trafic 802.11 :

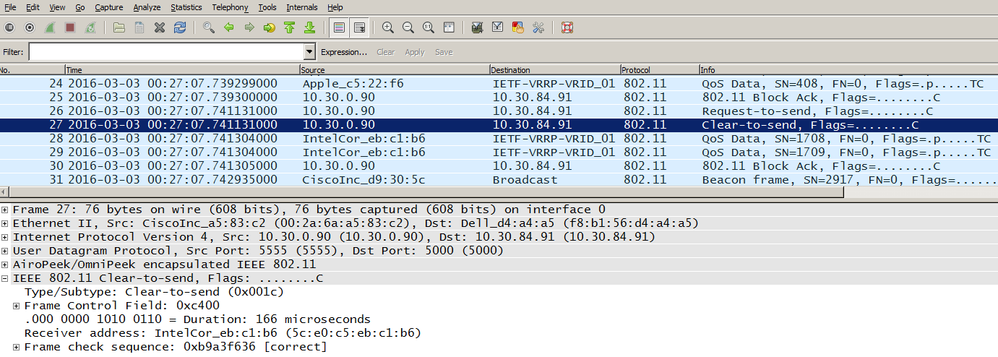

- Le trafic 802.11 peut désormais être visible :

Les informations RF affichées dans l'image (en d'autres termes, le canal, l'intensité du signal, le bruit, etc.) sont ajoutées par le point d'accès.

Étape 3. Côté renifleur : OmniPeek

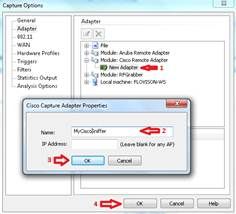

Lorsque vous utilisez OmniPeek comme récepteur du flux de trafic du WLC/AP en mode renifleur, il est tout d'abord nécessaire de créer un adaptateur distant Cisco sous le menu Adapter de la fenêtre Capture Options :

Au moins une carte est requise ; le nom est un champ obligatoire, tandis que le champ d'adresse IP peut être laissé vide si vous ne voulez pas qu'OmniPeek filtre le trafic entrant d'un WLC spécifique.

Dans ce cas, il n'est pas nécessaire de filtrer tout trafic (tel que le port ICMP inaccessible) car OmniPeek écoute le port UDP pour capturer spécifiquement le flux de données du contrôleur LAN sans fil.

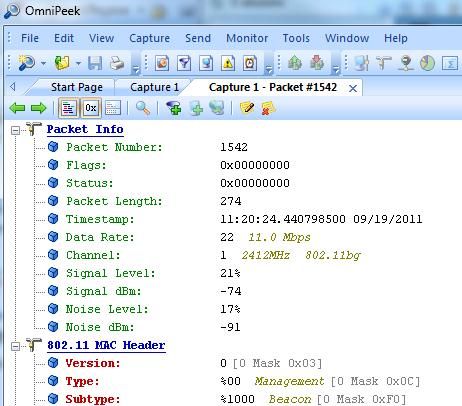

Avant de commencer la capture, vérifiez les paramètres de la fenêtre OmniPeek principale :

À ce stade, la capture peut être démarrée et le résultat est une trace qui inclut les informations RF signalées par le point d'accès :

Remarque : par défaut, la carte distante OmniPeek récupère l'horodatage envoyé par l'AP lui-même. Cette information n'a rien à voir avec l'horloge AP, donc l'horodatage résultant peut être incorrect. Si vous utilisez un seul AP renifleur, les horodatages peuvent être faux, mais au moins cohérents. Ce n'est plus vrai si vous utilisez plusieurs AP comme sniffeurs (car chaque AP envoie ses propres informations d'horodatage, provoquant des sauts de temps bizarres sur la capture fusionnée).

Solution

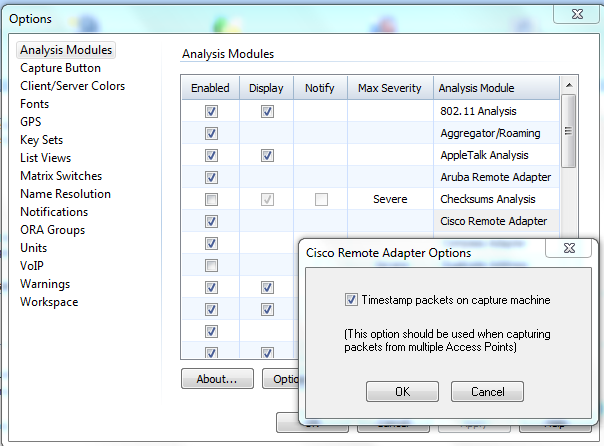

Vous pouvez demander explicitement à OmniPeek d'utiliser l'horloge du PC renifleur local pour définir l'horodatage du paquet.

Cela résout à la fois le scénario à point d'accès unique et multiple, et a des horodatages corrects et cohérents tant que le PC exécutant OmniPeek a une horloge synchronisée NTP.

Étapes à suivre :

Dans OmniPeek, procédez comme suit :

1. Accédez à Outils > Option > Modules d'analyse.

2. Recherchez l'adaptateur distant cisco, puis double-cliquez pour afficher les options.

3. Cliquez sur l'option Horodatage, puis cliquez sur OK et testez à nouveau la capture.

Détection sans fil avec point d'accès autonome Cisco® (IOS)

Un point d’accès autonome peut être utilisé pour collecter des captures de paquets d’air. Ces instructions indiquent comment effectuer la capture d'air.

1. Entrez l'interface radio dot11 sur laquelle vous souhaitez effectuer la capture. Définissez le rôle de la station sur sniffer, ajoutez l'adresse IP du serveur/PC qui peut exécuter Wireshark et collecter les captures, puis sélectionnez le canal. Le port que vous spécifiez avec la commande monitor frames peut être le port UDP de destination vers lequel le point d'accès envoie les captures.

|

|

|

|

|---|---|---|

| Étape 1 |

int {d0 | d1} |

Passez en mode de commande de configuration d'interface pour configurer les interfaces radio. |

| Étape 2 |

renifleur de rôle de station |

Modifiez le rôle de la station en renifleur. |

| Étape 3 |

numéro de canal |

Sélectionnez le canal dans lequel vous souhaitez travailler en mode renifleur. |

| Étape 4 |

no shut |

Inversez l'arrêt de l'interface. |

| Étape 5 |

sortie |

Quittez le mode de commande de configuration d’interface. |

| Étape 6 |

sniffer ip-address destination-ip port numéro-port |

Définissez l'adresse IP et le numéro de port vers lesquels le point d'accès redirige tous les paquets. Vous pouvez spécifier une adresse IP sur n'importe quel numéro de port compris entre 1024 et 65535. |

| Étape 7 |

wireshark enable |

Si vous utilisez Wireshark au point de terminaison, un en-tête Wireshark est ajouté aux paquets. |

Exemple de configuration :

ap(config)# int d0

ap(config)-if# analyseur de rôle de station

ap(config)# channel 11

ap(config)# no shut

ap(config)# exit

ap(config)# sniffer ip-address 10.10.10.1 30 port 5555

ap(config)# wireshark enable

2. Démarrez Wireshark sur le serveur/PC. Accédez à Capture > Options. Choisissez la carte réseau Ethernet (LAN) et ajoutez un filtre pour capturer uniquement le trafic avec le port UDP que vous avez spécifié à l'étape 1.

3. Démarrez la capture Wireshark.

Téléchargement des fichiers de capture dans la demande de service TAC

Si les fichiers de capture sont trop volumineux pour l'e-mail, vous pouvez les télécharger dans votre demande de service TAC :

https://tools.cisco.com/ServiceRequestTool/query/

Saisissez votre numéro SR, puis cliquez sur File Upload.

Analyse par renifleur

Pour analyser les captures sans fil, reportez-vous aux liens répertoriés. Ils sont conçus pour être lus dans l'ordre puisque chaque document s'appuie sur le document précédent. N'oubliez pas que lors de la lecture d'une trace sans fil, il est conseillé de comprendre les spécifications sans fil 802.11. Ces documents sont très utiles pour vous aider à comprendre le flux de paquets et les éléments à rechercher dans une trace sans fil. Ils ne sont pas destinés à enseigner les spécifications sans fil 802.11.

Analyse de capture d'analyseur de réseau 802.11 - Couche physique

Présentation : Informations sur la couche physique dans les captures de paquets sans fil

Un paquet capturé contient une copie des données de la trame, mais un en-tête de métadonnées vous donne des informations sur la manière dont la trame a été capturée. Avec les paquets câblés, les métadonnées sont peu nombreuses. Il s’agit du numéro de trame, de la date à laquelle le paquet a été capturé et de la longueur du paquet. Lorsque vous effectuez une analyse de paquets câblés, vous vous souciez rarement trop de la couche physique. Avec un taux d’erreur binaire de 1010, vous supposez généralement que les bits capturés sont ce qu’ils disent être.

Le sans fil est une autre histoire. La couche physique est plus complexe et périlleuse que la couche filaire. Avant de vous plonger dans une tentative d'analyse d'une capture basée sur les couches supérieures, il est généralement conseillé de comprendre la couche physique dans laquelle la capture a été effectuée. Si la couche physique ne fonctionne pas correctement, les couches supérieures n’ont aucune chance.

Les qualités de la couche physique sont particulièrement importantes pour connaître :

Intensité du signal (RSSI, intensité du signal, rapport signal/bruit) Il est généralement préférable de se concentrer sur RSSI, le cas échéant. Le niveau de puissance en dBm auquel l'adaptateur d'analyse a reçu le paquet est :

- RSSI < -90 dBm : ce signal est extrêmement faible, à la limite de ce qu'un récepteur peut recevoir.

- RSSI -67 dBm : il s'agit d'un signal assez fort, à la limite de ce que Cisco considère comme suffisant pour prendre en charge la voix sur WLAN.

- RSSI > -55 dBm : c'est un signal très fort.

- RSSI > -30 dBm : votre analyseur est placé juste à côté de l'émetteur.

Canal (fréquence). Comme un réseau local sans fil peut prendre en charge de 3 à 25 canaux différents, il est essentiel de savoir exactement sur quel(s) canal(s) votre capture a été effectuée. Si votre intention est d'obtenir un sniff d'un point d'accès spécifique, puis verrouillez votre sniff sur le canal de ce point d'accès, et validez que la capture était sur ce canal, sinon la capture peut être inutile.

.

Le débit de données peut être compris entre 1 Mbit/s et 300 Mbit/s ou plus. Pour comprendre pourquoi les transmissions de données ne se font pas toujours d’un émetteur à un récepteur, vous devez connaître les débits de données utilisés. Un RSSI « marginal » de -80 dBm peut fonctionner de manière horrible pour un paquet modulé à 54 Mbits/s, mais peut être tout à fait satisfaisant à 6 Mbits/s.

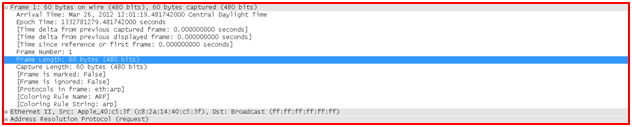

En-têtes de paquets sans fil - Exemples

Différents analyseurs sans fil peuvent utiliser différents formats d'en-tête de métadonnées pour coder la couche physique sans fil. N'oubliez pas que l'exactitude des informations dépend du matériel et du pilote de la carte utilisés. Certaines valeurs, telles que le bruit, sont généralement prises en compte.

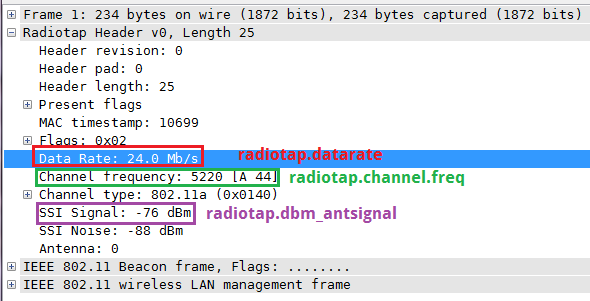

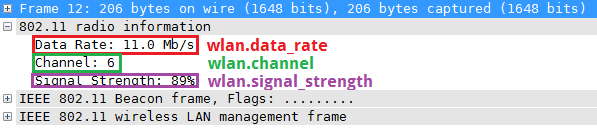

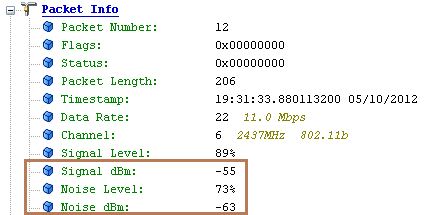

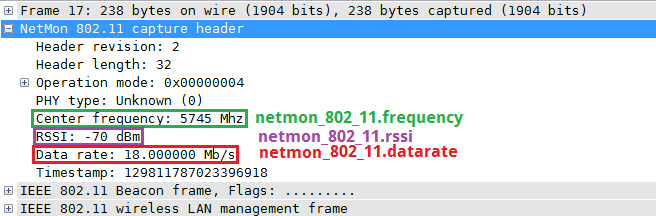

Les champs débit, fréquence et RSSI de ces échantillons sont mis en surbrillance.

Diagnostics sans fil Mac OS X 10.7 (adaptateur Broadcom)

OS X 10.7 utilise un en-tête Radiotap v0, qui ressemble à ceci dans Wireshark :

OmniPeek 6.8 (adaptateur USB Ralink)

Dans Wireshark, une capture OmniPeek utilise un en-tête Airopeek, qui ressemble à ceci :

Wireshark (à partir de la version 1.6.x) ne sait pas comment décoder toutes les métadonnées sans fil dans une capture OmniPeek - la même trame affichée dans OmniPeek elle-même indique le Signal dBm, le Niveau de Bruit et le Bruit dBm :

Netmon 3.4

Application de fichiers sans fil sous forme de colonnes Wireshark.

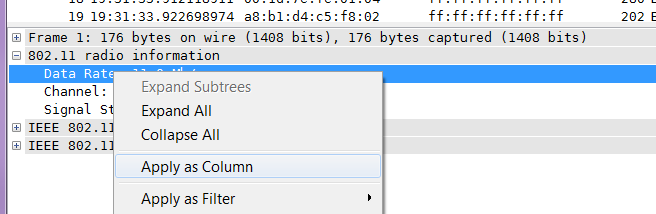

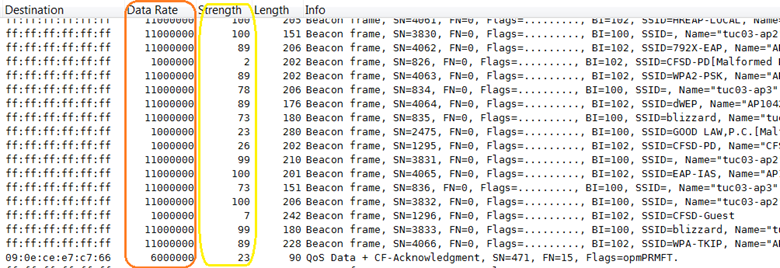

Il est souvent beaucoup plus facile de comprendre ce qui se passe avec un analyseur sans fil si vous avez appliqué les champs sans fil en tant que colonnes. Voici comment procéder :

1. Localisez le champ qui vous intéresse dans la section Packet Details (Détails du paquet) (développez d'abord la section d'en-tête applicable, si nécessaire) et cliquez dessus avec le bouton droit. Choisissez Appliquer en tant que colonne :

2. La nouvelle colonne apparaît. Vous pouvez maintenant redimensionner, renommer (en cliquant avec le bouton droit sur l'en-tête de colonne et en sélectionnant Modifier les détails de colonne) et déplacer la colonne comme vous le souhaitez.

3. Répétez l'opération pour les autres colonnes intéressantes. Vous maîtrisez désormais mieux les aspects de la couche physique de votre capture.

4. Une fois que vous avez appliqué la nouvelle colonne, la prochaine fois que vous exécutez Wireshark, la colonne est disponible (si vous ne la voyez pas, cliquez avec le bouton droit sur les en-têtes de colonne et sélectionnez Colonnes affichées.)

Analyse de capture de renifleur 802.11 - Filtrage Wireshark

Introduction

'802.11 Analyse par capture d'analyseur de réseau - Filtrage Wireshark

Filtrage Wireshark-wlan

Objectif

Ce document peut vous aider à configurer Wireshark et à analyser les paquets intéressants qui utilisent un outil polyvalent dans le programme Wireshark appelé les filtres Wireshark.

Conditions préalables

L’outil Wireshark en lui-même ne vous aide pas à effectuer le processus de dépannage, à moins que vous n’ayez une bonne connaissance et que vous ne compreniez le protocole, la topologie du réseau et les points de données à prendre en compte pour prendre des traces de renifleur. Cela est vrai, que ce soit pour un réseau filaire ou sans fil, où nous capturons les paquets par voie hertzienne avant qu'ils ne soient mis sur le réseau. L'extraction de l'adresse MAC sans fil est effectuée par le point d'accès.

Pourquoi devons-nous capturer Wireless Sniffer Trace ?

Lorsque vous inspectez un trafic ou des données sur un réseau câblé qui utilise la trace de l'analyseur de réseau câblé et ne peut pas trouver nos paquets intéressants, vous devez savoir où il manque. Votre suspicion peut vous amener à vérifier si elle a même réussi par le premier point de la source d'origine qui étant sans fil, fonctionne bien ou pas (étant manqué sur l'air). S'il ne l'a pas fait correctement sur l'air, alors il n'est évidemment pas là, ou ne peut pas être traduit, ou envoyé sur le côté filaire par l'AP au DS ou au système de distribution. Il devient alors essentiel pour vous d'identifier et de localiser le problème du réseau sans fil à l'aide de la commande wireless sniffer trace.

Pourquoi devons-nous utiliser le filtre de capture Sniffer Capture sans fil ?

Lorsqu'il s'agit de résoudre des problèmes liés au réseau, il existe de nombreuses dépendances, et toutes fonctionnent dans un modèle en couches et chaque couche de données dépend de sa couche inférieure. De nombreux composants, ou éléments de réseau, ainsi que la configuration et le bon fonctionnement des périphériques nous aident à assurer un fonctionnement fluide du réseau. Lorsqu’un réseau opérationnel cesse de fonctionner, une approche logique est nécessaire pour localiser le problème. Une fois identifié, le point exact de défaillance est difficile à trouver. Dans ces situations, renifleur vient à notre aide. Ce processus de dépannage peut devenir compliqué malgré votre meilleure approche et même si vous avez une bonne connaissance des compétences en dépannage. Le problème est que si vous capturez les paquets qui transitent par un périphérique réseau, vous pouvez avoir des fichiers volumineux et même finir à 1G si vous capturez assez longtemps avec beaucoup de détails de paquets. Avec une telle quantité de données, il peut être très long d'identifier le problème et cela devient une tâche très difficile. Le filtrage vous vient en aide et peut vous aider à repérer rapidement les problèmes, à éliminer le trafic indésirable et à réduire les variables sur lesquelles vous devez vous concentrer en même temps. Cela permet de déterminer rapidement si le trafic intéressant est présent ou absent du trafic collecté.

- Filtres d'affichage : une fois que vous avez capturé un grand nombre d'informations, ils vous aident à visualiser uniquement les paquets qui vous intéressent.

- Filtres de capture : depuis le début, vous savez quel est le paquet qui vous intéresse et ne capturez que ces paquets.

- Filtres pour colorier les paquets - ceci est utilisé comme une aide visuelle pour améliorer le filtre d'affichage ou le filtre de capture, ou peut être utilisé sans aucun filtre pour classer les nombreux paquets différents comme différentes couleurs pour une approche de haut niveau.

Quand utiliser les filtres d'affichage et de capture

Il est recommandé d'utiliser les filtres Capture lorsque vous savez quoi rechercher et que vous essayez de le vérifier lors de l'exécution du trafic vers cet événement. Il est capturé lorsque vous exécutez cela pendant plus de deux heures dans un environnement de trafic intense. Cela permet de conserver une quantité raisonnable de données collectées en termes de taille de fichier.

Si vous êtes à un point où vous n'êtes pas sûr de ce qui peut causer le problème, et qu'il est plus d'une nature aléatoire comportementale, alors exécutez la capture de paquets pendant moins de temps dans la fenêtre probable du modèle d'occurrence de problème, comme une ou deux heures, et capturer tout le trafic. Utilisez ensuite les filtres d'affichage pour visualiser uniquement les informations que vous recherchez. En plus de cette utilisation, on peut voir toutes les règles de capture et de coloration pour attirer l'attention de certains types de paquets assignés à différentes couleurs pour un tri facile ou distinguer le flux de paquets.

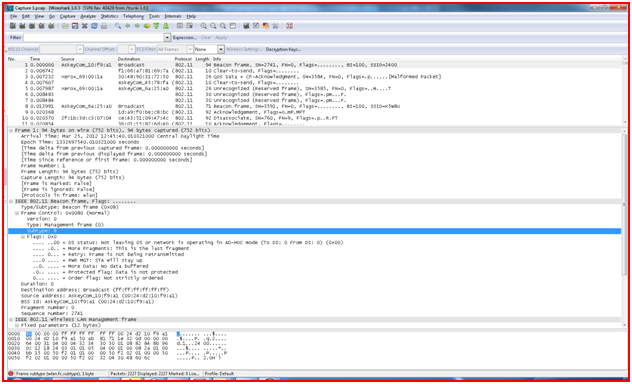

Comment filtrer les données

Vous devez comprendre les différents champs d'une trace d'analyseur de réseau wireshark typique. Décomposez-le et définissez chaque champ.

Vous vous concentrez sur 3 éléments que vous devez comprendre pour utiliser le filtrage.

- Filtre de capture

- Filtre D'Affichage

- Règles de coloration Filtre

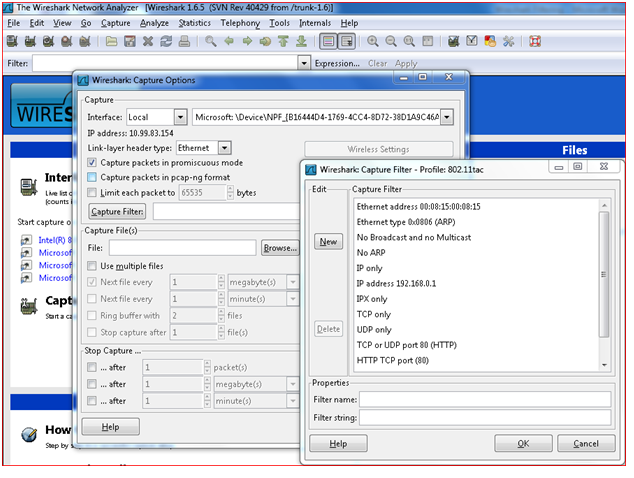

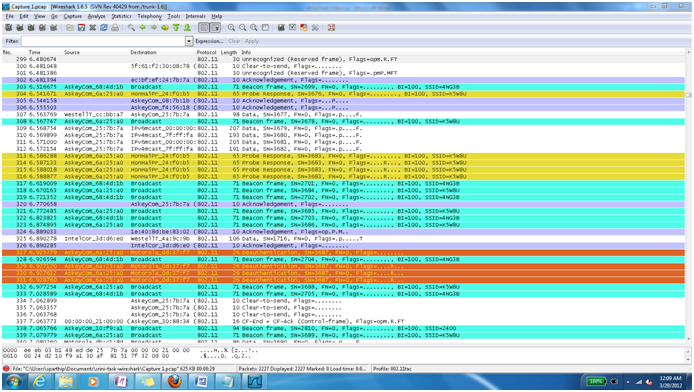

Avant de vous plonger dans les détails, voici l'exemple de la fenêtre de capture de l'analyseur de réseau pour wireshark.

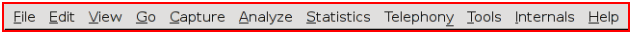

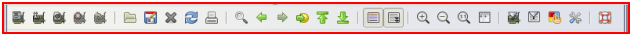

BARRE DE MENUS

Il s'agit de la barre de menus de la fenêtre Wire Shark.

Il contient les éléments suivants :

- Fichier - Ce menu contient des éléments pour ouvrir et fusionner les fichiers de capture, enregistrer / imprimer / exporter la capture

en tout ou en partie, et de quitter Wireshark.

- Modifier - Ce menu contient des éléments pour rechercher un paquet, une référence temporelle ou marquer un ou plusieurs

paquets, gérer les profils de configuration et définir vos préférences ; (couper, copier et coller

ne sont pas actuellement mis en oeuvre).

- Affichage - Ce menu contrôle l'affichage des données capturées, il inclut la coloration des

paquets, fonction de zoom pour la police, affiche un paquet dans une fenêtre séparée, développe et

réduit les arborescences dans les détails des paquets.

- Go (Aller) : ce menu contient des éléments permettant d'accéder à un paquet spécifique.

- Capture : ce menu vous permet de démarrer et d'arrêter des captures et de modifier des filtres de capture.

- Analyser - Ce menu contient des éléments pour manipuler les filtres d'affichage, activer ou désactiver le

dissection des protocoles, configurer les décodages spécifiés par l'utilisateur et utiliser un flux TCP.

- Statistiques - Ce menu contient des éléments permettant d'afficher diverses fenêtres de statistiques, y compris un résumé

des paquets qui ont été capturés, affichent des statistiques sur la hiérarchie des protocoles et

plus.

- Téléphonie - Ce menu contient des éléments permettant d'afficher diverses fenêtres de statistiques liées à la téléphonie,

qui incluent une analyse des supports, des diagrammes de flux, des statistiques de hiérarchie de protocole et

beaucoup plus.

- Outils : ce menu contient divers outils disponibles dans Wireshark, tels que la création d'un pare-feu

Règles ACL.

- Internes - Ce menu contient des éléments qui affichent des informations sur les éléments internes de Wireshark.

- Aide - Ce menu contient des éléments pour aider l'utilisateur, par exemple, l'accès à une aide de base, manuelle

pages des différents outils de ligne de commande, accès en ligne à certaines pages Web,

et l'habituel à propos du dialogue.

La barre d'outils principale

La barre d'outils principale permet d'accéder rapidement aux éléments fréquemment utilisés à partir du menu. Cette barre d'outils ne peut pas être personnalisée par vous, mais elle peut être masquée avec le menu Affichage, si l'espace à l'écran est nécessaire pour afficher encore plus de données de paquets. Comme dans le menu, seuls les éléments utiles dans l'état actuel du programme peuvent être disponibles. Les autres peuvent être grisés. (Par exemple, vous ne pouvez pas enregistrer un fichier de capture si vous n'en avez pas chargé un).

Barre d'outils Filtre

La barre d'outils des filtres vous permet de modifier et d'appliquer rapidement des filtres d'affichage.

Filtre : ouvre la boîte de dialogue de construction du filtre, les boîtes de dialogue Filtres de capture et Filtres d'affichage.

- Filtrez l'entrée de la zone pour entrer ou modifier une expression de chaîne de filtre d'affichage. Une vérification de la syntaxe de votre chaîne de filtre est effectuée pendant que vous tapez. L'arrière-plan devient rouge si vous entrez une chaîne incomplète ou non valide, et devient vert lorsque vous entrez une chaîne valide. Vous pouvez cliquer sur la flèche déroulante pour sélectionner une chaîne de filtre précédemment entrée dans une liste. Les entrées de la liste déroulante restent disponibles même après le redémarrage d'un programme.

- Après avoir modifié quelque chose dans ce champ, n'oubliez pas d'appuyer sur le bouton Appliquer (ou sur la touche Entrée/Retour), pour appliquer cette chaîne de filtre à l'affichage. C'est également dans ce champ que s'affiche le filtre actif.

- Expression : le bouton du milieu intitulé Ajouter une expression... ouvre une boîte de dialogue qui vous permet de modifier un filtre d'affichage à partir d'une liste de champs de protocole décrits dans, La boîte de dialogue Expression de filtre.

- Effacer réinitialise le filtre d'affichage actuel et efface la zone d'édition.

- Appliquez la valeur actuelle dans la zone d'édition comme nouveau filtre d'affichage.

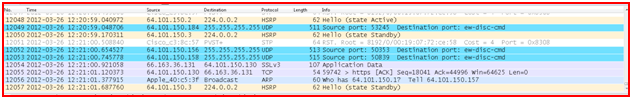

Volet Liste des paquets

Le volet de liste de paquets affiche tous les paquets du fichier de capture actuel.

Chaque ligne de la liste de paquets correspond à un paquet du fichier de capture. Si vous sélectionnez une ligne dans ce volet, d'autres détails s'affichent dans les volets Détails du paquet et Octets du paquet.

Volet Packet Details (Détails du paquet)

Le volet de détails des paquets affiche le paquet actuel (sélectionné dans le volet Liste des paquets) sous une forme plus détaillée.

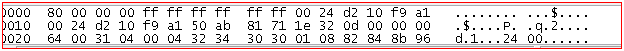

Volet des octets de paquets

Le volet des octets de paquets affiche les données du paquet en cours (sélectionné dans le volet de la liste des paquets) dans un

style hexdump.

La barre d'état

La barre d'état affiche des messages d'information. En général, la partie gauche affiche des informations contextuelles, la partie centrale indique le nombre actuel de paquets et la partie droite indique le profil de configuration sélectionné. Faites glisser les poignées entre les zones de texte pour modifier la taille.

La barre d'état initiale

Cette barre d'état s'affiche alors qu'aucun fichier de capture n'est chargé. Par exemple, au démarrage de Wireshark.

Le menu contextuel (clic droit) des étiquettes d'onglet affiche une liste de toutes les pages disponibles. Cela peut s'avérer utile si la taille du volet est trop petite pour toutes les étiquettes d'onglet.

La barre d'état

La barre d'état affiche des messages d'information. En général, la partie gauche affiche des informations contextuelles, la partie centrale indique le nombre actuel de paquets et la partie droite indique le profil de configuration sélectionné. Faites glisser les poignées entre les zones de texte pour modifier la taille.

Barre d'état contenant un fichier de capture chargé.

- La partie gauche affiche des informations sur le fichier de capture, son nom, sa taille et le temps écoulé pendant sa capture.

- La puce colorée de gauche affiche le niveau d'informations d'expert le plus élevé trouvé dans le fichier de capture actuellement chargé. Si vous passez le curseur de la souris sur cette icône, une description textuelle du niveau Infos sur l'expert s'affiche. Lorsque vous cliquez sur l'icône, la boîte de dialogue Infos sur l'expert s'affiche.

- La partie centrale indique le nombre actuel de paquets dans le fichier de capture.

Ces valeurs s'affichent :

- Packets : nombre de paquets capturés

- Affiché : nombre de paquets actuellement affichés.

- Marqué : nombre de paquets marqués.

- Abandonné : nombre de paquets abandonnés (affiché uniquement si Wireshark n'a pas pu capturer tous les paquets)

- Ignoré - nombre de paquets ignorés (affiché uniquement si les paquets sont ignorés)

- Le côté droit affiche le profil de configuration sélectionné. Cliquez sur cette partie de la barre d'état pour afficher un menu contenant tous les profils de configuration disponibles et pour sélectionner dans cette liste des modifications du profil de configuration.

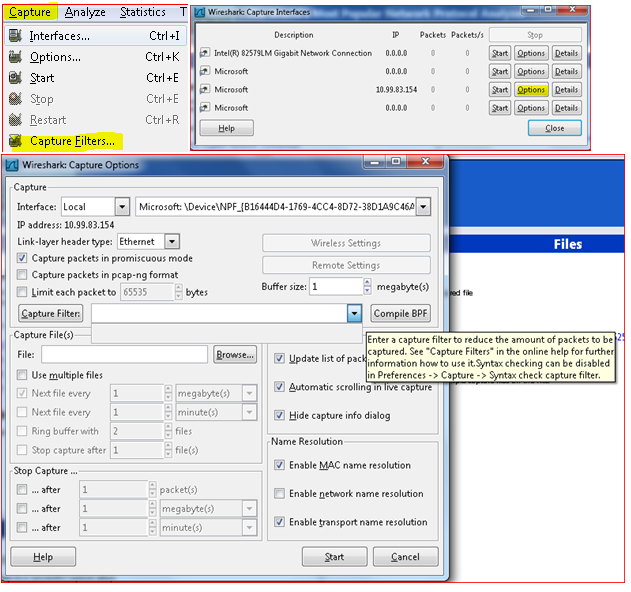

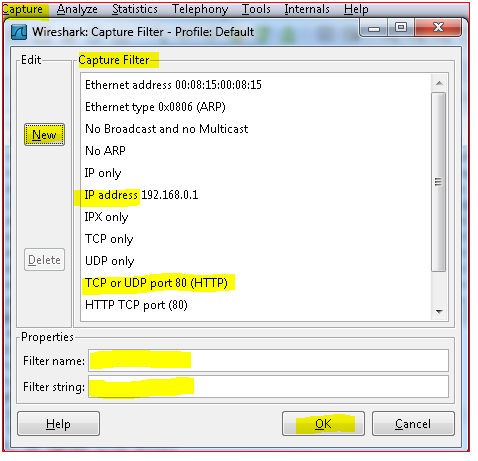

Utiliser les filtres de capture

Cliquez sur Capture Interfaces options et choisissez la carte réseau dans le menu déroulant qui est utilisé pour capturer les paquets en cours d'exécution dans le réseau sur le PC. Cliquez sur Capture Filters et entrez le nom du filtre et la chaîne de filtre ou entrez directement la chaîne de filtre que vous connaissez dans la zone. Appuyez ensuite sur le bouton. Maintenant, le programme analyseur de requins capture des paquets qui vous intéressent seulement parmi l'énorme flux de paquets en temps réel de tous les types de protocoles .

Filtre D'Affichage

Une fois que vous avez chargé le fichier capturé, vous configurez maintenant des filtres pour afficher les paquets qui vous intéressent ou pour éviter les paquets qui ne vous intéressent pas. Pour ce faire, vous pouvez utiliser une simple expression de filtre ou une combinaison d'expressions qui utilise des opérateurs logiques pour former une chaîne de filtre complexe.

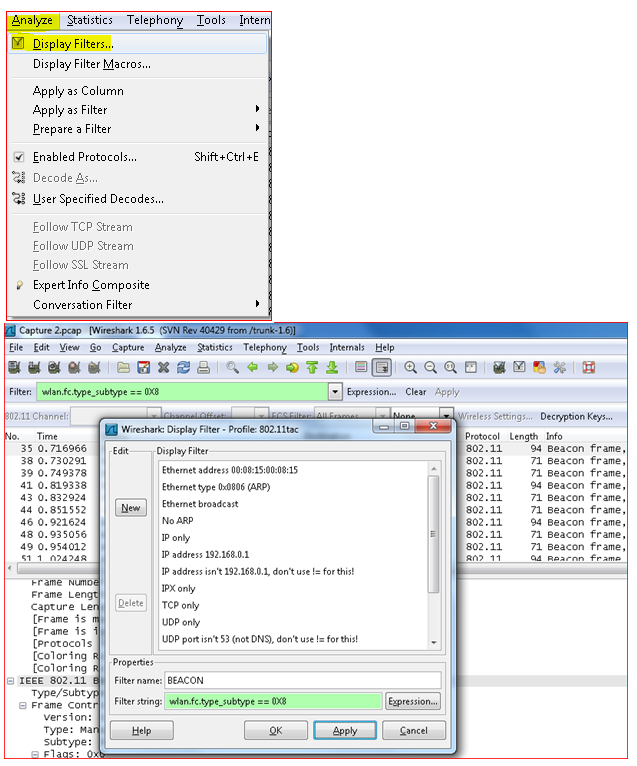

Cliquez sur Analyser. Sélectionnez Filtre d'affichage.

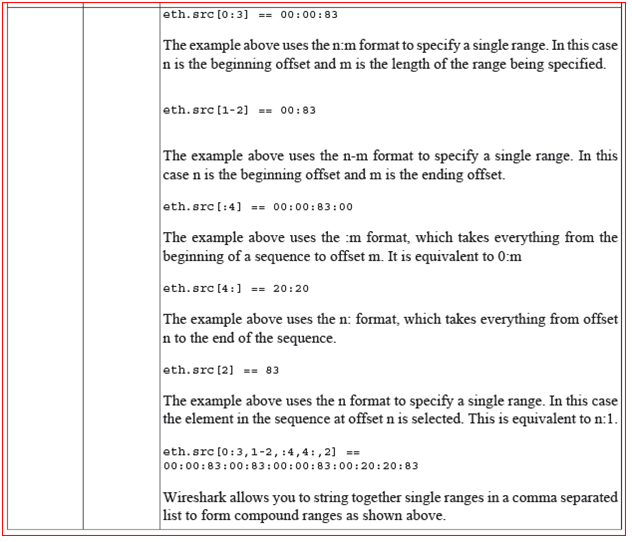

Dans cet exemple, vous créez un filtre pour filtrer uniquement les paquets Beacon à partir d'une trace de capture de paquets sans fil 802.11, comme indiqué dans les zones surlignées en jaune.

Comme pour le filtre d'affichage, vous pouvez rechercher un paquet particulier en appliquant un filtre après avoir cliqué sur Rechercher un paquet.

Recherchez le bouton Filtre et entrez la valeur du filtre dans la zone de filtre. Si vous ne connaissez pas la chaîne, alors vous pouvez creuser plus loin et cliquez sur filtre et appuyez sur Nouveau bouton et nommez les chaînes de filtre et appliquez ou tapez la chaîne de filtre dans la zone. Si vous ne connaissez pas le ressort de filtre spécifique, vous pouvez le former et choisir le bouton Expression qui a diverses options de protocole.

Choisissez celui que vous voulez, développez, et vous obtenez plus d'options à choisir.

Vous avez également une zone Opérateur logique à utiliser pour la correspondance afin d'entrer la valeur que vous souhaitez placer et appliquer en complétant le filtre.

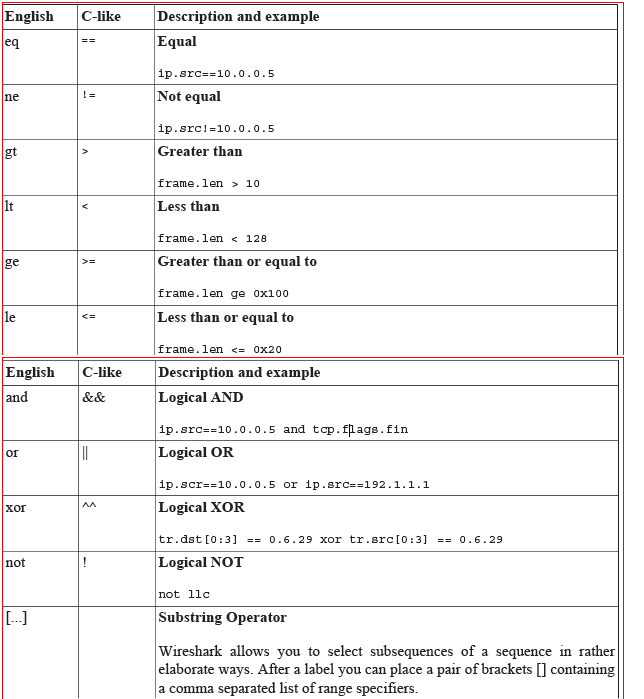

Vous pouvez créer des filtres d'affichage qui comparent des valeurs qui utilisent plusieurs opérateurs de comparaison différents.

Utiliser la règle de filtre de coloration

Un mécanisme très utile disponible dans Wireshark est la coloration des paquets. Vous pouvez configurer Wireshark de sorte qu'il colore les paquets en fonction d'un filtre. Cela vous permet de mettre en évidence les paquets qui vous intéressent. Vous pouvez configurer Wireshark de sorte qu'il puisse coloriser les paquets en fonction d'un filtre que vous choisissez de créer. Cela vous permet de mettre en évidence les paquets qui vous intéressent (généralement).

Dans l'exemple, les paquets sont colorés pour les balises, l'accusé de réception, la réponse de la sonde et la désauthentification en fonction des filtres mentionnés.

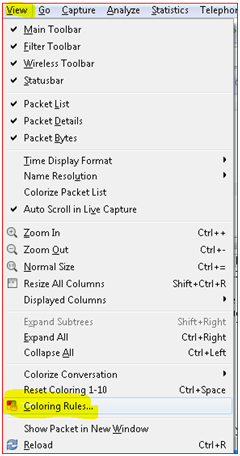

Cliquez sur Affichage. ChoisissezRègles de coloration ou Modifier les règles de coloration dans la barre d'outils principale.

Les règles de coloration s'ouvrent et vous pouvez ajouter un nouveau filtre de coloration en utilisant Nouveau ou Modifier. Choisissez le paquet ou modifiez la chaîne de filtre, puis attribuez ou ajustez la couleur souhaitée.

Dans la boîte de dialogue Modifier la couleur, entrez simplement un nom pour le filtre de couleur et entrez une chaîne de filtre dans le champ de texte Filtre. La boîte de dialogue Edit Color Filter affiche les valeurs beacon et wlan.fc.type_subtype == 8, ce qui signifie que le nom du filtre couleur est Beacon et que le filtre peut sélectionner des protocoles de type wlan.fc.type_subtype == 8, qui est la chaîne de filtre de balise. Une fois que vous avez entré ces valeurs, vous pouvez choisir une couleur de premier plan et d'arrière-plan pour les paquets qui correspondent à l'expression de filtre. Cliquez sur Couleur de premier plan... ou Couleur d'arrière-plan... pour y parvenir.

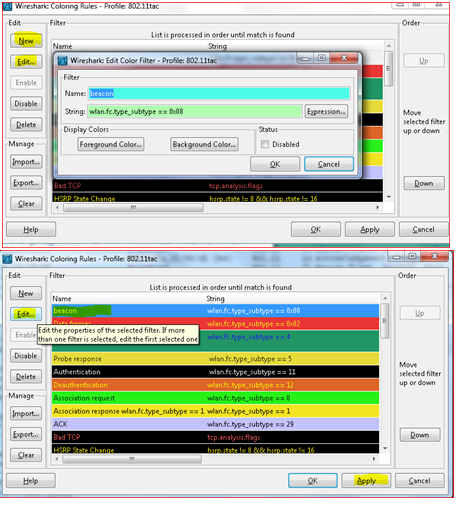

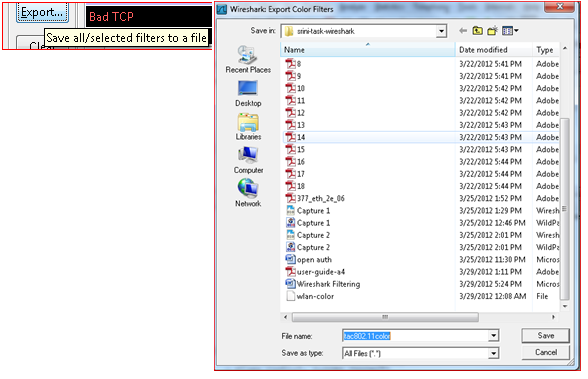

Une fonctionnalité très utile est d'exporter ou de former le filtre colorant et de l'enregistrer en exportant le filtre dans un fichier « tac80211color » comme on le voit dans l'exemple. Il peut être importé. Vous pouvez créer plusieurs fichiers de règles de coloration dans votre dossier de dépannage et l'utiliser comme modèle à chaque dépannage.

Vous pouvez penser de manière innovante et adapter la coloration des fichiers de modèles de filtres tels que le routage, le réseau local sans fil, la commutation, etc. Filtrez les fichiers par couleur et importez-les simplement en fonction du problème que vous souhaitez résoudre.

Il y a un bon téléchargement de règles de coloration que vous pouvez télécharger et utiliser Forum de soutien - Règles de coloration

Voici à quoi ressemble l'aspect final de la fenêtre des paquets Wireshark après le fichier de filtre couleur

tac80211color est importé et appliqué.

Analyse de capture d'analyseur de réseau 802.11 - Trames de gestion et authentification ouverte

Introduction

Analyse de capture d'analyseur de réseau 802.11 - Trames de gestion et authentification ouverte

802.11 - Trames et authentification ouverte

Lorsque vous essayez d'analyser ou de dépanner un réseau local sans fil qui utilise l'analyseur de paquets 802.11, vous devez avoir une compréhension approfondie des différents types de trame 802.11 comme base pour trouver des pointeurs pour localiser les causes du problème dans un réseau local sans fil . Prenez les traces de l'analyseur de réseau local sans fil qui utilisent des outils tels que omnipeek et/ou wireshark où vous pouvez surveiller les communications entre les cartes d'interface réseau (NIC) et les points d'accès. Vous devez comprendre chaque type de trame se produisant dans le fonctionnement d'un réseau local sans fil et résoudre les problèmes de réseau. Dans un environnement RF de réseau local sans fil, les conditions de transmission radio peuvent changer si dynamiquement que la coordination devient un problème important dans les réseaux locaux sans fil. Des paquets de gestion et de contrôle sont dédiés à ces fonctions de coordination.

Pour déterminer la cause des problèmes de réseau local sans fil qui se produisent dans le réseau local sans fil en relation avec l'environnement RF, il serait préférable de tester le réseau local sans fil à l'aide de l'authentification ouverte sans aucune sécurité. Lorsque vous adoptez cette approche, les problèmes de connectivité RF apparaissent et peuvent être corrigés avant de passer à un chiffrement plus fort et à des couches supérieures de la couche OSI. L'authentification dans la spécification 802.11 est basée sur l'authentification d'une station ou d'un périphérique sans fil au lieu d'authentifier un utilisateur.

Selon le processus d'authentification client de la spécification 802.11, il s'agit des transactions mentionnées.

- Les points d’accès envoient continuellement des trames de balise qui sont captées par les clients WLAN à proximité.

- Le client peut également diffuser sur sa propre trame de requête d’exploration sur chaque canal.

- Les points d’accès à portée répondent avec une trame de réponse d’analyse.

- Le client décide quel point d'accès est le meilleur pour l'accès et envoie une demande d'authentification.

- Le point d'accès envoie une réponse d'authentification.

- Une fois l'authentification réussie, le client envoie une trame de demande d'association au point d'accès.

- Le point d'accès répond par une réponse d'association.

- Le client peut désormais transmettre le trafic au point d'accès.

Processus d'authentification client 802.11

Trois types de trames sont utilisés dans les communications 802.11 MAC de couche 2 qui se produisent par voie aérienne et qui gèrent et contrôlent la liaison sans fil.

Il s'agit des trames de gestion, des trames de contrôle et des trames de données. Vous pouvez apprendre en détail en quoi consistent ces trames pour vous aider à mieux analyser les problèmes de réseau local sans fil pendant que vous travaillez avec des traces de renifleur de réseau local sans fil.

Trames de gestion

Les trames de gestion 802.11 permettent aux stations d’établir et de maintenir des communications. Les paquets de gestion sont utilisés pour prendre en charge l'authentification, l'association et la synchronisation.

Voici les sous-types de trame de gestion 802.11 courants :

- Trame d'authentification : il s'agit d'une trame qui indique l'appartenance au réseau au sein de la topologie WLAN. Les authentifications 802.11 sont un processus par lequel le point d'accès accepte ou rejette l'identité d'une carte réseau radio pour créer des ressources. L'authentification limite la capacité à envoyer et à recevoir sur le réseau. Il s’agit de la première étape pour un périphérique qui tente de se connecter à un WLAN 802.11. La fonction est gérée par un échange de paquets de gestion. L'authentification est gérée par un échange requête/réponse de paquets de gestion. Le nombre de paquets échangés dépend de la méthode d'authentification utilisée.

wlan.fc.type_subtype == 0x0b

La carte réseau commence le processus en envoyant au point d’accès une trame d’authentification contenant son identité. Avec l'authentification système ouverte (valeur par défaut), la carte réseau radio envoie une seule trame d'authentification et le point d'accès répond avec une trame d'authentification en tant que réponse indiquant l'acceptation (ou le rejet). Un ID d'authentification associé est le nom sous lequel la station actuelle est authentifiée elle-même lorsqu'elle rejoint le réseau.

- Trame de désauthentification : paquet d'annonce envoyé par une station qui envoie une trame de désauthentification à une autre station si elle souhaite mettre fin à des communications sécurisées. Il s'agit d'une communication unidirectionnelle de la station d'authentification (BSS ou équivalent fonctionnel), qui doit être acceptée. Elle prend effet immédiatement.

wlan.fc.type_subtype == 0x0c

- Trame de demande d'association : les associations 802.11 permettent au point d'accès d'allouer des ressources et de les synchroniser avec une carte réseau radio. Une carte réseau commence le processus d’association en envoyant une demande d’association à un point d’accès. Cette trame transporte des informations sur la carte réseau (par exemple, les débits de données pris en charge) et le SSID du réseau auquel elle souhaite s’associer. Après réception de la demande d'association, le point d'accès envisage de s'associer à la carte réseau, et (s'il est accepté) réserve de l'espace mémoire et établit un ID d'association pour la carte réseau. Les paquets peuvent afficher l'association actuelle de l'expéditeur. L'association et la réassociation sont gérées par des paquets de gestion de requête/réponse.

wlan.fc.type_subtype == 0x0

- Trame de réponse d'association : un point d'accès envoie une trame de réponse d'association qui contient une notification d'acceptation ou de rejet à la carte réseau radio qui demande l'association et inclut l'ID d'association du demandeur. Si le point d'accès accepte la carte réseau radio, la trame inclut des informations relatives à l'association, telles que l'ID d'association et les débits de données pris en charge. Si le résultat de l'association est positif, la carte réseau radio peut utiliser le point d'accès pour communiquer avec d'autres cartes réseau du réseau et des systèmes du côté distribution du point d'accès.

wlan.fc.type_subtype == 0x01

- Trame de demande de réassociation : cette trame est similaire à une demande d'association, mais elle a un objectif différent et est principalement utile dans l'itinérance client, où dans Si une carte réseau radio s'éloigne du point d'accès actuellement associé et trouve un autre point d'accès qui a un signal de balise plus fort, la carte réseau radio et envoie une trame de réassociation au nouveau point d'accès. Le nouveau point d'accès coordonne ensuite la transmission des trames de données qui peuvent encore se trouver dans la mémoire tampon du point d'accès précédent en attente de transmission à la carte réseau radio. L'expéditeur doit déjà être authentifié afin d'obtenir une association réussie.

wlan.fc.type_subtype == 0x02

- Trame de réponse de réassociation : un point d'accès envoie une trame de réponse de réassociation contenant une notification d'acceptation ou de rejet à la carte réseau radio demandant la réassociation. De la même manière que le processus d'association, la trame inclut des informations relatives à l'association, telles que l'ID d'association et les débits de données pris en charge.

- Trame de dissociation : une station envoie une trame de dissociation à une autre station si elle souhaite mettre fin à l'association. Par exemple, une carte réseau radio qui s'éteint normalement peut envoyer une trame de dissociation pour avertir le point d'accès que la carte réseau est hors tension. Le point d'accès peut alors abandonner les allocations de mémoire et supprimer la carte réseau radio de la table d'association. La dissociation est une simple déclaration provenant d'un point d'accès ou d'un périphérique.

Le filtre utilisé pour appliquer et rechercher uniquement les paquets de dissociation est wlan.fc.type_subtype == 0x0a.

- Trame de balise : le point d'accès envoie périodiquement une trame de balise pour annoncer sa présence et relayer des informations, telles que l'horodatage pour aider à synchroniser les stations membres avec le BSS, le SSID et d'autres paramètres concernant le point d'accès aux cartes réseau radio qui sont à portée. L'objectif de cette trame est d'annoncer le début d'une période sans conflit (CF), et à laquelle le droit de transmission est conféré par le point d'accès par interrogation. Les cartes réseau radio analysent en permanence tous les canaux radio 802.11 et écoutent les balises comme base pour choisir le point d'accès qui présente le meilleur signal et la meilleure disponibilité à laquelle être associé.

Le filtre utilisé pour appliquer et rechercher uniquement les paquets Beacon est wlan.fc.type_subtype == 0x08.

- Trame de demande d'analyse : une station ou un client devient actif ou actif sur un PC lorsque la carte WLAN qu'il a activée devient active et envoie une trame de demande d'analyse lorsqu'il a besoin d'obtenir des informations d'une autre station ou d'un autre point d'accès. Après qu'une carte réseau radio envoie une requête d'analyse pour déterminer quels points d'accès sont à portée, la trame de requête d'analyse est envoyée sur chaque canal pris en charge par le client pour tenter de trouver tous les points d'accès à portée qui correspondent au SSID et aux débits de données demandés par le client. Il appartient au client de déterminer à quel point d'accès s'associer en pesant divers facteurs tels que les débits de données pris en charge et la charge du point d'accès pour sélectionner le point d'accès optimal et passer ainsi à la phase d'authentification du réseau 802.11 après avoir obtenu des réponses des points d'accès en tant que réponse d'analyse. Ce support de mécanisme aide également la station itinérante à se déplacer entre les cellules tout en restant connectée dans la recherche d'un nouveau point d'accès.

Le filtre utilisé pour appliquer et rechercher uniquement les paquets de demande d'analyse est wlan.fc.type_subtype ==0x04.

- Trame de réponse d'analyse : en réponse à la demande d'analyse, l'APS avec des critères correspondants répond avec une trame de réponse d'analyse qui contient des informations de synchronisation et la charge du point d'accès et qui contient des informations de capacité, des débits de données pris en charge, etc.

Le filtre utilisé pour appliquer et rechercher uniquement les paquets de demande d'analyse est wlan.fc.type_subtype ==0x05.

Trames de contrôle

Les trames de contrôle 802.11 facilitent la transmission des trames de données entre les stations. Voici les sous-types de trame de contrôle 802.11 courants :

- Trame RTS (Request to Send) : la fonction RTS/CTS est facultative et réduit les collisions de trames présentes lorsque des stations masquées sont associées au même point d'accès. Une station envoie une trame RTS à une autre station en tant que première phase d’une connexion bidirectionnelle nécessaire avant d’envoyer une trame de données.

wlan.fc.type_subtype == 0x1B

- Trame d'accusé de réception (ACK) : après réception d'une trame de données, la station réceptrice utilise une erreur pour vérifier les processus afin de détecter la présence d'erreurs. La station réceptrice envoie une trame ACK à la station émettrice si aucune erreur n’est détectée. Si la station émettrice ne reçoit pas d’accusé de réception après un certain temps, elle peut retransmettre la trame.

wlan.fc.type_subtype == 0x1D

Trames de données

Ce sont les trames qui arrivent plus tard dans le jeu après que la communication WLAN de base est déjà établie entre la station mobile et le point d'accès. Vous accédez toujours à la trame de données 802.11 à des fins d’analyse, généralement pour vérifier et analyser par voie hertzienne si les protocoles et les données des couches supérieures du corps de la trame parviennent jusqu’au câble. Ces trames transportent des paquets de données provenant de couches supérieures, telles que des pages Web, des données de contrôle d'imprimante, etc., dans le corps de la trame.

wlan.fc.type_subtype == 0x20

Sur un analyseur de paquets, vous pouvez observer le contenu du corps de trame dans les trames de données 802.11 pour le trafic intéressant en question.

Références

Analyse de capture d'analyseur de réseau 802.11 - WPA/WPA2 avec PSK ou EAP

WPA-PSK (TKIP)

1.Les trames de balise sont transmises périodiquement pour annoncer la présence d'un réseau sans fil et contenir toutes les informations le concernant (débits de données, canaux, chiffrements de sécurité, gestion des clés, etc.) :

![]()

2.Probe request is sent by STA to obtain information from AP :

3.Réponse de la sonde. AP répond avec une trame de réponse de sonde qui contient des informations de capacité, des débits de données pris en charge, etc. après avoir reçu une trame de demande de sonde de STA :

L'authentification 4.802.11 est un processus par lequel le point d'accès accepte ou refuse l'identité d'une carte réseau radio. La carte réseau commence le processus en envoyant au point d’accès une trame d’authentification contenant son identité. Avec l'authentification système ouverte (valeur par défaut), la carte réseau radio n'envoie qu'une seule trame d'authentification et le point d'accès répond en envoyant une trame d'authentification comme réponse indiquant l'acceptation (ou le rejet).:

a.Demande d’authentification Dot11 :

b.Réponse d'authentification Dot11 :

5. L’association 802.11 permet au point d’accès d’allouer des ressources pour une carte réseau radio et de les synchroniser avec celle-ci. Une carte réseau commence le processus d’association en envoyant une demande d’association à un point d’accès. Cette trame transporte des informations sur la carte réseau (par exemple, les débits de données pris en charge) et le SSID du réseau auquel elle souhaite s’associer.

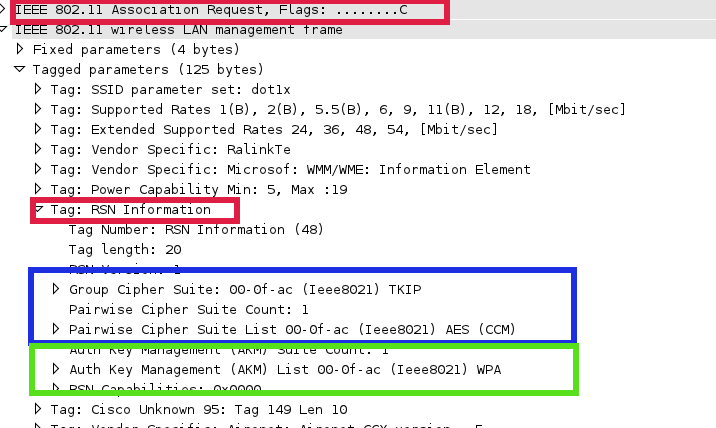

a.Demande d'association Dot11 :

Après réception de la demande d'association, le point d'accès envisage de s'associer à la carte réseau, et (s'il est accepté) réserve de l'espace mémoire et établit un ID d'association pour la carte réseau.

b.Réponse de l'association Dott11 :

Connexion en 6,4 étapes. Au cours de cette phase, PTK est créé et PSK est utilisé comme PMK pour construire ces valeurs :

a.AP envoie une trame d'authentification 802.1x avec ANonce. STA dispose désormais de toutes les informations nécessaires à la construction de PTK :

b.STA répond avec la trame d'authentification 802.1x avec SNonce et MIC :

c.AP construit une trame 802.1x avec un nouveau MIC et GTK avec un numéro de séquence. Ce numéro de séquence est utilisé dans la trame de multidiffusion ou de diffusion suivante, de sorte que l'algorithme STA destinataire puisse effectuer une détection de relecture de base :

d.STA envoie ACK :

À partir de ce moment, toutes les données sont envoyées chiffrées.

WPA2-PSK(AES/TKIP)

Le processus est à peu près le même que dans la section précédente. Seules les informations différentes sont mises en surbrillance.

1.La trame de gestion AP WPA2 inclut un élément RSN qui inclut une suite de chiffrement monodiffusion, des informations AKM et une suite de chiffrement GTK (si AES et TKIP sont tous deux sélectionnés, une méthode de chiffrement moins puissante peut être utilisée pour GTK).

2. Au cours de la connexion en 4 étapes, les trames contiennent des informations de version pour WPA2 dans les champs Type.

Remarque : vous pouvez déchiffrer le trafic sans fil chiffré WEP/WPA-PSK/WPA2-PSK si des trames d'échange de clés d'échange en quatre étapes sont incluses dans le suivi et que le PSK est connu.

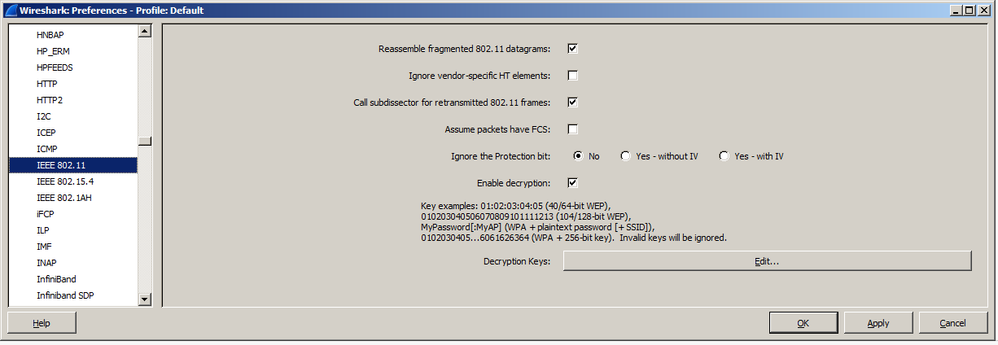

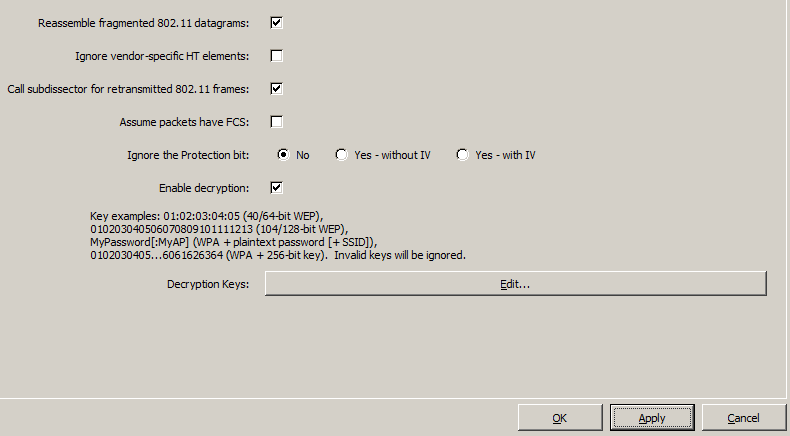

Afin de chiffrer le trafic sans fil dans Wireshark, naviguez vers Préférences-> Protocoles->IEEE 802.11 et fournissez des informations PSK et choisissez Activer l'option de déchiffrement.

Pour déchiffrer le trafic chiffré WPA/WPA2, spécifiez la clé au format suivant :

wpa-psk:PSK:SSI

Remarque : pour filtrer le trafic WLAN à partir d'un STA spécifique dans Wireshark, vous pouvez utiliser l'option WLAN Statistics.

Afin de filtrer le trafic de STA spécifique, naviguez à Statistiques > Trafic WLAN. Dans la liste des SSID, choisissez le SSID correspondant auquel STA est associé et appliquez un filtre basé sur le SSID.

Comment décrypter les données WPA2 AES sur les captures de paquets sans fil avec Wireshark

Exigences:

- La capture est au format .pcap.

- Les trames sont présentées au format 802.11.

- Connaître le nom SSID et la clé PSK du WLAN à partir duquel la capture en direct a été collectée.

- Clé : Capturez la connexion en 4 étapes EAPOL.

Pour ce faire, le processus le plus précis consiste à démarrer la capture, puis à désauthentifier le client afin d’intercepter le processus à partir de zéro, ce qui signifie que la connexion EAPOL en 4 étapes peut être incluse.

Si les trames sont dans un autre format, comme PEEKREMOTE, il peut être nécessaire de les décoder, s'il vous plaît voir la section sur la façon de décoder les trames PEEKREMOTE.

Process

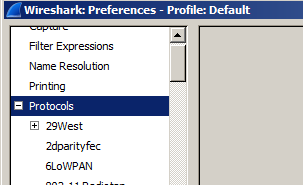

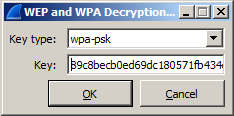

Une fois la capture ouverte dans Wireshark, naviguez jusqu'à Edit > Preferences Menu.

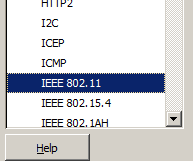

Accédez au menu Protocols et recherchez IEEE 802.11.

Dans la section IEEE 802.11, cochez la case Enable Decryption et cliquez sur Edit... button next to Decryption Keys label.

Une fois dans le menu Edit, cliquez sur le bouton New sur le côté gauche de la fenêtre.

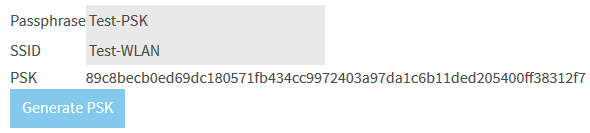

Dans le type de clé, choisissez wpa-psk.

Afin d'obtenir la clé, il est important de connaître le nom exact du SSID et du PSK pour lesquels le processus de déchiffrement est effectué.

Ayez ces deux valeurs et accédez au site Web suivant pour générer la clé en fonction de ces deux éléments.

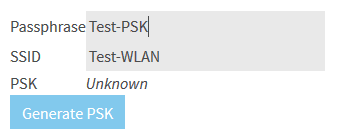

Tapez le nom SSID et la clé PSK dans les champs spécifiés. La chaîne saisie dans les champs doit être exacte, comme défini pour SSID et PSK.

Une fois les valeurs définies, cliquez sur Generate PSK. Cette opération génère la clé, la copie et revient à Wireshark.

Collez la clé générée dans le champ Clé. Click OK.

Cliquez ensuite sur Apply dans l'écran Preferences. La capture commence à être décodée.

Une fois décodé, il est possible de voir le contenu des paquets 802.11 qui ont été chiffrés précédemment.

WPA/WPA2 Entreprise

1. WPA(TKIP)/WPA2(AES) avec dot1x (PEAP)

Ce processus utilise les mêmes étapes que les précédentes, à l'exception de la méthode AKM et des attributs PTK/GTK et AP annoncés dans les trames de gestion 802.11.

- Dans cet exemple, AP annonce WPA(TKIP)/WPA2(AES) avec l'authentification dot1x, les attributs de balise RSN et WPA pour AKM contiennent une valeur WPA, que dans le cas de l'authentification PSK ce champ contienne PSK. Dans cet exemple, TKIP est également utilisé pour WPA et AES pour WPA2.

b. STA choisit l'une des méthodes d'authentification et des suites de chiffrement annoncées par le point d'accès. Dans ce cas, WPA2 avec AES a été sélectionné. Cela est visible dans les paramètres RSN IE.

c. Une fois l'association dot11 réussie, l'authentification dot1x a lieu. Dans ce processus, nous pouvons voir quelle méthode EAP est utilisée par STA pour l'authentification et les certificats échangent des informations entre le demandeur et le serveur AAA.

d. Après une authentification dot1x réussie, PMK est transmis au point d'accès dans le message d'acceptation d'accès du serveur AAA et le même PMK est dérivé sur le client. La prochaine connexion en 4 étapes a lieu et les protocoles PTK et GTK sont établis.

Échange de radius entre le WLC et le serveur AAA :

Diagramme de flux général :

WPA(TKIP)/WPA2(AES) avec dot1x (EAP-TLS)

La différence entre ce type d'authentification par rapport au précédent est que le client fournit son certificat dans le message « Client Hello » et que l'authentification mutuelle est effectuée entre le client et le serveur AAA sur la base des certificats.

Échange EAP entre STA et WLC :

Échange de radius entre le WLC et le serveur AAA :

Diagramme de flux général :

2.WPA(TKIP)/WPA2(AES) avec dot1x (FAST)

Seule l'étape d'authentification dot1x est légèrement différente de l'exemple précédent. Une fois l'authentification dot1x de l'association dot11 réussie, le point d'accès envoie une demande d'identité dot1x au STA et le STA fournit une réponse d'identité. La réponse dépend de l'approvisionnement PAC utilisé (approvisionnement PAC dans la bande (phase 0) ou approvisionnement PAC hors bande). En cas de mise en service intrabande, PAC est envoyé au client à partir du serveur AAA. Une fois que le client dispose de PAC, il passe à la phase 1 EAP-FAST à partir de ce point où l'établissement du tunnel TLS commence (phase 1).

Une fois le tunnel TLS établi, la méthode d'authentification interne (phase 2) démarre à l'intérieur du tunnel chiffré. Une fois l'authentification réussie, PMK est envoyé dans un message d'acceptation d'accès au point d'accès à partir du serveur AAA. La même clé est dérivée de l'échange dot1x sur STA. Cette clé (PMK) est utilisée pour calculer PTK pendant la connexion en 4 étapes qui peut être utilisée pour sécuriser la communication entre STA et AP.

Diagramme de flux général :

Analyse de capture de renifleur 802.11 - Multidiffusion

Introduction

Détection multidiffusion

Solution

Le contrôleur effectue la multidiffusion dans deux modes :

- Mode monodiffusion : dans ce mode, le contrôleur monodiffusion chaque paquet multidiffusion vers chaque point d'accès associé au contrôleur. Ce mode est inefficace, mais peut être requis sur les réseaux qui ne prennent pas en charge la multidiffusion.

- Multicast mode : dans ce mode, le contrôleur envoie des paquets de multidiffusion à un groupe de multidiffusion LWAPP. Cette méthode réduit la surcharge sur le processeur du contrôleur et déplace le travail de réplication de paquets vers votre réseau, ce qui est beaucoup plus efficace que la méthode de monodiffusion.

- Vous pouvez activer le mode de multidiffusion qui utilise l'interface graphique utilisateur ou l'interface de ligne de commande du contrôleur.

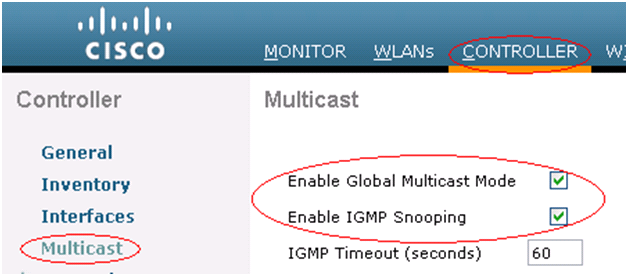

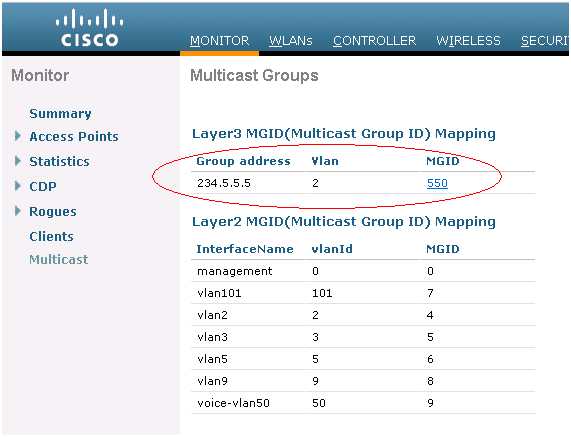

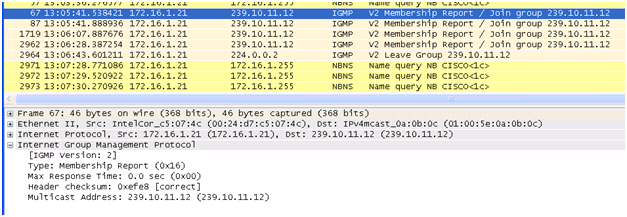

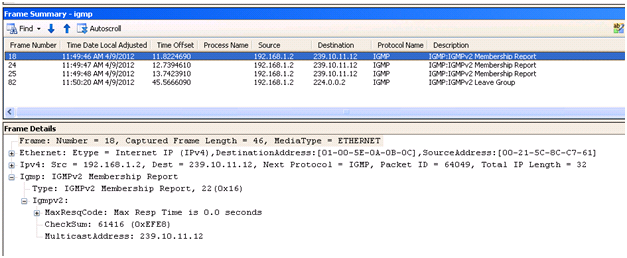

Surveillance IGMP sur WLC

Dans la version 4.2 du logiciel contrôleur, la surveillance IGMP est introduite pour mieux diriger les paquets multicast. Lorsque cette fonctionnalité est activée, le contrôleur collecte les rapports IGMP des clients, traite les rapports, crée des ID de groupe de multidiffusion uniques (MGID) à partir des rapports IGMP après avoir vérifié l'adresse de multidiffusion de couche 3 et le numéro de VLAN, et envoie les rapports IGMP au commutateur d'infrastructure. Le contrôleur envoie ces rapports avec l'adresse source comme adresse d'interface sur laquelle il a reçu les rapports des clients.

Le contrôleur met alors à jour la table MGID du point d'accès sur le point d'accès avec l'adresse MAC du client. Lorsque le contrôleur reçoit du trafic de multidiffusion pour un groupe de multidiffusion particulier, il le transfère à tous les points d'accès. Cependant, seuls les points d'accès qui ont des clients actifs qui écoutent ou s'abonnent à ce groupe de multidiffusion envoient du trafic de multidiffusion sur ce WLAN particulier. Les paquets IP sont transférés avec un MGID unique pour un VLAN d'entrée et le groupe de multidiffusion de destination. Les paquets multicast de couche 2 sont transférés avec un MGID unique pour l'interface d'entrée.

Remarque : la surveillance IGMP n'est pas prise en charge sur les contrôleurs de la gamme 2000, les contrôleurs de la gamme 2100 ou le module de réseau de contrôleur LAN sans fil Cisco pour les routeurs à services intégrés Cisco.

Instructions d'utilisation du mode multidiffusion

Suivez ces instructions lorsque vous activez le mode de multidiffusion sur votre réseau :

La solution Cisco Unified Wireless Network utilise certaines plages d'adresses IP à des fins spécifiques. Gardez ces plages à l'esprit lorsque vous configurez un groupe de multidiffusion. Bien que cela ne soit pas recommandé, toute adresse de multidiffusion peut être attribuée au groupe de multidiffusion LWAPP ; cela inclut les adresses de multidiffusion locales de liaison réservées utilisées par OSPF, EIGRP, PIM, HSRP et d'autres protocoles de multidiffusion.

Cisco recommande d'attribuer des adresses de multidiffusion à partir du bloc 239/8 dont l'étendue est administrativement définie. L'IANA a réservé la plage 239.0.0.0-239.255.255.255 en tant qu'adresses d'étendue administrative à utiliser dans les domaines de multidiffusion privés. Reportez-vous à la remarque pour connaître les restrictions supplémentaires. Ces adresses sont de nature similaire aux plages de monodiffusion IP privées réservées, telles que 10.0.0.0/8, définies dans la RFC 1918. Les administrateurs réseau sont libres d'utiliser les adresses de multidiffusion de cette plage à l'intérieur de leur domaine sans craindre de conflit avec d'autres adresses situées ailleurs sur Internet. Cet espace d'adressage administratif ou privé doit être utilisé au sein de l'entreprise et son entrée ou sa sortie doit être bloquée à partir du domaine autonome (AS).

Remarque : n'utilisez pas la plage d'adresses 239.0.0.X ou 239.128.0.X. Les adresses de ces plages chevauchent les adresses MAC locales de la liaison et inondent tous les ports du commutateur, même lorsque la surveillance IGMP est activée.

Cisco recommande aux administrateurs réseau d'entreprise de subdiviser cette plage d'adresses en étendues administratives géographiques plus petites au sein du réseau d'entreprise afin de limiter la portée d'applications de multidiffusion particulières. Cela empêche le trafic de multidiffusion à haut débit qui quitte un campus (où la bande passante est abondante) et encombre les liaisons WAN. Il permet également un filtrage efficace de la multidiffusion à bande passante élevée pour empêcher qu'elle atteigne le contrôleur et le réseau sans fil.

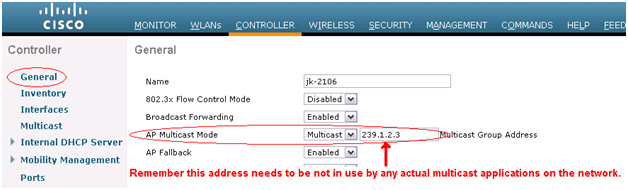

Lorsque vous activez le mode de multidiffusion sur le contrôleur, vous devez configurer une adresse de groupe de multidiffusion LWAPP sur le contrôleur. Les points d'accès s'abonnent au groupe de multidiffusion LWAPP en utilisant le protocole IGMP (Internet Group Management Protocol).

- Les AP Cisco 1100, 1130, 1200, 1230 et 1240 utilisent les versions 1, 2 et 3 d'IGMP. Cependant, les points d'accès de la gamme Cisco 1000 utilisent uniquement IGMP v1 pour rejoindre le groupe de multidiffusion.

- Le mode multidiffusion fonctionne uniquement en mode LWAPP de couche 3.

- Les points d'accès en mode surveillance, renifleur ou détecteur de voyous ne joignent pas l'adresse du groupe de multidiffusion LWAPP.

- Lorsque vous utilisez des contrôleurs qui exécutent la version 4.1 ou antérieure, vous pouvez utiliser la même adresse de multidiffusion sur tous les contrôleurs. Si vous utilisez des contrôleurs qui exécutent la version 4.2 ou ultérieure, le groupe de multidiffusion LWAPP configuré sur les contrôleurs doit être différent pour chaque contrôleur utilisé sur le réseau.

- Si vous utilisez des contrôleurs avec la version 4.1 ou antérieure, le mode de multidiffusion ne fonctionne pas sur les événements de mobilité d'intersous-réseau, tels que la tunnellisation d'invité, les VLAN spécifiques au site ou le remplacement d'interface qui utilise RADIUS. Le mode de multidiffusion fonctionne dans ces événements de mobilité de sous-réseau lorsque vous désactivez les fonctions IGMP Snooping/CGMP de couche 2 sur le réseau local filaire.

Dans les versions ultérieures, c'est-à-dire 4.2 ou ultérieures, le mode de multidiffusion ne fonctionne pas sur les événements de mobilité d'intersous-réseau, tels que le tunneling invité. Cependant, il fonctionne avec des substitutions d'interface qui utilisent RADIUS (mais seulement quand la surveillance IGMP est activée) et avec des VLAN spécifiques au site (VLAN de groupe de points d'accès).

- Le contrôleur abandonne tous les paquets de multidiffusion envoyés aux numéros de port UDP 12222, 12223 et 12224. Assurez-vous que les applications de multidiffusion de votre réseau n'utilisent pas ces numéros de port.

- Le trafic multidiffusion est transmis à 6 Mbits/s dans un réseau 802.11a. Par conséquent, si plusieurs WLAN tentent de transmettre à 1,5 Mbits/s, une perte de paquets se produit. Ceci interrompt la session de multidiffusion.

Configuration de la multidiffusion (en mode multidiffusion-multidiffusion)

Sélectionnez Multidiffusion - Multidiffusion et configurez votre groupe, chaque WLC de votre groupe de mobilité peut utiliser une adresse unique.

Activez le routage multicast sur le périphérique L3 et activez PIM sur ces VLAN. Gestion, AP-Manager, VLAN sur lequel les AP sont dans et ainsi que le VLAN où les clients qui reçoivent le flux multicast.

Exemple :

Le VLAN 40 est la gestion du WLC, le VLAN 40 est pour le point d'accès et le VLAN 50 est l'emplacement de vos clients. Ainsi, sous toutes ces interfaces SVI, vous devez émettre les commandes de multidiffusion.

Émettez toutes les commandes Multicast show pour vérifier, par exemple, show ip mroute, show ip igmp groups pour valider que le groupe pour le point d'accès est correctement construit.

Vous pouvez également activer la surveillance IGMP sur le WLC. Le WLC possède sa propre table de surveillance pour les messages IGMP qu'il reçoit, afin qu'il sache qui demande le flux.

Sur le contrôleur LAN sans fil

Activez la multidiffusion globale sur le WLC et activez le mode multidiffusion - multidiffusion sur le WLC.

Une fois que le client envoie la jonction de multidiffusion, vous la voyez sur le MGID du WLC.

Configuration de multidiffusion sur un réseau câblé

Configurez le routage multidiffusion globalement, puis activez PIM sur chaque interface.

6504-WLCBUG#sh run | i multidiffusion

ip multicast-routing

6504-WLCBUG#sh run int vla 50

Construction de la configuration...

Configuration actuelle : 119 octets

!

interface Vlan50

description // WLAN DHCP pool VLAN //

ip address 172.16.1.1 255.255.255.0

ip pim dense-mode

tranche

6504-WLCBUG#sh run int vla 40

Construction de la configuration...

Configuration actuelle : 121 octets

!

interface Vlan40

description // Vlan De Gestion //

adresse ip 10.105.135.136 255.255.255.128

ip pim dense-mode

tranche

6504-WLCBUG#sh ip pim interface vlan 40

Adresse Interface Ver/ Nbr Requête DR

Nombre de modes DR Intvl Précédent

10.105.135.136 Vlan40 v2/D 0 30 1 10.105.135.136

6504-WLCBUG#sh ip pim interface vlan 50

Adresse Interface Ver/ Nbr Requête DR DR

Nombre de modes Intvl précédent

172.16.1.1 Vlan50 v2/D 0 30 1 172.16.1.1

6504-WLCBUG#sh ip mroute

Table de routage de multidiffusion IP

Indicateurs : D - dense, S - dispersé, B - groupe Bidir, s - groupe SSM, C - connecté,

L - Local, P - Élagué, R - Bit RP défini, F - Indicateur d'enregistrement,

T - SPT-bit set, J - Join SPT, M - entrée créée par MSDP,

X - Proxy Join Timer Running, A - Candidat pour l'annonce MSDP,

U - URD, I - Rapport d'hôte spécifique à la source reçu,

Z - Tunnel multidiffusion, z - Expéditeur de groupe de données MDT,

Y - Groupe de données MDT joint, y - Envoi au groupe de données MDT

V - RD & Vecteur, v - Vecteur

Indicateurs d'interface sortante : H - Matériel commuté, A - Affirmer le gagnant

Minuteurs : temps de fonctionnement/expiration

État de l'interface : interface, tronçon suivant ou VCD, état/mode

(*, 239.255.255.255), 4d17h/00:02:03, RP 0.0.0.0, indicateurs : DC

Interface entrante : Null, RPF nbr 0.0.0.0

Liste des interfaces sortantes :

Vlan40, Transfert/Dense, 4j17h/00:00:00

(*, 239.254.0.3), 2w1d/00:02:07, RP 0.0.0.0, indicateurs : DC

Interface entrante : Null, RPF nbr 0.0.0.0

Liste des interfaces sortantes :

Vlan40, Transfert/Dense, 3j10h/00:00:00

(*, 224.0.1.40), 2w1d/00:02:13, RP 0.0.0.0, indicateurs : DCL

Interface entrante : Null, RPF nbr 0.0.0.0

Liste des interfaces sortantes :

Vlan11, Transfert/Dense, 2w1d/00:00:00

Captures de paquets

Topologie

PC filaire ----------- Commutateur 6500 -------- WISM ------- AP)) (((( Client sans fil

Vlan 50 Vlan 40 Vlan 40 Vlan 40 Vlan 50

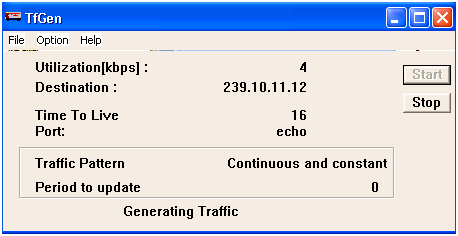

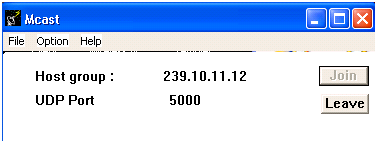

Outil de génération de trafic MCAST

Utilisé sur le PC filaire pour générer un flux de multidiffusion : paquets UDP continus.

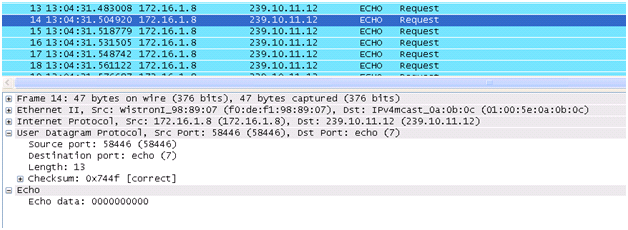

Capture de paquets Wireshark sur le générateur MCAST

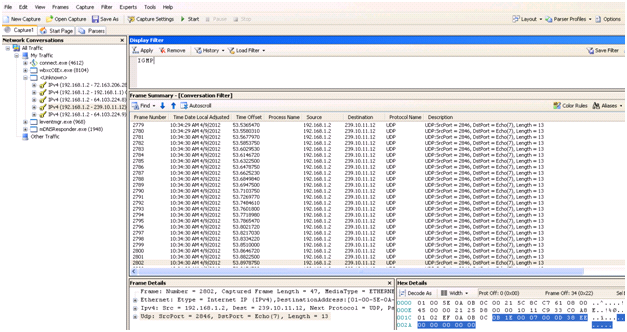

Capture Windows Netmon sur le générateur de paquets Mcast</h=5>

L'outil MCAST Receiver Tool est utilisé sur le client sans fil pour recevoir le trafic multidiffusion de la source (PC filaire).

Captures Wireshark sur l'interface sans fil du client sans fil

Capture Netmon sur l'interface sans fil du client sans fil

Référence:

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

16-Jan-2024 |

Mise à jour SEO, exigences de style, traduction automatique, orthographe et mise en forme. |

2.0 |

10-Nov-2022 |

L'article a nécessité des mises à jour majeures et multiples pour se conformer aux PII, langage biaisé, traduction automatique, SEO, exigences de style et d'autres éléments requis. |

1.0 |

20-Jun-2016 |

Première publication |

Contribution d’experts de Cisco

- Aaron LeonardResponsable technique de la prestation client

- Shankar RamanathanIngénieur Principal

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires