Configuration et dépannage de l'intégration sécurisée entre CUCM et CUC

Options de téléchargement

-

ePub (889.5 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (906.2 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit la configuration, la vérification et le dépannage de la connexion sécurisée entre Cisco Unified Communication Manager (CUCM) et le serveur Cisco Unity Connection (CUC).

Conditions préalables

Conditions requises

Cisco vous recommande de connaître CUCM.

Reportez-vous au Guide de sécurité de Cisco Unified Communications Manager pour plus de détails.

Note: Il doit être configuré en mode mixte pour que l'intégration sécurisée fonctionne correctement.

Le chiffrement doit être activé pour Unity Connection 11.5(1) SU3 et versions ultérieures.

Commande CLI « utils cuc encryption <enable/disable>"

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- CUCM version 10.5.2.11900-3.

- CUC version 10.5.2.1900-3.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Diagramme

Ce schéma explique brièvement le processus qui permet d'établir une connexion sécurisée entre CUCM et CUC :

1. Call Manager configure une connexion TLS (Transport Layer Security) sécurisée au serveur CUC sur le port 2443 SCCP (Skinny Call Control Protocol) ou SIP (Session Initiation Protocol) 5061 sur le protocole utilisé pour l'intégration.

2. Le serveur CUC télécharge le fichier CTL (Certificate Trust List) à partir du serveur TFTP (processus unique), extrait le certificat CallManager.pem et le stocke.

3. Le serveur CUCM offre le certificat Callmanager.pem qui est vérifié par rapport au certificat CallManager.pem obtenu à l'étape précédente. En outre, le certificat CUC est vérifié par rapport à un certificat racine CUC stocké dans CUCM. Notez que le certificat racine doit être téléchargé dans CUCM par l'administrateur.

4. Si la vérification des certificats est réussie, une connexion TLS sécurisée est établie. Cette connexion est utilisée pour échanger des signaux SCCP ou SIP chiffrés.

5. Le trafic audio peut être échangé sous la forme de protocole de transport en temps réel (RTP) ou SRTP.

Note: Lorsque vous établissez une communication TLS, CUCM et CUC utilisent l'authentification mutuelle TLS. Référez-vous à RFC5630 pour plus d'informations.

Configuration - Trunk SIP sécurisé

Configurer CUC

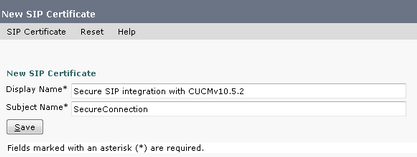

1. Ajouter un certificat SIP

Accédez à CUC Administration > Telephony Integrations > Security > SIP Certificate > Add new

- Nom d'affichage : <nom significatif>

- Nom du sujet : <n'importe quel nom, par exemple, SecureConnection>

Remarque : le nom du sujet doit correspondre au nom du sujet X.509 dans le profil de sécurité de la ligne principale SIP (configuré à l'étape 1 de la configuration CUCM plus loin dans ce document).

Note: Le certificat est généré et signé par le certificat racine CUC.

2. Créer un nouveau système téléphonique ou en modifier un par défaut

Accédez à Intégration téléphonique > Système téléphonique. Vous pouvez utiliser le système téléphonique existant ou en créer un nouveau.

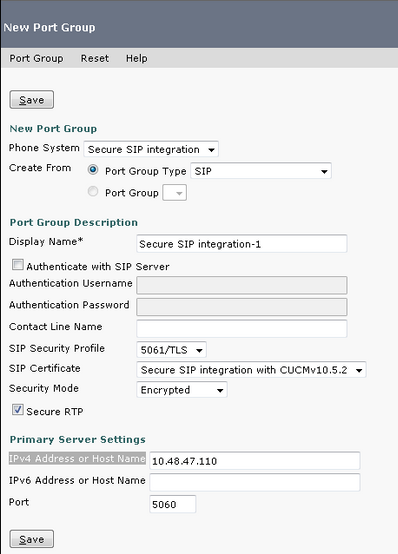

3. Ajouter un nouveau groupe de ports

Sur la page Notions de base sur le système téléphonique, dans la zone de liste déroulante Liens associés, sélectionnez Ajouter un groupe de ports et sélectionnez Exécuter. Dans la fenêtre de configuration, saisissez les informations suivantes :

- Système téléphonique :

- Créer à partir de : SIP de type de groupe de ports

- SIP Security Profile: 5061/TLS

- Certificat SIP :

- Mode de sécurité : crypté

- RTP sécurisé : vérifié

- Adresse IPv4 ou nom d'hôte :

Appuyez sur Enregistrer.

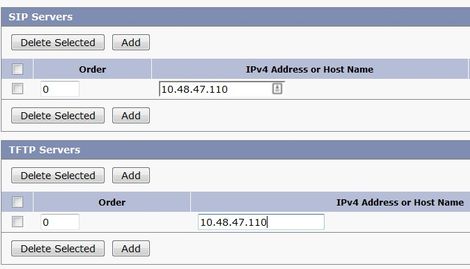

4. Modifier les serveurs

Accédez à Edit > Servers et ajoutez un serveur TFTP à partir du cluster CUCM comme illustré dans cette image.

Note: Il est important de fournir une adresse TFTP correcte. Le serveur CUC télécharge le fichier CTL à partir de ce TFTP comme expliqué.

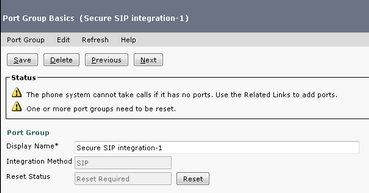

5. Réinitialiser le groupe de ports

Revenez aux Notions de base sur les groupes de ports et réinitialisez le groupe de ports comme demandé par le système, comme illustré dans cette image.

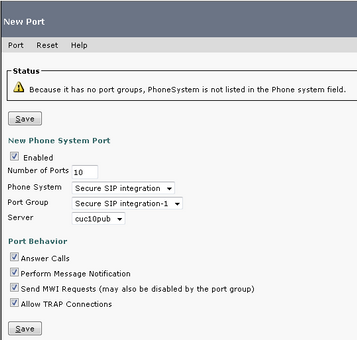

6. Ajouter des ports de messagerie vocale

Sur la page Notions de base sur le groupe de ports, dans la liste déroulante Liens associés, sélectionnez Ajouter des ports et sélectionnez Atteindre. Dans la fenêtre de configuration, saisissez les informations suivantes :

- Activée: Coché

- Nombre de ports :

- Système téléphonique :

- Groupe de ports :

- Serveur :

- Comportement des ports :

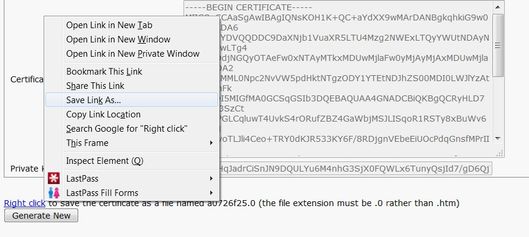

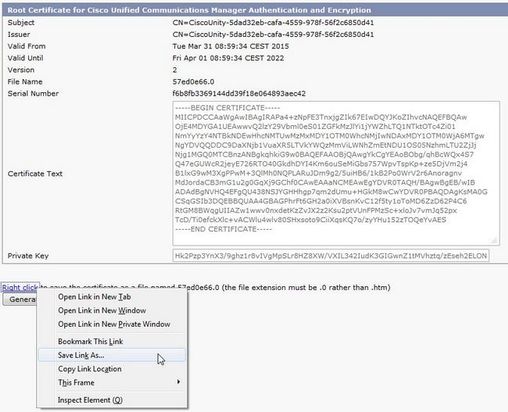

7. Télécharger le certificat racine CUC

Accédez à Telephony Integrations > Security > Root Certificate, cliquez avec le bouton droit de la souris sur l'URL pour enregistrer le certificat sous la forme d'un fichier nommé <nom de fichier>.0 (l'extension du fichier doit être .0 plutôt que .htm)' et appuyez sur save comme indiqué dans cette image.

Configurer CUCM

1. Configurer le profil de sécurité de la liaison SIP pour la liaison vers CUC

Accédez à CUCM Administration > System > Security > SIP Trunk Security Profile > Add new

Assurez-vous que ces champs sont correctement remplis :

- Mode de sécurité du périphérique : crypté

- X.509 Nom du sujet : SecureConnection>

- Accepter la référence hors-boîte de dialogue : cochée

- Accepter la notification non sollicitée : cochée

- Accepter remplace l'en-tête : coché

Note: Le nom du sujet X.509 doit correspondre au champ Nom du sujet du certificat SIP sur le serveur Cisco Unity Connection (configuré à l'étape 1 de la configuration CUC).

2. Configurer le profil SIP

Accédez à Device > Device Settings > SIP Profile si vous devez appliquer des paramètres spécifiques. Sinon, vous pouvez utiliser le profil SIP standard.

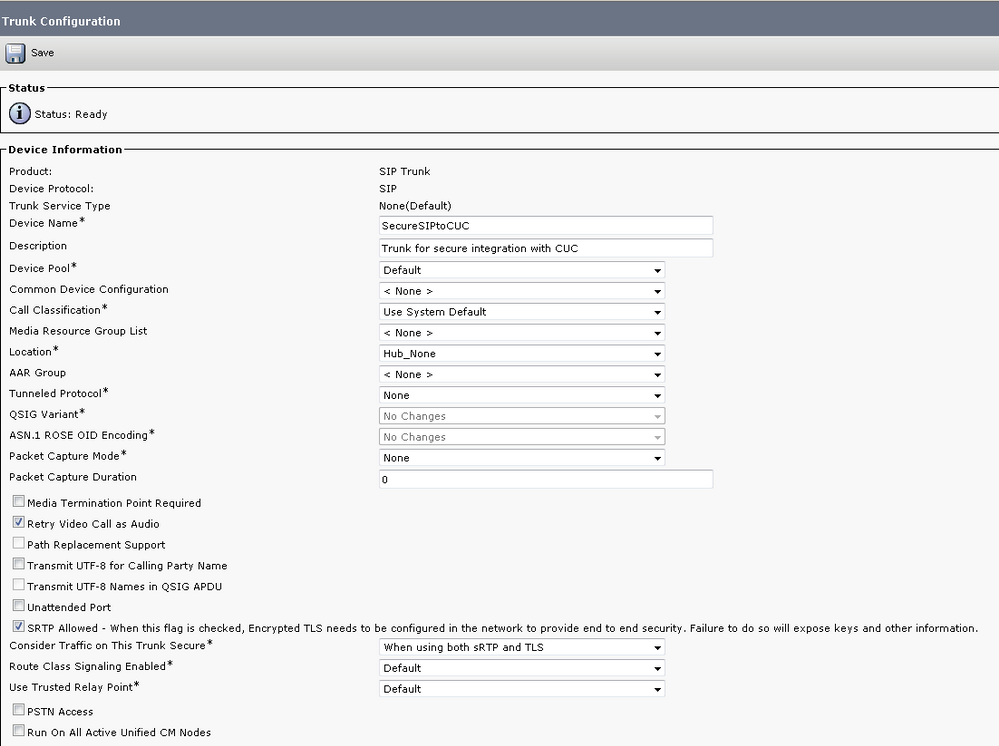

3. Créer une liaison SIP

Accédez à Device > Trunk > Add new.Create a SIP trunk qui sera utilisé pour l'intégration sécurisée avec Unity Connection comme illustré dans cette image.

Dans la section Device Information (Informations sur le périphérique) de la configuration de liaison, saisissez les informations suivantes :

- Nom du périphérique:

- Groupe de périphériques:

- SRTP autorisé : coché

Note: Assurez-vous que le groupe CallManager (dans la configuration du pool de périphériques) contient tous les serveurs configurés dans CUC (groupe de ports > Modifier > Serveurs).

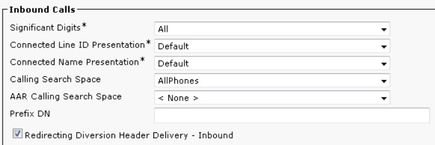

Dans la section Appels entrants de la configuration de liaison, entrez les informations suivantes :

- Espace de recherche d'appels :

- Redirection de la remise de l'en-tête de dérivation - Entrant : vérifié

Dans la boîte de dialogue Sortant Section Appels de la configuration de liaison, entrez les informations suivantes :

- Redirection de la remise de l'en-tête de dérivation - Sortant : vérifié

Dans la section SIP Information de la configuration de liaison, entrez les informations suivantes :

- Adresse de destination:

- Profil de sécurité de la liaison SIP :

- Réacheminement de l'espace de recherche d'appels :

- Espace de recherche d'appels de référence hors boîte de dialogue :

- Profil SIP :

Réglez les autres paramètres en fonction de vos besoins.

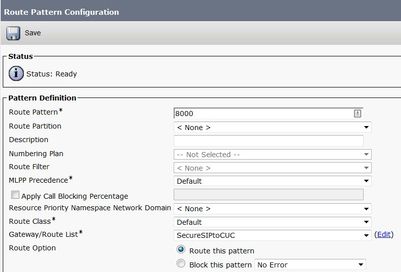

4. Créer un modèle de route

Créez un modèle de route qui pointe vers l'agrégation configurée (Routage d'appels > Route/Hunt > Route Pattern). Le poste entré comme numéro de modèle de route peut être utilisé comme pilote de messagerie vocale. Entrez les informations suivantes :

- Modèle de route :

- Liste des passerelles/routes :

5. Créer un pilote de messagerie vocale

Créez un pilote de messagerie vocale pour l'intégration (Fonctionnalités avancées > Messagerie vocale > Pilote de messagerie vocale). Entrez les valeurs suivantes :

- Numéro pilote de la messagerie vocale :

- Espace de recherche d'appels : qui inclut les partitions contenant le modèle de route utilisé comme pilote>

6. Créer un profil de messagerie vocale

Créez un profil de messagerie vocale afin de lier tous les paramètres ensemble (Fonctionnalités avancées > Messagerie vocale > Profil de messagerie vocale). Saisissez les informations suivantes :

- Pilote de messagerie vocale :

- Masque de boîte vocale :

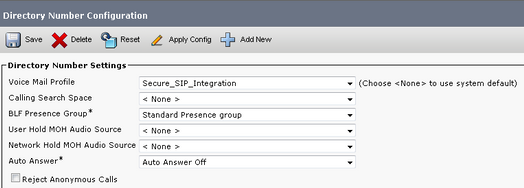

7. Attribuer un profil de messagerie vocale aux numéros de répertoire

Attribuez le profil de messagerie vocale aux numéros de répertoire destinés à utiliser une intégration sécurisée. N'oubliez pas de cliquer sur le bouton Appliquer la configuration après avoir modifié les paramètres DN :

Accédez à : Call Routing > Directory number et modifiez les éléments suivants :

- Messagerie vocale Profile: Secure_SIP_Integration

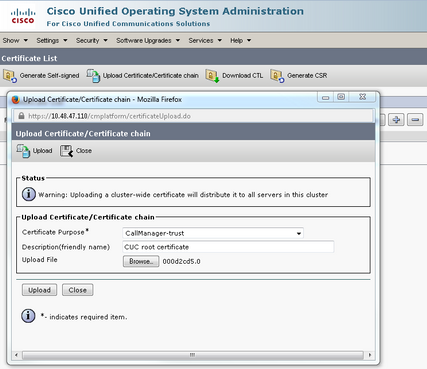

8. Télécharger le certificat racine CUC en tant que CallManager-trust

Accédez à Administration du système d'exploitation > Sécurité > Gestion des certificats > Télécharger la chaîne de certificats/certificats et téléchargez le certificat racine CUC en tant que CallManager-trust sur tous les noeuds configurés pour communiquer avec le serveur CUC.

Remarque : le service Cisco CallManager doit être redémarré après le téléchargement du certificat afin que le certificat prenne effet.

Configuration des ports SCCP sécurisés

Configurer CUC

1. Télécharger le certificat racine CUC

Accédez à CUC Administration > Telephony Integration > Security > Root Certificate. Cliquez avec le bouton droit sur l'URL pour enregistrer le certificat sous la forme d'un fichier nommé <nom de fichier>.0 (l'extension du fichier doit être .0 plutôt que .htm)' et cliquez sur Enregistrer :

2. Créer un système téléphonique / Modifier celui qui existe.

Accédez à Intégration téléphonique > système téléphonique. Vous pouvez utiliser le système téléphonique existant ou en créer un nouveau.

3. Ajouter un nouveau groupe de ports SCCP

Sur la page Notions de base sur le système téléphonique, dans la liste déroulante Liens associés, sélectionnez Ajouter un groupe de ports et sélectionnez Aller. Dans la fenêtre de configuration, saisissez les informations suivantes :

- Système téléphonique :

- Type de groupe de ports : SCCP

- Préfixe de nom de périphérique* : CiscoUM1-VI

- Extension MWI On :

- Extension MWI Off :

Note: Cette configuration doit correspondre à celle de CUCM.

4. Modifier les serveurs

Accédez à Edit > Servers et ajoutez le serveur TFTP à partir du cluster CUCM.

Note: Il est important de fournir une adresse TFTP correcte. Le serveur CUC télécharge le fichier CTL à partir de ce TFTP comme expliqué.

5. Ajouter des ports SCCP sécurisés

Sur la page Notions de base sur le groupe de ports, dans la liste déroulante Liens associés, sélectionnez Ajouter des ports et sélectionnez Atteindre. Dans la fenêtre de configuration, saisissez les informations suivantes :

- Activée: vérifié

- Nombre de ports :

- Système téléphonique :

- Groupe de ports :

- Serveur :

- Comportement des ports :

- Mode de sécurité : crypté

Configurer CUCM

1. Ajouter des ports

Accéder à CUCM Administration > Advanced Features > Voice Mail Port Configuration > Add New.

Configurez les ports de messagerie vocale SCCP comme d'habitude. La seule différence est dans le mode de sécurité du périphérique sous la configuration du port où l'option Port de messagerie vocale cryptée doit être sélectionnée.

2. Télécharger le certificat racine CUC en tant que CallManager-trust

Accédez à Administration du système d'exploitation > Sécurité > Gestion des certificats > Télécharger la chaîne de certificats/certificats et téléchargez le certificat racine CUC en tant que CallManager-trust sur tous les noeuds configurés pour communiquer avec le serveur CUC.

Remarque : le service Cisco CallManager doit être redémarré après le téléchargement du certificat afin que le certificat prenne effet.

3. Configurer les extensions MWI (Message Waiting Information) activées/désactivées

Accédez à CUCM Administration > Advanced Features > Voice Mail Port Configuration et configurez les postes MWI On/Off. Les numéros MWI doivent correspondre à la configuration CUC.

4. Créer un pilote de messagerie vocale

Créez un pilote de messagerie vocale pour l'intégration (Fonctionnalités avancées > Messagerie vocale > Pilote de messagerie vocale). Entrez les valeurs suivantes :

- Numéro pilote de la messagerie vocale :

- Espace de recherche d'appels : qui inclut les partitions contenant le modèle de route utilisé comme pilote>

5. Créer un profil de messagerie vocale

Créez un profil de messagerie vocale afin de lier tous les paramètres ensemble (Fonctionnalités avancées > Messagerie vocale > Profil de messagerie vocale). Entrez les informations suivantes :

- Pilote de messagerie vocale :

- Masque de boîte vocale :

6. Attribuer un profil de messagerie vocale aux numéros de répertoire

Attribuez le profil de messagerie vocale aux numéros de répertoire qui ont l'intention d'utiliser une intégration sécurisée. Cliquez sur le bouton Apply Config après la modification des paramètres DN :

Accédez à Routage des appels > Numéro de répertoire et passez à :

- Messagerie vocale Profile: Voicemail-profile-8000

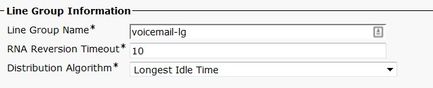

7. Créer un groupe de recherche de messagerie vocale

a) Ajouter un nouveau groupe de lignes (Routage d'appels > Route/Hunt > Groupe de lignes)

b) Ajouter une nouvelle liste de recherche de messagerie vocale (Routage d'appels > Routage/Recherche > Liste de recherche)

c) Ajouter un nouveau pilote de recherche (Routage d'appels > Route/Hunt > Hunt Pilot)

Vérification

Vérification des ports SCCP

Accédez à CUCM Administration > Advanced Features > Voice Mail > Voice Mail Ports et vérifiez l'enregistrement des ports.

Appuyez sur le bouton Messagerie vocale du téléphone pour appeler la messagerie vocale. Vous devez entendre le message d'accueil d'ouverture si le poste de l'utilisateur n'est pas configuré sur le système Unity Connection.

Vérification de la liaison SIP sécurisée

Appuyez sur le bouton Messagerie vocale du téléphone pour appeler la messagerie vocale. Vous devez entendre le message d'accueil d'ouverture si le poste de l'utilisateur n'est pas configuré sur le système Unity Connection.

Vous pouvez également activer le keepalive des OPTIONS SIP pour surveiller l'état de la liaison SIP. Cette option peut être activée dans le profil SIP attribué à la ligne principale SIP. Une fois cette option activée, vous pouvez surveiller l'état de la liaison SIP via Device > Trunk comme indiqué dans cette image.

Vérification des appels RTP sécurisés

Vérifiez si l'icône de cadenas est présente sur les appels vers Unity Connection. Cela signifie que le flux RTP est chiffré (le profil de sécurité du périphérique doit être sécurisé pour qu'il fonctionne) comme le montre cette image.

Dépannage

1. Conseils généraux de dépannage

Suivez ces étapes afin de dépanner l'intégration sécurisée :

- Vérifier la configuration

- Vérifiez que tous les services associés sont en cours d'exécution. (CUCM - CallManager, TFTP, CUC - Conversation Manager)

- Assurez-vous que les ports requis pour la communication sécurisée entre les serveurs sont ouverts sur le réseau (port TCP 2443 pour l'intégration SCCP et TCP 5061 pour l'intégration SIP).

- Si tout cela est correct, passez à la collection de traces.

2. Traces à collecter

Collectez ces traces pour dépanner l'intégration sécurisée.

- Capture de paquets à partir de CUCM et CUC

- Suivi CallManager

- Suivi de Cisco Conversation Manager

Pour plus d'informations sur :

Comment effectuer une capture de paquets sur CUCM :

Comment activer les traces sur le serveur CUC :

Problèmes courants

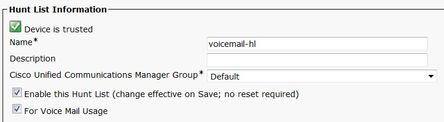

Cas 1 : Impossible d'établir une connexion sécurisée (alerte CA inconnue)

Une fois la capture de paquets collectée à partir de l'un des serveurs, la session TLS est établie.

Le client a émis une alerte avec une erreur irrécupérable d'autorité de certification inconnue au serveur, simplement parce que le client n'a pas pu vérifier le certificat envoyé par le serveur.

Il existe deux possibilités :

1) CUCM envoie l'alerte CA inconnue

- Vérifiez que le certificat racine CUC actuel est chargé sur le serveur qui communique avec le serveur CUC.

- Assurez-vous que le service CallManager est redémarré sur le serveur correspondant.

2) CUC envoie l'alerte Autorité de certification inconnue

- Vérifiez que l'adresse IP TFTP est correctement entrée dans la configuration Groupe de ports > Modifier > Serveurs sur le serveur CUC.

- Vérifiez que le serveur TFTP CUCM est accessible à partir du serveur Connection.

- Assurez-vous que le fichier CTL sur CUCM TFTP est à jour (comparez la sortie de « show ctl » avec les certificats comme indiqué sur la page d'administration du système d'exploitation). Si ce n'est pas le cas, réexécutez CTLClient.

- Redémarrez le serveur CUC OU supprimez et recréez le groupe de ports pour télécharger à nouveau le fichier CTL à partir du TFTP CUCM.

Cas 2 : Impossible de télécharger le fichier CTL à partir du TFTP CUCM

Cette erreur apparaît dans les traces de Conversation Manager :

MiuGeneral,25,FAILED Port group 'PhoneSystem-1' attempt set InService(true), error retrieving server certificates.

MiuGeneral,25,Error executing tftp command 'tftp://10.48.47.189:69/CTLFile.tlv' res=68 (file not found on server)

MiuGeneral,25,FAILED Port group 'PhoneSystem-1' attempt set InService(true), error retrieving server certificates.

Arbiter,-1,Created port PhoneSystem-1-001 objectId='7c2e86b8-2d86-4403-840e-16397b3c626b' as ID=1

MiuGeneral,25,Port group object 'b1c966e5-27fb-4eba-a362-56a5fe9c2be7' exists

MiuGeneral,25,FAILED SetInService=true parent port group is out of service:

Solution :

1. Vérifiez deux fois que le serveur TFTP est correct dans le groupe de ports > Modifier > configuration des serveurs.

2. Vérifiez que le cluster CUCM est en mode sécurisé.

3. Vérifiez que le fichier CTL existe sur CUCM TFTP.

Cas 3 : Les ports ne s'inscrivent pas

Cette erreur apparaît dans les traces de Conversation Manager :

MiuSkinny,23,Failed to retrieve Certificate for CCM Server <CUCM IP Address>

MiuSkinny,23,Failed to extract any CCM Certificates - Registration cannot proceed. Starting retry timer -> 5000 msec

MiuGeneral,24,Found local CTL file [/tmp/aaaaaaaa-xxxx-xxxx-xxxx-xxxxxxxxxxxx.tlv]

MiuGeneral,25,CCMCertificateCache::RetrieveServerCertificates() failed to find CCM Server '<CUCM IP Address>' in CTL File

Solution :

1. Ceci est probablement dû à une non-correspondance dans la somme de contrôle md5 du fichier CTL sur CUCM et CUC suite à la régénération de

certificats. Redémarrez le serveur CUC pour actualiser le fichier CTL.

Vous pouvez également supprimer le fichier CTL de la racine comme suit :

Supprimez le fichier CTL du dossier /tmp/ et réinitialisez le groupe de ports. Vous pouvez faire une somme de contrôle md5 sur le fichier

et comparez avant de le supprimer :

CUCM : [root@vfrscucm1 trust-certs]# md5sum /usr/local/cm/tftp/CTLFile.tlv

e5bf2ab934a42f4d8e6547dfd8cc82e8 /usr/local/cm/tftp/CTLFile.tlv

CUC : [root@vstscuc1 tmp]# cd /tmp

[root@vstscuc1 tmp]# ls -al *tlv

-rw-rw-r—. 1 cucsmgr cuservice 6120 fév 5 15:29 a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

[root@vstscuc1 tmp]# md5sum a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

e5bf2ab934a42f4d8e6547dfd8cc82e8 a31cefe5-9359-4cbc-a0f3-52eb870d976c.tlv

En outre, vous pouvez consulter le présent guide de dépannage :

Défauts

CSCum48958 - CUCM 10.0 (la longueur de l'adresse IP est incorrecte)

CSCtn87264 - Échec de la connexion TLS pour les ports SIP sécurisés

CSCur10758 - Impossible de purger les certificats révoqués Unity Connection

CSCur10534 - Unity Connection 10,5 TLS/PKI, CUCM redondant inter-op

CSCve47775 - Demande de fonctionnalité pour une méthode de mise à jour et de révision du CTLFile du CUCM sur le CUC

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

02-Jun-2016 |

Première publication |

Contribution d’experts de Cisco

- Radoslav DrabikIngénieur TAC Cisco

- Marek LeusIngénieur TAC Cisco

- Michal MyszorIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires