Introduction

Ce document décrit comment dépanner la défaillance de Cisco Emergency Responder (CER) lors de la sauvegarde et comment afficher un message d'erreur sous son état.

Conditions préalables

Exigences

Cisco recommande d'avoir des connaissances sur les sujets suivants :

- Cisco Emergency Responder

- Compréhension de base des certificats de sécurité

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Cisco Emergency Responder 11.5.4.60000-5

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

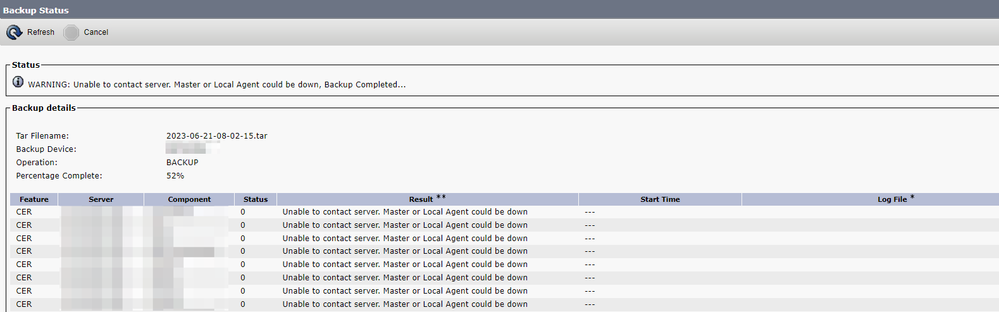

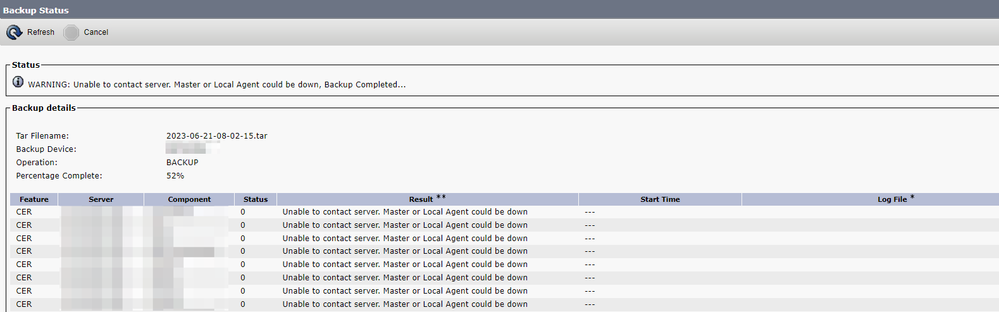

CER déployé en mode cluster peut échouer lors de la sauvegarde avec le message d'erreur « Unable to contact server. L'agent maître ou local est peut-être hors service.

Exemple :

Message d'erreur de sauvegarde CER

Message d'erreur de sauvegarde CER

Les versions concernées sont les versions 11.x et ultérieures.

Dépannage

Collecte des journaux

Dans ce cas, collectez des journaux pour tenter de collecter autant d'informations que possible afin de déterminer la source du problème et de déterminer le plan d'action correct pour résoudre le problème.

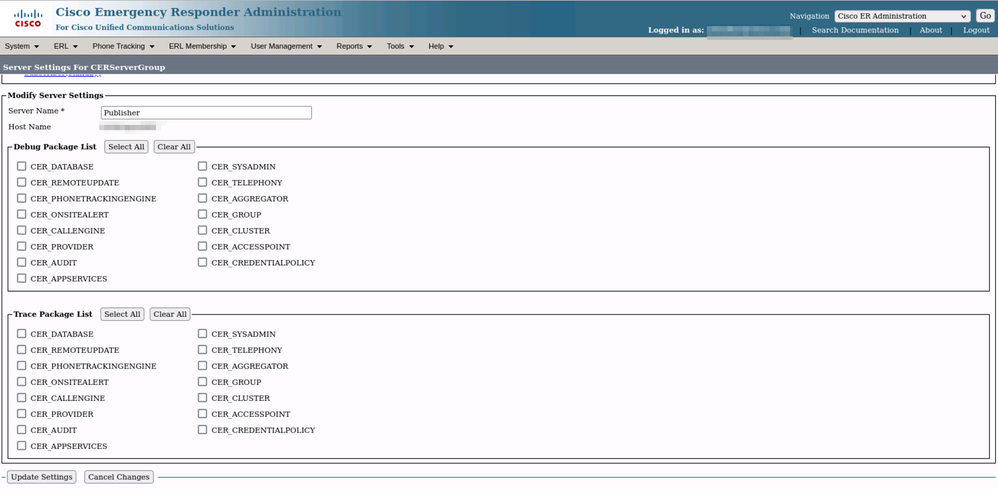

Avant de collecter les journaux, activez le suivi détaillé et le débogage en procédant comme suit :

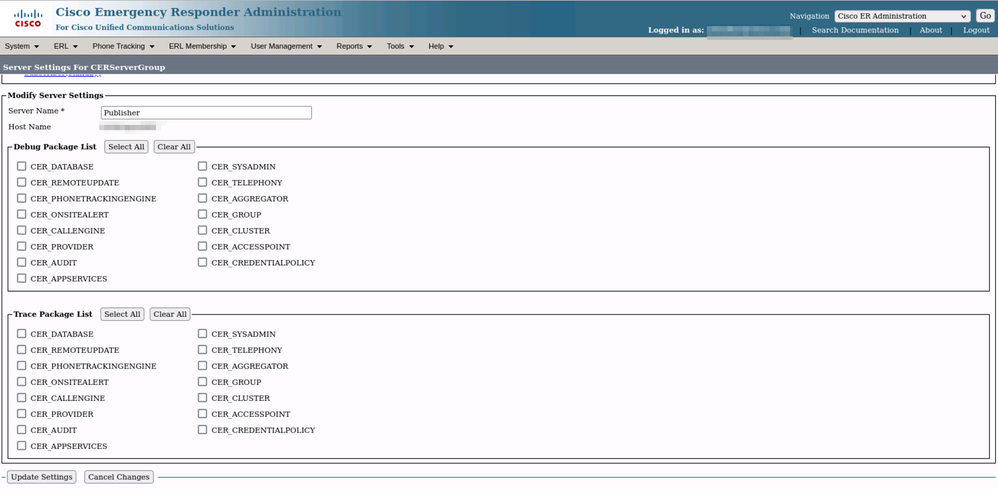

- Connectez-vous à la page Web CER Administration.

- Accédez à System > Server Settings. CER Publisher est sélectionné par défaut et peut être modifié si les journaux des abonnés CER sont également nécessaires.

- Cliquez sur Select All pour les sections "Debug Package List" et "Trace Package List".

- Cliquez sur Update Settings.

CER Activation des débogages et des suivis

CER Activation des débogages et des suivis

À ce stade, veuillez reproduire le problème.

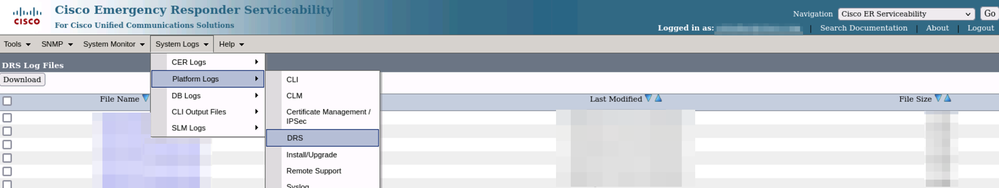

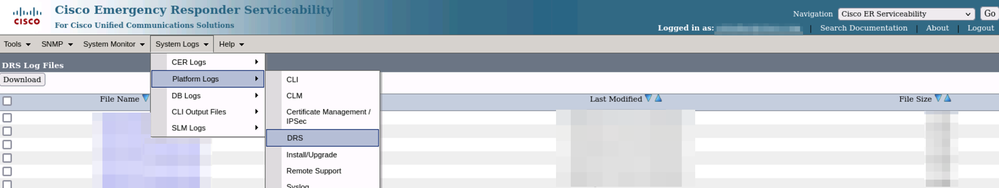

Une fois que le problème a été répliqué, passez à la collecte des journaux DRS applicables à la tentative de réplication à partir de la page Web Cisco ER Serviceability en effectuant ces étapes :

- Dans Navigation, sélectionnez Cisco ER Serviceability.

- Accédez à System Logs > Platform Logs > DRS.

CER Collecte des journaux DRS

CER Collecte des journaux DRS

Analyse des journaux

Lors de l'analyse des journaux, nous commençons à voir où le serveur tente d'établir la connexion avec son homologue et nous voyons le message d'erreur dans les journaux nous indiquant la raison de l'échec.

À partir des journaux DRF MA de CER Publisher :

21-06-2023 07:58:58,148 DEBUG [Thread-16] - drfNetServerClient: drfQueryTruststore: Nombre d'entrées dans IPSec trustStore : 1

2023-06-21 07:58:58,148 DEBUG [Thread-16] - drfNetServerClient:drfQueryTruststore - Requête truststore toutes les 20 heures

2023-06-21 07:58:58,168 ERREUR [NetServerWorker] - drfNetServerWorker.drfNetServerWorker : Impossible de créer le flux d'entrée/sortie vers le client Alerte fatale reçue : Certificat incorrect

21-06-2023 08:04:46,274 DEBUG [NetServerWorker] - drfNetServer.run : réception d'une demande de socket client de /IP:Port

2023-06-21 08:04:46,274 DEBUG [NetServerWorker] - Validation si la requête du client provient d'un noeud dans le cluster

21-06-2023 08:04:46,278 DEBUG [NetServerWorker] - Client validé. IP = 10.10.20.25 Nom d'hôte = device.test.org. La requête provient d'un noeud du cluster

2023-06-21 08:04:46,278 DEBUG [NetServerWorker] - drfNetServerWorker.drfNetServerWorker : objet de socket InputStream à créer

2023-06-21 08:04:46,313 ERREUR [NetServerWorker] - drfNetServerWorker.drfNetServerWorker : Impossible de créer le flux d'entrée/sortie vers le client Alerte fatale reçue : Certificat incorrect

À partir des journaux locaux DRF du serveur de publication CER :

2023-06-21 07:58:47,453 DEBUG [main] - drfNetServerClient:Reconnect, Connexion à l'hôte impossible : [X], message : Connexion refusée (Connexion refusée), cause : null

Nous constatons jusqu'à présent que la connexion est refusée en raison d'un certificat incorrect.

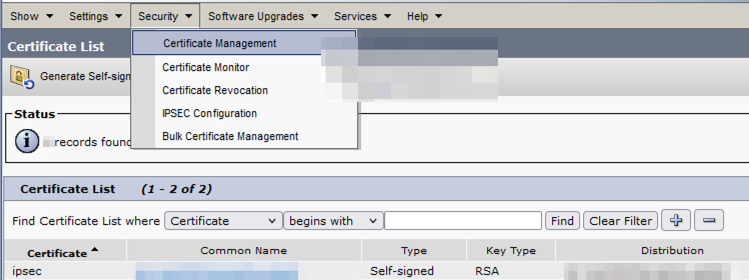

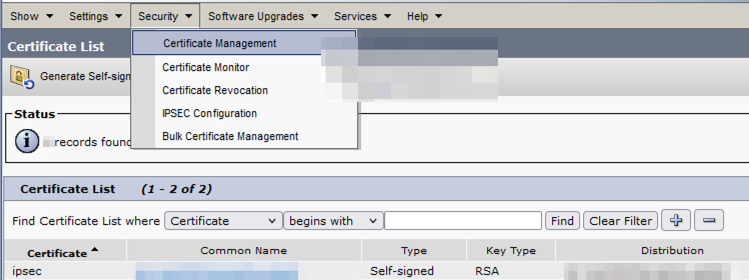

Le certificat utilisé pour établir la connexion sécurisée entre les noeuds pour les sauvegardes/restaurations est IPSec. À ce stade, nous pouvons déjà déterminer que le problème est lié à l'expiration du certificat IPSec ou à la présence d'un certificat incorrect dans l'un des serveurs.

Action corrective

- Vérifiez le numéro de série (SN) des certificats de confiance IPSec dans tous les noeuds de l'abonné CER, il doit correspondre au numéro de série du fichier IPSec.prem du serveur de publication CER (scénario 1).

- Confirmez la validité du certificat IPSec.pem dans le noeud Éditeur CER. La date doit être valide ou le certificat IPSec doit être régénéré (scénario 2).

Scénario 1

Le numéro de série du certificat IPSec ne correspond pas entre les abonnés CER publiés et CER. Procédez comme suit :

- Supprimez le certificat de confiance IPSec dans le ou les abonnés CER où les numéros de série ne correspondent pas à celui du serveur de publication CER.

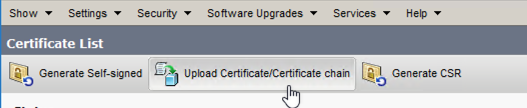

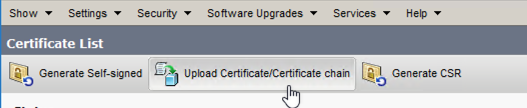

- Téléchargez le fichier « IPSec.pem » à partir du serveur de publication CER à partir du chemin suivant : Cisco Unified OS Administration > Security > Certificate Management > Find

Certificat CER ipsec.pem

Certificat CER ipsec.pem

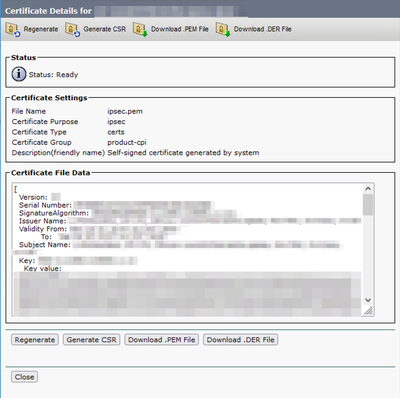

- Téléchargez le fichier « IPSec.pem » dans les abonnés CER requis en tant que certificat de confiance sur le chemin : Cisco Unified OS Administration > Security > Certificate Management > Téléchargez le certificat en tant qu'IPSec-trust.

CER ipsec.trust Certificate Upload

CER ipsec.trust Certificate Upload

- Redémarrez les services DRF Local et DRF Master dans tous les noeuds CER.

Scénario 2

IPSec a expiré et doit être régénéré. Procédez comme suit :

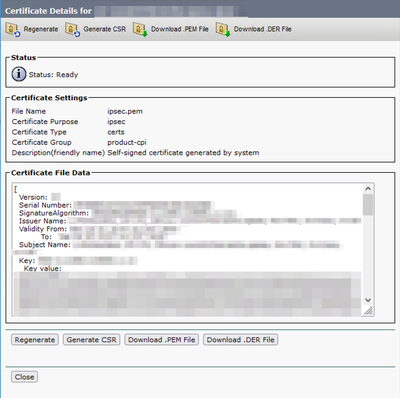

- Accédez à Cisco Unified OS Administration > Security > Certificate Management, pour chaque serveur dans le cluster. En commençant par l'éditeur, puis chaque abonné.

- À partir du serveur de publication CER, cliquez sur Find pour afficher tous les certificats dans le serveur.

- Cliquez sur le certificat « IPSec.pem ».

- Les informations relatives au certificat s'affichent, puis cliquez sur Régénérer.

CER ipsec.pem Regenerate

CER ipsec.pem Regenerate

- Une fois que le certificat est régénéré dans le serveur de publication CER et que le message Success est affiché, répétez les étapes 1 à 4 dans les noeuds CER Subscriber.

- Une fois le certificat régénéré dans tous les noeuds, redémarrez ces services :

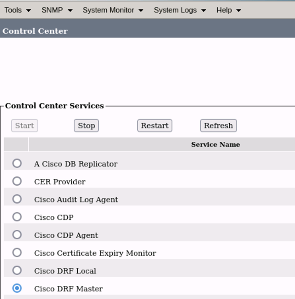

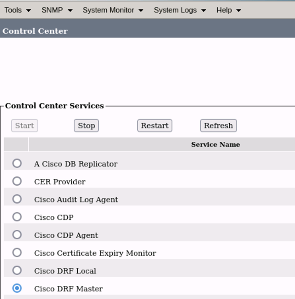

- Cisco DRF Master dans l'éditeur CER uniquement :

- Accédez à CER Serviceability > Tools > Control Center Services > Cisco DRF Master

Redémarrage principal CER Cisco DRF

Redémarrage principal CER Cisco DRF

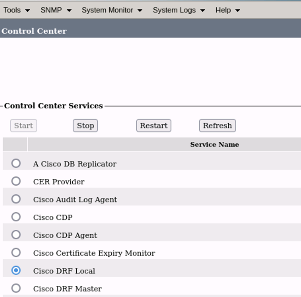

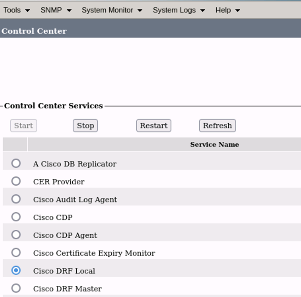

- Une fois le service Cisco DRF Master actif, redémarrez le routeur local Cisco DRF dans le serveur de publication CER.

Redémarrage local CER Cisco DRF

Redémarrage local CER Cisco DRF

- Une fois que le service local DRF de Cisco est actif dans le noeud CER Publisher, redémarrez ce service dans tous les noeuds CER Subscriber.

- Une fois les services redémarrés sur tous les noeuds, effectuez une sauvegarde manuelle du système :

- Accédez à Disaster Recovery System > Backup > Manual Backup.

- Sélectionnez le nom du périphérique de sauvegarde.

- Sélectionnez les fonctionnalités de la sauvegarde.

- Cliquez pour démarrer la sauvegarde.

Informations connexes

Comment collecter les journaux pour CER

Régénérer le certificat CUCM

Commentaires

Commentaires