Introduction

Ce document décrit la configuration du protocole TLS v1.3 pour Cisco Secure Email Gateway (SEG).

Conditions préalables

Une connaissance générale des paramètres et de la configuration du SEG est souhaitée.

Composants utilisés

- Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Secure Email Gateway (SEG) AsyncOS 15.5.1 et versions ultérieures.

- Paramètres de configuration SEG SSL.

"Les informations contenues dans ce document ont été créées à partir des périphériques d'un environnement de laboratoire spécifique. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est actif, assurez-vous de comprendre l'impact potentiel de toute commande. »

Aperçu

Le SEG a intégré le protocole TLS v1.3 pour chiffrer les communications pour les services SMTP et HTTPS ; interface utilisateur classique, interface utilisateur nouvelle génération et API de repos.

Le protocole TLS v1.3 offre des communications plus sécurisées et des négociations plus rapides, car le secteur travaille à en faire la norme.

Le SEG utilise la méthode de configuration SSL existante dans l'interface WebUI ou CLI de SEG de SSL avec quelques paramètres notables à mettre en évidence.

- Conseils de prudence lors de la configuration des protocoles autorisés.

- Les chiffrements ne peuvent pas être manipulés.

- TLS v1.3 peut être configuré pour HTTPS, les messages entrants et les messages sortants de l'interface utilisateur graphique.

- Les options de sélection de la case à cocher du protocole TLS entre TLS v1.0 et TLS v1.3 utilisent un modèle illustré plus en détail dans l'article.

Configurer

Le SEG intègre le protocole TLS v1.3 pour HTTPS et SMTP dans AsycOS 15.5. Il est recommandé de faire preuve de prudence lors du choix des paramètres de protocole pour éviter les échecs HTTPS et de remise/réception des e-mails.

Les versions précédentes de Cisco SEG prennent en charge TLS v1.2 haut de gamme avec d'autres fournisseurs de messagerie tels que MS O365 prenant en charge TLS v1.2 au moment de la rédaction de l'article.

L'implémentation Cisco SEG du protocole TLS v1.3 prend en charge 3 chiffrements par défaut qui ne peuvent pas être modifiés ou exclus dans les paramètres de configuration du chiffrement SEG comme le permettent les autres protocoles.

Les paramètres de configuration SSL SEG existants autorisent toujours la manipulation des protocoles TLS v1.0, v1.1 et v1.2 vers les suites de chiffrement.

Chiffres TLS 1.3 :

TLS_AES_256_GCM_SHA384

TLS_CHACHA20_POLY1305_SHA256

TLS_AES_128_GCM_SHA256

Configuration à partir de WebUI

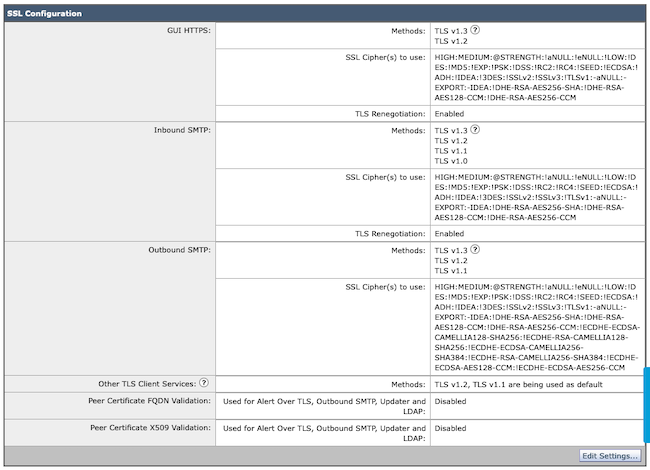

Accédez à > Administration système > Configuration SSL

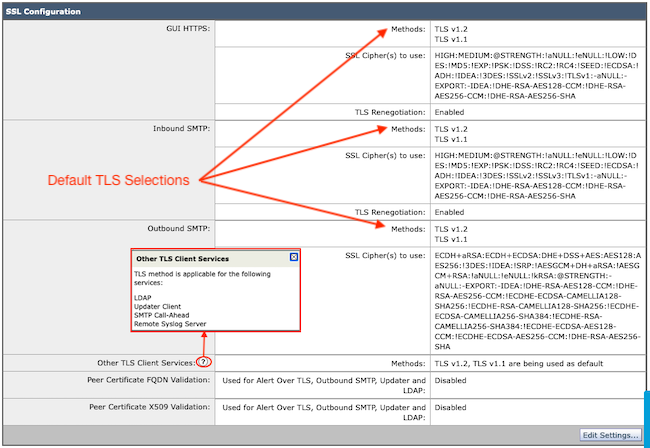

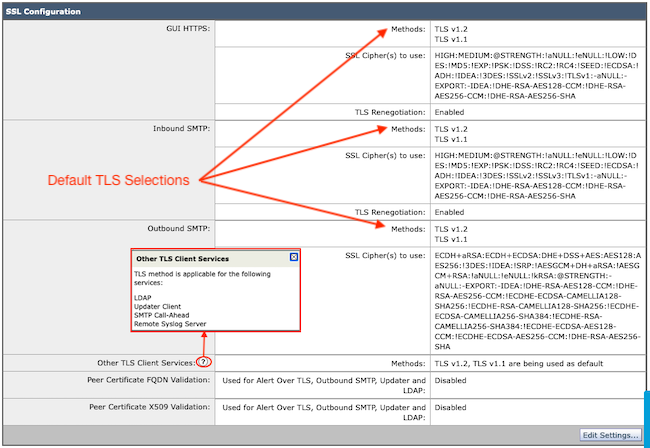

- La sélection du protocole TLS par défaut après la mise à niveau vers 15.5 AsyncOS inclut TLS v1.1 et TLS v1.2 uniquement.

- Le paramètre « Autres services client TLS » utilise TLS v1.1 et TLS v1.2 avec l'option de sélection, utilisez uniquement TLS v1.0.

Sélectionnez « Modifier les paramètres » pour présenter les options de configuration.

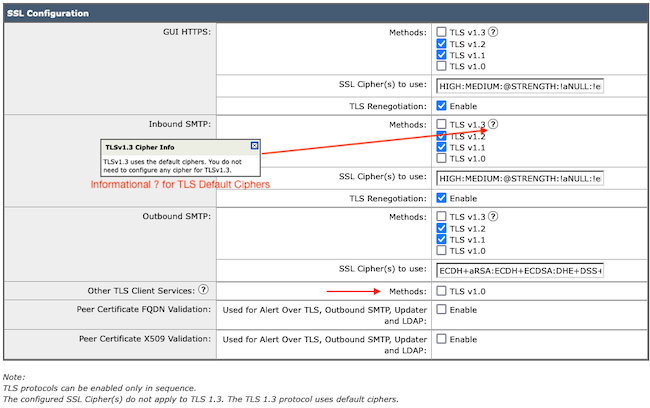

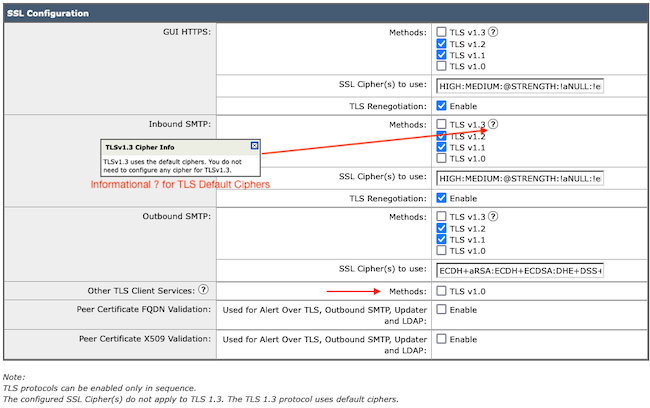

- Les protocoles TLS v1.1 et TLS v1.2 sont cochés avec des cases actives pour sélectionner les autres protocoles.

- Le point d'interrogation (?) situé en regard de chaque TLS v1.3 est une répétition des options de chiffrement statique.

- L'option « Autres services client TLS : » propose désormais d'utiliser TLS v1.0 uniquement si cette option est sélectionnée.

Les options de sélection du protocole TLS incluent TLS v1.0, TLS v1.1, TLS v1.2 et TLS v1.3.

- Après la mise à niveau vers AsyncOS 15.5, seuls les protocoles TLS 1.1 et TLS 1.2 sont sélectionnés par défaut.

Remarque : TLS1.0 est déconseillé et donc désactivé par défaut. TLS v1.0 est toujours disponible si le propriétaire choisit de l'activer.

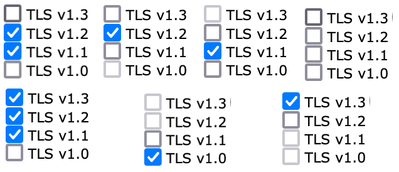

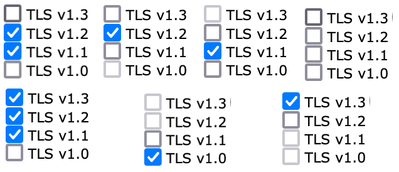

- Les options de case à cocher s'affichent avec des cases en gras présentant les protocoles disponibles et les cases grisées pour les options non compatibles.

- Les exemples d'options de l'image illustrent les options de case à cocher.

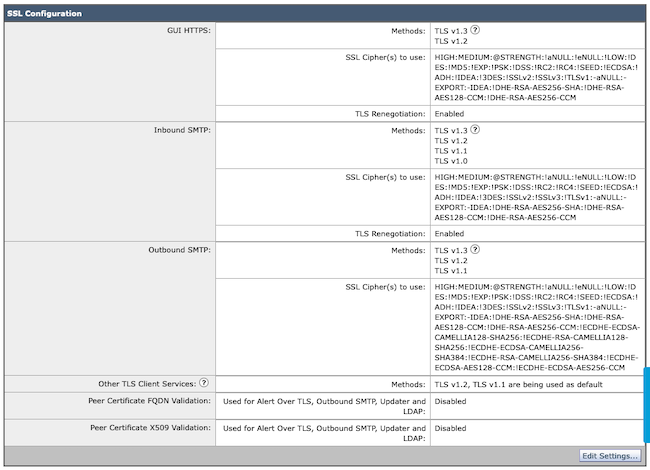

Exemple de vue Post-commit des protocoles TLS sélectionnés.

Remarque : les modifications apportées au protocole HTTPS TLS de l'interface utilisateur graphique entraînent une courte déconnexion de l'interface WebUI en raison de la réinitialisation du service HTTPS.

Configuration CLI :

Le SEG autorise les services TLS v1.3 sur 3 :

- HTTPS GUI

- SMTP entrant

- SMTP sortant

L'exécution de la commande > sslconfig, affiche les protocoles et les chiffrements actuellement configurés pour l'interface graphique HTTPS, le protocole SMTP entrant et le protocole SMTP sortant

- Méthode HTTPS de l'interface utilisateur graphique : tlsv1_0tlsv1_1tlsv1_2tlsv1_3

- Méthode SMTP entrante : tlsv1_0tlsv1_1tlsv1_2tlsv1_3

- Méthode SMTP sortante : tlsv1_1tlsv1_2tlsv1_3

Sélectionnez l'opération que vous souhaitez effectuer :

- GUI - Modifiez les paramètres SSL HTTPS de l'interface utilisateur graphique.

- INBOUND - Modifiez les paramètres ssl SMTP entrants.

- OUTBOUND - Modifiez les paramètres SSL SMTP sortants.

[]> entrant

Entrez la méthode SMTP SSL entrante que vous souhaitez utiliser.

- TLS v1.3

- TLS v1.2

- TLS v1.1

- TLS v1.0

[2-4]> 1-3

Remarque : le processus de sélection SEG peut inclure un numéro de menu unique tel que 2, une plage de numéros de menu tels que 1-4 ou des numéros de menu séparés par des virgules 1,2,3.

Les invites suivantes de la commande CLI sslconfig acceptent la valeur existante en appuyant sur Entrée ou en modifiant le paramètre comme vous le souhaitez.

Complétez la modification à l'aide de la commande > commit >> saisissez un commentaire facultatif si vous le souhaitez >> appuyez sur « Entrée » pour compléter les modifications.

Vérifier

Cette section présente quelques scénarios de test de base et les erreurs pouvant se produire en raison de versions de protocole TLS non concordantes ou d'erreurs de syntaxe.

Exemple d'entrée de journal d'une négociation SMTP sortante SEG générant un rejet dû à une destination TLS v1.3 non prise en charge :

Wed Jan 17 20:41:18 2024 Info: DCID 485171 TLS deferring: (336151598, 'error:1409442E:SSL routines:ssl3_read_bytes:tlsv1 alert protocol version') TLS version mismatch could be the failure reason

Exemple d'entrée de journal d'un SEG émetteur recevant un TLS v1.3 négocié avec succès :

Wed Jan 17 21:09:12 2024 Info: DCID 485206 TLS success protocol TLSv1.3 cipher TLS_AES_256_GCM_SHA384

Exemple d'entrée de journal d'un SEG récepteur sans TLS v1.3 activé.

Wed Jan 17 20:11:06 2024 Info: ICID 1020004 TLS failed: (337678594, 'error:14209102:SSL routines:tls_early_post_process_client_hello:unsupported protocol')

Réception de TLS v1.3 pris en charge par SEG

Wed Jan 17 21:09:12 2024 Info: ICID 1020089 TLS success protocol TLSv1.3 cipher TLS_AES_256_GCM_SHA384

Pour vérifier la fonctionnalité de votre navigateur, ouvrez simplement une session de navigateur Web sur la SEG WebUI ou NGUI configurée avec TLSv1.3.

Remarque : tous les navigateurs Web testés sont déjà configurés pour accepter TLS v1.3.

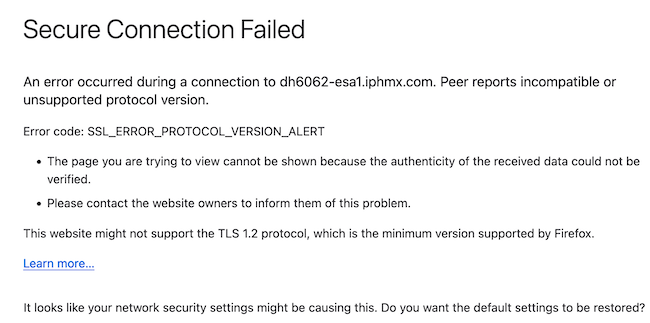

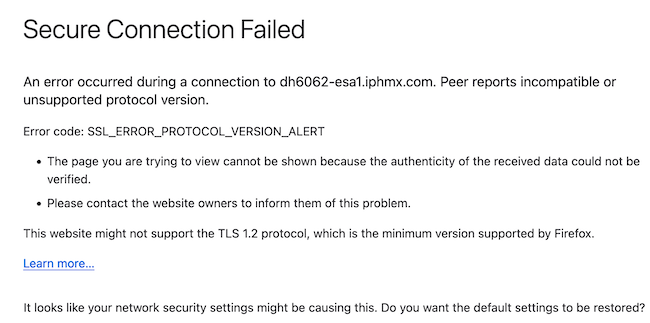

- Test : la configuration du paramètre de navigateur sur Firefox désactivant la prise en charge de TLS v1.3 produit des erreurs sur l'interface ClassicUI et l'interface NGUI de l'appliance.

- Interface utilisateur classique utilisant Firefox configurée pour exclure TLS v1.3, comme test.

- NGUI reçoit la même erreur, à la seule exception du numéro de port 4431 (par défaut) dans l'URL.

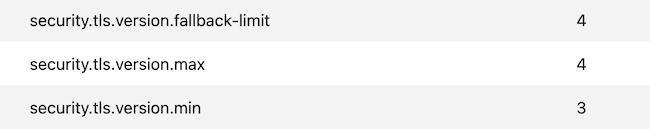

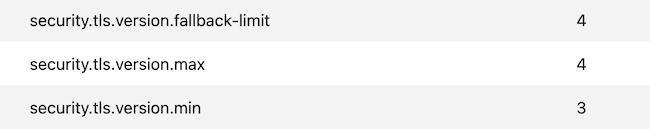

- Pour garantir la communication, vérifiez les paramètres du navigateur pour vous assurer que TLSv1.3 est inclus. (Cet exemple provient de Firefox et utilise les numéros 1 à 4

Informations connexes

Commentaires

Commentaires