Introduction

Ce document décrit comment configurer Firepower Management Center (FMC) pour l'authentification à l'aide de l'authentification unique (SSO) pour l'accès à la gestion.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Compréhension de base de l'authentification unique et de SAML

- Présentation de la configuration sur le fournisseur d'identité (iDP)

Components Used

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Cisco Firepower Management Center (FMC) version 6.7.0

- Okta en tant que fournisseur d'identité

Remarque : les informations de ce document ont été créées à partir de périphériques dans un environnement de travaux pratiques spécifique. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est actif, assurez-vous de bien comprendre l'impact potentiel de toute modification de configuration.

Informations générales

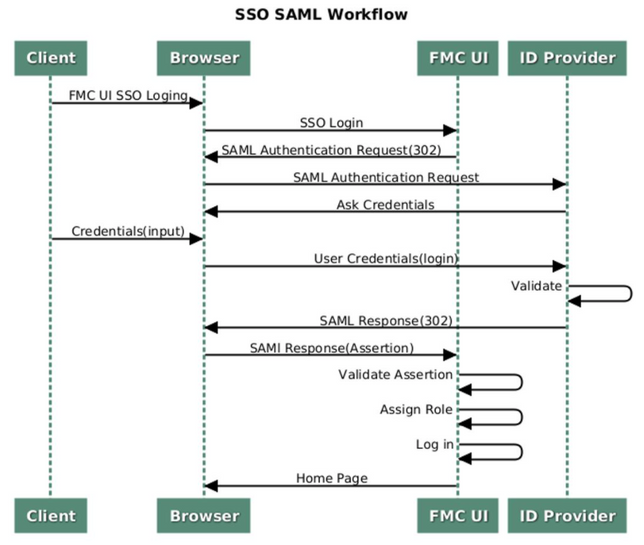

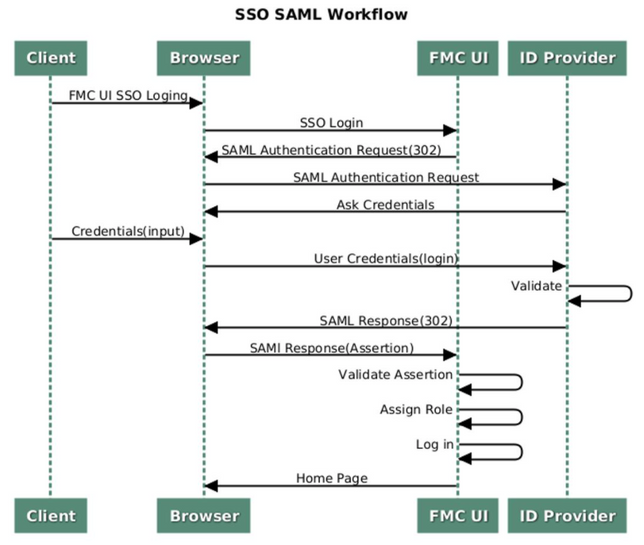

L'authentification unique (SSO) est une propriété de gestion des identités et des accès (IAM) qui permet aux utilisateurs de s'authentifier en toute sécurité avec plusieurs applications et sites Web en se connectant une seule fois avec un seul ensemble d'informations d'identification (nom d'utilisateur et mot de passe). Avec SSO, l'application ou le site Web auquel l'utilisateur tente d'accéder dépend d'un tiers de confiance pour vérifier que les utilisateurs sont ceux qu'ils disent être.

SAML (Security Assertion Markup Language) est un cadre XML permettant d'échanger des données d'authentification et d'autorisation entre des domaines de sécurité. Il crée un cercle de confiance entre l'utilisateur, un fournisseur de services (SP) et un fournisseur d'identité (IdP) qui permet à l'utilisateur de se connecter à une seule heure pour plusieurs services

Un fournisseur de services (SP) est une entité qui reçoit et accepte une assertion d'authentification émise par un fournisseur d'identité (iDP). Comme l'indiquent leurs noms, les fournisseurs de services fournissent des services tandis que les fournisseurs d'identité fournissent l'identité des utilisateurs (authentification).

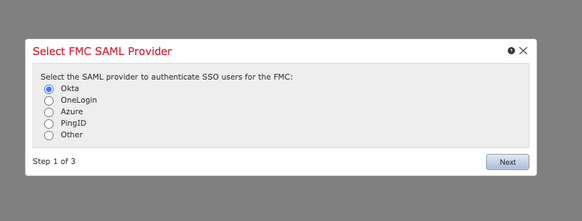

Ces iDP sont pris en charge et testés pour l'authentification :

- Okta

- OneLogin

- PingID

- Azure AD

- Autres (tout iDP conforme à SAML 2.0)

Remarque : Aucune nouvelle licence n'est requise. Cette fonctionnalité fonctionne en mode licence et évaluation.

Limitations et restrictions

Voici les limitations et restrictions connues pour l'authentification SSO pour l'accès FMC :

- SSO ne peut être configuré que pour le domaine global

- La paire FMC en HA nécessite une configuration individuelle

- Seuls les administrateurs locaux/AD peuvent configurer SSO sur FMC (les utilisateurs de l'administrateur SSO ne pourront pas configurer/mettre à jour les paramètres SSO sur FMC).

Configuration Steps

Étapes de configuration sur le fournisseur d'identité (Okta)

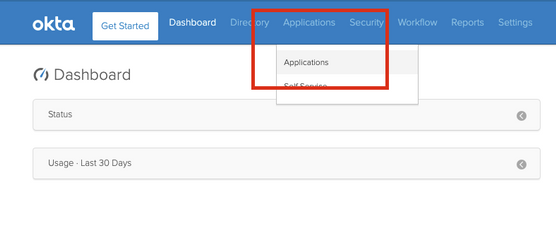

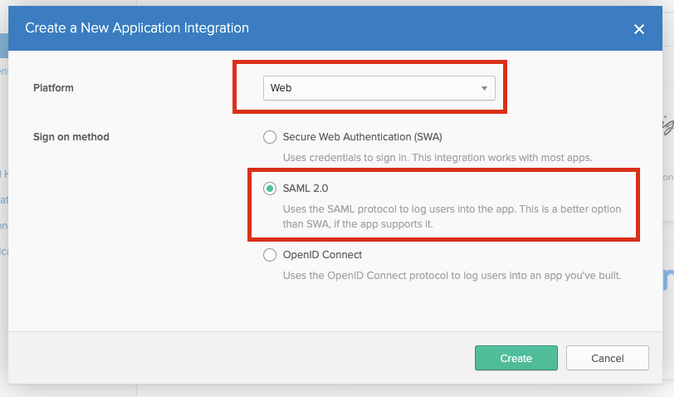

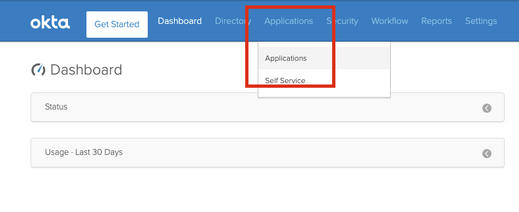

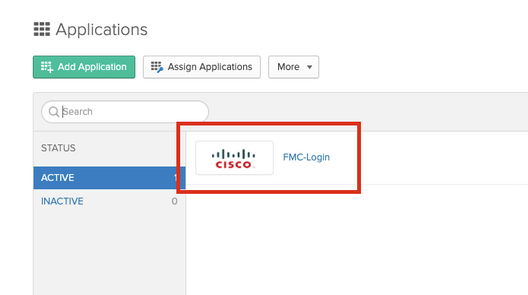

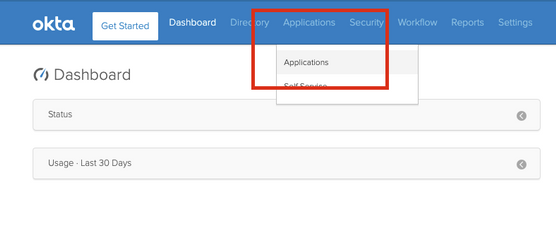

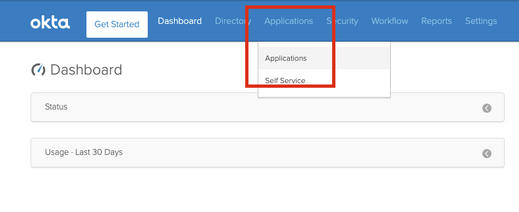

Étape 1. Connectez-vous au portail Okta. Accédez à Applications > Applications, comme illustré dans cette image.

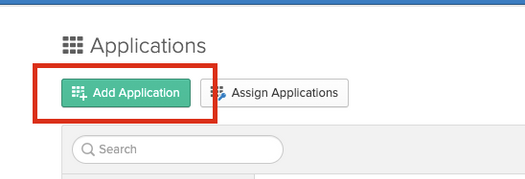

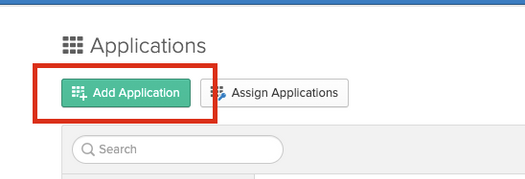

Étape 2. Comme le montre cette image, cliquez sur AddApplication.

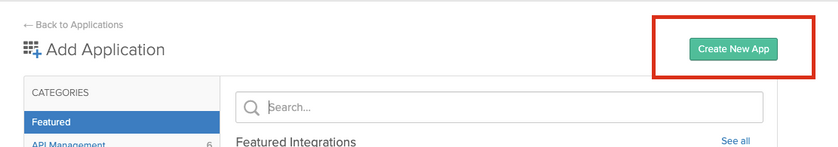

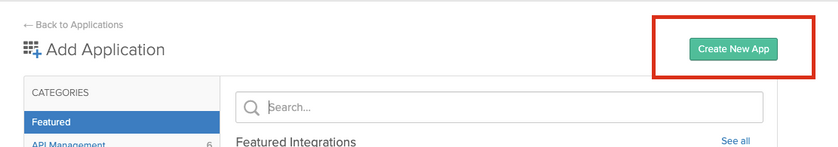

Étape 3. Comme le montre cette image, cliquez sur Create NewApp.

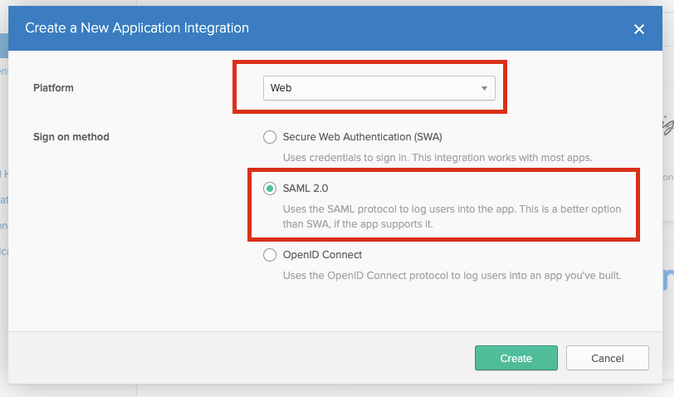

Étape 4. Sélectionnez la plate-forme en tant que Web. Choisissez la méthode Sign On en tant que SAML 2.0. Cliquez sur Créer, comme illustré dans cette image.

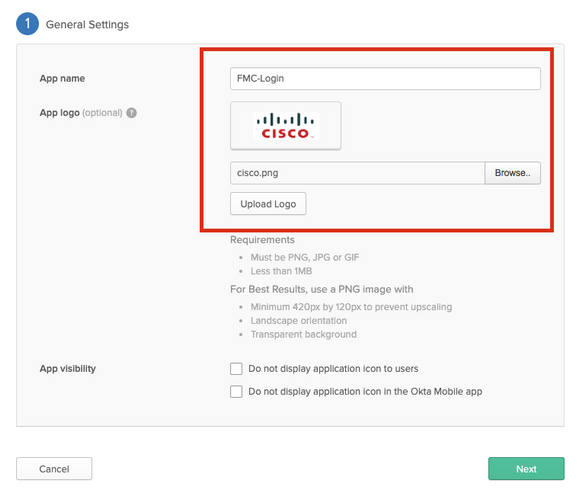

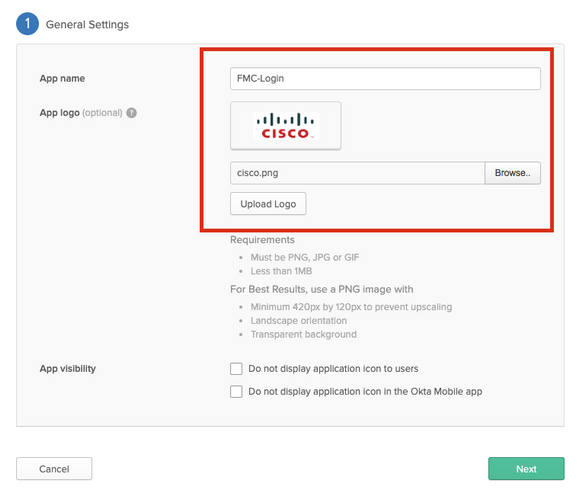

Étape 5. Indiquez un nom d'application, un logo d'application (facultatif), puis cliquez sur Suivant, comme indiqué dans cette image.

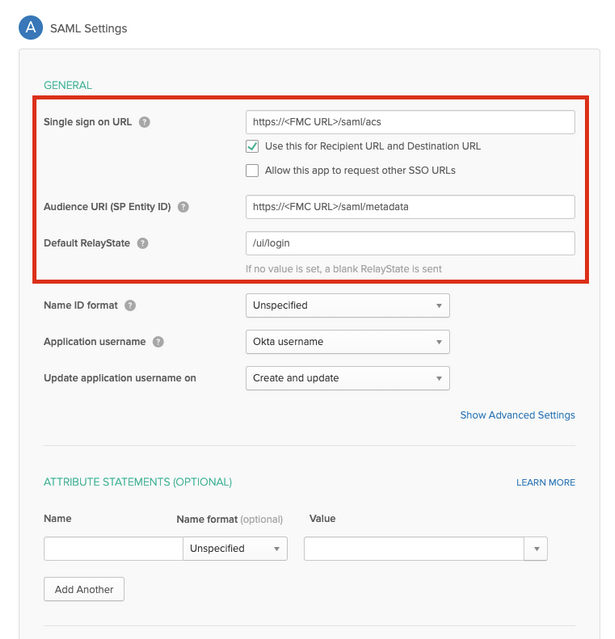

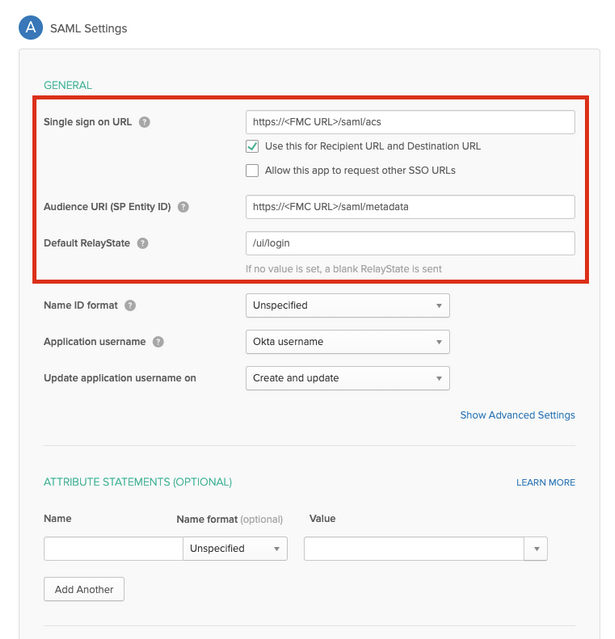

Étape 6. Entrez les paramètres SAML.

URL de connexion unique : https://<URL fmc>/saml/acs

URI d'audience (ID d'entité SP) : https://<URL fmc>/saml/métadonnées

État de relais par défaut : /ui/login

Étape 7. Revenez à Applications > Applications, comme illustré dans cette image.

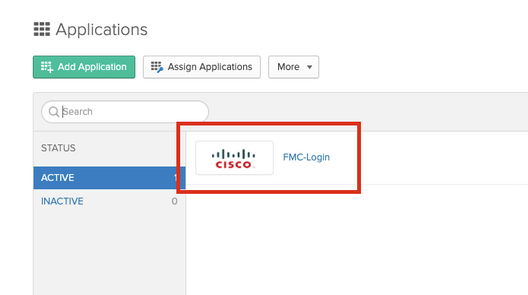

Étape 8. Cliquez sur le nom de l'application qui a été créé.

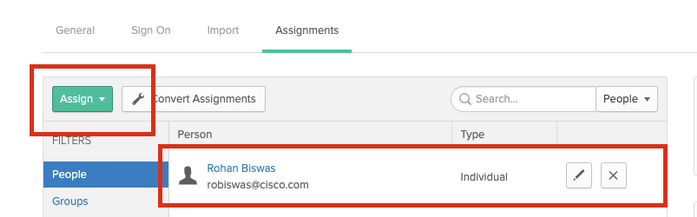

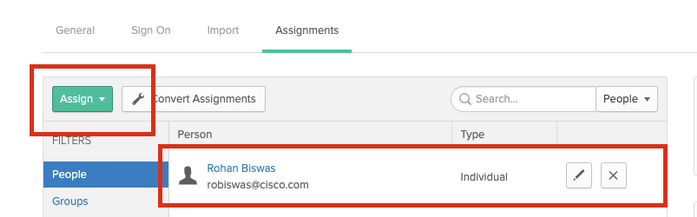

Étape 9. Accédez à Affectations. Cliquez sur Affecter.

Vous pouvez choisir d'affecter des utilisateurs ou des groupes individuels au nom d'application créé.

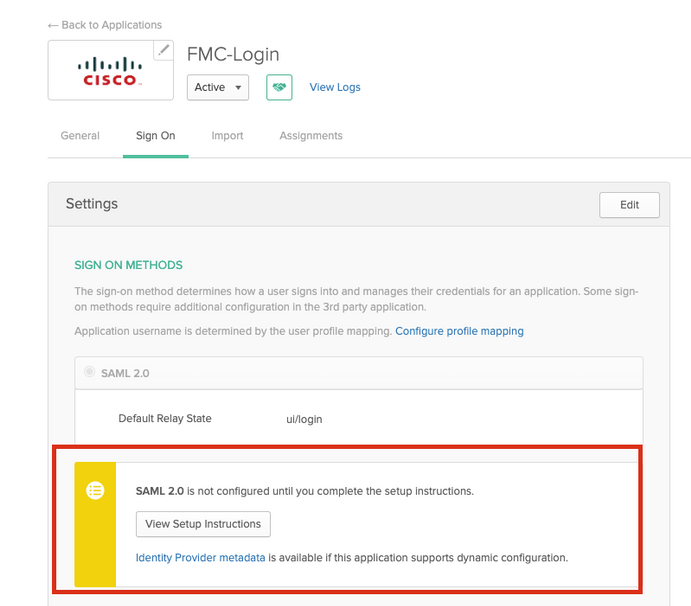

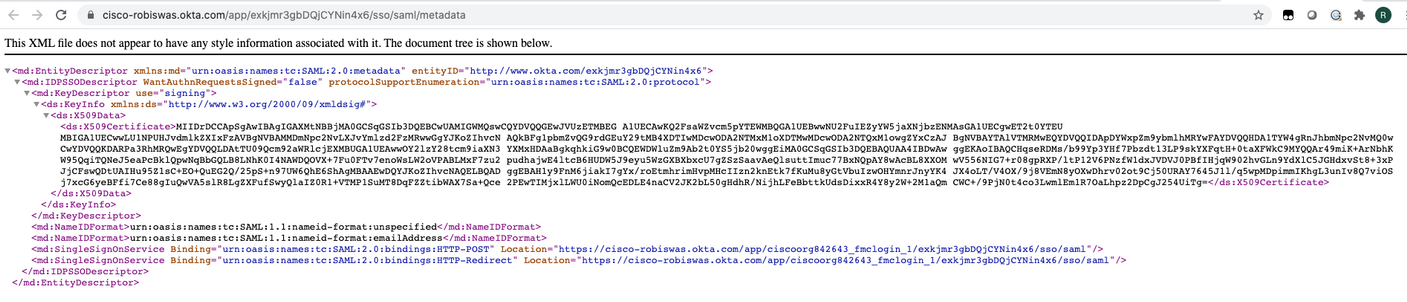

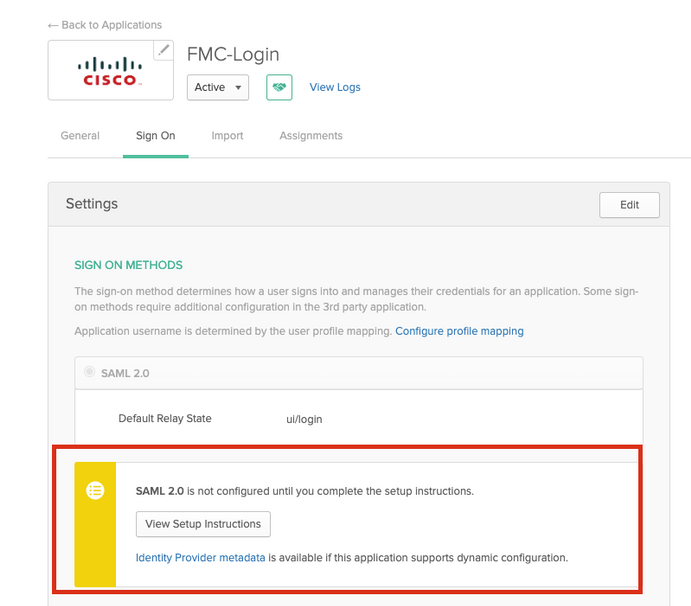

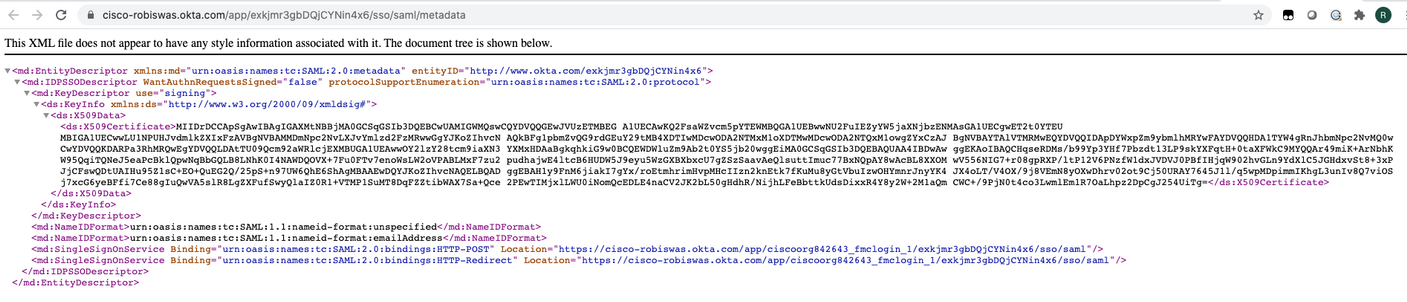

Étape 10. Accédez à Connexion. Cliquez sur Afficher les instructions de configuration. Cliquez sur les métadonnées du fournisseur d'identité pour afficher les métadonnées de l'iDP.

Enregistrez le fichier en tant que fichier .xml à utiliser sur le FMC.

Étapes de configuration sur FMC

Étape 1. Connectez-vous au FMC avec les privilèges Admin. Accédez à Système > Utilisateurs.

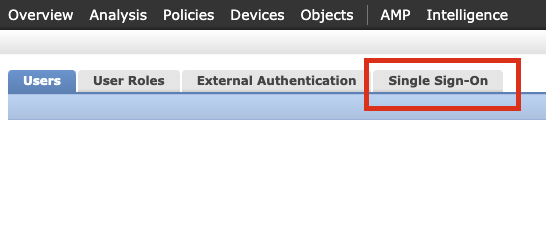

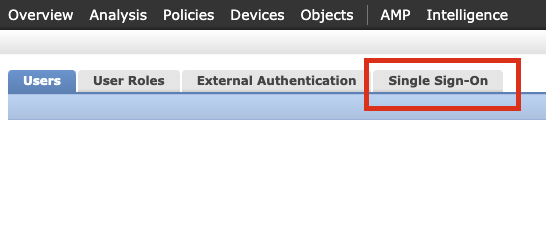

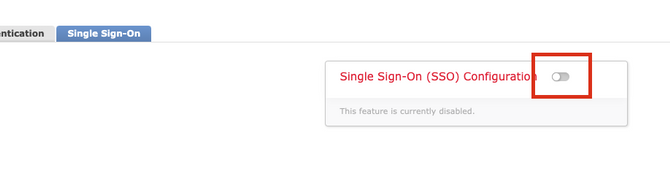

Étape 2. Cliquez sur Connexion unique, comme illustré dans cette image.

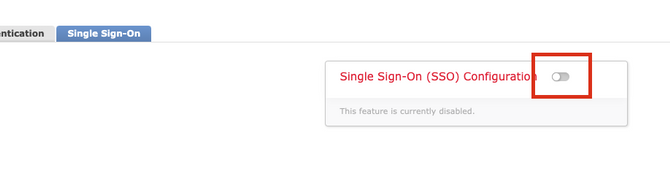

Étape 3. Activez l'option Connexion unique (Désactivée par défaut).

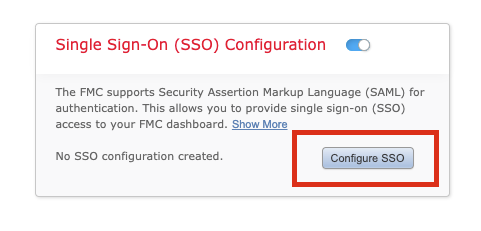

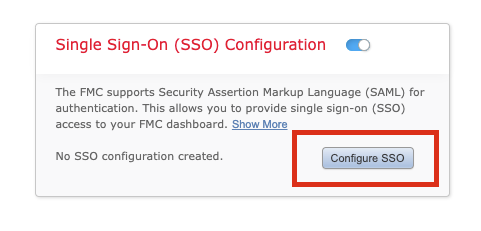

Étape 4. Cliquez sur Configurer SSO pour commencer la configuration SSO sur FMC.

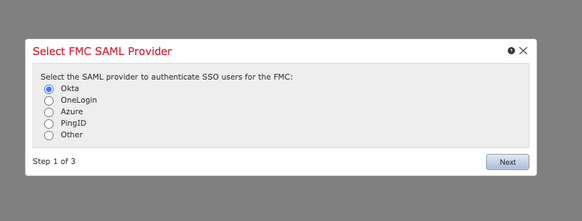

Étape 5. Sélectionnez le fournisseur SAML FMC. Cliquez sur Next (Suivant).

Aux fins de cette démonstration, Okta est utilisé.

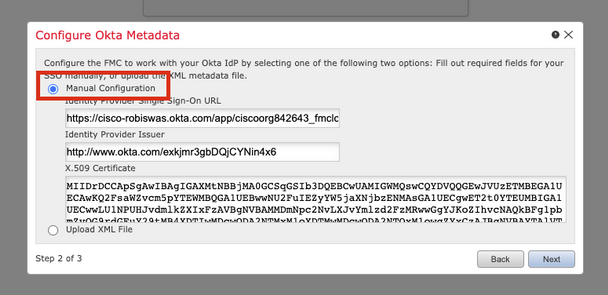

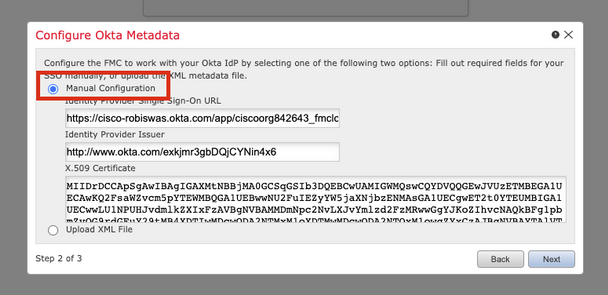

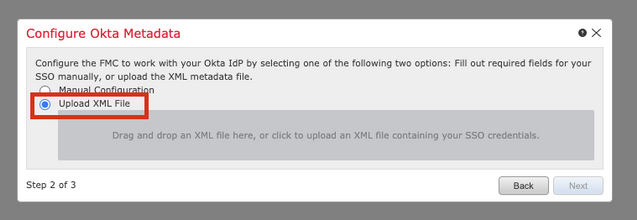

Étape 6. Vous pouvez choisir Configuration manuelle et saisir les données iDP manuellement. Cliquez sur Suivant, comme

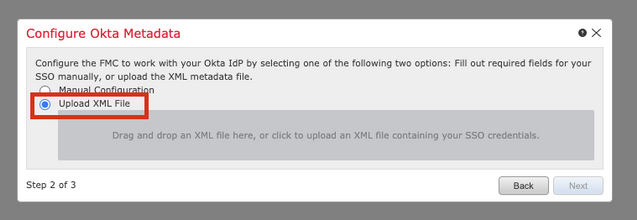

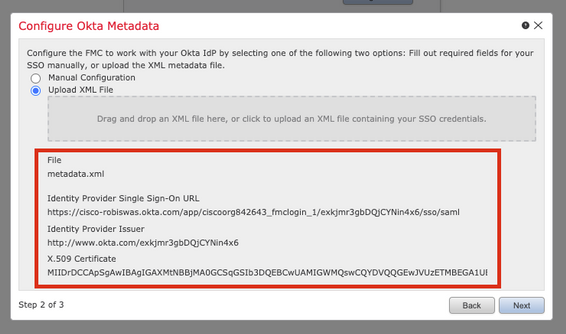

Vous pouvez également choisir Télécharger le fichier XML et télécharger le fichier XML récupéré à l'étape 10 de Configuration Okta.

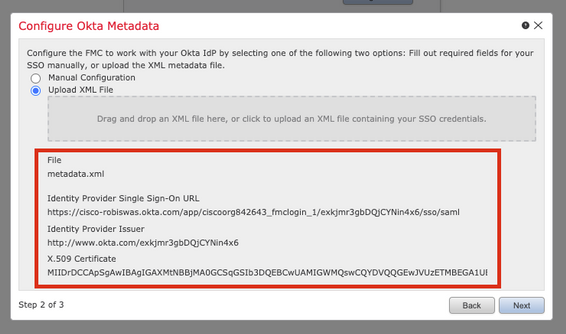

Une fois le fichier téléchargé, le FMC affiche les métadonnées. Cliquez sur Suivant, comme illustré dans cette image.

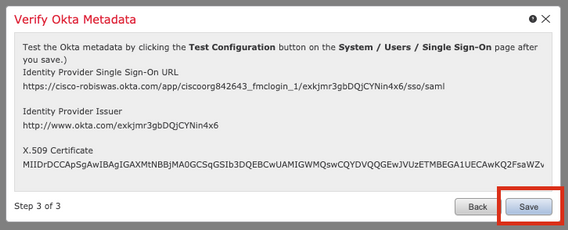

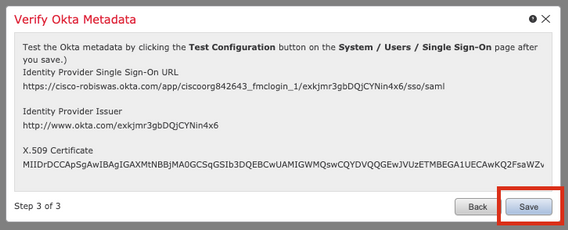

Étape 7. Vérifiez les métadonnées. Cliquez sur Enregistrer, comme illustré dans cette image.

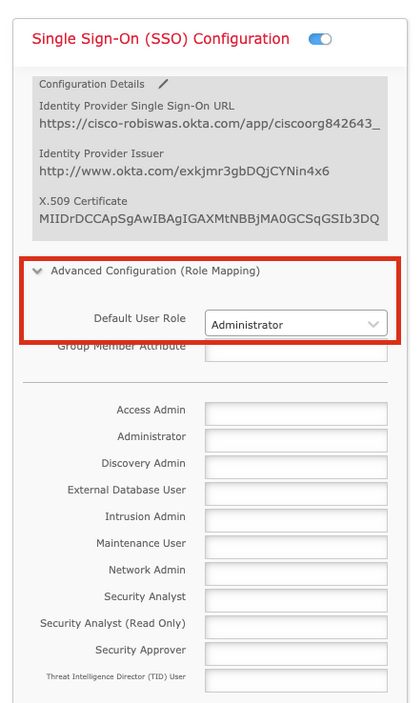

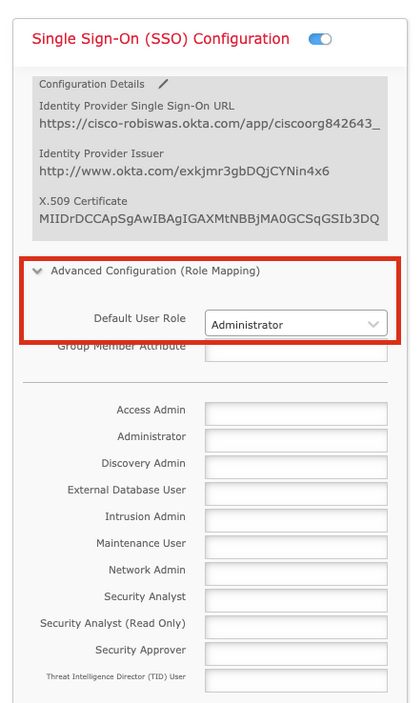

Étape 8. Configurez le rôle Mappage de rôle/Rôle utilisateur par défaut sous Configuration avancée.

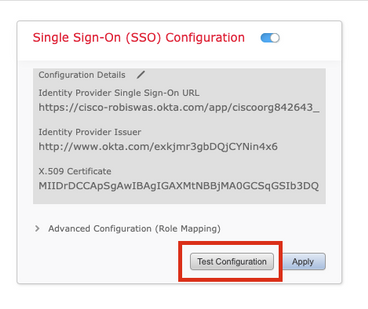

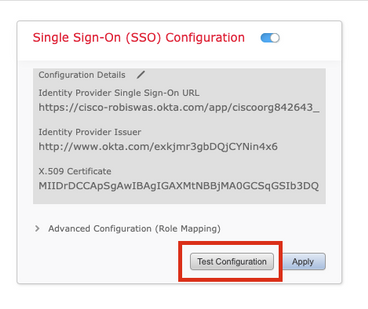

Étape 9. Afin de tester la configuration, cliquez sur Test Configuration, comme indiqué dans cette image.

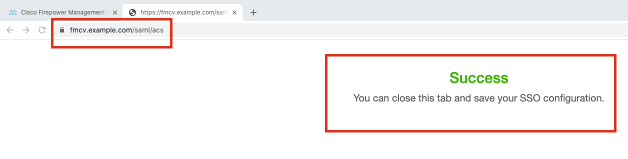

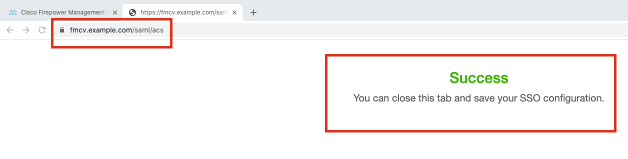

Si le test est réussi, vous devriez voir la page affichée dans cette image, sur un nouvel onglet du navigateur.

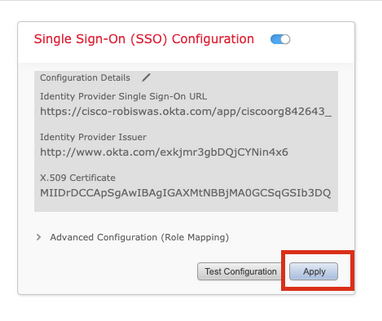

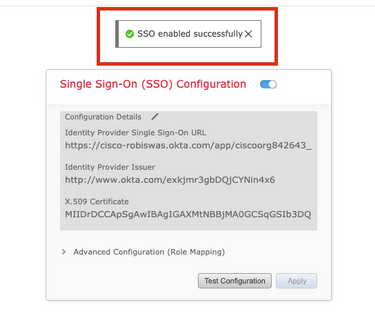

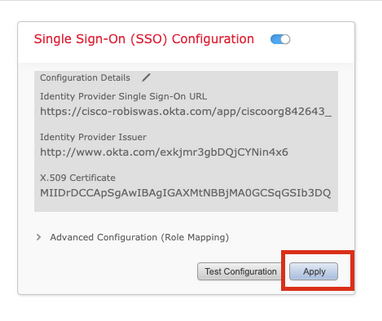

Étape 10. Cliquez sur Apply pour enregistrer la configuration.

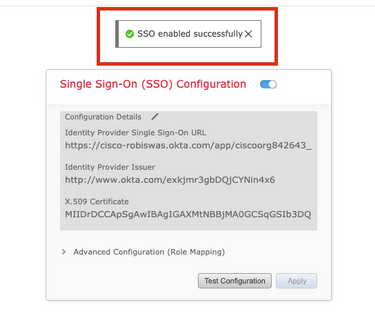

SSO doit être activé avec succès.

Vérification

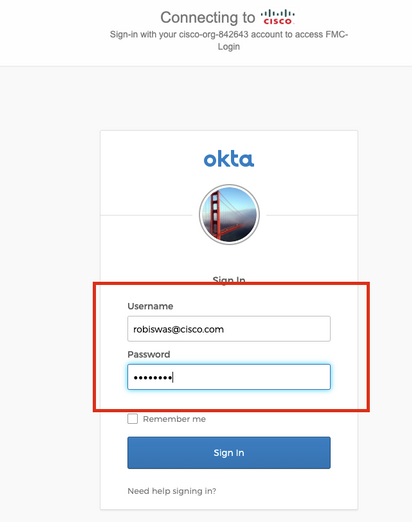

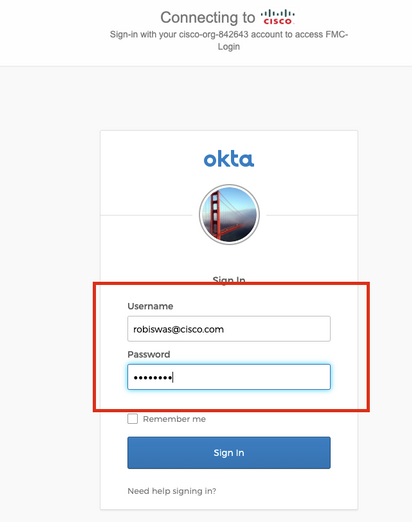

Accédez à l'URL FMC à partir de votre navigateur : https://<URL fmc>. Cliquez sur Connexion unique.

Vous serez redirigé vers la page de connexion iDP (Okta). Fournissez vos informations d'identification SSO. Cliquez sur Connexion.

Si vous réussissez, vous devriez pouvoir vous connecter et voir la page par défaut de FMC.

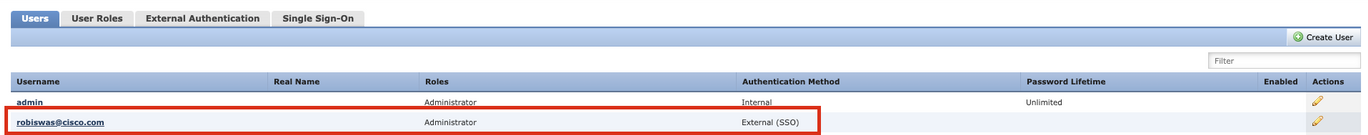

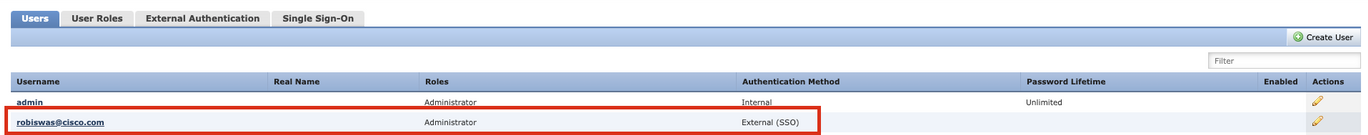

Sur FMC, accédez à System > Users pour voir l'utilisateur SSO ajouté à la base de données.

Commentaires

Commentaires