Firepower Système d'exploitation extensible (FXOS) 2.2 : Authentification et autorisation du châssis pour la gestion à distance avec ACS à l'aide de TACACS+.

Options de téléchargement

-

ePub (2.3 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.2 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit comment configurer l'authentification et l'autorisation TACACS+ pour le châssis Firepower eXtensible Operating System (FXOS) via Access Control Server (ACS).

Le châssis FXOS comprend les rôles d'utilisateur suivants :

- Administrateur : accès complet en lecture-écriture à l'ensemble du système. Ce rôle est attribué par défaut au compte d'administration par défaut et il ne peut pas être modifié.

- Lecture seule : accès en lecture seule à la configuration du système sans privilèges permettant de modifier l'état du système.

- Opérations : accès en lecture-écriture à la configuration NTP, à la configuration Smart Call Home pour Smart Licensing et aux journaux système, y compris les serveurs syslog et les pannes. Accès en lecture au reste du système.

- AAA : accès en lecture-écriture aux utilisateurs, aux rôles et à la configuration AAA. Accès en lecture au reste du système.

Par l'intermédiaire de l'interface de ligne de commande, ceci peut être vu comme suit :

fpr4120-TAC-A /security* # show role

Rôle :

Nom du rôle Priv.

—

aaa aaa

admin admin

opérations opérationnelles

lecture seule

Contribué par Tony Remirez, Jose Soto, Ingénieurs TAC Cisco.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissance de Firepower eXtensible Operating System (FXOS)

- Connaissance de la configuration ACS

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Appliance de sécurité Cisco Firepower 4120 version 2.2

- Serveur de contrôle d'accès Cisco virtuel version 5.8.0.32

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

L'objectif de la configuration est de :

- Authentifiez les utilisateurs qui se connectent à l'interface utilisateur graphique Web et à SSH de FXOS à l'aide d'ACS.

- Autoriser les utilisateurs à se connecter à l'interface utilisateur graphique Web et à SSH de FXOS en fonction de leur rôle d'utilisateur respectif au moyen d'ACS.

- Vérifiez le bon fonctionnement de l'authentification et de l'autorisation sur le FXOS au moyen d'ACS.

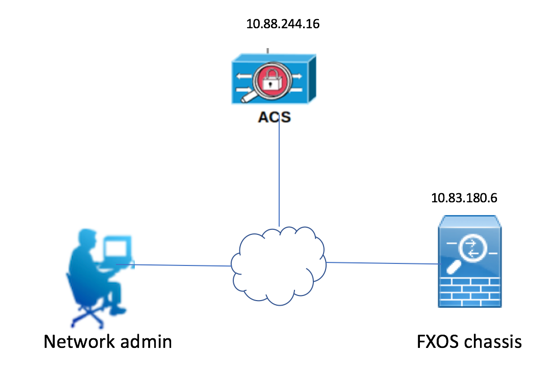

Diagramme du réseau

Configurations

Configuration du châssis FXOS

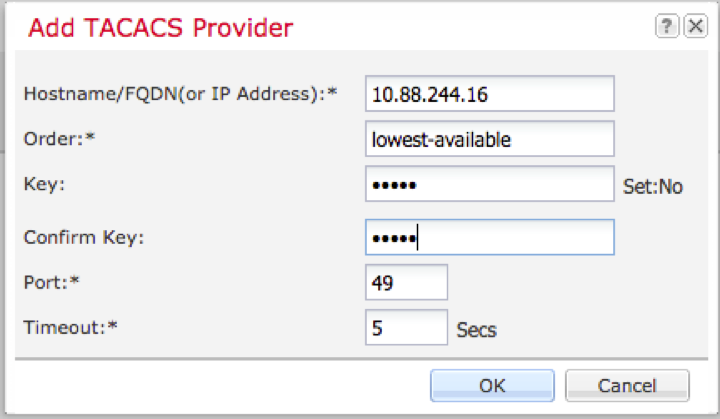

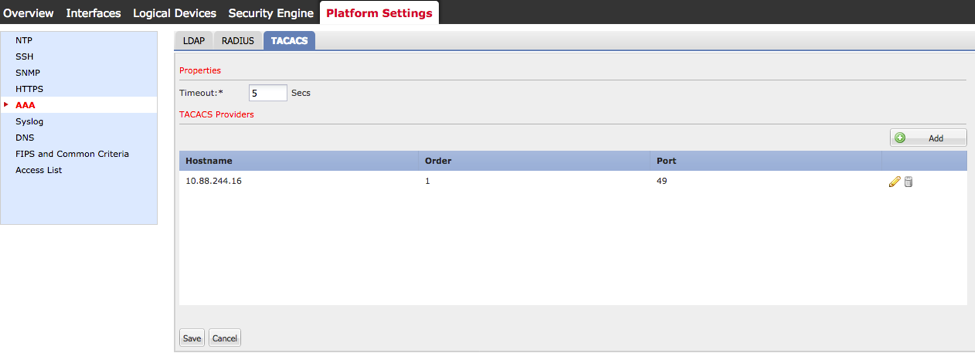

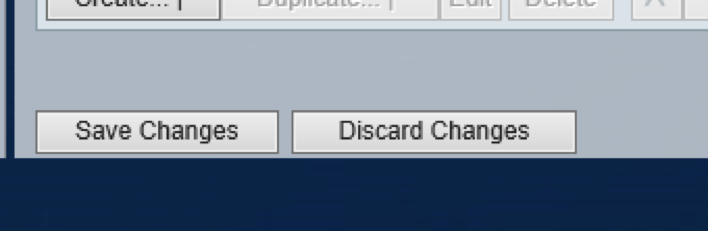

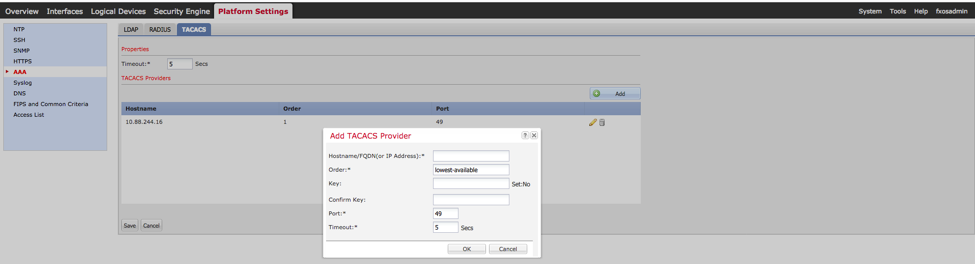

Création d'un fournisseur TACACS à l'aide du Gestionnaire de châssis

Étape 1. Accédez à Paramètres de la plate-forme > AAA.

Étape 2. Cliquez sur l'onglet TACACS.

Étape 3. Pour chaque fournisseur TACACS+ à ajouter (jusqu'à 16 fournisseurs).

3.1. Dans la zone Fournisseurs TACACS, cliquez sur Ajouter.

3.2. Dans la boîte de dialogue Ajouter un fournisseur TACACS, saisissez les valeurs requises.

3.3. Cliquez sur OK pour fermer la boîte de dialogue Ajouter un fournisseur TACACS.

Étape 4. Click Save.

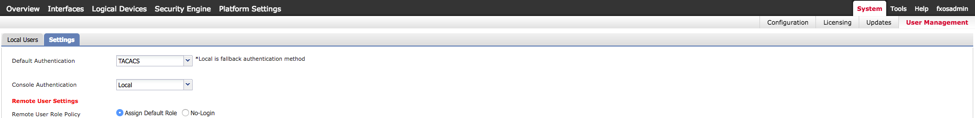

Étape 5. Accédez à System > User Management > Settings.

Étape 6. Sous Authentification par défaut, sélectionnez TACACS.

Création d'un fournisseur TACACS+ à l'aide de l'interface de ligne de commande

Étape 1. Afin d'activer l'authentification TACACS, exécutez les commandes suivantes.

fpr4120-TAC-A# scope security

fpr4120-TAC-A /security # scope default-auth

fpr4120-TAC-A /security/default-auth # set realm tacacs

Étape 2. Utilisez la commande show detail pour afficher les résultats.

fpr4120-TAC-A /security/default-auth # show detail

Authentification par défaut :

Domaine d'administration : Tacas

Domaine opérationnel : Tacas

Période d'actualisation de la session Web (en secondes) : 600

Délai d'attente de session (en secondes) pour les sessions web, ssh, telnet : 600

Délai d'attente de session absolue (en secondes) pour les sessions Web, ssh et telnet : 3600

Délai d'expiration de la session de la console série (en secondes) : 600

Délai d'attente de session absolue de la console série (en secondes) : 3600

Groupe de serveurs Admin Authentication :

Groupe de serveurs d'authentification opérationnelle :

Utilisation du deuxième facteur : Non

Étape 3. Afin de configurer les paramètres du serveur TACACS, exécutez les commandes suivantes.

fpr4120-TAC-A# scope security

fpr4120-TAC-A /security # scope tacacs

fpr4120-TAC-A /security/tacacs # entrez server 10.88.244.50

fpr4120-TAC-A /security/tacacs/server # set descr « ACS Server »

fpr4120-TAC-A /security/tacacs/server* # set key

Saisissez la clé : ******

Confirmez la clé : ******

Étape 4. Utilisez la commande show detail pour afficher les résultats.

fpr4120-TAC-A /security/tacacs/server* # show detail

Serveur TACACS+ :

Nom d'hôte, nom de domaine complet ou adresse IP : 10.88.244.50

Description :

Commande : 1

Port : 49

Clé : ****

timeout : 5

Configuration du serveur ACS

Ajout du FXOS en tant que ressource réseau

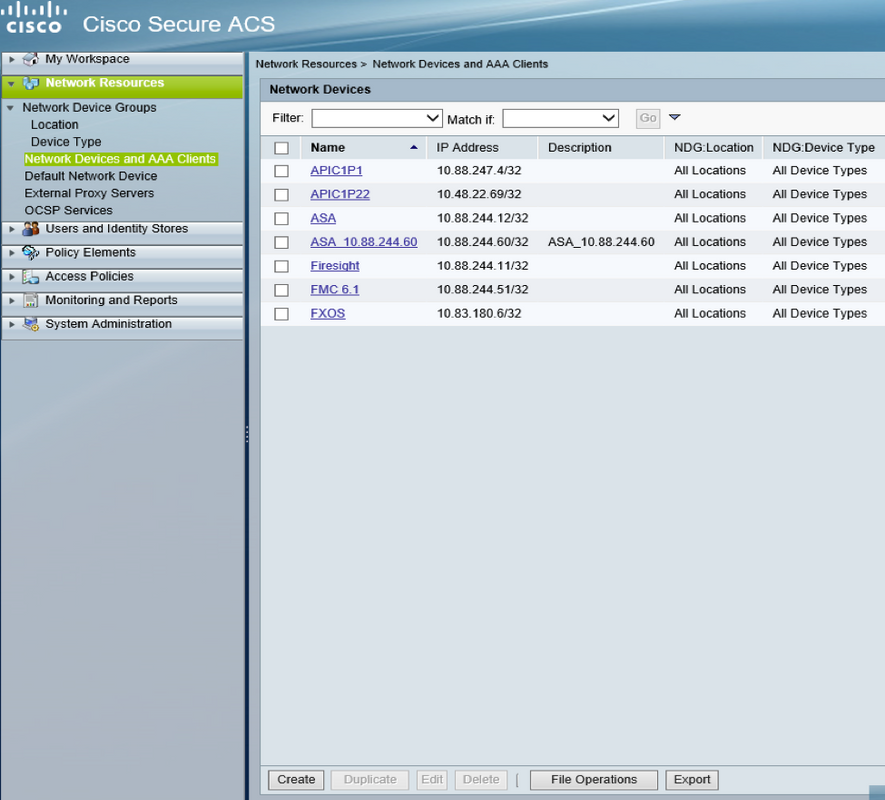

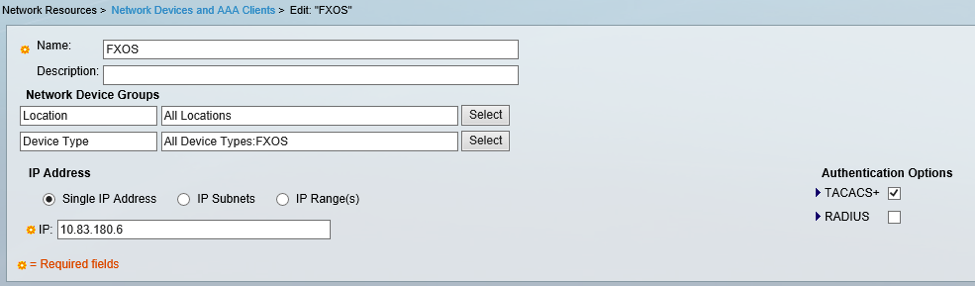

Étape 1. Accédez à Network Resources > Network Devices and AAA Clients.

Étape 2. Click Create.

Étape 3. Saisissez les valeurs requises (Nom, Adresse IP, Type de périphérique et Activer TACACS+ et ajoutez la CLÉ).

Étape 4. Cliquez sur Submit.

Création des groupes d'identités et des utilisateurs

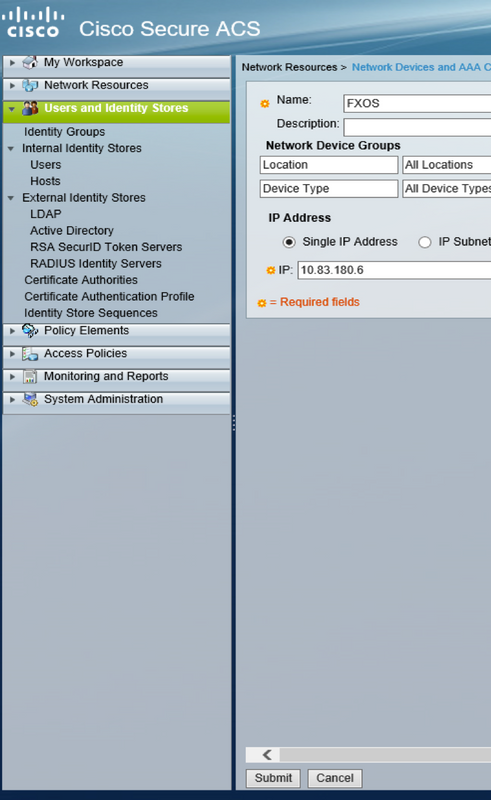

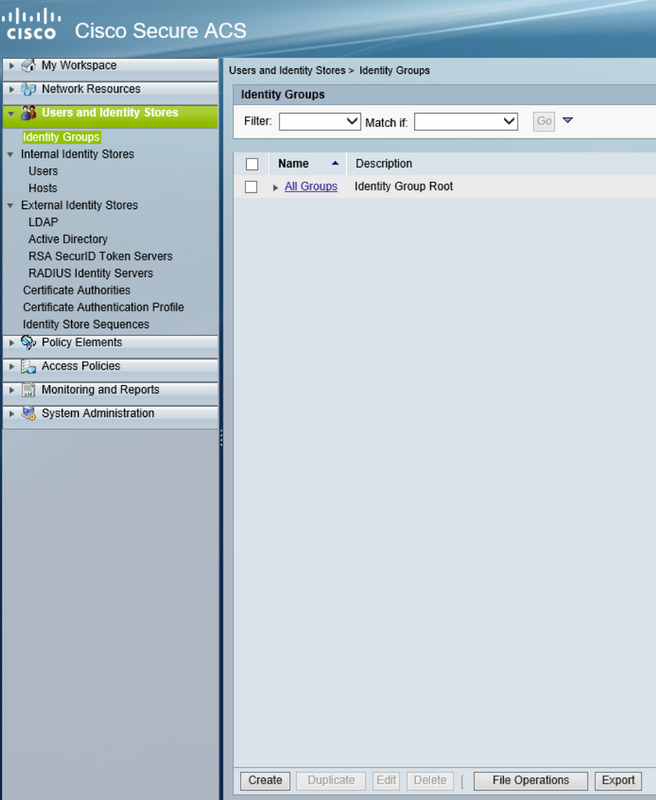

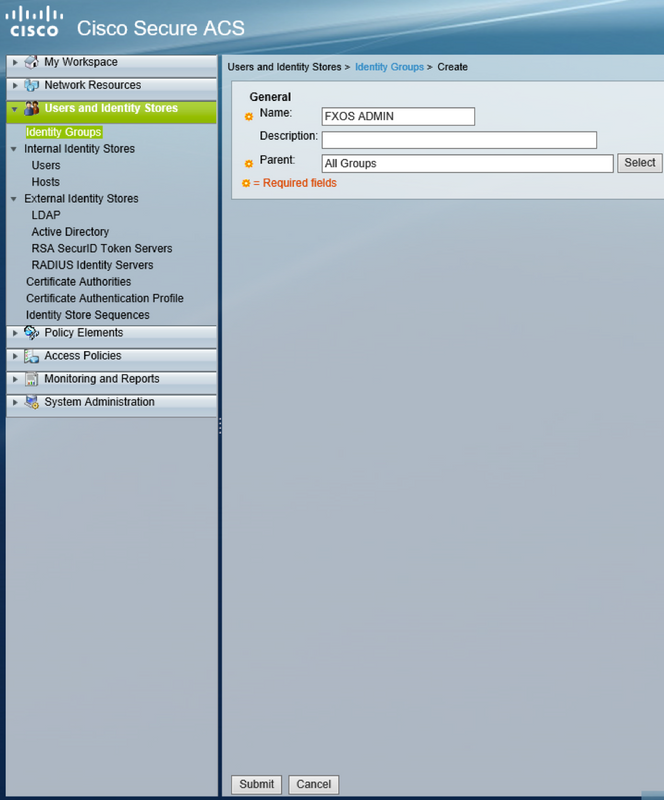

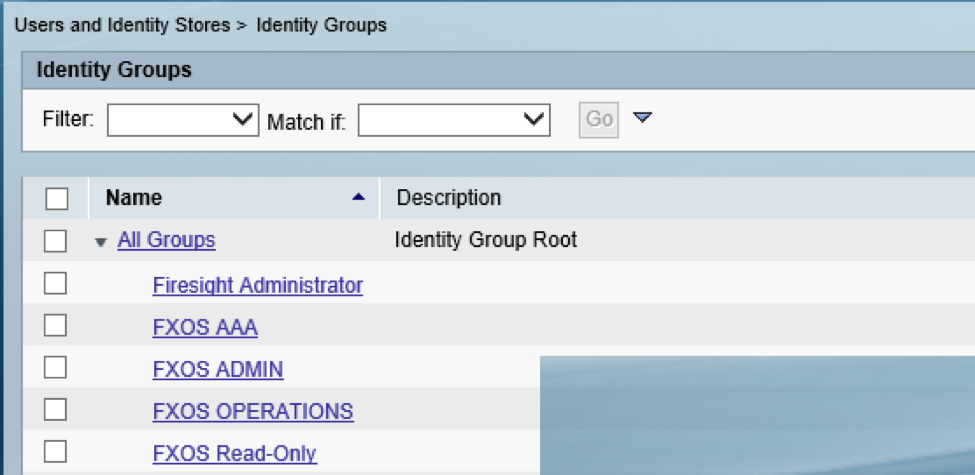

Étape 1. Accédez à Utilisateurs et magasins d'identités > Groupes d'identités.

Étape 2. Click Create.

Étape 3. Entrez la valeur de Name et cliquez sur Submit.

Étape 4. Répétez les étapes 2 et 3 pour tous les rôles utilisateur requis.

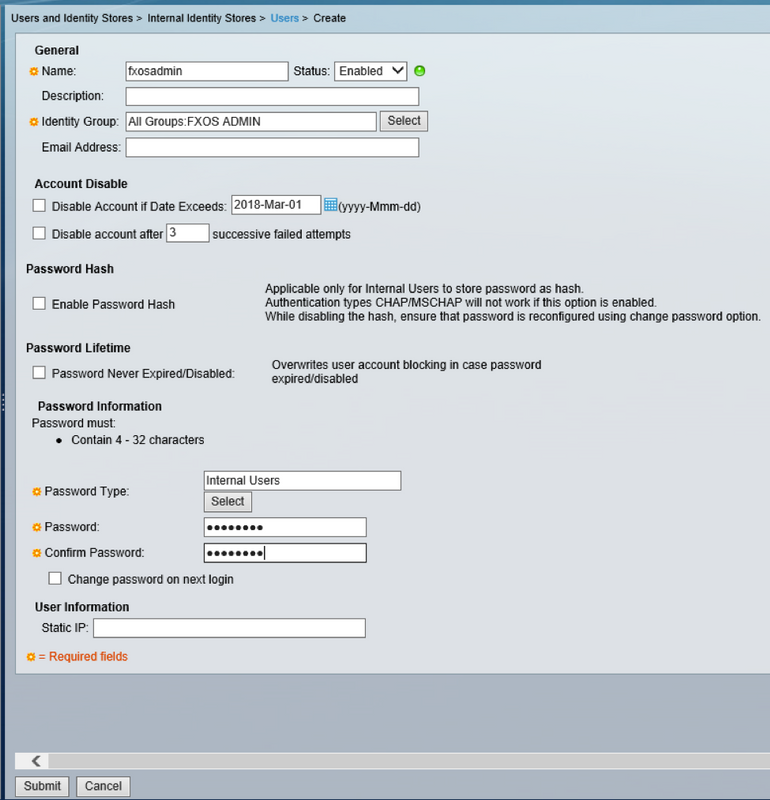

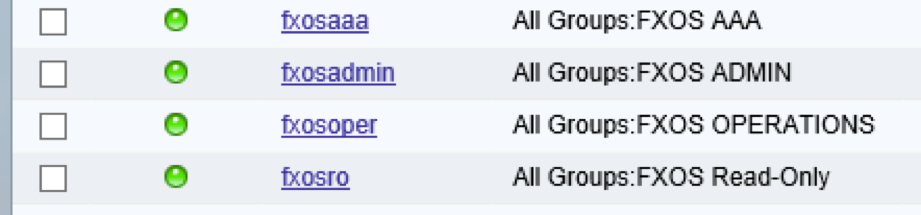

Étape 5. Accédez à Utilisateurs et magasins d'identités > Magasins d'identités internes > Utilisateurs.

Étape 6. Click Create.

Étape 7. Saisissez les valeurs requises (Nom, Groupe d'identités, Mot de passe).

Étape 8. Répétez les étapes 6 et 7 pour tous les utilisateurs requis.

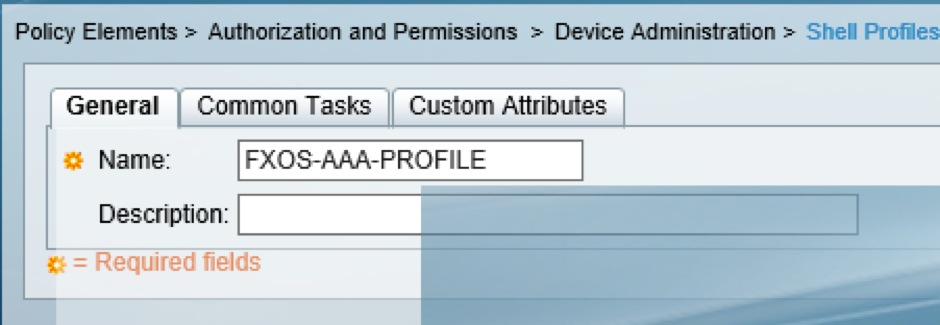

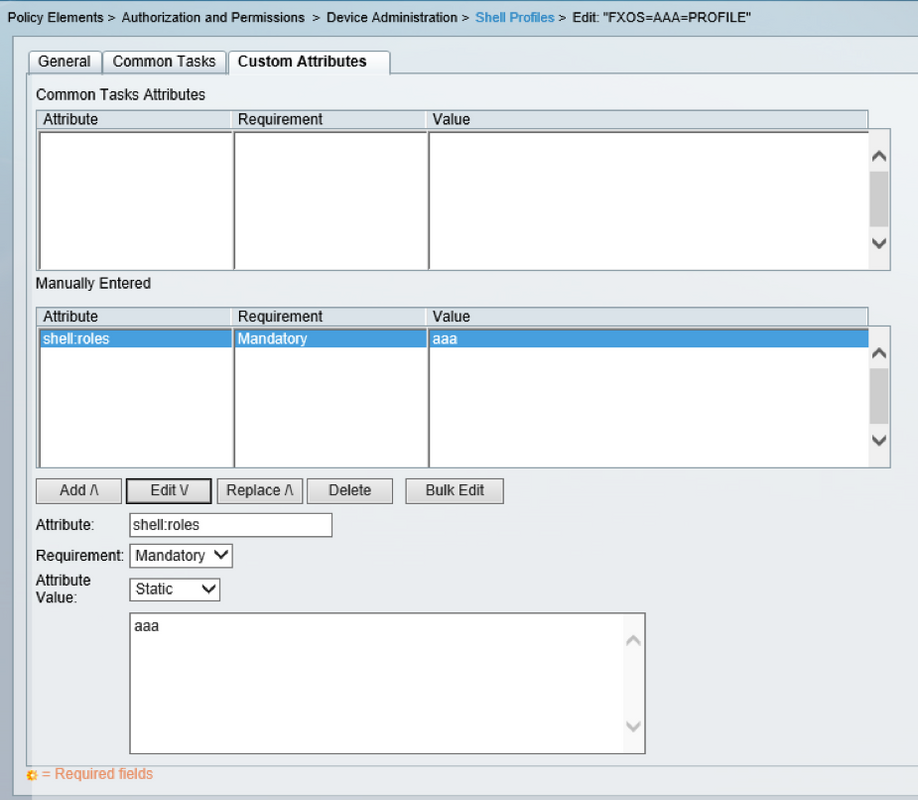

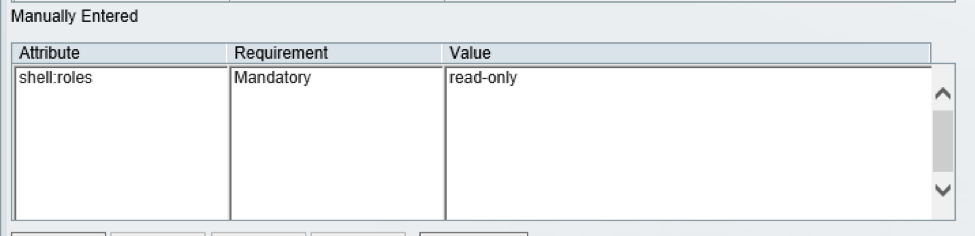

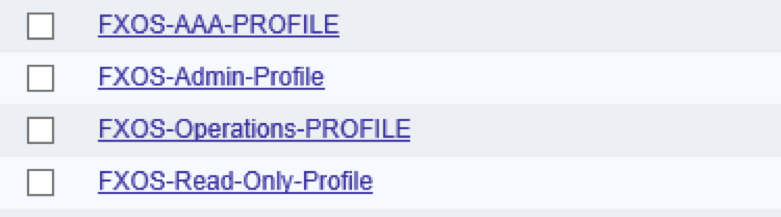

Création du profil Shell pour chaque rôle utilisateur

Étape 1. Naviguez jusqu'à Eléments de stratégie > Autorisation et autorisations > Administration des périphériques > Profils de shell > Cliquez sur Créer.

Étape 2. Remplissez tous les attributs du profil d'autorisation.

2.1. Configurez le nom du profil dans l'onglet Général.

2.2. Dans l'onglet Attributs personnalisés, configurez les éléments suivants : CISCO-AV-PAIR

cisco-av-pair=shell : rôles=« aaa »

2.3. Cliquez sur AJOUTER /\, puis Envoyer.

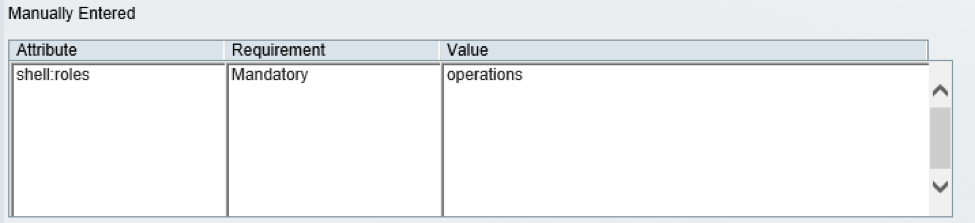

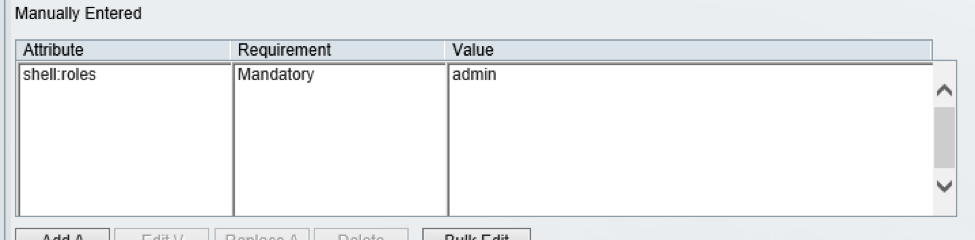

Étape 3. Répétez les étapes 1 et 2 pour les autres rôles d'utilisateur à l'aide des paires Cisco-AV suivantes

cisco-av-pair=shell : rôles=« admin »

cisco-av-pair=shell : rôles=« opérations »

cisco-av-pair=shell : rôles=« lecture seule »

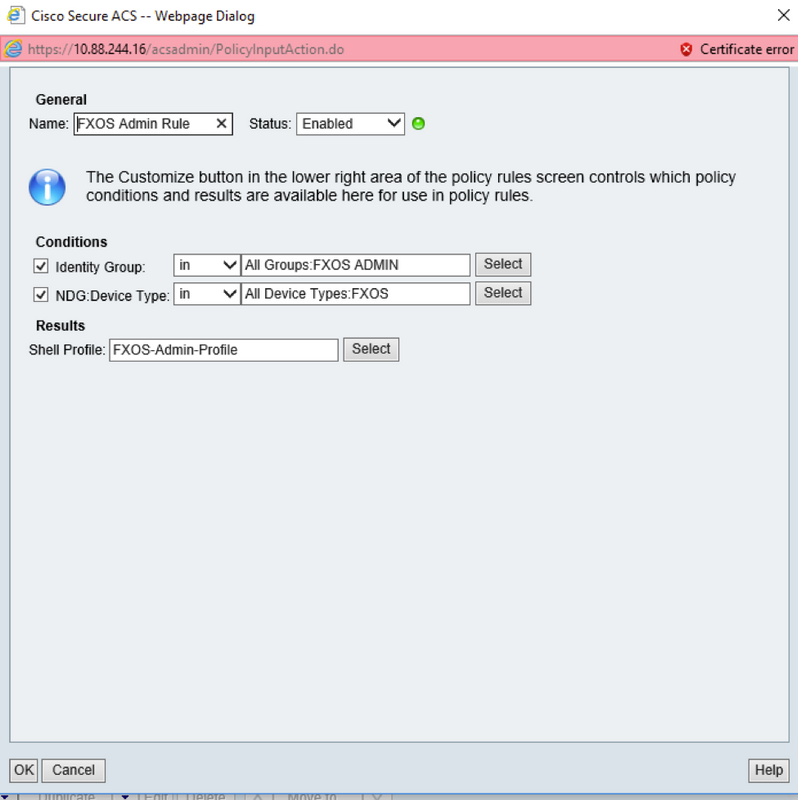

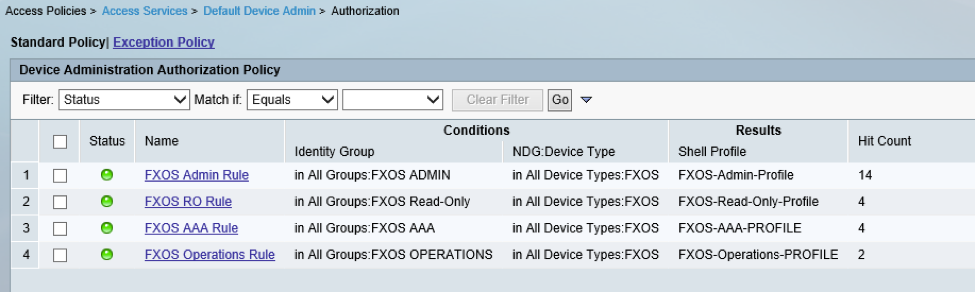

Création de la stratégie d'accès d'administration de périphérique

Étape 1. Accédez à Politiques d'accès > Services d'accès > Admin par défaut du périphérique > Autorisation > Cliquez sur Créer.

Étape 2. Remplissez les paramètres requis (Groupe d'identités, Type de périphérique et Profil de l'interpréteur de commandes) et cliquez sur OK.

Étape 3. Répétez les étapes 1 et 2 pour tous les rôles utilisateur.

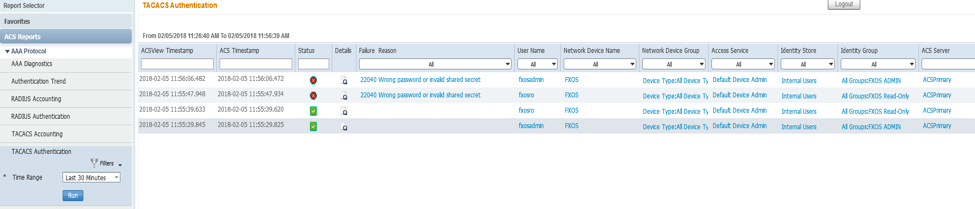

Étape 4. Cliquez sur Enregistrer les modifications en bas de la page.

Vérification

Vous pouvez maintenant tester chaque utilisateur et vérifier qu'il s'est vu attribuer le rôle d'utilisateur approprié.

Vérification du châssis FXOS

- Établissez une connexion Telnet ou SSH au châssis FXOS et connectez-vous à l'aide de l'un des utilisateurs créés sur l'ISE.

username (nom d’utilisateur) : fxosadmin

Mot de passe :

fpr4120-TAC-A# sécurité de portée

fpr4120-TAC-A /security # show remote-user detail

Utilisateur distant fxosaaa :

Description:

Rôles utilisateur :

Name : aaa

Name : en lecture seule

Utilisateur distant fxosadmin :

Description:

Rôles utilisateur :

Name : admin

Name : en lecture seule

Utilisateur distant fxosoper :

Description:

Rôles utilisateur :

Name : opérations

Name : en lecture seule

Utilisateur distant fxosro :

Description:

Rôles utilisateur :

Name : en lecture seule

En fonction du nom d'utilisateur saisi, l'interface de ligne de commande du châssis FXOS affiche uniquement les commandes autorisées pour le rôle d'utilisateur attribué.

Utilisateur Admin

fpr4120-TAC-A /security # ?

reconnaître

clear-user-sessions Clear User Sessions

créer des objets gérés

supprimer les objets managés

désactiver les services Désactive

activer les services

Entrez un objet managé

étendue Modifie le mode actuel

définir les valeurs de propriété

show show system information

terminer les sessions cimc actives

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa aaa-request

fpr4120-TAC-A (fxos)#

Utilisateur en lecture seule

fpr4120-TAC-A /security # ?

étendue Modifie le mode actuel

définir les valeurs de propriété

show show system information

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa aaa-request

% Autorisation refusée pour le rôle

- Accédez à l'adresse IP du châssis FXOS et connectez-vous à l'aide de l'un des utilisateurs créés sur l'ISE.

Rôle utilisateur Admin.

Utilisateur en lecture seule :

Note: Notez que le bouton ADD est grisé.

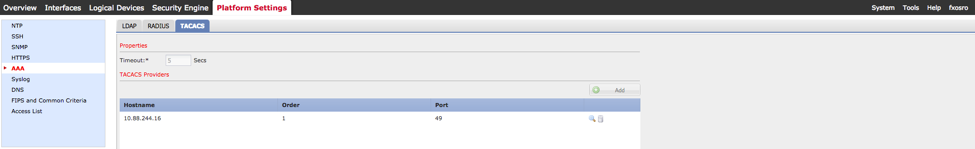

Vérification ACS

- Accédez à Surveillance et rapports > Lancer la visionneuse Surveillance et rapports > Rapports > Protocole AAA > Authentification TACACS > Cliquez sur Exécuter. Vous devriez être en mesure de voir des tentatives réussies et échouées.

Dépannage

Pour déboguer l'authentification et l'autorisation AAA, exécutez les commandes suivantes dans l'interface de ligne de commande FXOS.

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa aaa-request

fpr4120-TAC-A (fxos)# debug aaa event

fpr4120-TAC-A (fxos)# debug aaa errors

fpr4120-TAC-A (fxos)# term mon

Après une tentative d'authentification réussie, le résultat suivant s'affiche.

5 février 2018 14:31:29.192410 aaa : aaa_req_process pour l'authentification. session no 0

5 février 2018 14:31:29.192439 aaa : aaa_req_process : Demande AAA générale de l'application : login appln_subtype : par défaut

5 février 2018 14:31:29.192462 aaa : try_next_aaa_méthode

5 février 2018 14:31:29.192488 aaa : total des méthodes configurées est 1, l'index actuel à essayer est 0

5 février 2018 14:31:29.192509 aaa : handle_req_using_méthode

5 février 2018 14:31:29.192527 aaa : GROUPE_SERVEURS_MÉTHODE_AAA

5 février 2018 14:31:29.192552 aaa : aaa_sg_method_handler groupe = tacacs

5 février 2018 14:31:29.192572 aaa : Utilisation de sg_protocol passé à cette fonction

5 février 2018 14:31:29.192592 aaa : Envoi de la demande au service TACACS

5 février 2018 14:31:29.192654 aaa : mts_send_msg_to_prot_daemon : Longueur de la charge utile = 374

5 février 2018 14:31:29.192694 aaa : session : 0x856b4cc ajouté au tableau de session 1

5 février 2018 14:31:29.192717 aaa : Groupe de méthodes configuré Réussite

5 février 2018 14:31:29.366388 aaa : aaa_process_fd_set

5 février 2018 14:31:29.366423 aaa : aaa_process_fd_set : mtscallback sur aaa_q

5 février 2018 14:31:29.366467 aaa : mts_message_response_handler : réponse mts

5 février 2018 14:31:29.366496 aaa : prot_daemon_reponse_handler

5 février 2018 14:31:29.366524 aaa : session : 0x856b4cc supprimé de la table de session 0

5 février 2018 14:31:29.366554 aaa : is_aaa_resp_status_success status = 1

5 février 2018 14:31:29.366581 aaa : is_aaa_resp_status_success est TRUE

5 février 2018 14:31:29.366608 aaa : aaa_send_client_response pour l'authentification. session->flags=21. aaa_resp->flags=0.

5 février 2018 14:31:29.366642 aaa : AAA_REQ_FLAG_NORMAL

5 février 2018 14:31:29.367462 aaa : aaa_req_process pour autorisation. session no 0

5 février 2018 14:31:29.367496 aaa : aaa_req_process appelé avec contexte à partir de appln : login appln_subtype : type_auteur par défaut : 2, méthode_auteur : 0

5 février 2018 14:31:29.367525 aaa : aaa_send_req_using_contexte

5 février 2018 14:31:29.367552 aaa : groupe aaa_sg_method_handler = (null)

5 février 2018 14:31:29.367579 aaa : Utilisation de sg_protocol passé à cette fonction

5 février 2018 14:31:29.367607 aaa : demande AAA basée sur le contexte ou dirigée(exception : pas une requête de relais). Ne prendra pas copie de la demande aaa

5 février 2018 14:31:29.367634 aaa : Envoi de la demande au service TACACS

5 février 2018 14:31:29.369679 aaa : mts_send_msg_to_prot_daemon : Longueur de la charge utile = 660

5 février 2018 14:31:29.369739 aaa : session : 0x856b4cc ajouté au tableau de session 1

5 février 2018 14:31:29.539392 aaa : aaa_process_fd_set

5 février 2018 14:31:29.539420 aaa : aaa_process_fd_set : mtscallback sur aaa_q

5 février 2018 14:31:29.539449 aaa : mts_message_response_handler : réponse mts

5 février 2018 14:31:29.539470 aaa : prot_daemon_reponse_handler

5 février 2018 14:31:29.539496 aaa : session : 0x856b4cc supprimé de la table de session 0

5 février 2018 14:31:29.539525 aaa : is_aaa_resp_status_success status = 2

5 février 2018 14:31:29.539550 aaa : is_aaa_resp_status_success est TRUE

5 février 2018 14:31:29.539578 aaa : aaa_send_client_response pour autorisation. session->flags=9. aaa_resp->flags=0.

5 février 2018 14:31:29.539606 aaa : AAA_REQ_FLAG_NORMAL

5 février 2018 14:31:29.539683 aaa : mts_send_response Réussite

5 février 2018 14:31:29.539723 aaa : aaa_cleanup_session

5 février 2018 14:31:29.602013 aaa : ANCIEN OPCODE : mise à jour_intermédiaire_comptable

5 février 2018 14:31:29.602041 aaa : aaa_create_local_acct_req : user=, session_id=, log=utilisateur ajouté fxosro

5 février 2018 14:31:29.602076 aaa : aaa_req_process pour la comptabilité. session no 0

5 février 2018 14:31:29.602109 aaa : La référence de la demande MTS est NULL. Demande LOCALE

5 février 2018 14:31:29.602135 aaa : Définition de AAA_REQ_RESPONSE_NOT_NEEDED

5 février 2018 14:31:29.602162 aaa : aaa_req_process : Demande AAA générale de l'application : appln_subtype par défaut : par défaut

5 février 2018 14:31:29.602190 aaa : try_next_aaa_méthode

5 février 2018 14:31:29.602228 aaa : Aucune méthode configurée pour la valeur par défaut

5 février 2018 14:31:29.602249 aaa : aucune configuration disponible pour cette demande

5 février 2018 14:31:29.602357 aaa : aaa_local_accounting_msg

5 février 2018 14:31:29.602386 aaa : mise à jour ::utilisateur ajouté fxosro

5 février 2018 14:31:29.602414 aaa : La liste av est null. Aucun id vsan

5 février 2018 14:31:29.602541 aaa : aaa_send_client_response pour la comptabilité. session->flags=254. aaa_resp->flags=0.

5 février 2018 14:31:29.602569 aaa : réponse à la demande de comptabilité de l'ancienne bibliothèque sera envoyée comme SUCCESS

5 février 2018 14:31:29.602594 aaa : réponse non nécessaire pour cette demande

5 février 2018 14:31:29.602619 aaa : AAA_REQ_FLAG_LOCAL_RESP

5 février 2018 14:31:29.602643 aaa : aaa_cleanup_session

5 février 2018 14:31:29.602671 aaa : aaa_req doit être libéré.

5 février 2018 14:31:29.602698 aaa : Échec de la méthode de retour local

5 février 2018 14:31:29.603544 aaa : aaa_process_fd_set

5 février 2018 14:31:29.603565 aaa : aaa_process_fd_set : mtscallback sur aaa_accounting_q

5 février 2018 14:31:29.603588 aaa : ANCIEN OPCODE : mise à jour_intermédiaire_comptable

5 février 2018 14:31:29.603613 aaa : aaa_create_local_acct_req : user=, session_id=, log=utilisateur ajouté:fxosro au rôle:lecture seule

5 février 2018 14:31:29.603643 aaa : aaa_req_process pour la comptabilité. session no 0

5 février 2018 14:31:29.603669 aaa : La référence de la demande MTS est NULL. Demande LOCALE

5 février 2018 14:31:29.603695 aaa : Définition de AAA_REQ_RESPONSE_NOT_NEEDED

5 février 2018 14:31:29.603721 aaa : aaa_req_process : Demande AAA générale de l'application : appln_subtype par défaut : par défaut

5 février 2018 14:31:29.603747 aaa : try_next_aaa_méthode

5 février 2018 14:31:29.603779 aaa : Aucune méthode configurée pour la valeur par défaut

5 février 2018 14:31:29.603807 aaa : aucune configuration disponible pour cette demande

5 février 2018 14:31:29.603834 aaa : try_fallback_méthode

5 février 2018 14:31:29.603856 aaa : handle_req_using_méthode

5 février 2018 14:31:29.603874 aaa : gestionnaire_méthode_locale

5 février 2018 14:31:29.603891 aaa : aaa_local_accounting_msg

5 février 2018 14:31:29.603911 aaa : mettre à jour::utilisateur ajouté:fxosro au rôle:lecture seule

5 février 2018 14:31:29.603934 aaa : La liste av est null. Aucun id vsan

5 février 2018 14:31:29.604040 aaa : aaa_send_client_response pour la comptabilité. session->flags=254. aaa_resp->flags=0.

5 février 2018 14:31:29.604058 aaa : réponse à la demande de comptabilité de l'ancienne bibliothèque sera envoyée comme SUCCESS

5 février 2018 14:31:29.604074 aaa : réponse non nécessaire pour cette demande

5 février 2018 14:31:29.604089 aaa : AAA_REQ_FLAG_LOCAL_RESP

5 février 2018 14:31:29.604104 aaa : aaa_cleanup_session

5 février 2018 14:31:29.604119 aaa : aaa_req doit être libéré.

5 février 2018 14:31:29.604135 aaa : Échec de la méthode de retour local

5 février 2018 14:31:31.084252 aaa : aaa_req_process pour la comptabilité. session no 0

5 février 2018 14:31:31.084280 aaa : Définition de AAA_REQ_RESPONSE_NOT_NEEDED

5 février 2018 14:31:31.084309 aaa : aaa_req_process : Demande AAA générale de l'application : appln_subtype par défaut : par défaut

5 février 2018 14:31:31.084336 aaa : try_next_aaa_méthode

5 février 2018 14:31:31.084375 aaa : Aucune méthode configurée pour la valeur par défaut

5 février 2018 14:31:31.084403 aaa : aucune configuration disponible pour cette demande

5 février 2018 14:31:31.084430 aaa : try_fallback_méthode

5 février 2018 14:31:31.084457 aaa : handle_req_using_méthode

5 février 2018 14:31:31.084484 aaa : gestionnaire_méthode_locale

5 février 2018 14:31:31.084511 aaa : aaa_local_accounting_msg

5 février 2018 14:31:31.084540 aaa : update::enabled (null)

5 février 2018 14:31:31.084568 aaa : La liste av est null. Aucun id vsan

5 février 2018 14:31:31.084693 aaa : aaa_send_client_response pour la comptabilité. session->flags=211. aaa_resp->flags=0.

5 février 2018 14:31:31.084721 aaa : réponse non nécessaire pour cette demande

5 février 2018 14:31:31.084746 aaa : AAA_REQ_FLAG_LOCAL_RESP

5 février 2018 14:31:31.084769 aaa : aaa_cleanup_session

5 février 2018 14:31:31.084792 aaa : mts_drop de la requête msg

5 février 2018 14:31:31.084833 aaa : Échec de la méthode de retour local

5 février 2018 14:31:31.384309 aaa : mts_aaa_req_process

5 février 2018 14:31:31.384340 aaa : aaa_req_process pour la comptabilité. session no 0

5 février 2018 14:31:31.384368 aaa : Définition de AAA_REQ_RESPONSE_NOT_NEEDED

5 février 2018 14:31:31.384395 aaa : aaa_req_process : Demande AAA générale de l'application : appln_subtype par défaut : par défaut

5 février 2018 14:31:31.384423 aaa : try_next_aaa_méthode

5 février 2018 14:31:31.384462 aaa : Aucune méthode configurée pour la valeur par défaut

5 février 2018 14:31:31.384490 aaa : aucune configuration disponible pour cette demande

5 février 2018 14:31:31.384517 aaa : try_fallback_méthode

5 février 2018 14:31:31.384545 aaa : handle_req_using_méthode

5 février 2018 14:31:31.384570 aaa : gestionnaire_méthode_locale

5 février 2018 14:31:31.384595 aaa : aaa_local_accounting_msg

5 février 2018 14:31:31.384620 aaa : update::enabled (null)

5 février 2018 14:31:31.384645 aaa : La liste av est null. Aucun id vsan

5 février 2018 14:31:31.384769 aaa : aaa_send_client_response pour la comptabilité. session->flags=211. aaa_resp->flags=0.

5 février 2018 14:31:31.384796 aaa : réponse non nécessaire pour cette demande

5 février 2018 14:31:31.384820 aaa : AAA_REQ_FLAG_LOCAL_RESP

5 février 2018 14:31:31.384846 aaa : aaa_cleanup_session

5 février 2018 14:31:31.384869 aaa : mts_drop de la requête msg

5 février 2018 14:31:31.384911 aaa : Échec de la méthode de retour local

Après une tentative d'authentification échouée, le résultat suivant s'affiche.

5 février 2018 14:29:18.702123 aaa : mts_aaa_req_process

5 février 2018 14:29:18.702144 aaa : aaa_req_process pour l'authentification. session no 0

5 février 2018 14:29:18.702169 aaa : aaa_req_process : Demande AAA générale de l'application : login appln_subtype : par défaut

5 février 2018 14:29:18.702188 aaa : try_next_aaa_méthode

5 février 2018 14:29:18.702212 aaa : total des méthodes configurées est 1, l'index actuel à essayer est 0

5 février 2018 14:29:18.702232 aaa : handle_req_using_méthode

5 février 2018 14:29:18.702251 aaa : GROUPE_SERVEURS_MÉTHODE_AAA

5 février 2018 14:29:18.702276 aaa : aaa_sg_method_handler groupe = tacacs

5 février 2018 14:29:18.702295 aaa : Utilisation de sg_protocol passé à cette fonction

5 février 2018 14:29:18.702315 aaa : Envoi de la demande au service TACACS

5 février 2018 14:29:18.702378 aaa : mts_send_msg_to_prot_daemon : Longueur de la charge utile = 372

5 février 2018 14:29:18.702427 aaa : session : 0x856b4cc ajouté au tableau de session 1

5 février 2018 14:29:18.702459 aaa : Groupe de méthodes configuré Réussite

5 février 2018 14:29:18.876839 aaa : aaa_process_fd_set

5 février 2018 14:29:18.876870 aaa : aaa_process_fd_set : mtscallback sur aaa_q

5 février 2018 14:29:18.876908 aaa : mts_message_response_handler : réponse mts

5 février 2018 14:29:18.876938 aaa : prot_daemon_reponse_handler

5 février 2018 14:29:18.876966 aaa : session : 0x856b4cc supprimé de la table de session 0

5 février 2018 14:29:18.877003 aaa : is_aaa_resp_status_success status = 2

5 février 2018 14:29:18.877030 aaa : is_aaa_resp_status_success est TRUE

5 février 2018 14:29:18.877058 aaa : aaa_send_client_response pour l'authentification. session->flags=21. aaa_resp->flags=0.

5 février 2018 14:29:18.877086 aaa : AAA_REQ_FLAG_NORMAL

5 février 2018 14:29:18.877171 aaa : mts_send_response Réussite

5 février 2018 14:29:18.877224 aaa : aaa_cleanup_session

5 février 2018 14:29:18.877253 aaa : mts_drop de la requête msg

5 février 2018 14:29:18.877299 aaa : aaa_req doit être libéré.

5 février 2018 14:29:18.877364 aaa : aaa_process_fd_set

5 février 2018 14:29:18.877391 aaa : aaa_process_fd_set : mtscallback sur aaa_q

5 février 2018 14:29:18.877410 aaa : aaa_enable_info_config : GET_REQ pour un message d'erreur de connexion aaa

5 février 2018 14:29:18.877415 aaa : récupération de la valeur de retour de l'opération de configuration:élément de sécurité inconnu

Informations connexes

La commande Ethanalyzer sur l'interface cli FX-OS demande un mot de passe lorsque l'authentification TACACS/RADIUS est activée. Ce comportement est causé par un bogue.

ID de bogue : CSCvg87518

Contribution d’experts de Cisco

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires