Guide des meilleures pratiques pour la prévention et le cryptage des pertes de données

Options de téléchargement

-

ePub (797.5 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (821.6 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit les meilleures pratiques en matière de prévention de perte de données (DLP) et de cryptage pour la sécurité de la messagerie Cisco.

Ce document traite de la configuration du cryptage des messages à l'aide de l'appliance de sécurité de la messagerie Cisco (ESA) et du service cloud Cisco Registered Envelope Service (RES). Les clients peuvent utiliser le chiffrement des messages pour envoyer des messages individuels en toute sécurité sur Internet public, en utilisant différents types de politiques, notamment le filtrage de contenu et la DLP. La création de ces politiques sera examinée dans d'autres documents de cette série. Ce document se concentre sur la préparation de l'ESA à envoyer du courrier chiffré afin que les politiques puissent utiliser le chiffrement comme une action.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ce document décrit les étapes suivantes :

- Activation du cryptage des e-mails Cisco IronPort

- Enregistrez votre ou vos ESA(s) et votre organisation avec RES

- Création de profils de chiffrement

- Activation de DLP

- Création d'actions de message DLP

- Création de stratégies DLP

- Application de stratégies DLP à une stratégie de messagerie sortante

Une fois ces étapes effectuées, l'administrateur ESA peut créer avec succès une stratégie qui utilisera le chiffrement comme action.

Le chiffrement de messagerie électronique Cisco IronPort est également appelé chiffrement RES. RES est le nom que nous utilisons pour les “ principaux serveurs ” dans le cloud Cisco. La solution de chiffrement RES utilise le chiffrement à clé symétrique, ce qui signifie que la clé utilisée pour chiffrer le message est la même clé utilisée pour déchiffrer le message. Chaque message chiffré utilise une clé unique, qui permet à l'expéditeur d'avoir un contrôle granulaire sur un message après son envoi (par exemple, pour le verrouiller ou l'expirer afin que le destinataire ne puisse plus l'ouvrir), sans affecter aucun autre message. Lors du chiffrement d'un message, l'ESA stocke la clé de chiffrement et les métadonnées dans CRES sur chaque message chiffré.

L'ESA peut décider de chiffrer un message de différentes manières : via “ indicateur ” (comme le contenu d'objet), via la correspondance de filtre de contenu ou via la politique DLP, par exemple. Une fois que l'ESA a décidé de chiffrer un message, elle le fait avec un ” de profil de chiffrement “ spécifié créé dans “ Security Services > Cisco IronPort Email Encryption ” — la table nommée “ Email Encryption Profiles ”. Par défaut, il n'existe aucun profil de chiffrement. Cette question sera abordée dans le paragraphe 3. Création de profils de chiffrement.

Guide des meilleures pratiques en matière de prévention de la perte de données et de cryptage

1. Activer le cryptage des e-mails Cisco IronPort sur les ESA

Note: Si vous avez plusieurs ESA dans un cluster, l'étape n°1 ne doit être exécutée qu'une seule fois, car ces paramètres sont généralement gérés au niveau du cluster. Si vous avez plusieurs machines qui ne sont pas en cluster ou si vous gérez ces paramètres au niveau de la machine, l'étape n° 1 doit être exécutée sur chaque ESA.

- À partir de l'interface utilisateur ESA, accédez à Security Services > Cisco IronPort Email Encryption.

- Cochez cette case pour activer le cryptage des e-mails Cisco IronPort.

- Acceptez le Contrat de licence de l'utilisateur final (CLUF), Contrat de licence de chiffrement du courrier électronique Cisco IronPort.

- Dans les paramètres globaux de chiffrement des e-mails, cliquez sur Modifier les paramètres...

- Spécifiez l'adresse e-mail de l'administrateur/de la personne qui est l'administrateur RES principal pour le compte. Ce compte de messagerie sera associé à l'administration de l'environnement RES pour la société.

- Facultatif: La taille maximale par défaut du message à chiffrer est de 10 millions. Vous pouvez augmenter/diminuer la taille à ce moment-là si vous le souhaitez.

- Facultatif: Si vous avez un proxy que le ESA devra passer pour se connecter à RES via HTTPS, ajoutez les paramètres de proxy et d'authentification nécessaires pour lui permettre de passer par le proxy.

- Envoyez et confirmez vos modifications de configuration.

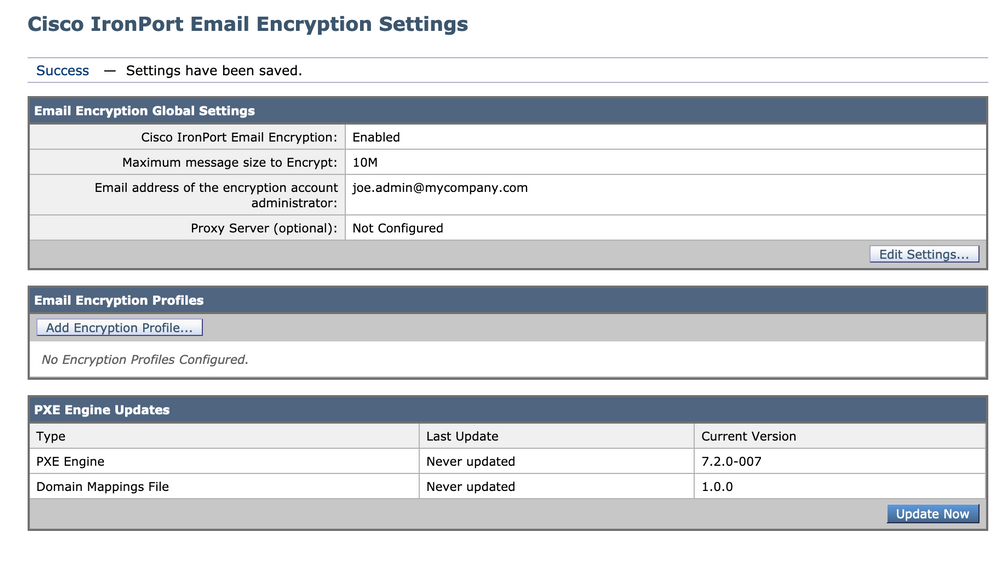

À ce stade, vous devriez voir les paramètres globaux “ de chiffrement des e-mails ” définis sur quelque chose comme ceci, mais sans profils répertoriés pour le moment :

2. Enregistrez votre ou vos ESA(s) et votre organisation avec RES

L'étape 2 prend principalement part à l'extérieur de la console d'administration ESA.

Note: Les informations relatives à l'enregistrement de l'ESA sont également disponibles dans TechNote : Cisco RES : Exemple de configuration du provisionnement de compte pour le ESA virtuel, hébergé et matériel

Veuillez envoyer un courriel directement à RES : stg-cres-provisioning@cisco.com.

Afin de provisionner un compte CRES pour vos profils de cryptage ESA, veuillez nous fournir les informations suivantes :

- Nom du compte (Veuillez indiquer le nom exact de la société, car vous devez l'indiquer.)

- Pour les comptes clients hébergés/de sécurité de la messagerie en nuage (CES), notez le nom de votre compte pour terminer par "<Nom du compte> HÉBERGÉ »

- Adresse(s) e-mail à utiliser pour l'administrateur du compte (veuillez spécifier l'adresse e-mail d'administrateur correspondante)

- Numéro(s) de série complet de l'appareil

- Un numéro de série de l'appliance peut être localisé à partir de l'interface utilisateur graphique de l'ESA (Administration du système > Clés de fonction) ou de l'interface de ligne de commande de l'ESA via la commande « version ». La fourniture d'une licence de numéro de licence virtuel (VLN) ou de clé d'activation de produit (PAK) n'est pas acceptable, car un numéro de série complet de l'appareil est requis pour l'administration des comptes CRES.

- Noms de domaine qui doivent être mappés au compte CRES à des fins d'administration

Note: Si vous avez déjà un compte CRES, veuillez indiquer le nom de la société ou le numéro de compte CRES existant. Cela garantit que les nouveaux numéros de série de l'appareil sont ajoutés au compte approprié et évite toute duplication des informations de l'entreprise et du provisionnement.

Soyez assuré que si vous envoyez un e-mail concernant l'approvisionnement d'un compte CRES, nous vous répondrons par un (1) jour ouvrable. Si vous avez besoin d'une assistance et d'une assistance immédiates, envoyez une demande d'assistance au TAC Cisco. Vous pouvez le faire par l'intermédiaire de Support Case Manager (https://mycase.cloudapps.cisco.com/case) ou par téléphone (https://www.cisco.com/c/en/us/support/web/tsd-cisco-worldwide-contacts.html).

Note: Une fois cette demande envoyée par e-mail, il peut s'écouler un jour avant que votre compte RES de société soit créé (s'il n'a pas encore été créé) et que les S/Ns soient ajoutés. La tâche ” approvisionnement “, à l'étape 3, ne fonctionnera pas tant que ce n'est pas terminé.

3. Créer des profils de cryptage sur les ESA

Note: Si vous avez plusieurs ESA dans un cluster, l'étape n°1 ne doit être exécutée qu'une seule fois, car ces paramètres sont généralement gérés au niveau du cluster. Si vous avez plusieurs machines qui ne sont pas en cluster ou si vous gérez ces paramètres au niveau de la machine, l'étape n° 1 doit être exécutée sur chaque ESA.

Un profil de cryptage indique comment envoyer les messages chiffrés. Par exemple, une entreprise peut avoir besoin d'envoyer des enveloppes haute sécurité pour un segment de ses destinataires, par exemple ceux auxquels elle sait qu'elle enverra fréquemment des données hautement sensibles. La même organisation peut avoir d'autres segments de sa communauté de destinataires qui reçoivent des informations moins sensibles et qui sont peut-être moins patients à avoir à fournir un ID utilisateur et un mot de passe pour recevoir du courrier chiffré. Ces destinataires seraient de bons candidats pour un type d'enveloppe de faible sécurité. Le fait d'avoir plusieurs profils de cryptage permet à l'entreprise d'adapter le format de message chiffré au public. D'un autre côté, de nombreuses entreprises peuvent se passer d'un seul profil de cryptage.

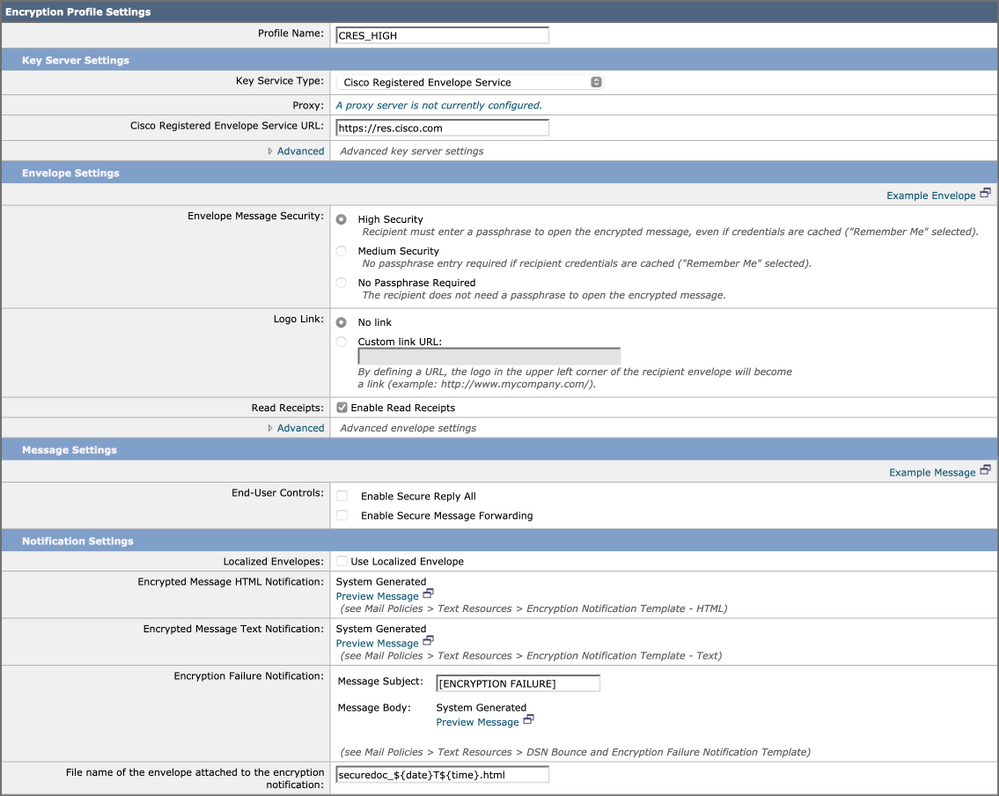

Pour ce document, nous allons montrer un exemple de création de trois profils de chiffrement nommés “ CRES_HIGH ”, “ CRES_MED ” et “ CRES_LOW ”.

- À partir de l'interface utilisateur ESA, accédez à Security Services > Cisco IronPort Email Encryption.

- Cliquez sur “ Ajouter un profil de chiffrement...”

- Le menu Profil de chiffrement s'ouvre et vous pouvez nommer votre premier profil de chiffrement “ CRES_HIGH ”.

- Sélectionnez « Haute sécurité » pour la sécurité des messages de l'enveloppe, si ce n'est déjà fait.

- Cliquez sur Soumettre pour enregistrer ce profil.

Ensuite, répétez les étapes 2 à 5 pour créer « CRES_MED » et « CRES_LOW » — il vous suffit de modifier la case d'option pour la sécurité des messages de l'enveloppe pour chaque profil.

- Pour le profil CRES_HIGH, sélectionnez la case d'option “ High Security ”.

- Pour le profil CRES_MED, sélectionnez la case d'option “ Medium Security ”.

- Pour le profil CRES_LOW, sélectionnez la case d'option “ Aucun mot de passe requis ”

Vous remarquerez qu'il existe des options permettant d'activer les accusés de réception en lecture, d'activer la réponse sécurisée tout et d'activer le transfert sécurisé des messages. Dans Paramètres de l'enveloppe, si vous cliquez sur le lien “ Avancé ”, vous pouvez sélectionner l'un des trois algorithmes de chiffrement symétrique et spécifier que l'enveloppe est envoyée sans l'applet de chiffrement Java.

À droite de Paramètres de l'enveloppe, le lien “ Exemple de message ” hypertexte s'affiche. Si vous cliquez sur cette option, vous obtiendrez un exemple de message sécurisé — ce que le destinataire verra dans son e-mail après avoir ouvert la pièce jointe HTML.

Lire les accusés de réception signifie que l'expéditeur du message chiffré recevra un e-mail de CRES lorsque le destinataire ouvrira le message sécurisé (c'est-à-dire que le destinataire a retiré la clé symétrique et déchiffré le message).

À droite des paramètres du message, le lien hypertexte Exemple de message s'affiche. Si vous cliquez sur cette option, vous verrez à quoi ressemblera le message ouvert — ce que le destinataire verra une fois qu'il aura fourni les informations nécessaires dans l'enveloppe et qu'il aura ouvert le message chiffré.

N'oubliez pas de cliquer sur Soumettre et valider les modifications.

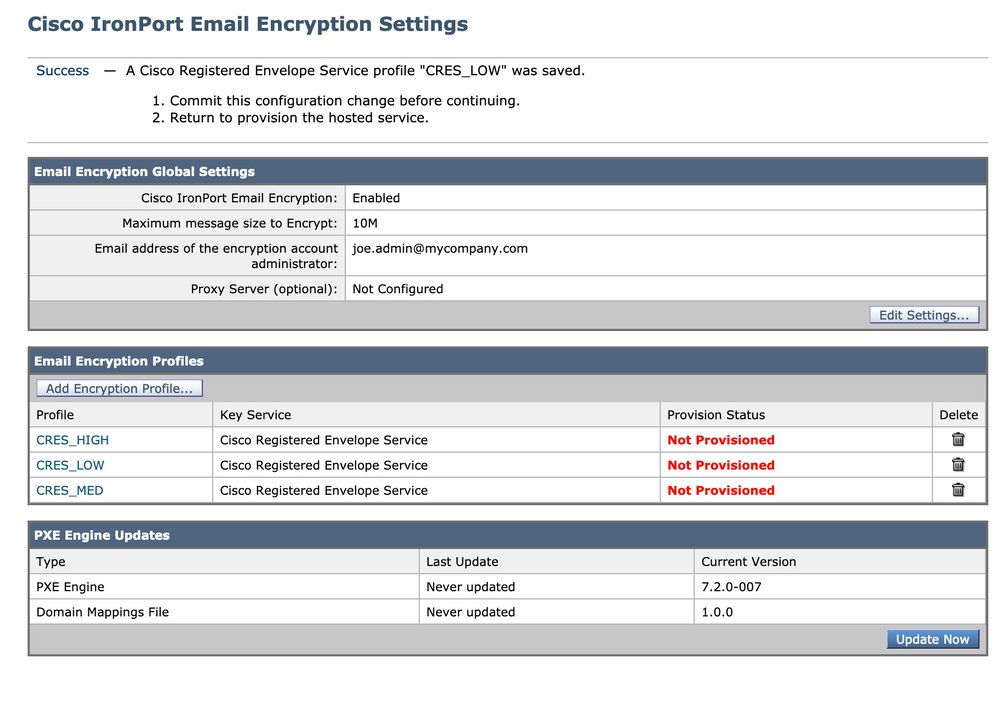

La ligne du tableau affiche ensuite un bouton ” de provisionnement “. Le bouton Provisionnement n'apparaît qu'après validation des modifications.

Cliquez à nouveau sur le bouton Provisionner, cela ne fonctionnera qu'après la création du compte RES de votre société et l'ajout des S/N de l'appliance à votre compte. Si le compte RES est lié à l'ESA, le processus d'approvisionnement se déroulera relativement rapidement. Si ce n'est pas le cas, ce processus devra d'abord se terminer.

Une fois le provisionnement terminé, votre page de chiffrement des e-mails Cisco IronPort affiche le profil tel qu'il est configuré.

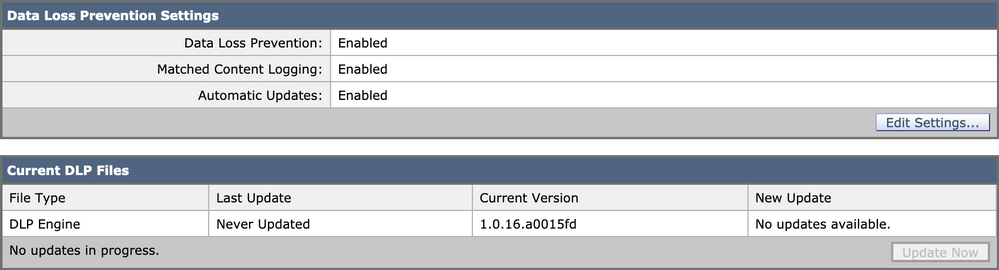

4. Activation de la prévention des pertes de données (DLP)

- À partir de l'interface utilisateur ESA, accédez à Services de sécurité > Prévention de perte de données.

- Cliquez sur Activer... pour activer DLP.

- Acceptez le contrat de licence EULA, Data Loss Prevention.

- Cochez la case Activer la journalisation du contenu correspondant.

- Cochez la case Activer les mises à jour automatiques.

- Cliquez sur Submit.

Les mises à jour pour le moteur DLP et les classificateurs de correspondance de contenu prédéfinis sur votre appareil sont indépendantes des mises à jour pour d'autres services de sécurité. Les mises à jour de signature Talos régulières de 3 à 5 minutes sont différentes et n'incluent pas la mise à jour des politiques et des dictionnaires DLP. Les mises à jour doivent être activées ici.

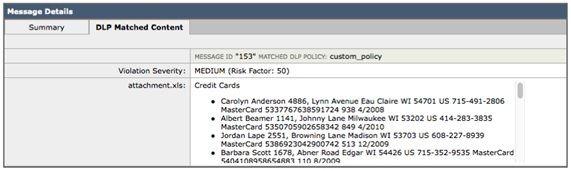

Lorsque “'” de journalisation du contenu mappé est activée, elle permet au suivi des messages d'afficher le contenu de l'e-mail qui a causé la violation. Voici un exemple de suivi des messages qui montre le contenu de l'e-mail à l'origine de la violation DLP. De cette manière, un administrateur peut savoir exactement quelles données ont déclenché une stratégie DLP spécifique.

Violation de la prévention des pertes de données

Violation de la prévention des pertes de données

5. Création d'actions de message de prévention de perte de données

Créer des quarantaines DLP

Si vous souhaitez conserver une copie des messages qui violent les stratégies DLP, vous pouvez créer des quarantaines de stratégie individuelles pour chaque type de violation de stratégie. Ceci est particulièrement utile lors de l'exécution d'un PDV transparent, où les messages sortants violant les stratégies DLP sont consignés et remis mais aucune action n'est entreprise sur les messages.

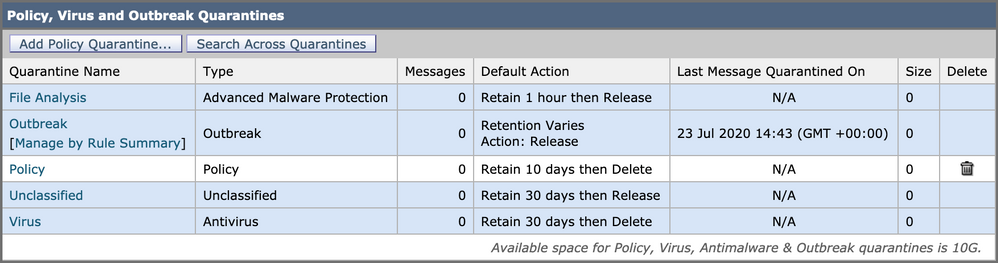

- Sur SMA, accédez à Email > Message Quarantine > Policy, Virus and Outbreak Quarantines.

- Voici à quoi devrait ressembler le tableau Quarantines avant de commencer :

Quarantaine des attaques et des virus de stratégie

Quarantaine des attaques et des virus de stratégie - Cliquez sur le bouton “ Ajouter une ” de quarantaine de stratégie et créez une quarantaine à utiliser par les stratégies DLP.

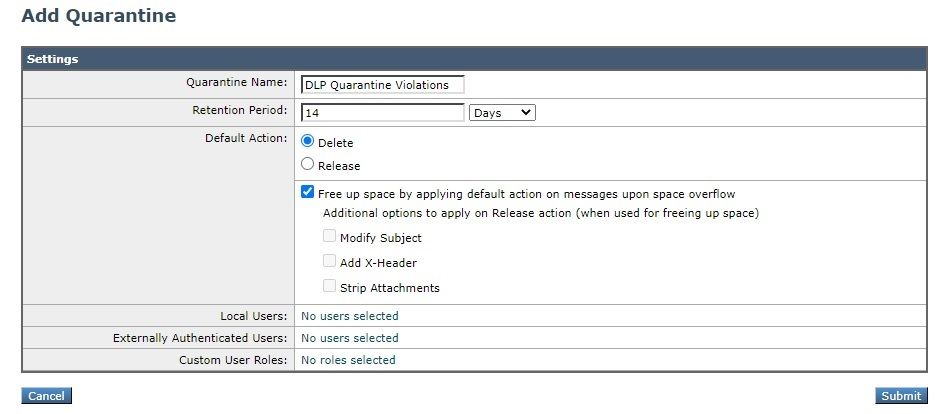

Voici un exemple de quarantaine effectuée pour une violation DLP moyenne. La segmentation des quarantaines est possible et peut être souhaitée pour plusieurs règles DLP :

Exemple de quarantaine DLP

Exemple de quarantaine DLP

À propos des actions de message DLP

Les actions de message DLP décrivent les actions que l'ESA va entreprendre lorsqu'il détecte une violation DLP dans un e-mail sortant. Vous pouvez spécifier des actions DLP principales et secondaires et différentes actions peuvent être affectées pour différents types de violation et de gravité.

Les principales actions sont les suivantes :

- Offrir

- Déposer

- Quarantaine

Dans un état en lecture seule où les violations DLP sont consignées et signalées mais où les messages ne sont pas arrêtés/mis en quarantaine ou chiffrés, l'action de livraison est le plus souvent utilisée.

Les actions secondaires incluent :

- Envoi d'une copie à une quarantaine personnalisée ou à une quarantaine de stratégie.

- Chiffrez le message. L'appliance chiffre uniquement le corps du message. Il ne chiffre pas les en-têtes de message.

- Modification de l'en-tête Objet.

- Ajout de texte/HTML d'exclusion de responsabilité au message.

- Envoi du message à un autre hôte de messagerie de destination.

- Envoi de copies Cci du message.

- Envoi d'une notification de violation DLP à l'expéditeur et/ou à d'autres contacts.

Ces actions ne s'excluent pas mutuellement : vous pouvez en combiner certaines dans différentes stratégies DLP pour différents besoins de traitement pour différents groupes d'utilisateurs.

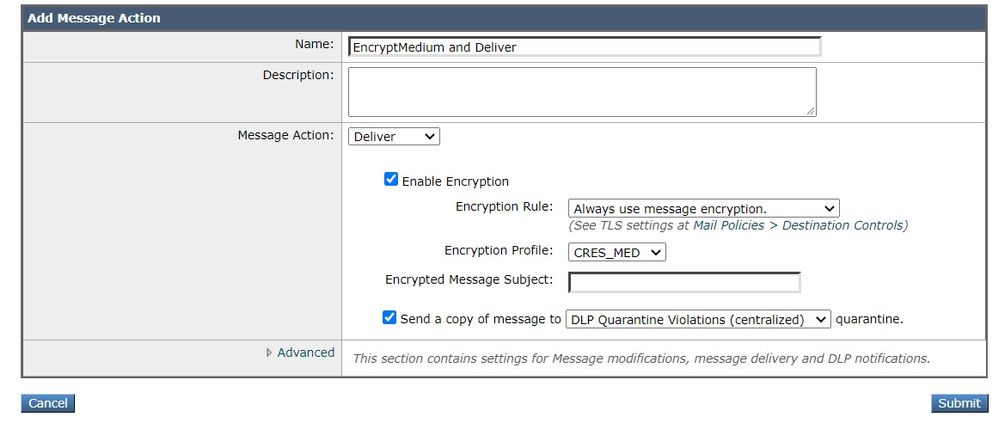

Nous allons mettre en oeuvre les actions DLP suivantes : Chiffrement

Ces actions supposent que le chiffrement est sous licence et configuré sur le SEEE et que trois profils ont été créés pour la sécurité élevée, moyenne et faible, comme cela a été fait dans les sections précédentes :

- CRES_ÉLEVÉ

- CRES_MED

- CRES_LOW

Créer des actions de message DLP

- Accédez à Politiques de messagerie > Personnalisations des messages DLP.

- Cliquez sur le bouton “ Ajouter un ” d'action de message et ajoutez les actions DLP suivantes. Veillez à valider la modification après avoir envoyé votre action de message

Action de message

Action de message

6. Création de stratégies de prévention des pertes de données

Une stratégie DLP inclut :

- Ensemble de conditions déterminant si un message sortant contient des données sensibles

- Les actions à entreprendre lorsqu'un message contient de telles données.

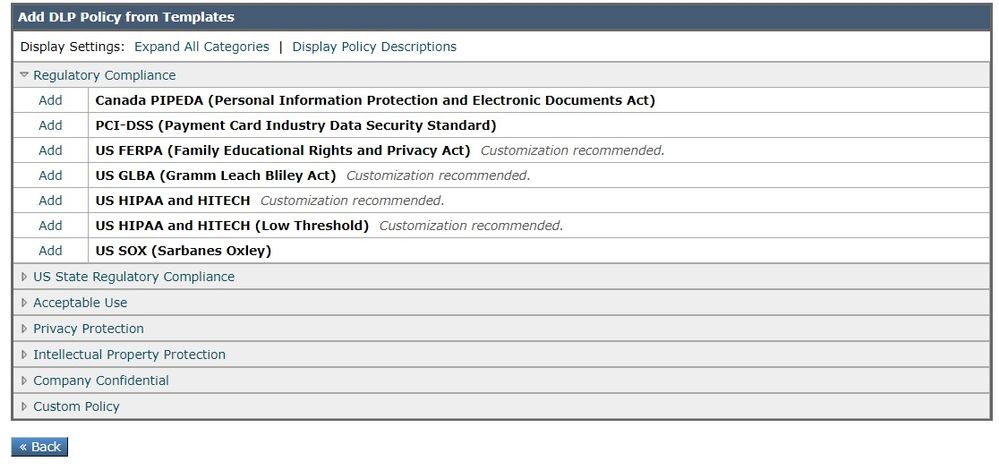

- Accédez à : Politiques de messagerie > Gestionnaire de stratégies DLP

- Cliquez sur Ajouter une stratégie DLP

- Ouvrez le triangle “ Conformité réglementaire ” divulgation.

Modèle de stratégie DLP

Modèle de stratégie DLP

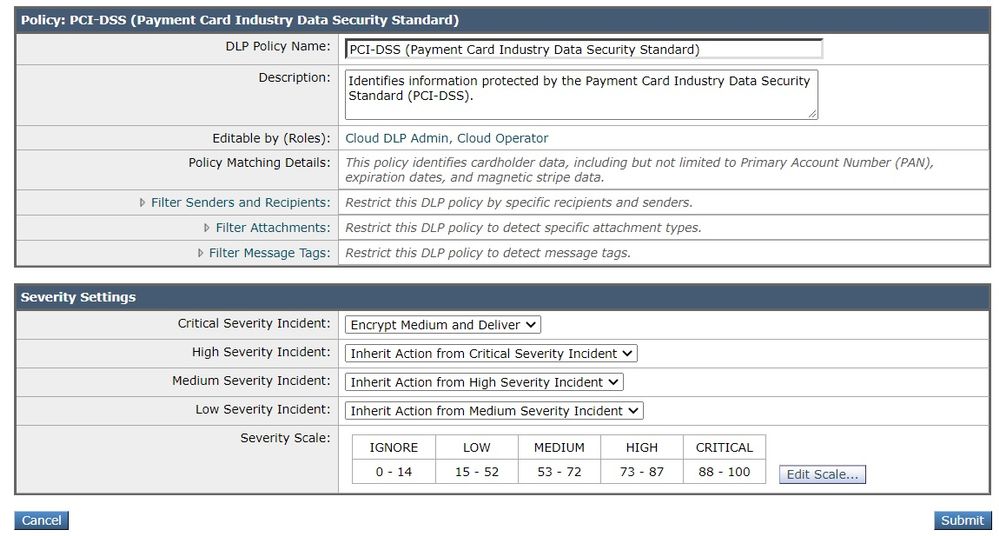

4. Pour la stratégie PCI, cliquez sur le bouton Ajouter à gauche de PCI-DSS.

Exemple de règle DLP PCI-DSS

Exemple de règle DLP PCI-DSS

5. Pour l'incident de gravité critique, sélectionnez l'action « Chiffrer le support et livrer » que nous avons précédemment configurée. Nous pourrions changer les incidents de gravité inférieure mais pour l'instant, laissons-les hériter de notre incident de gravité critique. Envoyez et validez la modification.

7. Application de stratégies DLP à une stratégie de messagerie sortante

- Accédez à : Politiques de messagerie > Politiques de messagerie sortante

- Cliquez sur la cellule de contrôle de DLP pour la stratégie par défaut. Il lit “ Désactivé ” si vous ne l'avez pas encore activé.

- Modifiez le bouton de menu déroulant Disable DLP (Désactiver DLP) en Enable DLP (Activer DLP) et vous recevrez immédiatement la stratégie DLP que vous venez de créer.

- Cochez la case “ Activer tout ”. Envoyez et confirmez les modifications.

Conclusion

En résumé, nous avons présenté les étapes nécessaires pour préparer un dispositif de sécurité de la messagerie Cisco à envoyer un e-mail chiffré :

- Activation du cryptage des e-mails Cisco IronPort

-

Enregistrez votre ou vos ESA(s) et votre organisation avec RES

-

Création de profils de chiffrement

- Activation de DLP

- Création d'actions de message DLP

- Création de stratégies DLP

- Application de stratégies DLP à une stratégie de messagerie sortante

Des informations supplémentaires sont disponibles dans le guide de l'utilisateur ESA correspondant à votre version du logiciel ESA. Les guides d'utilisation sont disponibles à l'adresse suivante :

http://www.cisco.com/c/en/us/support/security/email-security-appliance/products-user-guide-list.html

Informations connexes

Contribution d’experts de Cisco

- Greg BarnesTechnical Marketing Engineer Cisco Email Security

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires