Introduction

Ce document décrit comment modifier les paramètres de chiffrement des dispositifs de sécurité de la messagerie électronique (ESA) et des dispositifs de gestion de la sécurité (SMA) de Cisco afin d'empêcher les négociations pour les chiffrements nuls ou anonymes. Ce document s'applique aux appliances matérielles et virtuelles.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

Composants utilisés

Les informations contenues dans ce document sont basées sur toutes les versions de Cisco ESA et de Cisco SMA.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Empêcher les négociations pour les chiffrements nuls ou anonymes

Cette section décrit comment empêcher les négociations pour les chiffrements nuls ou anonymes sur le Cisco ESA qui exécute AsyncOS pour la sécurité de la messagerie électronique versions 9.1 et ultérieures, et également sur le Cisco SMA.

ESA qui exécutent AsyncOS pour la sécurité de la messagerie électronique version 9.5 ou ultérieure

Avec l'introduction d'AsyncOS for Email Security version 9.5, TLS v1.2 est désormais pris en charge. Les commandes décrites dans la section précédente fonctionnent toujours ; toutefois, vous verrez les mises à jour de TLS v1.2 incluses dans les sorties.

Voici un exemple de résultat de l'interface de ligne de commande :

> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1/tlsv1.2

GUI HTTPS ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Inbound SMTP method: tlsv1/tlsv1.2

Inbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Outbound SMTP method: tlsv1/tlsv1.2

Outbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2

2. SSL v3

3. TLS v1/TLS v1.2

4. SSL v2 and v3

5. SSL v3 and TLS v1/TLS v1.2

6. SSL v2, v3 and TLS v1/TLS v1.2

[3]>

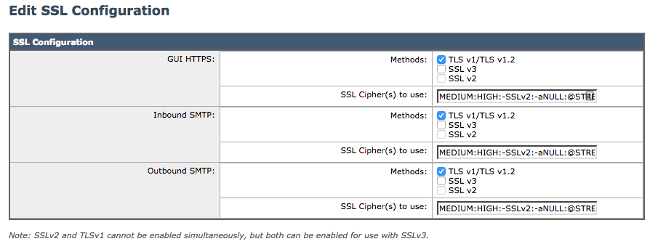

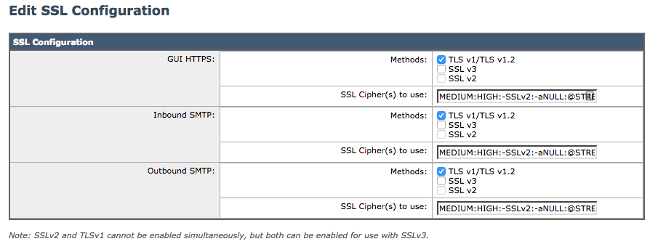

Afin d'atteindre ces paramètres à partir de l'interface graphique utilisateur, naviguez à Administration système > Configuration SSL > Modifier les paramètres... :

Conseil : pour obtenir des informations complètes, reportez-vous au Guide de l'utilisateur final ESA approprié pour la version 9.5 ou ultérieure.

ESA qui exécutent AsyncOS pour la sécurité de la messagerie électronique version 9.1 ou antérieure

Vous pouvez modifier les chiffrements qui sont utilisés sur l'ESA avec la commande sslconfig. Afin d'empêcher les négociations ESA pour les chiffrements nuls ou anonymes, entrez la commande sslconfig dans la CLI ESA et appliquez ces paramètres :

- Méthode SMTP (Simple Mail Transfer Protocol) entrante : sslv3tlsv1

- Chiffres SMTP entrants : MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

- Méthode SMTP sortante : sslv3tlsv1

- Chiffres SMTP sortants : MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

Voici un exemple de configuration pour les chiffrements entrants :

CLI: > sslconfig

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit inbound SMTP ssl settings.

- OUTBOUND - Edit outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2.

2. SSL v3

3. TLS v1

4. SSL v2 and v3

5. SSL v3 and TLS v1

6. SSL v2, v3 and TLS v1

[5]> 3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL]> MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

Remarque : définissez l'interface utilisateur graphique, INBOUND et OUTBOUND pour chaque chiffre.

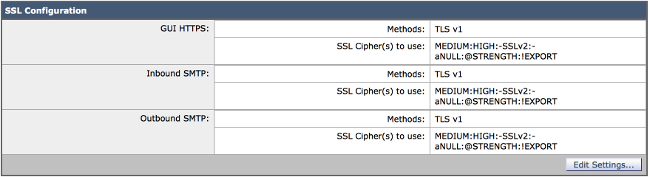

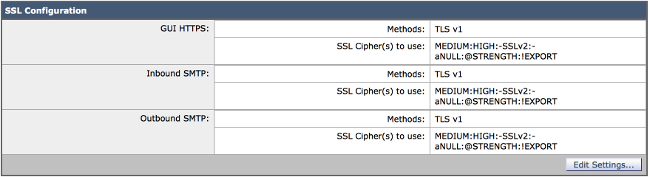

Depuis AsyncOS for Email Security version 8.5, la commande sslconfig est également disponible via l'interface graphique utilisateur. Afin d'atteindre ces paramètres à partir de l'interface graphique utilisateur, naviguez à Administration système > Configurations SSL > Modifier les paramètres :

Conseil : SSL (Secure Sockets Laver) version 3.0 (RFC-6101) est un protocole obsolète et non sécurisé. Il existe une vulnérabilité dans SSLv3 CVE-2014-3566 connue sous le nom d'attaque Padding Oracle On Downgraded Legacy Encryption (POODLE), qui est suivie par l'ID de bogue Cisco CSCur27131. Cisco recommande de désactiver SSLv3 pendant que vous modifiez les chiffrements, d'utiliser TLS (Transport Layer Security) uniquement et de sélectionner l'option 3 (TLS v1). Référez-vous à l'ID de bogue Cisco CSCur27131 pour des détails complets.

SMA exécutant AsycnOS pour Content Security Management 9.6 ou version ultérieure

Comme pour l'ESA, exécutez la commande sslconfig sur l'interface de ligne de commande.

SMA exécutant AsyncOS pour Content Security Management 9.5 ou version ultérieure

La commande sslconfig n'est pas disponible pour les anciennes versions de SMA.

Remarque : les versions antérieures d'AsyncOS pour SMA prennent uniquement en charge TLS v1. Veuillez effectuer une mise à niveau vers la version 9.6 ou ultérieure sur votre SMA pour une gestion SSL à jour.

Vous devez effectuer ces étapes à partir de l'interface de ligne de commande SMA afin de modifier les chiffrements SSL :

- Enregistrez le fichier de configuration SMA sur votre ordinateur local.

- Ouvrez le fichier XML.

- Recherchez la section <ssl> dans le fichier XML :

<ssl>

<ssl_inbound_method>sslv3tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_inbound_ciphers>

<ssl_outbound_method>sslv3tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_outbound_ciphers>

<ssl_gui_method>sslv3tlsv1</ssl_gui_method>

<ssl_gui_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_gui_ciphers>

</ssl>

- Modifiez les chiffrements selon vos besoins et enregistrez le code XML :

<ssl>

<ssl_inbound_method>tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_inbound_ciphers>

<ssl_outbound_method>tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_outbound_ciphers>

<ssl_gui_method>tlsv1</ssl_gui_method>

<ssl_gui_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_gui_ciphers>

</ssl>

- Chargez le nouveau fichier de configuration sur le SMA.

- Envoyez et validez toutes les modifications.

Informations connexes

Commentaires

Commentaires