Introduction

Ce document explique comment autoriser le client pour la mobilité sécurisée Cisco AnyConnect à accéder seulement au réseau local lorsqu’il est connecté à un appareil Cisco ASA.

Conditions préalables

Exigences

Ce document suppose qu'une configuration VPN d'accès à distance fonctionnelle existe déjà sur le dispositif de sécurité adaptatif Cisco (ASA).

Référez-vous au Guide de configuration CLI de la série Cisco ASA VPN, 9.17 pour l'assistance de configuration si nécessaire.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ASA gamme 5500 version 9(2)1

- Cisco Adaptive Security Device Manager (ASDM) version 7.1(6)

- Client de mobilité sécurisée Cisco AnyConnect, version 3.1.05152

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Diagramme du réseau

Le client se trouve sur un réseau SOHO (Small Office or Home Office) classique pour petit bureau ou bureau à la maison. Il se connecte au bureau principal via Internet.

Informations générales

Cette configuration permet au client Cisco AnyConnect Secure Mobility d'accéder en toute sécurité aux ressources de l'entreprise via IPsec, SSL (Secure Sockets Layer) ou IKEv2 (Internet Key Exchange Version 2), tout en permettant au client d'effectuer des activités telles que l'impression à l'emplacement du client. Si c'est autorisé, le trafic destiné à l'Internet est encore tunnelisé vers l'ASA.

Contrairement à un scénario de tunnellisation fractionnée classique dans lequel tout le trafic Internet est envoyé sans être chiffré, lorsque vous activez l’accès au réseau local pour les clients VPN, il permet à ces clients de communiquer sans chiffrement avec des périphériques uniquement sur le réseau sur lequel ils se trouvent. Par exemple, un client qui est autorisé à accéder au réseau local LAN alors qu'il est connecté à l'ASA depuis son domicile peut imprimer sur sa propre imprimante mais ne peut pas accéder à Internet à moins qu'il n'envoie d'abord le trafic sur le tunnel.

Une liste d'accès est utilisée afin de permettre l'accès de réseau local LAN plus ou moins de la même façon que la Transmission tunnel partagée est configurée sur l'ASA. Cependant, contrairement au scénario de transmission tunnel partagée, cette liste d’accès ne définit pas quels réseaux doivent être chiffrés. Il définit plutôt les réseaux qui ne doivent pas être chiffrés. En outre, à la différence du scénario de Transmission tunnel partagée, les réseaux réels dans la liste n'ont pas besoin d'être connus. Au lieu de cela, l’ASA fournit un réseau par défaut 0.0.0.0/255.255.255.255, qui correspond au LAN local du client.

Remarque : cette configuration n'est pas destinée à la transmission tunnel partagée lorsque le client dispose d'un accès non chiffré à Internet lorsqu'il est connecté à l'ASA. Reportez-vous à Set the Split-Tunneling Policy dans le CLI Book 3 : Cisco ASA Series VPN CLI Configuration Guide, 9.17 pour plus d'informations sur la façon de configurer le split tunneling sur l'ASA.

Remarque : lorsque le client est connecté et configuré pour un accès au réseau local, vous ne pouvez pas imprimer ou parcourir par nom sur le réseau local. Cependant, vous pouvez naviguer ou imprimer par adresse IP. Reportez-vous à la section sur le dépannage de ce document pour obtenir plus d’information et des solutions de contournement pour cette situation.

Configuration de l'accès LAN local pour le client AnyConnect Secure Mobility

Effectuez ces tâches afin de permettre aux clients Cisco AnyConnect Secure Mobility d'accéder à leur LAN local lorsqu'ils sont connectés à l'ASA :

Configurez l'ASA par l'intermédiaire de l'ASDM

Procédez comme suit dans l’ASDM afin de permettre aux clients VPN d’avoir un accès LAN local lorsqu’ils sont connectés à l’ASA :

- Choisissez

Configuration > Remote Access VPN > Network (Client) Access > Group Policy et sélectionnez la stratégie de groupe dans laquelle vous souhaitez activer l'accès au réseau local. Cliquez ensuite sur Edit.

- Allez à

Advanced > Split Tunneling.

- Décochez la

Inherit case Policy et sélectionnez Exclude Network List Below.

- Décochez la

Inherit case Network List, puis cliquez sur Manage afin de lancer le Gestionnaire de listes de contrôle d'accès (ACL).

- Dans le gestionnaire de liste de contrôle d’accès, choisissez

Add > Add ACL... afin de créer une nouvelle liste d’accès.

- Saisissez un nom pour la liste de contrôle d'accès, puis cliquez sur

OK.

- Une fois la liste de contrôle d'accès créée, choisissez

Add > Add ACE... afin d'ajouter une entrée de contrôle d'accès (ACE).

- Définissez l'ACE qui correspond au réseau local LAN du client de routage.

- Sélectionnez

Permit.

- Choisissez une adresse IP 0.0.0.0

- Sélectionnez un masque réseau /32.

- (Facultatif) Fournissez une description.

- Cliquez sur

OK.

- Cliquez

OK pour quitter le gestionnaire de liste de contrôle d’accès.

- Assurez-vous que la liste de contrôle d’accès que vous venez de créer est sélectionnée pour la liste de réseaux de tunnellisation fractionnée.

- Cliquez

OK pour revenir à la configuration de la stratégie de groupe.

- Cliquez sur

Apply , puis Send (si nécessaire) afin d'envoyer les commandes à l'ASA.

Configurer l’ASA avec l’interface de ligne de commande

Au lieu d'utiliser l'ASDM, vous pouvez exécuter ces étapes dans l'ASA CLI afin de permettre à des clients VPN d'avoir un accès au réseau local LAN tandis qu'ils sont connectés à l'ASA:

- Passez en mode de configuration.

ciscoasa>enable

Password:

ciscoasa#configure terminal

ciscoasa(config)#

- Créez la liste d’accès afin d’autoriser l’accès au LAN local.

ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Access

ciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

- Saisissez le mode de configuration de la politique de groupe correspondant à la politique que vous souhaitez modifier.

ciscoasa(config)#group-policy hillvalleyvpn attributes

ciscoasa(config-group-policy)#

- Spécifiez la stratégie de transmission tunnel partagée. Dans ce cas, la politique est

excludespecified.

ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

- Spécifiez la liste d'accès de transmission tunnel partagée. Dans ce cas, la liste est

Local_LAN_Access.

ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

- Émettez la commande suivante :

ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

- Associez la stratégie de groupe au groupe de tunnels.

ciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

- Quittez les deux modes de configuration.

ciscoasa(config-group-policy)#exit

ciscoasa(config)#exit

ciscoasa#

- Enregistrez la configuration dans la mémoire vive non volatile (NVRAM) et appuyez sur

Enter lorsque vous y êtes invité pour spécifier le nom du fichier source.

ciscoasa#copy running-config startup-config

Source filename [running-config]?

Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a

3847 bytes copied in 3.470 secs (1282 bytes/sec)

ciscoasa#

Configurer le client pour la mobilité sécurisée Cisco AnyConnect

Afin de configurer le client Cisco AnyConnect Secure Mobility, référez-vous à la section Configurer les connexions AnyConnect du Guide de configuration CLI de CLI Book 3 : Cisco ASA Series VPN CLI Configuration Guide, 9.17.

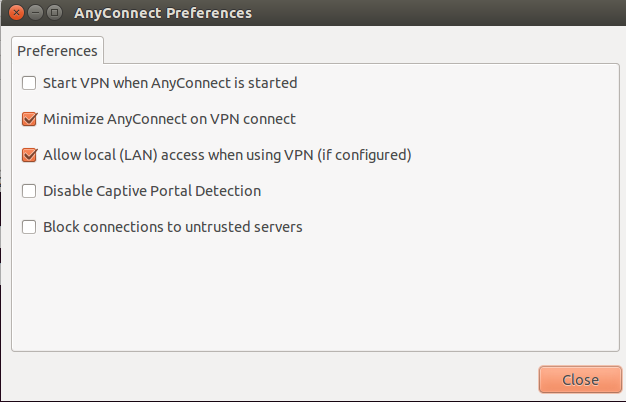

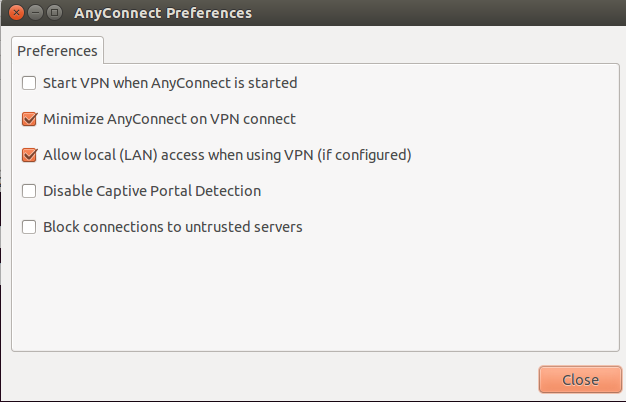

Le fractionnement-exclusion de la transmission tunnel nécessite que vous activiez AllowLocalLanAccess dans le client AnyConnect. Toute Transmission tunnel non partagée est considérée comme un accès au réseau local LAN. Afin d'utiliser la fonctionnalité d'exclusion de la transmission tunnel partagée, vous devez activer la préférence dans les préférences du client VPN AnyConnect, AllowLocalLanAccess à l'aide de l'option Préférences du client VPN AnyConnect. Par défaut, l'accès de réseau local LAN est désactivé.

Afin d’autoriser l’accès au LAN local et par conséquent,la tunnellisation d’exclusion fractionnée, un administrateur réseau peut l’activer dans le profil ou les utilisateurs peuvent l’activer dans leurs préférences (reportez-vous à l’image de la section suivante). Afin d'autoriser l'accès au LAN local, un utilisateur sélectionne la case à Allow Local LAN access cocher si la transmission tunnel partagée est activée sur la passerelle sécurisée et configurée avec la split-tunnel-policy exclude specified stratégie. En outre, vous pouvez configurer le profil client VPN si l'accès au réseau local LAN est autorisé avec

true

.

Préférences utilisateur

Voici les sélections que vous devez effectuer dans l'onglet Préférences du client Cisco AnyConnect Secure Mobility pour autoriser l'accès au LAN local.

Sous Linux

Exemple de profil XML

Voici un exemple de configuration du profil de client VPN avec XML.

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

</ClientInitialization>

</AnyConnectProfile>

Vérifier

Exécutez les étapes décrites dans ces parties afin de vérifier votre configuration:

Connectez votre client pour la mobilité sécurisée Cisco AnyConnect avec l’ASA afin de vérifier votre configuration.

- Choisissez votre entrée de connexion dans la liste des serveurs et cliquez sur

Connect.

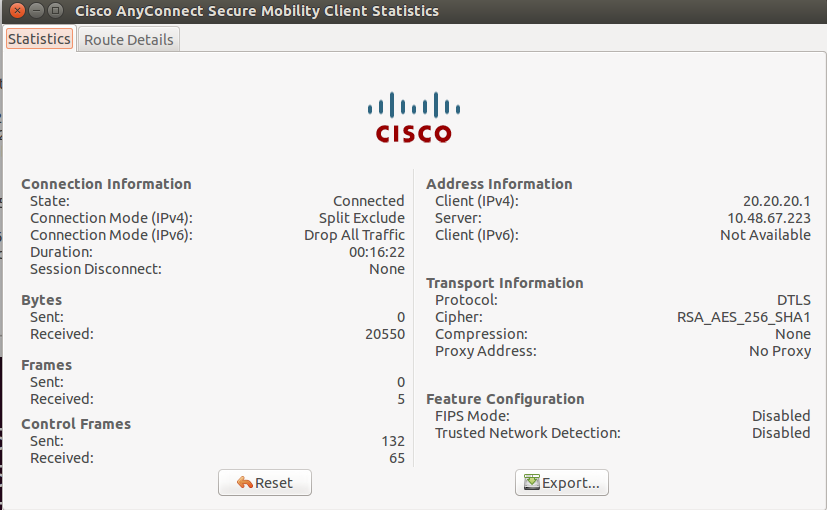

- Choisissez

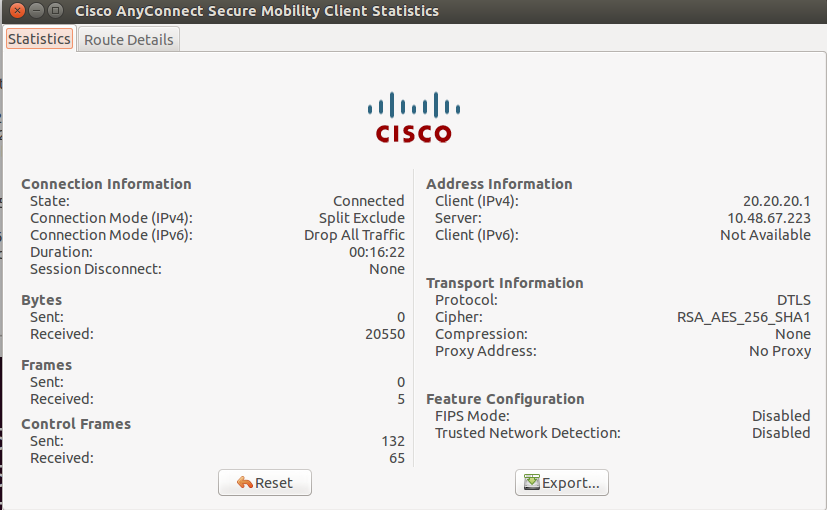

Advanced Window for All Components > Statistics... afin d'afficher le Tunnel Mode.

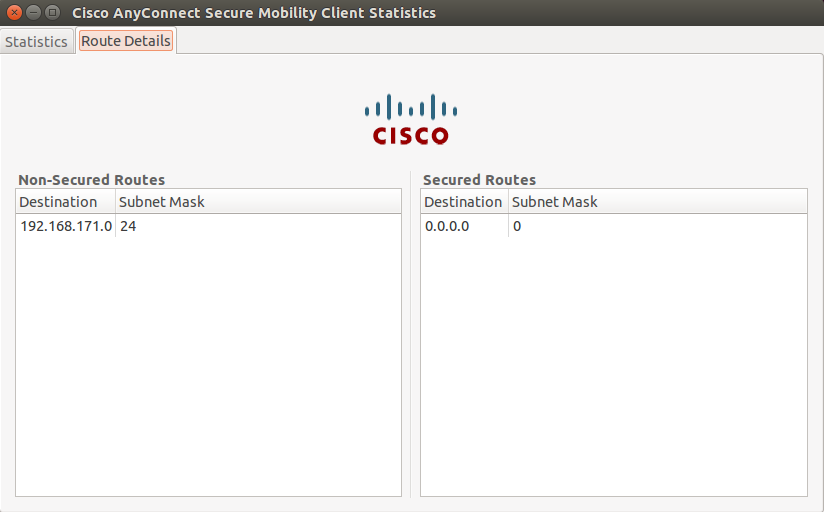

Sous Linux

- Cliquez sur l'

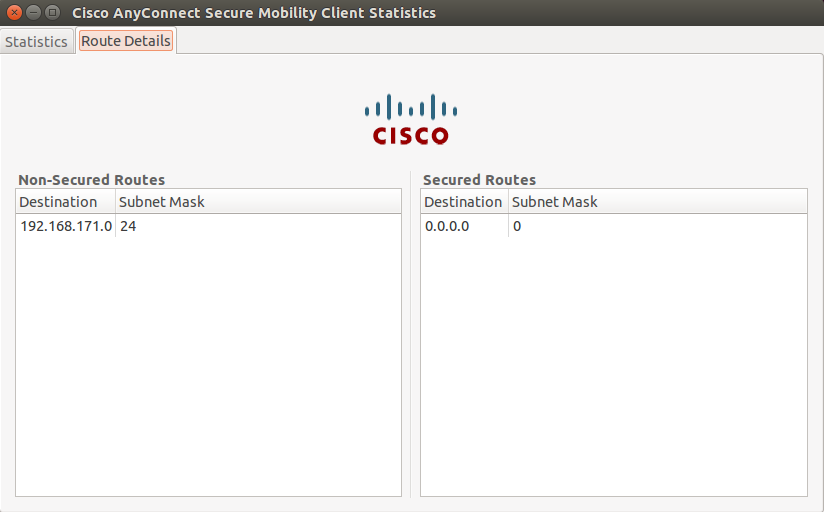

Route Detailsonglet afin de voir les routes auxquelles le client Cisco AnyConnect Secure Mobility a toujours accès localement.

Dans cet exemple, le client est autorisé à accéder au LAN local sur 10.150.52.0/22 et 169.254.0.0/16, tandis que tous les autres trafics sont chiffrés et envoyés dans le tunnel.

Sous Linux

Client de mobilité sécurisée Cisco AnyConnect

Lorsque vous examinez les journaux AnyConnect à partir de l’offre groupée de diagnostics et de rapports (DART), vous pouvez déterminer si le paramètre autorisant l’accès LAN local est défini.

******************************************

Date : 11/25/2011

Time : 13:01:48

Type : Information

Source : acvpndownloader

Description : Current Preference Settings:

ServiceDisable: false

CertificateStoreOverride: false

CertificateStore: All

ShowPreConnectMessage: false

AutoConnectOnStart: false

MinimizeOnConnect: true

LocalLanAccess: true

AutoReconnect: true

AutoReconnectBehavior: DisconnectOnSuspend

UseStartBeforeLogon: false

AutoUpdate: true

RSASecurIDIntegration: Automatic

WindowsLogonEnforcement: SingleLocalLogon

WindowsVPNEstablishment: LocalUsersOnly

ProxySettings: Native

AllowLocalProxyConnections: true

PPPExclusion: Disable

PPPExclusionServerIP:

AutomaticVPNPolicy: false

TrustedNetworkPolicy: Disconnect

UntrustedNetworkPolicy: Connect

TrustedDNSDomains:

TrustedDNSServers:

AlwaysOn: false

ConnectFailurePolicy: Closed

AllowCaptivePortalRemediation: false

CaptivePortalRemediationTimeout: 5

ApplyLastVPNLocalResourceRules: false

AllowVPNDisconnect: true

EnableScripting: false

TerminateScriptOnNextEvent: false

EnablePostSBLOnConnectScript: true

AutomaticCertSelection: true

RetainVpnOnLogoff: false

UserEnforcement: SameUserOnly

EnableAutomaticServerSelection: false

AutoServerSelectionImprovement: 20

AutoServerSelectionSuspendTime: 4

AuthenticationTimeout: 12

SafeWordSofTokenIntegration: false

AllowIPsecOverSSL: false

ClearSmartcardPin: true

******************************************

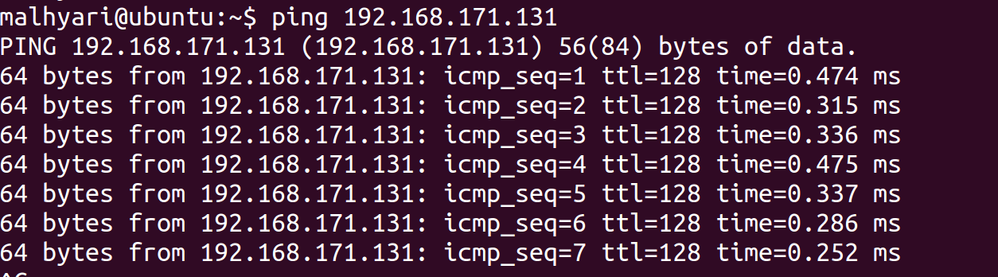

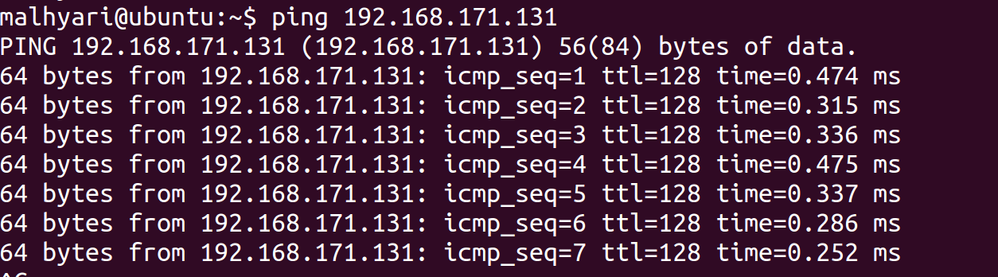

Tester l'accès local au LAN avec un ping

Une autre façon de tester que le client VPN dispose toujours d'un accès LAN local tout en étant tunnellisé vers la tête de réseau VPN consiste à utiliser la ping commande à partir de la ligne de commande Microsoft Windows. Voici un exemple où le LAN local du client est 192.168.0.0/24 tandis qu’un autre hôte est présent sur le réseau avec l’adresse IP 192.168.0.3.

C:\>ping 192.168.0.3

Pinging 192.168.0.3 with 32 bytes of data:

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Ping statistics for 192.168.0.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Sous Linux

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Incapable d'imprimer ou de naviguer par nom

Quand le client VPN est connecté et configuré pour l'accès de réseau local LAN, vous ne pouvez pas imprimer ni naviguer par nom sur le réseau local LAN. Il existe deux options possibles pour contourner cette situation:

Informations connexes

Commentaires

Commentaires