Introduction

Cet article décrit les étapes que les administrateurs peuvent suivre pour déployer le connecteur Cisco Secure Endpoint Linux sur des systèmes RPM et Debian.

Exigences

Consultez l'article Compatibilité du système d'exploitation du connecteur Linux pour terminal sécurisé Cisco pour la compatibilité du système d'exploitation.

Consultez le Guide de l'utilisateur Secure Endpoint pour connaître la configuration système requise pour Linux.

Déployer le connecteur Linux

Téléchargez le package Connecteur Linux

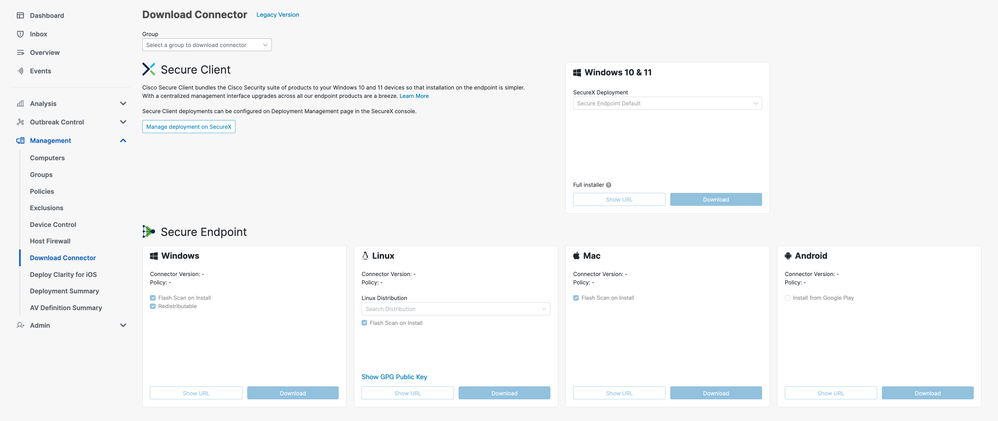

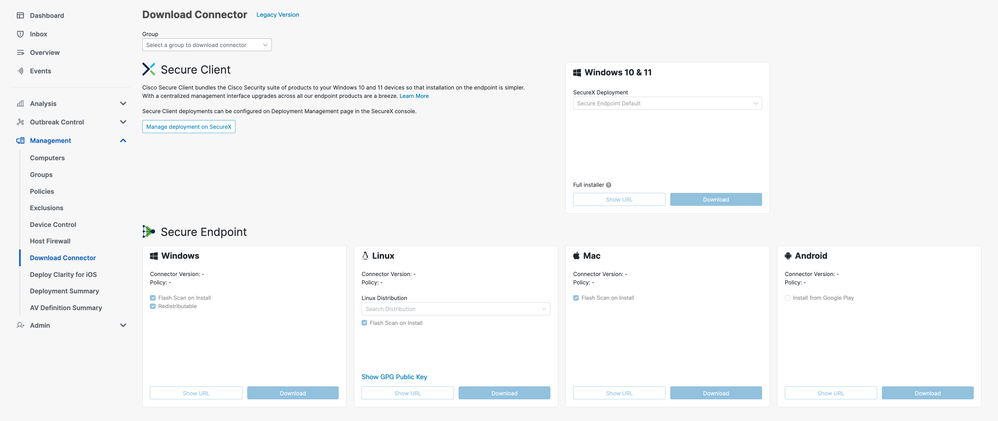

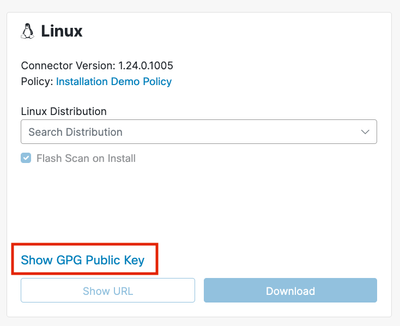

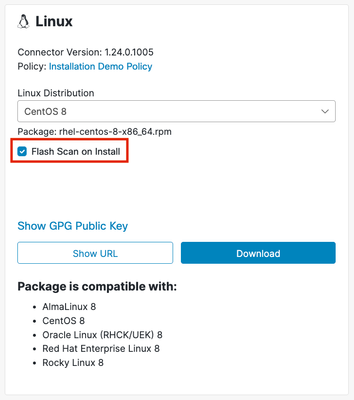

- Dans la console Secure Endpoint, accédez à la page

Download Connector.

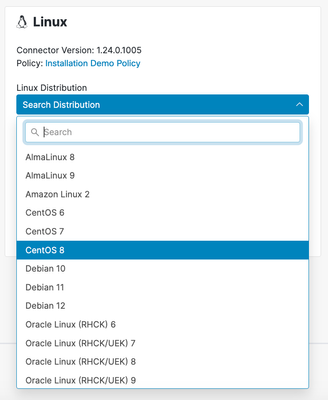

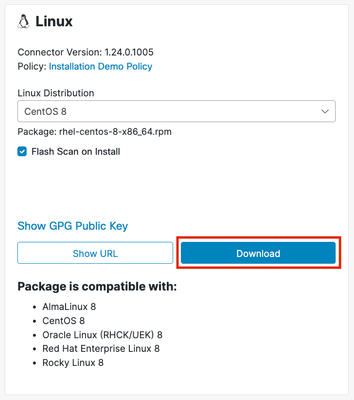

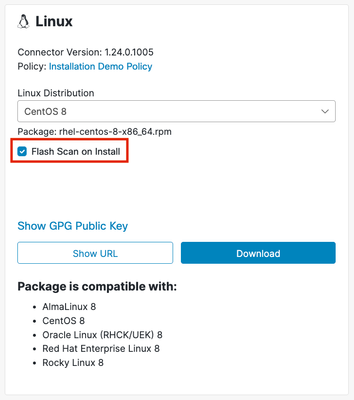

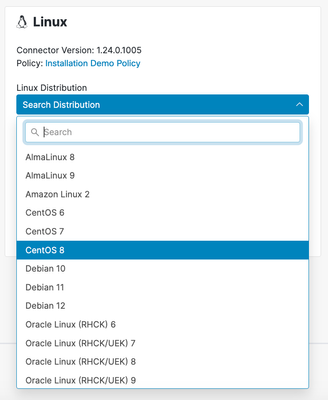

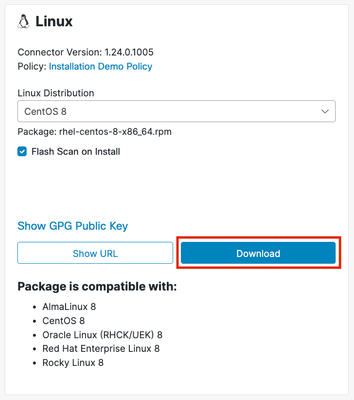

- Sélectionnez le package de connecteurs Linux approprié à l'aide de la liste déroulante « Distribution Linux » pour choisir une distribution.

- Cliquez sur le bouton

Download pour commencer à télécharger le package sélectionné.

- Transférez le package téléchargé vers le terminal.

Vérification du package de connecteurs Linux

Le connecteur Linux peut être installé sans la clé publique GPG Cisco. Toutefois, si vous prévoyez de diffuser les mises à jour des connecteurs via une stratégie, vous devrez installer la clé publique sur le terminal. Pour les distributions RPM, importez la clé dans la base de données RPM. Pour les distributions basées sur Debian, importez la clé dans le porte-clés de debsig.

Cette section explique comment importer la clé publique GPG Cisco sur votre système et comment vérifier le package de connecteurs téléchargé à l'aide de la clé importée.

Récupérer la clé publique GPG Cisco

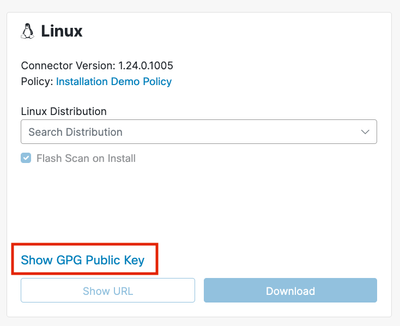

- Sur la page

Connecteur de téléchargement de Secure Endpoint Console, sélectionnez le lien Show GPG Public Key dans la section Linux.

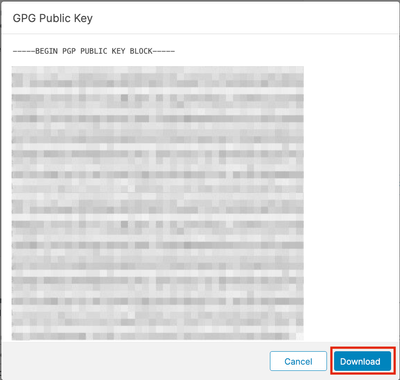

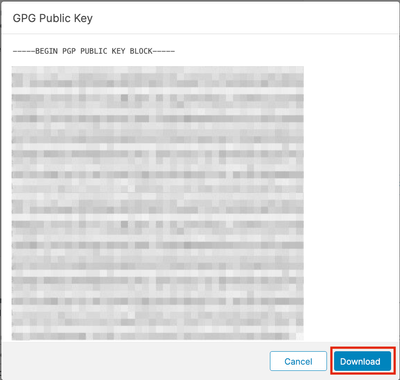

- La clé publique GPG Cisco s'affiche dans une fenêtre contextuelle. Sélectionnez

Download dans cette fenêtre contextuelle pour télécharger la clé sur votre système. La clé apparaîtra sous la forme cisco.gpg dans votre dossier Downloads.

- Transférez la clé téléchargée vers le terminal.

basé sur le nombre de tours

Le package RPM est signé et peut être vérifié à l'aide du gestionnaire de packages RPM.

- Importez la clé publique GPG Cisco dans la base de données RPM.

sudo rpm --import cisco.gpg

- Vérifiez que la clé publique GPG Cisco a été installée.

rpm -q gpg-pubkey --qf ‘%{name}-%{version}-%{release} --> %{summary}\n’

La clé publique suivante doit s'afficher : gpg-pubkey-34532611-6477a906 --> Cisco, Inc. <support@cisco.com> public key

- Vérifiez le package du connecteur Linux à l'aide de RPM. Exemple :

rpm -K amp_Installation_Demo_rhel-centos-8-x86_64.rpm

Le résultat suivant doit s'afficher : amp_Installation_Demo_rhel-centos-8-x86_64.rpm: digests signatures OK

basé sur Debian

Le paquet Debian est signé à l'aide de l'outil Debian de vérification de signature de paquet (debsig) et peut être vérifié à l'aide de debsig-verify.

- Installez l'outil

debsig-verify. sudo apt-get install debsig-verify

- Importez la clé publique GPG Cisco dans le porte-clés de débogage. Remarque : à partir de la version 1.17.0, le fichier debsig.gpg sera créé automatiquement afin que l'étape 2 puisse être ignorée.

sudo mkdir -p /usr/share/debsig/keyrings/914E5BE0F2FD178F

sudo gpg --dearmor --output /usr/share/debsig/keyrings/914E5BE0F2FD178F/debsig.gpg cisco.gpg

- Créez le répertoire des stratégies.

sudo mkdir -p /etc/debsig/policies/914E5BE0F2FD178F

- Copiez le contenu de la stratégie ci-dessous dans un nouveau fichier « /etc/debsig/policies/914E5BE0F2FD178F/ciscoampconnector.pol ».

<?xml version="1.0"?>

<!DOCTYPE Policy SYSTEM "https://www.debian.org/debsig/1.0/policy.dtd">

<Policy xmlns="https://www.debian.org/debsig/1.0/">

<Origin Name="Debsig" id="914E5BE0F2FD178F" Description="Cisco AMP for Endpoints"/>

<Selection>

<Required Type="origin" File="debsig.gpg" id="914E5BE0F2FD178F"/>

</Selection>

<Verification MinOptional="0">

<Required Type="origin" File="debsig.gpg" id="914E5BE0F2FD178F"/>

</Verification>

</Policy>

- Vérifiez la signature avec

debsig-verify. Exemple : debsig-verify ubuntu-20-04-amd64.deb

Le résultat suivant doit s'afficher : debsig: Verified package from 'Cisco AMP for Endpoints' (Debsig)

Installation du package Connecteur Linux

Installation des en-têtes du noyau

La plupart des distributions Linux modernes utilisent des versions de noyau qui prennent en charge eBPF, que le connecteur utilise pour surveiller le système. Pour déterminer la version du noyau de votre terminal, exécutez la commande suivante :

uname -r

Si votre version de distribution correspond à l'une des versions suivantes, le connecteur utilisera eBPF pour la surveillance du système :

- Les distributions basées sur RPM avec une version de noyau de 3.10.0-940 ou ultérieure (EL7 / Enterprise Linux 7.9 est la première distribution avec cette version de noyau).

- les distributions basées sur Debian avec une version de noyau de 4.18 ou ultérieure.

Plus de détails sur le mappage entre la distribution et la version du noyau peuvent être trouvés ici.

Si eBPF est pris en charge sur votre terminal, les en-têtes de noyau corrects doivent être installés pour que le connecteur puisse surveiller le système. Si les en-têtes de noyau corrects ne sont pas installés sur votre point d'extrémité, le connecteur déclenche l'erreur 11 (Dépendance système manquante) et il s'exécute dans un état dégradé sans surveillance des fichiers, des processus ou du réseau.

Reportez-vous à l'article Linux Kernel-Devel Fault pour obtenir des conseils sur la façon d'installer les en-têtes de noyau corrects.

Installation du connecteur

IMPORTANT ! Si vous exécutez d'autres produits de sécurité dans votre environnement, il est possible qu'ils détectent le programme d'installation du connecteur comme une menace. Pour installer correctement le connecteur, ajoutez Cisco Secure à une liste autorisée ou excluez Cisco Secure des autres produits de sécurité et réessayez.

IMPORTANT ! Lors de l'installation du connecteur, un utilisateur et un groupe nommés cisco-amp-scan-svc sont créés sur le système. Si cet utilisateur ou ce groupe existe déjà mais qu'il est configuré différemment, le programme d'installation tentera de les supprimer, puis de les recréer avec la configuration nécessaire. Le programme d'installation échoue si l'utilisateur et le groupe n'ont pas pu être créés avec la configuration nécessaire.

basé sur le nombre de tours

Pour installer le connecteur, exécutez l'une des commandes suivantes où [package rpm] est le nom du fichier, par exemple amp_Installation_Demo_rhel-centos-8-x86_64.rpm :

Remarque : l'installation via yum ou zypper gérera l'installation de toutes les dépendances requises.

basé sur Debian

Pour installer le connecteur, exécutez la commande suivante où [deb package] est le nom du fichier, par exemple amp_Installation_Demo_ubuntu-20-04-amd64.deb :

sudo dpkg -i [deb package]

Le connecteur Linux dépend des paquets système qui sont inclus dans l'installation de base des systèmes Debian, mais si une dépendance est manquante, le message suivant apparaîtra :

ciscoampconnector depends on <package_name>; however:

Package <package_name> is not installed.

Où <package_name> est le nom de la dépendance manquante. Utilisez la commande suivante pour installer les dépendances manquantes requises par le connecteur Linux :

sudo apt install <package_name>

Vous pouvez réessayer d'installer le connecteur une fois que toutes les dépendances manquantes ont été installées.

Comparer la clé publique GPG Cisco

Si la version du connecteur Linux est au moins 1.17.0, la clé publique GPG Cisco utilisée pour vérifier les packages de mise à niveau lors des mises à jour du connecteur est installée automatiquement aux emplacements suivants :

- Basé sur RPM :

/opt/cisco/amp/etc/rpm-gpg/RPM-GPG-KEY-cisco-amp

- Basé sur Debian :

/opt/cisco/amp/etc/dpkg-gpg/DPKG-GPG-KEY-cisco-amp

Comparez la clé installée par le connecteur à celle récupérée à partir de la console Secure Endpoint.

Vérifier l'installation

L'interface de ligne de commande du connecteur Linux peut être utilisée pour vérifier que l'installation sur le connecteur Linux a réussi. Exécuter /opt/cisco/amp/bin/ampcli status. Si votre connecteur a été installé avec succès, vous devriez voir qu'il est Connected et qu'il n'a pas de défauts répertoriés lors de l'exécution de la commande /opt/cisco/amp/bin/ampcli/ampcli status :

$ /opt/cisco/amp/bin/ampcli status

Trying to connect...

Connected.

Status: Connected

Mode: Normal

Scan: Ready for scan

Last Scan: 2024-01-09 01:45:49 PM

Policy: Installation Demo Policy (#9606)

Command-line: Enabled

Orbital: Enabled (Running)

Behavioural Protection: Protect

Faults: None

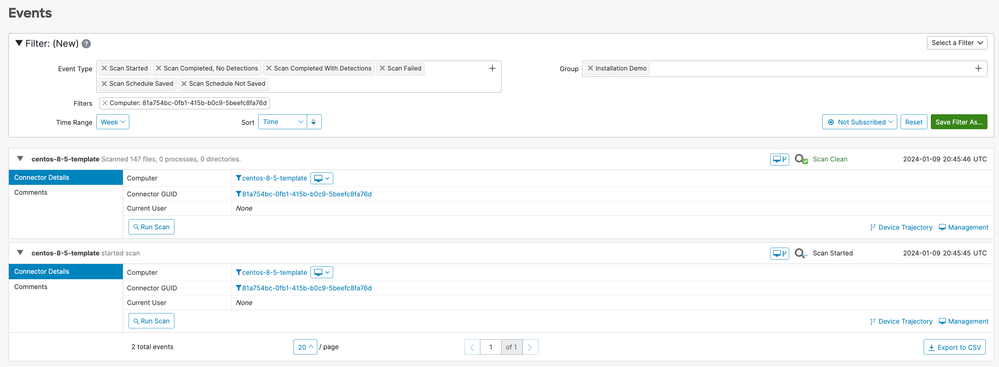

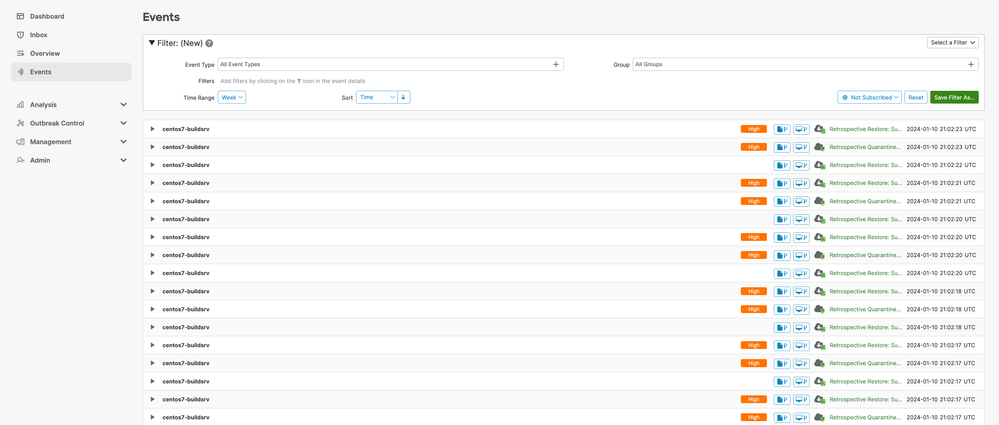

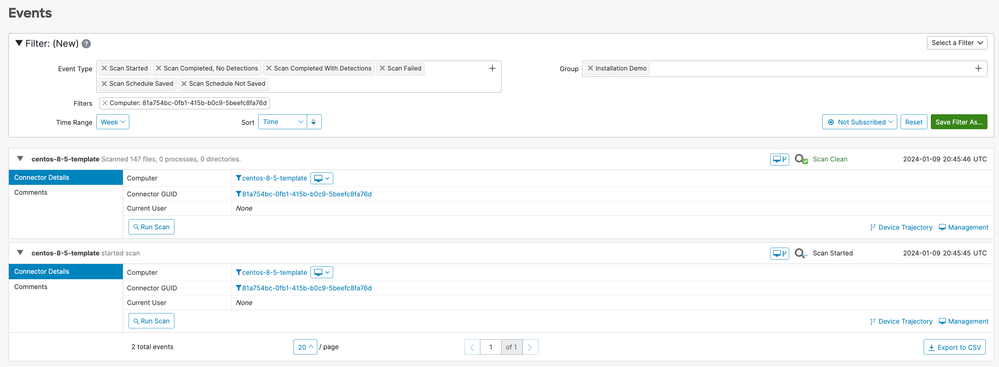

Pour vérifier que le connecteur est connecté, vous pouvez confirmer l'existence de l'événement d'installation dans la console Secure Endpoint :

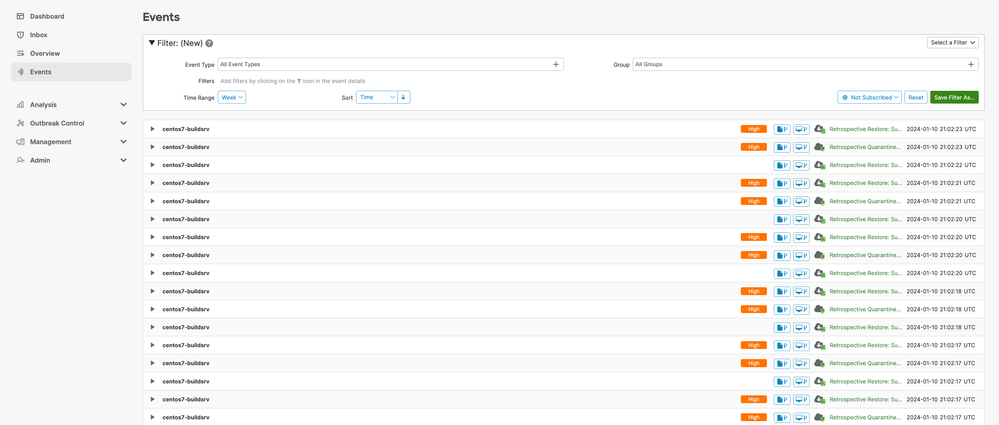

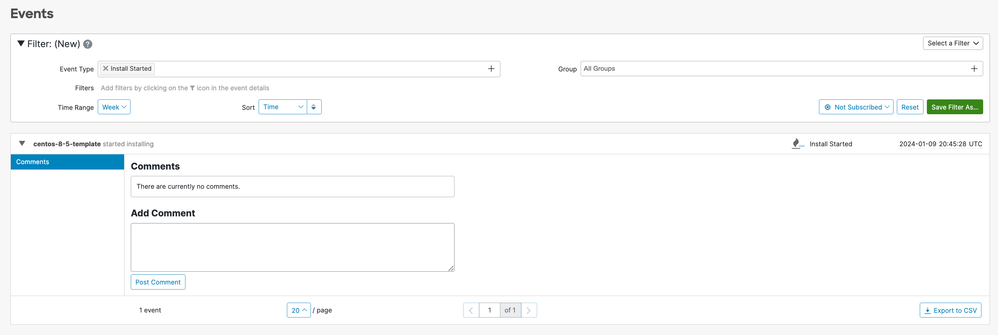

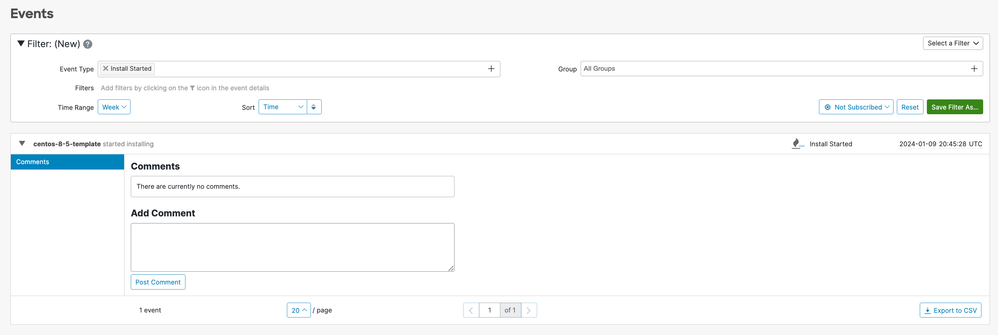

- Accédez à la page

Événements.

- Localisez l'événement d'installation de votre connecteur. Il doit être classé dans le type d'événement

Install Started.

- Si vous avez coché la case

Flash Scan on Install lors du téléchargement du connecteur, vous pouvez également confirmer l'existence de deux événements d'analyse.

- Localisez les événements de numérisation pour votre connecteur en filtrant par les types d'événements de

numérisation. Remarque : vous pouvez également affiner votre recherche en ajoutant des filtres pour le GUID du groupe et du connecteur. Vous devriez voir deux événements correspondant au début et à la fin de l'analyse.

Désinstaller le connecteur Linux

basé sur le nombre de tours

- Désinstallez le connecteur Linux à l'aide du gestionnaire de packages système.

- Purgez le connecteur Linux en exécutant le script de purge fourni.

/opt/cisco/amp/bin/purge_amp_local_data

basé sur Debian

- Désinstallez le connecteur Linux à l'aide du gestionnaire de packages système.

sudo dpkg --remove cisco-orbital ciscoampconnector

- Purgez le connecteur Linux en exécutant le script de purge fourni.

sudo dpkg --purge cisco-orbital ciscoampconnector

Reportez-vous au Guide de l'utilisateur Secure Endpoint pour obtenir des instructions de désinstallation plus détaillées.

Voir également

Commentaires

Commentaires