Introduction

Ce document décrit comment configurer un tunnel de gestion VPN de client sécurisé sur un pare-feu sécurisé de défense contre les menaces qui est géré par Cisco FMC.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Éditeur de profil Cisco AnyConnect

- Configuration SSL AnyConnect via Firewall Management Center (FMC)

- Authentification du certificat client

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Firewall Threat Defense (FTD) version 6.7.0 (build 65)

- Cisco FMC version 6.7.0 (build 65)

- Cisco AnyConnect 4.9.01095 installé sur une machine Windows 10

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Dans l'exemple, SSL (Secure Sockets Layer) est utilisé pour créer un réseau privé virtuel (VPN) entre FTD et un client Windows 10.

Depuis la version 6.7, Cisco FTD prend en charge la configuration des tunnels de gestion AnyConnect. Ce correctif a déjà ouvert la demande d'amélioration ID de bogue Cisco CSCvs78215.

La fonctionnalité Gestion AnyConnect vous permet de créer un tunnel VPN immédiatement après le démarrage du point d'extrémité. Les utilisateurs n'ont pas besoin de lancer manuellement l'application AnyConnect. Dès que leur système est mis sous tension, le service d'agent VPN AnyConnect détecte la fonctionnalité VPN de gestion et lance une session AnyConnect à l'aide de l'entrée d'hôte définie dans la liste de serveurs du profil VPN de gestion AnyConnect.

Limites

- Seule l'authentification du certificat client est prise en charge.

- Seul le magasin de certificats de l'ordinateur est pris en charge pour les clients Windows.

- Non pris en charge sur Cisco Firepower Device Manager (FDM) ID de bogue Cisco CSCvx90058.

- Non pris en charge sur les clients Linux.

Les limitations complètes sont décrites dans le Guide de l'administrateur du client sécurisé Cisco, version 5.

Configurer

Configurations

Étape 1. Créer un profil VPN de gestion AnyConnect

Ouvrez l’Éditeur de profil AnyConnect pour créer un profil VPN de gestion AnyConnect. Le profil de gestion contient tous les paramètres utilisés pour établir le tunnel VPN après le démarrage du point d'extrémité.

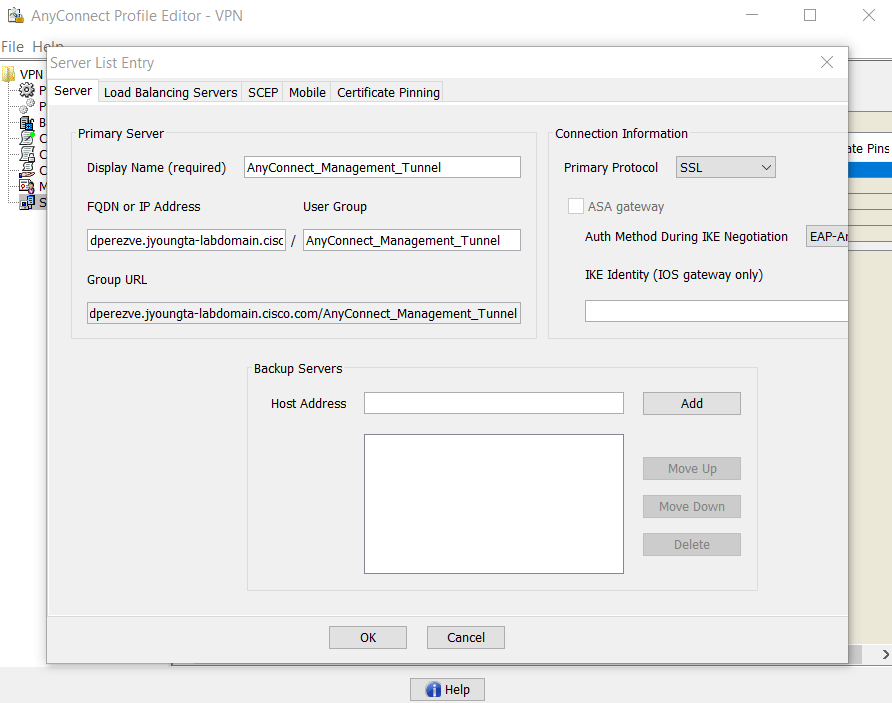

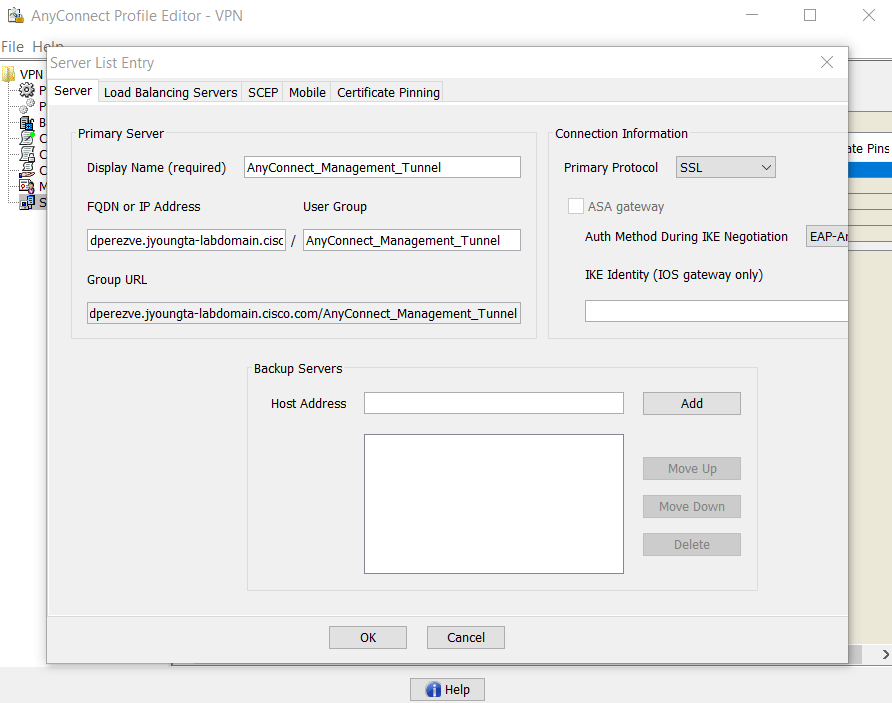

Dans cet exemple, une entrée de liste de serveurs qui pointe vers le nom de domaine complet (FQDN) dperezve.jyoungta-labdomain.cisco.com est définie et SSL est sélectionné comme protocole principal. Pour ajouter une liste de serveurs, accédez à Liste de serveurs et sélectionnez Ajouter bouton. Remplissez les champs obligatoires et enregistrez les modifications.

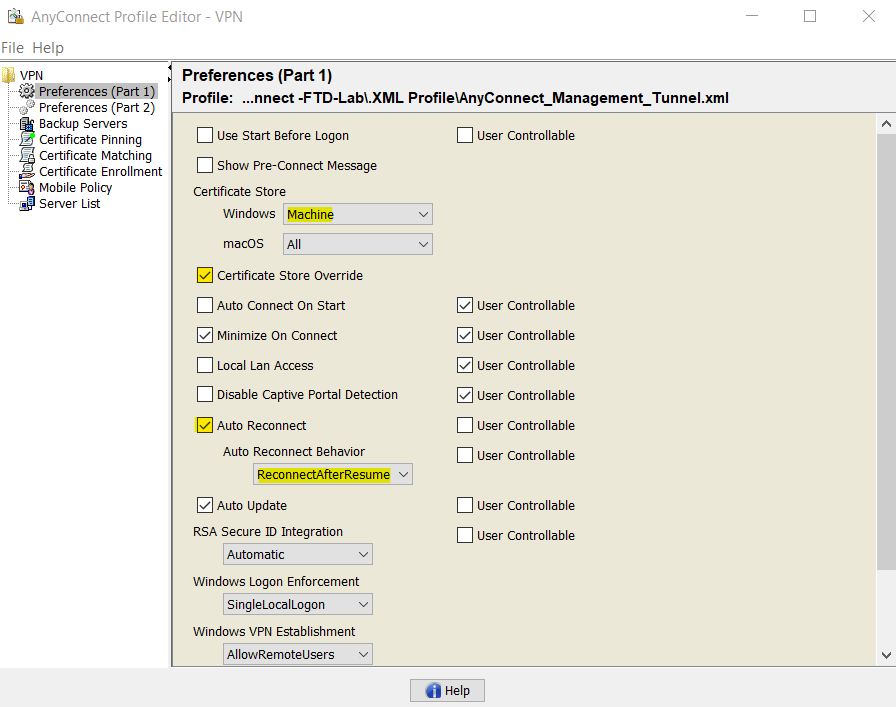

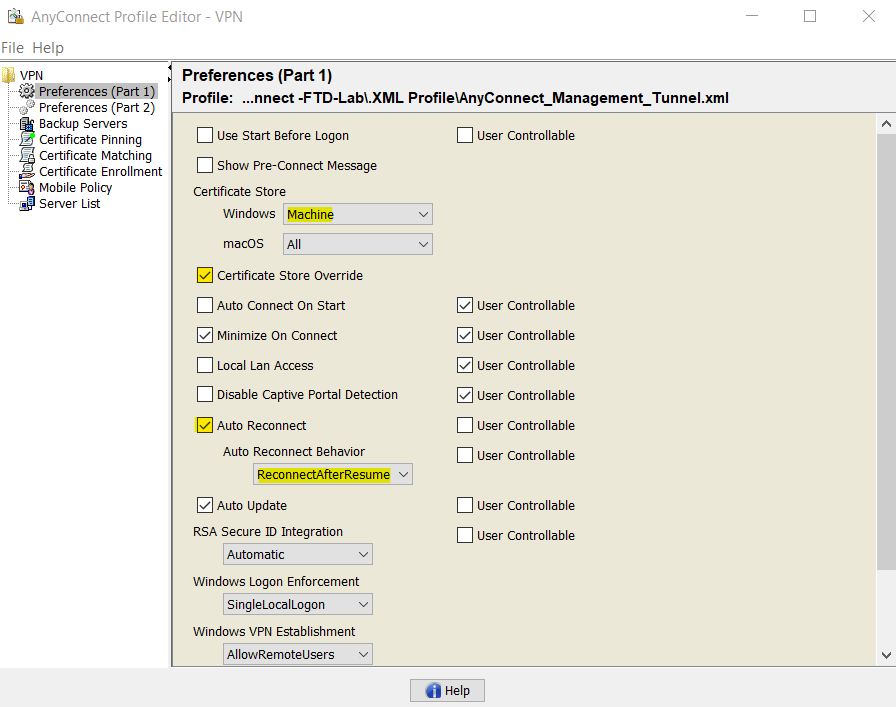

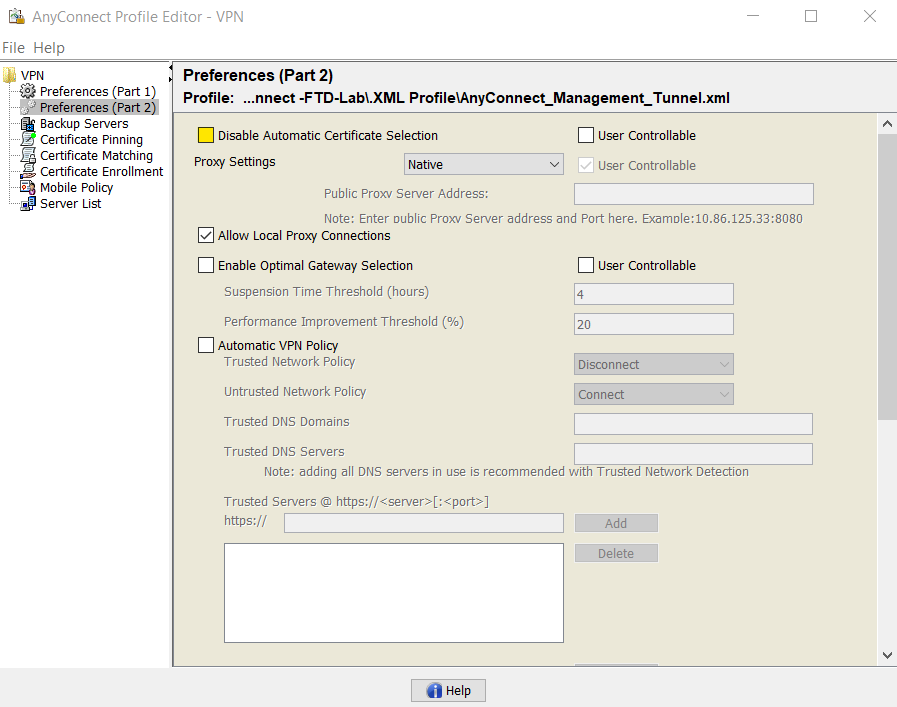

Outre la liste des serveurs, le profil VPN de gestion doit contenir certaines préférences obligatoires :

- AutomaticCertSelection doit avoir la valeur true.

- La reconnexion automatique doit être définie sur true.

- AutoReconnectBehavior doit être configuré pour ReconnectAfterResume.

- AutoUpdate doit être défini sur false.

- BlockUntrustedServers doit avoir la valeur true.

- CertificateStore doit être configuré pour MachineStore.

- CertificateStoreOverride doit avoir la valeur true.

- EnableAutomaticServerSelection doit avoir la valeur false.

- EnableScripting doit avoir la valeur false.

- RetainVPNnLogoff doit avoir la valeur true.

Dans l'Éditeur de profil AnyConnect, accédez à Préférences (Partie 1) et réglez les paramètres comme suit :

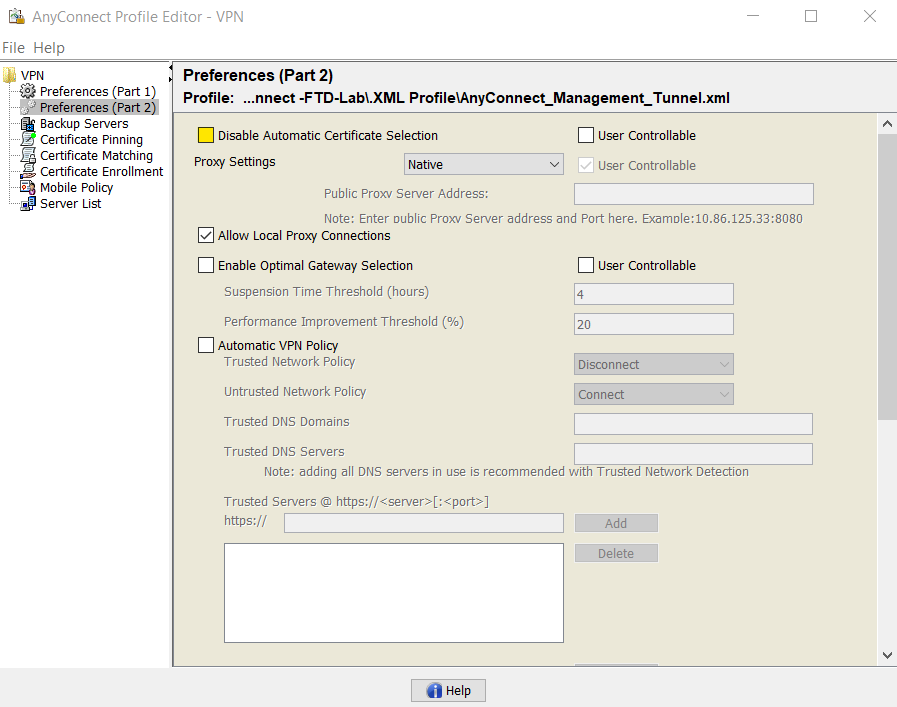

Accédez ensuite à Préférences (Partie 2) et décochez l'option Désactiver la sélection automatique de certificat.

Étape 2. Créer un profil VPN AnyConnect

En plus du profil VPN de gestion, le profil VPN AnyConnect standard doit être configuré. Le profil VPN AnyConnect est utilisé lors de la première tentative de connexion. Au cours de cette session, le profil VPN de gestion est téléchargé à partir de FTD.

Utilisez l’Éditeur de profil AnyConnect pour créer le profil VPN AnyConnect. Dans ce cas, les deux fichiers contiennent les mêmes paramètres et la même procédure peut donc être suivie.

Étape 3. Télécharger le profil VPN de gestion AnyConnect et le profil VPN AnyConnect vers FMC

Une fois les profils créés, l'étape suivante consiste à les télécharger dans FMC en tant qu'objets Fichier AnyConnect.

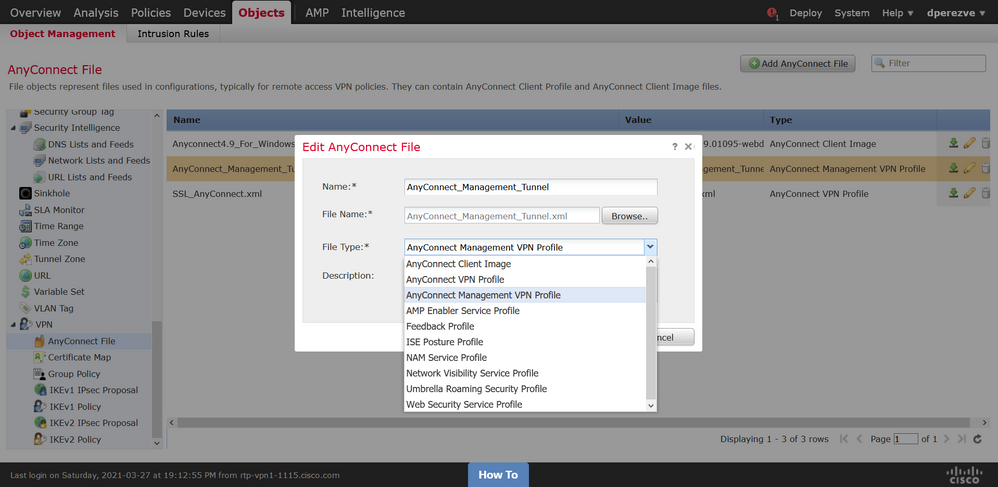

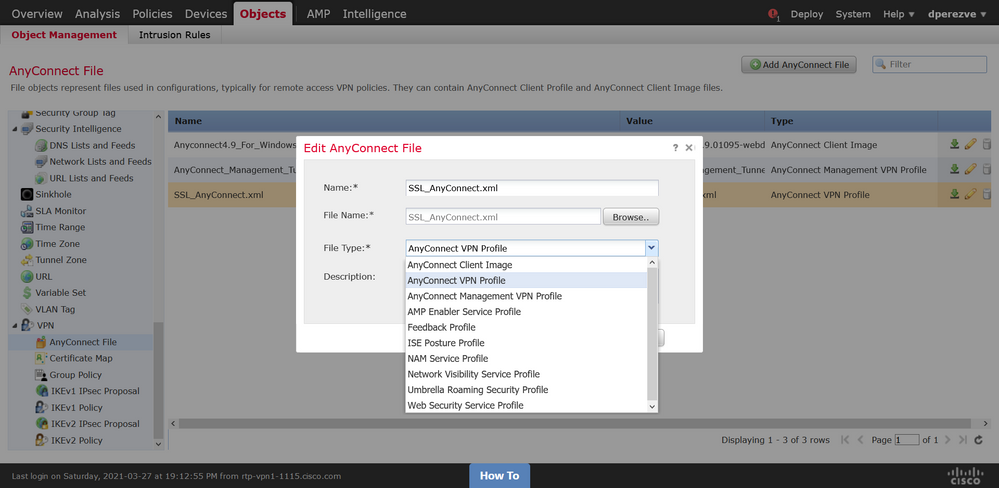

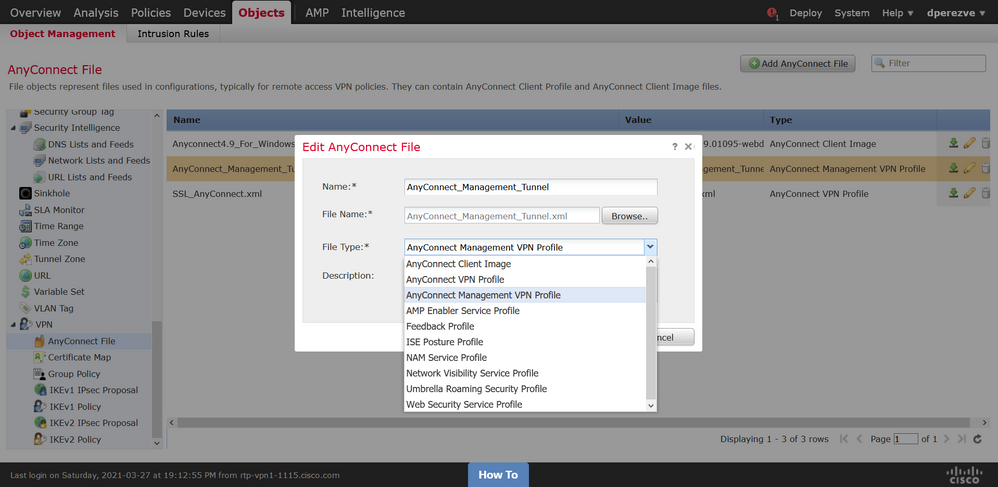

Afin de télécharger le nouveau profil VPN de gestion AnyConnect dans FMC, naviguez vers Objets > Gestion des objets et choisissez l'option VPN dans la table des matières, puis sélectionnez le bouton Ajouter un fichier AnyConnect.

Entrez un nom pour le fichier. Choisissez AnyConnect Management VPN Profile comme type de fichier et enregistrez l'objet.

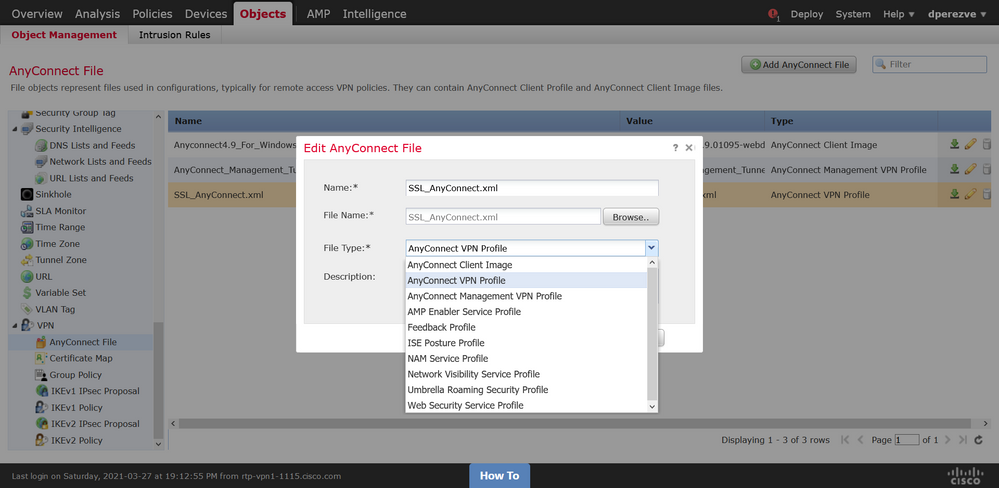

Maintenant, afin de télécharger le profil VPN AnyConnect naviguez à nouveau vers Objets > Gestion des objets et choisissez l'option VPN de la table des matières, puis sélectionnez le bouton Ajouter un fichier AnyConnect.

Indiquez un nom pour le fichier, mais cette fois, choisissez AnyConnect VPN Profile comme type de fichier et enregistrez le nouvel objet.

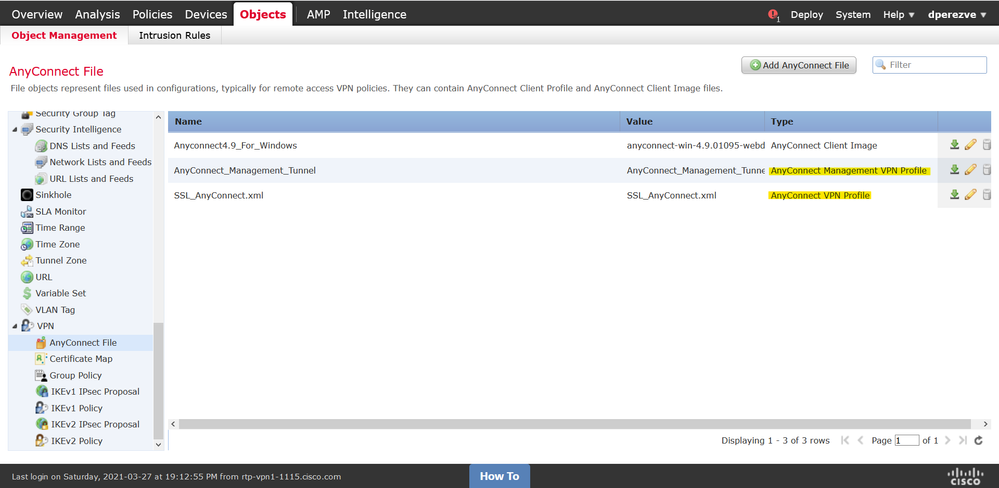

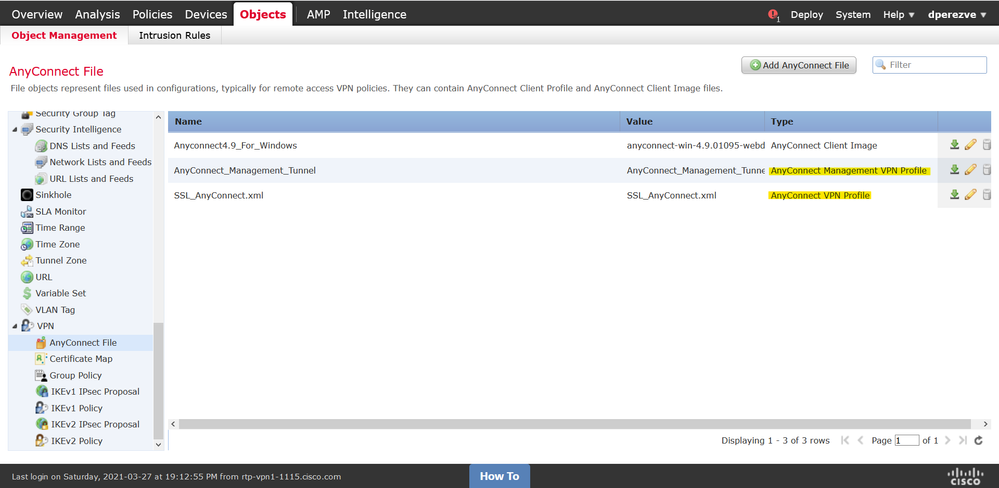

Les profils doivent être ajoutés à la liste d'objets et marqués comme AnyConnect Management VPN Profile et AnyConnect VPN Profile respectivement.

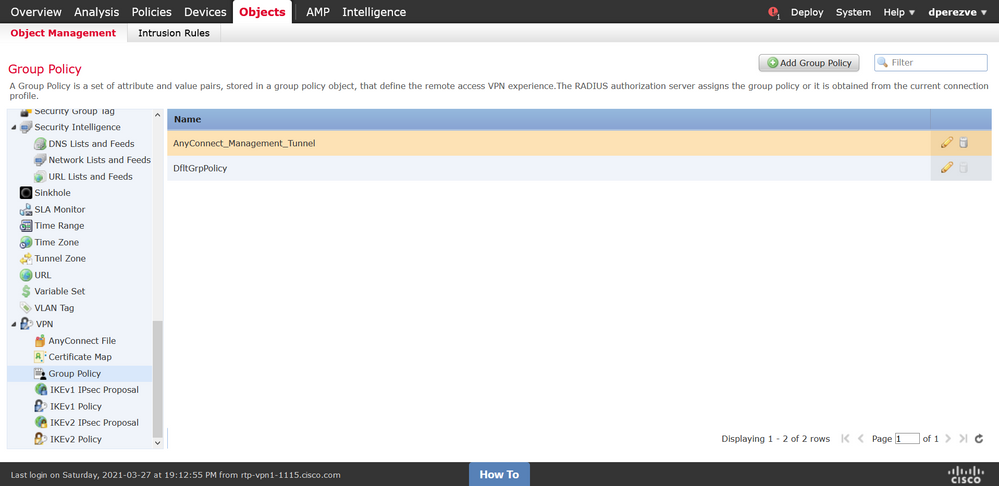

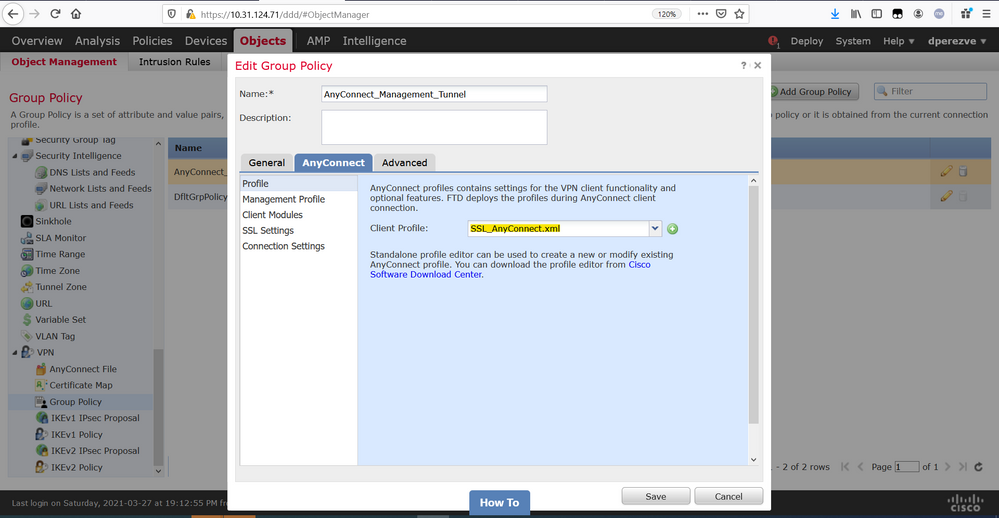

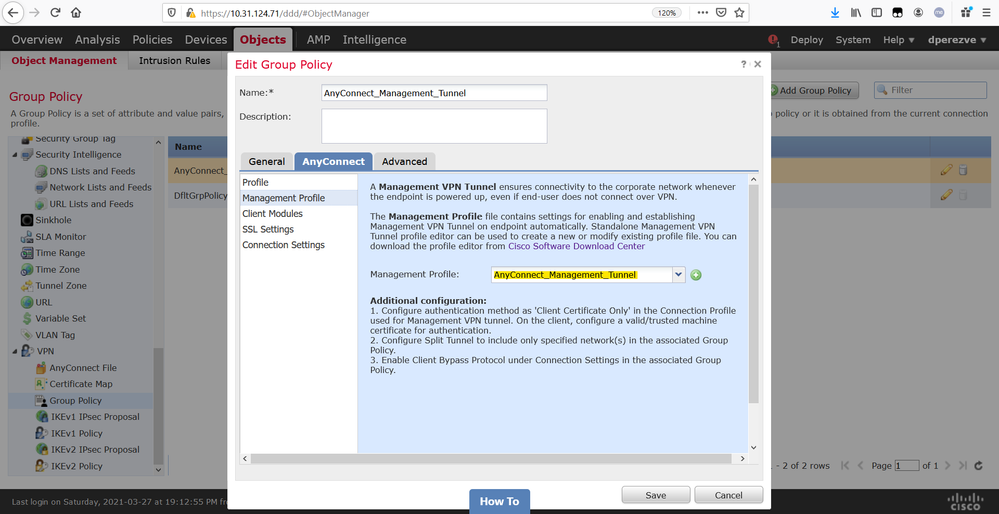

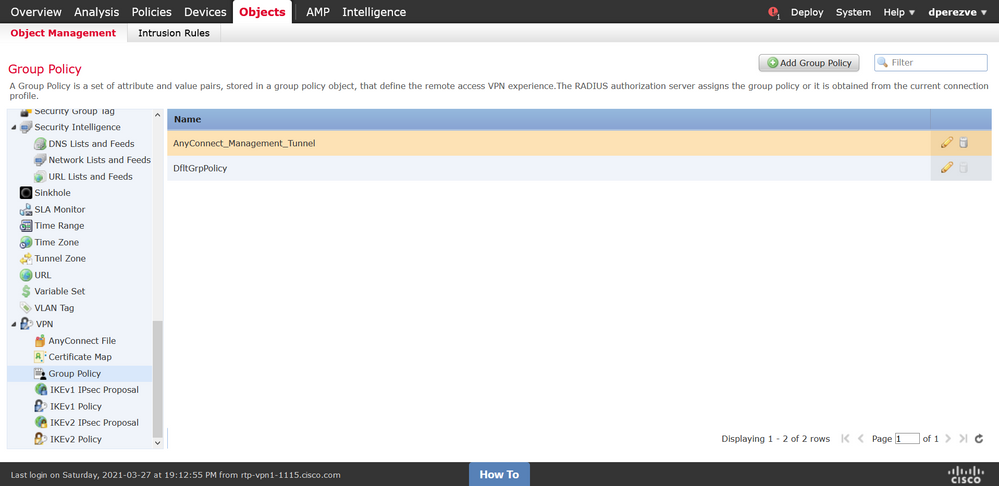

Étape 4. Créer une stratégie de groupe

Afin de créer une nouvelle stratégie de groupe naviguez à Objets > Gestion des objets et choisissez l'option VPN de la table des matières, puis sélectionnez la stratégie de groupe et cliquez sur le bouton Ajouter une stratégie de groupe .

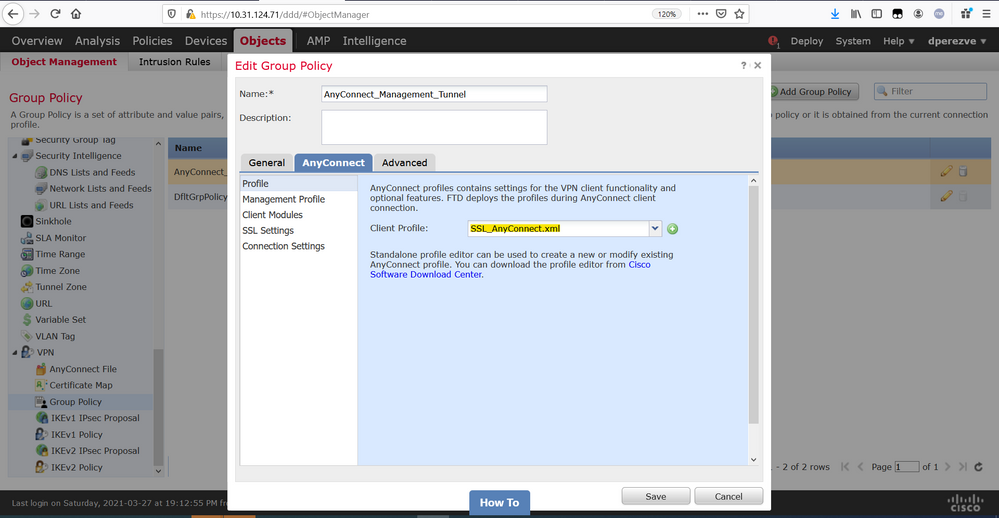

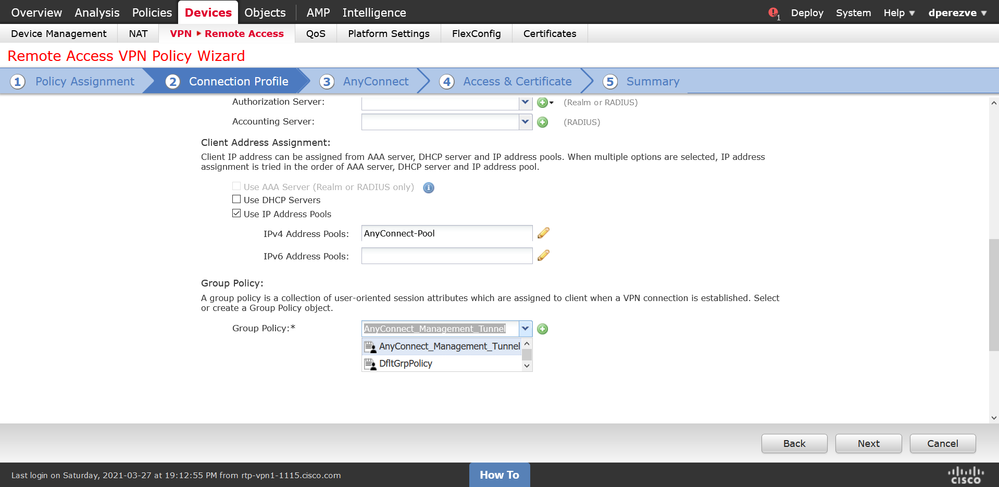

Une fois la fenêtre Ajouter une stratégie de groupe ouverte, attribuez un nom, définissez un pool AnyConnect et ouvrez l'onglet AnyConnect. Accédez à Profile et sélectionnez l'objet qui représente le profil VPN AnyConnect normal dans le menu déroulant Client Profile.

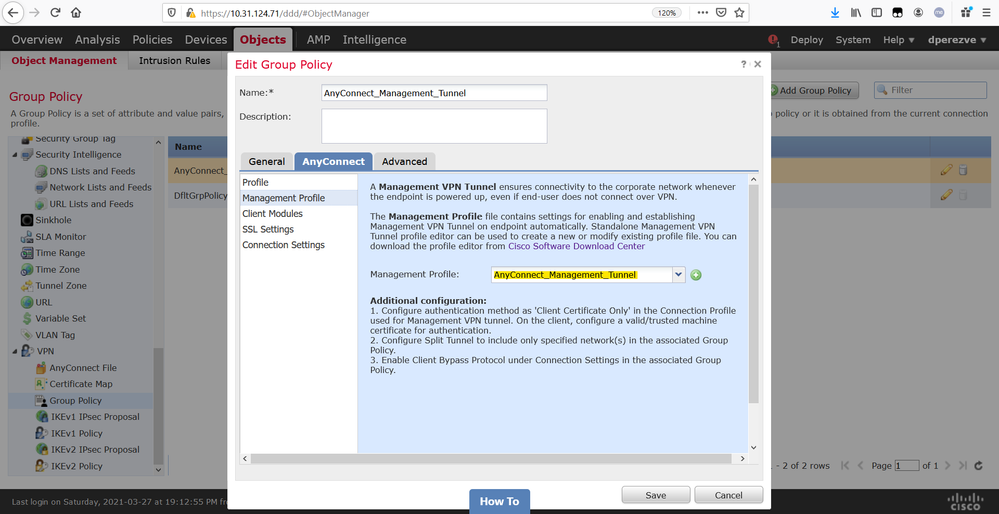

Accédez ensuite à l'onglet Management Profile et sélectionnez l'objet qui contient le profil VPN de gestion dans le menu déroulant Management Profile.

Enregistrez les modifications pour ajouter le nouvel objet aux stratégies de groupe existantes.

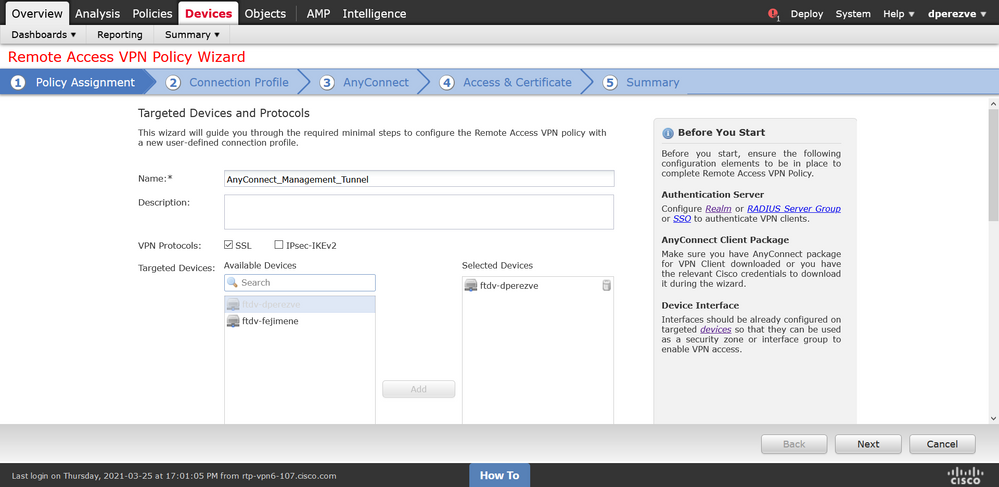

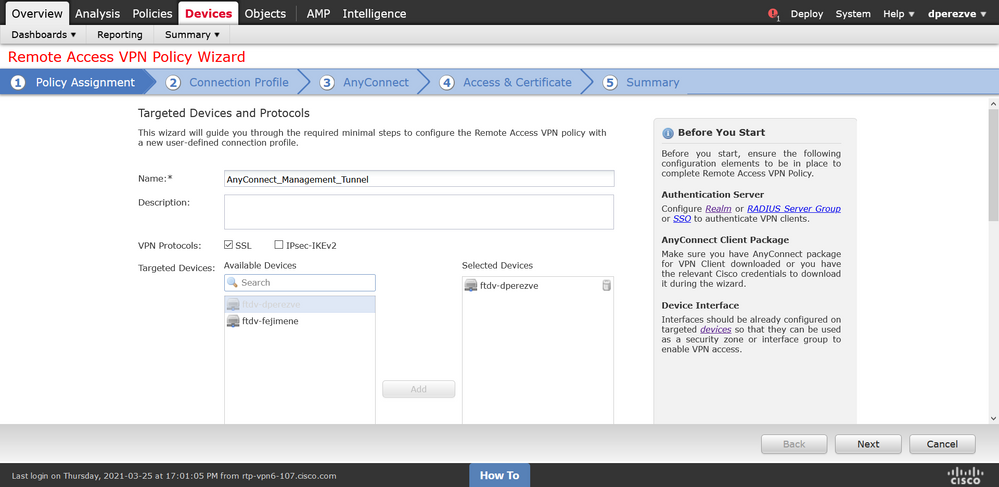

Étape 5. Créer une nouvelle configuration AnyConnect

La configuration de SSL AnyConnect dans FMC se compose de 4 étapes différentes. Pour configurer AnyConnect, accédez à Devices > VPN > Remote Access et sélectionnez le bouton Add. Cette opération doit ouvrir l'Assistant Stratégie VPN d'accès à distance.

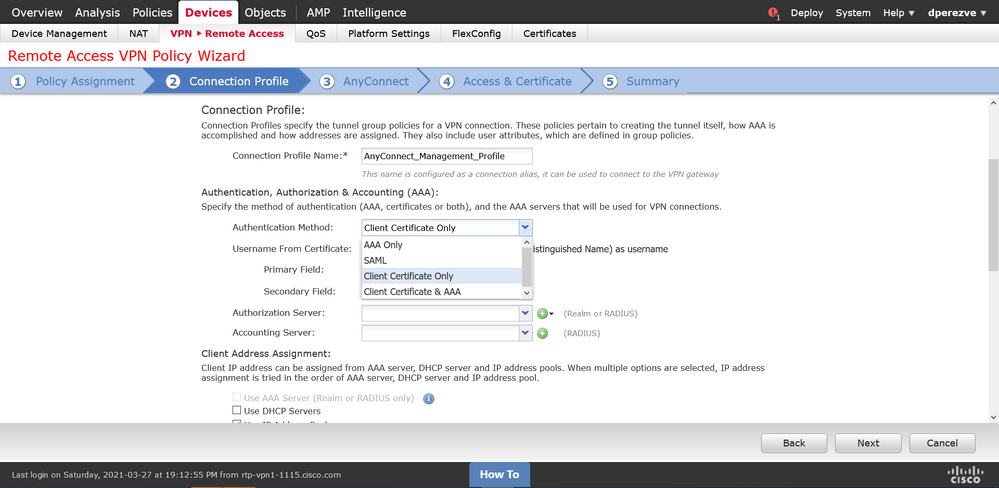

Dans l'onglet Policy Assignment, sélectionnez le périphérique FTD disponible, définissez un nom pour le profil de connexion et cochez la case SSL.

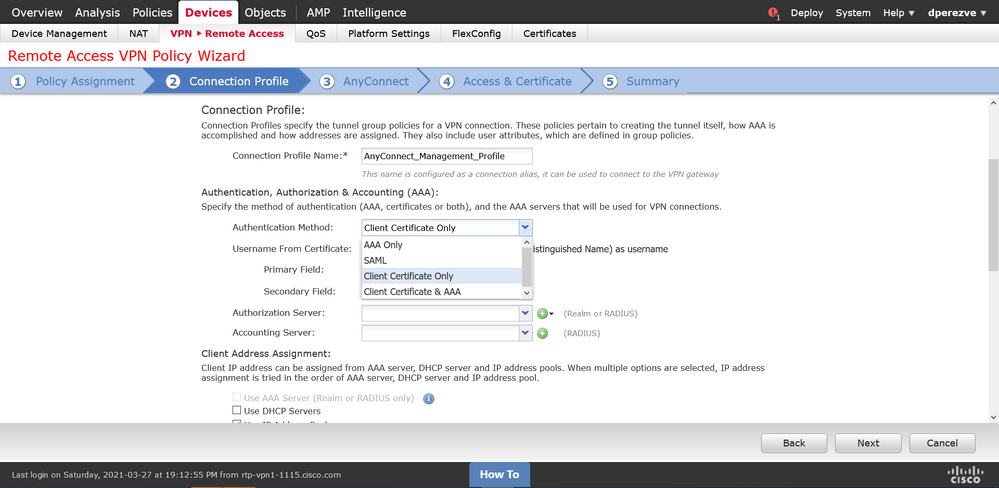

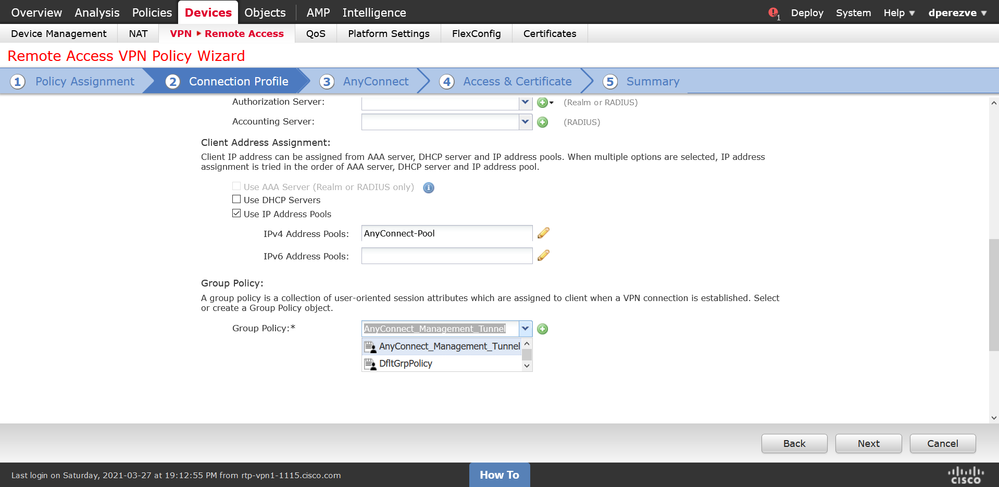

Dans Profil de connexion, sélectionnez Certificat client uniquement comme méthode d'authentification. Il s'agit de la seule authentification prise en charge pour la fonctionnalité.

Sélectionnez ensuite l'objet Stratégie de groupe créé à l'étape 3 dans la liste déroulante Stratégie de groupe.

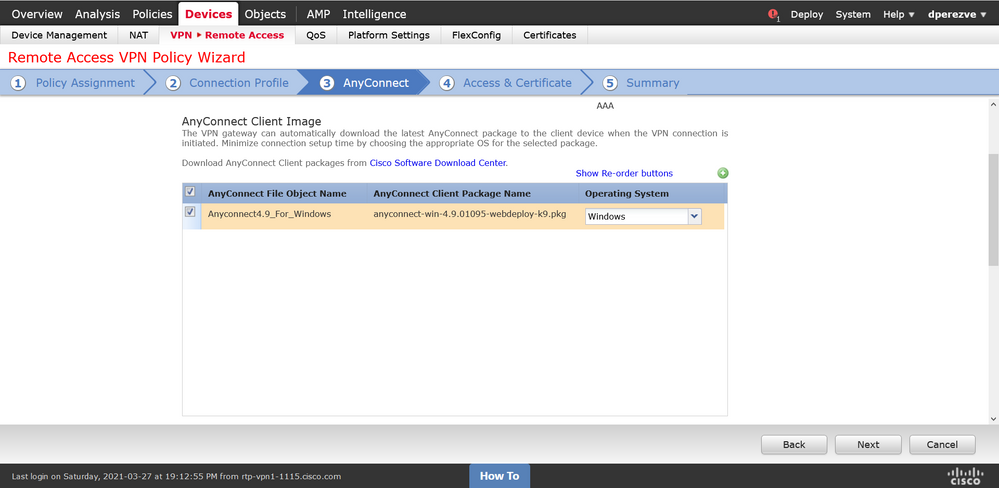

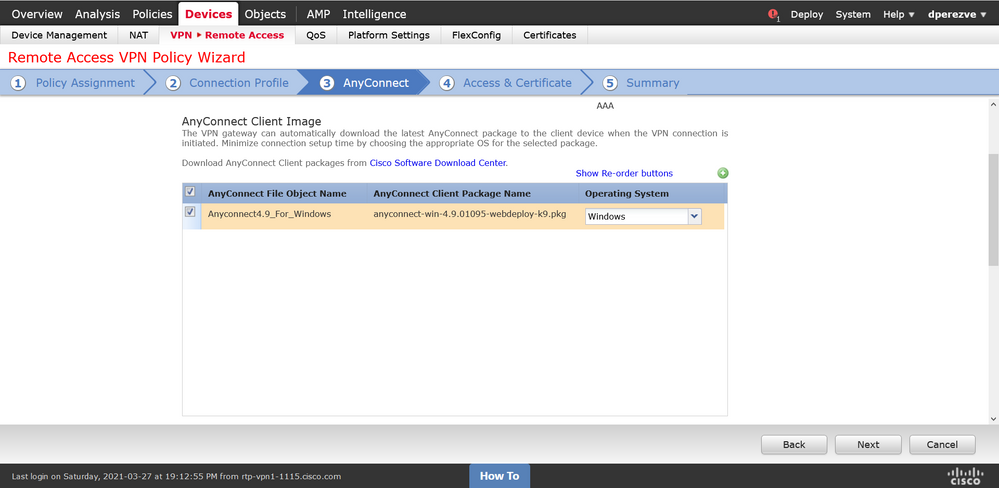

Dans l'onglet AnyConnect, sélectionnez l'objet fichier AnyConnect en fonction du système d'exploitation (OS) sur le point d'extrémité.

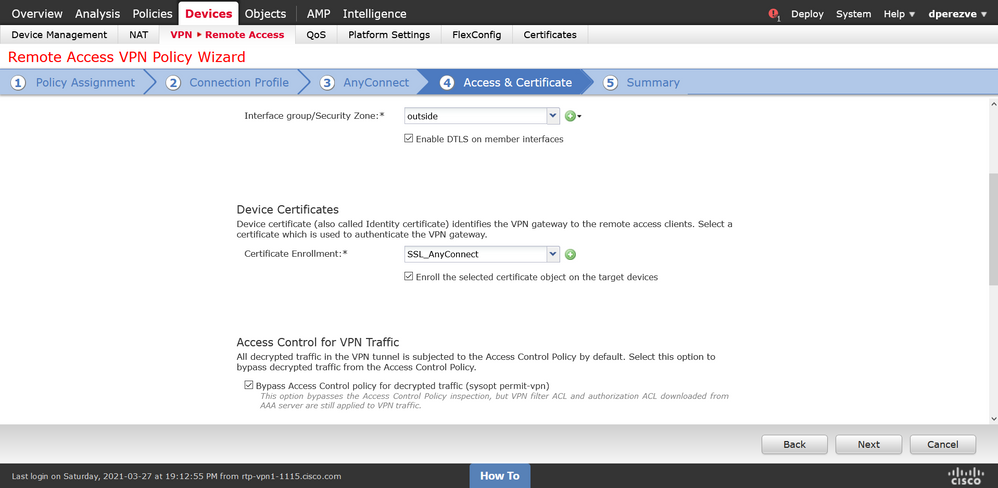

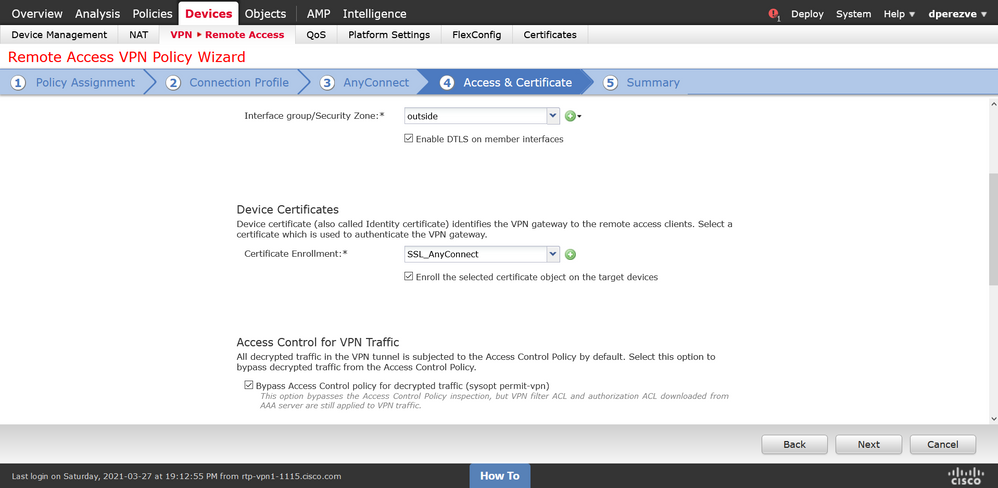

Dans Access & Certificate, spécifiez le certificat qui doit être utilisé par le FTD pour sonder son identité au client Windows.

Remarque : comme les utilisateurs ne peuvent pas interagir avec l'application AnyConnect lorsqu'ils utilisent la fonctionnalité VPN de gestion, le certificat doit être entièrement fiable et ne doit pas imprimer de message d'avertissement.

Remarque : afin d'éviter les erreurs de validation de certificat, le champ Common Name (CN) inclus dans le champ Subject Name du certificat doit correspondre au nom de domaine complet défini dans la liste de serveurs des profils XML (étapes 1 et 2).

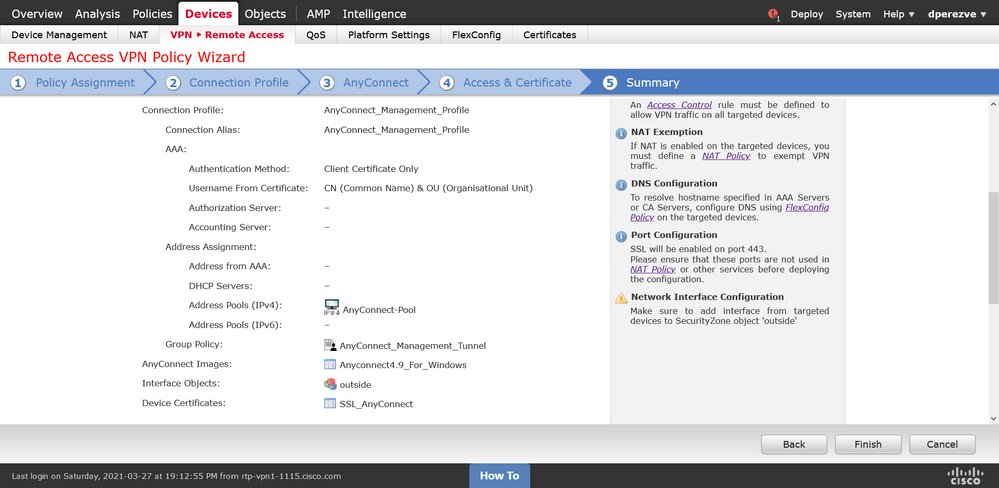

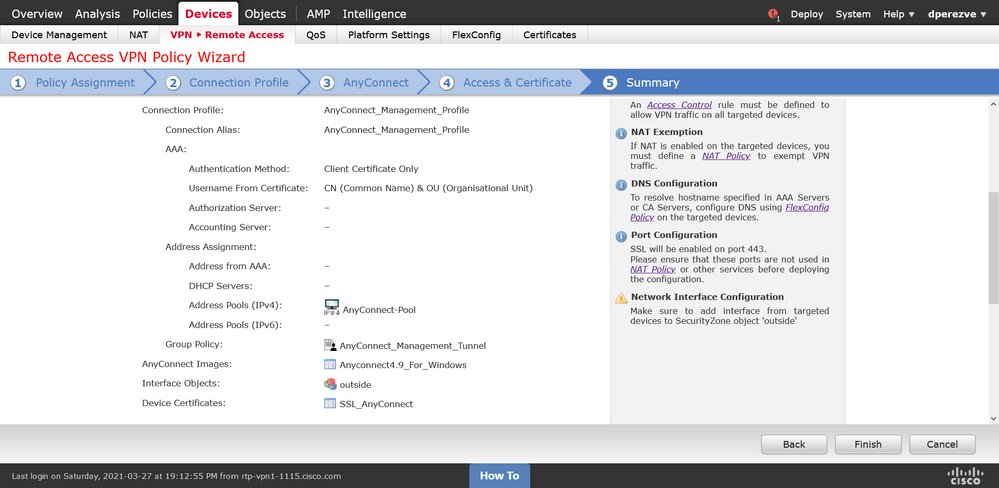

Enfin, cliquez sur le bouton Finish dans l'onglet Summary pour ajouter la nouvelle configuration AnyConnect.

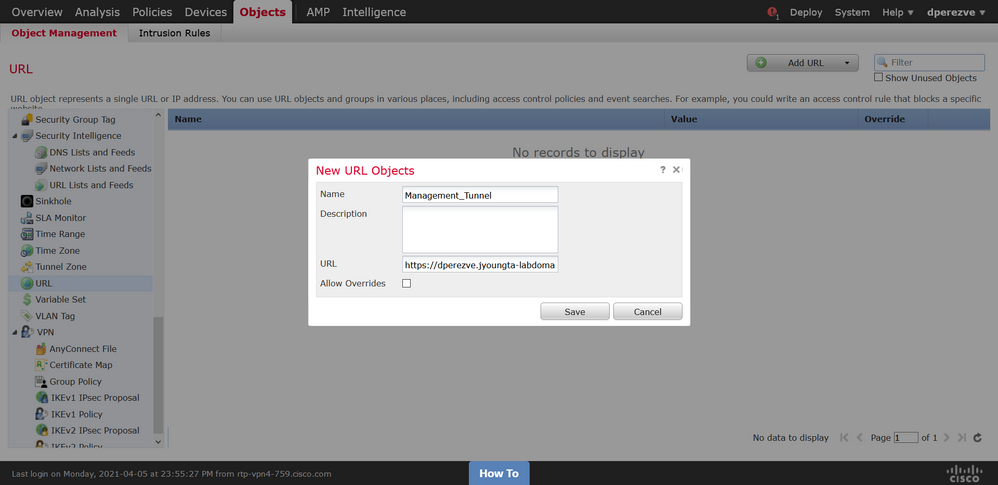

Étape 6. Créer un objet URL

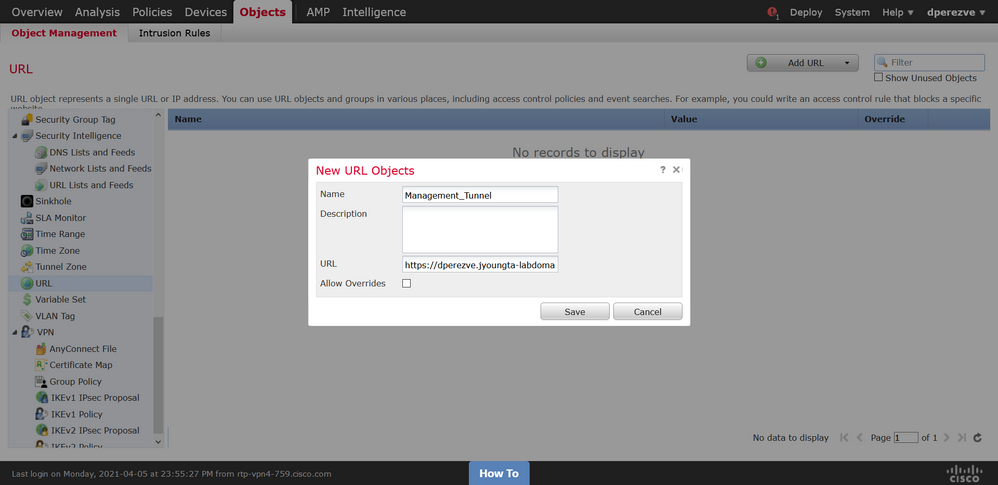

Accédez à Objets > Gestion des objets et sélectionnez URL dans la table des matières. Sélectionnez ensuite Add Object dans la liste déroulante Add URL.

Fournissez un nom pour l'objet et définissez l'URL en utilisant le même nom de domaine complet/groupe d'utilisateurs que celui spécifié dans la liste des serveurs de profils VPN de gestion (étape 2). Dans cet exemple, l'URL doit être dperezve.jyoungta-labdomain.cisco.com/AnyConnect_Management_Tunnel.

Enregistrez les modifications pour ajouter l'objet à la liste d'objets.

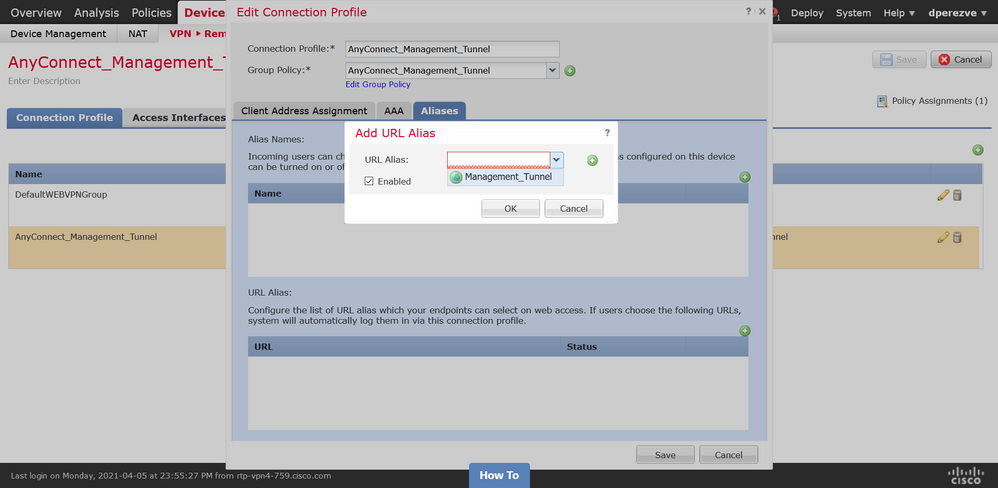

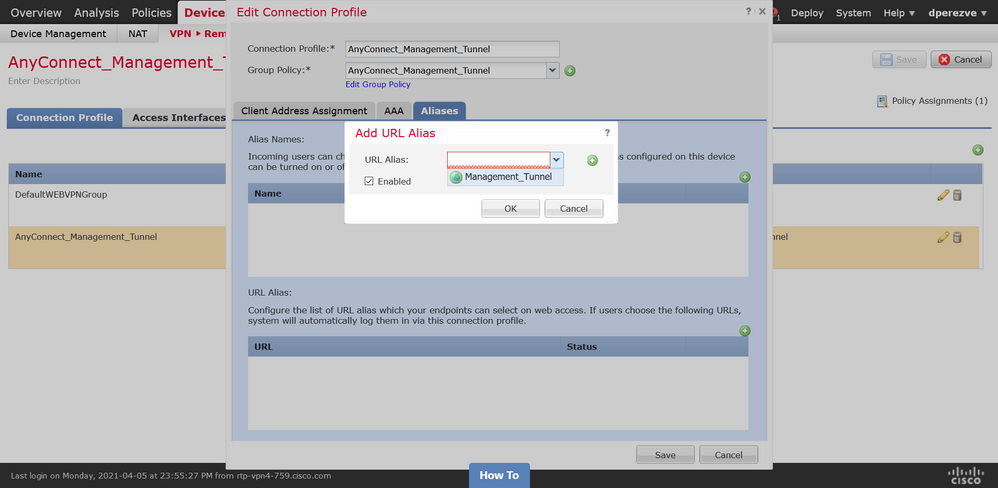

Étape 7. Définir un alias d'URL

Afin d'activer l'alias d'URL dans la configuration AnyConnect, naviguez vers Devices > VPN > Remote Access et cliquez sur l'icône de crayon pour modifier.

Ensuite, dans l'onglet Profil de connexion, sélectionnez la configuration à portée de main, accédez à Alias, cliquez sur le bouton Ajouter, puis sélectionnez l'objet URL dans la liste déroulante Alias URL . Assurez-vous que la case Enabled est cochée.

Enregistrez les modifications et déployez les configurations sur FTD.

Vérifier

Une fois le déploiement terminé, une première connexion AnyConnect manuelle avec le profil VPN AnyConnect est nécessaire. Au cours de cette connexion, le profil VPN de gestion est téléchargé à partir de FTD et stocké dans C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun. À partir de ce point, les connexions suivantes doivent être initiées via le profil VPN de gestion sans aucune interaction de l'utilisateur.

Dépannage

Pour les erreurs de validation de certificat :

- Assurez-vous que le certificat racine de l'autorité de certification (CA) est installé sur le FTD.

- Assurez-vous qu'un certificat d'identité signé par la même autorité de certification est installé sur le Windows Machine Store.

- Assurez-vous que le champ CN est inclus dans le certificat et qu'il est identique au nom de domaine complet défini dans la liste de serveurs du profil VPN de gestion et au nom de domaine complet défini dans l'alias d'URL.

Pour le tunnel de gestion non initié :

- Assurez-vous que le profil VPN de gestion a été téléchargé et stocké dans C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun.

- Assurez-vous que le nom du profil VPN de gestion est VpnMgmtTunProfile.xml.

Pour les problèmes de connectivité, collectez l'offre groupée DART et contactez le TAC Cisco pour plus d'informations.

Commentaires

Commentaires