Introduction

Ce document décrit la configuration SNMPv3 et explique la sécurité (authentification), le chiffrement (confidentialité) et la restriction (affichage).

Fond

Souvent, la configuration SNMPv3 est considérée comme complexe et difficile à configurer, jusqu'à ce que nous sachions ce qui doit être fait. La raison de l'existence de SNMPv3 est similaire à HTTPS : pour la sécurité, le chiffrement et la restriction.

Conditions préalables

Connaissance des modèles de fonctionnalités SD-WAN et des modèles de périphériques.

Compréhension générale de SNMP MIB, SNMP Poll et SNMP Walk

Exigences

Contrôleurs SD-WAN

Routeur de périphérie Cisco

Composants utilisés

Contrôleurs SD-WAN sur 20.9

Routeur de périphérie Cisco sur 17.9

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

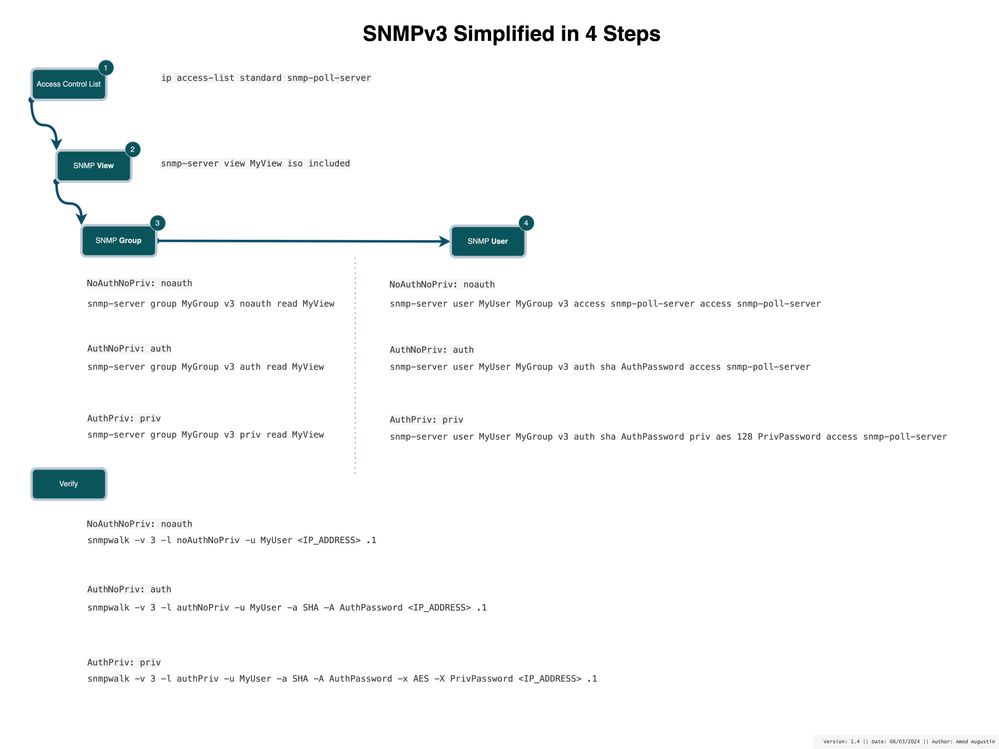

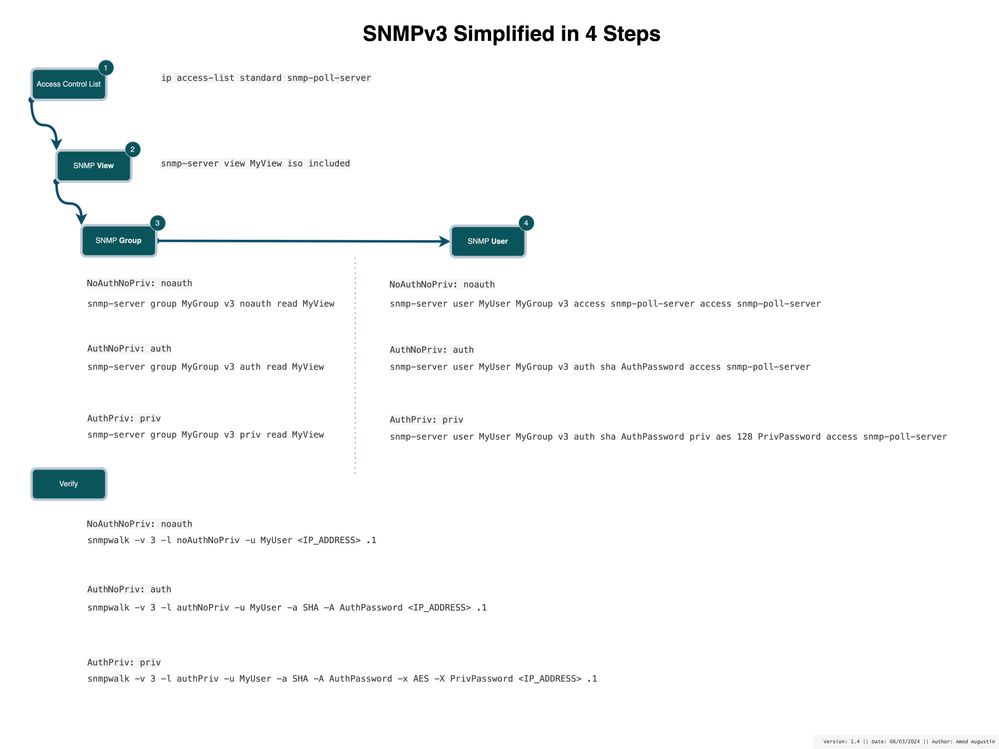

Le schéma vous aide à comprendre tous les éléments requis pour configurer SNMPv3 du point de vue de l'interface de ligne de commande.

SNMPv3 simplifié en 4 étapes

SNMPv3 simplifié en 4 étapes

Une fois que vous avez compris son facile à mettre le concept à CLI ou un modèle de fonction. Plongeons à l'intérieur.

Étape 1 :

Configurez une liste de contrôle d’accès pour autoriser les personnes autorisées à interroger le système (le routeur dans notre cas).

ip access-list standard snmp-poll-server

Étape 2 :

Définissez une vue snmp, car le terme implique ce à quoi l'interrogateur a accès, c'est notre restriction.

snmp-server view MyView iso included

Étape 3 :

Définissez un groupe snmp. Ce groupe comporte principalement deux parties : a. Niveau de sécurité b. Restriction (vue).

Niveaux de sécurité :

- noAuthNoPriv : aucune authentification et aucune confidentialité (aucun chiffrement).

- authNoPriv : l'authentification est requise, mais pas la confidentialité.

- authPriv : l'authentification et la confidentialité sont requises.

La restriction est ce que nous avons défini à l'étape 2, mettons-les tous ensemble.

!NoAuthNoPriv: noauth

snmp-server group MyGroup v3 noauth read MyView

!AuthNoPriv: auth

snmp-server group MyGroup v3 auth read MyView

!AuthPriv: priv

snmp-server group MyGroup v3 priv read MyView

Étape 4 :

Dans cette étape, nous associons le groupe à un utilisateur, associons chaque groupe à des utilisateurs définissant l'authentification et la confidentialité respectives (cryptage) et pouvons être sécurisés davantage à l'aide de la liste de contrôle d'accès.

!NoAuthNoPriv: noauth

snmp-server user MyUser MyGroup v3 access snmp-poll-server

!AuthNoPriv: auth

snmp-server user MyUser MyGroup v3 auth sha AuthPassword access snmp-poll-server

!AuthPriv: priv

snmp-server user MyUser MyGroup v3 auth sha AuthPassword priv aes 128 PrivPassword access snmp-poll-server

Attention : vous pouvez remarquer que lorsque vous essayez de configurer l'utilisateur snmp-server, l'aide contextuelle n'est pas disponible et n'apparaît pas non plus dans la configuration en cours. Ceci est conforme à la RFC 3414. Entrez la commande complète et l’analyseur accepte la configuration

cEdge-RT01(config)# snmp-server user ? ^ % Invalid input detected at '^' marker.

ID de bogue Cisco CSCvn71472

Félicitations, c'est tout ce dont nous avons besoin. Maintenant que vous connaissez l'interface de ligne de commande et le concept, voyons comment configurer à l'aide du modèle de fonction SNMP sur un gestionnaire SD-WAN Catalyst

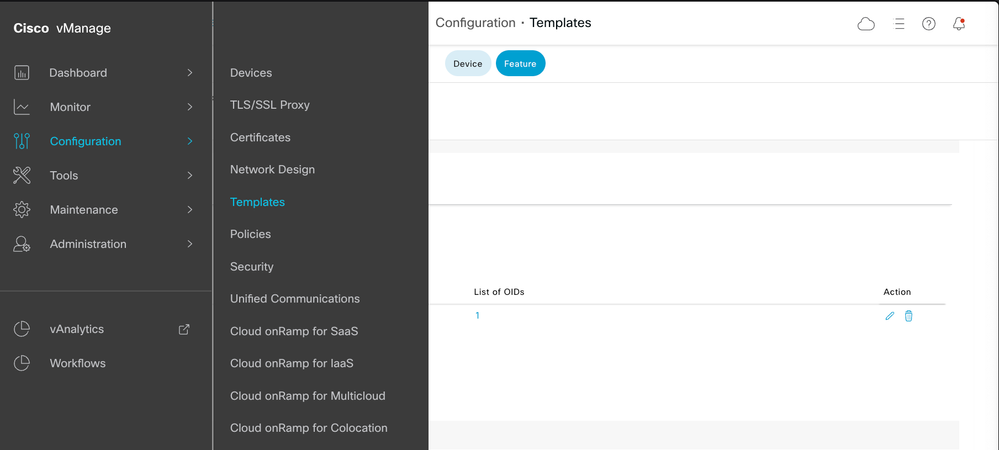

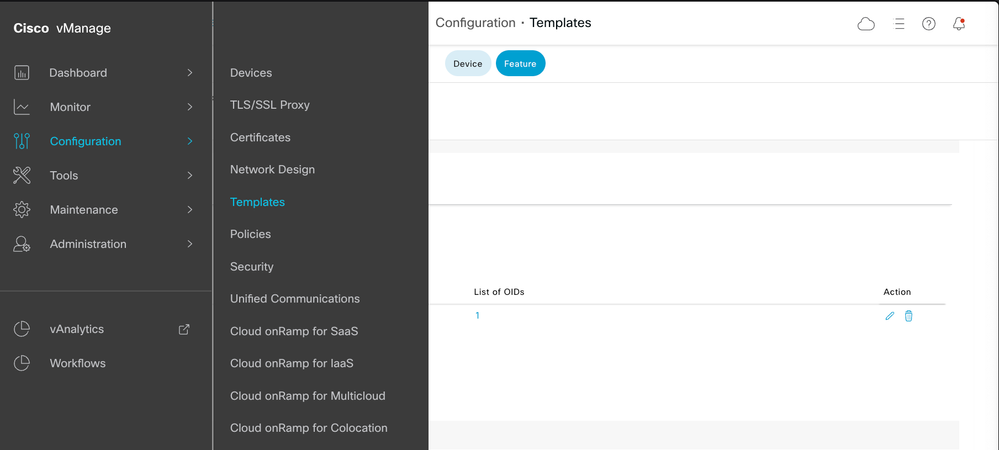

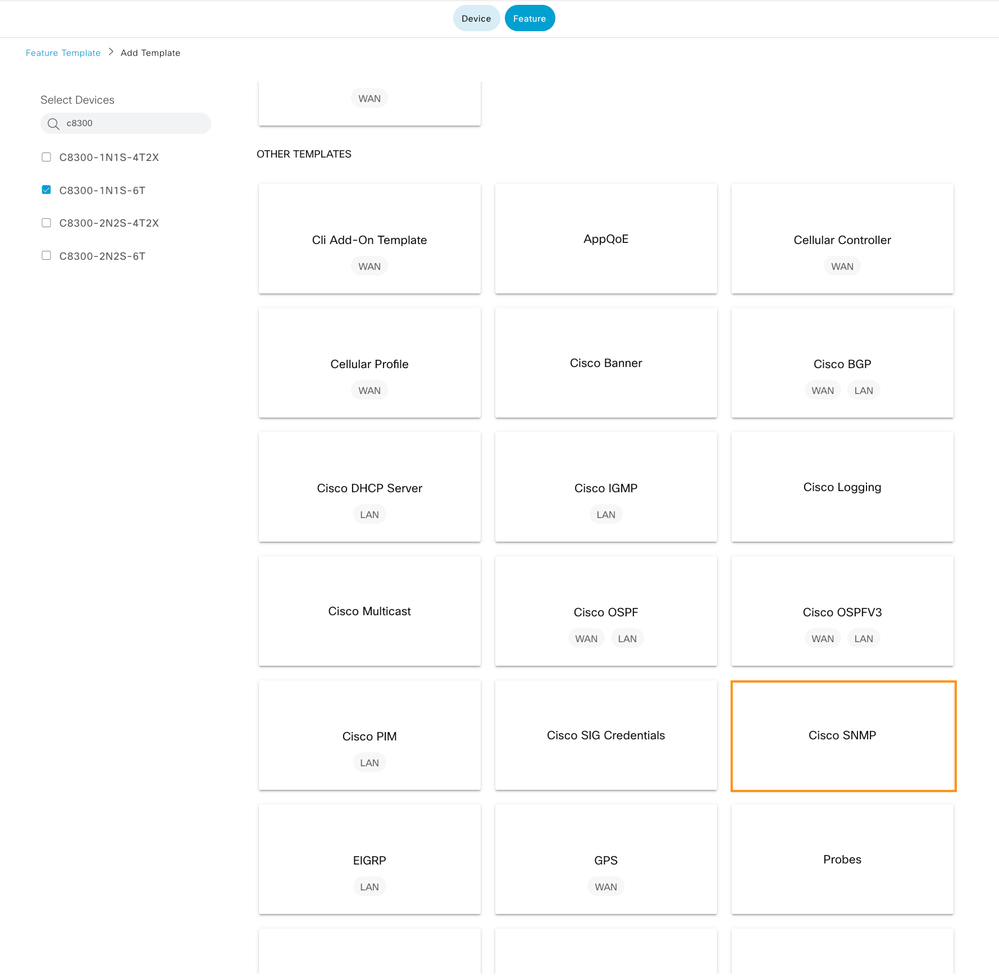

Accédez à Cisco vManage > Configuration > Templates > Feature

Modèle de fonction

Modèle de fonction

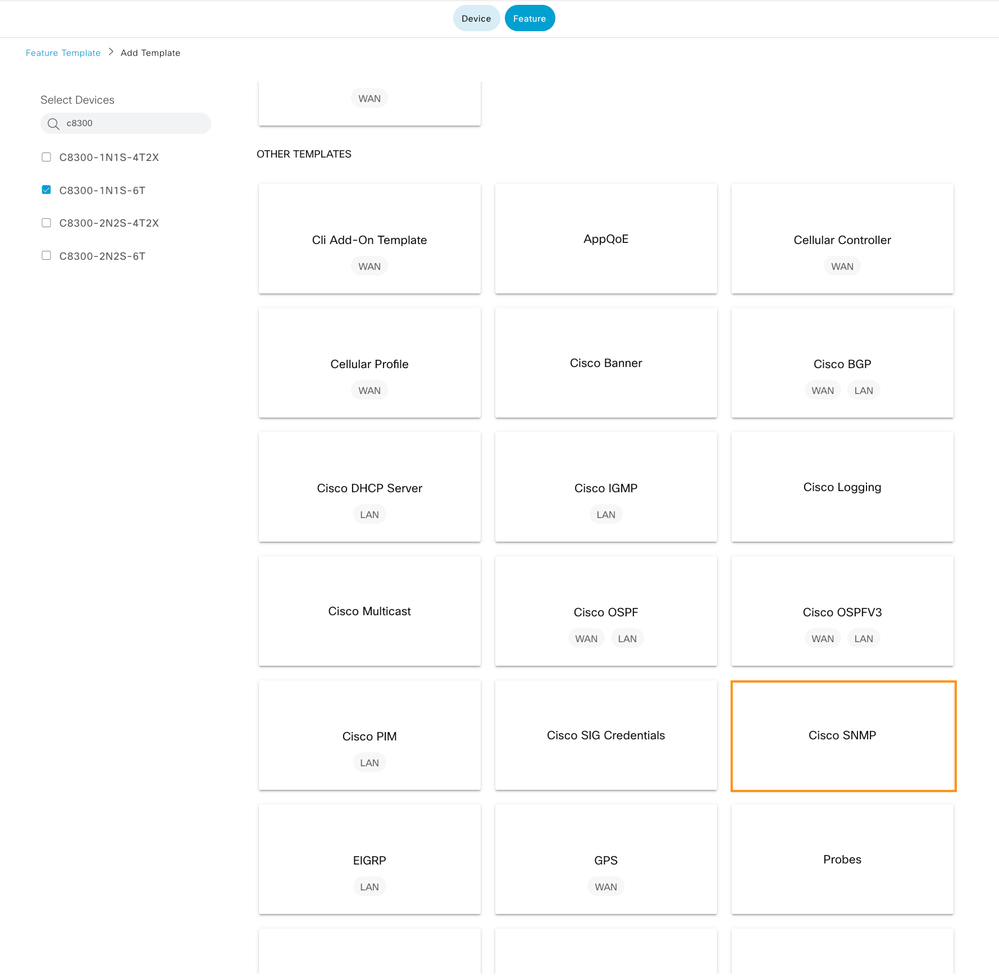

Accédez à Cisco SNMP, que vous trouverez dans la section Other Template

Fonction SNMP

Fonction SNMP

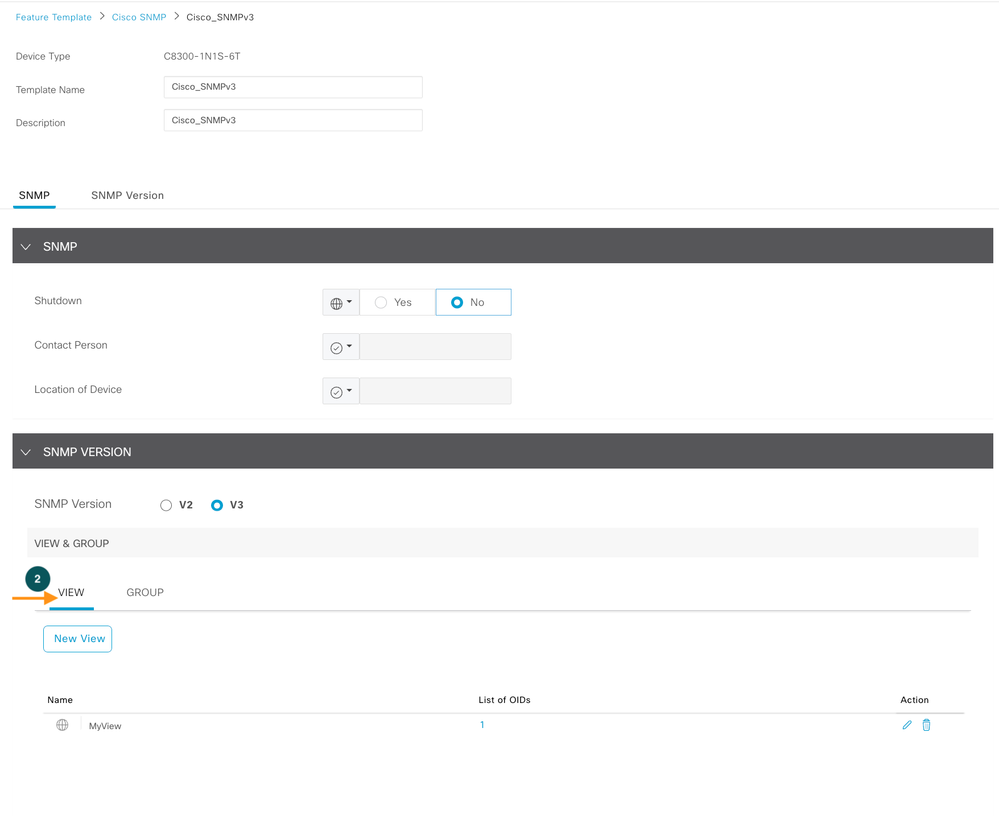

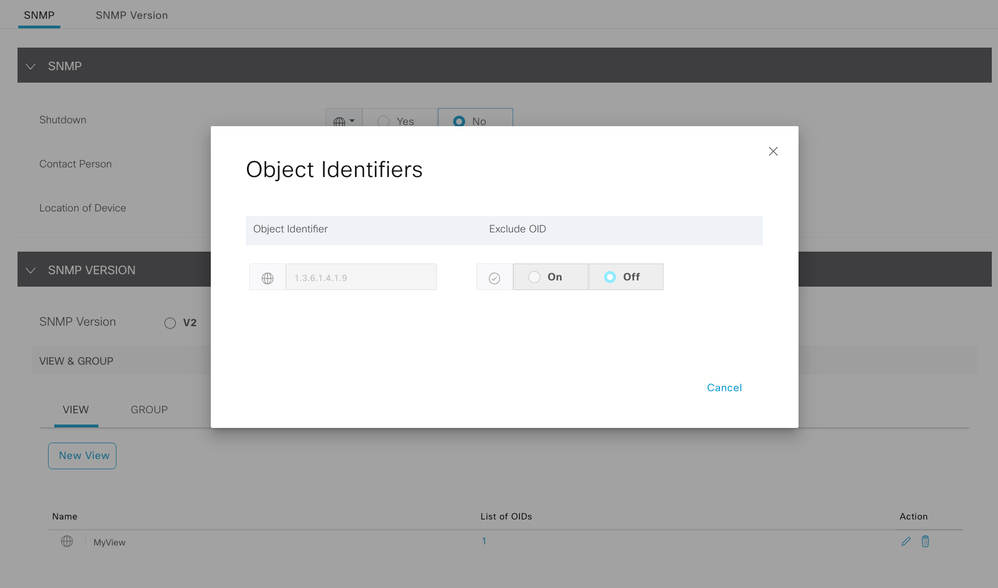

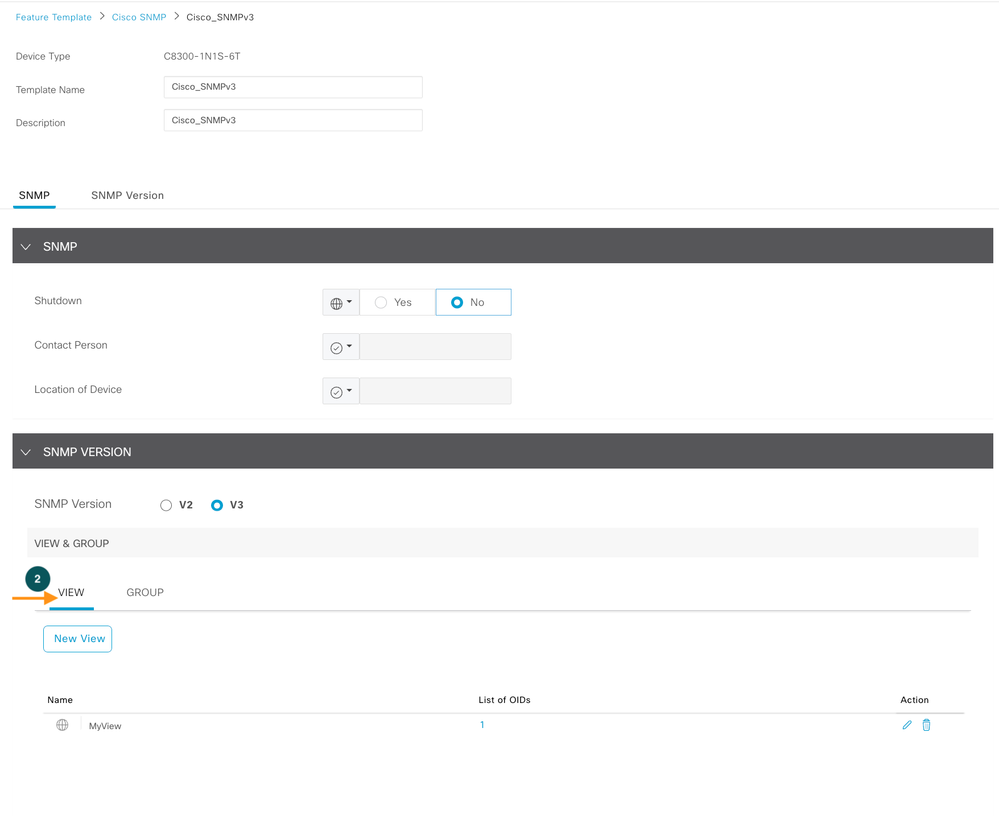

Définissez la vue SNMP (restriction), c'est notre étape 2

Vue SNMP

Vue SNMP

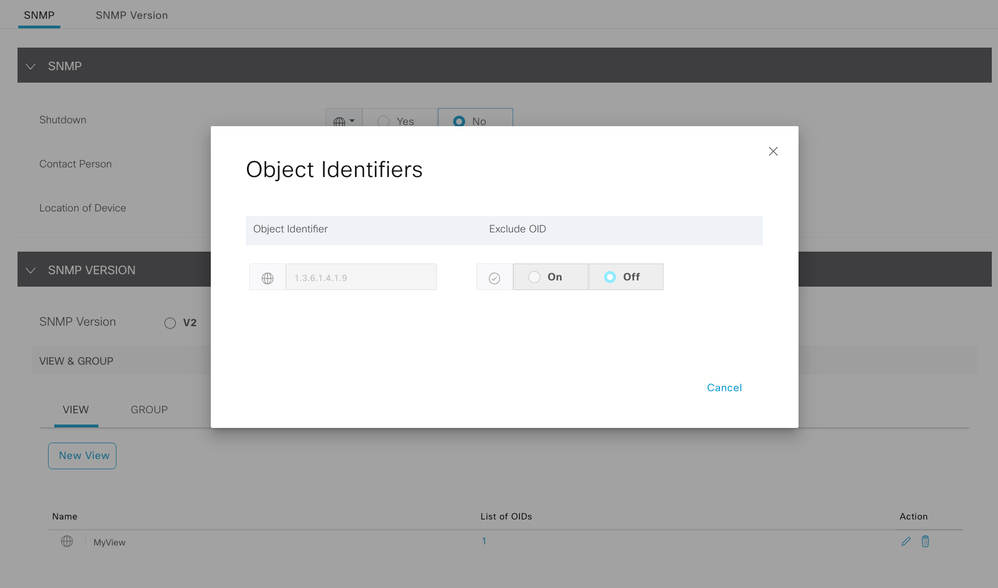

OID SNMP

OID SNMP

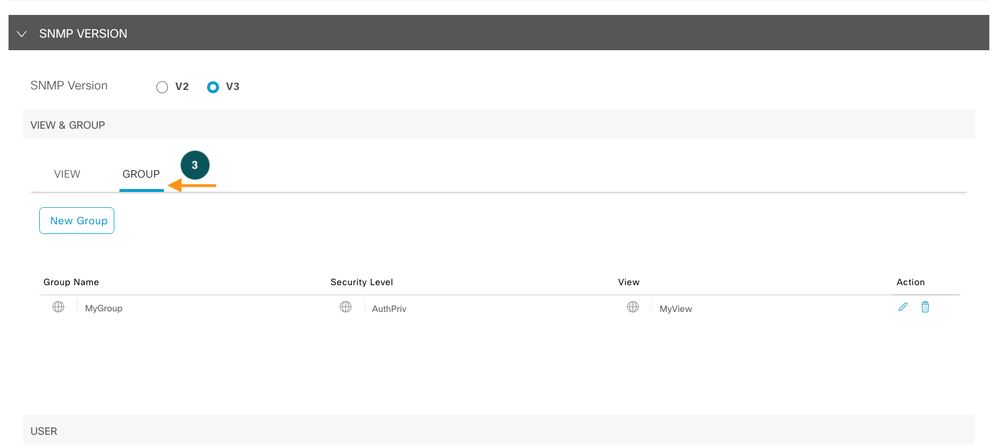

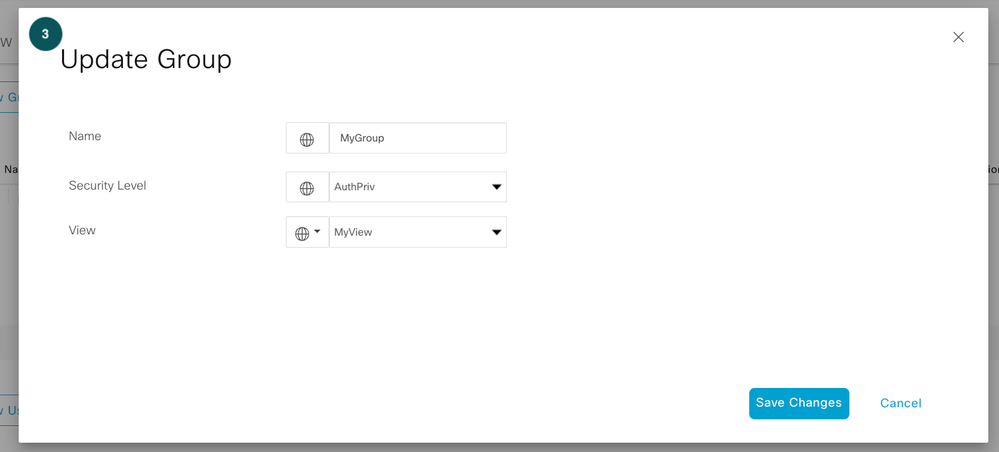

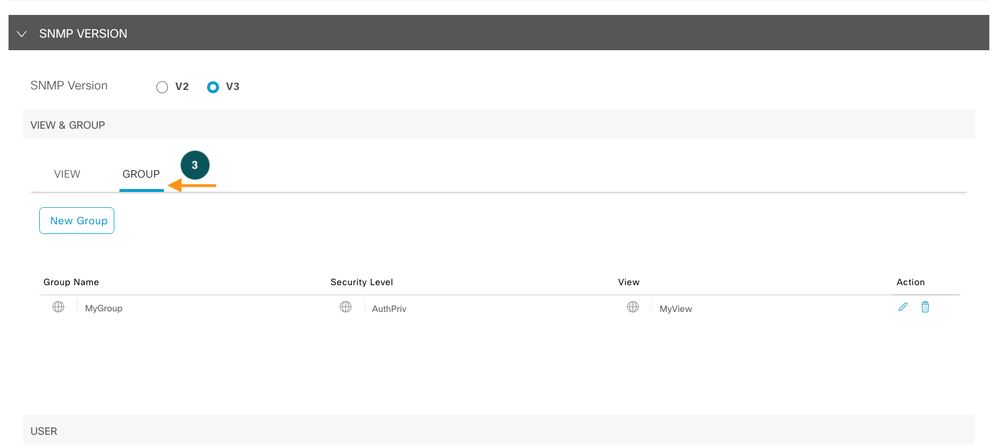

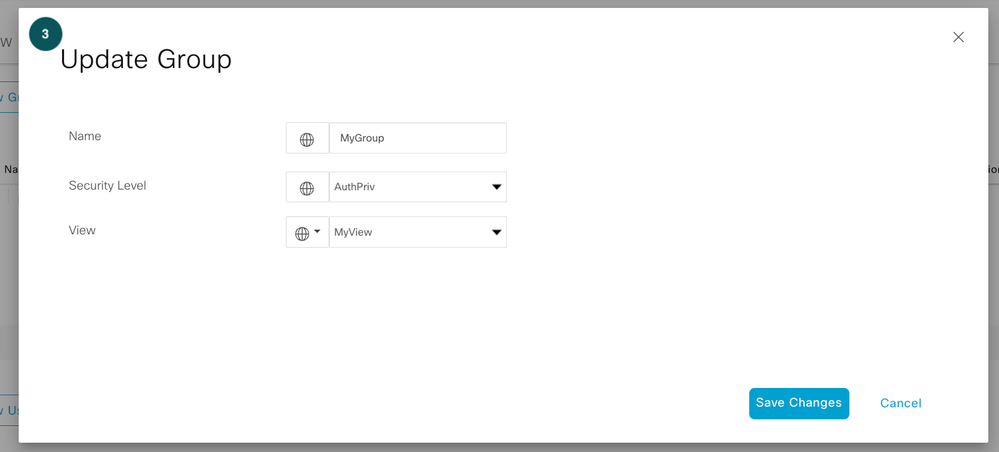

Définissez le groupe SNMP. Il s'agit de l'étape 3

Groupe SNMP

Groupe SNMP

Groupe SNMP

Groupe SNMP

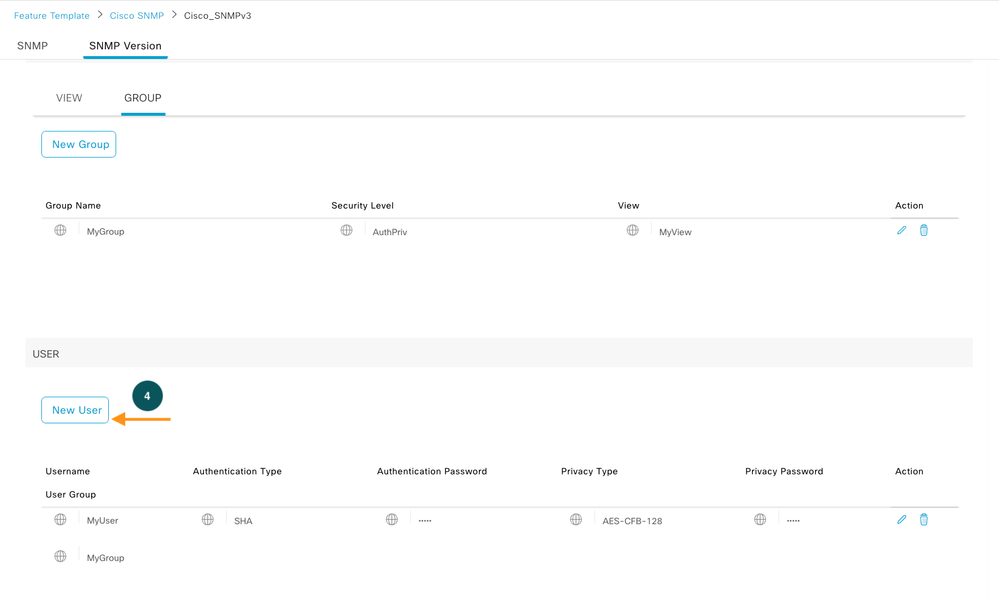

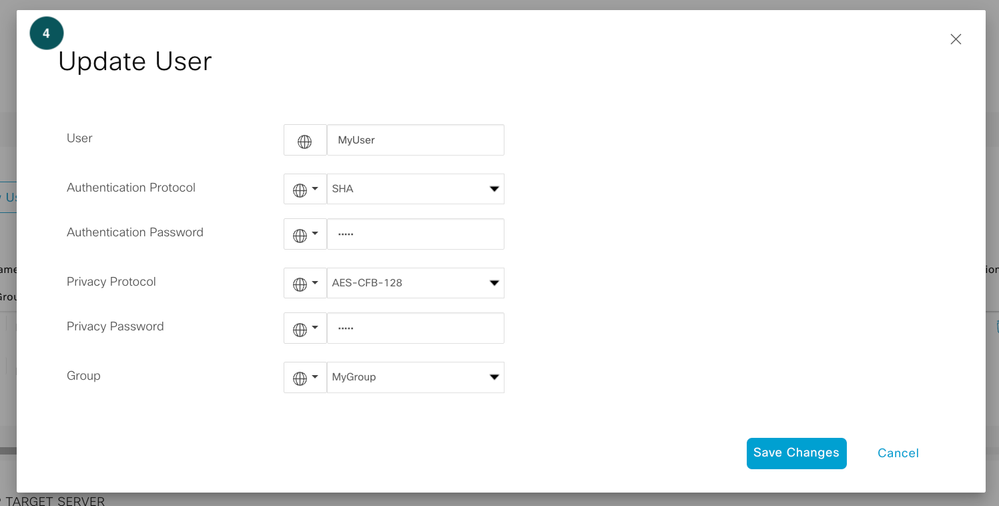

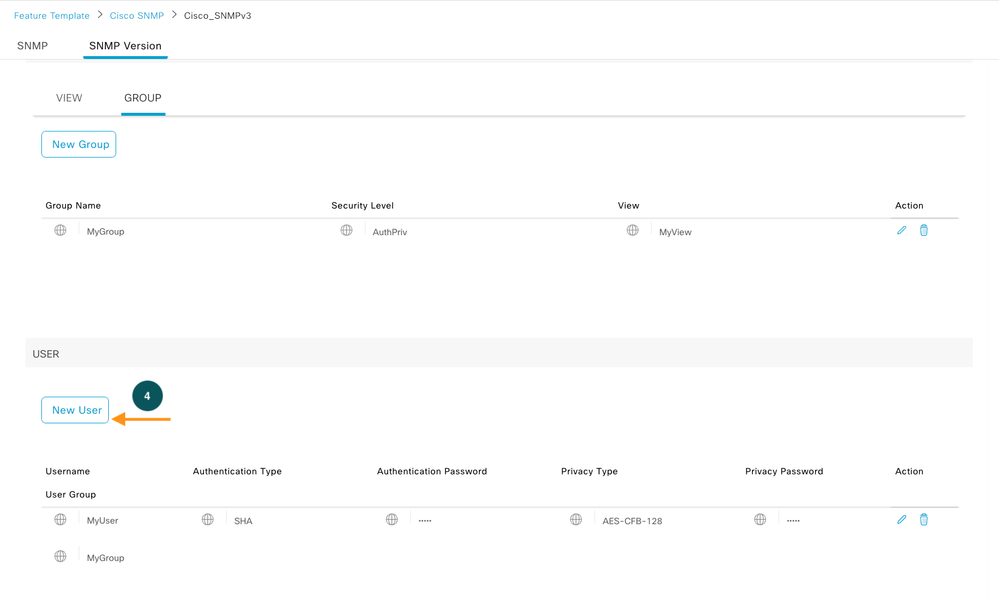

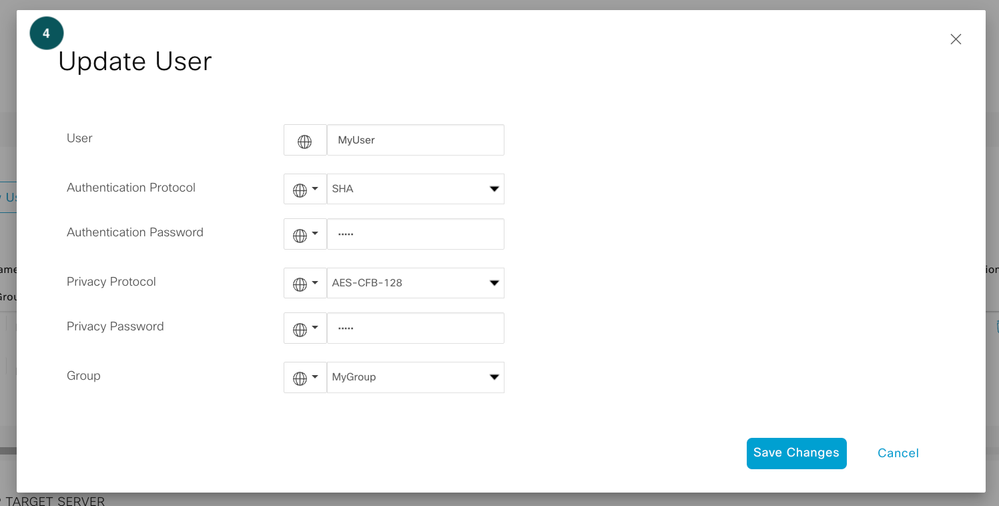

Définissez le groupe d'utilisateurs. Il s'agit de l'étape 4 au cours de laquelle nous définissons l'authentification et le mot de passe de cryptage.

Utilisateur SNMP

Utilisateur SNMP

Cryptage utilisateur SNMP

Cryptage utilisateur SNMP

Remarque : en fonction du niveau de sécurité du groupe SNMP, les champs associés à l'utilisateur sont activés.

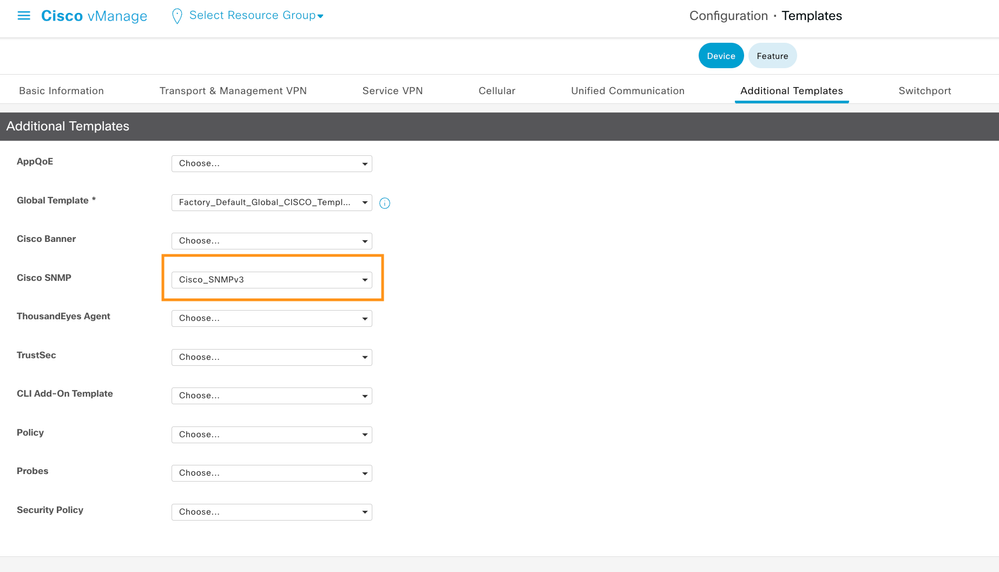

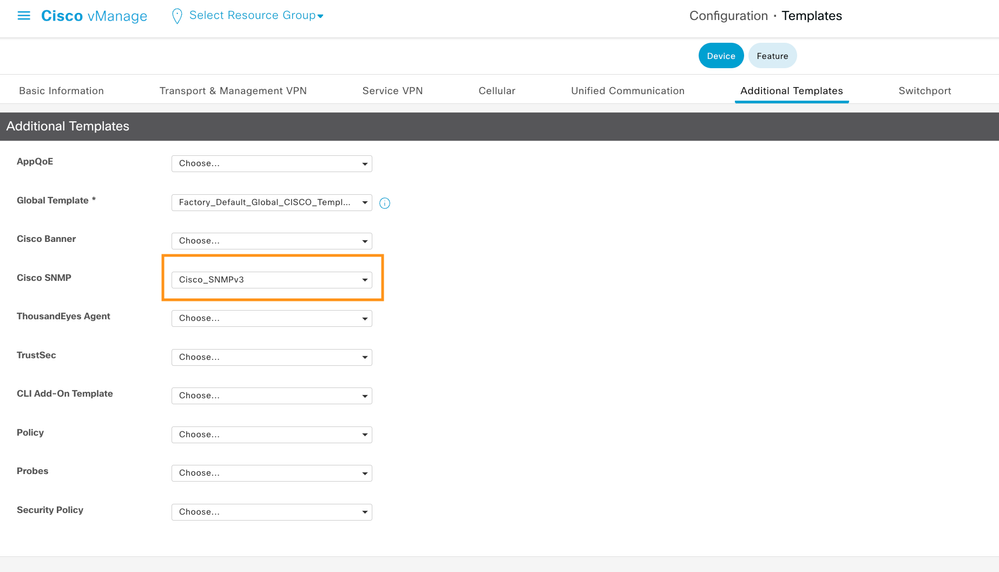

Maintenant, joignez le modèle de fonction au modèle de périphérique.

Modèle de fonctionnalité SNMP

Modèle de fonctionnalité SNMP

Vérifier

Router#show snmp user User name: MyUser Engine ID: 800000090300B8A3772FF870 storage-type: nonvolatile active access-list: snmp-poll-server Authentication Protocol: SHA Privacy Protocol: AES128 Group-name: MyGroup

À partir d'une machine sur laquelle snmpwalk est installé, vous pouvez exécuter la commande pour vérifier la réponse SNMP pour le niveau de sécurité correspondant

!NoAuthNoPriv: noauth snmpwalk -v 3 -l noAuthNoPriv -u MyUser <IP_ADDRESS> .1 !AuthNoPriv: auth snmpwalk -v 3 -l authNoPriv -u MyUser -a SHA -A AuthPassword <IP_ADDRESS> .1 !AuthPriv: priv snmpwalk -v 3 -l authPriv -u MyUser -a SHA -A AuthPassword -x AES -X PrivPassword <IP_ADDRESS> .1

-v : Version (3)

-l : Niveau de sécurité

-A : phrase de passe du protocole d'authentification

-X : phrase de passe du protocole de confidentialité

Références

Commentaires

Commentaires