WAAS Express/APPNAV XE utilisant l'autorisation de commande d'AAA

Options de téléchargement

-

ePub (96.6 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (190.5 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document fournit des détails de configurer l'application d'étendu (WAAS) Express/APPNAV-XE utilisant les systèmes de contrôle d'accès de Terminal Access Controller (TACACS) et l'authentification, l'autorisation et l'autorisation de comptabilité de commande (d'AAA).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco WAAS

- Autorisation d'AAA

- TACACS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- WAAS 6.1.1x

- 2900 Routeurs

- IOS Versoin 15.2(4)M3

Les informations contenues dans ce document ont été créées à partir des périphériques d'un environnement de laboratoire spécifique. Tous les périphériques utilisés dans ce document ont démarré avec une configuration effacée (par défaut). Si votre réseau est opérationnel, assurez-vous que vous comprenez l'effet potentiel de toute commande.

Informations générales

Le gestionnaire central WAAS a besoin du Protocole Secure Shell (SSH) et HTTPS sécurisés afin d'accéder à WAAS expriment et APPNAV - des Routeurs XE.

Le Protocole Secure Shell (SSH) est utilisé pour la configuration initiale/registratoin.

HTTPS est utilisé pour la configuration et la surveillance actuelles.

Souvent la combinaison de la configuration HTTPS et d'AAA sur le périphérique empêche le gestionnaire central de communiquer avec ces périphériques correctement.

Installation de TACACs d'exemple

aaa new-model ! ! aa group server tacacs+ tacacsgroup server name server1 server name server2 aaa authentication login AUTH group AAA-Servers aaa authorization commands 1 PRIV1 group AAA-Servers aaa authorization commands 15 PRIV15 group AAA-Servers aaa authorization exec AUTHLIST group AAA-Servers

Configuration de l'exemple HTTPS

ip http server

ip http authentication aaa exec-authorization AUTHLIST

ip http authentication aaa command-authorization 1 PRIV1 ip http authentication aaa command-authorization 15 PRIV15 ip http authentication aaa login-authentication AUTH ip http secure-server

ip http secure-trustpoint TP-self-signed-2945720990

ip http client source-interface GigabitEthernet0/0

ip http client secure-trustpoint TP-self-signed-2945720990

Les commandes fonctionnent par cm sur WAAS Express/APPNAV-XE par l'intermédiaire du HTTP

C'est une liste des commandes des lesquelles le gestionnaire central a besoin afin de pouvoir s'exécuter sur le périphérique distant.

Mode CLIs de config

do show running-config | section crypto pki trustpoint

crypto pki export

Mode d'exécution CLIs

WAASX - État

show waas token | format show waas status | format show waas alarms | format show running-config | section hostname show ip interface brief | format show interfaces | include line protocol | Internet address | address is | *uplex show running-config brief | include clock timezone show clock show crypto pki trustpoints | include Trustpoint show inventory

WAASX - Configuration

show parameter-map type waas waas_global | format show class-map type waas | format show policy-map type waas | format write memory

WAASX - Statistiques

show waas statistics peer | format show waas statistics application | format show waas connection brief show waas statistics accelerator http-express | format show waas statistics accelerator http-express https | format show waas statistics accelerator ssl-express | format show waas statistics class | format show waas statistics accelerator cifs-express detail | format

Enregistrement

registration show waas status extended | format

AppNav-XE

show service-insertion token | format show service-insertion status | format show class-map type appnav | format show ip int br | format show service-insertion service-context | format show service-insertion service-node-group | format show service-insertion statistics service-node-group | format show policy-map type appnav | format show policy-map target service-context | format show service-insertion config service-context | format show service-insertion config service-node-group | format show service-insertion config appnav-controller-group | format show service-insertion alarms | format show ip access-list show vrf show running-config | section interface show running-config | include service-insertion swap src-ip

Dépanner

La configuration incorrecte d'AAA ou de HTTP sur le périphérique d'extrémité peut entraîner des pannes dans des pannes d'enregistrement et de mise à jour d'état.

Note: La manière la plus simple de tester s'il y a une question d'autorisation est d'installer un utilisateur des gens du pays WAAS, une authentification locale d'AAA et des gens du pays d'ip http authentication. Si cette configuration de test fonctionne il signifie que vous avez vraisemblablement une question avec votre autorisation d'ordre d'utilisateur distant.

Sur le gestionnaire central CLI WAAS

Confirmez que vous pouvez ssh du cm CLI au périphérique distant.

#ssh <device-name>

le CMS d'enable mettent au point sur le cm et examinent les fichiers de cms.log et de waasx-audit.log pendant l'enregistrement, éliminant la collecte de config et de statistique.

# debug cms waasx-regis # debug cms router-config # debug cms stats (config)# logging disk priority 7

# cd errorlog

# type-tail cms.log follow # type-tail waasx-audit.log follow

Entrées de journal d'exemple quand le cm ne pousse pas des commandes WAAS-exprès ou AppNav-XE.

05/27/2016 00:14:03.760 [I] cdm(RtrSync-40) Configuration commands failed on the device CeConfig_2875943/USNY25W39-R02. Not Taking backup of complete device configuration.

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001 Failed configuration commands are ...

05/27/2016 00:14:03.774 [W] cdm(RtrSync-64) 700001

class-map type appnav match-any HTTPS

CLI:class-map type appnav match-any HTTPS

Status:8

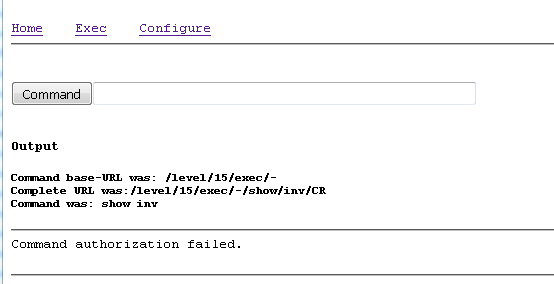

Output:Command authorization failed.

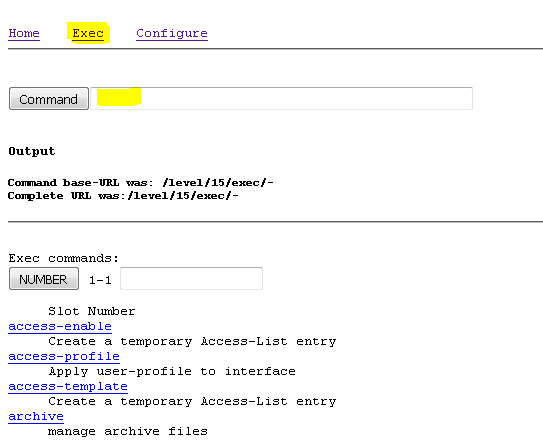

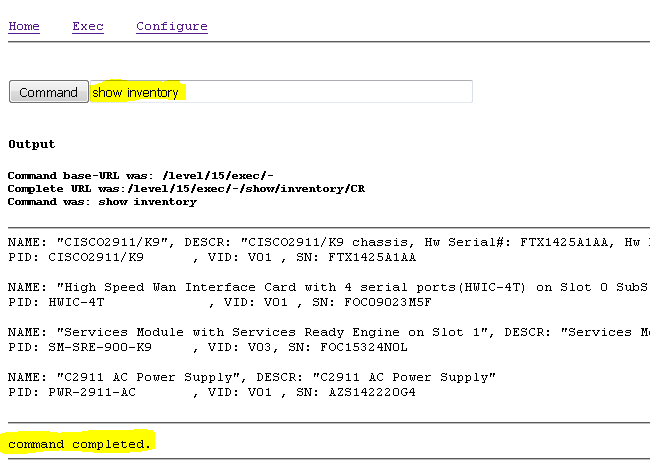

Accès du test HTTPS de navigateur

Vous pouvez ouvrir une session à l'interface de HTTP.

https://<IP_ADDRESS>/level/15/exec/-/

Introduisez alors vos commandes dans la section.

la section.

Exemple d'une commande invetory fonctionnante d'exposition

Exemple d'une commande manquante de show inventory

Le debug sur WAAS expriment le routeur

autorisation d'AAA de #debug

Commande s'exécutant avec succès

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): user=waasx

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV service=shell

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd=show

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=vrf

Jul 5 07:09:19.161: AAA/AUTHOR/TAC+: (2935402750): send AV cmd-arg=

Jul 5 07:09:19.365: AAA/AUTHOR (2935402750): Post authorization status = PASS_ADD

Panne d'autorisation

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): user=waasx

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV service=shell

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd=show

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=inventory

Jul 5 07:08:32.485: AAA/AUTHOR/TAC+: (819547031): send AV cmd-arg=

Jul 5 07:08:32.685: AAA/AUTHOR (819547031): Post authorization status = FAIL

Contribution d’experts de Cisco

- Neil ArmstrongIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires