Uso de las VLAN con el Equipo inalámbrico de Cisco Aironet

Contenido

Introducción

Este documento proporciona una configuración de ejemplo para utilizar las LAN virtuales (VLAN) con el equipo inalámbrico Cisco Aironet.

Prerequisites

Requirements

Asegúrese de cumplir estos requisitos antes de intentar esta configuración:

-

Familiaridad con el equipo inalámbrico de Cisco Aironet

-

Familiaridad con los conceptos de LAN switching de VLAN y VLAN trunking

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

-

Puntos de acceso Aironet y Puentes inalámbricos de Cisco

-

Cisco Catalyst Switches

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Productos Relacionados

Puede utilizar el lado del switch de esta configuración con cualquiera de estos hardware o software:

-

Catalyst 6x00/5x00/4x00 que ejecuta CatOS o IOS

-

Catalyst 35x0/37x0/29xx que ejecuta IOS

-

Catalyst 2900XL/3500XL que ejecuta IOS

Convenciones

VLAN

Una VLAN es una red conmutada segmentada de forma lógica por funciones, equipos de proyectos o aplicaciones, en lugar de por una base física o geográfica. Por ejemplo, todas las estaciones de trabajo y servidores utilizados por un equipo de grupo de trabajo determinado pueden conectarse a la misma VLAN, independientemente de sus conexiones físicas a la red o del hecho de que se puedan mezclar con otros equipos. Utilice las VLAN para volver a configurar la red mediante software en lugar de desconectar físicamente o mover los dispositivos o cables.

Una VLAN se puede considerar como un dominio de broadcast que existe dentro de un conjunto definido de switches. Una VLAN consta de varios sistemas finales, ya sean hosts o equipos de red (como puentes y routers), conectados por un único dominio de conexión en puente. El dominio de bridging es soportado en varios equipos de red, como los switches LAN, que operan protocolos de bridging entre ellos con un grupo separado para cada VLAN.

Cuando conecta un dispositivo a un switch Cisco Catalyst, el puerto donde está conectado el dispositivo es un miembro de VLAN 1. La dirección MAC de ese dispositivo es una parte de la VLAN 1. Puede definir múltiples VLAN en un solo switch y puede configurar un puerto de switch en la mayoría de los modelos Catalyst como miembro de múltiples VLAN.

Cuando el número de puertos en una red excede la capacidad de puertos del switch, debe conectar de forma cruzada varios chasis de switch, lo que define un trunk. El tronco no es miembro de ninguna VLAN, sino un conducto por el cual pasa el tráfico para una o más VLAN.

En términos fundamentales, la clave en la configuración de un punto de acceso para conectarse a una VLAN específica es configurar su SSID para reconocer esa VLAN. Dado que las VLAN se identifican mediante un ID o nombre de VLAN, si el SSID en un punto de acceso se configura para reconocer un ID o nombre de VLAN específico, se establece una conexión con la VLAN. Cuando se realiza esta conexión, los dispositivos cliente inalámbricos asociados que tienen el mismo SSID pueden acceder a la VLAN a través del punto de acceso. La VLAN procesa los datos hacia y desde los clientes de la misma manera que procesa los datos hacia y desde las conexiones cableadas. Puede configurar hasta 16 SSID en su punto de acceso, de modo que pueda admitir hasta 16 VLAN. Solo puede asignar un SSID a una VLAN.

Las VLAN se amplían a una LAN inalámbrica cuando se añade reconocimiento de etiquetas IEEE 802.11Q al punto de acceso. Las tramas destinadas a diferentes VLAN son transmitidas por el punto de acceso de forma inalámbrica en diferentes SSID con diferentes claves WEP. Sólo los clientes asociados con esa VLAN reciben esos paquetes. Por el contrario, los paquetes que provienen de un cliente asociado con una VLAN determinada se etiquetan como 802.11Q antes de reenviarse a la red por cable.

Por ejemplo, los empleados y los invitados pueden tener acceso a la red inalámbrica de una empresa de forma simultánea y estar separados administrativamente. Una VLAN traza mapas para una SSID y el cliente inalámbrico se asocia al SSID adecuado. En las redes con puentes inalámbricos, puede pasar varias VLAN a través del link inalámbrico para proporcionar conectividad a una VLAN desde ubicaciones separadas.

Si 802.1q está configurado en la interfaz FastEthernet de un punto de acceso, el punto de acceso siempre envía señales de mantenimiento en VLAN1 incluso si VLAN1 no está definida en el punto de acceso. Como resultado, el switch Ethernet se conecta al punto de acceso y genera un mensaje de advertencia. No hay pérdida de función ni en el punto de acceso ni en el switch, pero el registro del switch contiene mensajes sin sentido que pueden causar que los mensajes más importantes sean envueltos y no vistos.

Este comportamiento crea un problema cuando todos los SSID de un punto de acceso están asociados a redes de movilidad. Si todos los SSID están asociados a redes de movilidad, el puerto del switch Ethernet al que está conectado el punto de acceso se puede configurar como puerto de acceso. El puerto de acceso se asigna normalmente a la VLAN nativa del punto de acceso, que no es necesariamente VLAN1. Esto hace que el switch Ethernet genere mensajes de advertencia que señalan que el tráfico con una etiqueta 802.1q se envía desde el punto de acceso.

Puede eliminar el exceso de mensajes en el switch si inhabilita la función keepalive.

Si ignora los puntos menores de estos conceptos cuando implementa las VLAN con el equipo inalámbrico Cisco Aironet, puede experimentar un rendimiento inesperado, por ejemplo:

-

La ausencia de límites permitió las VLAN en el enlace troncal en vez de aquella definida en el dispositivo inalámbrico.

Si las VLAN 1, 10, 20, 30 y 40 se definen en el switch pero sólo las VLAN 1, 10 y 30 se definen en el equipo inalámbrico, debe eliminar las otras del puerto del switch troncal.

-

Uso incorrecto de la designación de SSID de infraestructura

Al instalar puntos de acceso, asigne solamente el SSID de infraestructura cuando utilice un SSID en:

-

Workgroup Bridge Devices

-

puntos de acceso del repetidor

-

non-root bridges

Es un error de configuración designar el SSID de infraestructura para un SSID con solo ordenadores portátiles inalámbricos para clientes, y provoca resultados impredecibles.

En las instalaciones de puente, sólo puede tener un SSID de infraestructura. El SSID de infraestructura debe ser el SSID que se correlacione con la VLAN nativa.

-

-

Uso incorrecto o incorrecto del diseño de la designación SSID del modo invitado

Al definir múltiples SSID/VLAN en el equipo inalámbrico de Cisco Aironet, se puede asignar un (1) SSID como SSID de modo invitado con la transmisión de SSID en radiobaliza 802.11. Los otros SSID no se difunden. Los dispositivos cliente deben indicar que SSID se debe conectar.

-

Falla al reconocer que las VLAN y SSID múltiples indican subredes múltiples de capa 3 del modelo OSI

Las versiones obsoletas del software Cisco Aironet permiten enlazar varios SSID a una VLAN. Las versiones actuales no lo hacen.

-

Fallos de routing de capa 3 del modelo OSI o diseños incorrectos

Cada SSID y su VLAN vinculada deben tener un dispositivo de enrutamiento y algún origen para dirigirse a los clientes, por ejemplo, un servidor DHCP o el ámbito de un servidor DHCP.

-

No comprende o configura incorrectamente la VLAN nativa

Los routers y switches que forman la infraestructura física de la red se administran con un método diferente que las PC cliente que se conectan a esa infraestructura física. La VLAN a la que pertenecen estas interfaces de router y de switch se denomina VLAN Nativa (De manera predeterminada, VLAN 1). Las PC cliente son miembros de una VLAN diferente, al igual que los teléfonos IP son miembros de otra VLAN. Las interfaces administrativas del punto de acceso o del puente (interfaz BVI1) se consideran y se enumeran como parte de la VLAN nativa sin importar qué VLAN o SSID pasan a través de ese dispositivo inalámbrico.

Importancia de la VLAN nativa

Cuando utiliza un puerto troncal IEEE 802.1Q, se etiquetan todas las tramas excepto las de la VLAN configuradas como "VLAN nativa" para el puerto. Las tramas en la VLAN nativa siempre se transmiten sin etiqueta y normalmente se reciben sin etiqueta. Por lo tanto, cuando un AP está conectado al switchport, la VLAN nativa configurada en el AP debe coincidir con la VLAN nativa configurada en el switchport.

Nota: Si hay una discordancia en las VLAN nativas, las tramas se descartan.

Este escenario se explica mejor con un ejemplo. Si la VLAN nativa en el switchport se configura como VLAN 12 y en el AP, la VLAN nativa se configura como VLAN 1, entonces cuando el AP envía una trama en su VLAN nativa al switch, el switch considera la trama como perteneciente a la VLAN 12 ya que las tramas de la VLAN nativa del AP no están etiquetadas. Esto provoca confusión en la red y da lugar a problemas de conectividad. Lo mismo sucede cuando el switchport reenvía una trama desde su VLAN nativa al AP.

La configuración de la VLAN nativa cobra aún más importancia cuando tiene una configuración de repetidor AP en su red inalámbrica. No puede configurar varias VLAN en los AP repetidores. Los AP repetidores soportan solamente la VLAN nativa. Por lo tanto, la configuración de la VLAN nativa en el AP root, el puerto del switch al que está conectado el AP y el AP del repetidor deben ser iguales. De lo contrario, el tráfico a través del switch no pasa hacia y desde el punto de acceso del repetidor.

Un ejemplo para el escenario donde la discordancia en la configuración de VLAN nativa del AP repetidor puede crear problemas es cuando hay un servidor DHCP detrás del switch al cual el AP raíz está conectado. En este caso, los clientes asociados con el AP repetidor no reciben una dirección IP del servidor DHCP porque las tramas (solicitudes DHCP en nuestro caso) de la VLAN nativa del AP repetidor (que no es lo mismo que el AP raíz y el switch) se descartan.

Además, cuando configure el puerto del switch, asegúrese de que todas las VLAN que se configuran en los AP estén permitidas en el puerto del switch. Por ejemplo, si las VLAN 6, 7 y 8 existen en el AP (Red Inalámbrica), se deben permitir las VLAN en el puerto de switch. Esto se puede hacer usando este comando en el switch:

switchport trunk allowed vlan add 6,7,8

De forma predeterminada, un puerto de switch configurado como enlace troncal permite que todas las VLAN pasen a través del puerto troncal. Consulte Interacción con Switches Relacionados para obtener más información sobre cómo configurar el puerto de switch.

Nota: Permitir todas las VLAN en el AP también puede convertirse en un problema en algunos casos, específicamente si es una red grande. Esto puede resultar en una alta utilización de la CPU en los AP. Reduzca las VLAN en el switch de modo que solo el tráfico de VLAN en el que el AP está interesado pase a través del AP para evitar una CPU alta.

VLAN en puntos de acceso

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Nota: Para encontrar información adicional sobre los comandos utilizados en este documento, utilice la Command Lookup Tool (sólo clientes registrados) .

Conceptos con puntos de acceso

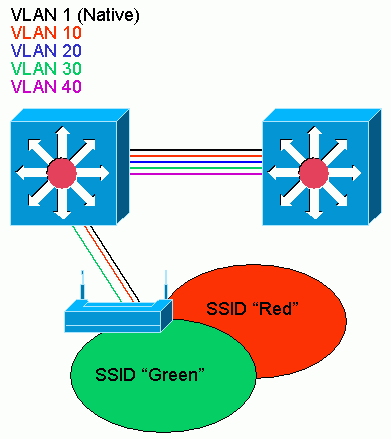

En esta sección se tratan conceptos sobre cómo implementar VLAN en puntos de acceso y se hace referencia a este diagrama de red.

En esta red de ejemplo, la VLAN 1 es la VLAN nativa, y las VLAN 10, 20, 30 y 40 existen, y se conectan mediante trunking a otro chasis de switch. Solo las VLAN 10 y 30 se amplían al dominio inalámbrico. La VLAN nativa es necesaria para proporcionar funciones de administración y autenticaciones de cliente.

Configuración del punto de acceso

Para configurar el punto de acceso para las VLAN, complete estos pasos:

-

Desde la GUI del AP, haga clic en Services > VLAN para navegar a la página Services: VLAN .

-

El primer paso es configurar la VLAN nativa. En la Lista de VLAN actuales, seleccione Nuevo.

-

Ingrese el número de VLAN de la VLAN nativa en la casilla de identificación de VLAN. El número de VLAN debe coincidir con la VLAN nativa configurada en el switch.

-

Debido a que la interfaz BVI 1 está asociada a la subinterfaz de la VLAN nativa, la dirección IP asignada a la interfaz BVI 1 debe estar en la misma subred IP que otros dispositivos de infraestructura en la red (es decir, la interfaz SC0 en un switch Catalyst que ejecuta CatOS).

-

Marque la casilla de verificación correspondiente a la VLAN nativa.

-

Active las casillas de verificación de la interfaz o interfaces de radio a las que se aplica esta VLAN.

-

Haga clic en Apply (Aplicar).

O, desde el CLI, ejecute estos comandos:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# interface FastEthernet0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# end AP# write memory

-

-

Para configurar otras VLAN, siga estos pasos:

-

En la Lista de VLAN actuales, seleccione Nuevo.

-

Introduzca el número VLAN de la VLAN deseada en la casilla ID de VLAN. El número de VLAN debe coincidir con una VLAN configurada en el switch.

-

Active las casillas de verificación de la interfaz o interfaces de radio a las que se aplica esta VLAN.

-

Haga clic en Apply (Aplicar).

O, desde el CLI, ejecute estos comandos:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# interface FastEthernet0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# end AP# write memory

-

Repita los pasos 2a a 2d para cada VLAN deseada o ingrese estos comandos desde la CLI con los cambios apropiados a la subinterfaz y a los números de VLAN:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# interface FastEthernet0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# end AP# write memory

-

-

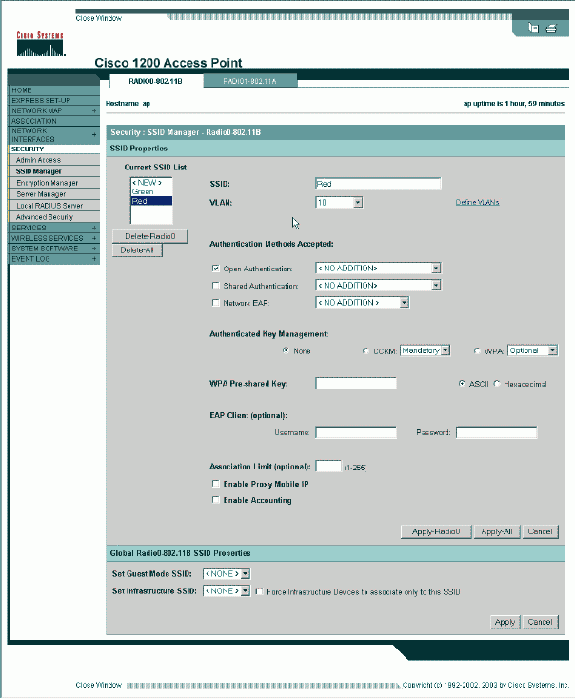

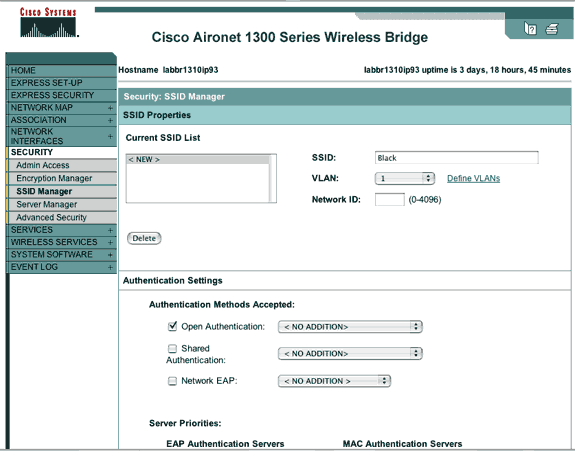

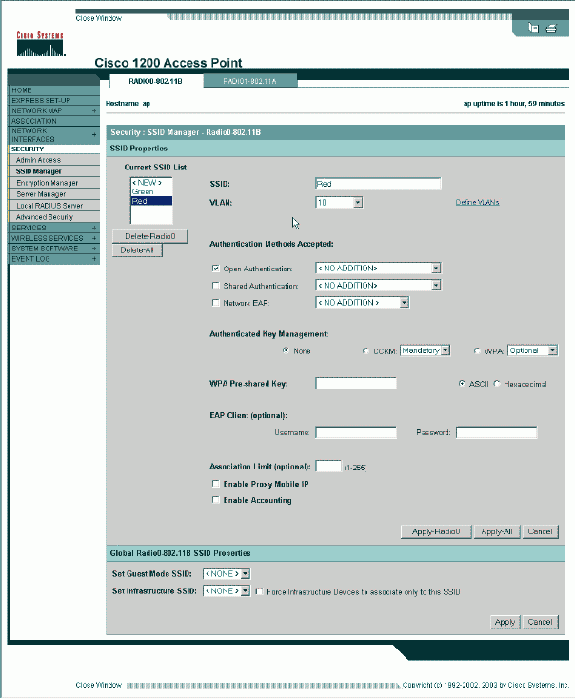

El siguiente paso es asociar las VLAN configuradas a los SSID. Para hacerlo, haga clic en Security > SSID Manager.

Nota: No es necesario asociar cada VLAN definida en el punto de acceso a un SSID. Por ejemplo, por razones de seguridad, la mayoría de las instalaciones de puntos de acceso no asocian un SSID con la VLAN nativa.

-

Para crear un nuevo SSID, elija New.

-

Introduzca el SSID que desee (distingue entre mayúsculas y minúsculas) en el cuadro SSID.

-

Seleccione el número deseado de VLAN para asociar este SSID con la lista desplegable.

Nota: Para mantener este documento dentro del alcance previsto, no se aborda la seguridad para un SSID.

-

Haga clic en Apply-RadioX para crear el SSID en la radio seleccionada o Apply-all para crearlo en todas las radios.

O desde la CLI, ejecute estos comandos:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Red AP(config-if-ssid)# vlan 10 AP(config-if-ssid)# end AP# write memory

-

-

Repita los pasos 3a a 3d para cada SSID que desee o introduzca estos comandos desde la CLI con los cambios adecuados en el SSID.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Green AP(config-if-ssid)# vlan 30 AP(config-if-ssid)# end AP# write memory

Nota: Estos ejemplos no incluyen la autenticación. Se requiere algún tipo de autenticación (Open, Network-EAP) para que los clientes se asocien.

VLAN en puentes

Conceptos sobre puentes

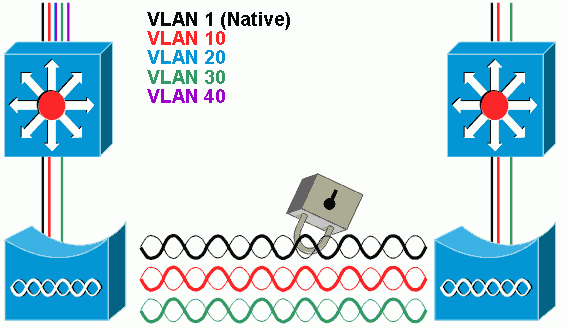

Esta sección analiza conceptos relacionados con cómo implementar VLAN en los puentes y hace referencia a este diagrama de red.

En esta red de ejemplo, la VLAN 1 es la VLAN nativa y existen las VLAN 10, 20, 30 y 40. Sólo las VLAN 10 y 30 se extienden al otro lado del link. El enlace inalámbrico está cifrado.

Para cifrar los datos que pasan a través del link de radio, aplique el cifrado solamente al SSID de la VLAN nativa. Ese cifrado se aplica a todas las demás VLAN. Al establecer el puente, no es necesario asociar un SSID independiente con cada VLAN. Las configuraciones de VLAN son las mismas en los puentes raíz y no raíz.

Configuración del puente

Para configurar el puente para las VLAN, como el diagrama de red de ejemplo, complete estos pasos:

-

En la GUI del AP, haga clic en Services > VLAN para navegar a la página Services: VLAN.

-

El primer paso es configurar la VLAN nativa. Para hacer esto, elija <New> de la Lista de VLAN Actual.

-

Ingrese el número de VLAN de la VLAN nativa en la casilla de identificación de VLAN. Debe coincidir con la VLAN nativa configurada en el switch.

-

Debido a que la interfaz BVI 1 está asociada a la subinterfaz de la VLAN nativa, la dirección IP asignada a la interfaz BVI 1 debe estar en la misma subred IP que otros dispositivos de infraestructura en la red (es decir, la interfaz SC0 en un switch Catalyst que ejecute CatOS).

-

Marque la casilla de verificación correspondiente a la VLAN nativa.

-

Haga clic en Apply (Aplicar).

O, desde el CLI, ejecute estos comandos:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# interface FastEthernet0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# end bridge# write memory

-

-

Para configurar otras VLAN, siga estos pasos:

-

En la Lista de VLAN actuales, seleccione Nuevo.

-

Introduzca el número VLAN de la VLAN deseada en la casilla ID de VLAN. El número de VLAN debe coincidir con una VLAN configurada en el switch.

-

Haga clic en Apply (Aplicar).

O, desde el CLI, ejecute estos comandos:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# interface FastEthernet0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# end bridge# write memory

-

Repita los pasos 2a a 2c para cada VLAN deseada o ingrese los comandos desde la CLI con los cambios apropiados a la subinterfaz y a los números de VLAN.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# interface FastEthernet0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# end bridge# write memory

-

-

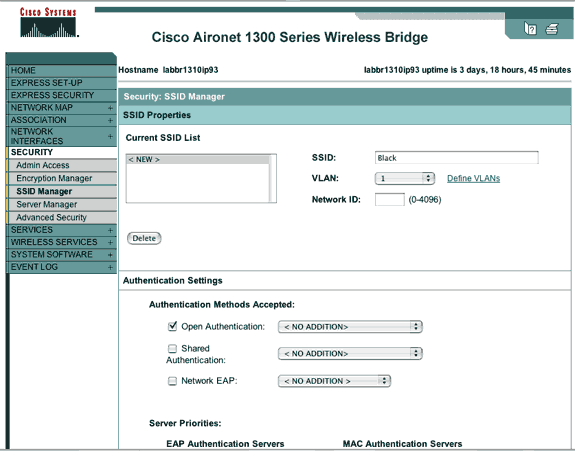

Desde el Administrador SSID (en el elemento de menú Security > SSID Manager), asocie la VLAN nativa con un SSID.

Nota: Cuando establece un puente, el único SSID que debe asociar con una VLAN es el que se correlaciona con la VLAN nativa. Debe designar este SSID como SSID de infraestructura.

-

En la Lista SSID actual, seleccione Nuevo.

-

Introduzca el SSID que desee (distingue entre mayúsculas y minúsculas) en el cuadro SSID.

-

Seleccione el número de VLAN que se correlaciona con la VLAN nativa en la lista desplegable.

Nota: Para mantener este documento dentro del alcance previsto, no se aborda la seguridad para un SSID.

-

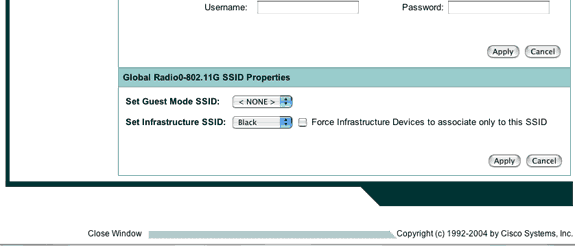

Haga clic en Apply para crear el SSID en la radio y asociarlo a la VLAN nativa.

-

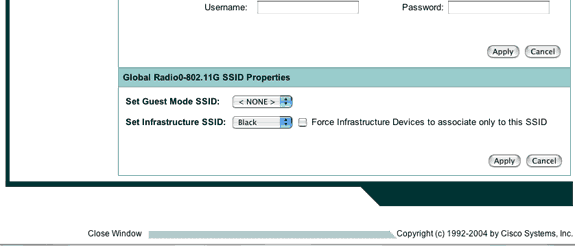

Desplácese hacia abajo hasta la parte inferior de la página y, en Global Radio0-802.11G SSID Properties, seleccione el SSID en la lista desplegable Set Infrastructure SSID. Haga clic en Apply (Aplicar).

O desde la CLI, ejecute estos comandos:

O desde la CLI, ejecute estos comandos:AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Black AP(config-if-ssid)# vlan 1 AP(config-if-ssid)# infrastructure-ssid AP(config-if-ssid)# end AP# write memory

Nota: Cuando las VLAN están en uso, los SSID se configuran bajo la interfaz física Dot11Radio, no bajo ninguna subinterfaz lógica.

Nota: Este ejemplo no incluye la autenticación. Los puentes raíz y no raíz requieren alguna forma de autenticación (Open, Network-EAP, etc.) para asociarse.

-

Uso de un servidor RADIUS para asignar usuarios a VLAN

Puede configurar su servidor de autenticación RADIUS para asignar usuarios o grupos de usuarios a una VLAN específica cuando se autentican en la red. Para obtener información sobre esta función, refiérase a la sección Uso de un Servidor RADIUS para Asignar Usuarios a VLAN del documento Guía de Configuración de Cisco IOS Software para Puntos de Acceso Cisco Aironet, 12.4(3g)JA y 12.3(8)JEB.

Uso de un servidor RADIUS para la asignación dinámica de grupos de movilidad

También puede configurar un servidor RADIUS para asignar dinámicamente grupos de movilidad a usuarios o grupos de usuarios. Esto elimina la necesidad de configurar varios SSID en el punto de acceso. En su lugar, sólo necesita configurar un SSID por punto de acceso. Para obtener información sobre esta función, refiérase a la sección Uso de un Servidor RADIUS para la Asignación Dinámica de Grupos de Movilidad del documento Guía de Configuración del Cisco IOS Software para los Puntos de Acceso Cisco Aironet, 12.4(3g)JA y 12.3(8)JEB.

Configuración del grupo de puentes en puntos de acceso y puentes

En general, los grupos de puentes crean dominios de switching segmentados. El tráfico se limita a los hosts dentro de cada grupo de puentes, pero no entre los grupos de puentes. El switch reenvía el tráfico solo entre los hosts que forman el grupo de puentes, lo que restringe el tráfico de difusión y multidifusión (inundación) únicamente a esos hosts. Los grupos de puentes alivian la congestión de la red y proporcionan seguridad adicional cuando segmentan el tráfico en determinadas áreas de la red.

Refiérase a Descripción General del Bridging para obtener información detallada.

En una red inalámbrica, los grupos de puentes se configuran en los puntos de acceso y puentes inalámbricos para que el tráfico de datos de una VLAN se transmita desde los medios inalámbricos al lado cableado y viceversa.

Realice este paso desde la CLI del AP para habilitar los grupos de bridges globalmente en el punto de acceso/bridge.

En este ejemplo, se utiliza el bridge-group número 1.

Ap(configure)#bridge 1

Nota: Puede numerar los grupos de puentes de 1 a 255.

Configure la interfaz de radio y la interfaz Fast Ethernet del dispositivo inalámbrico para que estén en el mismo grupo de puentes. Esto crea una trayectoria entre estas dos interfaces diferentes, y están en la misma VLAN para fines de etiquetado. Como resultado, los datos transmitidos desde el lado inalámbrico a través de la interfaz de radio se transmiten a la interfaz Ethernet a la que está conectada la red con cables y viceversa. En otras palabras, las interfaces de radio y Ethernet que pertenecen al mismo grupo de bridges realmente conectan los datos entre ellas.

En un punto de acceso/puente, debe tener un grupo de puentes por VLAN para que el tráfico pueda pasar del cable a la red inalámbrica y viceversa. Cuantas más VLAN tenga que transmitir tráfico a través de la red inalámbrica, más grupos de puentes serán necesarios.

Por ejemplo, si solo tiene una VLAN para pasar el tráfico a través de la red inalámbrica a la parte cableada de su red, configure solamente un grupo de bridges desde la CLI del AP/bridge. Si tiene varias VLAN para pasar el tráfico del lado inalámbrico al lado cableado y viceversa, configure grupos de puentes para cada VLAN en la subinterfaz de radio, así como la subinterfaz Fast Ethernet.

-

Configure el grupo de bridges en la interfaz inalámbrica con el comando de interfaz bridge group dot11radio.

Esto es un ejemplo.

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. ap(config-subif)# exit

-

Configure el grupo de puentes con el mismo número de grupo de puentes ("1" en este ejemplo) en la interfaz Fast Ethernet para que el tráfico VLAN 1 pase a través de la interfaz inalámbrica a este lado cableado y viceversa.

Ap(config)# interface fastEthernet0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. Ap(config-subif)# exit

Nota: Cuando configura un grupo de bridges en la interfaz de radio, estos comandos se configuran automáticamente.

-

bridge-group 1 subscriber-loop-control

-

bridge-group 1 block-unknown-source

-

no bridge-group 1 source-learning

-

no bridge-group 1 unicast-floding

-

bridge-group 1 spanning-disabled

Nota: Cuando configura un grupo de bridges en la interfaz Fast Ethernet, estos comandos se configuran automáticamente.

-

no bridge-group 1 source-learning

-

bridge-group 1 spanning-disabled

-

Routing y puente integrados (IRB)

La integración entre ruteo y bridging permiten rutear un protocolo específico entre las interfaces ruteadas y los grupos de bridges, o rutear un protocolo específico entre grupos de bridges. El tráfico local o no enrutable se puede puentear entre las interfaces puenteadas del mismo grupo de bridges, mientras que el tráfico enrutable se puede rutear a otras interfaces ruteadas o grupos de bridges

Con el ruteo y el bridging integrados, puede hacer esto:

-

Conmutar paquetes de una interfaz puenteada a una interfaz ruteada

-

Conmutar paquetes de una interfaz ruteada a una interfaz puenteada

-

Conmutación de paquetes dentro del mismo grupo de bridges

Habilite IRB en los puntos de acceso y puentes inalámbricos para rutear su tráfico entre los grupos de puentes o entre las interfaces ruteadas y los grupos de puentes. Necesita un router externo o un switch de Capa 3 para rutear entre grupos de bridges o entre grupos de bridges e interfaces ruteadas.

Ejecute este comando para habilitar IRB en el AP/bridge.

AP(configure)#bridge irb

El ruteo y el bridging integrados utilizan el concepto de una Interfaz Virtual de Grupo de Puentes (BVI) para rutear el tráfico entre las interfaces ruteadas y los grupos de bridges o entre los grupos de bridges.

Una BVI es una interfaz virtual dentro del router del switch de Capa 3 que actúa como una interfaz ruteada normal. Una BVI no soporta el bridging pero en realidad representa el grupo de bridges correspondiente a las interfaces ruteadas dentro del router del switch de Capa 3. Tiene todos los atributos de capa de red (como una dirección de capa de red y filtros) que se aplican al grupo de puentes correspondiente. El número de interfaz asignado a esta interfaz virtual corresponde al grupo de bridges que representa esta interfaz virtual. Este número es el link entre la interfaz virtual y el grupo de bridges.

Realice estos pasos para configurar la BVI en los puntos de acceso y los puentes.

-

Configure el BVI y asigne el número correspondiente del grupo de puentes al BVI. En este ejemplo, se asigna el bridge group número 1 a la BVI.

Ap(configure)#interface BVI 1 AP(config-if)#ip address 10.1.1.1 255.255.0.0 !--- Assign an IP address to the BVI. Ap(config-if)#no shut

-

Habilite una BVI para aceptar y rutear los paquetes ruteables que recibe de su bridge group correspondiente.

Ap(config)# bridge 1 route ip!--- !--- This example enables the BVI to accept and route the IP packet.

Es importante comprender que solo necesita una BVI para la VLAN nativa/de administración en la que se encuentra el AP (en este ejemplo, VLAN 1). No necesita una BVI para ninguna otra subinterfaz, independientemente de cuántas VLAN y grupos de puentes configure en su AP/puente. Esto se debe a que etiqueta el tráfico en todas las otras VLAN (excepto la VLAN nativa) y lo envía al switch a través de una interfaz troncal dot1q en el lado cableado. Por ejemplo, si tiene 2 VLAN en la red, necesita dos grupos de puentes, pero sólo una BVI correspondiente a la VLAN de administración es suficiente en la red inalámbrica.

Cuando habilita el ruteo para un protocolo determinado en la interfaz virtual del grupo de bridges, los paquetes que provienen de una interfaz ruteada, pero que están destinados a un host en un dominio puenteado, se rutean a la interfaz virtual del grupo de bridges y se reenvían a la interfaz puenteada correspondiente.

Todo el tráfico que se rutea a la interfaz virtual del grupo de bridges se reenvía al grupo de bridges correspondiente como tráfico puenteado. Todo el tráfico ruteable recibido en una interfaz puenteada se rutea a otras interfaces ruteadas como si viniera directamente de la interfaz virtual del grupo de bridges.

Refiérase a Configure Bridging para obtener información más detallada sobre bridging e IRB.

Interacción con switches relacionados

En esta sección, se le presenta la información para configurar o verificar la configuración de los switches Cisco que se conectan al equipo inalámbrico Cisco Aironet.

Nota: Para encontrar información adicional sobre los comandos utilizados en este documento, utilice la Command Lookup Tool (sólo clientes registrados) .

Configuración del switch - Catalyst OS

Para configurar un switch que ejecuta Catalyst OS para conectar VLAN troncales a un punto de acceso, la sintaxis del comando se configura trunk <module #/port # > en dot1q y set trunk <module #/port # > <vlan list>.

Un ejemplo del al diagrama de red de ejemplo es:

set trunk 2/1 on dot1q set trunk 2/1 1,10,30

Configuración de switches: switches Catalyst basados en IOS

En el modo de configuración de la interfaz, ingrese estos comandos si desea:

-

Configuración del puerto de switch para VLAN troncales a un punto de acceso

-

En un switch Catalyst que ejecuta IOS

-

CatIOS incluye, entre otras cosas:

-

6x00

-

4x00

-

35x0

-

295 veces

-

switchport mode trunk switchport trunk encapsulation dot1q switchport nonegotiate switchport trunk native vlan 1 switchport trunk allowed vlan add 1,10,30

Nota: El equipo inalámbrico Cisco Aironet basado en IOS no admite el protocolo de enlace troncal dinámico (DTP), por lo que el switch no debe intentar negociarlo.

Configuración de switch - Catalyst 2900XL/3500XL

En el modo de configuración de interfaz, ingrese estos comandos si desea configurar el puerto de switch para VLAN troncales a un punto de acceso en un switch Catalyst 2900XL o 3500XL que ejecute IOS:

switchport mode trunk switchport trunk encapsulation dot1q switchport trunk native vlan 1 switchport trunk allowed vlan 1,10,30

Verificación

Use esta sección para confirmar que su configuración funciona correctamente.

Verifique el equipo inalámbrico

-

show vlan: muestra todas las VLAN configuradas actualmente en el punto de acceso y su estado.

ap#show vlan Virtual LAN ID: 1 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.1 Dot11Radio0.1 Virtual-Dot11Radio0.1 This is configured as native Vlan for the following interface(s) : FastEthernet0 Dot11Radio0 Virtual-Dot11Radio0 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 1 36954 0 Bridging Bridge Group 1 36954 0 Virtual LAN ID: 10 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.10 Dot11Radio0.10 Virtual-Dot11Radio0.10 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Virtual LAN ID: 30 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.30 Dot11Radio0.30 Virtual-Dot11Radio0.30 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 ap# -

show dot11 associations—Muestra información acerca de los clientes relacionados por SSID/VLAN

ap#show dot11 associations 802.11 Client Stations on Dot11Radio0: SSID [Green] : SSID [Red] : Others: (not related to any ssid) ap#

Verificación del switch

-

En un switch basado en Catalyst OS, show trunk <module #/port #>—muestra el estado de un trunk en un puerto dado

Console> (enable) show trunk 2/1 * - indicates vtp domain mismatch Port Mode Encapsulation Status Native vlan -------- ----------- ------------- ------------ ----------- 2/1 on dot1q trunking 1 Port Vlans allowed on trunk -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans allowed and active in management domain -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans in spanning tree forwarding state and not pruned -------- ---------------------------------------------------------------- 2/1 1,10,30 Console> (enable)

-

En un switch basado en IOS, show interface fastethernet <module #/port #> trunk —muestra el estado de un trunk en una interfaz dada

2950g#show interface fastEthernet 0/22 trunk Port Mode Encapsulation Status Native vlan Fa0/22 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/22 1,10,30 Port Vlans allowed and active in management domain Fa0/22 1,10,30 Port Vlans in spanning tree forwarding state and not pruned Fa0/22 1,10,30 2950gA#

-

En un switch Catalyst 2900XL/3500XL, show interface fastethernet <module #/port #> switchport —muestra el estado de un trunk en una interfaz dada

cat3524xl#show interface fastEthernet 0/22 switchport Name: Fa0/22 Switchport: Enabled Administrative mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: Disabled Access Mode VLAN: 0 ((Inactive)) Trunking Native Mode VLAN: 1 (default) Trunking VLANs Enabled: 1,10,30,1002-1005 Trunking VLANs Active: 1,10,30 Pruning VLANs Enabled: 2-1001 Priority for untagged frames: 0 Override vlan tag priority: FALSE Voice VLAN: none Appliance trust: none Self Loopback: No wlan-cat3524xl-a#

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

- Configuración de las VLAN (Pautas de configuración del punto de acceso)

- Configuración de VLAN (Guía de configuración de Bridge)

- Soporte técnico de conexión troncal

- Interacción con switches relacionados

- Requisitos del Sistema para Implementar el Trunking

- Descripción General del Bridging

- Ejemplo de Configuración de Tipos de Autenticación Inalámbrica en un ISR Fijo

- Ejemplo de Configuración de Tipos de Autenticación Inalámbrica en ISR Fijo mediante SDM

- Ejemplo de configuración de conectividad de LAN inalámbrica mediante un ISR con encriptación WEP y autenticación LEAP

- Ejemplo de Configuración de Conexión LAN de Elementos Básicos de Red Inalámbrica

- Soporte Técnico y Documentación - Cisco Systems

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

23-Oct-2003 |

Versión inicial |

O desde la CLI, ejecute estos comandos:

O desde la CLI, ejecute estos comandos: Comentarios

Comentarios