Configuración de la asignación de VLAN dinámica con ISE y el controlador de LAN inalámbrica Catalyst 9800

Opciones de descarga

-

ePub (2.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.4 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar el WLC Catalyst 9800 y Cisco ISE para asignar LAN inalámbrica (WLAN).

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico del controlador de LAN inalámbrica (WLC) y los puntos de acceso ligeros (LAP).

- Tener conocimientos funcionales del servidor AAA, como Identity Services Engine (ISE).

- Poseer un conocimiento profundo de las redes inalámbricas y de los problemas de seguridad inalámbrica.

- Poseer conocimientos funcionales sobre asignación dinámica de LAN virtual (VLAN).

- Conocimientos básicos de control y aprovisionamiento de puntos de acceso inalámbricos (CAPWAP).

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Catalyst 9800 WLC (Catalyst 9800-CL) que ejecuta la versión de firmware 16.12.4a.

- Cisco 2800 Series LAP en modo local.

- Suplicante nativo de Windows 10.

- Cisco ISE que ejecuta la versión 2.7.

- Cisco 3850 Series Switch que ejecuta la versión de firmware 16.9.6.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Asignación de VLAN dinámica con servidor RADIUS

Este documento describe el concepto de asignación de VLAN dinámica y cómo configurar el controlador de LAN inalámbrica (WLC) Catalyst 9800 y Cisco Identity Service Engine (ISE) para asignar LAN inalámbrica (WLAN) con el fin de lograr esto para los clientes inalámbricos.

En la mayoría de los sistemas de red de área local inalámbrica (WLAN), cada WLAN tiene una política estática que se aplica a todos los clientes asociados con un identificador de conjunto de servicios (SSID). Aunque es eficaz, este método tiene limitaciones porque requiere que los clientes se asocien a SSID diferentes para heredar QoS y políticas de seguridad diferentes.

Sin embargo, la solución de WLAN de Cisco admite redes de identidad. Esto permite a la red anunciar un único SSID y a usuarios específicos heredar diferentes QoS o políticas de seguridad basadas en las credenciales del usuario.

La asignación de VLAN dinámica es una de estas funciones que colocan a un usuario inalámbrico en una VLAN específica en función de las credenciales suministradas por el usuario. La tarea de asignar usuarios a una VLAN específica se gestiona mediante un servidor de autenticación RADIUS, como Cisco ISE. Esto se puede utilizar, por ejemplo, para permitir que el host inalámbrico permanezca en la misma VLAN mientras se mueve dentro de una red de campus.

Por lo tanto, cuando un cliente intenta asociarse a un LAP registrado con un controlador, el WLC pasa las credenciales del usuario al servidor RADIUS para la validación. Cuando la autenticación es correcta, el servidor RADIUS transmite una serie de atributos del Grupo de trabajo en ingeniería de Internet (IETF) al usuario. Estos atributos RADIUS deciden el ID de VLAN que se debe asignar al cliente inalámbrico. El SSID del cliente no importa porque el usuario siempre está asignado a este ID de VLAN predeterminado.

Los atributos del usuario de RADIUS que se utilizan para la asignación del ID de VLAN son:

- IETF 64 (tipo de túnel): Defina este parámetro en VLAN.

- IETF 65 (tipo de túnel medio): Defina este valor en 802.

- IETF 81 (ID de grupo privado de túnel): Defina este parámetro en ID de VLAN.

El ID de VLAN es de 12 bits y toma un valor entre 1 y 4094, ambos inclusive. Debido a que Tunnel-Private-Group-ID es de tipo string, como se define en RFC2868 para su uso con IEEE 802.1X, el valor entero de ID de VLAN se codifica como una cadena. Cuando se envían estos atributos de túnel, es necesario introducirlos en el campo Etiqueta.

Configurar

En esta sección encontrará la información para configurar las funciones descritas en este documento.

Diagrama de la red

En este documento, se utiliza esta configuración de red:

Estos son los detalles de configuración de los componentes utilizados en este diagrama:

- La dirección IP del servidor Cisco ISE (RADIUS) es 10.10.1.24.

- La dirección de la interfaz de administración del WLC es 10.10.1.17.

- El servidor DHCP interno en el controlador se utiliza para asignar la dirección IP a los clientes inalámbricos.

- Este documento utiliza 802.1x con PEAP como mecanismo de seguridad.

- VLAN102 se utiliza en toda esta configuración. El nombre de usuario smith -102 está configurado para ser colocado en la VLAN102 por el servidor RADIUS.

Configuration Steps

Esta configuración se divide en tres categorías:

- Configuración de Cisco ISE.

- Configure el switch para varias VLAN.

- Configuración del WLC del Catalyst 9800.

Configuración de Cisco ISE

La configuración requiere estos pasos:

- Configure el WLC de Catalyst como un cliente AAA en el servidor Cisco ISE.

- Configuración de usuarios internos en Cisco ISE.

- Configure los atributos RADIUS (IETF) utilizados para la asignación de VLAN dinámica en Cisco ISE.

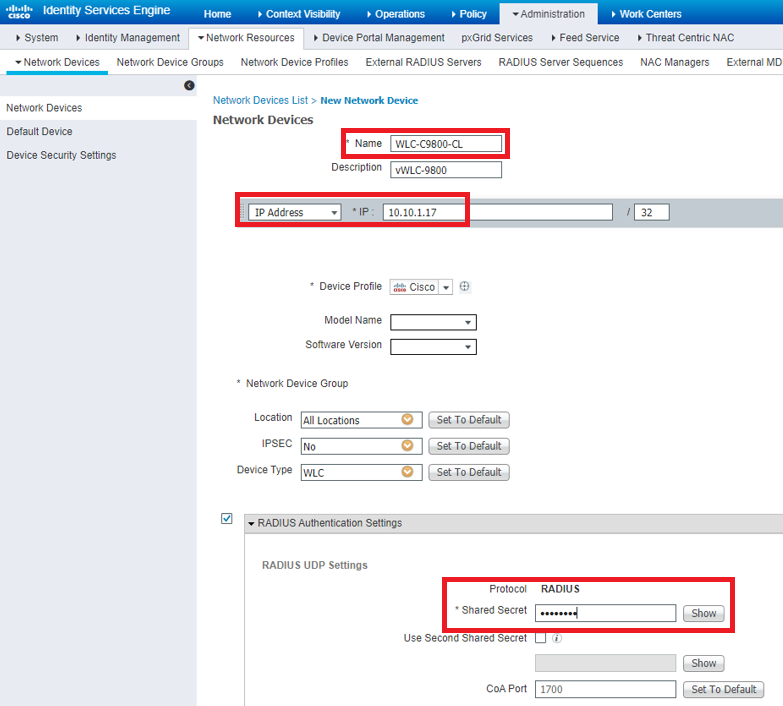

Paso 1. Configure el WLC de Catalyst como un cliente AAA en el servidor Cisco ISE

Este procedimiento explica cómo agregar el WLC como cliente AAA en el servidor ISE para que el WLC pueda pasar las credenciales del usuario a ISE.

Complete estos pasos:

- En la GUI de ISE, desplácese hasta

Administration > Network Resources > Network Devicesy seleccioneAdd. - Complete la configuración con la dirección IP de administración del WLC y el secreto compartido RADIUS entre el WLC e ISE como se muestra en la imagen:

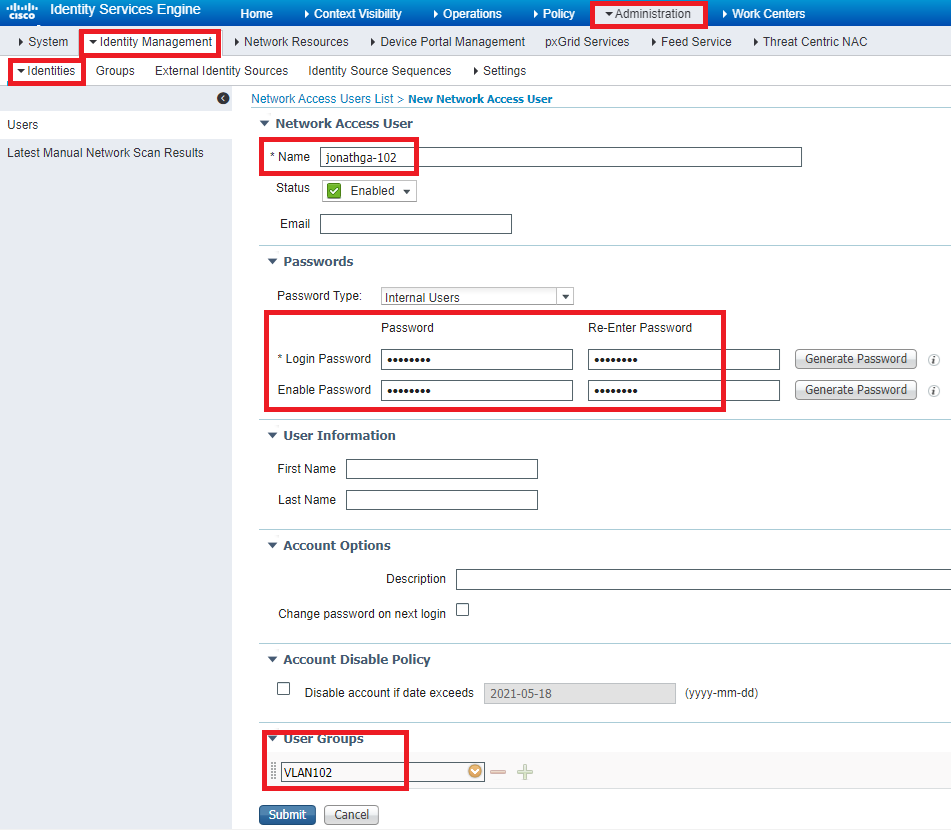

Paso 2. Configuración de usuarios internos en Cisco ISE

Paso 2. Configuración de usuarios internos en Cisco ISEEste procedimiento explica cómo agregar los usuarios en la base de datos de usuarios interna de Cisco ISE.

Complete estos pasos:

- En la GUI de ISE, desplácese hasta

Administration > Identity Management > Identities y seleccioneAdd. - Complete la configuración con el nombre de usuario, la contraseña y el grupo de usuarios como se muestra en la imagen:

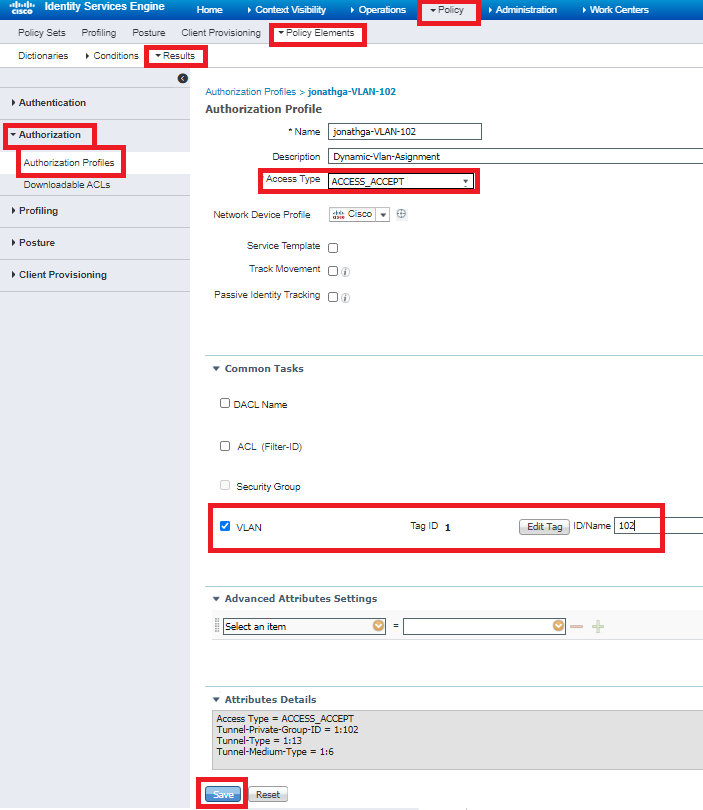

Paso 3. Configure los atributos RADIUS (IETF) utilizados para la asignación de VLAN dinámica

Paso 3. Configure los atributos RADIUS (IETF) utilizados para la asignación de VLAN dinámicaEste procedimiento explica cómo crear un perfil de autorización y una política de autenticación para usuarios inalámbricos.

Complete estos pasos:

- En la GUI de ISE, desplácese hasta

Policy > Policy Elements > Results > Authorization > Authorization profiles y seleccioneAdd crear un nuevo perfil. - Complete la configuración del perfil de autorización con información de VLAN para el grupo respectivo. Esta imagen muestra las opciones de configuración del

jonathga-VLAN-102 grupo.

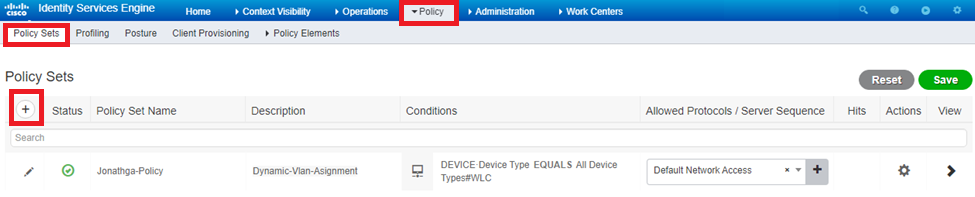

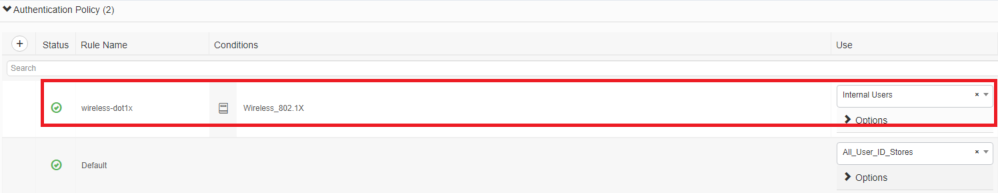

Una vez configurados los perfiles de autorización, debe crearse una política de autenticación para los usuarios inalámbricos. Puede utilizar una nueva Custom directiva o modificar el conjunto Default de directivas. En este ejemplo, se crea un perfil personalizado.

- Desplácese hasta

Policy > Policy Sets y seleccione esta opciónAdd para crear una nueva directiva, como se muestra en la imagen:

Ahora necesita crear políticas de autorización para los usuarios para asignar un perfil de autorización respectivo basado en la pertenencia al grupo.

- Abra la

Authorization policy sección y cree políticas para cumplir ese requisito, como se muestra en la imagen:

Configuración del switch para varias VLAN

Configuración del switch para varias VLANPara permitir varias VLAN a través del switch, debe ejecutar estos comandos para configurar el puerto del switch conectado al controlador:

Switch(config-if)#switchport mode trunkSwitch(config-if)#switchport trunk encapsulation dot1qNota: De forma predeterminada, la mayoría de los switches permiten todas las VLAN creadas en ese switch a través del puerto troncal. Si hay una red con cables conectada al switch, esta misma configuración se puede aplicar al puerto del switch que se conecta a la red con cables. Esto permite la comunicación entre las mismas VLAN en la red por cable e inalámbrica.

Configuración de WLC de Catalyst 9800

Configuración de WLC de Catalyst 9800La configuración requiere estos pasos:

- Configure el WLC con los detalles del servidor de autenticación.

- Configure las VLAN.

- Configure las WLAN (SSID).

- Configure el perfil de política.

- Configure la etiqueta de directiva.

- Asigne la etiqueta Policy a un AP.

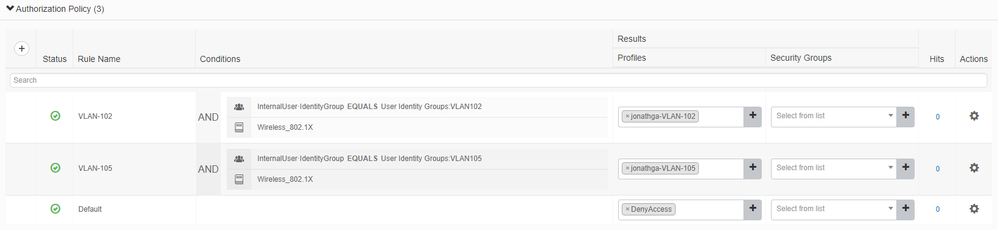

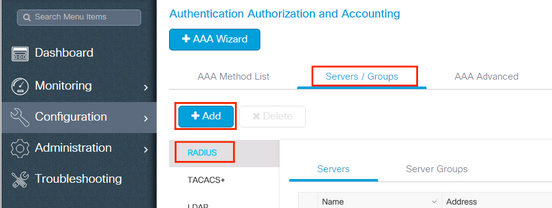

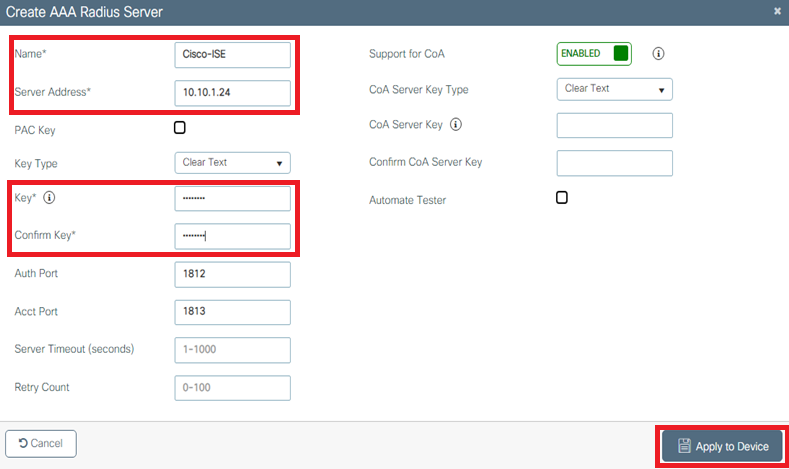

Paso 1. Configure el WLC con los detalles del servidor de autenticación

Paso 1. Configure el WLC con los detalles del servidor de autenticaciónEs necesario configurar el WLC para que pueda comunicarse con el servidor RADIUS para autenticar los clientes.

Complete estos pasos:

- Desde la GUI del controlador, navegue hasta

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add e ingrese la información del servidor RADIUS como se muestra en la imagen:

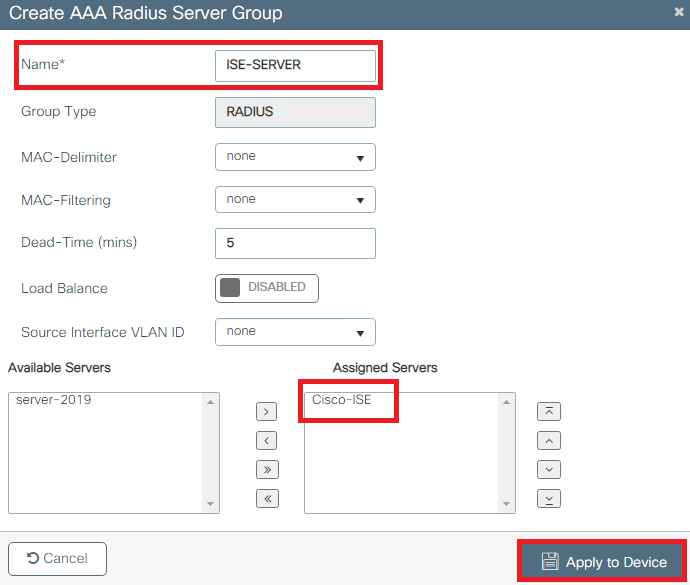

- Para agregar el servidor RADIUS a un grupo RADIUS, navegue hasta

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add como se muestra en la imagen:

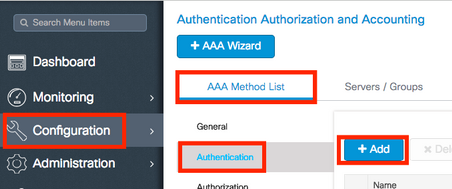

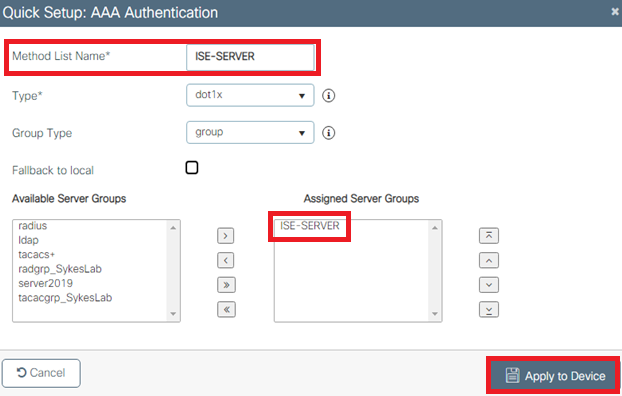

- Para crear una lista de métodos de autenticación, navegue hasta

Configuration > Security > AAA > AAA Method List > Authentication > + Add como se muestra en las imágenes:

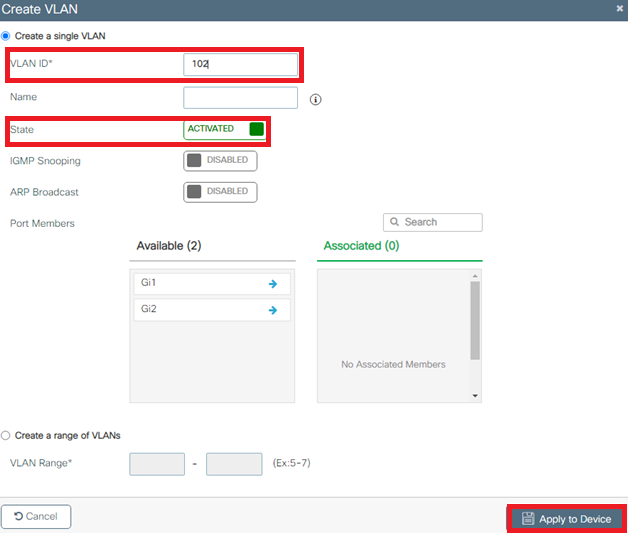

Paso 2. Configuración de las VLAN

Paso 2. Configuración de las VLANEste procedimiento explica cómo configurar las VLAN en el WLC Catalyst 9800. Como se explicó anteriormente en este documento, el ID de VLAN especificado bajo el atributo Tunnel-Private-Group ID del servidor RADIUS también debe existir en el WLC.

En el ejemplo, el usuario smith-102 se especifica con el Tunnel-Private-Group ID of 102 (VLAN =102) en el servidor RADIUS.

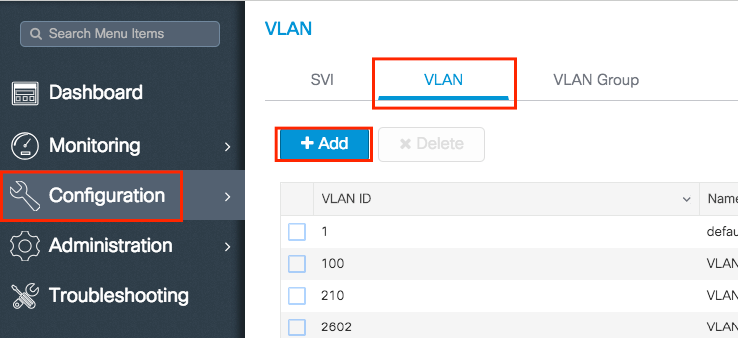

- Desplácese hasta

Configuration > Layer2 > VLAN > VLAN > + Add como se muestra en la imagen:

- Introduzca la información necesaria tal y como se muestra en la imagen:

Nota: Si no especifica un nombre, a la VLAN se le asigna automáticamente el nombre de VLANXXXX, donde XXXX es el ID de VLAN.

Repita los pasos 1 y 2 para todas las VLAN necesarias; una vez hecho esto, puede continuar con el paso 3.

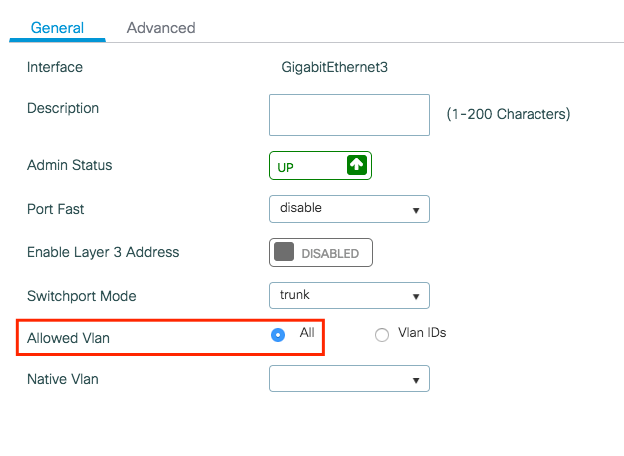

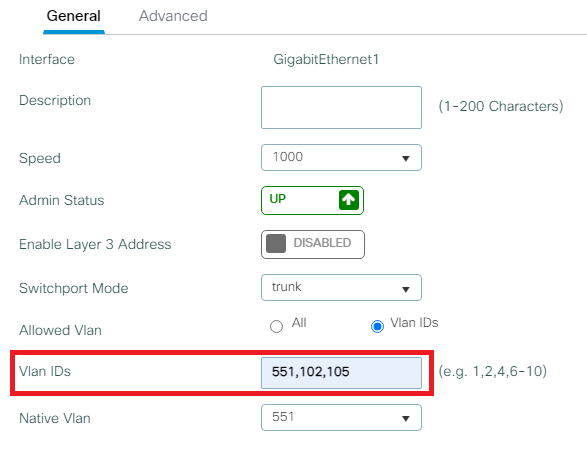

- Verifique que las VLAN estén permitidas en sus interfaces de datos.

- Si tiene un canal de puerto en uso, vaya a

Configuration > Interface > Logical > PortChannel name > General. Si lo ve configurado comoAllowed VLAN = All lo ha hecho con la configuración. Si veAllowed VLAN = VLANs IDs, agregue las VLAN necesarias y, después, seleccioneUpdate & Apply to Device. - Si no tiene un canal de puerto en uso, vaya a

Configuration > Interface > Ethernet > Interface Name > General. Si lo ve configurado comoAllowed VLAN = All lo ha hecho con la configuración. Si veAllowed VLAN = VLANs IDs, agregue las VLAN necesarias y, después, seleccioneUpdate & Apply to Device.

- Si tiene un canal de puerto en uso, vaya a

Estas imágenes muestran la configuración relacionada con la configuración de la interfaz si utiliza todos o ID de VLAN específicas.

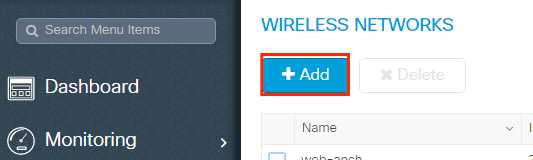

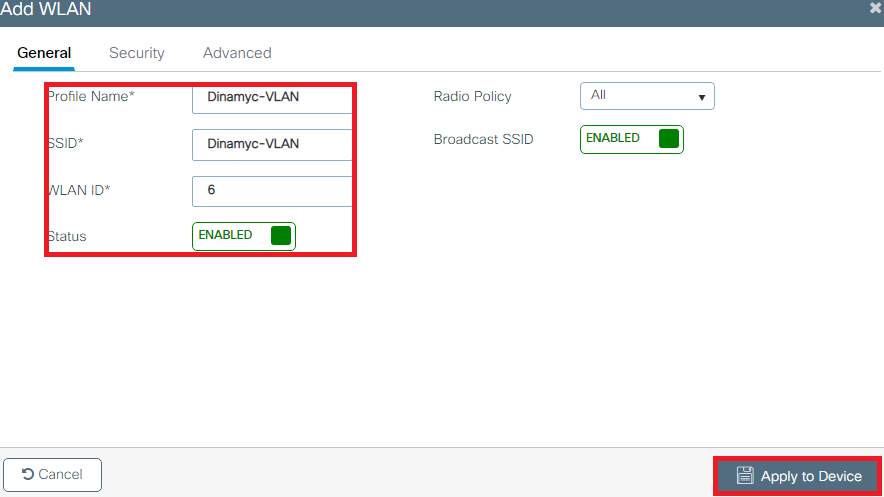

Paso 3. Configuración de las WLAN (SSID)

Paso 3. Configuración de las WLAN (SSID)Este procedimiento explica cómo configurar las WLANs en el WLC.

Complete estos pasos:

- Para crear la WLAN. Desplácese hasta la red

Configuration > Wireless > WLANs > + Add y configúrela según sea necesario, como se muestra en la imagen:

- Introduzca la información de WLAN como se muestra en la imagen:

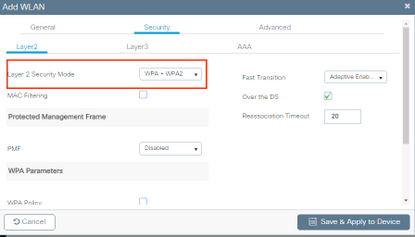

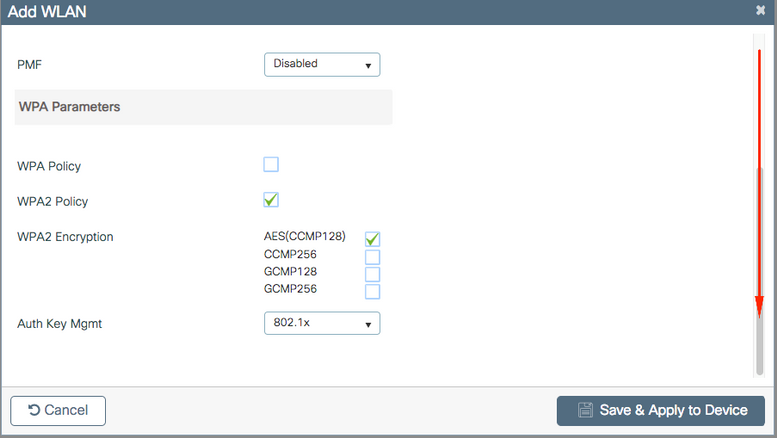

- Vaya a la

Security ficha y seleccione el método de seguridad necesario. En este caso, WPA2 + 802.1x, como se muestra en las imágenes:

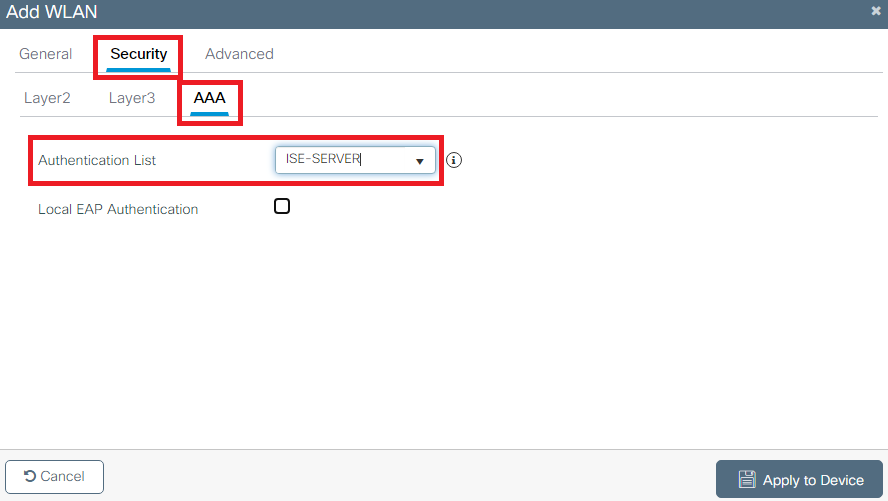

Security > AAA En la ficha , seleccione el método de autenticación creado en el paso 3 de la Configure the WLC with the Details of the Authentication Server sección , como se muestra en la imagen:

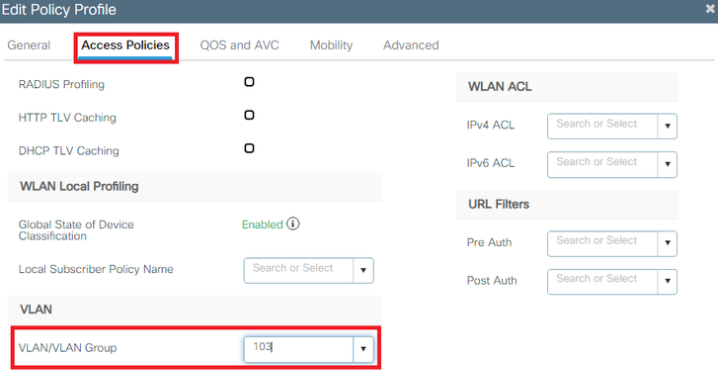

Paso 4. Configuración del perfil de política

Paso 4. Configuración del perfil de políticaEste procedimiento explica cómo configurar el perfil de la política en el WLC.

Complete estos pasos:

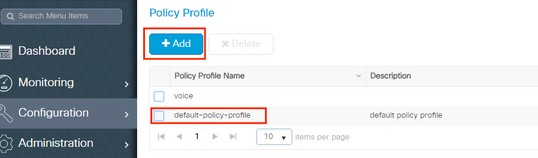

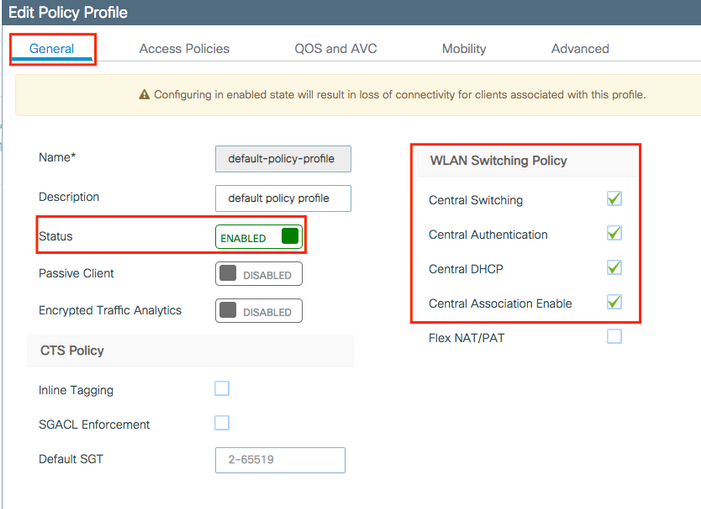

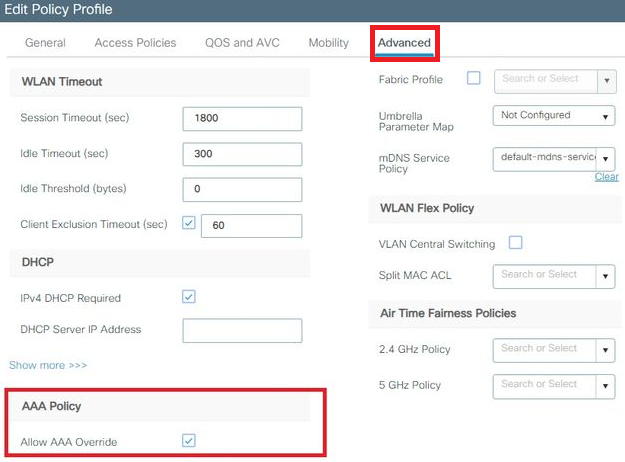

- Desplácese hasta

Configuration > Tags & Profiles > Policy Profile y configure eldefault-policy-profile o cree uno nuevo, como se muestra en las imágenes:

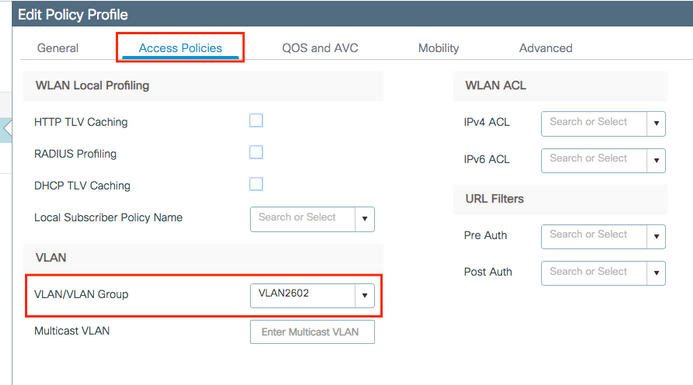

- En la

Access Policies ficha, asigne la VLAN a la que están asignados los clientes inalámbricos cuando se conectan a esta WLAN de forma predeterminada, como se muestra en la imagen:

Nota: En el ejemplo proporcionado, es el trabajo del servidor RADIUS asignar un cliente inalámbrico a una VLAN específica tras una autenticación exitosa, por lo tanto la VLAN configurada en el perfil de política puede ser una VLAN con agujero negro, el servidor RADIUS invalida esta asignación y asigna al usuario que pasa a través de esa WLAN a la VLAN especificada bajo el campo user Tunnel-Group-Private-ID en el servidor RADIUS.

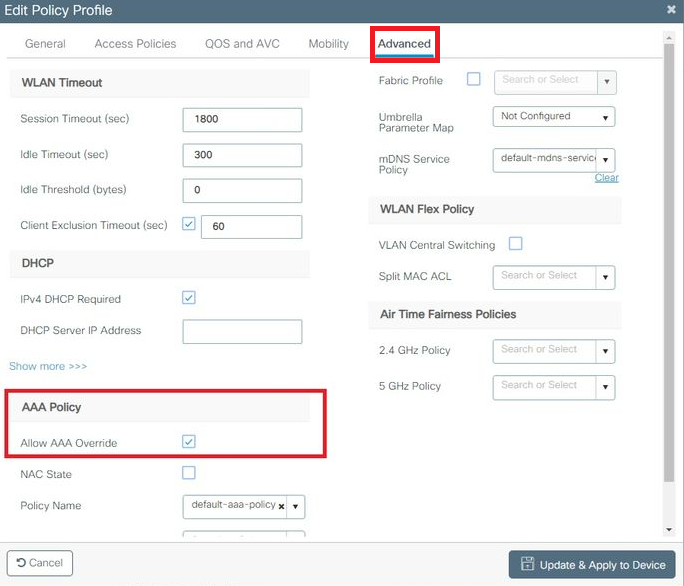

- En la

Advance ficha, habilite laAllow AAA Override casilla de verificación para invalidar la configuración del WLC cuando el servidor RADIUS devuelva los atributos necesarios para colocar al cliente en la VLAN adecuada, como se muestra en la imagen:

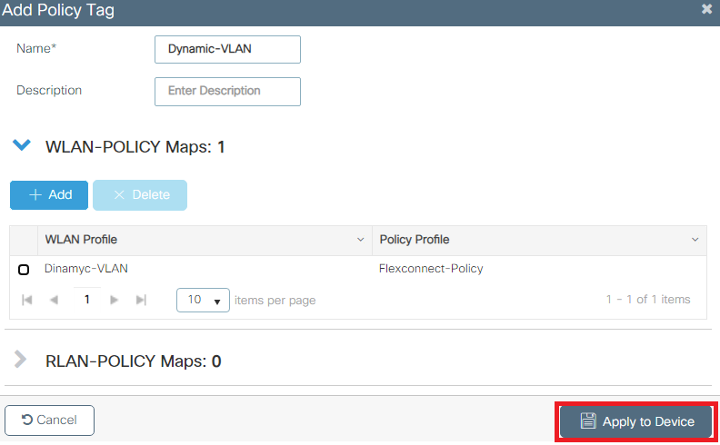

Paso 5. Configuración de la etiqueta de directiva

Paso 5. Configuración de la etiqueta de directivaEste procedimiento explica cómo configurar la etiqueta de la política en el WLC.

Complete estos pasos:

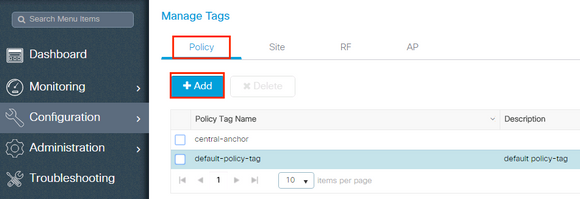

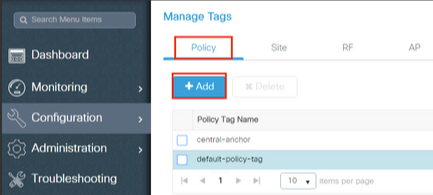

- Desplácese hasta uno nuevo

Configuration > Tags & Profiles > Tags > Policy y agréguelo si es necesario, como se muestra en la imagen:

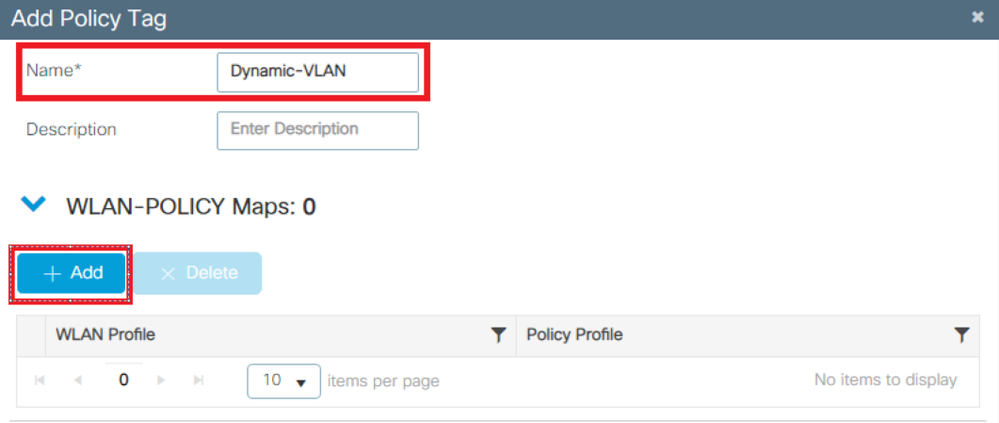

- Agregue un nombre a la etiqueta de directiva y seleccione

+Add, como se muestra en la imagen:

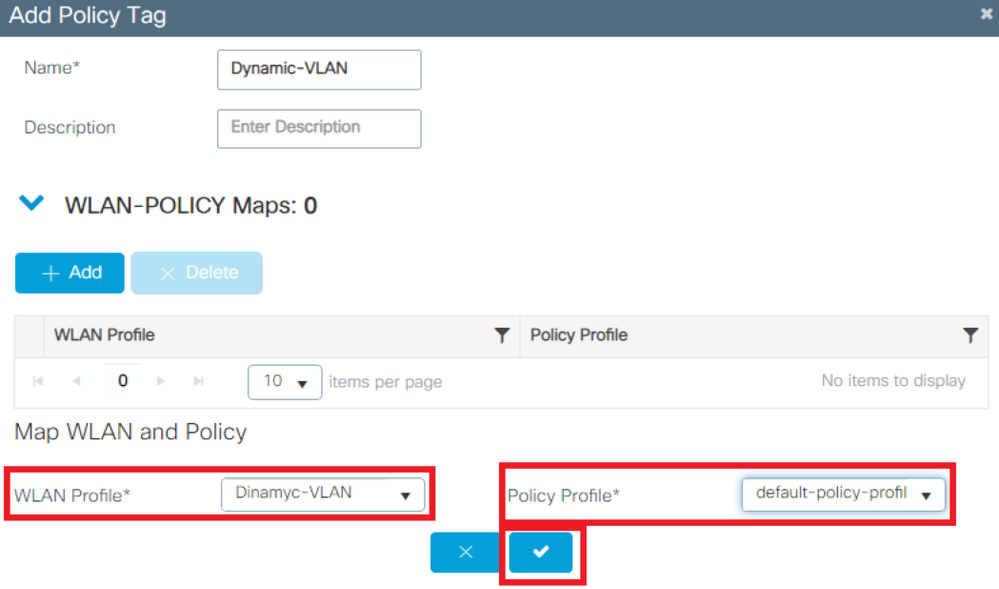

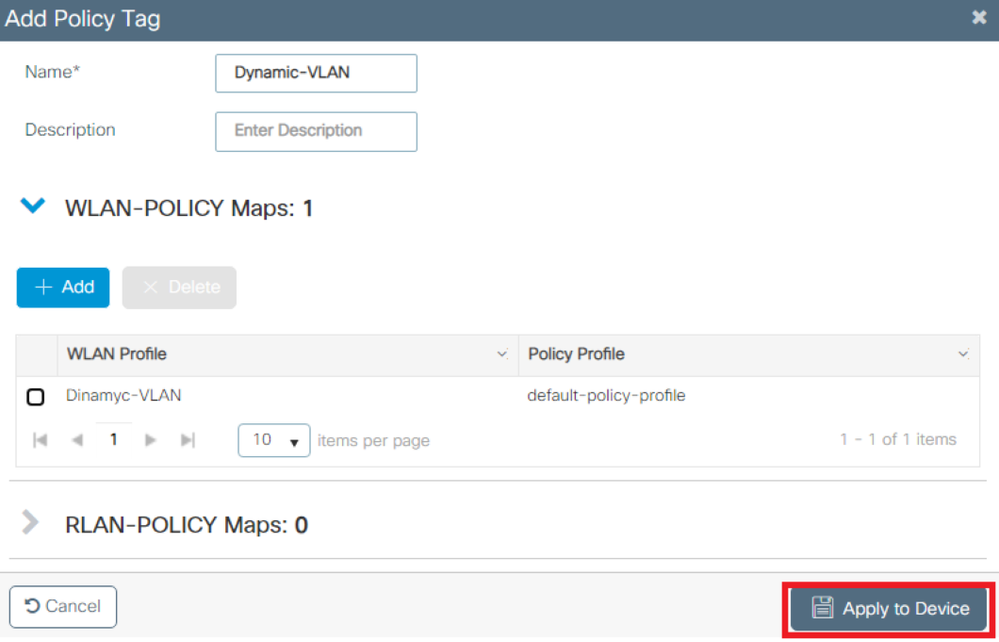

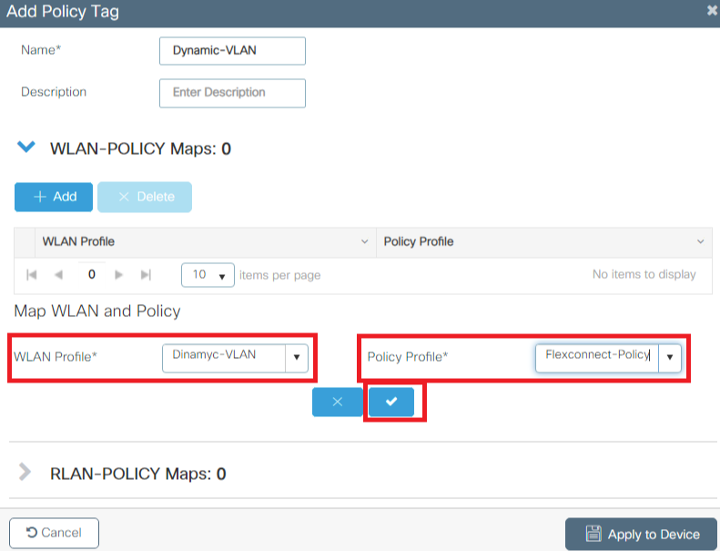

- Enlace su perfil WLAN al perfil de política deseado como se muestra en las imágenes:

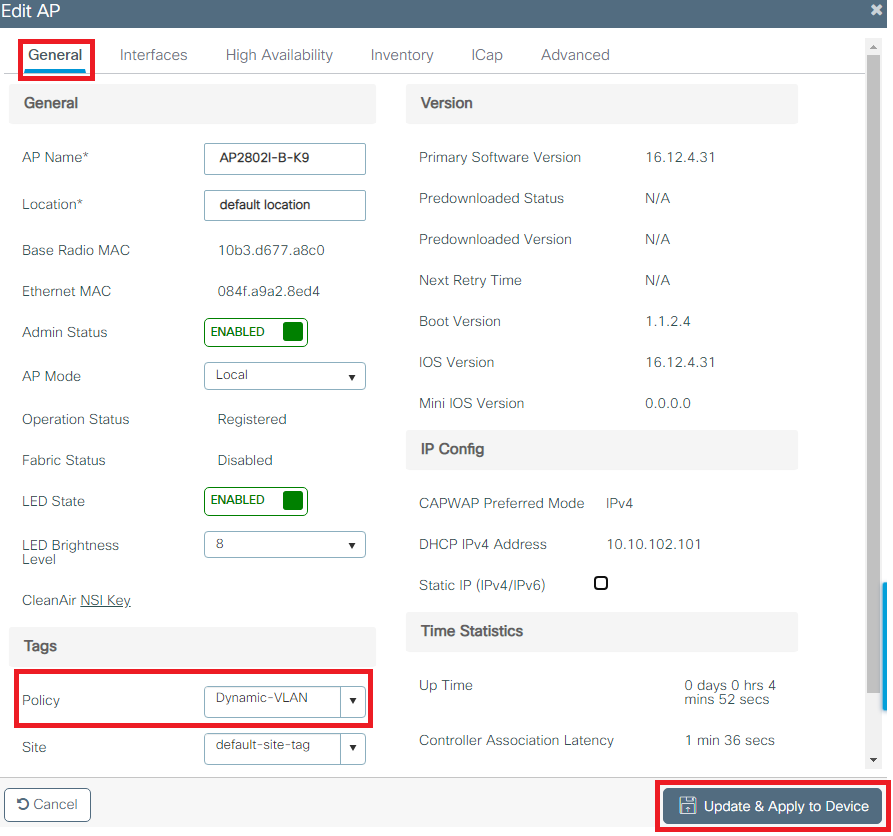

Paso 6. Asignar la etiqueta de política a un AP

Paso 6. Asignar la etiqueta de política a un APEste procedimiento explica cómo configurar la etiqueta de la política en el WLC.

Complete estos pasos:

- Desplácese hasta

Configuration > Wireless > Access Points > AP Name > General Tags la etiqueta de directiva correspondiente y asígnela y, a continuación, seleccioneUpdate & Apply to Device como se muestra en la imagen:

Precaución: Tenga en cuenta que el cambio de la etiqueta de la política en un AP da lugar a que el AP se desconecte del WLC y luego se vuelva a conectar.

Flexconnect

FlexconnectLa función Flexconnect permite que los AP envíen los datos del cliente inalámbrico a la salida a través del puerto LAN del AP cuando se configura como trunk. Este modo, conocido como Flexconnect Local Switching, permite al AP segregar el tráfico del cliente etiquetándolo en VLAN separadas de su interfaz de administración. Esta sección proporciona instrucciones sobre cómo configurar la asignación de VLAN dinámica para el escenario de conmutación local.

Nota: Los pasos descritos en la sección anterior también se aplican al escenario Flexconnect. Para completar la configuración de Flexconnect, siga los pasos adicionales proporcionados en esta sección.

Configuración del switch para varias VLAN

Configuración del switch para varias VLANPara permitir varias VLAN a través del switch, debe ejecutar los siguientes comandos para configurar el puerto del switch conectado al AP:

- Switch(config-if)#switchport mode trunk

- Switch(config-if)#switchport trunk encapsulation dot1q

Nota: De forma predeterminada, la mayoría de los switches permiten todas las VLAN creadas en el switch a través del puerto troncal.

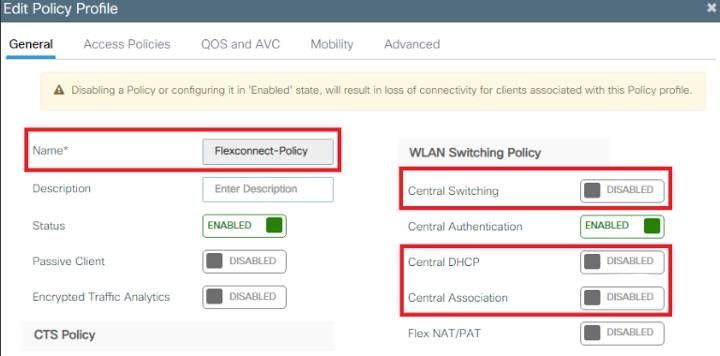

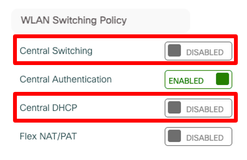

configuración del perfil de política de Flexconnect

configuración del perfil de política de Flexconnect

- Vaya a Configuration > Tags & Profiles > Policy Profile > +Add y cree una nueva política.

- Agregue el nombre y desactive la casilla de verificación Switching central y DHCP central. Con esta configuración, el controlador gestiona la autenticación del cliente, mientras que el punto de acceso FlexConnect conmuta los paquetes de datos del cliente y DHCP localmente.

Nota: A partir del código 17.9.x, el aspecto del perfil de directiva se ha actualizado tal y como se muestra en la imagen.

- En la pestaña Access Policies , asigne la VLAN a la que están asignados los clientes inalámbricos cuando se conectan a esta WLAN de forma predeterminada.

Nota: La VLAN configurada en este paso no es necesaria para estar presente en la lista de VLAN del WLC. Las VLAN necesarias se agregan más adelante en Flex-Profile, que crea las VLAN en el propio AP.

- Desde la pestaña Advance, habilite la casilla de verificación Allow AAA Override para invalidar las configuraciones WLC por el servidor RADIUS.

Asignar el perfil de política de Flexconnect a una etiqueta de WLAN y política

Asignar el perfil de política de Flexconnect a una etiqueta de WLAN y política

Nota: Se utiliza una etiqueta de política para vincular la WLAN con el perfil de política. Puede crear una nueva etiqueta de política o utilizar la etiqueta de política predeterminada.

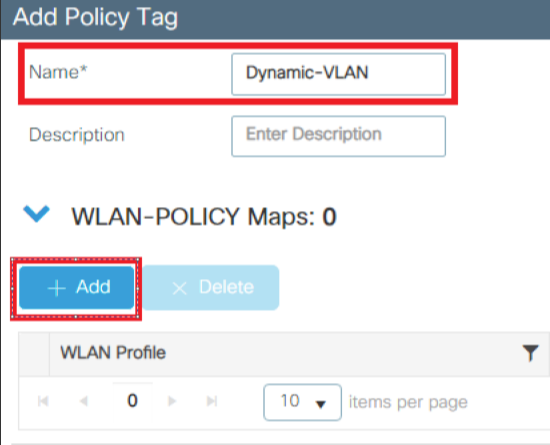

- Navegue hasta Configuration > Tags & Profiles > Tags > Policy y agregue uno nuevo si es necesario.

- Introduzca un nombre para la etiqueta de directiva y haga clic en el botón "agregar".

- Vincule su perfil de WLAN con el perfil de política deseado.

- Haga clic en el botón Apply to Device.

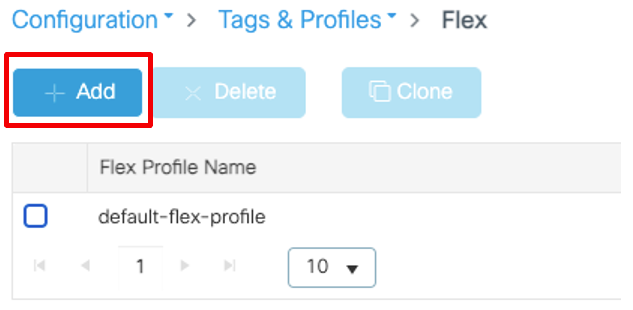

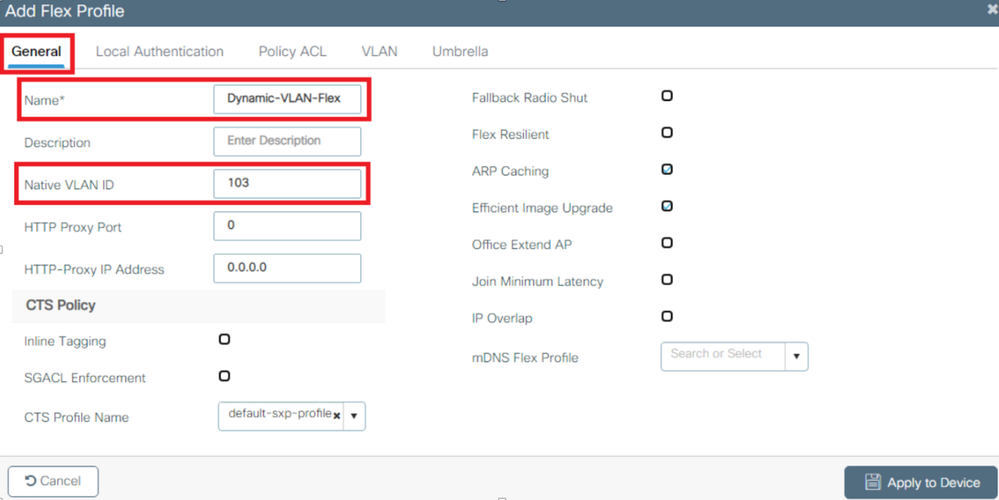

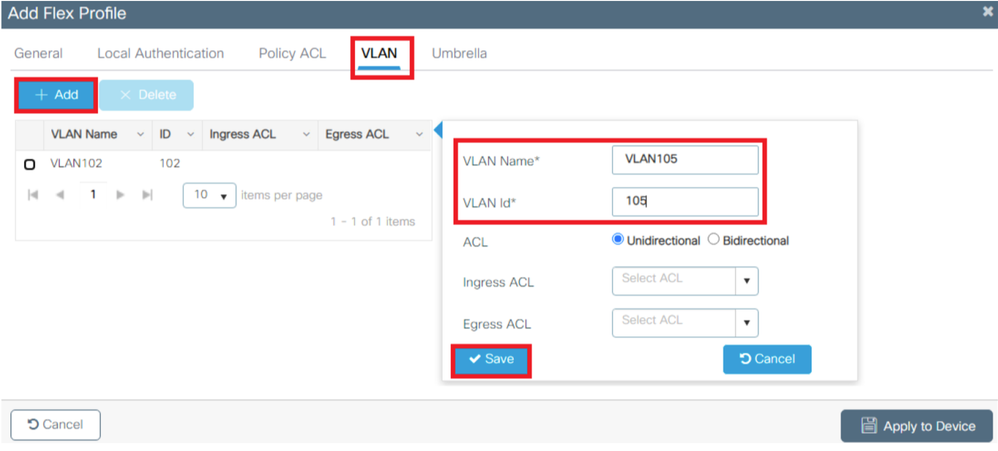

Configuración del perfil de Flex

Configuración del perfil de FlexPara asignar dinámicamente un ID de VLAN a través de RADIUS en un AP FlexConnect, es necesario que el ID de VLAN mencionado en el atributo Tunnel-Private-Group ID de la respuesta RADIUS esté presente en los puntos de acceso. Las VLAN se configuran en el perfil Flex.

- Vaya a Configuration > Tags & Profiles > Flex > + Add.

- Haga clic en la pestaña General, asigne un nombre para el perfil Flex y configure un ID de VLAN nativa para el AP.

Nota: El ID de VLAN nativa hace referencia a la VLAN de administración para el AP, por lo que debe coincidir con la configuración de VLAN nativa del switch al que está conectado el AP

- Vaya a la ficha VLAN y haga clic en el botón "Add" (Agregar) para introducir todas las VLAN necesarias.

Nota: En el paso 3 de la sección Configuración del Perfil de Política de Flexconnect, configuró la VLAN predeterminada asignada al SSID. Si utiliza un nombre de VLAN en ese paso, asegúrese de que utiliza el mismo nombre de VLAN en la configuración de Flex Profile; de lo contrario, los clientes no podrán conectarse a la WLAN.

Configuración de etiqueta de sitio flexible

Configuración de etiqueta de sitio flexible

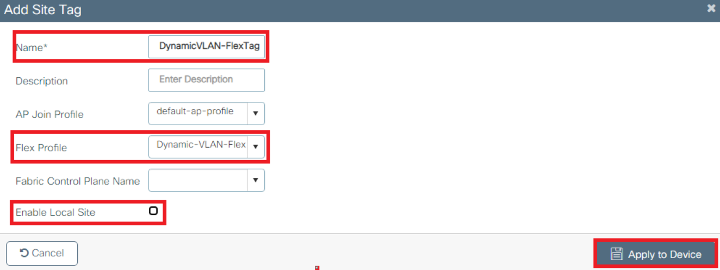

- Vaya a Configuration > Tags & Profiles > Tags > Site > +Add para crear una nueva etiqueta de sitio.

- Anule la selección de la casilla Enable Local Site para permitir que los AP conmuten el tráfico de datos del cliente localmente y agreguen el Flex Profile creado en la sección Configure the Flex Profile.

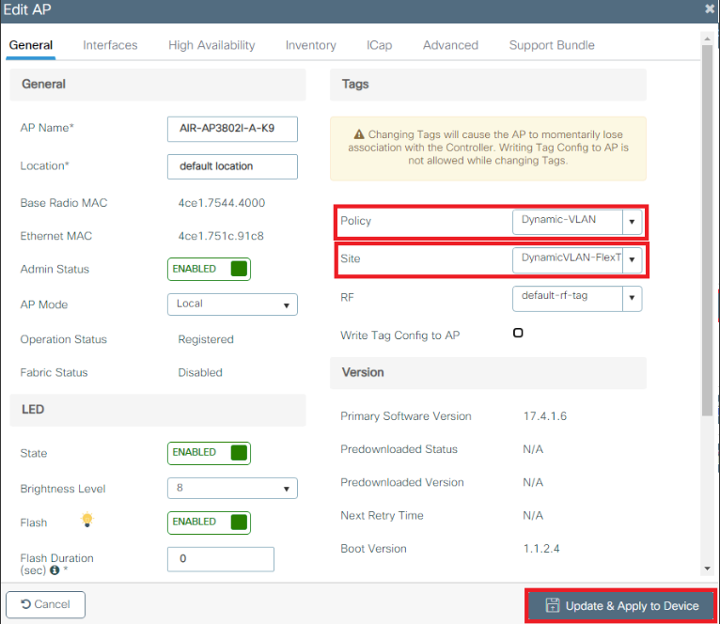

Asigne la política y la etiqueta del sitio a un AP.

Asigne la política y la etiqueta del sitio a un AP.- Vaya a Configuration > Wireless > Access Points > AP Name > General Tags, asigne la política y la etiqueta del sitio relevantes y luego haga clic en Update & Apply to Device .

Precaución: Tenga en cuenta que cambiar la política y la etiqueta del sitio en un AP resulta en que el AP se desconecta del WLC y luego se vuelve a conectar.

Nota: Si el AP se configura en el modo local (o en cualquier otro modo) y luego obtiene una etiqueta del sitio con el ajuste "Activar sitio local" desactivado, el AP se reinicia y vuelve al modo FlexConnect

Verificación

VerificaciónUse esta sección para confirmar que su configuración funciona correctamente.

Configure el perfil SSID del cliente de prueba mediante el protocolo EAP adecuado y las credenciales definidas en ISE que pueden devolver una asignación de VLAN dinámica. Cuando se le solicite un nombre de usuario y una contraseña, introduzca la información del usuario asignado a una VLAN en ISE.

En el ejemplo anterior, observe que smith-102 está asignado a la VLAN102 según lo especificado en el servidor RADIUS. Este ejemplo utiliza este nombre de usuario para recibir autenticación y ser asignado a una VLAN por el servidor RADIUS:

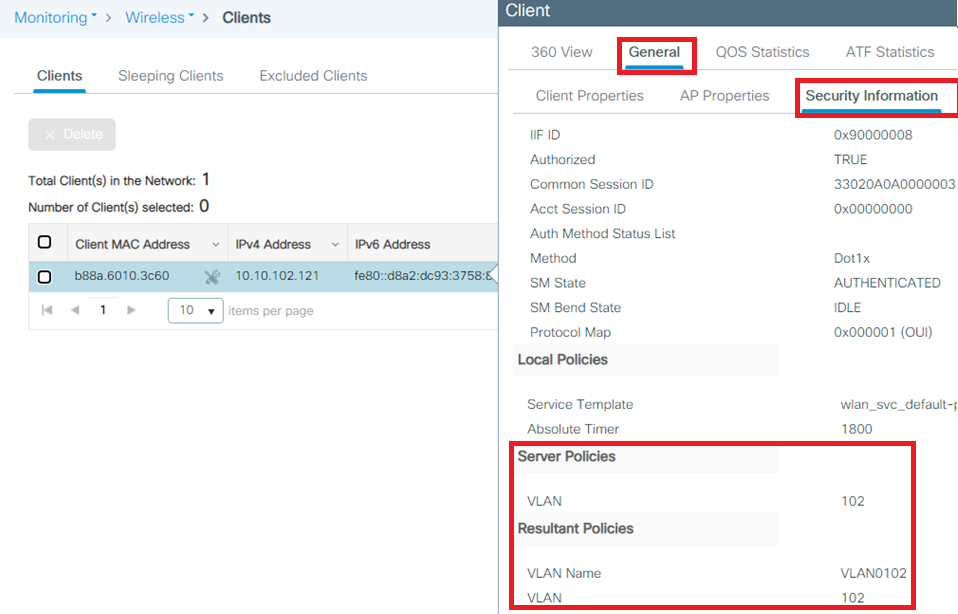

Una vez que se completa la autenticación, debe verificar que su cliente esté asignado a la VLAN adecuada según los atributos RADIUS enviados. Complete estos pasos para realizar esta tarea:

- Desde la GUI del controlador, navegue hasta

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Information el campo VLAN y busque el que se muestra en la imagen:

Desde esta ventana, puede observar que este cliente está asignado a VLAN102 según los atributos RADIUS configurados en el servidor RADIUS.

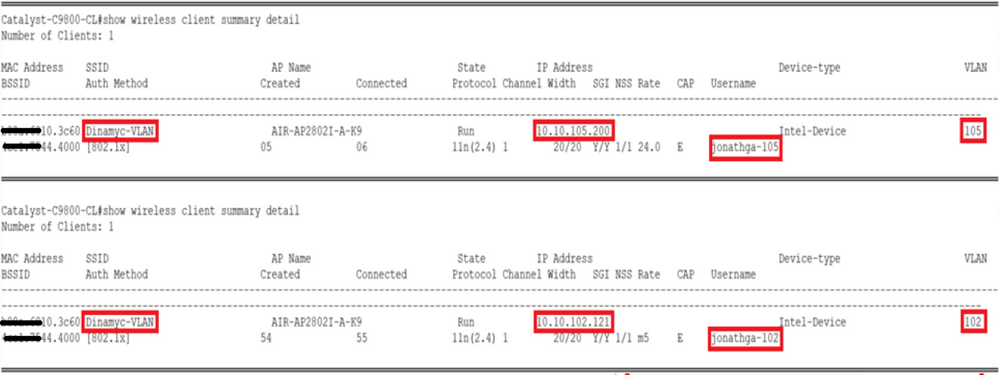

Desde la CLI, puede utilizar

show wireless client summary detail para ver la misma información que se muestra en la imagen:

- Es posible habilitar el

Radioactive traces para asegurar la transferencia exitosa de los atributos RADIUS al WLC. Para ello, siga estos pasos:- En la GUI del controlador, vaya a

Troubleshooting > Radioactive Trace > +Add. - Introduzca la dirección MAC del cliente inalámbrico.

- Seleccione

Start. - Conecte el cliente con la WLAN.

- Desplácese hasta

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log.

- En la GUI del controlador, vaya a

Esta parte del resultado de seguimiento garantiza una transmisión correcta de los atributos RADIUS:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profileTroubleshoot

TroubleshootActualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Información Relacionada Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

3.0 |

11-Apr-2024 |

Recertificación |

2.0 |

02-Jun-2022 |

Imágenes redimensionadas |

1.0 |

14-Apr-2021 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Jonathan de Jesus GarciaCisco TAC Engineer

- Jose Pablo MunozCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios