Configuración de las Credenciales de Suplicante 802.1x en un Switch

Introducción

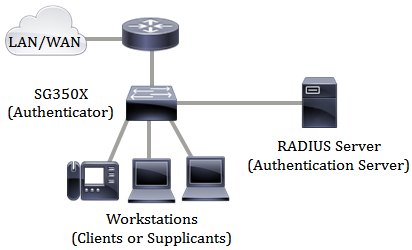

IEEE 802.1x es un estándar que facilita el control de acceso entre un cliente y un servidor. Antes de que una red de área local (LAN) o un switch puedan proporcionar servicios a un cliente, el servidor de autenticación que ejecuta el servicio de usuario de acceso telefónico de autenticación remota (RADIUS) debe autenticar al cliente conectado al puerto del switch.

La autenticación 802.1x impide que los clientes no autorizados se conecten a una LAN a través de puertos de acceso público. La autenticación 802.1x es un modelo cliente-servidor. En este modelo, los dispositivos de red tienen las siguientes funciones específicas:

- Cliente o suplicante: un cliente o suplicante es un dispositivo de red que solicita acceso a la LAN. El cliente está conectado a un autenticador.

- Authenticator: un autenticador es un dispositivo de red que proporciona servicios de red y a los que se conectan los puertos de suplicante. Se admiten los siguientes métodos de autenticación:

- Basado en 802.1x: soportado en todos los modos de autenticación. En la autenticación basada en 802.1x, el autenticador extrae los mensajes del protocolo de autenticación extensible (EAP) de los mensajes 802.1x o de los paquetes EAP sobre LAN (EAPoL) y los pasa al servidor de autenticación mediante el protocolo RADIUS.

- basado en MAC: compatible en todos los modos de autenticación. Con el control de acceso a medios (MAC) basado, el autenticador ejecuta la parte de cliente EAP del software en nombre de los clientes que buscan acceso a la red.

- Basado en Web: soportado sólo en modos de sesiones múltiples. Con la autenticación basada en web, el autenticador ejecuta la parte de cliente EAP del software en nombre de los clientes que buscan acceso a la red.

- Servidor de autenticación: un servidor de autenticación realiza la autenticación real del cliente. El servidor de autenticación para el dispositivo es un servidor de autenticación RADIUS con extensiones EAP.

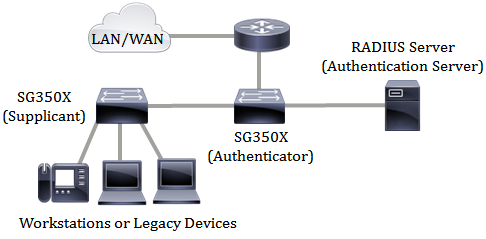

Nota: Un dispositivo de red puede ser un cliente o suplicante, autenticador o ambos por puerto.

La siguiente imagen muestra una red que ha configurado los dispositivos según las funciones específicas. En este ejemplo, se utiliza un switch SG350X.

Sin embargo, también puede configurar algunos puertos en su switch como suplicantes. Una vez configuradas las credenciales del solicitante en un puerto específico del switch, puede conectar directamente los dispositivos que no son compatibles con 802.1x, de modo que los dispositivos puedan acceder a la red segura. La siguiente imagen muestra un escenario de una red que ha configurado un switch como suplicante.

Prerrequisitos de la configuración de 802.1x:

- Configure el servidor RADIUS. Para saber cómo configurar los parámetros del servidor RADIUS en su switch, haga clic aquí.

- Cree una red de área local virtual (VLAN). Para crear VLAN utilizando la utilidad basada en web de su switch, haga clic aquí. Para obtener instrucciones basadas en CLI, haga clic aquí.

- Configure los parámetros de puerto a VLAN en su switch. Para configurar mediante la utilidad basada en web, haga clic aquí. Para utilizar la CLI, haga clic aquí.

- Configure las propiedades globales 802.1x en el switch. Para obtener instrucciones sobre cómo configurar las propiedades 802.1x globales a través de la utilidad basada en web del switch, haga clic aquí. Para obtener instrucciones basadas en CLI, haga clic aquí.

- (Opcional) Configure el rango de tiempo en el switch. Para aprender a configurar los parámetros de rango de tiempo en su switch, haga clic aquí. Para utilizar la CLI, haga clic aquí.

- Configure las credenciales del suplicante 802.1x en el switch. Las instrucciones se proporcionan en este artículo. Para obtener instrucciones basadas en CLI, haga clic aquí.

- Configure la autenticación de puerto 802.1x. Para utilizar la utilidad basada en web del switch, haga clic aquí. Para utilizar la CLI, haga clic aquí.

Objetivo

Puede configurar el switch como un suplicante 802.1x (cliente) en la red con cables. Se puede configurar un nombre de usuario y una contraseña cifrados para permitir que el switch se autentique mediante 802.1x.

En las redes que utilizan el control de acceso a la red basado en puertos IEEE 802.1x, un suplicante no puede obtener acceso a la red hasta que el autenticador 802.1x conceda acceso. Si su red utiliza 802.1x, debe configurar la información de autenticación 802.1x en el switch para que pueda suministrar la información al autenticador.

En este artículo se proporcionan instrucciones sobre cómo configurar las credenciales del suplicante 802.1x en el switch.

Dispositivos aplicables

- Serie Sx350X

- Serie SG350X

- Serie SG550X

Versión del software

- 2.3.0.130

Configuración de las credenciales del solicitante 802.1x

Crear credenciales de suplicante 802.1x

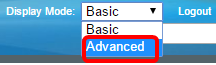

Paso 1. Inicie sesión en la utilidad basada en Web del switch y, a continuación, seleccione Avanzado en la lista desplegable Modo de visualización.

Nota: Las opciones de menú disponibles pueden variar en función del modelo de dispositivo. En este ejemplo, se utiliza SG350X-48MP.

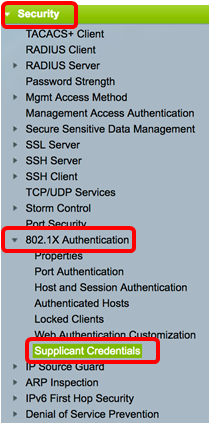

Paso 2. Elija Security > 802.1X Authentication > Supplicant Credentials.

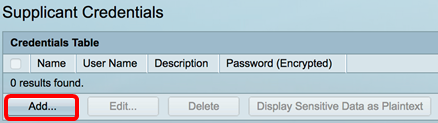

Paso 3. Haga clic en el botón Add para agregar nuevas credenciales de usuario para el solicitante.

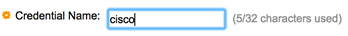

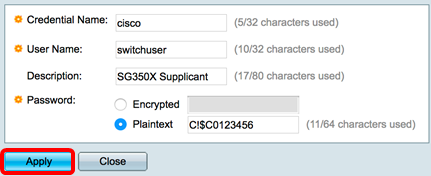

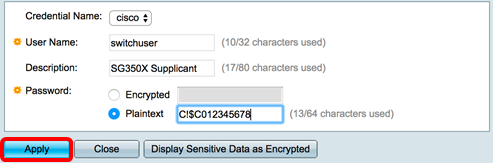

Paso 4. Introduzca el nombre de la credencial en el campo Nombre de credencial.

Nota: En este ejemplo, se introduce cisco.

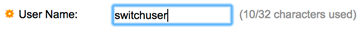

Paso 5. En el campo User Name, ingrese el nombre de usuario para asociarlo con el nombre de la credencial.

Nota: En este ejemplo, se utiliza switchuser.

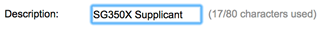

Paso 6. (Opcional) Introduzca la descripción de la credencial en el campo Descripción.

Nota: En este ejemplo, se utiliza el suplicante SG350X.

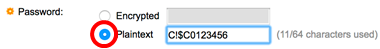

Paso 7. Haga clic en el botón de opción que corresponde al tipo de contraseña que desea utilizar y, a continuación, introduzca la contraseña en el campo asignado.

Nota: En este ejemplo, se elige Plaintext y la contraseña utilizada es C!$C0123456.

Paso 8. Haga clic en Aplicar y luego haga clic en Cerrar.

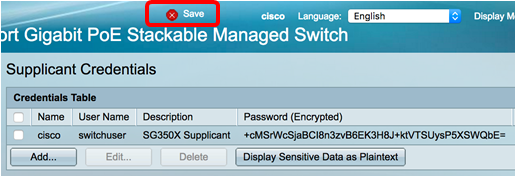

Paso 9. (Opcional) Haga clic en el botón Guardar para guardar los parámetros en el archivo de configuración de inicio.

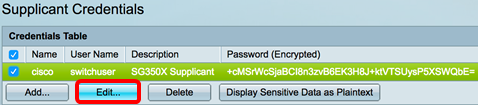

Editar una credencial de suplicante 802.1x

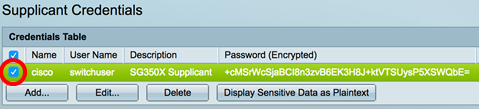

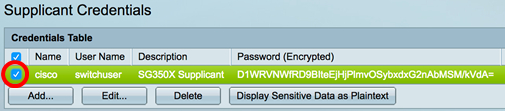

Paso 1. Haga clic en la casilla de verificación del nombre de credencial correspondiente que desea editar.

Nota: En este ejemplo, se elige cisco.

Paso 2. Haga clic en el botón Editar.

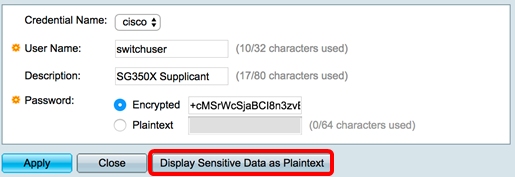

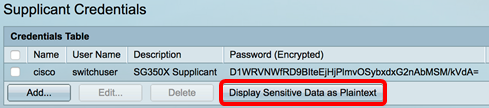

Paso 3. (Opcional) Para mostrar la contraseña cifrada como texto sin formato, haga clic en el botón Mostrar datos confidenciales como texto sin formato.

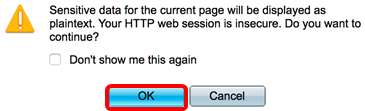

Paso 4. (Opcional) Haga clic en Aceptar para mostrar la contraseña cifrada como texto sin formato.

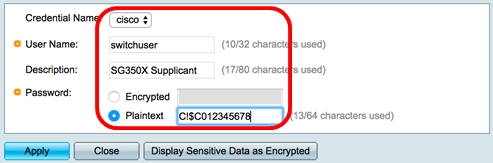

Paso 5. Actualice los detalles de las credenciales en consecuencia.

Nota: En este ejemplo, la contraseña se actualiza a C!$C012345678.

Paso 6. Haga clic en Aplicar y luego haga clic en Cerrar.

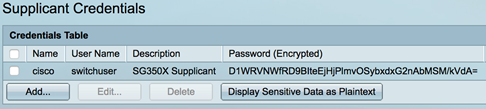

Ahora debería haber editado correctamente los detalles de las credenciales del solicitante en su switch.

Mostrar contraseña cifrada como texto sin formato

Paso 1. Para mostrar la contraseña cifrada como texto sin formato, haga clic en el botón Mostrar datos confidenciales como texto sin formato.

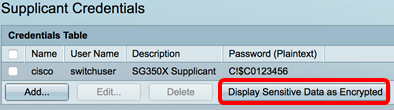

Paso 2. (Opcional) La contraseña se mostrará en formato de texto sin formato. Haga clic en el botón Mostrar datos confidenciales como cifrados para mostrar la forma cifrada de la contraseña.

Ahora debería haber mostrado correctamente la contraseña sensible como texto sin formato.

Eliminación de una credencial de suplicante 802.1x

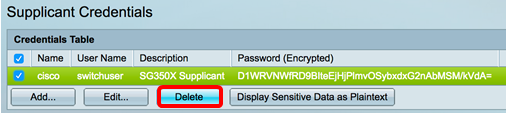

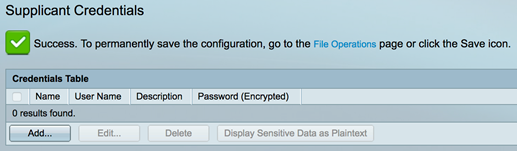

Paso 1. Haga clic en la casilla de verificación del nombre de credencial correspondiente que desea eliminar.

Paso 2. Haga clic en el botón Eliminar.

Ahora debería haber eliminado correctamente una entrada de la Tabla de credenciales de suplicante de su switch.

Configuración de una interfaz de suplicante 802.1x

Para aplicar las credenciales de suplicante 802.1x configuradas, debe configurar la información de autenticación 802.1x en el switch para que pueda suministrar la información al autenticador. Consulte los requisitos previos anteriores para configurar la autenticación de puerto 802.1x en su switch.

Comentarios

Comentarios