Configuración de políticas DAP en firewall seguro

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe cómo realizar y configurar las políticas de acceso dinámico en un dispositivo de firewall seguro basado en el cliente RAVPN.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Registre Secure Firewall con FMC y haga que se sincronicen y se actualicen con la última versión del archivo de configuración.

- Preconfigure la directiva de red privada virtual de acceso remoto (RAVPN) en el firewall seguro registrado.

- Descargue el paquete Hostscan (.pkg) con su versión equivalente de Anyconnect Security Mobility Client.

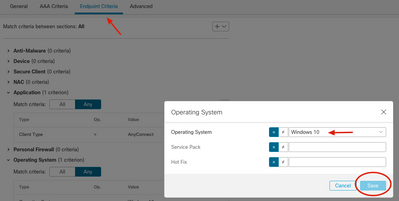

- Conocimientos básicos sobre soluciones RAVPN.

- Conceptos generales sobre la función DAP.

- Administración y conocimientos de configuración de Secure Firewall Management Center.

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- FMC 7.0.0 versión o posterior

- Secure Firewall 7.0.0 versión o posterior

- Equipo MAC/Windows con software Cisco Secure Client Anyconnect 4.10 o posterior

- HostScan 4.10 o posterior

- Active Directory para autenticación AAA.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

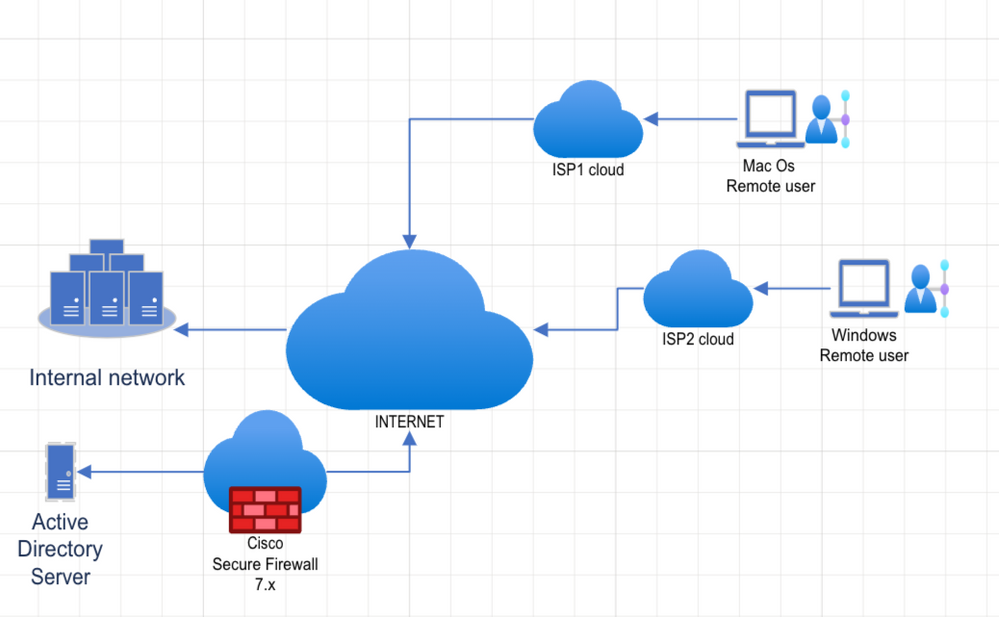

Este documento describe una guía paso a paso sobre cómo realizar y configurar las políticas de acceso dinámico en un dispositivo Secure Firewall basado en los atributos de la máquina cliente RAVPN. HostScan se utiliza para recopilar información del cliente y DAP aplica diferentes políticas a los usuarios de Mac OS y Windows, respectivamente.

Los diseños RAVPN se ejecutan en escenarios diferentes y dinámicos que no pueden ser controlados por los administradores de red. Por lo general, hay varias conexiones que aterrizan en la misma puerta de enlace VPN que, en función de varias variables (por ejemplo, nombre de usuario, organización, dispositivo de hardware, sistema operativo, etc.), pueden determinar cómo se puede amenazar cada conexión; algunas de ellas pueden requerir funciones de usuario privilegiadas, acceso a programas y aplicaciones, asignación de direcciones IP diferentes o reglas de filtro de subred.

Las políticas de acceso dinámico (DAP) son una nueva función introducida en la versión de software 7.0.0 de Cisco Secure Firewall Threat Defense que permite a los administradores de red aplicar diferentes políticas a diferentes usuarios que se ejecutan en estos entornos dinámicos mencionados anteriormente, basándose en una recopilación de atributos de los clientes RAVPN de Cisco Secure Client (Anyconnect) equivalentes con uno o varios criterios (criterios DAP).

El software Anyconnect proporciona a las funciones de cliente RAVPN y al módulo de estado la capacidad de identificar atributos como el sistema operativo, el antivirus, el anti-spyware y el software de firewall instalado en el host y el La aplicación HostScan recopila esta información .

Configurar

Diagrama de la red

Configuraciones

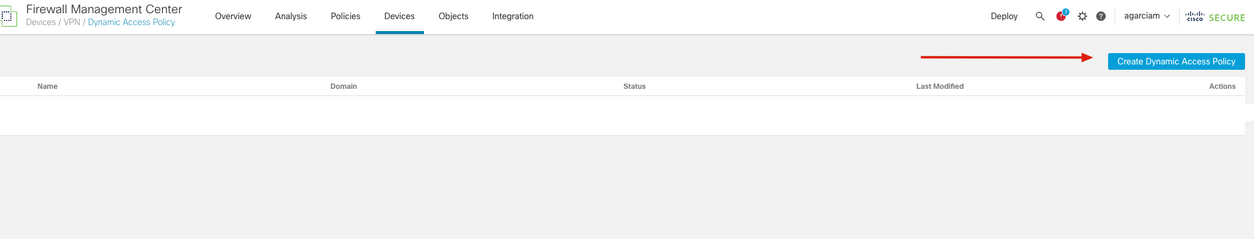

1. Inicie sesión en la GUI de FMC con credenciales de administrador y, desde la vista del panel de inicio, haga clic en Devices y seleccione Dynamic Access Policy en el menú expandido.

2. Desde la vista de la política de acceso dinámica, haga clic en Create Dynamic Access Policy.

3. Especifique un nombre para la política DAP y seleccione Crear nuevo junto al menú desplegable Paquete HostScan (esta acción puede abrir una nueva pestaña del explorador con la sección Administrador de objetos).

Nota: Si ya se ha cargado una imagen de HostScan, selecciónela en el menú desplegable, haga clic en Guardar y vaya directamente al paso 6.

4. En la vista de la pestaña Objeto, vaya a Agregar archivo de cliente seguro" para cargar el paquete HostScan.

5. Especifique el nombre del archivo, haga clic en Examinar para cargar el paquete de HostScan (.pkg) desde los archivos locales y seleccione Paquete HostScan en el menú desplegable Tipo de archivo y, a continuación, haga clic en Guardar.

6. Vuelva a la pestaña Crear política de acceso dinámica del paso 3.

Especifique el nombre de la política de acceso dinámica y esta vez podrá ver el nuevo paquete de HostScan en el menú desplegable y hacer clic en Guardar.

7. Puede ser redirigido a la nueva ventana del editor de DAP, haga clic en Create DAP Record para generar una nueva entrada.

Nota: En este ejemplo, podemos configurar un registro DAP para recopilar información del sistema operativo del cliente RAVPN Anyconnect y permitir la conexión si la máquina host ejecuta Mac OS.

8. Especifique el nombre del registro DAP, marque Mostrar mensaje de usuario en coincidencia de criterios y escriba un mensaje de solicitud para que el usuario sepa que la conexión aterrizó en un DAP basado en el sistema operativo. Seleccione Continue para permitir la conexión en el campo Action.

Nota: Puede seleccionar Terminate (Terminar) o Quarantine (Poner en cuarentena) como la acción que se aplicará en función de su caso.

Nota: También puede aplicar una ACL de red o atributos de Secure Client según sus requisitos de red.

9. Vaya a la pestaña Criterios de terminal, seleccione Sistema operativo y especifique igual a Mac OS X, deje el menú desplegable Versión vacío ya que esta intención de ejemplo es detectar Mac OS independientemente de la versión y haga clic en Guardar.

Nota: En este artículo se utilizan los atributos Endpoint Criteria, pero puede utilizar los criterios AAA para la coincidencia de atributos LDAP o RADIUS.

10. En la pestaña Endpoint Criteria, puede ver los nuevos criterios del sistema operativo, seguidos de la opción Match criteria.

Seleccione Cualquiera.

Nota: Puede crear varios registros de criterios y seleccionar Coincidir con todo o Coincidir con cualquiera según sus necesidades.

11. Vaya a la parte inferior derecha de la página y haga clic en Guardar.

11. El nuevo registro DAP de Mac OS se puede mostrar con sus parámetros de configuración, confirme que son correctos y haga clic en Create DAP Record para crear un nuevo registro para la detección del sistema operativo Windows.

Nota: En este ejemplo, la intención es bloquear los clientes de Windows y permitir solo Mac OS para las conexiones RAVPN.

12. Especifique el nombre del registro DAP, seleccione Terminar en el campo Acción y escriba el mensaje de advertencia que se enviará al usuario.

13. Vaya a la pestaña Criterios de terminal y cree un nuevo criterio equivalente en la sección Sistema operativo, seleccione Windows 10 como sistema operativo equivalente y haga clic en Guardar y, a continuación, seleccione Coincidir con Any.

14. Ir a la parte inferior derecha y haga clic en Guardar.

15. En el menú DAP, confirme que hay dos entradas nuevas con la nueva configuración.

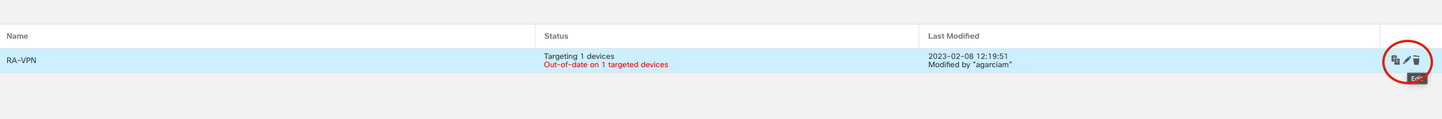

16. Se ha creado la política de acceso dinámica, para aplicarla a la configuración de RAVPN, vaya a la pestaña Devices desde la GUI de FMC y haga clic en Remote Access.

17. Seleccione su política RAVPN preconfigurada y haga clic en el botón de edición (icono de lápiz).

18. En la esquina superior derecha, haga clic en None junto a la etiqueta de texto Dynamic Access Policy.

19. En la ventana Directiva de acceso dinámico, seleccione la directiva DAP que acabamos de crear y haga clic en Aceptar.

20. En la esquina superior derecha, confirme que DAP se aplica junto a la etiqueta de texto Directiva de acceso dinámico y haga clic en Guardar.

Implemente los cambios, haga clic en la pestaña Deploy de la GUI de FMC, seleccione el dispositivo FTD y haga clic en el botón Deploy.

Verificación

1. Vaya a la interfaz de línea de comandos (CLI) desde Secure Firewall y confirme que se ha aplicado la configuración de HostScan:

firepower# sh run webvpn

webvpn

enable OUTSIDE

enable

hostscan image disk0:/csm/hostscan_4.10.06083-k9.pkg

hostscan enable

anyconnect image disk0:/csm/anyconnect-macos-4.10.04071-webdeploy-k9.pkg 1 regex "Mac OS"

anyconnect enable

.

.

firepower# sh run all dynamic-access-policy-record

dynamic-access-policy-record DfltAccessPolicy

user-message "nDID NOT MEET THE CRITERIA! TERMINATING"

action terminate

dynamic-access-policy-record "MAC USER"

user-message "DAP-TEST MATCH!!!!MAC USER DETECTED"

action continue

priority 0

dynamic-access-policy-record "WINDOWS USER"

user-message "WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!"

action terminate

priority 12. Confirme que el archivo dap.xml se ha generado y almacenado en flash:

firepower# sh flash:

--#-- --length-- -----date/time------ path

76 4096 Feb 03 2023 19:01:10 log

222 1293 Feb 09 2023 17:32:16 dap.xml3. Mostrar contenido dap.xml

firepower# more flash:dap.xml

MAC USER

and

match-any

match-all

endpoint.os.version

EQ

Mac OS X

WINDOWS USER

and

match-any

match-all

endpoint.os.version

EQ

Windows 10

Troubleshoot

Esta sección proporciona la información que puede utilizar para resolver problemas y confirmar cómo se realiza y funciona el proceso DAP según lo esperado.

Nota: En Secure Firewall, puede establecer varios niveles de depuración; de forma predeterminada, se utiliza el nivel 1. Si cambia el nivel de depuración, puede aumentar el nivel de detalle de los depuradores. Hágalo con precaución, especialmente en entornos de producción.

Pruebe con Mac OS.

Habilite las depuraciones de DAP mientras el usuario intenta conectarse desde un dispositivo Mac OS.

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

debug dap errors enabled at level 1Inicie el dispositivo Mac OS y ejecute la aplicación Anyconnect, conéctese a la dirección IP/nombre de host/FQDN y haga clic en Conectar para iniciar sesión con el método de autenticación solicitado.

Salida de depuración en Secure Firewall CLI

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: 9

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.06079";

endpoint.anyconnect.platform = "mac-intel";

endpoint.anyconnect.devicetype = "MacBookPro17,1";

endpoint.anyconnect.platformversion = "13.1.0";

.

.

.

DAP_TRACE: aaa["ldap"]["displayName"] = "ad1"

DAP_TRACE: aaa["ldap"]["memberOf"] = "AD-USERS-ONLY"

DAP_TRACE: aaa["ldap"]["name"] = "ad1"

.

.

.

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Mac OS X"

DAP_TRACE: endpoint.os.servicepack = "13.1"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,MAC USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [DAP-TEST MATCH!!!!MAC USER DETECTED] 35 490

DAP_TRACE: Username: ad1, DAP_close: 9Mensaje del cliente de Mac OS.

Pruebe con el dispositivo Windows 10.

Ejecute los debugs de DAP e intente conectarse desde un dispositivo Windows 10.

firepower# debug dap trace 127

debug dap trace enabled at level 127

firepower# debug dap errors

debug dap errors enabled at level 1Inicie el dispositivo Windows 10 y ejecute la aplicación Anyconnect, conéctese a la dirección IP/nombre de host/FQDN y haga clic en Connect login con el método de autenticación solicitado.

firepower#

firepower# DAP_TRACE: DAP_open: New DAP Request: A

DAP_TRACE[5]: Username: ad1, DAP_add_AC:

endpoint.anyconnect.clientversion = "4.10.05111";

endpoint.anyconnect.platform = "win";

endpoint.anyconnect.devicetype = "LENOVO";

endpoint.anyconnect.useragent = "AnyConnect Windows 4.10.05111";

.

.

.

AP_TRACE: aaa["cisco"]["grouppolicy"] = "agarciam"

DAP_TRACE: aaa["cisco"]["username"] = "ad1"

DAP_TRACE: aaa["cisco"]["tunnelgroup"] = "RA-VPN"

DAP_TRACE: endpoint["application"]["clienttype"] = "AnyConnect"

DAP_TRACE: endpoint.os.version = "Windows 10"

.

.

.

DAP_TRACE: Username: ad1, Selected DAPs: ,WINDOWS USER

DAP_TRACE: dap_process_selected_daps: selected 1 records

DAP_TRACE: Username: ad1, dap_concat_fcn: [WINDOWS DEVICE DETECTED!!TERMINATING CONNECTION!] 48 490

DAP_TRACE: Username: ad1, DAP_close: AMensaje de Windows 10.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

03-Apr-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Alan Omar Garcia Marchan

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios