Introducción

Este documento describe el proceso para modificar el acceso de administrador en Firepower Threat Defense (FTD) de una interfaz de administración a una interfaz de datos.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Firepower Threat Defense

- Centro de administración FirePOWER

Componentes Utilizados

- Firepower Management Center Virtual 7.4.1

- Firepower Threat Defense Virtual 7.2.5

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Cada dispositivo incluye una única interfaz de gestión dedicada para comunicarse con el FMC. Si lo desea, puede configurar el dispositivo para que utilice una interfaz de datos para la gestión en lugar de la interfaz de gestión dedicada. El acceso a FMC en una interfaz de datos es útil si desea gestionar Firepower Threat Defense de forma remota desde la interfaz externa o si no dispone de una red de gestión independiente. Este cambio debe realizarse en Firepower Management Center (FMC) para FTD gestionado por FMC.

El acceso a FMC desde una interfaz de datos tiene algunas limitaciones:

- Solo puede habilitar el acceso de administrador en una interfaz de datos física. No puede utilizar una subinterfaz o EtherChannel.

- Sólo modo de firewall enrutado, mediante una interfaz enrutada.

- No se admite PPPoE. Si el ISP requiere PPPoE, debe colocar un router compatible con PPPoE entre Firepower Threat Defence y el módem WAN.

- No puede utilizar interfaces de administración y de sólo eventos independientes.

Configurar

Continúe con la migración de la interfaz

Nota: Se recomienda encarecidamente disponer de la última copia de seguridad del FTD y del FMC antes de realizar cualquier cambio.

-

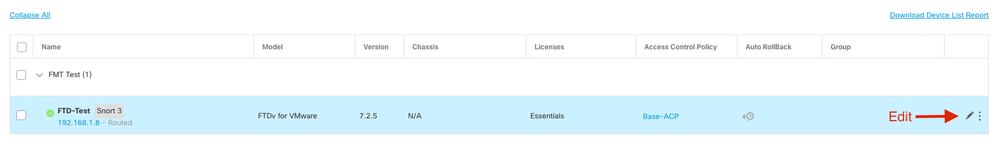

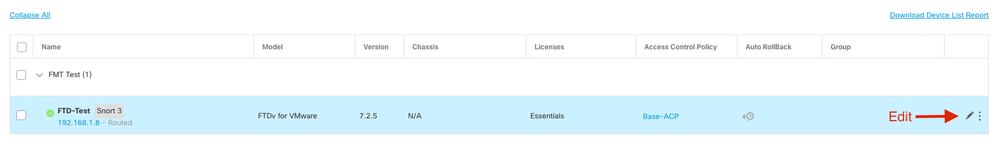

Vaya a la página Devices > Device Management, haga clic en Edit para el dispositivo que está realizando los cambios.

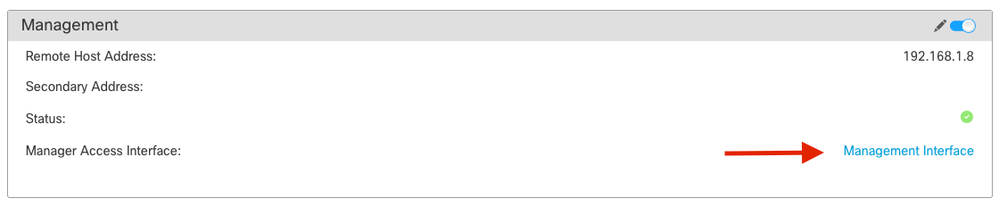

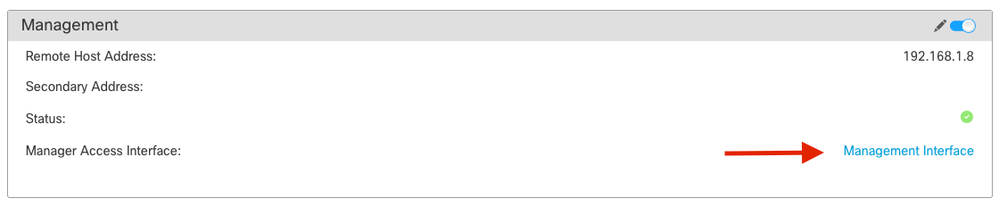

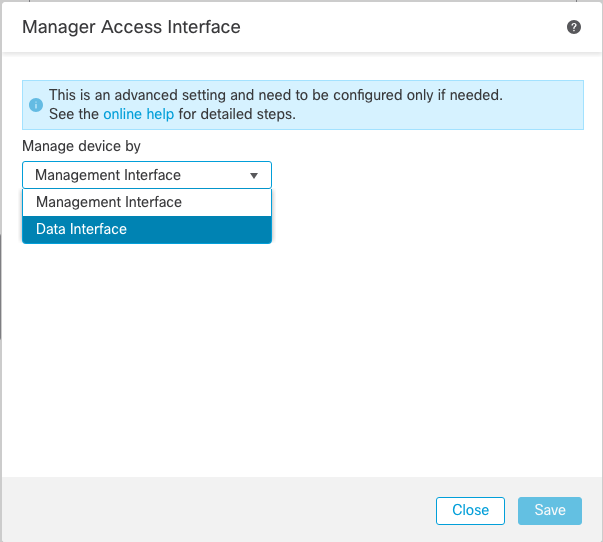

2. Vaya a la sección > , y haga clic en el link para la Interfaz de acceso del administrador.

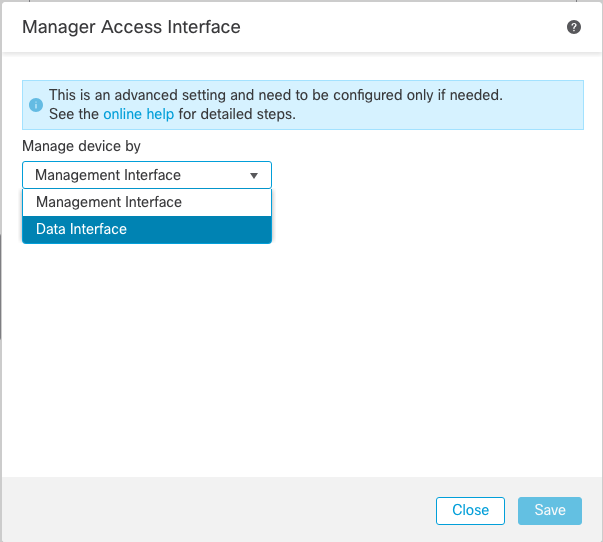

El campo Interfaz de acceso del jefe muestra la interfaz de gestión existente. Haga clic en el enlace para seleccionar el nuevo tipo de interfaz, que es la opción Interfaz de datos en la lista desplegable Administrar dispositivo por y haga clic en Guardar.

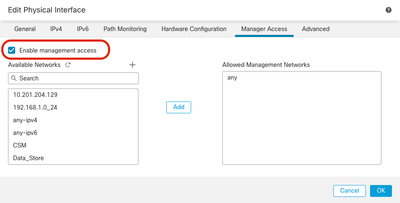

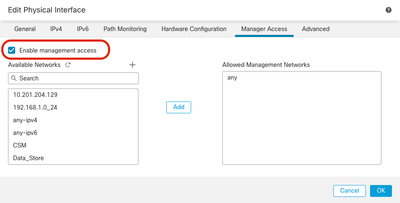

3. Ahora debe proceder a Habilitar el acceso a la administración en una interfaz de datos, navegue hasta Dispositivos > Administración de dispositivos > Interfaces > Editar interfaz física > Acceso al administrador.

Nota: (Opcional) Si utiliza una interfaz secundaria para redundancia, active el acceso de administración en la interfaz utilizada para redundancia.

(Opcional) Si utiliza DHCP para la interfaz, habilite el método DDNS de tipo web en el cuadro de diálogo Dispositivos > Administración de dispositivos > DHCP > DDNS.

(Opcional) Configure DNS en una política de configuración de la plataforma y aplíquelo a este dispositivo en Dispositivos > Configuración de la plataforma > DNS.

4. Asegúrese de que la defensa contra amenazas pueda enrutar al centro de administración a través de la interfaz de datos; agregue una ruta estática si es necesario en Dispositivos Ruta estática. (Static Route).

- Haga clic en IPv4o IPv6, según el tipo de ruta estática que esté agregando.

- Elija la Interfaz a la que se aplica esta ruta estática.

- En la lista Available Network, elija la red de destino.

- En el campo Gateway o IPv6 Gateway, ingrese o elija el router de gateway que es el salto siguiente para esta ruta.

(Opcional) Para supervisar la disponibilidad de rutas, introduzca o seleccione el nombre de un objeto Monitor de acuerdo de nivel de servicio (SLA) que defina la política de supervisión en el campo Seguimiento de rutas.

5. Implementar cambios de configuración. Los cambios de configuración se implementan ahora en la interfaz de administración actual.

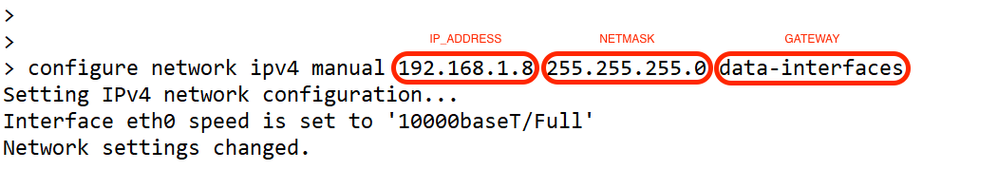

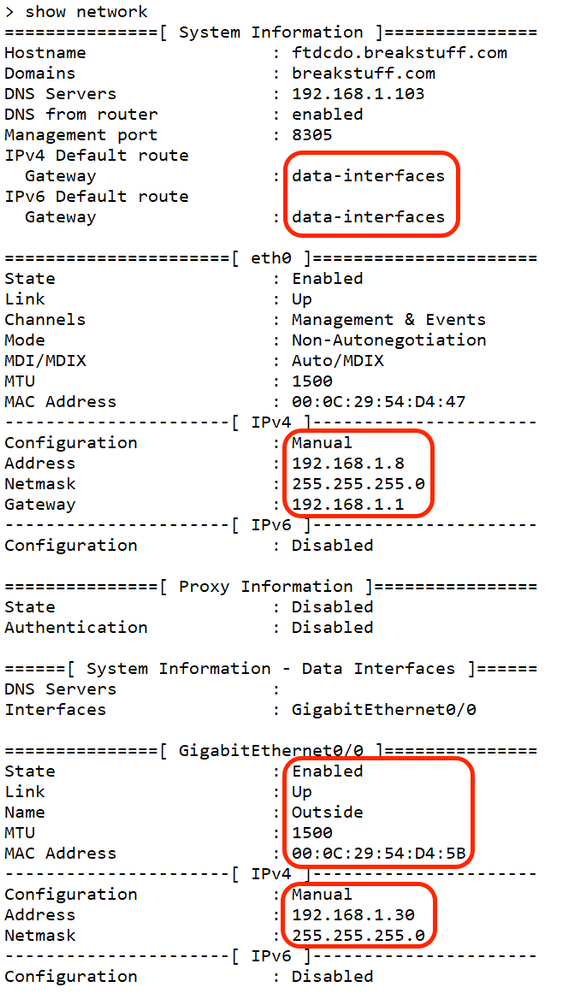

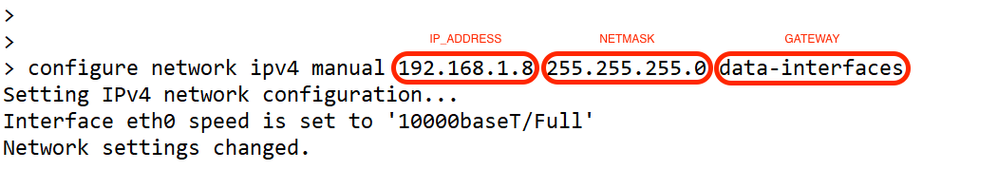

6. En la CLI de FTD, configure la interfaz de administración para que utilice una dirección IP estática y la puerta de enlace para que sean interfaces de datos.

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

Nota: Aunque no tiene pensado utilizar la interfaz de gestión, debe establecer una dirección IP estática. Por ejemplo, una dirección privada para que pueda establecer la puerta de enlace en interfaces de datos. Esta gestión se utiliza para reenviar el tráfico de gestión a la interfaz de datos mediante la interfaz tap_nlp.

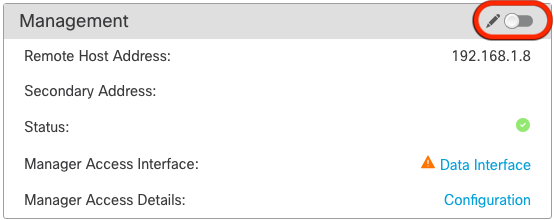

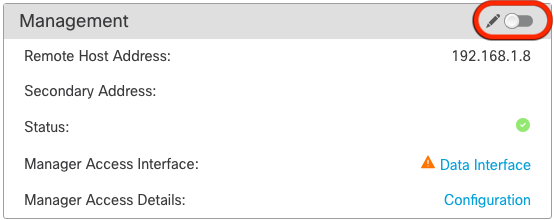

7. Deshabilite la administración en el Management Center, haga clic en Editar y actualice la dirección IP de la dirección de host remoto y la dirección (opcional)dirección secundaria para la defensa contra amenazas en la sección Dispositivos > Dispositivo > Administración y habilite la conexión.

Activar SSH en la configuración de la plataforma

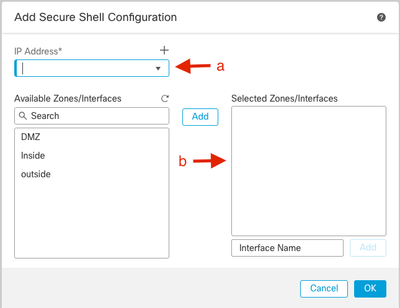

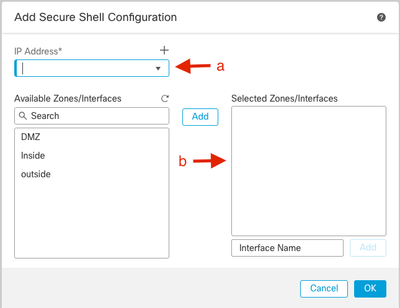

Habilite SSH para la interfaz de datos en la política de configuración de la plataforma, y aplíquelo a este dispositivo en DispositivosHaga clic en

- Los hosts o las redes a los que permite realizar conexiones SSH.

- Agregue las zonas que contienen las interfaces a las que permitir conexiones SSH. Para las interfaces que no se encuentran en una zona, puede escribir el nombre de la interfaz en el campo Selected Zones/Interfaces y hacer clic en Add.

- Click OK. Implementar los cambios

Nota: SSH no está habilitado de forma predeterminada en las interfaces de datos, por lo que si desea administrar la defensa contra amenazas mediante SSH, debe permitirlo explícitamente.

Verificación

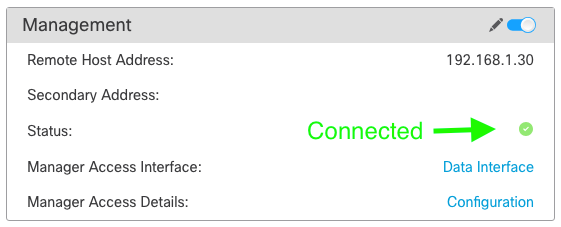

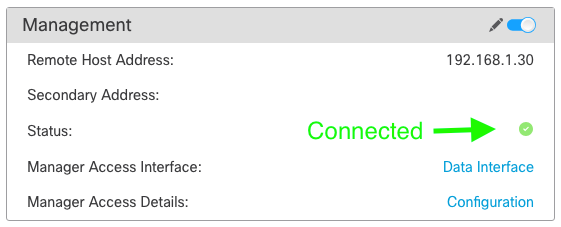

Asegúrese de que la conexión de administración se establece a través de la interfaz de datos.

Verificar desde la interfaz gráfica de usuario (GUI) de FMC

En el centro de administración, verifique el estado de la conexión de administración en la página Dispositivos

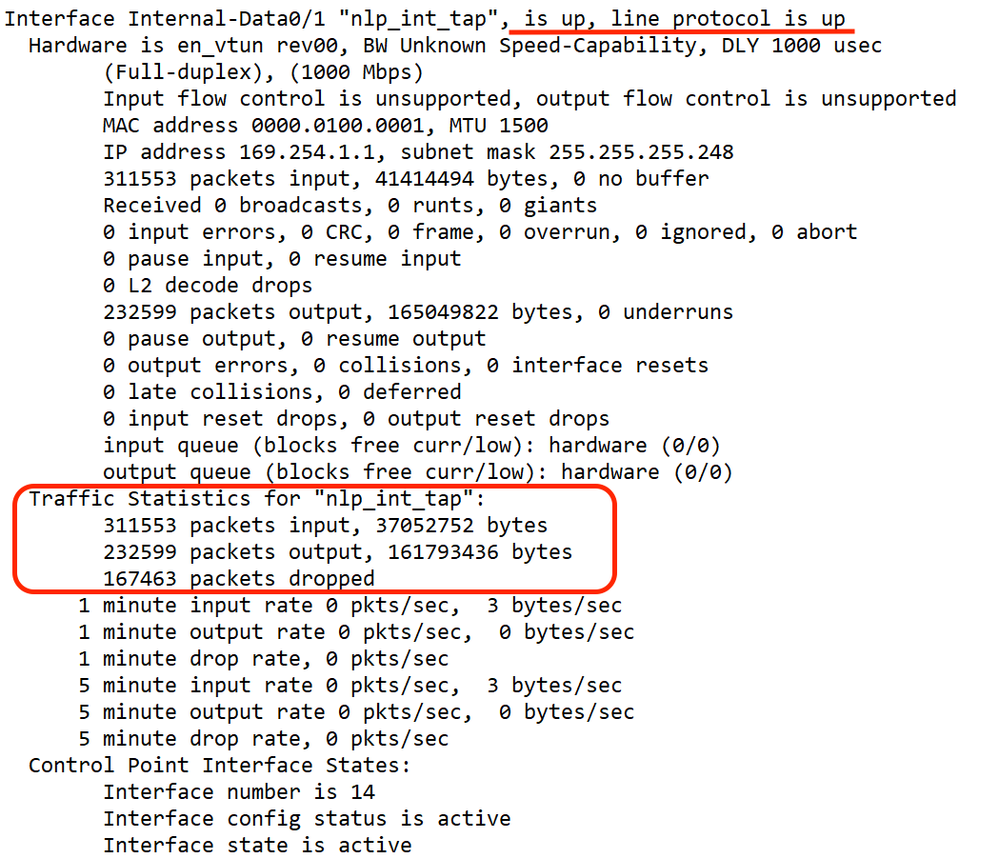

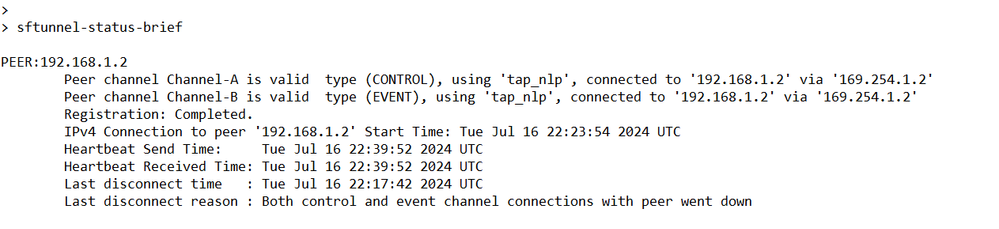

Verificar desde la interfaz de línea de comandos (CLI) de FTD

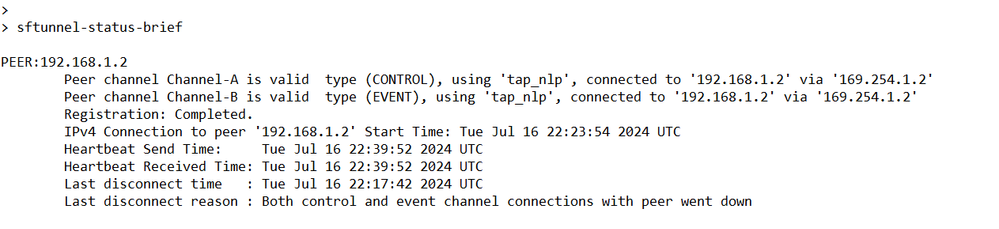

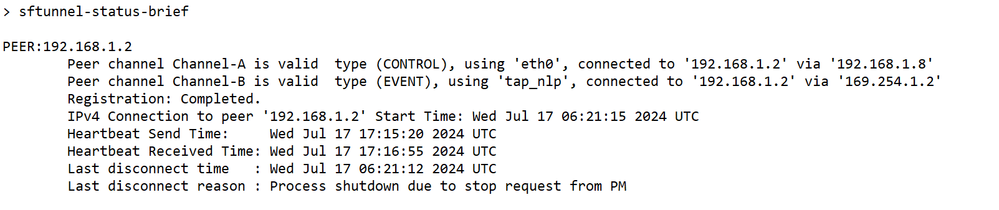

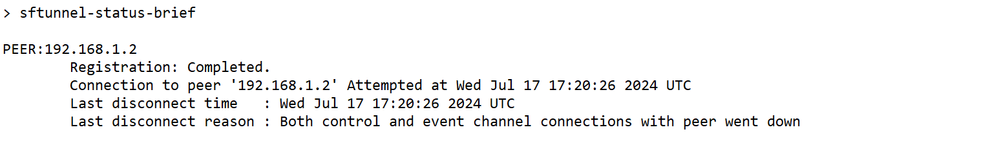

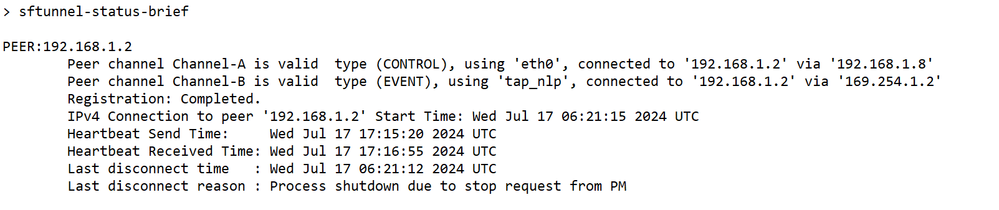

En threat defenseCLI, ingrese el comando thesftunnel-status-brief para ver el estado de la conexión de administración.

El estado muestra una conexión correcta para una interfaz de datos, mostrando la interfaz tap_nlp interna.

Troubleshoot

En el centro de administración, verifique el estado de la conexión de administración en la página Dispositivos

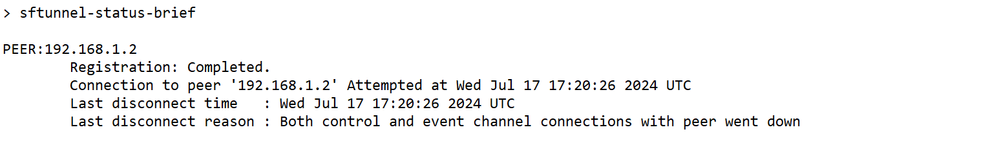

En threat defenseCLI, ingrese el comando thesftunnel-status-brief para ver el estado de la conexión de administración. También puede utilizar ftunnel-status para ver información más completa.

Estado de conexión de administración

Escenario de trabajo

Situación de no funcionamiento

Validar la información de red

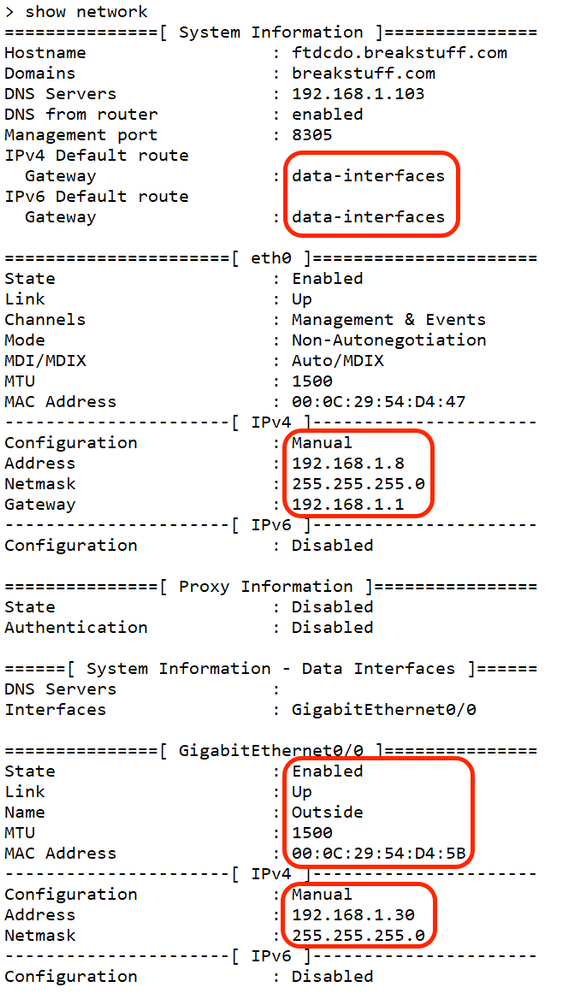

En la CLI de Threat Defence, vea la configuración de red de la interfaz de datos de administración y acceso del administrador:

> show network

Validar el estado del jefe

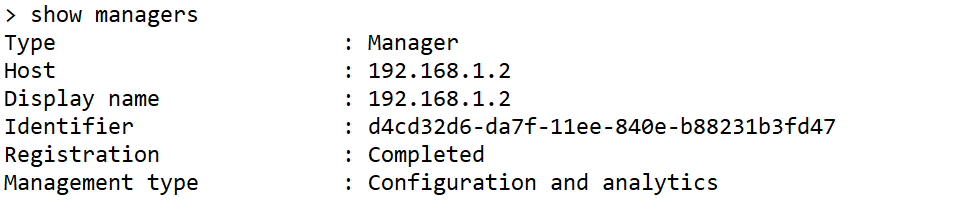

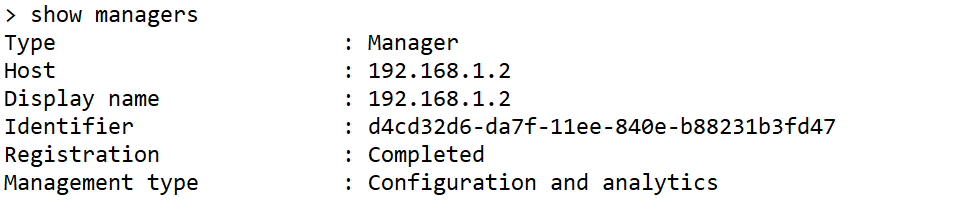

En la CLI de Threat Defence, compruebe que se ha completado el registro del centro de gestión.

> show managers

Nota: Este comando no muestra el estado actual de la conexión de administración.

Validar la conectividad de red

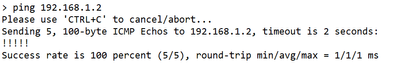

Hacer ping en el Management Center

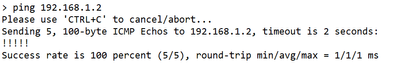

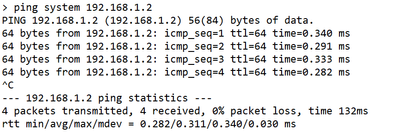

En threat defenseCLI, utilice el comando para hacer ping al centro de administración desde las interfaces de datos:

> ping fmc_ip

En threat defenseCLI, utilice el comando para hacer ping al centro de administración desde la interfaz de administración, que enruta por la placa de interconexiones a las interfaces de datos:

> ping system fmc_ip

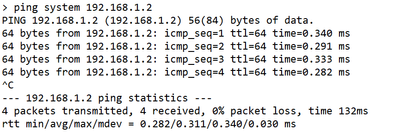

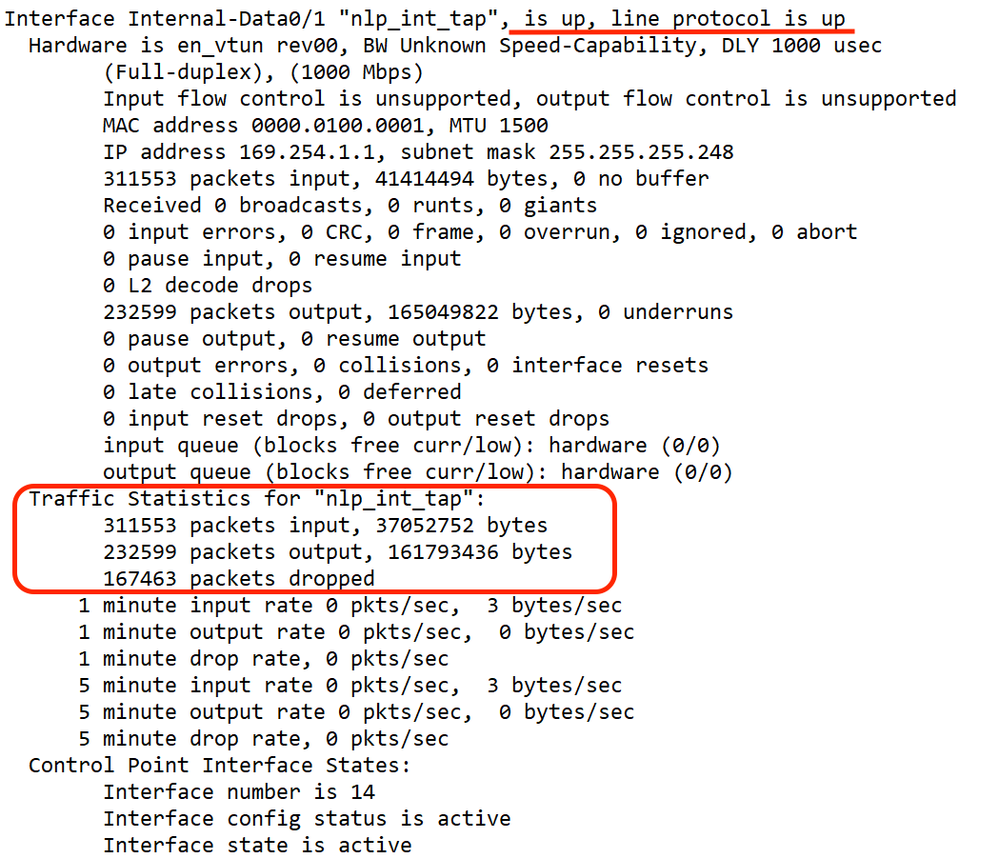

Comprobar el estado de la interfaz, las estadísticas y el recuento de paquetes

En threatdefenseCLI, consulte la información sobre la interfaz de la placa de interconexiones interna, nlp_int_tap:

> show interface detail

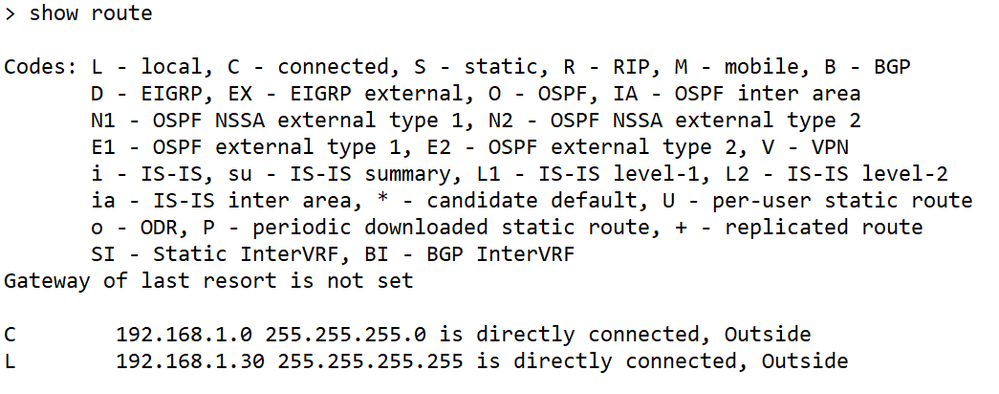

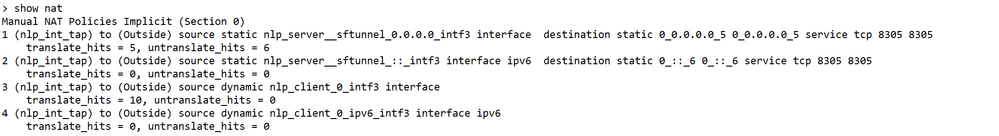

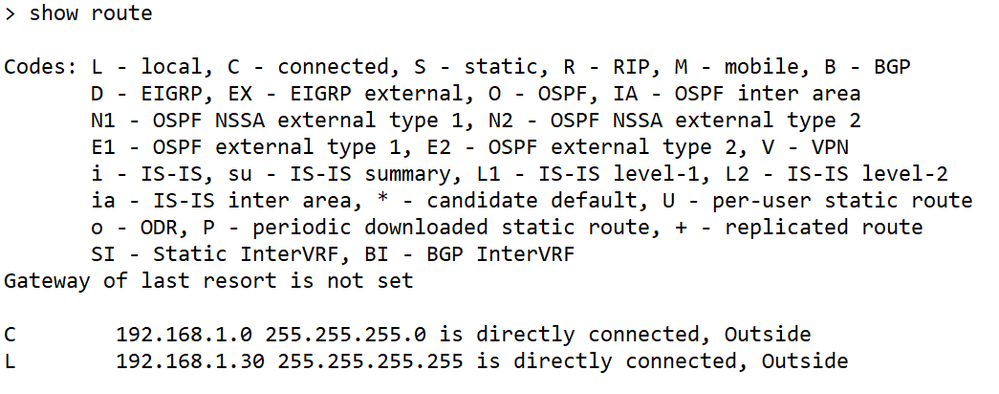

Validar ruta en FTD para alcanzar FMC

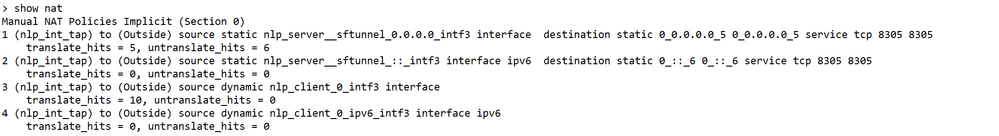

En threatdefenseCLI, compruebe que se ha agregado la ruta predeterminada (S*) y que existen reglas NAT internas para la interfaz de administración (nlp_int_tap).

> show route

> show nat

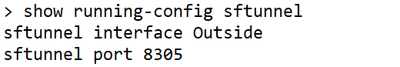

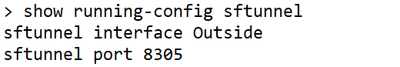

Comprobación de las estadísticas de conexión y del túnel seguro

> show running-config sftunnel

Advertencia: durante todo el proceso de cambio de acceso del administrador, absténgase de eliminar al administrador en el FTD o cancele el registro o fuerce la eliminación del FTD del FMC.

Información Relacionada

Comentarios

Comentarios