Configuración del mapa de atributos LDAP para RAVPN en FTD administrado por FDM

Opciones de descarga

-

ePub (4.0 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (2.5 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Introducción

Este documento describe el procedimiento para utilizar un servidor de Protocolo ligero de acceso a directorios (LDAP) para autenticar y autorizar a los usuarios de VPN de acceso remoto (RA VPN), y concederles un acceso a la red diferente en función de su pertenencia al grupo en el servidor LDAP.

Prerequisites

Requirements

- Conocimientos básicos de la configuración de VPN de RA en el administrador de dispositivos de firewall (FDM)

- Conocimiento básico de la configuración del servidor LDAP en FDM

- Conocimientos básicos de REpresentational State Transfer (REST) Application Program Interface (API) y FDM Rest API Explorer

- FDM administra Cisco FTD versión 6.5.0 o posterior

Componentes Utilizados

Se utilizaron las siguientes versiones de hardware y software de las aplicaciones/dispositivos:

- Cisco FTD versión 6.5.0, compilación 115

- Cisco AnyConnect versión 4.10

- Servidor de Microsoft Active Directory (AD)

- Postman o cualquier otra herramienta de desarrollo de API

Nota: Cisco no proporciona compatibilidad con la configuración de Microsoft AD Server y la herramienta Postmal.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Flujo de autenticación

Explicación del Flujo de Mapa de Atributos LDAP

- El usuario inicia una conexión VPN de acceso remoto al FTD y proporciona un nombre de usuario y una contraseña para su cuenta de Active Directory (AD).

- El FTD envía una solicitud LDAP al servidor AD a través del puerto 389 o 636 (LDAP sobre SSL)

- El AD responde al FTD con todos los atributos asociados con el usuario.

- El FTD hace coincidir los valores de atributo recibidos con el mapa de atributo LDAP creado en el FTD. Este es el proceso de autorización.

- A continuación, el usuario se conecta y hereda la configuración de la directiva de grupo que coincide con el atributo memberOf en el mapa de atributos LDAP.

A los efectos de este documento, la autorización de usuarios de AnyConnect se realiza mediante el atributo memberOf LDAP.

- El atributo memberOf del servidor LDAP para cada usuario se asigna a una entidad ldapValue en el FTD. Si el usuario pertenece al grupo de AD coincidente, el usuario hereda la directiva de grupo asociada a ldapValue.

- Si el valor del atributo memberOf para un usuario no coincide con ninguna de las entidades ldapValue del FTD, se hereda la directiva de grupo predeterminada para el perfil de conexión seleccionado. En este ejemplo, la política de grupo NOACCESS se hereda a .

Configurar

El mapa de atributos LDAP para FTD administrado por FDM se configura con la API REST.

Pasos de configuración en FDM

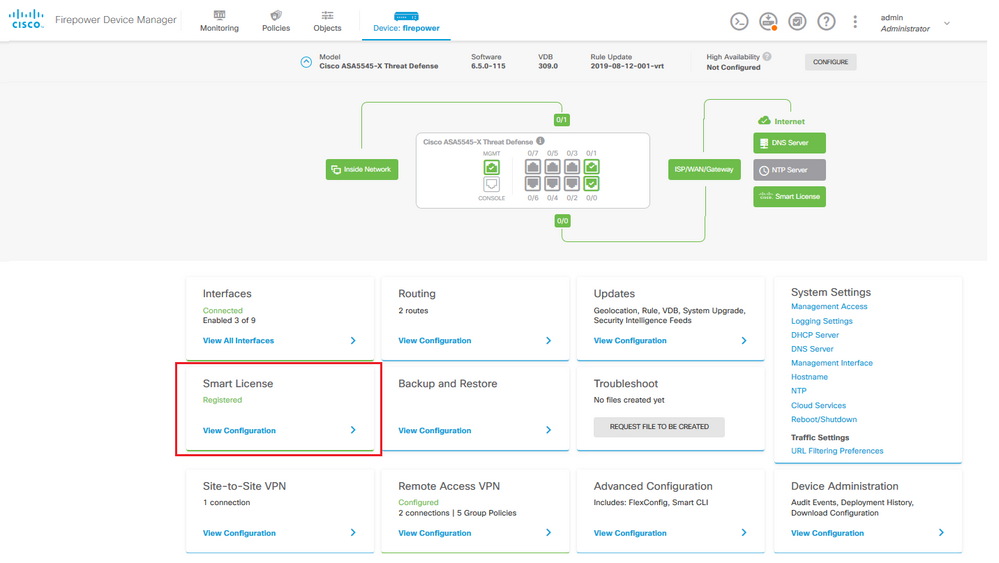

Paso 1. Verifique que el dispositivo esté registrado en Smart Licensing.

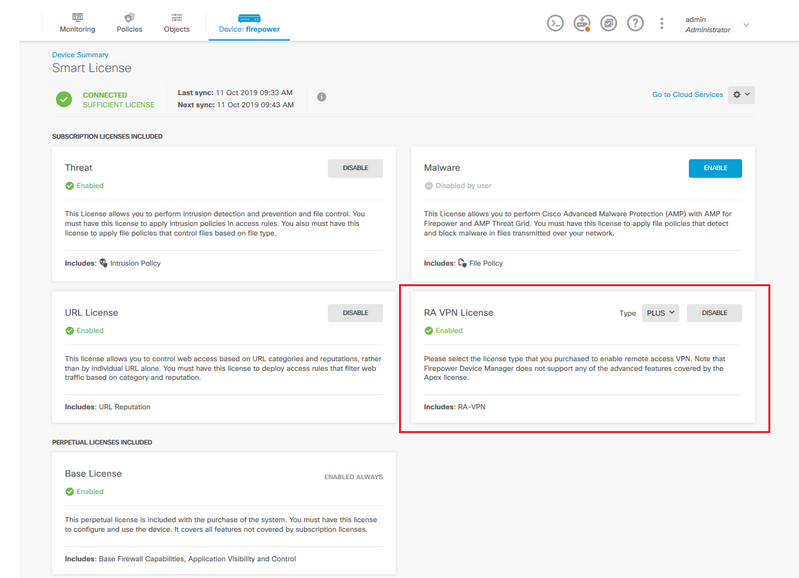

Paso 2. Verifique que las licencias de AnyConnect estén habilitadas en FDM.

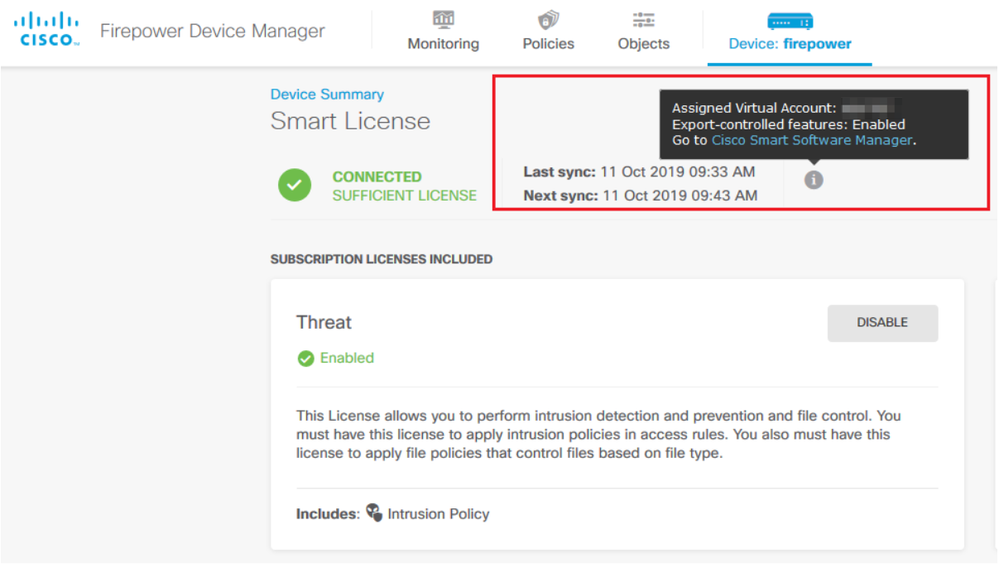

Paso 3. Verifique que las funciones controladas por exportación estén habilitadas en el token.

Nota: Este documento asume que RA VPN ya está configurado. Consulte el siguiente documento para obtener más información sobre Cómo configurar RAVPN en FTD administrado por FDM.

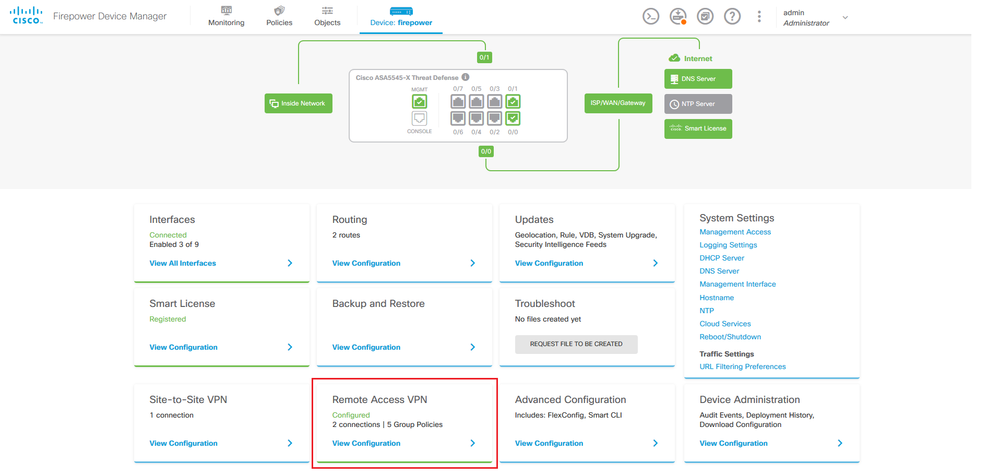

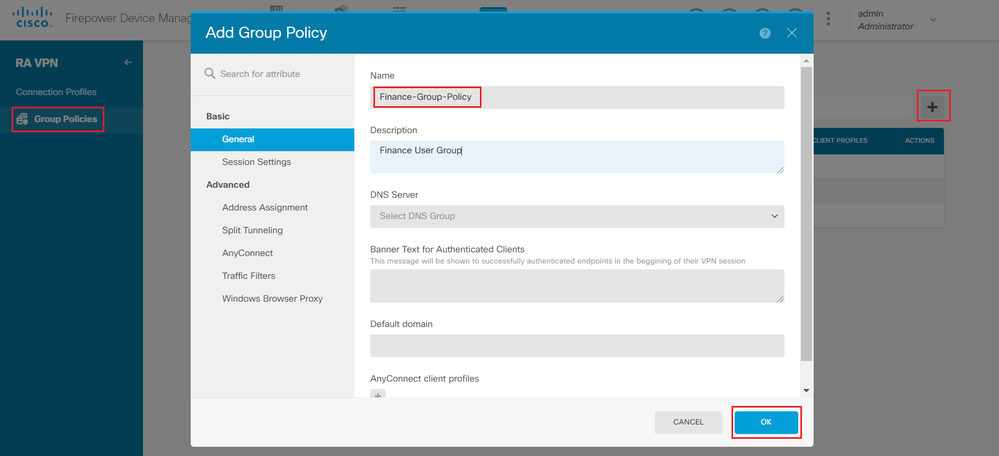

Paso 4. Vaya a Remote Access VPN > Group Policies .

Paso 5. Vaya a Políticas de grupo. Haga clic en '+' para configurar las distintas políticas de grupo para cada grupo de AD. En este ejemplo, las políticas de grupo Finance-Group-Policy, HR-Group-Policy y IT-Group-Policy se configuran para tener acceso a diferentes subredes.

La Política de grupo de finanzas tiene la siguiente configuración:

firepower# show run group-policy Finance-Group-Policy group-policy Finance-Group-Policy internal group-policy Finance-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value Finance-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

De manera similar, HR-Group-Policy tiene la siguiente configuración:

firepower# show run group-policy HR-Group-Policy group-policy HR-Group-Policy internal group-policy HR-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value HR-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

Finalmente, IT-Group-Policy tiene la siguiente configuración:

firepower# show run group-policy IT-Group-Policy group-policy IT-Group-Policy internal group-policy IT-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value IT-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

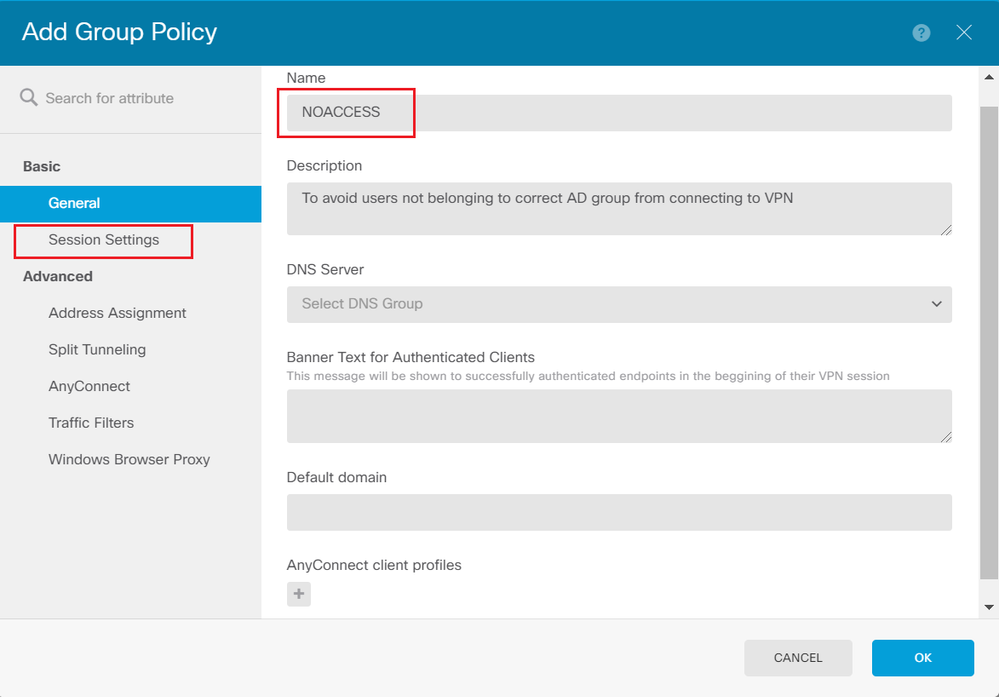

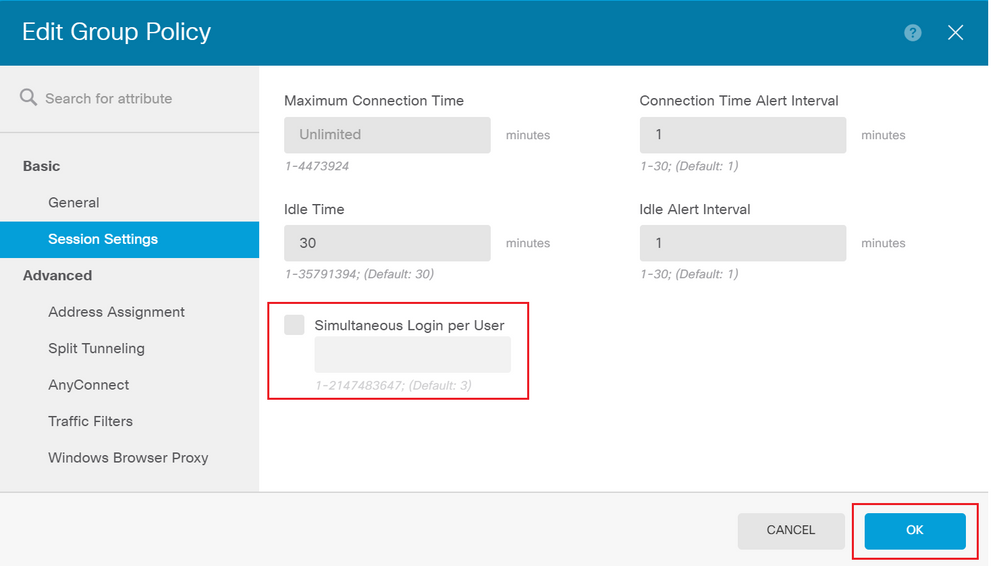

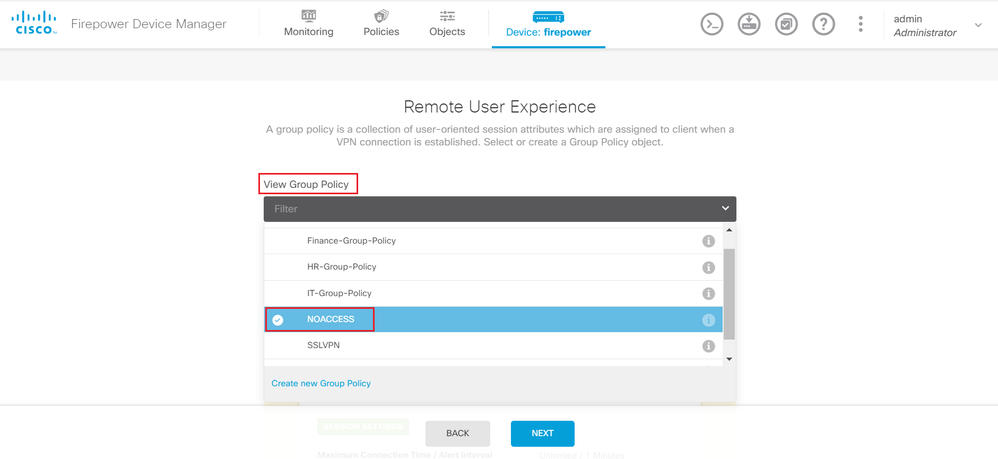

Paso 6. Cree una política de grupo NOACCESS y navegue hasta Configuración de sesión y desmarque la opción Inicio de sesión simultáneo por usuario. Esto configura el valor vpn-simultaneous-logins en 0.

El valor de vpn-simultaneals-logins en la política de grupo cuando se establece en 0 termina la conexión VPN del usuario inmediatamente. Este mecanismo se utiliza para evitar que los usuarios que pertenecen a cualquier grupo de usuarios de AD distinto de los configurados (en este ejemplo, Finanzas, RR. HH. o TI) establezcan conexiones satisfactorias con el FTD y accedan a recursos seguros disponibles únicamente para las cuentas de grupo de usuarios permitidas.

Los usuarios que pertenecen a grupos de usuarios AD correctos coinciden con el mapa de atributos LDAP en el FTD y heredan las políticas de grupo asignadas, mientras que los usuarios que no pertenecen a ninguno de los grupos permitidos heredan la política de grupo predeterminada del perfil de conexión, que en este caso es NOACCESS.

La política de grupo NOACCESS tiene la siguiente configuración:

firepower# show run group-policy NOACCESS group-policy NOACCESS internal group-policy NOACCESS attributes dhcp-network-scope none vpn-simultaneous-logins 0 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelall ipv6-split-tunnel-policy tunnelall split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn anyconnect ssl dtls none anyconnect mtu 1406 anyconnect ssl keepalive 20 anyconnect ssl rekey time 4 anyconnect ssl rekey method new-tunnel anyconnect dpd-interval client 30 anyconnect dpd-interval gateway 30 anyconnect ssl compression none anyconnect dtls compression none anyconnect profiles none anyconnect ssl df-bit-ignore disable always-on-vpn profile-setting

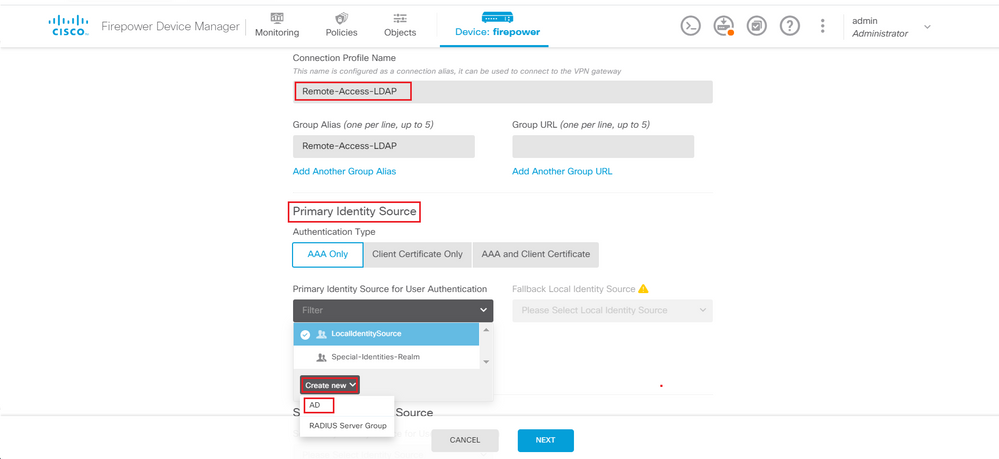

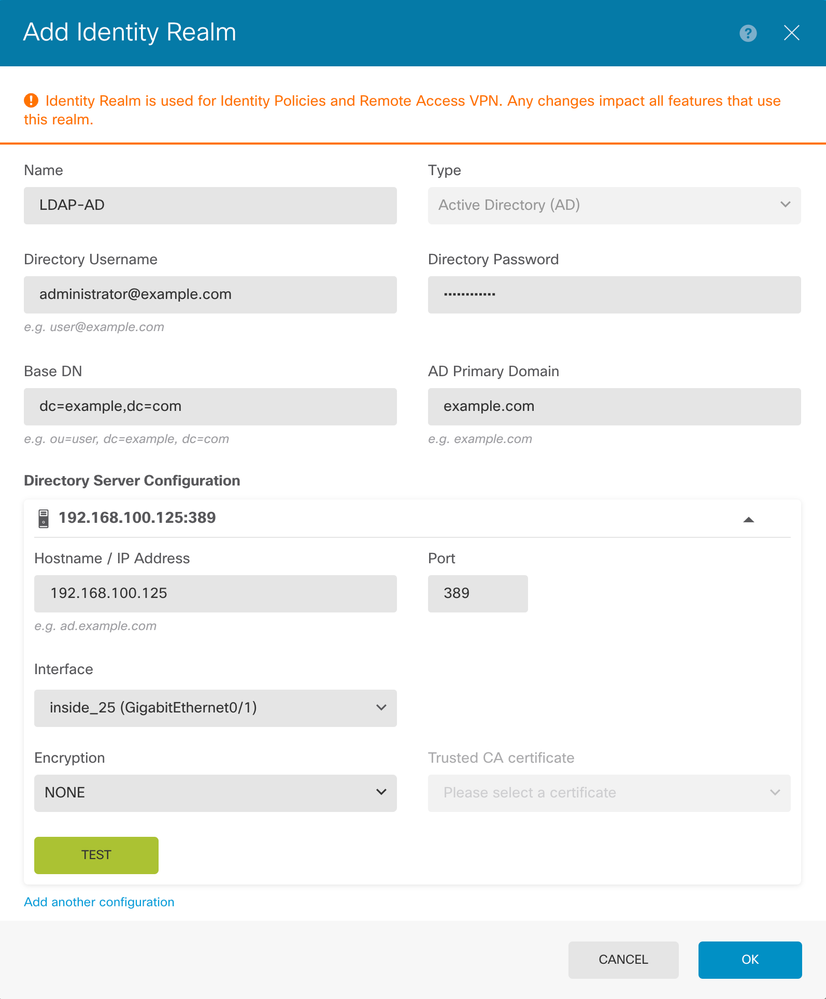

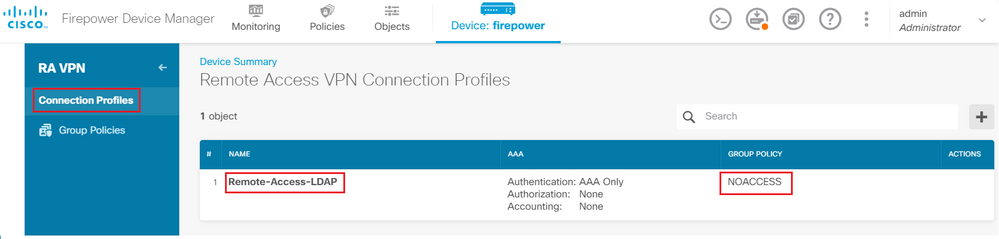

Paso 7. Navegue hasta Perfiles de conexión y cree un perfil de conexión. En este ejemplo, el nombre del perfil es Remote-Access-LDAP. Elija Primary Identity Source AAA Only y cree un nuevo tipo de servidor de autenticación AD.

Introduzca la información del servidor de AD:

- Nombre de usuario del directorio

- Contraseña del directorio

- DN base

- Dominio principal de AD

- Nombre de host/dirección IP

- Puerto

- Tipo de cifrado

Haga clic en Next y elija NOACCESS como la política de grupo predeterminada para este perfil de conexión.

Guardar todos los cambios. El perfil de conexión Remote-Access-LDAP ahora está visible bajo la configuración VPN RA.

Pasos de Configuración para el Mapa de Atributos LDAP

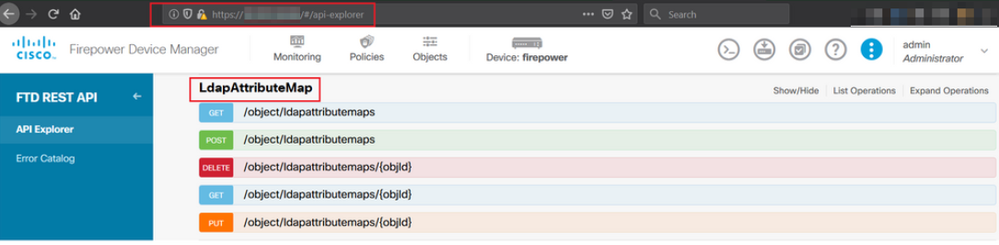

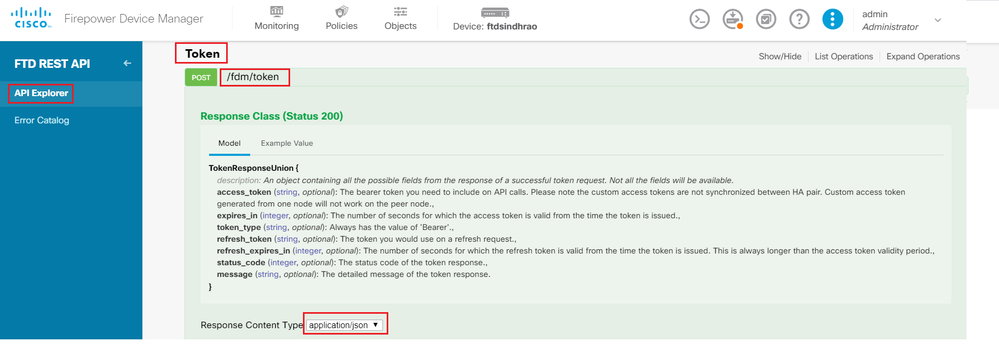

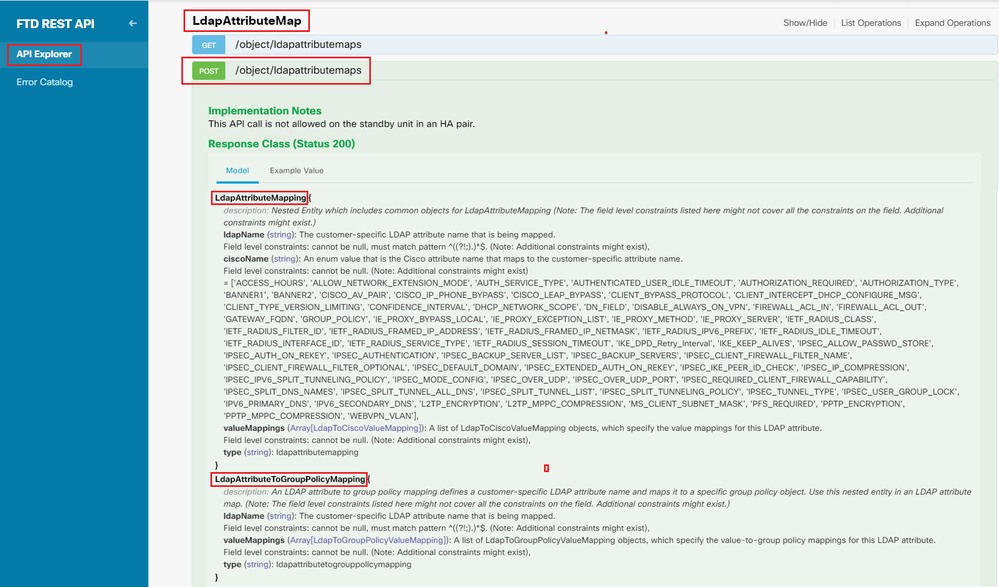

Paso 1. Inicie el Explorador de API del FTD.

El Explorador de API contiene la lista completa de API disponibles en el FTD. Vaya a https://<FTD Management IP>/api-explorer

Desplácese hasta la sección LdapAttributeMap y haga clic en ella para ver todas las opciones admitidas.

Nota: En este ejemplo, utilizamos Postman como la herramienta API para configurar el mapa de atributos LDAP.

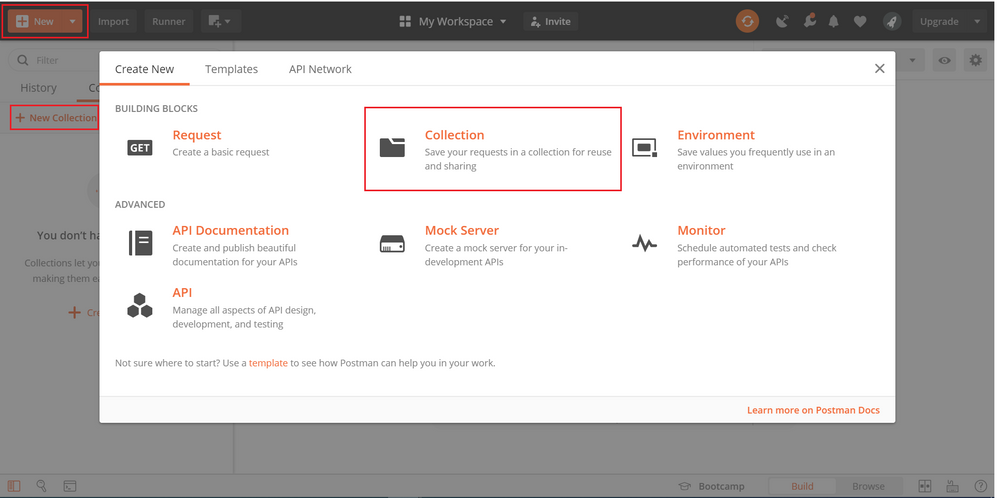

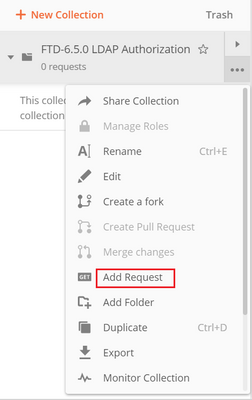

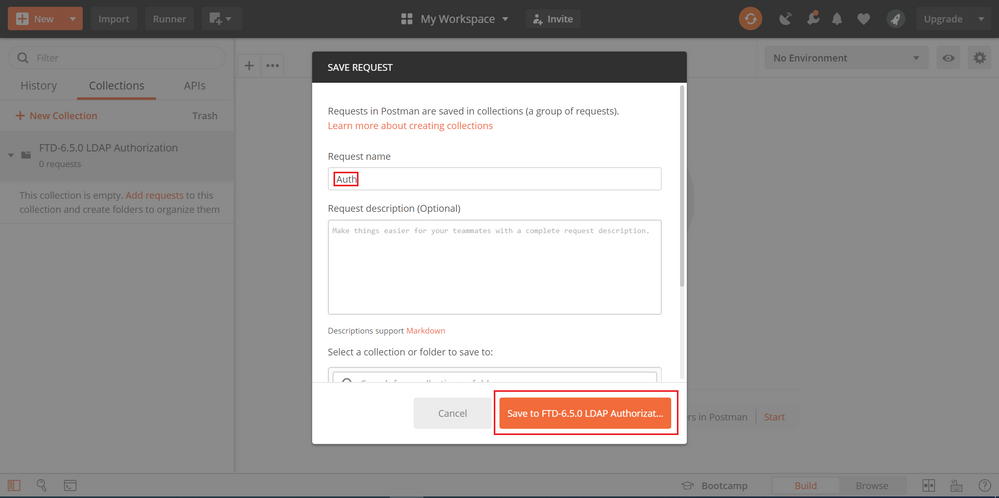

Paso 2.Agregue una colección Postman para la autorización LDAP.

Introduzca un nombre para esta colección.

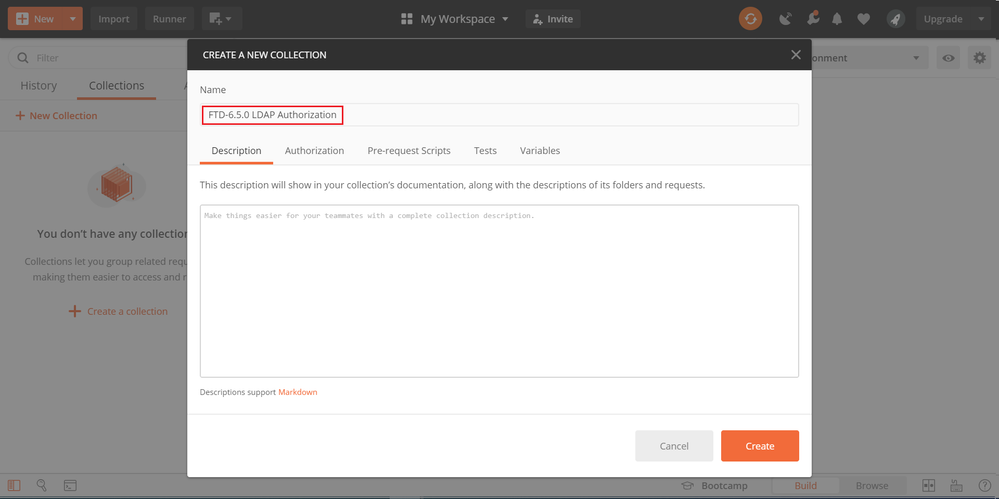

Edite el Autorización y seleccione el tipo OAuth 2.0

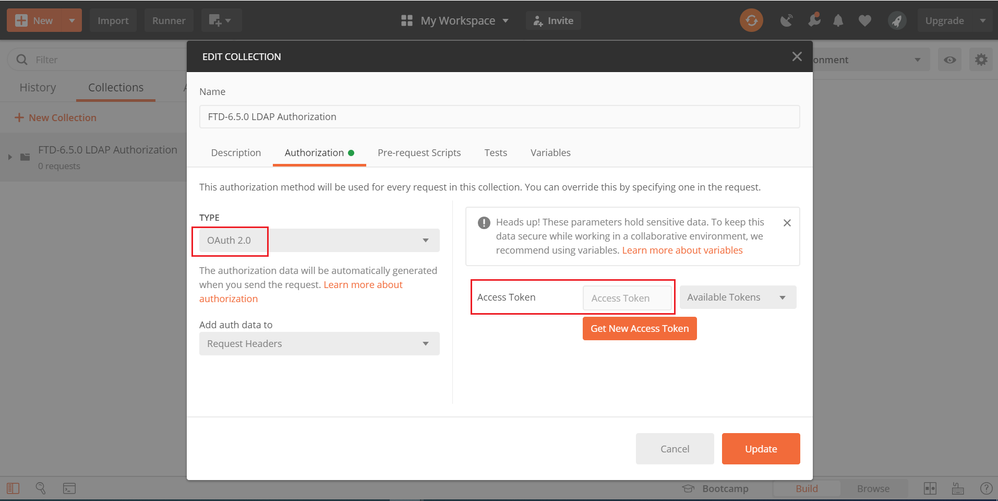

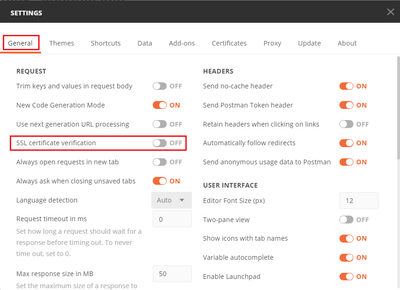

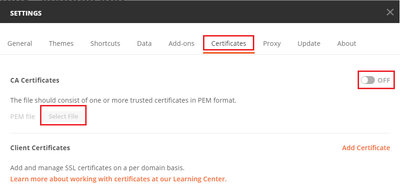

Paso 3. Navegue hasta Archivo > Configuración, desactive la verificación del certificado SSL para evitar una falla de intercambio de señales SSL cuando envíe solicitudes de API al FTD. Esto se hace si el FTD utiliza un certificado autofirmado.

Como alternativa, el certificado utilizado por el FTD se puede agregar como certificado de CA en la sección Certificado de la configuración.

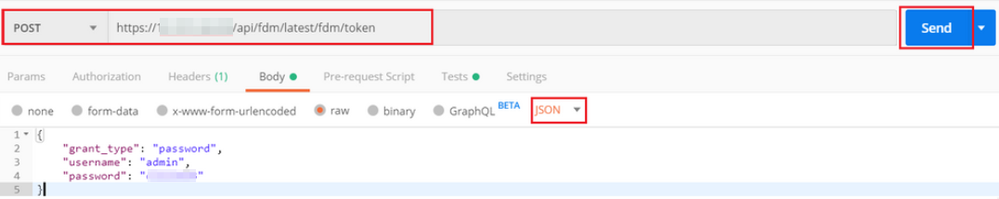

Paso 4. Agregue una nueva autenticación de solicitud POST para crear una solicitud POST de inicio de sesión al FTD, para obtener el token para autorizar cualquier solicitud POST/GET.

Todas las solicitudes de Postman para esta colección deben contener la siguiente información:

URL base: https://<FTD Management IP>/api/fdm/latest/

En la URL de solicitud, añada la URL base con los objetos respectivos que se deben agregar o modificar.

Aquí, se crea una solicitud de autenticación para un token, referida desde https://<FTD Management IP>/api-explorer. Esto debe comprobarse para otros objetos y deben realizarse los cambios necesarios para ellos.

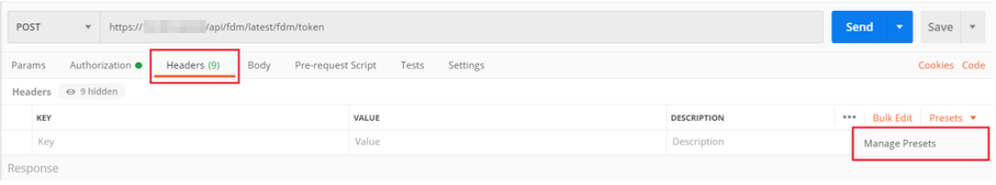

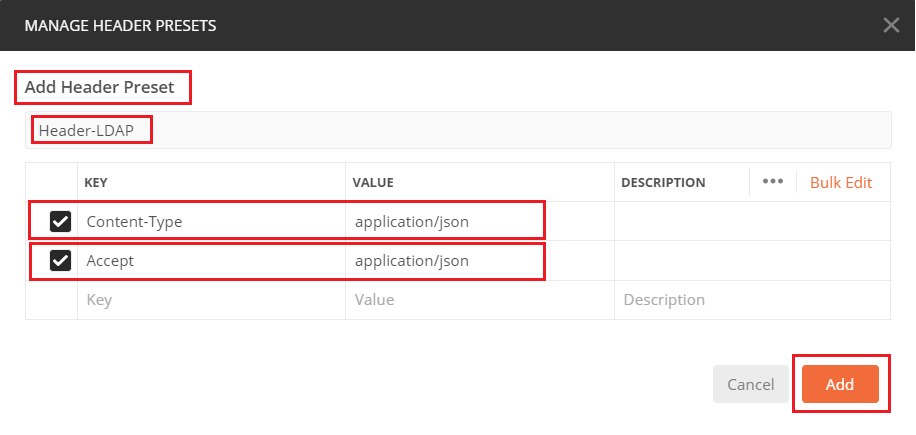

Navegue hasta Encabezados y haga clic en Administrar ajustes preestablecidos.

Cree un nuevo encabezado predeterminado-LDAP y agregue el siguiente par clave-valor:

| Tipo de contenido | Aplicación/JSON |

| Aceptar | Aplicación/JSON |

Para todas las demás solicitudes, navegue hasta las respectivas pestañas de encabezado y seleccione este valor de encabezado preestablecido: Header-LDAP para que las solicitudes de API REST utilicen json como tipo de datos principal.

El cuerpo de la solicitud POST para obtener el token debe contener el siguiente elemento:

| Tipo | raw - JSON (application/json) |

| grant_type | contraseña |

| Nombre de usuario | Nombre de usuario del administrador para iniciar sesión en el FTD |

| contraseña | Contraseña asociada a la cuenta del usuario administrador |

{

"grant_type": "password",

"username": "admin",

"password": "<enter the password>"

}

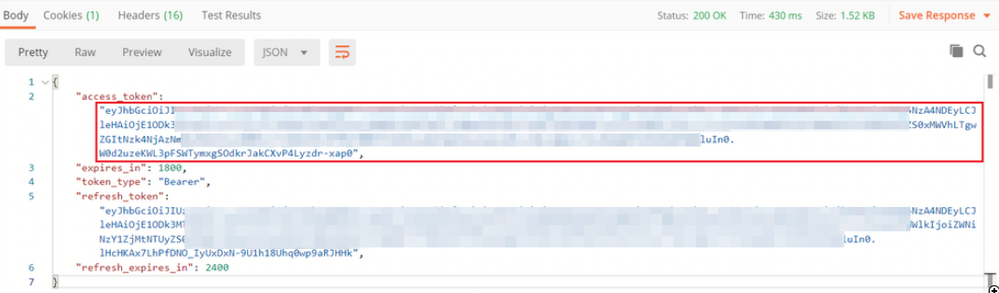

Una vez que haga clic en send, el cuerpo de la respuesta contiene el token de acceso que se utiliza para enviar cualquier solicitud PUT/GET/POST al FTD.

{

"access_token": "eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"expires_in": 1800,

"token_type": "Bearer",

"refresh_token":"eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"refresh_expires_in": 2400

}

Este token se utiliza para autorizar todas las solicitudes posteriores.

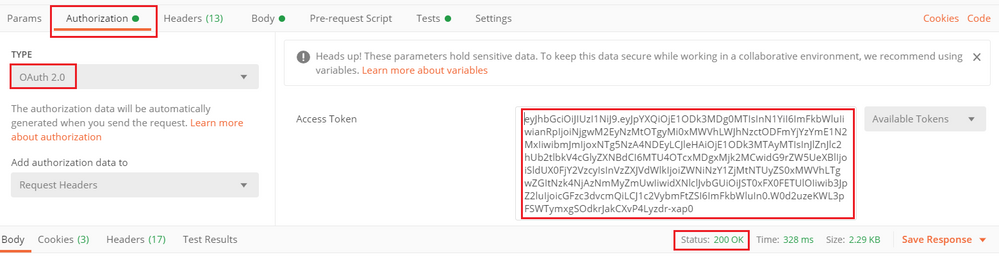

Vaya a la pestaña Authorization de cada nueva solicitud y seleccione la siguiente:

| Tipo | OAuth 2.0 |

| Token | El token de acceso recibido al ejecutar la solicitud POST de inicio de sesión |

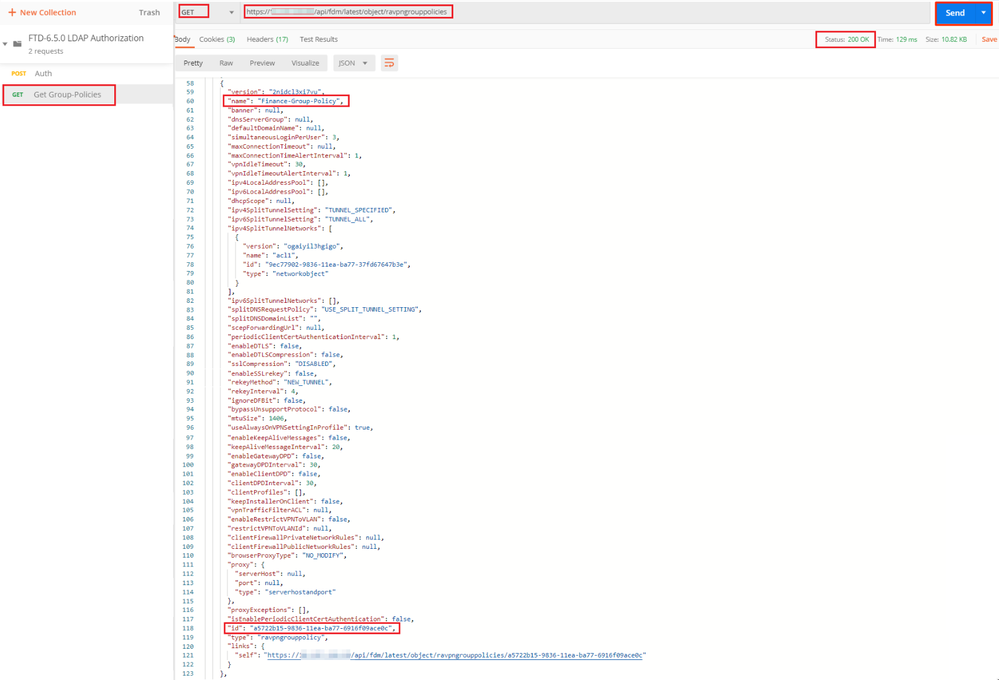

Paso 5. Agregue una nueva solicitud GET Get Group-Policies para obtener el estado y la configuración de la política de grupo. Recopile el nombre y el id de cada política de grupo configurada (en este ejemplo: Finance-Group-Policy, HR-Group-Policy y IT-Group-Policy) para utilizarlos en el siguiente paso.

La URL para obtener las políticas de grupo configuradas es: https://<FTD Management IP>/api/fdm/latest/object/ravpngrouppolicies

En el siguiente ejemplo, se resalta Group-Policy Finance-Group-Policy.

Paso 6. Agregue una nueva solicitud POST Create LDAP Attribute Map para crear el mapa de atributo LDAP. En este documento, se utiliza el modelo LdapAttributeMapping. Otros modelos también tienen operaciones y métodos similares para crear el mapa de atributo. Como se mencionó anteriormente en este documento, hay ejemplos de estos modelos disponibles en el explorador API.

La URL para publicar el mapa de atributos LDAP es: https://<IP de administración de FTD>/api/fdm/latest/object/ldapattributeMaps

El cuerpo de la solicitud POST debe contener lo siguiente:

| nombre | Nombre para LDAP Attribute-Map |

| tipo | ldapattributeMapping |

| ldapName | memberOf |

| ciscoName | POLÍTICA_DE_GRUPO |

| valorLDAP | valor memberOf para el usuario de AD |

| ciscoValue | Nombre de directiva de grupo para cada grupo de usuarios en FDM |

El cuerpo de la solicitud POST contiene la información de mapa de atributo LDAP que mapea una política de grupo específica a un grupo AD según el valor memberOf:

{

"name": "Attribute-Map",

"ldapAttributeMaps":

[

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings":

[

{

"ldapValue": "CN=Finance-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "Finance-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=HR-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "HR-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=IT-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "IT-Group-Policy",

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

Nota: El campo memberOf se puede recuperar desde el servidor AD con el comando dsquery o se puede recuperar desde los debugs LDAP en el FTD. En los logs de debug, busque el campo memberOf value:.

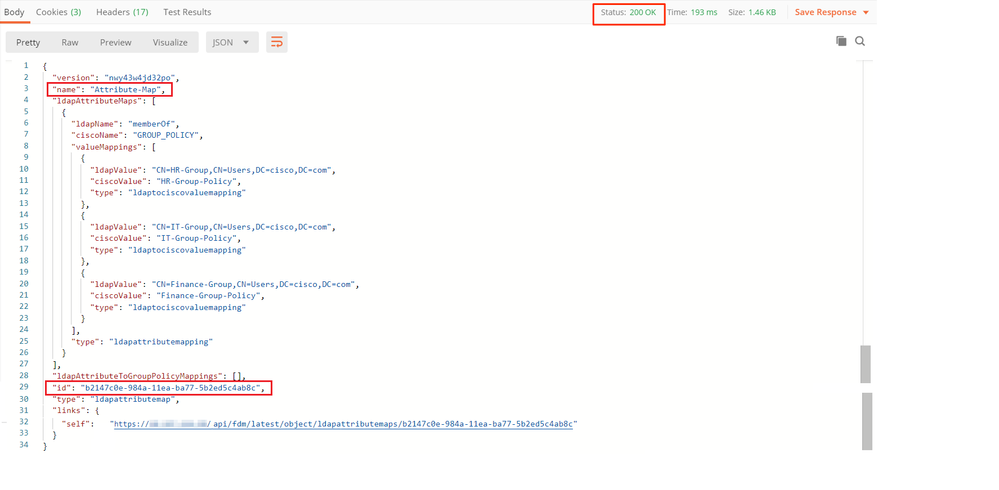

La respuesta de esta solicitud POST es similar a la siguiente salida:

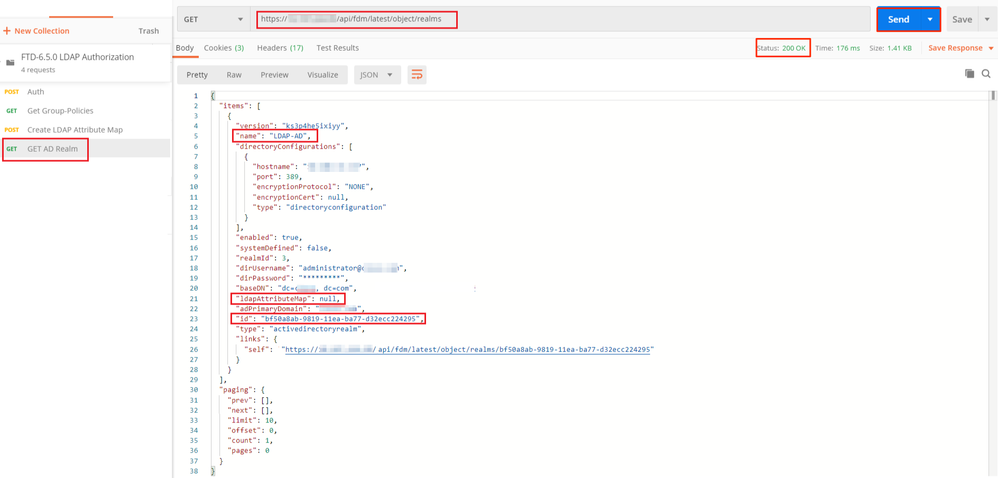

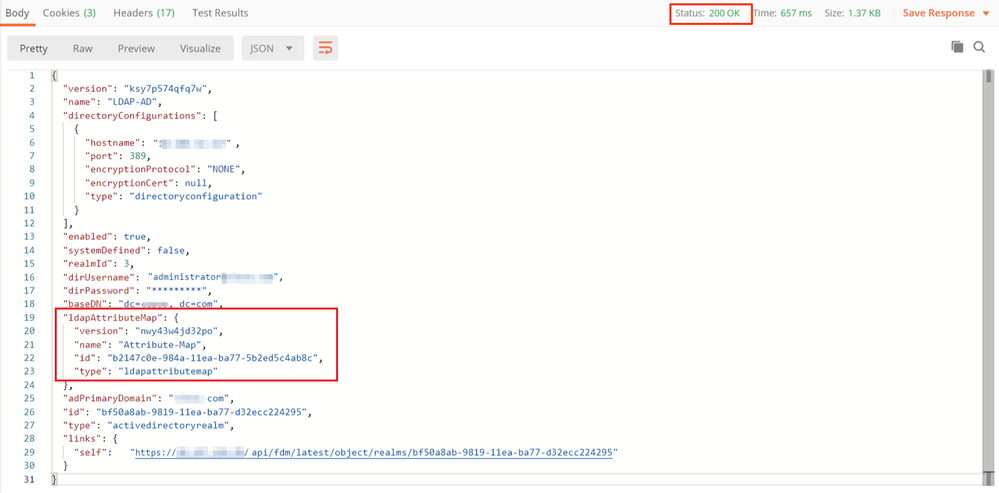

Paso 7. Agregue una nueva solicitud GET para obtener la configuración de dominio kerberos de AD actual en FDM.

La URL para obtener la configuración de dominio de AD actual es: https://<IP de administración de FTD>/api/fdm/latest/object/realms

Observe que el valor de la clave ldapAttributeMap es nulo.

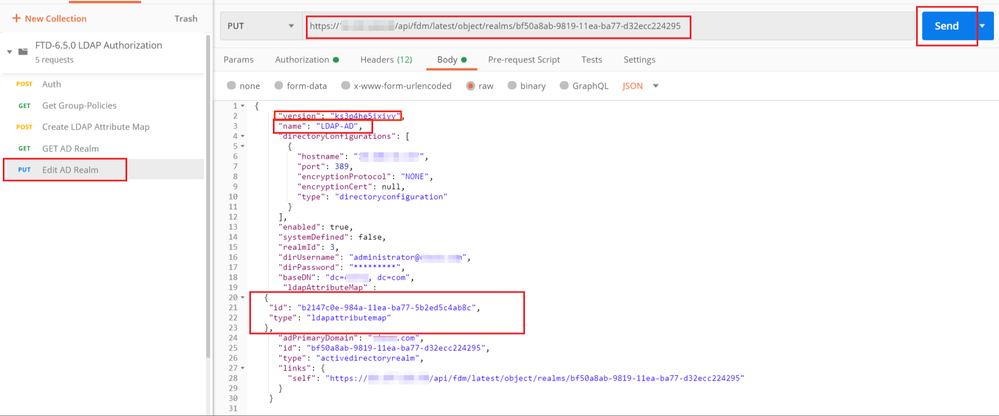

Paso 8. Cree una nueva solicitud PUT para editar el rango de AD. Copie el resultado de la respuesta GET del paso anterior y agréguelo al cuerpo de esta nueva solicitud PUT. Este paso se puede utilizar para realizar cualquier modificación en la configuración actual de AD Realm, por ejemplo: cambiar la contraseña, la dirección IP o agregar un nuevo valor para cualquier clave como ldapAttributeMap en este caso.

Nota: Es importante copiar el contenido de la lista de elementos en lugar de la salida de respuesta GET completa. La URL de solicitud para la solicitud PUT debe anexarse con el id. de elemento del objeto para el que se realizan cambios. En este ejemplo, el valor es: bf50a8ab-9819-11ea-ba77-d32ecc224295

La URL para editar la configuración actual del rango de AD es: https://<IP de administración de FTD>/api/fdm/latest/object/realms/<ID de rango>

El cuerpo de la solicitud PUT debe contener lo siguiente:

| versión | versión obtenida de la respuesta a una solicitud GET anterior |

| id | ID obtenida de la respuesta de una solicitud GET anterior |

| ldapAttributeMap | ldap-id from Response of Create LDAP Attribute Map request |

El cuerpo de la configuración de este ejemplo es:

{

"version": "ks3p4he5ixiyy",

"name": "LDAP-AD",

"directoryConfigurations": [

{

"hostname": "<IP Address>",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": null,

"type": "directoryconfiguration"

}

],

"enabled": true,

"systemDefined": false,

"realmId": 3,

"dirUsername": "administrator@example.com",

"dirPassword": "*********",

"baseDN": "dc=example, dc=com",

"ldapAttributeMap" :

{

"id": "b2147c0e-984a-11ea-ba77-5b2ed5c4ab8c",

"type": "ldapattributemap"

},

"adPrimaryDomain": "example.com",

"id": "bf50a8ab-9819-11ea-ba77-d32ecc224295",

"type": "activedirectoryrealm",

"links": {

"self": "https://

/api/fdm/latest/object/realms/bf50a8ab-9819-11ea-ba77-d32ecc224295"

}

}

Verifique que el id. de ldapAttributeMap coincida en el Cuerpo de Respuesta para esta solicitud.

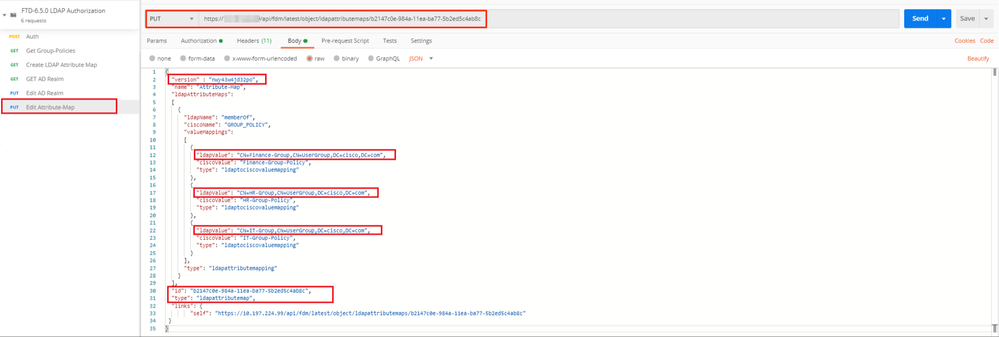

(Opcional) . El mapa de atributo LDAP se puede modificar con solicitudes PUT. Cree una nueva solicitud PUT Edit Attribute-Map y realice cambios como el nombre del valor Attribute-Map o memberOf. T

En el siguiente ejemplo, el valor de ldapvalue se ha modificado de CN=Users a CN=UserGroup para los tres grupos.

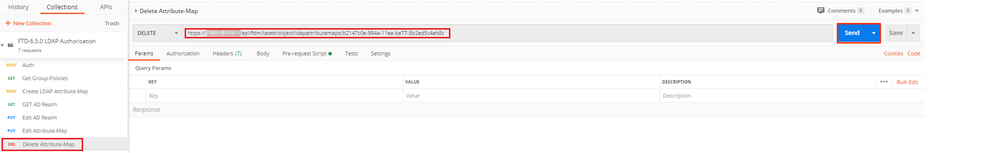

(Opcional) . Para eliminar un Attribute-Map LDAP existente, cree una solicitud DELETE Delete Attribute-Map. Incluya el map-id de la respuesta HTTP anterior y añada con la URL base de la solicitud de eliminación.

Nota: Si el atributo memberOf contiene espacios, debe estar codificado en URL para que el servidor web lo analice. De lo contrario, se recibe una respuesta HTTP de solicitud 400 incorrecta. Para las cadenas que contienen espacios en blanco, se puede utilizar "%20" o "+" para evitar este error.

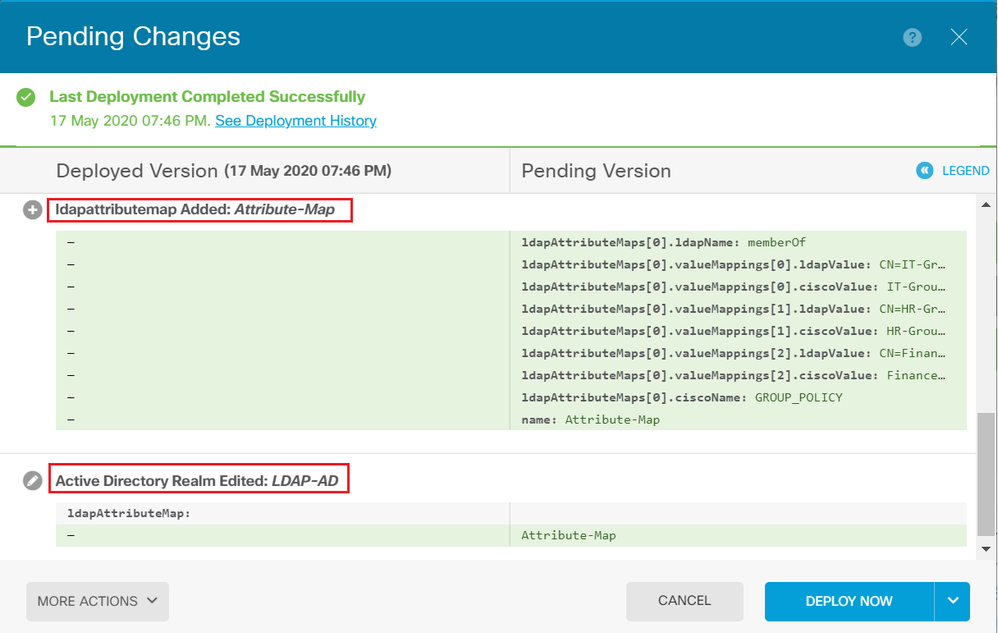

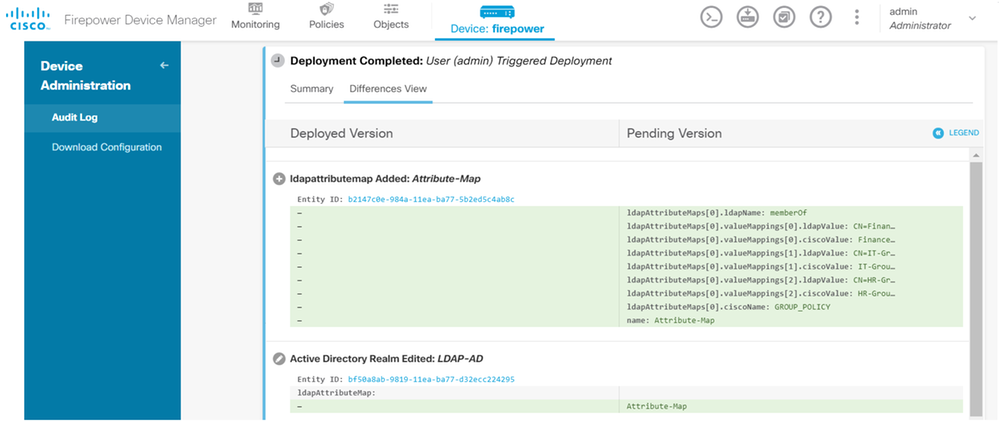

Paso 9. Vuelva a FDM, seleccione el icono de implementación y haga clic en Desplegar ahora.

Verificación

Los cambios de implementación se pueden verificar en la sección Historial de implementación de FDM.

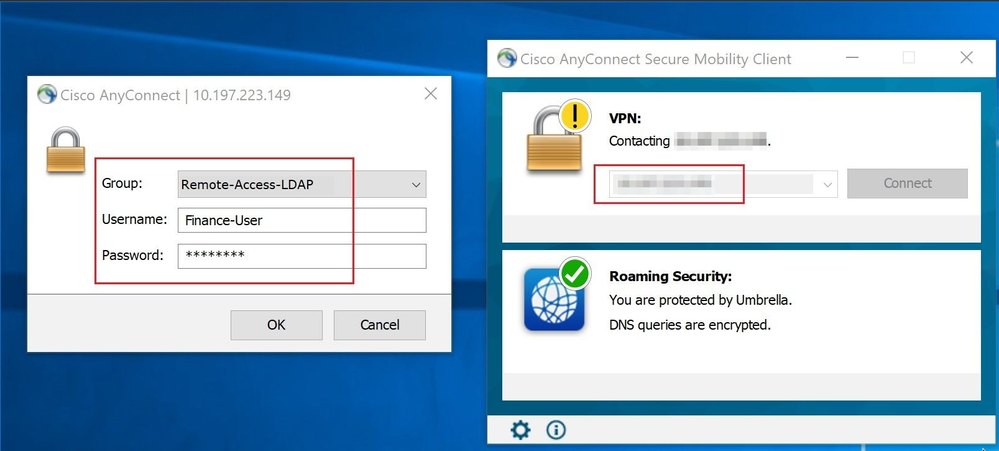

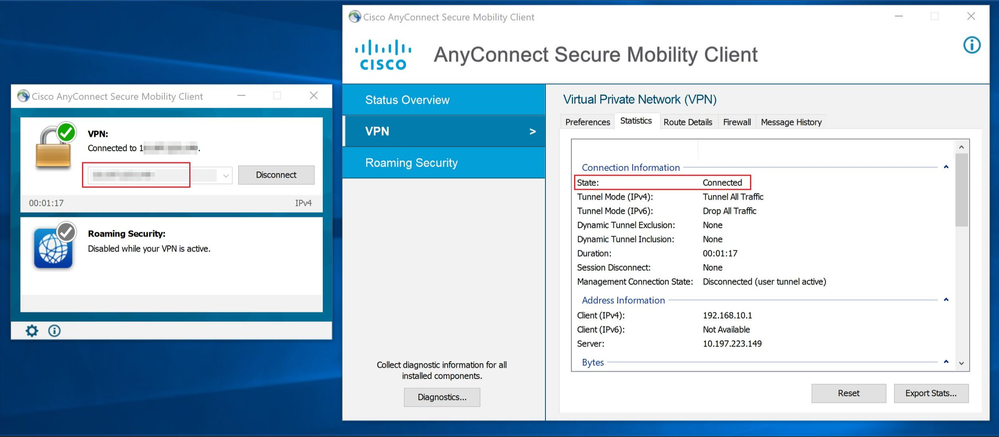

Para probar esta configuración, proporcione las credenciales de AD en los campos Username y Password.

Cuando un usuario que pertenece al grupo AD Finance-Group intenta iniciar sesión, el intento se realiza correctamente según lo esperado.

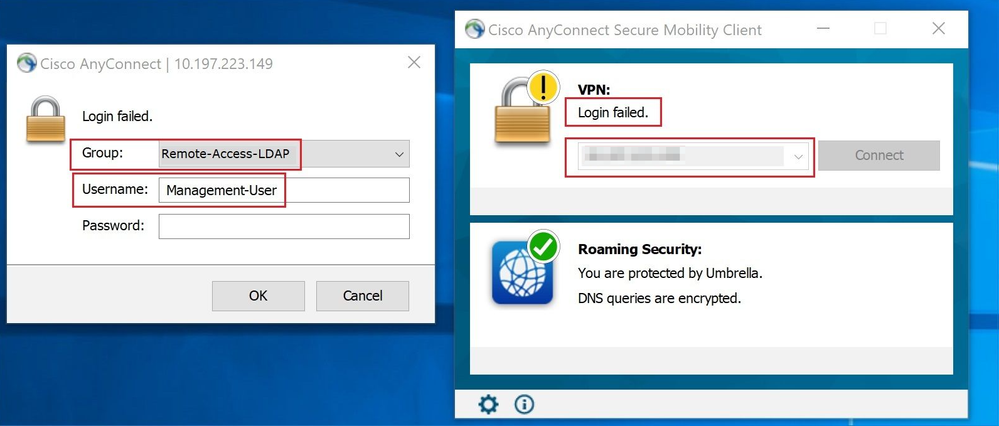

Cuando un usuario que pertenece al Management-Group en AD intenta conectarse a Connection-Profile Remote-Access-LDAP, ya que ningún mapa de atributo LDAP devolvió una coincidencia, la política de grupo heredada por este usuario en el FTD es NOACCESS, que tiene los inicios de sesión simultáneos de vpn establecidos en el valor 0. Por lo tanto, el intento de inicio de sesión para este usuario falla.

La configuración se puede verificar con los siguientes comandos show de la CLI de FTD:

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : Finance-User Index : 26 Assigned IP : 192.168.10.1 Public IP : 10.1.1.1 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 22491197 Bytes Rx : 14392 Group Policy : Finance-Group-Policy Tunnel Group : Remote-Access-LDAP Login Time : 11:14:43 UTC Sat Oct 12 2019 Duration : 0h:02m:09s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 000000000001a0005da1b5a3 Security Grp : none Tunnel Zone : 0

firepower# show run aaa-server LDAP-AD aaa-server LDAP-AD protocol ldap realm-id 3 aaa-server AD1 host 192.168.1.1 server-port 389 ldap-base-dn dc=example, dc=com ldap-scope subtree ldap-login-password ***** ldap-login-dn Administrator@example.com server-type auto-detect ldap-attribute-map Attribute-Map

firepower# show run ldap attribute-map ldap attribute-map Attribute-Map map-name memberOf Group-Policy map-value memberOf CN=Finance-Group,CN=Users,DC=cisco,DC=com Finance-Group-Policy map-value memberOf CN=HR-Group,CN=Users,DC=cisco,DC=com HR-Group-Policy map-value memberOf CN=IT-Group,CN=Users,DC=cisco,DC=com IT-Group-Policy

Troubleshoot

Uno de los problemas más comunes con la configuración de la API REST es renovar el token portador de vez en cuando. El tiempo de vencimiento del token se indica en la Respuesta para la solicitud de autenticación. Si vence este tiempo, se puede utilizar un token de actualización adicional durante un tiempo más largo. Después de que el token de actualización también caduque, se debe enviar una nueva solicitud de autenticación para recuperar un nuevo token de acceso.

Nota: Consulte Información Importante sobre Comandos Debug antes de utilizar los comandos debug.

Puede establecer varios niveles de depuración. De forma predeterminada, se utiliza el nivel 1. Si cambia el nivel de depuración, puede aumentar la verbosidad de los depuradores. Hágalo con precaución, especialmente en entornos de producción.

Las siguientes depuraciones en la CLI de FTD serían útiles para solucionar problemas relacionados con el mapa de atributos LDAP

debug ldap 255

debug webvpn condition user <username> debug webvpn anyconnect 255

debug aaa common 127

En este ejemplo, se recopilaron las siguientes depuraciones para mostrar la información recibida del servidor AD cuando los usuarios de prueba mencionados antes se conectaron.

Depuraciones LDAP para Finance-User:

[48] Session Start

[48] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[48] Fiber started

[48] Creating LDAP context with uri=ldap://192.168.1.1:389

[48] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[48] supportedLDAPVersion: value = 3

[48] supportedLDAPVersion: value = 2

[48] LDAP server192.168.1.1 is Active directory

[48] Binding as Administrator@cisco.com

[48] Performing Simple authentication for Administrator@example.com to192.168.1.1

[48] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Finance-User]

Scope = [SUBTREE]

[48] User DN = [CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com]

[48] Talking to Active Directory server 192.168.1.1

[48] Reading password policy for Finance-User, dn:CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] Read bad password count 0

[48] Binding as Finance-User

[48] Performing Simple authentication for Finance-User to 192.168.1.1

[48] Processing LDAP response for user Finance-User

[48] Message (Finance-User):

[48] Authentication successful for Finance-User to 192.168.1.1

[48] Retrieved User Attributes:

[48] objectClass: value = top

[48] objectClass: value = person

[48] objectClass: value = organizationalPerson

[48] objectClass: value = user

[48] cn: value = Finance-User

[48] givenName: value = Finance-User

[48] distinguishedName: value = CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] instanceType: value = 4

[48] whenCreated: value = 20191011094454.0Z

[48] whenChanged: value = 20191012080802.0Z

[48] displayName: value = Finance-User

[48] uSNCreated: value = 16036

[48] memberOf: value = CN=Finance-Group,CN=Users,DC=cisco,DC=com

[48] mapped to Group-Policy: value = Finance-Group-Policy

[48] mapped to LDAP-Class: value = Finance-Group-Policy

[48] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] uSNChanged: value = 16178

[48] name: value = Finance-User

[48] objectGUID: value = .J.2...N....X.OQ

[48] userAccountControl: value = 512

[48] badPwdCount: value = 0

[48] codePage: value = 0

[48] countryCode: value = 0

[48] badPasswordTime: value = 0

[48] lastLogoff: value = 0

[48] lastLogon: value = 0

[48] pwdLastSet: value = 132152606948243269

[48] primaryGroupID: value = 513

[48] objectSid: value = .............B...a5/ID.dT...

[48] accountExpires: value = 9223372036854775807

[48] logonCount: value = 0

[48] sAMAccountName: value = Finance-User

[48] sAMAccountType: value = 805306368

[48] userPrincipalName: value = Finance-User@cisco.com

[48] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[48] dSCorePropagationData: value = 20191011094757.0Z

[48] dSCorePropagationData: value = 20191011094614.0Z

[48] dSCorePropagationData: value = 16010101000000.0Z

[48] lastLogonTimestamp: value = 132153412825919405

[48] Fiber exit Tx=538 bytes Rx=2720 bytes, status=1

[48] Session End

Depuraciones LDAP para Management-User:

[51] Session Start

[51] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[51] Fiber started

[51] Creating LDAP context with uri=ldap://192.168.1.1:389

[51] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[51] supportedLDAPVersion: value = 3

[51] supportedLDAPVersion: value = 2

[51] LDAP server 192.168.1.1 is Active directory

[51] Binding as Administrator@cisco.com

[51] Performing Simple authentication for Administrator@example.com to 192.168.1.1

[51] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Management-User]

Scope = [SUBTREE]

[51] User DN = [CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com]

[51] Talking to Active Directory server 192.168.1.1

[51] Reading password policy for Management-User, dn:CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] Read bad password count 0

[51] Binding as Management-User

[51] Performing Simple authentication for Management-User to 192.168.1.1

[51] Processing LDAP response for user Management-User

[51] Message (Management-User):

[51] Authentication successful for Management-User to 192.168.1.1

[51] Retrieved User Attributes:

[51] objectClass: value = top

[51] objectClass: value = person

[51] objectClass: value = organizationalPerson

[51] objectClass: value = user

[51] cn: value = Management-User

[51] givenName: value = Management-User

[51] distinguishedName: value = CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] instanceType: value = 4

[51] whenCreated: value = 20191011095036.0Z

[51] whenChanged: value = 20191011095056.0Z

[51] displayName: value = Management-User

[51] uSNCreated: value = 16068

[51] memberOf: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] uSNChanged: value = 16076

[51] name: value = Management-User

[51] objectGUID: value = i._(.E.O.....Gig

[51] userAccountControl: value = 512

[51] badPwdCount: value = 0

[51] codePage: value = 0

[51] countryCode: value = 0

[51] badPasswordTime: value = 0

[51] lastLogoff: value = 0

[51] lastLogon: value = 0

[51] pwdLastSet: value = 132152610365026101

[51] primaryGroupID: value = 513

[51] objectSid: value = .............B...a5/ID.dW...

[51] accountExpires: value = 9223372036854775807

[51] logonCount: value = 0

[51] sAMAccountName: value = Management-User

[51] sAMAccountType: value = 805306368

[51] userPrincipalName: value = Management-User@cisco.com

[51] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[51] dSCorePropagationData: value = 20191011095056.0Z

[51] dSCorePropagationData: value = 16010101000000.0Z

[51] Fiber exit Tx=553 bytes Rx=2688 bytes, status=1

[51] Session End

Información Relacionada

Para obtener asistencia adicional, póngase en contacto con el centro de asistencia técnica Cisco Technical Assistance Center (TAC). Se necesita un contrato de soporte válido: Contactos de soporte a nivel mundial de Cisco.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

07-Jul-2023 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Tazy KhanTAC Engineer

- Sindhuja RaoTAC Engineer

- Angel OrtizTechnical Leader

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios