Introducción

Este documento describe el proceso de configuración e implementación de una política de identidad para un tráfico FTD seguro a través de FMC seguro.

Prerequisites

1. Rango ya configurado en FMC.

2. Origen de identidad ya configurado: ISE, ISE-PIC.

Nota: las instrucciones de configuración de ISE y de rango no están incluidas en este documento.

Requirements

Cisco recomienda tener conocimiento de estos temas:

- Centro de gestión de firewall seguro (FMC)

- Firewall seguro Thread Defense (FTD)

- Cisco Identity Services Engine (ISE)

- Servidores LDAP/AD

- Métodos de autenticación

- Autenticación pasiva: uso de una fuente de usuario de identidad externa, como ISE

- Autenticación activa: uso del dispositivo administrado como fuente de autenticación (portal cautivo o acceso VPN remoto)

- Sin autenticación

Componentes Utilizados

- Secure Firewall Management Center para VMWare v7.2.5

- Cisco Secure Firewall Threat Defence para VMWare v7.2.4

- Servidor de directorio activo

- Cisco Identity Services Engine (ISE) v3.2, parche 4

- Método de autenticación pasiva

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Configuraciones

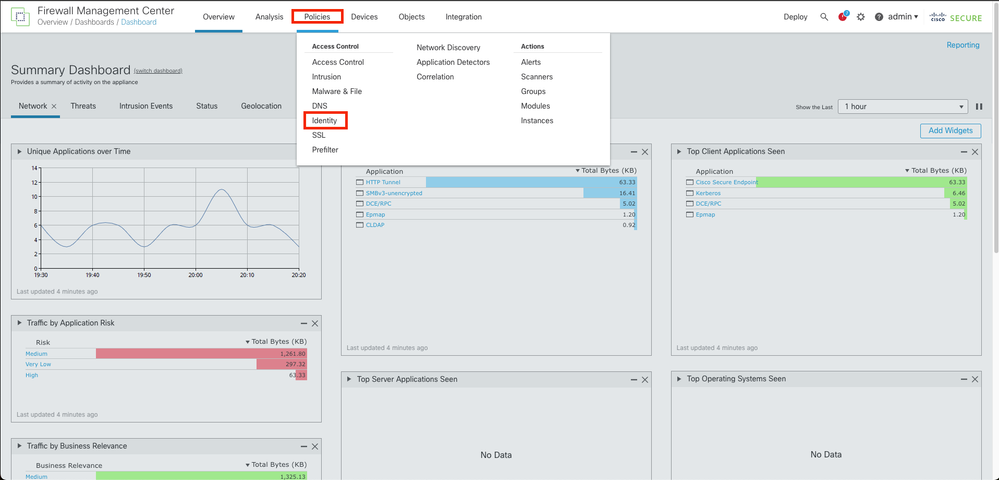

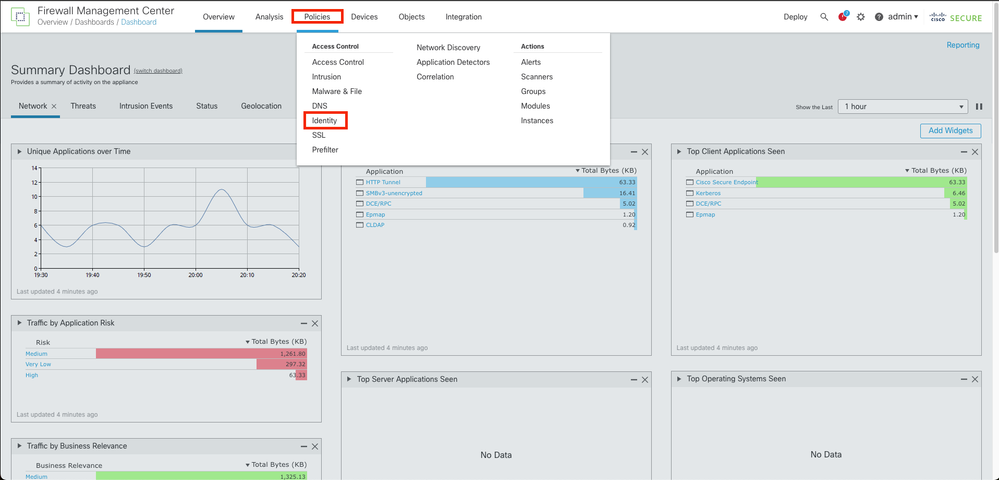

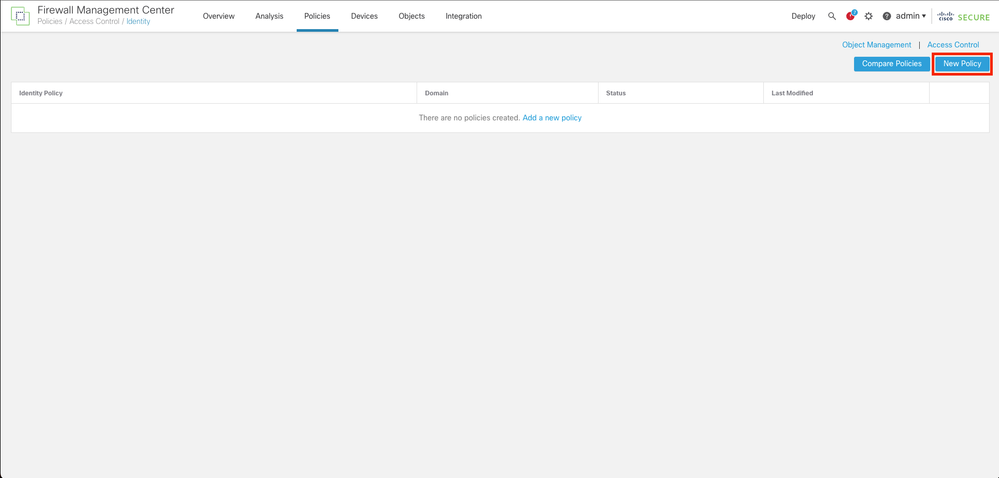

Paso 1.En la GUI de FMC , vaya a Políticas > Control de acceso > Identidad

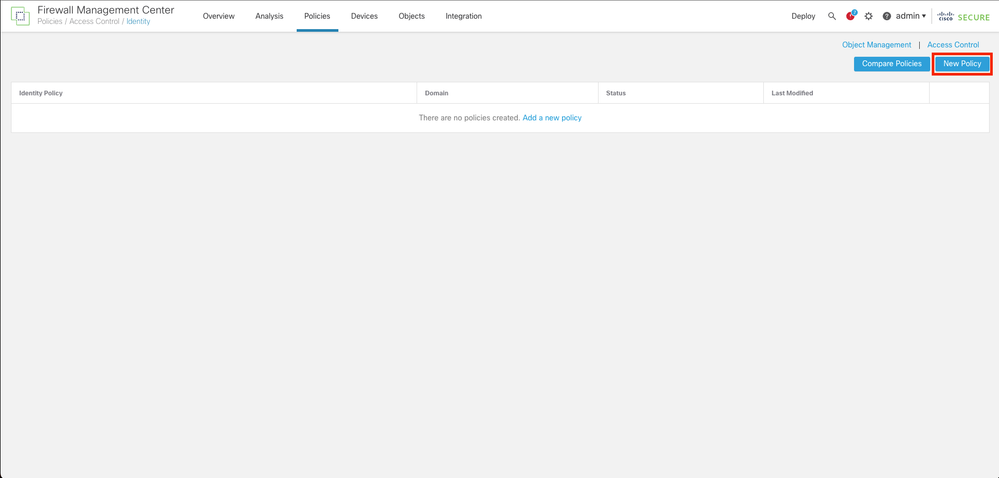

Paso 2. Haga clic en Nueva directiva.

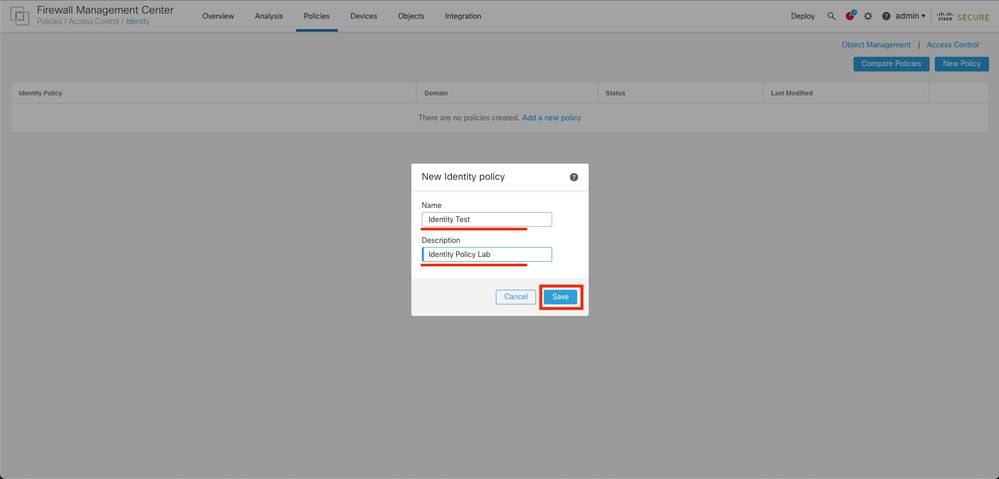

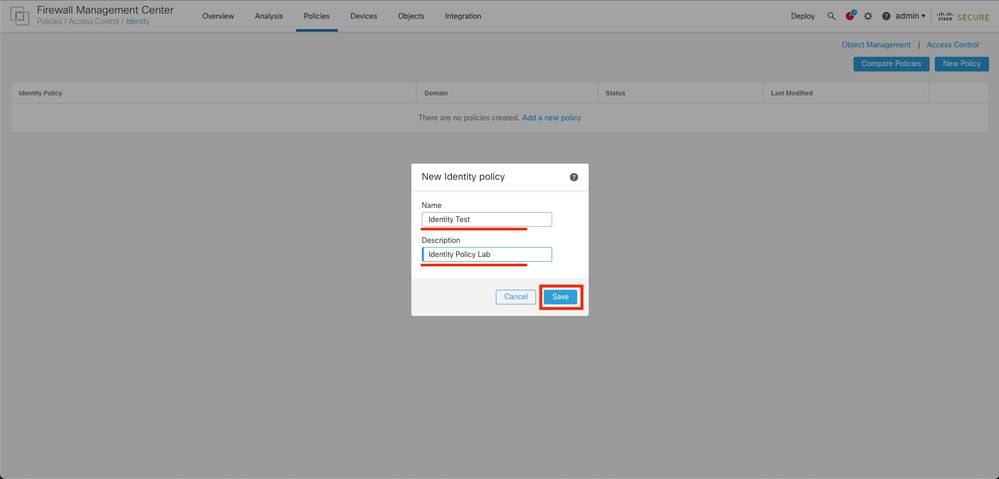

Paso 3. Asigne un nombre y una descripción a la nueva política de identidad y, a continuación, haga clic en Guardar.

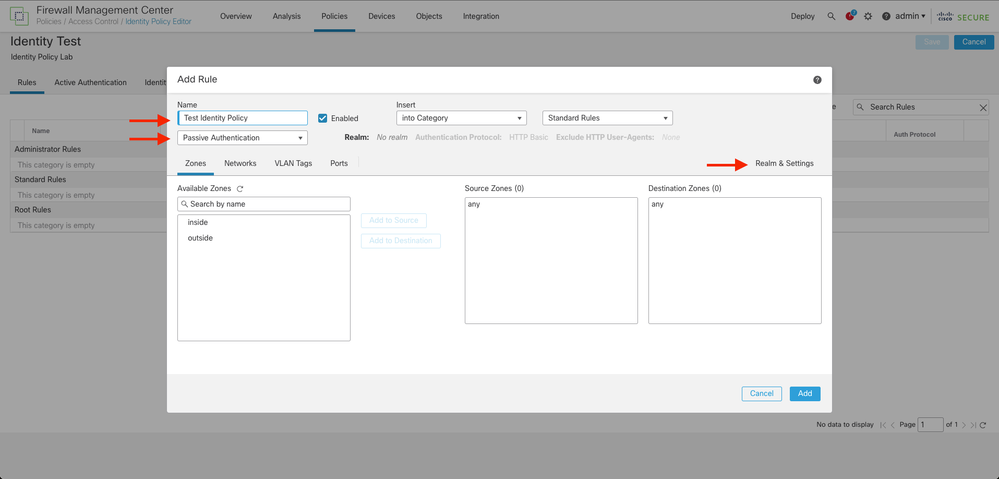

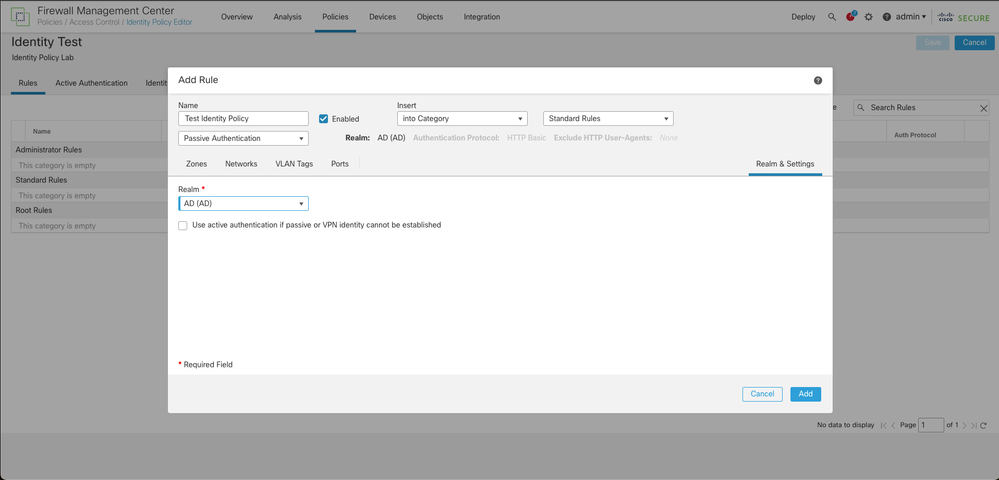

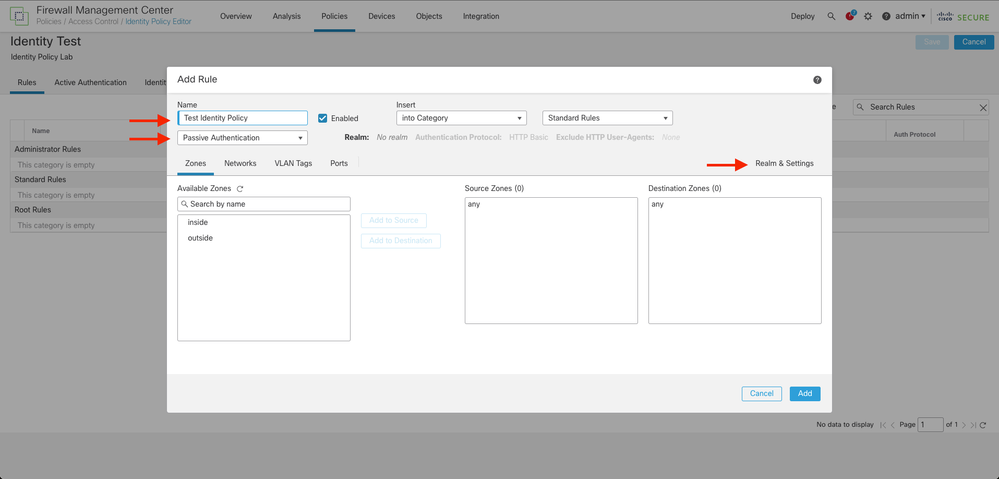

Paso 4. Haga clic en el icono + Agregar regla.

- Asigne un nombre a la nueva regla.

- En el campo name (nombre), elija el método de autenticación y seleccione : Passive Authentication (Autenticación pasiva).

- A la derecha de la pantalla, seleccione Realm & Settings (Dominio y parámetros).

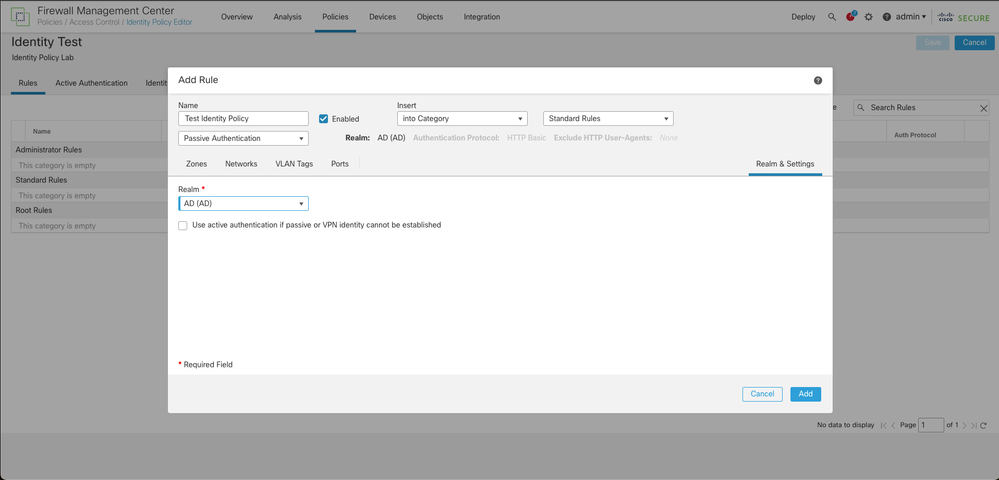

4. Seleccione un rango en el menú desplegable.

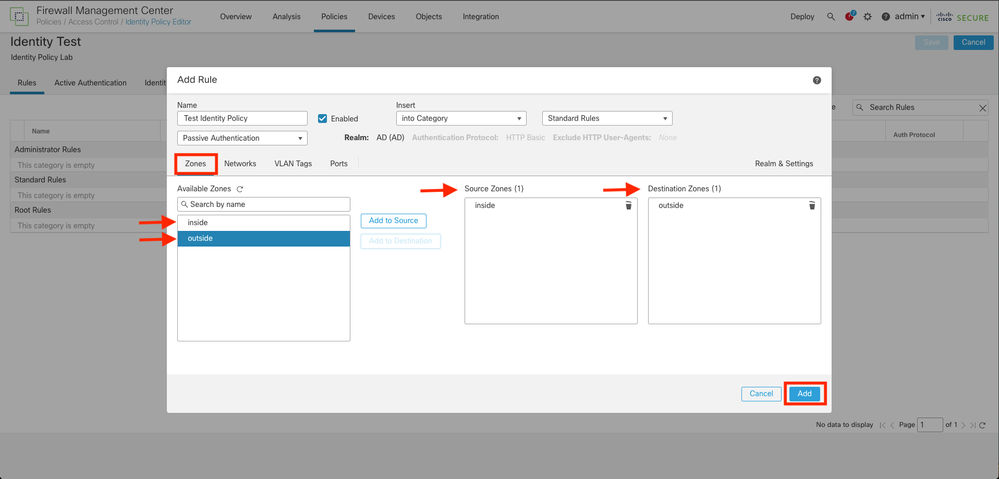

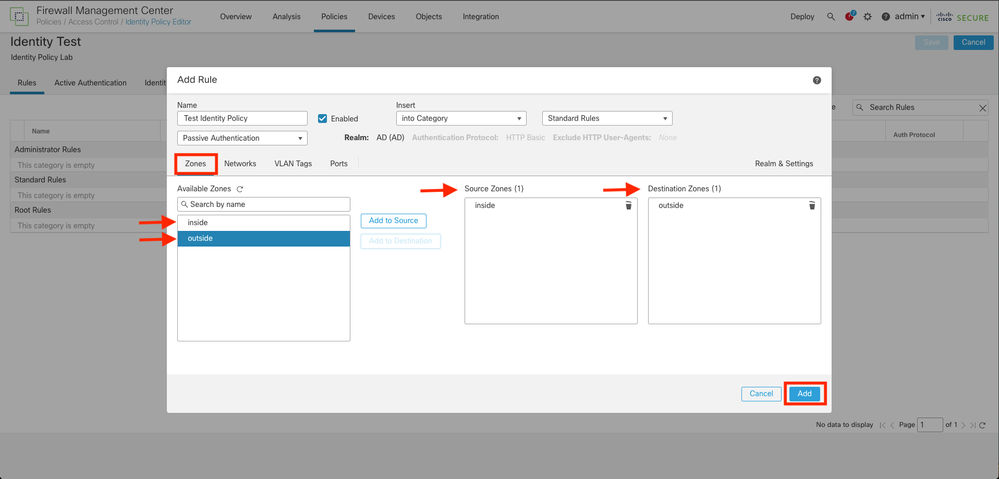

5. Haga clic en Zones a la izquierda de la pantalla.

6. En el menú Zonas disponibles, asigne una zona de origen y de destino basada en la ruta de tráfico necesaria para detectar usuarios. Para agregar una zona, haga clic en el nombre de la zona y, a continuación, seleccione en función del caso Add to Source o Add to Destination.

Nota: En esta documentación, la detección de usuarios se aplicará solo para el tráfico que proviene de la zona interna y se reenvía a la zona externa.

7. Seleccione Agregar y Guardar.

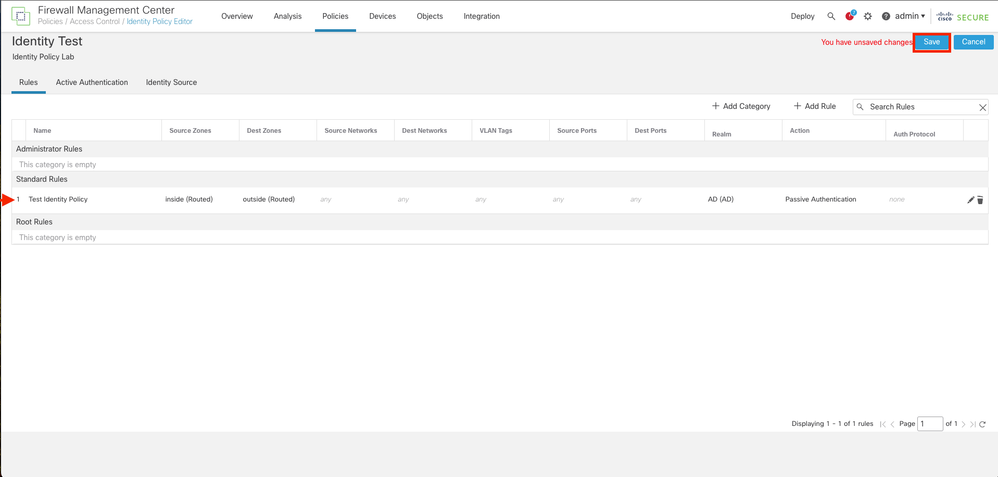

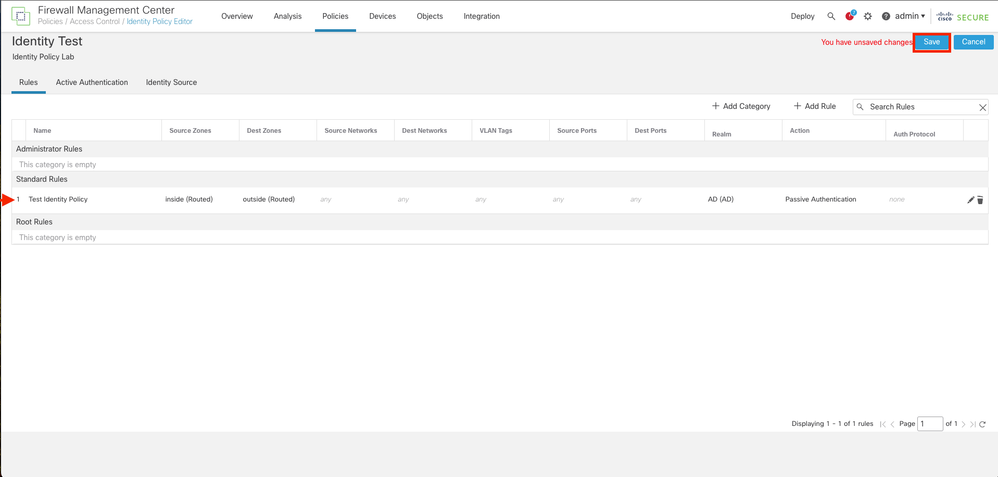

Paso 5. Valide que la nueva regla está en la política de identidad y haga clic en Guardar.

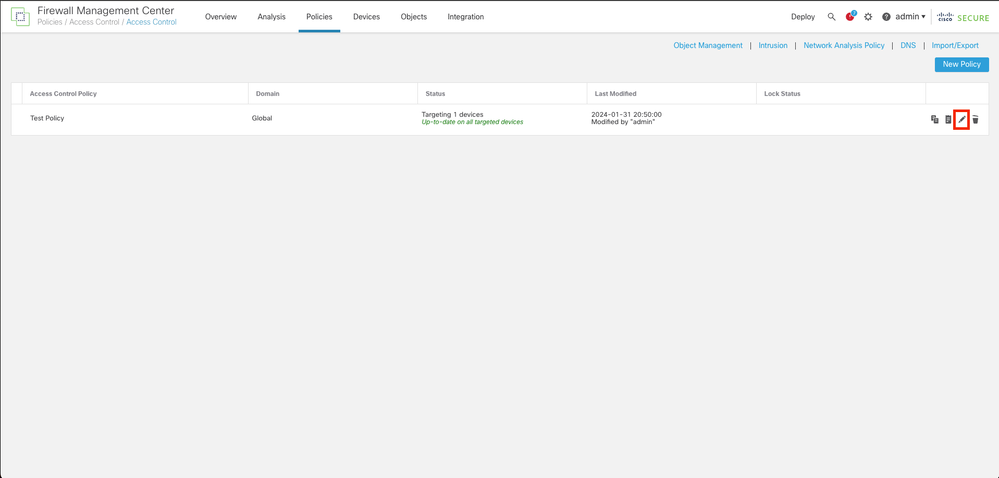

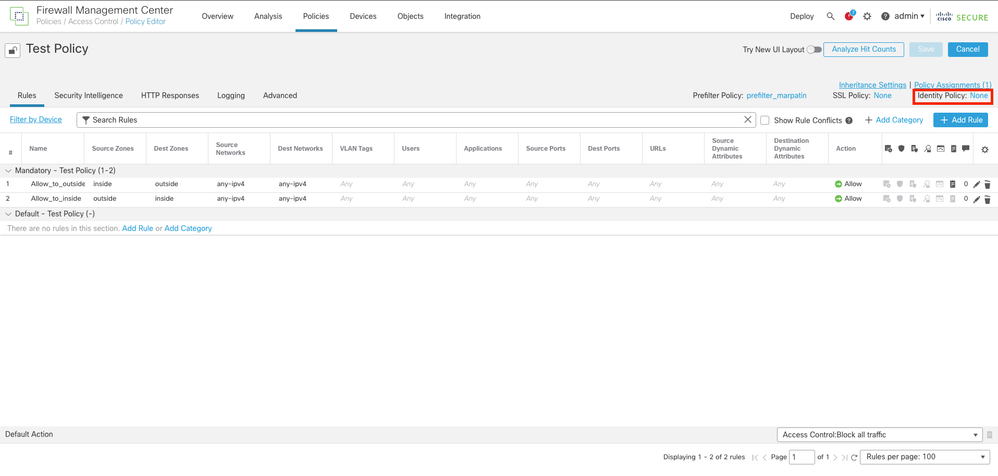

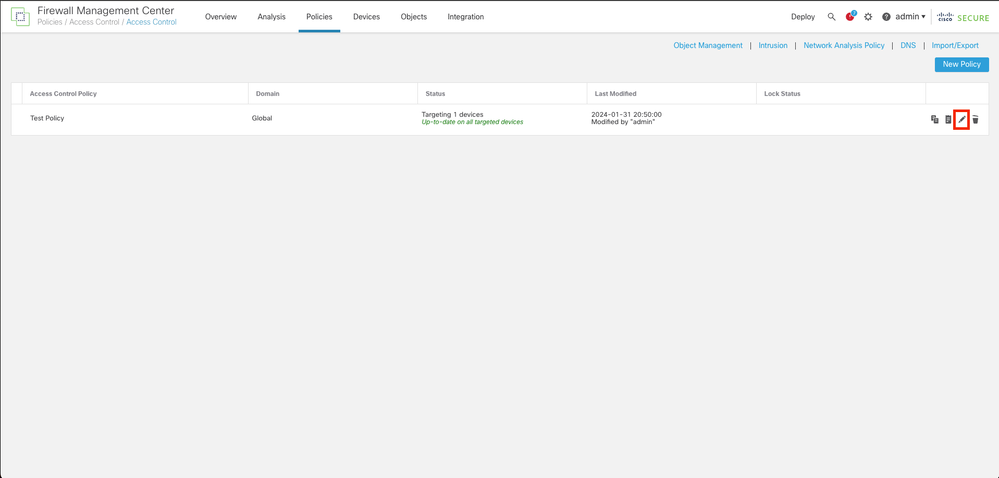

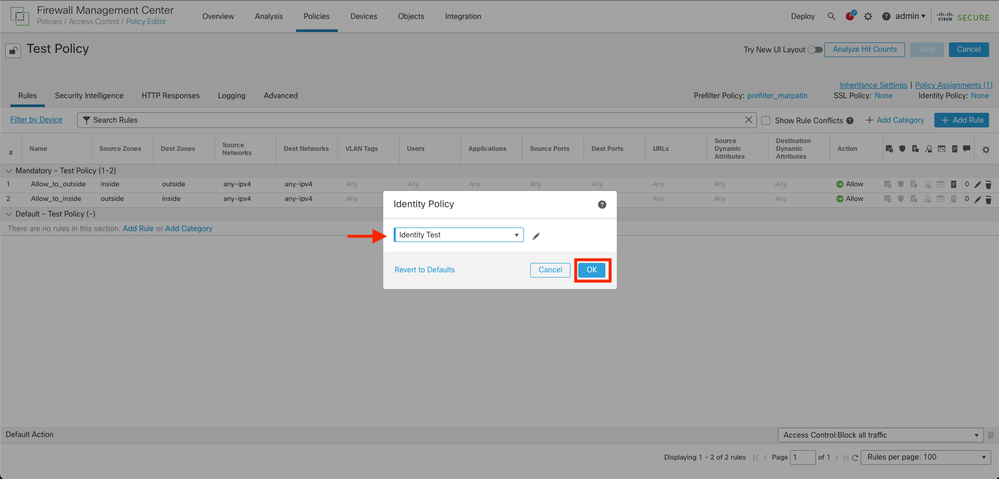

Paso 6. Vaya a Políticas > Control de acceso

Paso 7. Identifique la política de control de acceso que se va a implementar en el firewall que administra el tráfico de usuarios y haga clic sobre el icono del lápiz para editar la política.

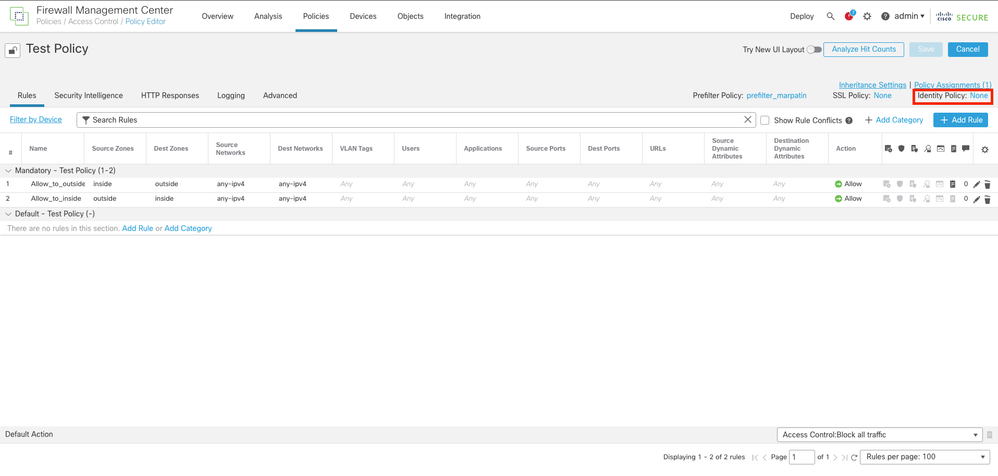

Paso 6. Haga clic en None en el campo Identity Policy.

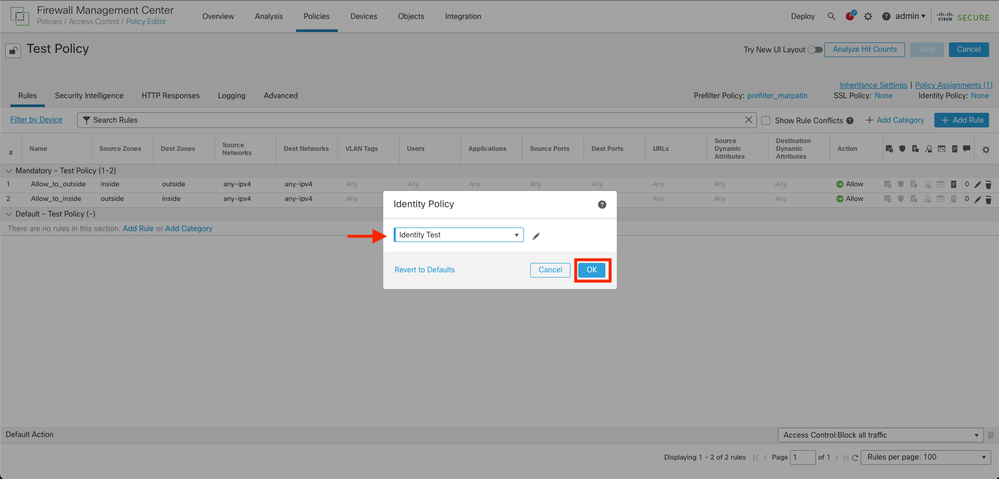

Paso 7. En el menú desplegable, seleccione la política creada anteriormente en el paso 3 y, a continuación, haga clic en Aceptar para finalizar la configuración.

Paso 8. Guardar e implementar la configuración en el FTD.

Verificación

1. En la GUI de FMC, navegue hasta Análisis > Usuarios: Sesiones activas

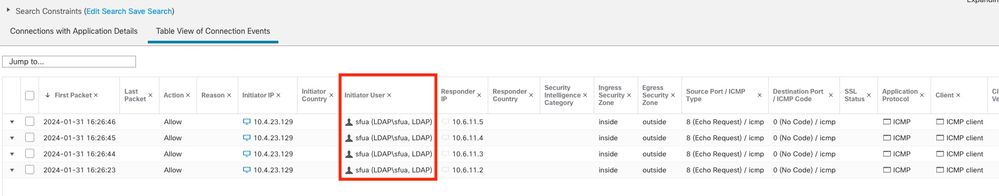

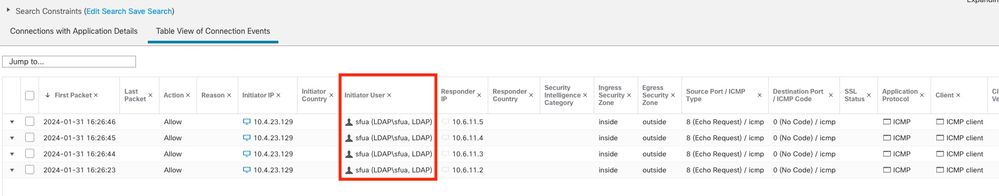

3. Validación de Análisis > Conexión> Eventos: Vista de tabla de los eventos de Conexiones

Nota: Los usuarios que coinciden con los criterios de tráfico de la política de identidad y la política de control de acceso muestran su nombre de usuario en el campo Usuario.

Comentarios

Comentarios