Introducción

Este documento describe la Virtual Routing and Forwarding (VRF) de Cisco Secure Firewall Threat Defence (FTD).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Cisco

Secure Firewall Threat Defense (FTD)Protección frente a amenazas de firewall (FTD)

Virtual Routing and Forwarding (VRF) - Protocolos de routing dinámicos (OSPF y BGP)

Licencias

Sin necesidad de licencia específica, la licencia básica es suficiente

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco

Secure Firewall Threat Defense (FTD), Secure Firewall Management Center (FMC) versión 7.2.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Virtual Routing and Forwarding (VRF) se ha añadido en la versión 6.6 del software FTD.

Las ventajas que ofrece esta función son:

- Segregación de tablas de routing

- Segmentos de red con superposiciones en espacios de direcciones IP

- VRF-Lite

- FXOS Compatibilidad con varias instancias para casos prácticos de migración de múltiples contextos

- BGP

Route Leak Support-v4v6 y BGPv6 VTI Support se añadieron funciones en la versión 7.1 del software FTD.

Descripción general de características

Compatibilidad con VRF

| Dispositivo |

Máximo de routers virtuales |

| ASA |

10-20 |

| Firepower 1000* |

5-10 *1010(7,2+) |

| Firepower 2100 |

10-40 |

| Firepower 3100 |

15-100 |

| Firepower 4100 |

60-100 |

| Firepower 9300 |

60-100 |

| FTD virtual |

30 |

| ISA 3000 |

10(7.0+) |

Límites de VRF por blade con modo nativo

Políticas de enrutamiento

| Políticas |

VRF global |

VRF de usuario |

| Ruta estática |

✓ |

✓ |

| OSPFv2 |

✓ |

✓ |

| OSPFv3 |

✓ |

✖ |

| RIP |

✓ |

✖ |

| BGPv4 |

✓ |

✓ |

| BGPv6 |

✓ |

✓ (7,1+) |

| IRB (BVI) |

✓ |

✓ |

| EIGRP |

✓ |

✖ |

Redes superpuestas

| Políticas |

No solapado |

Redes superpuestas |

| Routing e IRB |

✓ |

✓ |

| AVC |

✓ |

✓ |

| Descifrado SSL |

✓ |

✓ |

| Detección de intrusiones y malware (IPS y política de archivos) |

✓ |

✓ |

| VPN |

✓ |

✓ |

| Análisis de eventos de malware (perfiles de host, IoC, trayectoria de archivos) |

✓ |

✖ |

| Inteligencia de amenazas (TID) |

✓ |

✖ |

Configuración

FMC

Paso 1. Desplácese hasta Devices > Device Management y editar el FTD que se va a configurar.

Paso 2. Vaya a la ficha Routing

Paso 3. Haga clic en Manage Virtual Routers .

Paso 4. Haga clic en Add Virtual Router .

Paso 5. En el cuadro Agregar router virtual, escriba un nombre y una descripción para el router virtual.

Paso 6. Haga clic en Ok .

Paso 7. Para agregar interfaces, seleccione la interfaz en la Available Interfaces y, a continuación, en Add .

Paso 8. Configure el enrutamiento en el router virtual.

- OSPF

- RIP

- BGP

- Routing estático

- Multicast (multidifusión)

FDM

Paso 1. Desplácese hasta Device > Routing .

Paso 2.

- Si no se han creado routers virtuales, haga clic en

Add Multiple Virtual Routers , haga clic en Create First Customer Virtual Router .

- Haga clic en el botón + situado en la parte superior de la lista de routers virtuales para crear uno nuevo.

Paso 3. En el Add Virtual Router caja. Introduzca el nombre y la descripción del router virtual.

Paso 4. Haga clic en + para seleccionar cada interfaz que deba formar parte del router virtual.

Paso 5. Haga clic en Ok .

Paso 6. Configure el enrutamiento en el Virtual Router.

- OSPF

- RIP

- BGP

- Routing estático

- Multicast (multidifusión)

API REST

FMC

El FMC admite CRUD operaciones en routers virtuales.

La ruta de las llamadas de los routers virtuales se encuentra en Devices > Routing > virtualrouters

FDM

FDM admite operaciones CRUD completas en routers virtuales.

La ruta de las llamadas de los routers virtuales se encuentra en Devices > Routing > virtualrouters

Casos de uso

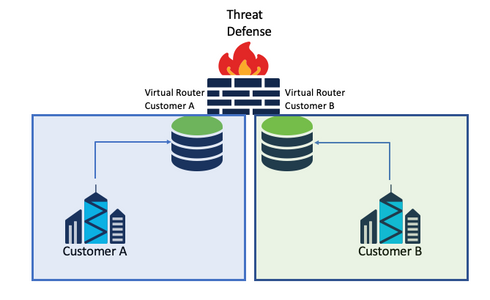

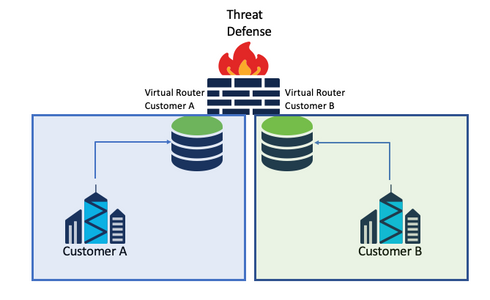

Proveedor de servicio

En tablas de ruteo separadas, dos redes no están relacionadas entre sí y no hay comunicación entre ellas.

Consideraciones:

- No hay consideraciones especiales en este escenario.

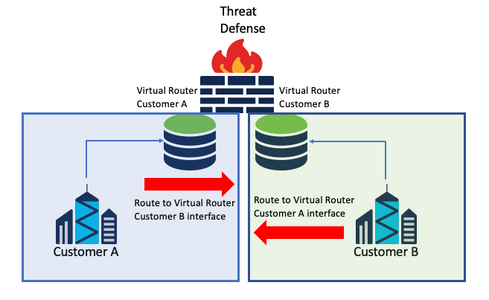

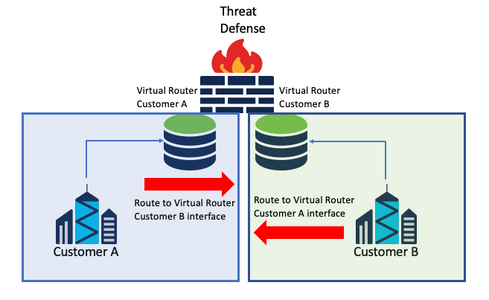

Recursos compartidos

Interconecte dos routers virtuales para compartir recursos de cada uno de ellos y disponer de conectividad desde Customer A a Customer B y viceversa.

Consideraciones:

- En cada router virtual, configure una ruta estática que apunte a la red de destino con la interfaz del otro router virtual.

Ejemplo:

En el router virtual para Customer A, agregue una ruta con como destino el Customer B interfaz sin ninguna dirección IP como gateway (no es necesario, se conoce como route leaking ).

Repita el mismo proceso para Customer B.

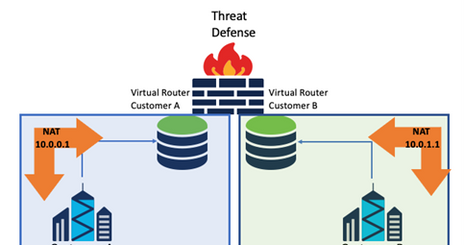

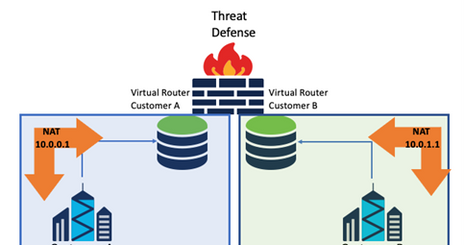

La red superpuesta con hosts se comunica entre sí

Hay 2 routers virtuales con las mismas direcciones de red y con intercambio de tráfico entre ellos.

Consideraciones:

Para tener comunicación entre las 2 redes, configure una NAT doble para invalidar la dirección IP de origen y coloque una dirección IP falsa.

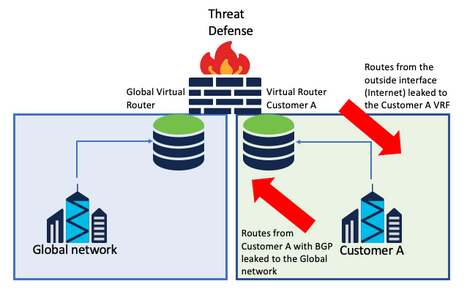

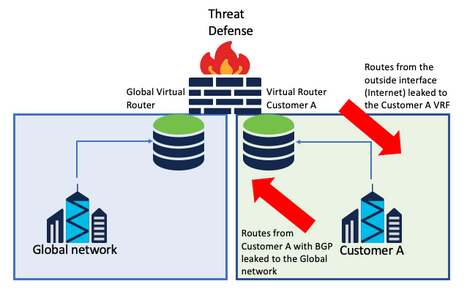

fuga de ruta BGP

Hay un router virtual definido por el usuario y las rutas de ese router virtual deben filtrarse al router virtual global.

La interfaz externa se enruta desde la interfaz global que se filtrará al router virtual definido por el usuario.

Consideraciones:

- Asegúrese de que la versión del FTD es 7.1+.

- Utilice las opciones Import/Export en el

BGP > IPv4 menú.

- Utilice route-map para la distribución.

Verificación

La manera de verificar que se creó el router virtual es con los comandos:

firepower# show vrf

Name VRF ID Description Interfaces

VRF_A 1 VRF A DMZ

firepower# show vrf detail

VRF Name: VRF_A; VRF id = 1 (0x1)

VRF VRF_A (VRF Id = 1);

Description: This is VRF for customer A

Interfaces:

Gi0/2

Address family ipv4 (Table ID = 1 (0x1)):

...

Address family ipv6 (Table ID = 503316481 (0x1e000001)):

...

VRF Name: single_vf; VRF id = 0 (0x0)

VRF single_vf (VRF Id = 0);

No interfaces

Address family ipv4 (Table ID = 65535 (0xffff)):

...

Address family ipv6 (Table ID = 65535 (0xffff)):

...

Resolución de problemas

Los comandos necesarios para recopilar y diagnosticar información sobre VRF son:

Todos los VRF

show route allshow asp table routing allpacket tracer

VRF global

show routeshow [bgp|ospf] [subcommands]

VRF definido por el usuario

show route [bgp|ospf] vrf {name}

Enlaces relacionados

Guía de configuración de dispositivos de Cisco Secure Firewall Management Center, 7.2 - Routers virtuales Cisco Secure Firewall Management Center - Cisco

Guía de configuración de Cisco Secure Firewall Device Manager, versión 7.2 - Routers virtuales Cisco Secure Firewall Threat Defense - Cisco

Comentarios

Comentarios