Introducción

Este documento describe cómo configurar la Autenticación Externa SSO de OKTA para iniciar sesión en la Protección de Suplantación de Identidad Avanzada de Cisco.

Prerequisites

Acceso de administrador al portal de protección frente a phishing avanzada de Cisco.

Acceso de administrador a Okta idP.

Certificados SSL X.509 con firma automática o CA firmada (opcional) en formato PKCS #12 o PEM.

Información general

- La protección frente a phishing avanzada de Cisco permite habilitar el inicio de sesión SSO para los administradores que utilizan SAML.

- OKTA es un gestor de identidades que proporciona servicios de autenticación y autorización a sus aplicaciones.

- La protección frente a suplantación de identidad avanzada de Cisco se puede establecer como una aplicación conectada a OKTA para la autenticación y la autorización.

- SAML es un formato de datos estándar abierto basado en XML que permite a los administradores acceder a un conjunto definido de aplicaciones sin problemas después de iniciar sesión en una de esas aplicaciones.

- Para obtener más información sobre SAML, puede acceder al siguiente enlace: Información general sobre SAML

Requirements

- Portal de protección frente a phishing avanzada de Cisco.

- Cuenta de administrador OKTA.

Configurar

En el portal de protección frente a phishing avanzada de Cisco:

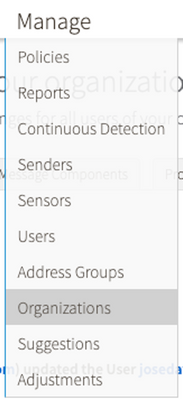

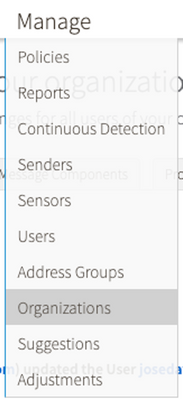

1. Inicie sesión en el portal de su organización y, a continuación, seleccione Manage > Organizations, como se muestra en la imagen:

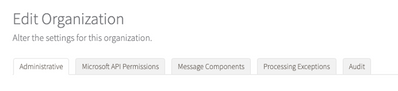

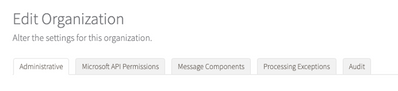

2. Seleccione el nombre de la organización, Editar Organización, como se muestra en la imagen:

3. En la pestaña Administrative, desplácese hacia abajo hasta User Account Settings y seleccione Enable bajo SSO, como se muestra en la imagen:

4. La siguiente ventana proporciona la información que se debe introducir en la configuración de OKTA SSO. Pegue en un bloc de notas la siguiente información y utilícela para configurar los parámetros de OKTA:

- ID de entidad: apcc.cisco.com

- Servicio al consumidor de aserción: estos datos se adaptan a su organización.

Seleccione el formato de correo electrónico con nombre para utilizar una dirección de correo electrónico para el inicio de sesión, que se muestra en la imagen:

5. Minimice la configuración de Cisco Advanced Phishing Protection en este momento, ya que debe configurar primero la aplicación en OKTA antes de continuar con los siguientes pasos.

Bajo Okta.

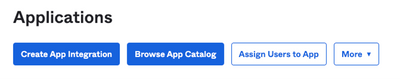

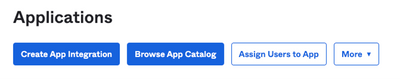

1. Navegue hasta el portal de aplicaciones y seleccione Create App Integration, como se muestra en la imagen:

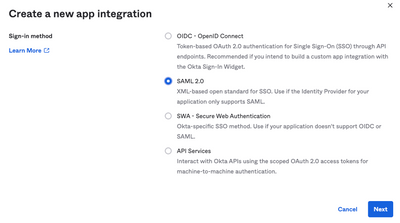

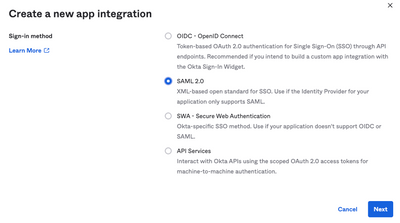

2. Seleccione SAML 2.0 como tipo de aplicación, como se muestra en la imagen:

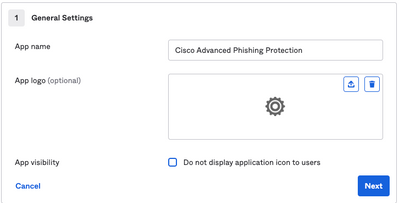

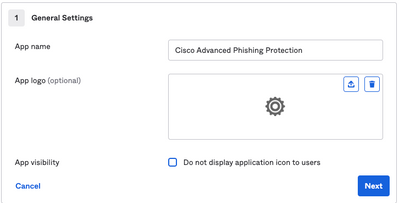

3. Introduzca el nombre de la aplicación Advanced Phishing Protection y seleccione Next, como se muestra en la imagen:

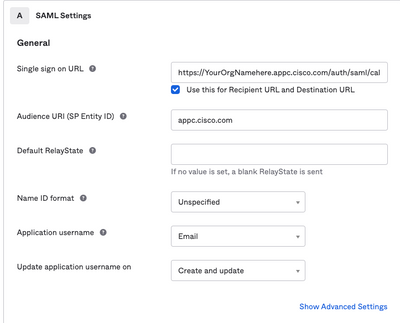

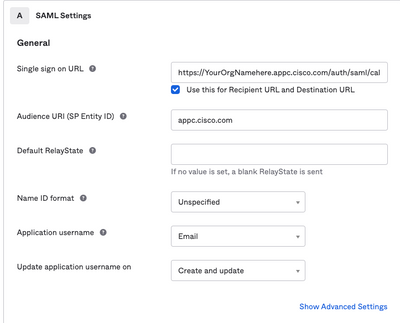

4. En la configuración de SAML, rellene los espacios, como se muestra en la imagen:

- URL de inicio de sesión único: se trata del servicio de aserción al consumidor obtenido de la protección frente a phishing avanzada de Cisco.

- URL del destinatario: se trata del ID de entidad obtenido de la protección frente a phishing avanzada de Cisco.

- Formato de ID de nombre: mantenerlo como Sin especificar.

- Nombre de usuario de la aplicación: Correo electrónico que solicita al usuario que introduzca su dirección de correo electrónico en el proceso de autenticación.

- Actualizar nombre de usuario de aplicación en: Crear y actualizar.

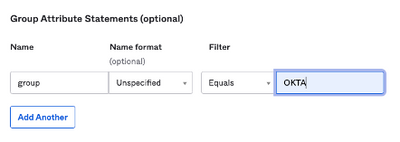

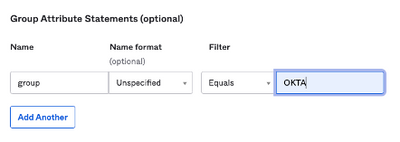

Desplácese hacia abajo hasta Group Attribute Statement (opcional), como se muestra en la imagen:

Introduzca la siguiente sentencia de atributo:

- Nombre: grupo

- Formato de nombre: no especificado.

- Filtro: "Igual" y "OKTA"

Seleccione Siguiente.

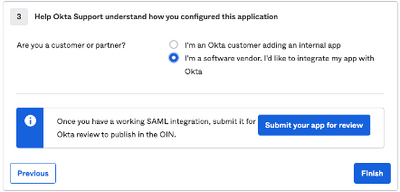

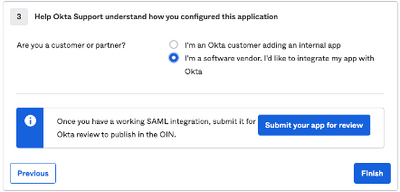

5. Cuando se le solicite que ayude a Okta a entender cómo configuró esta aplicación, introduzca el motivo aplicable al entorno actual, como se muestra en la imagen:

Seleccione Finish para continuar con el siguiente paso.

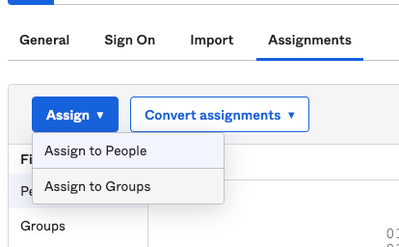

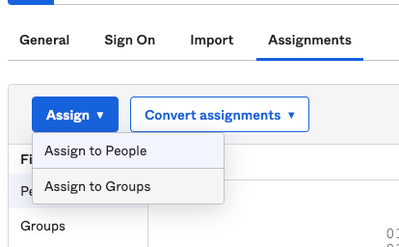

6. Seleccione la pestaña Asignaciones y, a continuación, seleccione Asignar > Asignar a grupos, como se muestra en la imagen:

7. Seleccione el grupo OKTA, que es el grupo con los usuarios autorizados para acceder al entorno

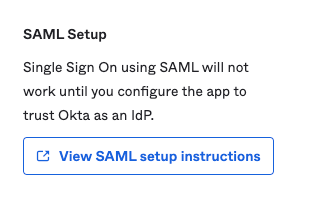

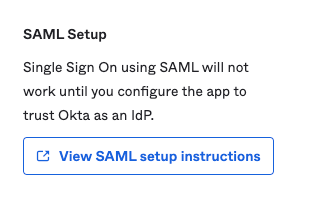

8. Seleccione Iniciar sesión, como se muestra en la imagen:

9. Desplácese hacia abajo y a la esquina derecha, ingrese la opción Ver instrucciones de configuración SAML, como se muestra en la imagen:

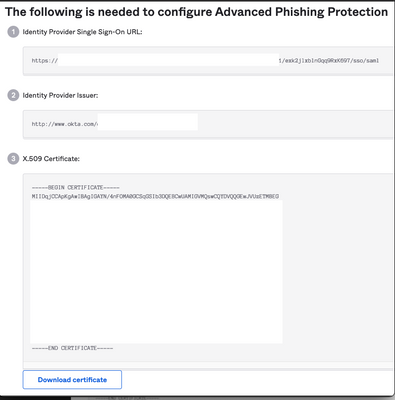

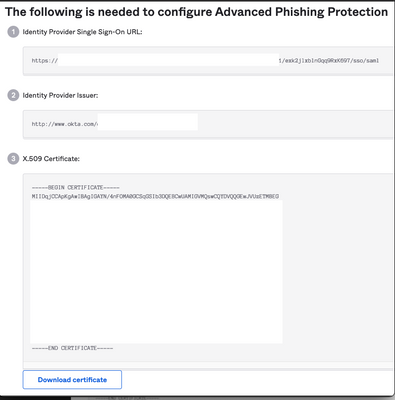

9. Guarde en un bloc de notas la siguiente información necesaria para poner en el portal de protección frente a phishing avanzada de Cisco, como se muestra en la imagen:

- URL de inicio de sesión único del proveedor de identidad.

- Identifique al proveedor emisor (no es necesario para la protección frente a phishing avanzada de Cisco, pero es obligatorio para otras aplicaciones).

- Certificado X.509.

10. Una vez completada la configuración de OKTA, puede volver a la protección frente a phishing avanzada de Cisco

En el portal de protección frente a phishing avanzada de Cisco:

1. Con el Formato del Identificador de Nombre, ingrese la siguiente información:

- Terminal SAML 2.0 (redirección HTTP): URL de inicio de sesión único del proveedor de identidad proporcionada por Okta.

- Certificado público: Introduzca el certificado X.509 proporcionado por Okta.

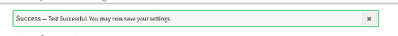

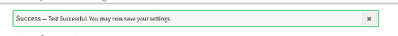

2. Seleccione Test Settings para verificar que la configuración es correcta

Si no hay errores en la configuración, verá una entrada Test Successful (Prueba correcta) y ahora podrá guardar los parámetros, como se muestra en la imagen:

3. Guarde la configuración

Verificación

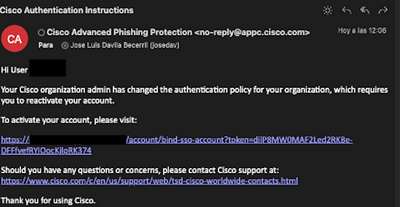

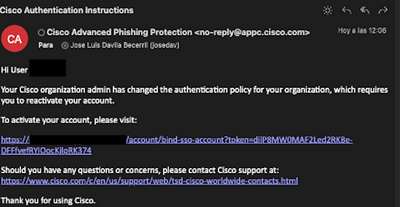

1. A los administradores existentes que no utilicen SSO se les notifica por correo electrónico que se ha modificado la política de autenticación de la organización y se les pide que activen su cuenta mediante un enlace externo, como se muestra en la imagen:

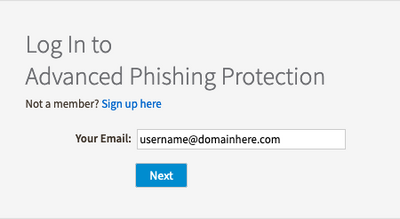

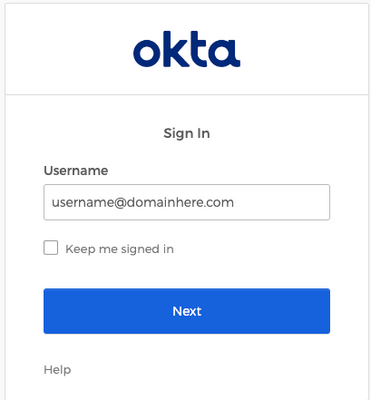

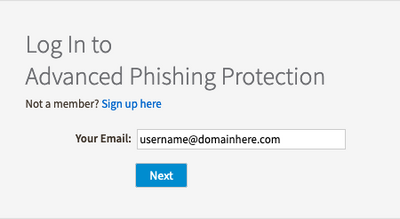

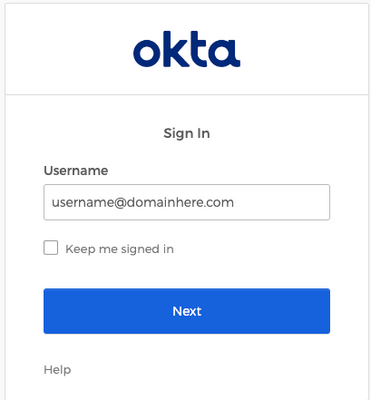

2. Una vez activada la cuenta, ingrese su dirección de correo electrónico y luego lo redirige al sitio web de inicio de sesión de OKTA para iniciar sesión, como se muestra en la imagen:

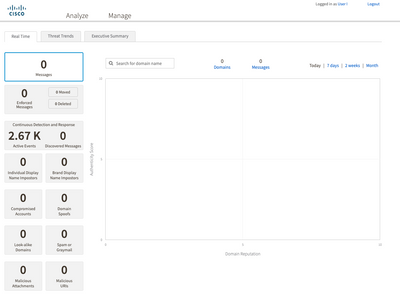

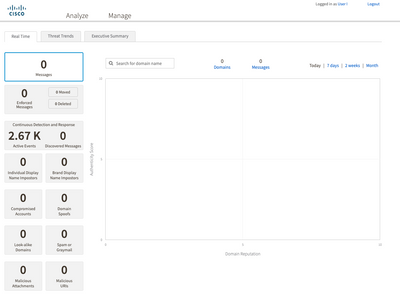

3. Una vez finalizado el proceso de inicio de sesión de OKTA, inicie sesión en el portal de protección frente a phishing avanzada de Cisco, como se muestra en la imagen:

Información Relacionada

Protección frente a phishing avanzada de Cisco: información del producto

Protección frente a phishing avanzada de Cisco: guía del usuario final

Asistencia para OKTA

Comentarios

Comentarios