Introducción

Este documento describe el procedimiento para configurar los cifrados modernos de Seguridad de la capa de transporte (TLS) y Seguridad de la capa de transporte del datagrama (DTLS).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento básico de VPN de acceso remoto (RAVPN) y capa de sockets seguros (SSL)

- Configuración de RAVPN en firewall seguro probada y operativa

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Secure Firewall Management Center 7.2

- Cisco Firewall Threat Defence 7.2

- Secure Client 5.0

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configuración de los parámetros de plataforma para Secure Firewall

Introducción a la configuración de plataforma

Una directiva de configuración de plataforma es un conjunto compartido de características o parámetros que definen los aspectos de un dispositivo administrado que probablemente sean similares a otros dispositivos administrados de la implementación, como la configuración de tiempo y la autenticación externa. Una política compartida permite configurar varios dispositivos administrados a la vez, lo que proporciona uniformidad en la implementación y optimiza los esfuerzos de gestión. Cualquier cambio realizado en una directiva de configuración de la plataforma afectará a todos los dispositivos administrados en los que se haya aplicado la directiva. Puede obtener más información sobre la configuración de la plataforma aquí.

Para cambiar la configuración de la plataforma, cree una directiva si aún no se ha completado. Si se completa, salte a Configurar los cifrados TLS / DTLS.

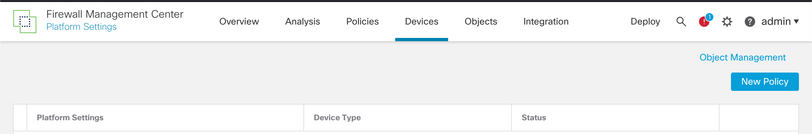

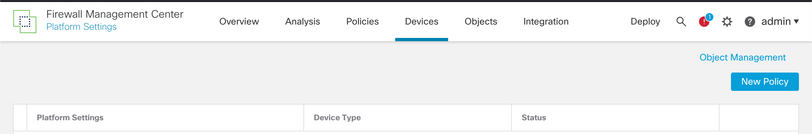

Navegue hasta Dispositivos > Configuración de la plataforma y seleccione Nueva política para comenzar.

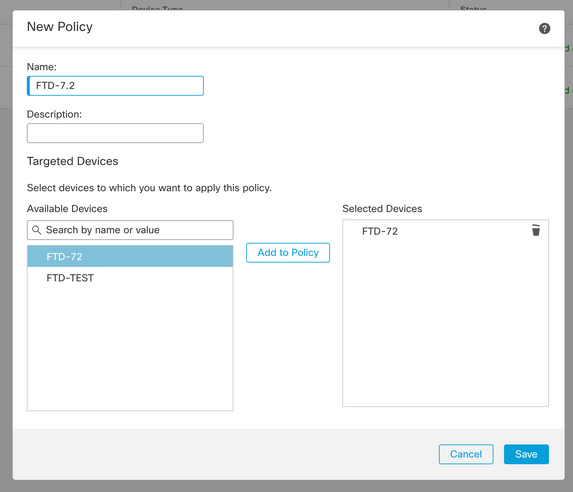

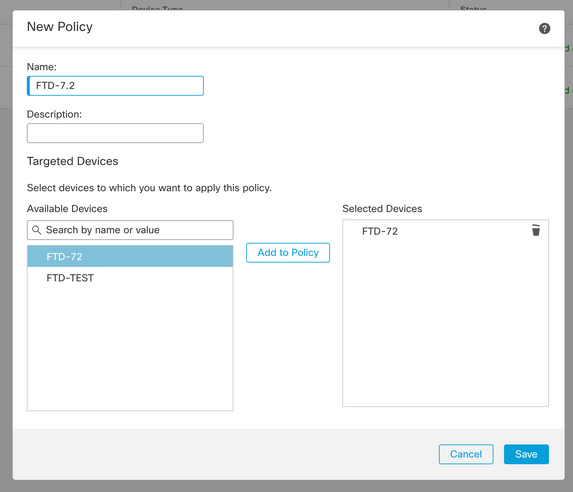

Asigne el dispositivo Firewall Threat Defence a la directiva.

Configurar los cifrados TLS / DTLS

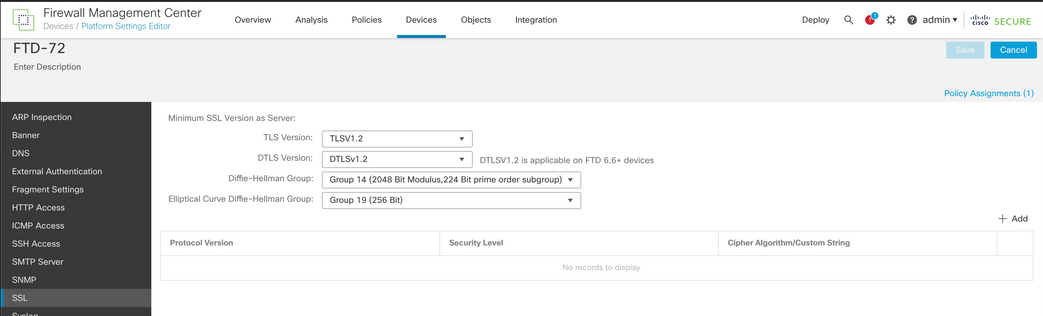

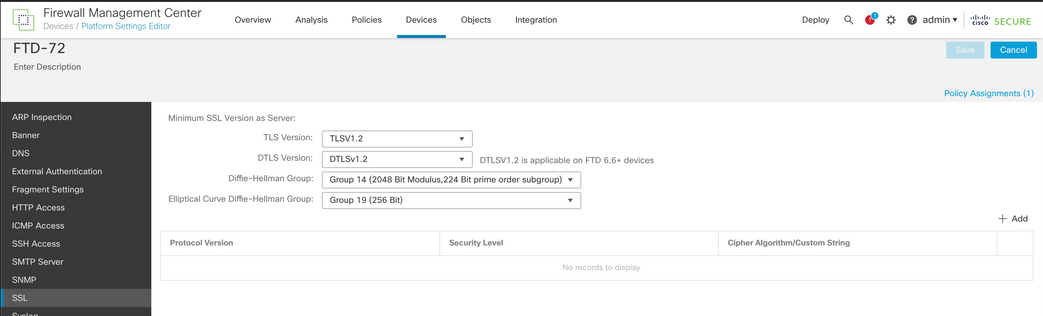

Vaya a la ficha SSL para acceder a la configuración de TLS / DTLS. Cree una lista de cifrado personalizada seleccionando el botón Agregar.

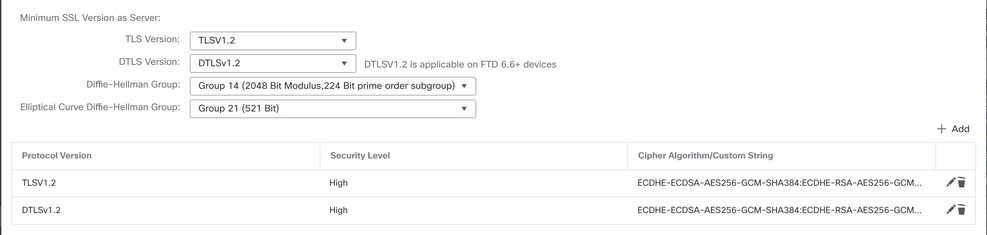

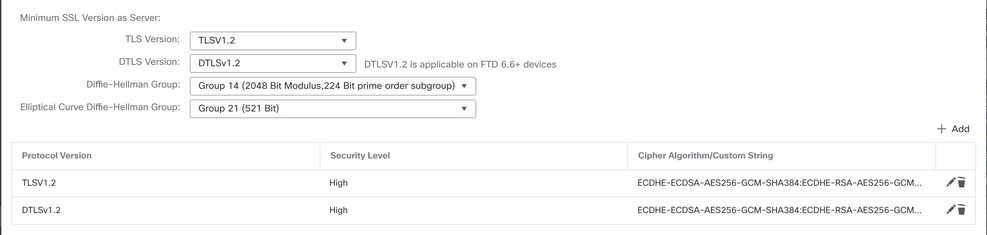

Cambie las versiones de TLS / DTLS junto con los valores adecuados del grupo Curva elíptica / Diffie-Hellman para adaptarse a sus necesidades de seguridad.

Nota: Puede crear su propia lista personalizada con atributos personalizados admitidos o seleccionar entre los diversos niveles de cifrados admitidos. Seleccione la lista y el código que mejor se adapte a sus necesidades de seguridad.

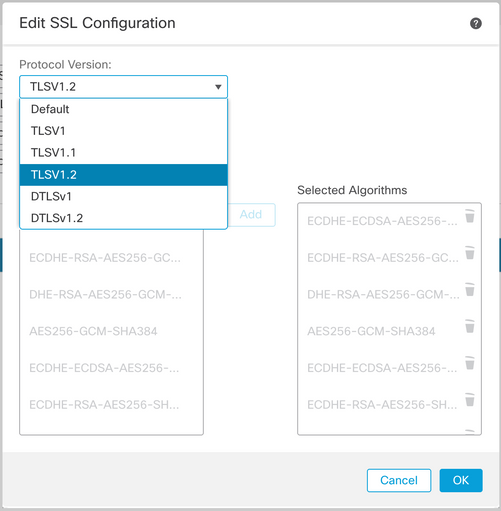

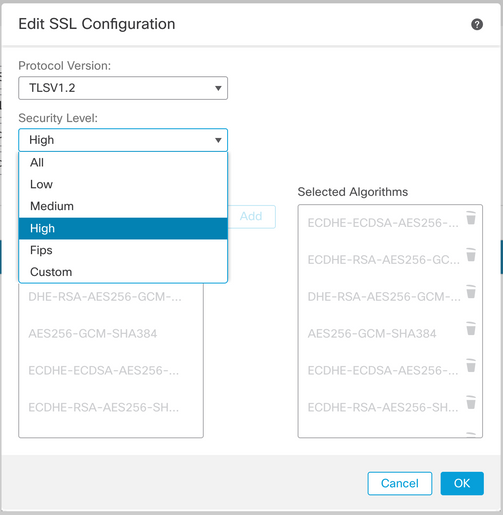

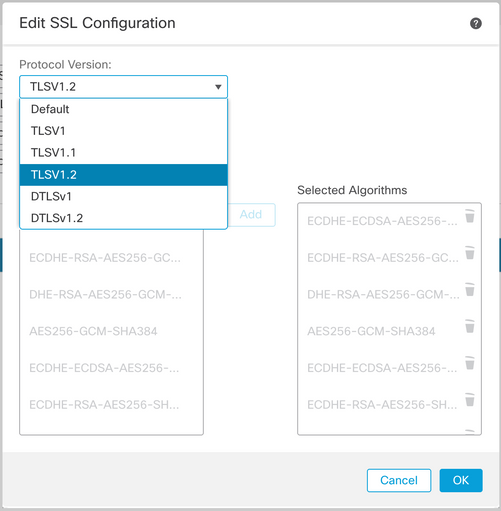

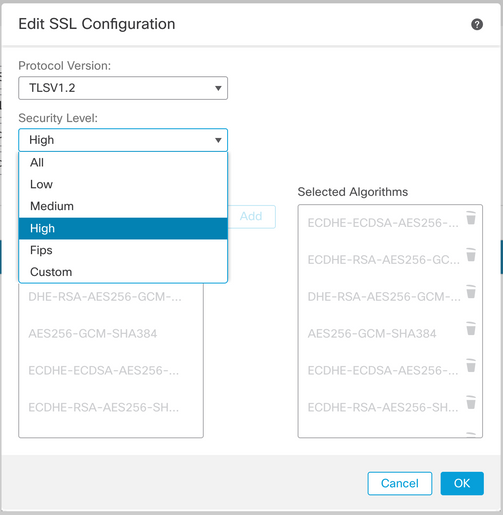

Seleccione el protocolo y el nivel de cifrado.

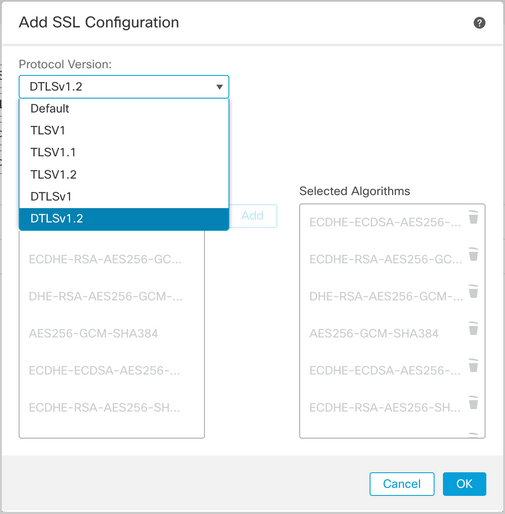

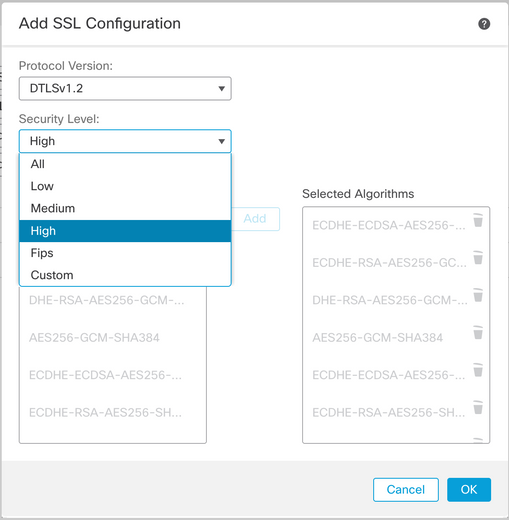

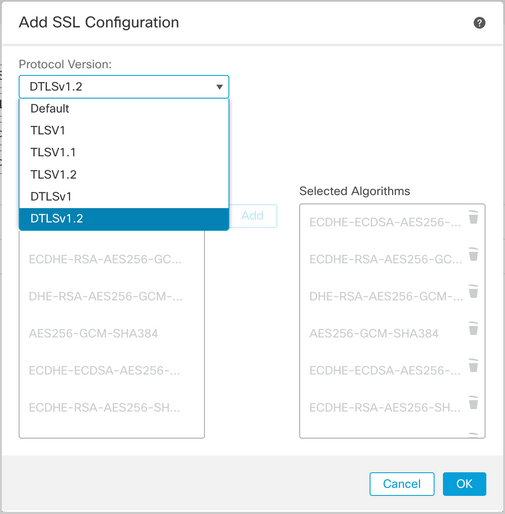

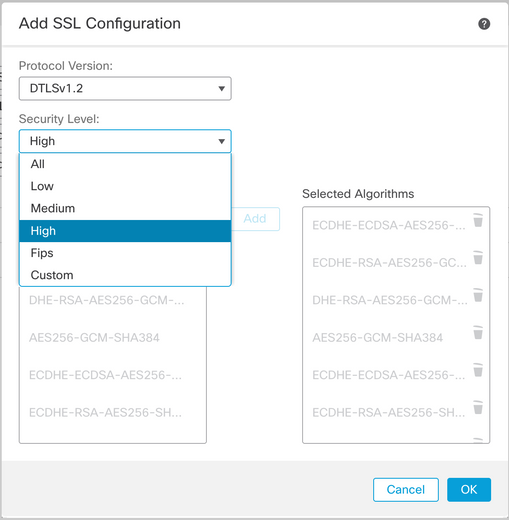

Repita el mismo proceso para DTLS.

Se completó la configuración en Secure Firewall Management Center.

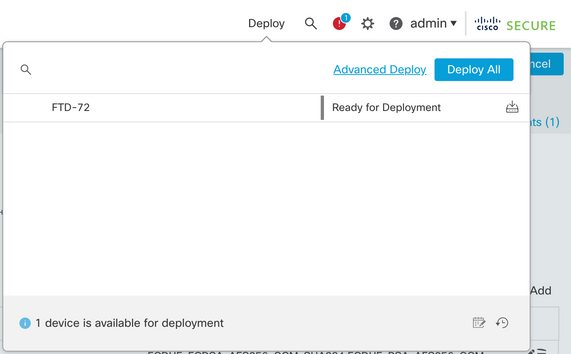

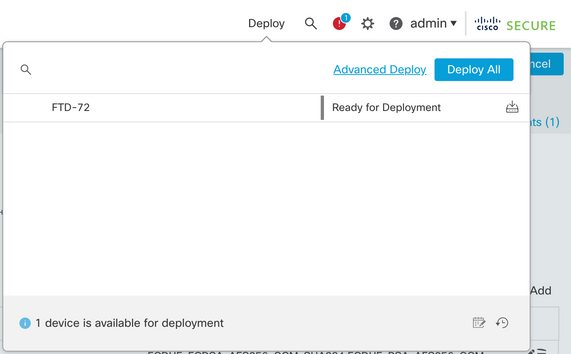

Guarde la configuración e implemente los cambios en el FTD.

Nota: estos cambios se pueden aplicar mientras los usuarios están conectados. Los cifrados TLS / DTLS negociados para la sesión de Secure Client solo se producen al principio de la sesión. Si los usuarios están conectados y desea realizar un cambio, las conexiones existentes no se desconectarán. Las nuevas conexiones al firewall seguro deben utilizar los nuevos cifrados seguros.

Verificación

Después de que Secure Firewall Management Center haya implementado la configuración en el dispositivo de defensa contra amenazas, debe verificar que los cifrados estén presentes en la CLI de FTD. Abra una sesión de terminal / consola al dispositivo y ejecute los comandos show enumerados y revise su salida.

Verificar desde la configuración CLI de FTD

Asegúrese de que la lista TLS / DTLS seleccionada se muestre con un comando show run ssl.

FTD72# show run ssl

ssl cipher tlsv1.2 high

ssl cipher dtlsv1.2 high

ssl ecdh-group group21

Asegúrese de que la versión de TLS seleccionada se negocie junto con las versiones de Diffie-Hellman con un comando show ssl.

FTD72# show ssl

Accept connections using SSLv3 or greater and negotiate to TLSv1.2 or greater

Start connections using TLSv1.2 and negotiate to TLSv1.2 or greater

SSL DH Group: group14 (2048-bit modulus, FIPS)

SSL ECDH Group: group21 (521-bit EC)

SSL trust-points:

Self-signed (RSA 2048 bits RSA-SHA256) certificate available

Self-signed (EC 256 bits ecdsa-with-SHA256) certificate available

Certificate authentication is not enabled

Verificar desde la CLI de FTD con Active Secure Client Connection

Conecte la sesión de Secure Client y revise el resultado desde la CLI de FTD. Para verificar los cifrados intercambiados, ejecute este comando show show vpn-sessiondb detail anyconnect filter name username.

FTD72# show vpn-sessiondb detail anyconnect filter name trconner

Session Type: AnyConnect Detailed

Username : trconner Index : 75

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 24350 Bytes Rx : 20451

Pkts Tx : 53 Pkts Rx : 254

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : Split Tunnel Group : Split-4-CCIE

Login Time : 08:59:34 UTC Fri Sep 9 2022

Duration : 0h:01m:26s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a805810004b000631b0076

Security Grp : none

---Output Condensed-----

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 75.1

TCP Src Port : 55581 TCP Dst Port : 443

SSL-Tunnel:

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 55588

DTLS-Tunnel:

Tunnel ID : 75.3

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 64386

Verificar desde el cliente con conexión de cliente seguro activa

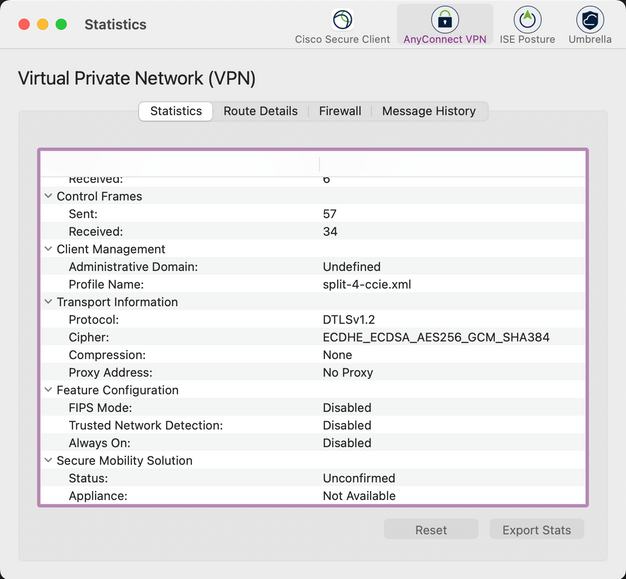

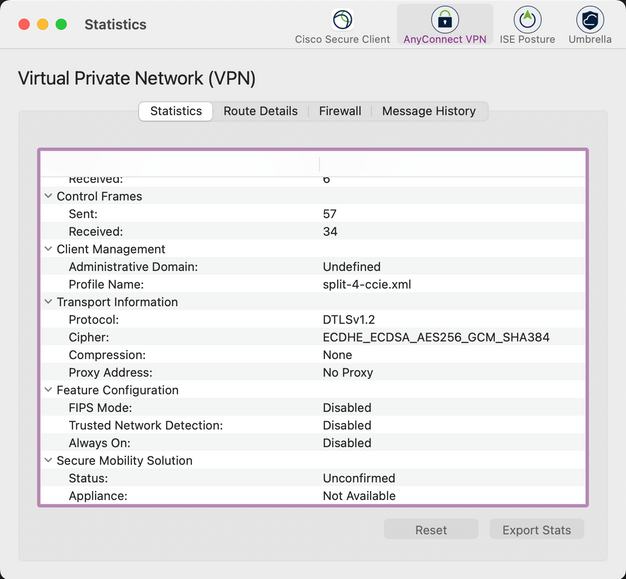

Verificación de cifrados negociados en la aplicación Secure Client.

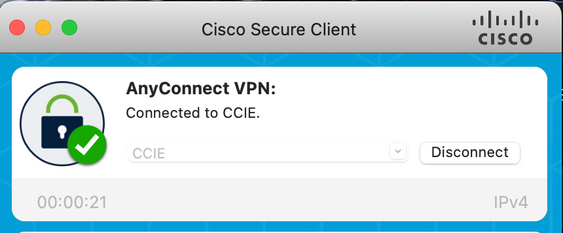

Abra la aplicación Secure Client.

Vaya a Statistics > AnyConnect VPN > Statistics para investigar. Para confirmar, el código de la lista debe cotejarse con la defensa frente a amenazas del firewall.

Troubleshoot

Depuración desde CLI de FTD

Los errores de conexión en Secure Client relacionados con los intercambios de cifrado TLS / DTLS se pueden investigar desde la CLI de Firewall Threat Defence con estos comandos de depuración.

debug ssl

debug ssl cipher

debug ssl state

debug ssl device

debug ssl packet

Recopile DART de Secure Client

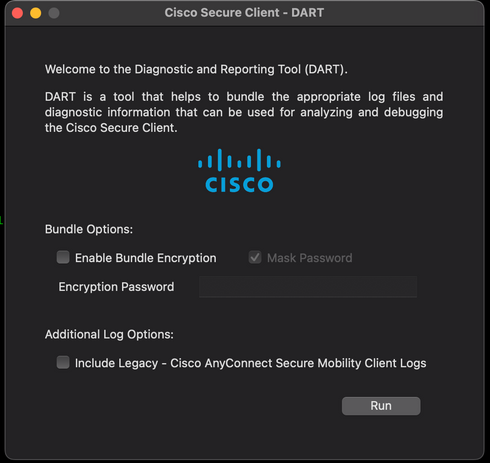

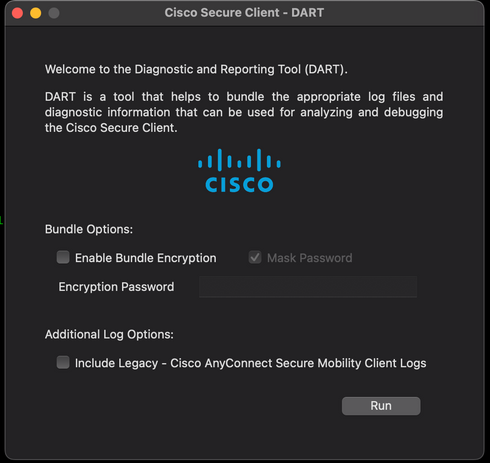

Abra la aplicación DART Secure Client y seleccione Ejecutar.

Nota: Si se le solicitan credenciales, introduzca las credenciales de nivel de administrador para continuar.

Recopile un DART y depuraciones para interactuar con Cisco TAC.

La configuración implementada tal y como se ve en Secure Firewall Management Center y en la CLI de Firewall Threat Defence no coincide. Abra un nuevo caso con Cisco TAC.

Comentarios

Comentarios