Conocer las políticas de acceso de administrador y RBAC en ISE

Opciones de descarga

-

ePub (4.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (3.2 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe las funciones de ISE para administrar el acceso administrativo en Identity Services Engine (ISE).

Prerequisites

Requirements

Cisco recomienda que conozca estos temas:

- ISE

- Directorio activo

- Protocolo ligero de acceso a directorios (LDAP)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- ISE 3.0

- Windows Server 2016

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configurar

Configuración de autenticación

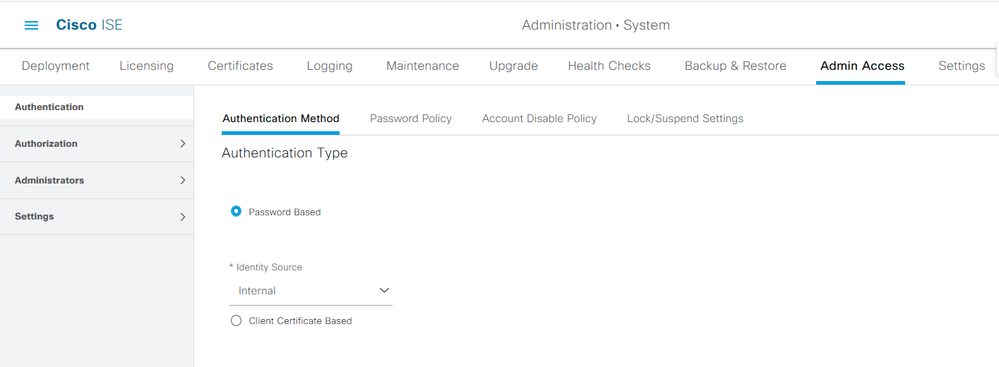

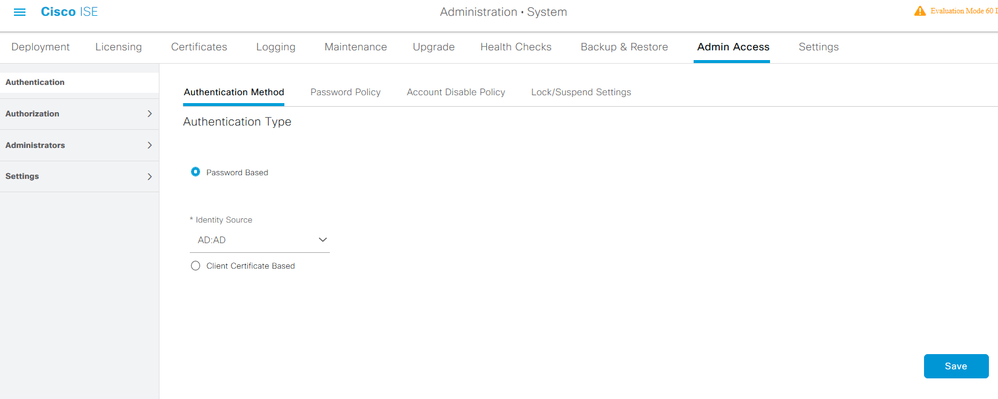

Los usuarios administrativos deben autenticarse para acceder a cualquier información de ISE. La identidad de los usuarios administradores se puede verificar mediante el almacén de identidades interno de ISE o un almacén de identidades externo. La autenticidad puede verificarse mediante una contraseña o un certificado. Para configurar estos ajustes, navegue hastaAdministration > System> Admin Access > Authentication. Seleccione el tipo de autenticación necesario en laAuthentication Methodficha.

Nota: La autenticación basada en contraseña está activada de forma predeterminada. Si se cambia a la autenticación basada en certificados de cliente, se reinicia un servidor de aplicaciones en todos los nodos de implementación.

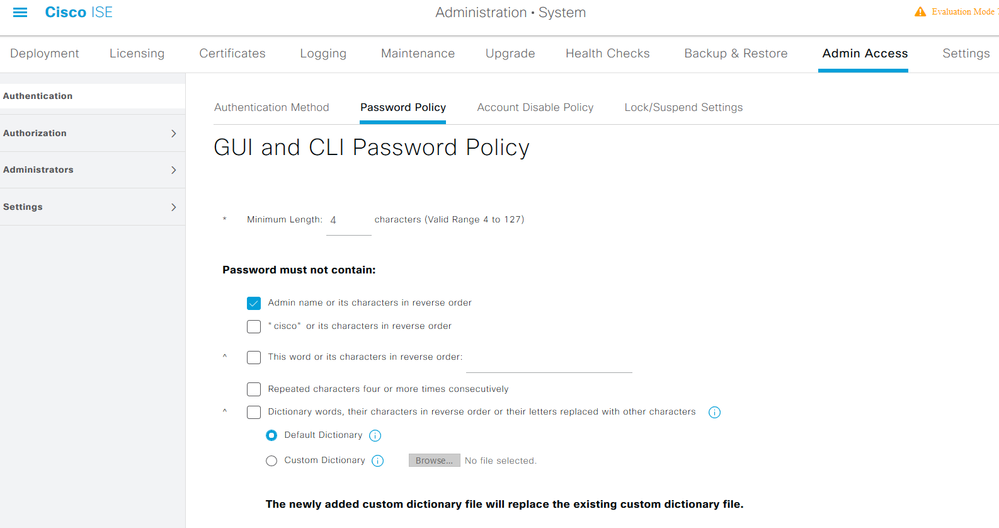

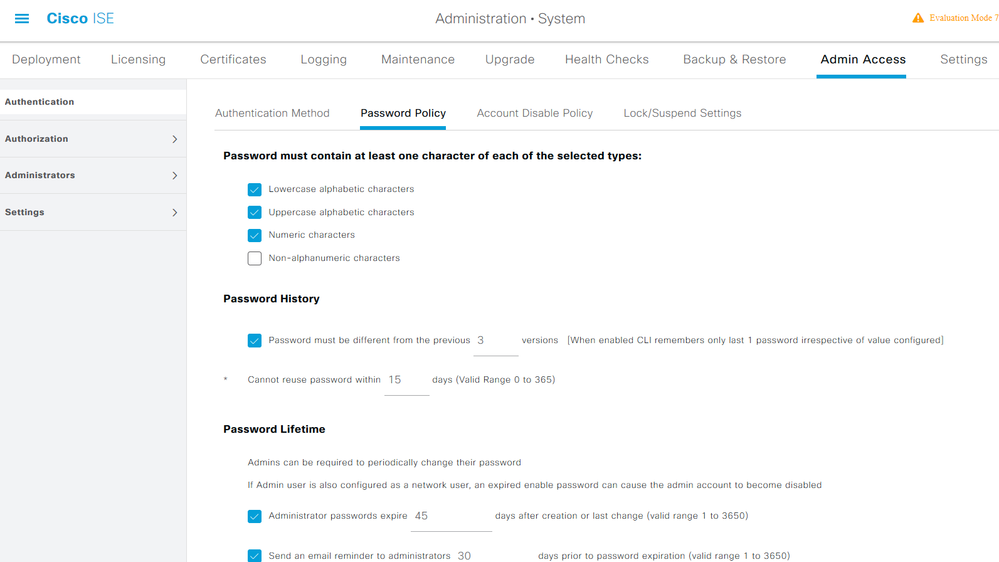

ISE no permite la configuración de la directiva de contraseñas de la interfaz de línea de comandos (CLI) desde la CLI. La política de contraseñas tanto para la interfaz gráfica de usuario (GUI) como para la CLI solo se puede configurar mediante la GUI de ISE. Para configurarlo, vaya aAdministration > System > Admin Access > Authenticationy vaya a laPassword Policyficha.

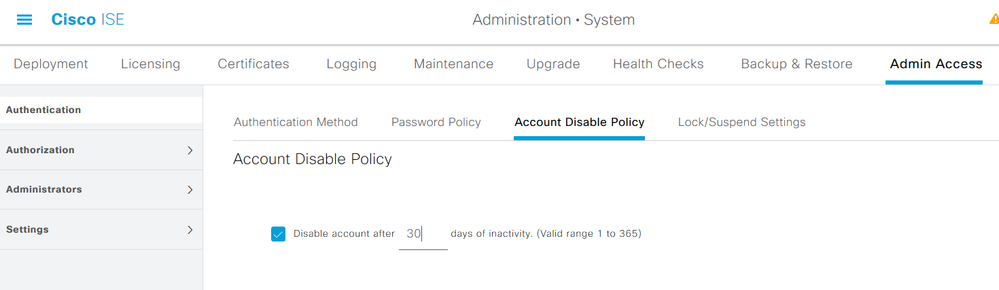

ISE tiene una provisión para deshabilitar un usuario administrador inactivo. Para configurar esto, navegue hasta Administration > System > Admin Access > Authentication y navegue hasta laAccount Disable Policypestaña.

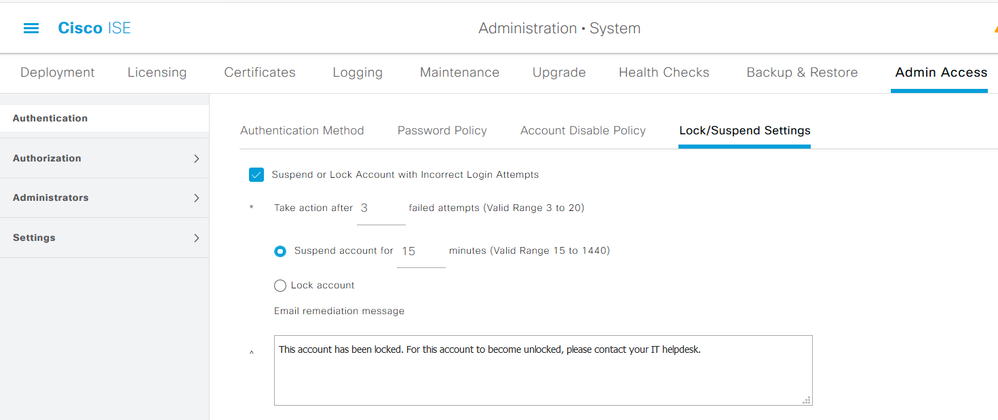

ISE también proporciona la posibilidad de bloquear o suspender una cuenta de usuario administrador en función del número de intentos de inicio de sesión fallidos. Para configurar esto, navegue hastaAdministration > System > Admin Access > Authenticationy navegue hasta laLock/Suspend Settingspestaña.

Para administrar el acceso administrativo, es necesario que los grupos administrativos, los usuarios y varias políticas/reglas controlen y administren sus privilegios.

Configurar grupos de administradores

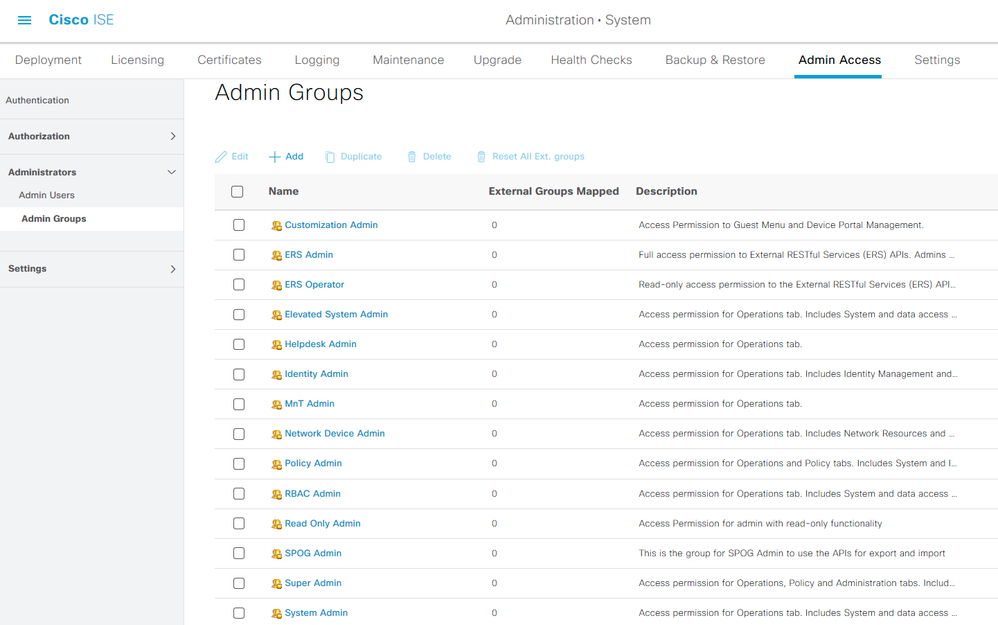

Desplácese hastaAdministration > System > Admin Access > Administrators > Admin Groupspara configurar grupos de administradores. Algunos grupos están integrados de forma predeterminada y no se pueden eliminar.

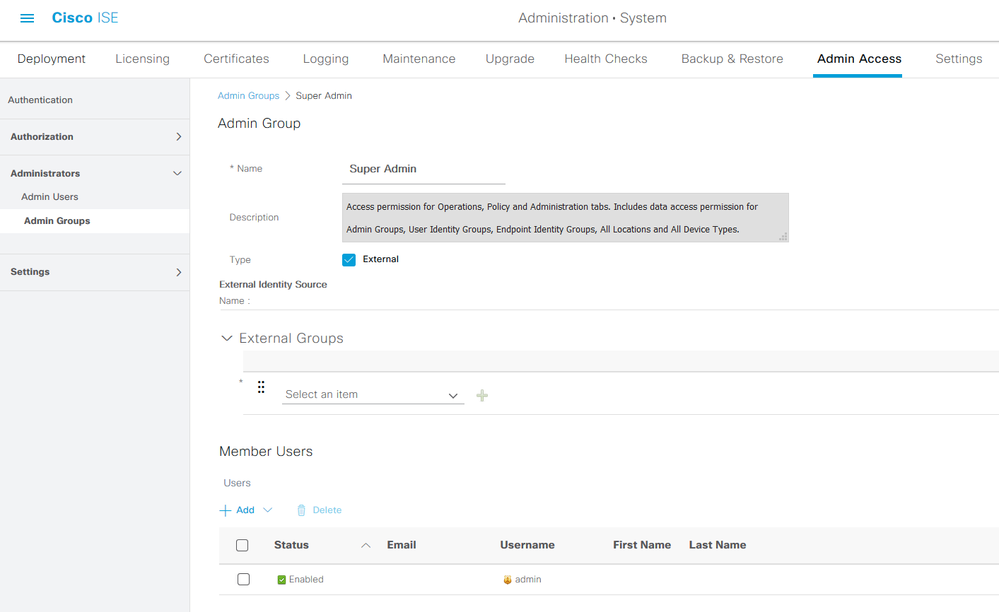

Una vez creado un grupo, selecciónelo y haga clic en editar para agregar usuarios administrativos a ese grupo. Existe una disposición para asignar grupos de identidad externos a los grupos de administradores en ISE, de modo que un usuario administrador externo obtenga los permisos necesarios. Para configurarlo, elija el tipoExternalmientras agrega el usuario.

Configurar usuarios administradores

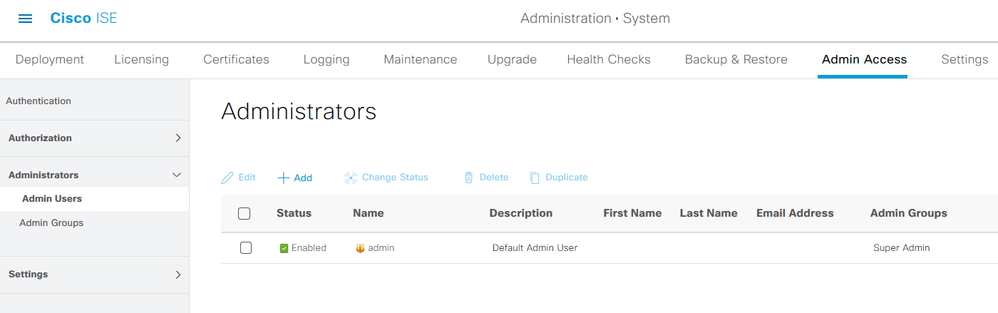

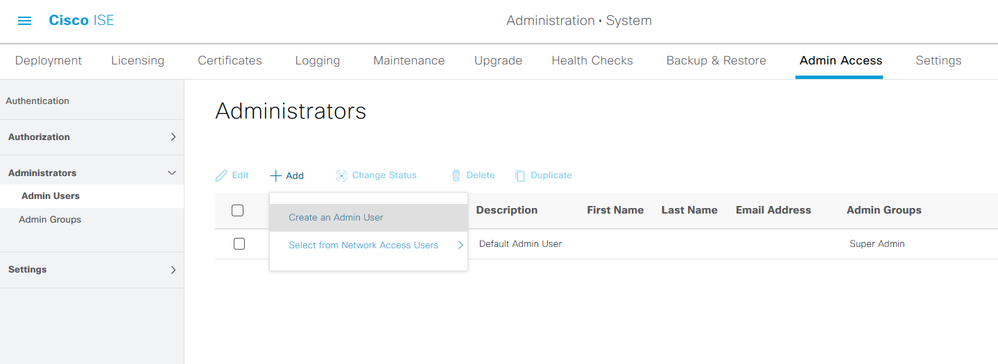

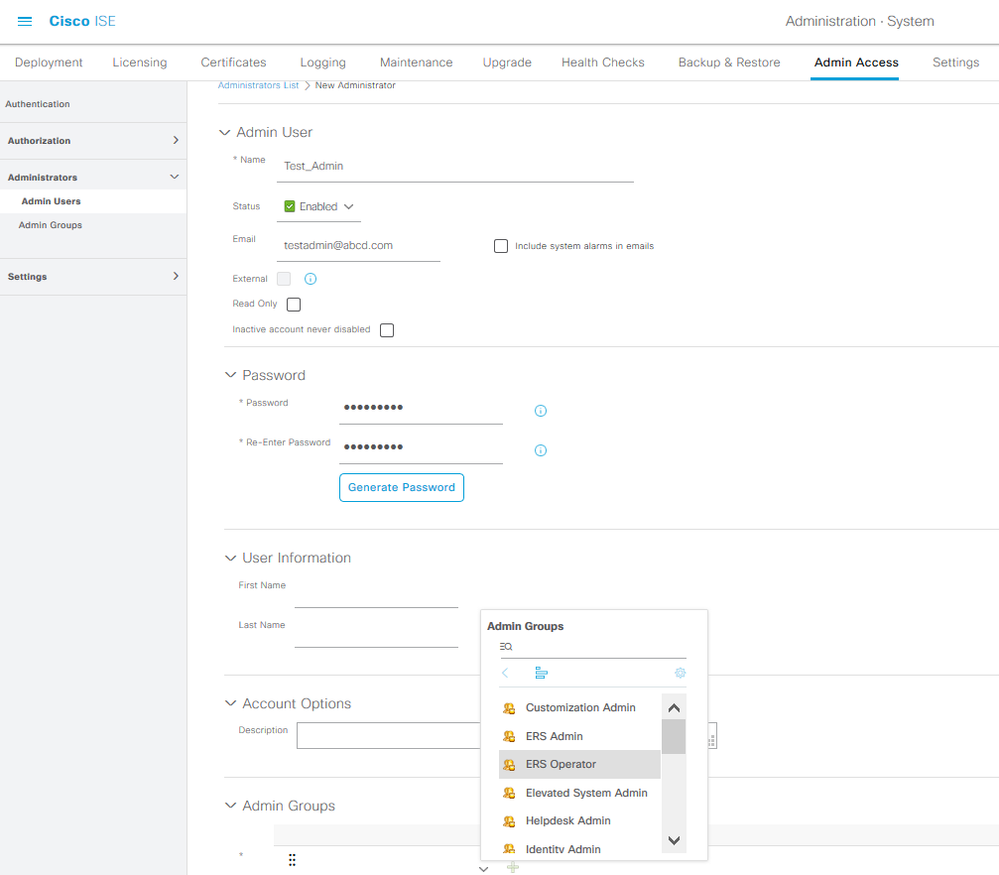

Para configurar usuarios administrativos, vaya aAdministration > System > Admin Access > Administrators > Admin Users.

Haga clic en Add (Agregar). Hay dos opciones para elegir. Una es agregar un nuevo usuario. La otra es hacer de un usuario de acceso a la red (es decir, un usuario configurado como usuario interno para acceder a la red o los dispositivos) un administrador de ISE.

Después de elegir una opción, se deben proporcionar los detalles necesarios y se debe elegir el grupo de usuarios en función de los permisos y privilegios que se otorgan al usuario.

Configurar permisos

Hay dos tipos de permisos que se pueden configurar para un grupo de usuarios:

- Acceso al menú

- Acceso a datos

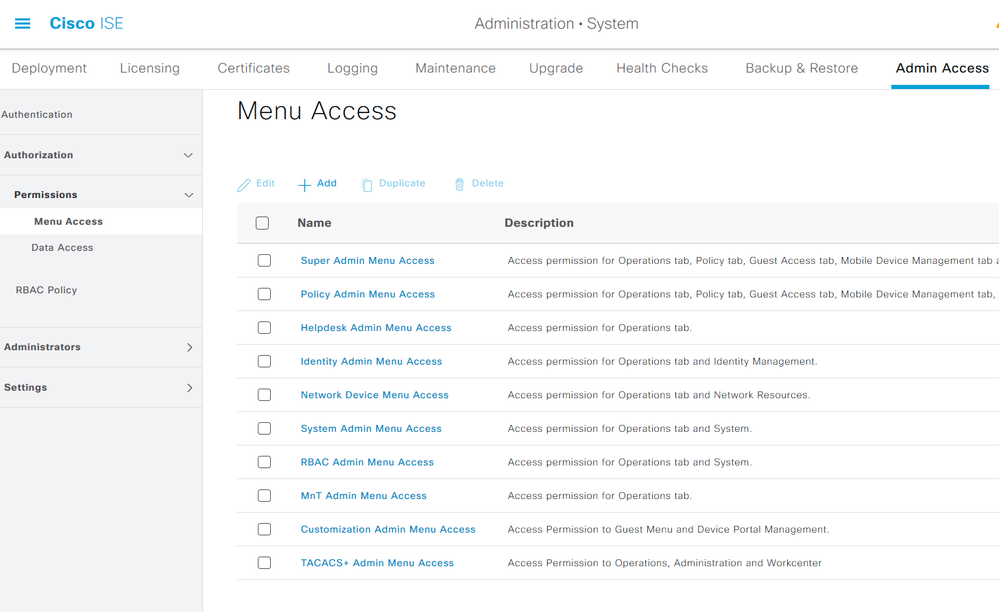

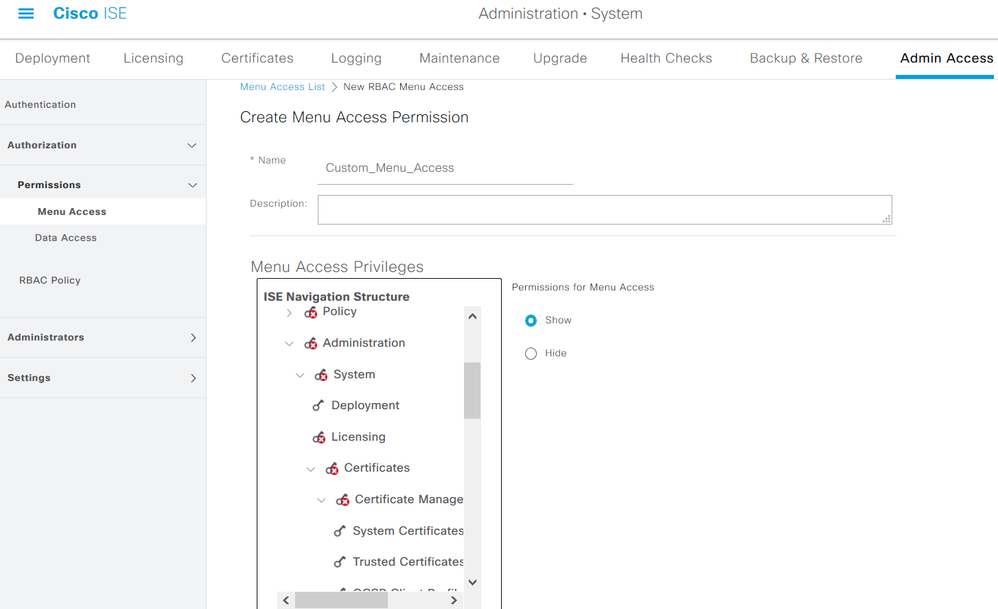

Menu Access controla la visibilidad de navegación en ISE. Hay dos opciones para cada ficha, Mostrar u Ocultar, que se pueden configurar. Se puede configurar una regla de acceso al menú para mostrar u ocultar las fichas seleccionadas.

Data Access controla la capacidad de leer/acceder/modificar los datos de identidad en ISE. El permiso de acceso sólo se puede configurar para grupos de administradores, grupos de identidad de usuarios, grupos de identidad de terminales y grupos de dispositivos de red. Hay tres opciones para estas entidades en ISE que se pueden configurar. Se trata de Acceso completo, Acceso de solo lectura y Sin acceso. Se puede configurar una regla de acceso a datos para elegir una de estas tres opciones para cada pestaña en ISE.

Se deben crear las directivas de acceso a menús y de acceso a datos para que se puedan aplicar a cualquier grupo de administradores. Hay algunas políticas integradas de forma predeterminada, pero siempre se pueden personalizar o se puede crear una nueva.

Para configurar una directiva de acceso a menús, vaya aAdministration > System > Admin Access > Authorization > Permissions > Menu Access.

Haga clic en Add (Agregar). Cada opción de navegación de ISE se puede configurar para mostrarse u ocultarse en una política.

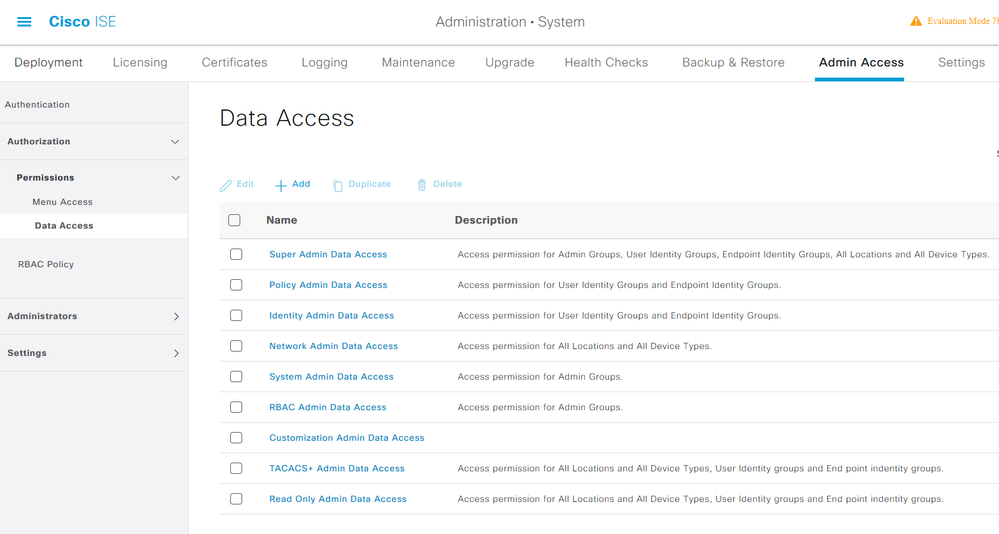

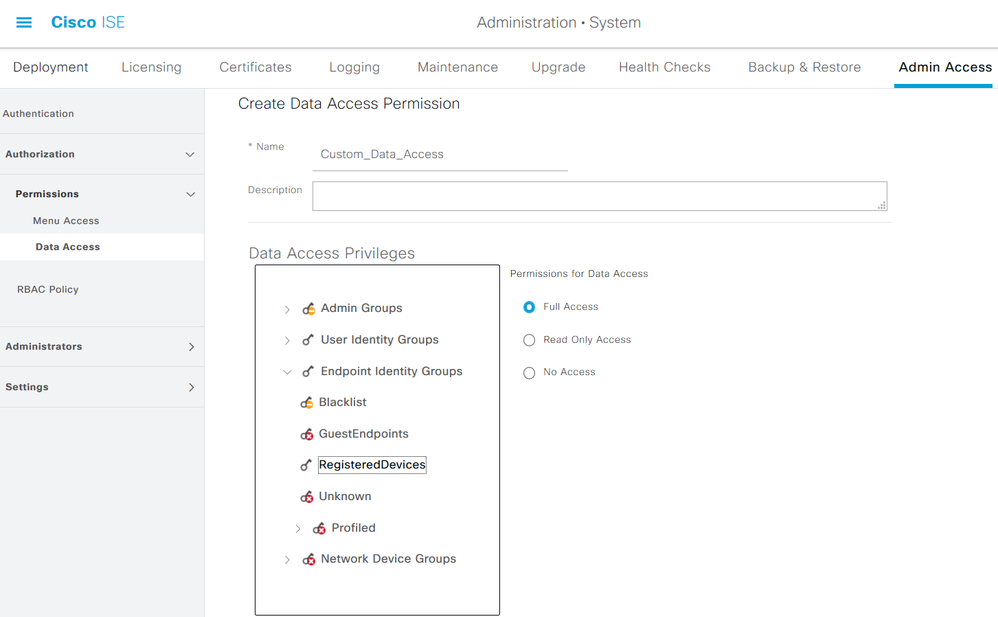

Para configurar la directiva de acceso a datos, vaya aAdministation > System > Admin Access > Authorization > Permissions > Data Access.

Haga clic en Agregar para crear una nueva política y configurar permisos para acceder a Admin/User Identity/Endpoint Identity/Network Groups.

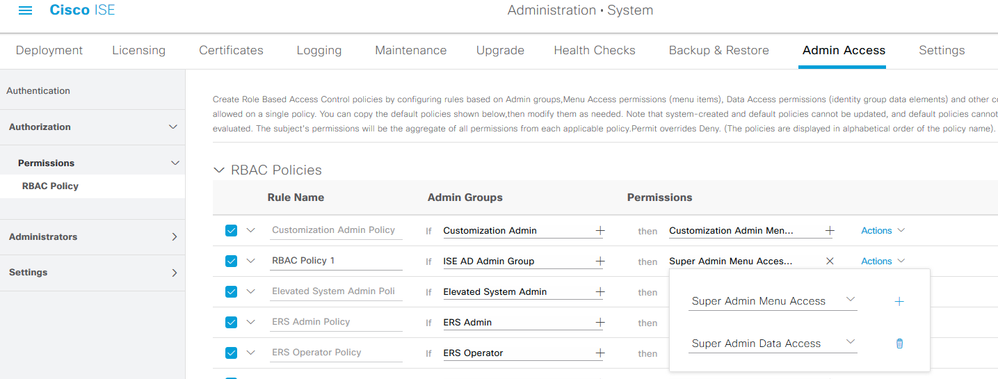

Configuración de políticas RBAC

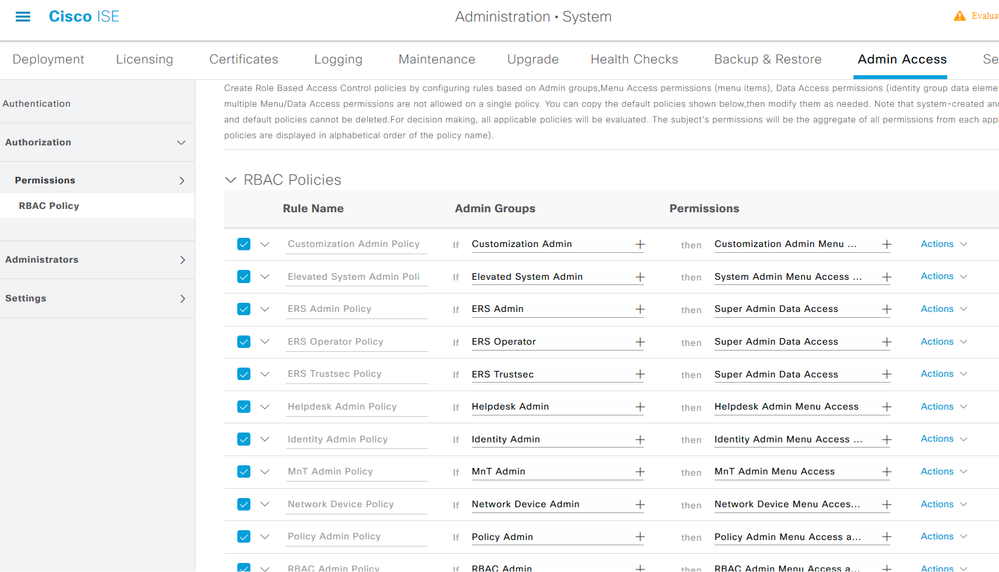

RBAC significa control de acceso basado en roles. El rol (grupo de administradores) al que pertenece un usuario se puede configurar para utilizar las directivas de acceso a datos y menú deseadas. Puede haber varias políticas RBAC configuradas para un solo rol o pueden configurarse varios roles en una sola política para acceder a Menú y/o Datos. Todas estas políticas aplicables se evalúan cuando un usuario administrador intenta realizar una acción. La decisión final es la suma de todas las políticas aplicables a esa función. Si hay reglas contradictorias que permiten y deniegan al mismo tiempo, la regla de permiso anula la regla de denegación. Para configurar estas directivas, vaya aAdministration > System > Admin Access > Authorization > RBAC Policy.

Haga clicActions para duplicar/insertar/eliminar una política.

Nota: Las políticas creadas por el sistema y las políticas por defecto no se pueden actualizar y las políticas por defecto no se pueden eliminar.

Nota: No se pueden configurar varios permisos de menú/acceso a datos en una sola regla.

Configuración de los parámetros de acceso de administrador

Además de las políticas de RBAC, hay algunas configuraciones que se pueden configurar que son comunes a todos los usuarios administradores.

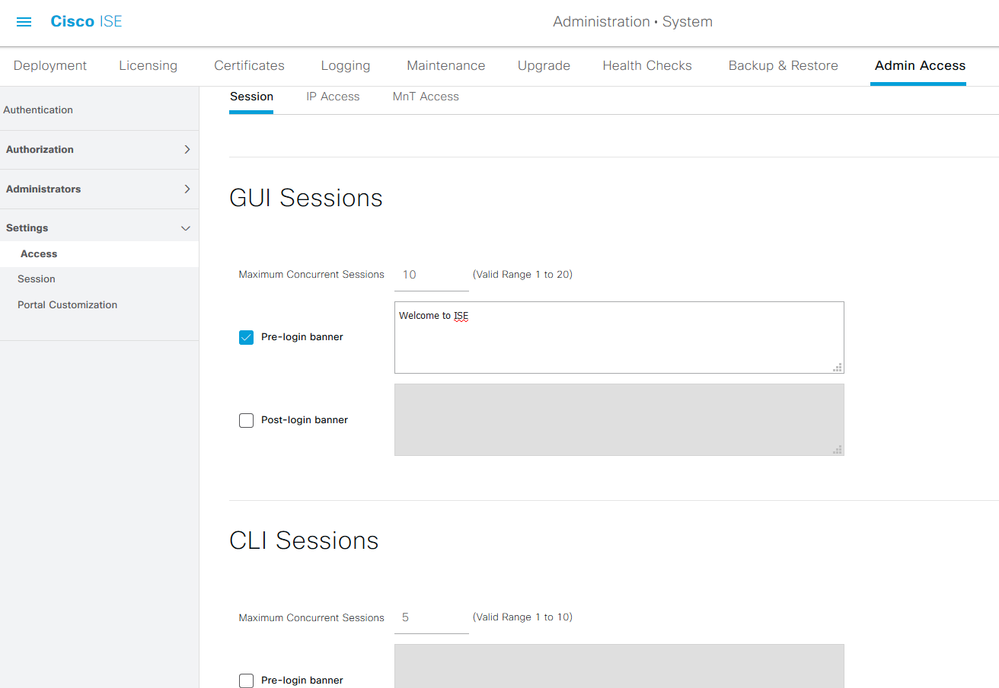

Para configurar el número máximo de sesiones permitidas, banners previos y posteriores al inicio de sesión para GUI y CLI, vaya aAdministration > System > Admin Access > Settings > Access. Configúrelos en la pestaña Session.

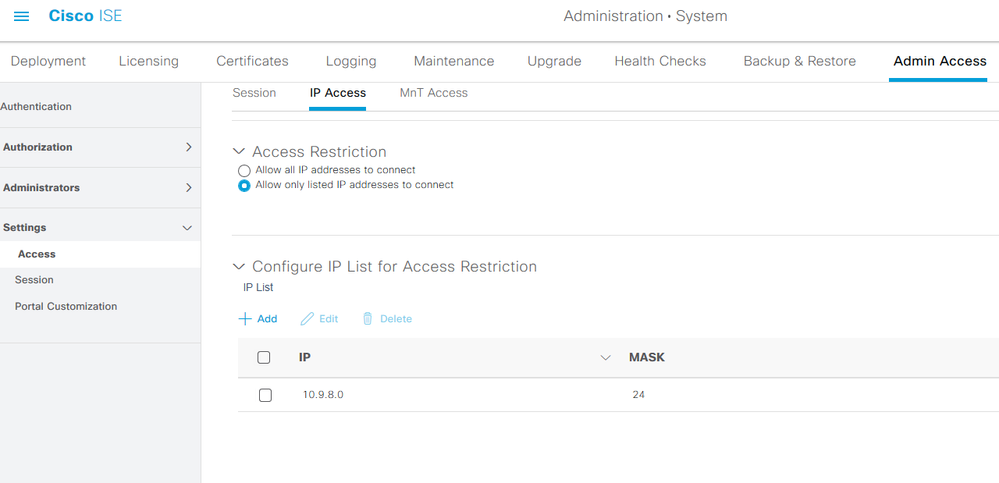

Administration > System > Admin Access > Settings > AccessPara configurar la lista de direcciones IP desde las cuales se puede acceder a la GUI y la CLI, navegue hasta laIP Accesspestaña y navegue hasta ella.

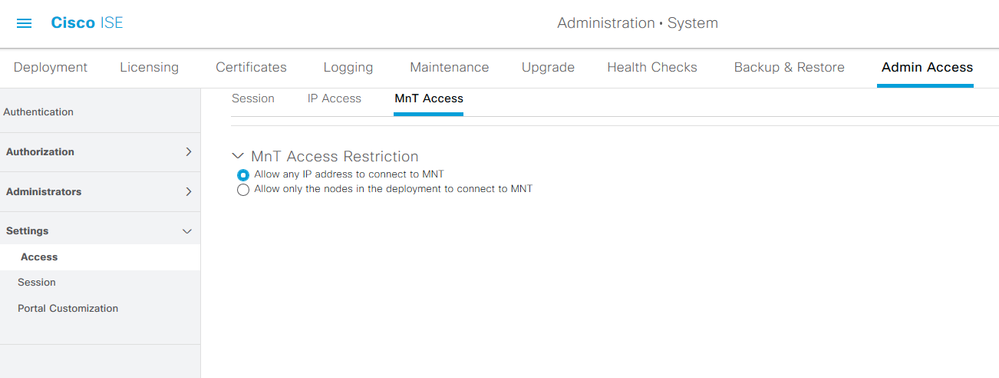

Para configurar una lista de nodos desde los cuales los administradores pueden acceder a la sección MnT en Cisco ISE, desplácese hastaAdministration > System > Admin Access > Settings > AccesslaMnT Accesspestaña y desplácese hasta ella.

Para permitir que los nodos o entidades de la implementación o de fuera de ella envíen registros del sistema a MnT, haga clic en el botón deAllow any IP address to connect to MNTopción. Para permitir que sólo los nodos o entidades de la implementación envíen registros del sistema a MnT, haga clic en el botón de opciónAllow only the nodes in the deployment to connect to MNT.

Nota: Para ISE 2.6 parche 2 y versiones posteriores, el servicio de mensajería de ISE está habilitado de forma predeterminada para entregar registros del sistema UDP a MnT. Esta configuración restringe la aceptación de registros del sistema de entidades externas más allá de la implementación.

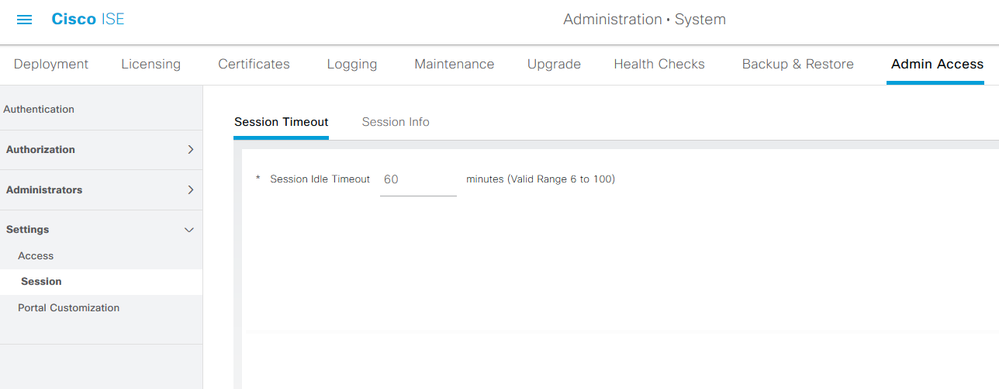

Para configurar un valor de tiempo de espera debido a la inactividad de una sesión, vaya aAdministration > System > Admin Access > Settings > Session. Establezca este valor en laSession Timeoutficha.

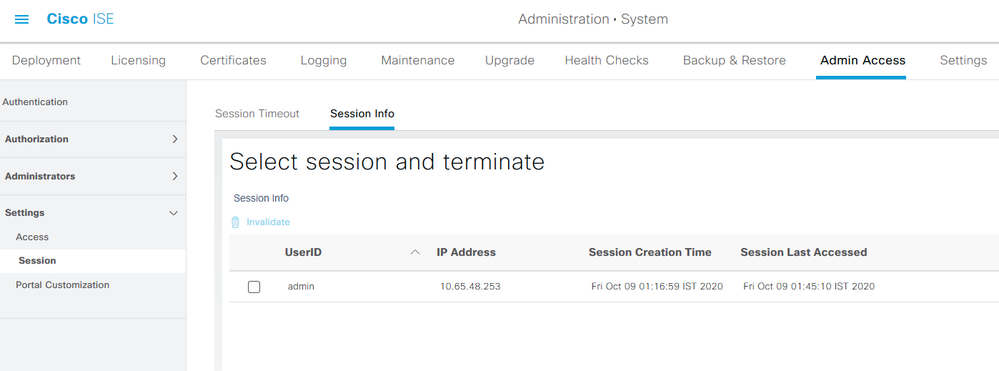

Para ver/invalidar las sesiones activas actualmente, navegue hastaAdministration > Admin Access > Settings > Sessiony haga clic en laSession Infopestaña.

Configurar el acceso al portal de administración con credenciales de AD

Incorporación de ISE a AD

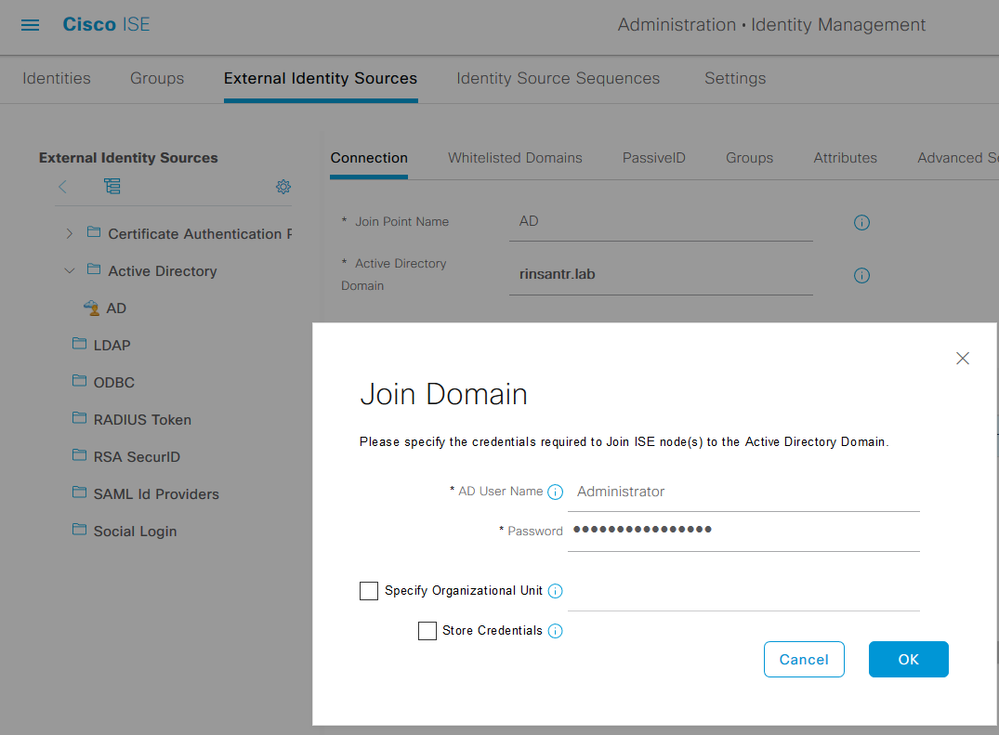

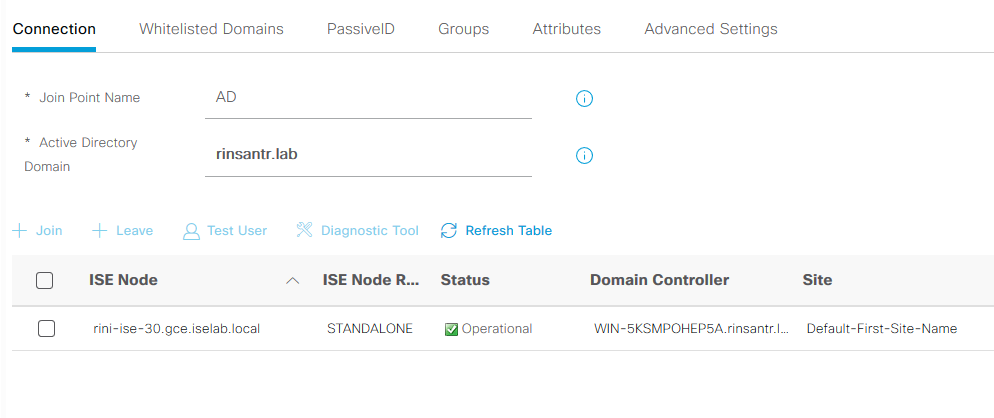

Para unir ISE a un dominio externo, vaya aAdministration > Identity Management > External Identity Sources > Active Directory. Introduzca el nuevo nombre del punto de unión y el dominio de Active Directory. Escriba las credenciales de la cuenta de AD que puede agregar, realice cambios en los objetos del equipo y haga clic en Aceptar.

Elegir grupos de directorios

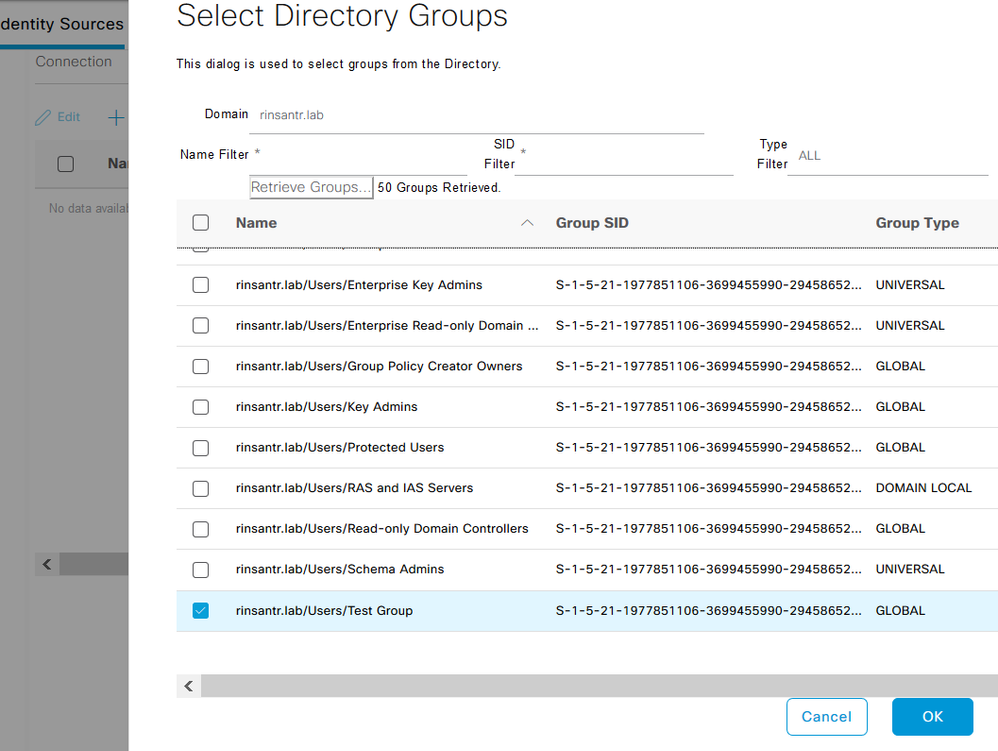

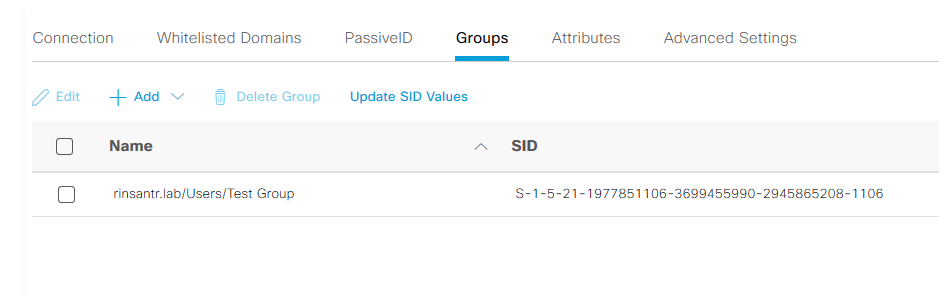

Desplácese hastaAdministration > Identity Management > External Identity Sources > Active Directory. Haga clic en el nombre del punto de unión que desee y desplácese a la ficha Grupos. Haga clic enAdd > Select Groups from Directory > Retrieve Groups. Importe al menos un grupo de AD al que pertenezca el administrador, haga clic en Aceptar y, a continuación, haga clic en Guardar.

Habilitar acceso administrativo para AD

Para habilitar la autenticación basada en contraseñas de ISE mediante AD, vaya aAdministration> System > Admin Access > Authentication. En laAuthentication Methodficha, elija laPassword-Basedopción. Elija AD en elIdentity Sourcemenú desplegable y haga clic en Guardar.

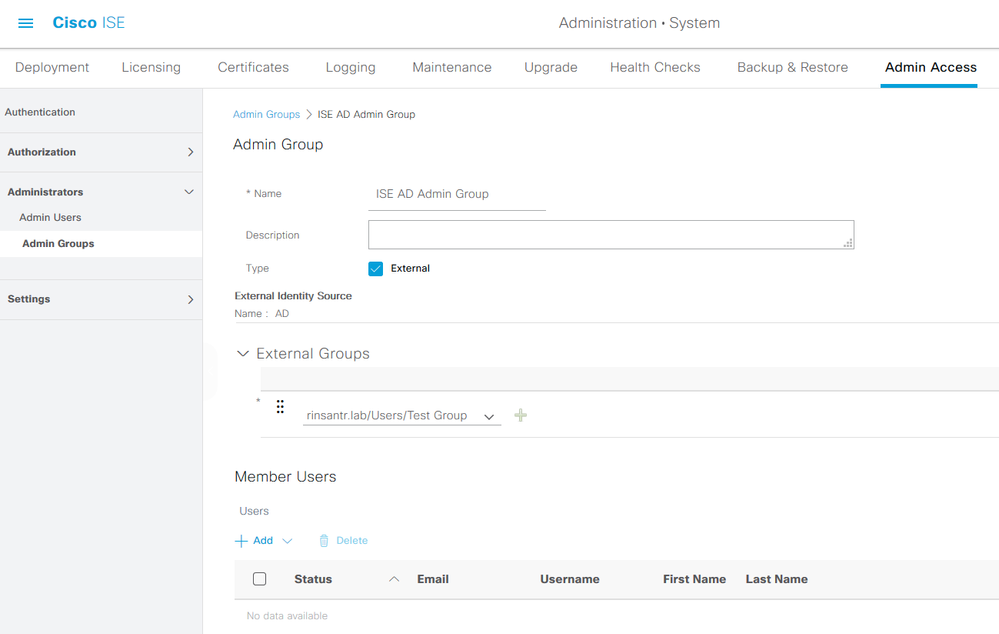

Configuración del grupo de administradores de ISE para la asignación de grupos de AD

Esto permite la autorización para determinar los permisos RBAC para el administrador en función de la pertenencia al grupo en AD. Para definir un grupo de administradores de Cisco ISE y asignarlo a un grupo de AD, vaya aAdministration > System > Admin Access > Administrators > Admin Groups. Haga clic en Agregar e ingrese un nombre para el nuevo grupo de administradores. En el campo Tipo, marque la casilla de verificación Externo. En el menú desplegable Grupos externos, elija el grupo AD al que se asignará este grupo de administradores (como se define en laSelect Directory Groupssección). Envíe los cambios.

Establecer permisos RBAC para el grupo de administradores

Para asignar permisos RBAC al grupo de administradores creado en la sección anterior, vaya aAdministration > System > Admin Access > Authorization > RBAC Policy. En el menú desplegable Actions de la derecha, seleccioneInsert new policy. Cree una nueva regla, asígnela al grupo de administradores definido en la sección anterior y asígnele los datos y permisos de acceso al menú que desee. A continuación, haga clic en Guardar.

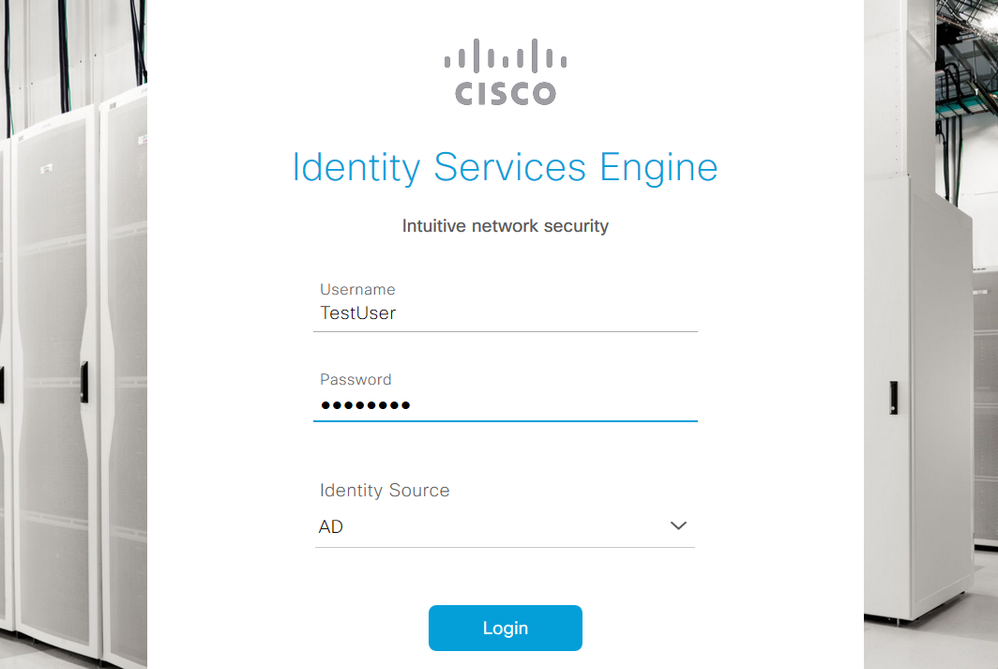

Acceso a ISE con credenciales de AD y verificación

Cierre la sesión de la GUI administrativa. Seleccione el nombre del punto de unión en elIdentity Sourcemenú desplegable. Introduzca el nombre de usuario y la contraseña de la base de datos de AD e inicie sesión.

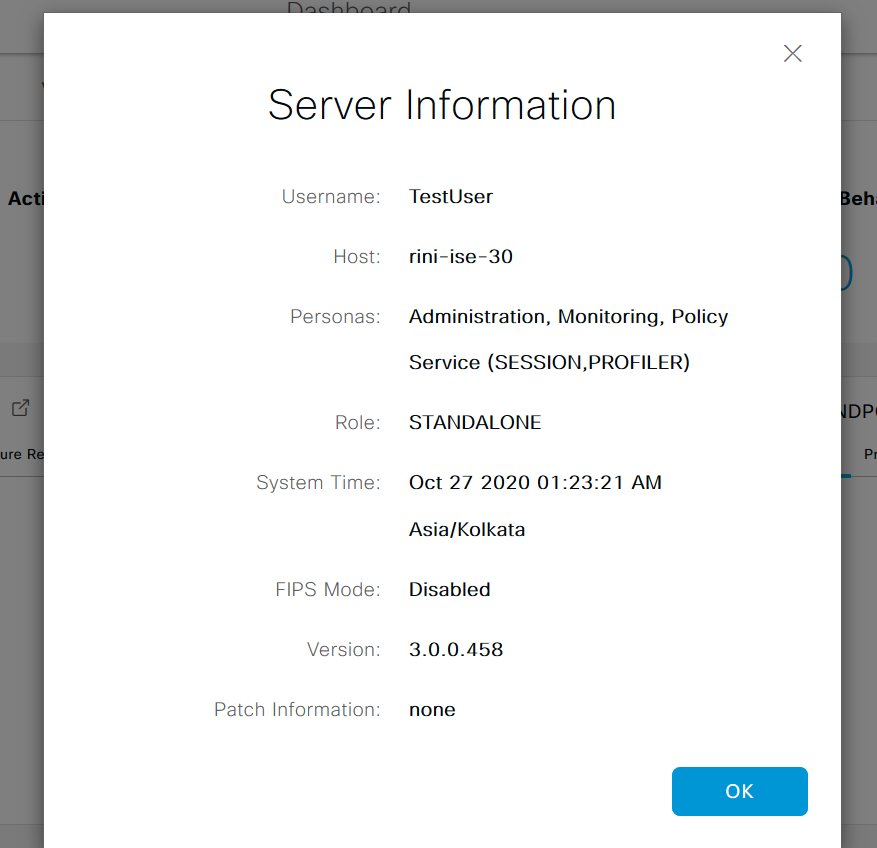

Para confirmar que la configuración funciona correctamente, verifique el nombre de usuario autenticado desde el icono Settings en la esquina superior derecha de la GUI de ISE. Navegue hasta Información del servidor y verifique el Nombre de usuario.

Configuración del acceso al portal de administración con LDAP

Conexión de ISE a LDAP

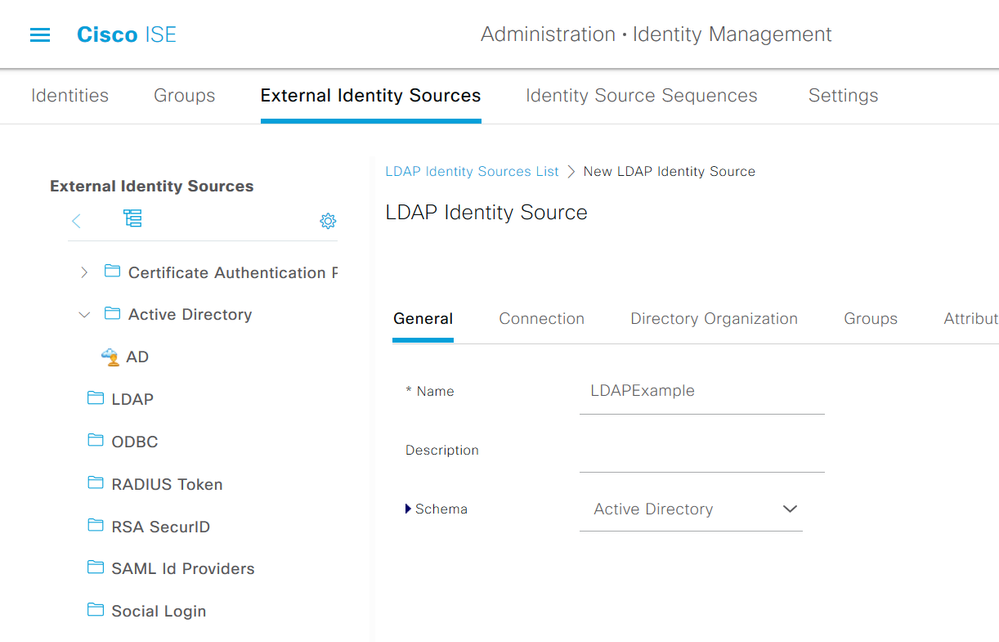

Desplácese hastaAdministration > Identity Management > External Identity Sources > Active Directory > LDAP. En laGeneralficha, introduzca un nombre para LDAP y elija el esquema comoActive Directory.

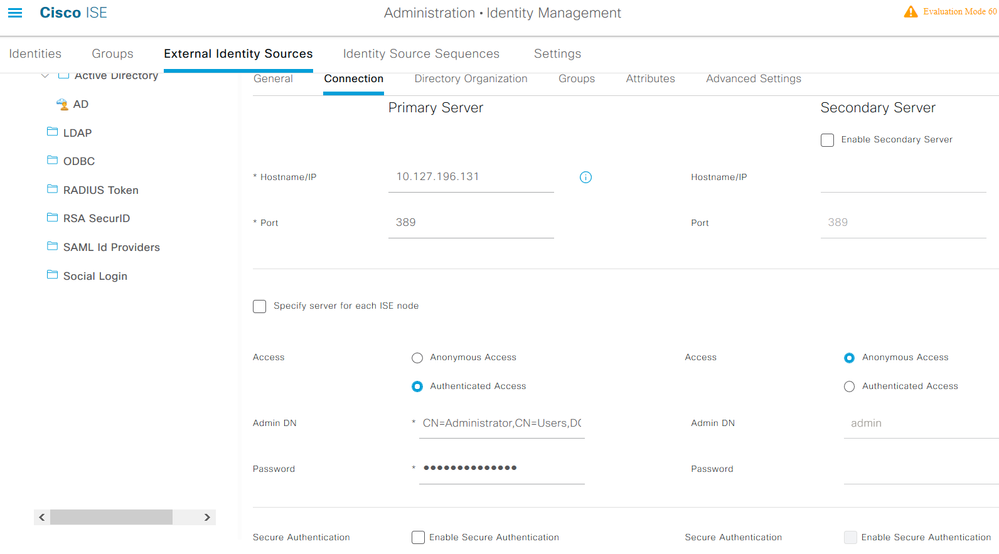

A continuación, para configurar el tipo de conexión, vaya a laConnectionficha . Aquí, configure el nombre de host/IP del servidor LDAP principal junto con el puerto 389 (LDAP)/636 (LDAP-Secure). Introduzca la ruta del nombre distinguido (DN) de administrador con la contraseña de administrador del servidor LDAP.

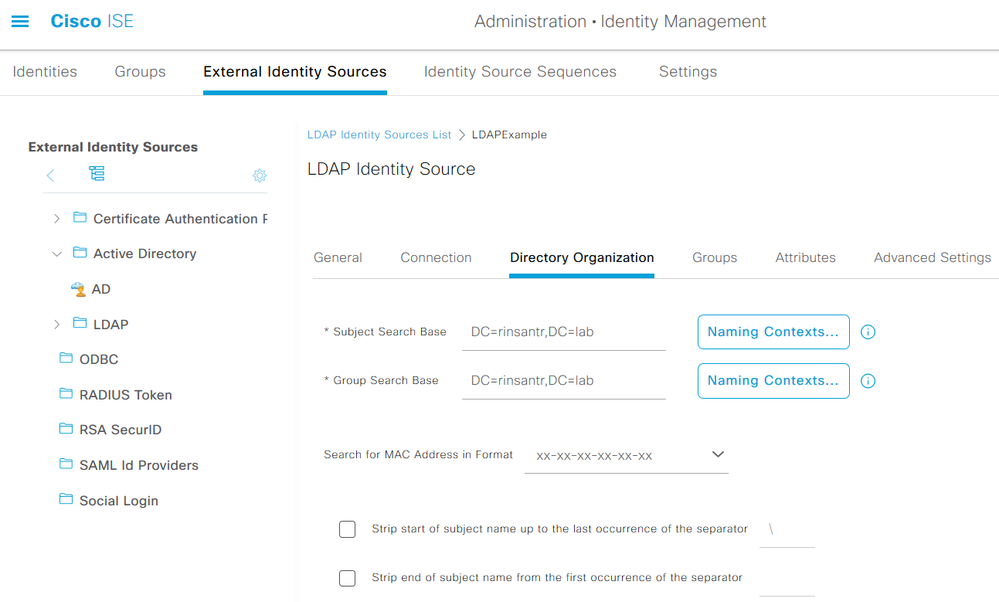

A continuación, vaya a laDirectory Organizationficha y haga clicNaming Contextspara elegir el grupo de organización correcto del usuario en función de la jerarquía de usuarios almacenada en el servidor LDAP.

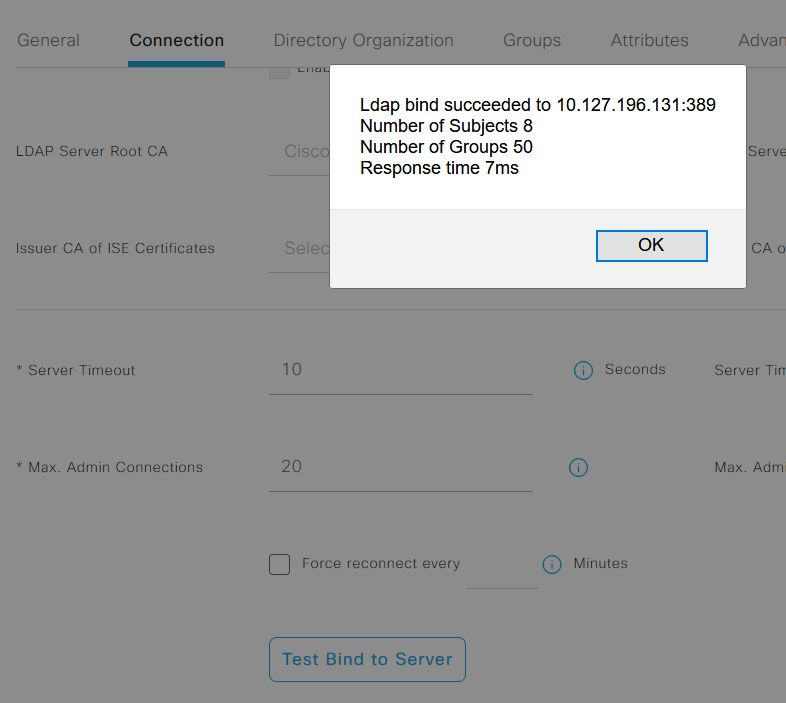

Haga clicTest Bind to Serveren laConnectionpestaña para probar la disponibilidad del servidor LDAP desde ISE.

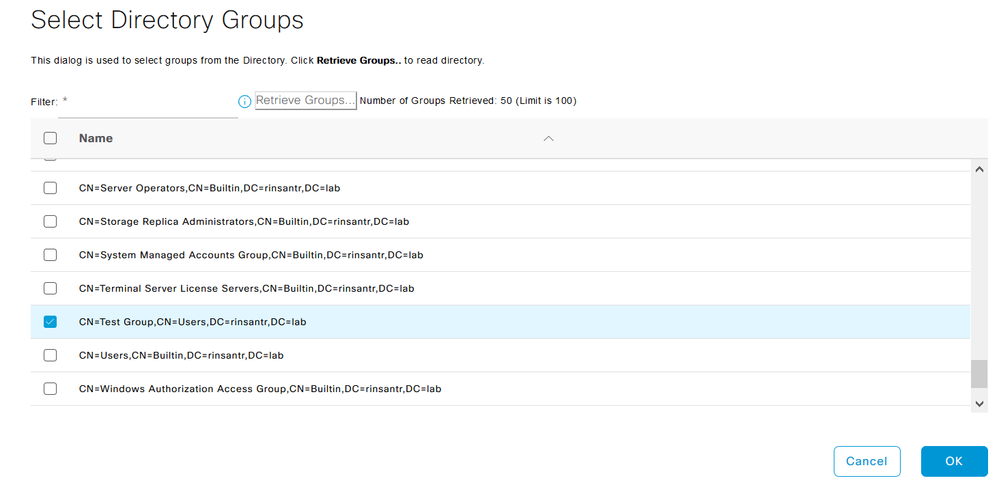

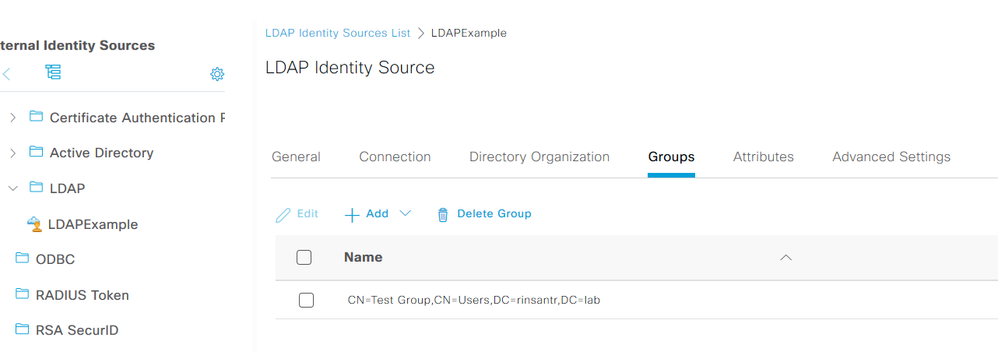

Ahora desplácese a la pestaña Groups y haga clic enAdd > Select Groups From Directory > Retrieve Groups. Importe al menos un grupo al que pertenezca el administrador, haga clic en Aceptar y, a continuación, haga clic en Guardar.

Habilitar el acceso administrativo para usuarios de LDAP

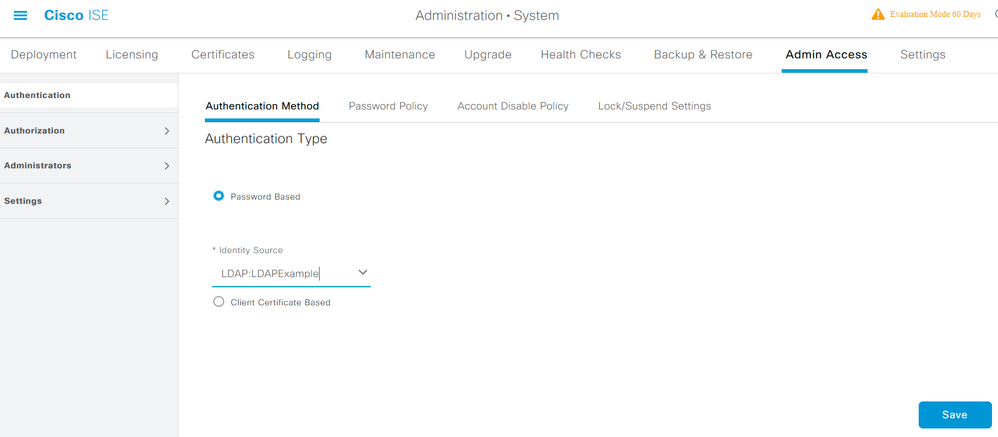

Para habilitar la autenticación basada en contraseña de ISE mediante LDAP, vaya aAdministration> System > Admin Access > Authentication. En laAuthentication Methodficha, elija laPassword-Basedopción. Elija LDAP delIdentity Sourcemenú desplegable y haga clic en Save.

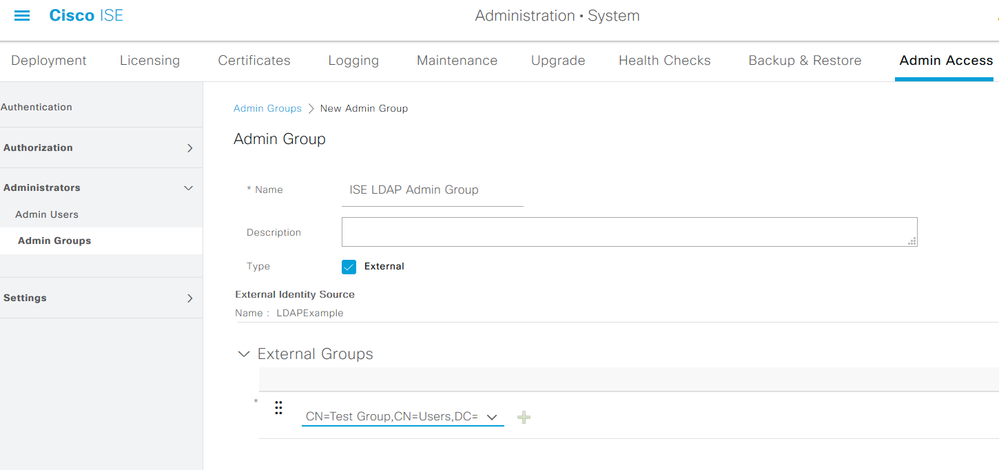

Asigne el grupo de administradores de ISE al grupo LDAP

Esto permite al usuario configurado obtener acceso de administrador basado en la autorización de las políticas RBAC, que a su vez se basa en la pertenencia al grupo LDAP del usuario. Para definir un grupo de administradores de Cisco ISE y asignarlo a un grupo LDAP, vaya aAdministration > System > Admin Access > Administrators > Admin Groups. Haga clic en Agregar e ingrese un nombre para el nuevo grupo de administradores. En el campo Tipo, marque la casilla de verificación Externo. En el menú desplegable External Groups, elija el grupo LDAP al que se asignará este grupo de administración (como se recuperó y definió anteriormente). Envíe los cambios.

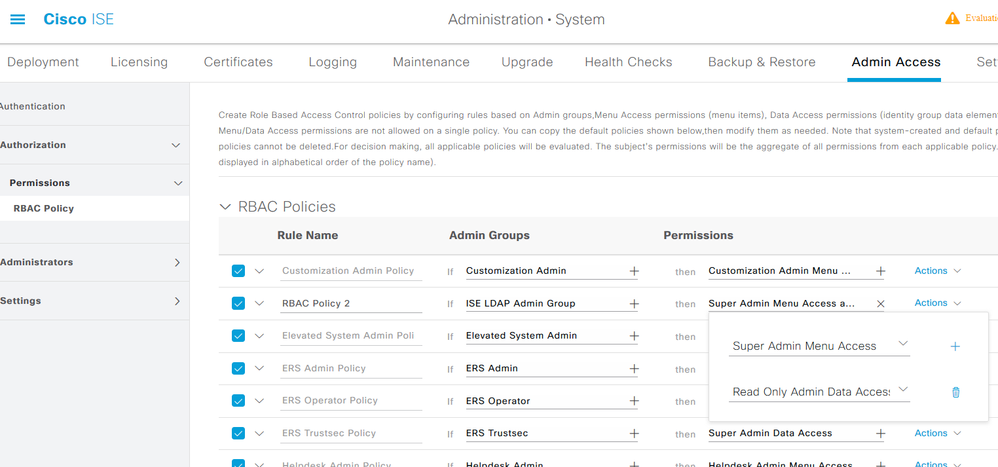

Establecer permisos RBAC para el grupo de administradores

Para asignar permisos RBAC al grupo de administradores creado en la sección anterior, vaya aAdministration > System > Admin Access > Authorization > RBAC Policy. En el menú desplegable Actions de la derecha, seleccioneInsert new policy. Cree una nueva regla, asígnela al grupo de administradores definido en la sección anterior y asígnele los datos y permisos de acceso al menú que desee. A continuación, haga clic en Guardar.

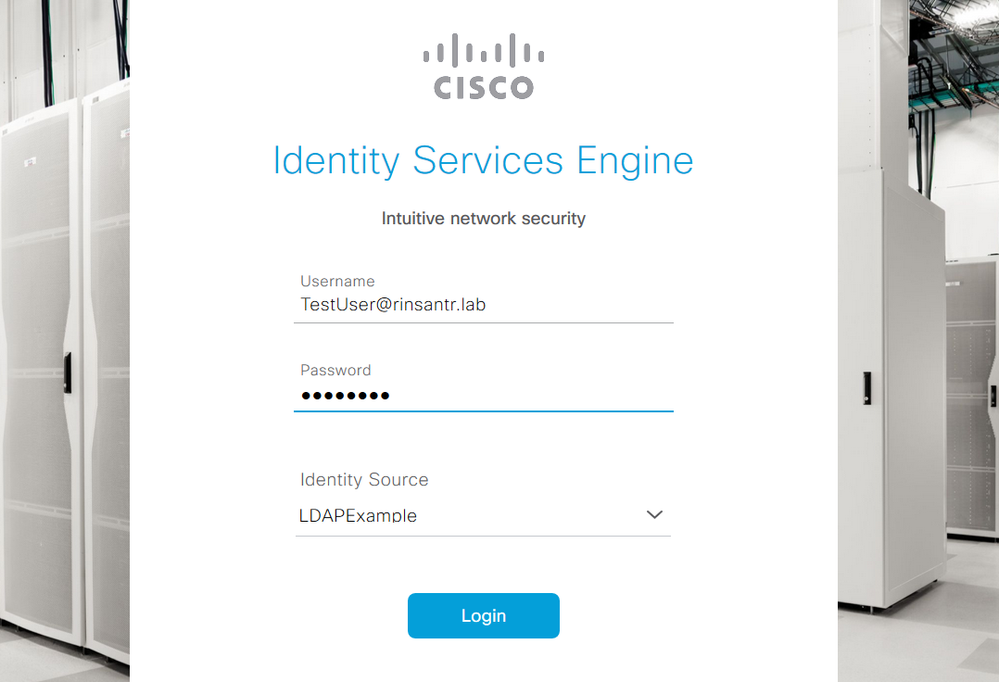

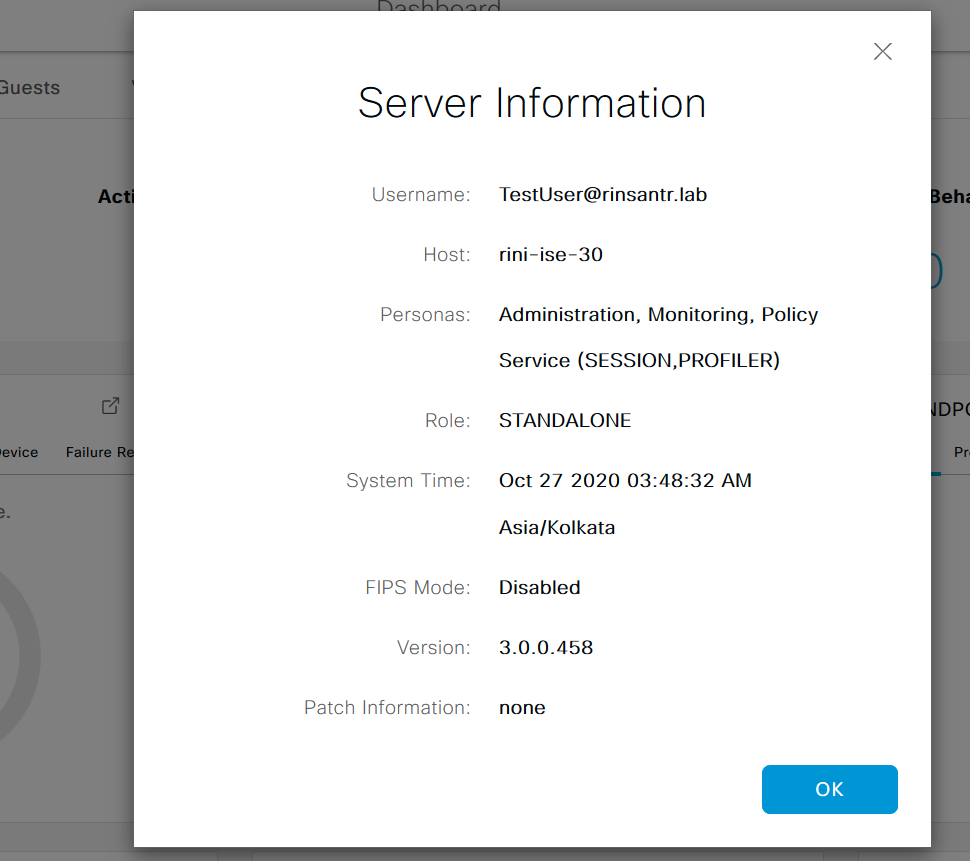

Acceso a ISE con credenciales LDAP y verificación

Cierre la sesión de la GUI administrativa. Elija el nombre LDAP en el menú desplegable Origen de identidad. Introduzca el nombre de usuario y la contraseña de la base de datos LDAP e inicie sesión.

Para confirmar que la configuración funciona correctamente, verifique el nombre de usuario autenticado desde el icono Settings en la esquina superior derecha de la GUI de ISE. Navegue hasta Información del servidor y verifique el Nombre de usuario.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

2.0 |

13-Aug-2024 |

Versión inicial, texto alternativo, recertificación. |

1.0 |

15-Dec-2016 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Surendra ReddyCustomer Service and Support Representative

- Rini SantraSolutions Architect

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios