Configuración de ISE 2.1 NAC centrado en las amenazas (TC-NAC) con Qualys

Opciones de descarga

-

ePub (1.7 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.0 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar NAC centrado en las amenazas con Qualys en Identity Services Engine (ISE) 2.1. La función Threat Centric Network Access Control (TC-NAC) permite crear políticas de autorización basadas en los atributos de amenaza y vulnerabilidad recibidos de los adaptadores de amenaza y vulnerabilidad.

Prerequisites

Requirements

Cisco recomienda tener conocimientos básicos sobre estos temas:

-

Cisco Identity Service Engine

-

Qualys ScanGuard

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Identity Service Engine versión 2.1

- Controlador de LAN inalámbrica (WLC) 8.0.121.0

- Escáner Qualys Guard 8.3.36-1, firmas 2.3.364-2

- Windows 7 Service Pack 1

Configurar

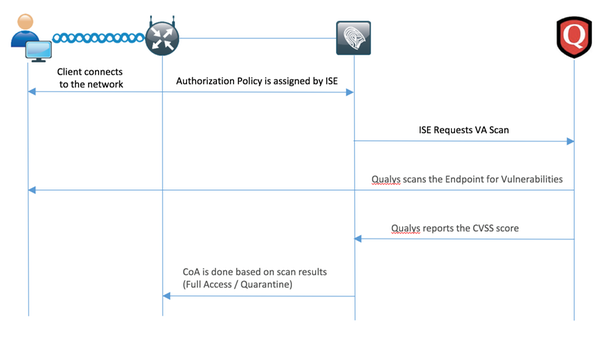

Diagrama de flujo de alto nivel

Este es el flujo:

- El cliente se conecta a la red, se concede acceso limitado y se asigna el perfil con la casilla de verificación Evaluar vulnerabilidades habilitada

- El nodo PSN envía un mensaje de Syslog al nodo MNT para confirmar que se ha realizado la autenticación y que el análisis VA ha sido el resultado de la directiva de autorización

- El nodo MNT envía SCAN al nodo TC-NAC (mediante Admin WebApp) utilizando estos datos:

-Dirección MAC

-IP Address

- Intervalo de análisis

- Análisis periódico habilitado

- PSN de origen - Qualys TC-NAC (encapsulado en Docker Container) se comunica con Qualys Cloud (mediante la API REST) para activar el análisis si es necesario

- Qualys Cloud indica a Qualys Scanner que analice el terminal

- Qualys Scanner envía los resultados del análisis a la nube de Qualys

- Los resultados del análisis se envían de vuelta a TC-NAC:

-Dirección MAC

- Todas las puntuaciones de CVSS

- Todas las vulnerabilidades (QID, title, CVEID) - TC-NAC actualiza PAN con todos los datos del paso 7.

- CoA se activa si es necesario de acuerdo con la política de autorización configurada.

Configurar nube y escáner de Qualys

Precaución: la configuración de Qualys en este documento se realiza para fines de laboratorio. Consulte a los ingenieros de Qualys sobre consideraciones de diseño

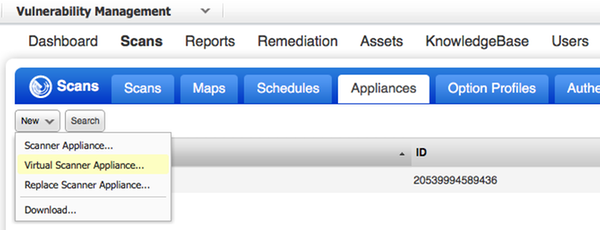

Paso 1. Implementar Qualys Scanner

El escáner Qualys se puede desplegar desde el archivo OVA. Inicie sesión en la nube de Qualys, navegue hasta Escaneos > Dispositivos y seleccione Nuevo > Dispositivo de escáner virtual

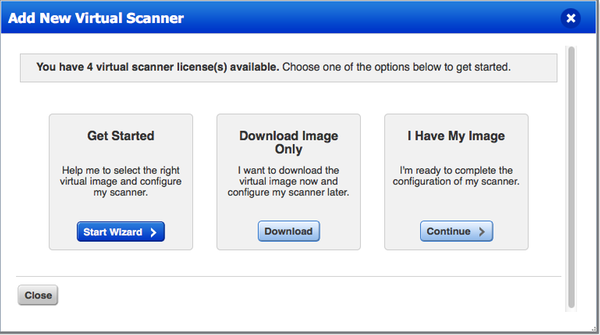

Seleccione Descargar sólo imagen y elija la distribución adecuada

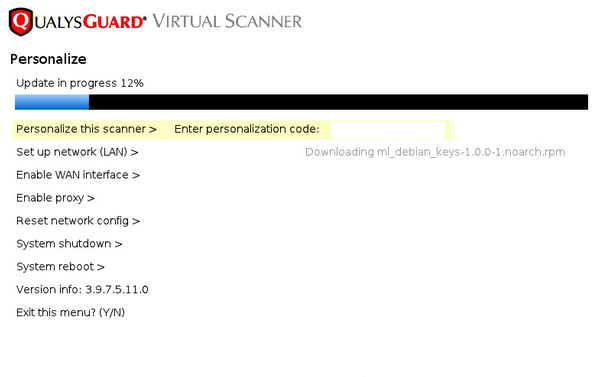

Para obtener el código de activación, puede ir a Scans > Appliances y seleccionar New > Virtual Scanner Appliance y seleccionar I Have My Image

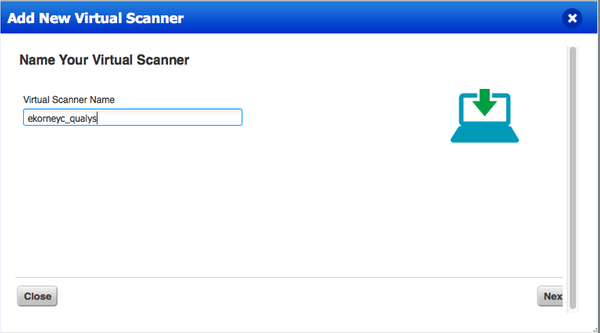

Después de introducir el nombre del escáner, se le proporcionará un código de autorización que utilizará más adelante.

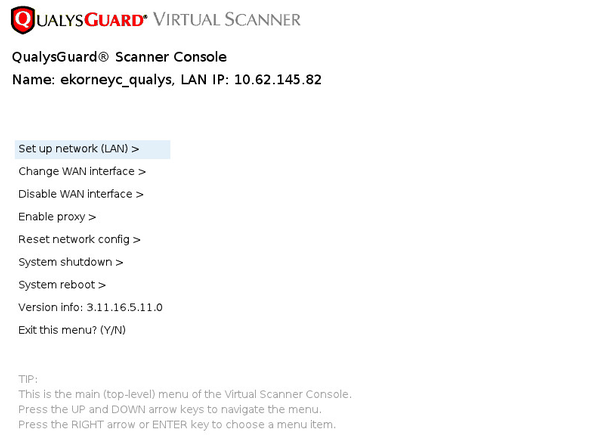

Paso 2. Configurar Qualys Scanner

Implemente OVA en la plataforma de virtualización que elija. Una vez hecho esto, configure los siguientes parámetros:

- Configuración de la red (LAN)

- Parámetros de la interfaz WAN (si utiliza dos interfaces)

- Configuración de proxy (si utiliza proxy)

- Personalizar este escáner

Posteriormente, el analizador se conecta a Qualys y descarga el software y las firmas más recientes.

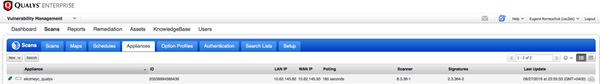

Para verificar que el escáner está conectado, puede navegar hasta Escáneres > Dispositivos.

El símbolo de conexión verde de la izquierda indica que el escáner está listo; también puede ver IP de LAN, IP de WAN, versión del escáner y firmas.

Configuración de ISE

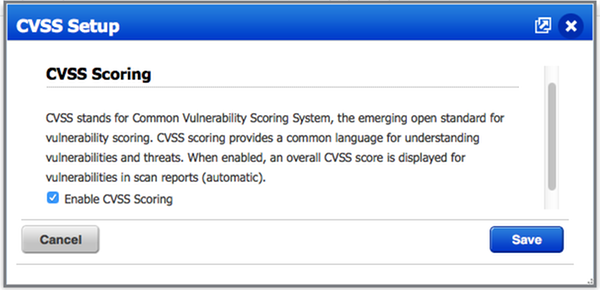

Aunque haya configurado Qualys Scanner y Cloud, aún tendrá que ajustar la configuración de Cloud para asegurarse de que la integración con ISE funciona correctamente. Tenga en cuenta que debe hacerlo antes de configurar el adaptador mediante la GUI, ya que la base de conocimientos que contiene la puntuación de CVSS se descarga después de configurar el adaptador por primera vez.

Paso 1. Ajustar la configuración de Qualys Cloud para la integración con ISE

- Habilitar puntuación de CVSS en Administración de vulnerabilidades > Informes > Configuración > CVSS > Habilitar puntuación de CVSS

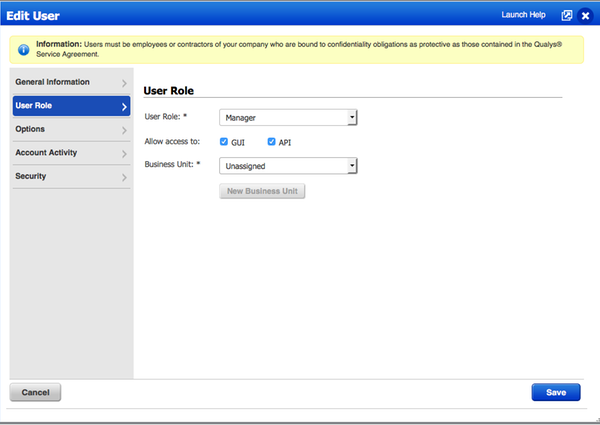

- Asegúrese de que las credenciales de usuario utilizadas en la configuración del adaptador tengan privilegios de administrador. Seleccione su usuario en la esquina superior izquierda y haga clic en User Profile. Debe tener derechos de administrador en la función de usuario.

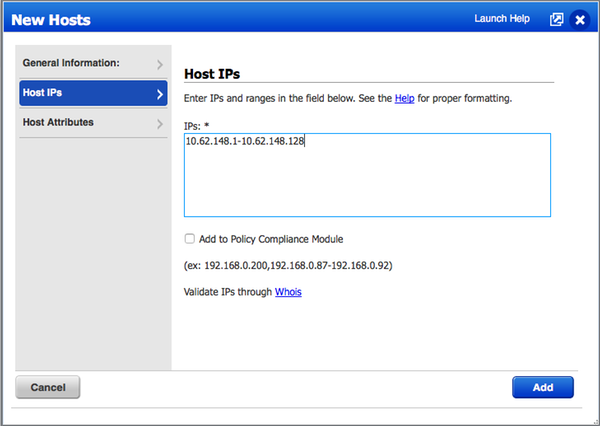

- Asegúrese de que las direcciones IP/subredes de terminales que requieren evaluación de vulnerabilidades se agregan a Qualys en Administración de vulnerabilidades > Activos > Activos de host > Nuevo > Hosts con seguimiento de IP

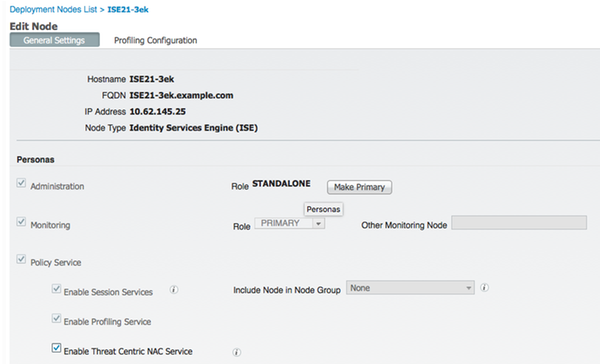

Paso 2. Habilitar servicios de TC-NAC

Habilite los servicios de TC-NAC en Administration > Deployment > Edit Node. Cheque casilla de verificación.

Nota: Solo puede haber un nodo TC-NAC por implementación.

Paso 3. Configuración de la conectividad del adaptador de Qualys con la estructura de ISE VA

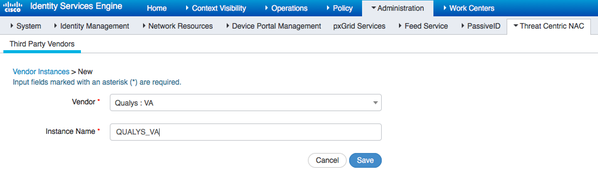

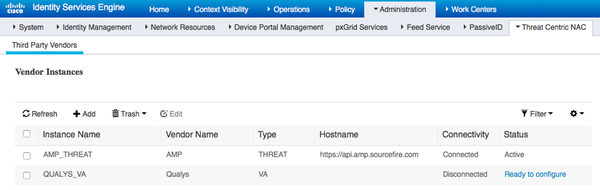

Vaya a Administration > Threat Centric NAC > Third Party Vendors > Add. Haga clic en Guardar.

Cuando la instancia de Qualys pase al estado Preparado para configurar, haga clic en la opción Preparado para configurar en el estado.

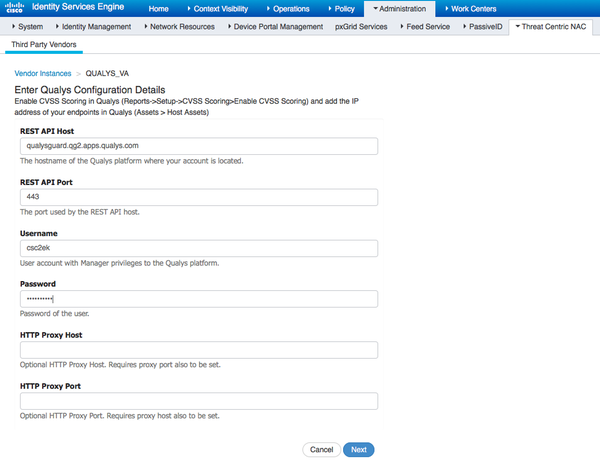

El host de la API REST debe ser el que utilice para Qualys Cloud, donde se encuentra su cuenta. En este ejemplo: qualysguard.qg2.apps.qualys.com

La cuenta debe ser la que tenga privilegios de administrador. Haga clic en Next (Siguiente).

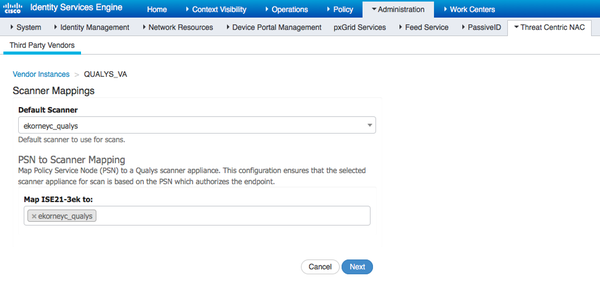

ISE descarga información sobre los analizadores conectados a Qualys Cloud. En esta página puede configurar PSN para la asignación de analizadores. Garantiza que el escáner seleccionado se selecciona en función de PSN, que autoriza el punto final.

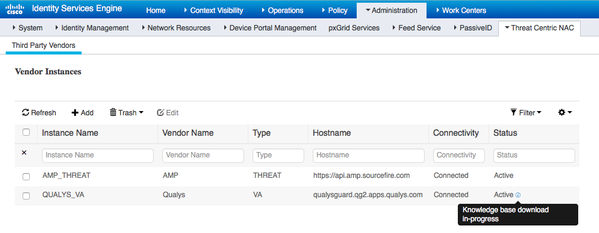

La configuración avanzada está bien documentada en la Guía de administración de ISE 2.1; los enlaces se encuentran en la sección Referencias de este documento. Haga clic en Next y Finish. Se inicia la transición de la instancia de Qualys al estado Activo y la descarga de la base de conocimientos.

Nota: Solo puede haber una instancia de Qualys por implementación.

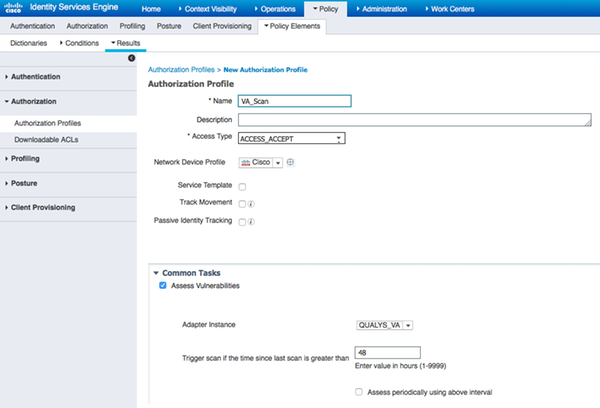

Paso 4. Configuración del perfil de autorización para activar el análisis de AV

Vaya a Política > Elementos de política > Resultados > Autorización > Perfiles de autorización. Agregar nuevo perfil. En Tareas comunes, seleccione la casilla de verificación Evaluación de vulnerabilidades.

El intervalo de análisis Bajo demanda debe seleccionarse en función del diseño de la red.

El perfil de autorización contiene estos pares AV:

cisco-av-pair = on-demand-scan-interval=48

cisco-av-pair = periodic-scan-enabled=0

cisco-av-pair = va-adapter-instance=796440b7-09b5-4f3b-b611-199fb81a4b99

Se envían a los dispositivos de red dentro del paquete Access-Accept, aunque el propósito real de ellos es decirle al nodo MNT que se debe activar el escaneo. MNT indica al nodo TC-NAC que se comunique con Qualys Cloud.

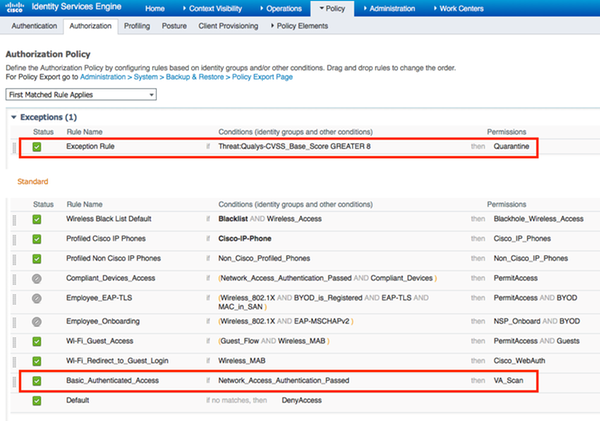

Paso 5. Configurar directivas de autorización

- Configure la directiva de autorización para utilizar el nuevo perfil de autorización configurado en el paso 4. Navegue hasta Policy > Authorization > Authorization Policy, localice la regla Basic_Authenticated_Access y haga clic en Edit. Cambie los permisos de PermitAccess al Standard VA_Scan recién creado. Esto provoca una exploración de vulnerabilidades para todos los usuarios. Haga clic en Guardar.

- Crear directiva de autorización para equipos en cuarentena. Vaya a Policy > Authorization > Authorization Policy > Exceptions y cree una regla de excepción. Haga clic en Condiciones > Crear nueva condición (opción avanzada) > Seleccionar atributo, desplácese hacia abajo y seleccione Amenaza. Expanda el atributo Threat y seleccione Qualys-CVSS_Base_Score. Cambie el operador a Mayor que e introduzca un valor según la política de seguridad. El perfil de autorización de cuarentena debe proporcionar acceso limitado a la máquina vulnerable.

Verificación

Identity Services Engine

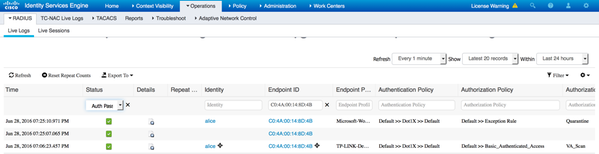

La primera conexión activa el análisis VA. Una vez finalizado el análisis, se activa la reautenticación de CoA para aplicar la nueva directiva si coincide.

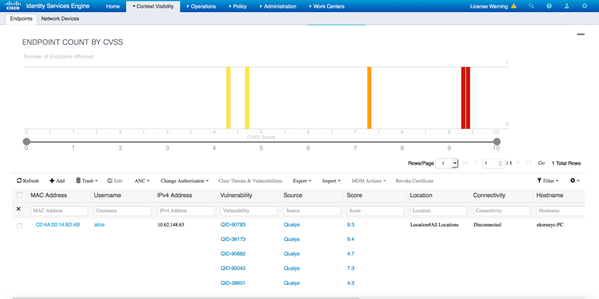

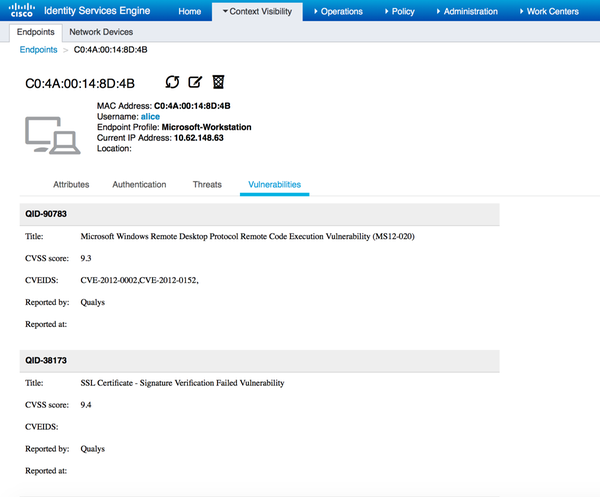

Para verificar qué vulnerabilidades se detectaron, navegue hasta Visibilidad del contexto > Terminales. Compruebe las vulnerabilidades por terminales con las puntuaciones que le ha proporcionado Qualys.

Al seleccionar un terminal determinado, aparecen más detalles sobre cada vulnerabilidad, incluidos el título y los CVEID.

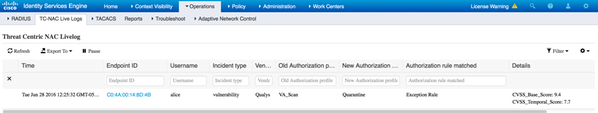

En Operaciones > Registros en directo de TC-NAC, puede ver las políticas de autorización antiguas y las nuevas aplicadas y los detalles en CVSS_Base_Score.

Nota: Las condiciones de autorización se realizan en función de CVSS_Base_Score, que equivale a la puntuación de vulnerabilidad más alta detectada en el terminal.

Nube Qualys

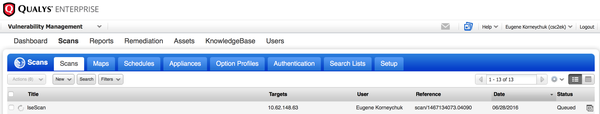

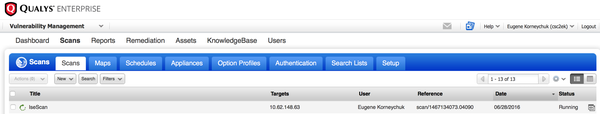

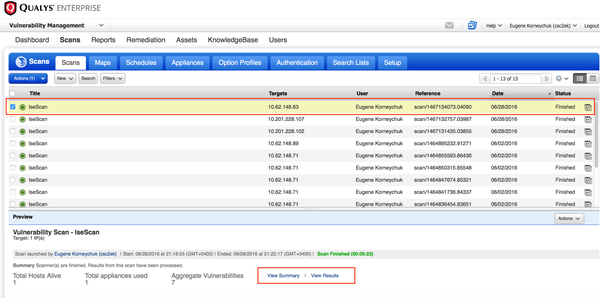

Cuando el análisis VA es activado por TC-NAC Qualys pone en cola el análisis, se puede ver en Exploraciones > Exploraciones

Después, pasa a En ejecución, lo que significa que la nube de Qualys ha indicado al Qualys Scanner que realice un análisis real

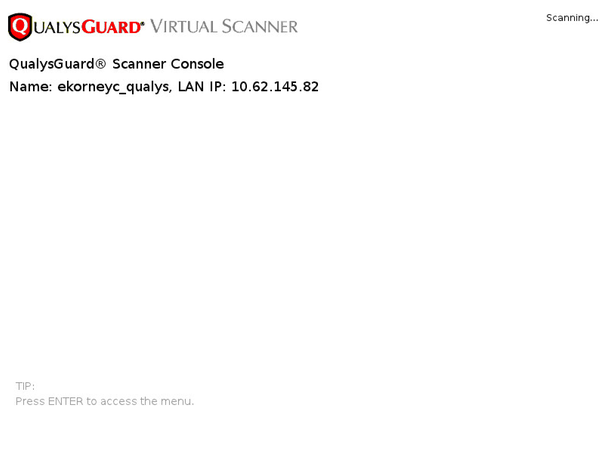

Mientras el escáner realiza la exploración, debería ver el símbolo "Explorando..." en la esquina superior derecha de Qualys Guard

Una vez finalizada la exploración, pasa al estado Finalizado. Puede ver los resultados en Exploraciones > Exploraciones, seleccionar la exploración necesaria y hacer clic en Ver resumen o Ver resultados.

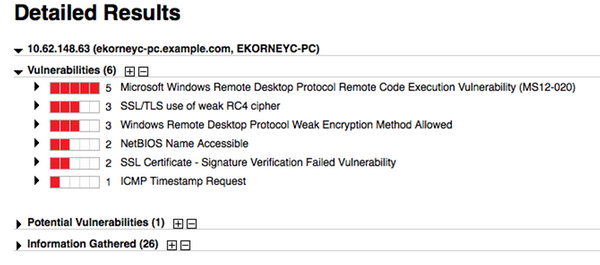

En el propio informe puede ver Resultados detallados, donde se muestran las vulnerabilidades detectadas.

Troubleshoot

Depuraciones en ISE

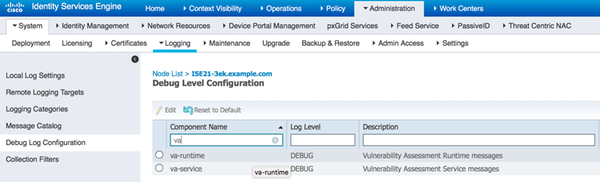

Para habilitar los debugs en ISE navegue hasta Administration > System > Logging > Debug Log Configuration, seleccione TC-NAC Node y cambie el componente Log Level va-runtime y va-service a DEBUG

Registros a verificar - varuntime.log. Puede seguirlo directamente desde la CLI de ISE:

ISE21-3ek/admin# show logging application varuntime.log tail

TC-NAC Docker recibió instrucciones para realizar un análisis de un terminal concreto.

2016-06-28 19:06:30,823 DEBUG [Thread-70][] va.runtime.admin.mnt.EndpointFileReader -:::- VA: Leer a través del tiempo de ejecución. [{"operationType":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"796440b7-09b5-4f3b-b611-199fb81a4b99","psnHostName":"ISE21-3ek","heartbeatTime":0,"lastScanTime":0}]

2016-06-28 19:06:30,824 DEBUG [Thread-70][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::- VA: datos recibidos de Mnt: {"operationType":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"796440b7-09b5-4f3b-b611-199fb81a4b99","psnHostName":"ISE21-3ek","heartBeatTime":0,"lastScanTime":0}

Una vez recibido el resultado, almacena todos los datos de vulnerabilidad en el directorio de contexto.

2016-06-28 19:25:02,020 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -::::- Mensaje recibido de VaService: [{"macAddress":"C0:4A:00:14:8D:4B","ipAddress":"10.62.148.63","last "ScanTime":1467134394000,"vulnerabilidades":["{\"vulnerabilidadId\":\"QID-90783\",\"cveIds\":\"CVE-2012-0002,CVE-2012-0152,\",\"cvssBaseScore\":\"9.3\",\"cvssTemporalScore\":\"7.7\",\"vulnerabilidadWindowsTitle\":\"Microsoft Vulnerabilidad de ejecución remota de código de protocolo de escritorio (MS12-020)\",\"vulnerabilidadProveedor\":\"Qualys\"}","{\"vulnerabilidadId\":\"QID-38173\",\"cveIds\":\"\",\"cvssBaseScore\":\"9.4\",\"vssTemporalScore\":\"6.9\",\"vulnerabilidadTítulo\":\"Certificado SSL - Vulnerabilidad de verificación de firma\", "vulnerabilidadProveedor\":\"Qualys\"}","{\"vulnerabilidadId\":\"QID-90882\",\"cveIds\":\"\",\"cvssBaseScore\":\"4.7\",\"cvssTemporalScore\":\"4\",\"vulnerabilidadTitle\":\"Método de cifrado débil del protocolo de escritorio remoto de Windows permitido\",\"vulnerabilidadProveedor\":\"Qualys\"}","{\"vulnerabilidadId:\"QID-90043\",\"cveIds\":\"\",\"cvssBaseScore\":\"7.3\",\"cvssTemporalScore\":\"6.3\",\"vulnerabilidadTitle\":\"SMB Signing Disabled o SMB Signing Not Required\",\"vulnerabilidadVendor\":\"Qualys\"}","{\"vulnerabilidadId\":\"QID-38601\",\"cveIds\":\"CVE -2013-2566,CVE-2015-2808,\",\"cvssBaseScore\":\"4.3\",\"cvssTemporalScore\":\"3.7\",\"vulnerabilidadTitle\":\"Uso de SSL/TLS de cifrado RC4 débil\",\"vulnerabilidadVendor\":\"Qualys\"}"]]]

2016-06-28 19:25:02,127 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -:::::- VA: Guardar en la base de datos de contexto, lastscantime: 1467134394000, mac: C0:4A:00:14:8D:4B

2016-06-28 19:25:02,268 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaAdminServiceContext -::::- VA: enviando json de búsqueda elástica a pri-lan

2016-06-28 19:25:02,272 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaPanRemotingHandler -::::- VA: Guardado en búsqueda elástica: {C0:4A:00:14:8D:4B=[{"vulnerabilidadId":"QID-90783","cveIds":"CVE-2012 E-0002,CVE-2012-0152,","cvssBaseScore":"9.3","cvssTemporalScore":"7.7","vulnerabilidadTitle":"Vulnerabilidad de ejecución de código remoto de Microsoft Windows Remote Desktop Protocol (MS12-020)","vulnerabilidadVendor":"Qualys"}, {"vulnerabilidadId":"QID-38173","cveIds":"","cvssBase Puntuación":"9.4","cvssTemporalScore":"6.9","vulnerabilidadTitle":"SSL Certificate - Signature Verification Failed Vulnerability","vulnerabilidadVendor":"Qualys"}, {"vulnerabilidadId":"QID-90882","cveIds":"","cvssBaseScore":"4.7","cvssTemporalScore":"4","vulnerabilidadTitle":"Windows Remote Desktop Protocol Weak Encryption Method Allowed","vulnerabilidadVendor": Qualys"}, {"vulnerabilidadId":"QID-90043","cveIds":"","cvssBaseScore":"7.3","cvssTemporalScore":"6.3","vulnerabilidadTitle":"SMB Signing Disabled or SMB Signing Not Required","vulnerabilidadVendor":"Qualys"}, {"vulnerabilidadId":"QID-38601","cveIds":"CVE-2013-2566,CVE 2014-2015-2808,","cvssBaseScore":"4.3","cvssTemporalScore":"3.7","vulnerabilidadTitle":"SSL/TLS use of weak RC4 cipher","vulnerabilidadVendor":"Qualys"}]}

Registros a revisar - vaservice.log. Puede seguirlo directamente desde la CLI de ISE:

ISE21-3ek/admin# show logging application vaservice.log tail

Solicitud de evaluación de vulnerabilidad enviada al adaptador

28-06-2016 17:07:13,200 DEBUG [endpointPollerScheduler-3][] cpm.va.service.util.VaServiceUtil -::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC AC.Status","Solicitud VA enviada al adaptador","TC-NAC.Details","Solicitud VA enviada al adaptador para su procesamiento","TC-NAC.MACAddress","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611 99fb81a4b99","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

AdapterMessageListener comprueba cada 5 minutos el estado del análisis hasta que finaliza.

2016-06-28 17:09:43,459 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Mensaje del adaptador : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","6 Nombre":"Qualys","OperationMessageText":"Número de terminales en cola para comprobar los resultados del análisis: 1, Número de terminales en cola para el análisis: 0, Número de terminales para los que el análisis está en curso: 0"}

2016-06-28 17:14:43,760 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Mensaje del adaptador : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","6 Nombre":"Qualys","OperationMessageText":"Número de terminales en cola para comprobar los resultados del análisis: 0, Número de terminales en cola para el análisis: 0, Número de terminales para los que el análisis está en curso: 1"}

2016-06-28 17:19:43,837 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Mensaje del adaptador : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","6 Nombre":"Qualys","OperationMessageText":"Número de terminales en cola para comprobar los resultados del análisis: 0, Número de terminales en cola para el análisis: 0, Número de terminales para los que el análisis está en curso: 1"}

2016-06-28 17:24:43,867 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Mensaje del adaptador : {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","6 Nombre":"Qualys","OperationMessageText":"Número de terminales en cola para comprobar los resultados del análisis: 0, Número de terminales en cola para el análisis: 0, Número de terminales para los que el análisis está en curso: 1"}

El adaptador obtiene QID, CVE y las puntuaciones de CVSS.

2016-06-28 17:24:57,556 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Mensaje del adaptador : {"requiredMacAddress":"C0:4A:00:14:8D:4B","scanStatus":"ASSESSMENT_SUCCESS","lastAddressScanTimeLong":1467134394000,"ipip ":"10.62.148.63","vulnerabilidades":[{"vulnerabilidadId":"QID-38173","cveIds":"","cvssBaseScore":"9.4","cvssTemporalScore":"6.9","vulnerabilidadTitle":"SSL Certificate - Signature Verification Failed Vulnerability","vulnerabilidadVendor":"Qualys"},{"vulnerabilidadId":"QID-90043","cveIds":"","cvssBaseScore":"7.3","cvssTemporalScore":"6.3","vulnerabilidadTitle":"SMB Signing Disabled or SMB Signing Not Required","vulnerabilidadVendor":"Qualys"},{"vulnerabilidadId":"QID-90783","cveIds":"CVE-2012-0002,CVE-2012-0152,","cvssBaseScore": "9.3","cvssTemporalScore":"7.7","vulnerabilidadTitle":"Vulnerabilidad de ejecución de código remoto de Microsoft Windows Remote Desktop Protocol (MS12-020)","vulnerabilidadVendor":"Qualys"},{"vulnerabilidadId":"QID-38601","cveIds":"CVE-2013-2566,CVE-2015-2808,","cvssBaseScore ":"4.3","cvssTemporalScore":"3.7","vulnerabilidadTitle":"SSL/TLS use of weak RC4 cipher","vulnerabilidadVendor":"Qualys"},{"vulnerabilidadId":"QID-90882","cveIds":"","cvssBaseScore":"4.7","cvssTemporalScore":"4","vulnerabilidadTitle":"Windows Remote Desktop Protocol Weak Encryption Method Allowed","vulnerabilidadVendor":"Qui alys"}]}

2016-06-28 17:25:01,282 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Los detalles del terminal enviados a IRF es {"C0:4A:00:14:8D:4B":[{"vulnerabilidad":{"CVSS_Base_Score":9.4,"CVSS_Temporal_Score":7.7},"tiempo sello":1467134394000,"título":"vulnerabilidad","proveedor":"Qualys"}]}

2016-06-28 17:25:01,853 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC AC.Status","VA completado correctamente","TC-NAC.Details","VA completado; número de vulnerabilidades encontradas: 5","TC-NAC.MACAddress","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611 199fb81a4b99","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

Problemas típicos

Problema 1. ISE obtiene un informe de vulnerabilidades con una puntuación CVSS_Base_Score de 0.0 y una puntuación CVSS_Temporal_Score de 0.0, mientras que el informe de Qualys Cloud contiene las vulnerabilidades detectadas.

Problema:

Al comprobar el informe desde Qualys Cloud, puede ver las vulnerabilidades detectadas; sin embargo, en ISE no las ve.

Depuraciones vistas en vaservice.log:

2016-06-02 08:30:10,323 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Los detalles del terminal enviados a IRF es {"C0:4A:00:15:75:C8":[{"vulnerabilidad":{"CVSS_Base_Score":0.0,"CVSS_Temporal_Score":0.0},"tiempo -stamp":1464855905000,"title":"Vulnerability","vendor":"Qualys"}]}

Solución:

La razón de que la puntuación cvss sea cero es que no tiene vulnerabilidades o que la puntuación cvss no estaba habilitada en Qualys Cloud antes de configurar el adaptador mediante la interfaz de usuario. La base de conocimientos que contiene la función de puntuación cvss habilitada se descarga después de configurar el adaptador por primera vez. Debe asegurarse de que la puntuación de CVSS estaba habilitada antes de que se creara la instancia del adaptador en ISE. Se puede realizar en Administración de vulnerabilidades > Informes > Configuración > CVSS > Habilitar puntuación de CVSS

Problema 2. ISE no obtiene resultados de la nube de Qualys, aunque se haya aplicado la política de autorización correcta.

Problema:

Se ha encontrado una coincidencia con la política de autorización corregida, lo que debería activar el análisis de AV. A pesar de eso, no se hace ningún escaneo.

Depuraciones vistas en vaservice.log:

2016-06-28 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Mensaje del adaptador : (Cuerpo:'[B@6da5e620(byte[311])'MessageProperties [encabezados={}, timestamp=null, messageId=null, userId=null, appId=null, clusterId=null, type=null, correlationId=null , replyTo=null, contentType=application/octet-stream, contentEncoding=null, contentLength=0, deliveryMode=PERSISTENT, vencimiento=null, priority=0, redelivered=false, receivedExchange=irf.topic.va-reports, receivedRoutingKey=, deliveryTag=9830, messageCount=0])

2016-06-28 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- Mensaje del adaptador: {"requiredMacAddress":"24:77:03:3D:CF:20","scanStatus":"SCAN_ERROR","scanStatusMessage":"Error al activar el análisis: Error Medición del código de análisis bajo demanda y el error de la siguiente manera: 1904: ninguna de las IP especificadas es apta para el análisis de administración de vulnerabilidades.","lastScanTimeLong":0,"ipAddress":"10.201.228.102"}

2016-06-28 16:19:15,771 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Error en el resultado del análisis del adaptador para Macaddress:24:77:03:3D:CF:20, Dirección IP (DB): 10.201.228.102, error al establecer el estado

2016-06-28 16:19:16,336 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -::::- VA SendSyslog systemMsg : [{"systemMsg":"91008","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC AC.Status","VA Failure","TC-NAC.Details","Error al activar el análisis: Error al activar el código de análisis bajo demanda y error como sigue 1904: ninguna de las IP especificadas es apta para el análisis de la gestión de vulnerabilidades.","TC-NAC.MACAddress","24:77:03:3D:CF:20","TC-NAC.IpAddress","10.201.228.102","TC-Ip NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]}]

Solución:

Qualys Cloud indica que la dirección IP del terminal no cumple los requisitos para el análisis. Asegúrese de que ha agregado la dirección IP del terminal a Vulnerability Management > Assets > Host Assets > New > IP Tracked Hosts

Referencias

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

29-Jun-2016 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Eugene KorneychukCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios