Introducción

Este documento describe diferentes métodos para la configuración del acceso de invitado de Identity Services Engine (ISE). Basado en diferentes condiciones de las normas de autorización:

- se puede proporcionar acceso permanente a la red (no es necesario realizar autenticaciones posteriores)

- se puede proporcionar acceso temporal a la red (se requiere autenticación de invitado una vez que caduca la sesión)

También se presenta el comportamiento específico del controlador de LAN inalámbrica (WLC) para la eliminación de sesiones junto con el impacto en el escenario de acceso temporal.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Implementaciones de ISE y flujos de invitados

- Configuración de controladores de LAN inalámbrica (WLC)

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Microsoft Windows 7

- Cisco WLC versión 7.6 y posterior

- Software ISE, versión 1.3 y posteriores

Configurar

Para obtener información sobre la configuración básica del acceso de invitado, consulte las referencias con ejemplos de configuración. Este artículo se centra en la configuración de las reglas de autorización y las diferencias en las condiciones de autorización.

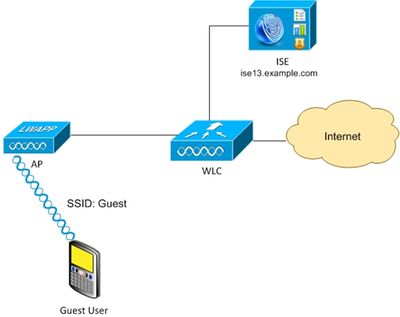

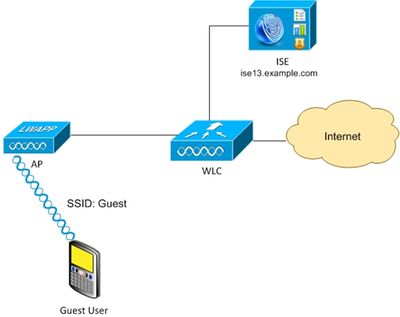

Diagrama de la red

Acceso permanente

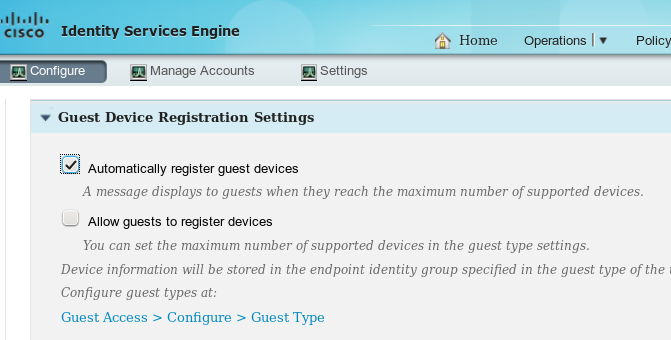

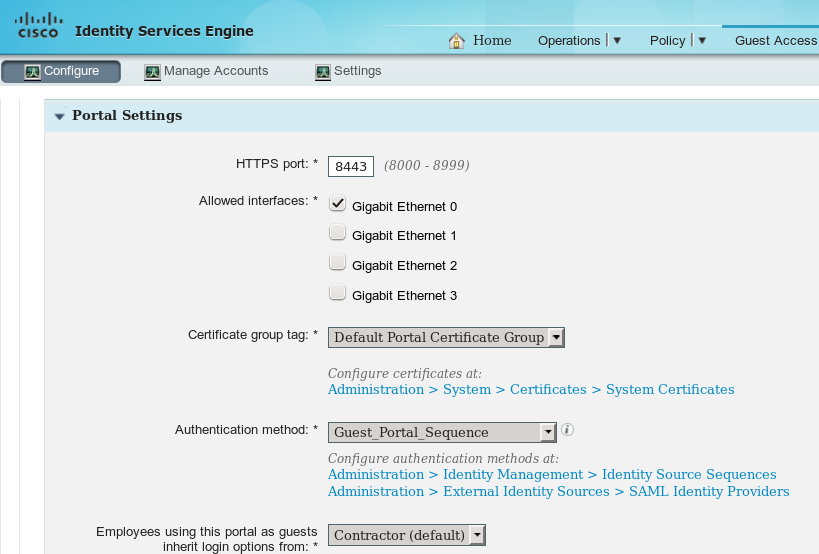

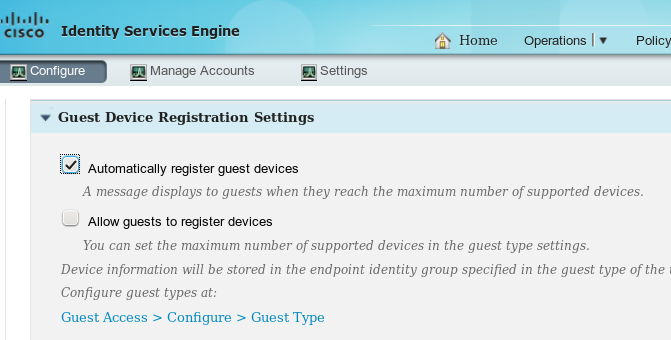

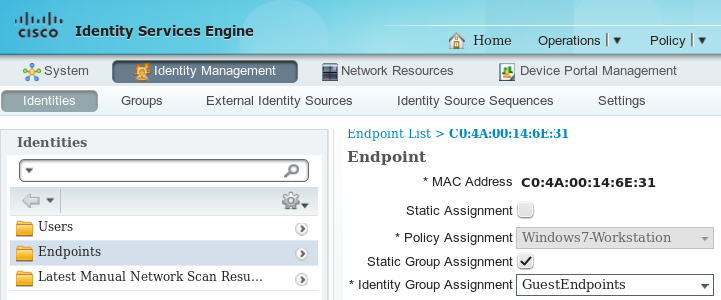

Para ISE versión 1.3 y posterior después de una autenticación correcta en el portal de invitados con el registro de dispositivos habilitado.

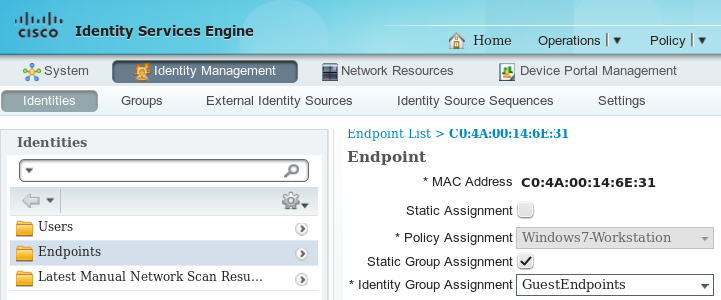

El dispositivo de terminal (dirección MAC) se registra estáticamente en un grupo de terminales específico (GuestEndpoints en este ejemplo).

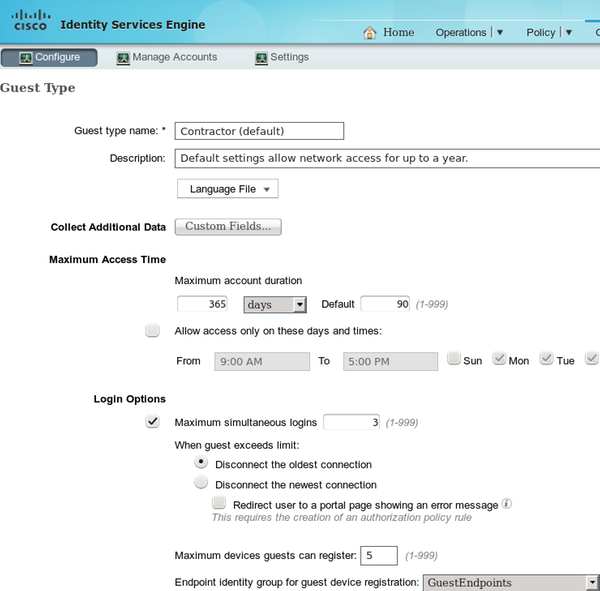

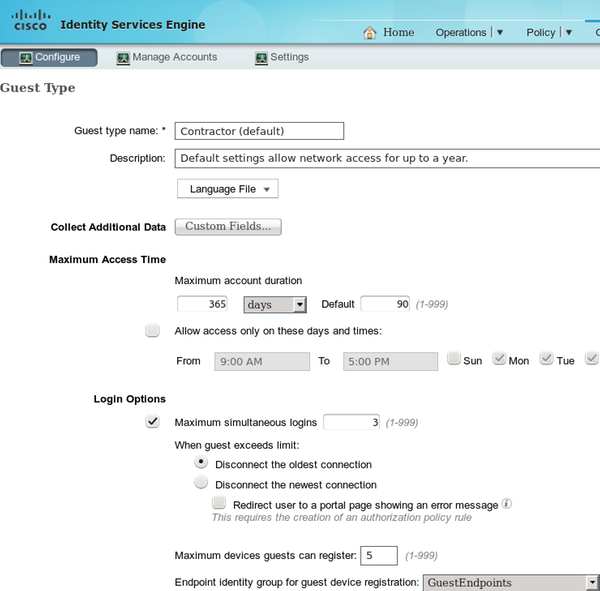

Ese grupo deriva del tipo de invitado del usuario, como se muestra en esta imagen.

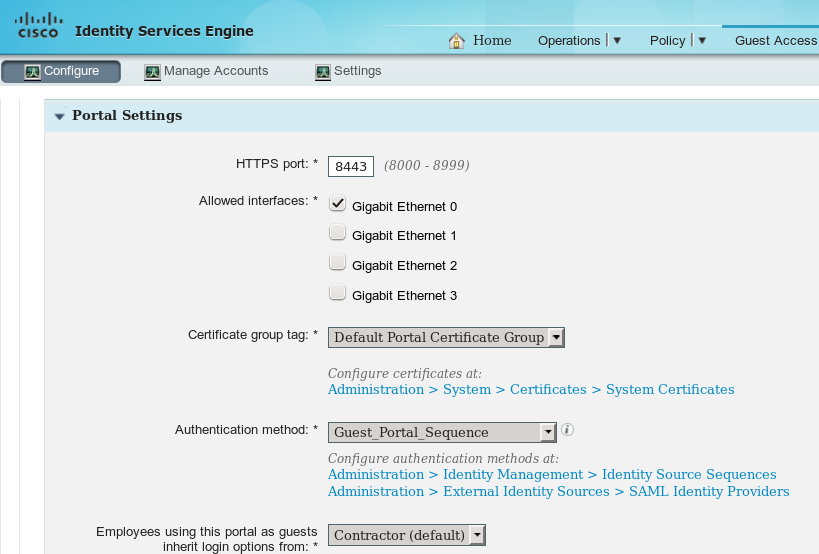

Si se trata de un usuario corporativo (almacén de identidad distinto de invitado), esa configuración se deriva de la configuración del portal.

Como resultado, la dirección MAC asociada con el invitado siempre pertenece a ese grupo de identidad específico. No se puede cambiar automáticamente (por ejemplo, mediante el servicio Profiler).

Nota: Para aplicar los resultados del analizador, se puede utilizar la condición de autorización EndPointPolicy.

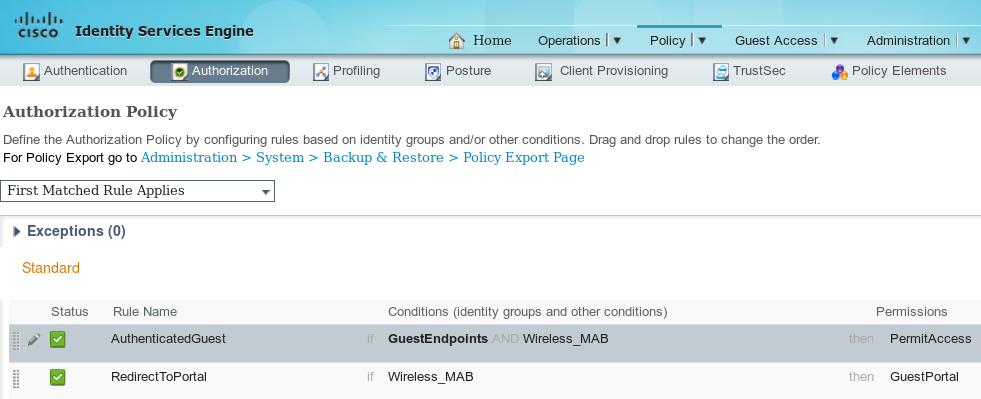

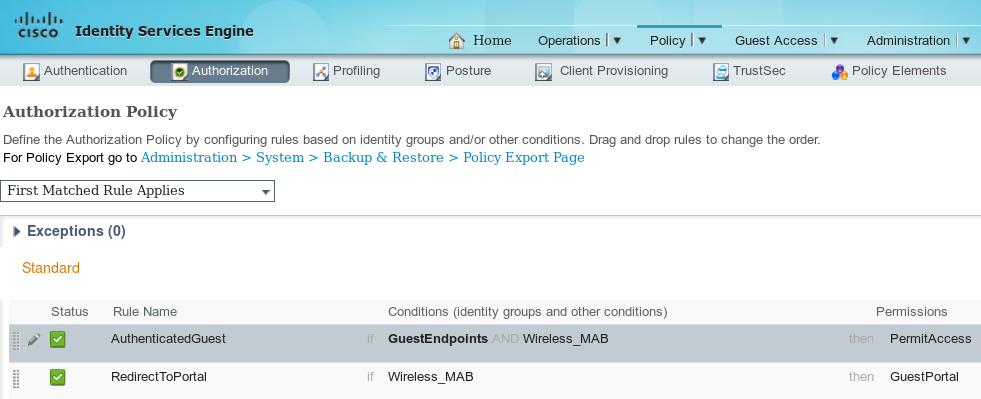

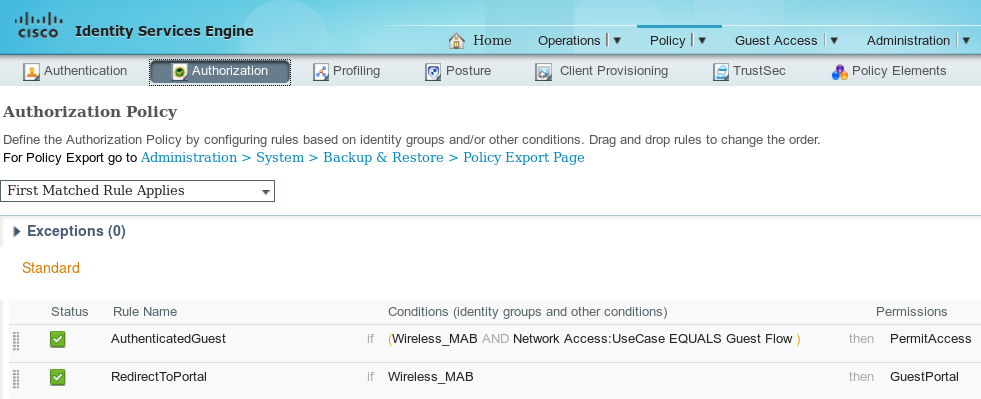

Sabiendo que el dispositivo siempre pertenece a un grupo de identidad de terminal específico, es posible crear reglas de autorización basadas en eso, como se muestra en esta imagen.

Una vez que un usuario no está autenticado, la autorización coincide con la regla genérica RedirectToPortal. Después de la redirección al portal de invitados y la autenticación, el terminal se coloca en el grupo de identidad del terminal específico. Esto es usado por la primera condición más específica. Todas las autenticaciones posteriores de ese terminal llegan a la primera regla de autorización y se proporciona al usuario acceso completo a la red sin necesidad de volver a autenticarse en el portal de invitados.

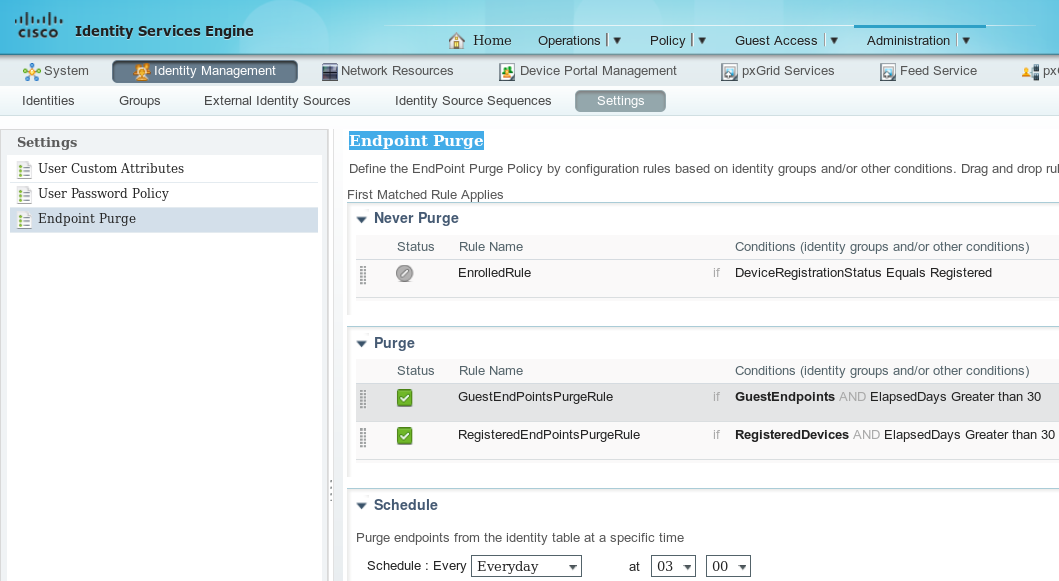

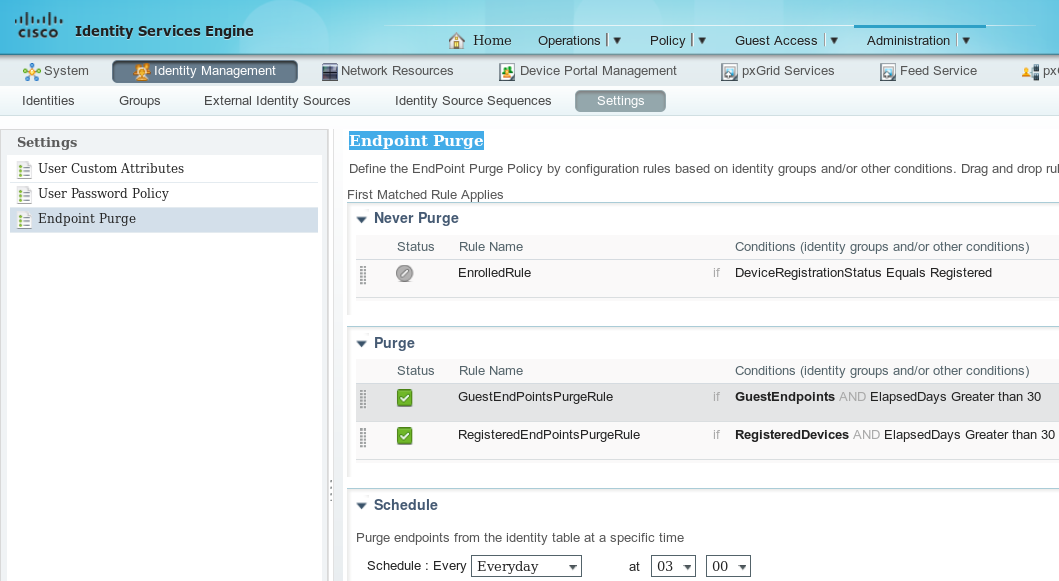

Depuración de terminales para cuentas de invitado

Esta situación podría durar para siempre. Sin embargo, en ISE 1.3 se ha introducido la funcionalidad de depuración de terminales. Con la configuración predeterminada.

Todos los terminales utilizados para la autenticación de invitados se eliminan después de 30 días (desde la creación del terminal). Como resultado, normalmente después de 30 días el usuario invitado que intenta acceder a la red accede a la regla de autorización de RedirectToPortal y se le redirige para la autenticación.

Nota: la funcionalidad de depuración de terminales es independiente de la política de depuración de cuentas de invitados y del vencimiento de cuentas de invitados.

Nota: En ISE 1.2, los terminales solo se podían eliminar automáticamente cuando se alcanzaban los límites de la cola del generador de perfiles interno. A continuación, se quitarán los terminales utilizados menos recientemente.

Acceso temporal

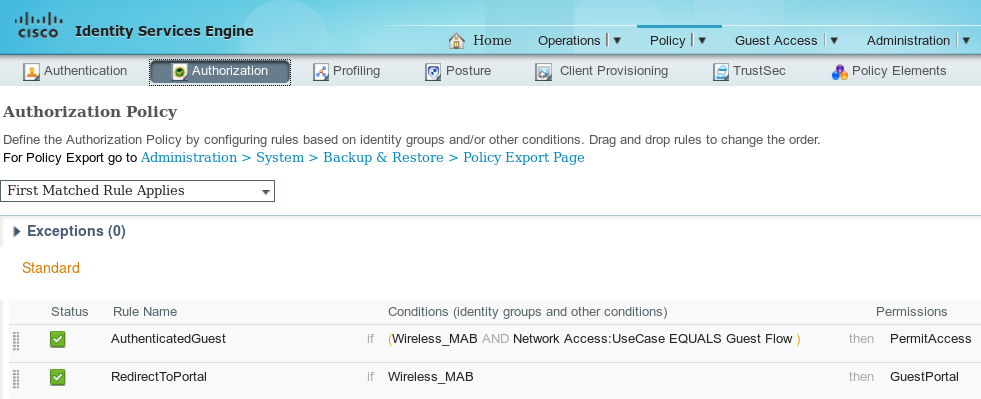

Otro método para el acceso de invitado es utilizar la condición de flujo de invitado.

Esta condición consiste en comprobar las sesiones activas en ISE y sus atributos. Si esa sesión tiene el atributo que indica que el usuario invitado anterior se ha autenticado correctamente, la condición coincide. Después de que ISE reciba el mensaje de detención de contabilidad de RADIUS del dispositivo de acceso a la red (NAD), la sesión finaliza y se elimina posteriormente. En ese momento, la condición Network Access:UseCase = Guest Flow ya no se cumple. Como resultado, todas las autenticaciones subsiguientes de ese terminal llegan a la redirección de reglas genéricas para la autenticación de invitado.

Nota: no se admite el flujo de invitados cuando el usuario se autentica a través del portal HotSpot. Para estos escenarios, el atributo UseCase se establece en Host Lookup en lugar de Guest Flow.

Comportamiento de desconexión del WLC

Una vez que los clientes se desconectan de la red inalámbrica (por ejemplo, mediante el botón de desconexión de Windows), envía una trama de desautenticación. Pero eso es omitido por el WLC y se puede confirmar usando "debug client xxxx" - el WLC no presenta debugs cuando el cliente se está desconectando de WLAN. Como resultado, en el cliente Windows:

- la dirección ip se elimina de la interfaz

- la interfaz está en estado: medios desconectados

Pero en el WLC el estado no cambia (el cliente todavía en el estado RUN).

Que es el diseño planeado para el WLC, la sesión se quita cuando

- user idle timeout hits

- session-timeout hits

- si utiliza el cifrado L2, cuando llegue el intervalo de rotación de clave de grupo

- otra cosa hace que el AP/WLC para patear al cliente apagado (por ejemplo, la radio AP se restablece, alguien apaga el WLAN, etc.)

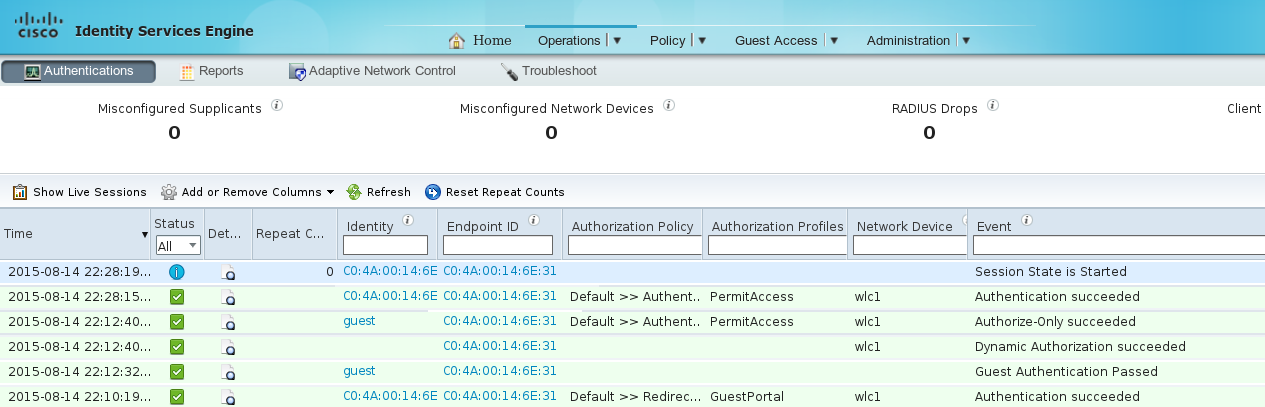

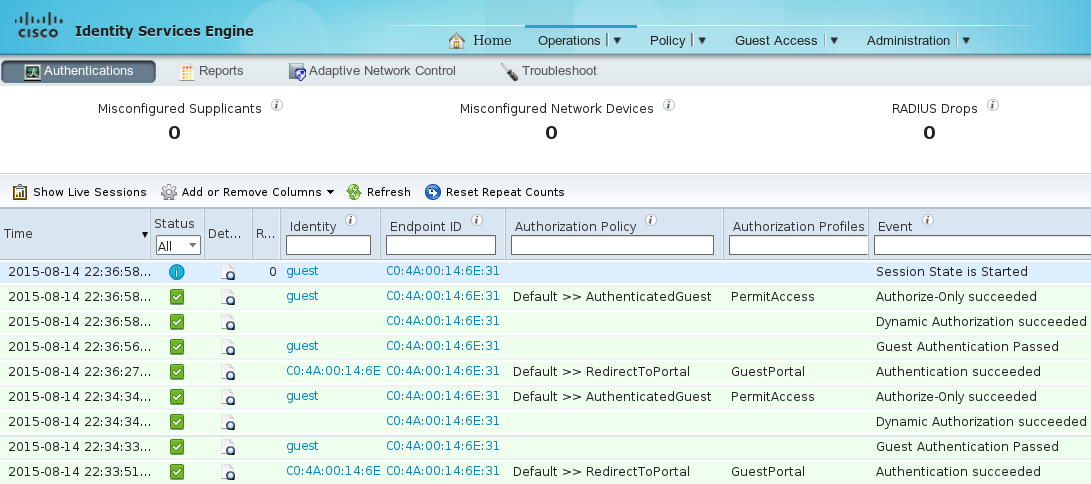

Con ese comportamiento y la configuración de acceso temporal después de que el usuario se desconecta de la sesión WLAN no se quita de ISE porque el WLC nunca lo ha borrado (y nunca ha enviado la detención de la contabilidad de RADIUS). Si no se elimina la sesión, ISE sigue recordando la sesión anterior y se cumple la condición de flujo de invitado. Después de la desconexión y reconexión, el usuario tiene acceso completo a la red sin necesidad de volver a autenticarse.

Pero si después de la desconexión el usuario se conecta a WLAN diferente, entonces el WLC decide despejar la sesión vieja. Se envía la detención de contabilidad de RADIUS e ISE elimina la sesión. Si el cliente intenta conectarse a la condición de flujo de invitado WLAN original no se satisface y el usuario es redirigido para la autenticación.

Nota: el WLC configurado con protección de tramas de administración (MFP) acepta la trama de desautenticación cifrada del cliente MFP CCXv5.

Verificación

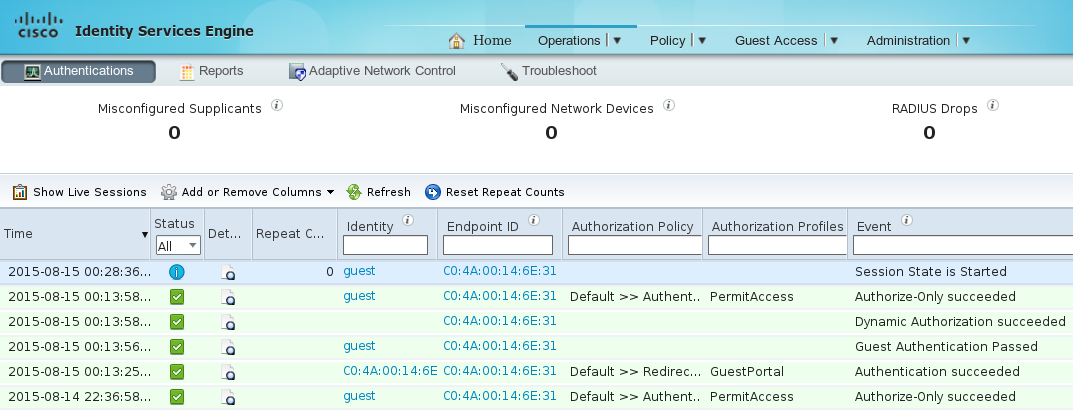

Acceso permanente

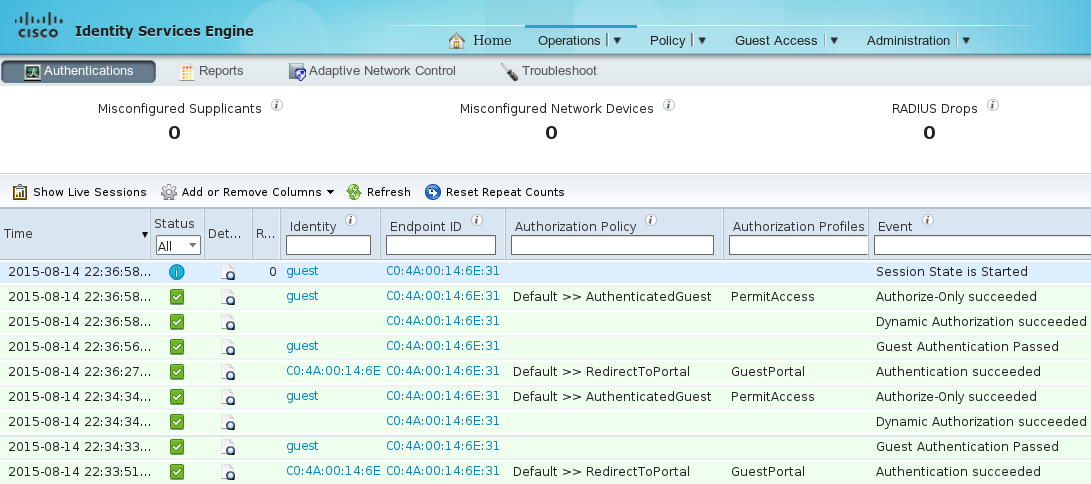

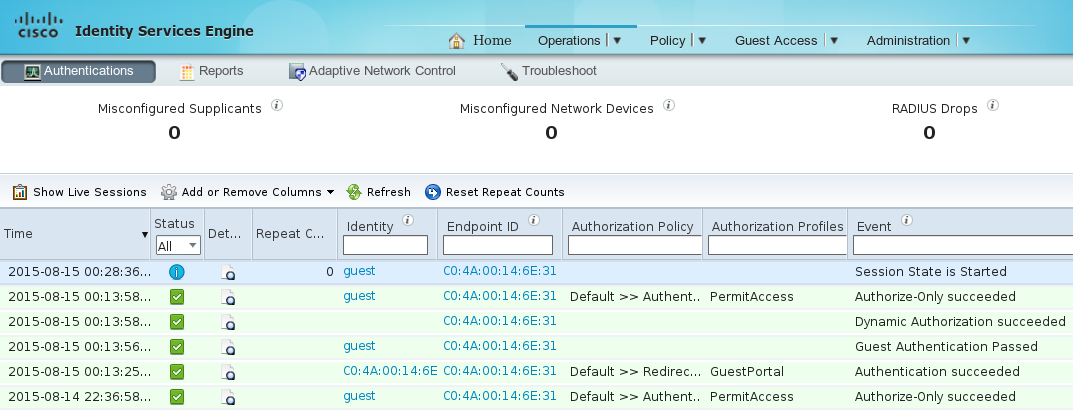

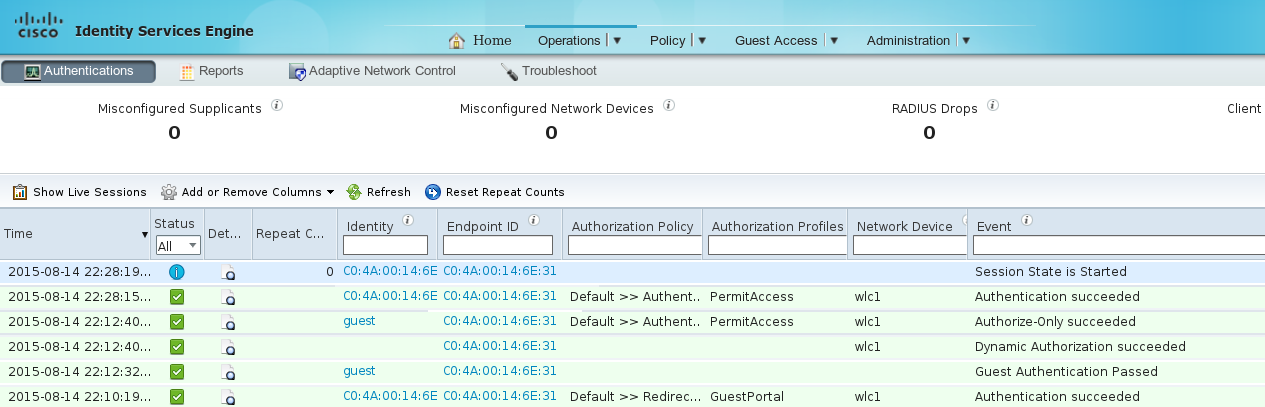

Tras la redirección al portal de invitados y la autenticación correcta, ISE envía el cambio de autorización (CoA) para activar la reautenticación. Como resultado, se está creando una nueva sesión de omisión de autenticación MAC (MAB). Este extremo de tiempo pertenece al grupo de identidad GuestEndpoints y coincide con la regla que proporciona acceso completo.

En ese momento, el usuario inalámbrico puede desconectarse, conectarse a diferentes WLAN y, a continuación, volver a conectarse. Todas esas autenticaciones subsiguientes utilizan la identidad basada en la dirección MAC, pero alcanza la primera regla debido a que el terminal pertenece a un grupo de identidad específico. El acceso completo a la red se proporciona sin autenticación de invitado.

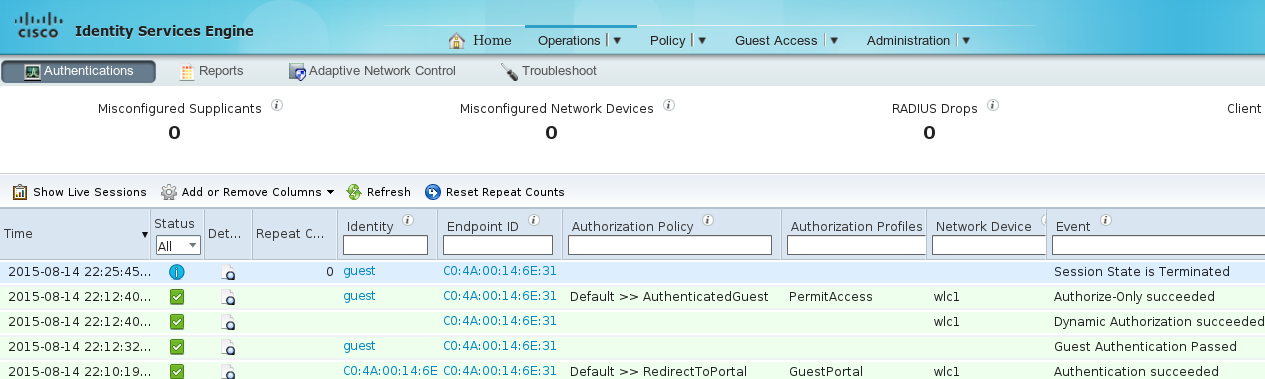

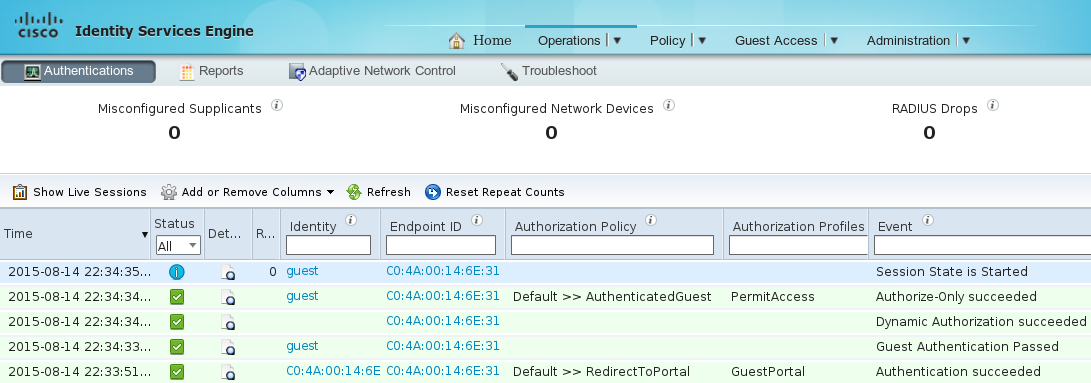

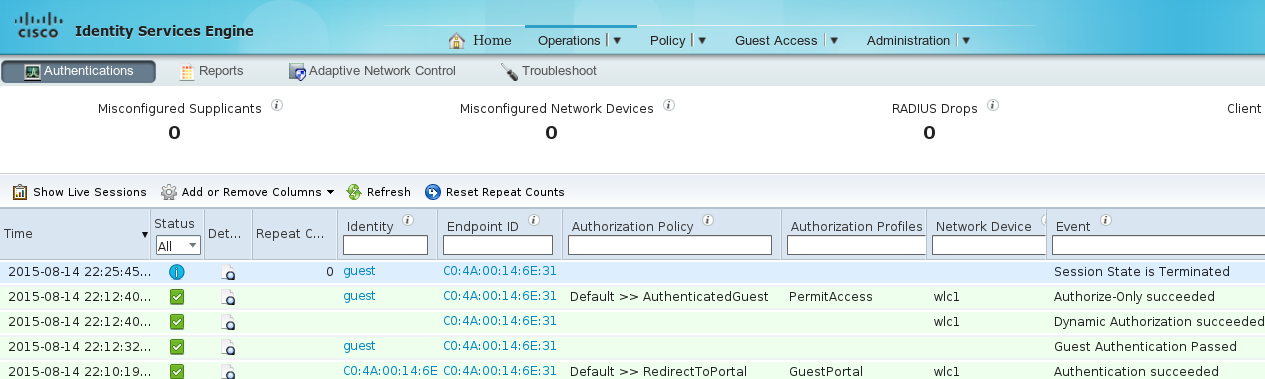

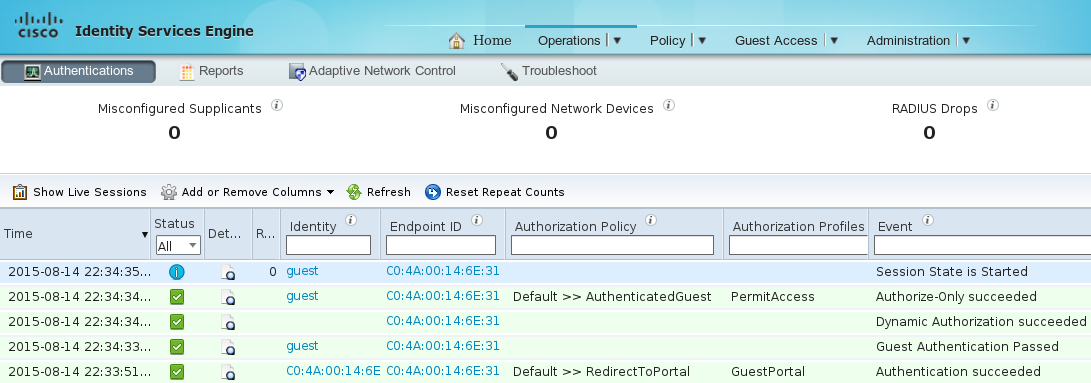

Acceso temporal

Para el segundo escenario (con una condición basada en el flujo de invitado), el inicio es el mismo.

Sin embargo, después de eliminar la sesión para todas las autenticaciones posteriores, el invitado alcanza la regla genérica y se redirige de nuevo para la autenticación de invitado.

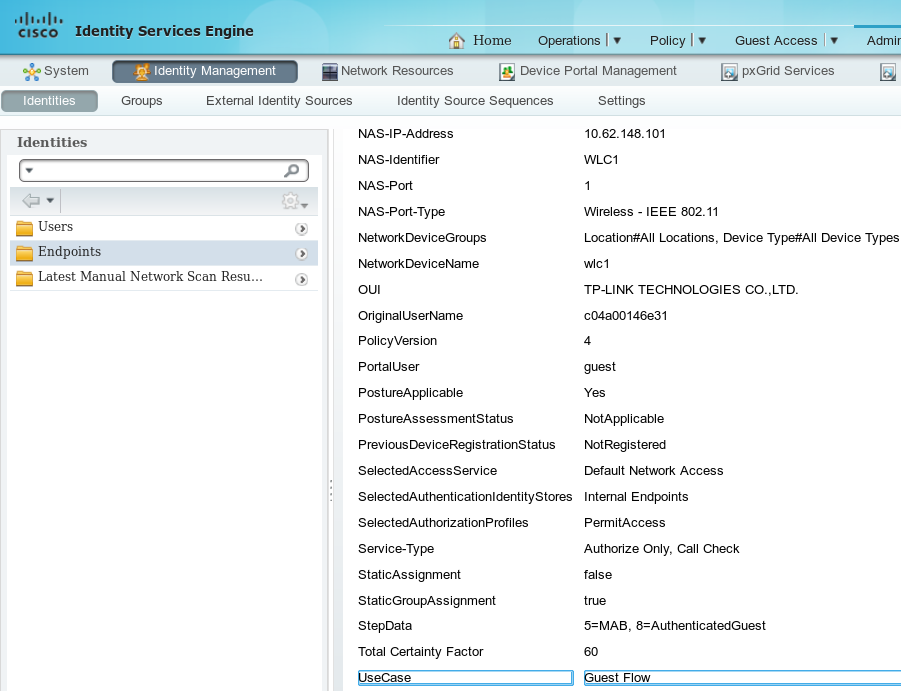

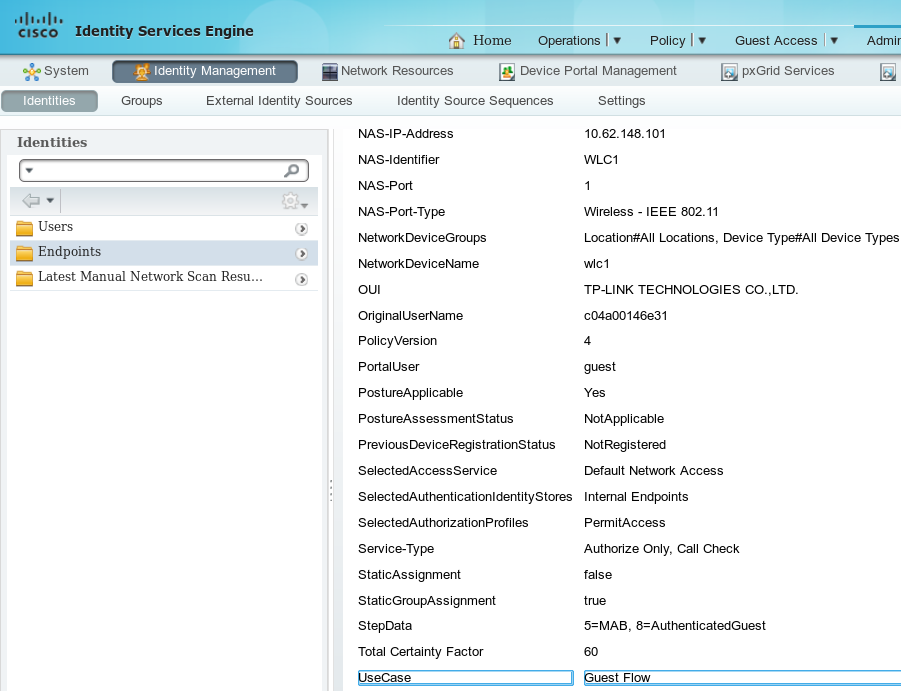

La condición de flujo de invitado se cumple cuando existen los atributos correctos para la sesión. Esto se puede comprobar consultando los atributos de los terminales. Se indican los resultados de la autenticación de invitado correcta.

PortalUser guest

StepData 5=MAB, 8=AuthenticatedGuest

UseCase Guest Flow

Errores

CSCuu41157 ISE ENH CoA finaliza la eliminación o caducidad de la cuenta de invitado.

(solicitud de mejora para finalizar las sesiones de invitados tras la eliminación o caducidad de la cuenta de invitado)

Referencias

Comentarios

Comentarios