Introducción

Un sistema de prevención de intrusiones puede generar alertas excesivas en una regla Snort determinada. Las alertas pueden ser verdaderas positivas o falsas positivas. Si recibe muchas alertas de falsos positivos, hay varias opciones disponibles para reducirlas. En este artículo se resumen las ventajas y desventajas de cada opción.

Opciones para reducir las alertas de falsos positivos

Nota: Estas opciones no suelen ser la mejor opción, pueden ser la única solución en circunstancias específicas.

1. Informe al Soporte Técnico de Cisco

Si encuentra una regla Snort que activa alertas sobre tráfico benigno, infórmele al Soporte Técnico de Cisco. Una vez que se informa, un ingeniero de soporte al cliente deriva el problema al equipo de investigación de vulnerabilidades (VRT). VRT investiga posibles mejoras a la regla. Las reglas mejoradas suelen estar disponibles para el reportero tan pronto como están disponibles, y también se añaden a la siguiente actualización oficial de reglas.

2. Regla de confianza o de permiso

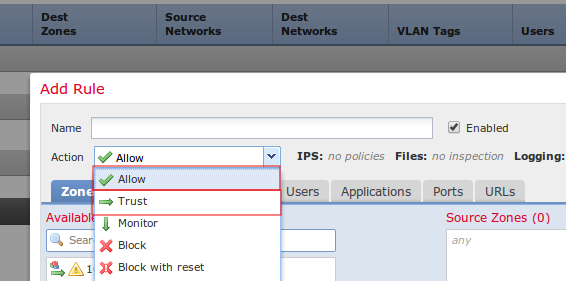

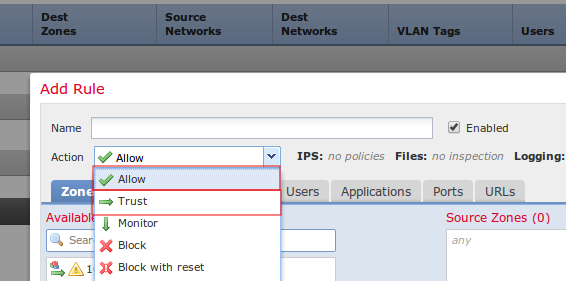

La mejor opción para permitir que el tráfico de confianza pase a través de un dispositivo Sourcefire sin inspección es habilitar la acción Confiar o Permitir sin una directiva de intrusión asociada. Para configurar una regla de confianza o de permiso, navegue hasta Políticas > Control de acceso > Agregar regla.

Nota: Las reglas de coincidencia de tráfico Trust o Allow que no estén configuradas para coincidir con los usuarios, las aplicaciones o las URL tendrán un impacto mínimo en el rendimiento general de un dispositivo Sourcefire, ya que dichas reglas se pueden procesar en el hardware de FirePOWER.

Figura: Configuración de una regla de confianza

3. Desactivar reglas innecesarias

Puede desactivar las reglas de Snort que se dirigen a vulnerabilidades antiguas y a las que se han aplicado parches. Mejora el rendimiento y reduce los falsos positivos. El uso de recomendaciones de FireSIGHT puede ayudar en esta tarea. Además, las reglas que suelen generar alertas de baja prioridad o alertas que no se pueden procesar pueden ser buenas candidatas para su eliminación de una política de intrusiones.

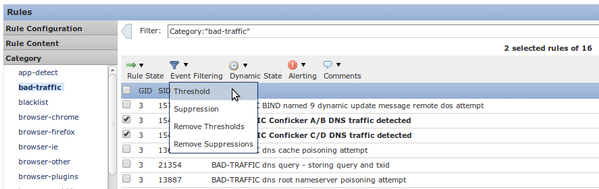

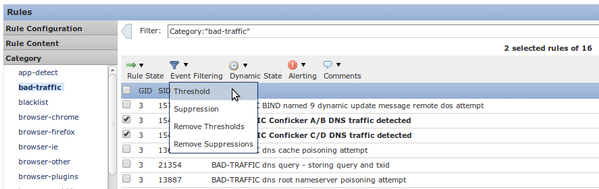

4. Umbral

Puede utilizar Threshold para reducir el número de eventos de intrusión. Esta es una buena opción para configurar cuando se espera que una regla active regularmente un número limitado de eventos en el tráfico normal, pero podría ser una indicación de un problema si más de un cierto número de paquetes coinciden con la regla. Puede utilizar esta opción para reducir el número de eventos desencadenados por reglas con ruido.

Figura: Configuración del umbral

5. Supresión

Puede utilizar Suppression para eliminar por completo la notificación de eventos. Se configura de manera similar a la opción Umbral.

Precaución: La supresión puede generar problemas de rendimiento, ya que, aunque no se genere ningún evento, Snort aún tiene que procesar el tráfico.

Nota: La supresión no impide que las reglas de tráfico descartado descarten tráfico, por lo que el tráfico puede descartarse de forma silenciosa cuando coincide con una regla de descarte.

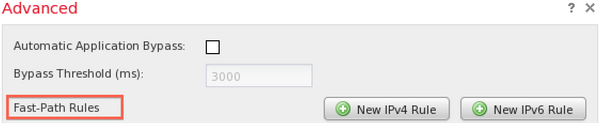

6. Reglas de ruta rápida

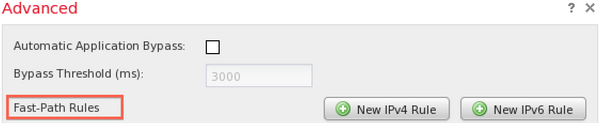

De forma similar a las reglas Trust y Allow de una directiva de control de acceso, las reglas de ruta rápida también pueden omitir la inspección. El Soporte Técnico de Cisco generalmente no recomienda el uso de reglas de Trayectoria Rápida porque están configuradas en la ventana Avanzada de la página Dispositivo y pueden pasar desapercibidas fácilmente mientras que las reglas de Control de Acceso casi siempre son suficientes.

Figura: Reglas de ruta rápida en la ventana Avanzadas.

La única ventaja de utilizar reglas de ruta rápida es que pueden gestionar un mayor volumen máximo de tráfico. Las reglas de ruta rápida procesan el tráfico en el nivel de hardware (conocido como NMSB) y, en teoría, pueden gestionar hasta 200 Gbps de tráfico. Por el contrario, las reglas con las acciones Trust y Allow se promocionan al Network Flow Engine (NFE) y pueden gestionar un máximo de 40 Gbps de tráfico.

Nota: Las reglas de ruta rápida solo están disponibles en los dispositivos de la serie 8000 y en el modelo 3D9900.

7. Reglas de aprobación

Para evitar que una regla específica se active en el tráfico de un host determinado (mientras que se debe inspeccionar otro tráfico de ese host), utilice una regla pass type Snort. De hecho, esta es la única manera de lograrlo. Si bien las reglas de aprobación son efectivas, pueden ser muy difíciles de mantener porque las reglas de aprobación se escriben manualmente. Además, si las reglas de paso originales se modifican mediante una actualización de reglas, todas las reglas de paso relacionadas deben actualizarse manualmente. De lo contrario, pueden perder su eficacia.

8. Variable SNORT_BPF

La variable Snort_BPF en una política de intrusiones permite que cierto tráfico omita la inspección. Aunque esta variable fue una de las primeras opciones en las versiones de software antiguas, el soporte técnico de Cisco recomienda utilizar una regla de política de control de acceso para omitir la inspección, porque es más granular, más visible y mucho más fácil de configurar.

Comentarios

Comentarios