Introducción

Este documento describe cómo configurar el inicio de sesión único (SSO) de Firepower Management Center (FMC) con Azure como proveedor de identidad (idP).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Comprensión básica de Firepower Management Center

- Conocimientos básicos sobre el inicio de sesión único

Componentes Utilizados

La información que contiene este documento se basa en estas versiones de software:

- Cisco Firepower Management Center (FMC) versión 6.7.0

- Azure - IdP

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

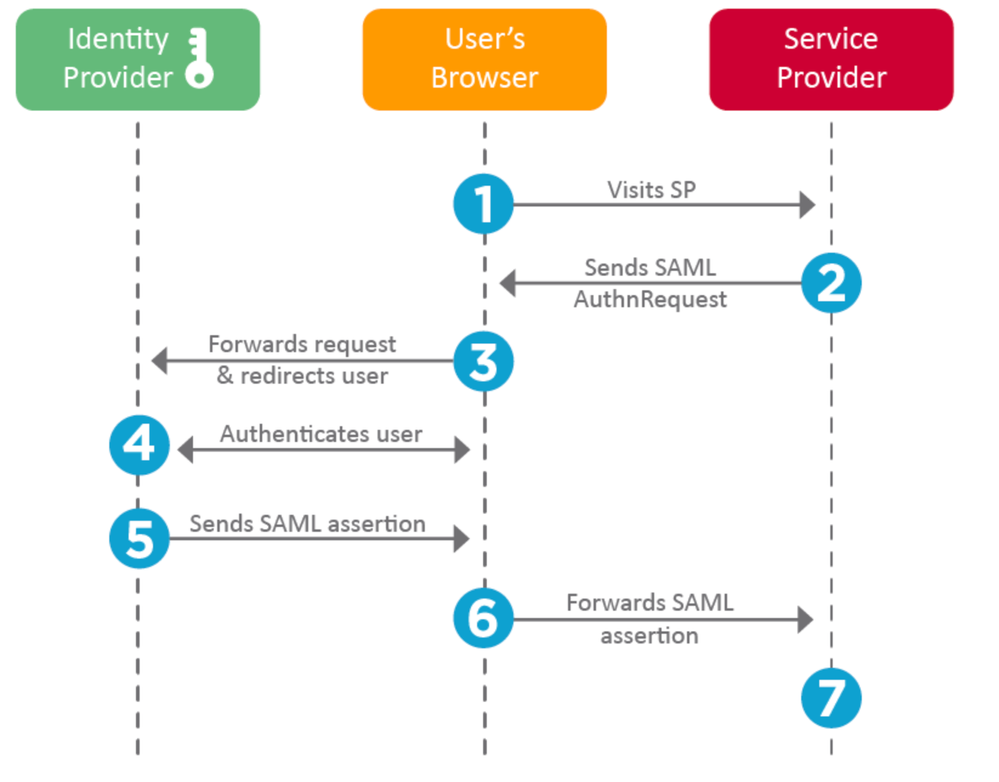

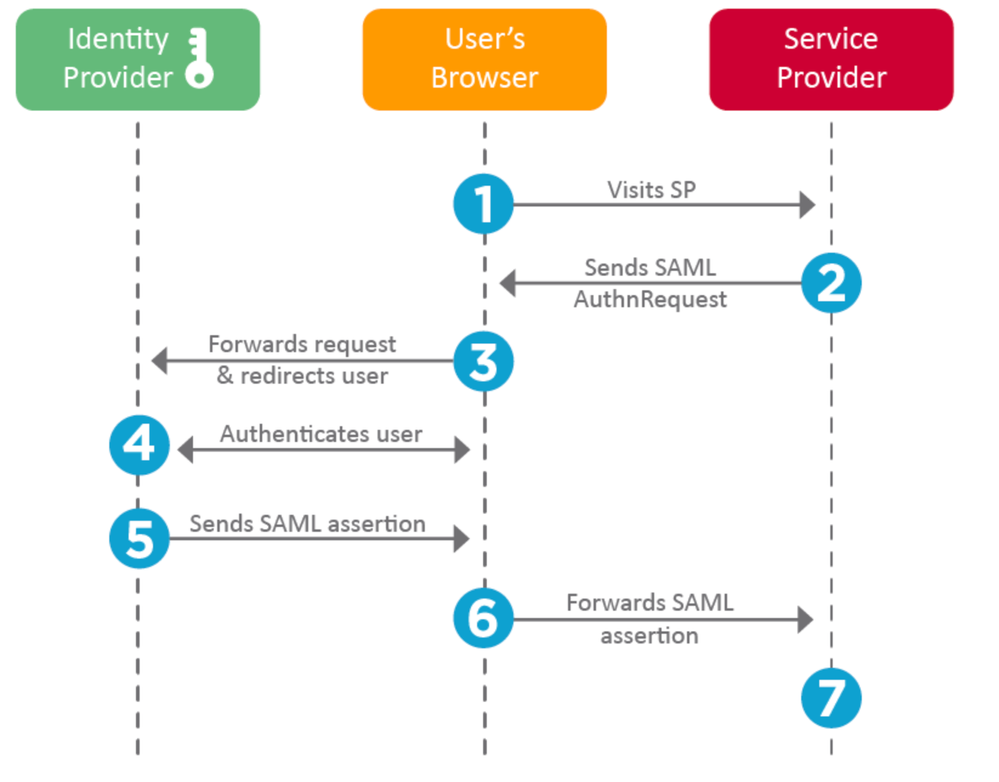

Terminologías SAML

El Lenguaje de marcado de aserción de seguridad (SAML) suele ser el protocolo subyacente que hace posible el inicio de sesión único. Una empresa mantiene una única página de inicio de sesión, detrás de ella hay un almacén de identidades y varias reglas de autenticación. Puede configurar fácilmente cualquier aplicación web que admita SAML, lo que le permite iniciar sesión en todas las aplicaciones web. También tiene la ventaja de seguridad de no obligar a los usuarios a mantener (y potencialmente reutilizar) contraseñas para cada aplicación web a la que necesitan acceder, ni exponer contraseñas a esas aplicaciones web.

La configuración para SAML debe hacerse en dos lugares: en el IdP y en el SP. El IdP debe configurarse para que sepa dónde y cómo enviar usuarios cuando quieran iniciar sesión en un SP específico. El SP necesita ser configurado para que sepa que puede confiar en las aserciones SAML firmadas por el IdP.

Definición de algunos términos que son fundamentales para SAML:

-

Proveedor de identidad (IdP): herramienta o servicio de software (a menudo visualizado por una página de inicio de sesión o panel) que realiza la autenticación; comprueba el nombre de usuario y las contraseñas, verifica el estado de la cuenta, invoca dos factores y otra autenticación.

-

Service Provider (SP): aplicación web a la que el usuario intenta acceder.

-

Afirmación SAML: mensaje que afirma la identidad de un usuario y, a menudo, otros atributos, y que se envía a través de HTTP mediante redirecciones del navegador

Configuración de IdP

Las especificaciones para una aserción SAML, lo que contiene y cómo se debe formatear, son provistas por el SP y establecidas en el IdP.

- EntityID: nombre único global para el SP. Los formatos varían, pero cada vez es más común ver este valor con formato de URL.

Ejemplo: https://<FQDN-or-IPaddress>/saml/metadata

- Validador de Assertion Consumer Service (ACS): medida de seguridad en forma de expresión regular (regex) que garantiza que la afirmación SAML se envía al ACS correcto. Esto solo entra en juego durante los inicios de sesión iniciados por SP donde la solicitud SAML contiene una ubicación ACS, por lo que este validador ACS se aseguraría de que la ubicación ACS proporcionada por la solicitud SAML es legítima.

Ejemplo: https://<FQDN-or-IPaddress>/saml/acs

- Atributos: el número y el formato de los atributos pueden variar considerablemente. Normalmente, hay al menos un atributo, nameID, que suele ser el nombre de usuario del usuario que intenta iniciar sesión.

- Algoritmo de firma SAML: SHA-1 o SHA-256. Menos comúnmente SHA-384 o SHA-512. Este algoritmo se utiliza junto con el certificado X.509 que se menciona aquí.

Configuración SP

Al revés de la sección anterior, esta sección se refiere a la información proporcionada por el IdP y configurada en el SP.

- Emisor URL - Identificador único del IdP. Con formato de URL que contiene información sobre el IdP para que el SP pueda validar que las afirmaciones SAML que recibe se emiten desde el IdP correcto.

- Terminal SLO (Single Log-out) de SAML - Un punto final de IdP que cierra su sesión de IdP cuando es redirigida aquí por el SP, generalmente después de hacer clic en logout.

Ejemplo: https://access.wristbandtent.com/logout

SAML en FMC

La función SSO en FMC se introduce desde 6.7. La nueva función simplifica la autorización de CSP (RBAC), ya que asigna la información existente a las funciones de CSP. Se aplica a todos los usuarios de la interfaz de usuario de FMC y funciones de FMC. Por ahora, soporta la especificación SAML 2.0, y estos soportan IDPs

Limitaciones y advertencias

-

SSO solo se puede configurar para el dominio global.

-

Los CSP del par HA necesitan una configuración individual.

-

Solo los administradores locales/AD pueden configurar el inicio de sesión único.

- No se admite SSO iniciado desde Idp.

Configurar

Configuración en el proveedor de identidad

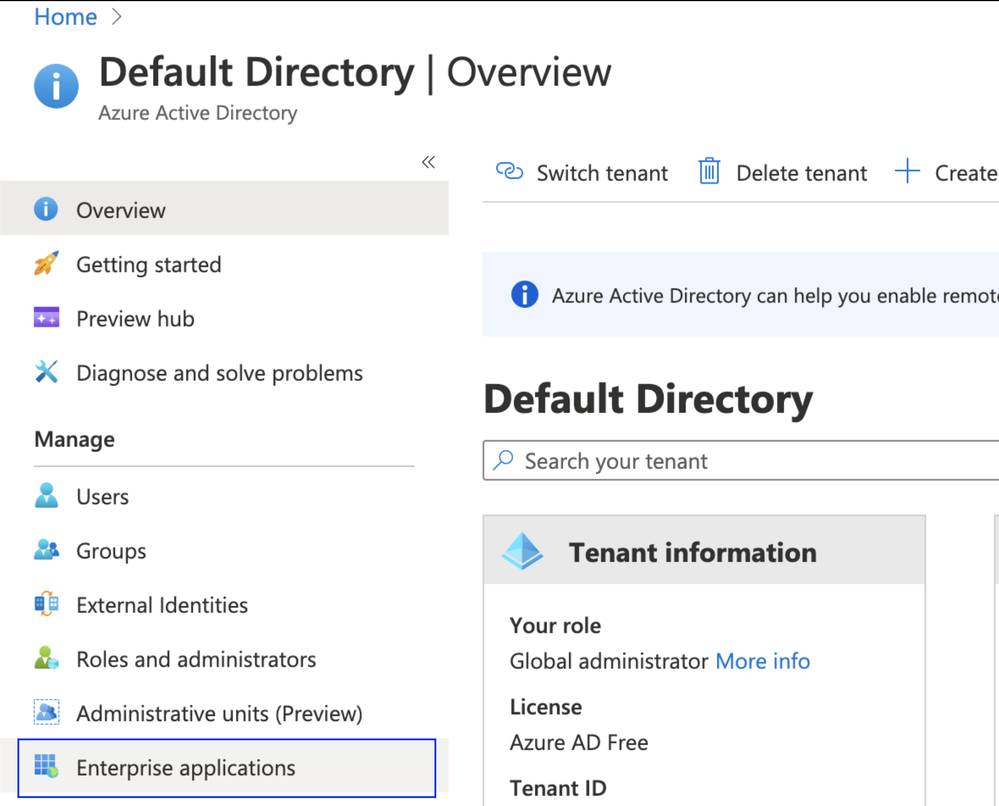

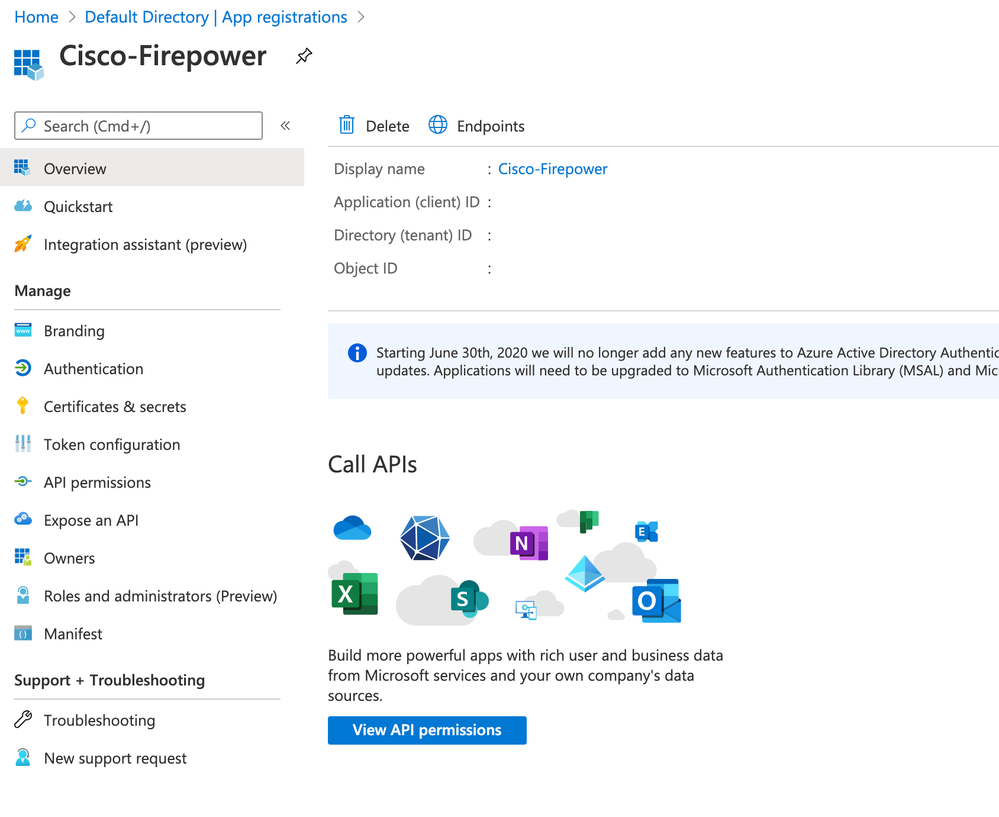

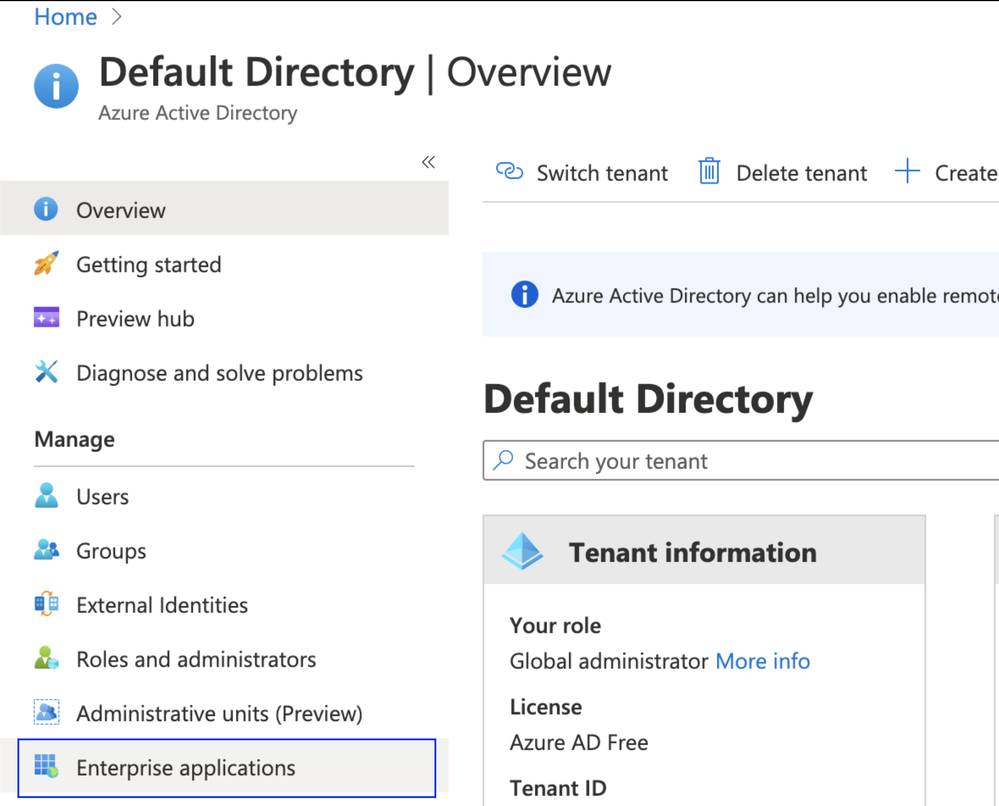

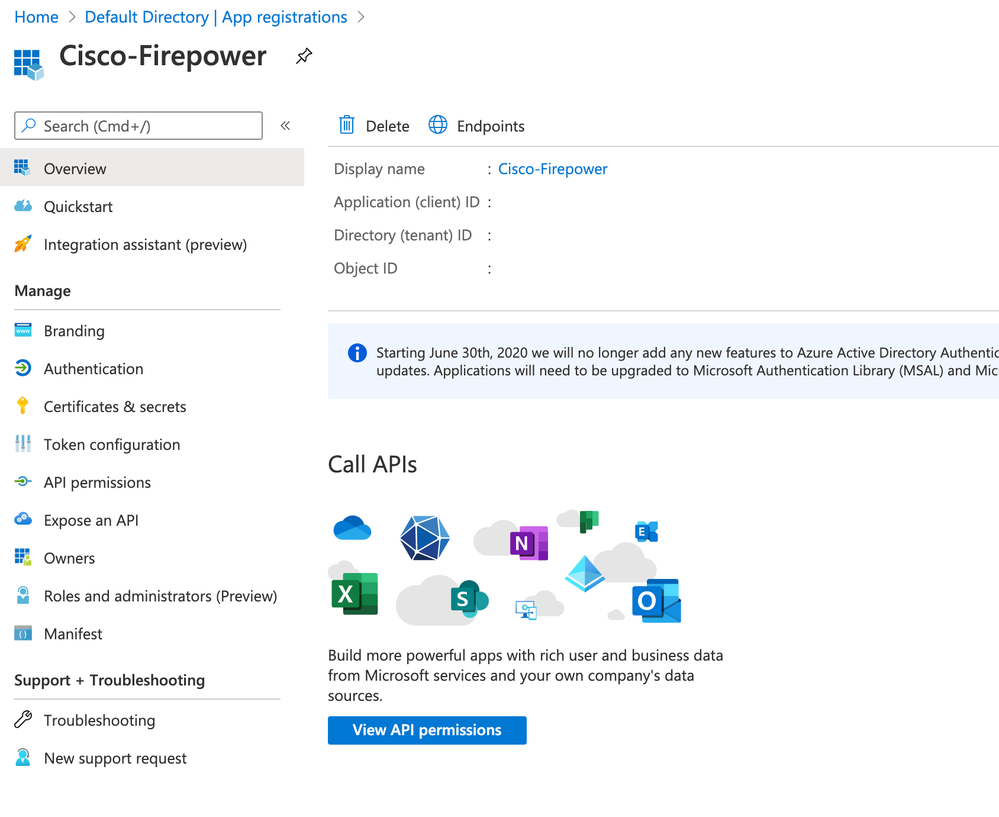

Paso 1. Inicie sesión en Microsoft Azure. Vaya a Azure Active Directory > Enterprise Application.

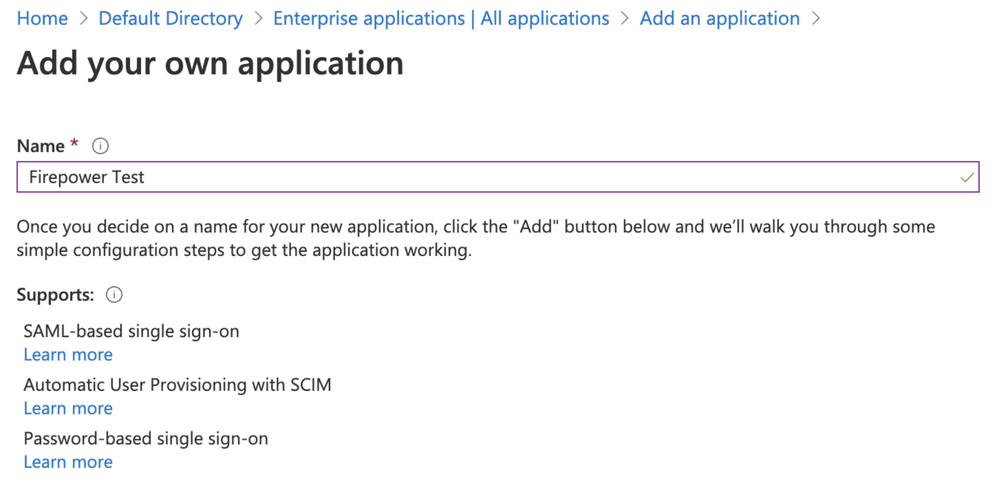

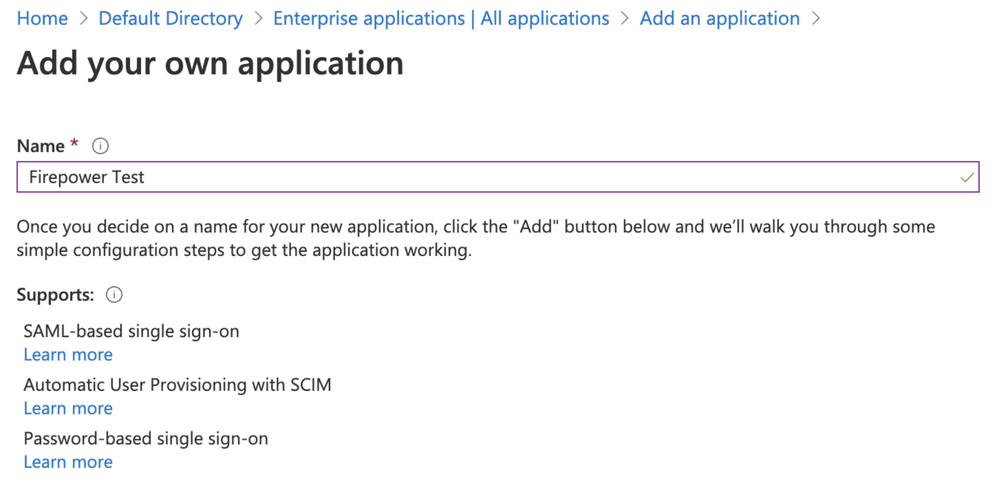

- Paso 2. Cree Nueva aplicación bajo Aplicación que no sea de la Galería, como se muestra en esta imagen:

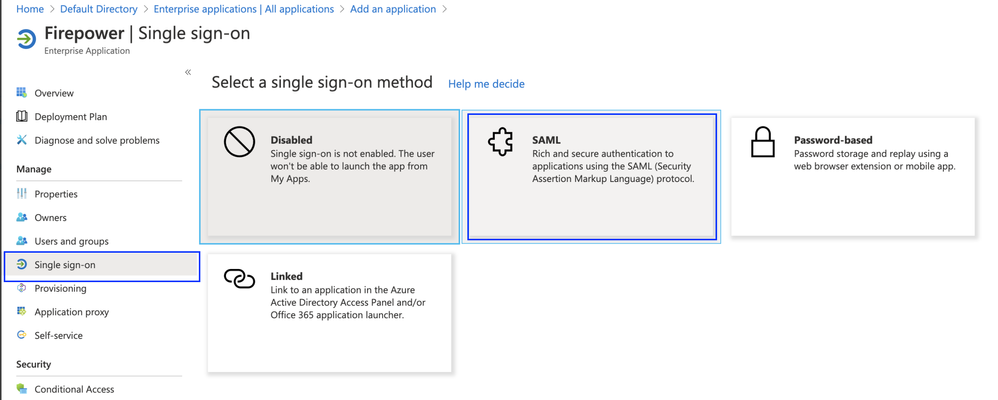

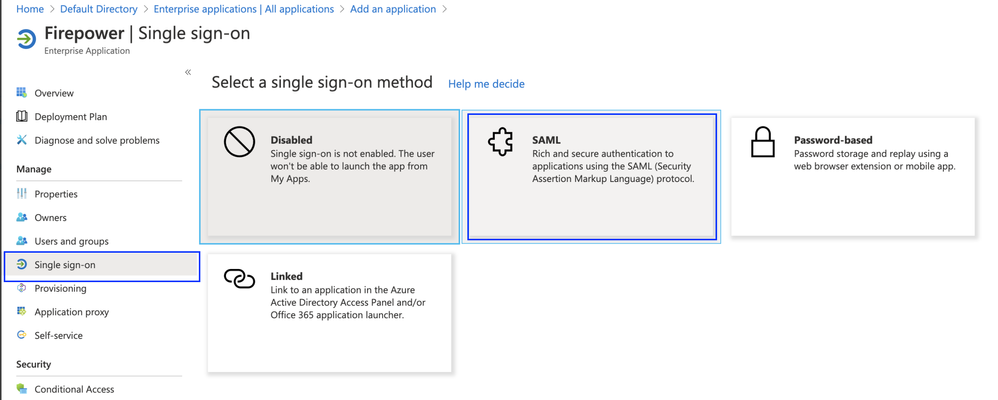

Paso 3. Edite la aplicación que se creó y navegue hasta Set up single sign on > SAML, como se muestra en esta imagen.

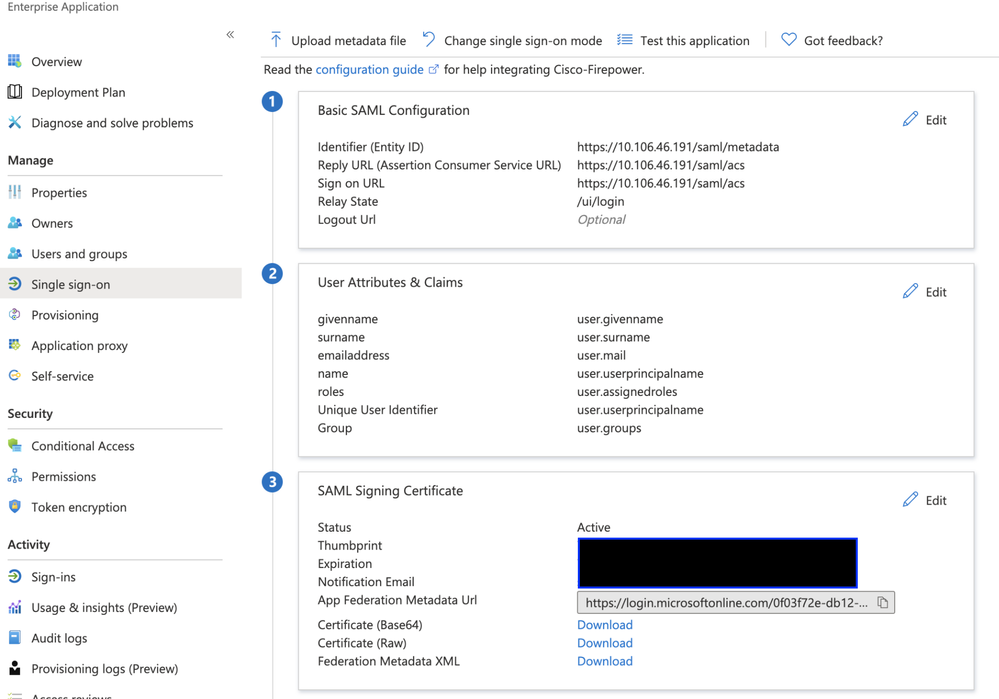

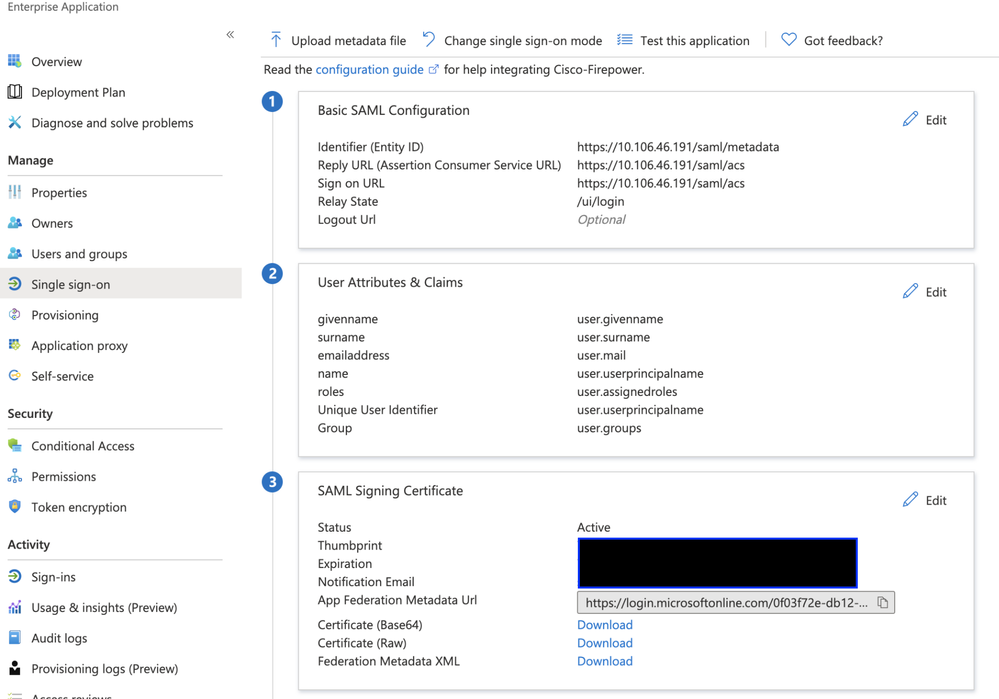

Paso 4. Edite la configuración básica de SAML y proporcione los detalles de FMC:

- URL de FMC: https://<FMC-FQDN-or-IPaddress>

- Identificador (ID de entidad): https://<FMC-FQDN-or-IPaddress>/saml/metadata

- URL de respuesta: https://<FMC-FQDN-or-IPaddress>/saml/acs

- URL de inicio de sesión: https://<FMC-QDN-or-IPaddress>/saml/acs

- RelayState:/ui/login

Mantenga el resto como predeterminado. Este tema se trata con más detalle para el acceso basado en roles.

Esto marca el final de la configuración del proveedor de identidad. Descargue el XML de metadatos de federación que se utiliza para la configuración de FMC.

Configuración en Firepower Management Center

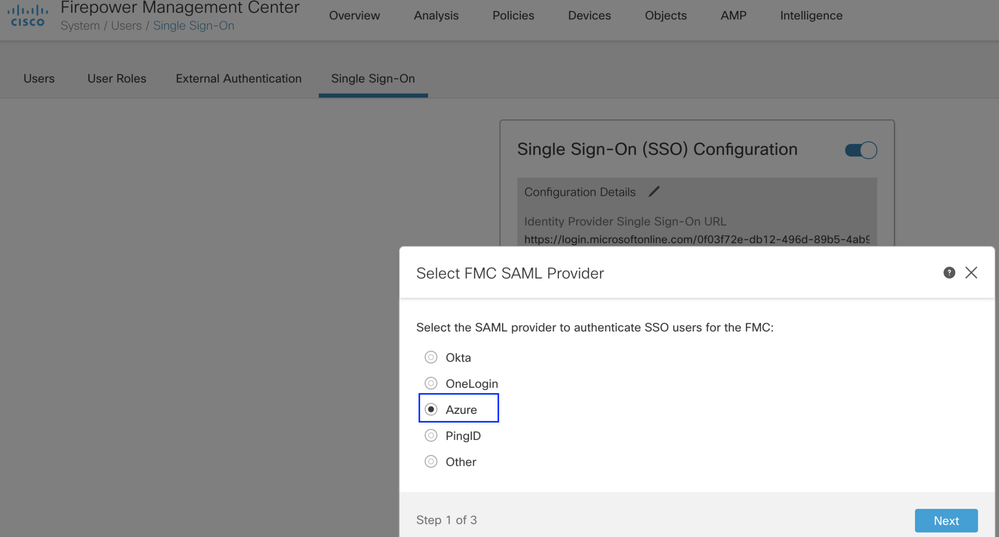

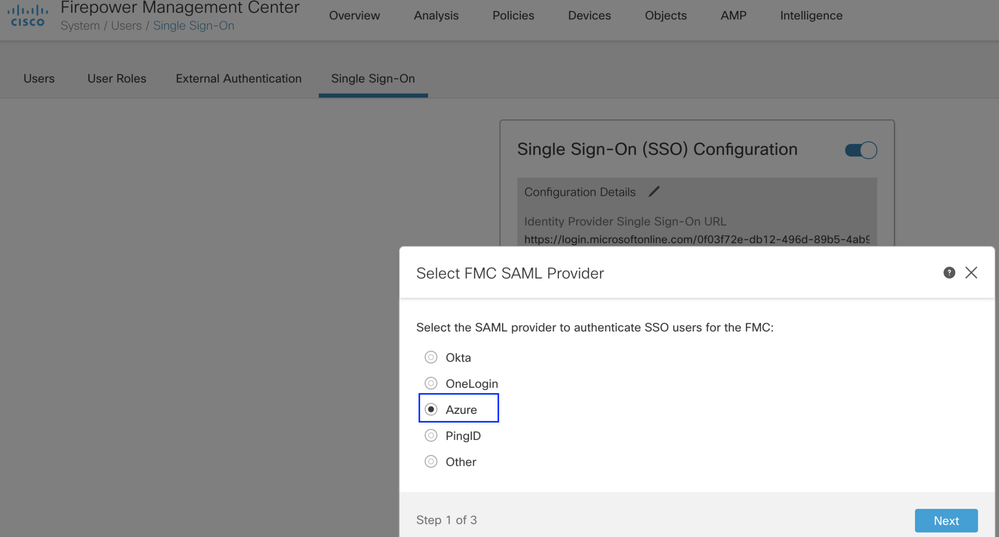

Paso 1. Inicie sesión en FMC, navegue hasta Settings > Users > Single Sign-On y Enable SSO. Seleccione Azure como proveedor.

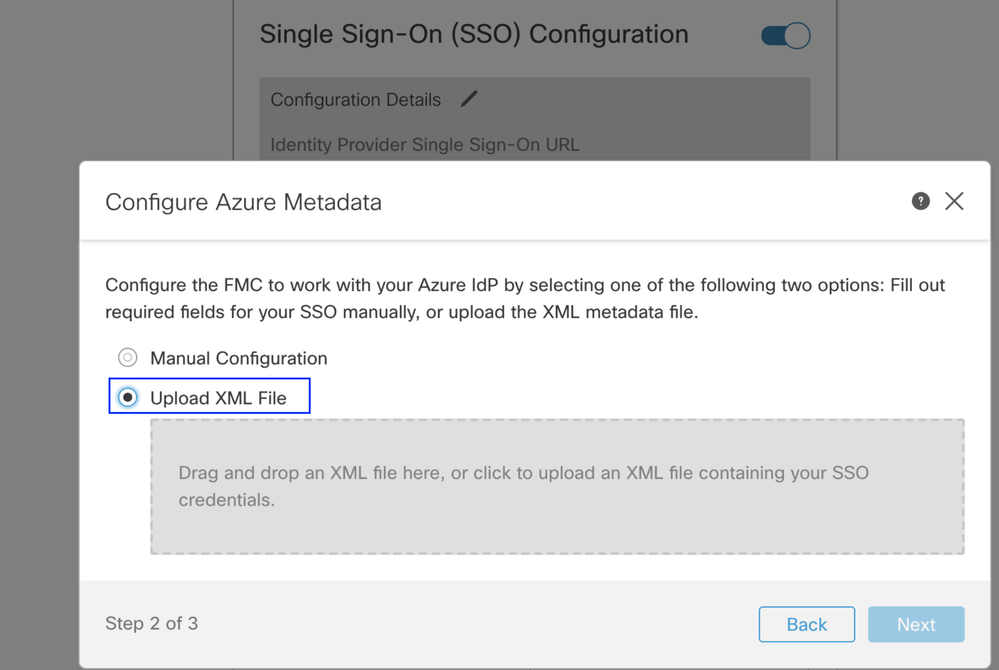

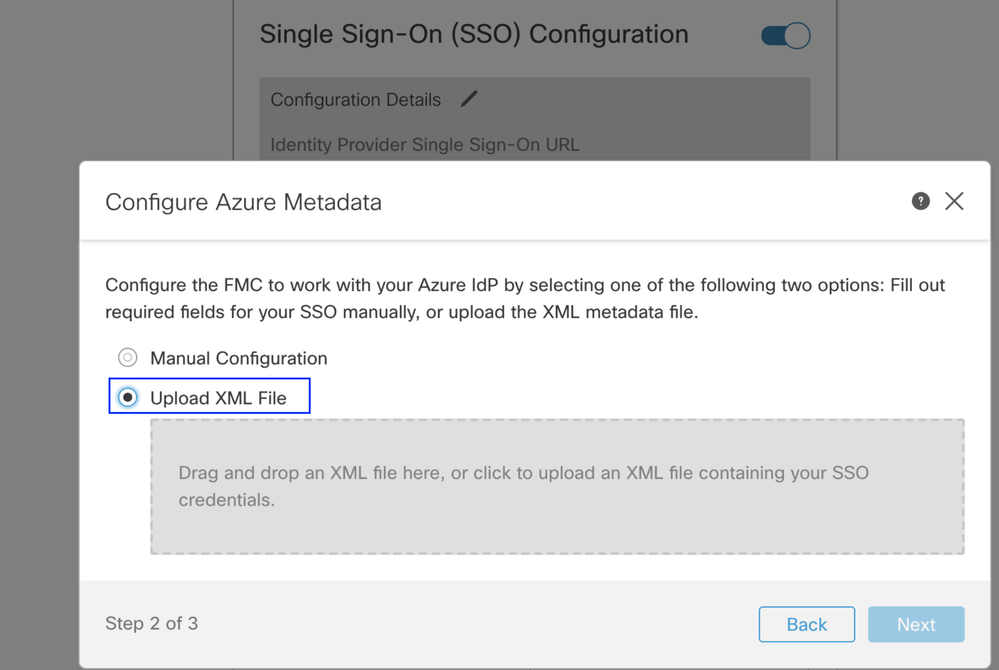

Paso 2. Cargue aquí el archivo XML descargado de Azure. Se rellenan automáticamente todos los detalles necesarios.

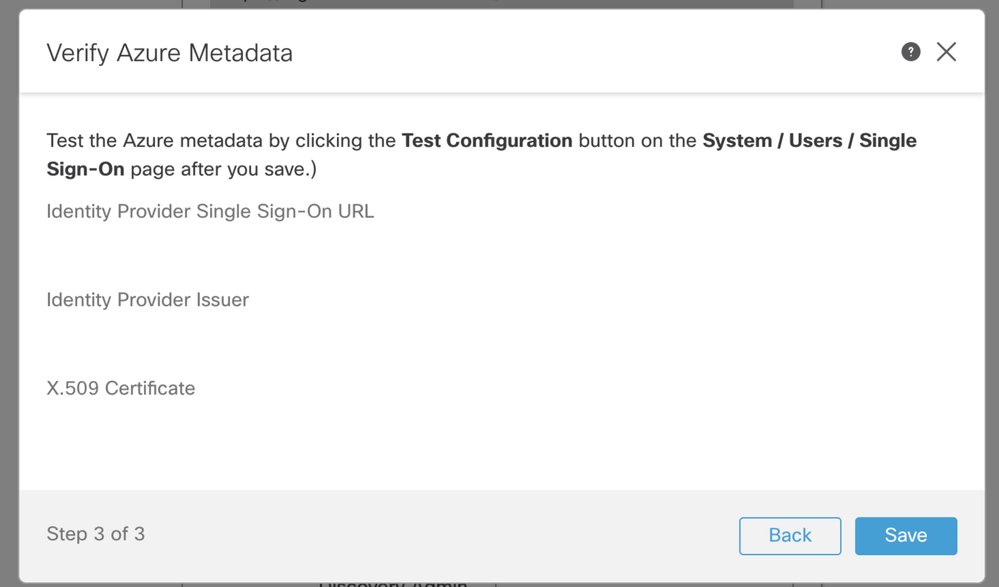

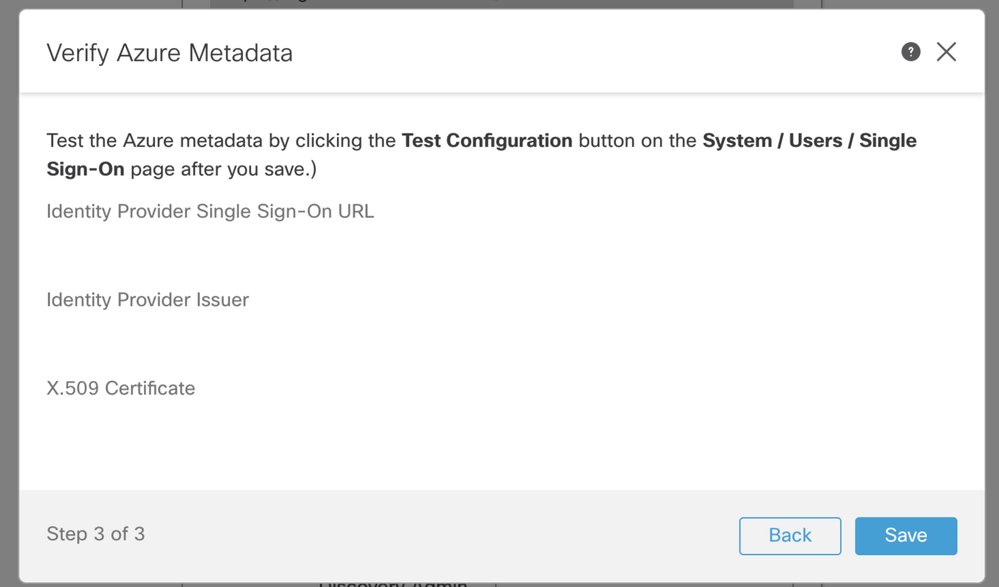

Paso 3. Verifique la configuración y haga clic en Save, como se muestra en esta imagen.

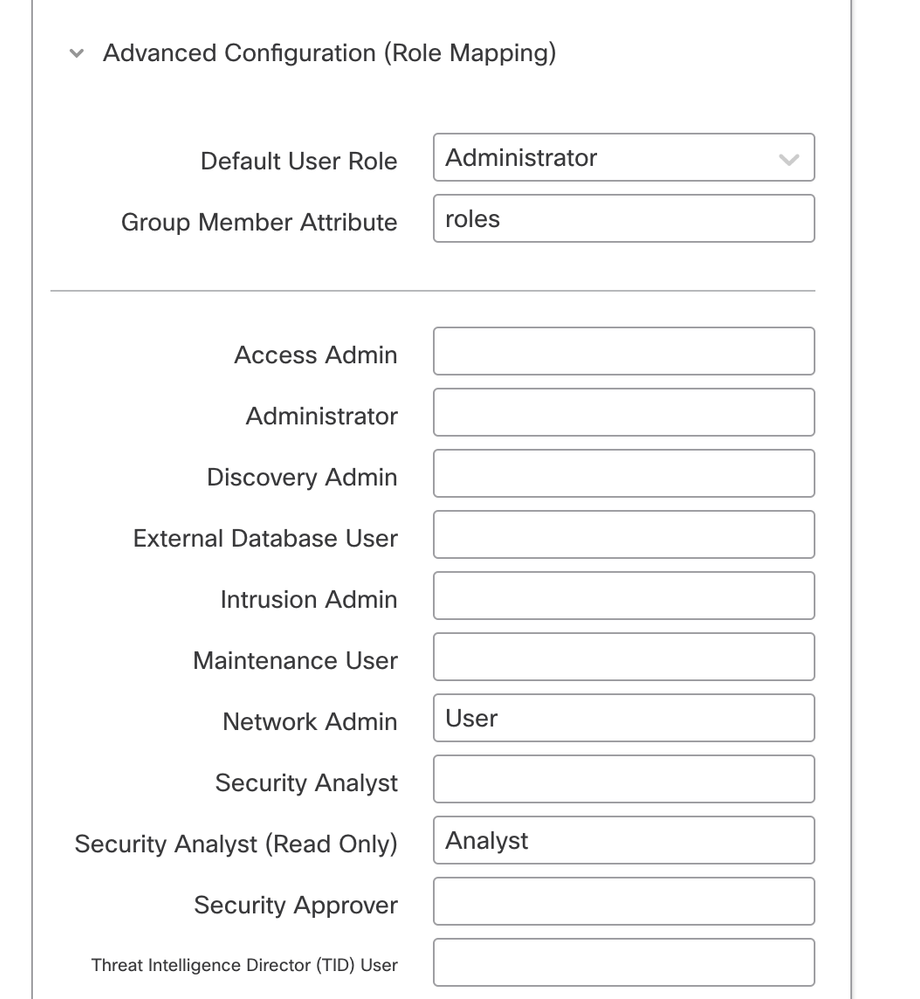

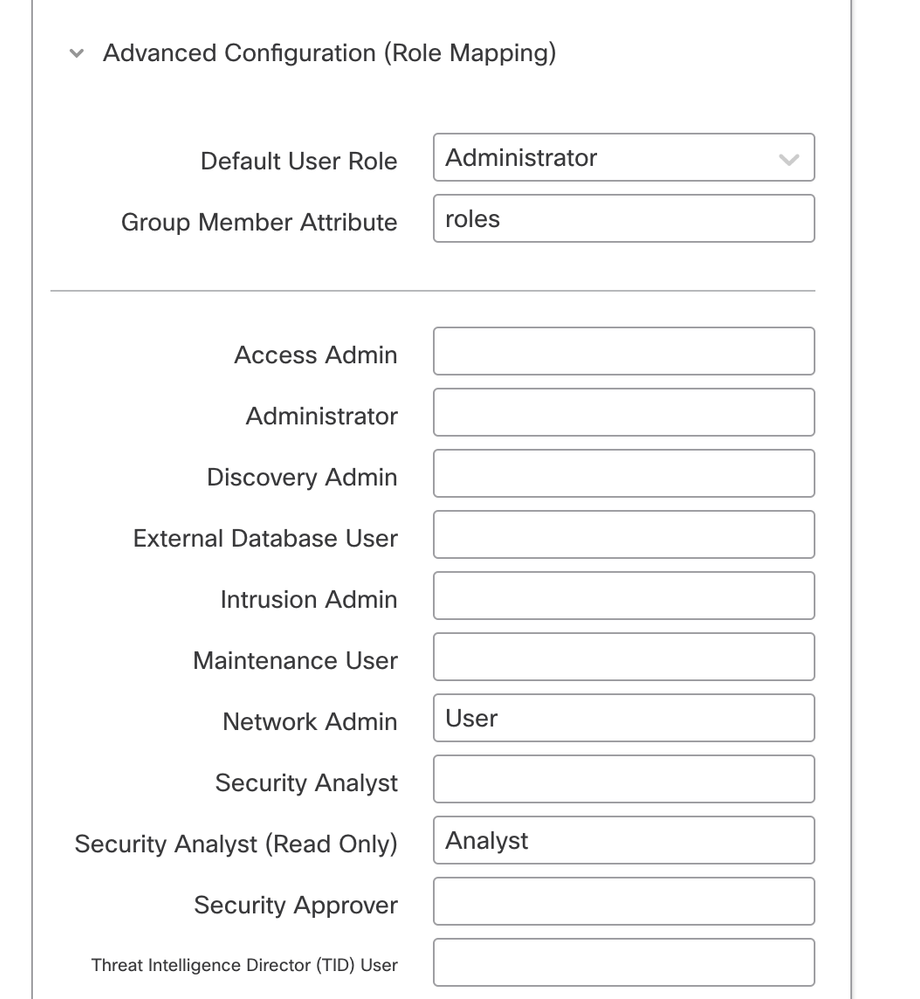

Configuración avanzada - RBAC con Azure

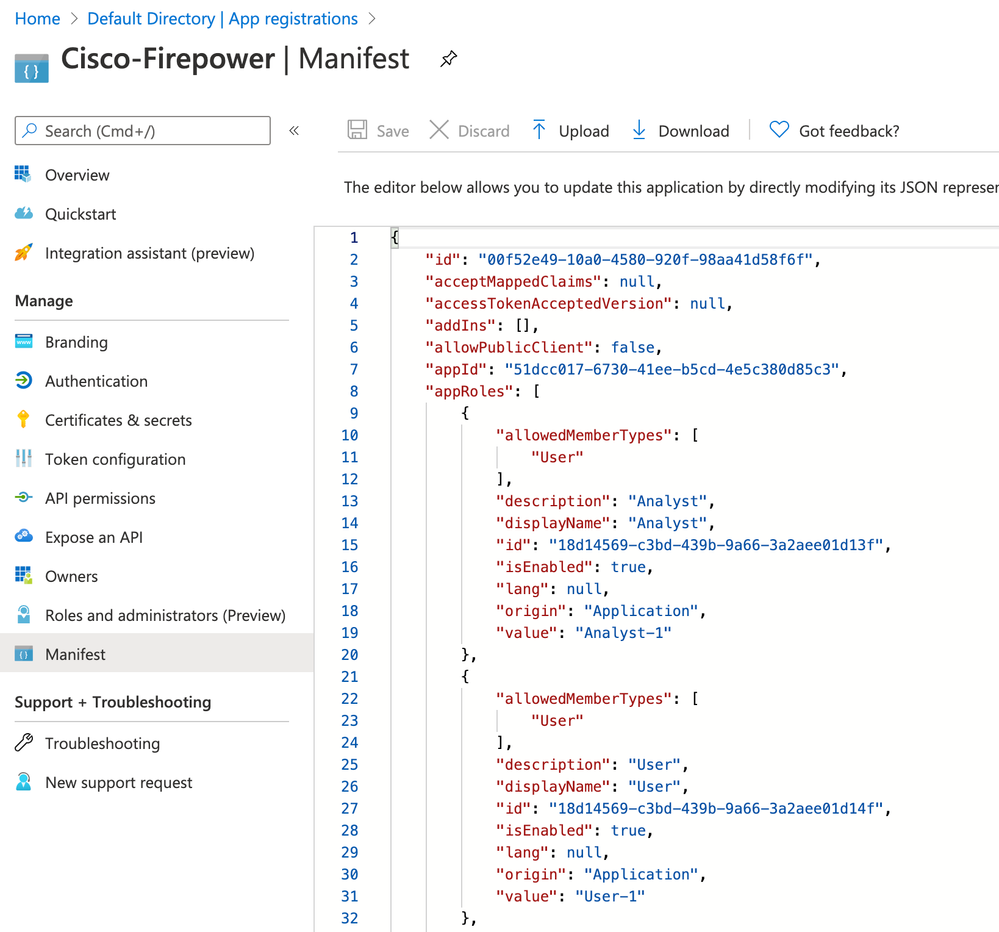

Para utilizar varios tipos de rol para asignar a los roles de FMC: debe editar el manifiesto de aplicación en Azure para asignar valores a los roles. De forma predeterminada, los roles tienen el valor Null.

Paso 1. Navegue hasta la Aplicación que se ha creado y haga clic en Single Sign-on.

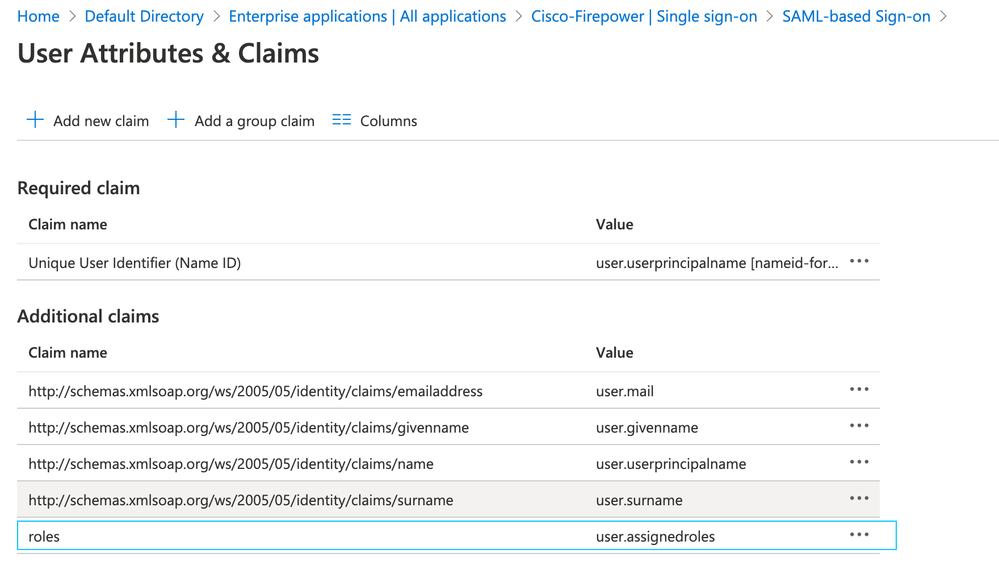

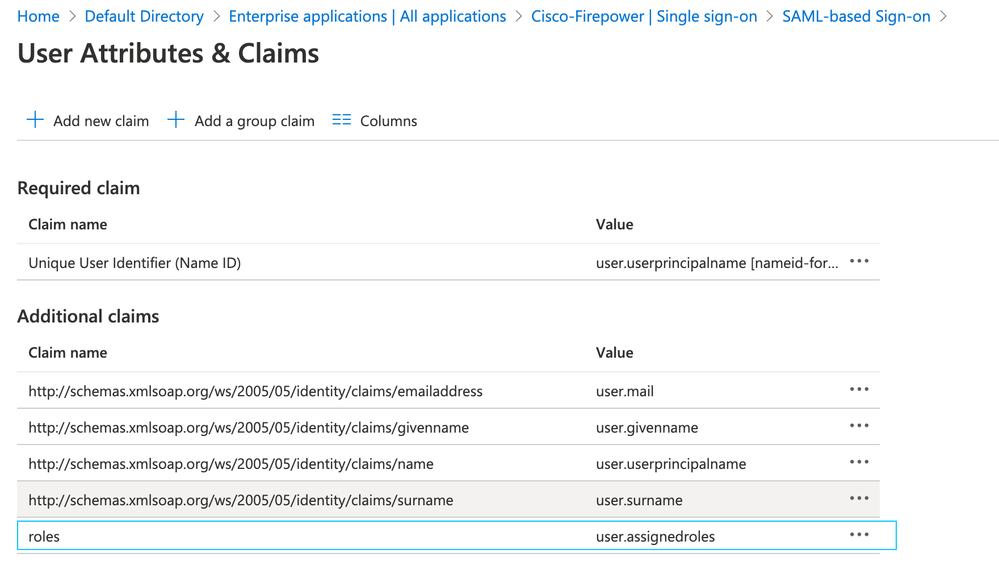

Paso 2. Edite los atributos de usuario y las reclamaciones. Agregue una nueva reclamación con Name: roles y seleccione el valor como user.assignedroles.

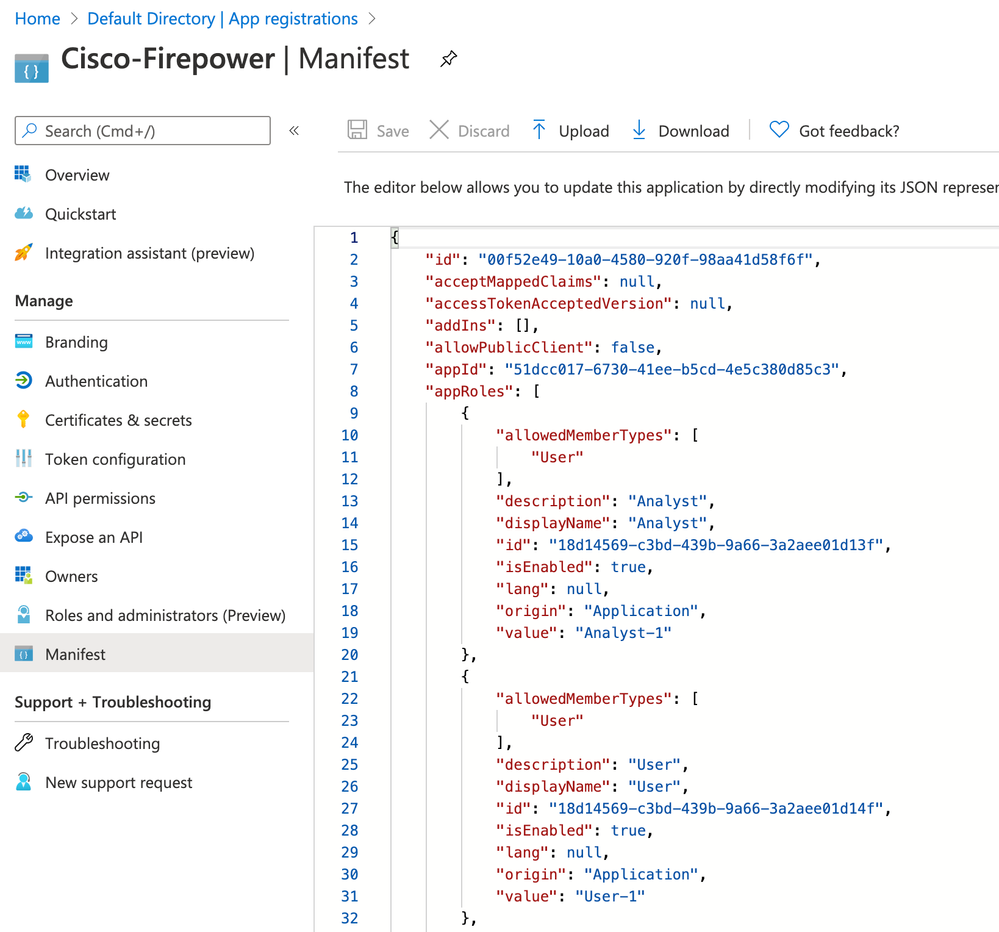

Paso 3. Vaya a <Application-Name> > Manifest. Edite el manifiesto. El archivo está en formato JSON y se puede copiar un usuario predeterminado. Por ejemplo, aquí se crean dos funciones: Usuario y Analista.

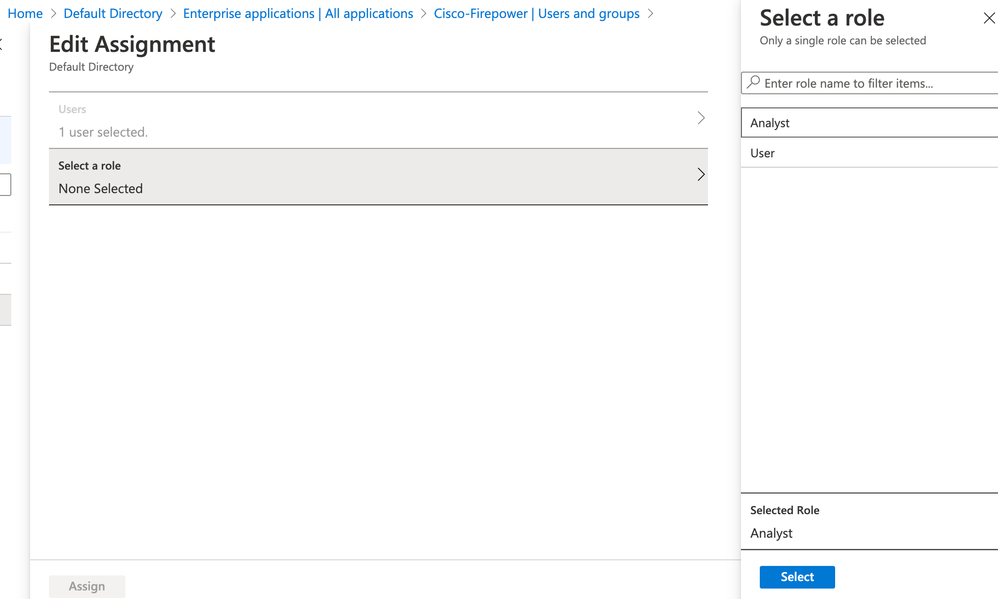

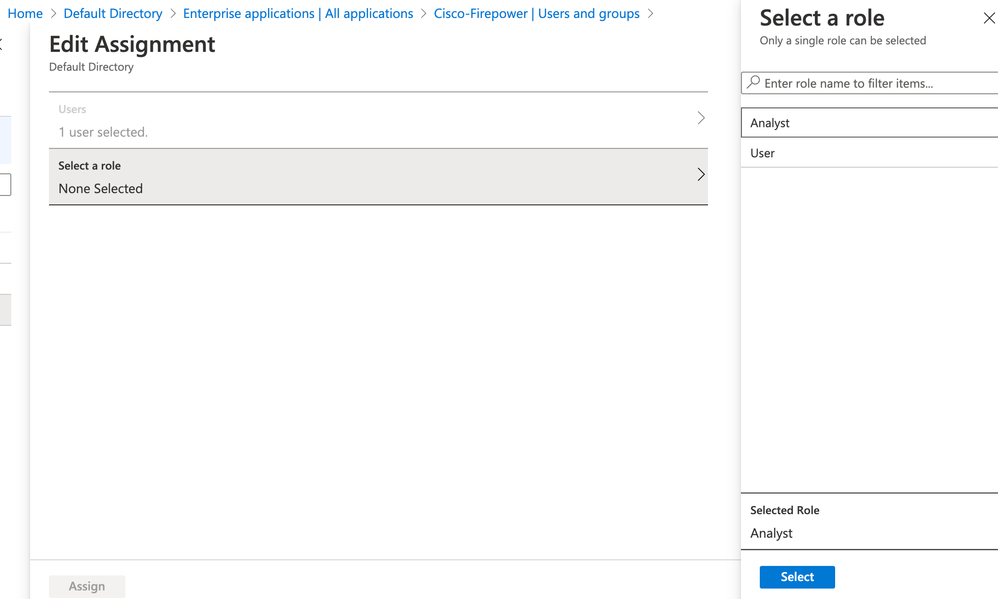

Paso 4. Vaya a <Application-Name> > Users and Groups. Edite el usuario y asigne los roles recién creados, como se muestra en esta imagen.

Paso 4. Inicie sesión en FMC y edite la configuración avanzada en SSO. Por ejemplo, Atributo de miembro de grupo: asigne el nombre para mostrar que ha proporcionado en Manifiesto de aplicación a los roles.

Una vez hecho esto, puede iniciar sesión en su función designada.

Verificación

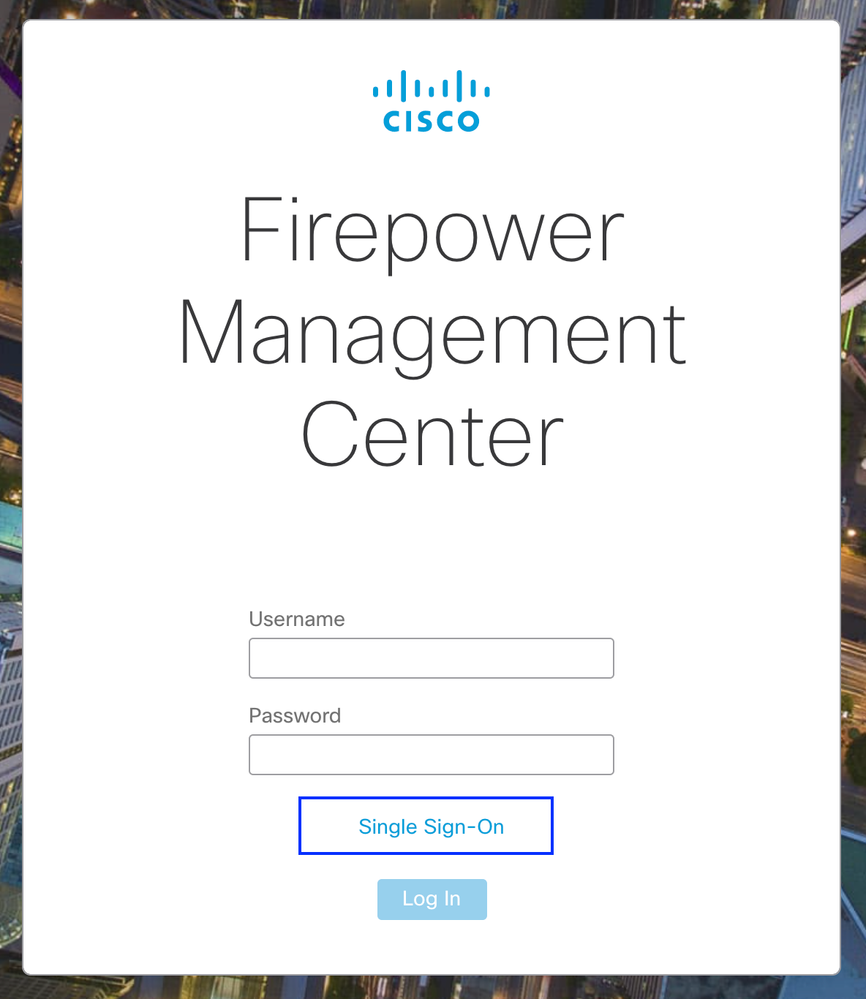

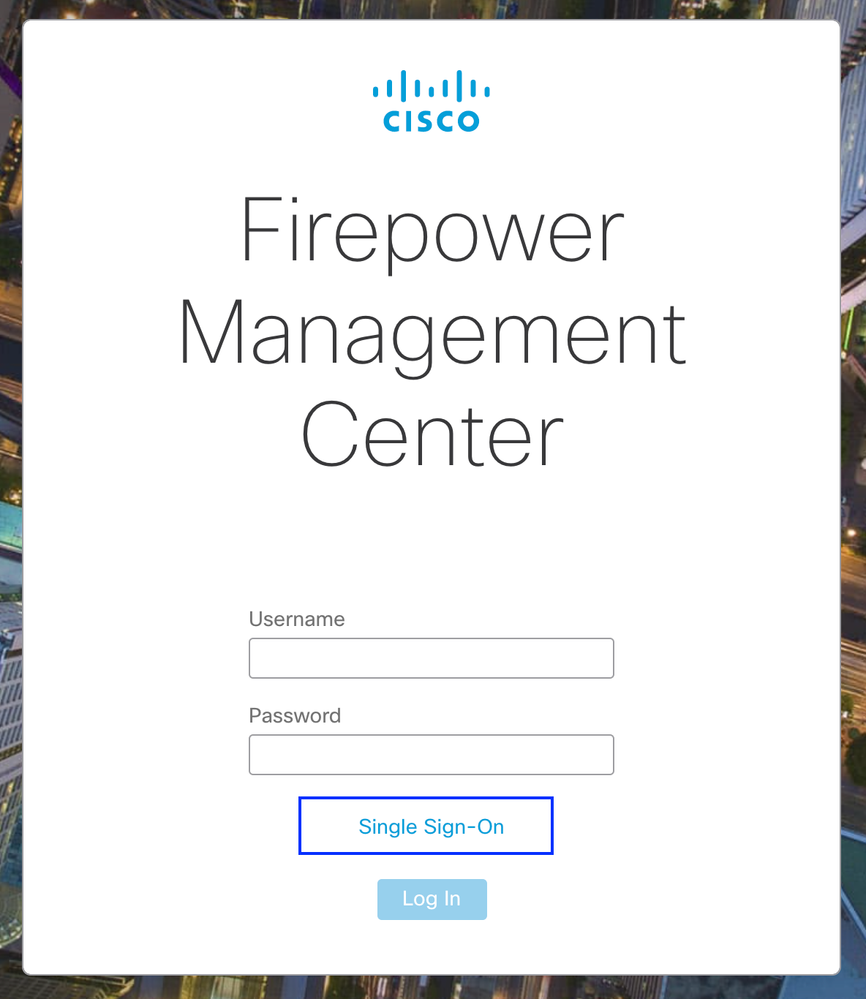

Paso 1. Navegue hasta la URL de FMC desde su navegador: https://<FMC URL>. Haga clic en Single Sign-On, como se muestra en esta imagen.

A continuación, se le redirigirá a la página de inicio de sesión de Microsoft y el inicio de sesión correcto devolverá la página predeterminada de FMC.

Paso 2. En FMC, navegue hasta System > Users para ver al usuario SSO agregado a la base de datos.

Troubleshoot

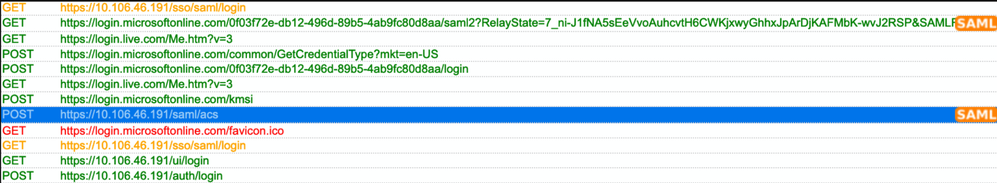

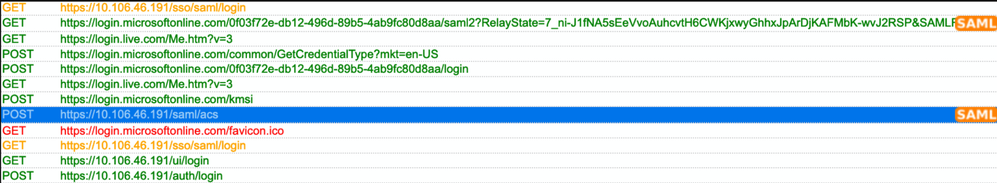

Verifique la autenticación SAML y este es el flujo de trabajo que logra para una autorización exitosa (Esta imagen es de un entorno de laboratorio) :

Registros SAML del navegador

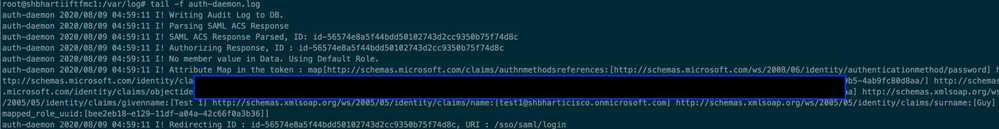

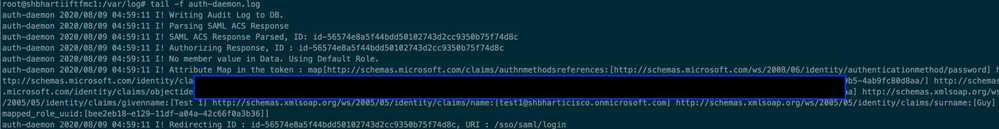

Registros SAML de FMC

Verifique los registros de SAML en FMC en/var/log/auth-daemon.log

Comentarios

Comentarios