Firepower eXtensible Operating System (FXOS) 2.2: autenticación/autorización del chasis para la gestión remota con ISE mediante RADIUS

Opciones de descarga

-

ePub (2.5 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.8 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar la autenticación y autorización RADIUS para el chasis del sistema operativo extensible (FXOS) Firepower a través de Identity Services Engine (ISE).

El chasis FXOS incluye las siguientes funciones de usuario:

- Administrador: acceso de lectura y escritura completo a todo el sistema. La cuenta de administrador predeterminada tiene asignada esta función de forma predeterminada y no se puede cambiar.

- Sólo lectura: acceso de sólo lectura a la configuración del sistema sin privilegios para modificar el estado del sistema.

- Operaciones: acceso de lectura y escritura a la configuración de NTP, la configuración de Smart Call Home para Smart Licensing y los registros del sistema, incluidos los servidores de registro del sistema y los fallos. Acceso de lectura al resto del sistema.

- AAA: acceso de lectura y escritura a usuarios, roles y configuración AAA. Acceso de lectura al resto del sistema.

A través de CLI, esto se puede ver de la siguiente manera:

fpr4120-TAC-A /security* # show role

Función:

Nombre de rol Priv

---------- ----

aaa aaa

admin admin

operaciones operaciones operaciones

read-only read-only

Colaboró Tony Remirez, Jose Soto, Ingenieros del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento del sistema operativo extensible (FXOS) de Firepower

- Conocimiento de la configuración de ISE

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Firepower 4120 Security Appliance versión 2.2

- Cisco Identity Services Engine 2.2.0.470 virtual

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). If your network is live, make sure that you understand the potential impact of any command.

Configurar

El objetivo de la configuración es:

- Autentique a los usuarios que inician sesión en la GUI basada en Web y SSH de FXOS mediante ISE

- Autorizar a los usuarios que inician sesión en la GUI basada en Web y SSH del FXOS según su función de usuario respectiva mediante ISE.

- Verifique el funcionamiento correcto de la autenticación y la autorización en el FXOS mediante ISE

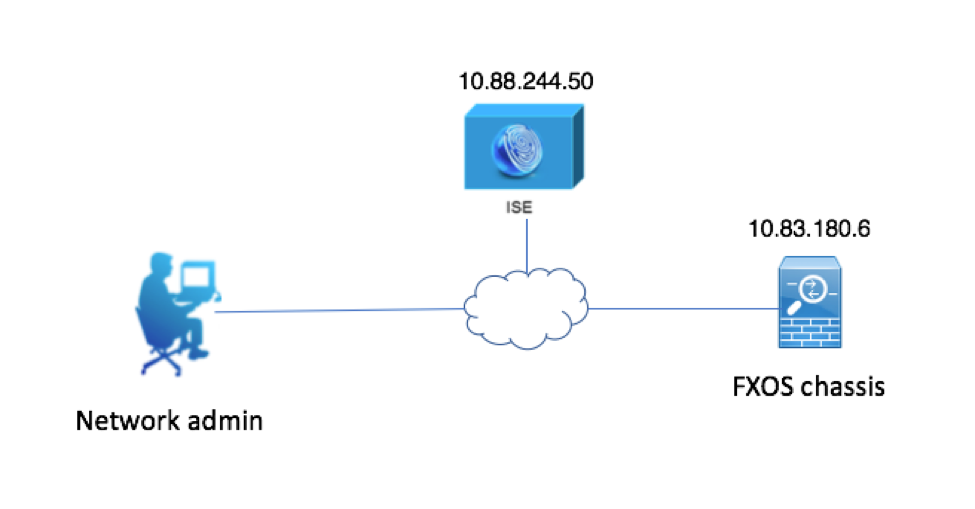

Diagrama de la red

Configuraciones

Configuración del chasis FXOS

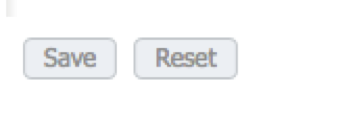

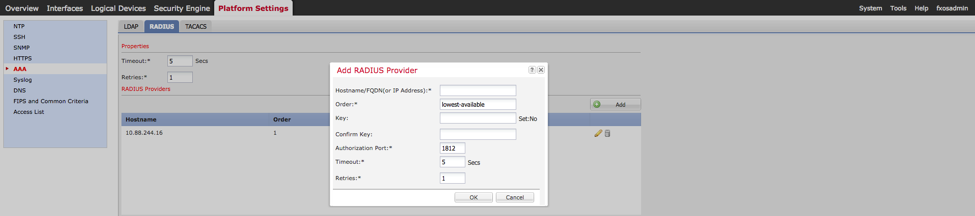

Creación de un proveedor RADIUS mediante el administrador de chasis

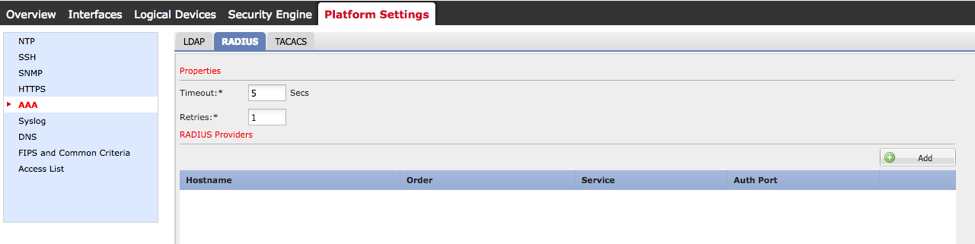

Paso 1. Vaya a Configuración de la plataforma > AAA.

Paso 2. Haga clic en la pestaña RADIUS.

Paso 3. Para cada proveedor RADIUS que desee agregar (hasta 16 proveedores).

3.1. En el área Proveedores RADIUS, haga clic en Agregar.

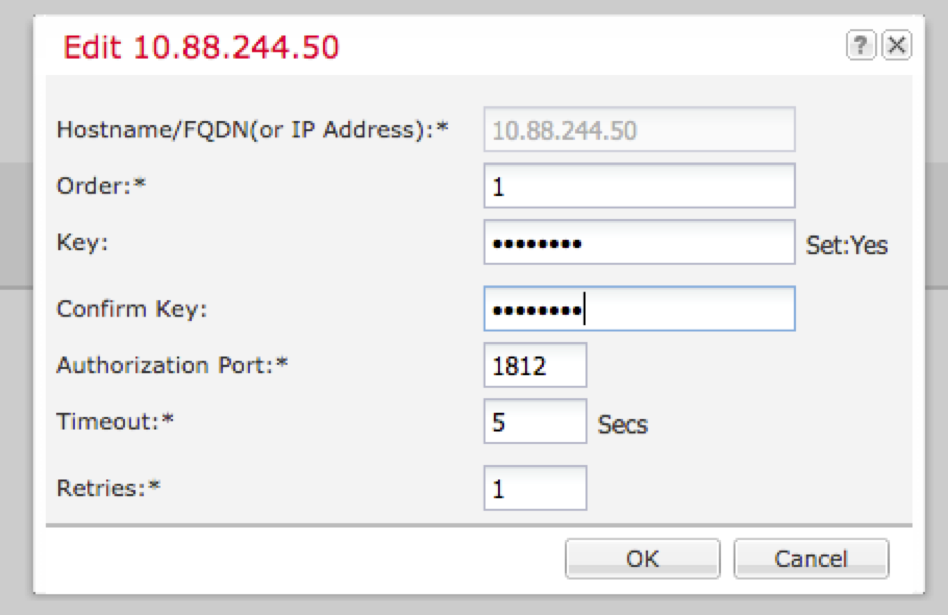

3.2. Cuando se abra el cuadro de diálogo Agregar proveedor RADIUS, introduzca los valores necesarios.

3.3. Haga clic en Aceptar para cerrar el cuadro de diálogo Agregar proveedor RADIUS.

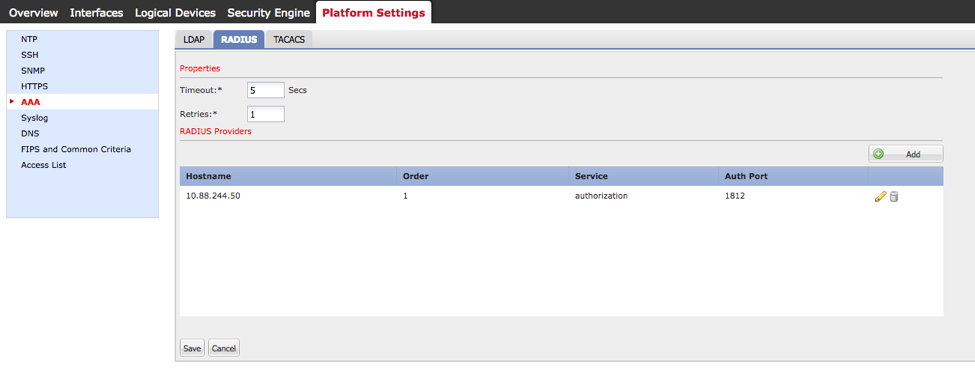

Paso 4. Click Save.

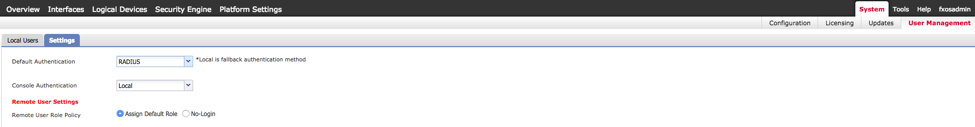

Paso 5. Vaya a Sistema > Administración de usuarios > Configuración.

Paso 6. En Default Authentication (Autenticación predeterminada), seleccione RADIUS.

Creación de un proveedor RADIUS mediante CLI

Paso 1. Para habilitar la autenticación RADIUS, ejecute los siguientes comandos.

fpr4120-TAC-A# scope security

fpr4120-TAC-A /security # scope default-auth

fpr4120-TAC-A /security/default-auth # set realm radius

Paso 2. Utilice el comando show detail para mostrar los resultados.

fpr4120-TAC-A /security/default-auth # show detail

Autenticación predeterminada:

Rango del administrador: Radius

Rango operativo: Radius

Período de actualización de la sesión Web (en segundos): 600

Tiempo de espera de la sesión (en segundos) para sesiones web, ssh y telnet: 600

Tiempo de espera de sesión absoluto (en segundos) para sesiones web, ssh y telnet: 3600

Tiempo de espera de sesión de consola serie (en segundos): 600

Tiempo de espera de sesión absoluto de consola serie (en segundos): 3600

Grupo de servidores de autenticación de administrador:

Grupo de servidores de autenticación operativa:

Uso del segundo factor: No

Paso 3. Para configurar los parámetros del servidor RADIUS ejecute los siguientes comandos.

fpr4120-TAC-A# scope security

fpr4120-TAC-A /security # scope radius

fpr4120-TAC-A /security/radius # enter server 10.88.244.50

fpr4120-TAC-A /security/radius/server # set descr "ISE Server"

fpr4120-TAC-A /security/radius/server* # set key

Introduzca la clave: ******

Confirme la clave: ******

Paso 4. Utilice el comando show detail para mostrar los resultados.

fpr4120-TAC-A /security/radius/server* # show detail

Servidor RADIUS:

Nombre de host, FQDN o dirección IP: 10.88.244.50

Descr:

Pedido: 1

Puerto de autenticación: 1812

Clave: ****

Tiempo de espera: 5

Configuración del servidor ISE

Adición de FXOS como recurso de red

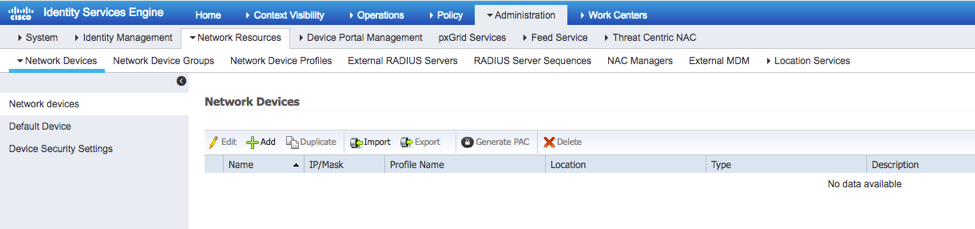

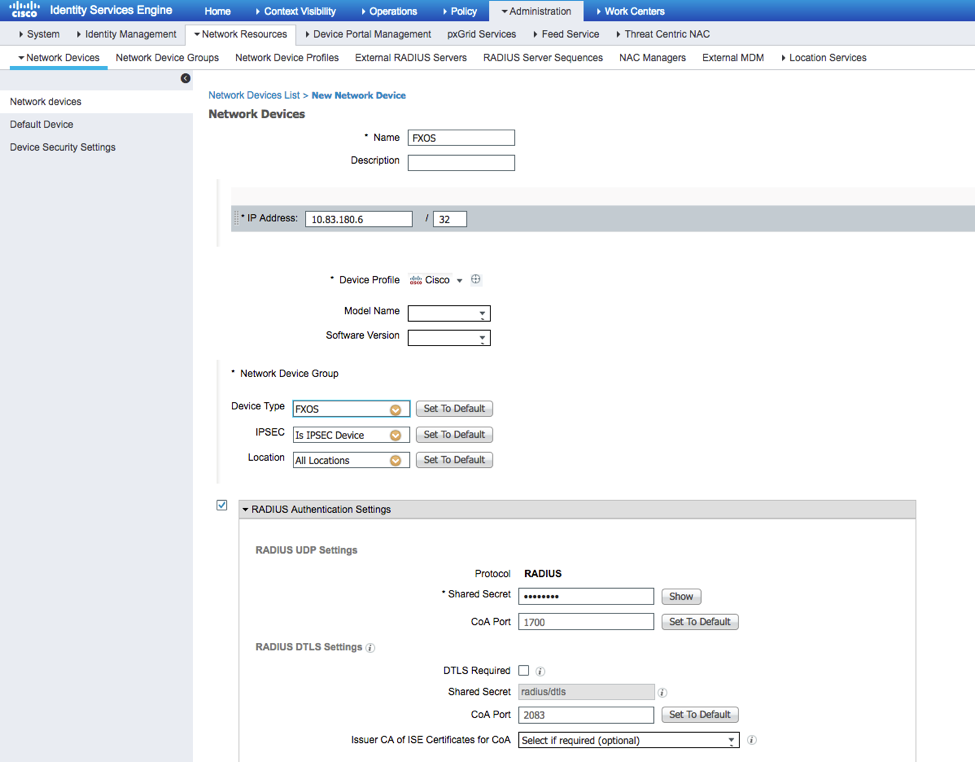

Paso 1. Vaya a Administration > Network Resources > Network Devices.

Paso 2. Haga clic en Add (Agregar)

Paso 3. Introduzca los valores necesarios (Nombre, Dirección IP, Tipo de dispositivo y Activar RADIUS y agregue la CLAVE) y haga clic en Enviar.

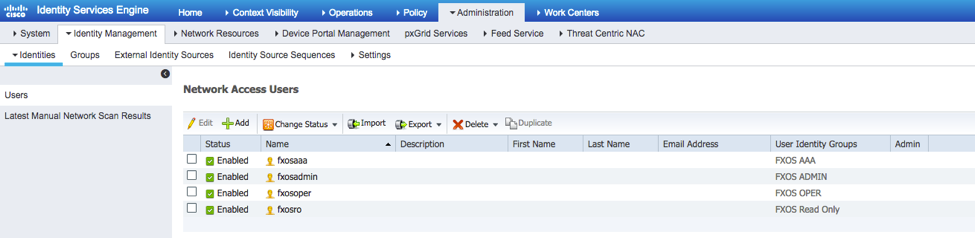

Creación de grupos de identidad y usuarios

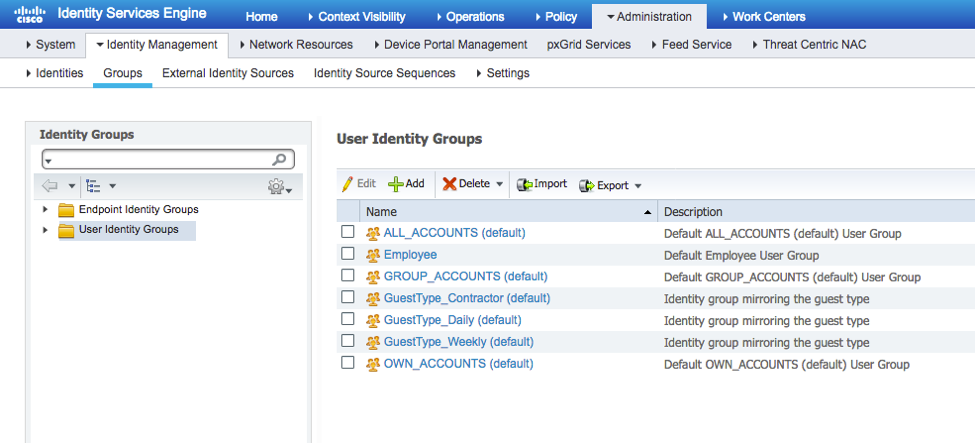

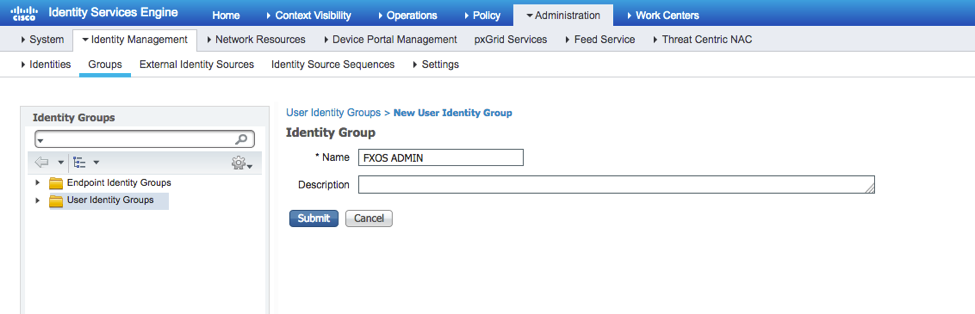

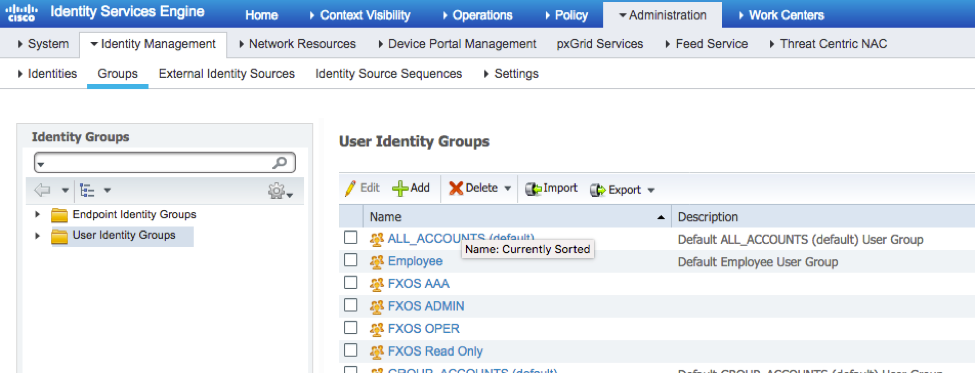

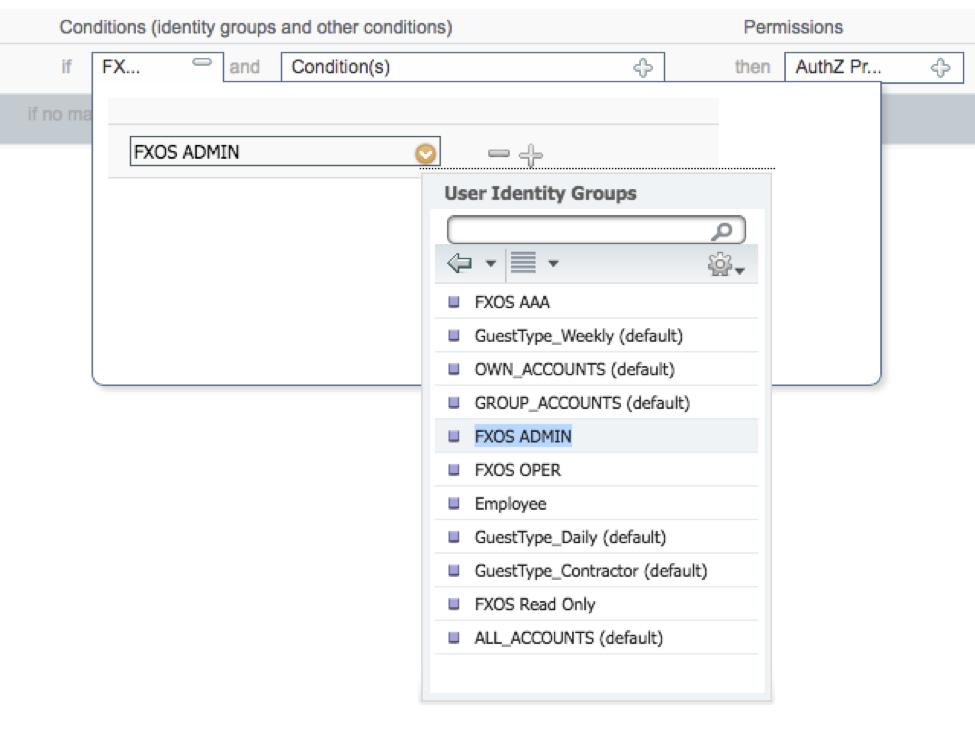

Paso 1. Vaya a Administration > Identity Management > Groups > User Identity Groups .

Paso 2. Haga clic en Add (Agregar).

Paso 3. Introduzca el valor de Nombre y haga clic en Enviar.

Paso 4. Repita el paso 3 para todas las funciones de usuario necesarias.

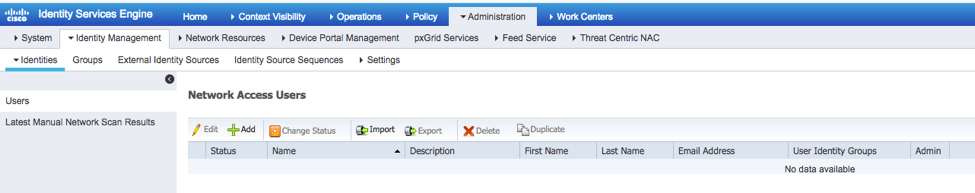

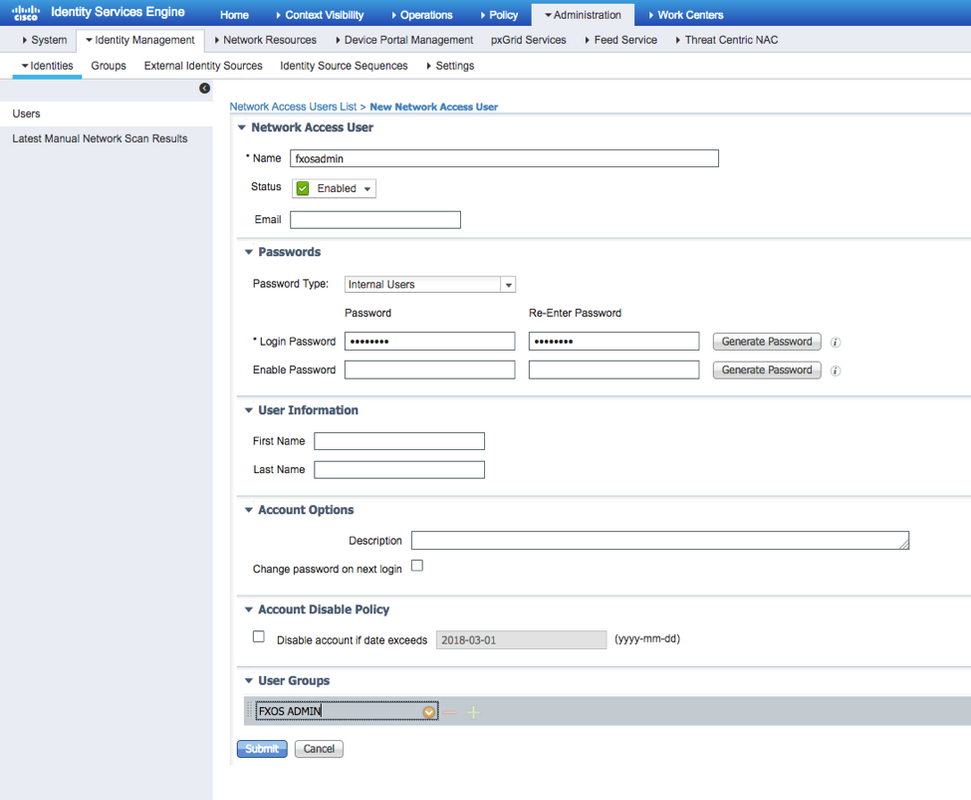

Paso 5. Vaya a Administration > Identity Management > Identity > Users.

Paso 6. Haga clic en Add (Agregar).

Paso 7. Introduzca los valores necesarios (Nombre, Grupo de usuarios, Contraseña).

Paso 8. Repita el paso 6 para todos los usuarios requeridos.

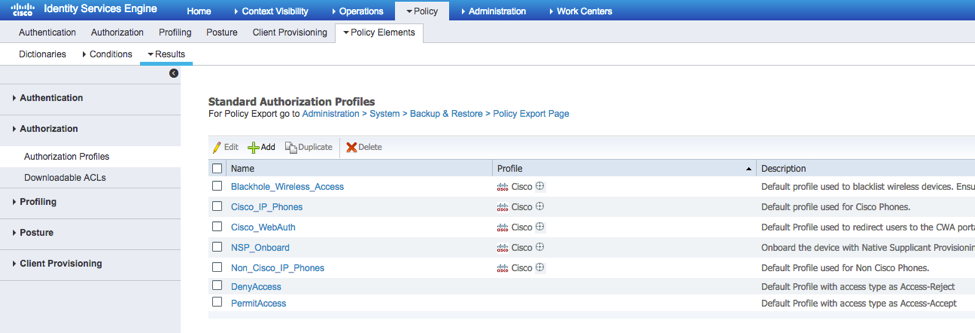

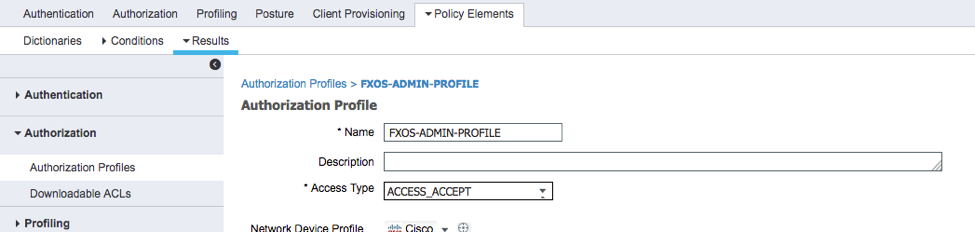

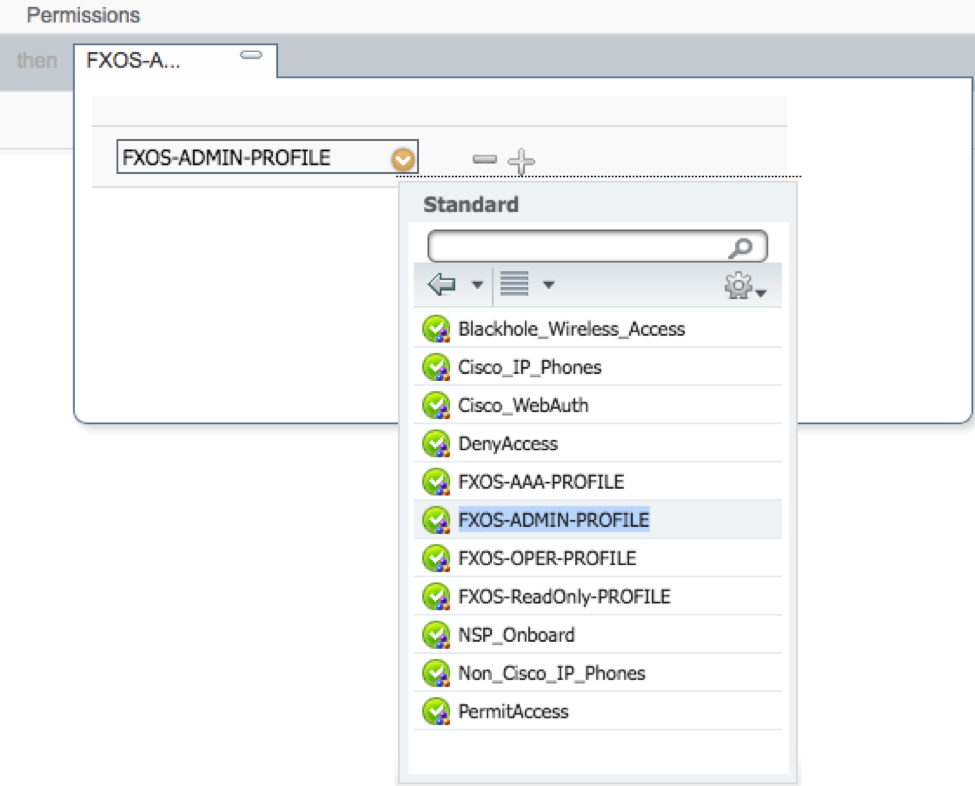

Creación del perfil de autorización para cada rol de usuario

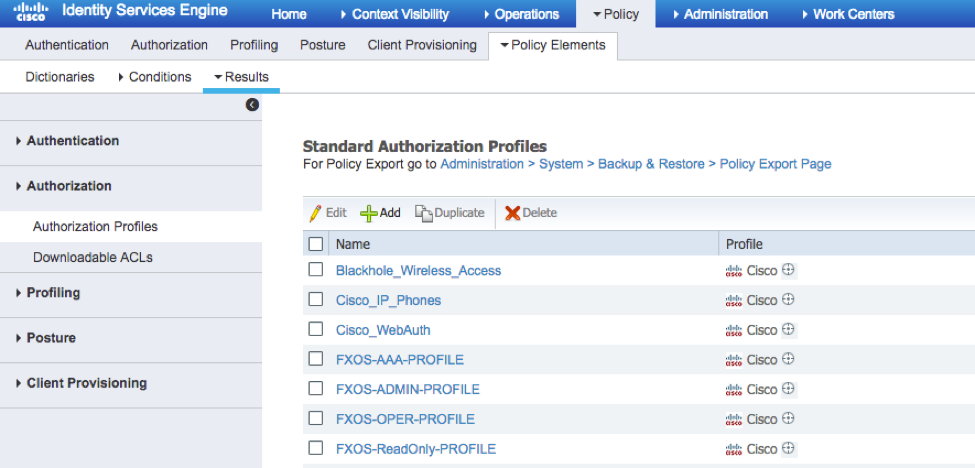

Paso 1. Vaya a Política > Elementos de política > Resultados > Autorización > Perfiles de autorización.

Paso 2. Rellene todos los atributos del perfil de autorización.

2.1. Configure el nombre del perfil.

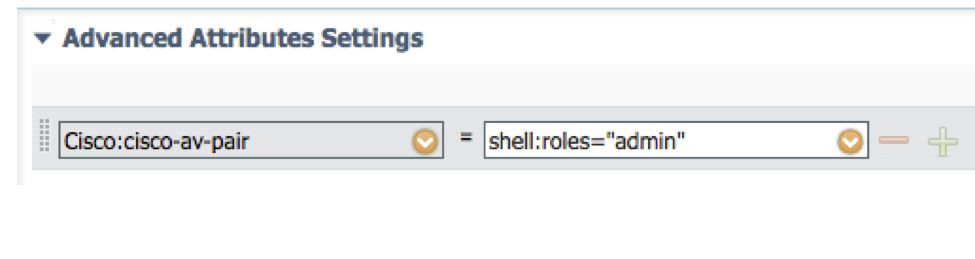

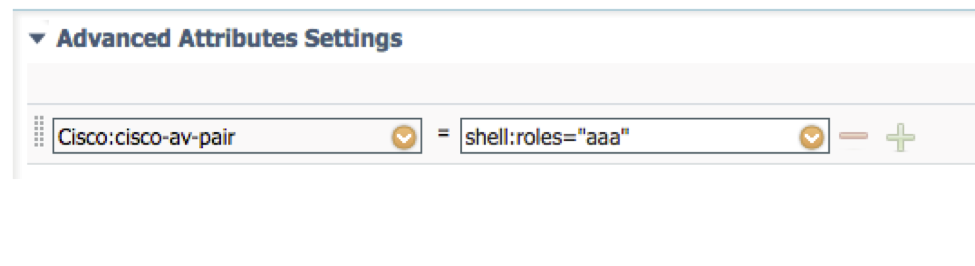

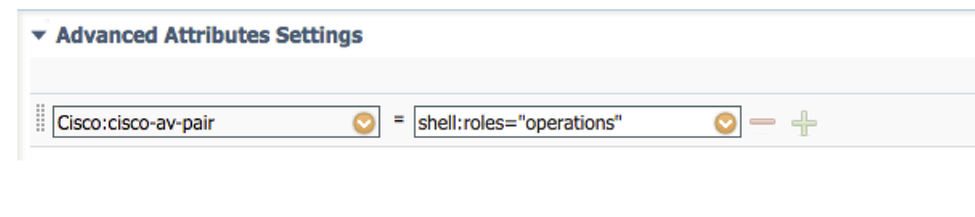

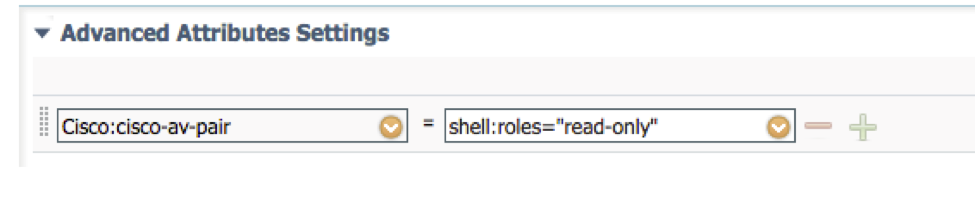

2.2. En Advanced Attributes Settings, configure el siguiente CISCO-AV-PAIR

cisco-av-pair=shell:roles="admin"

2.3. Haga clic en Guardar.

Paso 3. Repita el paso 2 para los roles de usuario restantes con los siguientes pares Cisco-AV

cisco-av-pair=shell:roles="aaa"

cisco-av-pair=shell:roles="operations"

cisco-av-pair=shell:roles="read-only"

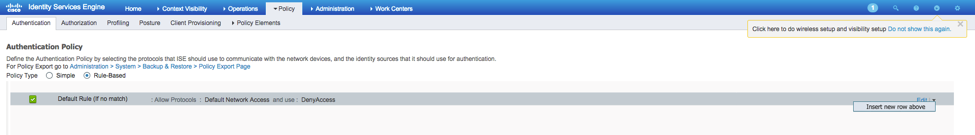

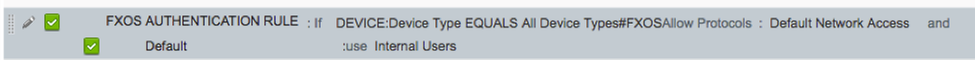

Creación de la Política de Autenticación

Paso 1. Navegue hasta Policy > Authentication > Y haga clic en la flecha junto a edit donde desea crear la regla.

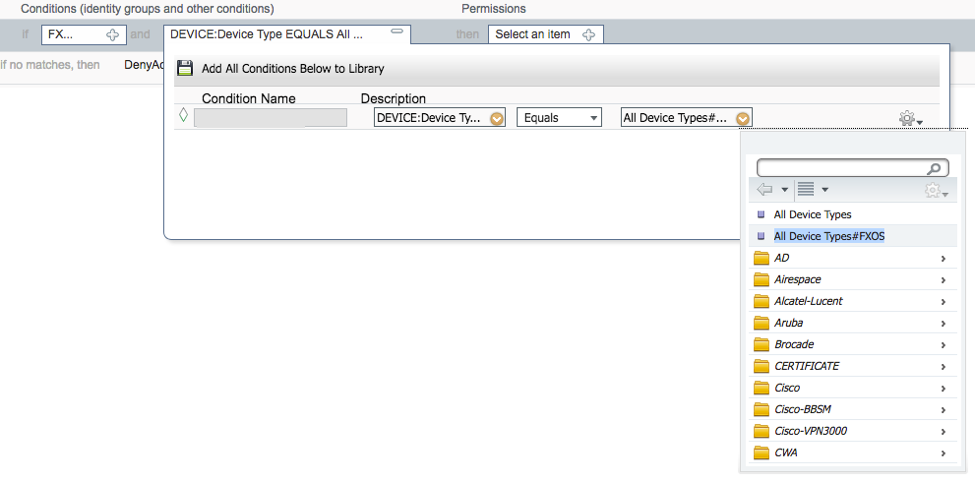

Paso 2. La configuración es sencilla; se puede realizar de forma más granular, pero en este ejemplo utilizaremos el tipo de dispositivo:

Nombre: FXOS AUTHENTICATION RULE

IF Seleccione un nuevo atributo/valor: Device:Device Type Equals All Devices Types #FXOS

Permitir protocolos: acceso a red predeterminado

Uso: usuarios internos

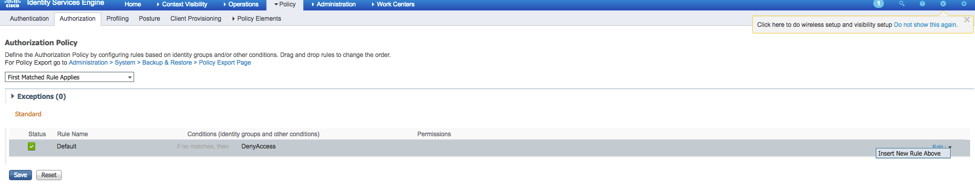

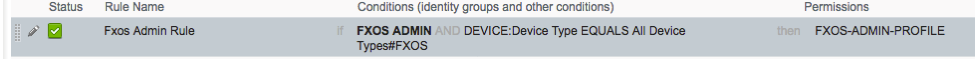

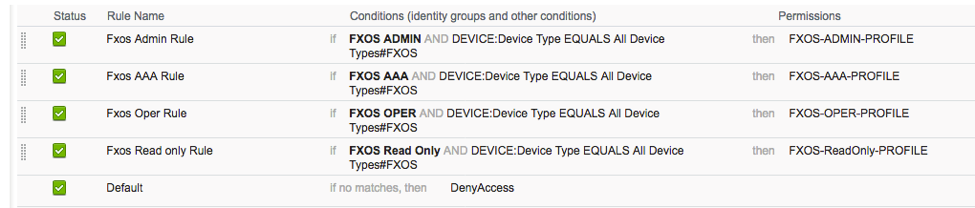

Creación de la directiva de autorización

Paso 1. Navegue hasta Política > Autorización > Y haga clic en la flecha junto a editar donde desea crear la regla.

Paso 2. Introduzca los valores de la regla de autorización con los parámetros necesarios.

2.1. Nombre de la regla: Fxos <ROL DE USUARIO> Regla.

2.2. If: Grupos De Identidad De Usuario > Select <USER ROLE>.

2.3. AND: Crear nueva condición > Dispositivo:El tipo de dispositivo es igual a todos los tipos de dispositivos #FXOS.

2.4. Permisos: Estándar > Elegir el perfil de rol de usuario

Paso 3. Repita el paso 2 para todas las funciones de usuario.

Paso 4. Haga clic en Guardar en la parte inferior de la página.

Verificación

Ahora puede probar cada usuario y verificar la función de usuario asignada.

Verificación del chasis FXOS

- Telnet o SSH al chasis FXOS e inicie sesión con cualquiera de los usuarios creados en el ISE.

Nombre de usuario: fxosadmin

Contraseña

fpr4120-TAC-A# scope security

fpr4120-TAC-A /security # show remote-user detail

Usuario remoto fxosaaa:

Descripción:

Funciones de usuario:

Nombre: aaa

Nombre: sólo lectura

Usuario remoto fxosadmin:

Descripción:

Funciones de usuario:

Nombre: admin

Nombre: sólo lectura

Usuario remoto fxosoper:

Descripción:

Funciones de usuario:

Nombre: operations

Nombre: sólo lectura

Usuario remoto fxosro:

Descripción:

Funciones de usuario:

Nombre: sólo lectura

En función del nombre de usuario introducido, la CLI del chasis FXOS solo mostrará los comandos autorizados para el rol de usuario asignado.

Rol de usuario de administrador.

fpr4120-TAC-A /security # ?

confirmar Confirmar

clear-user-sessions Borrar sesiones de usuario

crear Crear objetos administrados

eliminar Eliminar objetos administrados

disable Deshabilita los servicios

enable Habilita los servicios

enter Introduce un objeto administrado

scope Cambia el modo actual

set Establecer valores de propiedad

show Show system information

terminar sesiones activas de cimc

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa aaa-requests

fpr4120-TAC-A (fxos)#

Función de usuario de sólo lectura.

fpr4120-TAC-A /security # ?

scope Cambia el modo actual

set Establecer valores de propiedad

show Show system information

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa aaa-requests

% Permiso denegado para el rol

- Busque la dirección IP del chasis FXOS e inicie sesión con cualquiera de los usuarios creados en ISE.

Rol de usuario de administrador.

Rol de usuario de sólo lectura.

Nota: Observe que el botón ADD está atenuado.

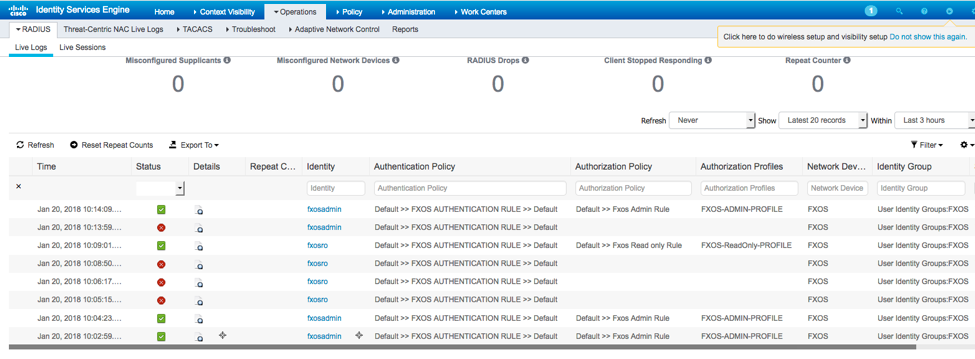

Verificación de ISE 2.0

- Vaya a Operaciones > RADIUS > Registros en vivo. Debería poder ver los intentos correctos y fallidos.

Troubleshoot

Para depurar la autenticación y autorización AAA, ejecute los siguientes comandos en la CLI de FXOS.

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa aaa-requests

fpr4120-TAC-A (fxos)# debug aaa event

fpr4120-TAC-A (fxos)# debug aaa errors

fpr4120-TAC-A (fxos)# term mon

Después de un intento de autenticación exitoso, verá el siguiente resultado.

20 de enero de 2018 17:18:02.410275 aaa: aaa_req_process para la autenticación. sesión no 0

2018 Jan 20 17:18:02.410297 aaa: aaa_req_process: Solicitud AAA general desde appln: login appln_subtype: default

20 de enero de 2018 17:18:02.410310 aaa: try_next_aaa_method

2018 Jan 20 17:18:02.410330 aaa: total de métodos configurados es 1, el índice actual a probar es 0

20 de enero de 2018 17:18:02.410344 aaa: handle_req_using_method

20 de enero de 2018 17:18:02.410356 aaa: AAA_METHOD_SERVER_GROUP

2018 Jan 20 17:18:02.410367 aaa: aaa_sg_method_handler group = radius

2018 Jan 20 17:18:02.410379 aaa: Usando sg_protocol que se pasa a esta función

20 de enero de 2018 17:18:02.410393 aaa: Enviando solicitud al servicio RADIUS

2018 Jan 20 17:18:02.412944 aaa: mts_send_msg_to_port_daemon: Longitud de carga = 374

2018 Jan 20 17:18:02.412973 aaa: sesión: 0x8dfd68c añadida a la tabla de sesión 1

20 de enero de 2018 17:18:02.412987 aaa: grupo de métodos configurado correcto

20 de enero de 2018 17:18:02.656425 aaa: aaa_process_fd_set

20 de enero de 2018 17:18:02.656447 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 Jan 20 17:18:02.656470 aaa: mts_message_response_handler: an mts response

20 de enero de 2018 17:18:02.656483 aaa: prot_daemon_response_handler

2018 Jan 20 17:18:02.656497 aaa: session: 0x8dfd68c eliminado de la tabla de sesiones 0

20 de enero de 2018 17:18:02.656512 aaa: is_aaa_resp_status_success status = 1

2018 Jan 20 17:18:02.656525 aaa: is_aaa_resp_status_success is TRUE

20 de enero de 2018 17:18:02.656538 aaa: aaa_send_client_response para la autenticación. session->flags=21. aaa_resp->flags=0.

20 de enero de 2018 17:18:02.656550 aaa: AAA_REQ_FLAG_NORMAL

20 de enero de 2018 17:18:02.656577 aaa: mts_send_response Satisfactorio

2018 Jan 20 17:18:02.700520 aaa: aaa_process_fd_set: mtscallback on aaa_accounting_q

20 de enero de 2018 17:18:02.700688 aaa: OLD OPCODE: accounting_temporary_update

20 de enero de 2018 17:18:02.700702 aaa: aaa_create_local_acct_req: user=, session_id=, log=add user fxosro

20 de enero de 2018 17:18:02.700725 aaa: aaa_req_process for accounting. session no 0

20 de enero de 2018 17:18:02.700738 aaa: la referencia de la solicitud MTS es NULA. solicitud LOCAL

20 de enero de 2018 17:18:02.700749 aaa: Setting AAA_REQ_RESPONSE_NOT_NEEDED

2018 Jan 20 17:18:02.700762 aaa: aaa_req_process: Solicitud AAA general de appln: default appln_subtype: default

20 de enero de 2018 17:18:02.700774 aaa: try_next_aaa_method

2018 Jan 20 17:18:02.700798 aaa: no hay métodos configurados para el valor predeterminado

20 de enero de 2018 17:18:02.700810 aaa: no hay ninguna configuración disponible para esta solicitud

20 de enero de 2018 17:18:02.700997 aaa: aaa_send_client_response for accounting. session->flags=254. aaa_resp->flags=0.

2018 Jan 20 17:18:02.701010 aaa: respuesta para la solicitud de contabilidad de la biblioteca antigua se enviará como ÉXITO

20 de enero de 2018 17:18:02.701021 aaa: no se necesita respuesta para esta solicitud

20 de enero de 2018 17:18:02.701033 aaa: AAA_REQ_FLAG_LOCAL_RESP

20 de enero de 2018 17:18:02.701044 aaa: aaa_cleanup_session

2018 Jan 20 17:18:02.701055 aaa: aaa_req debe ser liberado.

2018 Jan 20 17:18:02.701067 aaa: método de retroceso local exitoso

20 de enero de 2018 17:18:02.706922 aaa: aaa_process_fd_set

2018 Jan 20 17:18:02.706937 aaa: aaa_process_fd_set: mtscallback on aaa_accounting_q

20 de enero de 2018 17:18:02.706959 aaa: OLD OPCODE: accounting_temporary_update

2018 Jan 20 17:18:02.706972 aaa: aaa_create_local_acct_req: user=, session_id=, log=agregado usuario:fxosro al rol:solo lectura

Después de un intento de autenticación fallido, verá el siguiente resultado.

20 de enero de 2018 17:15:18.102130 aaa: aaa_process_fd_set

20 de enero de 2018 17:15:18.102149 aaa: aaa_process_fd_set: mtscallback on aaa_q

20 de enero de 2018 17:15:18.102267 aaa: aaa_process_fd_set

20 de enero de 2018 17:15:18.102281 aaa: aaa_process_fd_set: mtscallback on aaa_q

20 de enero de 2018 17:15:18.102363 aaa: aaa_process_fd_set

20 de enero de 2018 17:15:18.102377 aaa: aaa_process_fd_set: mtscallback on aaa_q

20 de enero de 2018 17:15:18.102456 aaa: aaa_process_fd_set

20 de enero de 2018 17:15:18.102468 aaa: aaa_process_fd_set: mtscallback on aaa_q

20 de enero de 2018 17:15:18.102489 aaa: mts_aaa_req_process

20 de enero de 2018 17:15:18.102503 aaa: aaa_req_process para la autenticación. sesión no 0

2018 Jan 20 17:15:18.102526 aaa: aaa_req_process: Solicitud AAA general desde appln: login appln_subtype: default

20 de enero de 2018 17:15:18.102540 aaa: try_next_aaa_method

2018 Jan 20 17:15:18.102562 aaa: total de métodos configurados es 1, el índice actual a probar es 0

20 de enero de 2018 17:15:18.102575 aaa: handle_req_using_method

20 de enero de 2018 17:15:18.102586 aaa: AAA_METHOD_SERVER_GROUP

2018 Jan 20 17:15:18.102598 aaa: aaa_sg_method_handler group = radius

2018 Jan 20 17:15:18.102610 aaa: Uso de sg_protocol que se pasa a esta función

20 de enero de 2018 17:15:18.102625 aaa: Enviando solicitud al servicio RADIUS

2018 Jan 20 17:15:18.102658 aaa: mts_send_msg_to_port_daemon: Longitud de carga = 371

2018 Jan 20 17:15:18.102684 aaa: sesión: 0x8dfd68c añadida a la tabla de sesión 1

20 de enero de 2018 17:15:18.102698 aaa: grupo de métodos configurado correcto

20 de enero de 2018 17:15:18.273682 aaa: aaa_process_fd_set

20 de enero de 2018 17:15:18.273724 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 Jan 20 17:15:18.273753 aaa: mts_message_response_handler: an mts response

20 de enero de 2018 17:15:18.273768 aaa: prot_daemon_response_handler

2018 Jan 20 17:15:18.273783 aaa: session: 0x8dfd68c eliminado de la tabla de sesiones 0

20 de enero de 2018 17:15:18.273801 aaa: is_aaa_resp_status_success status = 2

2018 Jan 20 17:15:18.273815 aaa: is_aaa_resp_status_success is TRUE

20 de enero de 2018 17:15:18.273829 aaa: aaa_send_client_response para la autenticación. session->flags=21. aaa_resp->flags=0.

20 de enero de 2018 17:15:18.273843 aaa: AAA_REQ_FLAG_NORMAL

20 de enero de 2018 17:15:18.273877 aaa: mts_send_response Satisfactorio

20 de enero de 2018 17:15:18.273902 aaa: aaa_cleanup_session

2018 Jan 20 17:15:18.273916 aaa: mts_drop de mensaje de solicitud

2018 Jan 20 17:15:18.273935 aaa: aaa_req debe ser liberado.

20 de enero de 2018 17:15:18.280416 aaa: aaa_process_fd_set

20 de enero de 2018 17:15:18.280443 aaa: aaa_process_fd_set: mtscallback on aaa_q

2018 Jan 20 17:15:18.280454 aaa: aaa_enable_info_config: GET_REQ para aaa mensaje de error de inicio de sesión

2018 Jan 20 17:15:18.280460 aaa: se recuperó el valor devuelto de la operación de configuración:elemento de seguridad desconocido

Información Relacionada

El comando Ethanalyzer en la CLI de FX-OS solicitará la contraseña para una contraseña cuando la autenticación TACACS/RADIUS esté habilitada. Este comportamiento es causado por un bug.

Id. de error: CSCvg87518

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

22-Jan-2018 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

- Ezequiel TlecuitlTAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios