Sistema operativo ampliable FirePOWER (FXOS) 2.2: Autenticación y autorización de chasis para administración remota con ACS mediante TACACS+.

Opciones de descarga

-

ePub (2.3 MB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (1.2 MB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

Este documento describe cómo configurar la autenticación y autorización TACACS+ para el chasis de Firepower eXtensible Operating System (FXOS) a través de Access Control Server (ACS).

El chasis FXOS incluye las siguientes funciones de usuario:

- Administrador: complete el acceso de lectura y escritura a todo el sistema. La cuenta de administrador predeterminada tiene asignada esta función de forma predeterminada y no se puede cambiar.

- Sólo lectura: acceso de sólo lectura a la configuración del sistema sin privilegios para modificar el estado del sistema.

- Operaciones: acceso de lectura y escritura a la configuración de NTP, configuración de Smart Call Home para Smart Licensing y registros del sistema, incluidos los servidores y fallos de syslog. Lea el acceso al resto del sistema.

- AAA: acceso de lectura y escritura a usuarios, funciones y configuración AAA. Lea el acceso al resto del sistema.

A través de CLI, esto puede verse de la siguiente manera:

fpr4120-TAC-A /security* # show role

Función:

Nombre de rol Priv

— —

aaa aaa

admin

operaciones

sólo lectura

Colaborado por Tony Remirez, Jose Soto, Ingenieros del TAC de Cisco.

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- Conocimiento de Firepower eXtensible Operating System (FXOS)

- Conocimiento de la configuración ACS

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- Cisco Firepower 4120 Security Appliance versión 2.2

- Cisco Access Control Server virtual versión 5.8.0.32

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurar

El objetivo de la configuración es:

- Autentique a los usuarios que inician sesión en la GUI basada en Web y SSH de FXOS mediante ACS.

- Autorice a los usuarios a iniciar sesión en la GUI basada en Web y SSH de FXOS según su respectivo rol de usuario mediante ACS.

- Verifique el correcto funcionamiento de la autenticación y autorización en el FXOS mediante ACS.

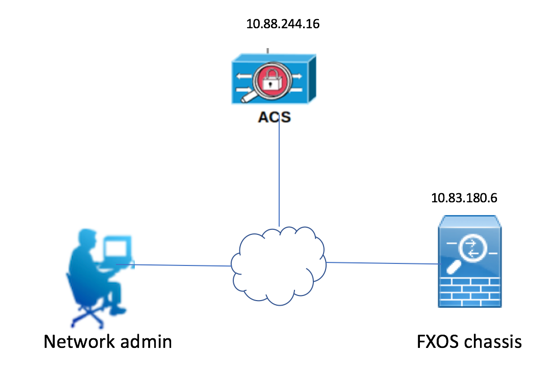

Diagrama de la red

Configuraciones

Configuración del chasis FXOS

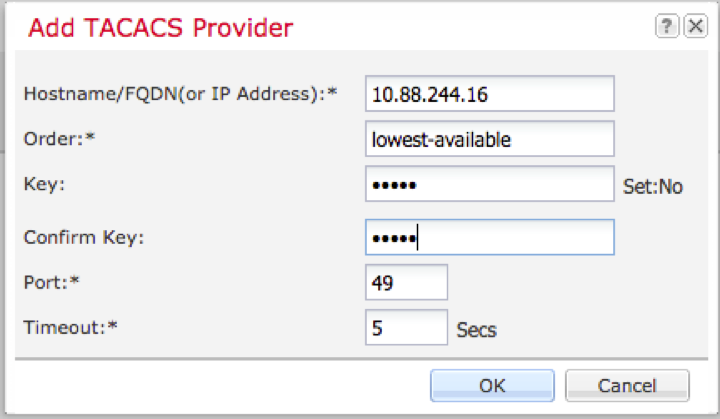

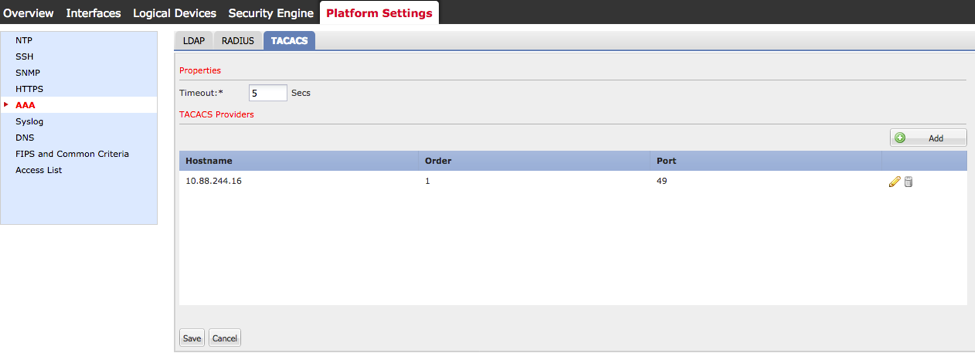

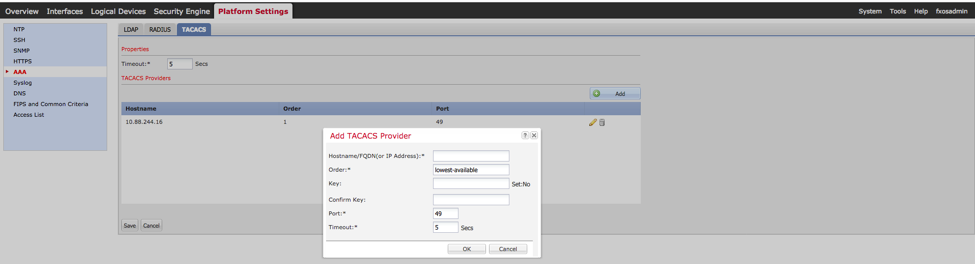

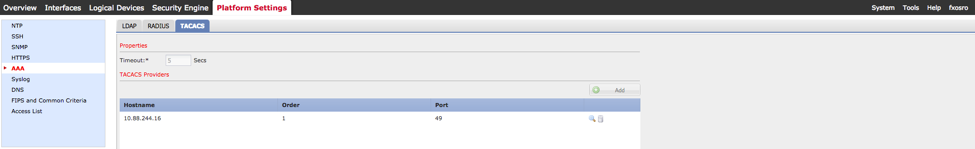

Creación de un Proveedor TACACS con el Administrador de Chasis

Paso 1. Vaya a Configuración de plataforma > AAA.

Paso 2. Haga clic en la pestaña TACACS.

Paso 3. Para cada proveedor TACACS+ que desee agregar (hasta 16 proveedores).

3.1. En el área Proveedores TACACS, haga clic en Agregar.

3.2. En el cuadro de diálogo Agregar proveedor TACACS, introduzca los valores necesarios.

3.3. Haga clic en Aceptar para cerrar el cuadro de diálogo Agregar proveedor TACACS.

Paso 4. Click Save.

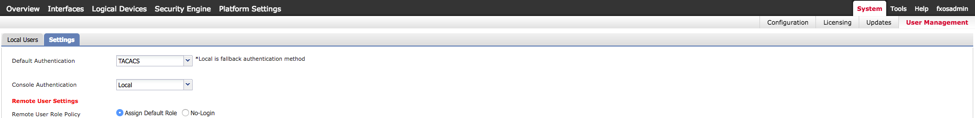

Paso 5. Vaya a System > User Management > Settings.

Paso 6. En Default Authentication , elija TACACS.

Creación de un proveedor TACACS+ mediante CLI

Paso 1. Para habilitar la autenticación TACACS, ejecute los siguientes comandos.

seguridad de alcance fpr4120-TAC-A#

fpr4120-TAC-A /security # scope default-auth

fpr4120-TAC-A /security/default-auth # set realm tacacs

Paso 2. Utilice el comando show detail para mostrar los resultados.

fpr4120-TAC-A /security/default-auth # show detail

Autenticación predeterminada:

Rango de administración: TACACS

Rango operativo: TACACS

Período de actualización de la sesión web(en segundos): 600

Tiempo de espera de sesión(en segundos) para sesiones web, ssh, telnet: 600

Tiempo de espera de sesión absoluto(en segundos) para sesiones web, ssh, telnet: 3600

Tiempo de espera de la sesión de la consola serie(en segundos): 600

Tiempo de espera de la sesión absoluta de la consola serie(en segundos): 3600

Grupo de servidores de autenticación de administrador:

Grupo de servidores de autenticación operativa:

Uso del segundo factor: No

Paso 3. Para configurar los parámetros del servidor TACACS, ejecute los siguientes comandos.

seguridad de alcance fpr4120-TAC-A#

fpr4120-TAC-A /security # scope tacacs

fpr4120-TAC-A /security/tacacs # ingrese server 10.88.244.50

fpr4120-TAC-A /security/tacacs/server # set descr "ACS Server"

fpr4120-TAC-A /security/tacacs/server* # set key

Introduzca la clave: *****

Confirme la clave: *****

Paso 4. Utilice el comando show detail para mostrar los resultados.

fpr4120-TAC-A /security/tacacs/server* # show detail

Servidor TACACS+:

Nombre de host, FQDN o dirección IP: 10.88.244.50

Descr:

Pedido: 1

Puerto: 49

Clave: ***

timeout (tiempo de espera): 5

Configuración del servidor ACS

Adición de FXOS como recurso de red

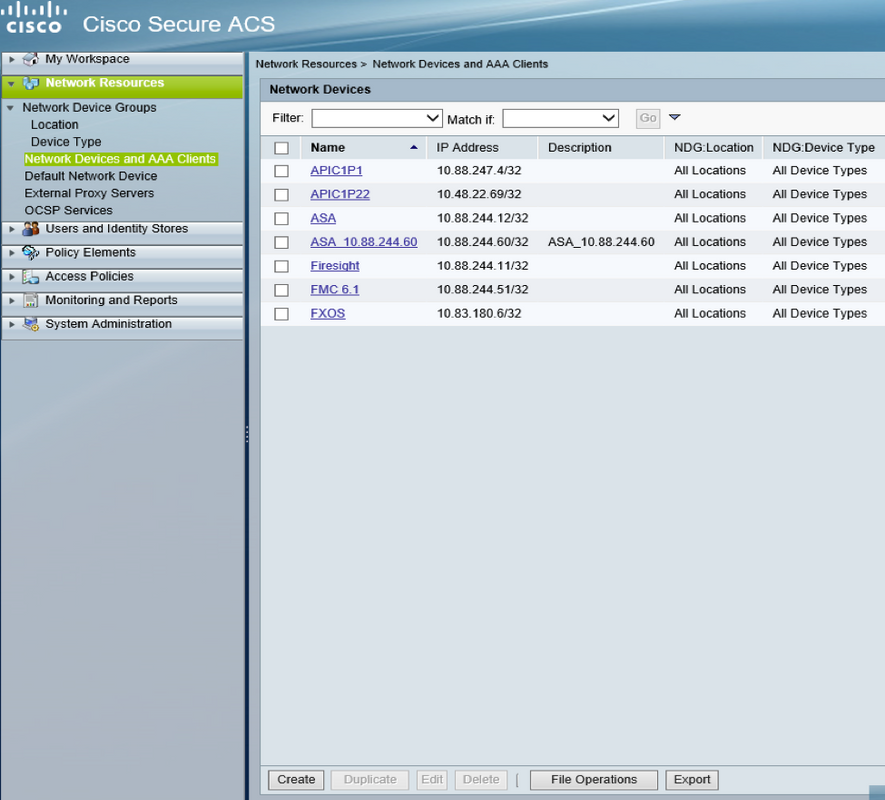

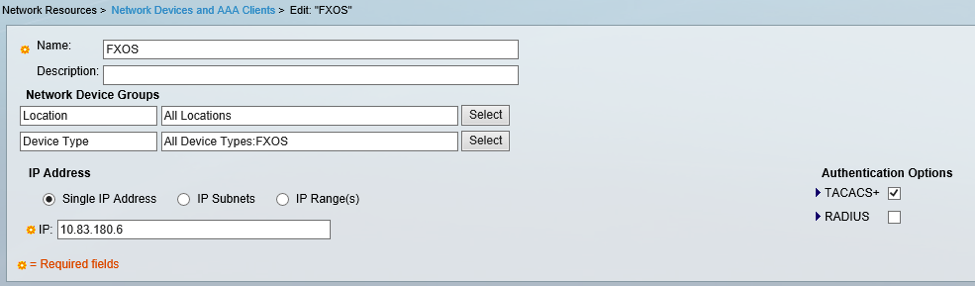

Paso 1. Navegue hasta Recursos de Red > Dispositivos de Red y Clientes AAA.

Paso 2. Haga clic en Crear.

Paso 3. Introduzca los valores necesarios (Nombre, Dirección IP, Tipo de dispositivo y Activar TACACS+ y agregue la CLAVE).

Paso 4. Haga clic en Submit (Enviar).

Creación de grupos de identidad y usuarios

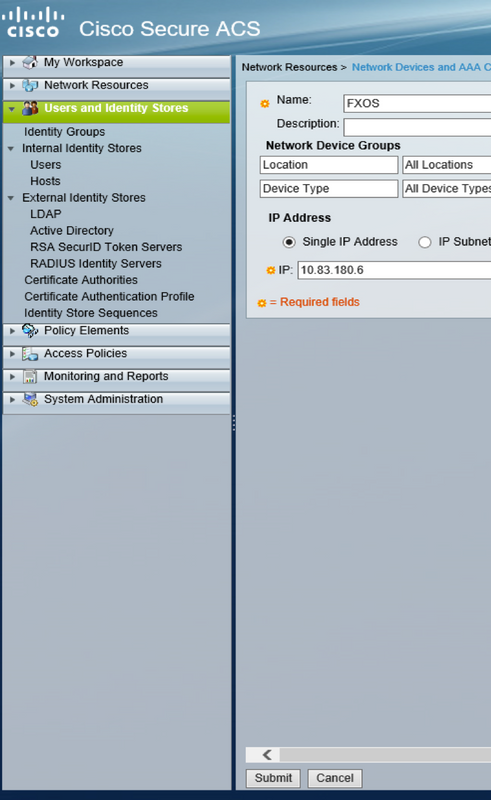

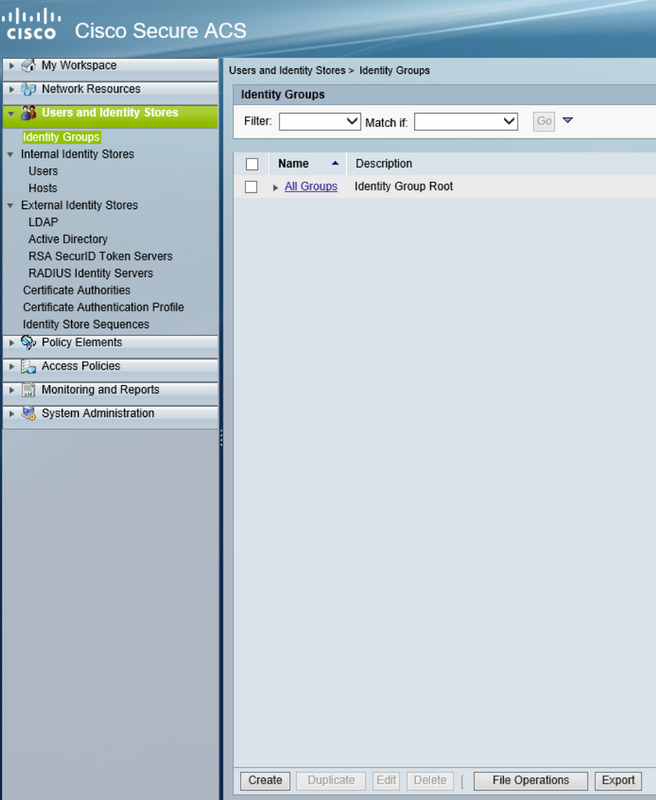

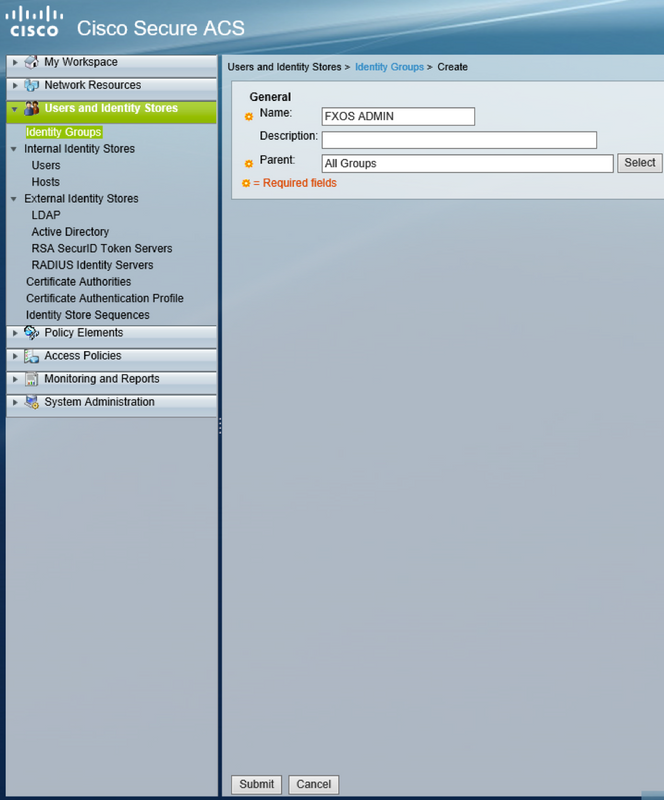

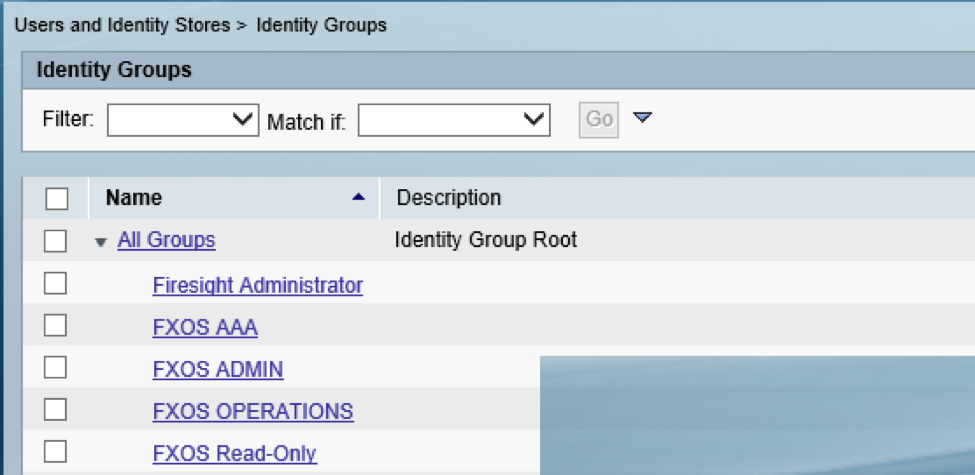

Paso 1. Vaya a Usuarios y Almacenes de Identidad > Grupos de Identidad.

Paso 2. Haga clic en Crear.

Paso 3. Introduzca el valor para Name y haga clic en Submit.

Paso 4. Repita los pasos 2 y 3 para todas las funciones de usuario necesarias.

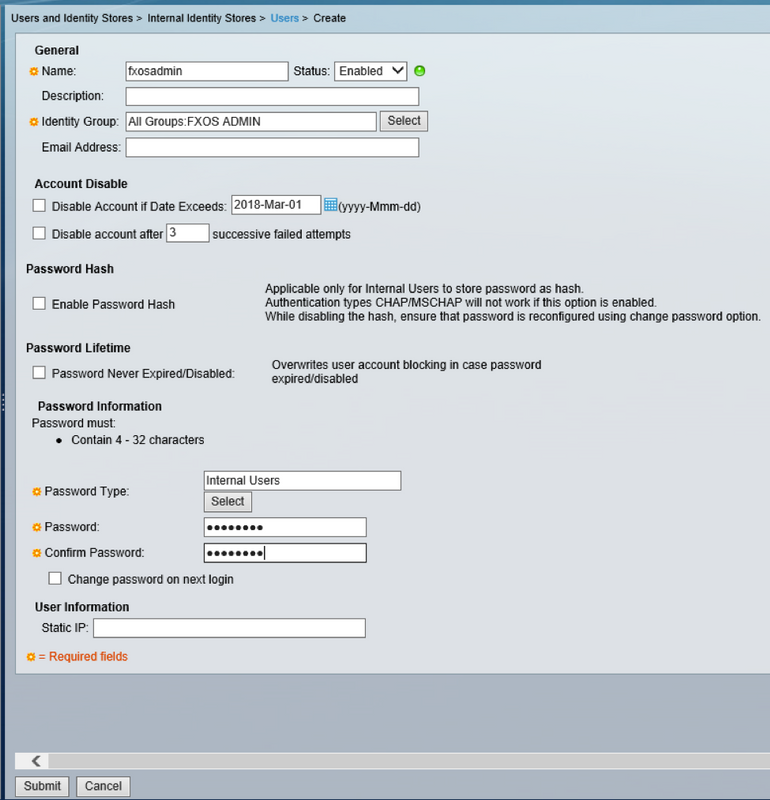

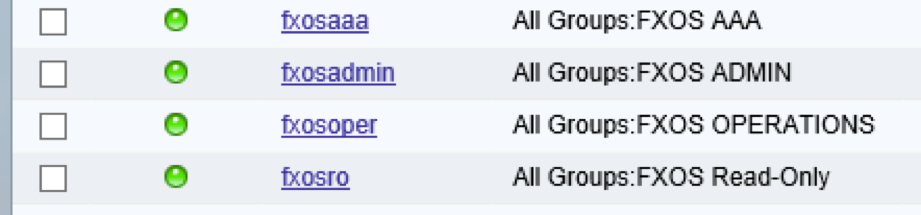

Paso 5. Navegue hasta Usuarios y Almacenes de Identidad > Almacenes de Identidad Internos > Usuarios.

Paso 6. Haga clic en Crear.

Paso 7. Introduzca los valores necesarios (Nombre, Grupo de identidad, Contraseña).

Paso 8. Repita los pasos 6 y 7 para todos los usuarios requeridos.

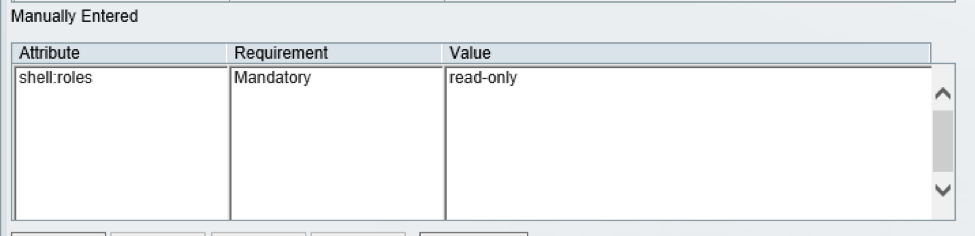

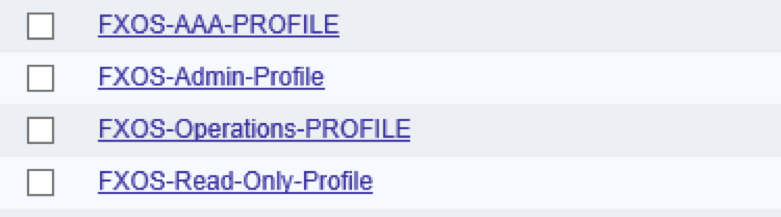

Creación del perfil de shell para cada rol de usuario

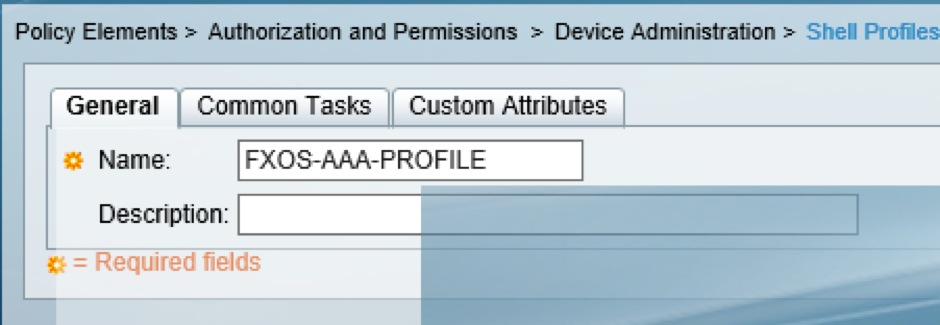

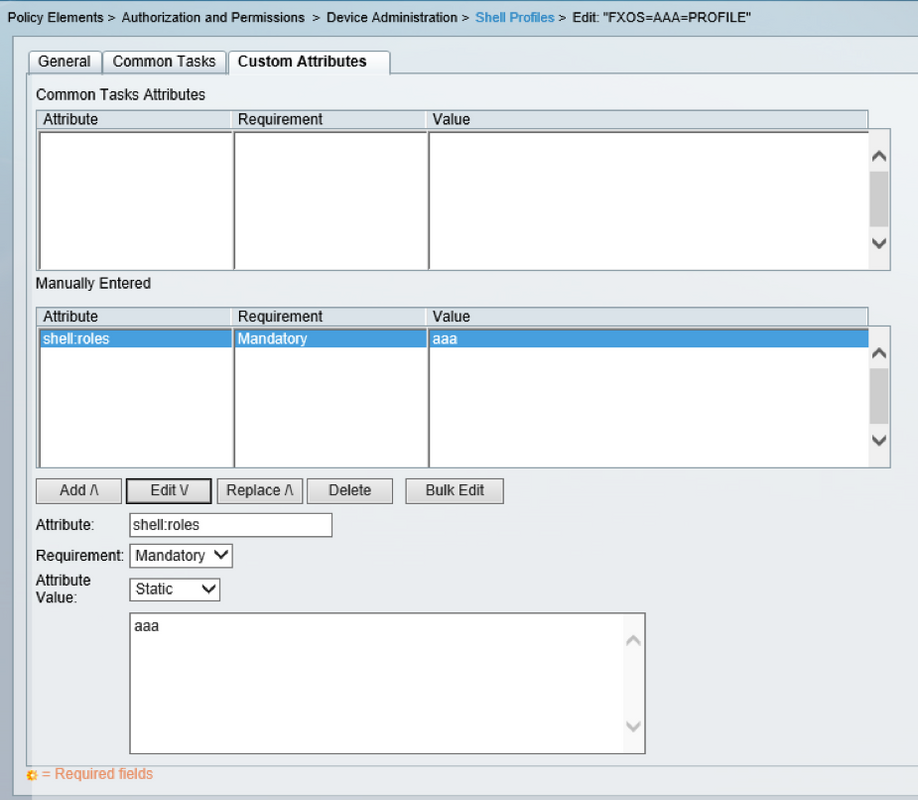

Paso 1. Vaya a Policy Elements > Authorization and Permissions > Device Administration > Shell Profiles > Click Create .

Paso 2. Rellene todos los atributos del perfil de autorización.

2.1. Configure el nombre del perfil en la ficha General.

2.2. En la ficha Atributos personalizados, configure los siguientes CISCO-AV-PAIR

cisco-av-pair=shell:roles="aaa"

2.3. Haga clic en ADD /\ y luego Submit.

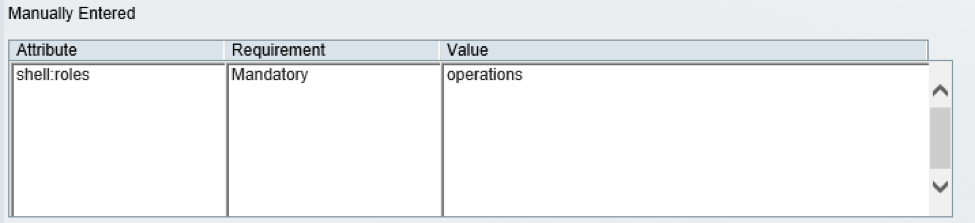

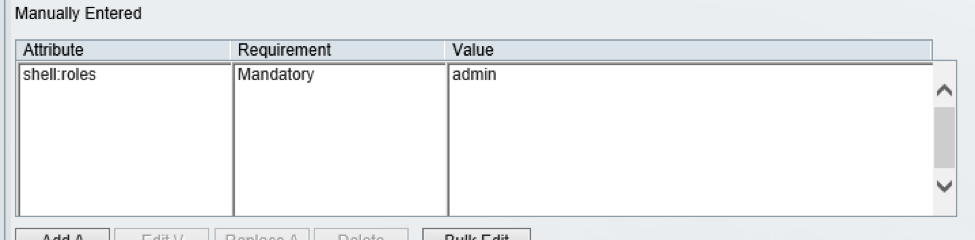

Paso 3. Repita los pasos 1 y 2 para las restantes funciones de usuario utilizando los siguientes pares AV-Cisco

cisco-av-pair=shell:roles="admin"

cisco-av-pair=shell:roles="operaciones"

cisco-av-pair=shell:roles="sólo lectura"

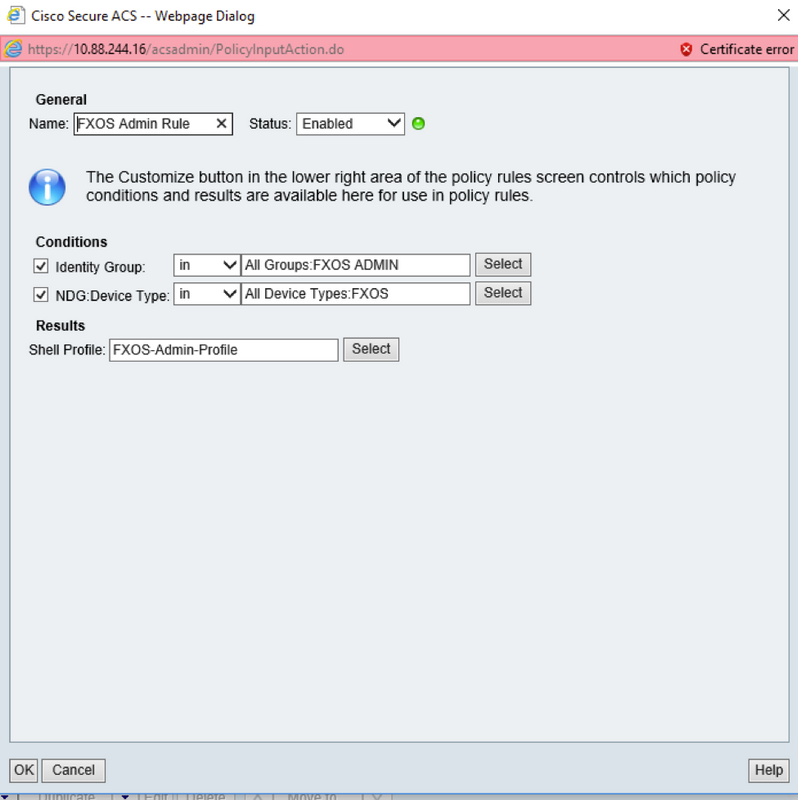

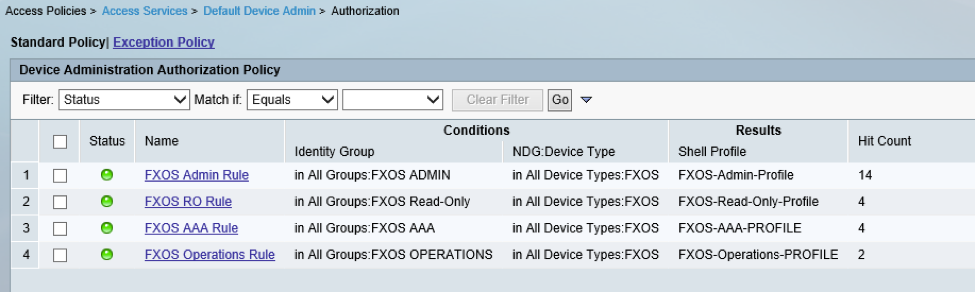

Creación de la política de acceso del administrador de dispositivos

Paso 1. Vaya a Access Policies > Access Services > Default Device Admin > Authorization > Haga clic en Create.

Paso 2. Rellene los parámetros necesarios (Grupo de identidad, Tipo de dispositivo y Perfil de shell) y haga clic en Aceptar.

Paso 3. Repita los pasos 1 y 2 para todas las funciones de usuario.

Paso 4. Haga clic en Guardar cambios en la parte inferior de la página.

Verificación

Ahora puede probar cada usuario y verificar que se le asignó la función de usuario correcta.

Verificación del chasis FXOS

- Telnet o SSH al chasis FXOS e inicie sesión con cualquiera de los usuarios creados en ISE.

Nombre de usuario: fxosadmin

Contraseña

fpr4120-TAC-A# scope security

fpr4120-TAC-A /security # show remote-user detail

Usuario remoto fxosaaa:

Descripción:

Funciones de usuario:

Nombre: aaa

Nombre: sólo lectura

Usuario remoto fxosadmin:

Descripción:

Funciones de usuario:

Nombre: admin

Nombre: sólo lectura

Fxosoper Usuario remoto:

Descripción:

Funciones de usuario:

Nombre: operaciones

Nombre: sólo lectura

Usuario remoto fxosro:

Descripción:

Funciones de usuario:

Nombre: sólo lectura

Según el nombre de usuario introducido, la cli del chasis FXOS sólo mostrará los comandos autorizados para el rol de usuario asignado.

Usuario administrador

fpr4120-TAC-A /security # ?

Reconocimiento

clear-user-sessions Clear User Sessions

Crear objetos administrados

eliminar objetos administrados

inhabilitar servicios

enable Habilita servicios

introducir un objeto administrado

scope Cambia el modo actual

establecer valores de propiedad

show Show system information

finalizar sesiones cimc activas

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa-requests

fpr4120-TAC-A (fxos)#

Usuario de sólo lectura

fpr4120-TAC-A /security # ?

scope Cambia el modo actual

establecer valores de propiedad

show Show system information

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa-requests

% Permiso denegado para la función

- Busque la dirección IP del chasis FXOS e inicie sesión con cualquiera de los usuarios creados en ISE.

Admin User Role (Función de usuario de administrador).

Usuario de sólo lectura:

Nota: Observe que el botón ADD está atenuado.

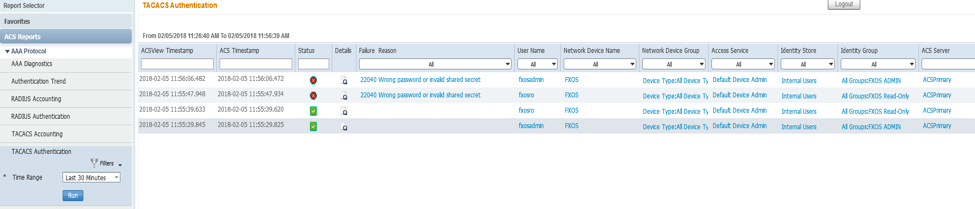

Verificación de ACS

- Navegue hasta Monitoreo e Informes > Monitoreo de Inicio y Visor de Informes > Informes > Protocolo AAA > Autenticación TACACS > Haga Clic Ejecutar. Debería poder ver intentos exitosos y fallidos.

Troubleshoot

Para depurar la autenticación y autorización AAA, ejecute los siguientes comandos en el cli FXOS.

fpr4120-TAC-A# connect fxos

fpr4120-TAC-A (fxos)# debug aaa-requests

fpr4120-TAC-A (fxos)# debug aaa event

fpr4120-TAC-A (fxos)# debug aaa errors

fpr4120-TAC-A (fxos)# plazo mon

Después de un intento de autenticación exitoso, verá el siguiente resultado.

2018 5 feb 14:31:29.192410 aaa: aaa_req_process para autenticación. session no 0

2018 5 feb 14:31:29.192439 aaa: aaa_req_process: Solicitud AAA general de appln: login appln_subtype: predeterminado

2018 5 feb 14:31:29.192462 aaa: try_next_aaa_method

2018 5 feb 14:31:29.192488 aaa: total de métodos configurados es 1, el índice actual que se probará es 0

2018 5 feb 14:31:29.192509 aaa: handle_req_using_method

2018 5 feb 14:31:29.192527 aaa: AAA_METHOD_SERVER_GROUP

2018 5 feb 14:31:29.192552 aaa: aaa_sg_method_handler group = tacacs

2018 5 feb 14:31:29.192572 aaa: Uso de sg_protocol que se pasa a esta función

2018 5 feb 14:31:29.192592 aaa: Envío de una solicitud al servicio TACACS

2018 5 feb 14:31:29.192654 aaa: mts_send_msg_to_prot_daemon: Longitud de carga útil = 374

2018 5 feb 14:31:29.192694 aaa: sesión: 0x856b4cc agregado a la tabla de sesiones 1

2018 5 feb 14:31:29.192717 aaa: Grupo de métodos configurado correctamente

2018 5 feb 14:31:29.366388 aaa: aaa_process_fd_set

2018 5 feb 14:31:29.366423 aaa: aaa_process_fd_set: mtscallback en aaa_q

2018 5 feb 14:31:29.366467 aaa: mts_message_response_handler: una respuesta mts

2018 5 feb 14:31:29.366496 aaa: prot_daemon_reponse_handler

2018 5 feb 14:31:29.366524 aaa: sesión: 0x856b4cc eliminado de la tabla de sesiones 0

2018 5 feb 14:31:29.366554 aaa: is_aaa_resp_status_éxito status = 1

2018 5 feb 14:31:29.366581 aaa: is_aaa_resp_status_éxito es VERDADERO

2018 5 feb 14:31:29.36608 aaa: aaa_send_client_response para autenticación. session->indicadores=21. aaa_resp->indicadores=0.

2018 5 feb 14:31:29.36642 aaa: AAA_REQ_FLAG_NORMAL

2018 5 feb 14:31:29.367462 aaa: aaa_req_process para autorización. session no 0

2018 5 feb 14:31:29.367496 aaa: aaa_req_process llamado con contexto desde appln: login appln_subtype: default authen_type:2, authen_method: 0

2018 5 feb 14:31:29.367525 aaa: aaa_send_req_using_context

2018 5 feb 14:31:29.367552 aaa: aaa_sg_method_handler group = (nulo)

2018 5 feb 14:31:29.367579 aaa: Uso de sg_protocol que se pasa a esta función

2018 5 feb 14:31:29.367607 aaa: solicitud AAA dirigida o basada en el contexto(excepción: no es una solicitud de relay). No aceptará copia de una solicitud

2018 5 feb 14:31:29.367634 aaa: Envío de una solicitud al servicio TACACS

2018 5 feb 14:31:29.369679 aaa: mts_send_msg_to_prot_daemon: Longitud de carga útil = 660

2018 5 feb 14:31:29.369739 aaa: sesión: 0x856b4cc agregado a la tabla de sesiones 1

2018 5 feb 14:31:29.539392 aaa: aaa_process_fd_set

2018 5 feb 14:31:29.539420 aaa: aaa_process_fd_set: mtscallback en aaa_q

2018 5 feb 14:31:29.539449 aaa: mts_message_response_handler: una respuesta mts

2018 5 feb 14:31:29.539470 aaa: prot_daemon_reponse_handler

2018 5 feb 14:31:29.539496 aaa: sesión: 0x856b4cc eliminado de la tabla de sesiones 0

2018 5 feb 14:31:29.539525 aaa: is_aaa_resp_status_éxito status = 2

2018 5 feb 14:31:29.539550 aaa: is_aaa_resp_status_éxito es VERDADERO

2018 5 feb 14:31:29.539578 aaa: aaa_send_client_response para autorización. session->indicadores=9. aaa_resp->indicadores=0.

2018 5 feb 14:31:29.539606 aaa: AAA_REQ_FLAG_NORMAL

2018 5 feb 14:31:29.539683 aaa: mts_send_response satisfactoria

2018 5 feb 14:31:29.539723 aaa: aaa_cleanup_session

2018 5 feb 14:31:29.602013 aaa: ANTIGUO OPCODE: accounting_interina_update

2018 5 feb 14:31:29.602041 aaa: aaa_create_local_acct_req: user=, session_id=, log=user fxosro agregado

2018 5 feb 14:31:29.602076 aaa: aaa_req_process para contabilidad. session no 0

2018 5 feb 14:31:29.602109 aaa: La referencia de solicitud MTS es NULL. solicitud LOCAL

2018 5 feb 14:31:29.602135 aaa: Configuración de AAA_REQ_RESPONSE_NOT_NEEDED

2018 5 feb 14:31:29.602162 aaa: aaa_req_process: Solicitud AAA general de appln: appln_subtype predeterminado: predeterminado

2018 5 feb 14:31:29.602190 aaa: try_next_aaa_method

2018 5 feb 14:31:29.602228 aaa: no hay métodos configurados para el valor predeterminado

2018 5 feb 14:31:29.602249 aaa: no hay configuración disponible para esta solicitud

2018 5 feb 14:31:29.602357 aaa: aaa_local_accounting_msg

2018 5 feb 14:31:29.602386 aaa: actualización::usuario agregado fxosro

2018 5 feb 14:31:29.602414 aaa: La lista av es nula. No hay id de vsan

2018 5 feb 14:31:29.602541 aaa: aaa_send_client_response para contabilidad. session->indicadores=254. aaa_resp->indicadores=0.

2018 5 feb 14:31:29.602569 aaa: respuesta para la solicitud de contabilidad de la biblioteca antigua se enviará como SUCCESS

2018 5 feb 14:31:29.602594 aaa: no se necesita respuesta para esta solicitud

2018 5 feb 14:31:29.602619 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 5 feb 14:31:29.602643 aaa: aaa_cleanup_session

2018 5 feb 14:31:29.602671 aaa: aaa_req debe ser liberado.

2018 5 feb 14:31:29.602698 aaa: Método de retorno local exitoso

2018 5 feb 14:31:29.603544 aaa: aaa_process_fd_set

2018 5 feb 14:31:29.603565 aaa: aaa_process_fd_set: mtscallback en aaa_accounting_q

2018 5 feb 14:31:29.603588 aaa: ANTIGUO OPCODE: accounting_interina_update

2018 5 feb 14:31:29.603613 aaa: aaa_create_local_acct_req: user=, session_id=, log=user:fxosro agregado a la función:read-only

2018 5 feb 14:31:29.603643 aaa: aaa_req_process para contabilidad. session no 0

2018 5 feb 14:31:29.603669 aaa: La referencia de solicitud MTS es NULL. solicitud LOCAL

2018 5 feb 14:31:29.603695 aaa: Configuración de AAA_REQ_RESPONSE_NOT_NEEDED

2018 5 feb 14:31:29.603721 aaa: aaa_req_process: Solicitud AAA general de appln: appln_subtype predeterminado: predeterminado

2018 5 feb 14:31:29.603747 aaa: try_next_aaa_method

2018 5 feb 14:31:29.603779 aaa: no hay métodos configurados para el valor predeterminado

2018 5 feb 14:31:29.603807 aaa: no hay configuración disponible para esta solicitud

2018 5 feb 14:31:29.603834 aaa: try_fallback_method

2018 5 feb 14:31:29.603856 aaa: handle_req_using_method

2018 5 feb 14:31:29.603874 aaa: local_method_handler

2018 5 feb 14:31:29.603891 aaa: aaa_local_accounting_msg

2018 5 feb 14:31:29.603911 aaa: actualización::usuario agregado:fxosro a la función:sólo lectura

2018 5 feb 14:31:29.603934 aaa: La lista av es nula. No hay id de vsan

2018 5 feb 14:31:29.604040 aaa: aaa_send_client_response para contabilidad. session->indicadores=254. aaa_resp->indicadores=0.

2018 5 feb 14:31:29.604058 aaa: respuesta para la solicitud de contabilidad de la biblioteca antigua se enviará como SUCCESS

2018 5 feb 14:31:29.604074 aaa: no se necesita respuesta para esta solicitud

2018 5 feb 14:31:29.604089 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 5 feb 14:31:29.604104 aaa: aaa_cleanup_session

2018 5 feb 14:31:29.604119 aaa: aaa_req debe ser liberado.

2018 5 feb 14:31:29.604135 aaa: Método de retorno local exitoso

2018 5 feb 14:31:31.084252 aaa: aaa_req_process para contabilidad. session no 0

2018 5 feb 14:31:31.084280 aaa: Configuración de AAA_REQ_RESPONSE_NOT_NEEDED

2018 5 feb 14:31:31.084309 aaa: aaa_req_process: Solicitud AAA general de appln: appln_subtype predeterminado: predeterminado

2018 5 feb 14:31:31.084336 aaa: try_next_aaa_method

2018 5 feb 14:31:31.084375 aaa: no hay métodos configurados para el valor predeterminado

2018 5 feb 14:31:31.084403 aaa: no hay configuración disponible para esta solicitud

2018 5 feb 14:31:31.084430 aaa: try_fallback_method

2018 5 feb 14:31:31.084457 aaa: handle_req_using_method

2018 5 feb 14:31:31.084484 aaa: local_method_handler

2018 5 feb 14:31:31.084511 aaa: aaa_local_accounting_msg

2018 5 feb 14:31:31.084540 aaa: actualización::enabled (null)

2018 5 feb 14:31:31.084568 aaa: La lista av es nula. No hay id de vsan

2018 5 feb 14:31:31.084693 aaa: aaa_send_client_response para contabilidad. session->indicadores=211. aaa_resp->indicadores=0.

2018 5 feb 14:31:31.084721 aaa: no se necesita respuesta para esta solicitud

2018 5 feb 14:31:31.084746 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 5 feb 14:31:31.084769 aaa: aaa_cleanup_session

2018 5 feb 14:31:31.084792 aaa: mts_drop of request msg

2018 5 feb 14:31:31.084833 aaa: Método de retorno local exitoso

2018 5 feb 14:31:31.384309 aaa: mts_aaa_req_process

2018 5 feb 14:31:31.384340 aaa: aaa_req_process para contabilidad. session no 0

2018 5 feb 14:31:31.384368 aaa: Configuración de AAA_REQ_RESPONSE_NOT_NEEDED

2018 5 feb 14:31:31.384395 aaa: aaa_req_process: Solicitud AAA general de appln: appln_subtype predeterminado: predeterminado

2018 5 feb 14:31:31.384423 aaa: try_next_aaa_method

2018 5 feb 14:31:31.384462 aaa: no hay métodos configurados para el valor predeterminado

2018 5 feb 14:31:31.384490 aaa: no hay configuración disponible para esta solicitud

2018 5 feb 14:31:31.384517 aaa: try_fallback_method

2018 5 feb 14:31:31.384545 aaa: handle_req_using_method

2018 5 feb 14:31:31.384570 aaa: local_method_handler

2018 5 feb 14:31:31.384595 aaa: aaa_local_accounting_msg

2018 5 feb 14:31:31.384620 aaa: actualización::enabled (null)

2018 5 feb 14:31:31.384645 aaa: La lista av es nula. No hay id de vsan

2018 5 feb 14:31:31.384769 aaa: aaa_send_client_response para contabilidad. session->indicadores=211. aaa_resp->indicadores=0.

2018 5 feb 14:31:31.384796 aaa: no se necesita respuesta para esta solicitud

2018 5 feb 14:31:31.384820 aaa: AAA_REQ_FLAG_LOCAL_RESP

2018 5 feb 14:31:31.384846 aaa: aaa_cleanup_session

2018 5 feb 14:31:31.384869 aaa: mts_drop of request msg

2018 5 feb 14:31:31.384911 aaa: Método de retorno local exitoso

Después de un intento fallido de autenticación, verá el siguiente resultado.

2018 5 feb 14:29:18.702123 aaa: mts_aaa_req_process

2018 5 feb 14:29:18.702144 aaa: aaa_req_process para autenticación. session no 0

2018 5 feb 14:29:18.702169 aaa: aaa_req_process: Solicitud AAA general de appln: login appln_subtype: predeterminado

2018 5 feb 14:29:18.702188 aaa: try_next_aaa_method

2018 5 feb 14:29:18.702212 aaa: total de métodos configurados es 1, el índice actual que se probará es 0

2018 5 feb 14:29:18.702232 aaa: handle_req_using_method

2018 5 feb 14:29:18.702251 aaa: AAA_METHOD_SERVER_GROUP

2018 5 feb 14:29:18.702276 aaa: aaa_sg_method_handler group = tacacs

2018 5 feb 14:29:18.702295 aaa: Uso de sg_protocol que se pasa a esta función

2018 5 feb 14:29:18.702315 aaa: Envío de una solicitud al servicio TACACS

2018 5 feb 14:29:18.702378 aaa: mts_send_msg_to_prot_daemon: Longitud de carga útil = 372

2018 5 feb 14:29:18.702427 aaa: sesión: 0x856b4cc agregado a la tabla de sesiones 1

2018 5 feb 14:29:18.702459 aaa: Grupo de métodos configurado correctamente

2018 5 feb 14:29:18.876839 aaa: aaa_process_fd_set

2018 5 feb 14:29:18.876870 aaa: aaa_process_fd_set: mtscallback en aaa_q

2018 5 feb 14:29:18.876908 aaa: mts_message_response_handler: una respuesta mts

2018 5 feb 14:29:18.876938 aaa: prot_daemon_reponse_handler

2018 5 feb 14:29:18.876966 aaa: sesión: 0x856b4cc eliminado de la tabla de sesiones 0

2018 5 feb 14:29:18.877003 aaa: is_aaa_resp_status_éxito status = 2

2018 5 feb 14:29:18.877030 aaa: is_aaa_resp_status_éxito es VERDADERO

2018 5 feb 14:29:18.877058 aaa: aaa_send_client_response para autenticación. session->indicadores=21. aaa_resp->indicadores=0.

2018 5 feb 14:29:18.877086 aaa: AAA_REQ_FLAG_NORMAL

2018 5 feb 14:29:18.877171 aaa: mts_send_response satisfactoria

2018 5 feb 14:29:18.877224 aaa: aaa_cleanup_session

2018 5 feb 14:29:18.877253 aaa: mts_drop of request msg

2018 5 feb 14:29:18.877299 aaa: aaa_req debe ser liberado.

2018 5 feb 14:29:18.877364 aaa: aaa_process_fd_set

2018 5 feb 14:29:18.877391 aaa: aaa_process_fd_set: mtscallback en aaa_q

2018 5 feb 14:29:18.877410 aaa: aaa_enable_info_config: mensaje de error GET_REQ for aaa login

2018 5 feb 14:29:18.877415 aaa: devuelve el valor devuelto de la operación de configuración:elemento de seguridad desconocido

Información Relacionada

El comando Ethanalyzer en FX-OS cli solicitará una contraseña cuando la autenticación TACACS/RADIUS esté habilitada. Este comportamiento es causado por un error.

Id. de error: CSCvg87518

Con la colaboración de ingenieros de Cisco

- Tony Remirez HarfuchTAC

- Jose Soto NolascoTAC

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios