Introducción

Este documento describe cómo resolver el error "Error al recuperar información de metadatos" para el Lenguaje de marcado de aserción de seguridad (SAML) en el Dispositivo de administración de seguridad (SMA).

Prerequisites

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- ADFS (Servicios de federación de Active Directory)

- Integración de SAML con SMA

- OpenSSL instalado

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- SMA AsyncOs versión 11.x.x

- SMA AsyncOs versión 12.x.x

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Cisco Content Security Management Appliance ahora es compatible con el inicio de sesión único (SSO) SAML 2.0, de modo que los usuarios finales pueden acceder a Spam Quarantine y utilizar las mismas credenciales que se utilizan para acceder a otros servicios habilitados para SSO SAML 2.0 de su organización. Por ejemplo, puede habilitar la identidad de ping como su proveedor de identidad SAML (IdP) y tiene cuentas en Rally, Salesforce y Dropbox que tienen habilitado SAML 2.0 SSO. Al configurar el dispositivo Cisco Content Security Management para que admita SSO SAML 2.0 como proveedor de servicios (SP), los usuarios finales pueden iniciar sesión una vez y tener acceso a todos estos servicios, incluida Spam Quarantine.

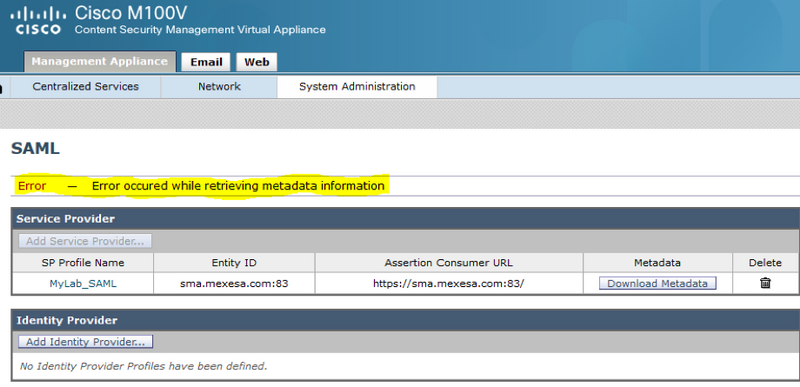

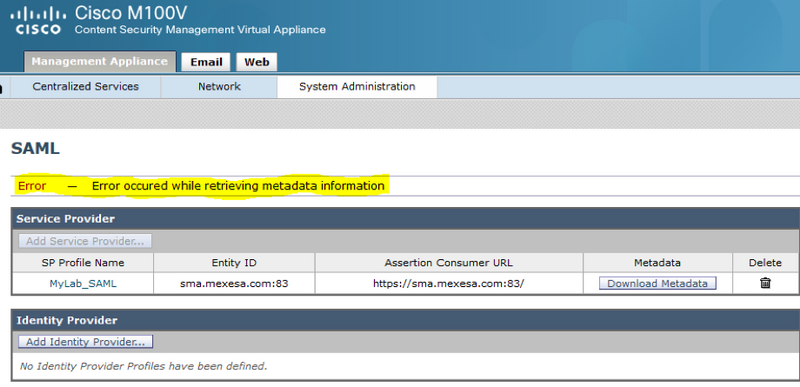

Problema

Al seleccionar Descargar Metadatos para SAML, se obtiene el error "Error al recuperar información de metadatos", como se muestra en la imagen:

Solución

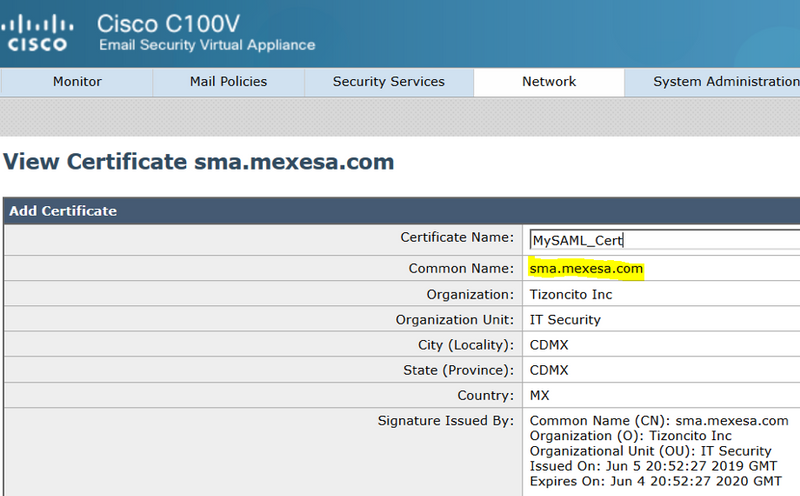

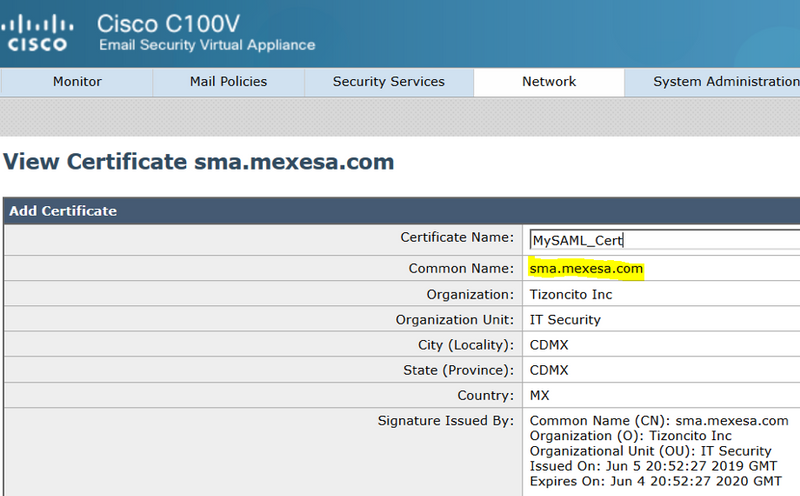

Paso 1. Cree un nuevo certificado autofirmado en el dispositivo de seguridad de correo electrónico (ESA).

Asegúrese de que el nombre común sea el mismo que la URL de ID de entidad, pero sin el número de puerto, como se muestra en la imagen:

Paso 2. Exporte el nuevo certificado con la extensión .pfx, escriba una frase de contraseña y guárdelo en el equipo.

Paso 3. Abra un terminal de Windows e ingrese estos comandos, proporcione la frase de contraseña en el paso anterior.

- Ejecute el comando this para exportar la clave privada:

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

- Ejecute este comando para exportar el certificado:

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

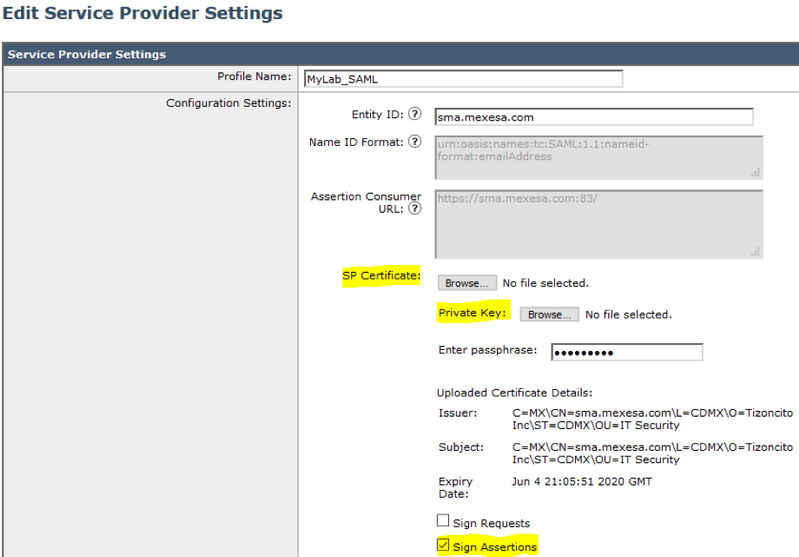

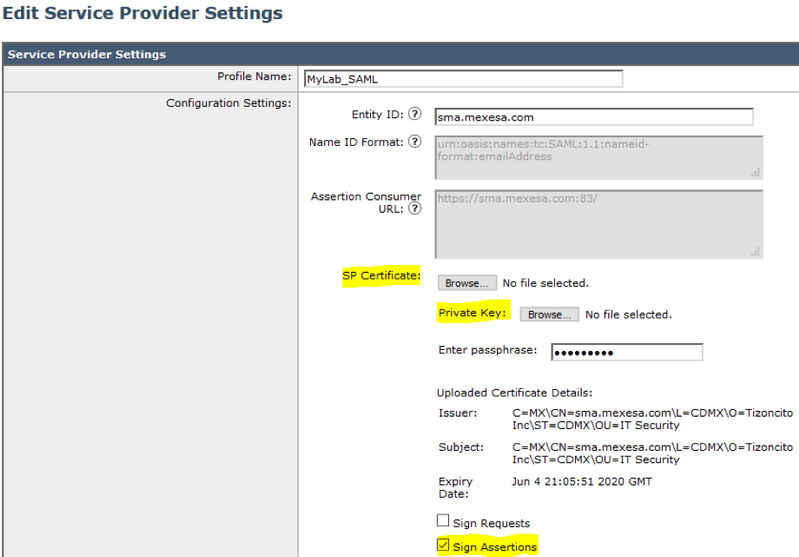

Paso 4. Al final de este proceso, debe tener dos archivos nuevos: certificateprivatekey.pem y certificate.pem. Cargue ambos archivos en el perfil del proveedor de servicios y utilice la misma frase de contraseña que utiliza para exportar el certificado.

Paso 5. El SMA requiere que ambos archivos estén en formato .PEM para que funcionen, como se muestra en la imagen.

Paso 6. Asegúrese de seleccionar la casilla de verificación Firmar aserciones.

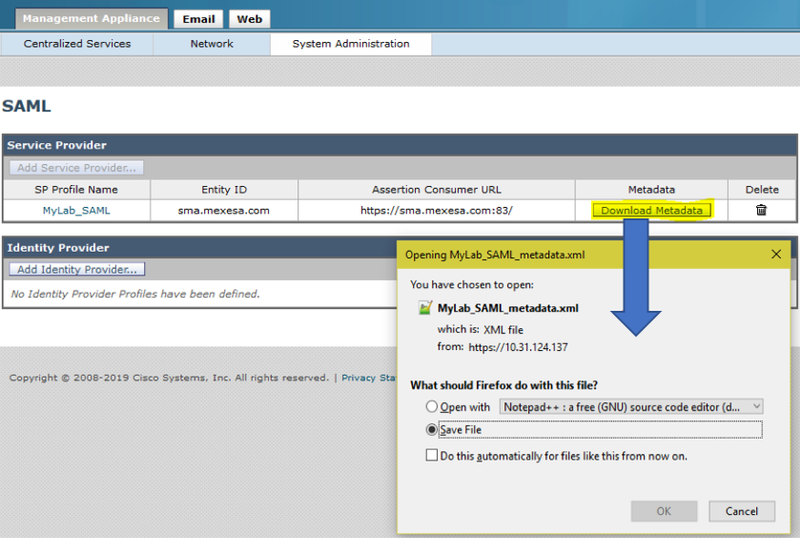

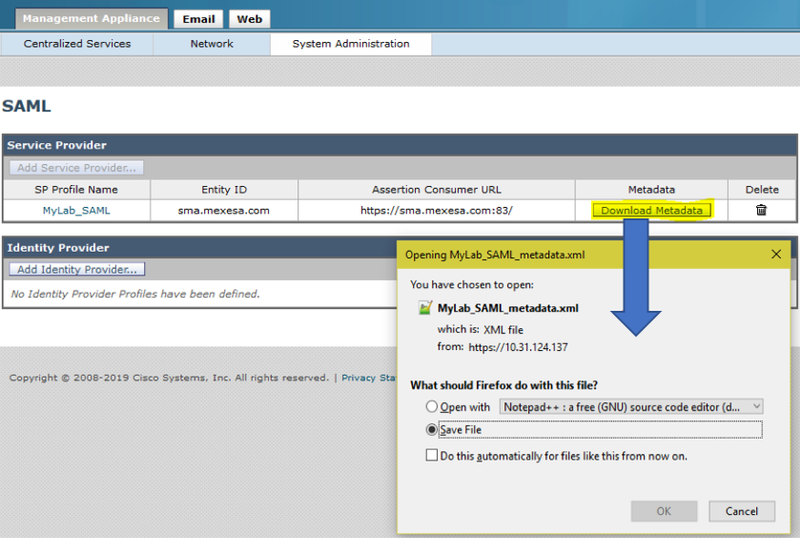

Paso 7. Envíe y confirme los cambios, debe poder descargar los metadatos, como se muestra en la imagen.

Información Relacionada

Comentarios

Comentarios