Introducción

Este documento describe un ejemplo de la implementación de la autenticación basada en certificados en dispositivos móviles.

Prerequisites

Las herramientas y dispositivos utilizados en la guía son:

- Cisco Firepower Threat Defence (FTD)

- Centro de administración Firepower (FMC)

- Dispositivo Apple iOS (iPhone, iPad)

- Autoridad de certificación (CA)

- Software Cisco Anyconnect Client

Requirements

Cisco recomienda que tenga conocimiento sobre estos temas:

- VPN básica

- SSL/TLS

- Infraestructura de clave pública

- Experiencia con FMC

- OpenSSL

- Cisco Anyconnect

Componentes Utilizados

La información que contiene este documento se basa en las siguientes versiones de software y hardware.

- FTD de Cisco

- Cisco FMC

- Microsoft CA Server

- XCA

- Cisco Anyconnect

- ipad de Apple

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Configuración de Cisco Anyconnect en FTD

En esta sección se describen los pasos para configurar Anyconnect mediante FMC. Antes de comenzar, asegúrese de implementar todas las configuraciones.

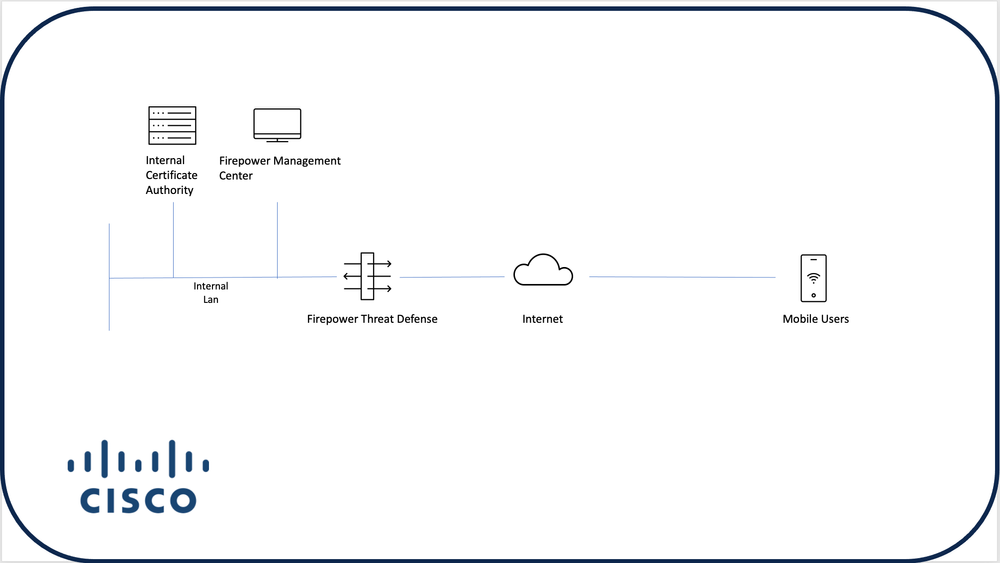

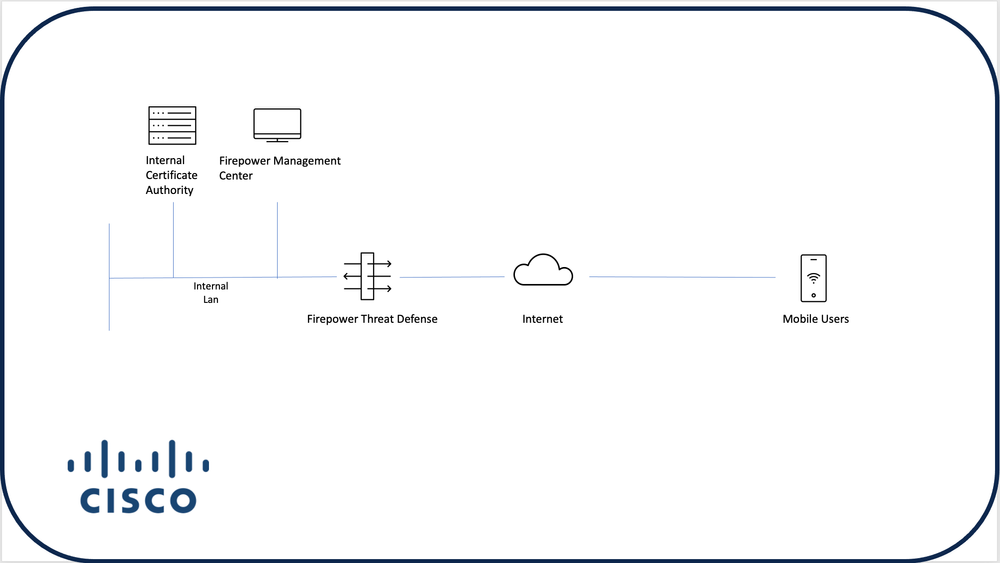

Diagrama de la red

Agregar certificado a FTD

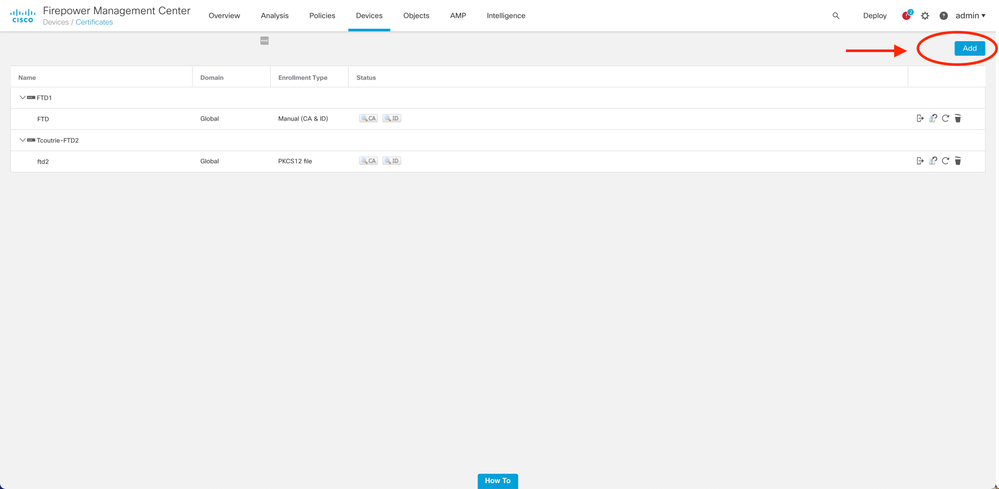

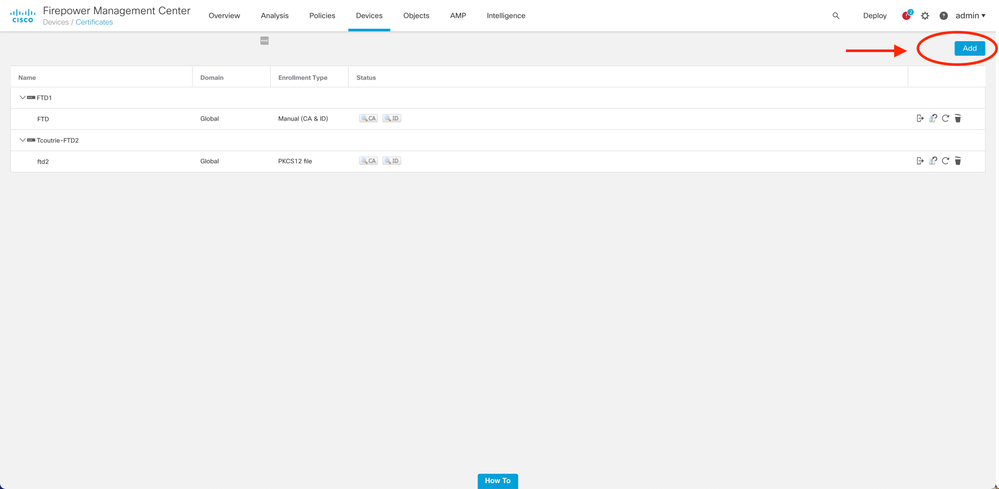

Paso 1. Cree un certificado para el FTD en el equipo FMC. Navegue hasta Devices > Certificate y elija Add, como se muestra en esta imagen:

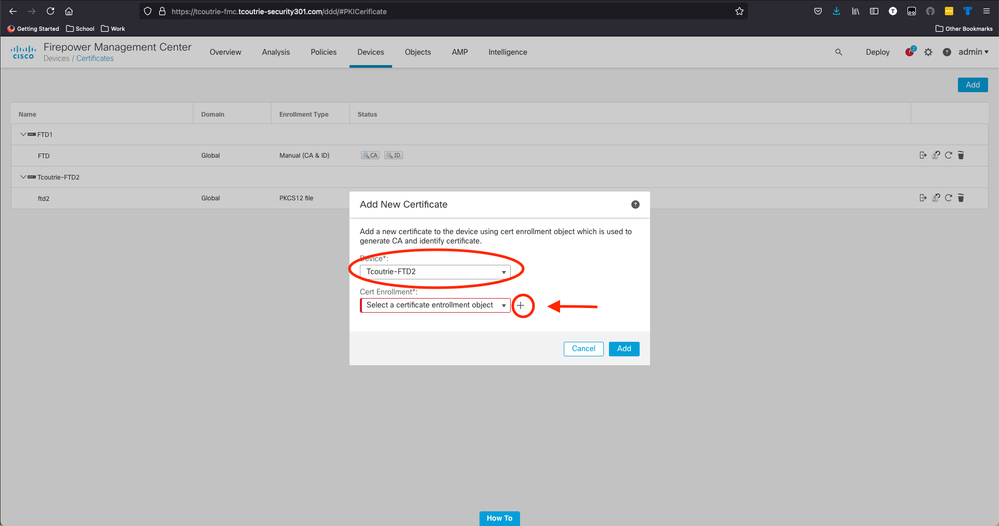

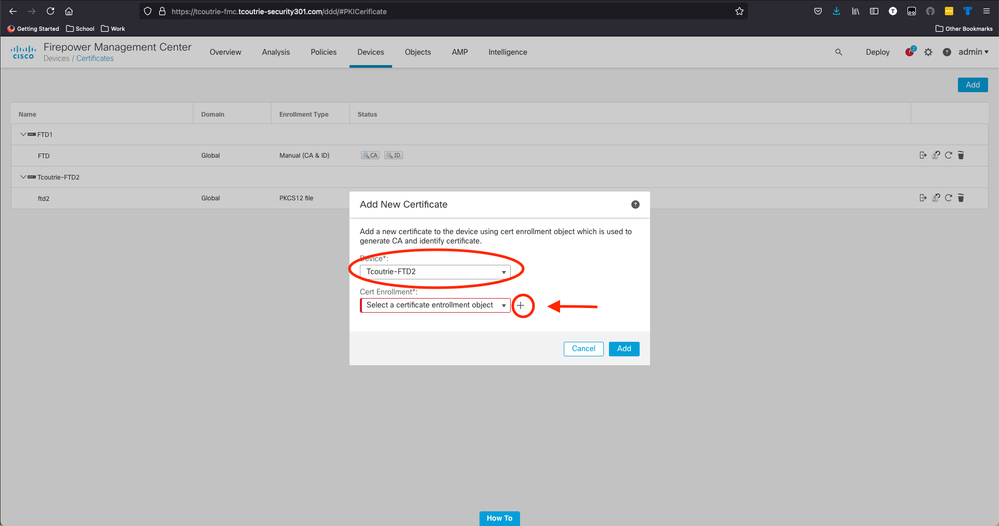

Paso 2. Elija el FTD que desee para la conexión VPN. Elija el dispositivo FTD en el menú desplegable de dispositivos. Haga clic en el icono + para agregar un nuevo método de inscripción de certificados, como se muestra en esta imagen:

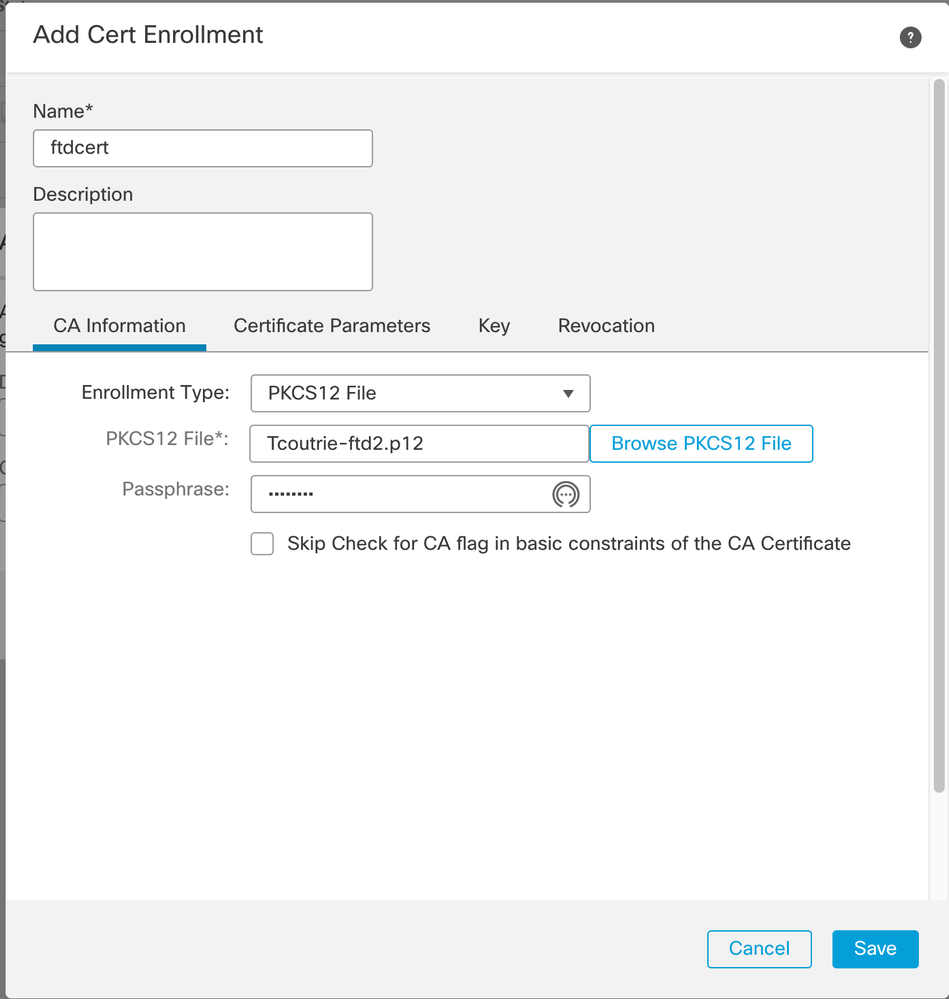

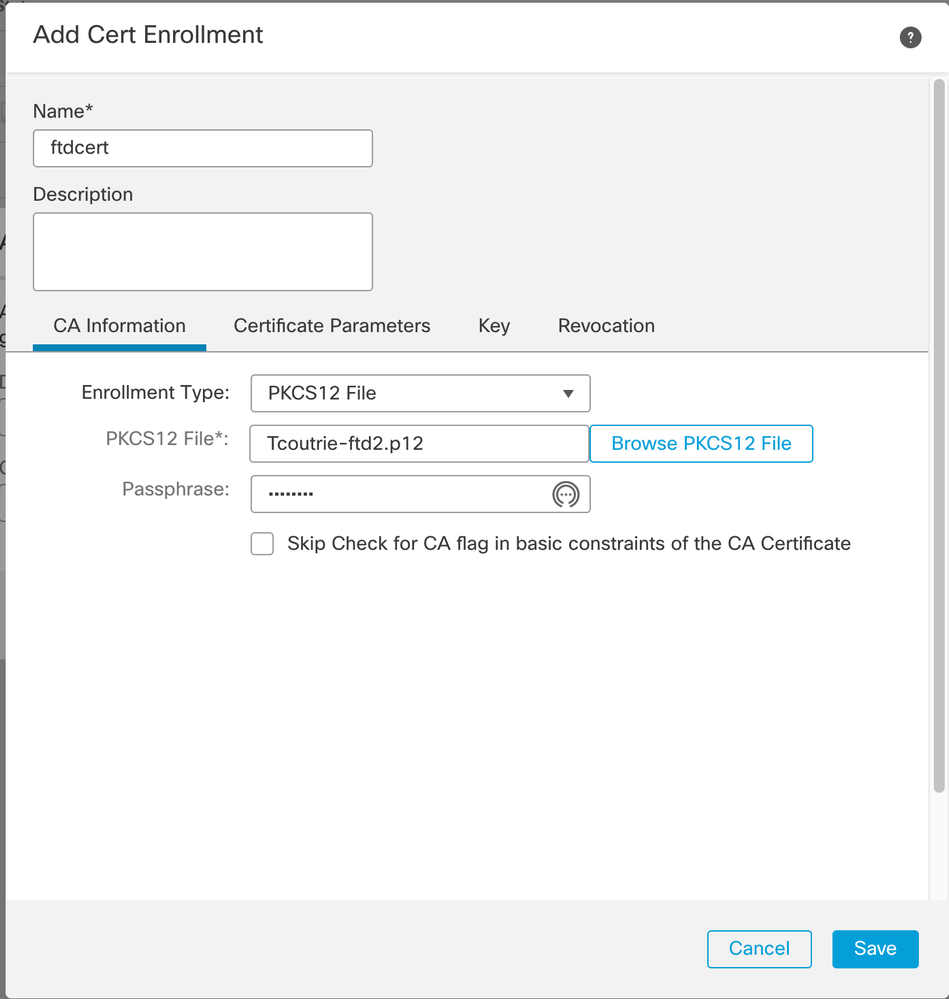

Paso 3. Agregue los certificados al dispositivo. Elija la opción que sea el método preferido para obtener certificados en el entorno.

Consejo: Las opciones disponibles son: Certificado autofirmado - Generar un nuevo certificado localmente, SCEP - Utilizar Simple Certificate Enrollment Protocol para obtener un certificado de una CA, Manual- Instalar manualmente el certificado de identidad y raíz, PKCS12 - Cargar paquete de certificados cifrados con raíz, identidad y clave privada.

Paso 4. Cargue el certificado en el dispositivo FTD. Ingrese el código de acceso (sólo PKCS12) y haga clic en Save, como se muestra en esta imagen:

Nota: una vez guardado el archivo, la implementación de los certificados se realiza inmediatamente. Para ver los detalles del certificado, elija la ID.

Configuración de Cisco Anyconnect

Configure Anyconnect mediante FMC con el asistente de acceso remoto.

Paso 1. Inicie el asistente de directiva VPN de acceso remoto para configurar Anyconnect.

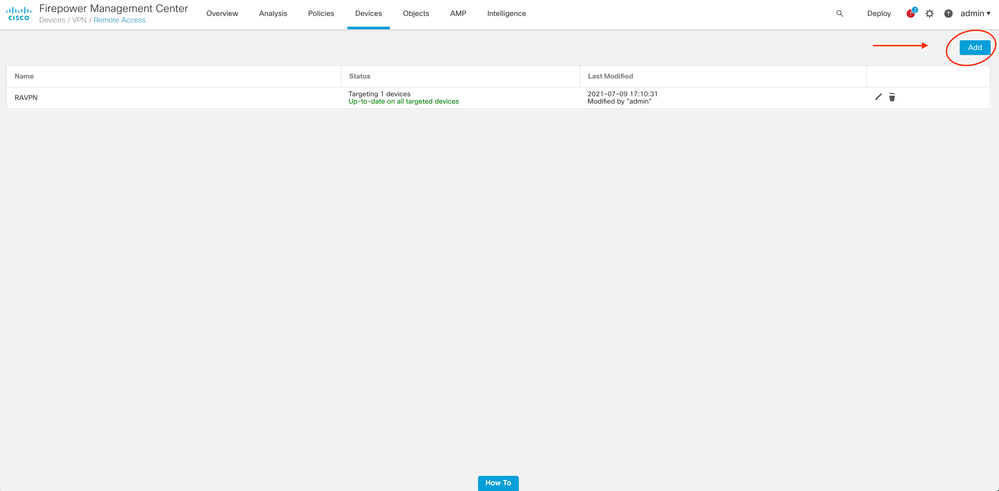

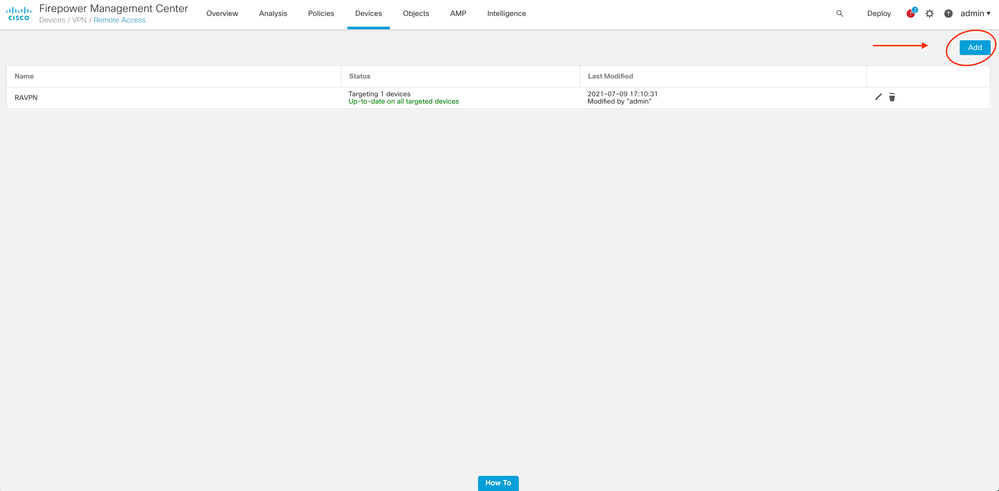

Navegue hasta Devices > Remote Access y elija Add.

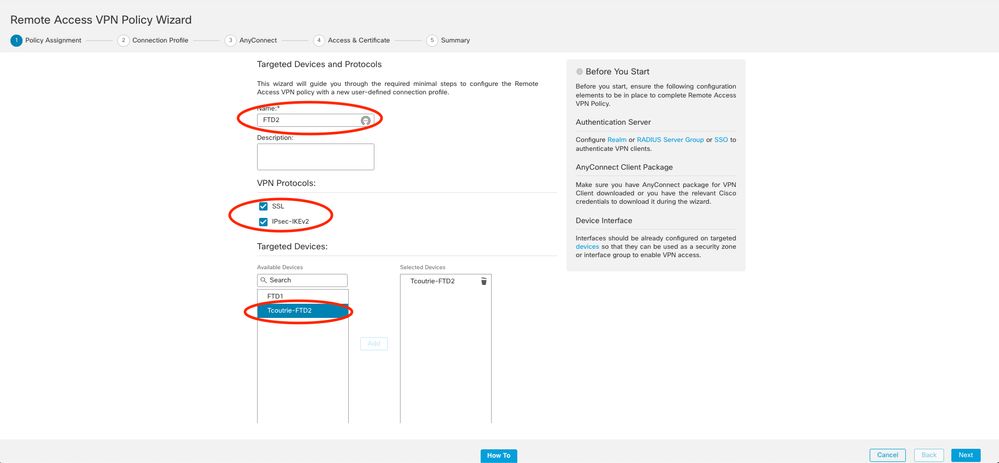

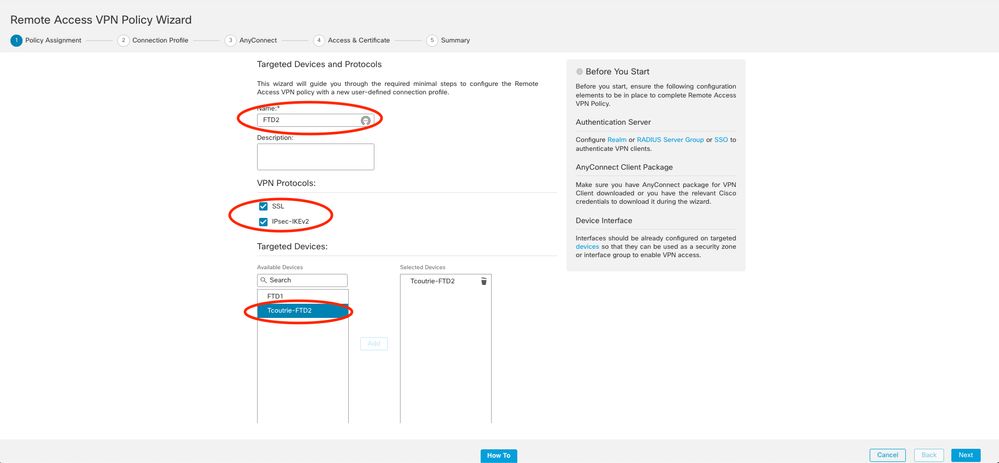

Paso 2. Asignación de políticas.

Complete la asignación de directiva:

a. Asigne un nombre a la directiva.

b. Elija los protocolos de VPN que desee.

c. Elija el dispositivo de destino para aplicar la configuración.

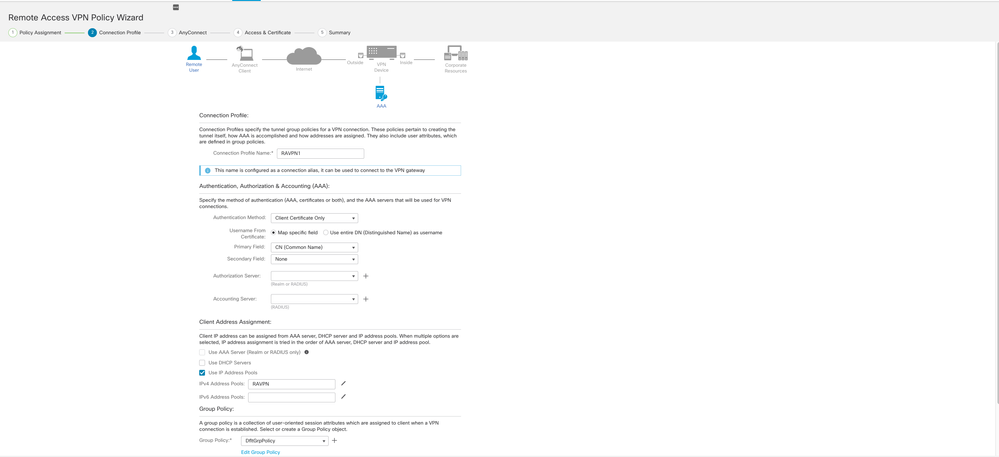

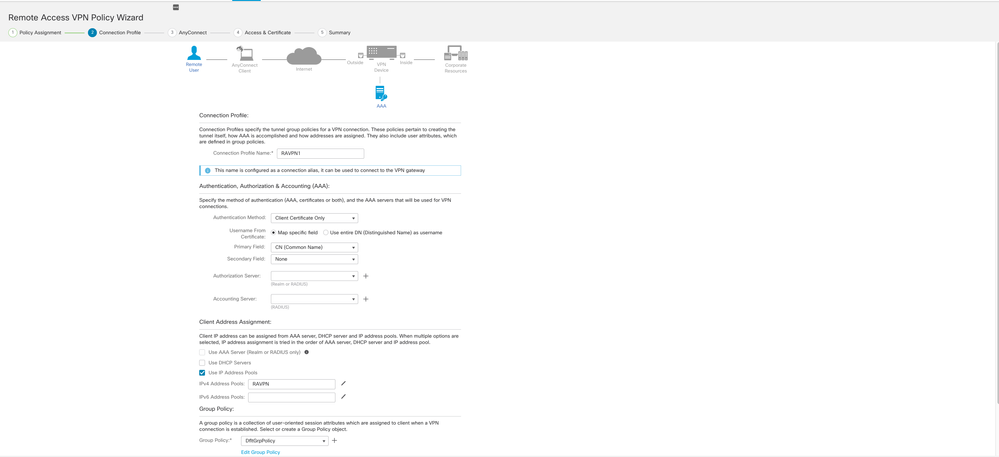

Paso 3. Perfil de conexión.

a. Nombre el perfil de conexión.

b. Establezca el método de autenticación en Sólo certificado de cliente.

c. Asigne un grupo de direcciones IP y, si es necesario, cree una nueva directiva de grupo.

d. Haga clic en Next.

Nota: Elija el campo principal que se utilizará para introducir el nombre de usuario para las sesiones de autenticación. En esta guía se utiliza la NC del certificado.

Paso 4. AnyConnect.

Agregue una imagen de Anyconnect al dispositivo. Cargue la versión preferida de Anyconnect y haga clic en Next.

Nota: los paquetes de Cisco Anyconnect se pueden descargar de Software.Cisco.com.

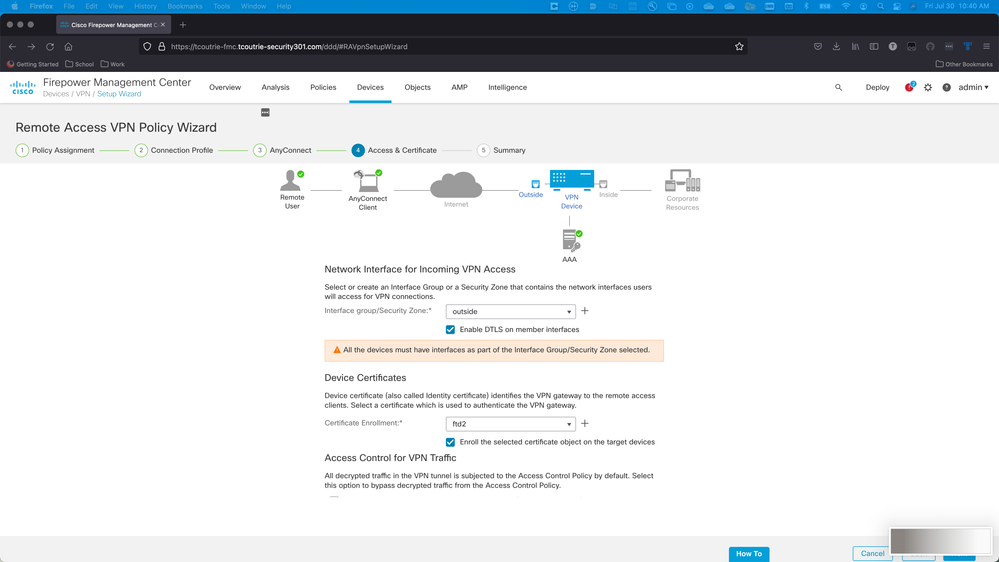

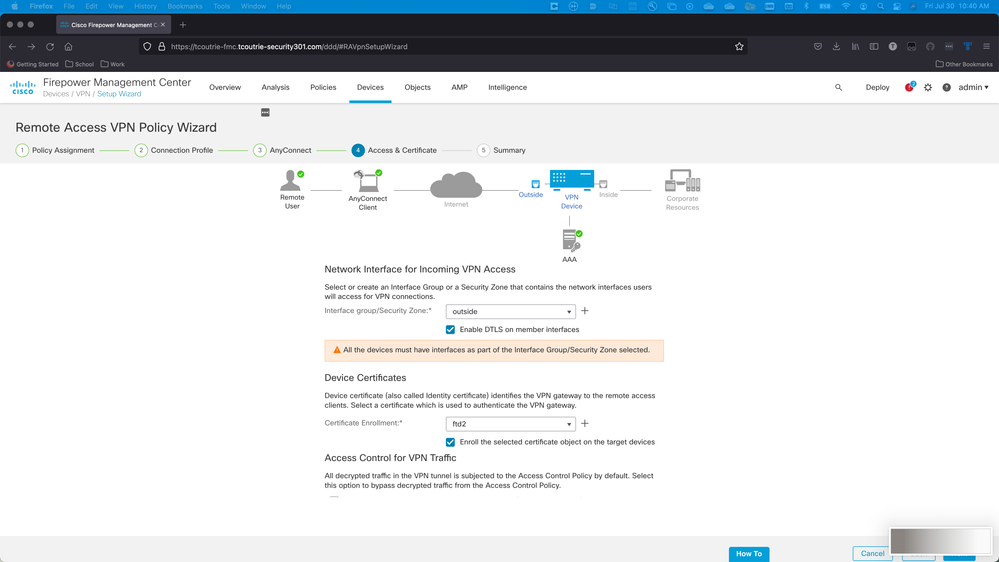

Paso 5. Acceso y certificado.

Aplique el certificado a una interfaz y habilite Anyconnect en el nivel de interfaz, como se muestra en esta imagen, y haga clic en Next.

Paso 6. Summary.

Revise las configuraciones. Si todas las desprotecciones están desprotegidas, haga clic en finalizar y, a continuación, en implementar.

Crear certificado para usuarios móviles

Cree un certificado para agregarlo al dispositivo móvil utilizado en la conexión.

Paso 1. XCA.

a. Apertura de XCA

b. Iniciar una nueva base de datos

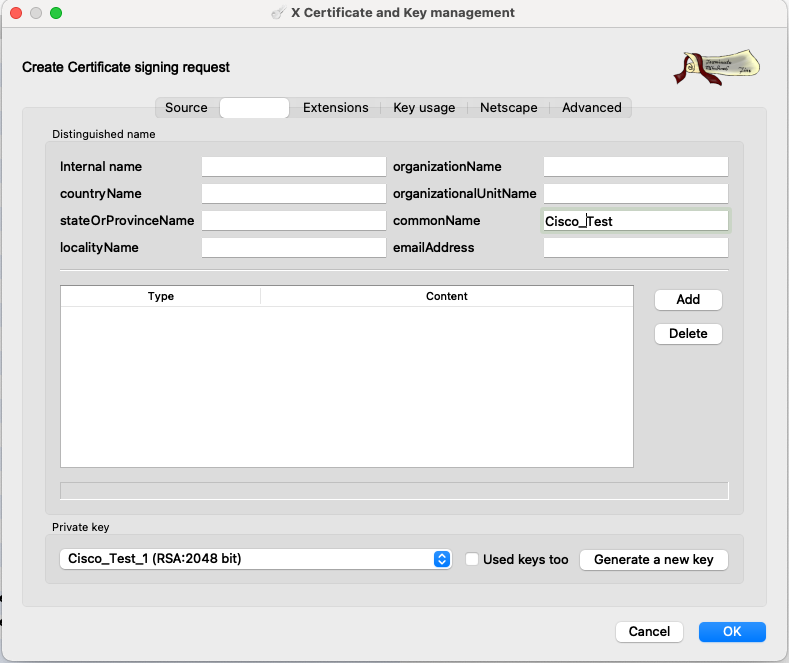

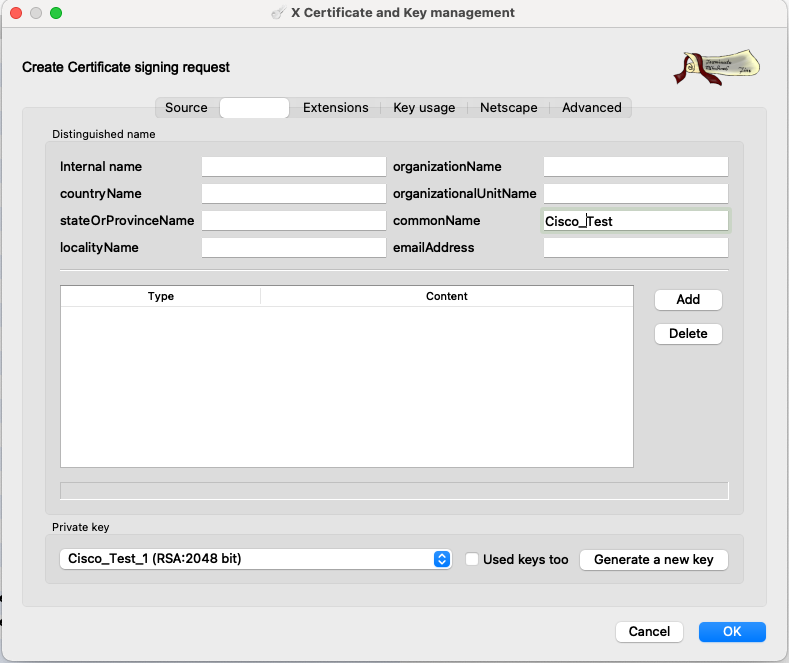

Paso 2. Crear CSR.

a. Seleccione Solicitud de firma de certificado (CSR)

b. Seleccione Nueva solicitud

c. Introduzca el valor con toda la información necesaria para el certificado

d. Generar una nueva clave

e. Cuando haya terminado, haga clic en Aceptar

Nota: Este documento utiliza la NC del certificado.

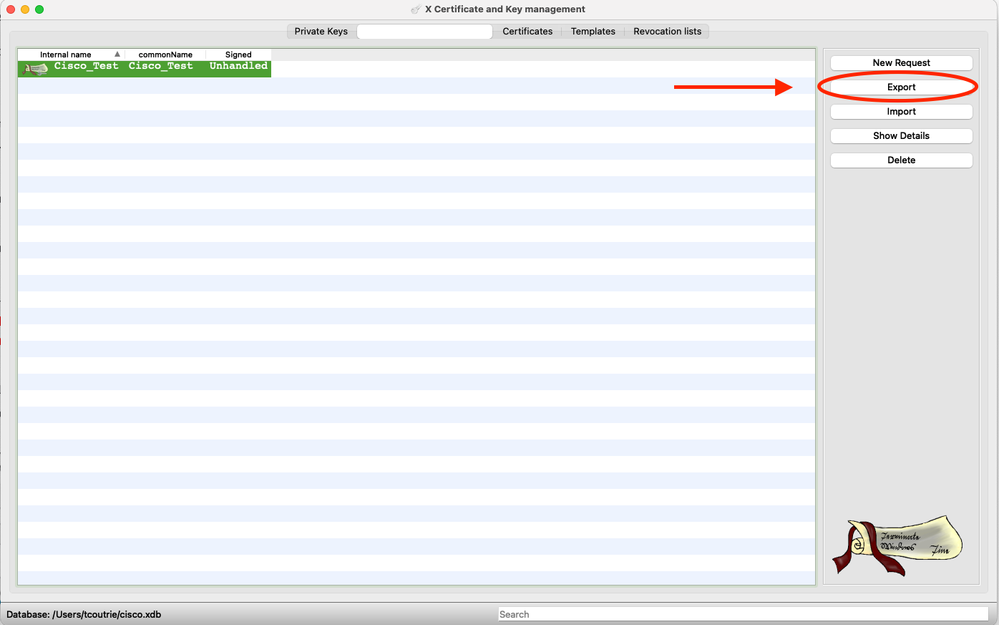

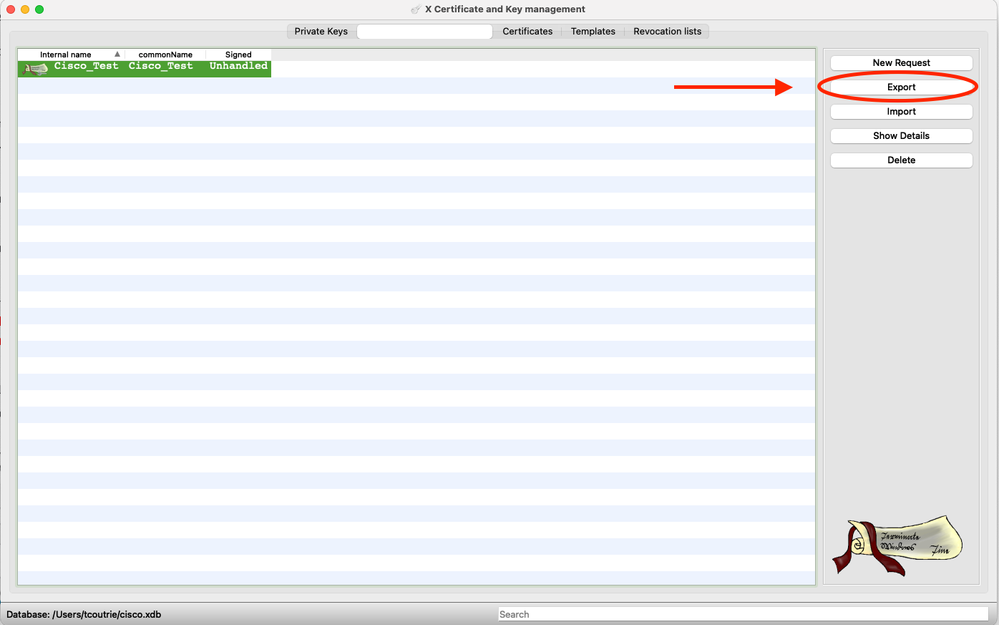

Paso 3. Enviar CSR.

a. Exportación del CSR

b. Enviar CSR a CA para obtener un nuevo certificado

Nota: Utilice el formato PEM del CSR.

Instalar en dispositivo móvil

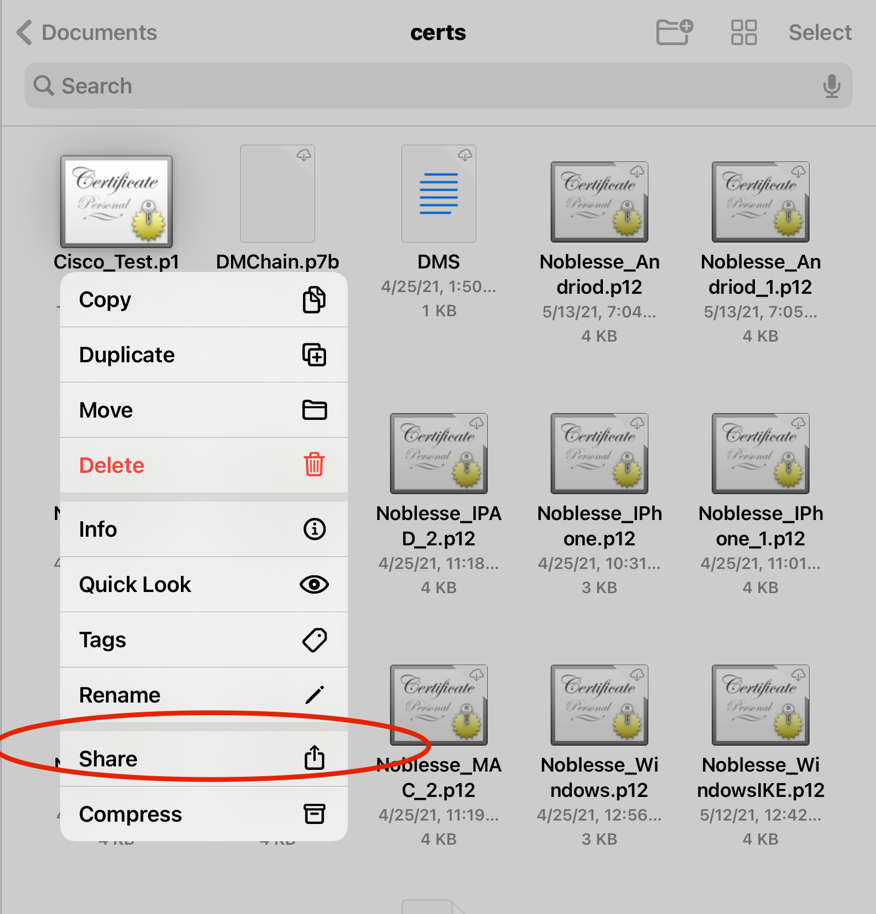

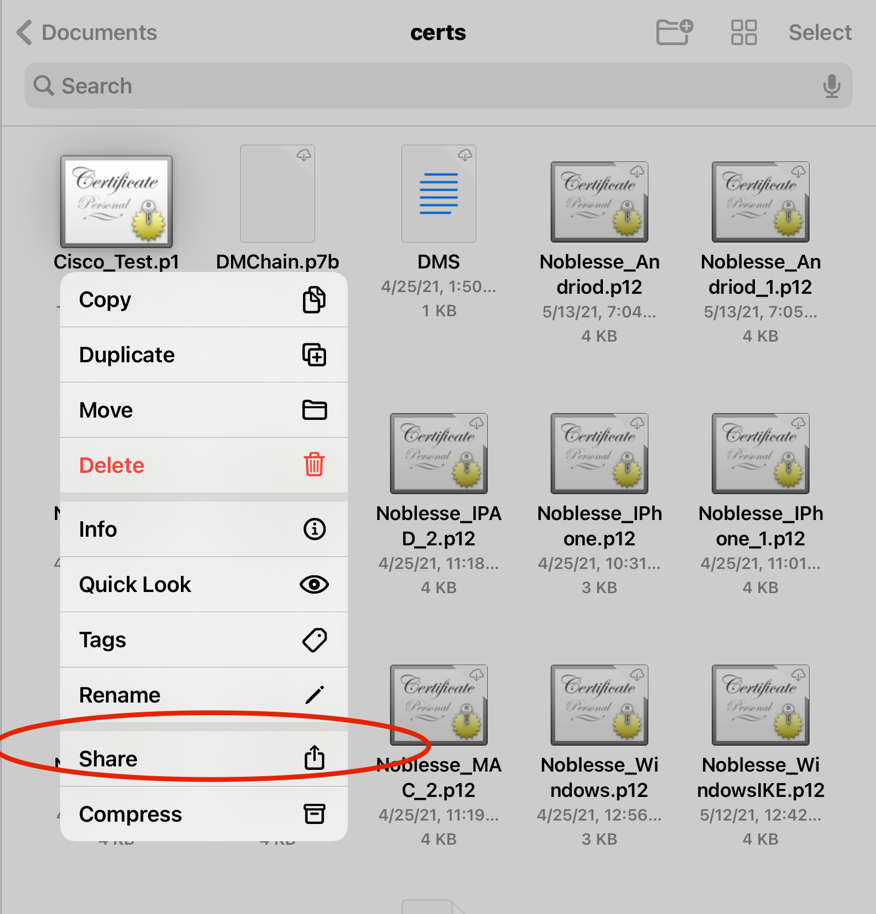

Paso 1. Agregue el certificado del dispositivo al dispositivo móvil.

Paso 2. Comparta el certificado con la aplicación Anyconnect para agregar la nueva aplicación de certificado.

Advertencia: la instalación manual requiere que el usuario comparta el certificado con la aplicación. Esto no se aplica a los certificados enviados a través de MDM.

Paso 3. Introduzca la contraseña del certificado para el archivo PKCS12.

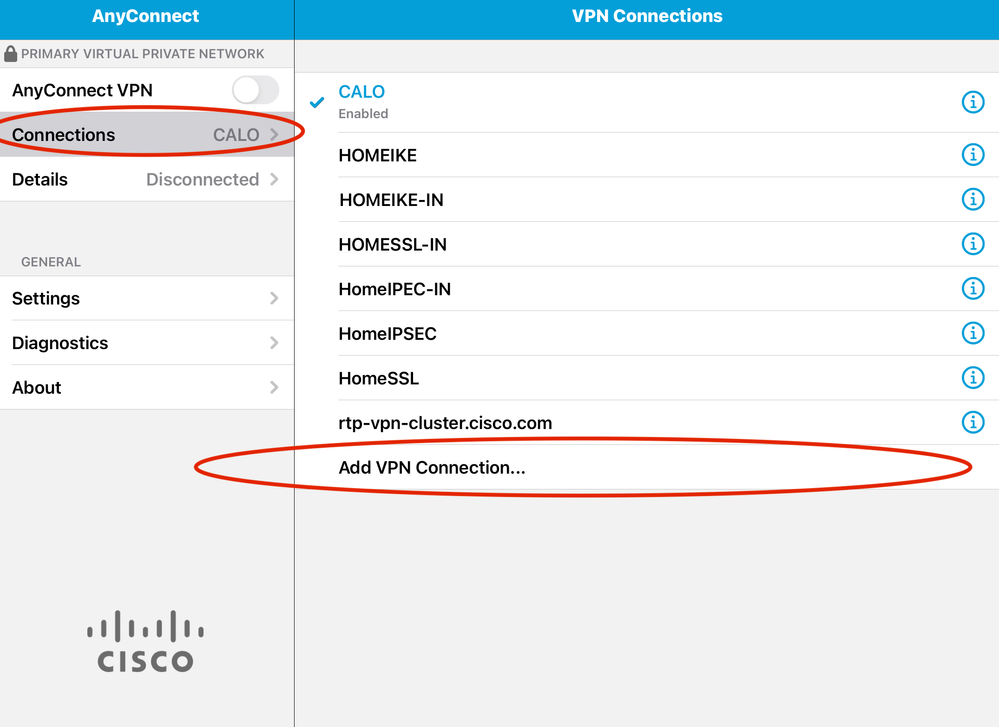

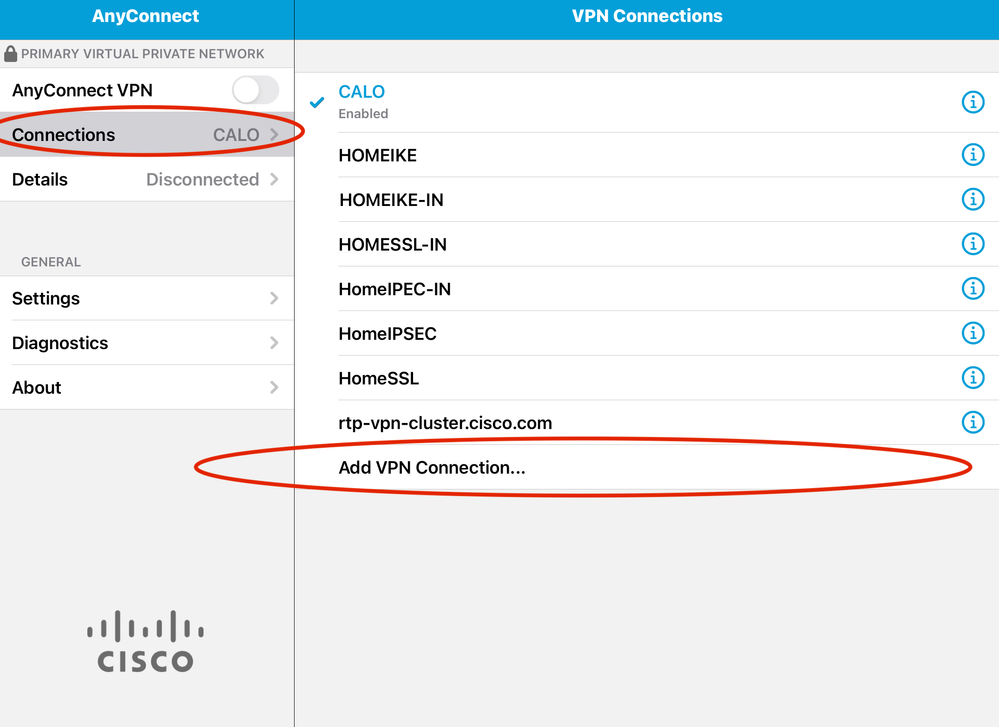

Paso 4. Cree una nueva conexión en Anyconnect.

Paso 5. Navegue a nuevas conexiones; Conexiones > Agregar conexión VPN.

Paso 6. Introduzca la información de la nueva conexión.

Descripción: Nombre de la conexión

Dirección de servidor: dirección IP o FQDN de FTD

Avanzadas: configuraciones adicionales

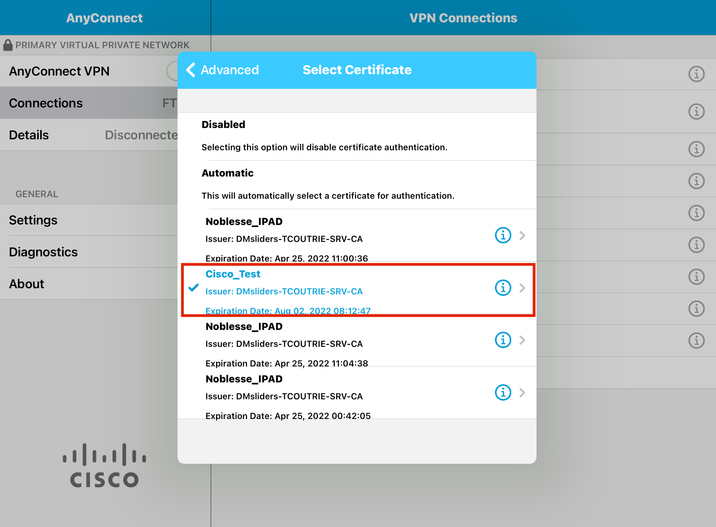

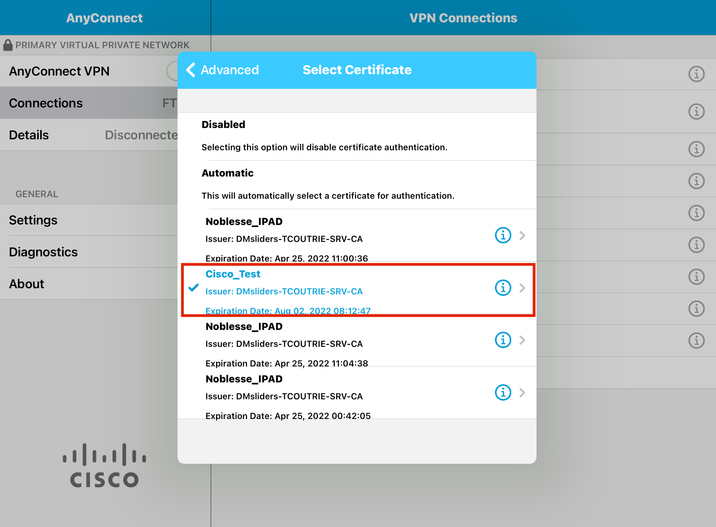

Paso 7. Elija Advanced.

Paso 8. Elija Certificate y elija su certificado recién agregado.

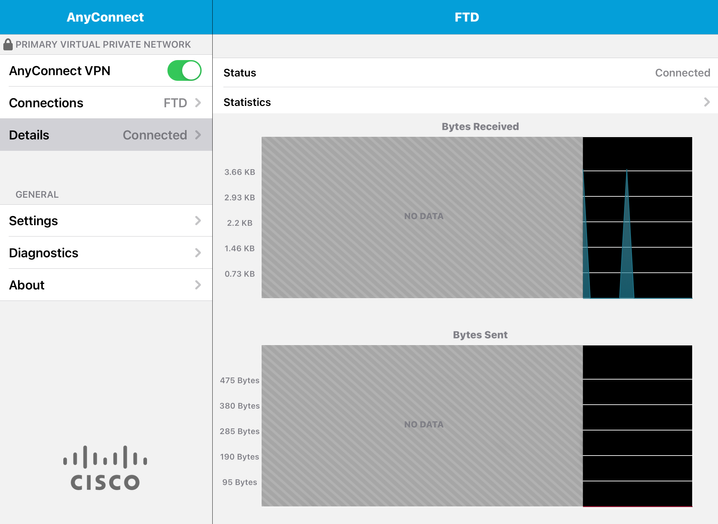

Paso 9. Vuelva a Conexiones y pruebe.

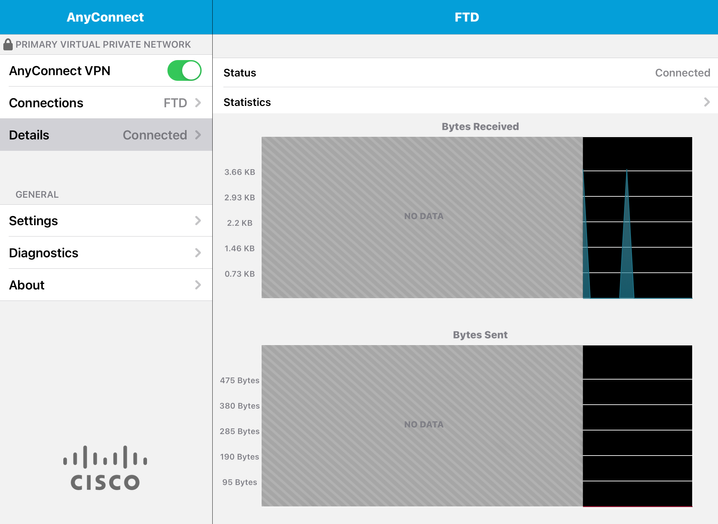

Una vez que se haya realizado correctamente, la alternancia permanece activada y los detalles se muestran conectados en el estado.

Verificación

El comando show vpn-sessiondb detail Anyconnect muestra toda la información sobre el host conectado.

Sugerencia: la opción para filtrar más este comando son las palabras clave 'filter' u 'sort' agregadas al comando.

Por ejemplo:

Tcoutrie-FTD3# show vpn-sessiondb detail Anyconnect

Username : Cisco_Test Index : 23

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Protocol : Anyconnect-Parent SSL-Tunnel DTLS-Tunnel

License : Anyconnect Premium, Anyconnect for Mobile

Encryption : Anyconnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hash : Anyconnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 8627 Bytes Rx : 220

Pkts Tx : 4 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : SSL Tunnel Group : SSL

Login Time : 13:03:28 UTC Mon Aug 2 2021

Duration : 0h:01m:49s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a7aa95d000170006107ed20

Security Grp : none Tunnel Zone : 0

Anyconnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

Anyconnect-Parent:

Tunnel ID : 23.1

Public IP : 10.118.18.168

Encryption : none Hashing : none

TCP Src Port : 64983 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : apple-ios

Client OS Ver: 14.6

Client Type : Anyconnect

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 6299 Bytes Rx : 220

Pkts Tx : 2 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 23.2

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 64985

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Apple iOS

Client Type : SSL VPN Client

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 2328 Bytes Rx : 0

Pkts Tx : 2 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 23.3

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 51003

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Apple iOS

Client Type : DTLS VPN Client

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 0 Bytes Rx : 0

Pkts Tx : 0 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Troubleshoot

Depuraciones

Las depuraciones necesarias para solucionar este problema son:

Debug crypto ca 14

Debug webvpn 255

Debug webvpn Anyconnect 255

Si la conexión es IPSEC y no SSL:

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

debug crypto CA 14

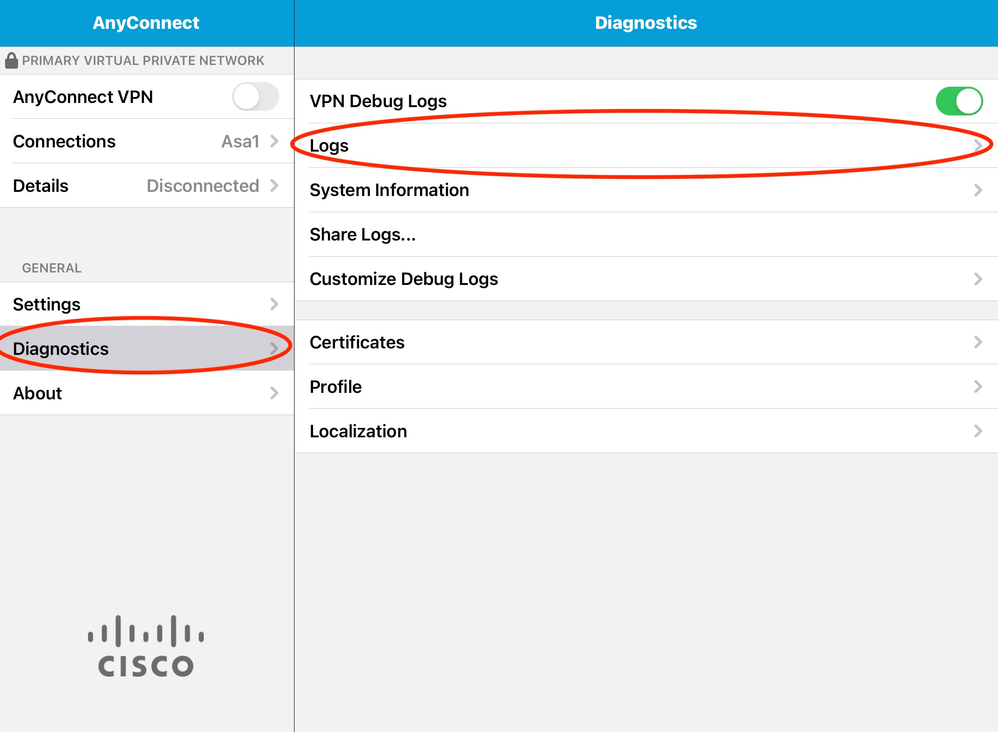

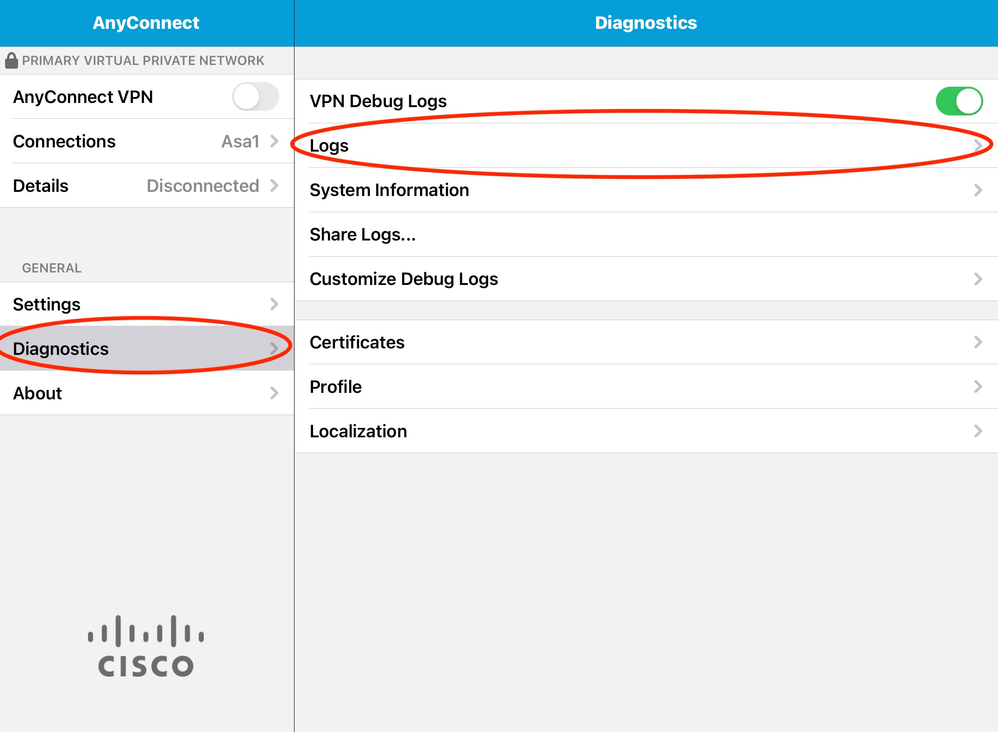

Registros de la aplicación móvil Anyconnect:

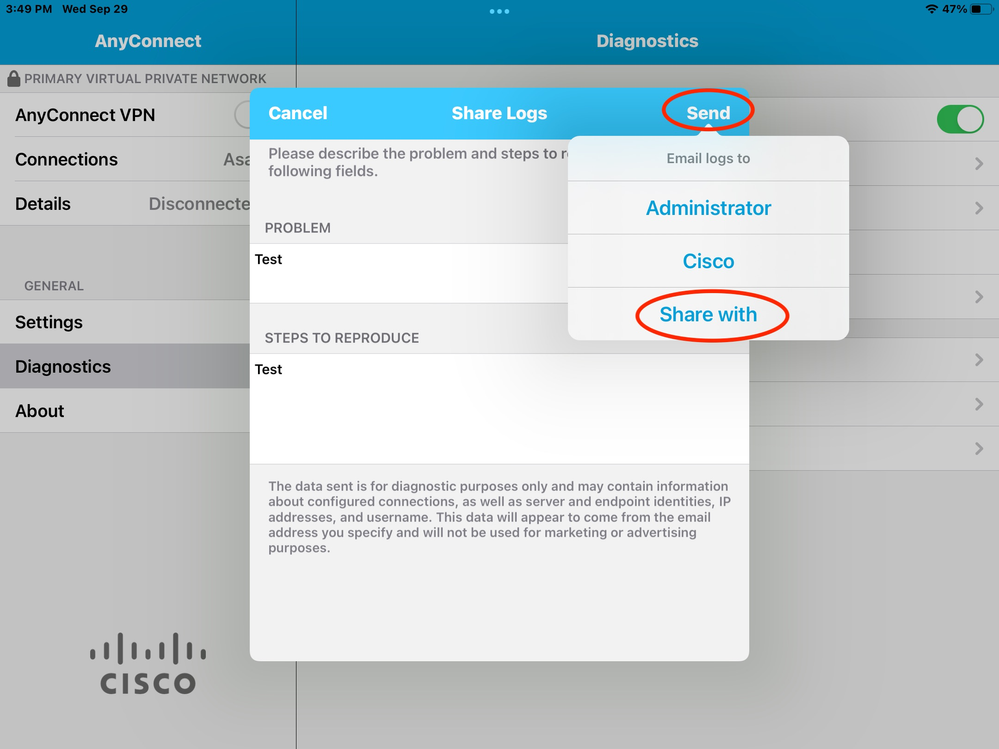

Vaya a Diagnóstico > Registros de depuración de VPN > Registros compartidos.

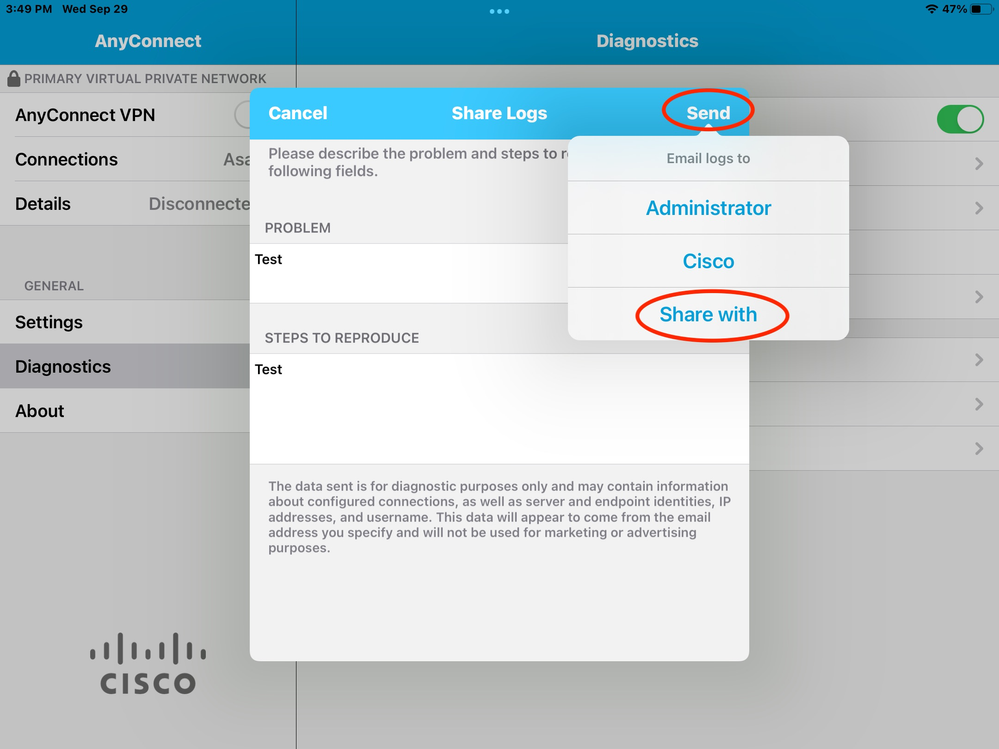

Introduzca la información:

- Problema

- Pasos para reproducir

A continuación, vaya a Enviar > Compartir con.

Esto presenta la opción de utilizar un cliente de correo electrónico para enviar los registros.

Comentarios

Comentarios