Introducción

Este documento describe los pasos que deben seguirse para investigar la razón por la cual los terminales no pueden actualizar las definiciones de TETRA de los servidores de actualización de definiciones de Cisco TETRA.

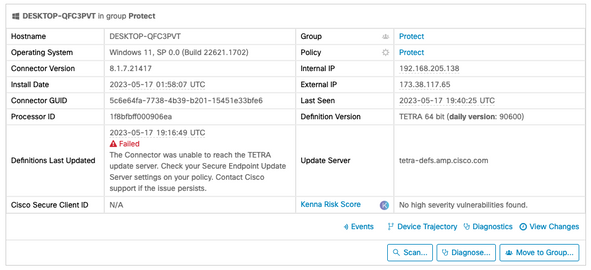

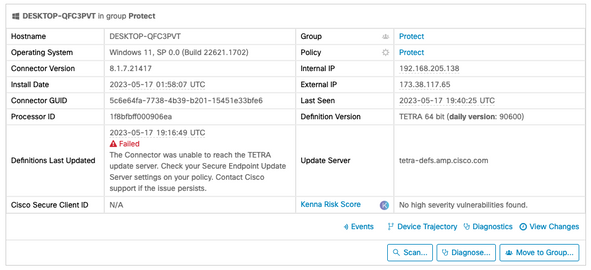

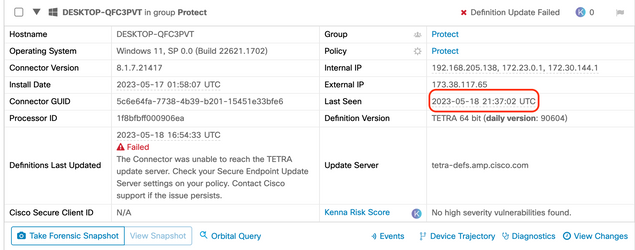

Definiciones Último error actualizado observado en Secure Endpoint Console aparece en los detalles del equipo como se muestra a continuación.

Resolución de problemas

El Cisco Secure Endpoint para Windows requiere una conexión sostenida con el servidor de definición de TETRA para descargar las actualizaciones.

Los errores comunes al descargar las definiciones de TETRA incluyen:

- Error al resolver la dirección del servidor

- Error al validar el certificado SSL (incluida la comprobación de la lista de revocación de certificados)

- Interrupción durante la descarga

- Error al conectarse al servidor proxy

- Error al autenticarse en el servidor proxy

Si se produce un error al intentar descargar las definiciones de TETRA, el siguiente intento se producirá en el siguiente intervalo de actualización o si el usuario ha iniciado una actualización manual.

Verificación de la Conectividad Informada de Extremo en la Consola de Extremo Seguro

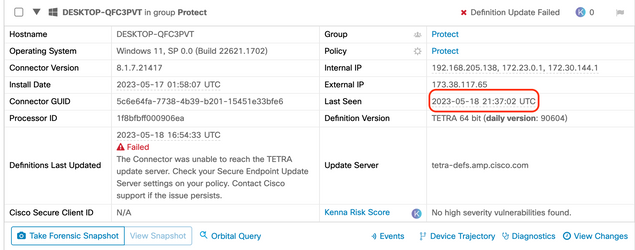

Secure Endpoint Console muestra si el terminal se está conectando con regularidad. Asegúrese de que los terminales están activos y de que su estado es "Último visto" (Last Seen). Si los terminales no se están protegiendo con Secure Endpoint Console, esto indica que el terminal no está activo o tiene algunos problemas de conectividad.

Cisco publica una media de 4 actualizaciones de definiciones al día y, si en algún momento del día el terminal no puede descargar la actualización, el conector publica un error de fallo. Teniendo en cuenta esta frecuencia, solo si los terminales están conectados constantemente y tienen una conexión de red estable con el servidor TETRA en todo momento, los terminales se informarán como "Dentro de la política".

El estado "Visto por última vez" se encuentra en la página de detalles del ordenador, como se indica en un círculo a continuación:

Si el terminal se está conectando y se informa de un error que indica que las definiciones no se descargan pero que la consola está viendo, el problema puede ser intermitente. Se puede realizar una investigación adicional si las diferencias de tiempo son grandes entre "Última vez visto" y "Definiciones actualizadas por última vez".

Comprobación de la conectividad en el terminal

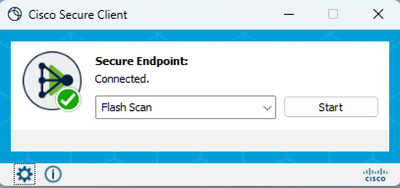

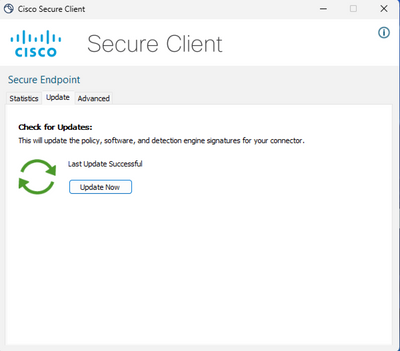

Los usuarios finales pueden comprobar la conectividad mediante la interfaz de usuario.

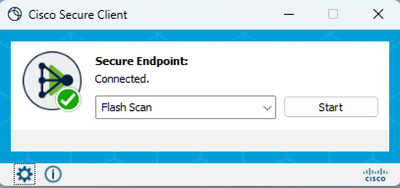

Al abrir Cisco Secure Client, se muestra el estado de la conectividad.

ConnectivityTool se puede utilizar cuando el extremo no está conectado y notifica problemas de conexión. Esto se incluye en la herramienta IPSupportTool que genera el paquete de soporte.

Comprobación de las definiciones de TETRA en el terminal

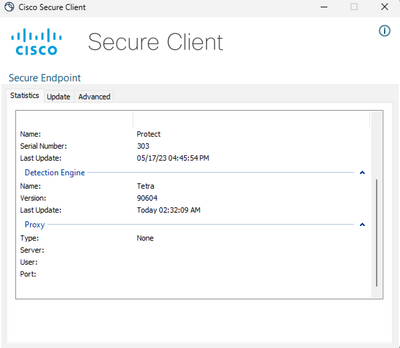

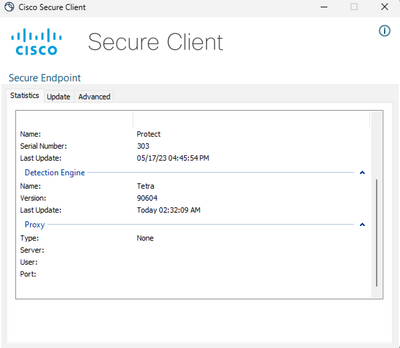

Cisco Secure Client proporciona información sobre las definiciones TETRA actuales cargadas por el conector de terminal. El usuario final puede abrir el cliente y comprobar la configuración de Secure Endpoint. En la pestaña Statistics (Estadísticas), está disponible la definición actual de TETRA.

Además, la herramienta AmpCLI informa de los detalles de la definición de TETRA actual en el terminal. Un ejemplo del comando es el siguiente:

PS C:\Program Files\Cisco\AMP\8.1.7.21417> .\AmpCLI.exe posture

{"agent_uuid":"5c6e64fa-7738-4b39-b201-15451e33bfe6","connected":true,"connector_version":"8.1.7","engines":[{"definitions":[{"last_successful_update":1684423727,"name":"Tetra","timestamp":1684387929,"version":90604}],"enabled":true,"name":"Tetra"},{"enabled":false,"name":"Spero"},{"enabled":false,"name":"Ethos"},{"definitions":[{"name":"BP","timestamp":1684352756,"version":8405}],"enabled":true,"name":"BP"},{"definitions":[{"name":"SCS","timestamp":1684352755,"version":8405}],"enabled":true,"name":"SCS"}],"last_scan":1684429124,"last_scan_status":true,"protect_file_mode":true,"protect_process_mode":true,"running":true}

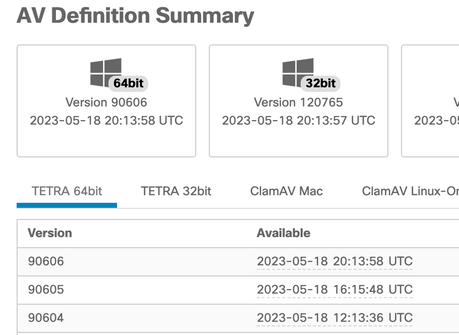

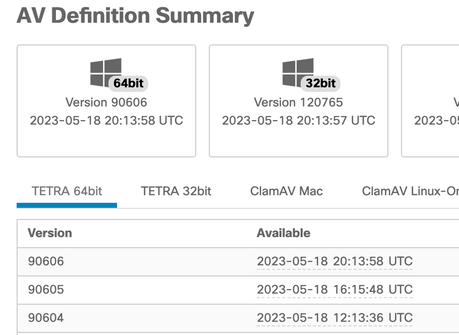

Las versiones de definición se muestran para cada uno de los motores, incluido TETRA. En este resultado anterior, es la versión 90604. Esto se puede comparar con Secure Endpoint Console en: Management > AV Definition Summary. A continuación se muestra un ejemplo de la página.

Si la versión aún está atrasada y el estado del conector está conectado, entonces se puede realizar una actualización de las definiciones o verificar la conectividad del punto final con el servidor TETRA.

Cómo forzar una actualización de definiciones de TETRA en el Terminal

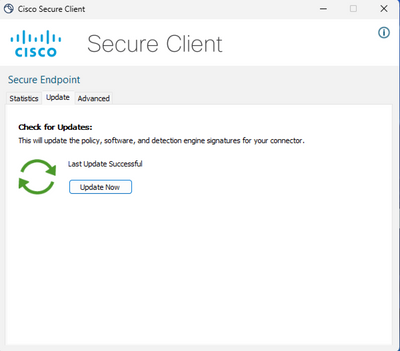

Los usuarios finales pueden iniciar y verificar el progreso de la descarga de TETRA. Para que el usuario active la actualización, la opción debe establecerse en la directiva. En la página Configuración avanzada > Configuración de la política de la interfaz de usuario del cliente, la configuración Permitir al usuario actualizar las definiciones de TETRA debe estar habilitada para las definiciones que el usuario desencadenará.

En Cisco Secure Client, el usuario final puede abrir el cliente y comprobar la configuración de Secure Endpoint. El usuario puede hacer clic en "Actualizar ahora" para activar la actualización de la definición de TETRA como se muestra a continuación:

Si ejecuta AMP para terminales Connector versión 7.2.7 y posteriores, puede utilizar un nuevo switch "-forceupdate" para forzar al conector a descargar las definiciones de TETRA.

C:\Program Files\Cisco\AMP\8.1.7.21417\sfc.exe -forceupdate

Después de forzar la actualización, la definición de TETRA puede ser verificada nuevamente para ver si ocurre una actualización. Si todavía no se está produciendo una actualización, se debe verificar la conexión con el servidor TETRA.

Verificación de la Conectividad del Servidor de Definición TETRA en el Terminal

La directiva de terminales incluye el servidor de definiciones con el que el terminal se pone en contacto para descargar las definiciones.

La página de detalles del equipo incluye el servidor de actualización. La siguiente imagen muestra dónde se muestra el servidor de actualización:

En la nube pública, el nombre de servidor requerido al que se puede conectar el terminal se muestra en: Direcciones de servidor requeridas para las operaciones adecuadas de Cisco Secure Endpoint y Malware Analytics

Validación de conexión directa

Desde el punto final, se puede ejecutar el siguiente comando para comprobar la búsqueda de DNS en el servidor de actualización:

PS C:\Program Files\Cisco\AMP> Resolve-DnsName -Name tetra-defs.amp.cisco.com

Name Type TTL Section IPAddress

---- ---- --- ------- ---------

tetra-defs.amp.cisco.com A 5 Answer 192.XXX.X.XX

tetra-defs.amp.cisco.com A 5 Answer 192.XXX.X.X

tetra-defs.amp.cisco.com A 5 Answer 192.XXX.X.X

Si se resuelve la IP, se puede probar la conexión con el servidor. Una respuesta válida tendrá el siguiente aspecto:

PS C:\Program Files\Cisco\AMP> curl.exe -v https://tetra-defs.amp.cisco.com

* Trying 192.XXX.X.X:443...

* Connected to tetra-defs.amp.cisco.com (192.XXX.X.X) port 443 (#0)

* schannel: disabled automatic use of client certificate

* ALPN: offers http/1.1

* ALPN: server did not agree on a protocol. Uses default.

* using HTTP/1.x

> GET / HTTP/1.1

> Host: tetra-defs.amp.cisco.com

> User-Agent: curl/8.0.1

> Accept: */*

>

* schannel: server closed the connection

< HTTP/1.1 200 OK

< Date: Fri, 19 May 2023 19:13:35 GMT

< Server:

< Last-Modified: Mon, 17 Apr 2023 15:48:54 GMT

< ETag: "0-5f98a20ced9e3"

< Accept-Ranges: bytes

< Content-Length: 0

< Connection: close

< Content-Type: text/html; charset=UTF-8

<

* Closing connection 0

* schannel: shutting down SSL/TLS connection with tetra-defs.amp.cisco.com port 443

Si no se puede establecer la conexión para validar el certificado con el servidor CRL (como commercial.ocsp.identrust.com o validation.identrust.com), se mostrará un error como sigue:

PS C:\Program Files\Cisco\AMP> curl.exe -v https://tetra-defs.amp.cisco.com

* Trying 192.XXX.X.XX:443...

* Connected to tetra-defs.amp.cisco.com (192.XXX.X.XX) port 443 (#0)

* schannel: disabled automatic use of client certificate

* ALPN: offers http/1.1

* schannel: next InitializeSecurityContext failed: Unknown error (0x80092013) - The revocation function was unable to check revocation because the revocation server was offline.

* Closing connection 0

* schannel: shutting down SSL/TLS connection with tetra-defs.amp.cisco.com port 443

curl: (35) schannel: next InitializeSecurityContext failed: Unknown error (0x80092013) - The revocation function was unable to check revocation because the revocation server was offline.

Validación de proxy

Si el terminal está configurado para utilizar un proxy, se puede comprobar el último estado de error. La ejecución del siguiente PowerShell puede devolver el último error del intento de actualización de TETRA.

PS C:\Program Files\Cisco\AMP> (Select-Xml -Path local.xml -XPath '//tetra/lasterror').Node.InnerText

| Último código de error |

Problema |

Acciones |

| 4294965193 |

No se pudo establecer la conexión con el proxy |

Comprobar la conexión de red con el proxy |

| 4294965196 |

No se pudo autenticar con el proxy |

Comprobar las credenciales de autenticación para el proxy |

| 4294965187 |

Se conectó con el proxy y falló la descarga |

Comprobar los registros de proxy para problemas de descarga |

|

|

|

Additional Information

- Si observa que los terminales no descargan constantemente las definiciones de TETRA, a pesar de haber completado las comprobaciones anteriores, habilite el conector en modo de depuración durante un intervalo de tiempo igual al intervalo de actualización definido en su política y genere el paquete de soporte. Cuando el conector esté en modo de depuración, tenga en cuenta que también debe tomar las capturas de paquetes de Wireshark. La captura de paquetes también se debe ejecutar durante un intervalo de tiempo igual al intervalo de actualización definido en su política. Una vez recopilada esta información, abra un caso del Cisco TAC junto con esta información para continuar con la investigación.

Recopilación de datos de diagnóstico de AMP para Windows Connector

Comentarios

Comentarios