Configurar integración LDAP de CMS

Opciones de descarga

-

ePub (321.1 KB)

Visualice en diferentes aplicaciones en iPhone, iPad, Android, Sony Reader o Windows Phone -

Mobi (Kindle) (389.2 KB)

Visualice en dispositivo Kindle o aplicación Kindle en múltiples dispositivos

Lenguaje no discriminatorio

El conjunto de documentos para este producto aspira al uso de un lenguaje no discriminatorio. A los fines de esta documentación, "no discriminatorio" se refiere al lenguaje que no implica discriminación por motivos de edad, discapacidad, género, identidad de raza, identidad étnica, orientación sexual, nivel socioeconómico e interseccionalidad. Puede haber excepciones en la documentación debido al lenguaje que se encuentra ya en las interfaces de usuario del software del producto, el lenguaje utilizado en función de la documentación de la RFP o el lenguaje utilizado por un producto de terceros al que se hace referencia. Obtenga más información sobre cómo Cisco utiliza el lenguaje inclusivo.

Acerca de esta traducción

Cisco ha traducido este documento combinando la traducción automática y los recursos humanos a fin de ofrecer a nuestros usuarios en todo el mundo contenido en su propio idioma. Tenga en cuenta que incluso la mejor traducción automática podría no ser tan precisa como la proporcionada por un traductor profesional. Cisco Systems, Inc. no asume ninguna responsabilidad por la precisión de estas traducciones y recomienda remitirse siempre al documento original escrito en inglés (insertar vínculo URL).

Contenido

Introducción

En este documento se describe paso a paso el proceso de integración del protocolo ligero de acceso a directorios (LDAP) con Cisco Meeting Server (CMS).

Prerequisites

Requirements

Cisco recomienda tener conocimientos de estos temas:

-

CMS Callbridge versión 2.9 o posterior

-

Protocolo ligero de acceso a directorios (LDAP) de Microsoft

Componentes Utilizados

La información de este documento se basa en CMS 3.0.

La información que contiene este documento se creó a partir de los dispositivos en un ambiente de laboratorio específico. Todos los dispositivos que se utilizan en este documento se pusieron en funcionamiento con una configuración verificada (predeterminada). Si tiene una red en vivo, asegúrese de entender el posible impacto de cualquier comando.

Antecedentes

Este documento se centra en una serie de temas relacionados con la integración LDAP con CMS. También incluye los pasos sobre cómo migrar las configuraciones de Active Directory desde la GUI de CMS en Configuration > Active Directory a API.

Nota: Los únicos servidores LDAP compatibles con CMS son Microsoft Active Directory, OpenLDAP, Directory LDAP3 y Oracle Internet Directory.

Nota: Las configuraciones LDAP en la GUI web podrían eliminarse en futuras versiones de CMS.

Configurar

El único escenario en el que configuraría la configuración LDAP dentro de la interfaz web es si tiene un único origen LDAP para importar a CMS.

Nota: Active Directory podría eliminarse de la GUI web en las versiones posteriores de CMS.

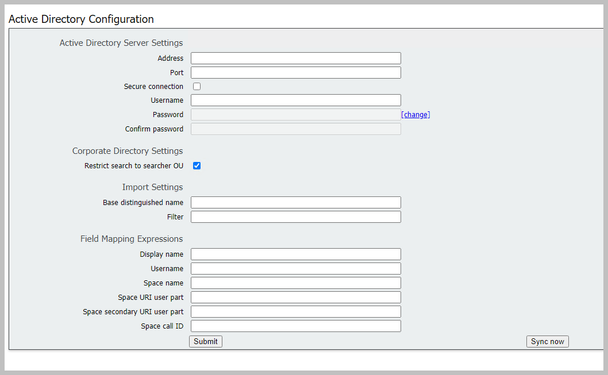

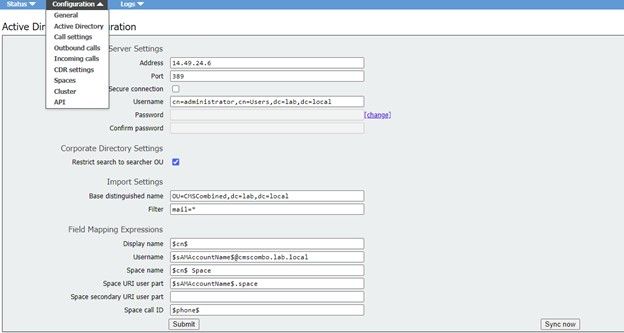

Configuración del servidor de directorios activos

Configure la conexión al servidor LDAP con:

| Dirección | Este es el hostname o dirección IP de su servidor LDAP. |

| Puerto | 389 para conexiones no seguras y 636 para conexiones seguras (debe marcar la casilla de verificación de conexiones seguras) |

| Nombre de usuario | El nombre distinguido (DN) de un usuario registrado. Puede crear un específicamente para este fin. Ejemplo: cn=Tyler Evans,cn=Users,OU=Engineering,dc=YourCompany,dc=com |

| Contraseña | La contraseña para el nombre de usuario que está utilizando |

| Conexión segura | Marque esta casilla si utiliza el puerto 636 |

Importar configuración

Configuración de importación se utiliza para controlar qué usuarios se importan:

| Nombre distintivo basado | Nodo del árbol LDAP desde el que se importan usuarios. Este ejemplo es una opción razonable para que el DN base importe usuarios |

Ejemplo: cn=Users,dc=sales,dc=YourCompany,dc=com |

| Filtro | una expresión de filtro que debe ser satisfecha por los valores de atributo en un LDAP de usuarios registro. La sintaxis del campo Filtro se describe en rfc4515. |

Ejemplo: mail=* |

Expresiones de asignación de campos

Las expresiones de asignación de campos controlan cómo se construyen los valores de campo de los registros de usuario de Meeting Server a partir de los de los registros LDAP correspondientes.

| Mostrar nombre: |

| User Name |

| Nombre de espacio |

| Parte del usuario de URI de espacio |

| Parte de usuario de URI de espacio secundario |

| ID de llamada de espacio |

Implementación flexible/escalable

Hay dos escenarios en los que debería configurar LDAP dentro de la API. Un escenario es cuando tiene una implementación agrupada de 3 o más nodos y el segundo escenario es cuando tiene más de un origen LDAP desde el cual importar usuarios.

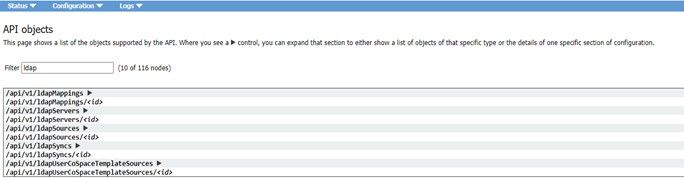

API de interfaz web

Navegue hasta la interfaz web de la API iniciando sesión en el administrador web de su CMS > Configuration > API. Aquí es donde realiza todas sus configuraciones de API.

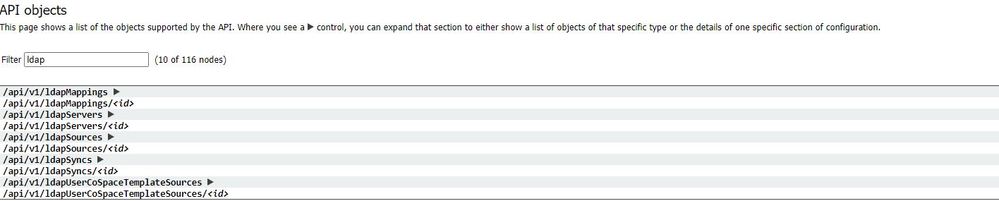

Objetos de API LDAP

Después de navegar a la API, escriba "ldap" en la barra de filtros para mostrar todas las configuraciones LDAP que puede realizar.

Los objetos de la jerarquía que residen en los nodos "/ldapMappings", "/ldapServers" y "/ldapSources" del árbol de objetos se relacionan con la interacción de Meeting Servers con uno o más servidores LDAP (por ejemplo, Active Directory) que se utilizan para importar cuentas de usuario en Cisco Meeting Server.

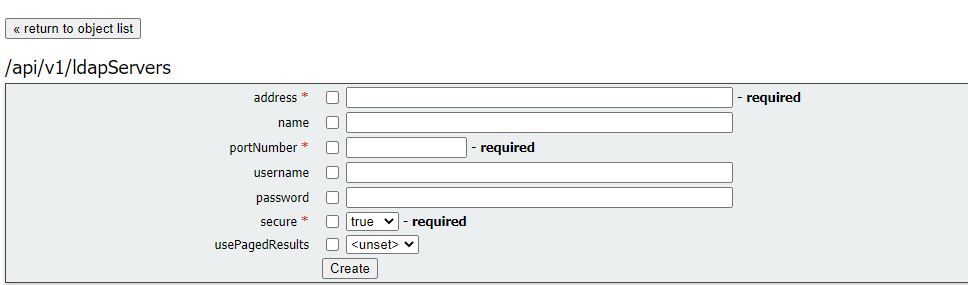

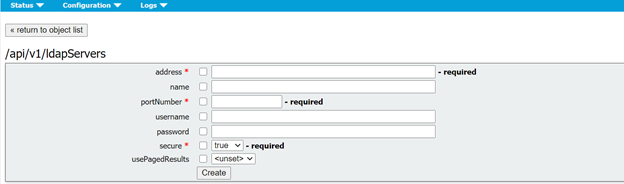

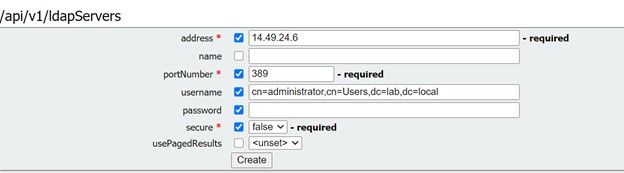

LdapServers

Se deben configurar uno o más servidores LDAP, cada uno de los cuales debe tener información asociada de nombre de usuario y contraseña para que el servidor de reuniones pueda utilizarla para conectarse a él con el fin de recuperar información de cuenta de usuario de él.

* = Obligatorio

| Dirección* | dirección del servidor LDAP al cual conectarse |

| Nombre | nombre asociado (a partir de la versión 2.9) |

| portNumber * | Puerto 389 (no seguro) o puerto 636 (seguro) |

| Nombre de usuario | nombre de usuario que se utiliza para recuperar información del servidor LDAP |

| Contraseña | contraseña de la cuenta asociada con el nombre de usuario |

| Segura* | si se debe establecer una conexión segura con el servidor LDAP. Si es "true", entonces TLS se utiliza; si es "false", se utiliza TCP. |

| usePagedResults | si utilizar el control de resultados paginados LDAP en operaciones de búsqueda durante Sincronización LDAP; si no se establece, se utiliza el control de resultados paginados. Oracle Internet El directorio requiere que este parámetro se establezca en "false" (desde la versión 2.1). |

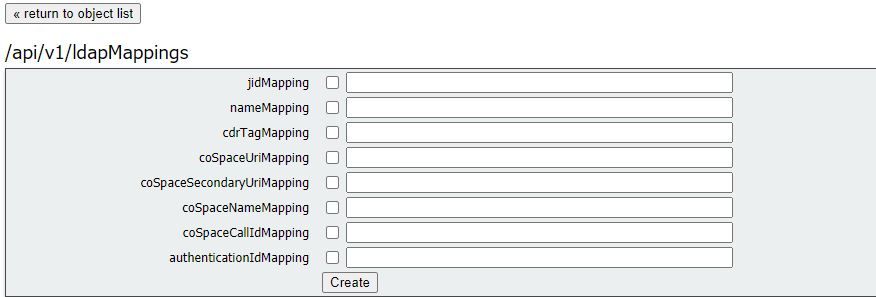

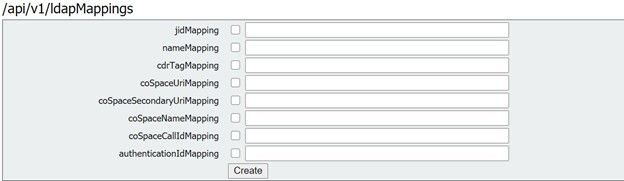

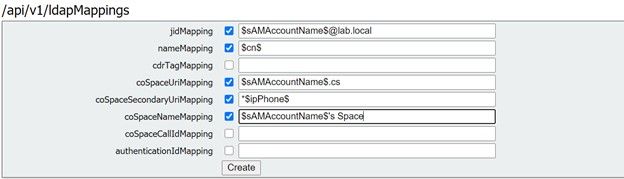

LdapMappings

También se requieren una o más asignaciones LDAP, que definen la forma de los nombres de cuenta de usuario que se agregan al sistema cuando se importan usuarios desde servidores LDAP configurados.

* = Obligatorio

| jidMapping* | La plantilla para generar JID de usuario desde el LDAP asociado entradas de servidores, por ejemplo $sAMAccountName$@example.com. Nota: los JID de usuario generados por jidMapping también se utilizan como URI por lo que debe ser único y no igual que cualquier URI o ID de llamada. |

| nameMapping | La plantilla para generar nombres de usuario a partir de la plantilla asociada Entradas de servidores LDAP; por ejemplo, "$cn$" para utilizar el nombre. |

| cdrTagMapping | Plantilla para generar el valor cdrTag de un usuario. Se puede establecer a un valor fijo o a partir de otros campos LDAP para ese usuario. El comando cdrTag del usuario se utiliza en los CDR de callLegStart. Consulte la Referencia de CDR de Cisco Meeting Server para obtener más información. |

| coSpaceUriMapping | Si se proporcionan estos parámetros, se aseguran de que cada usuario La cuenta generada por esta asignación LDAP tiene un personal coSpace. |

| coSpaceSecondaryUriMapping | Para que el espacio compartido se configure según sea necesario, estos parámetros proporcionar la plantilla para establecer el URI de coSpaces, mostrado nombre y ID de llamada configurada. Por ejemplo, configurar coSpaceNameMapping a "$cn$ personal coSpace" garantiza que el espacio compartido de cada usuario se etiqueta con su nombre seguido de "espacio compartido personal". |

| asignaciónNombreEspacioCo | |

| coSpaceCallIdMapping | |

| authenticationIdMapping | La plantilla para generar ID de autenticación desde el entradas de servidores LDAP asociadas, por ejemplo "$userPrincipalName$" |

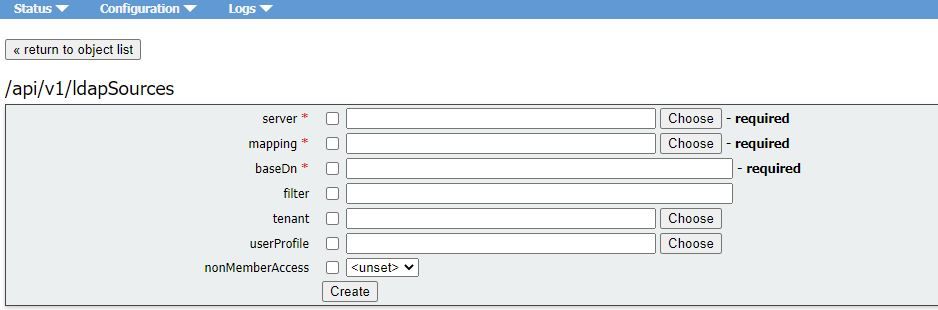

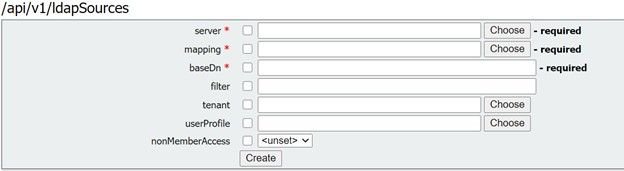

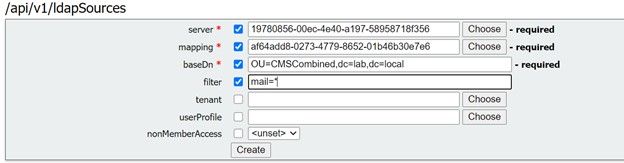

LdapSources

Luego, debe configurarse un conjunto de orígenes LDAP, que unen los servidores LDAP configurados y las asignaciones LDAP, junto con sus propios parámetros, que corresponden a la importación real de un conjunto de usuarios. Un origen LDAP toma una combinación de servidor LDAP / asignación LDAP e importa un conjunto filtrado de usuarios de ese servidor LDAP. Este filtro está determinado por los orígenes LDAP "baseDn" (el nodo del árbol de servidores LDAP bajo el cual se pueden encontrar los usuarios) y un filtro para garantizar que las cuentas de usuario sólo se crean para objetos LDAP que coinciden con un patrón específico.

* = Obligatorio

| servidor* | El ID de un servidor LDAP previamente configurado |

| asignación* | El ID de una asignación LDAP previamente configurada ( |

| BaseDn* | El nombre distinguido del nodo en el árbol de servidores LDAP desde el cual se van a importar los usuarios, por ejemplo "cn=Users,dc=,dc=com" |

| filtro | |

| arrendatario | |

| userProfile | |

| nonMemberAccess |

Migración de configuraciones GUI web a API

Esta sección trata sobre cómo migrar las configuraciones de la GUI web LDAP a la API. Si actualmente tiene configuraciones Ldap en la GUI web y desea migrar esta información a la API, utilice este ejemplo para evitar la pérdida de datos.

Nota: ¿Qué sucede cuando se mueve AD de la GUI a la API? Si primero configura la API antes de eliminar la configuración de Active Directory de la GUI, la información del usuario permanece sin cambios; el ID de llamada y el secreto también permanecen igual. Sin embargo, si elimina la GUI antes de configurar la API posteriormente, se asignarán nuevos secretos e ID de llamada a los usuarios.

Paso 1. Anotación de la configuración de Active Directory GUI web

Navegue hasta Configuraciones > Active Directory para ver las configuraciones LDAP para su GUI web. Tome una captura de pantalla de esto o copie y pegue estos contenidos en un editor de texto para usarlos más tarde.

Paso 2: Navegue hasta los parámetros LDAP dentro de la API

Navegue hasta Configuraciones > API > Escriba "Ldap" en la barra de filtros.

Se muestra una lista de configuraciones LDAP.

Paso 3. Crear ldapServer dentro de la API

De esta lista, haga clic en ldapServers y luego seleccione "Create New". Consulte la captura de pantalla o el editor de texto para ver el contenido que se encontraba en Active Directory de la GUI web. Ahora va a copiar la "Configuración del servidor de Active Directory" de la interfaz gráfica de usuario Web en las configuraciones de API correspondientes.

Paso 4. Crear ldapMappings dentro de la API

Después de completar el paso 4.0, navegue hasta ldapMapping dentro de la API. Configurations > API > Filter "ldapMapping" y haga clic en Create New.

Copie las expresiones de asignación de campos de la GUI web desde Configuraciones > Active Directory > Expresiones de asignación de campos. A continuación, vaya a Configuration > API > filter "ldapmapping" y haga clic en Create.

| Expresiones de asignación de campos (GUI web) |

API |

| Mostrar nombre: |

nameMapping |

| Nombre de usuario |

jidMapping |

| Nombre de espacio |

|

| Parte del usuario de URI de espacio |

coSpaceURIMapping |

| Parte de usuario URI secundario de espacio |

coSpaceSecondaryUriMapping |

| ID de llamada de espacio |

Paso 5. Crear ldapSources dentro de API

Ahora migre los ajustes de Corporate Directory/Import desde la GUI web a las configuraciones de LDAP Sources API, Configuration > API > filter "ldapSources" y haga clic en la flecha junto a LdapSources y luego seleccione create new.

Seleccione el mapeo LDAP y el servidor LDAP que configuró en los pasos 3. y 4.

Seleccione el mapeo LDAP y el servidor LDAP que acaba de configurar y, a continuación, agregue el DN base y el filtro de la guía web a la configuración de la API.

| Configuración De Importación (Gui Web) |

API LdapSource |

| Nombre distintivo base |

baseDn |

| Filtro |

filtro |

Paso 6. Verificar cambio de configuración mediante ldapSync

Ahora puede confirmar que funciona. Navegue hasta ldapSyncs en API, Configuration > API > filter ‘ldapSyncs’ y haga clic en él y seleccione Create New.

No tiene que rellenar nada, simplemente seleccione Create (Crear). Esto inicia el proceso de sincronización. Después de 30 segundos - 1 min, actualice la página para verificar que obtiene un estado completo y un 200 OK devuelto.

Verificación

Asegúrese de que todos los campos están configurados correctamente.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

08-Sep-2021 |

Versión inicial |

Con la colaboración de ingenieros de Cisco

- Tyran CameronCisco TAC Engineer

- Darren McKinnonCisco TAC Engineer

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios