Einleitung

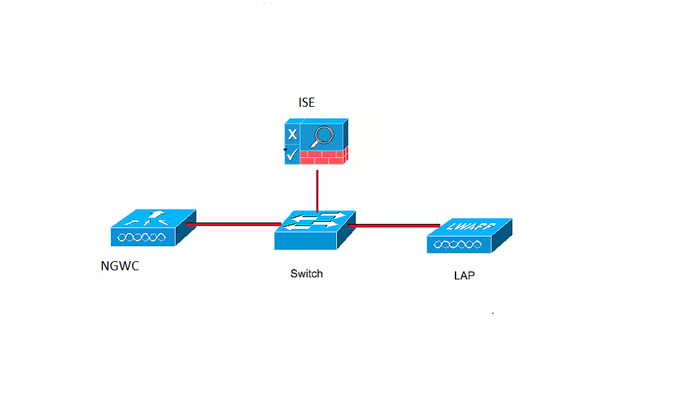

In diesem Dokument wird die Konfiguration der externen Webauthentifizierung mit Converged Access Controllern erläutert. Die Seite des Gastportals und die Authentifizierung der Anmeldeinformationen befinden sich in diesem Beispiel auf der Identity Services Engine (ISE).

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

1. Cisco Converged Access Controller

2. Webauthentifizierung

3. Cisco ISE

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

1. Cisco 5760 Controller (NGWC im Diagramm unten), 03.06.05E

2. ISE 2.2

Konfigurieren

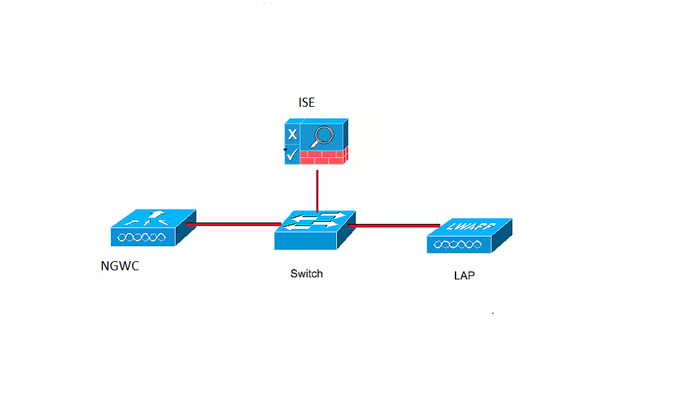

Netzwerkdiagramm

CLI-Konfiguration

Radius-Konfiguration auf Controller

Schritt 1: Definieren eines externen Radius-Servers

radius server ISE.161

address ipv4 10.48.39.161 auth-port 1812 acct-port 1813

timeout 10

retransmit 5

key Cisco123

Schritt 2:. Definieren Sie die AAA-Radiusgruppe, und geben Sie den zu verwendenden Radiusserver an.

aaa group server radius ISE-Group

server name ISE.161

deadtime 10

schritt 3: Definieren Sie eine Methodenliste, die auf die RADIUS-Gruppe zeigt, und ordnen Sie diese dem WLAN zu.

aaa authentication login webauth group ISE-Group

Konfiguration der Parameterzuordnung

schritt 4: Konfigurieren Sie die globale Parameterzuordnung mit der virtuellen IP-Adresse, die für die externe und interne Webauthentifizierung erforderlich ist. Die Abmeldungstaste verwendet die virtuelle IP. Es empfiehlt sich stets, eine nicht routbare virtuelle IP zu konfigurieren.

parameter-map type webauth global

type webauth

virtual-ip ipv4 1.1.1.1

Schritt 5: Konfigurieren Sie eine benannte Parameterzuordnung. Sie wird wie eine Webauth-Methode funktionieren. Dieser wird in der WLAN-Konfiguration aufgerufen.

parameter-map type webauth web

type webauth

redirect for-login https://10.48.39.161:8443/portal/PortalSetup.action?portal=0c712cd0-6d90-11e5-978e-005056bf2f0a

redirect portal ipv4 10.48.39.161

ACL vor der Authentifizierung Dieser wird auch unter dem WLAN angerufen.

Schritt 6: Konfigurieren von Preauth_ACL für den Zugriff auf ISE, DHCP und DNS, bevor die Authentifizierung beendet ist

ip access-list extended Preauth_ACL

permit ip any host 10.48.39.161

permit ip host 10.48.39.161 any

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit udp any eq domain any

permit udp any any eq domain

WLAN-Konfiguration

Schritt 7: Konfigurieren des WLAN

wlan ext-webauth 7 ext-webauth

client vlan vlan232

ip access-group web Preauth_ACL

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

security web-auth

security web-auth authentication-list webauth

security web-auth parameter-map web

session-timeout 1800

no shutdown

Schritt 8: Aktivieren des HTTP-Servers

ip http server

ip http secure-server (for secure web-auth, use 'no' to disable secure web)

GUI-Konfiguration

Wir gehen hier genauso vor wie oben. Die Screenshots dienen lediglich als Querverweis.

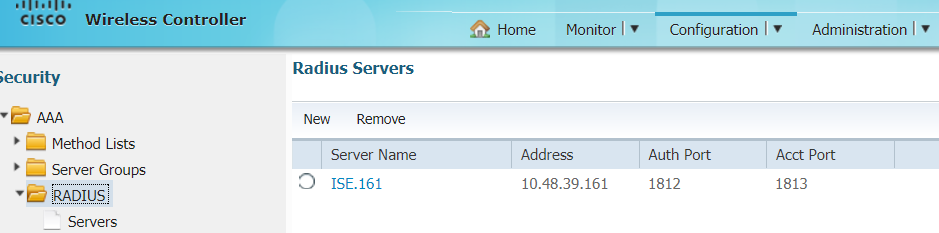

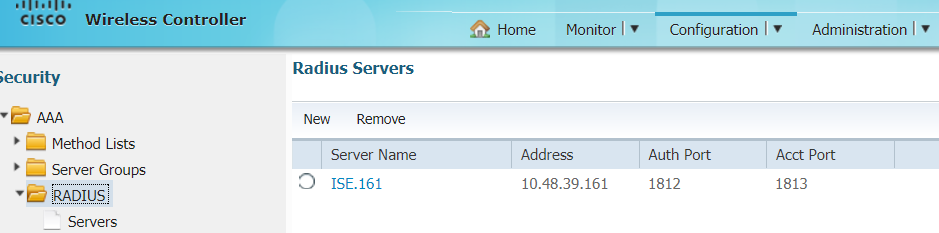

Schritt 1: Definieren eines externen Radius-Servers

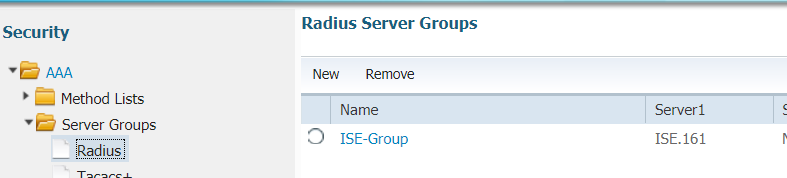

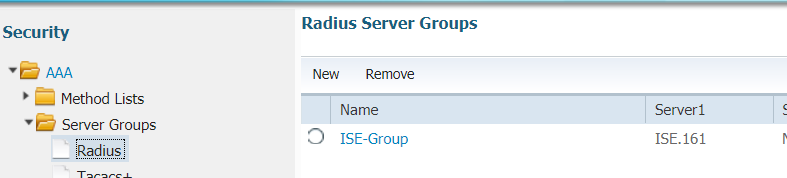

Schritt 2:. Definieren Sie die AAA-Radiusgruppe, und geben Sie den zu verwendenden Radiusserver an.

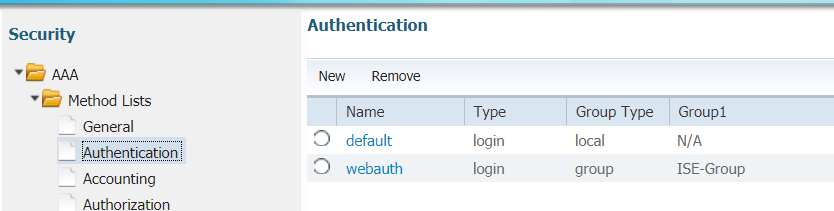

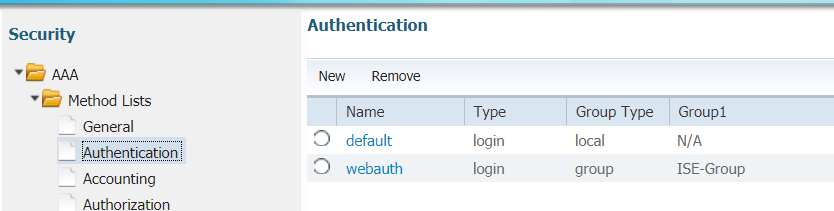

schritt 3: Definieren Sie eine Methodenliste, die auf die RADIUS-Gruppe zeigt, und ordnen Sie diese dem WLAN zu.

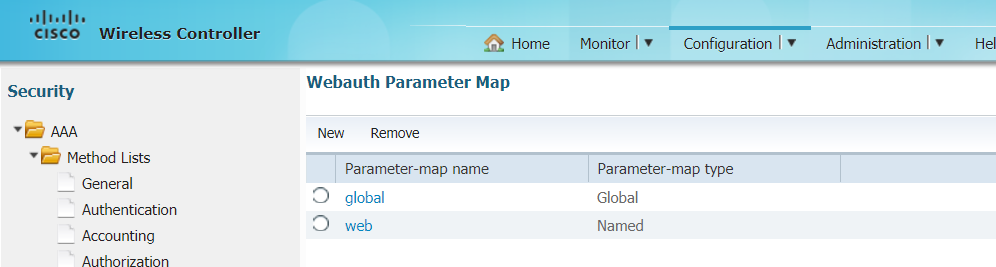

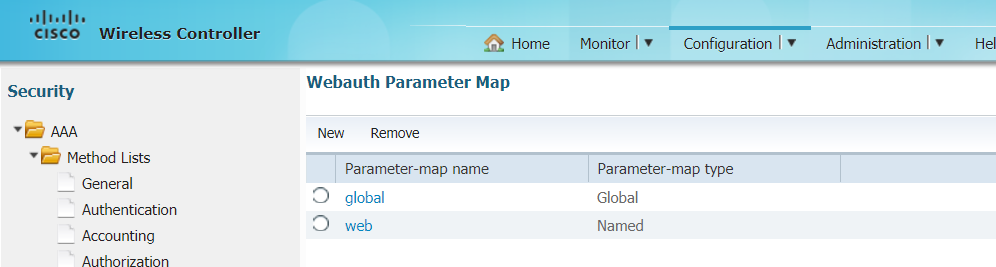

Konfiguration der Parameterzuordnung

schritt 4: Konfigurieren Sie die globale Parameterzuordnung mit der virtuellen IP-Adresse, die für die externe und interne Webauthentifizierung erforderlich ist. Die Abmeldungstaste verwendet die virtuelle IP. Es empfiehlt sich stets, eine nicht routbare virtuelle IP zu konfigurieren.

Schritt 5: Konfigurieren Sie eine benannte Parameterzuordnung. Sie wird wie eine Webauth-Methode funktionieren. Dieser wird in der WLAN-Konfiguration aufgerufen.

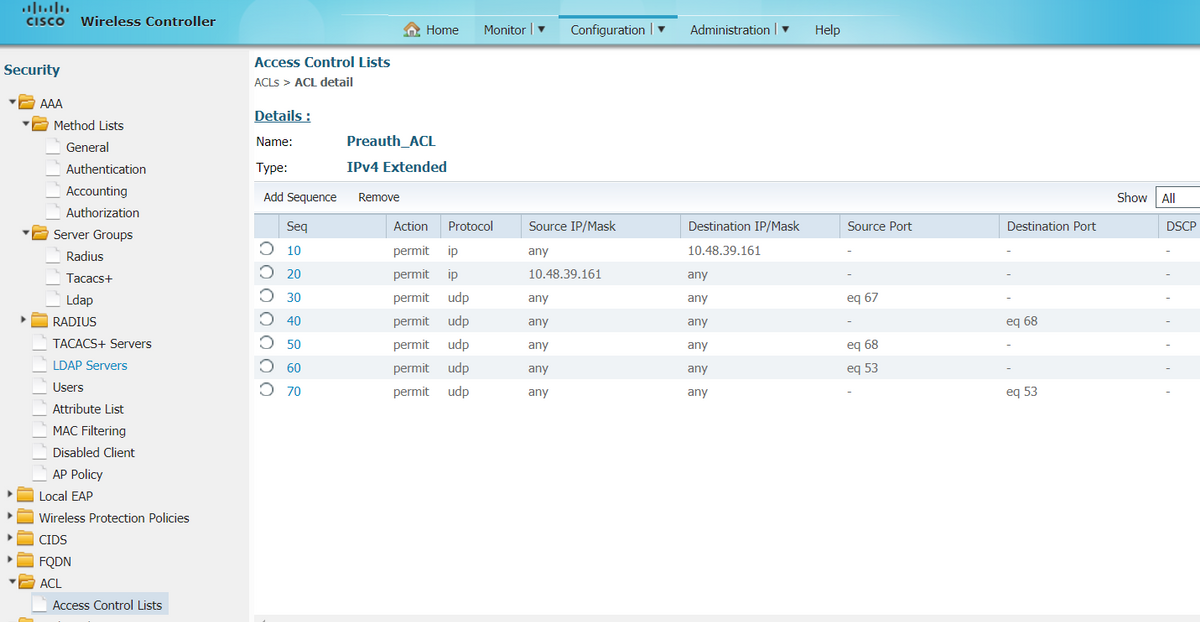

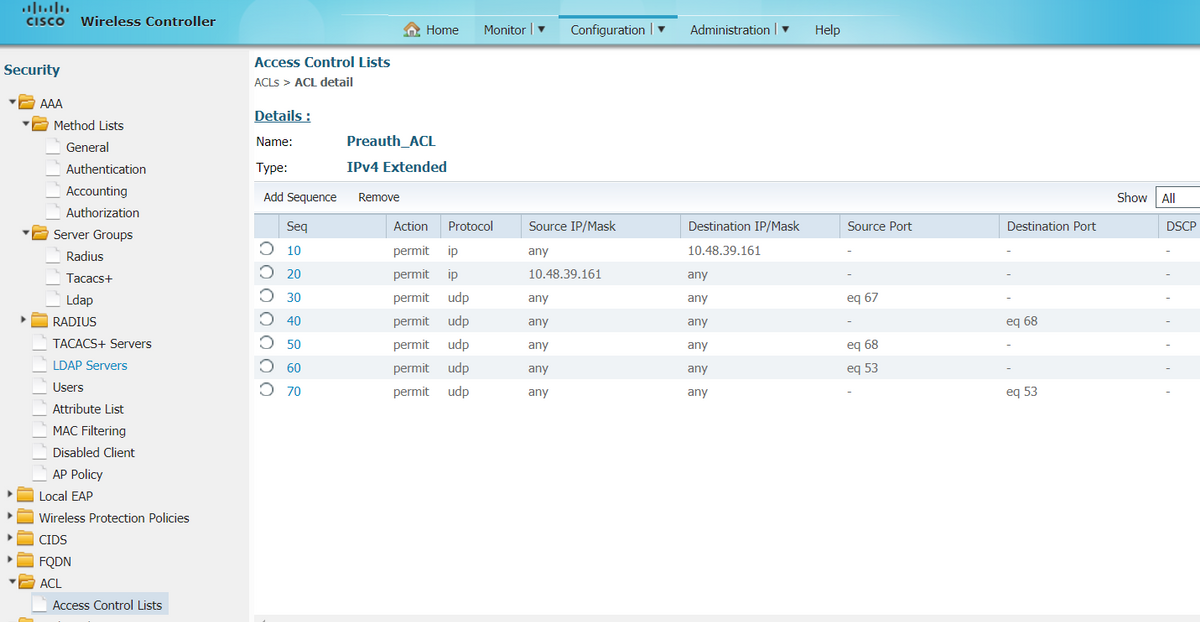

ACL vor der Authentifizierung Dieser wird auch unter dem WLAN angerufen.

Schritt 6: Konfigurieren von Preauth_ACL für den Zugriff auf ISE, DHCP und DNS, bevor die Authentifizierung beendet ist

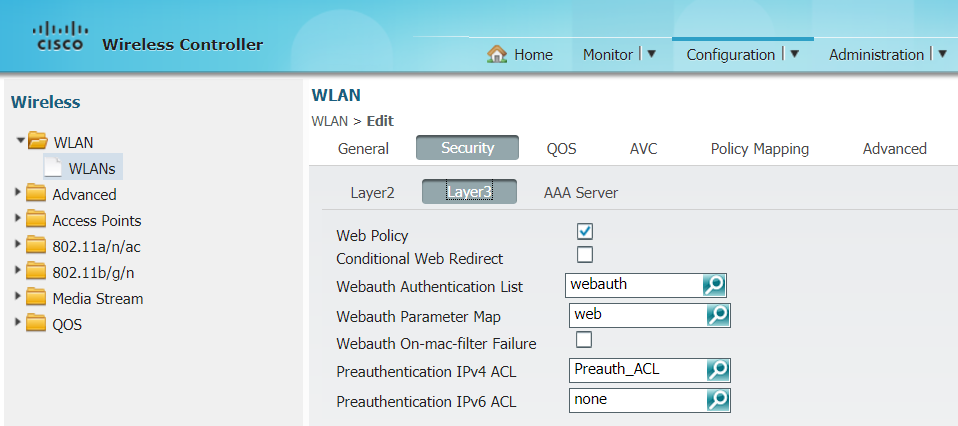

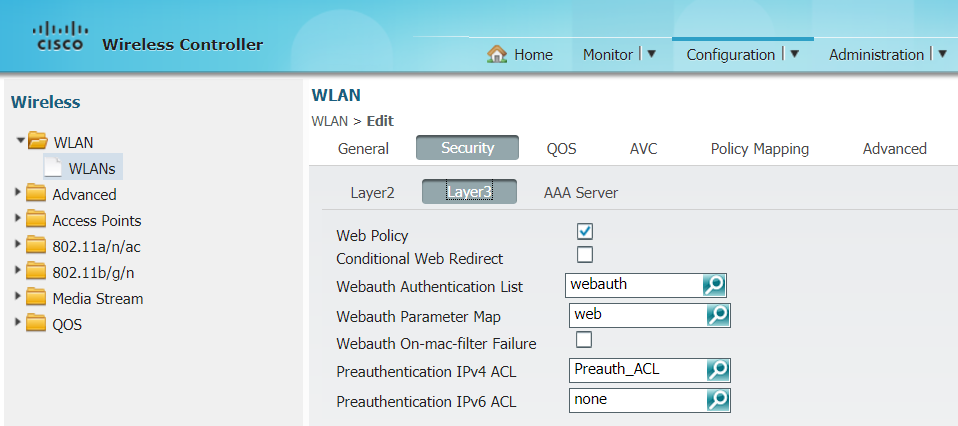

WLAN-Konfiguration

Schritt 7: Konfigurieren des WLAN

Überprüfung

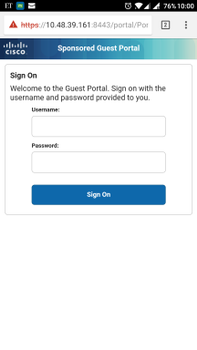

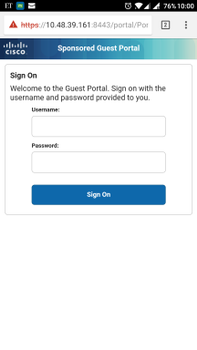

Schließen Sie einen Client an, und stellen Sie sicher, dass der Client beim Öffnen eines Browsers zu Ihrer Anmelde-Portalseite umgeleitet wird. Der folgende Screenshot zeigt die Seite des ISE-Gastportals.

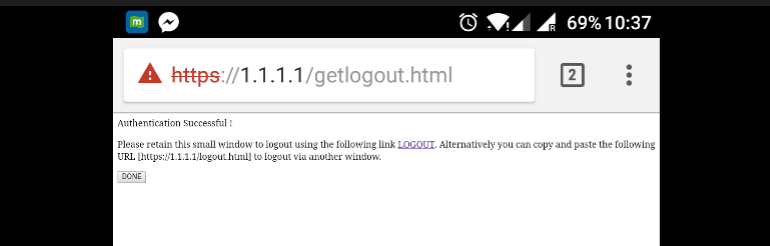

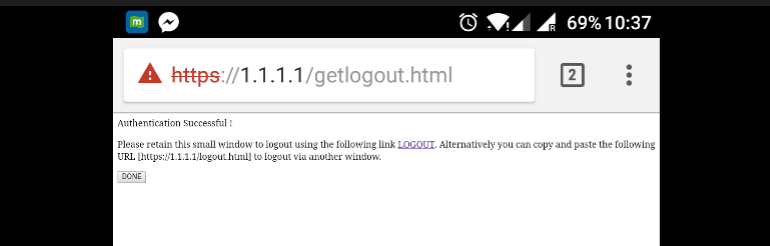

Sobald die richtigen Anmeldedaten eingereicht wurden, wird die Erfolgsseite angezeigt:

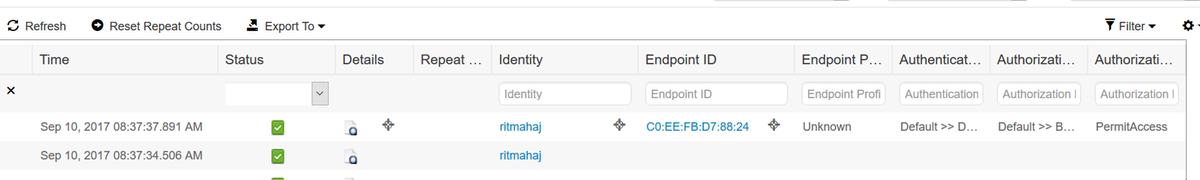

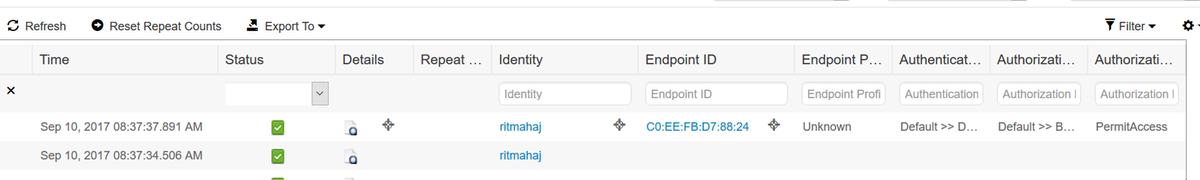

Der ISE-Server meldet zwei Authentifizierungen: eine auf der Gast-Seite selbst (die unterste Zeile mit nur dem Benutzernamen) und eine zweite Authentifizierung, sobald der WLC über den Radius die gleiche Benutzername/das gleiche Kennwort bereitstellt (nur diese Authentifizierung veranlasst den Client zur erfolgreichen Phase). Wenn die Radius-Authentifizierung (mit MAC-Adresse und WLC-Details als NAS) nicht erfolgt, ist die Radius-Konfiguration zu überprüfen.

Feedback

Feedback