CSR für Zertifikate von Drittanbietern generieren und importieren

Download-Optionen

-

ePub (526.5 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie Zertifikate für AireOS-WLCs erstellen und importieren.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Konfigurieren des WLC, des Lightweight Access Point (LAP) und der Wireless Client Card für den Basisbetrieb.

- Verwendung der OpenSSL-Anwendung.

- Public-Key-Infrastructure und digitale Zertifikate

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco 5508 WLC mit Firmware-Version 8.3.102

- OpenSSL-Anwendung für Microsoft Windows

- Registrierungstool speziell für die Zertifizierungsstelle (Certification Authority, CA) eines Drittanbieters

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Verkettete Zertifikate

Eine Zertifikatskette ist eine Folge von Zertifikaten, bei denen jedes Zertifikat in der Kette von dem nachfolgenden Zertifikat signiert wird.

Der Zweck einer Zertifikatskette ist es, eine Vertrauenskette von einem Peer-Zertifikat zu einem vertrauenswürdigen CA-Zertifikat aufzubauen. Die Zertifizierungsstelle bestätigt die Identität im Peer-Zertifikat, wenn es signiert wird.

Wenn es sich bei der Zertifizierungsstelle um eine Zertifizierungsstelle handelt, der Sie vertrauen (dies wird durch das Vorhandensein einer Kopie des Zertifizierungsstellenzertifikats in Ihrem Stammzertifikatverzeichnis angezeigt), können Sie auch dem signierten Peer-Zertifikat vertrauen.

Häufig akzeptieren die Clients die Zertifikate nicht, da sie nicht von einer bekannten CA erstellt wurden. Der Client gibt in der Regel an, dass die Gültigkeit des Zertifikats nicht überprüft werden kann.

Dies ist der Fall, wenn das Zertifikat von einer zwischengeschalteten CA signiert wird, die dem Client-Browser nicht bekannt ist. In solchen Fällen muss ein verkettetes SSL-Zertifikat oder eine Zertifikatsgruppe verwendet werden.

Unterstützung für verkettete Zertifikate

Der Controller ermöglicht das Herunterladen des Gerätezertifikats als verkettetes Zertifikat für die Web-Authentifizierung.

Zertifikatsebenen

- Stufe 0 − Verwendung eines Serverzertifikats auf dem WLC

- Stufe 1 − Verwendung eines Serverzertifikats auf dem WLC und eines CA-Stammzertifikats

- Stufe 2 − Verwendung eines Serverzertifikats auf dem WLC, eines einzelnen CA-Zwischenzertifikats und eines CA-Stammzertifikats

- Stufe 3 − Verwendung eines Serverzertifikats auf dem WLC, zweier CA-Zwischenzertifikate und eines CA-Stammzertifikats

Der WLC unterstützt keine verketteten Zertifikate mit einer Größe von mehr als 10 KB auf dem WLC. Diese Einschränkung wurde jedoch in WLC Version 7.0.230.0 und höher entfernt.

Hinweis: Verkettete Zertifikate werden unterstützt und sind für die Webauthentifizierung und den Webadministrator tatsächlich erforderlich.

Hinweis: Platzhalterzertifikate werden für lokale EAP-, Management- oder Web-Authentifizierung vollständig unterstützt.

Es gibt folgende Web-Authentifizierungszertifikate:

- Verkettet

- Nicht verkettet

- Automatisch generiert

Hinweis: In WLC Version 7.6 und höher werden nur verkettete Zertifikate unterstützt (und daher erforderlich).

Um ein nicht verkettetes Zertifikat für Verwaltungszwecke zu generieren, werden in diesem Dokument die Teile ignoriert, in denen das Zertifikat mit dem CA-Zertifikat kombiniert wird.

In diesem Dokument wird beschrieben, wie ein verkettetes SSL-Zertifikat (Secure Socket Layer) ordnungsgemäß auf einem WLC installiert wird.

Schritt 1: CSR erstellen

Es gibt zwei Möglichkeiten, eine CSR zu generieren. Entweder manuell mit OpenSSL (die einzige Möglichkeit, in Pre-8.3 WLC-Software möglich) oder gehen Sie auf den WLC selbst, um die CSR (Verfügbar nach 8.3.102) zu generieren.

Option A. CSR mit OpenSSL

Hinweis: Chrome, Version 58 und höher, vertraut nicht nur dem Common Name des Zertifikats und erfordert, dass auch der alternative Name für den Betreff vorhanden ist. Im nächsten Abschnitt wird erläutert, wie Sie SAN-Felder zum OpenSSL CSR hinzufügen. Dies ist eine neue Anforderung für diesen Browser.

Führen Sie diese Schritte aus, um eine CSR mit OpenSSL zu generieren:

- Installieren und öffnen Sie OpenSSL.

In Microsoft Windows befindet sich openssl.exe standardmäßig unter C:\ > openssl > bin.

Hinweis: OpenSSL Version 0.9.8 ist die empfohlene Version für alte WLC-Versionen. Ab Version 7.5 wurde jedoch auch Unterstützung für OpenSSL Version 1.0 hinzugefügt (siehe Cisco Bug-ID CSCti65315 - Need Support for Certificates generated with OpenSSL v1.0). Diese Version wird empfohlen. Die Funktionsweise von OpenSSL 1.1 wurde ebenfalls getestet und funktioniert mit WLC-Versionen ab Version 8.x.

- Suchen Sie die OpenSSL-Konfigurationsdatei und erstellen Sie eine Kopie, um sie für diese CSR zu bearbeiten. Bearbeiten Sie die Kopie, um die nächsten Abschnitte hinzuzufügen:

-

[req] req_extensions = v3_req [ v3_req ] # Extensions to add to a certificate request basicConstraints = CA:FALSE keyUsage = nonRepudiation, digitalSignature, keyEncipherment subjectAltName = @alt_names [alt_names] DNS.1 = server1.example.com DNS.2 = mail.example.com DNS.3 = www.example.com DNS.4 = www.sub.example.com DNS.5 = mx.example.com DNS.6 = support.example.com

Die Zeilen, die mit "DNS.1", "DNS.2" (usw.) beginnen, müssen alle alternativen Namen Ihrer Zertifikate enthalten. Schreiben Sie dann eine beliebige URL, die für den WLC verwendet wird. Die fett markierten Zeilen im vorherigen Beispiel waren nicht vorhanden oder wurden in unserer openSSL-Testversion kommentiert. Es kann stark variieren mit Betriebssystem und OpenSSL-Version. In diesem Beispiel wird diese geänderte Version der Konfiguration als openssl-san.cnf gespeichert. - Geben Sie den folgenden Befehl ein, um eine neue CSR-Anfrage zu erstellen:

OpenSSL>req -new -newkey rsa:3072 -nodes -keyout mykey.pem -out myreq.pem -config openssl-san.cnf

Hinweis: WLCs unterstützen eine maximale Schlüssellänge von 4096 Bit ab der Softwareversion 8.5.

- Sie werden aufgefordert, Informationen wie den Namen des Landes, den Bundesstaat, die Stadt usw. einzugeben. Geben Sie alle erforderlichen Informationen ein.

Hinweis: Es ist wichtig, den richtigen gemeinsamen Namen anzugeben. Stellen Sie sicher, dass der Hostname, der zum Erstellen des Zertifikats (Common Name) verwendet wird, mit dem Domain Name System (DNS)-Hostnameneintrag für die IP-Adresse der virtuellen Schnittstelle auf dem WLC übereinstimmt und dass der Name auch im DNS vorhanden ist. Außerdem müssen Sie das System neu starten, nachdem die Änderung an der Virtual IP (VIP)-Schnittstelle vorgenommen wurde, damit diese Änderung wirksam wird.

Hier ein Beispiel:

OpenSSL>req -new -newkey rsa:3072 -nodes -keyout mykey.pem -out myreq.pem -config openssl-san.cnf

Loading 'screen' into random state - done

Generate a 1024 bit RSA private key

................................................................++++++

...................................................++++++

writing new private key to 'mykey.pem'

-----

You are about to be asked to enter information that is incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there is a default value,

If you enter '.', the field is left blank.

-----

Country Name (2 letter code) [AU]:US

State or Province Name (full name) [Some-State]:CA

Locality Name (eg, city) []:San Jose

Organization Name (eg, company) [Internet Widgits Pty Ltd]:ABC

Organizational Unit Name (eg, section) []:CDE

Common Name (eg, YOUR name) []:XYZ.ABC

Email Address []:(email address)

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []:Test123

An optional company name []:OpenSSL> - Sie können den CSR (insbesondere für SAN-Attribute presencE) mit openssl req -text -noout -in csrfilename überprüfen.

- Nachdem Sie alle erforderlichen Details eingegeben haben, werden zwei Dateien generiert:

- Ein neuer privater Schlüssel, der den Namen mykey.pem enthält.

- Ein CSR, der den Namen myreq.pem enthält.

Option B. CSR, die vom WLC generiert wird

Wenn auf Ihrem WLC die Softwareversion 8.3.102 oder höher ausgeführt wird, besteht die sicherere Option darin, den CSR über den WLC zu generieren. Der Vorteil besteht darin, dass der Schlüssel auf dem WLC erzeugt wird und den WLC nie verlässt, also in der Außenwelt nie freigelegt wird.

Derzeit ist es mit dieser Methode nicht möglich, SAN im CSR zu konfigurieren, was bekanntermaßen zu Problemen mit bestimmten Browsern führt, die das Vorhandensein eines SAN-Attributs erfordern. Einige CAs erlauben es, SAN-Felder bei der Signierung einzufügen. Daher ist es ratsam, sich mit Ihrer CA in Verbindung zu setzen.

Die CSR-Generierung durch den WLC selbst verwendet eine Schlüssellänge von 2048 Bit, und die Schlüssellänge für ecdsa beträgt 256 Bit.

Hinweis: Wenn Sie den Befehl csr generation ausführen und das nachfolgende Zertifikat noch nicht installieren, wird Ihr WLC beim nächsten Neustart auf HTTPS komplett unerreichbar gemacht, da der WLC nach dem Neustart den neu generierten CSR-Schlüssel verwendet, aber nicht über das zugehörige Zertifikat verfügt.

Geben Sie den folgenden Befehl ein, um einen CSR für die Webauthentifizierung zu generieren:

(WLC) >config certificate generate csr-webauth BE BR Brussels Cisco TAC mywebauthportal.wireless.com tac@cisco.com

-----BEGIN CERTIFICATE REQUEST-----

MIICqjCCAZICAQAwZTELMAkGA1UECAwCQlIxETAPBgNVBAcMCEJydXNzZWxzMQ4w

DAYDVQQKDAVDaXNjbzEMMAoGA1UECwwDVEFDMSUwIwYDVQQDDBxteXdlYmF1dGhw

b3J0YWwud2lyZWxlc3MuY29tMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKC

AQEAnssc0BxlJ2ULa3xgJH5lAUtbd9CuQVqqf2nflh+V1tu82rzTvz38bjF3g+MX

JiaBbKMA27VJH1J2K2ycDMlhjyYpH9N59T4fXvZr3JNGVfmHIRuYDnCSdil0ookK

FU4sDwXyOxR6gfB6m+Uv5SCOuzfBsTz5bfQ1NlZqg1hNemnhqVgbXEd90sgJmaF2

0tsL0jUhbLosdwMLUbZ5LUa34mvufoI3VAKA0cmWZh2WzMJiaI2JpbO0afRO3kSg

x3XDkZiR7Z9a8rK6Xd8rwDlx0TcMFWdWVcKMDgh7Tw+Ba1cUjjIMzKT6OOjFGOGu

yNkgYefrrBN+WkDdc6c55bxErwIDAQABoAAwDQYJKoZIhvcNAQELBQADggEBAB0K

ZvEpAafoovphlcXIElL2DSwVzjlbd9u7T5JRGgqri1l9/0wzxFjTymQofga427mj

5dNqlCWxRFmKhAmO0fGQkUoP1YhJRxidu+0T8O46s/stbhj9nuInmoTgPaA0s3YH

tDdWgjmV2ASnroUV9oBNu3wR6RQtKDX/CnTSRG5YufTWOVf9IRnL9LkU6pzA69Xd

YHPLnD2ygR1Q+3Is4+5Jw6ZQAaqlPWyVQccvGyFacscA7L+nZK3SSITzGt9B2HAa

PQ8DQOaCwnqt2efYmaezGiHOR8XHOaWcNoJQCFOnb4KK6/1aF/7eOS4LMA+jSzt4

Wkc/wH4DyYdH7x5jzHc=

-----END CERTIFICATE REQUEST-----

Um einen CSR für den Webadministrator zu generieren, wird folgender Befehl verwendet:

(WLC) >config certificate generate csr-webadmin BE BR Brussels Cisco TAC mywebauthportal.wireless.com tac@cisco.com

Hinweis: Nach Eingabe des Befehls wird der CSR auf dem Terminal gedruckt. Es gibt keine anderen Möglichkeiten, ihn abzurufen. Er kann weder vom WLC hochgeladen noch gespeichert werden. Sie müssen sie kopieren und in eine Datei auf Ihrem Computer einfügen, nachdem Sie den Befehl eingegeben haben. Der generierte Schlüssel verbleibt auf dem WLC, bis die nächste CSR generiert wird (der Schlüssel wird somit überschrieben). Wenn Sie die WLC-Hardware zu einem späteren Zeitpunkt ändern müssen (RMA), können Sie nicht dasselbe Zertifikat wie einen neuen Schlüssel neu installieren, und auf dem neuen WLC wird ein CSR generiert.

Sie müssen diese CSR dann an die Signaturstelle eines Drittanbieters oder die Public-Key-Infrastructure (PKI) des Unternehmens übergeben.

Schritt 2: Zertifikat signieren lassen

Option A: Holen Sie die Datei Final.pem von Ihrer Enterprise CA ein.

In diesem Beispiel wird nur eine aktuelle Unternehmenszertifizierungsstelle (in diesem Beispiel Windows Server 2012) dargestellt. Die Schritte zum Einrichten einer neuen Windows Server-Zertifizierungsstelle werden nicht behandelt.

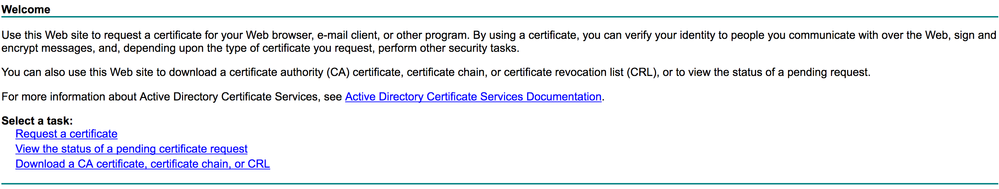

- Rufen Sie im Browser die Seite Ihrer Unternehmenszertifizierungsstelle auf (normalerweise https: //<CA-ip>/certsrv) und klicken Sie auf Request a certificate (Zertifikat anfordern).

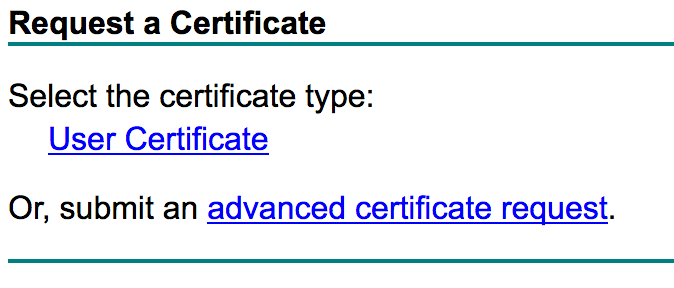

- Klicken Sie auf advanced certificate request (erweiterte Zertifikatsanforderung).

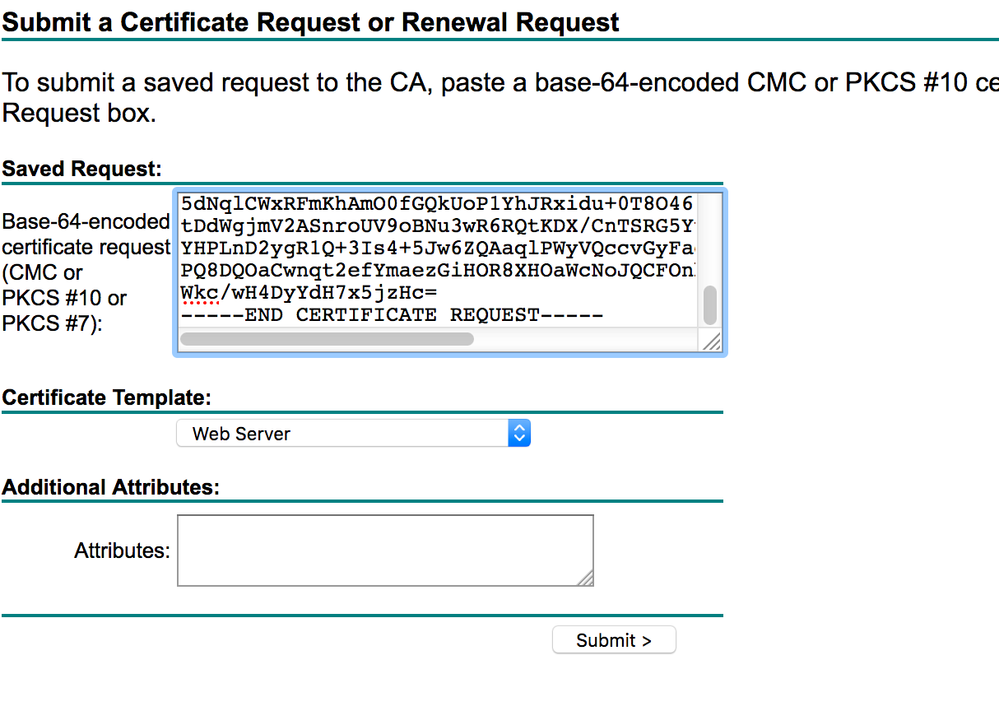

- Geben Sie die CSR ein, die Sie vom WLC oder OpenSSL erhalten haben. Wählen Sie in der Dropdown-Liste „Certificate Template“ (Zertifikatvorlage) die Option Web Server aus.

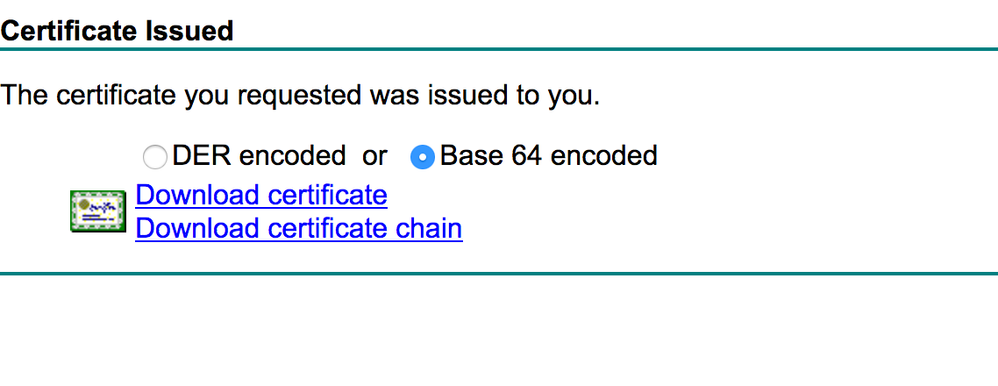

- Klicken Sie auf die Schaltfläche Base 64 encodedradio.

- Wenn das heruntergeladene Zertifikat vom Typ PKCS7 (.p7b) ist, konvertieren Sie es in PEM (im nächsten Beispiel wurde die Zertifikatskette als Dateiname "All-certs.p7b" heruntergeladen):

openssl pkcs7 -print_certs -in All-certs.p7b -out All-certs.pem

6. Kombinieren Sie die Zertifikatskette (in diesem Beispiel heißt sie "All-certs.pem") mit dem privaten Schlüssel, der zusammen mit dem CSR (dem privaten Schlüssel des Gerätezertifikats, in diesem Beispiel mykey.pem) generiert wurde, wenn Sie Option A (OpenSSL, um den CSR zu generieren) verwendet haben, und speichern Sie die Datei als final.pem. Wenn Sie den CSR direkt vom WLC generiert haben (Option B), überspringen Sie diesen Schritt.

Geben Sie diese Befehle in die OpenSSL-Anwendung ein, um die Dateien All-certs.pem und final.pem zu erstellen:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123

openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123

Hinweis: In diesem Befehl müssen Sie ein Kennwort für die Parameter -passin und -passout eingeben. Das für den Parameter -passout konfigurierte Kennwort muss mit dem auf dem WLC konfigurierten Parameter certpassword übereinstimmen. In diesem Beispiel lautet das Kennwort, das für die Parameter -passin und -passout konfiguriert ist, check123.

Final.pem ist die Datei, die Sie auf den WLC herunterladen, wenn Sie "Option A. CSR mit OpenSSL" gefolgt.

Wenn Sie "Option B. CSR generiert durch den WLC selbst", dann All-certs.pem ist die Datei, um auf den WLC herunterzuladen. Im nächsten Schritt müssen Sie diese Datei auf den WLC herunterladen.

Hinweis: Wenn das Hochladen des Zertifikats auf den WLC fehlschlägt, stellen Sie sicher, dass die gesamte Kette in der PEM-Datei vorhanden ist. In Schritt 2 von Option B (beziehen Sie sich auf final.pem von einer Drittanbieter-Zertifizierungsstelle) erfahren Sie, wie diese aussehen muss. Wenn Sie nur ein Zertifikat in der Datei sehen, müssen Sie alle CA-Zwischenzertifikate und CA-Stammzertifikate manuell herunterladen und an die Datei anhängen (durch Kopieren und Einfügen), um die Kette zu erstellen.

Option B: Abrufen der Datei Final.pem von einer Drittanbieter-Zertifizierungsstelle

- Kopieren Sie die CSR-Informationen und fügen Sie sie in ein CA-Registrierungstool ein.

Nachdem Sie die CSR bei der Drittanbieter-CA eingereicht haben, signiert die Drittanbieter-CA das Zertifikat digital und sendet die signierte Zertifikatskette per E-Mail zurück. Bei verketteten Zertifikaten erhalten Sie die gesamte Zertifikatskette von der CA. Wenn Sie nur ein Zwischenzertifikat wie in diesem Beispiel haben, erhalten Sie diese drei Zertifikate von der CA:

- Stammzertifikat.pem

- Zwischenzertifikat.pem

- Gerätezertifikat.pem

Hinweis: Stellen Sie sicher, dass das Zertifikat mit Secure Hash Algorithm 1 (SHA1)-Verschlüsselung Apache-kompatibel ist.

- Sobald alle drei Zertifikate vorliegen, kopieren Sie den Inhalt der einzelnen .pem-Dateien und fügen Sie ihn in eine anderer Datei in der folgenden Reihenfolge ein:

------BEGIN CERTIFICATE------

*Device cert*

------END CERTIFICATE------

------BEGIN CERTIFICATE------

*Intermediate CA cert *

------END CERTIFICATE--------

------BEGIN CERTIFICATE------

*Root CA cert *

------END CERTIFICATE------ - Speichern Sie die Datei als All-certs.pem.

- Kombinieren Sie das Zertifikat All-certs.pem mit dem privaten Schlüssel, der zusammen mit dem CSR (dem privaten Schlüssel des Gerätezertifikats, in diesem Beispiel mykey.pem) generiert wurde, wenn Sie Option A (OpenSSL zum Generieren des CSR) verwendet haben, und speichern Sie die Datei als final.pem. Wenn Sie den CSR direkt vom WLC generiert haben (Option B), überspringen Sie diesen Schritt.

Geben Sie diese Befehle in die OpenSSL-Anwendung ein, um die Dateien All-certs.pem und final.pem zu erstellen:

openssl>pkcs12 -export -in All-certs.pem -inkey mykey.pem

-out All-certs.p12 -clcerts -passin pass:check123

-passout pass:check123

openssl>pkcs12 -in All-certs.p12 -out final.pem

-passin pass:check123 -passout pass:check123

Hinweis: In diesem Befehl müssen Sie ein Kennwort für die Parameter -passin und -passout eingeben. Das für den Parameter -passout konfigurierte Kennwort muss mit dem auf dem WLC konfigurierten Parameter certpassword übereinstimmen. In diesem Beispiel lautet das Kennwort, das für die Parameter -passin und -passout konfiguriert ist, check123.

Final.pem ist die Datei, die Sie auf den WLC herunterladen, wenn Sie "Option A. CSR mit OpenSSL" gefolgt. Wenn Sie „Option B. CSR, die vom WLC generiert wird“ ausgewählt haben, müssen Sie die Datei All-certs.pem auf den WLC herunterladen. Im nächsten Schritt müssen Sie diese Datei auf den WLC herunterladen.

Hinweis: SHA2 wird ebenfalls unterstützt. Die Cisco Bug-ID CSCuf20725 ist eine Anfrage für die SHA512-Unterstützung.

Schritt 3: CLI Herunterladen des Drittanbieterzertifikats auf den WLC mit der CLI

Gehen Sie wie folgt vor, um das verkettete Zertifikat über die CLI auf den WLC herunterzuladen:

- Verschieben Sie die Datei final.pem in das Standardverzeichnis auf Ihrem TFTP-Server.

- Geben Sie in der CLI die folgenden Befehle ein, um die Download-Einstellungen zu ändern:

>transfer download mode tftp

>transfer download datatype webauthcert

>transfer download serverip <TFTP server IP address>

>transfer download path <absolute TFTP server path to the update file>

>transfer download filename final.pem - Geben Sie das Kennwort für die PEM-Datei ein, damit das Betriebssystem den SSL-Schlüssel und das Zertifikat entschlüsseln kann.

>transfer download certpassword password

Hinweis: Stellen Sie sicher, dass der Wert für certpassword mit dem -passout-Parameter password übereinstimmt, der in Schritt 4 (oder 5) im Abschnitt CSR generieren festgelegt wurde. In diesem Beispiel muss certpassword check123 lauten. Wenn Sie Option B gewählt haben (d. h. den WLC selbst verwenden, um die CSR-Anfrage zu erstellen), lassen Sie das Feld "certpassword" leer.

- Geben Sie den

transfer download startBefehl ein, um die aktualisierten Einstellungen anzuzeigen. Geben Sie dann bei der Eingabeaufforderung y ein, um die aktuellen Download-Einstellungen zu bestätigen und den Download von Zertifikat und Schlüssel zu starten. Hier ein Beispiel:

(Cisco Controller) >transfer download start

Mode............................................. TFTP

Data Type........................................ Site Cert

TFTP Server IP................................... 10.77.244.196

TFTP Packet Timeout.............................. 6

TFTP Max Retries................................. 10

TFTP Path........................................./

TFTP Filename.................................... final.pem

This might take some time.

Are you sure you want to start? (y/N) y

TFTP EAP Dev cert transfer start.

Certificate installed.

Reboot the switch to use new certificate. - Starten Sie den WLC neu, damit die Änderungen übernommen werden.

Schritt 3: GUI Herunterladen des Drittanbieterzertifikats auf den WLC mit der GUI

Gehen Sie wie folgt vor, um das verkettete Zertifikat über die Benutzeroberfläche auf den WLC herunterzuladen:

- Kopieren Sie das Gerätezertifikat final.pem in das Standardverzeichnis auf Ihrem TFTP-Server.

- Wählen Sie Security > Web Auth > Cert aus, um die Seite Web Authentication Certificate (Webauthentifizierungszertifikat) zu öffnen.

- Aktivieren Sie das Kontrollkästchen Download SSL Certificate (SSL-Zertifikat herunterladen), um die Parameter für das Herunterladen des SSL-Zertifikats vom TFTP-Server anzuzeigen.

- Geben Sie im Feld „IP Address“ die IP-Adresse für den TFTP-Server ein.

- Geben Sie im Feld „File Path“ (Dateipfad) den Verzeichnispfad des Zertifikats ein.

- Geben Sie im Feld „File Name“ (Dateiname) den Namen des Zertifikats ein.

- Geben Sie im Feld „Certificate Password“ (Zertifikatskennwort) das Kennwort ein, das zum Schutz des Zertifikats verwendet wurde.

- Klicken Sie auf Apply (Anwenden).

- Wenn der Download abgeschlossen ist, wählen Sie Commands > Reboot > Reboot (Befehle > Neu starten > Neu starten).

- Wenn Sie aufgefordert werden, Ihre Änderungen zu speichern, klicken Sie auf Save and Reboot (Speichern und neu starten).

- Klicken Sie auf OK, um den Neustart des Controllers zu bestätigen.

Fehlerbehebung

Um Probleme bei der Installation des Zertifikats auf dem WLC zu beheben, öffnen Sie eine Befehlszeile auf dem WLC, geben debug transfer all enable debug pm pki enable Sie das Verfahren zum Herunterladen des Zertifikats ein, und schließen Sie es ab.

In some cases, the logs only say that the certificate installation failed:

*TransferTask: Sep 09 08:37:17.415: RESULT_STRING: TFTP receive complete... Installing

Certificate.

*TransferTask: Sep 09 08:37:17.415: RESULT_CODE:13

TFTP receive complete... Installing Certificate.

*TransferTask: Sep 09 08:37:21.418: Adding cert (1935 bytes) with certificate key password.

*TransferTask: Sep 09 08:37:21.421: RESULT_STRING: Error installing certificate.

Überprüfen Sie das Format und die Kette des Zertifikats. Denken Sie daran, dass WLCs nach Version 7.6 die gesamte Kette benötigen, sodass Sie Ihr WLC-Zertifikat nicht alleine hochladen können. Die Kette bis zur Stammzertifizierungsstelle muss in der Datei vorhanden sein.

Im Folgenden finden Sie ein Beispiel für Debugs, wenn die Zwischenzertifizierungsstelle falsch ist:

*TransferTask: Jan 04 19:08:13.338: Add WebAuth Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add ID Cert: Adding certificate & private key using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Adding certificate (name: bsnSslWebauthCert) to ID table using password check123 *TransferTask: Jan 04 19:08:13.338: Add Cert to ID Table: Decoding PEM-encoded Certificate (verify: YES) *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length was 0, so taking string length instead *TransferTask: Jan 04 19:08:13.338: Decode & Verify PEM Cert: Cert/Key Length 7148 & VERIFY *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification return code: 0 *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: X509 Cert Verification result text: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.342: Decode & Verify PEM Cert: Error in X509 Cert Verification at 0 depth: unable to get local issuer certificate *TransferTask: Jan 04 19:08:13.343: Add Cert to ID Table: Error decoding (verify: YES) PEM certificate *TransferTask: Jan 04 19:08:13.343: Add ID Cert: Error decoding / adding cert to ID cert table (verifyChain: TRUE) *TransferTask: Jan 04 19:08:13.343: Add WebAuth Cert: Error adding ID cert

Überlegungen zur Hochverfügbarkeit (HA SSO)

Wie im Handbuch für die WLC-HA-SSO-Bereitstellung erläutert, werden Zertifikate in einem HA-SSO-Szenario nicht vom primären zum sekundären Controller repliziert.

Das bedeutet, dass Sie alle Zertifikate in die sekundäre Datei importieren müssen, bevor Sie das HA-Paar bilden.

Ein weiterer Vorbehalt besteht darin, dass dies nicht funktioniert, wenn Sie den CSR (und damit den Schlüssel lokal) auf dem primären WLC generiert haben, da dieser Schlüssel nicht exportiert werden kann.

Die einzige Möglichkeit besteht darin, die CSR für den primären WLC mit OpenSSL zu generieren (und daher den Schlüssel an das Zertifikat anzuhängen) und diese Zertifikat-/Schlüsselkombination auf beiden WLCs zu importieren.

Zugehörige Informationen

- Generieren von Zertifikatsignierungsanfrage (Certificate Signing Request ;CSR) für ein Drittanbieterzertifikat auf einem Wireless Control System (WCS)

- Beispiel der Konfiguration einer Zertifikatsignierungsanfrage (Certificate Signing Request, CSR) auf einem Wireless Control System (WCS) auf einem Linux-Server

- Technischer Support und Dokumentation für Cisco Systeme

- WLC-HA-SSO-Handbuch

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

4.0 |

05-Sep-2024 |

Kürzere Überschrift, die aus irgendeinem Grund nicht in CCW markiert wurde.

Fehlerhafte URLs korrigiert und sichergestellt, dass sie in einer neuen Seite geöffnet wurden.

Leerer Notizencontainer wurde gelöscht. |

3.0 |

01-Aug-2023 |

Rezertifizierung |

1.0 |

07-Feb-2014 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Nicolas DarchisCustomer Delivery Engineering Technical Leader

- Maithri BCisco TAC Engineer

- Surendra BGCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback